2023年上半年数据库系统工程师上午真题及答案解析

1.计算机中, 系统总线用于( )连接。

A.接口和外设 B.运算器、控制器和寄存器

C.主存及外设部件 D.DMA控制器和中断控制器

2.在由高速缓存、主存和硬盘构成的三级存储体系中,CPU执行指令时需要读取数据,那么DMA控制器和中断CPU发出的数据地址是( )。

A.高速缓存地址 B.主存物理地址 C.硬盘的扇区地址 D.虚拟地址

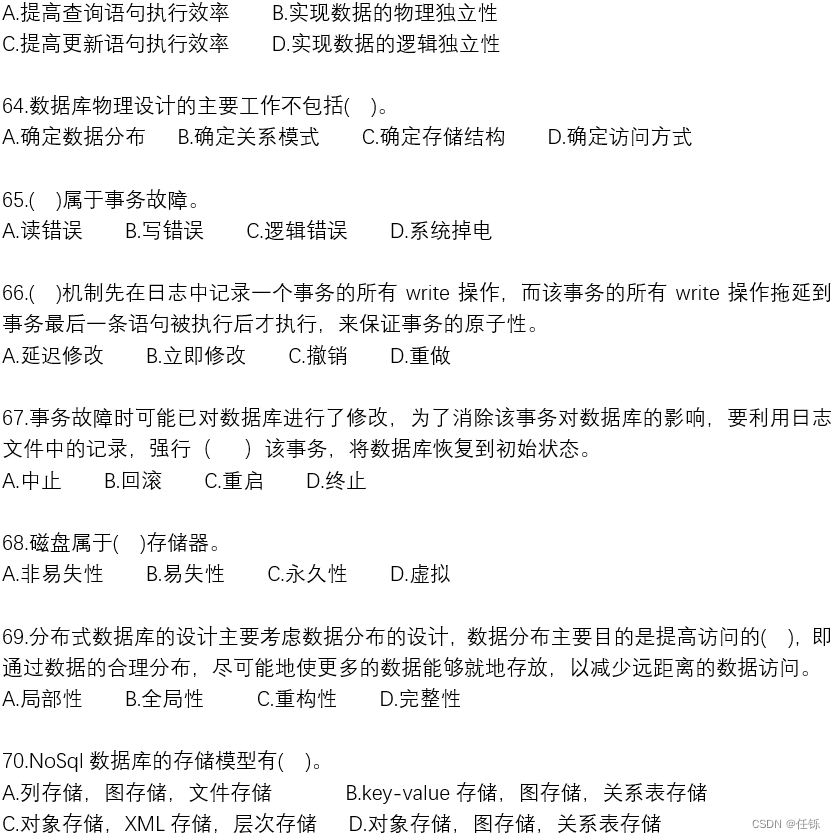

3.设信息位是8位,用海明码来发现并纠正1位出错的情况,则校验位的位数至少为( )。

A.1 B.2 C.4 D.8

4.中断向量提供的是( )。

A.中断源的设备地址 B.中断服务程序入口地址

C.传递数据的起始地址 D.主程序的断点地址

5.如果一个线性表最常用的操作是存取某个元素及其后继(若存在)的值,那么使该操作最快的存储方式是( )。

A.单链表 B.单循环链表 C.双链表 D.数组

6.7.设有一个具有头结点的单链表,指针h指向其头结点,则当( )时该单链表为空;如果该单链表非空,且指针p指向链尾,那么( )。

A.h--NULL B.h->next-=NULL C.h->next->next==NULL D.h->next==h

A.p->next--NULL B.p->next-=h C.p->next->next==NULL D.p->next->next==h

8.如果一棵二叉树有10个度为2的结点,5个度为1的结点,那么度为0的结点个数为( )。

A.15 B.11 C.9 D.0

9.若一棵二叉树的先序遍历序列为EFHIGJK,中序遍历序列为HFIEJKG,则该二叉树根结点的右孩子为( )。

A.E B.F C.G D.H

10.已知一个有序表为(12,18,24,35,47,50,62,83,90,115,134),当折半查找值为90的元素时,经过( )次比较后查找成功。

A.2 B.3 C.4 D.5

11.自动向应用程序注入意想不到的输入,以发现可利用的脆弱性的测试方法是( )。

A.源代码测试 B.二进制代码测试 C.动态渗透测试 D.模糊测试

12.生日攻击属于( )加密模式。

A.流密码 B.分组密码 C.替换密码 D.Hash碰撞

13.Windows操作系统设置在多次无效登录后锁定账号,可以防止( )。

A.木马 B.暴力攻击 C.IP地址欺骗 D.格式化字符串攻击

14.以下关于网络钓鱼的叙述中,不正确的是( )。

A.网络钓鱼属于社会工程攻击

B.网络钓鱼与Web服务没有关系

C.典型的网络钓鱼攻击是将被攻击者引诱到一个钓鱼网站

D.网络钓鱼融合了伪装、欺骗等多种攻击方式

15.以下不属于物理安全的是( )。

A.对机房中放置的计算机硬件进行保护

B.攻击监视器的闪光、声音、无线电或其他信号来检测通信与计算

C.利用物理系统接口的弱点来渗透系统

D.通过侦听网络数据报文来获取用户数据

16.著作权中,( )的保护期不受期限限制。

A.发表权 B.发行权 C.署名权 D.展览权

17.国际上为保护计算机软件知识产权不受侵犯所采用的主要方式是实施( )。

A.合同法 B.物权法 C.版权法 D.刑法

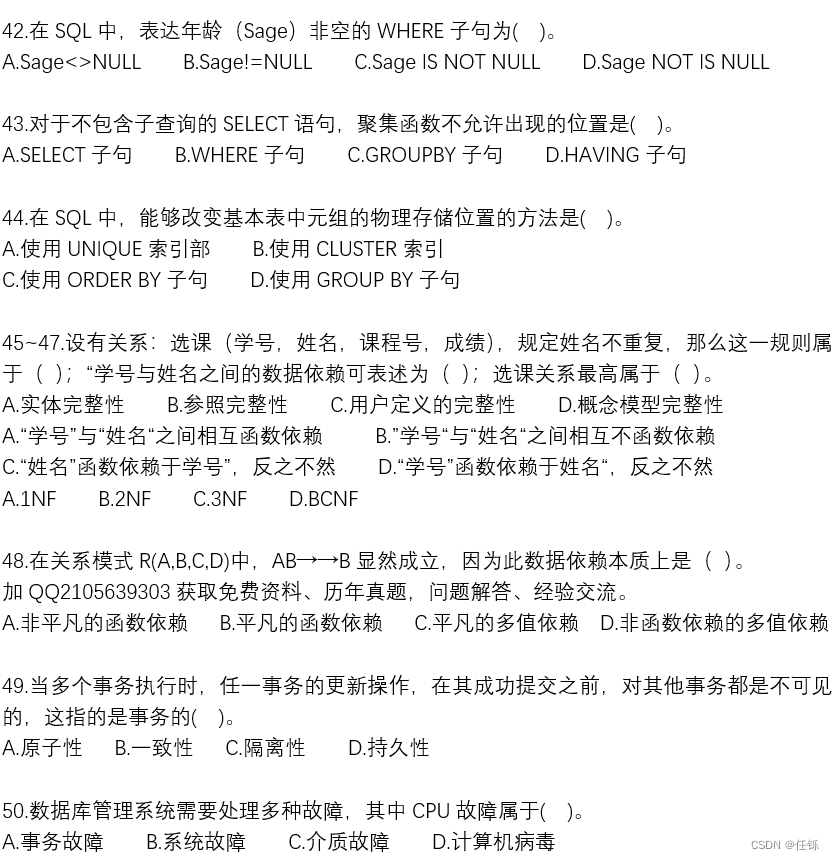

18.从磁盘读取数据的时候,占总时间比重最高的是( )。

A.查找时间 B.旋转延迟时间 C.传输时间 D.计算时间

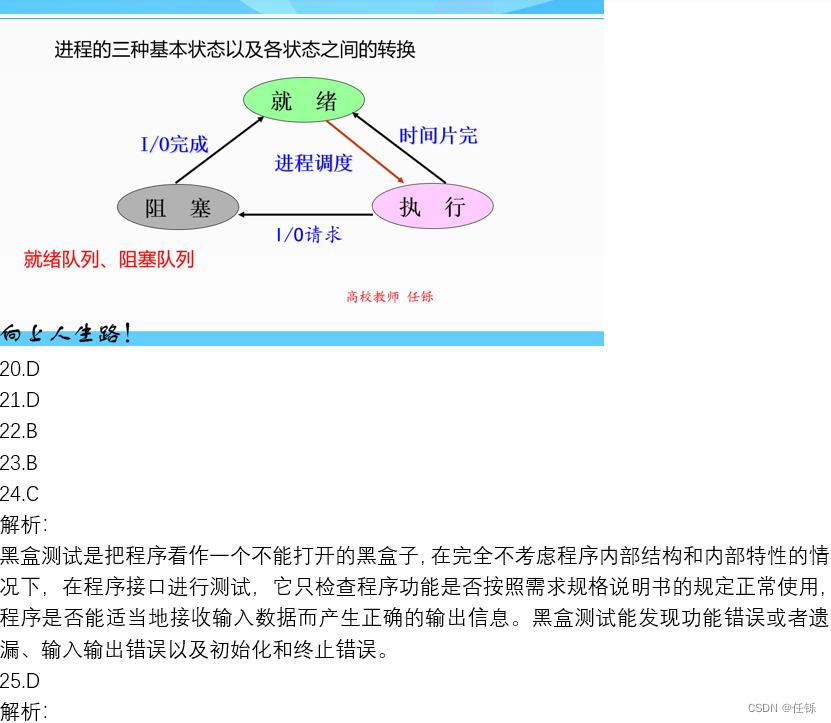

19.以下进程状态转换,不会发生的转换是( )的转换。

A.就绪到运行 B.运行到就绪 C.等待到运行 D.运行到等待

20.IPC方法中,( )不需要忙等待。

A.锁变量 B.Peterson方法 C.TSL指令 D.信号量

21.页面替换算法中,( )采用访问页面的引用位和修改位作为参考指标。

A.时钟算法 B.先入先出算法 C.二次机会算法 D.最近未使用算法

22.程序控制结构中,( )结构提供了在两种或多种分支中选择其中一个的逻辑。

A.顺序 B.选择 C.循环 D.函数

23.按照数据组织形式的不同,枚举属于( )类型。

A.基本 B.用户定义 C.指针 D.构造

24.黑盒测试不能发现的错误是( )。

A.错误的功能 B.遗漏的功能 C.程序数据结构的有效性 D.初始化或终止性错误

25.软件过程模型中,( )主要用于解决需求的不确定性问题。

A.螺旋模型 B.瀑布模型 C.V模型 D.原型化模型

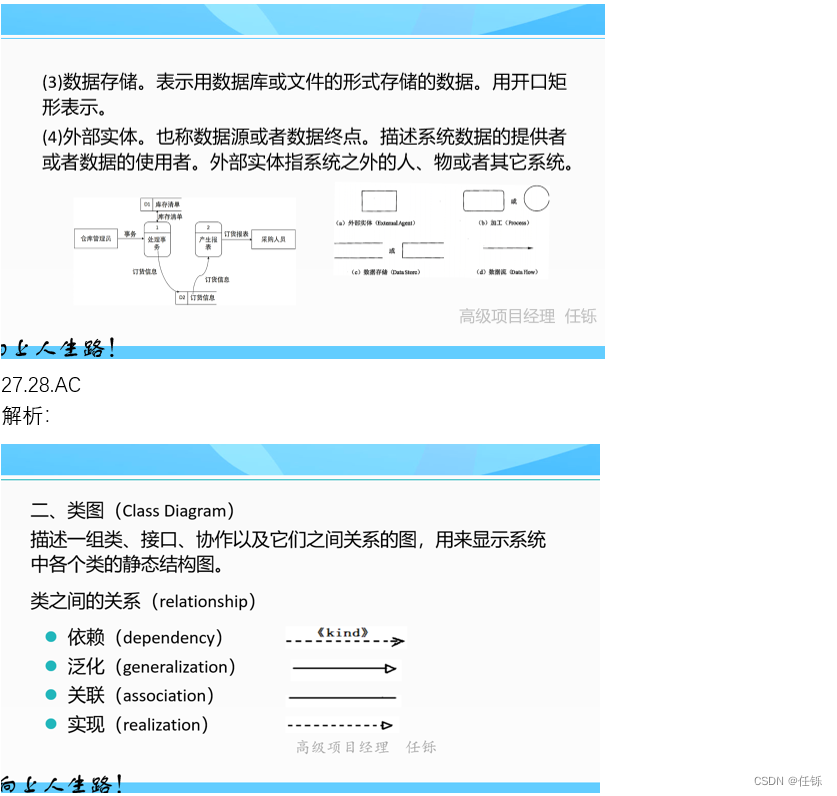

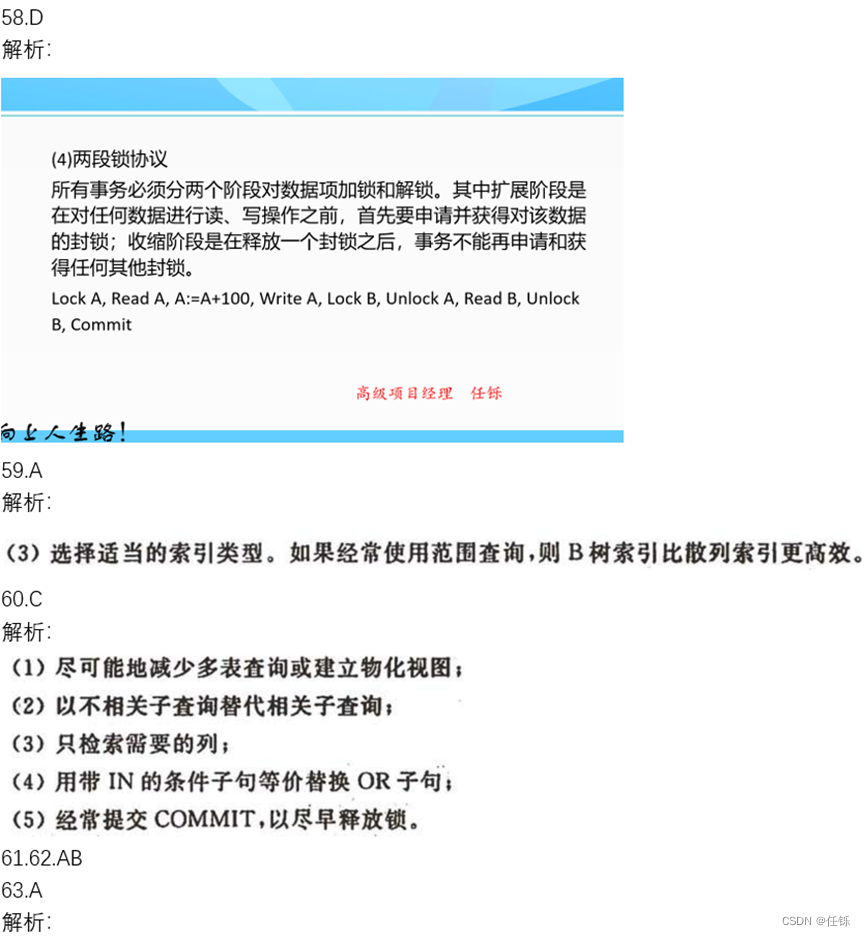

26.数据流图设计中,( )指出了系统所需数据的发源地和系统所产生数据的归宿地,是指软件系统之外的人员或组织。

A.外部系统 B.数据存储 C.加工 D.外部实体

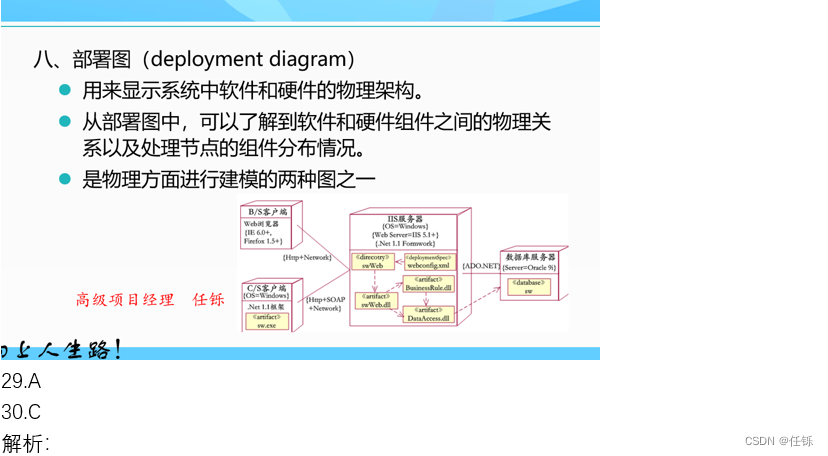

27.28.在UML图中,( )展现了一组对象、接口、协作和它们之间的关系;( )展现了运行处理节点及其构件的配置,给出了体系结构的静态实施视图。

A.类图 B.序列图 C.部署图 D.状态图

A.序列图 B.类图 C.部署图 D.状态图

29.Modem的主要作用是( )。

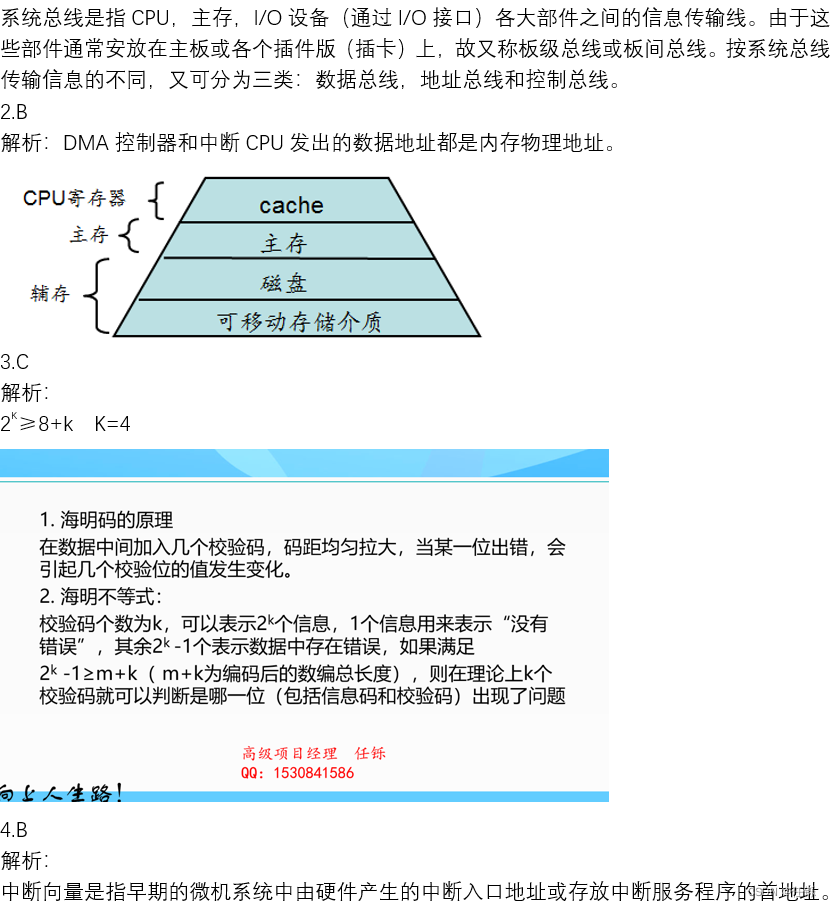

A.数模转换 B.路由转发 C.认证 D.地址转换

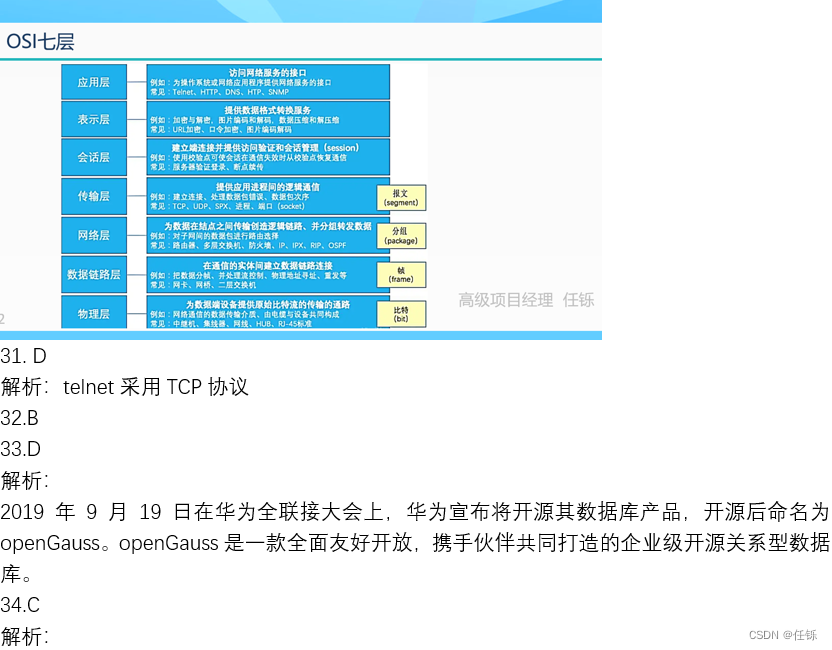

30.在OSI参考模型中,负责对应用层消息进行压缩、加密功能的层次为( )。

A.传输层 B.会话层 C.表示层 D.应用层

31.以下关于telnet的叙述中,不正确的是( )。

A.telnet支持命令模式和会话模式 B.telnet采用明文传输

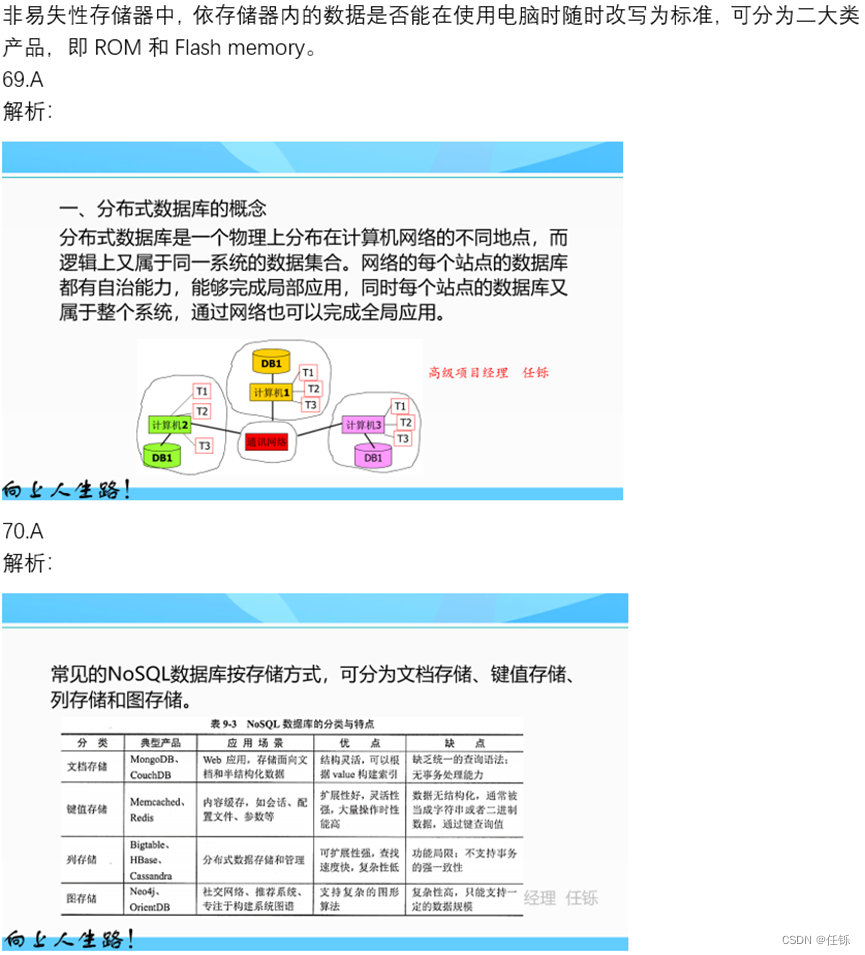

C.telnet默认端口是23 D.telnet采用UDP协议

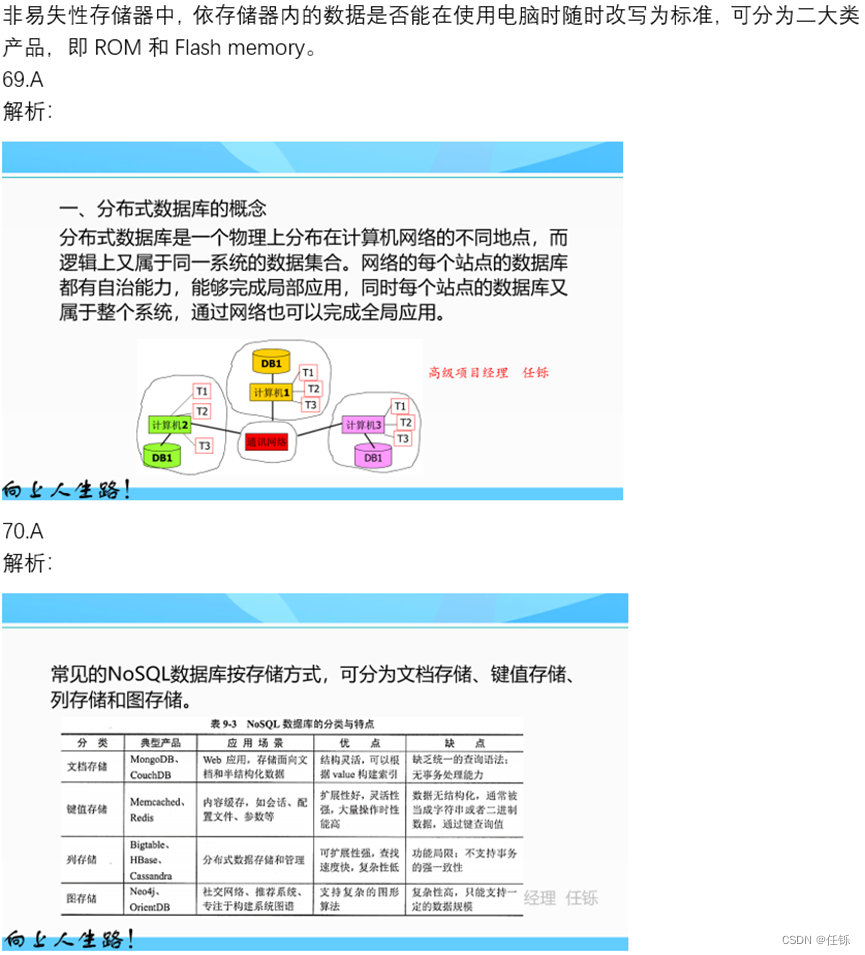

32.WWW的控制协议是( )。

A.FTP B.HTTP C.SSL D.DNS

33.( )是国产数据库管理系统。

A.SQL Server B.MySQL C.HarmonyOS D.openGauss

34.数据模型的组成要素不包括( )。

A.数据结构 B.数据操作 C.并发控制 D.数据的完整性约束条件

35.视图属于数据库系统三级模式结构的( )。

A.逻辑模式 B.外模式 C.概念模式 D.内模式

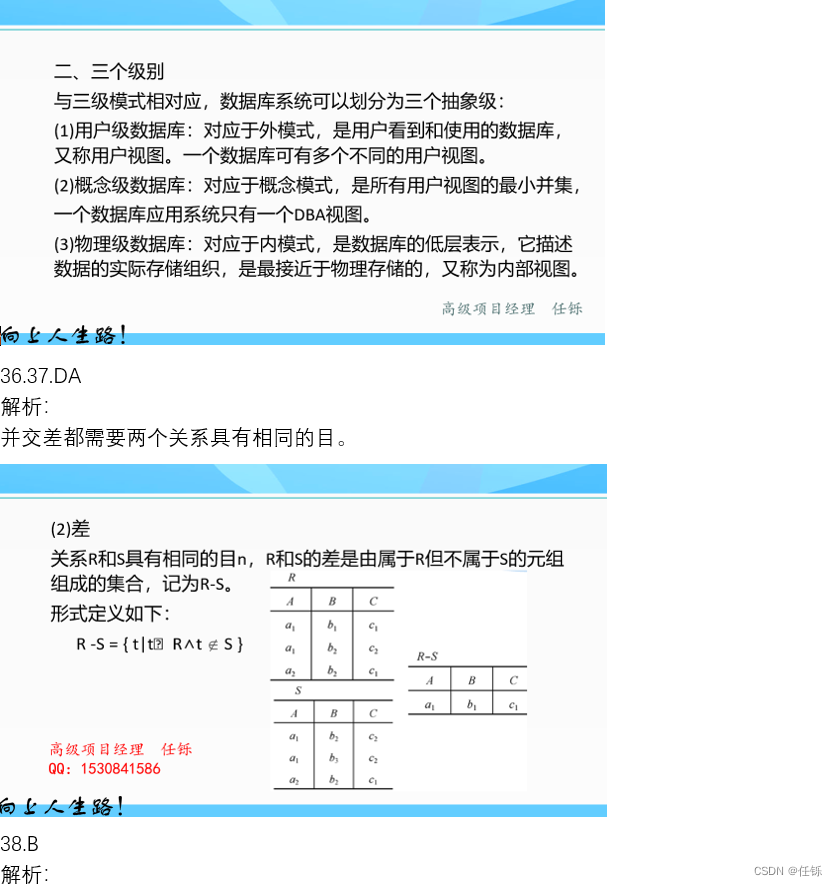

36.37.设有关系R(E, F, G)和S(F, G, H, K),关系代数表达( )可正确计算:如果进行运算R-S,其结果集包含属性( )。

A.RUS B.R∩S C.R-S D.RxS

A.E B.F,G C.H,K D.E,F,G

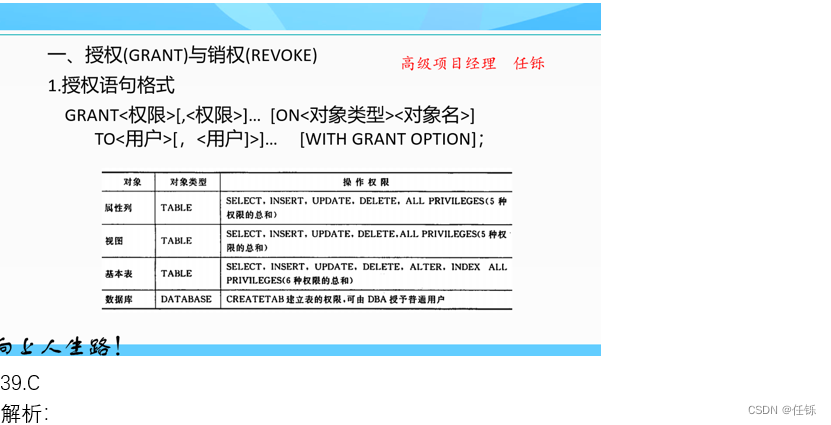

38.“授予用户WANG对视图Course的查询权限“功能的SQL语句是( )。

A.GRANT SELECT ON TABLE Course TO WANG

B.GRANT SELECT ON VIEW Course TO WANG

C.REVOKE SELECT ON TABLE Course TO WANG

D.REVOKE SELECT ON VIEW Course TO WANG

39.若关系模式R(U, F)属于3NF,则( )。

A.一定属于BCNF

B.消除了插入和删除异常

C.仍存在一定的插入和删除异常

D.属于BCNF且消除了插入和删除异常

40.在SQL中,LIKE后表示任意长度字符串的通配符是( )。

A.- B.% C.? D.*

41.以下关于视图的叙述中,错误的是( )。

A.视图是虚表 B.视图可以从视图导出

C.视图的定义存放在数据库中 D.所有视图都可以更新

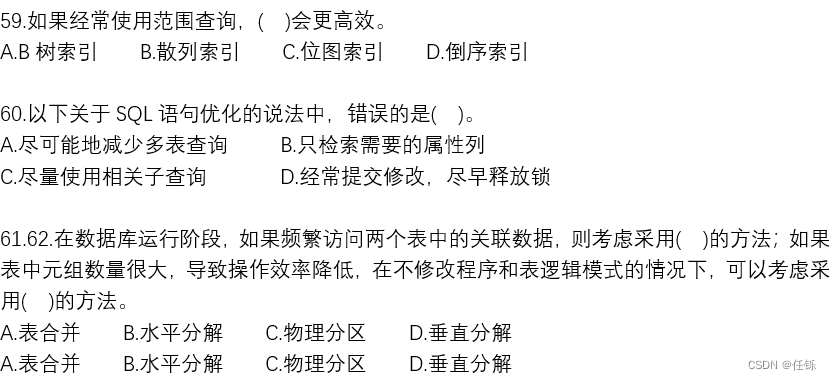

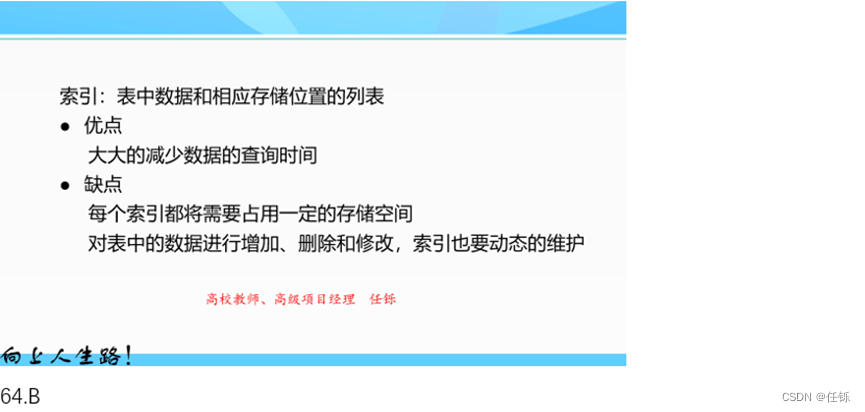

63.引入索引的目的是( )。

71~75.( )is a software package designed to store,retrieve,query and manage data User interfaces (Uls) allows data to be created,read,updated and deleted by authorized entities.The system users include database administrators (DBAs)application programmers and end usersMost of the time, ( ) are the only ones to directly interact with a system. They use ( ) to deal with database schemas and descriptions,of how the data should reside in the database.Thev use ( ) to deal with data manipulation which includes most common SQL statementssuch as SELECTINSERTUPDATE,DELETE,etc..They also focus on managing andmaintaining the ( ) of the database system:prevent unauthorized access to the data.

71. A.DB B.DBMS C.SQL D.DDL

72. A.database administrators (DBAs) B.application programmers

C.end users D.programmers

73. A.DDL B.DML C.SQL D.MML

74. A.DDL B.DML C.SQL D.MML

75. A.maintenance B.security C.performance D.capacity

2023年上半年数据库系统工程师上午真题及答案解析

1.C 单击此链接查看真题解析视频2023软考-数据库系统工程师--上午历年真题解析视频(第二期)-学习视频教程-腾讯课堂

19.C

解析:

71~75.AAABB

相关文章:

2023年上半年数据库系统工程师上午真题及答案解析

1.计算机中, 系统总线用于( )连接。 A.接口和外设 B.运算器、控制器和寄存器 C.主存及外设部件 D.DMA控制器和中断控制器 2.在由高速缓存、主存和硬盘构成的三级存储体系中,CPU执行指令时需要读取数据,那么DMA控制器和中断CPU发出的数据地…...

设计模式概念

设计模式是软件工程领域中常用的解决问题的经验总结和最佳实践。它们提供了一套被广泛接受的解决方案,用于处理常见的设计问题,并促进可重用、可扩展和易于维护的代码。 设计模式的主要目标是提高软件的可重用性、可扩展性和灵活性,同时降低…...

arcpy批量对EXCE经纬度L进行投点,设置为wgs84坐标系,并利用该点计算每个区域内的核密度

以下是在 ArcPy 中批量对 Excel 经纬度 L 进行投点,设置为 WGS84 坐标系,并利用该点计算每个区域内的核密度的详细步骤: 1. 准备数据: 准备包含经纬度信息的 Excel 数据表格,我们假设文件路径为 "C:/Data/locations.xlsx&qu…...

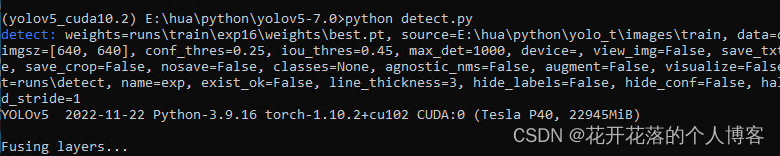

Yolov5训练自己的数据集

先看下模型pt说明 YOLOv5s:这是 YOLOv5 系列中最小的模型。“s” 代表 “small”(小)。该模型在计算资源有限的设备上表现最佳,如移动设备或边缘设备。YOLOv5s 的检测速度最快,但准确度相对较低。 YOLOv5m࿱…...

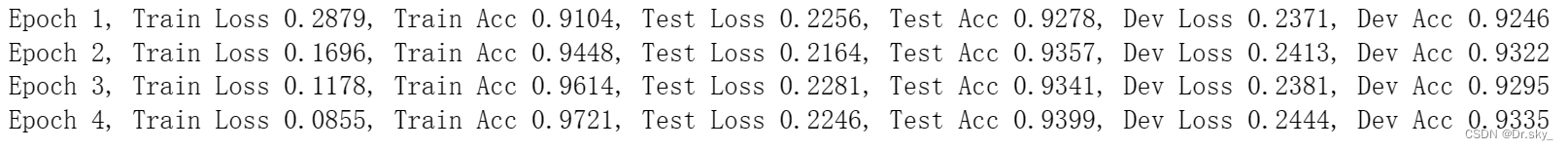

Bert+FGSM中文文本分类

我上一篇博客已经分别用BertFGSM和BertPGD实现了中文文本分类,这篇文章与我上一篇文章BertFGSM/PGD实现中文文本分类(Loss0.5L10.5L2)_Dr.sky_的博客-CSDN博客的不同之处在于主要在对抗训练函数和embedding添加扰动部分、模型定义部分、Loss函数传到部分…...

)

爬楼梯问题-从暴力递归到动态规划(java)

爬楼梯,每次只能爬一阶或者两阶,计算有多少种爬楼的情况 爬楼梯--题目描述暴力递归递归缓存动态规划暴力递归到动态规划专题 爬楼梯–题目描述 一个总共N 阶的楼梯(N > 0) 每次只能上一阶或者两阶。问总共有多少种爬楼方式。 示…...

浏览器如何验证SSL证书?

浏览器如何验证SSL证书?当前SSL证书应用越来越广泛,我们看见的HTTPS网站也越来越多。点击HTTPS链接签名的绿色小锁,我们可以看见SSL证书的详细信息。那么浏览器是如何验证SSL证书的呢? 浏览器如何验证SSL证书? 在浏览器的菜单中…...

】:: ll 指令 :: 查看指定目录下的文件详细信息)

Linux :: 【基础指令篇 :: 文件及目录操作:(10)】:: ll 指令 :: 查看指定目录下的文件详细信息

前言:本篇是 Linux 基本操作篇章的内容! 笔者使用的环境是基于腾讯云服务器:CentOS 7.6 64bit。 学习集: C 入门到入土!!!学习合集Linux 从命令到网络再到内核!学习合集 目录索引&am…...

Java字符集/编码集

1 字符集/编码集 基础知识 计算机中储存的信息都是用二进制数表示的;我们在屏幕上看到的英文、汉字等字符是二进制数转换之后的结果 按照某种规则, 将字符存储到计算机中,称为编码。反之,将存储在计算机中的二进制数按照某种规则解析显示出来,称为解码。这里强调一下: 按照…...

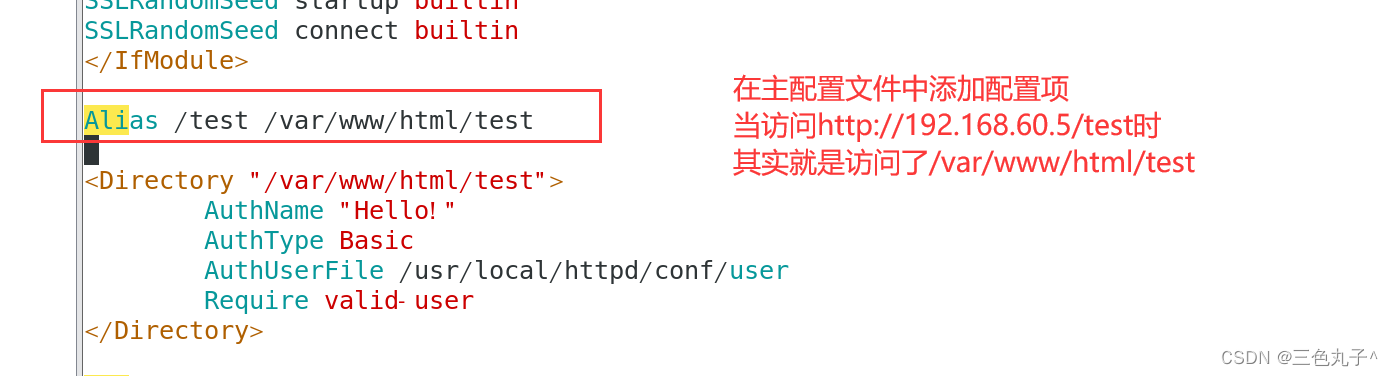

Apache配置与应用

目录 虚拟web主机httpd服务支持的虚拟主机类型基于域名配置方法基于IP配置方法基于端口配置方法 apache连接保持构建Web虚拟目录与用户授权限制Apache日志分割 虚拟web主机 虚拟Web主机指的是在同一台服务器中运行多个Web站点,其中每一个站点实际上并不独立占用整个…...

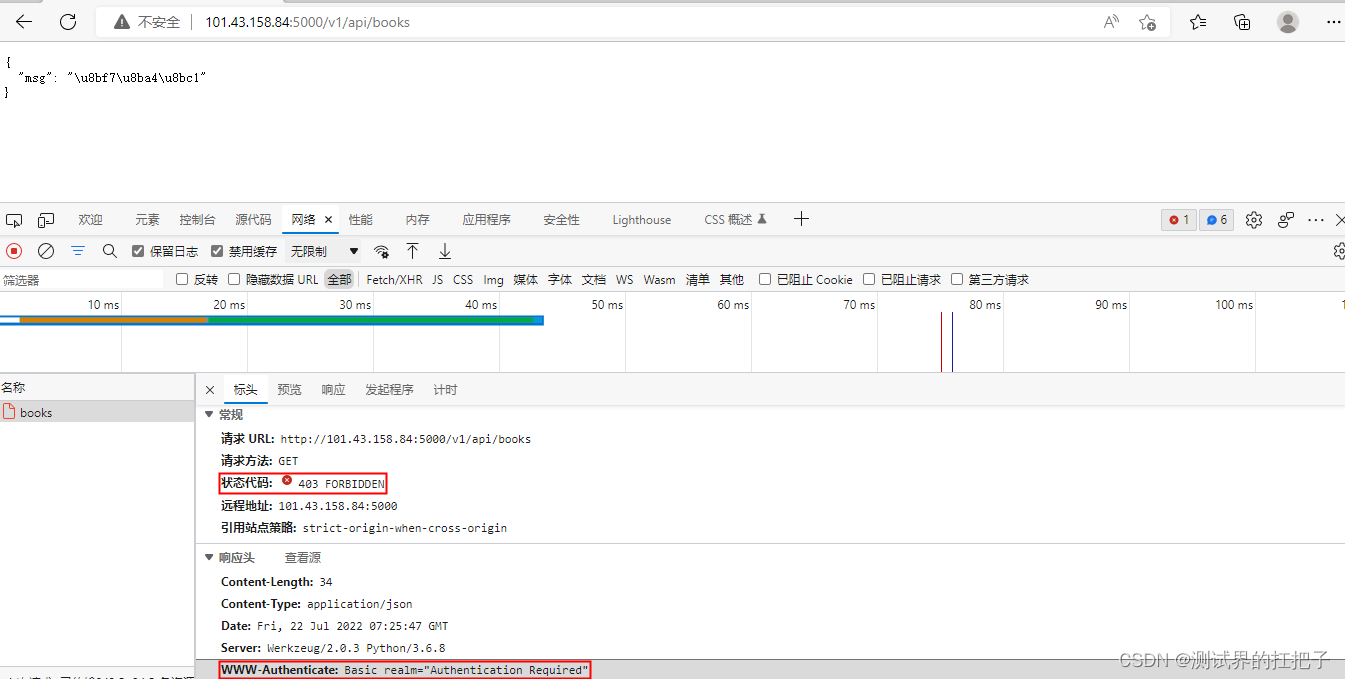

API自动化测试【postman生成报告】

PostMan生成测试报告有两种: 1、控制台的模式 2、HTML的测试报告 使用到一个工具newman Node.js是前端的一个组件,主要可以使用它来开发异步的程序。 一、控制台的模式 1、安装node.js 双击node.js进行安装,安装成功后在控制台输入node …...

探索OpenAI插件:ChatWithGit,memecreator,boolio

引言 在当今的技术世界中,插件扮演着至关重要的角色,它们提供了一种简单有效的方式来扩展和增强现有的软件功能。在本文中,我们将探索三个OpenAI的插件:ChatWithGit,memecreator,和boolio,它们…...

linux irq

中断上下部 软中断、tasklet、工作对列 软中断优点:运行在软中断上下文,优先级比普通进程高,调度速度快。 缺点:由于处于中断上下文,所以不能睡眠。 相对于软中断/tasklet,工作对列运行在进程上下文 h…...

使用详解)

串口流控(CTS/RTS)使用详解

1.流控概念 在两个设备正常通信时,由于处理速度不同,就存在这样一个问题,有的快,有的慢,在某些情况下,就可能导致丢失数据的情况。 如台式机与单片机之间的通讯,接收端数据缓冲区已满࿰…...

kube-proxy模式详解

1 kube-proxy概述 kubernetes里kube-proxy支持三种模式,在v1.8之前我们使用的是iptables 以及 userspace两种模式,在kubernetes 1.8之后引入了ipvs模式,并且在v1.11中正式使用,其中iptables和ipvs都是内核态也就是基于netfilter&…...

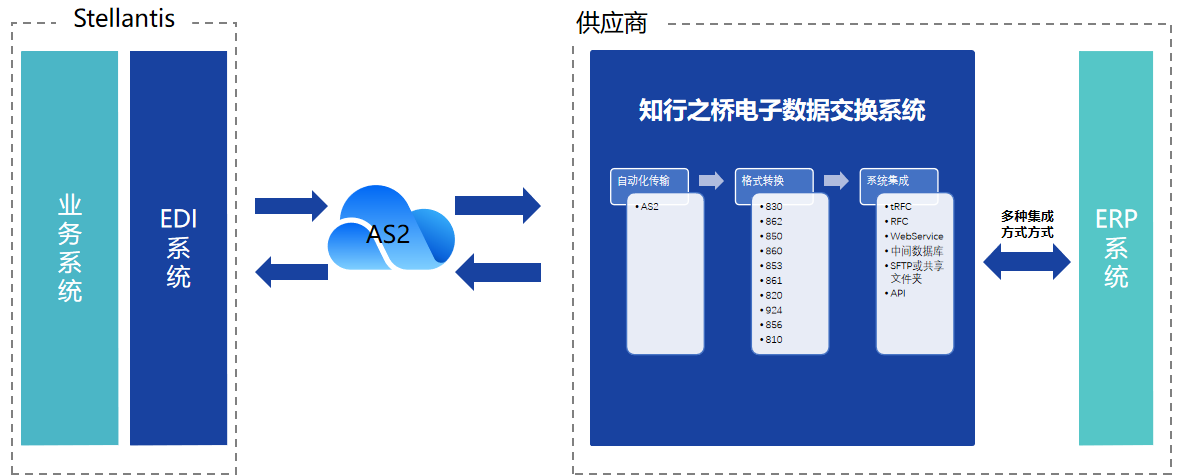

汽车EDI:如何与Stellantis建立EDI连接?

Stellantis 是一家实力雄厚的汽车制造公司,由法国标致雪铁龙集团(PSA集团)和意大利菲亚特克莱斯勒汽车集团(FCA集团)合并而成,是世界上第四大汽车制造商,拥有包括标致、雪铁龙、菲亚特、克莱斯勒…...

【SCI征稿】1区计算机科学类SCI, 自引率低,对国人友好~

一、【期刊简介】 JCR1区计算机科学类SCI&EI 【期刊概况】IF: 7.0-8.0,JCR1区,中科院2区; 【终审周期】走期刊系统,3-5个月左右录用; 【检索情况】SCI&EI双检; 【自引率】1.30% 【征稿领域】发表人工智能…...

Vue.js优化策略与性能调优指南

导语:Vue.js是一款出色的前端框架,但在处理大规模应用或复杂场景时,性能问题可能会出现。本文将介绍一些Vue.js优化策略和性能调优指南,帮助您提升应用的性能和用户体验。 延迟加载:将应用的代码进行按需加载ÿ…...

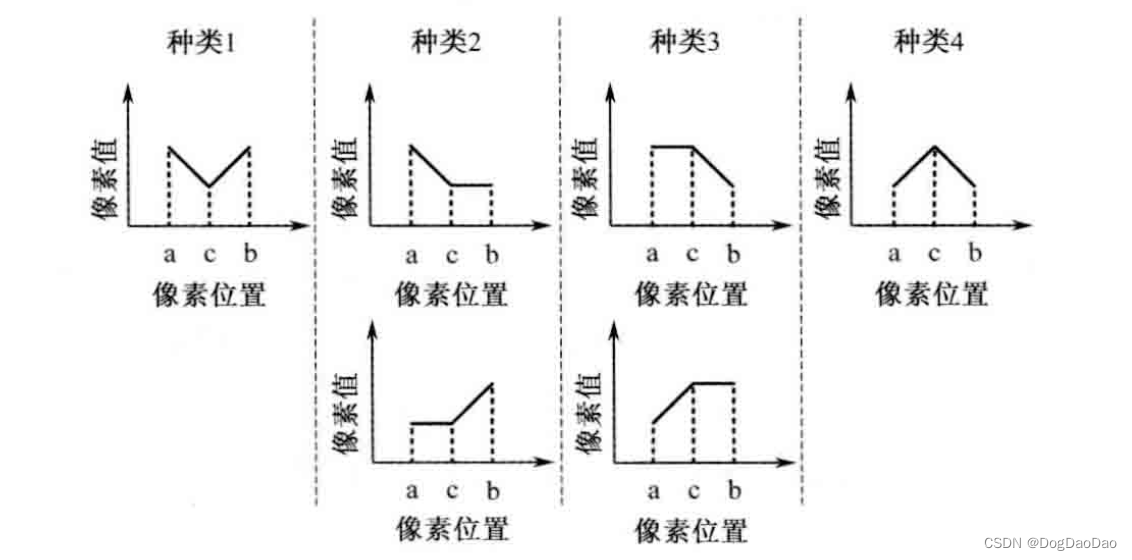

HEVC环路后处理核心介绍

介绍 为什么需要环路后处理技术 hevc采用基于快的混合编码框架,方块效应、振铃效应、颜色偏差、图像模糊等失真效应依旧存在,为了降低此类失真影响,需要进行环路滤波技术; 采用的技术 去方块滤波DF,为了降低块效应…...

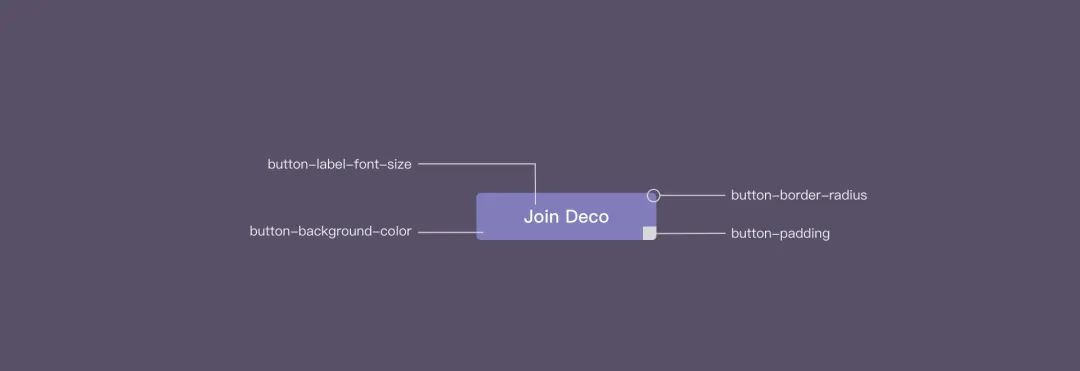

从组件化角度聊聊设计工程化

目录 设计系统 设计系统的定义 设计系统的优势 设计系统存在的问题 设计工程化 设计系统探索 设计系统落地实践 Design Token Design Token 实践 设计工程化理想方案构想 展望 参考文献 近几年围绕业务中台化的场景,涌现出了许多低代码平台。面对多组件…...

ssc377d修改flash分区大小

1、flash的分区默认分配16M、 / # df -h Filesystem Size Used Available Use% Mounted on /dev/root 1.9M 1.9M 0 100% / /dev/mtdblock4 3.0M...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

什么是EULA和DPA

文章目录 EULA(End User License Agreement)DPA(Data Protection Agreement)一、定义与背景二、核心内容三、法律效力与责任四、实际应用与意义 EULA(End User License Agreement) 定义: EULA即…...

ip子接口配置及删除

配置永久生效的子接口,2个IP 都可以登录你这一台服务器。重启不失效。 永久的 [应用] vi /etc/sysconfig/network-scripts/ifcfg-eth0修改文件内内容 TYPE"Ethernet" BOOTPROTO"none" NAME"eth0" DEVICE"eth0" ONBOOT&q…...

MySQL账号权限管理指南:安全创建账户与精细授权技巧

在MySQL数据库管理中,合理创建用户账号并分配精确权限是保障数据安全的核心环节。直接使用root账号进行所有操作不仅危险且难以审计操作行为。今天我们来全面解析MySQL账号创建与权限分配的专业方法。 一、为何需要创建独立账号? 最小权限原则…...

HashMap中的put方法执行流程(流程图)

1 put操作整体流程 HashMap 的 put 操作是其最核心的功能之一。在 JDK 1.8 及以后版本中,其主要逻辑封装在 putVal 这个内部方法中。整个过程大致如下: 初始判断与哈希计算: 首先,putVal 方法会检查当前的 table(也就…...

管理学院权限管理系统开发总结

文章目录 🎓 管理学院权限管理系统开发总结 - 现代化Web应用实践之路📝 项目概述🏗️ 技术架构设计后端技术栈前端技术栈 💡 核心功能特性1. 用户管理模块2. 权限管理系统3. 统计报表功能4. 用户体验优化 🗄️ 数据库设…...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

Java编程之桥接模式

定义 桥接模式(Bridge Pattern)属于结构型设计模式,它的核心意图是将抽象部分与实现部分分离,使它们可以独立地变化。这种模式通过组合关系来替代继承关系,从而降低了抽象和实现这两个可变维度之间的耦合度。 用例子…...

基于SpringBoot在线拍卖系统的设计和实现

摘 要 随着社会的发展,社会的各行各业都在利用信息化时代的优势。计算机的优势和普及使得各种信息系统的开发成为必需。 在线拍卖系统,主要的模块包括管理员;首页、个人中心、用户管理、商品类型管理、拍卖商品管理、历史竞拍管理、竞拍订单…...