服务器为什么会被攻击?43.248.186.x

进入信息时代,各种行业对数据的安全和技术要求也越来越高,同时也遇到了各种各样的服务器故障问题,但是网络攻击才是最大的伤害,在这上面造成了企业不必要的损失,那么服务器为什么会被攻击,这里给大家讲解一下服务器被攻击有哪几种情况

一、服务器漏洞

服务器存在漏洞和服务器处理配备由差错的时候可能被被黑客攻击

二、桌面漏洞

桌面漏洞有很多,例如我们平时用的浏览器,如果不常常下载更新补就存在被黑客攻击的风险。他们不需要通过同意就能够自动下载非法软件代码,这种也被叫做隐藏式下载。

三、移动代码在网站上被广泛运用

在浏览器中禁止用Javas cript、Java applets、.NET运用、Flash或ActiveX似乎是个好主意,可是如果禁用这些功能,很多网站能够无法阅览。这为编码的Web运用打开了大门,在这种情况下会造成某些需求访问与其他打开页面的数(Cookies)Web运用会出现失调。

四、在邮件中选用嵌入式HTML

因为SMTP电子邮件网关会在一定程度上约束够邮件的发送,黑客不常常在电子邮件中发送恶意代码。

43.248.186.1

43.248.186.2

43.248.186.3

43.248.186.4

43.248.186.5

43.248.186.6

43.248.186.7

43.248.186.8

43.248.186.9

43.248.186.10

43.248.186.11

43.248.186.12

43.248.186.13

43.248.186.14

43.248.186.15

43.248.186.16

43.248.186.17

43.248.186.18

43.248.186.19

43.248.186.20

43.248.186.21

43.248.186.22

43.248.186.23

43.248.186.24

43.248.186.25

43.248.186.26

43.248.186.27

43.248.186.28

43.248.186.29

43.248.186.30

43.248.186.31

43.248.186.32

43.248.186.33

43.248.186.34

43.248.186.35

43.248.186.36

43.248.186.37

43.248.186.38

43.248.186.39

43.248.186.40

43.248.186.41

43.248.186.42

43.248.186.43

43.248.186.44

43.248.186.45

43.248.186.46

43.248.186.47

43.248.186.48

43.248.186.49

43.248.186.50

43.248.186.51

43.248.186.52

43.248.186.53

43.248.186.54

43.248.186.55

43.248.186.56

43.248.186.57

43.248.186.58

43.248.186.59

43.248.186.60

43.248.186.61

43.248.186.62

43.248.186.63

43.248.186.64

43.248.186.65

43.248.186.66

43.248.186.67

43.248.186.68

43.248.186.69

43.248.186.70

43.248.186.71

43.248.186.72

43.248.186.73

43.248.186.74

43.248.186.75

43.248.186.76

43.248.186.77

43.248.186.78

43.248.186.79

43.248.186.80

43.248.186.81

43.248.186.82

43.248.186.83

43.248.186.84

43.248.186.85

43.248.186.86

43.248.186.87

43.248.186.88

43.248.186.89

43.248.186.90

43.248.186.91

43.248.186.92

43.248.186.93

43.248.186.94

43.248.186.95

43.248.186.96

43.248.186.97

43.248.186.98

43.248.186.99

43.248.186.100

43.248.186.101

43.248.186.102

43.248.186.103

43.248.186.104

43.248.186.105

43.248.186.106

43.248.186.107

43.248.186.108

43.248.186.109

43.248.186.110

43.248.186.111

43.248.186.112

43.248.186.113

43.248.186.114

43.248.186.115

43.248.186.116

43.248.186.117

43.248.186.118

43.248.186.119

43.248.186.120

43.248.186.121

43.248.186.122

43.248.186.123

43.248.186.124

43.248.186.125

43.248.186.126

43.248.186.127

43.248.186.128

43.248.186.129

43.248.186.130

43.248.186.131

43.248.186.132

43.248.186.133

43.248.186.134

43.248.186.135

43.248.186.136

43.248.186.137

43.248.186.138

43.248.186.139

43.248.186.140

43.248.186.141

43.248.186.142

43.248.186.143

43.248.186.144

43.248.186.145

43.248.186.146

43.248.186.147

43.248.186.148

43.248.186.149

43.248.186.150

43.248.186.151

43.248.186.152

43.248.186.153

43.248.186.154

43.248.186.155

43.248.186.156

43.248.186.157

43.248.186.158

43.248.186.159

43.248.186.160

43.248.186.161

43.248.186.162

43.248.186.163

43.248.186.164

43.248.186.165

43.248.186.166

43.248.186.167

43.248.186.168

43.248.186.169

43.248.186.170

43.248.186.171

43.248.186.172

43.248.186.173

43.248.186.174

43.248.186.175

43.248.186.176

43.248.186.177

43.248.186.178

43.248.186.179

43.248.186.180

43.248.186.181

43.248.186.182

43.248.186.183

43.248.186.184

43.248.186.185

43.248.186.186

43.248.186.187

43.248.186.188

43.248.186.189

43.248.186.190

43.248.186.191

43.248.186.192

43.248.186.193

43.248.186.194

43.248.186.195

43.248.186.196

43.248.186.197

43.248.186.198

43.248.186.199

43.248.186.200

43.248.186.201

43.248.186.202

43.248.186.203

43.248.186.204

43.248.186.205

43.248.186.206

43.248.186.207

43.248.186.208

43.248.186.209

43.248.186.210

43.248.186.211

43.248.186.212

43.248.186.213

43.248.186.214

43.248.186.215

43.248.186.216

43.248.186.217

43.248.186.218

43.248.186.219

43.248.186.220

43.248.186.221

43.248.186.222

43.248.186.223

43.248.186.224

43.248.186.225

43.248.186.226

43.248.186.227

43.248.186.228

43.248.186.229

43.248.186.230

43.248.186.231

43.248.186.232

43.248.186.233

43.248.186.234

43.248.186.235

43.248.186.236

43.248.186.237

43.248.186.238

43.248.186.239

43.248.186.240

43.248.186.241

43.248.186.242

43.248.186.243

43.248.186.244

43.248.186.245

43.248.186.246

43.248.186.247

43.248.186.248

43.248.186.249

43.248.186.250

43.248.186.251

43.248.186.252

43.248.186.253

43.248.186.254

43.248.186.255

相关文章:

服务器为什么会被攻击?43.248.186.x

进入信息时代,各种行业对数据的安全和技术要求也越来越高,同时也遇到了各种各样的服务器故障问题,但是网络攻击才是最大的伤害,在这上面造成了企业不必要的损失,那么服务器为什么会被攻击,这里给大家讲解一下服务器被攻击有哪几种情况 一、服…...

文心一言 VS 讯飞星火 VS chatgpt (79)-- 算法导论7.4 4题

四、请用go语言,证明:RANDOMIZED-QUICKSORT 期望运行时间是 Ω(nlgn)。 文心一言: 首先,为了证明RANDOMIZED-QUICKSORT的期望运行时间是Ω(nlg n),我们需要证明在最坏的情况下,该算法的运行时间是O(nlg n)。然后&…...

整理mongodb文档:索引

个人博客 整理mongodb文档:索引 个人博客,求关注,有问题的地方欢迎指出,觉得讲解的繁琐的也请指出 文章概叙 本文主要还是在shell下的操作。让大家了解下mongodb中index的用途,基本的索引的新增、查看、删除等,最后…...

-- epicsTimer)

EPICS libCom库(4) -- epicsTimer

epicsTimer.h描述了一个C和C timer功能。 1 C接口 1.1 epicsTimerNotify和epicsTimer /* 使用一个timer的代码必须实现epicsTimerNotify */ class LIBCOM_API epicsTimerNotify { public:enum restart_t { noRestart, restart };class expireStatus {public:LIBCOM_API expir…...

成都大运会,保障大型活动无线电安全需要…

成都大运会 7月28日,备受关注的第31届世界大学生夏季运动会在成都正式开幕。据悉,这是全球首个5G加持的智慧大运会,也是众多成熟信息技术的综合“应用场”。使用基于5G三千兆、云网、8K超高清视频等技术,在比赛现场搭建多路8K摄像…...

【Spring Boot】构建RESTful服务 — 实战:实现Web API版本控制

实战:实现Web API版本控制 前面介绍了Spring Boot如何构建RESTful风格的Web应用接口以及使用Swagger生成API的接口文档。如果业务需求变更,Web API功能发生变化时应该如何处理呢?可以通过Web API的版本控制来处理。 1.为什么进行版本控制 …...

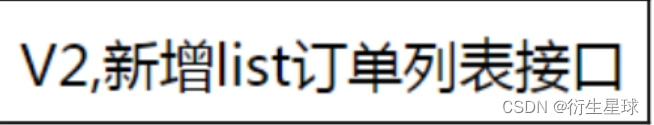

6.Web后端开发【SpringBoot入门】

文章目录 1 SpringBoot快速入门1.1 Web分析 2. HTTP协议2.1 HTTP-概述2.1.1 介绍2.2.2 特点 2.2 HTTP-请求协议2.3 HTTP-响应协议2.3.1 格式介绍2.3.2 响应状态码 常见的相应状态码 3 WEB服务器3.1 服务器概述 1 SpringBoot快速入门 Spring的官网Spring Boot 可以帮助我们非常…...

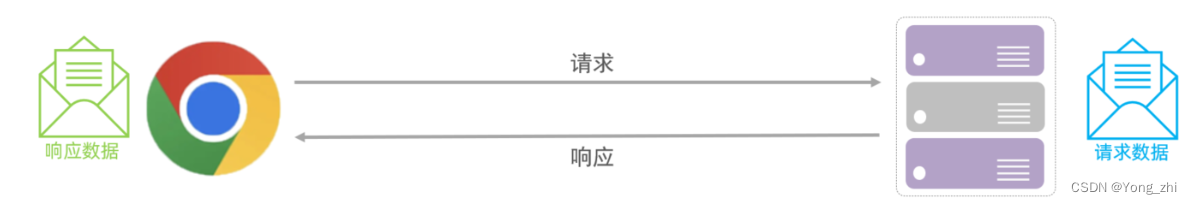

[ubuntu]ubuntu18.04使用自带共享桌面实现vncserver连接

vncserver有很多方法比如你安装vnc4server,tightvncserver,x11vnc等都可以实现vnc局域网连接,今天使用系统共享桌面设置vnc连接 Ubuntu开启远程桌面 Ubuntu18.04使用gnome桌面环境,系统自带屏幕共享和远程登录功能,默认使用的是vino作为VNC…...

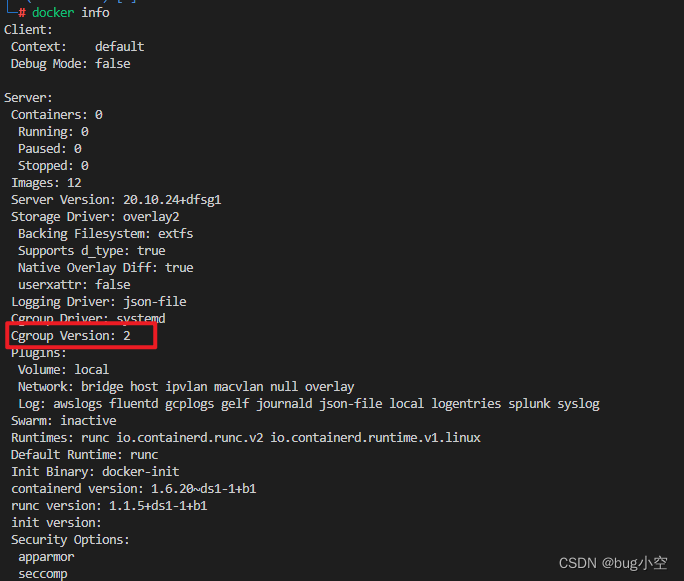

docker启用cgroup v2

要求 本人的操作系统是kali,基于debian docker info如果你这里是2那么说明启用了,如果是1,那么就未启用 对于Docker来说,Cgroups v2的使用需要满足以下条件: Linux内核版本在4.15以上。 uname -r 系统已经启用Cgro…...

Java课题笔记~ Axios

Axios 对原生的AJAX进行封装,简化书写。 Axios官网是:https://www.axios-http.cn 2.1 基本使用 axios 使用是比较简单的,分为以下两步: 引入 axios 的 js 文件 <script src"js/axios-0.18.0.js"></script…...

ip地址和地理位置有关系吗

在互联网时代,网络已经成为了人们生活中不可或缺的一部分。而在网络通信中,IP地址扮演着非常重要的角色。那么,IP地址和地理位置之间是否有关系呢?虎观代理小二二将从以下几个方面进行探讨。 一、IP地址和地理位置的基本概念 首…...

mac指定node版本 mac node版本降级 mac切换node版本

本文解决问题: mac指定node版本 mac切换node版本 mac node版本降级 第一步 进行nvm 安装操作 brew install nvm 执行 nvm --version nvm --version 出现zsh: command not found: nvm问题去进行配置第二步 nvm配置 1.输入: vim ~/.bash_profile 点击 i 进行插入…...

C# Windows登录界面进行截图,控制鼠标键盘等操作实现(一)

首先常规的账户进程是没办法获取登录界面的信息的,因为登录界面已经不在某个账户下了,登录界面显示了每一个账户的切换。所以得使用System权限的进程。 那么Windows系统究竟是怎么将登录界面与用户桌面隔离开的呢?首先先通过一些Windows操作系…...

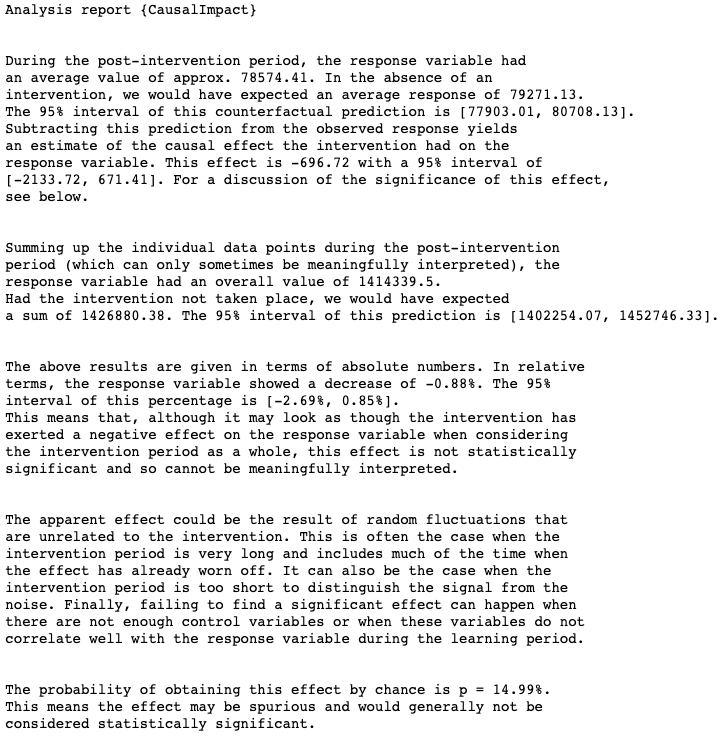

因果推断(五)基于谷歌框架Causal Impact的因果推断

因果推断(五)基于谷歌框架Causal Impact的因果推断 除了传统的因果推断外,还有一些机器学习框架可以使用,本文介绍来自谷歌框架的Causal Impact。该方法基于合成控制法的原理,利用多个对照组数据来构建贝叶斯结构时间…...

VR全景加盟项目如何开展?如何共赢VR时代红利?

VR全景作为一个新兴蓝海项目,相信有着很多人刚接触VR行业的时候都会有这样的疑问:VR全景加盟后项目如何开展?今天,我们就从项目运营的三个阶段为大家讲解。 一、了解项目时 目前VR全景已经被应用到各行各业中去,学校、…...

Win10+anaconda+CUDA+pytorch+vscode配置

Win10anacondaCUDApytorchvscode配置 1.安装anaconda2.安装CUDA确认CUDA版本确认CUDA和pytorch版本安装CUDA 3.安装cudnn4.安装Pytorch5.vscode配置安装VScodevscode配置pytorch环境 1.安装anaconda 官网https://www.anaconda.com 下载安装,路径全英文然后记得有一…...

vue-router在vue2/3区别

构建选项区别 vue2-router const router-new VueRouter({mode:history,base:_name,})vue-next-router import { createRouter,createWebHistory} from vue-next-router const routercreateRouter({history:createHistory(/) })在上述代码中我们发现,vue2中的构建选项mode和ba…...

Apache Doris 入门教程33:统计信息

统计信息 统计信息简介 Doris 查询优化器使用统计信息来确定查询最有效的执行计划。Doris 维护的统计信息包括表级别的统计信息和列级别的统计信息。 表统计信息: 信息描述row_count表的行数data_size表的⼤⼩(单位 byte)update_rows收…...

有效需求的特征

如何区分优秀的软件需求和软件需求规格说明书(SRS)与可能导致问题的需求和规格说明书?在这篇文章中,我们将首先讨论单个需求应该具有的几种不同特性。然后,我们将讨论成功的SRS整体应具有的理想特征。 1.有效需求的特…...

基于51单片机无线温度报警控制器 NRF24L01 多路温度报警系统设计

一、系统方案 1、本设计默认采用STC89C52单片机,如需更换单片机请联系客服。 2、接收板LCD1602液晶实时显示当前检测的2点温度值以及对应的上下限报警值。发射板由DS18B20采集温度值,通过无线模块NRF24L01传给接收板。 3、按键可以设置温度上下限值&…...

观成科技:隐蔽隧道工具Ligolo-ng加密流量分析

1.工具介绍 Ligolo-ng是一款由go编写的高效隧道工具,该工具基于TUN接口实现其功能,利用反向TCP/TLS连接建立一条隐蔽的通信信道,支持使用Let’s Encrypt自动生成证书。Ligolo-ng的通信隐蔽性体现在其支持多种连接方式,适应复杂网…...

Debian系统简介

目录 Debian系统介绍 Debian版本介绍 Debian软件源介绍 软件包管理工具dpkg dpkg核心指令详解 安装软件包 卸载软件包 查询软件包状态 验证软件包完整性 手动处理依赖关系 dpkg vs apt Debian系统介绍 Debian 和 Ubuntu 都是基于 Debian内核 的 Linux 发行版ÿ…...

SCAU期末笔记 - 数据分析与数据挖掘题库解析

这门怎么题库答案不全啊日 来简单学一下子来 一、选择题(可多选) 将原始数据进行集成、变换、维度规约、数值规约是在以下哪个步骤的任务?(C) A. 频繁模式挖掘 B.分类和预测 C.数据预处理 D.数据流挖掘 A. 频繁模式挖掘:专注于发现数据中…...

零基础在实践中学习网络安全-皮卡丘靶场(第九期-Unsafe Fileupload模块)(yakit方式)

本期内容并不是很难,相信大家会学的很愉快,当然对于有后端基础的朋友来说,本期内容更加容易了解,当然没有基础的也别担心,本期内容会详细解释有关内容 本期用到的软件:yakit(因为经过之前好多期…...

Mobile ALOHA全身模仿学习

一、题目 Mobile ALOHA:通过低成本全身远程操作学习双手移动操作 传统模仿学习(Imitation Learning)缺点:聚焦与桌面操作,缺乏通用任务所需的移动性和灵活性 本论文优点:(1)在ALOHA…...

排序算法总结(C++)

目录 一、稳定性二、排序算法选择、冒泡、插入排序归并排序随机快速排序堆排序基数排序计数排序 三、总结 一、稳定性 排序算法的稳定性是指:同样大小的样本 **(同样大小的数据)**在排序之后不会改变原始的相对次序。 稳定性对基础类型对象…...

SQL慢可能是触发了ring buffer

简介 最近在进行 postgresql 性能排查的时候,发现 PG 在某一个时间并行执行的 SQL 变得特别慢。最后通过监控监观察到并行发起得时间 buffers_alloc 就急速上升,且低水位伴随在整个慢 SQL,一直是 buferIO 的等待事件,此时也没有其他会话的争抢。SQL 虽然不是高效 SQL ,但…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...

破解路内监管盲区:免布线低位视频桩重塑停车管理新标准

城市路内停车管理常因行道树遮挡、高位设备盲区等问题,导致车牌识别率低、逃费率高,传统模式在复杂路段束手无策。免布线低位视频桩凭借超低视角部署与智能算法,正成为破局关键。该设备安装于车位侧方0.5-0.7米高度,直接规避树枝遮…...

水泥厂自动化升级利器:Devicenet转Modbus rtu协议转换网关

在水泥厂的生产流程中,工业自动化网关起着至关重要的作用,尤其是JH-DVN-RTU疆鸿智能Devicenet转Modbus rtu协议转换网关,为水泥厂实现高效生产与精准控制提供了有力支持。 水泥厂设备众多,其中不少设备采用Devicenet协议。Devicen…...