守护网络安全:深入了解DDOS攻击防护手段

ddos攻击防护手段有哪些?在数字化快速发展的时代,网络安全问题日益凸显,其中分布式拒绝服务(DDOS)攻击尤为引人关注。这种攻击通过向目标网站或服务器发送大量合法或非法的请求,旨在使目标资源无法正常处理其他用户的请求,从而达到瘫痪服务器的目的。

一、DDOS攻击是什么意思43.241.18.1

DDOS攻击是一种利用分布式网络资源进行的攻击行为。攻击者通过控制多个计算机或网络设备,向目标网站或服务器发送大量请求,使得目标资源消耗殆尽,无法响应正常用户的请求。DDOS攻击具有流量大、速度快、难以防范等特点,给企业和个人带来严重的安全威胁。

二、DDOS攻击防护手段有哪些43.241.18.2

增强服务器性能:提升服务器硬件性能,包括网络带宽、CPU和内存等,以应对大量的请求。

使用防火墙和入侵检测系统(IDS):配置防火墙和IDS,实时监测网络流量,识别并拦截异常流量。

使用CDN(内容分发网络):通过CDN服务商的全球分布节点,将用户请求路由至最近的节点,降低目标服务器的负载。

限制访问速度:通过限制访问速度,降低DDOS攻击的影响。例如,可以设置防火墙规则,限制来自特定IP地址的请求速度。

异常流量清洗:通过设置异常流量清洗中心,将异常流量引导至清洗中心进行处理,保护目标服务器的安全。

加强网站安全:定期更新网站系统和应用程序的安全补丁,修复漏洞,防止攻击者利用漏洞实施攻击。

与服务商合作:与网络服务商和安全厂商合作,利用他们的专业技术和资源,共同防御DDOS攻击。

以上措施可以帮助企业和个人防御DDOS攻击,但需要注意的是,没有一种方法可以完全消除DDOS攻击的风险。因此,需要采取综合方案,从多个角度出发,共同守护网络安全。了解和采取有效的DDOS攻击防护手段对于保障网络安全至关重要。企业和个人应加强对D dos攻击的了解和防范意识,采取有效措施保障网络安全。

43.241.18.1

43.241.18.2

43.241.18.3

43.241.18.4

43.241.18.5

43.241.18.6

43.241.18.7

43.241.18.8

43.241.18.9

43.241.18.10

43.241.18.11

43.241.18.12

43.241.18.13

43.241.18.14

43.241.18.15

43.241.18.16

43.241.18.17

43.241.18.18

43.241.18.19

43.241.18.20

43.241.18.21

43.241.18.22

43.241.18.23

43.241.18.24

43.241.18.25

43.241.18.26

43.241.18.27

43.241.18.28

43.241.18.29

43.241.18.30

43.241.18.31

43.241.18.32

43.241.18.33

43.241.18.34

43.241.18.35

43.241.18.36

43.241.18.37

43.241.18.38

43.241.18.39

43.241.18.40

43.241.18.41

43.241.18.42

43.241.18.43

43.241.18.44

43.241.18.45

43.241.18.46

43.241.18.47

43.241.18.48

43.241.18.49

43.241.18.50

43.241.18.51

43.241.18.52

43.241.18.53

43.241.18.54

43.241.18.55

43.241.18.56

43.241.18.57

43.241.18.58

43.241.18.59

43.241.18.60

43.241.18.61

43.241.18.62

43.241.18.63

43.241.18.64

43.241.18.65

43.241.18.66

43.241.18.67

43.241.18.68

43.241.18.69

43.241.18.70

43.241.18.71

43.241.18.72

43.241.18.73

43.241.18.74

43.241.18.75

43.241.18.76

43.241.18.77

43.241.18.78

43.241.18.79

43.241.18.80

43.241.18.81

43.241.18.82

43.241.18.83

43.241.18.84

43.241.18.85

43.241.18.86

43.241.18.87

43.241.18.88

43.241.18.89

43.241.18.90

43.241.18.91

43.241.18.92

43.241.18.93

43.241.18.94

43.241.18.95

43.241.18.96

43.241.18.97

43.241.18.98

43.241.18.99

43.241.18.100

43.241.18.101

43.241.18.102

43.241.18.103

43.241.18.104

43.241.18.105

43.241.18.106

43.241.18.107

43.241.18.108

43.241.18.109

43.241.18.110

43.241.18.111

43.241.18.112

43.241.18.113

43.241.18.114

43.241.18.115

43.241.18.116

43.241.18.117

43.241.18.118

43.241.18.119

43.241.18.120

43.241.18.121

43.241.18.122

43.241.18.123

43.241.18.124

43.241.18.125

43.241.18.126

43.241.18.127

43.241.18.128

43.241.18.129

43.241.18.130

43.241.18.131

43.241.18.132

43.241.18.133

43.241.18.134

43.241.18.135

43.241.18.136

43.241.18.137

43.241.18.138

43.241.18.139

43.241.18.140

43.241.18.141

43.241.18.142

43.241.18.143

43.241.18.144

43.241.18.145

43.241.18.146

43.241.18.147

43.241.18.148

43.241.18.149

43.241.18.150

43.241.18.151

43.241.18.152

43.241.18.153

43.241.18.154

43.241.18.155

43.241.18.156

43.241.18.157

43.241.18.158

43.241.18.159

43.241.18.160

43.241.18.161

43.241.18.162

43.241.18.163

43.241.18.164

43.241.18.165

43.241.18.166

43.241.18.167

43.241.18.168

43.241.18.169

43.241.18.170

43.241.18.171

43.241.18.172

43.241.18.173

43.241.18.174

43.241.18.175

43.241.18.176

43.241.18.177

43.241.18.178

43.241.18.179

43.241.18.180

43.241.18.181

43.241.18.182

43.241.18.183

43.241.18.184

43.241.18.185

43.241.18.186

43.241.18.187

43.241.18.188

43.241.18.189

43.241.18.190

43.241.18.191

43.241.18.192

43.241.18.193

43.241.18.194

43.241.18.195

43.241.18.196

43.241.18.197

43.241.18.198

43.241.18.199

43.241.18.200

43.241.18.201

43.241.18.202

43.241.18.203

43.241.18.204

43.241.18.205

43.241.18.206

43.241.18.207

43.241.18.208

43.241.18.209

43.241.18.210

43.241.18.211

43.241.18.212

43.241.18.213

43.241.18.214

43.241.18.215

43.241.18.216

43.241.18.217

43.241.18.218

43.241.18.219

43.241.18.220

43.241.18.221

43.241.18.222

43.241.18.223

43.241.18.224

43.241.18.225

43.241.18.226

43.241.18.227

43.241.18.228

43.241.18.229

43.241.18.230

43.241.18.231

43.241.18.232

43.241.18.233

43.241.18.234

43.241.18.235

43.241.18.236

43.241.18.237

43.241.18.238

43.241.18.239

43.241.18.240

43.241.18.241

43.241.18.242

43.241.18.243

43.241.18.244

43.241.18.245

43.241.18.246

43.241.18.247

43.241.18.248

43.241.18.249

43.241.18.250

43.241.18.251

43.241.18.252

43.241.18.253

43.241.18.254

43.241.18.255

相关文章:

守护网络安全:深入了解DDOS攻击防护手段

ddos攻击防护手段有哪些?在数字化快速发展的时代,网络安全问题日益凸显,其中分布式拒绝服务(DDOS)攻击尤为引人关注。这种攻击通过向目标网站或服务器发送大量合法或非法的请求,旨在使目标资源无法正常处理其他用户的请求,从而达…...

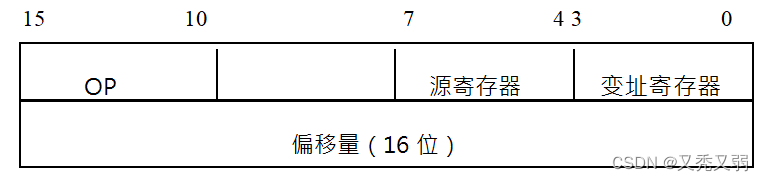

计组 | 寻址方式

目录 一、知识点 1.寻址方式什么? 2.根据操作数所在的位置,都有哪些寻址方式? 3.直接寻址 4.立即寻址 5.隐含寻址 6.相对寻址 7.寄存器 8.寄存器-寄存器型(RR)、寄存器-存储器型(RS)和…...

matlab工具箱Filter Designer设计butterworth带通滤波器

1、在matlab控制界面输入fdatool; 2、在显示的界面中选择合适的参数;本实验中采样频率是200,低通30hz,高通60hz,点击butterworth滤波器。 3、点击设计滤波器按钮后,在生成的界面点击红框按钮,可生成simulink模型到当前…...

)

Python学习笔记第六十天(Matplotlib Pyplot)

Python学习笔记第六十天 Matplotlib Pyplot后记 Matplotlib Pyplot Pyplot 是 Matplotlib 的子库,提供了和 MATLAB 类似的绘图 API。 Pyplot 是常用的绘图模块,能很方便让用户绘制 2D 图表。 Pyplot 包含一系列绘图函数的相关函数,每个函数…...

服务器自动备份、打包、传输脚本

备份脚本 #!/bin/bash #author cheng #备份服务器自动打包归档每天的备份文件 Path/backhistory Host$(hostname) Date$(date %F) Dest${Host}_${Date}#创建目录 mkdir -p ${Path}/${Dest}#打包文件到目录 cd / && \#结合autoback.sh脚本,它往那个地方备&a…...

Docker 的数据管理 网络通信

目录 1.管理容器数据的方式 数据卷 数据卷的容器 2.操作命令 3.Docker 镜像的创建 1.管理容器数据的方式 数据卷 可以独立于容器生命周期存储的机制 可提供持久化 数据共享 docker run -v /var/www:/data1 --name web1 -it centos:7 /bin/bash 数据卷的容器 用来提供持久化数…...

目标检测YOLO实战应用案例100讲-基于孤立森林算法的高光谱遥感图像异常目标检测

目录 前言 孤立森林算法的基本理论 2.1 引言 2.2 孤立森林算法的基本思想...

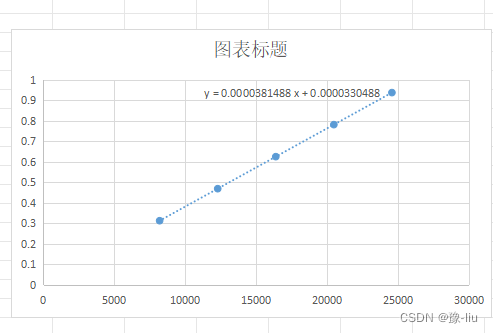

excel中两列数据生成折线图

WPS中excel的两列数据,第一列为x轴,第二列为y轴,生成折线图,并生成拟合函数。 1.选中两列数据,右击选择插入图表,选择XY(散点图),生成散点折线图 2.选中图中散点&#x…...

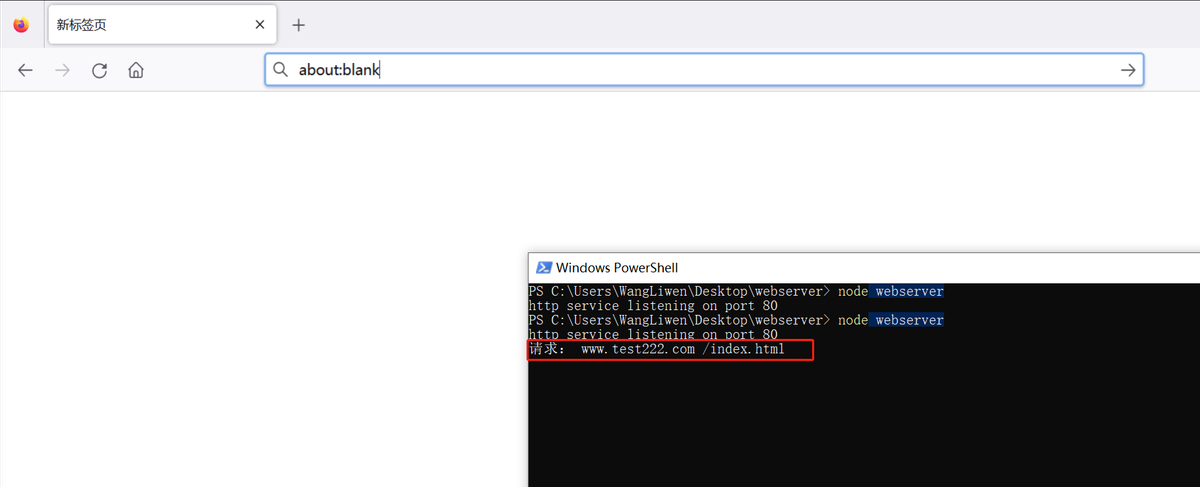

JS加密的域名锁定功能,JShaman支持泛域名

JShaman的域名锁定功能,支持泛域名 JShaman的JS代码混淆加密中,有一项“域名锁定”功能。使用此功能后,代码运行时会检测浏览器地址中的域名信息,如是非指定域名,则不运行,以此防止自己网站的JS代码被复制…...

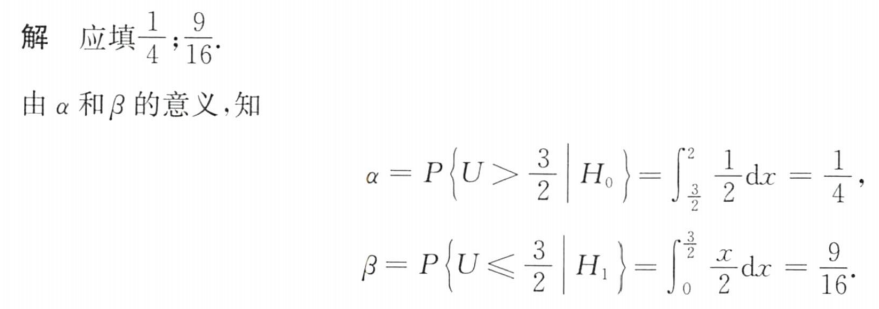

概率论与数理统计:第七章:参数估计 第八章:假设检验

文章目录 Ch7. 参数估计7.1 点估计1.矩估计2.最大似然估计(1)离散型(2)连续型 7.2 评价估计量优良性的标准(1)无偏性 (无偏估计)(2)有效性(3)一致性 7.3 区间估计1.置信区间、置信度2.求μ的置信区间 Ch8. 假设检验1.拒绝域α、接受域1-α、H₀原假设、H₁备择假设2.双边检验、…...

【Kubernetes】Kubernetes的监控工具Promethues

Prometheus 一、Prometheus 概念1. Prometheus 概述2. Prometheus 的监控数据3. Prometheus 的特点4. Prometheus 和 zabbix 区别5. Prometheus 的生态组件5.1 Prometheus server5.2 Client Library5.3 Exporters5.4 Service Discovery5.5 Alertmanager5.6 Pushgateway5.7 Graf…...

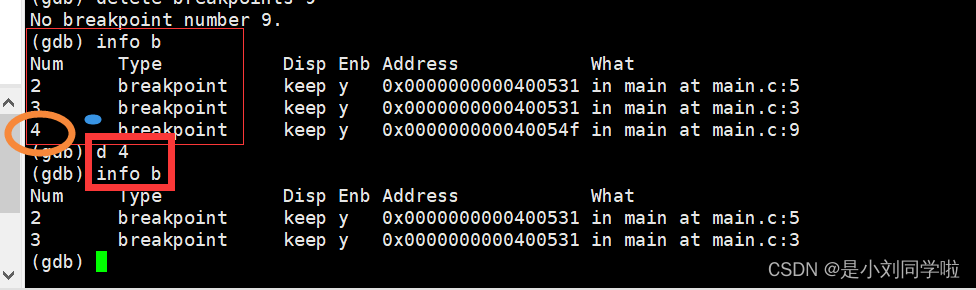

【linux】2 Linux编译器-gcc/g++和Linux调试器-gdb

文章目录 一、Linux编译器-gcc/g使用1.1 背景知识1.2 gcc如何完成1.3 函数库1.4 gcc选项 二、linux调试器-gdb使用2.1 背景2.2 开始使用 总结 ヾ(๑╹◡╹)ノ" 人总要为过去的懒惰而付出代价ヾ(๑╹◡╹)ノ" 一、Linux编译器-gcc/g使用 1.1 背景…...

【力扣每日一题】2023.8.17 切披萨的方案数

目录 题目: 示例: 分析: 代码: 题目: 示例: 分析: 题目给我们一个二维数组来表示一个披萨,其中‘A’表示披萨上的苹果。 让我们切k-1刀,把披萨切成 k 份࿰…...

Linux调试器-gdb使用

1. 背景 程序的发布方式有两种, debug 模式和 release 模式 Linux gcc/g 出来的二进制程序,默认是 release 模式 要使用 gdb 调试,必须在源代码生成二进制程序的时候 , 加上 - g 选项 2. 开始使用 gdb binFile 退出: ct…...

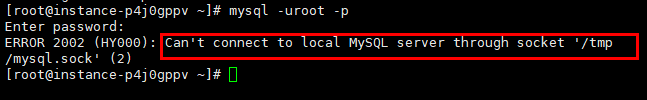

linux安装mysql错误处理

linux下mysql的安装与使用 linux安装mysql可有三种方式: 1、yum安装 2、源码安装 3、glibc安装 安装wget yum install -y wget https://blog.csdn.net/darendu/article/details/89874564?utm_sourceapp Linux上error while loading shared libraries问题解决方法…...

Matlab绘制灰度直方图

直方图是根据灰图像绘制的,而不是彩色图像通。查看图像直方图时候,需要先确定图片是否为灰度图,使用MATLAB2019查看图片是否是灰度图片,在读取图片后在MATLAB界面的工作区会显示读取的图像矩阵,如果是,那么…...

http学习笔记1

图解HTTP学习笔记 1.2 HTTP的诞生 CERN(欧洲核子研究组织)的蒂姆 • 伯纳斯 - 李(Tim BernersLee)博士提出了一种能让远隔两地的研究者们共享知识的设想。最初设想的基本理念是:借助多文档之间相互关联形成的超文本&am…...

PDF文件分割合并

PDF文件的分割和合并代码。 from PyPDF2 import PdfFileReader,PdfFileWriterdef pdf_split(filename,outputname)pr PdfFileReader(filename)for page in range(p.getNumPages()):pw PdfFileWriter()pw.addPage(pr.getPage(page))with open(f{outputname}{page}.pdf,wb) as…...

物联网无线通信方式总结

本文主要内容(一些物联网无线通信方式) 本文将介绍一些物联网无线通信方式的技术特点、底层调制方式和主要应用场景物联网无线通信方式是指利用无线技术实现物体之间的信息交换和网络连接的方式物联网无线通信方式的选择需要考虑多种因素,如传输距离、功耗、数据速…...

计算机竞赛 python的搜索引擎系统设计与实现

0 前言 🔥 优质竞赛项目系列,今天要分享的是 🚩 python的搜索引擎系统设计与实现 🥇学长这里给一个题目综合评分(每项满分5分) 难度系数:3分工作量:5分创新点:3分 该项目较为新颖ÿ…...

可靠性+灵活性:电力载波技术在楼宇自控中的核心价值

可靠性灵活性:电力载波技术在楼宇自控中的核心价值 在智能楼宇的自动化控制中,电力载波技术(PLC)凭借其独特的优势,正成为构建高效、稳定、灵活系统的核心解决方案。它利用现有电力线路传输数据,无需额外布…...

在四层代理中还原真实客户端ngx_stream_realip_module

一、模块原理与价值 PROXY Protocol 回溯 第三方负载均衡(如 HAProxy、AWS NLB、阿里 SLB)发起上游连接时,将真实客户端 IP/Port 写入 PROXY Protocol v1/v2 头。Stream 层接收到头部后,ngx_stream_realip_module 从中提取原始信息…...

SpringTask-03.入门案例

一.入门案例 启动类: package com.sky;import lombok.extern.slf4j.Slf4j; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.cache.annotation.EnableCach…...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...

DingDing机器人群消息推送

文章目录 1 新建机器人2 API文档说明3 代码编写 1 新建机器人 点击群设置 下滑到群管理的机器人,点击进入 添加机器人 选择自定义Webhook服务 点击添加 设置安全设置,详见说明文档 成功后,记录Webhook 2 API文档说明 点击设置说明 查看自…...

JS手写代码篇----使用Promise封装AJAX请求

15、使用Promise封装AJAX请求 promise就有reject和resolve了,就不必写成功和失败的回调函数了 const BASEURL ./手写ajax/test.jsonfunction promiseAjax() {return new Promise((resolve, reject) > {const xhr new XMLHttpRequest();xhr.open("get&quo…...

站群服务器的应用场景都有哪些?

站群服务器主要是为了多个网站的托管和管理所设计的,可以通过集中管理和高效资源的分配,来支持多个独立的网站同时运行,让每一个网站都可以分配到独立的IP地址,避免出现IP关联的风险,用户还可以通过控制面板进行管理功…...

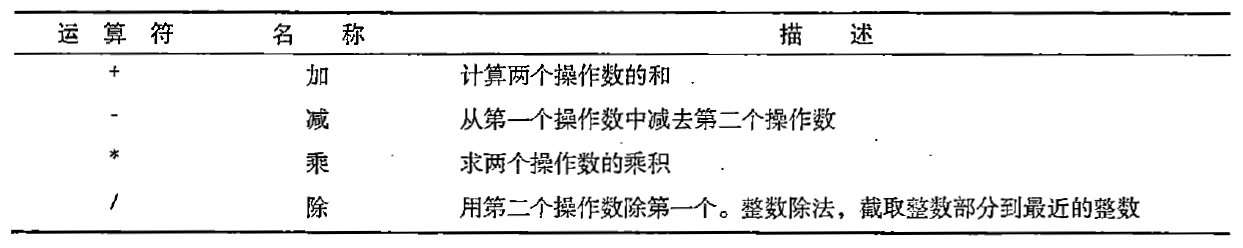

C# 表达式和运算符(求值顺序)

求值顺序 表达式可以由许多嵌套的子表达式构成。子表达式的求值顺序可以使表达式的最终值发生 变化。 例如,已知表达式3*52,依照子表达式的求值顺序,有两种可能的结果,如图9-3所示。 如果乘法先执行,结果是17。如果5…...

省略号和可变参数模板

本文主要介绍如何展开可变参数的参数包 1.C语言的va_list展开可变参数 #include <iostream> #include <cstdarg>void printNumbers(int count, ...) {// 声明va_list类型的变量va_list args;// 使用va_start将可变参数写入变量argsva_start(args, count);for (in…...

go 里面的指针

指针 在 Go 中,指针(pointer)是一个变量的内存地址,就像 C 语言那样: a : 10 p : &a // p 是一个指向 a 的指针 fmt.Println(*p) // 输出 10,通过指针解引用• &a 表示获取变量 a 的地址 p 表示…...