【新版】系统架构设计师 - 案例分析 - 信息安全

个人总结,仅供参考,欢迎加好友一起讨论

文章目录

- 架构 - 案例分析 - 信息安全

- 安全架构

- 安全模型

- 分类

- BLP模型

- Biba模型

- Chinese Wall模型

- 信息安全整体架构设计

- WPDRRC模型

- 各模型安全防范功能

- 网络安全体系架构设计

- 开放系统互联安全体系结构

- 安全服务与安全机制的对应关系

- 认证框架

- 访问控制框架

- 机密性框架

- 完整性框架

- 抗抵赖框架

- 什么是区块链

- 区块链的特点

- 去中心化

- 哈希加密/防篡改

- 共识算法(博弈论)/全民记账

- 典型例题

- 例题1

- 例题2

- 例题3

架构 - 案例分析 - 信息安全

安全架构

- 被动攻击:收集信息为主,破坏保密性。

- 主动攻击:主动攻击的类别主要有:中断(破坏可用性),篡改(破坏完整性),伪造(破坏真实性)。

例题:

以下网络攻击中,( )属于被动攻击。

A. 拒绝服务攻击 B. 重放 C. 假冒 D. 网络监听

答案:D

例题:

信息系统面临多种类型的网络安全威胁。其中,信息泄露是指信息被泄露或透露给某个非授权的实体;( )是指数据被非授权地进行修改;( )是指对信息或其他资源的合法访问被无条件地阻止;( )是指通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从而发现有价值的信息和规律。

A.非法使用 B.破坏信息的完整性 C.授权侵犯 D. 计算机病毒

A.拒绝服务 B. 陷阱门 C.旁路控制 D. 业务欺骗

A.特洛伊木马 B. 业务欺骗 C.物理侵入 D. 业务流分析

答案:B A D

安全模型

分类

BLP模型

Bell-LaPadula模型是符合军事安全策略的计算机安全模型,简称BLP模型。

BLP模型的安全规则如下:

- 简单安全规则:安全级别低的主体不能读安全级别高的客体。

- 星属性安全规则:安全级别高的主体不能往低级别的客体写。

- 强星属性安全规则: 不允许对另一级别进行读写。

- 自主安全规则:使用访问控制矩阵来定义说明自由存取控制。

Biba模型

Biba模型主要用于防止非授权修改系统信息,以保护系统的信息完整性。该模型同BLP模型类似,采用主体、客体、完整性级别描述安全策略要求。 Biba模型能够防止数据从低完整性级别流向高完整性级别,其安全规则如下:

- 星完整性规则:表示完整性级别低的主体不能对完整性级别高的客体写数据。

- 简单完整性规则:表示完整性级别高的主体不能从完整性级别低的客体读取数据。

- 调用属性规则:表示一个完整性级别低的主体不能从级别高的客体调用程序或服务。

Chinese Wall模型

Chinese Wall模型的安全策略的基础是客户访问的信息不会与当前他们可支配的信息产生冲突。

其访问客体控制的安全规则如下:

- 与主体曾经访问过的信息属于同一公司数据集合的信息,即墙内信息可以访问。

- 属于一个完全不同的利益冲突组的可以访问。

- 主体能够对一个客体进行写的前提是主体未对任何属于其他公司数据集进行过访问。

定理1:一个主体一旦访问过一个客体,则该主体只能访问位于同一公司数据集的客体或在不同利益组的客体。

定理2:在一个利益冲突组中, 一个主体最多只能访问一个公司数据集。

例题:

Biba模型是属于( )。

A. 状态机模型 B. 信息流模型 C. 无干扰模型 D. 完整性模型

答案:D

例题:

BLP模型的设计目标是解决信息系统资源的( )保护。

A. 不可否认性 B. 机密性 C. 完整性 D. 匿名性

答案:B

例题:

Bell-LaPadula模型(简称BLP模型)是最早的一种安全模型,也是最著名的多级安全策略模型, BLP模型的简单安全规则是指( )。

A. 不可上读 B. 不可上写 C. 不可下读 D. 不可下写

答案:A

信息安全整体架构设计

WPDRRC模型

WPDRRC模型包括6个环节和3大要素。

6个环节包括:预警、保护、检测、响应、恢复和反击。模型蕴涵的网络安全能力主要是预警能力、保护能力、检测能力、响应能力、恢复能力和反击能力。

3大要素:包括人员、策略和技术。

各模型安全防范功能

| 预警 | 保护 | 检测 | 响应 | 恢复 | 反击 | 管理 | |

|---|---|---|---|---|---|---|---|

| PDR | 无 | 有 | 有 | 有 | 无 | 无 | 无 |

| PPDR | 无 | 有 | 有 | 有 | 无 | 无 | 无 |

| PDRR | 无 | 有 | 有 | 有 | 有 | 无 | 无 |

| MPDRR | 无 | 有 | 有 | 有 | 有 | 无 | 有 |

| WPDRRC | 有 | 有 | 有 | 有 | 有 | 有 | 有 |

例题:

P2DR模型不包括( )。

A. 防护 B. 检测 C. 响应 D. 预警

答案:D,P2DR即是PPDR

例题:

加密机制、数据签名机制、访问控制机制、认证机制、信息隐藏、防火墙技术等是属于WPDRRC模型中的( )环节。

A. 保护 B. 检测 C. 响应 D. 恢复

答案:A

网络安全体系架构设计

开放系统互联安全体系结构

安全服务与安全机制的对应关系

认证框架

鉴别的基本目的是防止其他实体占用和独立操作被鉴别实体的身份。

鉴别的方式如下:

- 已知的

- 拥有的

- 不改变的特性

- 相信可靠的第3方建立的鉴别

- 环境

鉴别信息的类型包括:

- 交换鉴别信息

- 申请鉴别信息

- 验证鉴别信息

访问控制框架

访问控制决定开发系统环境中允许使用哪些资源,在什么地方适合阻止未授权访问的过程。

机密性框架

机密性服务的目的是确保信息仅仅是对被授权者可用。

机密性机制:

- 通过禁止访问提供机密性。

- 通过加密提供机密性。

完整性框架

完整性框架的目的是通过阻止威胁或探测威胁,保护可能遭到不同方式危害的数据完整性和数据相关属性完整性。

完整性机制的类型:

- 阻止对媒体访问的机制。

- 用以探测对数据或数据项序列的非授权修改的机制。

抗抵赖框架

抗抵赖服务包括证据的生成、验证和记录,以及在解决纠纷时随即进行的证据恢复和再次验证。

抗抵赖由4个独立的阶段组成:

- 证据生成

- 证据传输、存储及恢复

- 证据验证

- 解决纠纷

例题:

保护信息不泄露或不暴露给那些未授权想掌握该信息的实体是( )。

A. 鉴别 B. 数据完整性 C. 数据机密性 D. 访问控制

答案:C

例题:

门禁卡是属于以下哪种鉴别方式?( )

A. 已知的 B. 拥有的 C. 不改变的特性 D. 环境

答案:B,例如短信验证码

什么是区块链

区块链 ≠ 比特币,比特币底层采用了区块链技术

另外,比特币交易在我国定性为【非法运用】。

区块链的特点

去中心化: 由于使用分布式核算和存储,不存在中心化的硬件或管理机构,任意节点的权利和义务都是均等的,系统中的数据块由整个系统中具有维护功能的节点来共同维护。

开放性: 系统是开放的,如:区块链上的【交易信息是公开的】,不过【账户身份信息是高度加密的】。

自治性: 区块链采用基于协商一致的规范和协议(比如一套公开透明的算法),使得整个系统中的所有节点能够在信任的环境自由安全的交换数据,使得对“人”的信任改成了对机器的信任,任何人为的干预不起作用。

安全性(信息不可篡改) :数据在多个结点存储了多份,篡改数据得改掉51%结点的数据,这太难。同时,还有其它安全机制,如:比特币的每笔交易,都由付款人用私钥签名,证明确实是他同意向某人付款,其它人无法伪造。

匿名性(去信任):由于节点之间的交换遵循固定的算法,其数据交互是无需信任的(区块链中的程序规则会自行判断活动是否有效),因此交易对手无须通过公开身份的方式让对方对自己产生信任,对信用的累积非常有帮助。

去中心化

区块链是一个分布式账本, 一种特殊的分布式数据库。

- 链表在多个结点存储,没有中心结点,数据不一致时,以“少数服从多数”原则执行。

- 所以要篡改成功,除非篡改51%的结点。

哈希加密/防篡改

共识算法(博弈论)/全民记账

一般有: PoW (工作量证明)、 PoS (权益证明)、 DPoS (股份授权证明机制)

比特币采用了PoW (工作量证明):争夺记账权 = 挖矿

计算出来的账单结点哈希值前13个字符为0,则符合规则,得到记账权。

有一个结点计算出结果,则广播消息告知其它结点,其它结点更新数据。

例题:

以下关于区块链应用系统中“挖矿”行为的描述中,错误的是( )。

A. 矿工“挖矿”取得区块链的记账权,同时获得代币奖励

B. “挖矿”本质上是在尝试计算一个Hash碰撞

C. “挖矿”是一种工作量证明机制性

D. 可以防止比特币的双花攻击

答案:D,双花及消费两次

典型例题

例题1

随着科技进步、社会发展,尤其是以计算机为代表的信息技术飞速发展,各种信息呈爆炸式发展。计算机及信息技术的应用领域在不断扩展,计算机在政府、企业、民生等各个领域 中都得到越来越广泛的应用,安全问题也日益突显。近来火热的区块链技术的核心便是一系列的信息安全技术。

【问题1】

请从以下选项中选出与区块链相关的技术,最多选5个,多选不得分。

A. 对称加密

B. 非对称加密

C. 时间戳

D. 哈希函数

E. 数字信封

F. 数字证书

H. 二维表结构

I. 智能合约

J. CA认证

K. POS

参考答案:

B、C、D、I、K

【问题2】

( 1 )属于哈希算法,哈希算法作用包括( 2 )。

A. 3DES

B. PGP

C. MD5

D. RSA(2048)

E. SHA

F. IDEA

G. 用于保障信息完整性

H. 用于保障信息可用性

I. 用于信息加密

J. 用于数字签名

K. 用于防篡改

参考答案:

(1)C、E

(2)G、K

【问题3】

某军区要架设一套内部文件安全传输系统,该文件以加密方式传输,支持最大2G的单个 文件传输,为保障安全可靠性,发送者不可抵赖发送过的文件,若文件被第三方截获,第三 方无法解密也无法篡改其内容。根据此需求,架构设计师王工设计了如下的安全架构:

请用以下选项补充图中缺失部分:

(a) 发送方公钥Pa

(b) 发送方私钥Sa

© 接收方公钥Pb

(d) 接收方私钥Sb

(e) 随机密钥K

(f) 文件密文

(g) 文件摘要

参考答案:

(1)(e)

(2)(b)

(3)(a)

(4)©

(5)(d)

(6)(g)

例题2

访问控制是保障信息系统安全的主要策略之一,其主要任务是保证系统资源不被非法使用 和非常规访问。访问控制规定了主体对客体访问的限制,并在身份认证的基础上,对用户提出的资源访问请求加以控制。

【问题1】

针对信息系统的访问控制包含哪三个基本要素?

参考答案:

主体、客体、控制策略

【问题2】

BLP模型是一种强制访问控制模型,请问:

(1)BLP模型保证了信息的机密性还是完整性?

(2)BLP模型采用的访问控制策略是上读下写还是下读上写?

参考答案:

(1)机密性(2)下读上写

【问题3】

ISO安全体系结构包含的安全服务有:

①鉴别服务;②访问控制服务;③数据保密性服务;④数据完整性服务;⑤抗否认性服务。

请问:

(1)针对跨站伪造请求攻击可以采用哪种安全服务来解决或者缓解?

(2)针对口令明文传输漏洞攻击可以采用哪种安全服务来解决或者缓解?

(3)针对签名伪造攻击可以采用哪种安全服务来解决或者缓解?

(4)如果下载的软件被植入木马,可以采用哪种安全服务来进行解决或者缓解?

参考答案:

(1)①

(2)③

(3)⑤

(4)④

例题3

某证券公司计划更新其网络架构,以提高安全服务能力。该公司技术总监王工通过对公司内部调研,以及对现有系统分析发现,公司网络经常遭受同一种网络攻击。被攻击时的现象为:

(1)被攻击主机上有大量等待的TCP连接;

(2)网络中充斥着大量的无用的数据包,源地址为假;

(3)高流量无用数据,造成网络拥塞,使受害主机无法正常和外界通讯;

(4)在遭受严重攻击时,主机系统出现崩溃死机的状况。

【问题1】

以下哪些行为属于信息安全中的被动攻击方式:

A 重放攻击 B 主观抵赖 C 网络监听 D 假冒身份

E 信息截取 F 散播病毒 G 拒绝服务 H 数据篡改 I 流量分析

参考答案:

C 网络监听 E 信息截取 I 流量分析

另外:

主动攻击:可能改变信息或危害系统。威胁信息完整性和有效性的攻击就是主动攻击。主动攻击通常易于探测但却难于防范,因为攻击者可以通过多种方法发起攻击。

被动攻击:在被动攻击中,攻击者的目的只是获取信息,这就意味着攻击者不会篡改信息或直接危害系统。系统可以不中断其正常运行。然而,攻击可能会危害信息的发送者或者接收者。威胁信息机密性的攻击—窃听和流量分析均属被动攻击。信息的暴露会危害信息的发送者或接收者,但是系统正常运行不会受到影响。因此,在信息发送者或者接收者发现机密信息已经泄露之前,要发现这种攻击是困难的。被动攻击可以通过对信息进行加密而避免。

从以上概念可以看出:网络监听、信息截取、流量分析都属于“获取信息”而不会影响系统的正常运行所以属干被动攻击。

【问题2】

请分析以下攻击方式,是破坏哪一项安全属性。

重放攻击:(1)

网络监听:(2)

拒绝服务:(3)

数据篡改:(4)

参考答案:

(1)完整性(2)保密性(3)可用性(4)完整性

【问题3】

请根据王工所描述的现象,分析这是一种什么样的网络攻击。可以采取何种方式来抵抗这种攻击。

参考答案:

DDos攻击或分布式拒绝服务攻击。

采取方式:

(1)关闭不必要的服务

(2)及时更新系统补丁

(3)限制同时打开的Syn半连接数目

(4)缩短Syn半连接的timeout时间

(5)限制特定IP地址的访问

另外:

多关注信息安全攻击方式的描述。

相关文章:

【新版】系统架构设计师 - 案例分析 - 信息安全

个人总结,仅供参考,欢迎加好友一起讨论 文章目录 架构 - 案例分析 - 信息安全安全架构安全模型分类BLP模型Biba模型Chinese Wall模型 信息安全整体架构设计WPDRRC模型各模型安全防范功能 网络安全体系架构设计开放系统互联安全体系结构安全服务与安全机制…...

)

数据库设计(火车订票系统)

为一个火车订票系统设计一个数据库是一个好的方法来训练你的数据库技巧。 其中有一些需要考虑到的复杂度。 过一些需求,并且创建表格。 为这个虚构的火车订票系统提出了10个需求。 我们将把其中每个添加到entity relational diagram(实体关系图&…...

qemu+docker在服务器上搭建linux内核调试环境

基于docker和qemu的操作系统实验环境 参考以上文章实现。 其中 docker run -it --name linux_qemu qemu /bin/bash #从qemu镜像启动一个容器linux_qemu,进入shell 要改为 docker run -it --name linux_qemu 3292900173/qemu /bin/bash另外,在vscode运行过程中,ssh远…...

Stable Diffusion 参数介绍及用法

大模型 CheckPoint 介绍 作用:定调了作图风格,可以理解为指挥者 安装路径:models/Stable-diffusion 推荐: AnythingV5Ink_v32Ink.safetensors cuteyukimixAdorable_midchapter2.safetensors manmaruMix_v10.safetensors counterf…...

打印大对象日志导致GC问题的解决

内容: rpc调用外部服务时,需要将req和resp的信息打印出来,以便于排查问题。但是有的rpc服务的resp信息过于庞大,比如resp中有List<>信息,list很大很大时会导致log.info打印信息时,产生GC,…...

【Docker】学习笔记

1. docker基本操作 镜像搜索 // 直接搜索镜像资源 docker search mysql // 搜索过滤 docker search --filter "is-officialtrue" mysql // 官方发布镜像拉取镜像 docker pull mysql查看本地镜像 docker images删除本地镜像 docker rmi mysql // 强制删除镜像 d…...

网易云信4K 8K RTC助力远程医疗的技术实践

// 编者按:随着近年来国家关于缓解医疗资源分配不均的一系列政策出台,远程医疗作为平衡医疗资源分配的有力手段,目前正处于强劲发展阶段。网易云信运用超高清RTC视频技术助力医疗行业实现了远程高清视频病理分析和手术示教等能力。LiveVide…...

【排序算法】冒泡排序、插入排序、归并排序、希尔排序、选择排序、堆排序、快速排序

目录 几大排序汇总 1.冒泡排序 性能: 思路和代码: 2.插入排序 性能: 思路和代码: 3.归并排序 性能: 思路和代码: 4.希尔排序 性能: 思路和代码: 5.选择排序 性能: 思路和代码: 6.堆排序 性能: 思路和代码: topK问题 7.快速排序 性能: 思路和代码: 几大排…...

Linux学习笔记-应用层篇

1、Linux进程、线程概念/区别 Linux进程和线程是计算机系统中两种不同的资源分配和调度单位。 进程是计算机系统进行资源分配和调度的基本单位,也被认为是正在运行的程序。在面向线程的计算机结构中,进程是线程的容器。进程拥有独立的内存和系统资源&am…...

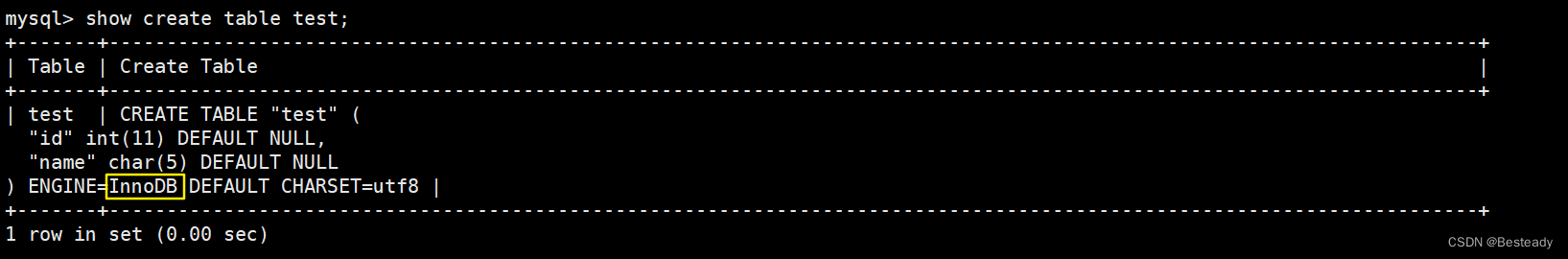

MySQL数据库的存储引擎

目录 一、存储引擎概念 二、存储引擎 2.1MyISAM 2.11MyISAM的特点 2.12MyISAM表支持3种不同的存储格式: 2.2 InnoDB 2.21InnoDB特点介绍 三、InnoDB与MyISAM 区别 四、怎么样选择存储引擎 五、查看存储引擎 六、查看表使用的存储引擎 七、修改存储引擎 …...

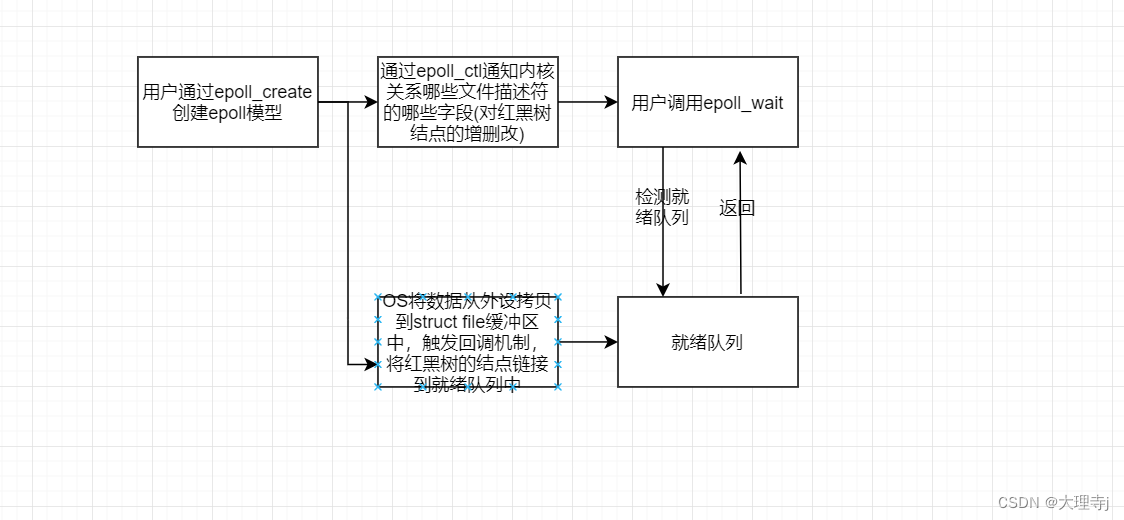

Linux-多路转接-epoll

epoll 接口认识epoll_createepoll_ctlepoll_wait epoll工作原理在内核中创建的数据结构epoll模型的一个完整工作流程 epoll工作模式LT-水平触发ET-边缘触发两种方式的对比 epoll的使用场景对于poll的改进惊群效应什么是惊群效应如何解决惊群效应原子操作/mutex/spinlock如何选择…...

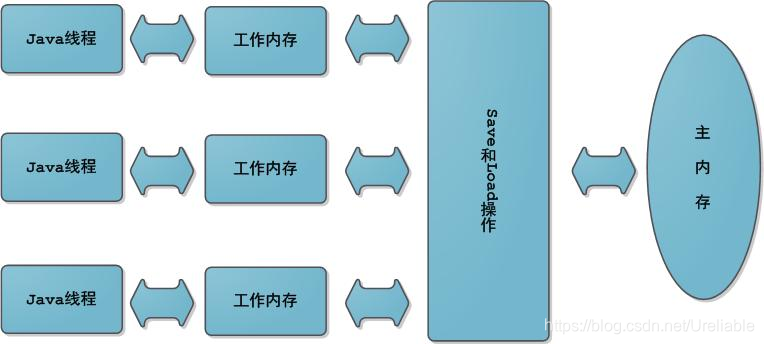

Java面试被问了几个简单的问题,却回答的不是很好

作者:逍遥Sean 简介:一个主修Java的Web网站\游戏服务器后端开发者 主页:https://blog.csdn.net/Ureliable 觉得博主文章不错的话,可以三连支持一下~ 如有需要我的支持,请私信或评论留言! 前言 前几天参加了…...

概率论几种易混淆的形式

正态分布标准型 x − μ σ \frac{x - \mu}{\sigma} σx−μ 大数定律形式 P { X ≤ ∑ i 1 n x i − n μ n σ 2 } ∫ − ∞ X 1 2 π e − x 2 2 d x P\{X \le \frac{\sum_{i 1}^{n}x_i -n\mu}{\sqrt{n\sigma^2}} \} \int _{-\infty}^{X}\frac{1}{\sqrt{2\pi}}e^{-\fr…...

PyTorch数据增强后的结果展示

from PIL import Image import torch from torchvision import transformstrans transforms.Compose([transforms.ToTensor(), transforms.RandomErasing(p0.9, value 120, inplaceTrue)]) # 这里Compose是所做的变换img_path 02-56-45-060-1454-camra1.bmp img Image.open…...

指定程序在哪个GPU上运行

摘要: 当本地(或服务器)有个多个GPU时,需要指定程序在指定GPU上运行,需要做以下设置。 目录 一、在终端上指定GPU二、在程序中指定GPU三、系统变量指定GPU四、pytorch中指定GPU 一、在终端上指定GPU 在终端运行程序时…...

Linux CentOS7 vim多文件编辑

使用vim编辑多个文件,十分常用的操作。本文从打开、显示、切换文件到退出,进行简单讨论。 一、打开文件 1.一次打开多个文件 vim还没有启动的时候,在终端里输入vim file1 file2 … filen便可以打开所有想要打开的文件。 执行命令 vim fil…...

PAT甲级真题1153: 解码PAT准考证

🕺作者: 主页 我的专栏C语言从0到1探秘C数据结构从0到1探秘Linux菜鸟刷题集 😘欢迎关注:👍点赞🙌收藏✍️留言 🏇码字不易,你的👍点赞🙌收藏❤️关注对我真的…...

linux信号

title: linux信号 createTime: 2020-10-29 18:05:52 updateTime: 2020-10-29 18:05:52 categories: linux tags: SIGHUP 终止进程 终端线路挂断[喝小酒的网摘]http://blog.hehehehehe.cn/a/16999.htm SIGINT 终止进程 中断进程 SIGQUIT 建立CORE文件终止进程,并且生…...

JavaWeb开发-05-SpringBootWeb请求响应

一.请求 1.Postman 2.简单参数 package com.wjh.controller;import org.springframework.web.bind.annotation.RequestMapping; import org.springframework.web.bind.annotation.RestController;import javax.servlet.http.HttpServletRequest;/** 测试请求参数接受*/ R…...

Ubuntu下载

参考文档: 镜像文件:VMware下安装ubuntu 16.04(全步骤)_vmwaubuntu-16.04.4-desktop-amd64.iso_ST0new的博客-CSDN博客 vmware tools使用安装:VMware——VMware Tools的介绍及安装方法_William.csj的博客-CSDN博客 …...

web vue 项目 Docker化部署

Web 项目 Docker 化部署详细教程 目录 Web 项目 Docker 化部署概述Dockerfile 详解 构建阶段生产阶段 构建和运行 Docker 镜像 1. Web 项目 Docker 化部署概述 Docker 化部署的主要步骤分为以下几个阶段: 构建阶段(Build Stage):…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

图表类系列各种样式PPT模版分享

图标图表系列PPT模版,柱状图PPT模版,线状图PPT模版,折线图PPT模版,饼状图PPT模版,雷达图PPT模版,树状图PPT模版 图表类系列各种样式PPT模版分享:图表系列PPT模板https://pan.quark.cn/s/20d40aa…...

算法:模拟

1.替换所有的问号 1576. 替换所有的问号 - 力扣(LeetCode) 遍历字符串:通过外层循环逐一检查每个字符。遇到 ? 时处理: 内层循环遍历小写字母(a 到 z)。对每个字母检查是否满足: 与…...

【Linux系统】Linux环境变量:系统配置的隐形指挥官

。# Linux系列 文章目录 前言一、环境变量的概念二、常见的环境变量三、环境变量特点及其相关指令3.1 环境变量的全局性3.2、环境变量的生命周期 四、环境变量的组织方式五、C语言对环境变量的操作5.1 设置环境变量:setenv5.2 删除环境变量:unsetenv5.3 遍历所有环境…...

前端中slice和splic的区别

1. slice slice 用于从数组中提取一部分元素,返回一个新的数组。 特点: 不修改原数组:slice 不会改变原数组,而是返回一个新的数组。提取数组的部分:slice 会根据指定的开始索引和结束索引提取数组的一部分。不包含…...

uniapp 实现腾讯云IM群文件上传下载功能

UniApp 集成腾讯云IM实现群文件上传下载功能全攻略 一、功能背景与技术选型 在团队协作场景中,群文件共享是核心需求之一。本文将介绍如何基于腾讯云IMCOS,在uniapp中实现: 群内文件上传/下载文件元数据管理下载进度追踪跨平台文件预览 二…...

)

LLaMA-Factory 微调 Qwen2-VL 进行人脸情感识别(二)

在上一篇文章中,我们详细介绍了如何使用LLaMA-Factory框架对Qwen2-VL大模型进行微调,以实现人脸情感识别的功能。本篇文章将聚焦于微调完成后,如何调用这个模型进行人脸情感识别的具体代码实现,包括详细的步骤和注释。 模型调用步骤 环境准备:确保安装了必要的Python库。…...

OCR MLLM Evaluation

为什么需要评测体系?——背景与矛盾 能干的事: 看清楚发票、身份证上的字(准确率>90%),速度飞快(眨眼间完成)。干不了的事: 碰到复杂表格(合并单元…...