云计算安全的新挑战:零信任架构的应用

文章目录

- 云计算的安全挑战

- 什么是零信任架构?

- 零信任架构的应用

- 1. 多因素身份验证(MFA)

- 2. 访问控制和策略

- 3. 安全信息和事件管理(SIEM)

- 4. 安全的应用程序开发

- 零信任架构的未来

🎉欢迎来到云计算技术应用专栏~云计算安全的新挑战:零信任架构的应用

- ☆* o(≧▽≦)o *☆嗨~我是IT·陈寒🍹

- ✨博客主页:IT·陈寒的博客

- 🎈该系列文章专栏:云计算技术应用

- 📜其他专栏:Java学习路线 Java面试技巧 Java实战项目 AIGC人工智能 数据结构学习 云计算技术应用

- 🍹文章作者技术和水平有限,如果文中出现错误,希望大家能指正🙏

- 📜 欢迎大家关注! ❤️

随着企业越来越多地将工作负载迁移到云上,云计算安全性已成为信息技术领域的重要议题。云计算的普及带来了许多便利,但也伴随着新的安全挑战。其中,零信任架构(Zero Trust Architecture,简称ZTA)崭露头角,被认为是有效应对云计算安全挑战的一种关键策略。

云计算的安全挑战

在传统的网络和数据中心中,安全性主要建立在边界上。企业通常在网络的边缘放置防火墙,将外部网络与内部网络隔离开来,然后信任内部网络的所有内容。但是,随着云计算的兴起,这种传统的边界模型变得不再适用。

以下是一些云计算环境中的安全挑战:

-

边界不再明确:在云计算中,工作负载可以在多个云提供商之间移动,边界不再明确。这导致了难以跟踪和控制数据流的挑战。

-

远程访问增多:随着远程工作和分布式团队的兴起,对云资源的远程访问变得更加频繁,提高了攻击面。

-

新的威胁:云环境中出现了新的威胁,如未经授权的数据访问、DDoS攻击和API滥用。

-

共享责任模型:云提供商采用了共享责任模型,其中一些安全责任由云提供商承担,一些由客户承担。这需要客户更多地参与到云安全中。

什么是零信任架构?

零信任架构是一种安全模型,它不再依赖于传统的信任边界,而是基于以下核心原则:

-

不信任任何人或任何设备:在零信任模型中,所有用户和设备都被视为不受信任的,即使是在企业网络内部的用户也不例外。

-

验证和授权:每个用户和设备都必须经过验证和授权,以获取对资源的访问权限。这通常涉及多因素身份验证(MFA)和访问策略的强制执行。

-

最小特权:用户和设备只能访问完成其工作所需的最小特权。这意味着权限应该被限制在一个最小的范围内,以减少潜在的攻击面。

-

持续监控:在零信任模型中,对用户和设备的活动进行持续监控,以检测异常行为并立即采取措施。

-

微分级别的访问控制:零信任模型允许对不同的资源和应用程序采用不同的访问控制策略,以根据需要进行微调。

零信任架构的应用

1. 多因素身份验证(MFA)

多因素身份验证是零信任架构的核心组成部分。它要求用户在登录时提供多个身份验证因素,通常包括密码、生物识别特征(如指纹或面部识别)以及令牌或手机应用生成的一次性代码。这种方法可以显著提高身份验证的安全性,防止未经授权的访问。

以下是一个使用Python实现MFA的示例代码:

import pyotp# 生成一个随机的密钥

secret_key = pyotp.random_base32()# 创建一个TOTP对象

totp = pyotp.TOTP(secret_key)# 生成一个验证码

otp = totp.now()# 将验证码发送给用户,用户输入验证码后进行验证

2. 访问控制和策略

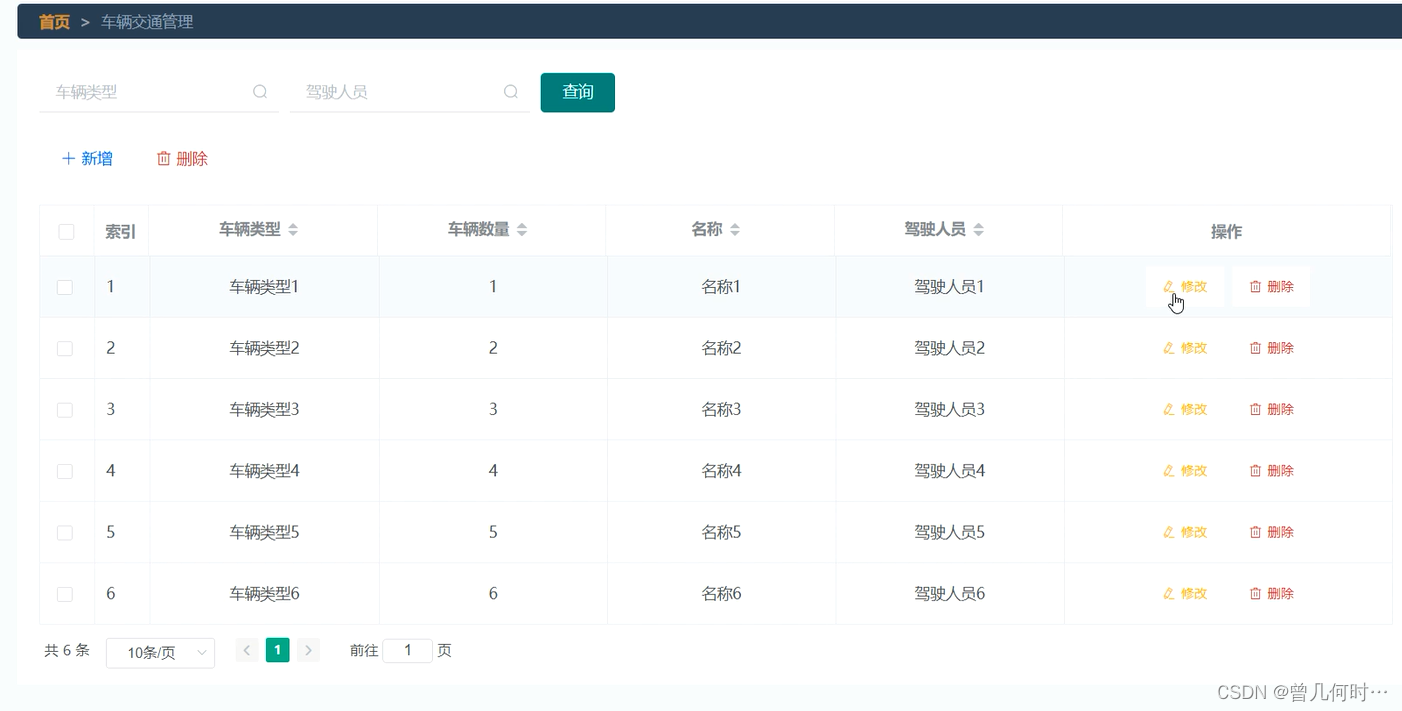

在零信任架构中,访问控制和策略变得至关重要。这可以通过使用身份和访问管理(IAM)工具来实现,这些工具允许管理员为每个用户和设备定义详细的访问策略。AWS的IAM和Azure的Azure AD是一些常见的云平台上的IAM工具。

以下是一个使用AWS IAM策略的示例,限制用户只能访问特定的S3存储桶:

{"Version":"2012-10-17","Statement":[{"Effect":"Allow","Action":["s3:GetObject","s3:PutObject"],"Resource":"arn:aws:s3:::example-bucket/*"}]

}

3. 安全信息和事件管理(SIEM)

持续监控是零信任架构的一个关键方面。安全信息和事件管理(SIEM)工具可以用于监控用户和设备的活动,并检测异常行为。当检测到异常行为时,SIEM工具可以触发警报并采取适当的措施,例如自动封锁用户或设备的访问权限。

4. 安全的应用程序开发

在零信任架构中,安全性应该从应用程序的设计和开发阶段开始考虑。开发人员应该采取安全的编码实践,确保应用程序不容易受到常见的攻击,如SQL注入或跨站脚本(XSS)攻击。安全审查和代码静态分析工具可以帮助开发人员识别潜在的漏洞和弱点。

以下是一个使用Java编写的示例代码,用于防止SQL注入攻击:

PreparedStatement preparedStatement = connection.prepareStatement("SELECT * FROM users WHERE username = ? AND password = ?");

preparedStatement.setString(1, userInputUsername);

preparedStatement.setString(2, userInputPassword);

ResultSet resultSet = preparedStatement.executeQuery();

零信任架构的未来

零信任架构是应对云计算安全挑战的一种创新方法,但它并不是一劳永逸的解决方案。随着技术的不断演进和威胁的变化,零信任模型也需要不断发展和适应。

未来,我们可以期待零信任架构将进一步集成人工智能和机器学习技术,以更好地识别和应对高级威胁。此外,随着区块链等新兴技术的发展,零信任架构可能会更加多样化和复杂化,以满足不同组织的需求。

总之,随着云计算的普及,云计算安全性成为了云计算领域的一个关键问题。零信任架构作为一种创新的安全模型,提供了一种有效的方式来应对新的安全挑战。随着技术的不断进步,零信任架构将继续发展,并在未来的云计算安全中发挥关键作用。无论是大型企业还是小型创业公司,都应该考虑采用零信任架构,以提高其云计算环境的安全性。

🧸结尾 ❤️ 感谢您的支持和鼓励! 😊🙏

📜您可能感兴趣的内容:

- 【Java面试技巧】Java面试八股文 - 掌握面试必备知识(目录篇)

- 【Java学习路线】2023年完整版Java学习路线图

- 【AIGC人工智能】Chat GPT是什么,初学者怎么使用Chat GPT,需要注意些什么

- 【Java实战项目】SpringBoot+SSM实战:打造高效便捷的企业级Java外卖订购系统

- 【数据结构学习】从零起步:学习数据结构的完整路径

相关文章:

云计算安全的新挑战:零信任架构的应用

文章目录 云计算的安全挑战什么是零信任架构?零信任架构的应用1. 多因素身份验证(MFA)2. 访问控制和策略3. 安全信息和事件管理(SIEM)4. 安全的应用程序开发 零信任架构的未来 🎉欢迎来到云计算技术应用专栏…...

基于SSM的药房药品采购集中管理系统的设计与实现

末尾获取源码 开发语言:Java Java开发工具:JDK1.8 后端框架:SSM 前端:采用Vue技术开发 数据库:MySQL5.7和Navicat管理工具结合 服务器:Tomcat8.5 开发软件:IDEA / Eclipse 是否Maven项目&#x…...

【GIT版本控制】--远程仓库

一、连接远程仓库 连接到远程仓库是在GIT中进行协作和备份的关键步骤。以下是连接到远程仓库的基本步骤: 获取远程仓库的URL:首先,你需要获得远程仓库的URL。通常,这是远程仓库提供给你的,可以是HTTPS或SSH URL。例如…...

1:Allotment,2:FeeSell,3:混合Allotment+FreeSell

根据您的描述,这似乎是与酒店预订相关的三种不同的方式。下面是对这三种方式的解释: Allotment(配额):这是一种酒店预订方式,其中您可以与酒店签订协议,并购买其一定数量的房间或床位。在此之后…...

NFT Insider#110:The Sandbox与TB Media Global合作,YGG Web3游戏峰会阵容揭晓

引言:NFT Insider由NFT收藏组织WHALE Members、BeepCrypto出品,浓缩每周NFT新闻,为大家带来关于NFT最全面、最新鲜、最有价值的讯息。每期周报将从NFT市场数据,艺术新闻类,游戏新闻类,虚拟世界类࿰…...

在硅云上主机搭建wordpress并使用Astra主题和avada主题

目录 前言 准备 操作 DNS解析域名 云主机绑定域名 安装wordpress网站程序 网站内Astra主题设计操作 安装主题 网站内avada主题安装 上传插件 上传主题 选择网站主题 前言 一开始以为云虚拟主机和云服务器是一个东西,只不过前者是虚拟的后者是不是虚拟的…...

基于SSM+Vue的物流管理系统的设计与实现

末尾获取源码 开发语言:Java Java开发工具:JDK1.8 后端框架:SSM 前端:VueHTML 数据库:MySQL5.7和Navicat管理工具结合 服务器:Tomcat8.5 开发软件:IDEA / Eclipse 是否Maven项目:是 …...

【洛谷】P1114 “非常男女”计划

思路:思路和上一篇一模一样哒~(这里就不多解释啦) ACcode: #include <iostream> #include <cstring> #include <algorithm> using namespace std; const int N 2e510; int n,a[N],f[N]; int main() { ios::sync_with_st…...

list中符合 多条件中筛选符合条件的值

//查找身高在1.8米及以上的男生 // List<SsxlwdBean> boys list.stream().filter(s->s.getGender() && s.getHeight() > 1.8).collect(Collectors.toList()); xlseachitem list.stream().filter(list->list.xlname.contains(Upstrquery)||list.xlbm.…...

Amber中的信息传递——章节1.2-第三部分

程序列表 Amber 包含大量旨在帮助您进行化学系统计算研究的程序,而且发布的工具数量还在定期增加。 本节列出了 AmberTools 包含的主要程序。 这里列出了套件中包含的每个程序,并简要介绍了其主要功能,同时提供了相关文档参考。 对于大多数程…...

【嵌入式】常用串口协议与转换芯片详解

文章目录 0 前言1 一个通信的协议的组成2 常用协议名词解释2.1 UART2.2 RS-2322.3 RS-4852.4 RS-422 3 常用的芯片3.1 MAX2323.2 CP21023.3 CH3403.4 FT232 0 前言 最近有点想研究USB协议,正好也看到有评论说对如何选择USB转串口模块有些疑惑,其实我也一…...

缓存与数据库双写一致性问题解决方案

其实如果使用缓存,就会出现缓存和数据库的不一致问题,关键在于我们可以接受不一致的时间是多少,根据不同的需求采取不同的实现方案。 第一种:先更新数据库后更新缓存 做法简单,但是并发写情况下,会出现数…...

Java中的transient关键字是什么意思?

Java中的transient关键字是什么意思? 在Java中,transient 是一个关键字,用于修饰实例变量(成员变量)。当一个实例变量被声明为transient 时,它的值不会被持久化(即不会被序列化)。 …...

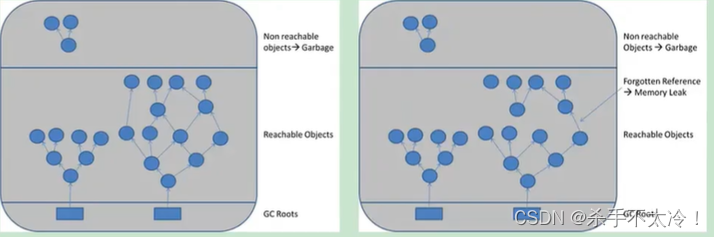

内存溢出和内存泄漏

内存溢出和内存泄漏 内存溢出 内存溢出相对于内存泄漏来说,尽管更容易被理解,但是同样的,内存溢出也是引发程序崩溃的罪魁祸首之一。由于GC一直在发展,所以一般情况下,除非应用程序占用的内存增长速度非常快…...

Java数组:没错,不装了我就是书架。

👑专栏内容:Java⛪个人主页:子夜的星的主页💕座右铭:前路未远,步履不停 目录 一、数组的概念1、什么是数组?2、数组的创建3、数组的初始化Ⅰ、动态初始化Ⅱ、静态初始化 二、数组的使用1、数组中…...

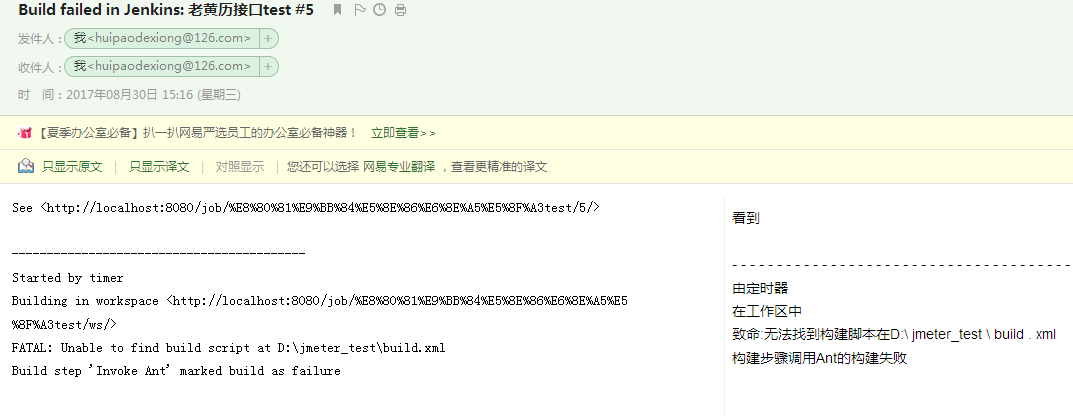

轻量级接口自动化测试框架

大致思路: jmeter完成接口脚本,Ant完成脚本执行并收集结果生成报告,最后利用jenkins完成脚本的自动集成运行. 环境安装: 1.jdk1.7 配置环境变量(参考前面的分页) 2.jmeter解压到本地,ant解压到本地 3.Ant解压到本地,并配置环境变量 ANT_HOME:D:\jmeter\apache-ant-1.9.6 P…...

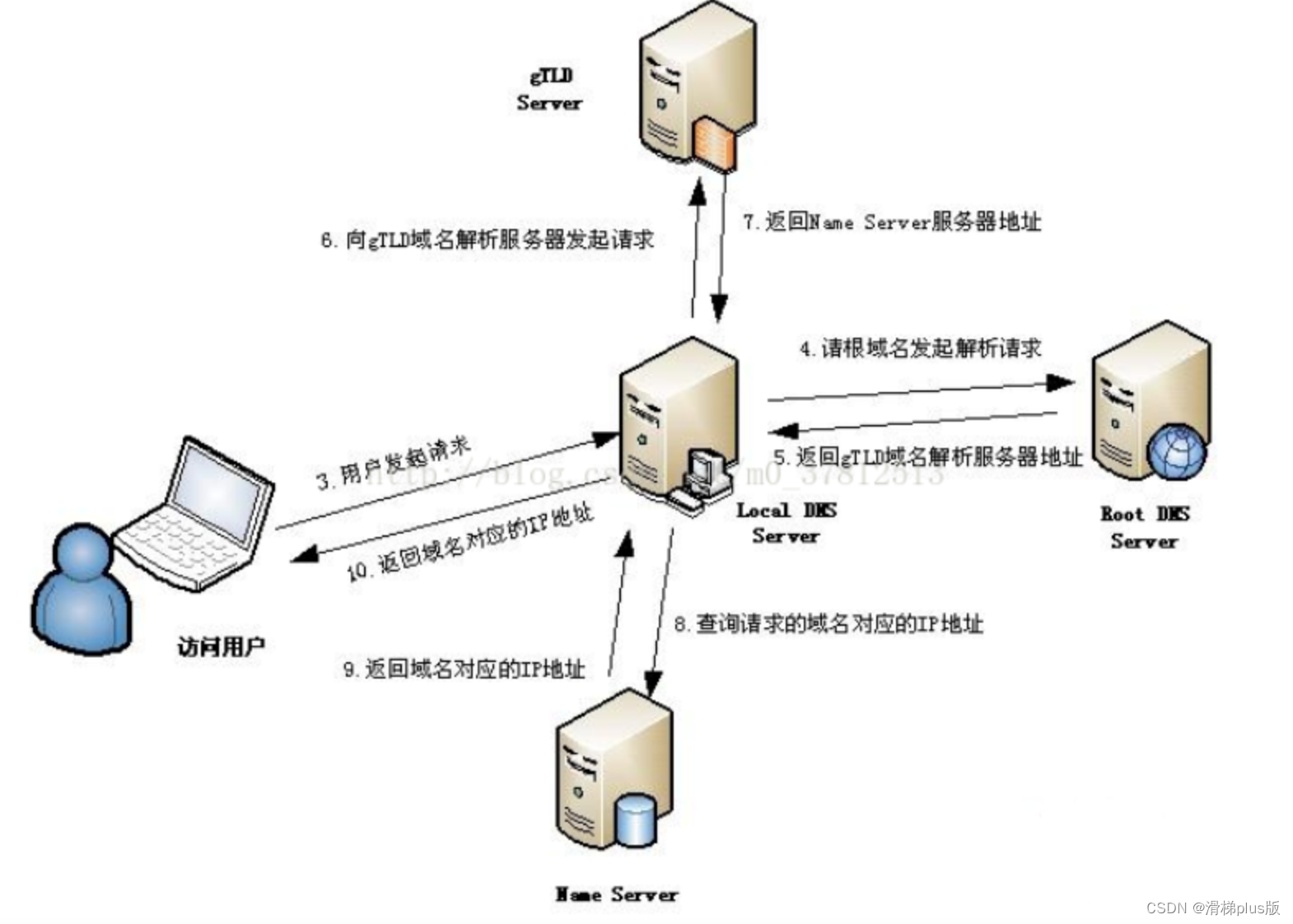

.some方法、vh、多列布局、DNS域名解析过程、空页面文字内容渲染

nodeEndTime.some((time) > !!time) 这个方法主要用来判断nodeEndTime这个数组中是否有至少一个非假值的元素。它会遍历 nodeEndTime 数组中的每个元素,如果至少有一个元素是真值(不是 null、undefined、0、false 或空字符串等假值&#x…...

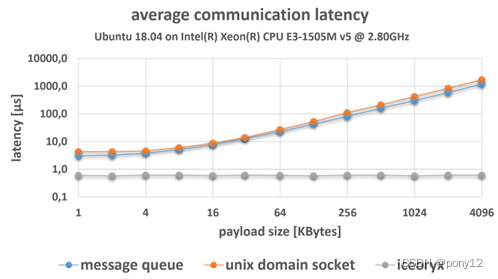

Eclipse iceoryx™ - 真正的零拷贝进程间通信

1 序言 通过一个快速的背景教程,介绍项目范围和安装所需的所有内容以及第一个运行示例。 首先:什么是冰羚? iceoryx是一个用于各种操作系统的进程间通信(IPC)中间件(目前我们支持Linux、macOS、QNX、FreeBS…...

面向对象的编程思维:virtual虚拟调用、继承、protected成员、派生类与基类)

【C++】面向对象编程(二)面向对象的编程思维:virtual虚拟调用、继承、protected成员、派生类与基类

默认情形下,成员函数的解析都是编译时静态进行。如果要让成员函数的解析在程序运行时动态进行,需要在成员函数的声明前加上关键字virtual: //LibMat声明表示,其析构函数和print()函数皆为虚函数 class LibMat{ public:LibMat(){c…...

)

【古谷彻】算法模板(更新ing···)

目录 一、数学 1、逆元 (一)费马小定理/欧拉定理(快速幂) 2、组合数 (1)求组合数C(n,m) 方法一:阶乘+逆元+快速幂求组合数 方法二:记忆化搜索 方法三:递推公式 (2)组合数求概率 3、高精度sqrt (1)二分法 (2)递加递减 4、快速幂 5、欧拉函数 方法一:…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

python/java环境配置

环境变量放一起 python: 1.首先下载Python Python下载地址:Download Python | Python.org downloads ---windows -- 64 2.安装Python 下面两个,然后自定义,全选 可以把前4个选上 3.环境配置 1)搜高级系统设置 2…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

Android 之 kotlin 语言学习笔记三(Kotlin-Java 互操作)

参考官方文档:https://developer.android.google.cn/kotlin/interop?hlzh-cn 一、Java(供 Kotlin 使用) 1、不得使用硬关键字 不要使用 Kotlin 的任何硬关键字作为方法的名称 或字段。允许使用 Kotlin 的软关键字、修饰符关键字和特殊标识…...

laravel8+vue3.0+element-plus搭建方法

创建 laravel8 项目 composer create-project --prefer-dist laravel/laravel laravel8 8.* 安装 laravel/ui composer require laravel/ui 修改 package.json 文件 "devDependencies": {"vue/compiler-sfc": "^3.0.7","axios": …...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

Python Einops库:深度学习中的张量操作革命

Einops(爱因斯坦操作库)就像给张量操作戴上了一副"语义眼镜"——让你用人类能理解的方式告诉计算机如何操作多维数组。这个基于爱因斯坦求和约定的库,用类似自然语言的表达式替代了晦涩的API调用,彻底改变了深度学习工程…...

第7篇:中间件全链路监控与 SQL 性能分析实践

7.1 章节导读 在构建数据库中间件的过程中,可观测性 和 性能分析 是保障系统稳定性与可维护性的核心能力。 特别是在复杂分布式场景中,必须做到: 🔍 追踪每一条 SQL 的生命周期(从入口到数据库执行)&#…...

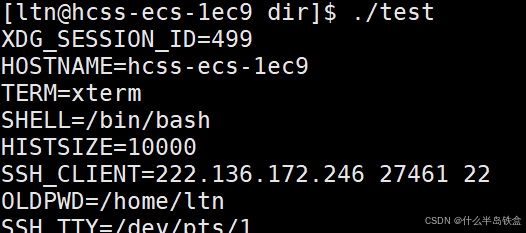

【Linux系统】Linux环境变量:系统配置的隐形指挥官

。# Linux系列 文章目录 前言一、环境变量的概念二、常见的环境变量三、环境变量特点及其相关指令3.1 环境变量的全局性3.2、环境变量的生命周期 四、环境变量的组织方式五、C语言对环境变量的操作5.1 设置环境变量:setenv5.2 删除环境变量:unsetenv5.3 遍历所有环境…...