ACL配置

目录

1.使用基本ACL配置交换telnet访问的权限

2.使用高级ACL配置流分类实现限制互访某一台服务器

3.使用二层ACL配置流分类拒绝指定报文通过

4.通过流策略实现策略路由(重定向到不同的下一跳)

5.通过流策略实现不同网段间限制互访

6.通过流策略实现限速功能

7.通过流策略实现流量统计

8.通过流策略配置PING报文的流量统计

9.交换机通过流策略限制部分用户在特定时间无法上网

10.交换机配置接口限速

ACL功能的分类:

案例:

1.使用基本ACL配置交换telnet访问的权限

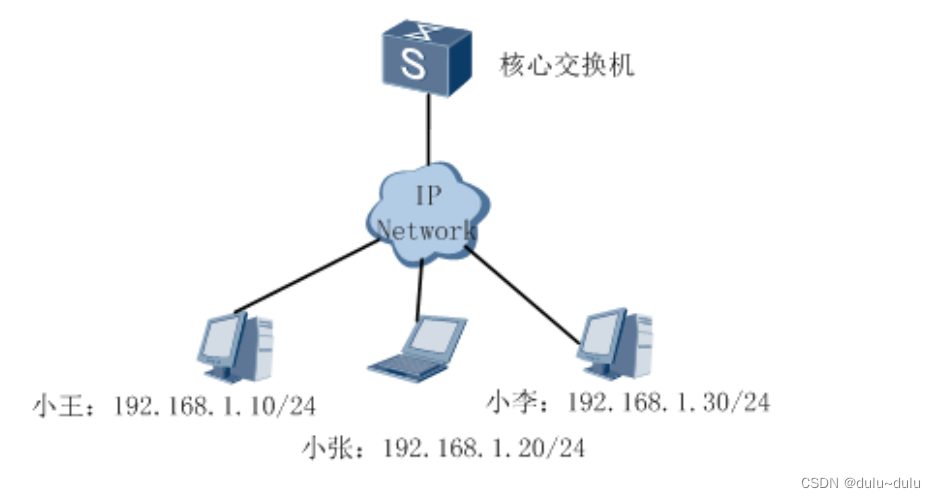

如图所示,为了便于远程管理交换机,开启了tenet的服务,公司的所有网络管理员都可以登录到交换机进行管理,但是为了安全考虑,要求在上班期间交换机的管理只能由网络管理部门技术比较好的管理员小王来管理设备,其他管理员只有下班之后才可以登录交换机管理设备;

思路:

•开启交换机的 telent 服务

•配置时间段

•配置基本 ACI

•应用基本 ACI

1.开启交换机的 telent 服务

<Huawei> system-view

[Huaweil telnet server enable #开启交换机的telnet服务

[Huawei] user-interface vty 0 4 #配置telnet的登陆验证方式为用户名加密码

[Huawei-ui-vty0-4] authentication-mode aaa

[Huawei-ui-vty0-4] protocol inbound all #允许通过telent和ssh登陆交换机

[Huawei-ui-vty0-4] quit

[Huawei] aaa #创建telnet登陆交换机的用户名和密码

[Huawei-aaa] local-user huawei privilege level 15 password cipher huawei@2015

[Huawei-aaa] local-user huawei service-type telnet #给huawei用户赋予telent的权限2.配置时间段,周一到周五早上 8:30 到下午 18:00

[Huawei] time-range workday 8:30 to 18 :00 working-day3.配置基本 ACL

[Huawei] acl 2000

[Huawei-acl-basic-2000] rule permit source 192.168.1.10 0 time-range workday

#只允许192.168.1.10这一个用户可以telnet交换机

[Huawei-ac1-basic-2000] rule deny

#这个地方rule deny可以不用写,ac1在这种场景下最后隐含有一条deny any的语句;4.应用基本 ACL

[Huawei] user-interface vty 0 4

[Huawei-ui-vty0-4] acl 2000 inbound

#在vty下面应用acl,只允许匹配acl数据流的的用户telent登陆交换机,没有被permit的全部被deny了2.使用高级ACL配置流分类实现限制互访某一台服务器

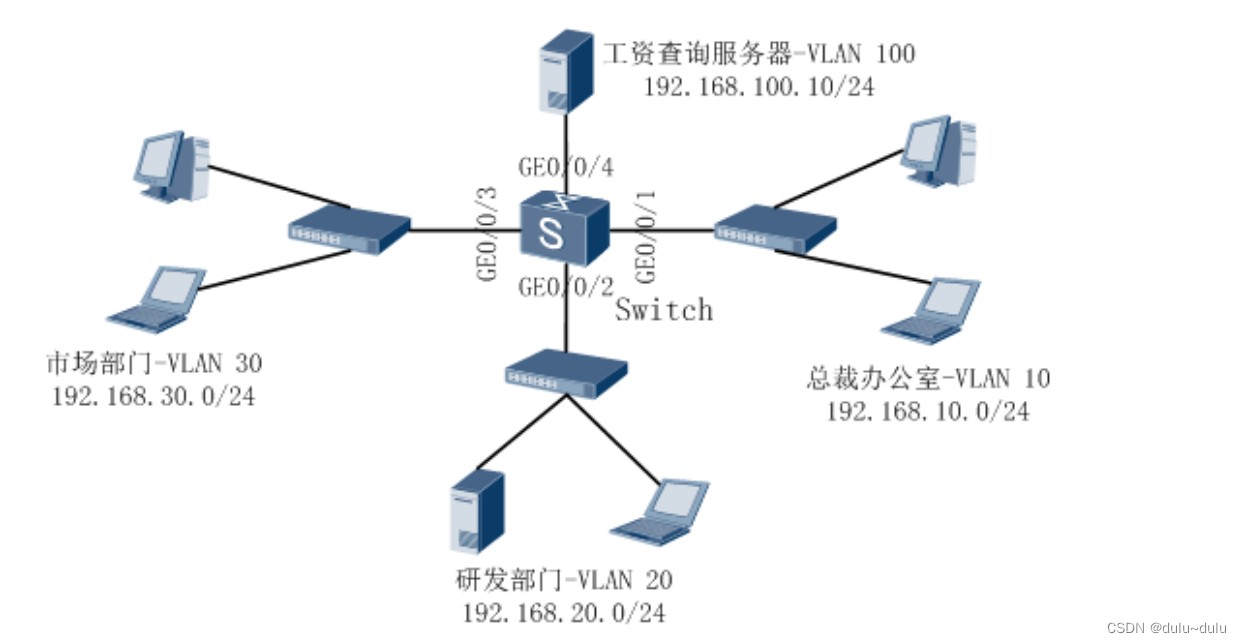

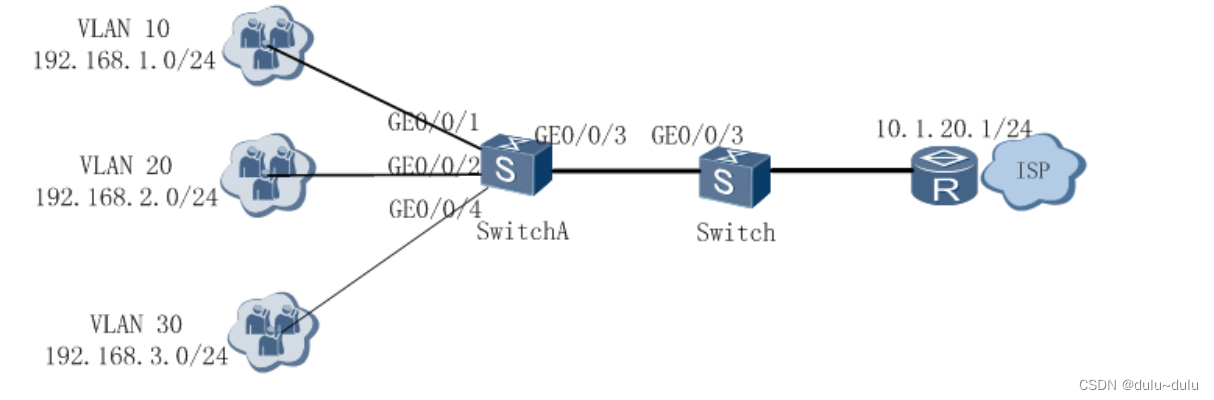

如图所示,公司企业网通过switch实现各部门之间的互连。要求正确配置ACL,禁止研发部门和市场部门在上班时间 (8:30至18:00) 访问工资查询服务器 (IP地址为192.168.100.10),而总裁办公室不受限制,可以随时访问。

思路:

•配置接口、VLAN 和网关地址;

•配置时间段;

•配置高级 ACL;

•配置流分类;

•配置流行为;

•配置流策略;

•在接口上应用流策略。

1.配置接口、VLAN 和网关地址:

<Huawei> system-view

[Huawei] sysname Switch

[Switch] vlan batch 10 20 30 100

#把GEO/0/1-GE0/0/4加入到对应的VLAN

[Switch] interface GigabitEthernet 0/0/1

[Switch-GigabitEthernet0/0/1] port link-type access

[Switch-GigabitEthernet0/0/1] port default vlan 10

[Switch] interface GigabitEthernet 0/0/2

[Switch-GigabitEthernet0/0/2] port link-type access

[Switch-GigabitEthernet0/0/2] port default vlan 20

[Switch] interface GigabitEthernet 0/0/3

[Switch-GigabitEthernet0/0/3] port link-type access

[Switch-GigabitEthernet0/0/3] port default vlan 30

[Switch] interface GigabitEthernet 0/0/4

[Switch-GigabitEthernet0/0/4] port link-type access

[Switch-GigabitEthernet0/0/4] port default vlan 100

#配置四个VLAN的网关地址

[Switch] interface Vlanif 10

[Switch-Vlanif10] ip address 192.168.10.1 24

[Switch] interface Vlanif 20

[Switch-Vlanif20] ip address 192.168.20.1 24

[Switch] interface Vlanif 30

[Switch-Vlanif30] ip address 192.168.30.1 24

[Switch] interface Vlanif 100

[Switch-Vlanif100] ip address 192.168.100.1 24上述配置基本配置完成之后,所有的部门之间都是可以互访的。

2.配置时间段;(周一到周五早上 8:30 到下午 19:00)2.

[Huaweil time-range workday 8:30 to 18:00 working-day3.配置 ACL;

#配置市场部门到工资查询服务器的访问规则。

[Switch] acl 3002

[Switch-acl-adv-3002] rule deny ip source 192.168.30.0 0.0.0.255 destination 192.168.100.10 0.0.0.0 time-range workday

[Switch-acl-adv-3002] quit

#配置研发部门到工资查询服务器的访问规则。

[Switch] ac1 3003

[Switch-acl-adv-3003] rule deny ip source 192,168,20.0 0.0.0.255 destination 192.168.100.10 0.0.0.0 time-range workday

[Switch-acl-adv-3003] quit配置流分类;

# 配置流分类 c_market,对匹配 ACL 3002 的报文进行分类

[Switch] traffic classifier c_market

[Switch-classifier-c_market]if-match ac1 3002

[Switch-classifier-c market]quit# 配置流分类 c_rd,对匹配 ACI 3003 的报文进行分类

[Switch] traffic classifier c_rd

[Switch-classifier-c rd] if-match acl 3003

[Switch-classifier-c rd] quit5.配置流行为:

#配置流行为b_market,动作为拒绝报文通过

[Switch] traffic behavior b_market

[Switch-behavior-b market] deny

[Switch-behavior-b market] quit

# 配置流行为b_rd,动作为拒绝报文通过

[Switch] traffic behavior b_rd

[Switch-behavior-b_rd] deny

[Switch-behavior-b rd] quit6.配置流策略;

# 配置流策略 p_market,将流分类c_market 与流行为b_market 关联

[Switch] traffic policy p_market

[Switch-trafficpolicy-p market] classifier c_market behavior b_market

[Switch-trafficpolicy-p market] quit

# 配置流策略 p_rd,将流分类 c_rd 与流行为 b_rd 关联

[Switch] traffic policy p_rd

[Switch-trafficpolicy-p_rd] classifier c_rd behavior b_rd

[Switch-trafficpolicy-p_rd] quit7.在接口上应用流策略

# 将流策略p_market应用到GEO/0/2接口。

[Switch] interface gigabitethernet 0/0/2

[Switch-GigabitEthernet0/0/2] traffic-policy p_market inbound

[Switch-GigabitEthernet0/0/2] quit

# 将流策略p_rd应用到GE0/0/3接口

[Switch] interface gigabitethernet 0/0/3

[Switch-GigabitEthernet0/0/3] traffic-policy p_rd inbound

[Switch-GigabitEthernet0/0/3] quit3.使用二层ACL配置流分类拒绝指定报文通过

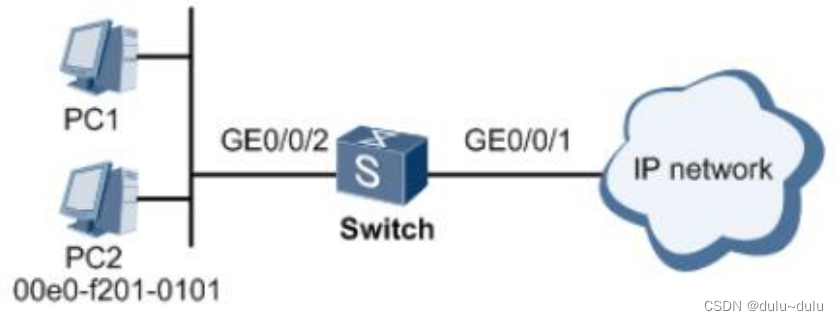

Switch作为网关设备,下挂用户PC.要求配置ACL,禁止源MAC地址为00e0-f201-0101、目的MAC地址为0260-e207-0002的报文通过。

思路:

•配置 ACL

•配置流分类

•配置流行为

•配置流策略

•接口上应用流策略

1.配置 ACL

# 配置符合要求的二层ACL

<Switch> system-view

[Switch] ac1 4000

Switch-acl-I2-4000] rule deny source-mac 00e0-f201-0101 ffff-ffff-ffff destination-mac 0260-e207-0002 ffff-ffff-ffff

[Switch-ac1-I2-4000] quit2.配置基于 ACL 的流分类

# 配置流分类tc1,对匹配ACL 4000的报文进行分类

[Switch] traffic classifier tcl

[Switch-classifier-tc1] if-match ac1 4000

[Switch-classifier-tc1]quit3.配置流行为

#配置流行为tb1,动作为拒绝报文通过

[Switch] traffic behavior tb1

[Switch-behavior-tbl] deny

[Switch-behavior-tb1] quit4.配置流策略

# 配置流策略tp1,将流分类tc1与流行为tb1关联。

[Switch] traffic policy tpl

[Switch-trafficpolicy-tpl] classifier tcl behavior tbl

[Switch-trafficpolicy-tp1]quit5.应用流策略

# 将流策略tp1应用到GE0/0/2接口。

[Switch] interface gigabitethernet 0/0/2

[Switch-GigabitEthernet0/0/2] traffic-policy tpl inbound

[Switch-GigabitEthernet0/0/2]quit4.通过流策略实现策略路由(重定向到不同的下一跳)

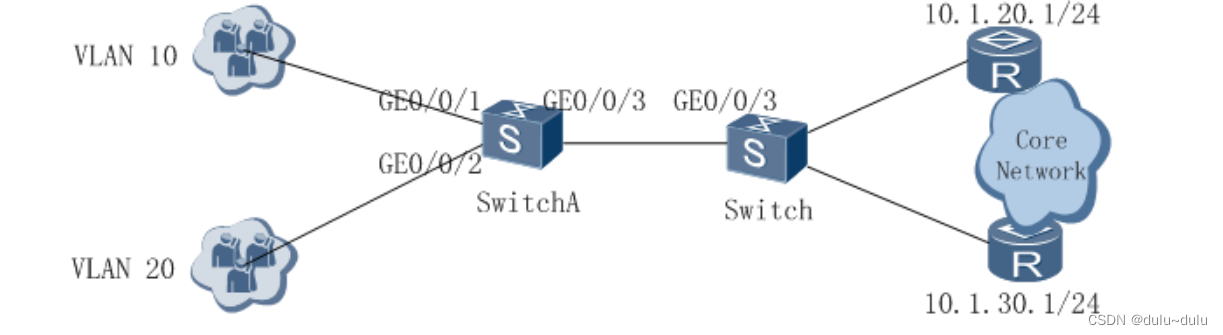

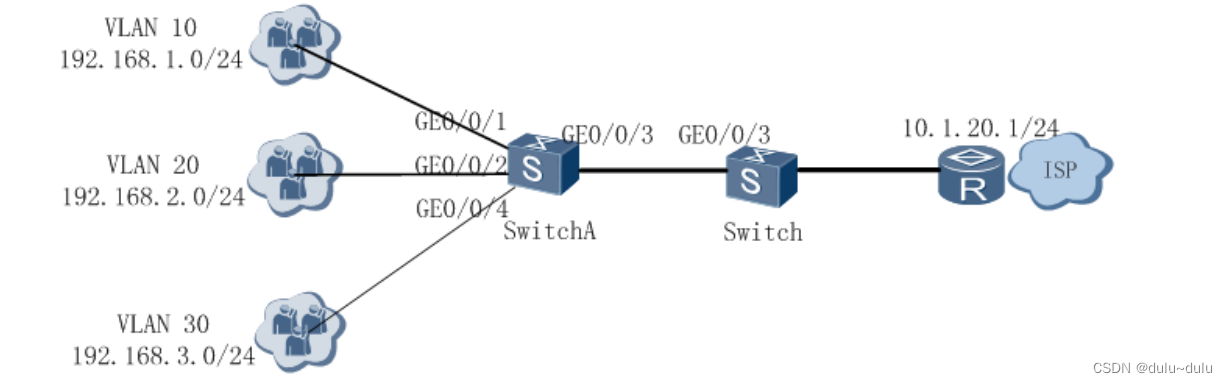

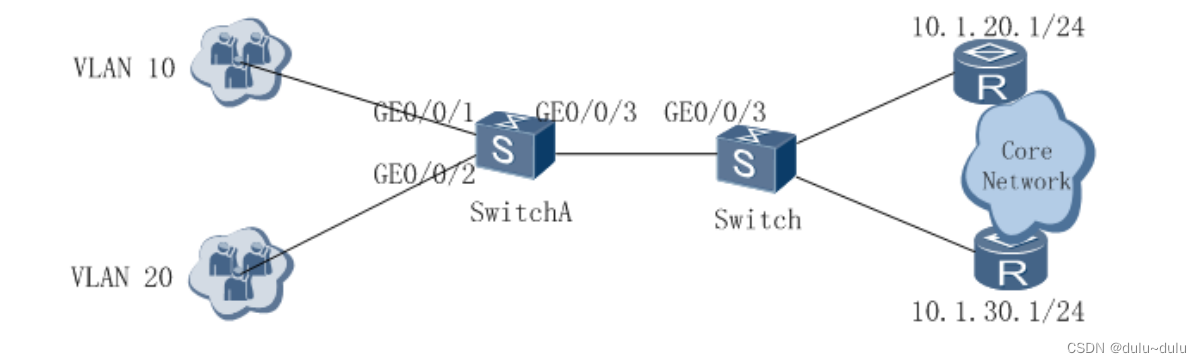

如图所示,公司用户通过 Switch 双归属到外部网络设备。其中,一条是低速链路,网关为10.1.20.1/24;另外一条是高速链路,网关为 10.1.30.1/24。

公司内网有两个网段192.168.1.0/24和192.168.2.0/24,192.168.1.0 网段主要是服务器区,对链路带宽要求比较高,所以网管决定该网段走高速链路出去,剩余的 192.168.2.0 网段主要用作公司员工上网,上网的话只能走低速链路。

思路:

•创建 VLAN 并配置各接口,配置路由实现公司和外部网络互通;

•配置 ACL 规则,分别匹配 192.168.1.0 和 192.168.2.0 网段的数据流;

•配置流分类,匹配规则为上述创建的 ACI 规则,使设备对报文可以区分;

•配置流行为,使满足不同 ACL 规则的数据流走不同的链路,需要先把内网互访的数据流放行;

•配置流策略,绑定上述流分类和流行为,并应用到 Switch 设备的 GEO/0/3 接口的入方向,实现策略路由

创建 VLAN 并配置各接口

#在 SwitchA 上面创建 vlan10 和 vlan20

<HUAWEI> system-view

[HUAWEI]sysname SwitchA

[SwitchA] vlan batch 100 200

#配置 SwitchA 交换机,连接终端 PC 的接口为Access 类型,GE0/0/1 加到van10,GE0/0/2加入到vlan20,上联 Switch 的接口 GEO/0/3 配置为trunk 类型,并允许van10 和vlan20 通过

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet0/0/1] port link-type access

[SwitchA-GigabitEthernet0/0/1] port default vlan 10

[SwitchA-GigabitEthernet0/0/1] quit

[SwitchA] interface gigabitethernet 0/0/2

[SwitchA-GigabitEthernet0/0/2] port link-type access

[SwitchA-GigabitEthernet0/0/2] port default vlan 20

[SwitchA-GigabitEthernet0/0/2] quit

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#在 Switch上面配置VLAN10 和 VLAN20,并配置 Switch 连接 SwitchA的 GEO/0/3 接口类型为trunk,并允许 VLAN10 和 VLAN20 通过

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] vlan batch 100 200

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#配置 VIAN10 和 VLAN20 的网关 VIANIF10 和 VLANIF20 地址分别为 192.168.1.1/24和192.168.2.1/24

[Switch] interface vlanif 10

[Switch-Vlanif10] ip address 192.168.1.1 24

[Switch-Vlanif10] quit

[Switch] interface vlanif 20

[Switch-Vlanif20] ip address 192.168.2.1 24

[Switch-Vlanif20] quit

# 在 Switch 分别配置两台静态路由指向外网实现互通

[Switch] ip route static 0.0.0.0 0 10.1.20.1

[Switch] ip route-static 0.0.0.0 0 10.1.30.1

经以上调试之后,内网访问外网没问题了,但是不能保证 VLAN10 的数据走高速链路,VLAN20 的数

据走低速链路;

2. 创建 ACL 规则

#在 Switch 上创建编号为 3000、3001 和 3002 的 ACL,分别匹配内网 192.168.1.0 和

192.168.2.0 之间的互访、192.168.1.0、192.168.2.0 的数据;

[Switch] acl 3000 //主要作用是匹配内网两个网段之间互访的数据流,不需要做重定向,

否则内网之间无法互访;

[Switch-acl-adv-3000] rule permit ip source 192.168.1.0 0.0.0.255 destination

192.168.2.0 0.0.0.255

[Switch-acl-adv-3000] rule permit ip source 192.168.2.0 0.0.0.255 destination

192.168.1.0 0.0.0.255

[Switch-acl-adv-3000] quit

[Switch] acl 3001 //匹配内网 VLAN10 服务器的数据流

[Switch-acl-adv-3001] rule permit ip source 192.168.1.0 0.0.0.255

[Switch-acl-adv-3001] quit

[Switch] acl 3002 //匹配内网 VLAN20 上网用户的数据流

[Switch-acl-adv-3002] rule permit ip source 192.168.2.0 0.0.0.255

[Switch-acl-adv-3002] quit

3. 配置流分类

#在 Switch 上创建流分类 c0、c1、c2,分别匹配 ACL3000、ACL3001 和 ACL3002

[Switch] traffic classifier c0

[Switch-classifier-c0] if-match acl 3000

[Switch-classifier-c0] quit

[Switch] traffic classifier c1

[Switch-classifier-c1] if-match acl 3001

[Switch-classifier-c1] quit

[Switch] traffic classifier c2

[Switch-classifier-c2] if-match acl 3002

[Switch-classifier-c2] quit

4. 配置流行为

# 在 Switch 上创建流行为 b0、b1、b2,对 b0 只配置 permit 的工作,b1 和 b2 分别指定重定向

到网段 10.1.20.1/24 和 10.1.30.1/24 的动作。

[Switch] traffic behavior b0

[Switch-behavior-b1] permit

73

[Switch] traffic behavior b1

[Switch-behavior-b1] redirect ip-nexthop 10.1.20.1

[Switch-behavior-b1] quit

[Switch] traffic behavior b2

[Switch-behavior-b2] redirect ip-nexthop 10.1.30.1

[Switch-behavior-b2] quit

5. 配置流策略并应用到接口

# 在 Switch 上创建流策略 p1,将流分类和对应的流行为进行绑定。

[Switch] traffic policy p1

[Switch-trafficpolicy-p1] classifier c0 behavior b0

[Switch-trafficpolicy-p1] classifier c1 behavior b1

[Switch-trafficpolicy-p1] classifier c2 behavior b2

[Switch-trafficpolicy-p1] quit

# 将流策略 p1 应用到接口 GE0/0/3 的入方向上。

[Switch] interface gigabitethernet 0/0/3

[Switch-GigabitEthernet0/0/3] traffic-policy p1 inbound

[Switch-GigabitEthernet0/0/3] quit5.通过流策略实现不同网段间限制互访

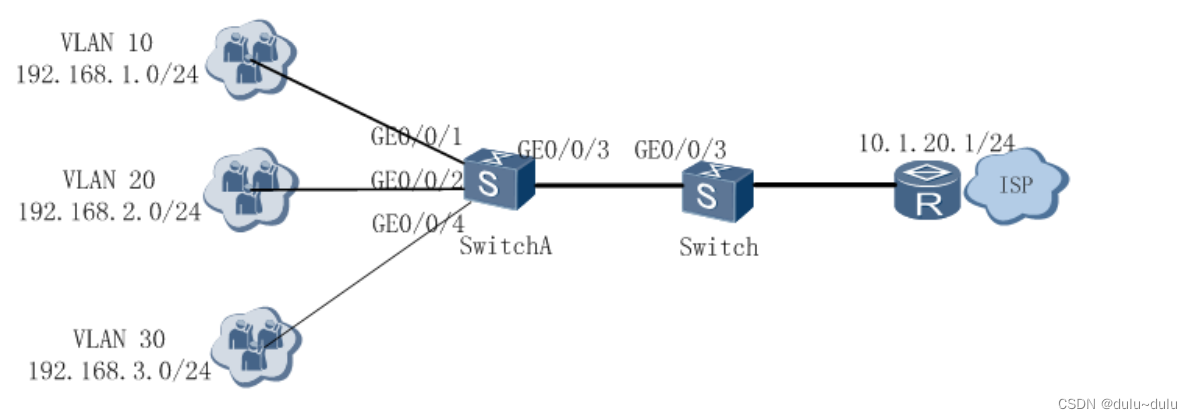

如图所示,公司内部有三个部门,分别属于 VLAN10、VLAN20 和 VLAN30,为了安全考虑,VLAN10 的用户只能访问 VLAN20 但是不能访问 VLAN30,要求三个部门都能正常上网,其他的没有特殊限制;

思路:

•创建 VLAN 并配置各接口,配置路由实现公司和外部网络互通;

•配置 ACL 规则,分别匹配需要允许和拒绝访问的数据流;

•配置流分类,匹配规则为上述创建的 ACL 规则,使设备对报文可以区分;

•配置流行为,动作为 permit,允许访问(拒绝访问的数据流在 acl 里面做控制);

•配置流策略,绑定上述流分类和流行为,并应用到 Switch 设备的 GE0/0/3 接口的入方向,实现不同网段限制互访的要求;

1. 创建 VLAN 并配置各接口

#在 SwitchA 上面创建 vlan10、vlan20 和 vlan30

<HUAWEI> system-view

[HUAWEI] sysname SwitchA

[SwitchA] vlan batch 10 20 30

#配置 SwitchA 交换机,连接终端 PC 的接口为 Access 类型,GE0/0/1 加到 vlan10,GE0/0/2

加入到 vlan20,GE0/0/4 加入到 vlan30,上联 Switch 的接口 GE0/0/3 配置为 trunk 类型,并允许

vlan10 和 vlan20 通过

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet0/0/1] port link-type access

[SwitchA-GigabitEthernet0/0/1] port default vlan 10

[SwitchA-GigabitEthernet0/0/1] quit

[SwitchA] interface gigabitethernet 0/0/2

[SwitchA-GigabitEthernet0/0/2] port link-type access

[SwitchA-GigabitEthernet0/0/2] port default vlan 20

[SwitchA-GigabitEthernet0/0/2] quit

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

[SwitchA] interface gigabitethernet 0/0/4

[SwitchA-GigabitEthernet0/0/4] port link-type access

[SwitchA-GigabitEthernet0/0/4] port default vlan 30

[SwitchA-GigabitEthernet0/0/4] quit

#在 Switch 上面配置 VLAN10、VLAN20 和 VLAN30,并配置 Switch 连接 SwitchA 的 GE0/0/3

接口类型为 trunk,并允许 VLAN10、VLAN20 和 VLAN30 通过

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] vlan batch 10 20 30

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20 30

[SwitchA-GigabitEthernet0/0/3] quit

#配置 VLAN10、VLAN20 和 VLAN30 的网关 VLANIF10、VLANIF20 和 VLANIF30 地址分别为

192.168.1.1/24、192.168.2.1/24 和 192.168.3.1/24

[Switch] interface vlanif 10

[Switch-Vlanif10] ip address 192.168.1.1 24

[Switch-Vlanif10] quit

[Switch] interface vlanif 20

[Switch-Vlanif20] ip address 192.168.2.1 24

[Switch-Vlanif20] quit

[Switch] interface vlanif 30

[Switch-Vlanif30] ip address 192.168.3.1 24

[Switch-Vlanif30] quit

# 在 Switch 分别配置静态路由指向外网实现互通

[Switch] ip route-static 0.0.0.0 0 10.1.20.1

2. 创建 ACL 规则

#在 Switch 上创建编号为 3000 的 ACL,配置允许 vlan10 可以访问 vlan20,拒绝 vlan10 访问

vlan30 的数据流;

[Switch] acl 3000

[Switch-acl-adv-3000] rule deny ip source 192.168.1.0 0.0.0.255 destination

192.168.3.0 0.0.0.255

[Switch-acl-adv-3000] rule permit ip source 192.168.1.0 0.0.0.255 destination

192.168.2.0 0.0.0.255

[Switch-acl-adv-3000] rule permit ip source any#如果内网的网段比较多,把不做限

制互访的流量放行;

[Switch-acl-adv-3000] quit

3. 配置流分类

#在 Switch 上创建流分类 c1,匹配 ACL3000

[Switch] traffic classifier c1

[Switch-classifier-c1] if-match acl 3000

[Switch-classifier-c1] quit

4. 配置流行为

# 在 Switch 上创建流行为 b1,动作为 permit

[Switch] traffic behavior b1

[Switch-behavior-b1] permit

[Switch-behavior-b1] quit

5. 配置流策略并应用到接口

# 在 Switch 上创建流策略 p1,将流分类和对应的流行为进行绑定。

[Switch] traffic policy p1

[Switch-trafficpolicy-p1] classifier c1 behavior b1

[Switch-trafficpolicy-p1] quit

# 将流策略 p1 应用到接口 GE0/0/3 的入方向上。

[Switch] interface gigabitethernet 0/0/3

[Switch-GigabitEthernet0/0/3] traffic-policy p1 inbound

[Switch-GigabitEthernet0/0/3] quit6.通过流策略实现限速功能

如图所示,公司内部有两个部门,分别属于 VLAN10 和 VLAN20,VLAN10 主要是一些服务器对 带宽要求比较高,VLAN20 只有公司员工上网对带宽要求不是很高,公司从运营商购买的是 10M 的专线, 要求 VLAN20 员工上网的网速最低需要 2M 不能超过 4M,超过 4M 的流量全部丢弃以免影响服务器对外提供服务;对 VLAN10 的网速不做限制;

思路:

•创建 VLAN 并配置各接口,配置路由实现公司和外部网络互通;

•配置 ACL 规则,匹配 192.168.2.0 网段的数据流;

•配置流分类,匹配规则为上述创建的 ACL 规则,使设备对报文可以区分;

•配置流行为,动作为流量监管,承诺信息速率为 2M;

•配置流策略,绑定上述流分类和流行为,并应用到 Switch 设备的 GE0/0/3 接口的入方向,实 现对该网段的数据流做限速;

注:交换机可以配置基于每个 IP 地址限速,但是如果 IP 地址太多的话会浪费掉大量的 ACL 资源,并且在配置的时候也是比较繁琐的,每 IP 限速不建议做在交换机侧,可以做在出口路由器或者防火墙上面。

1. 创建 VLAN 并配置各接口

#在 SwitchA 上面创建 vlan10 和 vlan20

<HUAWEI> system-view

[HUAWEI] sysname SwitchA

[SwitchA] vlan batch 100 200

#配置 SwitchA 交换机,连接终端 PC 的接口为 Access 类型,GE0/0/1 加到 vlan10,GE0/0/2

加入到 vlan20,上联 Switch 的接口 GE0/0/3 配置为 trunk 类型,并允许 vlan10 和 vlan20 通过

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet0/0/1] port link-type access

[SwitchA-GigabitEthernet0/0/1] port default vlan 10

[SwitchA-GigabitEthernet0/0/1] quit

[SwitchA] interface gigabitethernet 0/0/2

[SwitchA-GigabitEthernet0/0/2] port link-type access

[SwitchA-GigabitEthernet0/0/2] port default vlan 20

[SwitchA-GigabitEthernet0/0/2] quit

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#在 Switch 上面配置 VLAN10 和 VLAN20,并配置 Switch 连接 SwitchA 的 GE0/0/3 接口类型为

trunk,并允许 VLAN10 和 VLAN20 通过

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] vlan batch 100 200

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#配置 VLAN10 和 VLAN20 的网关 VLANIF10 和 VLANIF20 地址分别为 192.168.1.1/24 和

192.168.2.1/24

[Switch] interface vlanif 10

[Switch-Vlanif10] ip address 192.168.1.1 24

[Switch-Vlanif10] quit

[Switch] interface vlanif 20

78

[Switch-Vlanif20] ip address 192.168.2.1 24

[Switch-Vlanif20] quit

# 在 Switch 分别配置两台静态路由指向外网实现互通

[Switch]ip route-static 0.0.0.0 0 10.1.20.1

[Switch]ip route-static 0.0.0.0 0 10.1.30.1

经以上调试之后,内网访问外网没问题了,但是不能保证 VLAN10 的数据走高速链路,VLAN20 的数

据走低速链路;

2. 创建 ACL 规则

#在 Switch 上创建编号为 3000 的 ACL,匹配内网 192.168.2.0 数据流;

[Switch] acl 3000

[Switch-acl-adv-3000] rule permit ip source 192.168.1.0 0.0.0.255

[Switch-acl-adv-3000] quit

3. 配置流分类

#在 Switch 上创建流分类 c1,匹配 ACL3000

[Switch] traffic classifier c1

[Switch-classifier-c1] if-match acl 3000

[Switch-classifier-c1] quit

4. 配置流行为

# 在 Switch 上创建流行为 b1,动作为流量监管,承诺信息速率为 2M,峰值速率不能超过 4M;

[Switch] traffic behavior b1

[Switch-behavior-b1] car cir 2048 pir 4096 green pass yellow discard red

discard //只承诺 2M 的带宽,可以突发到 4M,超过 4M 的全部丢弃

[Switch-behavior-b1] quit

5. 配置流策略并应用到接口

# 在 Switch 上创建流策略 p1,将流分类和对应的流行为进行绑定。

[Switch] traffic policy p1

[Switch-trafficpolicy-p1] classifier c1 behavior b1

[Switch-trafficpolicy-p1] quit

# 将流策略 p1 应用到接口 GE0/0/3 的入方向上。

[Switch] interface gigabitethernet 0/0/3

[Switch-GigabitEthernet0/0/3] traffic-policy p1 inbound

[Switch-GigabitEthernet0/0/3] quit

7.通过流策略实现流量统计

如图所示,公司内部有两个部门,分别属于 VLAN10 和 VLAN20,限制网络管理员想知道 VLAN20 里面的 192.168.1.200 这台主机是否有访问 VLAN10 内的服务器 192.168.1.100 的流量,可以通过 流策略来实现流量统计功能;此外在处理网络故障的是可以通过流量统计来排查是否是网络设备丢了数据流;

思路:

•创建 VLAN 并配置各接口,配置路由实现公司和外部网络互通;

•配置 ACL 规则,匹配源 192.168.2.100 到目的 192.168.1.100 的数据流;

•配置流分类,匹配规则为上述创建的 ACL 规则,使设备对报文可以区分;

•配置流行为,动作为开启流量统计;

•配置流策略,绑定上述流分类和流行为,并应用到 Switch 设备的 GE0/0/3 接口的入方向,实 例流量统计的功能;

1. 创建 VLAN 并配置各接口

#在 SwitchA 上面创建 vlan10 和 vlan20

<HUAWEI> system-view

[HUAWEI] sysname SwitchA

[SwitchA] vlan batch 100 200

#配置 SwitchA 交换机,连接终端 PC 的接口为 Access 类型,GE0/0/1 加到 vlan10,GE0/0/2

加入到 vlan20,上联 Switch 的接口 GE0/0/3 配置为 trunk 类型,并允许 vlan10 和 vlan20 通过

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet0/0/1] port link-type access

[SwitchA-GigabitEthernet0/0/1] port default vlan 10

[SwitchA-GigabitEthernet0/0/1] quit

[SwitchA] interface gigabitethernet 0/0/2

[SwitchA-GigabitEthernet0/0/2] port link-type access

[SwitchA-GigabitEthernet0/0/2] port default vlan 20

[SwitchA-GigabitEthernet0/0/2] quit

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#在 Switch 上面配置 VLAN10 和 VLAN20,并配置 Switch 连接 SwitchA 的 GE0/0/3 接口类型为

trunk,并允许 VLAN10 和 VLAN20 通过

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] vlan batch 100 200

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#配置 VLAN10 和 VLAN20 的网关 VLANIF10 和 VLANIF20 地址分别为 192.168.1.1/24 和

192.168.2.1/24

[Switch] interface vlanif 10

[Switch-Vlanif10] ip address 192.168.1.1 24

[Switch-Vlanif10] quit

[Switch] interface vlanif 20

[Switch-Vlanif20] ip address 192.168.2.1 24

[Switch-Vlanif20] quit

# 在 Switch 配置静态路由指向外网实现互通

[Switch] ip route-static 0.0.0.0 0 10.1.20.1

2. 创建 ACL 规则

#在Switch 上创建编号为 3000 的ACL,匹配192.168.2.100 到192.168.1.100 之间的数据流;

[Switch] acl 3000 //匹配 192.168.2.100 到 192.168.1.100 数据流

[Switch-acl-adv-3000] rule permit ip source 192.168.2.100 0.0.0.0 destination

192.168.1.100 0.0.0.0

[Switch-acl-adv-3000] quit

3. 配置流分类

#在 Switch 上创建流分类 c1,匹配 ACL3000

[Switch] traffic classifier c1

[Switch-classifier-c1] if-match acl 3000

[Switch-classifier-c1] quit

4. 配置流行为

# 在 Switch 上创建流行为 b1,开启流量统计

[Switch] traffic behavior b1

[Switch-behavior-b1] statistic enable

[Switch-behavior-b1] quit

5. 配置流策略并应用到接口

# 在 Switch 上创建流策略 p1,将流分类和对应的流行为进行绑定。

[Switch] traffic policy p1

[Switch-trafficpolicy-p1] classifier c1 behavior b1

[Switch-trafficpolicy-p1] quit

# 将流策略 p1 应用到接口 GE0/0/3 的入方向上。

[Switch] interface gigabitethernet 0/0/3

[Switch-GigabitEthernet0/0/3] traffic-policy p1 inbound

[Switch-GigabitEthernet0/0/3] quit

6. 查看流量统计的结果

[Switch] display traffic policy statistics interface gigabitethernet 0/0/3 inbound8.通过流策略配置PING报文的流量统计

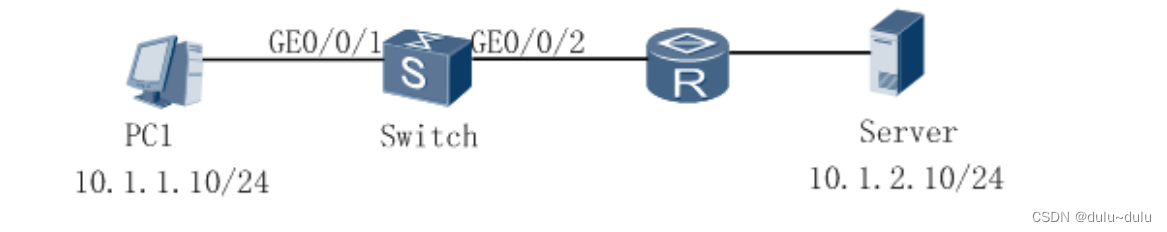

在处理网络故障的时候会出现 ping 不通的情况,这个时候可以通过配置流量统计来看哪个设备在哪 把流量丢了; 如图,客户有一台 PC1 无法访问 Server,这个时候可以在数据流经过的设备做流量统计来看到底在哪把报文丢弃了。

思路:

•配置 ACL,匹配协议为 ICMP、源目地址分别为 PC1 和 Server 的地址;

•配置流分类,

•配置流行为,动作为开启流量统计;

•配置流策略,把上面配置的流分类和流行为绑定在一起;

•应用流策略,在 Swithc 的接口 GE0/0/1 应用流策略;

1. 配置 ACL

#匹配协议为 ICMP,源目地址分别为 10.1.1.10 和 10.1.2.10 的数据流

<Huawei> system-view

[Huawei] sysname Switch

[Switch] acl number 3333

[Switch-acl-adv-3333] rule permit icmp source 10.1.1.10 0 destination

10.1.2.10 0

[Switch-acl-adv-3333] rule permit icmp source 10.1.2.10 0 destination

10.1.1.10 0

2. 配置流分类

#配置流分类 c1,匹配上述创建的 acl 3333

[Switch] traffic classifier c1

[Switch-classifier-c1] if-match acl 3333

3. 配置流行为

#配置流行为 b1,动作为开启流量统计

[Switch] traffic behavior b1

[Switch-behavior-b1] statistic enable

4. 配置流策略

#将配置流策略 p1,将上面配置的流分类和流行为绑定在一起

[Switch] traffic policy p1

[Switch-trafficpolicy-p1] classifier c1 behavior b1

5. 应用流策略

#在交换机 Switch 连接 PC1 的接口出入方向调用流策略 p1

[Switch] interface GigabitEthernet 0/0/1

[Switch-GigabitEthernet0/0/1] traffic-policy p1 inbound

[Switch-GigabitEthernet0/0/1] traffic-policy p1 outbound

[Switch-GigabitEthernet0/0/1] quit

6. 检测配置结果接流量统计结果

#首先确认流量统计配置是否正确

83

<Switch> display traffic policy user-defined p1User Defined Traffic Policy Information:Policy: p1Classifier: c1Operator: ANDBehavior: b1Statistic: enable

#在 PC1 上进行 ping Server 的操作

#在交换机查看流量统计的结果

<Switch> display traffic policy statistics interface g0/0/1 inbound

#查看入接口方向的流量统计结果

<Switch> display traffic policy statistics interface g0/0/1 outbound

#查看出接口方向的流量统计结果

注:

如果两者相同表示是正常的,如果入方向为 0 表示 PC1 发的数据包没有到交换机,如果入方向不为 0,

但是出方向为 0,表示数据到交换机了,但是对端没有回应过来,可以继续在其他设备做流量统计;9.交换机通过流策略限制部分用户在特定时间无法上网

如图所示,公司内部有两个部门,分别属于 VLAN10 和 VLAN20,VLAN10 主要是服务器区为内 网和外网用户提供服务,VLAN20 内的都是公司员工办公的,现在有个需求就是在上班期间(8:00-18:00) 限制 VLAN20 内网的用户访问公网影响办公,只能访问内网 VLAN10 里面的服务器提供的服务;

思路:

•创建 VLAN 并配置各接口,配置路由实现公司和外部网络互通;

•配置时间段,定义时间段为周一到周五 8:00-18:00,使设备可以根据时间段对报文做控制;

•配置 ACL 规则并结合上面配置的时间段,分别匹配 VLAN20 访问 VLAN10 的流量和 VLAN20 的 用户访问公网的数据流;

•配置流分类,匹配规则为上述创建的 ACL 规则,使设备对报文可以区分;

•配置流行为,动作为允许数据流通过;

•配置流策略,绑定上述流分类和流行为,并应用到 Switch 设备的 GE0/0/3 接口的入方向,实 现 VLAN20 的用户无法在上班期间上网但是下班时间可以正常上网的需求;

1. 创建 VLAN 并配置各接口

#在 SwitchA 上面创建 vlan10 和 vlan20

<HUAWEI> system-view

[HUAWEI] sysname SwitchA

[SwitchA] vlan batch 100 200

#配置 SwitchA 交换机,连接终端 PC 的接口为 Access 类型,GE0/0/1 加到 vlan10,GE0/0/2

加入到 vlan20,上联 Switch 的接口 GE0/0/3 配置为 trunk 类型,并允许 vlan10 和 vlan20 通过

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet0/0/1] port link-type access

[SwitchA-GigabitEthernet0/0/1] port default vlan 10

[SwitchA-GigabitEthernet0/0/1] quit

[SwitchA] interface gigabitethernet 0/0/2

[SwitchA-GigabitEthernet0/0/2] port link-type access

[SwitchA-GigabitEthernet0/0/2] port default vlan 20

[SwitchA-GigabitEthernet0/0/2] quit

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#在 Switch 上面配置 VLAN10 和 VLAN20,并配置 Switch 连接 SwitchA 的 GE0/0/3 接口类型为

trunk,并允许 VLAN10 和 VLAN20 通过

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] vlan batch 100 200

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet0/0/3] port link-type trunk

[SwitchA-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20

[SwitchA-GigabitEthernet0/0/3] quit

#配置 VLAN10 和 VLAN20 的网关 VLANIF10 和 VLANIF20 地址分别为 192.168.1.1/24 和

192.168.2.1/24

[Switch] interface vlanif 10

85

[Switch-Vlanif10] ip address 192.168.1.1 24

[Switch-Vlanif10] quit

[Switch] interface vlanif 20

[Switch-Vlanif20] ip address 192.168.2.1 24

[Switch-Vlanif20] quit

# 在 Switch 配置静态路由指向外网实现互通

[Switch] ip route-static 0.0.0.0 0 10.1.20.1

2. 创建时间段

#创建时间段 worktime,规定 worktime 的时间为周一至周五 8:00-18:00

[Switch] time-range worktime 8:00 to 18:00 working-day

3. 创建 ACL 规则

#在 Switch 上创建编号为 3000 的 ACL,第一条规则匹配 VLAN20 访问 VLAN10 的数据流并结合时

间段 worktime,第二条规则匹配 VLAN20 访问公网的数据流并结合时间 worktime

[Switch] acl 3000

[Switch-acl-adv-3000] rule permit ip source 192.168.2.0 0.0.0.255 destination

192.168.1.0 0.0.0.255 time-range worktime

[Switch-acl-adv-3000] rule deny ip source 192.168.2.0 0.0.0.255 time-range

worktime

[Switch-acl-adv-3000] quit

4. 配置流分类

#在 Switch 上创建流分类 c1,匹配 ACL3000

[Switch] traffic classifier c1

[Switch-classifier-c1] if-match acl 3000

[Switch-classifier-c1] quit

5. 配置流行为

# 在 Switch 上创建流行为 b1,动作为 permit 允许数据流通过

[Switch] traffic behavior b1

[Switch-behavior-b1] permit

[Switch-behavior-b1] quit

6. 配置流策略并应用到接口

# 在 Switch 上创建流策略 p1,将流分类和对应的流行为进行绑定。

[Switch] traffic policy p1

[Switch-trafficpolicy-p1] classifier c1 behavior b1

[Switch-trafficpolicy-p1] quit

86

# 将流策略 p1 应用到接口 GE0/0/3 的入方向上。

[Switch] interface gigabitethernet 0/0/3

[Switch-GigabitEthernet0/0/3] traffic-policy p1 inbound

[Switch-GigabitEthernet0/0/3] quit

7. 查看流量统计的结果

[Switch] display traffic policy statistics interface gigabitethernet 0/0/3

inbound10.交换机配置接口限速

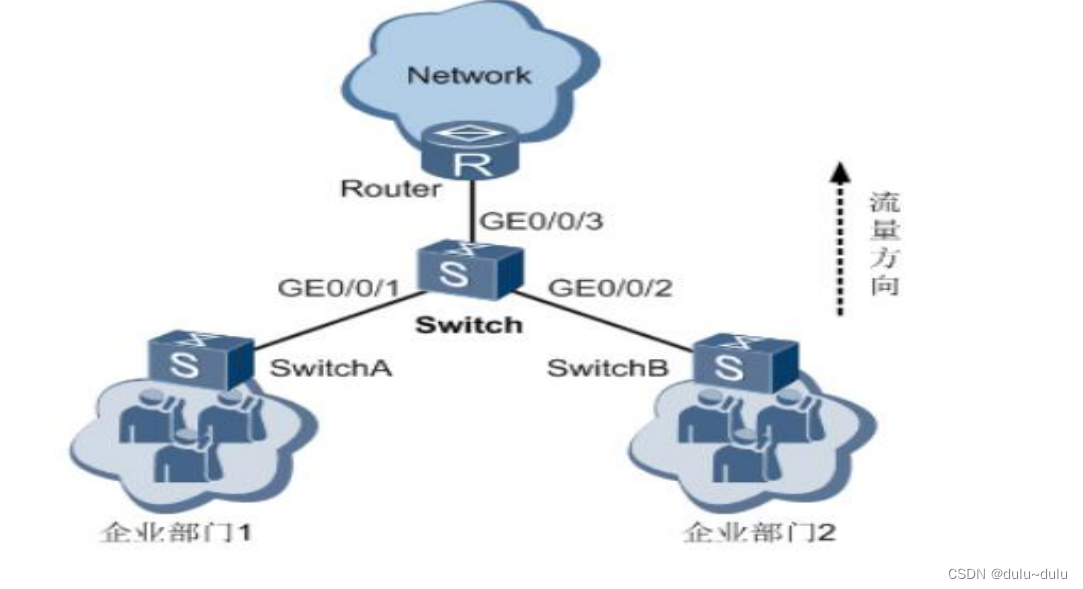

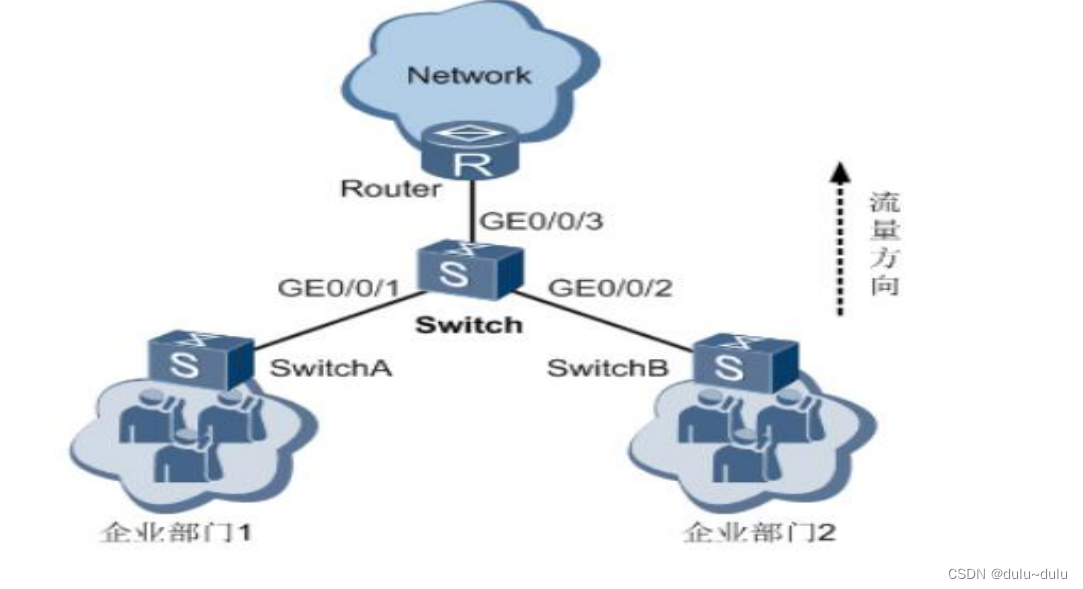

如图所示,Switch 通过接口 GE0/0/3 与路由器互连,企业部门 1 和企业部门 2 通过接口 GE0/0/1 和 GE0/0/2 接入 Switch,经由 Switch 和路由器访问网络。

由于业务较单一,不需要对业务进行区分,但是网络带宽有限,因此需要对企业各个部门的接入带宽 进行整体限制。要求企业部门 1 入方向保证带宽为 8Mbit/s,最高不超过 10Mbit/s;企业部门 2 入方 向保证带宽为 5Mbit/s,最高不超过 8Mbit/s。

思路:

•配置 Switch 的各接口,使用户能够访问网络。

•在 Switch 接口 GE0/0/1 和 GE0/0/2 的入方向配置接口限速。

1. 创建 VLAN 并配置 Switch 各接口

# 创建 VLAN100、VLAN200 和 VLAN300。

<HUAWEI> system-view

87

[HUAWEI] sysname Switch

[Switch] vlan batch 100 200 300

# 将接口 GE0/0/1、GE0/0/2 和 GE0/0/3 的接入类型均配置为 trunk,并配置 GE0/0/1 允许

VLAN100 通过,配置 GE0/0/2 允许 VLAN200 通过,配置 GE0/0/3 允许 VLAN100、VLAN200 和 VLAN300

通过。

[Switch] interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1] port link-type trunk

[Switch-GigabitEthernet0/0/1] port trunk allow-pass vlan 100

[Switch-GigabitEthernet0/0/1] quit

[Switch] interface gigabitethernet 0/0/2

[Switch-GigabitEthernet0/0/2] port link-type trunk

[Switch-GigabitEthernet0/0/2] port trunk allow-pass vlan 200

[Switch-GigabitEthernet0/0/2] quit

[Switch] interface gigabitethernet 0/0/3

[Switch-GigabitEthernet0/0/3] port link-type trunk

[Switch-GigabitEthernet0/0/3] port trunk allow-pass vlan 100 200 300

[Switch-GigabitEthernet0/0/3] quit

# 创建 VLANIF300,并配置网段地址 192.168.1.1/24。

[Switch] interface vlanif 300

[Switch-Vlanif300] ip address 192.168.1.1 24

[Switch-Vlanif300] quit

请在 Router 上的与 Switch 对接的接口上配置 IP 地址 192.168.1.2/24。

2. 配置接口限速

# 在接口 GE0/0/1 的入方向上配置接口限速,保证带宽为 8192kbit/s。

[Switch] interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1] qos lr inbound cir 8192

[Switch-GigabitEthernet0/0/1] quit

# 在接口 GE0/0/2 的入方向上配置接口限速,保证带宽为 5120kbit/s。

[Switch] interface gigabitethernet 0/0/2

[Switch-GigabitEthernet0/0/2] qos lr inbound cir 5120

[Switch-GigabitEthernet0/0/2] quit

3. 验证配置结果

# 查看接口限速的配置信息。

[Switch] display qos lr inbound interface gigabitethernet 0/0/1

88

GigabitEthernet0/0/1 lr inbound:cir: 8192 Kbps, cbs: 1024000 Byte

[Switch] display qos lr inbound interface gigabitethernet 0/0/2

GigabitEthernet0/0/2 lr inbound:cir: 5120 Kbps, cbs: 640000 Byte 相关文章:

ACL配置

目录 1.使用基本ACL配置交换telnet访问的权限 2.使用高级ACL配置流分类实现限制互访某一台服务器 3.使用二层ACL配置流分类拒绝指定报文通过 4.通过流策略实现策略路由(重定向到不同的下一跳) 5.通过流策略实现不同网段间限制互访 6.通过流策略实现限速功能 7.通过流策略…...

微信小程序修改van-popup的背景颜色

效果图: van-popup背景颜色渐变 使用深度修改样式不生效,直接在 custom-style里面修改即可; <van-popup position"bottom"custom-style"height:25%;background:linear-gradient(95deg, #F8FCFF -0.03%, #EDF5FF 64.44…...

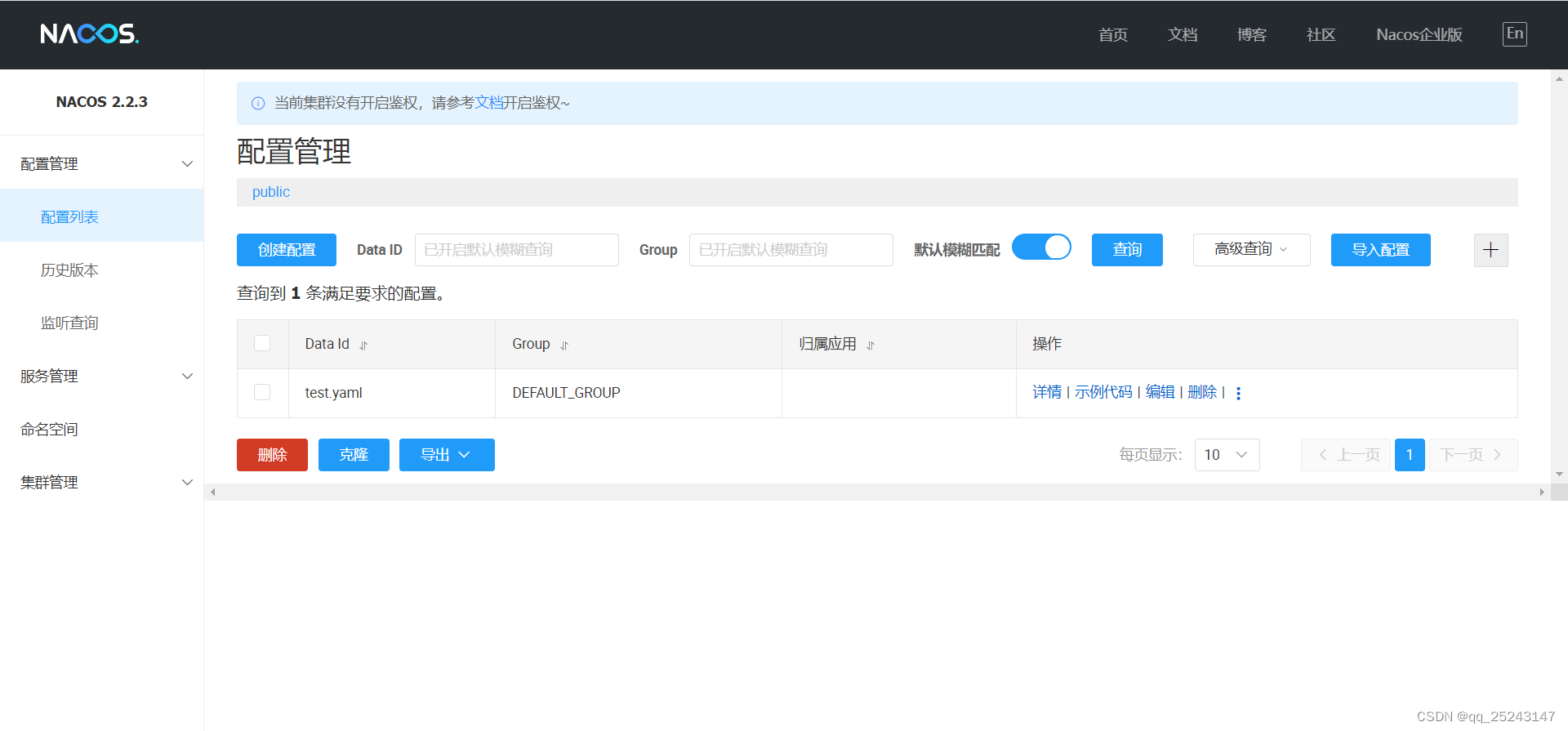

SpringCloud-Nacos

一、介绍 (1)作为服务注册中心和配置中心 (2)等价于:EurekaConfigBus (3)nacos集成了ribbon,支持负载均衡 二、安装 (1)官网 (2) …...

)

动态规划12(Leetcode221最大正方形)

代码: class Solution {public int maximalSquare(char[][] matrix) {int m matrix.length;int n matrix[0].length;int[][]area new int[m][n];area[0][0] matrix[0][0];int max 0;for(int i0;i<m;i){area[i][0] matrix[i][0]1? 1:0;max Math.max(area…...

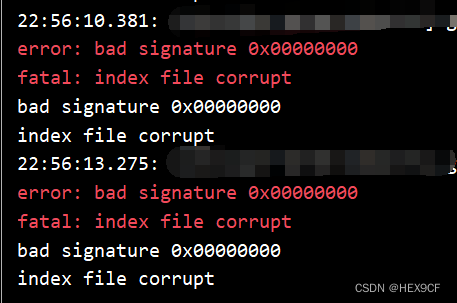

【Git】bad signature 0x00000000 index file corrupt. fatal: index file corrupt

问题描述 电脑写代码时蓝屏。重启后 git commit 出错。 error: bad signature 0x00000000 fatal: index file corrupt原因分析 当电脑发生蓝屏或异常关机时,Git 的索引文件可能损坏。 解决方案 删除损坏的索引文件。 rm -Force .git/index回退到上一个可用的版…...

GO 语言的函数??

函数是什么? 学过编程的 xdm 对于函数自然不会陌生,那么函数是什么呢? 函数是一段可以重用的代码块,可以被多次调用,我们可以通过使用函数,提高咱们代码代码的模块化,提高程序的可读性和可维护…...

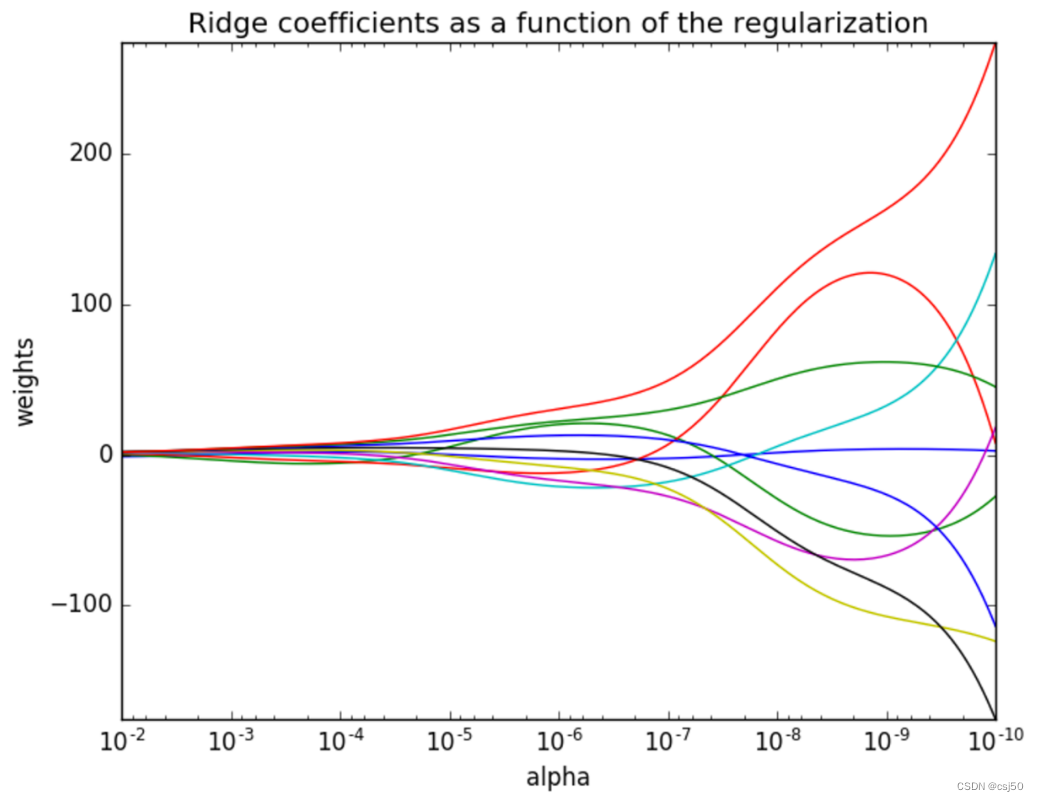

机器学习基础之《回归与聚类算法(3)—线性回归优化:岭回归》

一、什么是岭回归 其实岭回归就是带L2正则化的线性回归 岭回归,其实也是一种线性回归。只不过在算法建立回归方程时候,加上L2正则化的限制,从而达到解决过拟合的效果 二、API 1、sklearn.linear_model.Ridge(alpha1.0, fit_interceptTrue…...

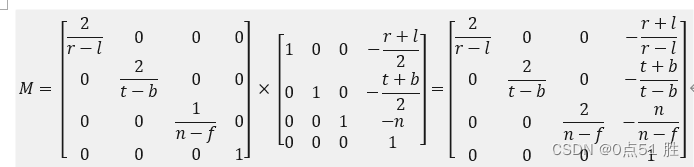

DirectX3D 正交投影学习记录

所谓正交投影变换,就是已知盒状可视空间内任意点坐标(x,y,z),求解垂直投影到xy平面的对应点坐标。 按照这个定义,xyz坐标系本身就是正交坐标系,盒状可视空间内任意点的坐标(x,y,z)投影到(x,y)平面,只要简单地丢弃z坐标…...

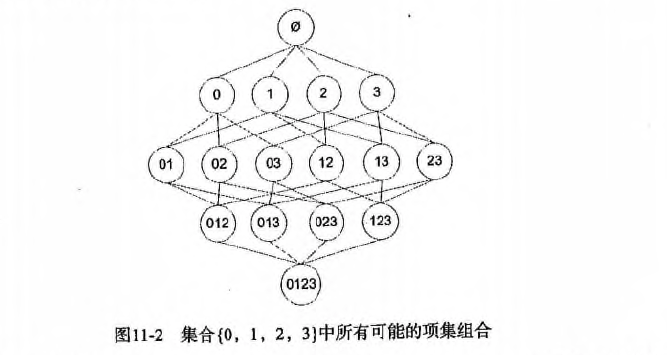

数据挖掘十大算法--Apriori算法

一、Apriori 算法概述 Apriori 算法是一种用于关联规则挖掘的经典算法。它用于在大规模数据集中发现频繁项集,进而生成关联规则。关联规则揭示了数据集中项之间的关联关系,常被用于市场篮分析、推荐系统等应用。 以下是 Apriori 算法的基本概述&#x…...

[蓝桥杯 2022 省 B] 统计子矩阵

题目描述 给定一个 NM 的矩阵 A,请你统计有多少个子矩阵 (最小 11, 最大 NM) 满足子矩阵中所有数的和不超过给定的整数 K。 输入格式 第一行包含三个整数 N, M和 K。 之后 N 行每行包含 M 个整数, 代表矩阵 A。 输出格式 一个整数代表答案。 输入输出样例 输入 #1 3…...

解决在部署springboot项目的docker中执行备份与之相连接的mysql容器命令

文章目录 问题描述解决思路问题解决容器构建mysql客户端安装容器与主机的交互docker中执行 mysqldump 命令解决mysql8密码验证问题解决密码插件警告 问题描述 由于,使用1panel可视化的面板来部署springboot项目,可以很方便地安装和使用mysql,…...

正文Delphi XE Android下让TMemo不自动弹出键盘

用TMemo来显示一段说明文字,可一点Memo,就弹出键盘,找了半天控制键盘的属性,没找到。最后将readOnly设置为True搞定。 如果需要一个form都不显示keyboard,那么可以利用全局变量 VKAutoShowMode来控制,这个全局变量可以有下面三个值…...

[1Panel]开源,现代化,新一代的 Linux 服务器运维管理面板

测评介绍 本期测评试用一下1Panel这款面板。1Panel是国内飞致云旗下开源产品。整个界面简洁清爽,后端使用GO开发,前端使用VUE的Element-Plus作为UI框架,整个面板的管理都是基于docker的,想法很先进。官方还提供了视频的使用教程&…...

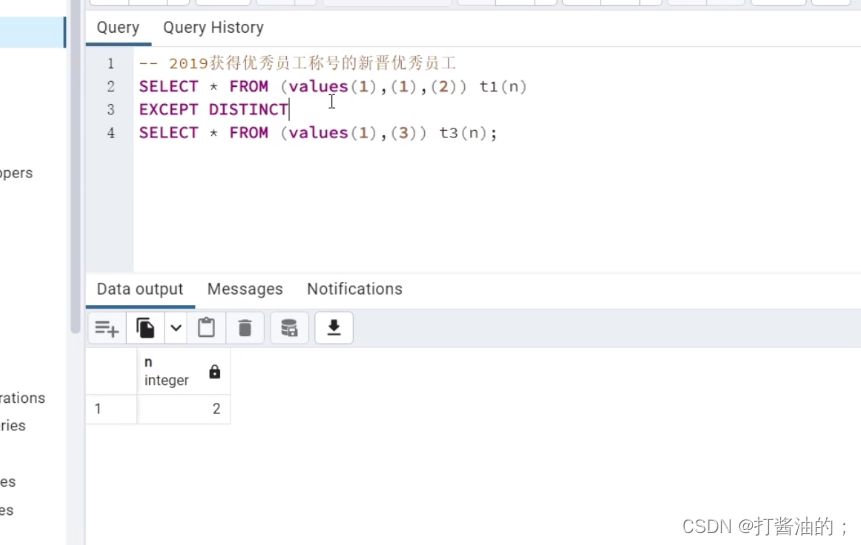

PG集合查询

1.运算符 1.1 union并集 连接上下语句 union distinct连接并且去重 all不去重 1.2 intersect交集 上下交集 distinct连接并且去重 all不去重 1.3 except除外 上面除了下面 distinc去重 all不去重...

目标检测应用场景和发展趋势

参考: 目标检测的未来是什么? - 知乎 (zhihu.com)https://www.zhihu.com/question/394900756/answer/32489649815大应用场景 1 行人检测: 遮挡问题:行人之间的互动和遮挡是非常常见的,这给行人检测带来了挑战。非刚性…...

Confluence 自定义博文列表

1. 概述 Confluence 自有博文列表无法实现列表自定义功能,实现该需求可采用页面中引用博文宏标签控制的方式 2. 实现方式 功能入口: Confluence →指定空间→创建页面 功能说明: (1)页面引用博文宏 (…...

chrome历史版本下载

chrome历史版本下载 windows Google Chrome all versions on Windows linux版本 Google Chrome 64bit Linux版_chrome浏览器,chrome插件,谷歌浏览器下载,谈笑有鸿儒...

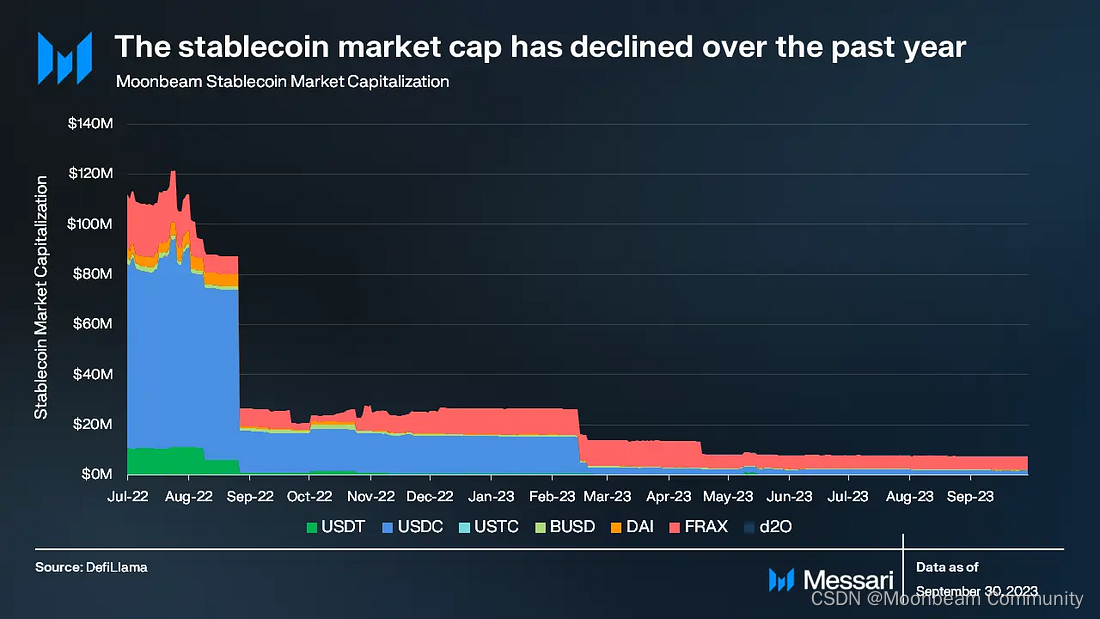

Messari发布Moonbeam简报,每日交易量稳步增长,首次公布利润数据

区块链数据公司Messari首次发布Moonbeam项目分析简报,从项目市值、链上数据表现、质押以及Moonbeam的技术优势XCM使用量等角度全面分析。这个再熊市初期上线的项目一直在默默开发,并在跨链互操作领域拥有了相当的实操成绩。我们翻译了Messari简报中的部分…...

数据库 锁、索引、在实际开发中怎么设置和优化

数据库锁和索引是数据库管理的两个重要方面,它们对于确保数据的一致性和提高查询性能具有重要作用。在实际开发中,正确地设置和优化锁和索引对于构建高效、稳定的系统至关重要。下面是一些关于如何在实际开发中设置和优化锁和索引的建议: 锁…...

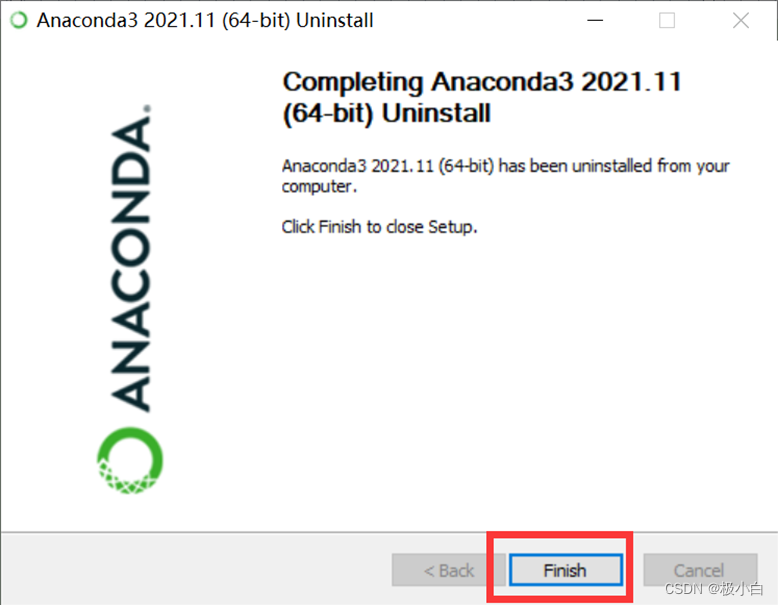

超详细彻底卸载Anaconda详细教程

一、在开始处打开Anaconda Prompt 二、打开后,输入conda install tqdm -f命令并按回车键 conda install tqdm -f三、之后页面会出现一个WANNING,这个我们不用在意,然后会出现一个y/n提示框,在这里我们输入y或者Y y四、输入cond…...

智慧医疗能源事业线深度画像分析(上)

引言 医疗行业作为现代社会的关键基础设施,其能源消耗与环境影响正日益受到关注。随着全球"双碳"目标的推进和可持续发展理念的深入,智慧医疗能源事业线应运而生,致力于通过创新技术与管理方案,重构医疗领域的能源使用模式。这一事业线融合了能源管理、可持续发…...

SciencePlots——绘制论文中的图片

文章目录 安装一、风格二、1 资源 安装 # 安装最新版 pip install githttps://github.com/garrettj403/SciencePlots.git# 安装稳定版 pip install SciencePlots一、风格 简单好用的深度学习论文绘图专用工具包–Science Plot 二、 1 资源 论文绘图神器来了:一行…...

【Redis技术进阶之路】「原理分析系列开篇」分析客户端和服务端网络诵信交互实现(服务端执行命令请求的过程 - 初始化服务器)

服务端执行命令请求的过程 【专栏简介】【技术大纲】【专栏目标】【目标人群】1. Redis爱好者与社区成员2. 后端开发和系统架构师3. 计算机专业的本科生及研究生 初始化服务器1. 初始化服务器状态结构初始化RedisServer变量 2. 加载相关系统配置和用户配置参数定制化配置参数案…...

基于Uniapp开发HarmonyOS 5.0旅游应用技术实践

一、技术选型背景 1.跨平台优势 Uniapp采用Vue.js框架,支持"一次开发,多端部署",可同步生成HarmonyOS、iOS、Android等多平台应用。 2.鸿蒙特性融合 HarmonyOS 5.0的分布式能力与原子化服务,为旅游应用带来…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

视频字幕质量评估的大规模细粒度基准

大家读完觉得有帮助记得关注和点赞!!! 摘要 视频字幕在文本到视频生成任务中起着至关重要的作用,因为它们的质量直接影响所生成视频的语义连贯性和视觉保真度。尽管大型视觉-语言模型(VLMs)在字幕生成方面…...

vue3 定时器-定义全局方法 vue+ts

1.创建ts文件 路径:src/utils/timer.ts 完整代码: import { onUnmounted } from vuetype TimerCallback (...args: any[]) > voidexport function useGlobalTimer() {const timers: Map<number, NodeJS.Timeout> new Map()// 创建定时器con…...

)

GitHub 趋势日报 (2025年06月08日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 884 cognee 566 dify 414 HumanSystemOptimization 414 omni-tools 321 note-gen …...

Ascend NPU上适配Step-Audio模型

1 概述 1.1 简述 Step-Audio 是业界首个集语音理解与生成控制一体化的产品级开源实时语音对话系统,支持多语言对话(如 中文,英文,日语),语音情感(如 开心,悲伤)&#x…...

UR 协作机器人「三剑客」:精密轻量担当(UR7e)、全能协作主力(UR12e)、重型任务专家(UR15)

UR协作机器人正以其卓越性能在现代制造业自动化中扮演重要角色。UR7e、UR12e和UR15通过创新技术和精准设计满足了不同行业的多样化需求。其中,UR15以其速度、精度及人工智能准备能力成为自动化领域的重要突破。UR7e和UR12e则在负载规格和市场定位上不断优化…...