数据安全的重要性:如何解密[thekeyishere@cock.li].Elbie勒索病毒

尊敬的读者:

随着数字时代的来临,网络威胁也不断进化,而[datastore@cyberfear.com].Elbie勒索病毒是其中的一个引人注目的例子。这个恶意软件采用高度精密的方法,将用户的数据文件锁定,并要求支付赎金以获取解锁密钥。本文将深入了解[datastore@cyberfear.com].Elbie勒索病毒,以及如何与其抗衡。

[datastore@cyberfear.com].Elbie勒索病毒的运作方式 [datastore@cyberfear.com].Elbie勒索病毒是一种典型的勒索软件,其运作方式主要分为以下步骤:

. 传播方式:初始感染通常通过电子邮件附件、下载链接、恶意广告或通过利用已知安全漏洞的网络攻击传播。这意味着用户可能会在不经意间下载或打开了恶意软件,从而感染他们的计算机。

. 加密文件:一旦感染了计算机,[datastore@cyberfear.com].Elbie勒索病毒开始搜索用户的文件,包括文档、照片、视频、数据库等。然后,它使用强大的加密算法,如AES或RSA,对这些文件进行加密,使其对用户而言不可读、不可访问。

. 勒索信息:加密完成后,勒索病毒将在受感染计算机的屏幕上显示勒索信息,通常要求用户支付一笔赎金以获取解密密钥。这些信息通常包括支付说明、加密文件的数量以及要使用的加密货币类型(通常是比特币或莱特币)。

. 支付赎金:勒索者要求用户支付赎金,通常在一定期限内。用户通常被威胁说,如果不支付赎金,解密密钥将永远不会提供,使得用户的文件将永远不可恢复。

. 解密文件:如果用户选择支付赎金,并且勒索者兑现了承诺,用户将收到解密密钥。使用该密钥,用户可以解密其文件,使它们再次可用。但请注意,付款并不能保证您会获得解密密钥,有时勒索者会欺骗受害者。

面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

恢复数据之利用文件历史记录

文件历史记录是一项在Windows操作系统中可用的功能,允许用户查看和还原文件的不同版本。这对于恢复受感染或误删除的文件非常有用。以下是如何使用文件历史记录的一般步骤:

. 打开文件资源管理器:首先,打开Windows的文件资源管理器,通常可以通过单击任务栏上的文件夹图标或按下Windows键 + E 来实现。

. 导航到受感染的文件或文件夹:在文件资源管理器中,导航到包含受感染文件的文件夹。确保您选择了包含受感染文件的文件夹。

. 右键单击文件:右键单击您要还原的文件,然后选择“属性”选项。

. 选择“上一个版本”选项卡:在文件属性对话框中,单击“上一个版本”选项卡。这个选项卡将显示该文件的以前的版本,如果有的话。

. 选择以前的版本:在“上一个版本”选项卡中,您将看到文件的以前的版本的列表。选择您要还原的以前版本,并单击“还原”按钮。请注意,您可能需要有管理员权限才能还原文件。

. 确认还原:系统将询问您是否确定还原文件。点击“是”来确认还原操作。

. 检查还原后的文件:还原完成后,检查文件以确保它已成功还原。文件将替换原来的受感染版本。请注意,文件历史记录只在启用了Windows备份和文件历史记录功能的情况下才可用。

此外,它仅在某些文件系统上有效,如NTFS。如果您的系统未启用此功能或文件历史记录中没有可用的版本,那么这种方法可能不适用。因此,定期备份是更可靠的文件恢复方法之一,以确保在遇到数据丢失问题时可以轻松还原文件。

数据的重要性不容小觑,您可添加我们的技术服务号(shuju315),我们将立即响应您的求助,提供针对性的技术支持。

预防[datastore@cyberfear.com].Elbie勒索病毒的感染 要预防[datastore@cyberfear.com].Elbie勒索病毒或其他勒索病毒的感染,您可以采取以下预防措施来提高您的计算机和数据的安全性:

. 定期备份数据:定期备份所有重要文件,最好使用离线备份存储,如外部硬盘或云存储。这将使您能够在遇到勒索病毒攻击时快速恢复文件,而无需支付赎金。

. 保持操作系统和软件更新:定期安装操作系统和应用程序的安全更新。这些更新通常包括修复已知漏洞和强化安全性。

. 谨慎打开附件和链接:避免打开来自不明发件人或不信任来源的电子邮件附件。不要点击不明链接,尤其是那些看起来可疑的短链接。

. 使用强密码:使用复杂、独特的密码,并定期更改它们。密码应包括字母、数字和特殊字符,以提高安全性。考虑使用密码管理器来管理您的密码。

. 安装安全软件:使用可信赖的杀毒软件和恶意软件防护工具。确保它们是最新版本,并定期进行病毒扫描。

. 员工培训:如果您在工作环境中,确保员工接受网络安全培训。教育他们如何辨别潜在的威胁,避免不必要的风险。

. 网络防火墙:使用网络防火墙来监视和过滤网络流量,以识别和阻止潜在的威胁。

. 远程桌面协议安全:如果您使用远程桌面协议(例如RDP),请确保它们被正确配置,以避免未经授权的访问。

相关文章:

数据安全的重要性:如何解密[thekeyishere@cock.li].Elbie勒索病毒

尊敬的读者: 随着数字时代的来临,网络威胁也不断进化,而[datastorecyberfear.com].Elbie勒索病毒是其中的一个引人注目的例子。这个恶意软件采用高度精密的方法,将用户的数据文件锁定,并要求支付赎金以获取解锁密钥。…...

图像识别在自动驾驶汽车中的决策规划与控制策略研究。

图像识别在自动驾驶汽车中的决策规划与控制策略研究 随着自动驾驶技术的不断发展,图像识别已经成为实现自动驾驶的关键技术之一。在自动驾驶汽车中,图像识别技术主要用于环境感知、决策规划和控制系统。本文将重点探讨图像识别在自动驾驶汽车中的决策规…...

Spring MVC 的责任链模式

Spring MVC 框架使用了责任链模式来处理HTTP请求的流程。这个责任链模式主要包括多个拦截器(Interceptor)以及处理器(Handler),它们协同工作以完成请求的处理和响应。以下是Spring MVC的责任链模式的工作原理和流程图&…...

提升用户体验的关键步骤

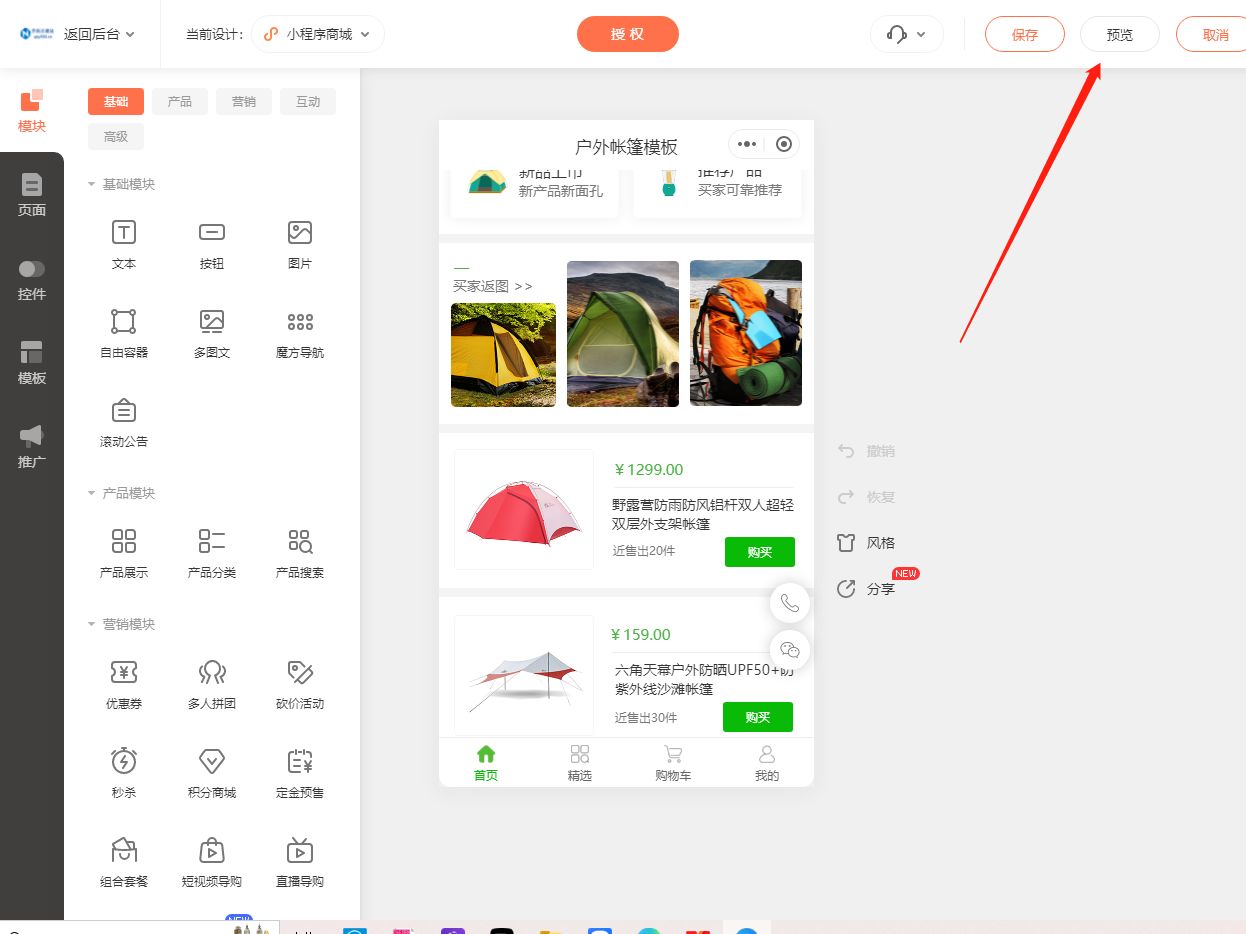

快速搭建功能齐全的户外帐篷用具小程序,是现今越来越流行的一种商业模式。通过将线下的户外用品店转移到线上,不仅可以减少人力成本和租金等固定支出,还可以为用户提供更便捷的购物体验。因此,学习如何快速搭建一个功能齐全的户外…...

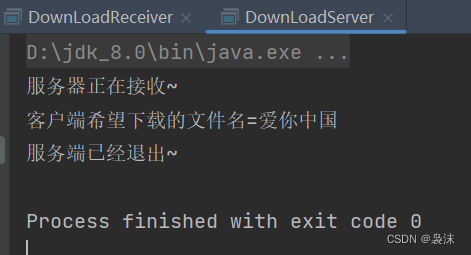

本地模拟,服务器下载文件

题目要求: 编写客户端程序和服务器端程序客户端可以输入一个音乐 文件名,比如 美丽中国,服务端 收到音乐后,可以给客户端返回这个音乐文件,如果服务器没有这个文件,返回一个默认的音乐即可客户端收到文件后…...

如何防止Shopee账户关联

在当今数字时代,隐私和安全问题变得日益重要。作为一家受欢迎的在线购物平台,Shopee卖家也面临着多账号关联的风险。本文将如何具保护Shopee免受关联。 一、MuLogin防关联指纹浏览器简介 MuLogin是一款专为隐私保护而设计的指纹浏览器,旨在保…...

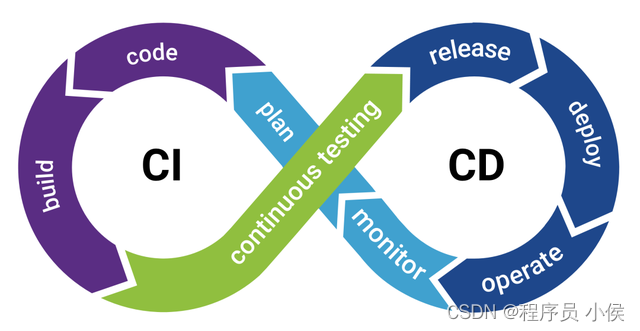

Java 入门指南:使用 Docker 创建容器化 Spring Boot 应用程序

文章目录 步骤 1: 准备工作步骤 2: 克隆 Spring Boot 应用程序步骤 3: 创建 Dockerfile步骤 4: 构建 Docker 映像步骤 5: 运行容器步骤 6: 链接到本地数据库步骤 7: 使用 Docker Compose 运行多个容器步骤 8: 设置 CI/CD 管道结论 🎈个人主页:程序员 小侯…...

Leetcode 542. 01 矩阵

542. 01 矩阵-中等 问题描述 给定一个由 0 和 1 组成的矩阵 mat ,请输出一个大小相同的矩阵,其中每一个格子是 mat 中对应位置元素到最近的 0 的距离。 两个相邻元素间的距离为 1 。 示例 1: 输入:mat [[0,0,0],[0,1,0],[0…...

分享一下微信小程序抽奖链接怎么做

标题:微信小程序抽奖链接制作全攻略,轻松玩转营销抽奖活动 一、引言 在当今的数字化时代,抽奖活动已经成为一种高效的市场营销策略,而微信小程序作为一个功能强大的移动端平台,为企业和个人提供了制作抽奖链接的便捷…...

MathType2024破解版激活序列号

MathType序列号是一款针对该软件而制作的激活工具,大家都知道这款软件在官方是需要花钱购买的,不然得话就只能试用。有很多功能都无法正常使用!而本序列号却可以完美的解决这一难题,因为它可以破解并激活“MathType”,…...

简述对 Spring MVC 的理解

SpringMVC 是一种基于 Java 语言开发,实现了 Web MVC 设计模式,请求驱动类型的轻量级 Web 框架。 Spring MVC组件 MVC 架构模式的思想,通过把 Model,View,Controller 分离,将 Web 层进行职责解耦࿰…...

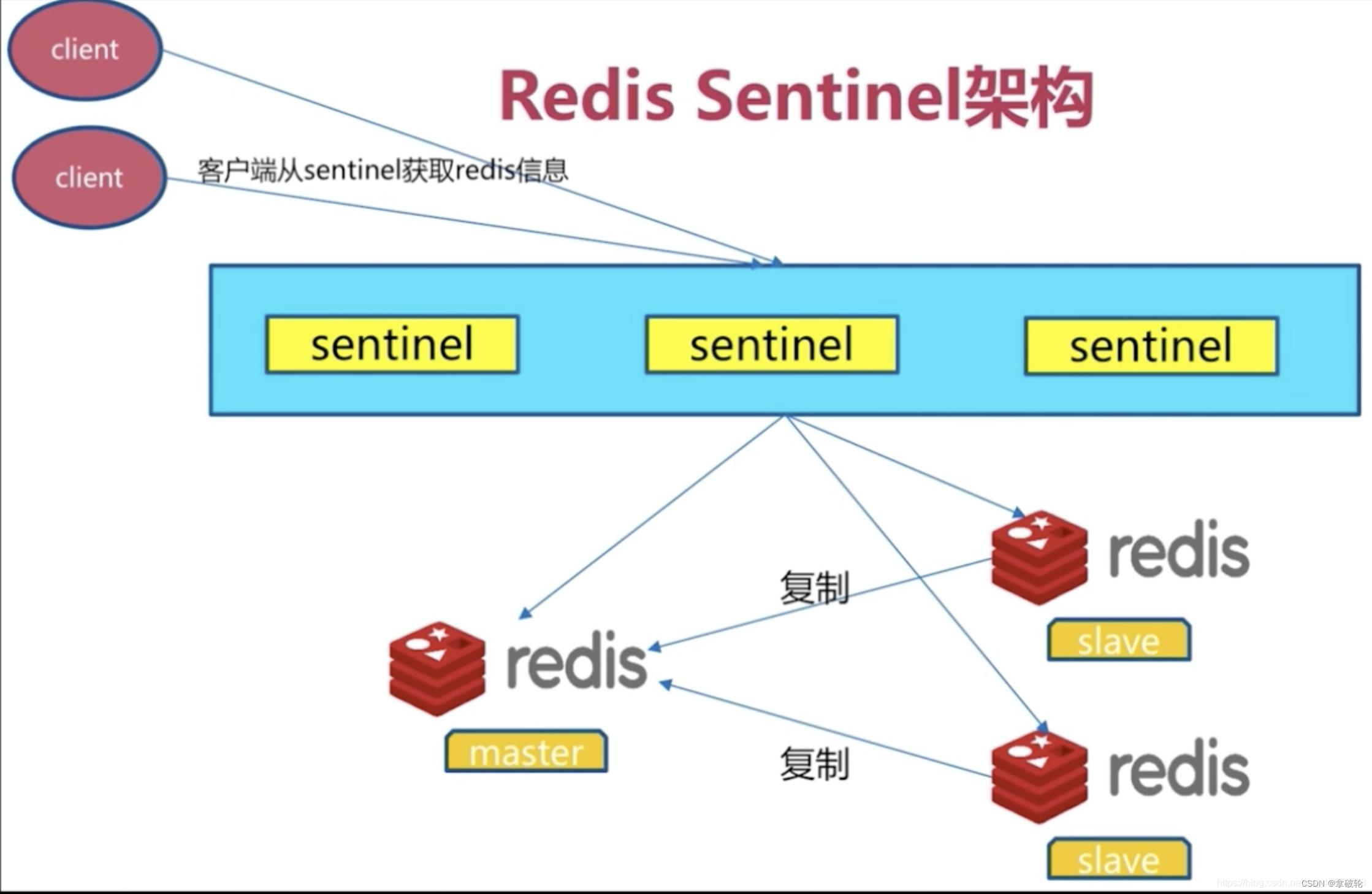

Redis——哨兵模式与Zookeeper选举的异同点

摘要 当我们使用主从复制出现的问题:手动故障转移:写能力和存储能力受限:主从复制 -master 宕机故障处理。 主从切换技术的方法是:当主服务器宕机后,需要手动把一台从服务器切换为主服务器,这就需要人工干…...

基于 Center 的 3D 目标检测和跟踪

论文地址:https://arxiv.org/abs/2006.11275 论文代码:https://github.com/tianweiy/CenterPoint 3D 目标通常表示为点云中的 3D Boxes。 CenterPoint 在第一阶段,使用关键点检测器检测对象的中心,然后回归到其他属性࿰…...

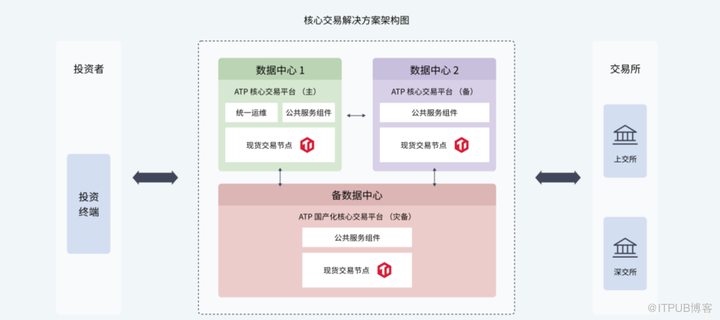

华锐技术何志东:证券核心交易系统分布式改造将迎来规模化落地阶段

近年来,数字化转型成为证券业发展的下一战略高地,根据 2021 年证券业协会专项调查结果显示,71% 的券商将数字化转型列为公司战略任务。 在落地数字化转型战略过程中,证券业核心交易系统面临着不少挑战。构建新一代分布式核心交易…...

数据结构 -- ArrayList与LinkedList的区别

一、二者的相同点 1,它们都是继承自List接口。 二、二者的区别 1,数据结构:ArrayList是(Array动态数组)的数据结构;而LinkedList是(Link双向链表)的数据结构。ArrayList 自由性较…...

豪车托运为什么选小板

小板运输是一种适用于豪车客户的高效运输方式。它提供了快速、安全、便捷的服务,并且相对经济实惠。以下是关于小板运输的时效和价格的介绍: 时效:小板运输通常能够在短时间内完成车辆的运输。具体时效取决于起点和目的地之间的距离ÿ…...

【base64加密】js/ts的基础加密

base64的字符串简单加密,主用于网页缓存数据的加密。 适用于常规html、小游戏(egret、cocos、laya)等 原文参考:JS基于base64编码加密解密文本和图片(修订)_js base64加密-CSDN博客 测试:JS实…...

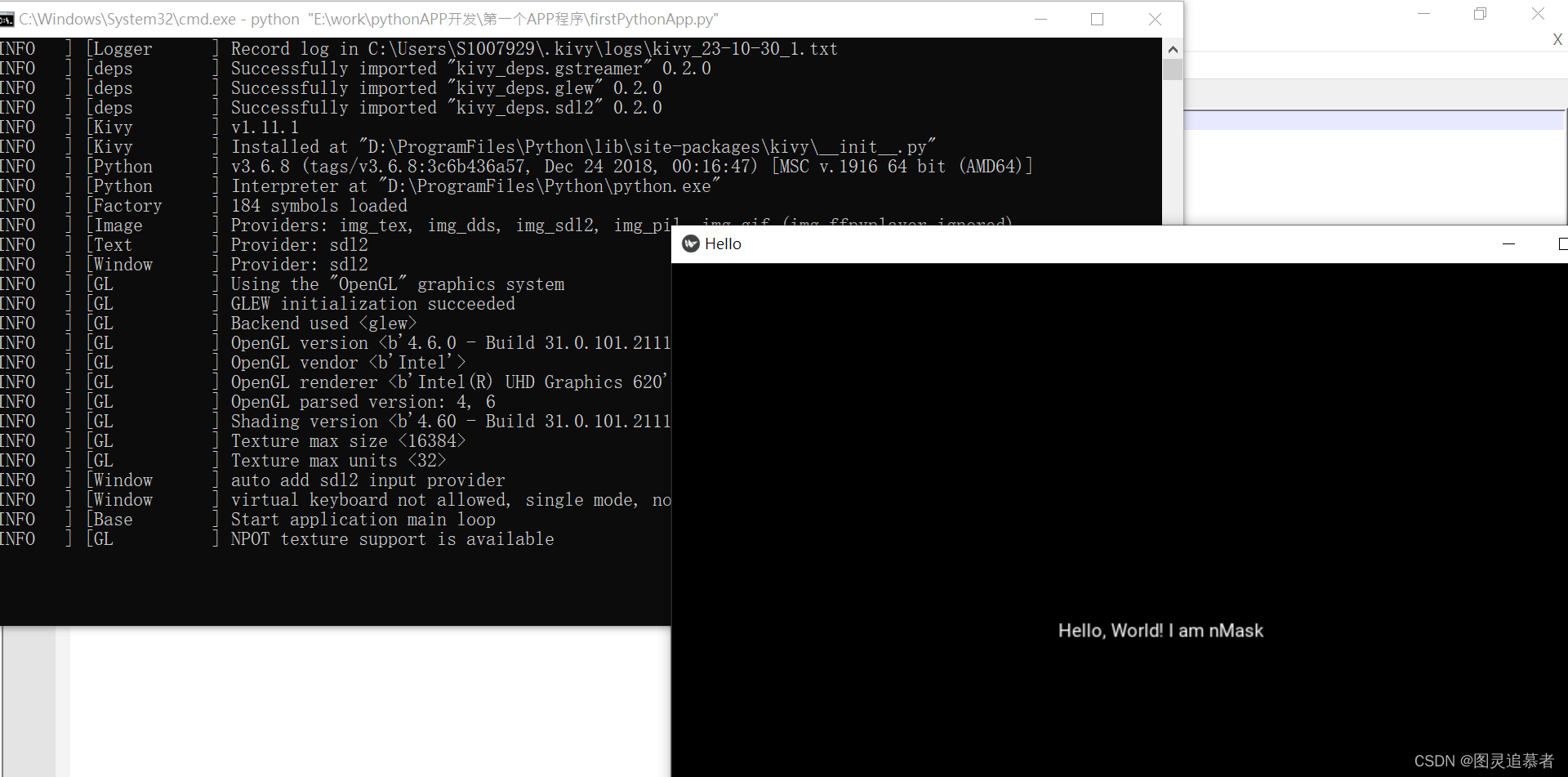

基于python的app程式开发

安装的库文件: 运行代码: # -*- coding:utf-8 -*- from kivy.app import App class HelloApp(App):pass if __name__ __main__:HelloApp().run() 结果画面:...

Spring Event学习

Spring Event学习 观察者模式是一种行为设计模式,它定义了对象之间的依赖关系,当一个对象的状态发生改变时,所有依赖于它的对象都会得到通知并被自动更新。在这个模式中,改变状态的对象被称为主题,依赖的对象被称为观…...

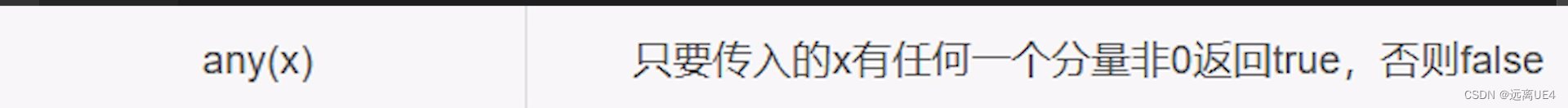

UE4 HLSL学习笔记

在Custom配置对应ush文件路径 在HLSL中写入对应代码 Custom里面增加两个Input,名字必须和ush文件内的未知变量名字一样 然后就对应输出对应效果的颜色 这就是简单的加法运算 减法同理: 乘法除法同理 HLSL取最小值 HLSL取最大值 绝对值: 取余…...

UE5 学习系列(二)用户操作界面及介绍

这篇博客是 UE5 学习系列博客的第二篇,在第一篇的基础上展开这篇内容。博客参考的 B 站视频资料和第一篇的链接如下: 【Note】:如果你已经完成安装等操作,可以只执行第一篇博客中 2. 新建一个空白游戏项目 章节操作,重…...

Oracle查询表空间大小

1 查询数据库中所有的表空间以及表空间所占空间的大小 SELECTtablespace_name,sum( bytes ) / 1024 / 1024 FROMdba_data_files GROUP BYtablespace_name; 2 Oracle查询表空间大小及每个表所占空间的大小 SELECTtablespace_name,file_id,file_name,round( bytes / ( 1024 …...

3.3.1_1 检错编码(奇偶校验码)

从这节课开始,我们会探讨数据链路层的差错控制功能,差错控制功能的主要目标是要发现并且解决一个帧内部的位错误,我们需要使用特殊的编码技术去发现帧内部的位错误,当我们发现位错误之后,通常来说有两种解决方案。第一…...

ssc377d修改flash分区大小

1、flash的分区默认分配16M、 / # df -h Filesystem Size Used Available Use% Mounted on /dev/root 1.9M 1.9M 0 100% / /dev/mtdblock4 3.0M...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

Maven 概述、安装、配置、仓库、私服详解

目录 1、Maven 概述 1.1 Maven 的定义 1.2 Maven 解决的问题 1.3 Maven 的核心特性与优势 2、Maven 安装 2.1 下载 Maven 2.2 安装配置 Maven 2.3 测试安装 2.4 修改 Maven 本地仓库的默认路径 3、Maven 配置 3.1 配置本地仓库 3.2 配置 JDK 3.3 IDEA 配置本地 Ma…...

AI病理诊断七剑下天山,医疗未来触手可及

一、病理诊断困局:刀尖上的医学艺术 1.1 金标准背后的隐痛 病理诊断被誉为"诊断的诊断",医生需通过显微镜观察组织切片,在细胞迷宫中捕捉癌变信号。某省病理质控报告显示,基层医院误诊率达12%-15%,专家会诊…...

为什么要创建 Vue 实例

核心原因:Vue 需要一个「控制中心」来驱动整个应用 你可以把 Vue 实例想象成你应用的**「大脑」或「引擎」。它负责协调模板、数据、逻辑和行为,将它们变成一个活的、可交互的应用**。没有这个实例,你的代码只是一堆静态的 HTML、JavaScript 变量和函数,无法「活」起来。 …...

Axure 下拉框联动

实现选省、选完省之后选对应省份下的市区...

React核心概念:State是什么?如何用useState管理组件自己的数据?

系列回顾: 在上一篇《React入门第一步》中,我们已经成功创建并运行了第一个React项目。我们学会了用Vite初始化项目,并修改了App.jsx组件,让页面显示出我们想要的文字。但是,那个页面是“死”的,它只是静态…...