使用 MITRE ATTCK® 框架缓解网络安全威胁

什么是MITRE ATT&CK框架

MITRE Adversarial Tactics, Techniques, and Common Knowledge(ATT&CK)是一个威胁建模框架,用于对攻击者用来入侵企业、云和工业控制系统(ICS)并发起网络攻击的策略和技术进行分类,MITRE ATT&CK矩阵映射了攻击生命周期各个阶段使用的技术,并提供了缓解攻击的补救建议。

MITRE ATT&CK 描述了攻击者如何入侵网络,然后横向移动、提升权限以及通常规避您的防御,为了帮助企业加强防御,ATT&CK矩阵从对手的角度处理网络攻击:他们是谁,他们的目标是什么,以及每个对手组织采用的具体方法,在 MITRE ATT&CK 中,战术是指对手的高级目标,而技术是对手为实现其高级目标而采用的特定方法或途径。

MITRE ATT&CK框架是一个数据库,主要由威胁情报和事件报告组成,通过研究对手使用的新策略和方法,网络安全分析师和威胁猎人也有助于改进框架,需要注意的是,随着新技术和策略的发现,MITRE ATT&CK框架会定期更新。

MITRE ATT&CK框架如何提供帮助

该框架显示了攻击者攻击组织可能采取的步骤,使安全团队能够快速、适当地采取行动,以减轻网络攻击的损害。

企业 ATT&CK

这是MITRE ATT&CK框架中的一个子框架,专门针对针对企业环境的攻击中使用的TTP,该子框架涵盖了针对企业的攻击所涉及的各种策略,包括初始访问、执行、持久性、权限提升、防御规避、凭据访问、发现、横向移动、收集、外泄以及命令和控制。安全专业人员可以使用企业 ATT&CK 来识别潜在的攻击媒介并改进其防御能力,红队可以使用企业 ATT&CK 来开发和执行逼真的攻击模拟,事件响应人员可以使用企业 ATT&CK 来快速识别攻击中使用的策略和技术并制定有效的响应策略。

以下是一些可能有助于组织改进防御的缓解建议:

- 建立强大的外围安全性:使用防火墙、IDS 和 IPS 以及其他安全工具来保护网络外围并防止未经授权的访问。

- 使软件和系统保持最新状态:确保所有软件和系统都安装了最新的安全补丁和更新,以降低已知漏洞被利用的风险。

- 监视可疑活动:使用基于网络和主机的监控工具检测异常活动 检测异常活动,如异常登录尝试或可疑网络流量。这可以帮助您在潜在攻击造成损害之前识别它们。

- 利用 SIEM 解决方案:利用SIEM 解决方案用于全面的安全监控和事件响应,SIEM 系统整合来自各种来源的日志数据,并促进实时分析,以帮助检测和缓解可疑活动和安全事件。

移动 ATT&CK

这是MITRE ATT&CK框架中的一个子框架,专门针对用于攻击移动设备的TTP。该子框架涵盖了移动设备攻击(包括网络攻击、物理攻击和应用程序攻击)中涉及的各种策略,移动 ATT&CK 还涵盖了攻击者可能用来破坏移动设备的技术,例如数据操纵、钩子、损害防御和位置跟踪。此外,此子框架还包括可用于检测和响应移动设备攻击的缓解措施。

以下是一些可能有助于组织改进防御的缓解建议:

- 实施强访问控制:使用强身份验证方法(如生物识别或多重身份验证)来防止对移动设备进行未经授权的访问。

- 使用移动设备管理(MDM)解决方案:MDM 解决方案可以通过实施安全策略、控制设备设置和监控设备活动来帮助组织管理和保护移动设备。

- 使设备和软件保持最新状态:确保所有移动设备和软件都安装了最新的安全补丁和更新,以降低已知漏洞被利用的风险。

ICS ATT&CK

这是 MITRE ATT&CK 框架中的一个子框架,专门针对针对 ICS 的攻击中使用的 TTP,ICS 是基于计算机的系统,用于监视和控制物理过程,例如用于制造、能源生产和其他关键基础设施的过程。ICS ATT&CK包括ICS攻击中涉及的各种策略,包括初始访问、持久性、横向移动和影响。该子框架还涵盖了一系列可用于检测和响应 ICS 攻击的缓解措施,包括 IDS 和 IPS、网络分段和事件响应计划。它旨在帮助组织更好地了解与保护 ICS 环境相关的独特风险和挑战。

以下是一些可能有助于组织改进防御的缓解建议:

- 使用 IDS 和 IPS:实施IDS(入侵检测系统)和IPS(入侵防御系统),以检测和阻止恶意网络流量,并防止未经授权的访问。

- 使用异常情况检测:实施异常检测和分析工具,以识别可能指示潜在安全事件的异常活动或行为。

- 使用安全通信协议:使用安全通信协议(如 SSH 或 TLS)对传输中的数据进行加密。

制定威胁知情防御

当与Log360一起实施时,MITRE ATT&CK框架可帮助IT安全团队提高安全机制的有效性,以跟上新的和复杂的安全威胁。使用此框架,组织可以扩展其安全功能,以促进早期检测和有效的事件响应。

在一个直观的仪表板中获取攻击者使用的所有策略和技术的综合视图,了解 MITRE ATT&CK® 与SIEM 解决方案集成的步骤、策略和优势,并在不断变化的网络威胁中保持领先地位。以下是如何彻底改变您的防御策略:

- 威胁检测:利用 MITRE ATT&CK 框架的强大功能,精确地确定威胁的优先级,确保对最关键的风险做出有针对性的响应。

- 威胁消除:立即深入了解最近的攻击策略、受影响的来源和关键威胁参与者,以便快速有效地消除威胁。

- 提高 SOC 效率:体验平均检测时间(MTTD)和解决攻击的缩短,从而提高安全运营中心(SOC)的性能。

- 简化事件管理:直接从集中式控制台轻松标记和管理事件,并简化响应工作。

- 整体威胁分析:追踪攻击者路径,并使用 MITRE ATT&CK 技术关联威胁,以获得全面的见解。

- 丰富的威胁情报:为每种检测到的攻击技术提供上下文数据,提供对漏洞、受影响主机和主要威胁参与者的清晰可见性。

Log360(使用 MITRE ATT&CK 实现时),帮助 IT 安全团队提高其安全机制的有效性,以便他们能够跟上新的和复杂的安全威胁。使用此框架,组织可以扩展其安全功能,以促进早期检测和有效的事件响应。

通过以下方式为您提供帮助:

- 提供有关矩阵中涵盖的技术的安全分析仪表板和事件报告。

- 为 ATT&CK 技术建立预定义的关联规则,以便安全管理员可以使用基于规则的实时关联引擎跟踪整个攻击图。

- 提供缓解措施,在每个阶段阻止 ATT&CK 技术,并确保威胁解决的问责制。

- 促进广泛的事件调查:通过其安全分析仪表板提供对 14 种 ATT&CK 策略及其相应技术的整体可见性。

- 加快有效的威胁解决:攻击检测模块与ATT&CK的事件管理框架集成,可快速解决问题。

总而言之,MITRE ATT&CK是一个强大的框架,用于改善组织的安全态势,增强其检测和响应攻击的能力,通过了解攻击者使用的 TTP 并实施适当的缓解策略,组织可以更好地保护其系统、网络和数据。

相关文章:

使用 MITRE ATTCK® 框架缓解网络安全威胁

什么是MITRE ATT&CK框架 MITRE Adversarial Tactics, Techniques, and Common Knowledge(ATT&CK)是一个威胁建模框架,用于对攻击者用来入侵企业、云和工业控制系统(ICS)并发起网络攻击…...

)

从零构建属于自己的GPT系列4:模型训练3(训练过程解读、序列填充函数、损失计算函数、评价函数、代码逐行解读)

🚩🚩🚩Hugging Face 实战系列 总目录 有任何问题欢迎在下面留言 本篇文章的代码运行界面均在PyCharm中进行 本篇文章配套的代码资源已经上传 从零构建属于自己的GPT系列1:数据预处理 从零构建属于自己的GPT系列2:模型训…...

光学遥感显著目标检测初探笔记总结

目录 观看地址介绍什么是显著性目标检测根据不同的输入会有不同的变体(显著性目标检测家族)目前这个领域的挑战 技术方案论文1(2019)论文2(2021)论文3(2022) 未来展望 观看地址 b站链接 介绍 什么是显著性目标检测 一张图片里最吸引注意力的部分就是显著性物体,…...

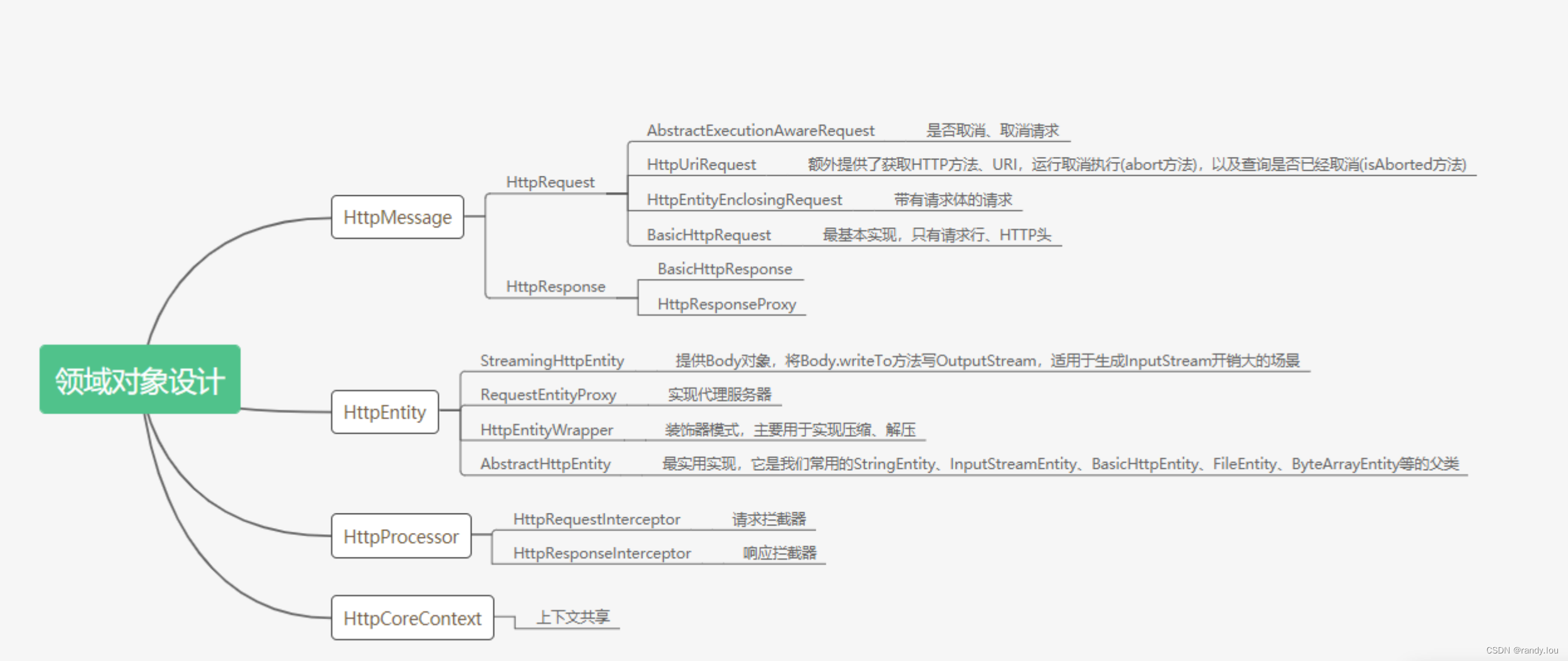

HttpComponents: 领域对象的设计

1. HTTP协议 1.1 HTTP请求 HTTP请求由请求头、请求体两部分组成,请求头又分为请求行(request line)和普通的请求头组成。通过浏览器的开发者工具,我们能查看请求和响应的详情。 下面是一个HTTP请求发送的完整内容。 POST https://track.abc.com/v4/tr…...

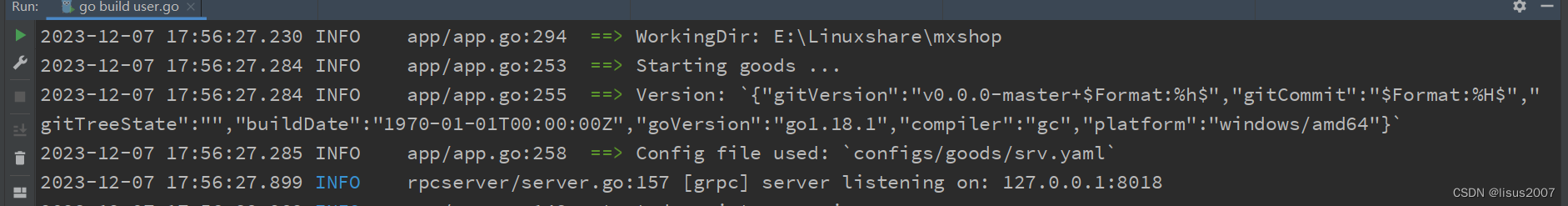

使用wire重构商品微服务

一.wire简介 Wire 是一个轻巧的Golang依赖注入工具。它由Go Cloud团队开发,通过自动生成代码的方式在编译期完成依赖注入。 依赖注入是保持软件 “低耦合、易维护” 的重要设计准则之一。 此准则被广泛应用在各种开发平台之中,有很多与之相关的优秀工…...

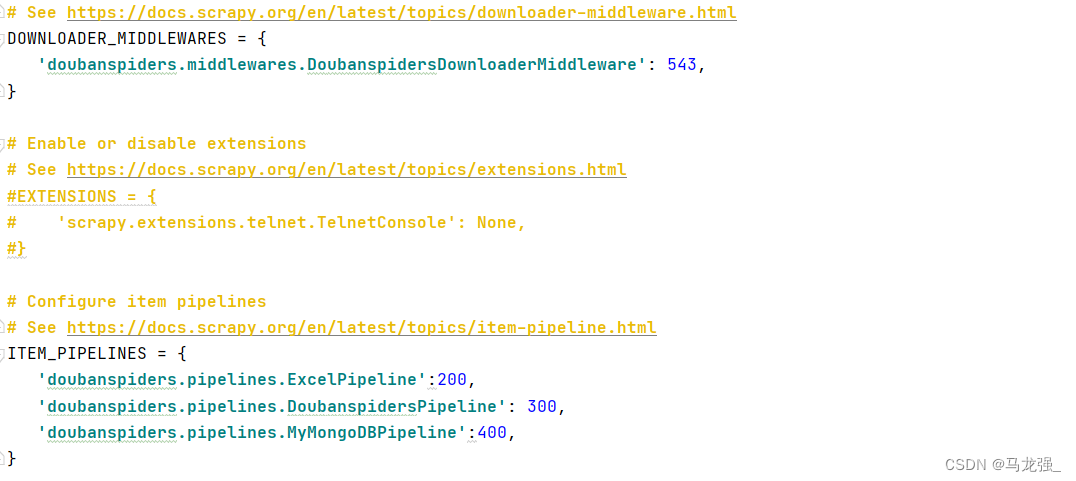

大三上实训内容

项目一:爬取天气预报数据 【内容】 在中国天气网(http://www.weather.com.cn)中输入城市的名称,例如输入信阳,进入http://www.weather.com.cn/weather1d/101180601.shtml#input 的网页显示信阳的天气预报,其中101180601是信阳的…...

IOT安全学习路标

1. 物联网基础知识 首先,你需要建立坚实的物联网基础知识,包括IoT的架构和组件,传感器和设备的连接和通信技术,云端和边缘计算等。 2. 通信和网络安全 学习关于物联网通信和网络安全的基础知识,包括加密和认证技术、…...

java中线程的状态是如何转换的?

在 Java 中,线程有几种状态,主要包括 NEW(新建)、RUNNABLE(可运行)、BLOCKED(阻塞)、WAITING(等待)、TIMED_WAITING(计时等待)、和 TE…...

处理合并目录下的Excel文件数据并指定列去重

处理合并目录下的Excel文件数据并指定列去重 需求:读取指定目录下的Excel文件并给数据做合并与去重处理 Python代码实现 import os import pandas as pd import warnings import time from tqdm import tqdm #进度条展示def read_excel(path):dfs []for file in…...

Numpy数组的去重 np.unique()(第15讲)

Numpy数组的去重 np.unique()(第15讲) 🍹博主 侯小啾 感谢您的支持与信赖。☀️ 🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ�…...

ROS-log功能区别

ROS使用rosout包来记录各个节点的log信息,通常这些log信息是一些可以读懂的字符串信息,这些信息一般用来记录节点的运行状态。 ROS有五种不同类型的log信息,分别为:logdebug、loginfo、logwarn、logerr、logfatal。 等级由低到高&…...

学习git后,真正在项目中如何使用?

文章目录 前言下载和安装Git克隆远程仓库PyCharm链接本地Git创建分支修改项目工程并提交到本地仓库推送到远程仓库小结 前言 网上学习git的教程,甚至还有很多可视化很好的git教程,入门git也不是什么难事。但我发现,当我真的要从网上克隆一个…...

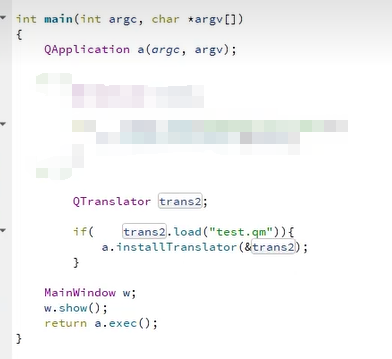

Qt国际化翻译Linguist使用

QT的国际化是非常方便的,简单的说就是QT有自带的翻译工具把我们源代码中的字符串翻译成任何语言文件,再把这个语言文件加载到项目中就可以显示不同的语言。下面直接上手: 步骤一:打开pro文件,添加:TRANSLA…...

ShardingSphere数据分片之分表操作

1、概述 Apache ShardingSphere 是一款分布式的数据库生态系统, 可以将任意数据库转换为分布式数据库,并通过数据分片、弹性伸缩、加密等能力对原有数据库进行增强。 Apache ShardingSphere 设计哲学为 Database Plus,旨在构建异构数据库上…...

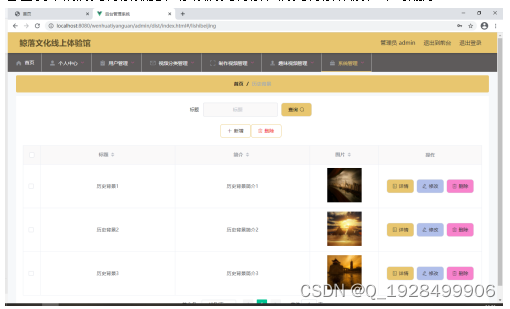

基于ssm鲸落文化线上体验馆论文

摘 要 现代经济快节奏发展以及不断完善升级的信息化技术,让传统数据信息的管理升级为软件存储,归纳,集中处理数据信息的管理方式。本鲸落文化线上体验馆就是在这样的大环境下诞生,其可以帮助管理者在短时间内处理完毕庞大的数据信…...

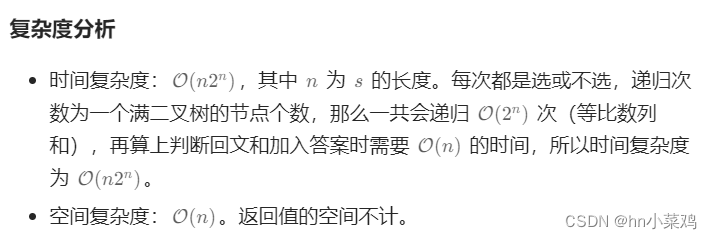

LeetCode Hot100 131.分割回文串

题目: 给你一个字符串 s,请你将 s 分割成一些子串,使每个子串都是 回文串 。返回 s 所有可能的分割方案。 回文串 是正着读和反着读都一样的字符串。 方法:灵神-子集型回溯 假设每对相邻字符之间有个逗号,那么就看…...

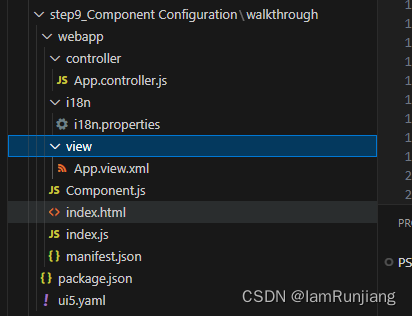

SAP UI5 walkthrough step9 Component Configuration

在之前的章节中,我们已经介绍完了MVC的架构和实现,现在我们来讲一下,SAPUI5的结构 这一步,我们将所有的UI资产从index.html里面独立封装在一个组件里面 这样组件就变得独立,可复用了。这样,无所什么时候我…...

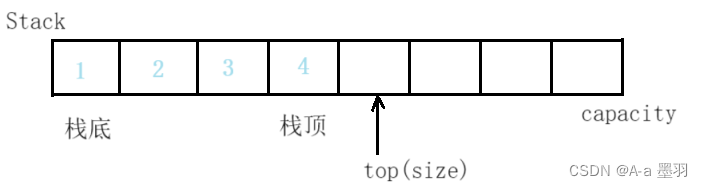

【数据结构和算法】--- 栈

目录 栈的概念及结构栈的实现初始化栈入栈出栈其他一些栈函数 小结栈相关的题目 栈的概念及结构 栈是一种特殊的线性表。相比于链表和顺序表,栈只允许在固定的一端进行插入和删除元素操作。进行数据插入和删除操作的一端称为栈顶,另一端称为栈底。栈中的…...

CentOS7.0 下rpm安装MySQL5.5.60

下载 下载路径: MySQL :: Download MySQL Community Server -->looking for the latest GA version-->5.5.60 此压缩包中有多个rpm包 有四个不是必须的,只需安装这三个 MySQL-server-5.5.60-1.el6.x86_64 MySQL-devel-5.5.60-1.el6.x86_64 MySQL-client-5.5.60-1.el6.x8…...

智慧能源:数字孪生压缩空气储能管控平台

压缩空气储能在解决可再生能源不稳定性和提供可靠能源供应方面具有重要的优势。压缩空气储能,是指在电网负荷低谷期将电能用于压缩空气,在电网负荷高峰期释放压缩空气推动汽轮机发电的储能方式。通过提高能量转换效率、增加储能密度、快速启动和调节能力…...

Python:操作 Excel 折叠

💖亲爱的技术爱好者们,热烈欢迎来到 Kant2048 的博客!我是 Thomas Kant,很开心能在CSDN上与你们相遇~💖 本博客的精华专栏: 【自动化测试】 【测试经验】 【人工智能】 【Python】 Python 操作 Excel 系列 读取单元格数据按行写入设置行高和列宽自动调整行高和列宽水平…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

Spring数据访问模块设计

前面我们已经完成了IoC和web模块的设计,聪明的码友立马就知道了,该到数据访问模块了,要不就这俩玩个6啊,查库势在必行,至此,它来了。 一、核心设计理念 1、痛点在哪 应用离不开数据(数据库、No…...

rnn判断string中第一次出现a的下标

# coding:utf8 import torch import torch.nn as nn import numpy as np import random import json""" 基于pytorch的网络编写 实现一个RNN网络完成多分类任务 判断字符 a 第一次出现在字符串中的位置 """class TorchModel(nn.Module):def __in…...

JVM虚拟机:内存结构、垃圾回收、性能优化

1、JVM虚拟机的简介 Java 虚拟机(Java Virtual Machine 简称:JVM)是运行所有 Java 程序的抽象计算机,是 Java 语言的运行环境,实现了 Java 程序的跨平台特性。JVM 屏蔽了与具体操作系统平台相关的信息,使得 Java 程序只需生成在 JVM 上运行的目标代码(字节码),就可以…...

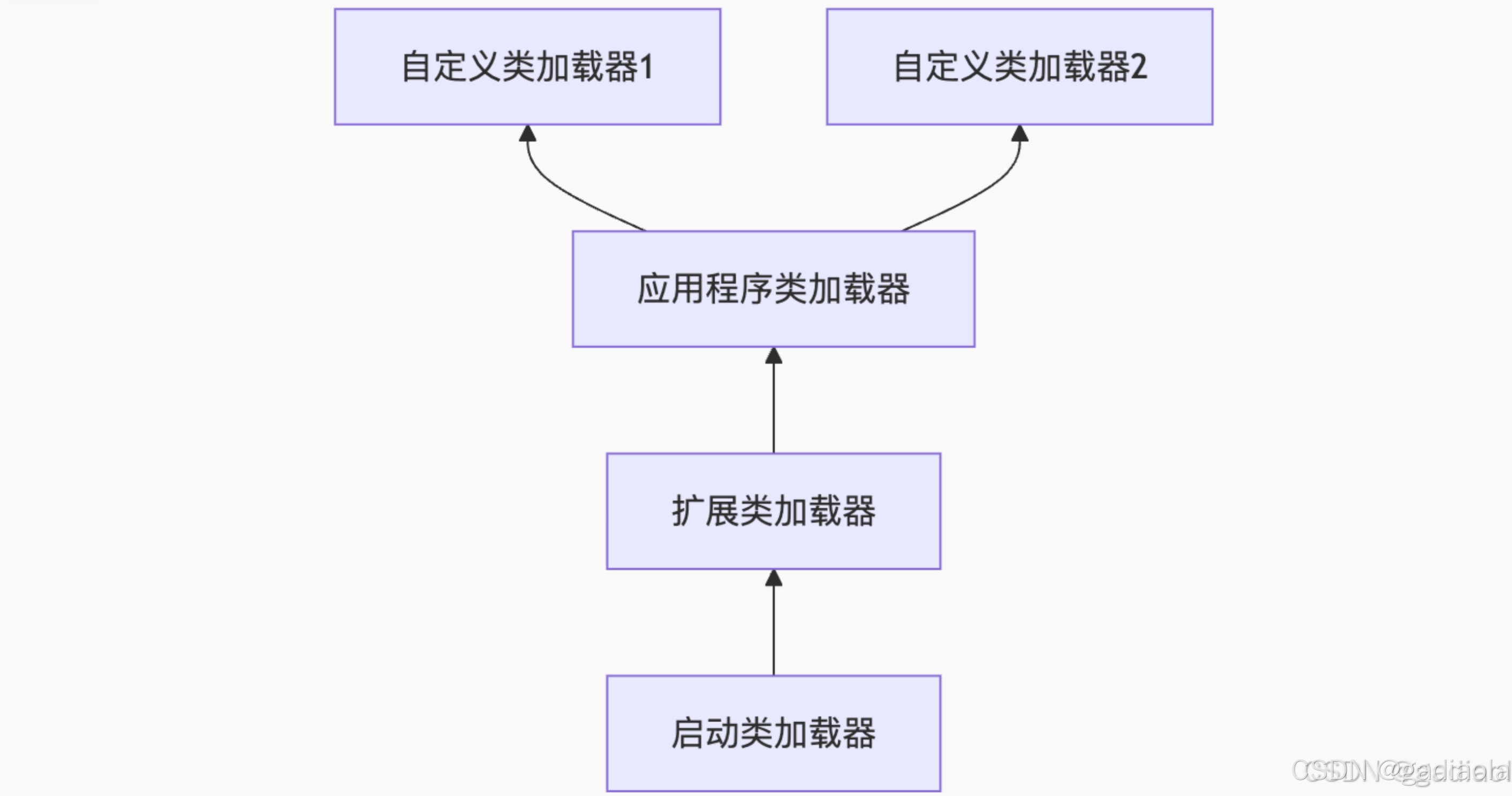

【JVM面试篇】高频八股汇总——类加载和类加载器

目录 1. 讲一下类加载过程? 2. Java创建对象的过程? 3. 对象的生命周期? 4. 类加载器有哪些? 5. 双亲委派模型的作用(好处)? 6. 讲一下类的加载和双亲委派原则? 7. 双亲委派模…...

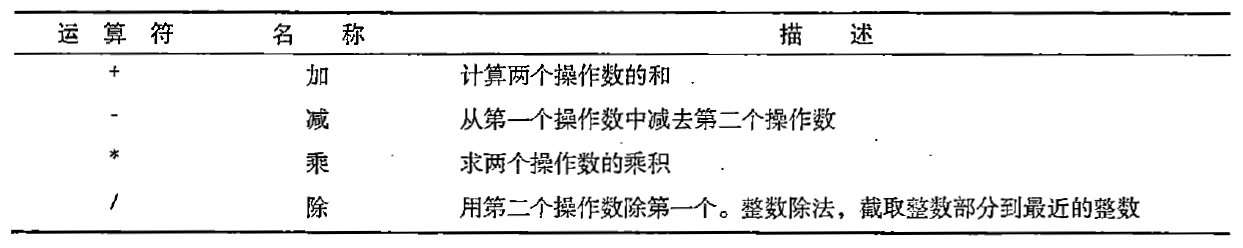

C# 表达式和运算符(求值顺序)

求值顺序 表达式可以由许多嵌套的子表达式构成。子表达式的求值顺序可以使表达式的最终值发生 变化。 例如,已知表达式3*52,依照子表达式的求值顺序,有两种可能的结果,如图9-3所示。 如果乘法先执行,结果是17。如果5…...

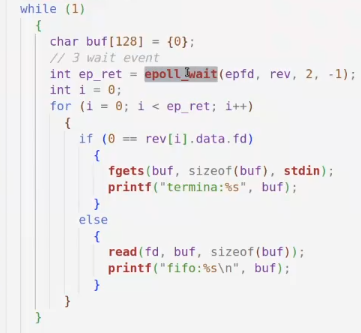

day36-多路IO复用

一、基本概念 (服务器多客户端模型) 定义:单线程或单进程同时监测若干个文件描述符是否可以执行IO操作的能力 作用:应用程序通常需要处理来自多条事件流中的事件,比如我现在用的电脑,需要同时处理键盘鼠标…...

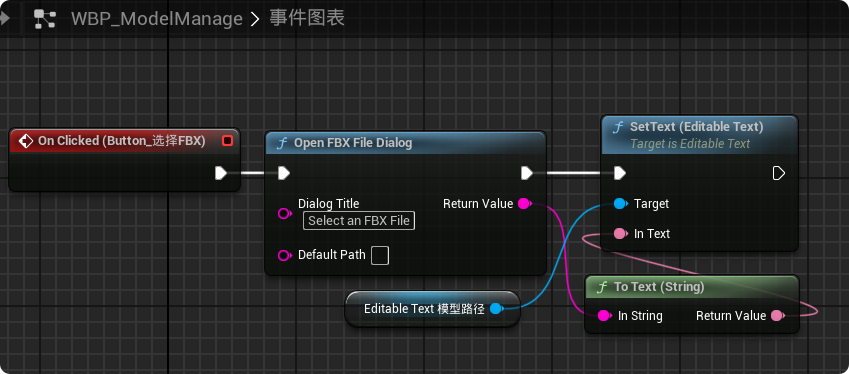

【UE5 C++】通过文件对话框获取选择文件的路径

目录 效果 步骤 源码 效果 步骤 1. 在“xxx.Build.cs”中添加需要使用的模块 ,这里主要使用“DesktopPlatform”模块 2. 添加后闭UE编辑器,右键点击 .uproject 文件,选择 "Generate Visual Studio project files",重…...