玩转大数据12:大数据安全与隐私保护策略

1. 引言

大数据的快速发展,为各行各业带来了巨大的变革,也带来了新的安全和隐私挑战。大数据系统通常处理大量敏感数据,包括个人身份信息、财务信息、健康信息等。如果这些数据被泄露或滥用,可能会对个人、企业和社会造成严重的损害。

因此,大数据安全与隐私保护至关重要。企业和组织需要采取有效的措施,保护大数据的安全性和隐私性。

2. 大数据安全的基本原则和策略

数据安全是全流程、全生命周期的责任

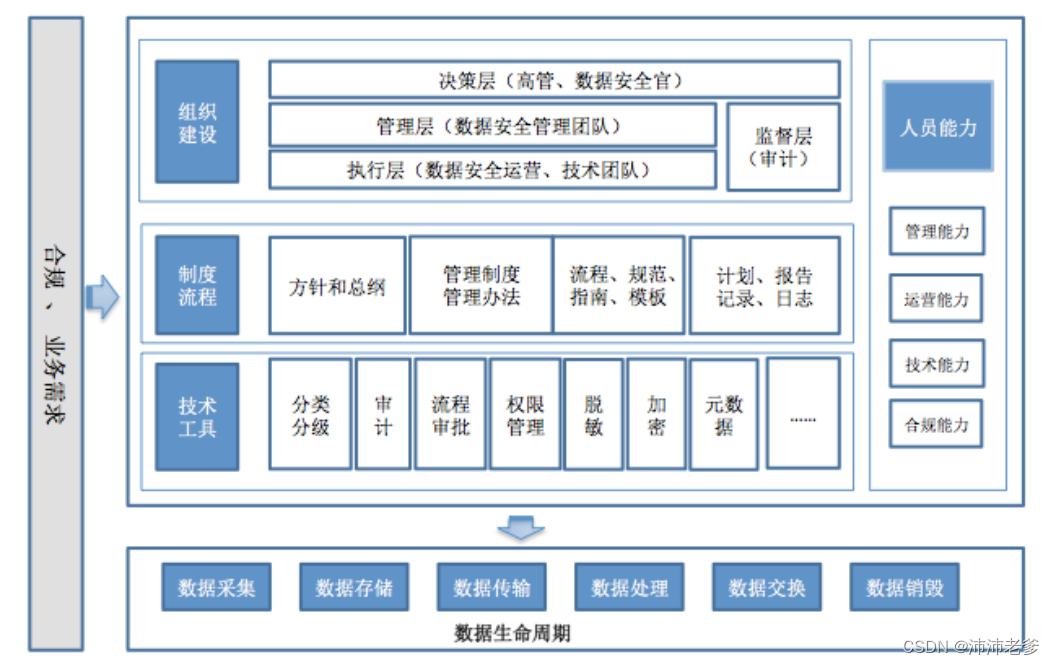

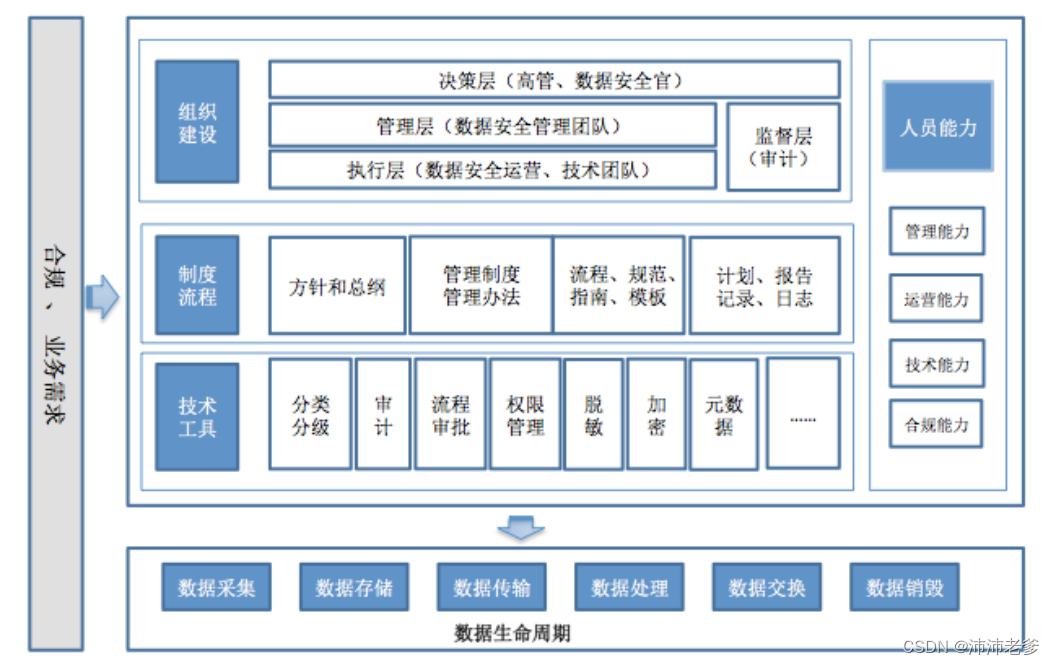

大数据安全是从数据产生、收集、存储、使用、传输到销毁的全生命周期的责任。企业和组织需要在各个环节采取有效的措施,保护数据的安全性。

安全措施要与大数据系统的规模和复杂度相适应

大数据系统规模庞大、复杂度高,因此安全措施也需要相应地进行调整。企业和组织需要根据大数据系统的具体情况,制定科学合理的安全措施。

安全措施要与大数据系统的业务需求相融合

大数据系统通常用于支持业务运营,因此安全措施也需要与业务需求相融合。企业和组织需要在满足安全要求的同时,确保业务的正常运行。

大数据安全的基本策略

· 访问控制和身份认证:确保只有授权的人员才能访问数据。

· 数据加密和数据脱敏:保护敏感数据不被泄露。

· 安全监控和日志管理:及时发现和响应安全事件。

2.1. 访问控制和身份认证的实施

访问控制是确保数据安全的重要手段。企业和组织需要根据数据的敏感性,制定严格的访问控制策略。访问控制策略通常包括:

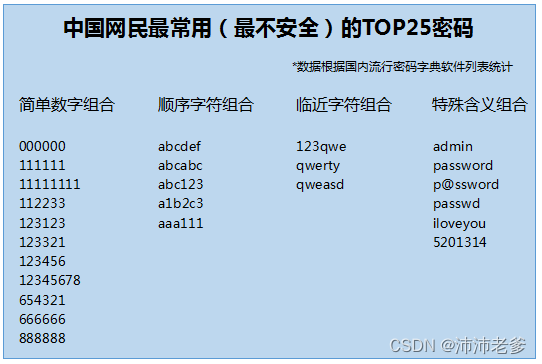

· 用户身份认证使用密码、生物识别等方式验证用户身份。

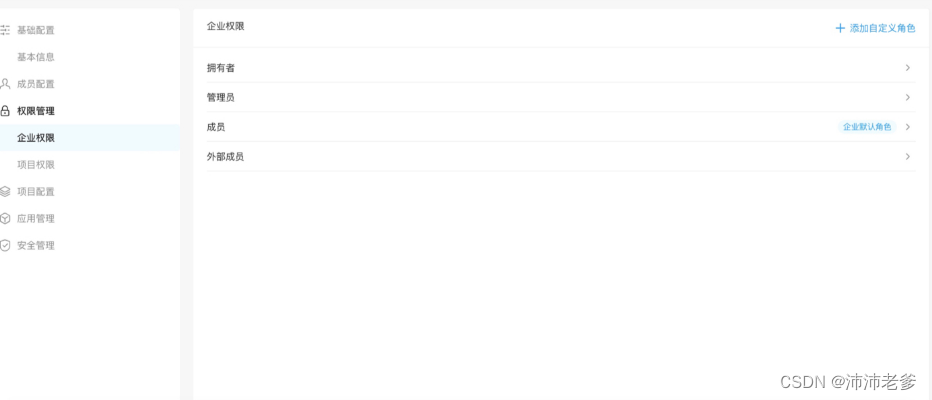

· 角色权限管理:根据用户的职责和职务,分配不同的权限。

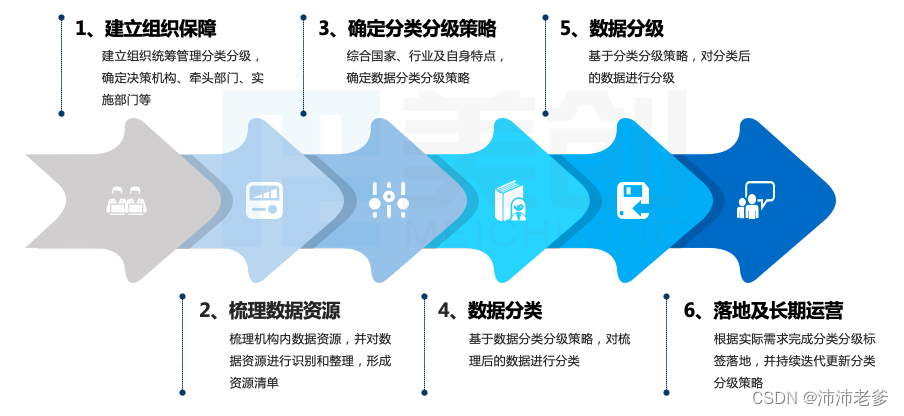

· 数据分级分类:根据数据的敏感性,将数据分为不同的级别,并制定不同的访问控制策略。

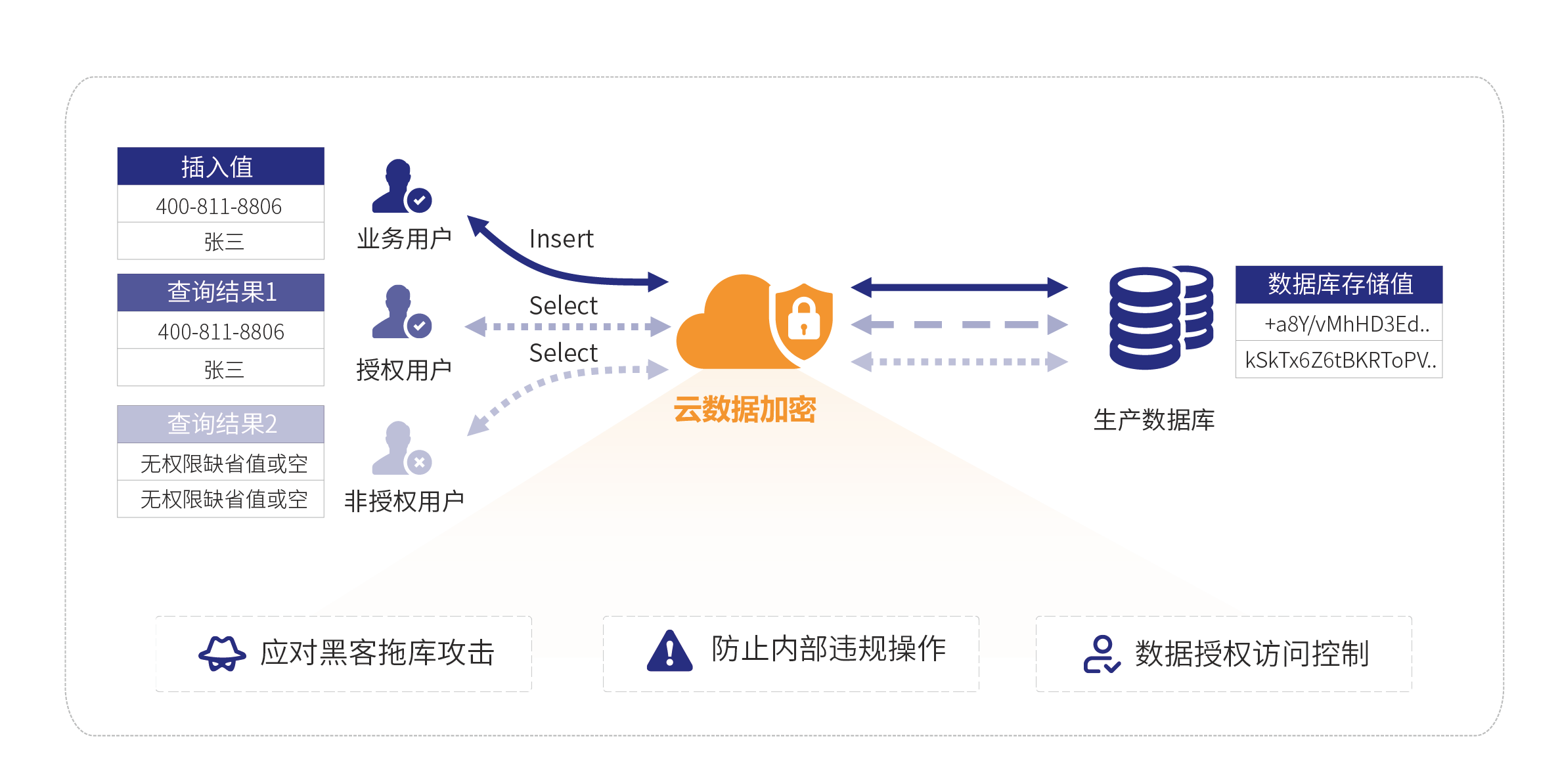

2.2. 数据加密和数据脱敏的方法

数据加密是保护敏感数据不被泄露的有效手段。数据加密可以将数据转换为不可读的形式,即使数据被泄露,也无法被非法访问。

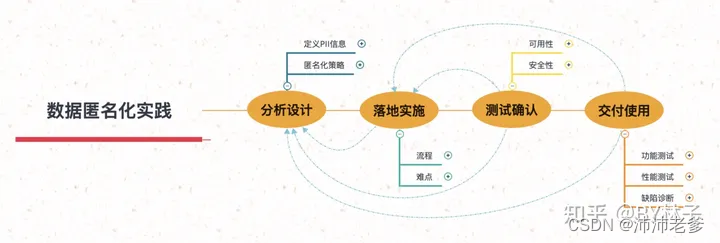

数据脱敏是将敏感数据中的个人身份信息等特征信息删除或替换,使数据无法被用于特定目的。数据脱敏可以降低数据泄露造成的风险。

2.3. 安全监控和日志管理的实践

安全监控和日志管理可以帮助企业和组织及时发现和应对安全事件。企业和组织需要部署安全监控系统,收集和分析系统日志,以发现异常行为。

3. 大数据隐私保护的基本原则和策略

3.1. 基本原则

数据最小化: 只收集必要的数据。 企业和组织在收集数据时,应遵循数据最小化原则,只收集满足业务需求所需的数据。

数据目的明确:明确数据的收集、使用和披露目的。 企业和组织在收集数据时,应明确数据的收集、使用和披露目的,并获得用户的同意。

数据安全性:确保数据安全地收集、使用和披露。 企业和组织在收集、使用和披露数据时,应采取措施确保数据的安全性。

用户知情同意:在收集和使用用户数据时,获得用户的知情同意。 企业和组织在收集、使用用户数据时,应向用户提供充分的信息,并获得用户的同意。

3.2. 大数据隐私保护的基本策略

数据匿名化和隐私保护技术的应用:使用数据匿名化、假名化、聚合等技术,保护敏感数据。

· 隐私政策和用户权益保护的规定:

隐私政策和用户权益保护的规定可以帮助企业和组织明确数据收集、使用和披露的规则,并保护用户的隐私。企业和组织应制定明确的隐私政策,并向用户告知隐私政策的内容。隐私政策应包括以下内容:

· 数据的收集目的

· 数据的使用目的

· 数据的披露目的

· 用户的权利

通过隐私政策和用户权益保护的规定,企业和组织可以保护用户的隐私。

· 安全意识培训和教育的重要性:加强员工的安全意识培训和教育,提高员工的安全意识和防护能力。

企业和组织可以通过举办培训、讲座、宣传等方式,提高员工对数据安全与隐私保护的重要性的认识,提高员工的安全防护意识和能力。

· 安全和隐私风险评估的方法:定期进行安全和隐私风险评估,识别和降低安全和隐私风险。

企业和组织可以聘请专业机构或人员进行安全和隐私风险评估,识别可能存在的安全和隐私风险,并制定相应的风险应对措施。

· 安全合规和法律法规遵循的实施:遵循相关法律法规,确保大数据安全与隐私保护符合法律要求。

企业和组织需要了解相关法律法规,并将其要求融入到大数据安全与隐私保护的各个环节。

4. 大数据安全与隐私保护的最佳实践

大数据的快速发展,为各行各业带来了巨大的变革,也带来了新的安全和隐私挑战。大数据系统通常处理大量敏感数据,包括个人身份信息、财务信息、健康信息等。如果这些数据被泄露或滥用,可能会对个人、企业和社会造成严重的损害。

因此,大数据安全与隐私保护至关重要。企业和组织需要采取有效的措施,保护大数据的安全性和隐私性。

4.1. 安全意识培训和教育的重要性

安全意识培训和教育是提高员工安全意识和防护能力的重要手段。企业和组织应定期开展安全意识培训和教育,重点讲解数据安全与隐私保护的重要性、常见的安全威胁和风险以及防范措施等。

建议:

· 将安全意识培训和教育纳入企业和组织的日常运营,定期开展培训。

· 培训内容应涵盖数据安全与隐私保护的相关知识、常见的安全威胁和风险以及防范措施等。

· 培训方式应多样化,包括线上培训、线下培训、游戏化培训等。

4.2. 安全和隐私风险评估的方法

安全和隐私风险评估是识别和降低安全和隐私风险的重要手段。企业和组织应定期开展安全和隐私风险评估,识别可能存在的安全和隐私风险,并制定相应的风险应对措施。

建议:

· 安全和隐私风险评估应涵盖数据的收集、存储、使用和披露等各个环节。

· 风险评估应采用多种方法,包括专家评估、风险矩阵分析、情景模拟等。

· 风险评估应定期进行,并根据业务变化进行更新。

4.3. 安全合规和法律法规遵循的实施

安全合规和法律法规遵循是确保大数据安全与隐私保护的重要保障。企业和组织应了解相关法律法规,并将其要求融入到大数据安全与隐私保护的各个环节。

建议:

· 企业和组织应了解相关法律法规,包括数据保护法、个人信息保护法等。

· 企业和组织应将法律法规要求融入到大数据安全与隐私保护的政策、流程和技术中。

· 企业和组织应定期进行合规审计,确保数据安全与隐私保护符合法律法规要求。

此外,还建议企业和组织采取以下措施加强大数据安全与隐私保护:

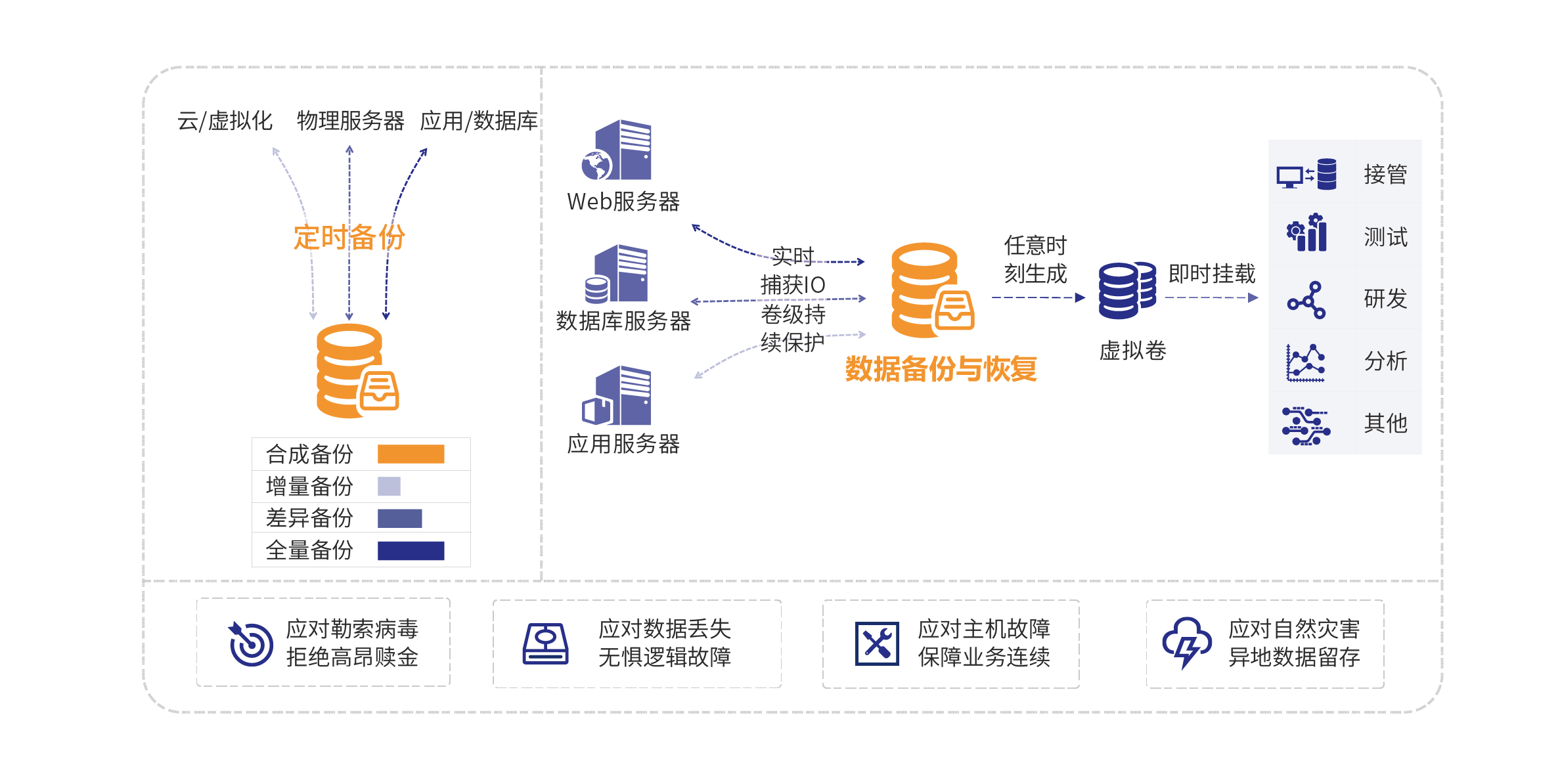

· 采用安全的技术和措施保护数据,包括数据加密、访问控制、身份认证等。

· 加强数据备份和恢复,防止数据丢失或损坏。

· 建立健全的数据安全管理体系,包括数据安全管理制度、流程和组织架构。

大数据安全与隐私保护是一项复杂的系统工程,需要企业和组织从战略、规划、技术、运营等多个方面进行综合考虑。通过采取有效的措施,企业和组织可以有效保护大数据的安全性和隐私性,保障个人、企业和社会的利益。

5. 总结

大数据安全与隐私保护是一项复杂的系统工程,需要企业和组织从战略、规划、技术、运营等多个方面进行综合考虑。通过采取有效的措施,企业和组织可以有效保护大数据的安全性和隐私性,保障个人、企业和社会的利益。

以下是一些具体的建议:

· 建立健全的数据安全与隐私保护体系,制定明确的政策和流程。

· 加强数据安全与隐私保护的技术保障,采用有效的安全技术和措施。

· 加强数据安全与隐私保护的人员培训,提高员工的安全意识和能力。

· 定期开展数据安全与隐私保护的风险评估,及时发现和应对风险。

· 遵循相关法律法规,确保数据安全与隐私保护符合法律要求。2

6. 参考

- 研究:数据安全体系建设(https://www.secrss.com/articles/25920)

- 企业权限配置(https://help.aliyun.com/document_detail/153447.html)

相关文章:

玩转大数据12:大数据安全与隐私保护策略

1. 引言 大数据的快速发展,为各行各业带来了巨大的变革,也带来了新的安全和隐私挑战。大数据系统通常处理大量敏感数据,包括个人身份信息、财务信息、健康信息等。如果这些数据被泄露或滥用,可能会对个人、企业和社会造成严重的损…...

Qt工程文件分离、Qtimer定时器、Qt Creator 常用快捷键

Qt 工程文件分离 不含 UI 的文件分离 以堆栈窗体的代码为例。 firstpagewidget.h #ifndef FIRSTPAGEWIDGET_H #define FIRSTPAGEWIDGET_H#include <QtWidgets> // 记得修改class firstPageWidget : public QWidget {Q_OBJECT public:explicit firstPageWidget(QW…...

验收支撑-软件项目验收计划书

软件项目验收计划的作用主要有以下几点: 确保项目质量:通过项目验收,客户或相关方可以对项目的成果进行全面、系统的评估,以确保项目达到预期的质量标准。发现和解决问题:在项目开发过程中,难免会存在一些问…...

SQL注入绕过技术

预计更新SQL注入概述 1.1 SQL注入攻击概述 1.2 SQL注入漏洞分类 1.3 SQL注入攻击的危害 SQLMap介绍 2.1 SQLMap简介 2.2 SQLMap安装与配置 2.3 SQLMap基本用法 SQLMap进阶使用 3.1 SQLMap高级用法 3.2 SQLMap配置文件详解 3.3 SQLMap插件的使用 SQL注入漏洞检测 4.1 SQL注入…...

锂电池基础知识及管理方式总结

这两天在排查一个锂电池无法充电的问题,用的是电池管理芯片BQ25713,网上相关的资料也很少,查看数据手册时,里面也有很多术语参数等不是很理解,所以,在此对锂电池的基础知识做个简单的总结,方面后…...

小红书基于零信任 SASE 办公安全解决方案,斩获 “IDC 中国 20 大杰出安全项目”

近日,由 IDC 主办的 2023 全球 CSO 网络安全峰会(中国站)在京举行,峰会荟萃 300 生态伙伴和行业领袖,共同探讨新形势下的数据安全保护,畅议未来网络安全的可靠航道。 会上,“2023 IDC 中国20大杰…...

html通过CDN引入Vue使用Vuex以及Computed、Watch监听

html通过CDN引入Vue使用Vuex以及Computed、Watch监听 近期遇到个需求,就是需要在.net MVC的项目中,对已有的项目的首页进行优化,也就是写原生html和js。但是咱是一个写前端的,写html还可以,.net的话,开发也…...

【LabVIEW学习】5.数据通信之TCP协议,控制电脑的一种方式

一。tcp连接以及写数据(登录) 数据通信--》协议--》TCP 1.tcp连接 创建while循环,中间加入事件结构,创建tcp连接,写入IP地址与端口号 2.写入tcp数据 登录服务器除了要知道IP地址以及端口以外,需要用户名与密…...

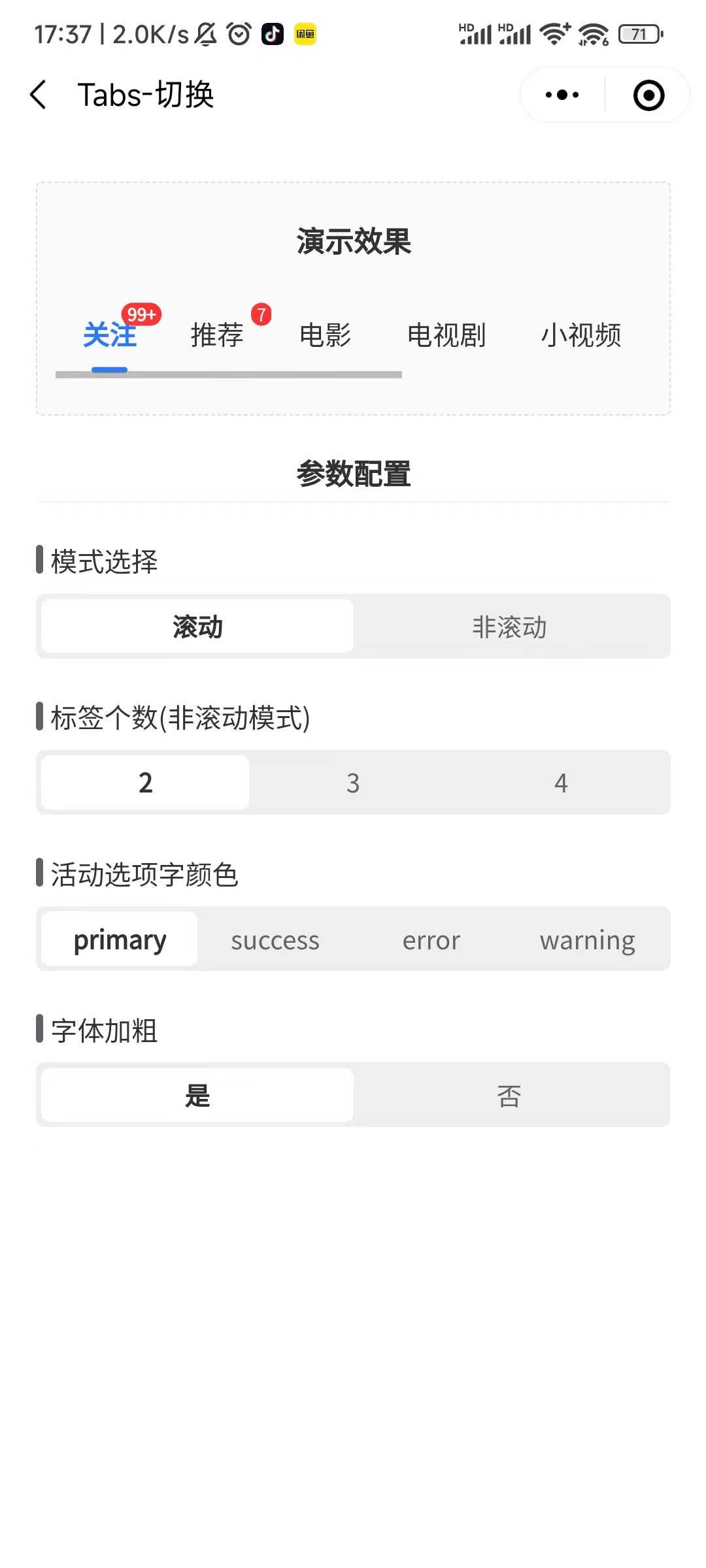

uview1 的u-tabs组件在微信小程序中会出现横向滚动条

uview1 的u-tabs组件在微信小程序中会出现横向滚动条,真机才会生效,微信开发者工具没问题包括官方示例也会 原因:未屏蔽微信小程序的滚动条 解决办法:uview-ui中uview-ui/components/u-tabs/u-tabs.vue文件把h5屏蔽滚动条的条件编…...

服务器ipv6地址显示“scope global dadfailed tentative noprefixroute”无法连通的问题处理一例

服务器规模启用ipv6地址后,遇到一起案例 ,配置的服务ipv6地址显示“scope global dadfailed tentative noprefixroute”,无法连通,现将解决过程记录如下。 一、问题情况 1、ipv6信息检查 某台服务器配置ipv6地址后,…...

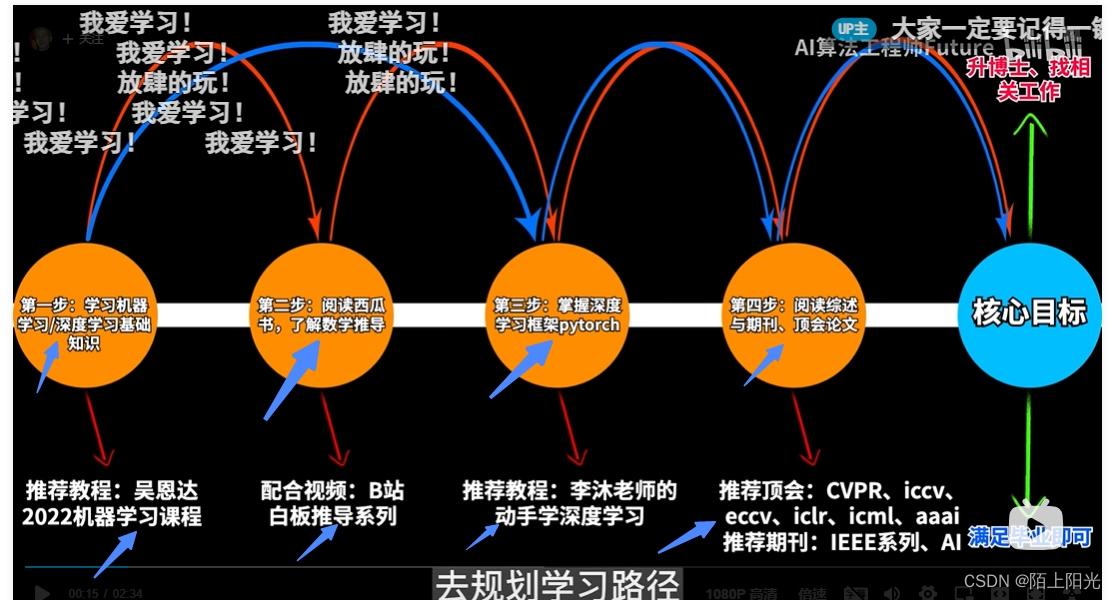

深度学习学习顺序梳理

https://www.bilibili.com/video/BV1to4y1G7xq/?spm_id_from333.999.0.0&vd_source9607a6d9d829b667f8f0ccaaaa142fcb 1.吴恩达机器学习课程 已学完,时间较久了,后续可以重新听一遍,整理一下笔记 2. 白板推导读西瓜书 统计学习方法看…...

机器学习实验六:聚类

系列文章目录 机器学习实验一:线性回归机器学习实验二:决策树模型机器学习实验三:支持向量机模型机器学习实验四:贝叶斯分类器机器学习实验五:集成学习机器学习实验六:聚类 文章目录 系列文章目录一、实验…...

逆向思考 C. Fence Painting

Problem - 1481C - Codeforces 思路:逆序考虑,因为每一块木板都是被最后一次粉刷所决定的。 从后往前开始,对于 c i c_i ci来说, 如果这个颜色还有没有涂的木板,那么涂到其中一个木板即可如果这个颜色下没有未涂的…...

当当狸AR智能学习图集跨越千年文明传承,邀您“面对面”与虚拟诗人互动对诗

中华传统文化底蕴深厚,余韵悠长。即使经过千年的历史裂变,依然历久铭心慰藉着一代又一代人的灵魂。千百年后的今天,成为了我们独一无二的财富。 如今,国人学习中华传统文化的方式有很多,诗词集、动画影片、诗歌传颂等…...

CESM笔记——component活动状态+compset前缀解析+B1850,BHIST区别

时隔一年没写CSDN笔记了,一些CESM的知识点我都快忘了。诶,主要是在国外办公室的网屏蔽了好多国内的网络,CSDN登不上,回家又不想干活。。。好吧,好多借口。。。 昨天师弟问我一些问题,想想要不可以水一篇小…...

vue 页面跳转时,浏览器上方显示进度条

vue 页面跳转时,浏览器上方显示进度条 文章目录 vue 页面跳转时,浏览器上方显示进度条先看效果一、安装 nprogress二、main.js 引入nprogress1.引入库 三、在router.js中对路由钩子进行设置四、测试 先看效果 vue 页面跳转时,浏览器上方显示进…...

tqdm输出字符串被截断

tqdm输出截断 1.遇到的问题2.tqdm默认的字符串长度是80(ncols属性)3.修改tqdm的ncols属性4.本人字符串长度是64 1.遇到的问题 字符串打印,显示不完整, 2.tqdm默认的字符串长度是80(ncols属性) 3.修改tqdm的…...

Qt::UniqueConnection和lambda一块用无效

如果槽函数是lambda。 那么用了Qt::UniqueConnection也会出现槽函数被多次调用的问题。 原因: 参考官方文档: QObject Class | Qt Core 5.15.16https://doc.qt.io/qt-5/qobject.html#connect...

四川技能大赛——2023年四川网信人才技能大赛(网络安全管理员赛项)决赛

四川技能大赛——2023年四川网信人才技能大赛(网络安全管理员赛项)决赛 文章目录 四川技能大赛——2023年四川网信人才技能大赛(网络安全管理员赛项)决赛C1-比64少的bas - DONEC2-affine - DONEC3-简单的RSA - DONEM1-不要动我的f…...

死锁(面试常问)

1.什么是死锁 简单来说就是一个线程加锁后解锁不了 一个线程,一把锁,线程连续加锁两次。如果这个锁是不可重入锁,会死锁。两个线程,两把锁。 举几个例子,1.钥匙锁车里了,车钥匙锁家里了。2. 现在有一本书…...

零门槛NAS搭建:WinNAS如何让普通电脑秒变私有云?

一、核心优势:专为Windows用户设计的极简NAS WinNAS由深圳耘想存储科技开发,是一款收费低廉但功能全面的Windows NAS工具,主打“无学习成本部署” 。与其他NAS软件相比,其优势在于: 无需硬件改造:将任意W…...

(十)学生端搭建

本次旨在将之前的已完成的部分功能进行拼装到学生端,同时完善学生端的构建。本次工作主要包括: 1.学生端整体界面布局 2.模拟考场与部分个人画像流程的串联 3.整体学生端逻辑 一、学生端 在主界面可以选择自己的用户角色 选择学生则进入学生登录界面…...

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以?

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以? 在 Golang 的面试中,map 类型的使用是一个常见的考点,其中对 key 类型的合法性 是一道常被提及的基础却很容易被忽视的问题。本文将带你深入理解 Golang 中…...

从WWDC看苹果产品发展的规律

WWDC 是苹果公司一年一度面向全球开发者的盛会,其主题演讲展现了苹果在产品设计、技术路线、用户体验和生态系统构建上的核心理念与演进脉络。我们借助 ChatGPT Deep Research 工具,对过去十年 WWDC 主题演讲内容进行了系统化分析,形成了这份…...

python/java环境配置

环境变量放一起 python: 1.首先下载Python Python下载地址:Download Python | Python.org downloads ---windows -- 64 2.安装Python 下面两个,然后自定义,全选 可以把前4个选上 3.环境配置 1)搜高级系统设置 2…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

vue3 字体颜色设置的多种方式

在Vue 3中设置字体颜色可以通过多种方式实现,这取决于你是想在组件内部直接设置,还是在CSS/SCSS/LESS等样式文件中定义。以下是几种常见的方法: 1. 内联样式 你可以直接在模板中使用style绑定来设置字体颜色。 <template><div :s…...

:爬虫完整流程)

Python爬虫(二):爬虫完整流程

爬虫完整流程详解(7大核心步骤实战技巧) 一、爬虫完整工作流程 以下是爬虫开发的完整流程,我将结合具体技术点和实战经验展开说明: 1. 目标分析与前期准备 网站技术分析: 使用浏览器开发者工具(F12&…...

如何理解 IP 数据报中的 TTL?

目录 前言理解 前言 面试灵魂一问:说说对 IP 数据报中 TTL 的理解?我们都知道,IP 数据报由首部和数据两部分组成,首部又分为两部分:固定部分和可变部分,共占 20 字节,而即将讨论的 TTL 就位于首…...

+ 力扣解决)

LRU 缓存机制详解与实现(Java版) + 力扣解决

📌 LRU 缓存机制详解与实现(Java版) 一、📖 问题背景 在日常开发中,我们经常会使用 缓存(Cache) 来提升性能。但由于内存有限,缓存不可能无限增长,于是需要策略决定&am…...