Wireshark高级网络安全分析

第一章:Wireshark基础及捕获技巧

1.1 Wireshark基础知识回顾

1.2 高级捕获技巧:过滤器和捕获选项

1.3 Wireshark与其他抓包工具的比较

第二章:网络协议分析

2.1 网络协议分析:TCP、UDP、ICMP等

2.2 高级协议分析:HTTP、DNS、SSH等

2.3 高级协议分析:VoIP、视频流嗅探等

第三章:Wireshark插件开发

3.1使用Lua编写自定义插件

3.2使用Python编写自定义插件

3.3使用C编写自定义插件

第四章:Wireshark统计和可视化

4.1使用Wireshark进行网络流量分析

4.2使用Wireshark进行网络性能分析

4.3使用Wireshark进行网络安全分析

第五章:高级网络安全分析

5.1检测和分析网络攻击

5.2检测和分析网络威胁

5.3 使用Wireshark进行入侵检测和响应

第六章:Wireshark与其他工具的整合

6.1使用Wireshark与Nmap、Metasploit等工具进行综合渗透测试

6.2使用Wireshark与ELK、Zeek等工具进行网络分析

第七章:Wireshark在网络性能调优中的应用

7.1如何使用Wireshark诊断网络性能问题

7.2如何使用Wireshark优化网络性能

7.3如何使用Wireshark进行带宽管理和流量控制

第八章:Wireshark在移动网络中的应用

8.1如何使用Wireshark进行移动网络分析

8.2如何使用Wireshark进行移动应用性能分析

8.3如何使用Wireshark进行移动安全分析

第九章:Wireshark在物联网中的应用

9.1如何使用Wireshark分析CoAP、MQTT、ZigBee等物联网协议

9.2如何使用Wireshark分析智能家居设备的通信和优化网络性能

第十章:Wireshark在云计算中的应用

10.1如何使用Wireshark分析云计算网络性能问题和优化网络性能

10.2如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计

第五章:高级网络安全分析

5.1检测和分析网络攻击

5.2检测和分析网络威胁

5.3 使用Wireshark进行入侵检测和响应

检测和分析网络攻击

一、引言

网络攻击是指利用计算机网络进行的一系列恶意行为,包括但不限于网络入侵、数据窃取、拒绝服务攻击、木马病毒等。网络攻击不仅会造成网络系统的瘫痪和数据泄露,还会对企业和个人的财产和声誉造成严重损失。因此,检测和分析网络攻击是保障网络安全的重要环节。

本文将介绍网络攻击的常见类型和检测方法,以及如何使用Wireshark等网络分析工具进行网络攻击分析。

二、网络攻击的常见类型

网络攻击形式多种多样,以下是一些常见的网络攻击类型:

-

网络入侵:指黑客通过漏洞攻击、密码破解、社会工程学等手段,进入目标系统并获取敏感信息的过程。

-

拒绝服务攻击(DDoS):指黑客通过大量虚假请求或恶意程序向目标服务器发送大量的网络流量,导致目标服务器无法正常服务的攻击方式。

-

数据窃取:指黑客通过网络入侵、木马病毒等手段,窃取目标系统中的敏感信息,例如用户密码、信用卡信息等。

-

木马病毒:指一种潜藏在计算机系统中的恶意程序,可以在未经用户允许的情况下远程操控计算机,获取敏感信息或攻击其他计算机。

-

网络钓鱼:指黑客通过虚假网站、电子邮件等手段,骗取用户的账号密码等敏感信息的攻击方式。

三、网络攻击的检测方法

- 网络嗅探

网络嗅探是一种可以通过拦截网络通信流量来检测网络攻击的方法。网络嗅探可以使用工具如Wireshark、tcpdump等。这些工具能够捕获网络流量并将其解码成可读的格式,以便用户检测和分析网络攻击。

- 网络防火墙

网络防火墙是一种可以防止未经授权的访问和攻击的网络安全设备。网络防火墙可以通过配置规则来阻止恶意流量,并且可以记录网络流量以供后续分析。

- 攻击分析工具

攻击分析工具是一种专门用于检测和分析网络攻击的软件。这些工具可以分析网络流量、系统事件日志等信息,以便用户识别和分析网络攻击。

四、Wireshark在网络攻击分析中的应用

Wireshark是一款功能强大的网络分析工具,可以捕获网络流量并提供详细的分析报告。以下是Wireshark在网络攻击分析中的应用:

- 检测网络入侵

Wireshark可以通过监视网络流量,检测网络入侵。当黑客试图通过漏洞攻击或密码破解进入目标系统时,Wireshark可以捕获黑客发送的恶意数据包,并提供详细的分析报告。

- 分析拒绝服务攻击

Wireshark可以分析拒绝服务攻击的流量,并检测到攻击源的IP地址和端口号。通过分析攻击流量的类型和来源,用户可以采取相应的防御措施。

- 分析数据窃取

Wireshark可以捕获网络流量并检测到敏感信息的传输。例如,当黑客窃取用户密码或信用卡信息时,Wireshark可以捕获传输这些信息的数据包,并提供详细的分析报告。

- 分析木马病毒

Wireshark可以捕获木马病毒的传输流量,并检测到远程控制命令的传输。通过分析这些数据包,用户可以识别木马病毒的来源和目的,并采取相应的防御措施。

- 分析网络钓鱼

Wireshark可以捕获虚假网站的流量,并识别出虚假网站的URL地址和IP地址。通过分析这些数据包,用户可以识别网络钓鱼的来源和目的,并采取相应的防御措施。

六、Wireshark在网络攻击分析中的使用技巧

- 使用过滤器

Wireshark可以使用过滤器来过滤捕获的数据包。用户可以使用过滤器来查找特定类型的流量,例如HTTP请求、恶意数据包等。

- 捕获长时间流量

有些网络攻击需要一定时间才能完成,因此用户需要捕获长时间的流量才能检测到这些攻击。Wireshark可以设置捕获流量的时间限制,以便用户捕获足够长的流量进行分析。

- 分析TCP流

TCP是一种常用的网络传输协议,Wireshark可以对TCP流进行分析。用户可以使用Wireshark的TCP流重组功能来重组TCP流,以便更好地分析TCP流量。

- 分析DNS流量

DNS是一种常见的网络协议,Wireshark可以对DNS流量进行分析。用户可以使用Wireshark的DNS查询功能来查找特定的DNS请求和响应。

- 使用统计功能

Wireshark可以提供各种网络流量统计信息,例如流量量、带宽利用率等。通过使用Wireshark的统计功能,用户可以更好地了解网络流量的情况,并发现潜在的网络攻击。

七、总结

网络攻击是一种严重的网络安全问题,可以对企业和个人造成严重的损失。检测和分析网络攻击是保障网络安全的重要环节之一。本文介绍了网络攻击的常见类型和检测方法,以及Wireshark在网络攻击分析中的应用和使用技巧。希望本文能够帮助读者更好地理解网络攻击和网络安全,并提供有用的分析工具和方法。

检测和分析网络威胁

一、前言

随着互联网的普及和发展,网络安全已经成为了一个备受关注的问题。在网络世界中,安全威胁无处不在,如何检测和分析网络威胁成为了一个重要的问题。本文将介绍网络威胁的常见类型,以及如何使用高级网络安全分析工具来检测和分析网络威胁。

二、网络威胁的常见类型

网络威胁可以分为多种类型,以下是网络威胁的常见类型:

- 木马病毒

木马病毒是一种通过网络传播的恶意软件。它会在用户计算机上安装后门程序,使黑客能够远程控制计算机,并窃取用户的敏感信息。

- 病毒

病毒是一种通过文件传输、网络传播等途径传播的恶意软件。病毒会感染计算机系统,破坏或篡改计算机系统的正常运行。

- 间谍软件

间谍软件是一种用于监视用户行为的恶意软件。它会在用户计算机上安装,记录用户的键盘输入、网络活动、浏览记录等敏感信息,并将这些信息发送给黑客。

- 蠕虫病毒

蠕虫病毒是一种自我复制的恶意软件。它会通过计算机网络进行传播,感染其他计算机系统,并使其系统瘫痪或运行缓慢。

- 逆向代理

逆向代理是一种通过攻击服务器的方式来获取服务器权限的技术。黑客使用逆向代理技术可以绕过防火墙和安全认证,直接访问服务器,从而窃取服务器上的敏感信息。

- 网络钓鱼

网络钓鱼是一种通过仿冒合法网站的方式来获取用户敏感信息的攻击方式。黑客会制作虚假网站,诱骗用户输入敏感信息,如用户名、密码、信用卡信息等。

- DDoS攻击

DDoS攻击是一种通过向服务器发送大量的网络请求来使其系统瘫痪的攻击方式。黑客会利用多台计算机发起大量的请求,从而使服务器无法承受巨大的网络流量。

三、网络威胁检测工具

为了检测和分析网络威胁,需要使用一些专业的网络威胁检测工具。以下是常见的网络威胁检测工具:

- Wireshark

Wireshark是一款开源的网络协议分析工具。它可以捕获网络流量,并提供详细的分析报告。用户可以使用Wireshark来检测网络威胁,如木马病毒、病毒、间谍软件等。

- Snort

Snort是一款开源的网络入侵检测系统。它可以对网络流量进行实时监控,并检测和阻止入侵行为。Snort可以检测多种网络威胁,如木马病毒、病毒、间谍软件、蠕虫病毒、逆向代理等。

- Bro

Bro是一款开源的网络安全监控系统。它可以对网络流量进行实时监控,并提供详细的分析报告。Bro可以检测多种网络威胁,如木马病毒、病毒、间谍软件、蠕虫病毒、逆向代理、网络钓鱼等。

- Suricata

Suricata是一款高性能的开源入侵检测系统。它可以对网络流量进行实时监控,并检测和阻止入侵行为。Suricata支持多种协议和应用层协议,可以检测多种网络威胁,如木马病毒、病毒、间谍软件、蠕虫病毒、逆向代理、网络钓鱼、DDoS攻击等。

- OSSEC

OSSEC是一款开源的主机入侵检测系统。它可以对主机系统进行实时监控,并检测和阻止入侵行为。OSSEC可以检测多种网络威胁,如木马病毒、病毒、间谍软件、逆向代理等。

以上是常见的网络威胁检测工具,使用这些工具可以有效地检测和分析网络威胁。

四、网络威胁检测和分析流程

针对网络威胁检测和分析,以下是一般的流程:

- 收集网络数据

首先需要收集网络数据,可以使用Wireshark等工具对网络流量进行捕获。收集到的网络数据将作为后续分析的基础。

- 过滤数据

收集到的网络数据可能包含大量无用信息,需要进行过滤。可以使用过滤器对网络数据进行筛选,只保留有用的数据。

- 分析数据

通过分析收集到的网络数据,可以发现潜在的网络威胁。可以使用各种网络威胁检测工具,如Snort、Bro、Suricata等,对数据进行分析。

- 确认威胁

如果分析结果显示存在潜在的网络威胁,需要进一步确认威胁的类型和程度。可以使用各种网络威胁分析工具,如VirusTotal、Malwarebytes、ThreatExpert等,进行深入分析和检测。

- 处理威胁

确认网络威胁后,需要进行相应的处理。可以使用各种网络安全工具,如防火墙、入侵检测系统等,对网络威胁进行阻止和清除。

以上是一般的网络威胁检测和分析流程,需要根据实际情况进行具体操作。

五、总结

网络威胁是一个不可忽视的问题,需要使用高级网络安全分析工具来检测和分析网络威胁。常见的网络威胁类型包括木马病毒、病毒、间谍软件、蠕虫病毒、逆向代理、网络钓鱼、DDoS攻击等。常见的网络威胁检测工具包括Wireshark、Snort、Bro、Suricata、OSSEC等。网络威胁检测和分析流程包括收集网络数据、过滤数据、分析数据、确认威胁、处理威胁等步骤。需要根据实际情况进行具体操作。病毒、间谍软件、蠕虫病毒、逆向代理、网络钓鱼等。

- Suricata

Suricata是一款高性能的开源入侵检测系统。它可以对网络流量进行实时监控,并检测和阻止入侵行为。Suricata支持多种协议和应用层协议,可以检测多种网络威胁,如木马病毒、间谍软件、蠕虫病毒、逆向代理、网络钓鱼、DDoS攻击等。

- OSSEC

OSSEC是一款开源的主机入侵检测系统。它可以对主机系统进行实时监控,并检测和阻止入侵行为。OSSEC可以检测多种网络威胁,如木马病毒、病毒、间谍软件、逆向代理等。

以上是常见的网络威胁检测工具,使用这些工具可以有效地检测和分析网络威胁。

四、网络威胁检测和分析流程

针对网络威胁检测和分析,以下是一般的流程:

- 收集网络数据

首先需要收集网络数据,可以使用Wireshark等工具对网络流量进行捕获。收集到的网络数据将作为后续分析的基础。

- 过滤数据

收集到的网络数据可能包含大量无用信息,需要进行过滤。可以使用过滤器对网络数据进行筛选,只保留有用的数据。

- 分析数据

通过分析收集到的网络数据,可以发现潜在的网络威胁。可以使用各种网络威胁检测工具,如Snort、Bro、Suricata等,对数据进行分析。

- 确认威胁

如果分析结果显示存在潜在的网络威胁,需要进一步确认威胁的类型和程度。可以使用各种网络威胁分析工具,如VirusTotal、Malwarebytes、ThreatExpert等,进行深入分析和检测。

- 处理威胁

确认网络威胁后,需要进行相应的处理。可以使用各种网络安全工具,如防火墙、入侵检测系统等,对网络威胁进行阻止和清除。

以上是一般的网络威胁检测和分析流程,需要根据实际情况进行具体操作。

五、总结

网络威胁是一个不可忽视的问题,需要使用高级网络安全分析工具来检测和分析网络威胁。常见的网络威胁类型包括木马病毒、病毒、间谍软件、蠕虫病毒、逆向代理、网络钓鱼、DDoS攻击等。常见的网络威胁检测工具包括Wireshark、Snort、Bro、Suricata、OSSEC等。网络威胁检测和分析流程包括收集网络数据、过滤数据、分析数据、确认威胁、处理威胁等步骤。需要根据实际情况进行具体操作。

使用Wireshark进行入侵检测和响应

一、引言

在网络安全领域,入侵检测和响应是非常重要的工作。为了保障网络的安全性和系统的稳定性,网络管理员需要采取有效的措施来检测和响应网络入侵行为。Wireshark是一个强大的网络协议分析工具,可以用于网络入侵检测和响应。本文将介绍如何使用Wireshark进行入侵检测和响应。

二、Wireshark简介

Wireshark是一个免费的网络协议分析工具,可以用于捕获和分析网络数据包。它支持多种协议,包括TCP、UDP、ICMP、HTTP、DNS等。Wireshark可以用于网络故障排除、协议分析、网络入侵检测等。

三、Wireshark入侵检测和响应

- 捕获网络数据包

首先需要在网络中捕获数据包。可以使用Wireshark对网络流量进行实时监控,并捕获数据包。选择所需的网络接口,点击"Start"按钮开始捕获数据包。捕获的数据包将保存在Wireshark的主窗口中。

- 过滤数据包

收集到的网络数据包可能包含大量无用信息,需要进行过滤。Wireshark支持多种过滤器,可以根据需要对数据包进行过滤。可以使用过滤器过滤出所需的数据包,例如过滤HTTP请求、过滤特定IP地址等。

- 分析数据包

通过分析捕获到的网络数据包,可以发现潜在的网络威胁。可以使用Wireshark内置的分析工具,如统计信息、协议分析等,对数据包进行分析。可以根据协议、源地址、目的地址等信息对数据包进行分类和分析。

- 确认威胁

如果分析结果显示存在潜在的网络威胁,需要进一步确认威胁的类型和程度。可以使用Wireshark内置的协议解码器和分析工具,对数据包进行深入分析和检测。可以使用流追踪功能,对威胁进行跟踪和分析。

- 响应威胁

确认网络威胁后,需要进行相应的响应。可以使用Wireshark内置的工具,如阻止IP地址、断开连接等,对网络威胁进行响应。可以使用Wireshark的过滤器,过滤出有问题的数据包并进行拦截。

四、使用Wireshark进行网络入侵检测的实例

下面通过一个实例来演示如何使用Wireshark进行入侵检测和响应。

假设有一个HTTP服务器,服务器的IP地址为192.168.1.100,端口号为80。现在有一个攻击者,攻击者的IP地址为192.168.1.50,攻击者试图通过HTTP请求攻击服务器。我们使用Wireshark来检测和响应这个入侵行为。

- 捕获网络数据包

使用Wireshark对网络流量进行实时监控,并捕获数据包。选择所需的网络接口,点击"Start"按钮开始捕获数据包。捕获的数据包将保存在Wireshark的主窗口中。

- 过滤数据包

通过过滤器过滤出HTTP请求数据包。在过滤器栏中输入"tcp.port==80",表示只显示端口号为80的TCP数据包。此时,Wireshark将只显示端口号为80的TCP数据包。

- 分析数据包

分析捕获到的数据包。可以看到攻击者向服务器发送了多个HTTP请求,其中包含恶意的请求。可以使用Wireshark内置的分析工具,如统计信息、协议分析等,对数据包进行分析。可以根据协议、源地址、目的地址等信息对数据包进行分类和分析。

- 确认威胁

根据分析结果,可以确认攻击者试图通过HTTP请求攻击服务器。可以使用Wireshark内置的协议解码器和分析工具,对数据包进行深入分析和检测。可以使用流追踪功能,对威胁进行跟踪和分析。

- 响应威胁

确认网络威胁后,需要进行相应的响应。可以使用Wireshark内置的工具,如阻止IP地址、断开连接等,对网络威胁进行响应。可以使用Wireshark的过滤器,过滤出有问题的数据包并进行拦截。

根据上述步骤,可以使用Wireshark进行入侵检测和响应。通过对网络数据包的分析,可以及时发现网络威胁并采取相应的措施,从而保障网络的安全性和系统的稳定性。

五、总结

本文介绍了如何使用Wireshark进行网络入侵检测和响应。通过捕获网络数据包、过滤数据包、分析数据包、确认威胁和响应威胁等步骤,可以及时发现并响应网络威胁。Wireshark作为一款强大的网络协议分析工具,可以有效地帮助网络管理员进行网络安全监控和管理。在实际应用中,需要针对具体情况进行调整和优化,提高入侵检测和响应的效率和准确性。

相关文章:

Wireshark高级网络安全分析

第一章:Wireshark基础及捕获技巧 1.1 Wireshark基础知识回顾 1.2 高级捕获技巧:过滤器和捕获选项 1.3 Wireshark与其他抓包工具的比较 第二章:网络协议分析 2.1 网络协议分析:TCP、UDP、ICMP等 2.2 高级协议分析:HTTP…...

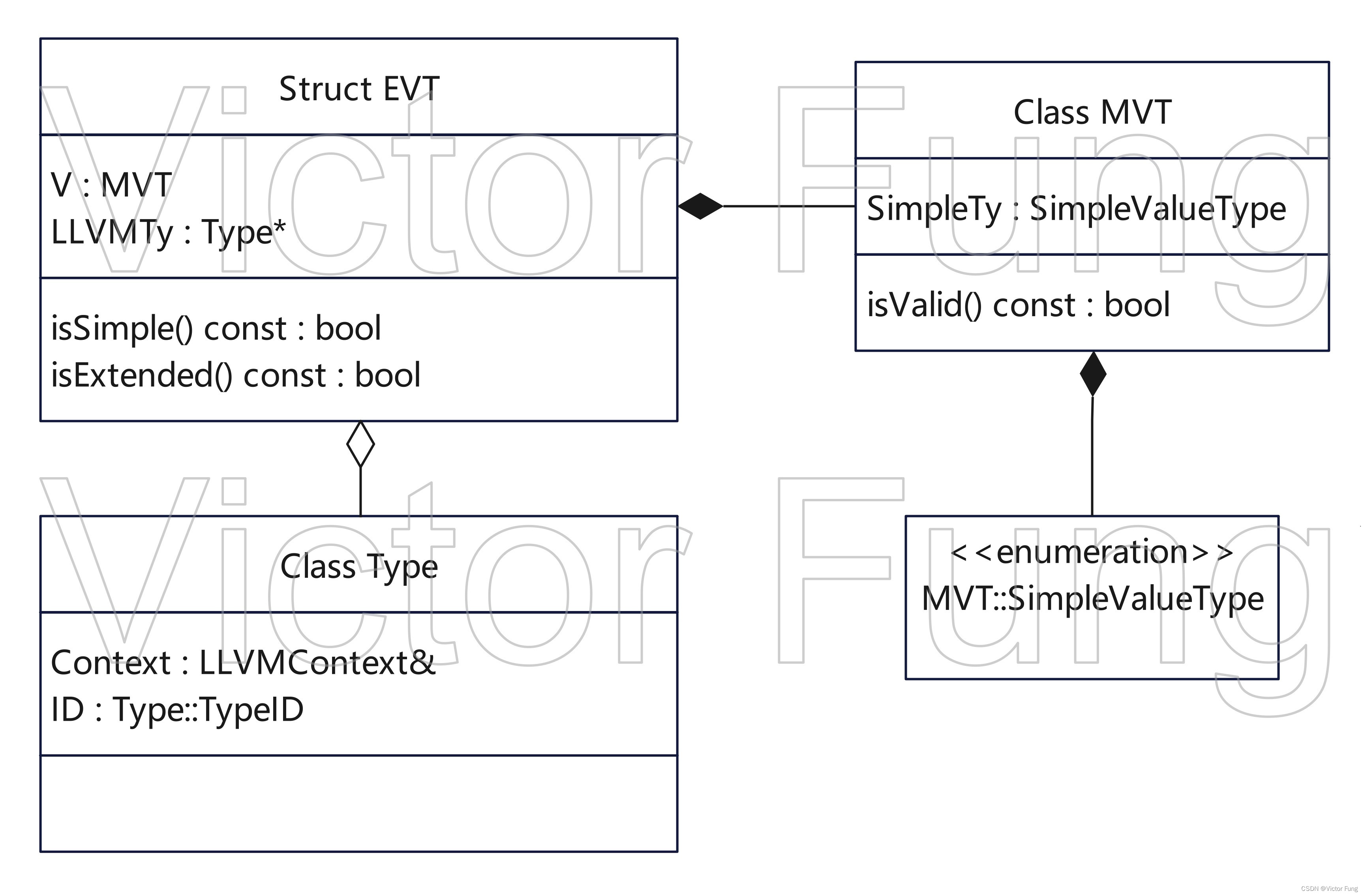

llvm后端之DAG设计

llvm后端之DAG设计 引言1 核心类设计2 类型系统2.1 MVT::SimpleValueType2.2 MVT2.3 EVT 3 节点类型 引言 llvm后端将中端的IR转为有向无环图,即DAG。如下图: 图中黑色箭头为数据依赖;蓝色线和红色线为控制依赖。蓝色表示指令序列化时两个节…...

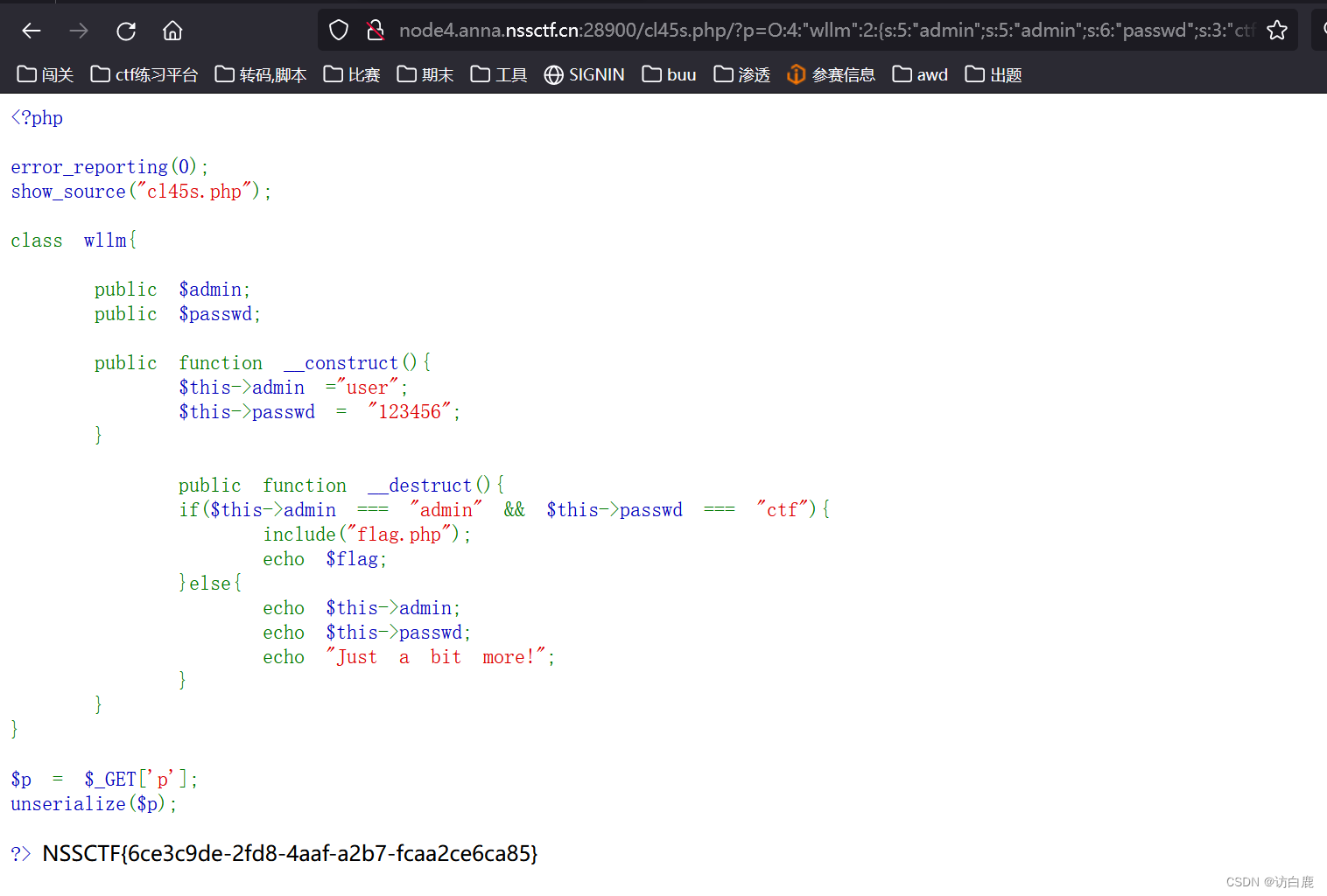

反序列化 [SWPUCTF 2021 新生赛]ez_unserialize

打开题目 查看源代码 得到提示,那我们用御剑扫描一下看看 我们知道有个robots.txt,访问一下得到 那我们便访问一下 cl45s.php看看 得到网站源代码 <?phperror_reporting(0); show_source("cl45s.php");class wllm{public $admin;public …...

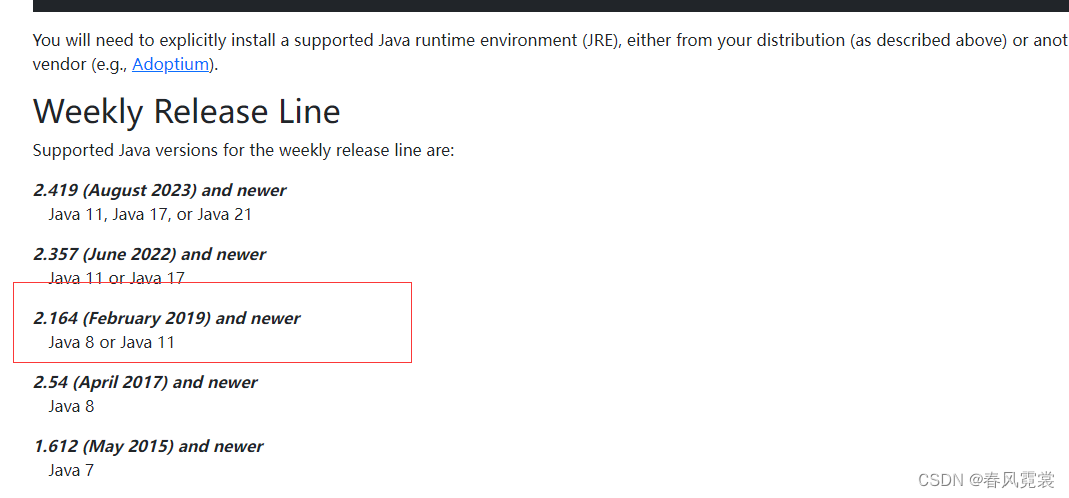

centos(linux)安装jenkins

官网:https://pkg.jenkins.io/redhat/ 安装官网进行操作: sudo wget -O /etc/yum.repos.d/jenkins.repo https://pkg.jenkins.io/redhat/jenkins.reposudo rpm --import https://pkg.jenkins.io/redhat/jenkins.io-2023.key若出现如下错误: …...

Wireshark统计和可视化

第一章:Wireshark基础及捕获技巧 1.1 Wireshark基础知识回顾 1.2 高级捕获技巧:过滤器和捕获选项 1.3 Wireshark与其他抓包工具的比较 第二章:网络协议分析 2.1 网络协议分析:TCP、UDP、ICMP等 2.2 高级协议分析:HTTP…...

高通平台开发系列讲解(SIM卡篇)SIM软件架构介绍

文章目录 一、SIM软件架构二、MMG SDI Task三、GSTK Task四、Simlock Task沉淀、分享、成长,让自己和他人都能有所收获!😄 📢本篇文章将介绍SIM的相关组件。 SIM软件架构: SIM软件架构指的是与SIM卡(Subscriber Identity Module,订阅者身份模块)相关的软件系统设计和…...

音频筑基:瞬态、基音、偏噪信号类型分析

音频筑基:瞬态、基音、偏噪信号类型分析 是什么深入理解从编码角度看,基音信号编码通常会有啥问题?在频域感知编码过程中,瞬态信号会有啥问题?如何解决?瞬态信号场景下,5/10ms帧长编码有啥区别&…...

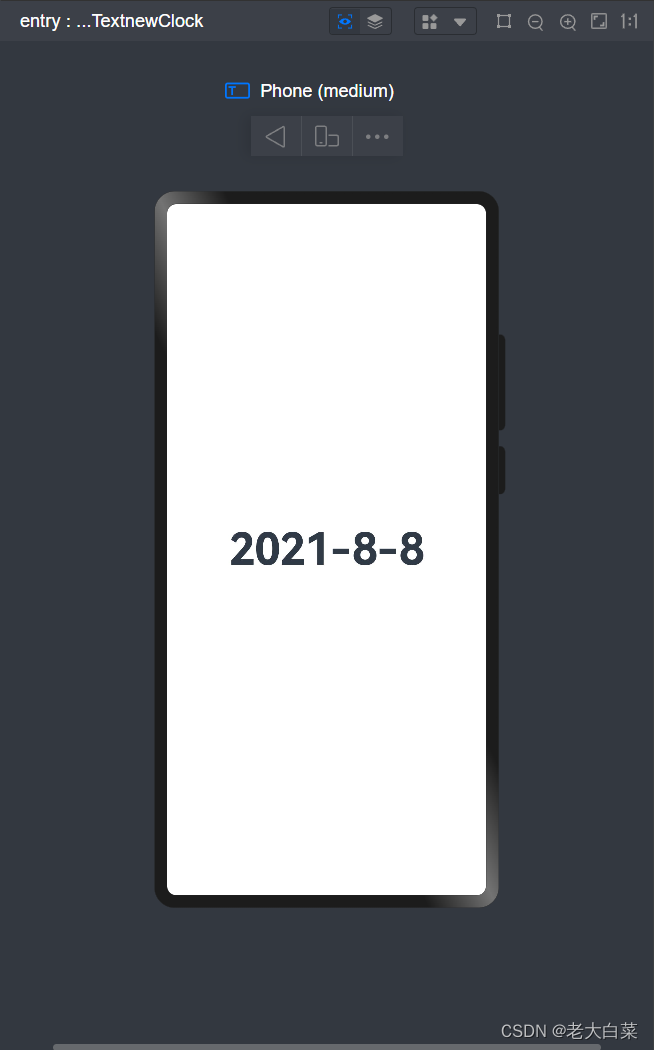

HarmonyOS ArkTS 中DatePicker先择时间 路由跳转并传值到其它页

效果 代码 代码里有TextTimerController 这一种例用方法较怪,Text ,Button Datepicker 的使用。 import router from ohos.router’则是引入路由模块。 import router from ohos.router Entry Component struct TextnewClock {textTimerController: TextTimerContr…...

Axure RP 8 for Mac/win中文版:打造完美交互式原型设计体验

Axure RP 8,一款引领潮流的交互式原型设计工具,为设计师提供了无限的可能性,让他们能够创造出逼真的原型,从而更好地展示和测试他们的设计。 Axure RP 8拥有丰富的功能和工具,让设计师可以轻松地创建出复杂的交互式原…...

迪文屏开发保姆级教程——页面键盘

迪文屏页面键盘保姆级教程。 本篇文章主要介绍了在DGBUS平台上使用页面键盘的步骤。 迪文屏官方开发指南PDF:(不方便下载的私聊我发给你) https://download.csdn.net/download/qq_21370051/88647174?spm1001.2014.3001.5503https://downloa…...

Unity的UI界面——Text/Image

编辑UI界面时,要先切换到2d界面 (3d项目的话) 1.Text控件 Text控件的相关属性: Character:(字符) Font:字体 Font Style:字体样式 Font Size:字体大小 Line Spac…...

sklearn和tensorflow的理解

人工智能的实现是基于机器学习,机器学习的一个方法是神经网络,以及各种机器学习算法库。 有监督学习:一般数据构成是【特征值目标值】 无监督学习:一般数据构成是【特征值】 Scikit-learn(sklearn)的定位是通用机器学习库&…...

css中BFC

css BFC BFC具有以下特性创建BFC的方式有多种BFC的应用场景和作用 扩展: CSS动画 transition: 过渡动画animation / keyframestransform都有哪些属性 举例 css BFC BFC,即块级格式化上下文(Block Formatting Context)…...

)

华为OD机试 - 小朋友来自多少小区(Java JS Python C)

题目描述 幼儿园组织活动,老师布置了一个任务: 每个小朋友去了解与自己同一个小区的小朋友还有几个。 我们将这些数量汇总到数组 garden 中。 请根据这些小朋友给出的信息,计算班级小朋友至少来自几个小区? 输入描述 输入:garden[] = {2, 2, 3} 输出描述 输出:7 备…...

前端:NPM的介绍和使用

一、NPM的介绍 NPM是Node.js的包管理器,用于管理Node.js的包NPM提供了方便的方式来安装、管理和分享Node.js的包 二、NPM的使用 1. 安装NPM 要使用NPM,首先需要安装Node.js。安装完成后,可以在命令行中运行以下命令来检查Node.js和NPM是否…...

力扣57. 插入区间

双指针法 思路: 用待插入区间左右边界初始化双指针 left 和 right;遍历待归并区间: 如果元素整体边界在 [left, right] 左侧(item[1] < left),则将给元素插入结果数组中;如果元素整体边界在…...

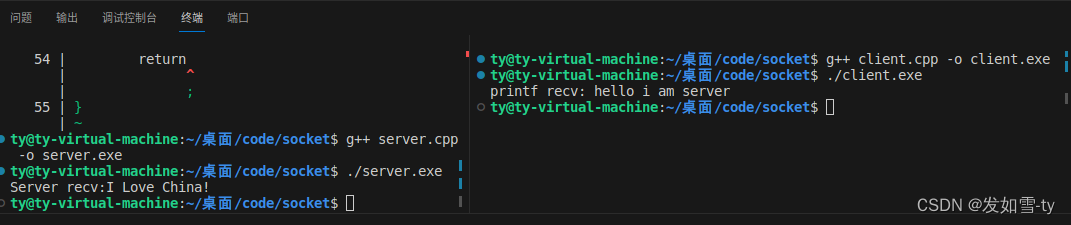

Linux c++开发-11-Socket TCP编程简单案例

服务端: #include <stdio.h> #include <stdlib.h> #include <string.h> #include <unistd.h> #include <netinet/in.h> #include <sys/types.h>#include <errno.h>int main(void) {//1.socketint server_sock socket(A…...

ros2机器人常规控制流程

The joint_state_publisher reads the robot_description parameter from the parameter server, finds all of the non-fixed joints and publishes a JointState message with all those joints defined.也就是说如果我们不需要控制机器人运动,只需要一个节点就可…...

分布式全局ID之雪花算法

系列文章目录 提示:这里可以添加系列文章的所有文章的目录,目录需要自己手动添加 雪花算法 提示:写完文章后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 系列文章目录前言一、什么是雪花算法?…...

拿到服务器该做的事和升级docker engine

sudo apt-get install docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-pluginsudo -i # 切换到 root 用户apt update -y # 升级 packagesapt install wget curl sudo vim git -y # Debian 系统比较干净,安装常用的软件 安装docker …...

RestClient

什么是RestClient RestClient 是 Elasticsearch 官方提供的 Java 低级 REST 客户端,它允许HTTP与Elasticsearch 集群通信,而无需处理 JSON 序列化/反序列化等底层细节。它是 Elasticsearch Java API 客户端的基础。 RestClient 主要特点 轻量级ÿ…...

Docker 离线安装指南

参考文章 1、确认操作系统类型及内核版本 Docker依赖于Linux内核的一些特性,不同版本的Docker对内核版本有不同要求。例如,Docker 17.06及之后的版本通常需要Linux内核3.10及以上版本,Docker17.09及更高版本对应Linux内核4.9.x及更高版本。…...

7.4.分块查找

一.分块查找的算法思想: 1.实例: 以上述图片的顺序表为例, 该顺序表的数据元素从整体来看是乱序的,但如果把这些数据元素分成一块一块的小区间, 第一个区间[0,1]索引上的数据元素都是小于等于10的, 第二…...

在QWebEngineView上实现鼠标、触摸等事件捕获的解决方案

这个问题我看其他博主也写了,要么要会员、要么写的乱七八糟。这里我整理一下,把问题说清楚并且给出代码,拿去用就行,照着葫芦画瓢。 问题 在继承QWebEngineView后,重写mousePressEvent或event函数无法捕获鼠标按下事…...

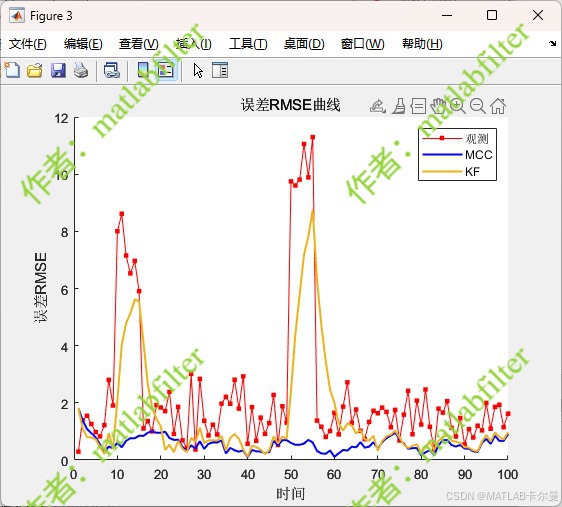

【MATLAB代码】基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),附源代码|订阅专栏后可直接查看

文章所述的代码实现了基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),针对传感器观测数据中存在的脉冲型异常噪声问题,通过非线性加权机制提升滤波器的抗干扰能力。代码通过对比传统KF与MCC-KF在含异常值场景下的表现,验证了后者在状态估计鲁棒性方面的显著优…...

Proxmox Mail Gateway安装指南:从零开始配置高效邮件过滤系统

💝💝💝欢迎莅临我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:「storms…...

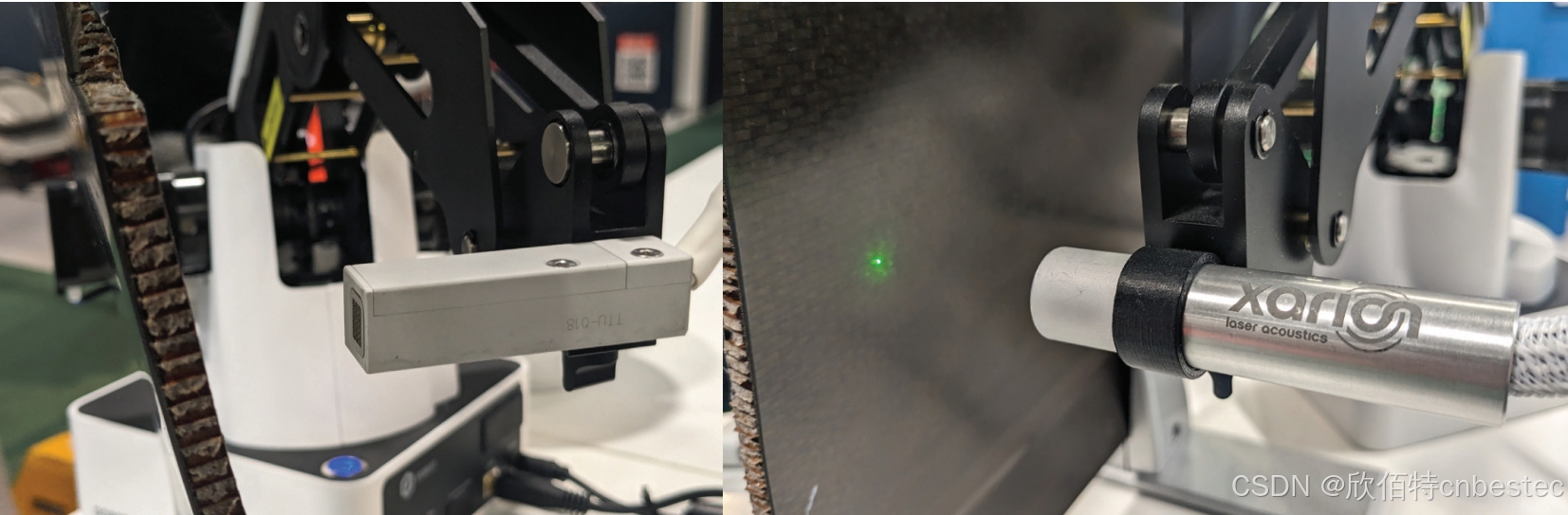

解析奥地利 XARION激光超声检测系统:无膜光学麦克风 + 无耦合剂的技术协同优势及多元应用

在工业制造领域,无损检测(NDT)的精度与效率直接影响产品质量与生产安全。奥地利 XARION开发的激光超声精密检测系统,以非接触式光学麦克风技术为核心,打破传统检测瓶颈,为半导体、航空航天、汽车制造等行业提供了高灵敏…...

AI语音助手的Python实现

引言 语音助手(如小爱同学、Siri)通过语音识别、自然语言处理(NLP)和语音合成技术,为用户提供直观、高效的交互体验。随着人工智能的普及,Python开发者可以利用开源库和AI模型,快速构建自定义语音助手。本文由浅入深,详细介绍如何使用Python开发AI语音助手,涵盖基础功…...

基础)

6个月Python学习计划 Day 16 - 面向对象编程(OOP)基础

第三周 Day 3 🎯 今日目标 理解类(class)和对象(object)的关系学会定义类的属性、方法和构造函数(init)掌握对象的创建与使用初识封装、继承和多态的基本概念(预告) &a…...

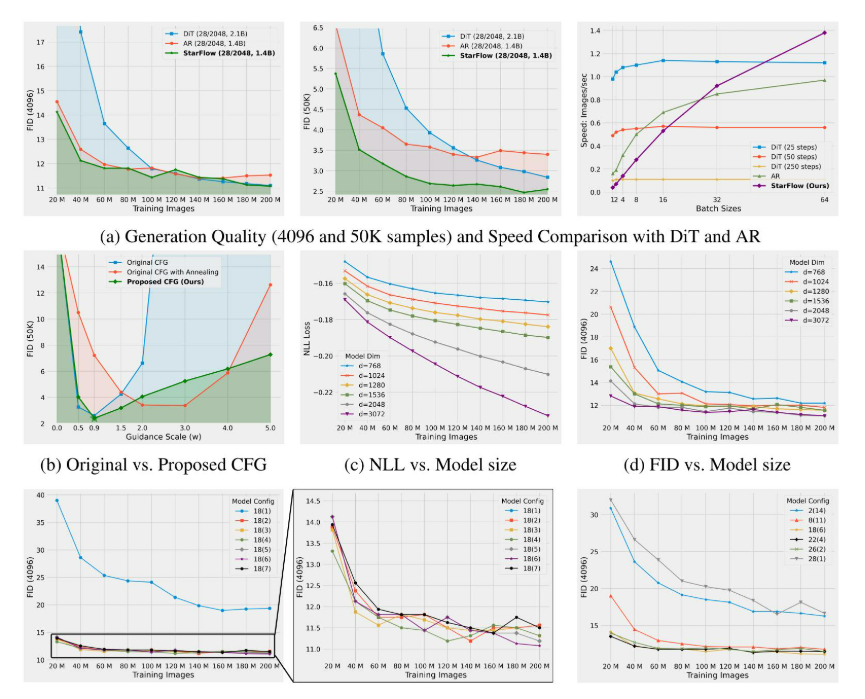

高分辨率图像合成归一化流扩展

大家读完觉得有帮助记得关注和点赞!!! 1 摘要 我们提出了STARFlow,一种基于归一化流的可扩展生成模型,它在高分辨率图像合成方面取得了强大的性能。STARFlow的主要构建块是Transformer自回归流(TARFlow&am…...