物理与网络安全

物流环境安全

场地选择考虑抗震、承重、防火、防水、供电、空气调节、电磁防护、雷击及静电

场地因素:

自然灾害,社会因素(加油站、化工厂),配套条件(消防,交通,电力,人员)

机房分类:

普通类---设备运行

标准设防---满足国家行业标准

重点设防---增加防护要求

特殊设防---增加特殊防护,比如掩体

标准划分:

GB 50174-2008《电子计算机机房设计规范》A>B>C类

ANSI/TIA-942-2005 《数据中心通信基础设施标准》

消防与火灾管理

预防----防火材料、可燃物管理、消防条件、人员技能

检测----人工,工具。烟感,温感,光感,可燃气体探测

抑制----气态灭火、液态灭火、固态灭火

防水

检测----人工巡检,水津探测器

处置----关水源,及时排水

供电

双电源----服务器等重要设备配备双电源

UPS----一定时长满足系统切换要求

发电设施----固定、移动发电设施

双路供电----独立双变电站接入电力

智能电网----数据分析,过滤,多层防御

机房环境

通风----空气过滤器,提供 洁净空气

正压----进风口风量大于排风口

恒温----供暖和空调,一般18-23度

除湿----湿度恒定,40-55%

我国机房过滤分为:粗效级、精细级、高效级(>10um,1-10um,<1um)

电磁防护

我国保密领域,等保二级以上做电磁防护

电磁防护设备:电磁屏蔽机柜,电源滤波器,线路串导干扰仪,

防雷击及防静电

自然方面----考虑气象,地理位置,建筑高低,生产特性

生产方面----空气湿度保持40-55%,生产环境接地条件。

设施安全

安全区域----物理边界,锁,门禁,隔离系统,临时访问登记、陪同,长期访问签订协议,访客标志

安全监控----笔录电视,红外,声控,保按,超声波,声纳

传输安全

有线传输----屏蔽双绞线,防止光信号探测和复制,链路加密

无线传输----无线电波谱分析,开放信道风险,无线安全协议

OSI七层模型

通信子网4个,资源子网3个

ISO/OSI封装和解封装

封装从应用层到物理层,解封从物流层到应用层

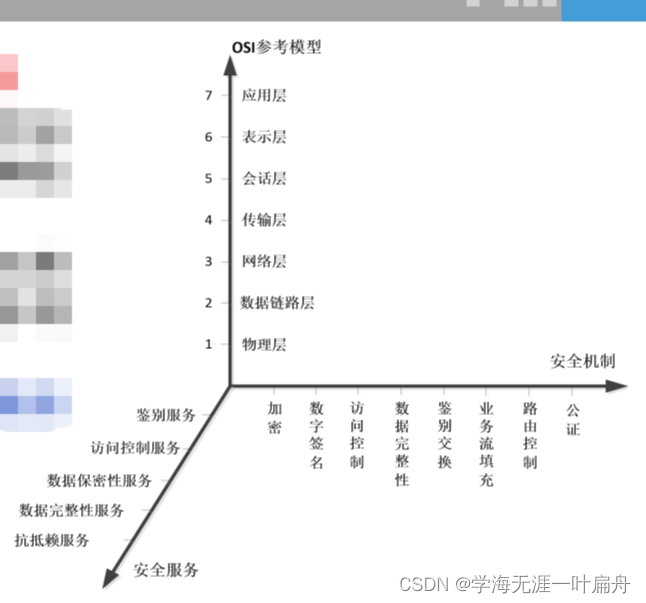

OSI安全体系结构:8机制,5服务

7层应用层,3层网络层均可以实现所有安全服务

TCP/IP安全

把7层简化成4层

网络接口层

主要协议:ARP/RARP

常见安全问题:损坏、干扰、电磁泄露、欺骗、嗅探、拒绝服务

网络互联层

IP是最核心协议,IP协议特点是不可靠通信,无连接通信。

常见攻击方式:

拒绝服务----分片攻击

Smurf----IP欺骗和ICMP Flood攻击综合

欺骗----IP源地址欺骗

窃听----嗅探

伪造----IP数据包伪造

传输层

TCP可靠服务,

UDP无连接不可靠,广播

常见攻击方式:拒绝服务,欺骗会话劫持,窃听,伪造数据包

SYN Flood是TCP握手中二次握手中断,伪造大量虚拟地址消耗主机连接数,拖延回复

ACK Flood是TCP握手中三次握手中断,然后影响进程

应用层

域名解析、电子邮件、文件传输、网页浏览、网络管理

常见攻击:拒绝服务,欺骗,窃听,伪造

安全协议

无线网络安全

无线局域网协议,防护策略;近距离无线通信:蓝牙、RFID

无线局域网构成802.11x

客户端STA、无线网链路、无线接入点AP、分布系统DS

无线局域网协议

WEP无线等效保密协议Wired Equivalent Privacy

WEP功能:传输加密、接入认证

安全问题:单向认证,设计缺陷密钥易于破解,RC4算法缺陷逆向分析

WPA无线局域网安全协议

802.11i:WPA草案,WPA2正式,WPA3

802.11i运行四阶段:发现AP,802.11i认证,密钥管理,安全传输

WPAI无线局域网安全协议

构成:WAI用户身份鉴别,WPI保护传输安全

安全优势:基于ECC等算法,WAI证书,双向三鉴别,高强度加密

近距离无线通信安全-蓝牙

威胁:保密性,完整性,可用性,非授权连接

无线通信安全-RFID

威胁:标签攻击,读写攻击,无线信号攻击

防护:重要的RFID标签支持Kill和休眠,使用高安全加密算法,涉及资金的在线核查

网络安全产品技术

防火墙,IPS,UTM,SOC,VPN,安全隔离

入侵检测系统

组成:事件采集器,事件分析器,事件响应单元,事件数据库

形态:

硬件入侵检测---IDS网关设备(Intrusion Detection Systems)

软件入侵检测---360安全卫士,腾讯安全管家

目标系统类型:

网络入侵检测---IDS网关设备,NIDS

主机入侵检测---360安全卫士,HIDS

系统结构:集中式,分布式

数据检测技术:

误用检测技术---建立攻击特征,假设可以识别所有入侵可能特征

MISUSE--黑名单--特征--标识

准确性高,误报率低;完整性低,漏保率高

没有进黑名单的就抓不到

异常检测技术---设定正常行为模式,有异常行为进行设别

PROFILE-白名单-状态-行为

完整性高,漏保率低;准确性低,误报率高。

白名单需要经常设置

实际使用环境中,先启动白名单模式,在用黑名单模式

NIDS和HIDA对比

大门保安和贴身保镖的区别

特点

对用户知识要求较高,配置、操作和管理较复杂

高虚警率,用户处理负担重

警告信息记录不完整

应对攻击时,对其他数据检测也可能被抑制和影响

防火墙

访问控制,网络隔离,审计记录

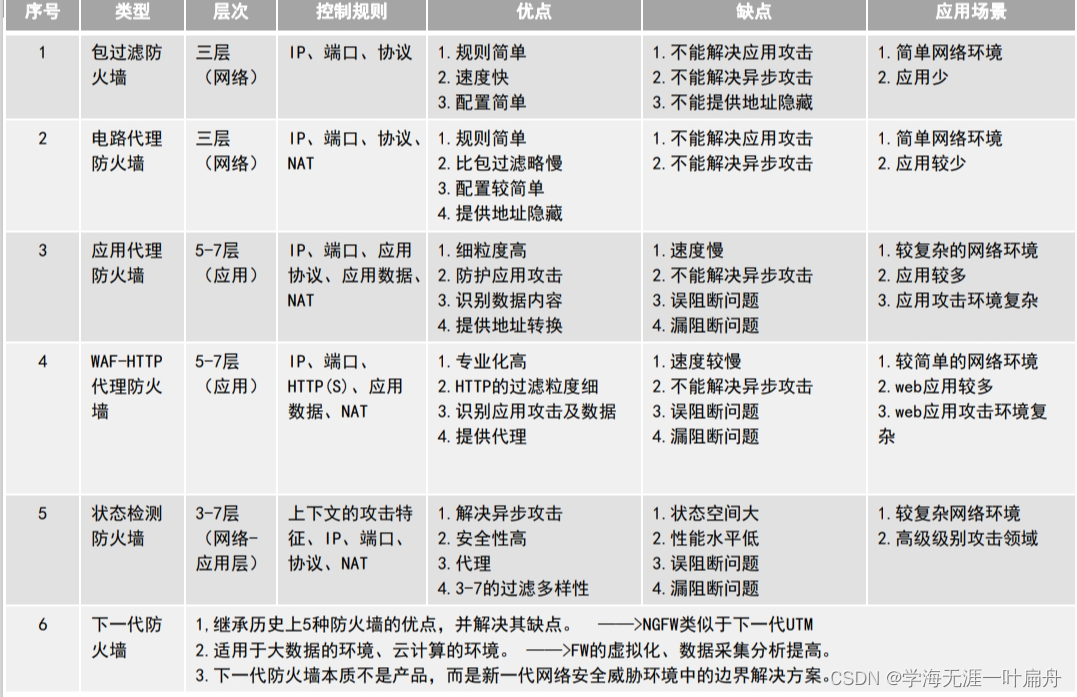

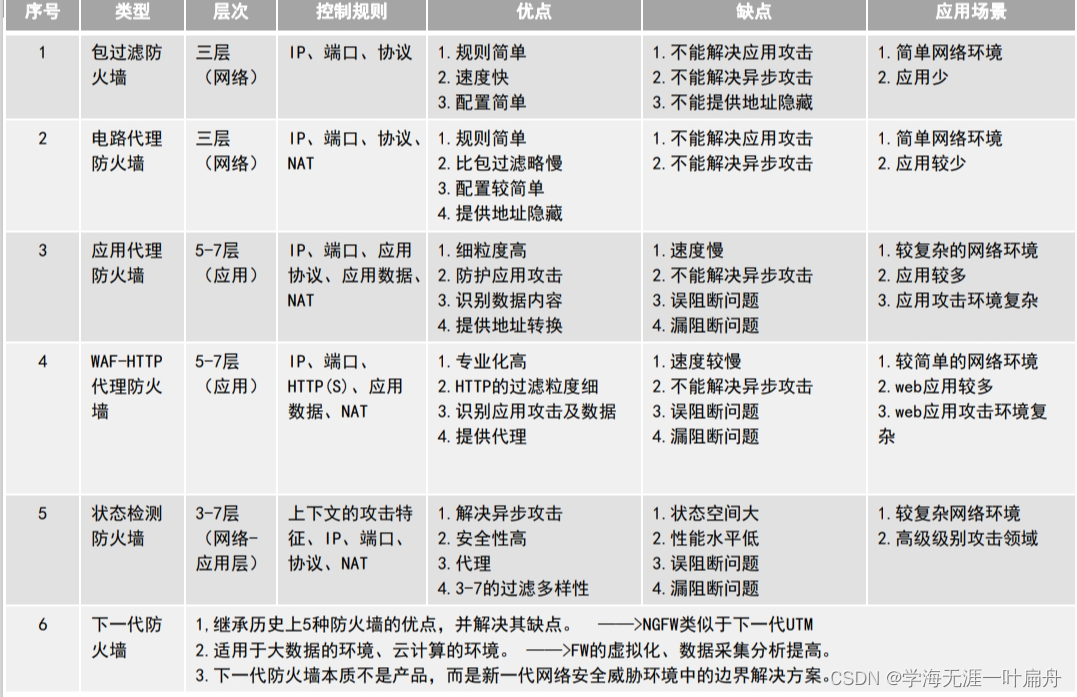

包过滤防火墙

机制:依据数据包的基本标记控制数据包。(网络层IP地址,传输层端口,协议类型等)

优点:技术逻辑简单,易于实现,处理速度快

缺点:无法对应用层信息过滤,且复杂的网络包过滤规则配置复杂

电路代理、应用代理

机制:网络连接都要通过防火墙进行转发

优势:加强控制,NAT为内部地址管理提供灵活性,隐藏内部网络,适用面广

WAF

http应用代理

机制:应用连接都要通过防火墙进行转发

优点:精细化、专业化

缺点:误阻断,影响体验

用于中小规模,静态WEB应用

状态检测防火墙

机制:创建Cache队列状态表用于维护连接

优势:解决异步攻击,根据通信和应用状态确定是否攻击,对性能要求高适应性好,对用户应用程序透明

各防火墙比较

入侵防御系统IPS

部署:串行检测加阻断

机制:检测+阻断,即IDS+FW

不足:单点故障、性能瓶颈、误报

统一威胁管理系统UTM

部署:串行

机构:检测+阻断+病毒防护+流控+....

不足:单点故障,性能瓶颈、误报

安全隔离与信息交换系统-网闸

组成:外部处理单元、内部处理单元、仲裁处理单元

特点:断开内外网之间的会话(物理隔离、协议隔离)

摆渡原理,连外网内网就不能上,连内网外网就断开

安全管理平台SOC

功能:风险管理、服务管理、系统管理、专业安全系统

分类:

狭义的设备集中安全管理中心。

广义的IT资源集中管理中心,包括人、技术、管理。

大数据---思科OpenSoc威胁情报系统

日志分析---ELK分布日志搜索,采集和分析,可以做问题排查、监控预警、关联分析、数据分析

虚拟专网VPN

虚拟专业网络Virtual Private Network,用隧道技术在公共网络中建立一个虚拟的、专用的安全网络通道

实现技术:

隧道技术:

2层隧道:PPPTP,L2F,L2TP

IPSEC:AH,ESP,IKE

SSL/TLS:握手协议,记录协议

密码技术:

IPSEC VPN

实际上是一个协议包AH认证头,ESP封装安全载荷,KMP

AH认证头协议Authentication Header

特性:无连接的数据完整性,数据源验证和抗重放攻击服务。不提供机密性服务,不加密数据包。

两种模式:传输模式、隧道模式

ESP封装安全载荷Encapsulating Security Payload

特性:具备AH的无连接的数据完整性,数据源验证和抗重放攻击服务。还有独有数据包加密和数据流加密服务。

可以单独使用也可以和AH结合使用。

SSL VPN

SSL Handshake Protocol

鉴别、协商加密算法和密钥

提供连接安全性:身份鉴别,协商过程可靠,协商密钥安全

SSL Record Protocol

在TCP上封装更高层协议,提供连接安全性:保密用对称加密,完整用HMAC算法

TLS VPN

传输层安全协议Transport Layer Security

七层模型属于4.5层,四层模型属于应用层

TLS握手协议---握手协议

TLS记录协议---分层协议

网络安全规划设计

网络架构安全

是基础支撑环境,参考IATF模型设计

要素:人,技术,操作

四领域:计算机环境,网络边界,网络设施,支撑性设施

安全域划分

相同安全策略的网络范围或集合,

把大规模复杂系统问题化解为小区域的安全。

参考因素:业务分布,功能特点,安全要求,网络结构,地址位置,生产特性

IP地址规划

自顶向下,扩展性和节约性相结合,为节点或设备分配合适的IP地址,

考虑网络层次规划,路由协议规划、流量规划

IP地址分配:静态IP地址、动态IP地址,NAT实现

VLAN设计

逻辑地址划分为一个个网段实现虚拟工作组。

划分方法:IP,MAC,端口,IP组播

作用:VLAN之间的访问机构,防止蠕虫和恶意病毒的广泛传播,建立VLAN区域安全和资源博湖

网络冗余配置

防止单点故障,提高网络可靠性

考虑因素:

接入互联网是,用不同电信运营商线路,相互备份且互不影响。

核心层、汇聚层的设备和重要的接入层设备均应双击热备。

保证网络带宽和网络设备的业务处理能力具备冗余空间,满足业务高峰和发展

网络安全策略

身份鉴别,访问控制,通信保密,通信完整性,流量管理,行为管理,入侵防范,安全审计

相关文章:

物理与网络安全

物流环境安全 场地选择考虑抗震、承重、防火、防水、供电、空气调节、电磁防护、雷击及静电 场地因素: 自然灾害,社会因素(加油站、化工厂),配套条件(消防,交通,电力,…...

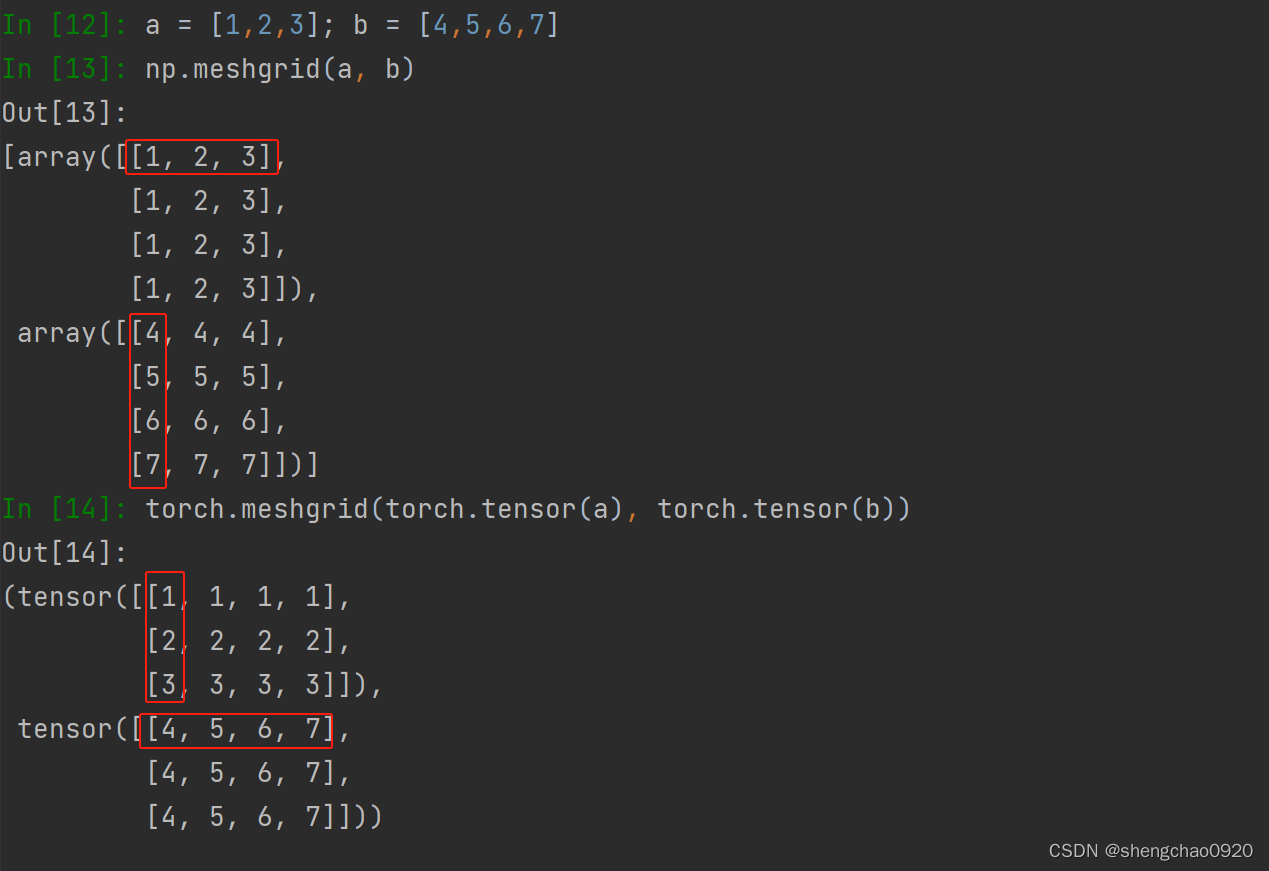

torch.meshgrid和np.meshgrid的区别

numpy中meshgrid: 把数组a当作一行,再根据数组b的长度扩充行。 把数组b当作一列,再根据数组a的长度扩充列。 torch中meshgrid: 把数组a当作一列,再根据数组b的长度扩充列。 把数组b当作一行,再根据数组a的…...

【PostgreSQL】约束-唯一约束

【PostgreSQL】约束链接 检查 唯一 主键 外键 排他 唯一约束 唯一约束是数据库中的一种约束,用于确保某个列或字段的值在该列或字段中是唯一的。唯一约束可用于确保数据库表中的某个列中的值是唯一的,也可用于确保多个列的组合值是唯一的。 在创建表…...

学习使用js/jquery获取指定class名称的三种方式

学习使用js/jquery获取指定class名称的三种方式 简介一、获取元素的class名称1、通过原生JS获取元素的class名称2、通过Jquery获取元素的class名称 二、应用1、样式修改2、动画效果实现 简介 在开发网页时,我们经常需要通过JS获取元素的class名称进行一些操作&…...

latex数学公式

写于:2024年1月5日 晚 修改: 摘要:数学公式根据其位置可以分为行内公式和行间公式。行内公式更加紧凑,而行间公式富于变化,可以为其编号、引用、换行等操作。本文对数学公式的 LaTex 做简单记录和整理。 行内公式 行内…...

frp配置内网穿透访问家里的nas

frp配置内网穿透访问家里的nas 需求 家里局域网内有台nas,在去公司的路上想访问它 其内网地址为: http://192.168.50.8:6002 工具 1.frp版本v0.53.2 下载地址: https://github.com/fatedier/frp/releases/download/v0.53.2/frp_0.53.2_li…...

C语言-蓝桥杯2023年第十四届省赛真题-砍树

题目描述 给定一棵由 n 个结点组成的树以及 m 个不重复的无序数对 (a1, b1), (a2, b2), . . . , (am, bm),其中 ai 互不相同,bi 互不相同,ai ≠ bj(1 ≤ i, j ≤ m)。 小明想知道是否能够选择一条树上的边砍断,使得对于每个 (a…...

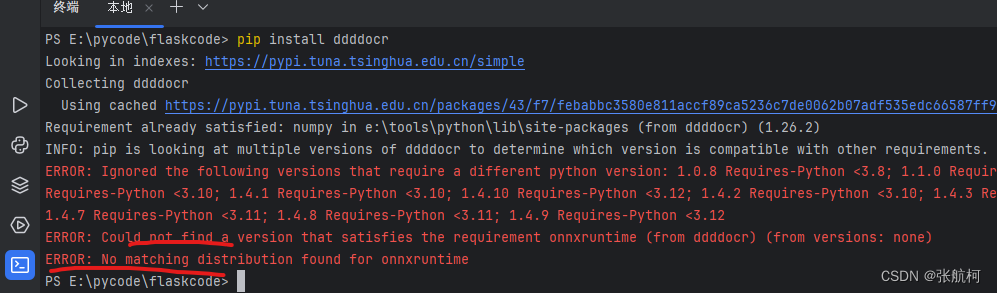

python识别验证码+灰度图片base64转换图片

一、为后面识别验证码准备 1、base64转换为图片,保存本地、并且置灰 上文中的base64,后面的就是包含Base64编码的PNG图像的字符串复制下来 import base64 from PIL import Image import io# 这里是你的Base64编码的字符串 base64_data "iVBORw0KGgoAAAANSUhE…...

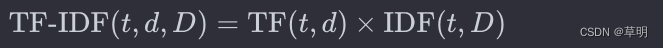

TF-IDF(Term Frequency-Inverse Document Frequency)算法 简介

TF-IDF(Term Frequency-Inverse Document Frequency)是一种用于信息检索和文本挖掘的常用算法。它用于评估一个词对于一个文档集合中某个文档的重要性。 这个算法的基本思想是:如果一个词在一个文档中频繁出现,并且在整个文档集合…...

企业怎么打造私域转化闭环?

一、私域矩阵构建 1、公众号 (1)流量来源:微信公众号既是私域流量的起点,亦为其源源不断的提供流量支持; (2)内容展示:公众号作为内容发布的主要渠道,可以通过公众号传…...

基于等保合规和滑动标尺模型的云安全建设方法

文章目录 前言一、云计算平台面临的安全挑战(一)新兴风险和传统风险的冲击(二) 云计算安全日益严峻,面临更大的安全挑战(三)提升对云计算平台的全面系统性安全建设的认知二、在云计算安全建设上的误区(一)缺乏整体视角构建云上安全,安全及运营存在割裂(二) 缺乏云内…...

MySQL数据库期末知识点总结(复习版)

一、数据库基本知识 数据库中的数据有什么特点 1、数据是按某种结构组织的 2、数据有整体性、共享性和较高的独立性 数据管理技术经历了哪三个阶段 1、手工管理 2、文件管理 3、数据库管理 数据库管理系统的主要功能有哪些 数据库管理系统的主要功能包括数据定义、数据…...

流行的Jmeter+Ant+Jenkins接口自动化测试框架在网络上走红

大致思路:Jmeter可以做接口测试,也能做压力测试,而且是开源软件;Ant是基于Java的构建工具,完成脚本执行并收集结果生成报告,可以跨平台,Jenkins是持续集成工具。将这三者结合起来可以搭建一套We…...

MySQL 数据页损坏处理思路

文章目录 前言1. 备份恢复2. 强制 InnoDB 恢复2.1 损坏数据页2.2 观察错误日志2.3 设置参数2.4 定位表信息2.5 分析处理2.6 恢复数据 总结 前言 研发自己搭建了一套 MySQL 没有设置双一参数,机房异常断电,导致数据页出现损坏,本篇文章介绍此…...

面试 Vue 框架八股文十问十答第二期

面试 Vue 框架八股文十问十答第二期 作者:程序员小白条,个人博客 相信看了本文后,对你的面试是有一定帮助的!关注专栏后就能收到持续更新! ⭐点赞⭐收藏⭐不迷路!⭐ 1)常见的事件修饰符及其作…...

【Python学习】2024PyCharm插件推荐

目录 【Python学习】2024PyCharm插件推荐 1. Key Promoter X2.Rainbow CSV3.Markdown4.Rainbow Brackets5.Indent Rainbow6.Regex Tester7.Regex Tester8.Background Image Plus9.Material Theme UI10. Chinese 汉化插件参考 文章所属专区 Python学习 1. Key Promoter X 方便…...

剑指offer题解合集——Week2day6

文章目录 剑指offerWeek2周六:表示数值的字符串AC代码思路: 周六:调整数组顺序使奇数位于偶数前面AC代码思路: 剑指offerWeek2 周六:表示数值的字符串 题目链接:表示数值的字符串 请实现一个函数用来判…...

算法训练第五十二天|300. 最长递增子序列、674. 最长连续递增序列、718. 最长重复子数组

300. 最长递增子序列: 题目链接 给你一个整数数组 nums ,找到其中最长严格递增子序列的长度。 子序列 是由数组派生而来的序列,删除(或不删除)数组中的元素而不改变其余元素的顺序。例如,[3,6,2,7] 是数组…...

HTTP基础知识总结

目录 一、什么是HTTP? 二、与HTTP有关的协议 三、HTTP请求特征 四、HTTP组成格式 五、HTTP标头 1.通用标头 2.实体标头 3.请求标头 4.响应标头 六、HTTP状态码分类 我们在日常测试过程中,也可以通过浏览器F12简单定位是前端问题还是后端问题&a…...

创意与技术的结晶:AI魔法绘图与中文描述的完美结合

在人类文明的长河中,创意与技术一直是推动发展的重要动力。随着科技的日新月异,人工智能(AI)在创意领域的应用逐渐崭露头角,而AI魔法绘图与中文描述的结合,更是将这一趋势推向了新的高度。AI魔法绘图是一种…...

练习(含atoi的模拟实现,自定义类型等练习)

一、结构体大小的计算及位段 (结构体大小计算及位段 详解请看:自定义类型:结构体进阶-CSDN博客) 1.在32位系统环境,编译选项为4字节对齐,那么sizeof(A)和sizeof(B)是多少? #pragma pack(4)st…...

大语言模型如何处理长文本?常用文本分割技术详解

为什么需要文本分割? 引言:为什么需要文本分割?一、基础文本分割方法1. 按段落分割(Paragraph Splitting)2. 按句子分割(Sentence Splitting)二、高级文本分割策略3. 重叠分割(Sliding Window)4. 递归分割(Recursive Splitting)三、生产级工具推荐5. 使用LangChain的…...

如何为服务器生成TLS证书

TLS(Transport Layer Security)证书是确保网络通信安全的重要手段,它通过加密技术保护传输的数据不被窃听和篡改。在服务器上配置TLS证书,可以使用户通过HTTPS协议安全地访问您的网站。本文将详细介绍如何在服务器上生成一个TLS证…...

2023赣州旅游投资集团

单选题 1.“不登高山,不知天之高也;不临深溪,不知地之厚也。”这句话说明_____。 A、人的意识具有创造性 B、人的认识是独立于实践之外的 C、实践在认识过程中具有决定作用 D、人的一切知识都是从直接经验中获得的 参考答案: C 本题解…...

iview框架主题色的应用

1.下载 less要使用3.0.0以下的版本 npm install less2.7.3 npm install less-loader4.0.52./src/config/theme.js文件 module.exports {yellow: {theme-color: #FDCE04},blue: {theme-color: #547CE7} }在sass中使用theme配置的颜色主题,无需引入,直接可…...

4. TypeScript 类型推断与类型组合

一、类型推断 (一) 什么是类型推断 TypeScript 的类型推断会根据变量、函数返回值、对象和数组的赋值和使用方式,自动确定它们的类型。 这一特性减少了显式类型注解的需要,在保持类型安全的同时简化了代码。通过分析上下文和初始值,TypeSc…...

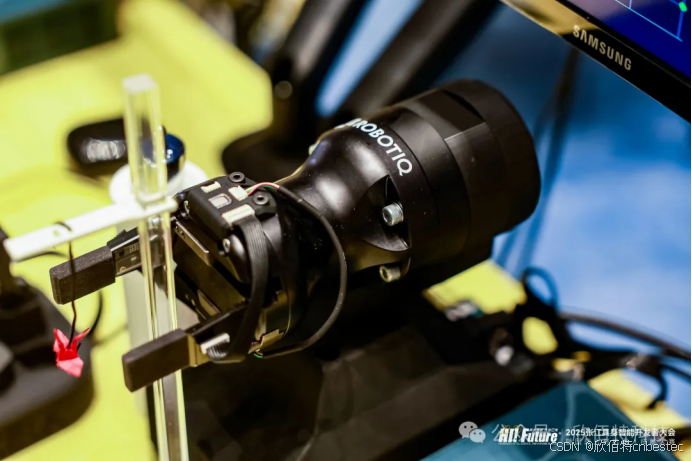

Xela矩阵三轴触觉传感器的工作原理解析与应用场景

Xela矩阵三轴触觉传感器通过先进技术模拟人类触觉感知,帮助设备实现精确的力测量与位移监测。其核心功能基于磁性三维力测量与空间位移测量,能够捕捉多维触觉信息。该传感器的设计不仅提升了触觉感知的精度,还为机器人、医疗设备和制造业的智…...

----- Python的类与对象)

Python学习(8) ----- Python的类与对象

Python 中的类(Class)与对象(Object)是面向对象编程(OOP)的核心。我们可以通过“类是模板,对象是实例”来理解它们的关系。 🧱 一句话理解: 类就像“图纸”,对…...

rm视觉学习1-自瞄部分

首先先感谢中南大学的开源,提供了很全面的思路,减少了很多基础性的开发研究 我看的阅读的是中南大学FYT战队开源视觉代码 链接:https://github.com/CSU-FYT-Vision/FYT2024_vision.git 1.框架: 代码框架结构:readme有…...

边缘计算网关提升水产养殖尾水处理的远程运维效率

一、项目背景 随着水产养殖行业的快速发展,养殖尾水的处理成为了一个亟待解决的环保问题。传统的尾水处理方式不仅效率低下,而且难以实现精准监控和管理。为了提升尾水处理的效果和效率,同时降低人力成本,某大型水产养殖企业决定…...