渗透测试—信息收集

渗透测试—信息收集

- 1. 收集域名信息

- 1.1. 域名注册信息

- 1.2. SEO信息收集

- 1.3. 子域名收集

- 1.3.1. 在线子域名收集

- 1.3.2. 子域名收集工具

- 1.4. 域名备案信息

- 1.5. ICP备案号查询

- 1.6. SSL证书查询

- 2. 收集真实IP

- 2.1. 超级ping

- 2.2. Ping

- 2.3. CDN绕过

- 3. 收集旁站或C段IP

- 3.1. 旁站或C段

- 3.2. 端口分析

- 4. 收集端口及服务

- 4.1. Nmap

- 4.1.1. 主机发现

- 4.1.2. 端口扫描

- 4.1.3. 版本探测

- 4.1.4. OS探测

- 5. 收集网站指纹

- 5.1. 在线网站

- 5.2. 工具类

- 6. 收集敏感信息

- 6.1. 目录信息收集

- 6.2. 代码管理工具信息泄露

- 6.2.1. Git源码泄露

- 6.2.2. SVN源码泄露

- 7. 综合性信息收集

- 7.1. Google hack(高级搜索)

- 7.2. 黑暗搜索引擎

- 7.2.1. shodan

- 7.2.2. FOFA

- 7.2.3. 钟馗之眼

- 7.3. ARL灯塔资产侦察系统

- 8. APP与小程序信息收集

1. 收集域名信息

关于域名的收集,一般情况下如果是授权测试的,那么基本上甲方都会将一下相关的信息罗列出来,但是也不排除会遇到一些直接给你一个域名,而不不会给那么详细信息的甲方,那么就需要你自己去对这些域名进行信息收集。

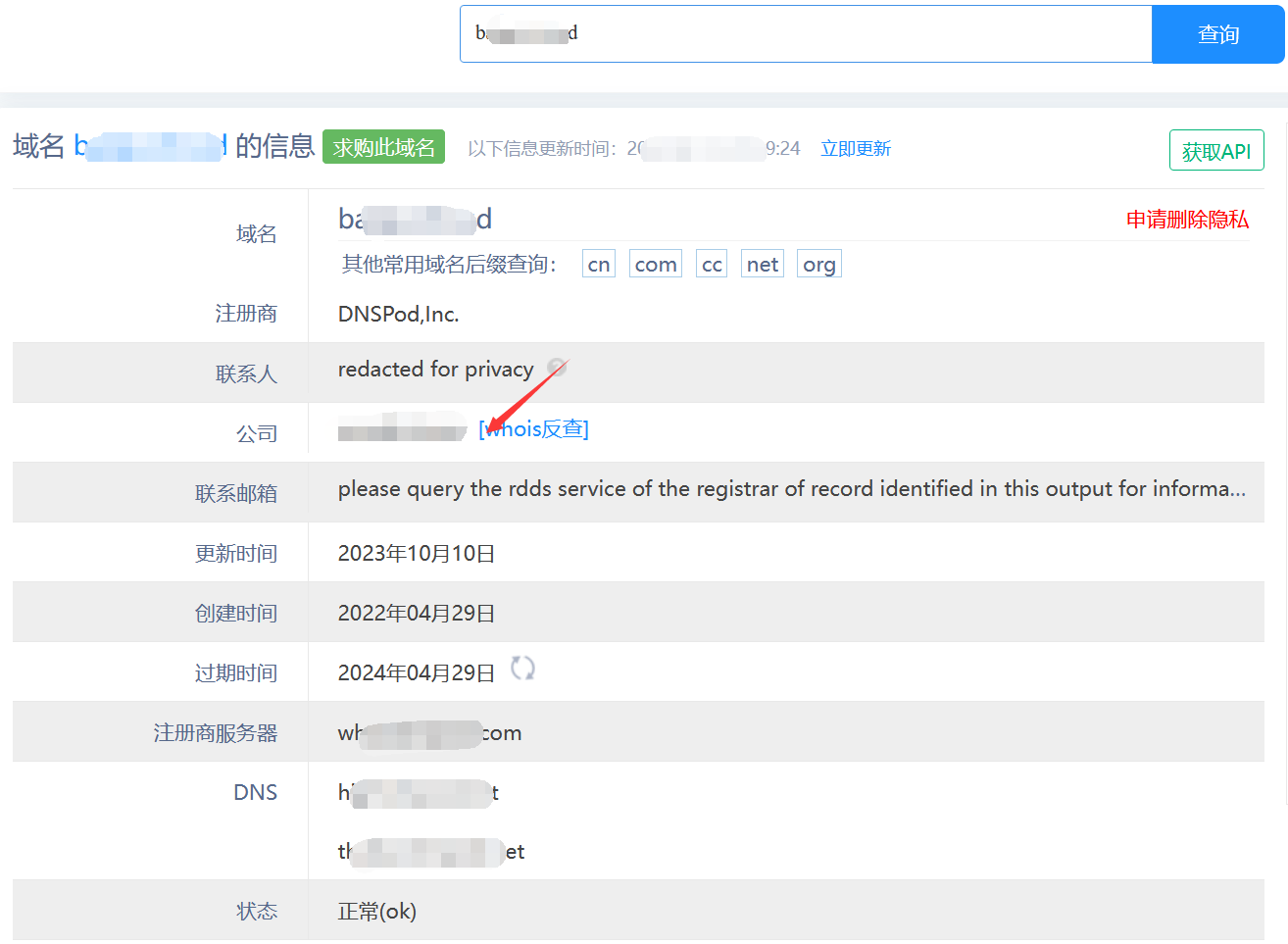

1.1. 域名注册信息

这里在查询的时候需要注意,有些大型企业或者某些企业可能会不让你查询这些信息,例如下面去查询百度的时候,就出现了违规域名。

https://whois.chinaz.com

而如果查询的是个人的域名则会出现,一些公司,而个人的情况下公司这里会显示注册人的名字拼音,包括一些其他的内容,这些就需要自己去看了。

当然这里还有很多可以查询这些信息的网站,这里就自己去尝试看看吧。

中国万网域名WHOIS信息查询地址:

https://whois.aliyun.com/西部数码域名wHOIS信息查询地址:

https://whois.west.cn/新网域名WHOIS信息查询地址:

https://whois.xinnet.com/纳网域名wHOIS信息查询地址:

http://whois.nawang.cn/中资源域名wHOIS信息查询地址:

https://www.zzy.cn/domain/whois.html三五互联域名wHOIS信息查询地址:

https://cp.35.com/chinese/whois.php新网互联域名wHOIS信息查询地址:

https://crm.dns.com.cn/show/domain/whois/index.do美橙互联域名wHOIS信息查询地址:

https://www.cndns.com/whois/index.aspx爱名网域名wHOIS信息查询地址:

https://www.22.cn/domain/

1.2. SEO信息收集

SEO能够展现出来的信息更多,具体的内容那些是自己需要的还需要自己去分辨,不单单可以查询公司类型的域名,也可以查询个人的域名。

https://seo.chinaz.com

1.3. 子域名收集

关于子域名是什么意思就不想介绍了,想必应该都知道。

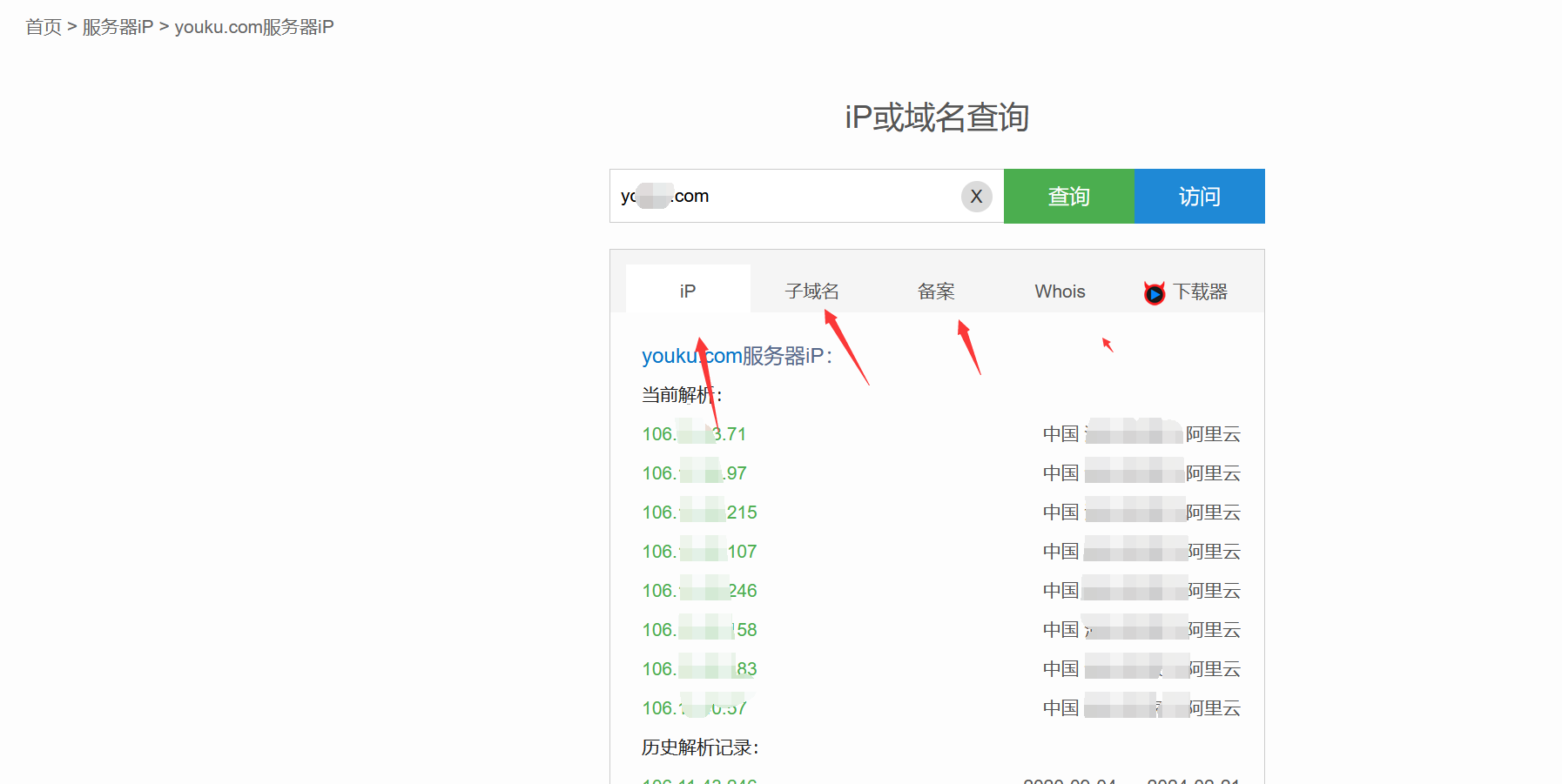

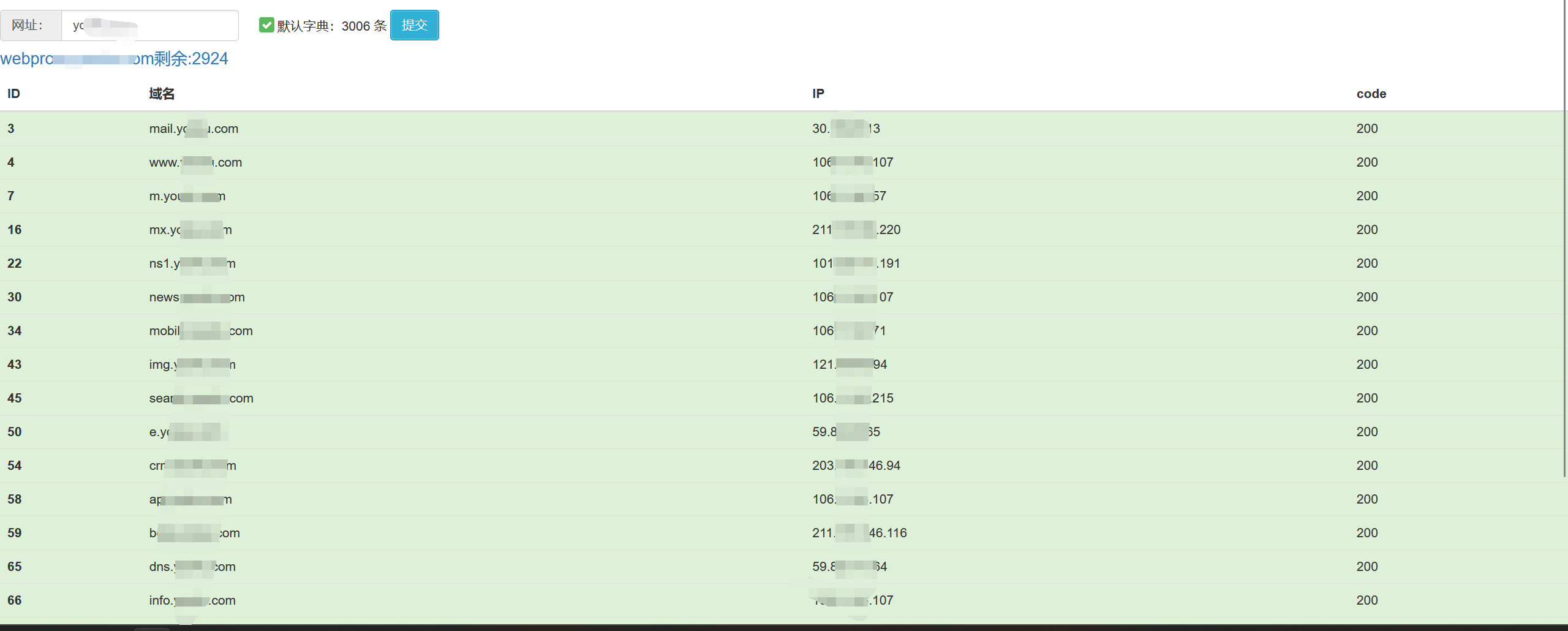

1.3.1. 在线子域名收集

这里假设基于一个www.xxx.com,这里还需要看看xxx.com下除了www还有哪些子域名,那么就可以使用爆破,这里就需要使用自己的平时收集的字典,当然,如果自己平常也没收集,那么可以使用工具或者一些网站来实现信息收集。

https://tool.chinaz.com/subdomain/

当然还有一些其他收集子域名的网站,例如下面这个网站,不单单可以收集子域名,还可以收集IP地址。

https://site.ip138.com/

如果自己想要去找查询子域名的网站,可以直接在浏览器中输入查询子域名。

当然还有一些是通过字典来爆破实现收集的。

https://scan.javasec.cn/

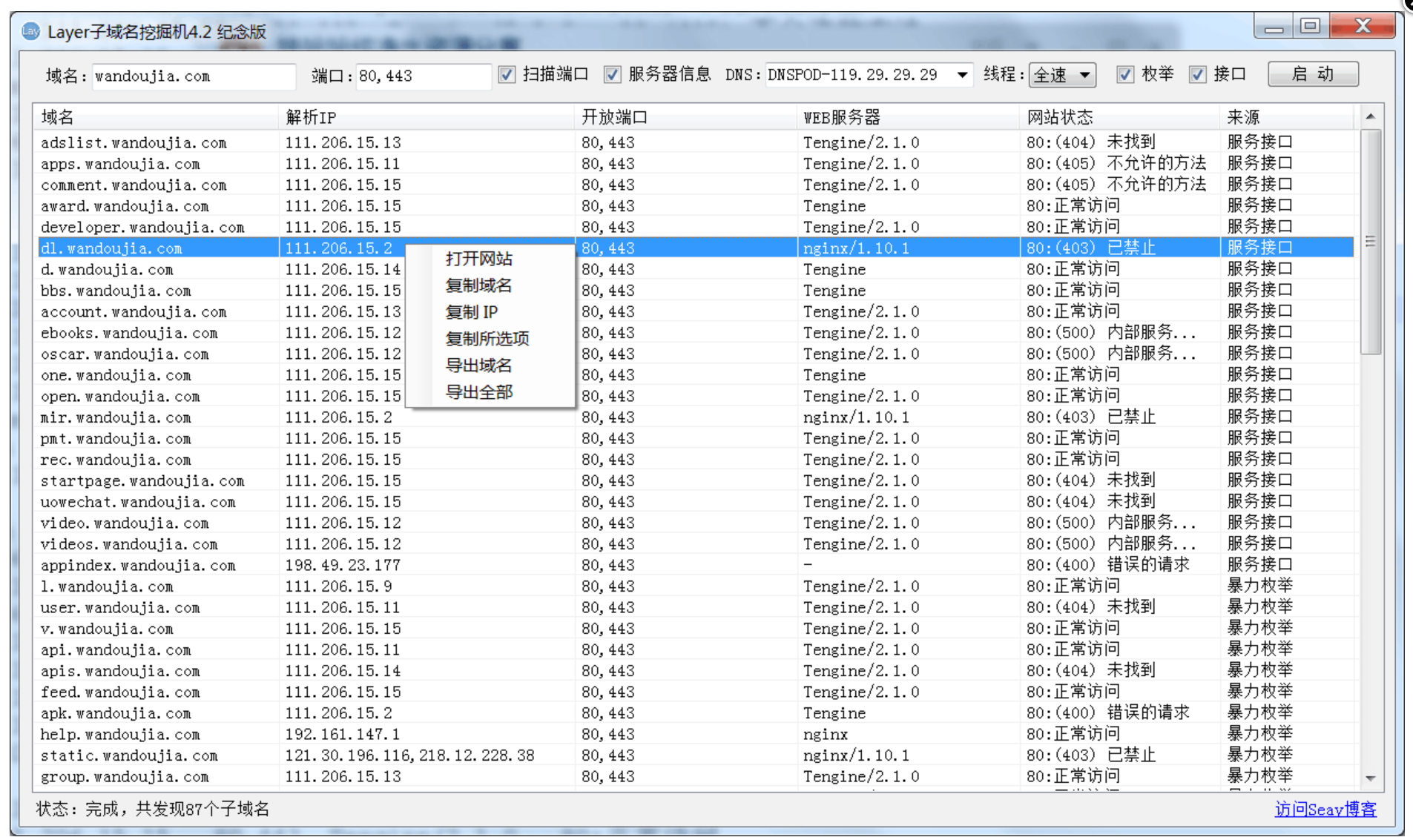

1.3.2. 子域名收集工具

收集工具,在GitHub上有很多以及一些工具箱中都会含有子域名收集的工具,这里我也不想去找这些地址连接,在线的也够初学者使用的了,关于这些工具,可以在后面密码就能够接触到。

这里我就提供一个吧,自己去这个地址下载,同时别再回头问我说你给的工具有毒,你看看那个安全工具不会被报毒,服了…这也是我现在实在不敢提供直接下载好的工具,自己去连接下载吧。

https://www.webshell.cc/6384.html

下面几个下载连接自己去下载,自己去测试,GitHub上面的项目都会有介绍,看不懂英文的自己使用翻译,同时很多软件都是需要java环境和python环境的,自行下载环境。

所有不确定的工具均放入虚拟机中运行,不要放物理机中,出现问题后果自负。

https://github.com/shmilylty/OneForAll

https://github.com/lijiejie/subDomainsBrute

还是一句话,子域名能不能爆破全,取决于字典大不大,GitHub上一搜一大堆字典,下面就是一个字典连接。

https://github.com/TheKingOfDuck/fuzzDicts

1.4. 域名备案信息

这里能够看到ICP备案是XXXX-1,这里-1就是说明这个备案下不单单只有这一个域名,还有其他的域名。

https://icp.chinaz.com

但是想要看该备案下还有那些域名发现要开VIP,那么就没辙了。

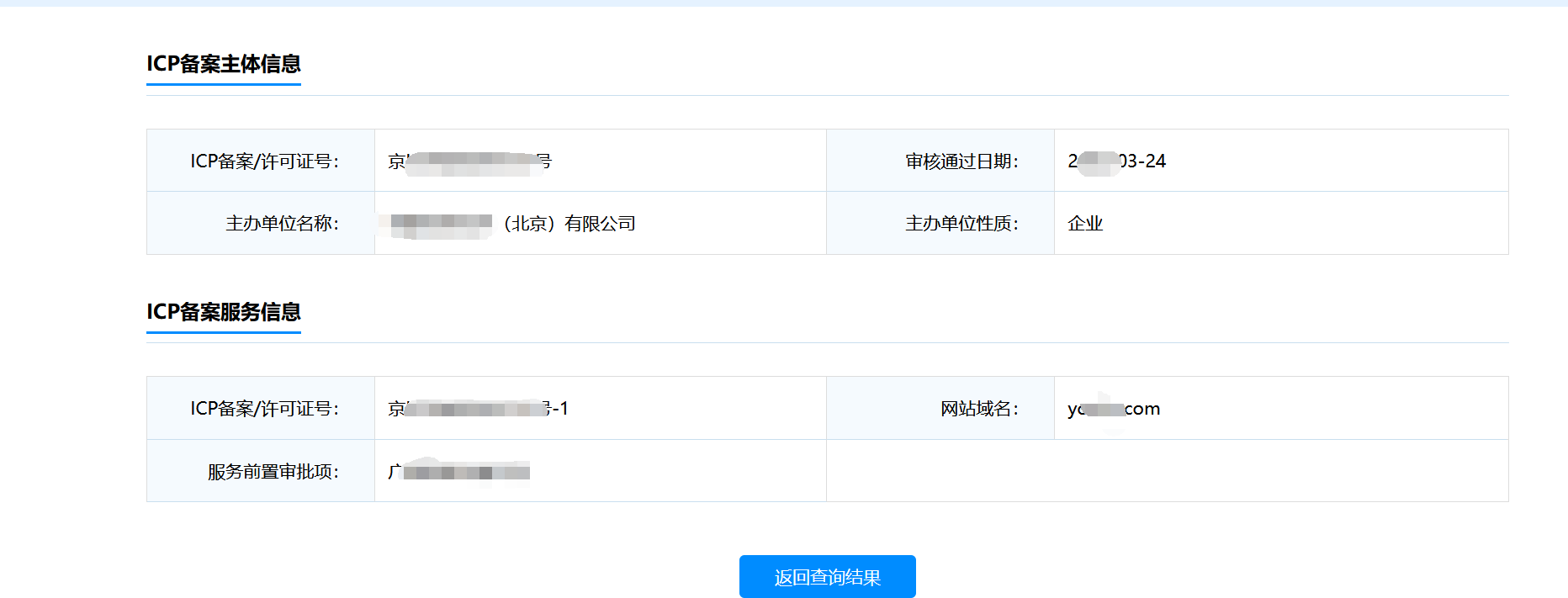

1.5. ICP备案号查询

这里可以直接去官网查询,都是可以查询到的,同时点击详情后,能够看到相关的网站域名。

https://beian.miit.gov.cn/#/Integrated/recordQuery

1.6. SSL证书查询

这个能够查询到SSL证书的状态。

https://myssl.com/

2. 收集真实IP

在测试过程中需要获取真实的IP,如果获取到的是CDN地址,是没什么意义的,比如你获取到的真实的IP,就可以直接测试那些端口开放了,同时针对这些端口所开放的服务,采取不同的手段来进行测试。

2.1. 超级ping

一般在下面IP独立个数超过两个的话,基本上就有可能存在CDN加速。

https://ping.chinaz.com/baidu.com

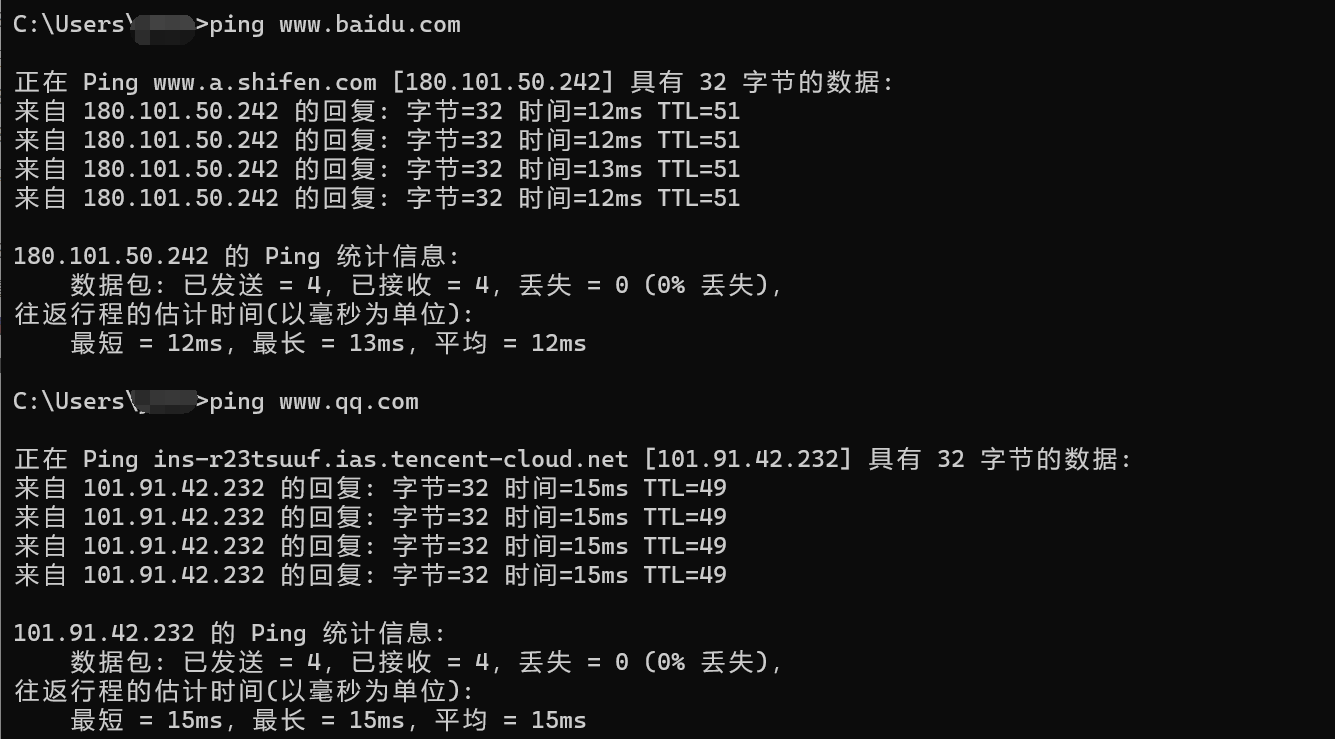

2.2. Ping

默认情况下你去ping一个地址的时候,返回的地址应该是差不多的,但是当变成很长一段的时候,大概率是经过跳转加速的,那么就可能存在CDN。

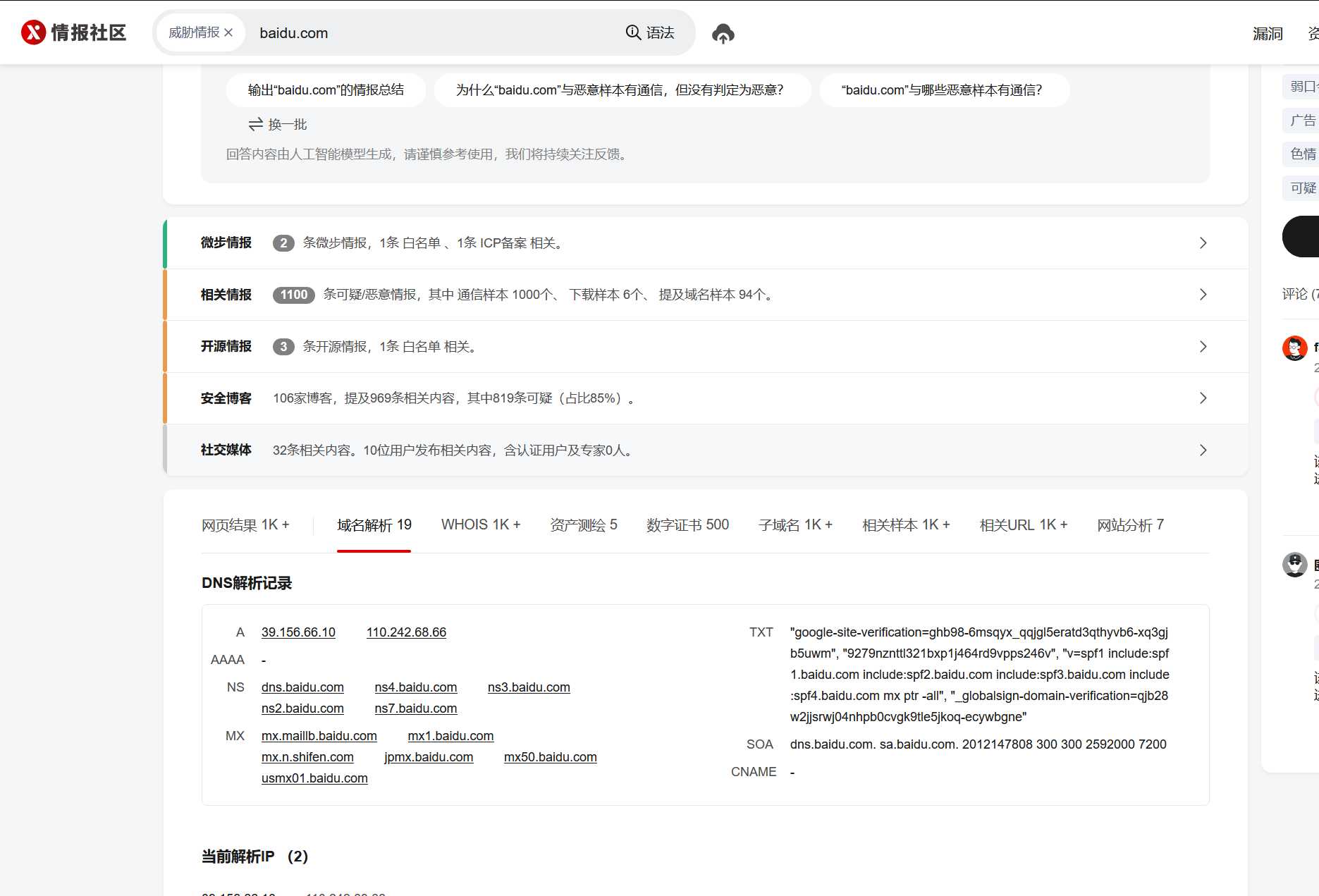

2.3. CDN绕过

使用CDN是需要花钱的,所以一般厂商都会在主站上实施CDN,所以可以尝试找其他子域名,来绕过CDN。同时绕CDN有时候是需要运气的,不是百分百能够绕过。

https://x.threatbook.com/v5/domain/wu1aoban.top

https://x.threatbook.cn/ ###微步在线

http://too1bar.netcraft.com/site_report?ur1=www.wu1aoban.top ###在线域名信息查询

http://viewdns.info/ ###DNS、IP等查询

https://too1s.ipip.net/cdn.php ###CDN查询IP

https://securitytrai1s.com/domain/wu1aoban.top/dns

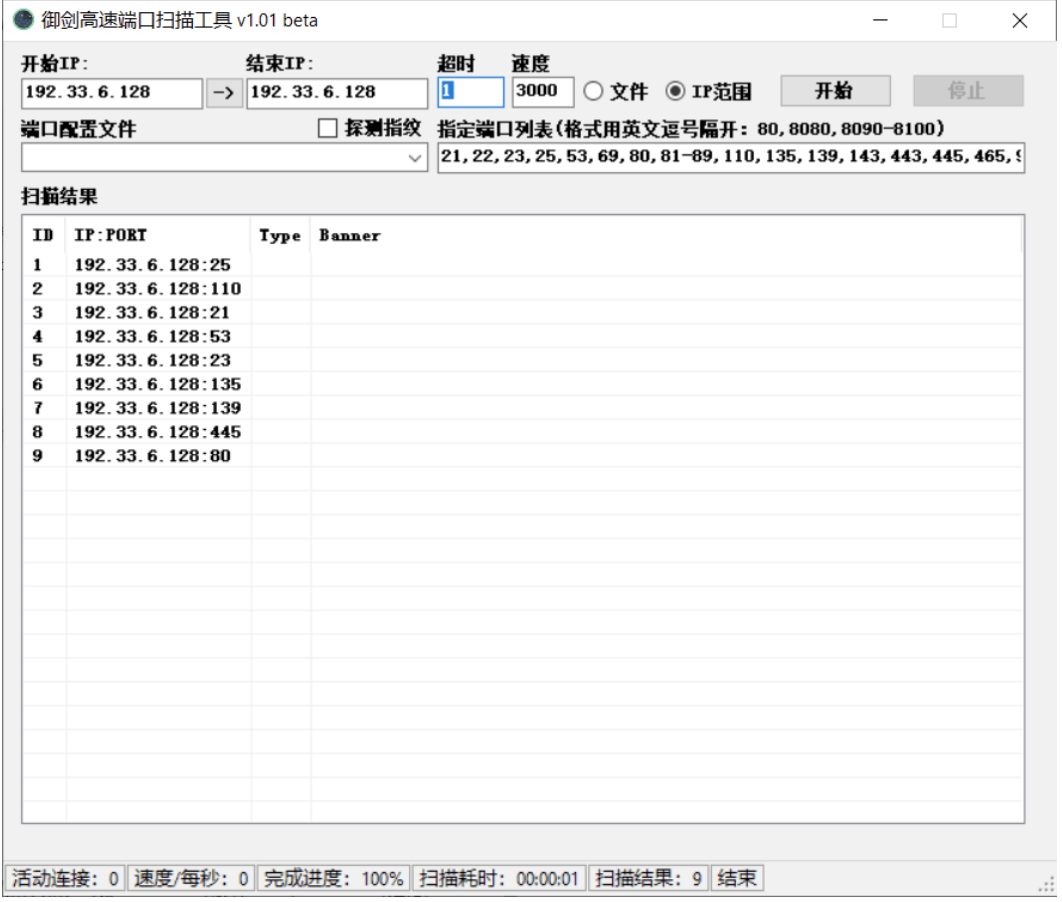

3. 收集旁站或C段IP

有时候主站我们测试不了,我们就可以对旁站进行测试,由于某些大厂业务较多,可能会买很多的公网IP,而且这些厂商在购买公网IP的时候,不太可能会去说某一个网段买一个IP,另外一个网段再买一个IP的,基本上都是在一个网段中挑几个连续的或者直接买一个网段。

所以这时候就可以根据获取到的IP地址进行旁站或C段IP的收集。

3.1. 旁站或C段

https://chapangzhan.com/

御剑工具集也可以队旁站进行测试,这些工具都可以通过工具箱等方式获取,这里公众号后台发送"御剑工具集"获取。公众号:剁椒鱼头没剁椒

3.2. 端口分析

端口:21 服务:FTP/TFTP/VSFTPD 总结:爆破/嗅探/溢出/后门

端口:22 服务:ssh远程连接 总结:爆破/openssh漏洞

端口:23 服务:Telnet远程连接 总结:爆破/嗅探/弱口令

端口:25 服务:SMTP邮件服务 总结:邮件伪造

端口:53 服务:DNS域名解析系统 总结:域传送/劫持/缓存投毒/欺骗

端口:67/68 服务:dhcp服务 总结:劫持/欺骗

端口:110 服务:pop3 总结:爆破/嗅探

端口:139 服务:Samba服务 总结:爆破/未授权访问/远程命令执行

端口:143 服务:Imap协议 总结:爆破161SNMP协议爆破/搜集目标内网信息

端口:389 服务:Ldap目录访问协议 总结:注入/未授权访问/弱口令

端口:445 服务:smb 总结:ms17-010/端口溢出

端口:512/513/514 服务:Linux Rexec服务 总结:爆破/Rlogin登陆

端口:873 服务:Rsync服务 总结:文件上传/未授权访问

端口:1080 服务:socket 总结:爆破

端口:1352 服务:Lotus domino邮件服务 总结:爆破/信息泄漏

端口:1433 服务:mssql 总结:爆破/注入/SA弱口令

端口:1521 服务:oracle 总结:爆破/注入/TNS爆破/反弹shell2049Nfs服务配置不当

端口:2181 服务:zookeeper服务 总结:未授权访问

端口:2375 服务:docker remote api 总结:未授权访问

端口:3306 服务:mysql 总结:爆破/注入

端口:3389 服务:Rdp远程桌面链接 总结:爆破/shift后门

端口:4848 服务:GlassFish控制台 总结:爆破/认证绕过

端口:5000 服务:sybase/DB2数据库 总结:爆破/注入/提权

端口:5432 服务:postgresql 总结:爆破/注入/缓冲区溢出

端口:5632 服务:pcanywhere服务 总结:抓密码/代码执行

端口:5900 服务:vnc 总结:爆破/认证绕过

端口:6379 服务:Redis数据库 总结:未授权访问/爆破

端口:7001/7002 服务:weblogic 总结:java反序列化/控制台弱口令

端口:80/443 服务:http/https 总结:web应用漏洞/心脏滴血

端口:8069 服务:zabbix服务 总结:远程命令执行/注入

端口:8161 服务:activemq 总结:弱口令/写文件

端口:8080/8089 服务:Jboss/Tomcat/Resin 总结:爆破/PUT文件上传/反序列化

端口:8083/8086 服务:influxDB 总结:未授权访问

端口:9000 服务:fastcgi 总结:远程命令执行

端口:9090 服务:Websphere 总结:控制台爆破/java反序列化/弱口令

端口:9200/9300 服务:elasticsearch 总结:远程代码执行

端口:11211 服务:memcached 总结:未授权访问

端口:27017/27018 服务:mongodb 总结:未授权访问/爆破

4. 收集端口及服务

关于本部分内容,主要就是通过IP地址获取到上面的端口,如何通过端口判断服务,通过服务的版本等等信息获取相关历史漏洞或者密码爆破等。

4.1. Nmap

Nmap(网络映射器)是Gordon Lyon最初编写的一种安全扫描器,用于发现计算机网络上的主机和服务,从而创建网络的“映射”。为了实现其目标,Nmap将特定数据包发送到目标主机,然后分析响应Nmap强大的网络工具,用于枚举和测试网络。

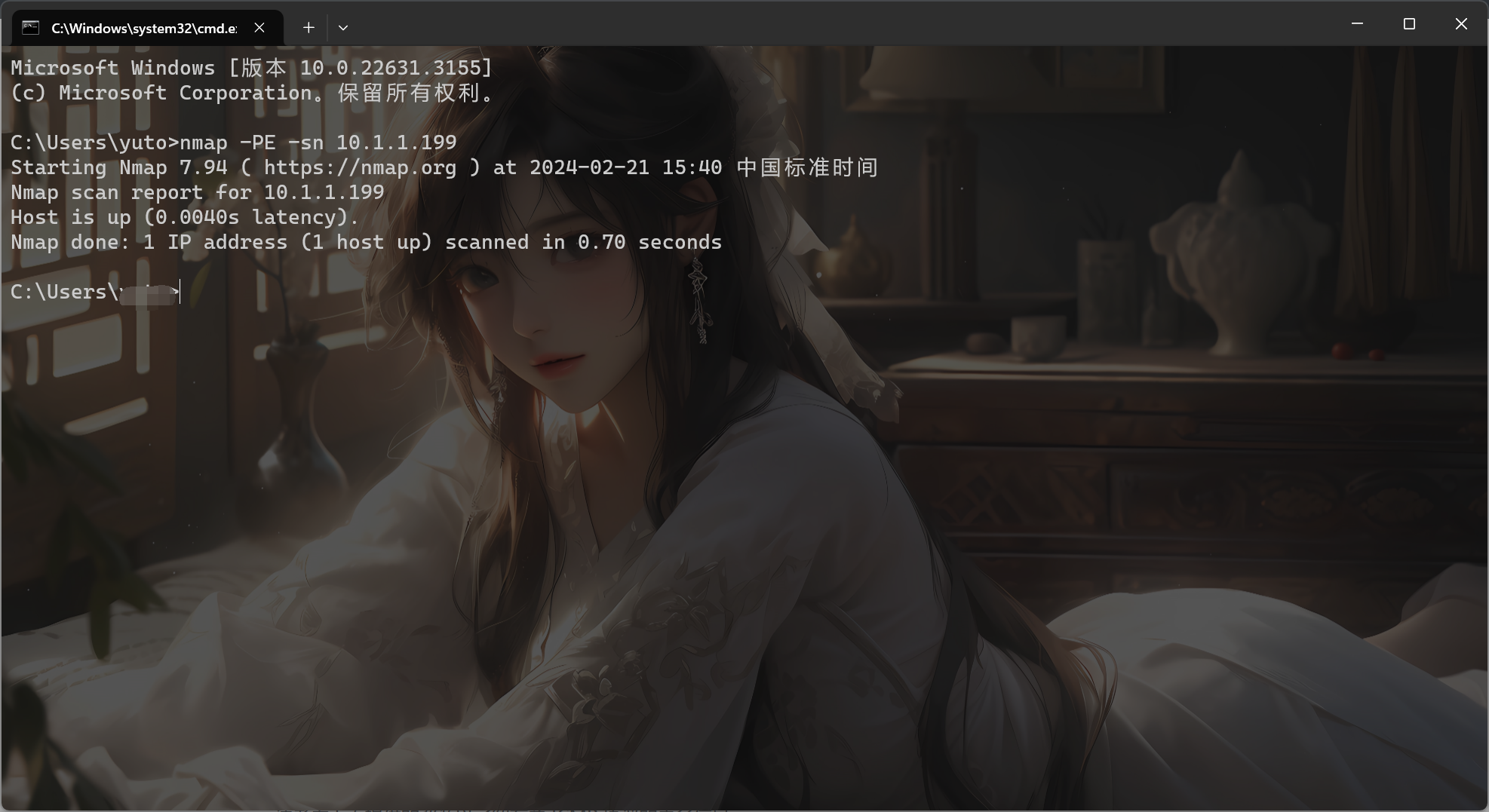

4.1.1. 主机发现

Nmap主机发现过程是指网络主机的枚举,以收集有关它们的信息,以在渗透测试中构建攻击计划。

在主机发现过程中,Nmap 使用 Ping 等元素和内置脚本来查找操作系统、端口以及使用 TCP 和 UDP 协议运行的服务。如果指定,您可以启用 Nmap 脚本引擎,该引擎使用各种脚本来查找主机的漏洞。

Nmap 使用的主机发现过程利用原始 ICMP 数据包。

这里更多的功能我就不介绍了,可以直接去相应的手册中寻找即可。

nmap -PE -sn 10.1.1.199

常见参数:

-SL: List scan列表扫描,仅将指定的目标的IP列举出来,不进行主机发现。

-sn: Ping scan只进行主机发现,不进行端口扫描。用的多。

-Pn∶将所有指定的主机视作开启的,跳过主机发现的过程。直接探测端口,通过端口探测结果判断主机是否存活

-PS/PA/PU/PY[port7ist]:使用TCPSYN/ACK或SCTP INIT/ECHO方式进行发现。

#nmap -PS 192.168.2.0/24 #不指定端口的话会自动扫描常用端口(1000个),速度会慢。

-PE/PP/PM:使用ICMP echo,timestamp,and netmask 请求包发现主机。

-Po[protocol1ist]:使用IP协议包探测对方主机是否开启。

-n/-R : -n表示不进行DNS解析;-R表示总是进行DNS解析。

--dns-servers cserv1[, serv2],...>:指定DNS服务器。

--system-dns:指定使用系统的DNS服务器

--traceroute:追踪每个路由节点

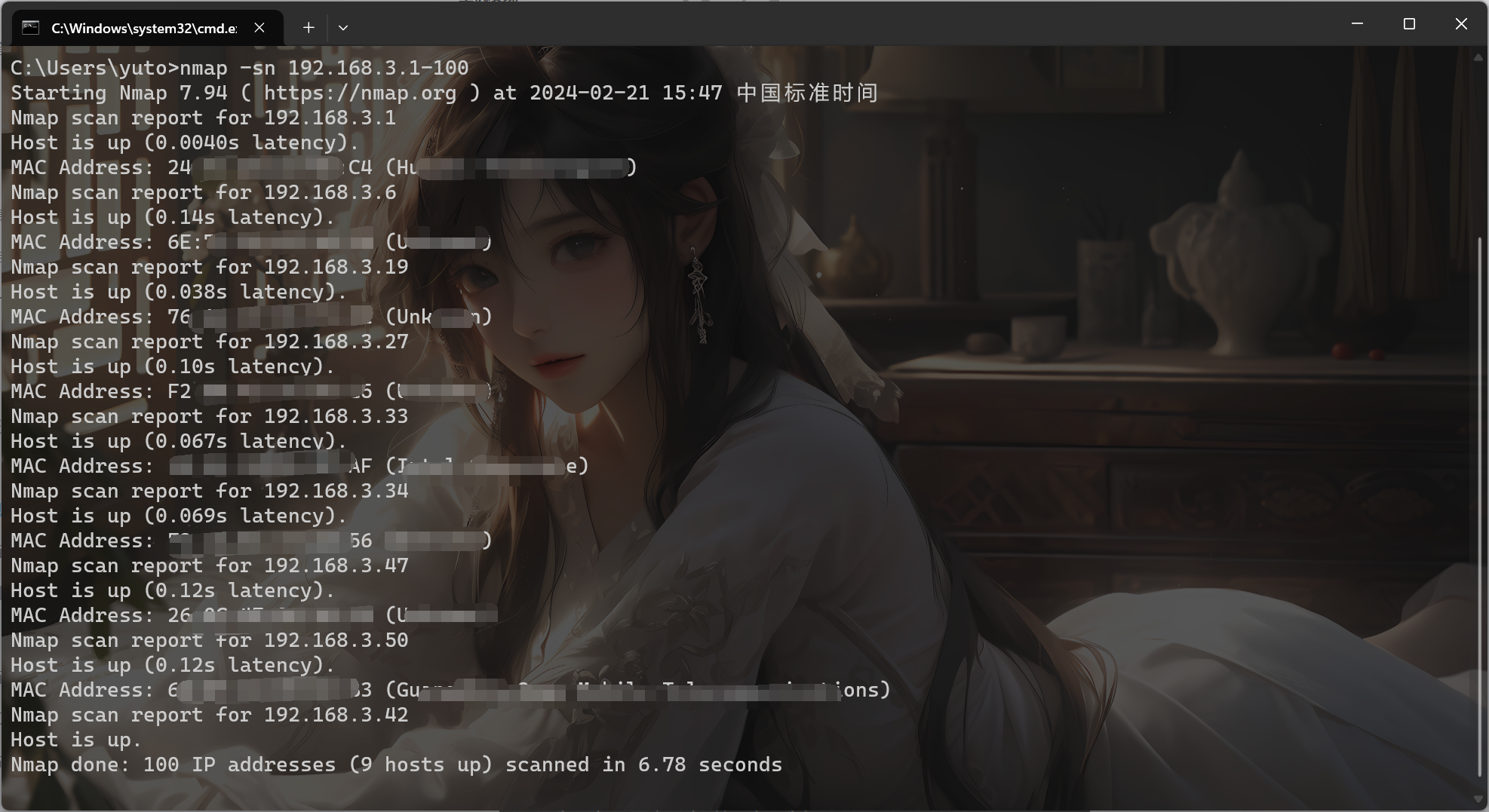

例如这里可以扫描一下在192.168.3.1到100下有那些主机存活。

nmap -sn 192.168.3.1-100

4.1.2. 端口扫描

端口扫描是Nmap的最基础的核心功能,用于确定目标主机的端口开放情况,默认情况下Nmap会扫描1000个最有可能开放的TCP端口,Nmap通过探测将端口划分为6个状态:

open:端口是开放的。

closed:端口是关闭的。

filtered:端口被防火墙IDS/IPS屏蔽,无法确定其状态。

unfiltered:端口没有被屏蔽,但是否开放需要进一步确定。

open|filtered:端口是开放的或被屏蔽。

closed|filtered :端口是关闭的或被屏蔽。

扫描方式分为3个状态:

开放扫描:会产生大量的审计数据,容易被对方发现,但其可靠性高;例如:TCP Connect类。 效率高

隐蔽扫描:能有效的避免入侵检测系统和防火墙的检测,但扫描使数据包容易被丢弃从而产生错误的探测信

息;例如:TCP FIN类。 效率低

半开放扫描:隐蔽性和可靠性介于前两者之间。例如:TCP SYN类。

常见参数:

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags <flags>: 定制TCP包的flags。

-sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b <FTP relay host>: 使用FTP bounce scan扫描方式

-p <port ranges> 只扫描指定端口eg:-p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9

-F 扫描比默认扫描更少的端口

--top-posts <number> 扫描<number>数量的最常见的端口

最基础的端口扫描,就是直接跟IP,不带任何参数,说是不带,但是还是携带了默认参数,其他的使用方式自己去测试。

nmap IP地址

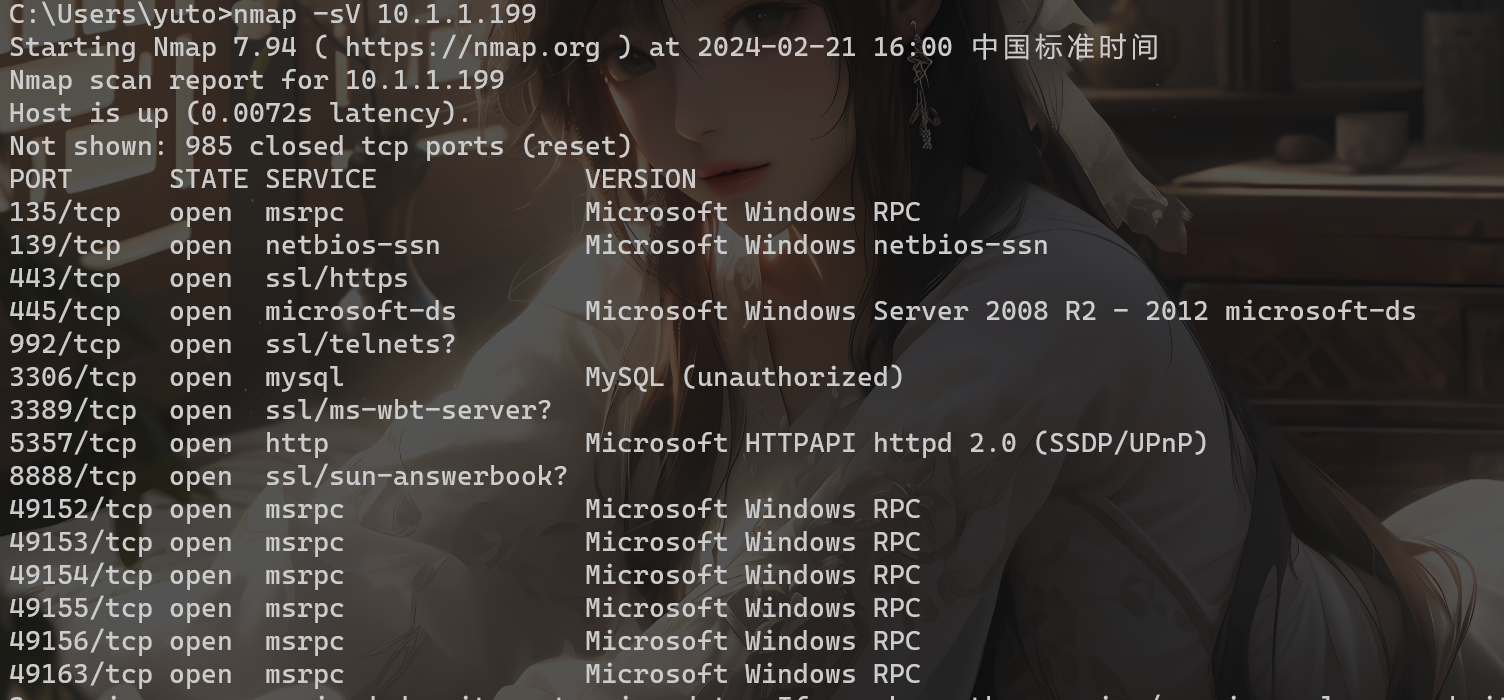

4.1.3. 版本探测

有时候我们希望可以知道正在运行什么邮件和域名服务器以及它们的版本。有一个精确的版本号对了解服务器有什么漏洞有巨大的帮助,在Nmap中版本探测可以帮您获得该信息。

常见参数:

-sV: 指定让Nmap进行版本侦测

--version-intensity <level>: 指定版本侦测强度(0-9),默认为7。数值越高,探测出的服务越准确,但是运行时间会比较长。

--version-light: 指定使用轻量侦测方式 (intensity 2)

--version-all: 尝试使用所有的probes进行侦测 (intensity 9)

--version-trace: 显示出详细的版本侦测过程信息。

nmap -sV IP地址

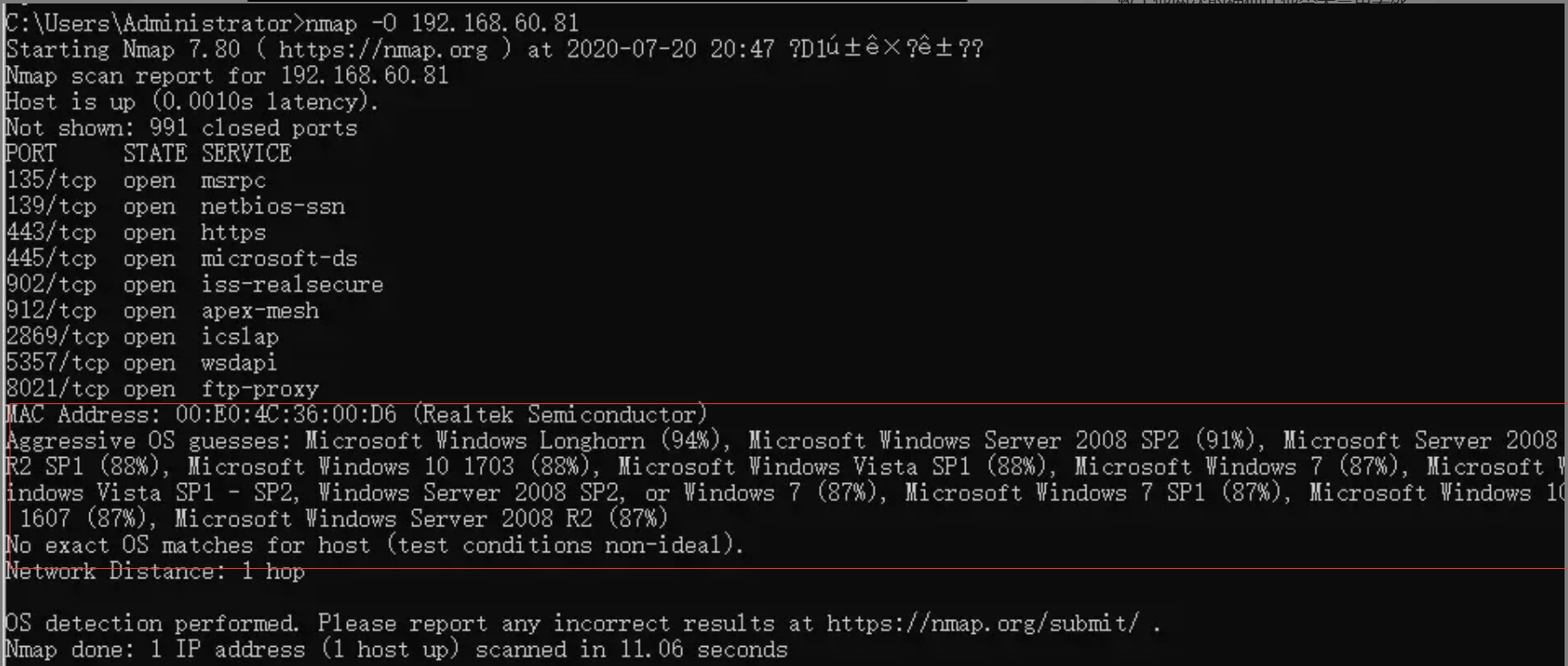

4.1.4. OS探测

Nmap使用TCP/IP协议栈指纹来识别不同的操作系统和设备。在RFC规范中,有些地方对TCP/IP的实现并没有强制规定,由此不同的TCP/IP方案中可能都有自己的特定方式。Nmap主要是根据这些细节上的差异来判断操作系统的类型的。

这里我自己找设备没扫描出来,我就直接搞一张别人的图片。

nmap -O IP地址

5. 收集网站指纹

在渗透测试中,对目标服务器进行指纹识别是非常有必要的,因为只有识别出相应的web容器或者CMS,才能查看与其相关的漏洞,然后利用可用的漏洞进行相应的渗透测试。

5.1. 在线网站

https://www.yunsee.cn/ ##云悉

http://finger.tidesec.com/ ##潮汐

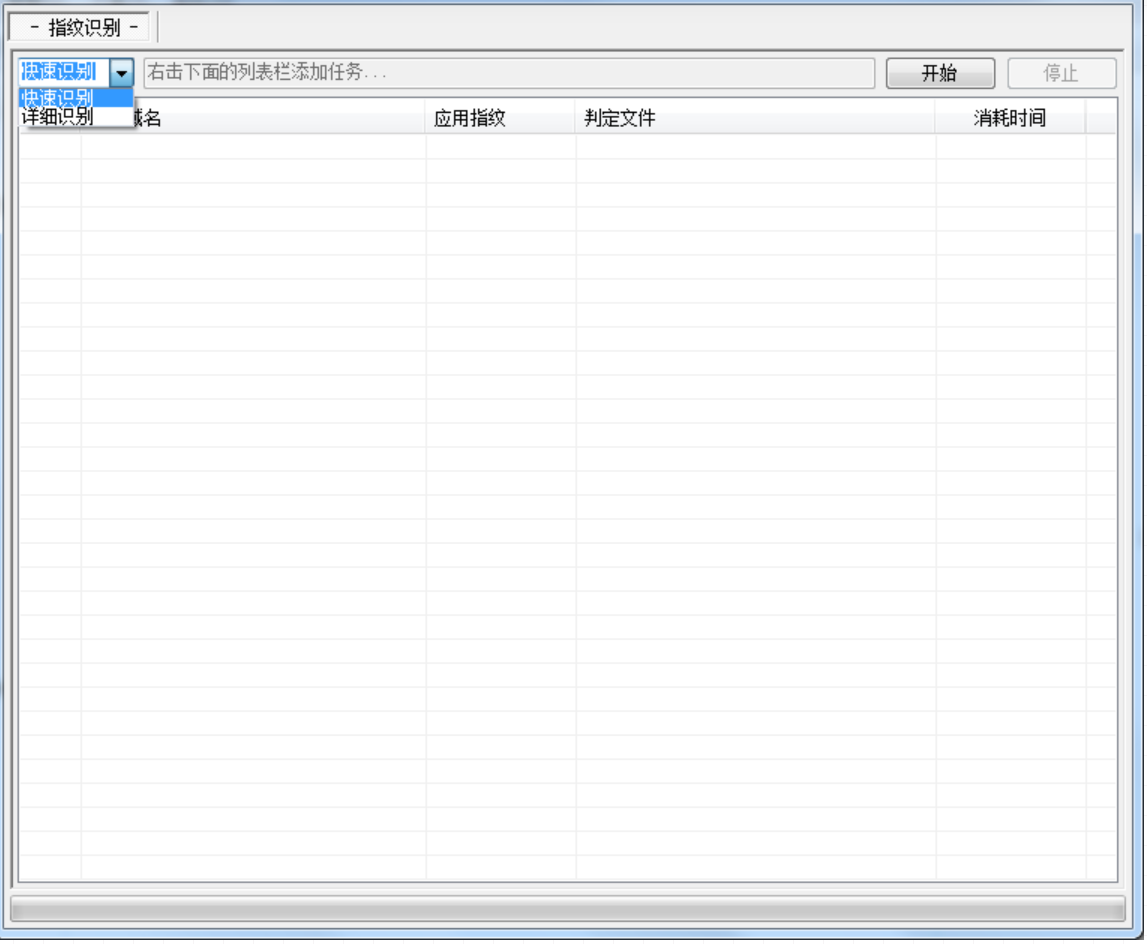

5.2. 工具类

御剑WEB扫描,当出现相关的CMS后就可以去百度搜索相关的CMS漏洞了。这里公众号后台发送"御剑工具集"获取。公众号:剁椒鱼头没剁椒

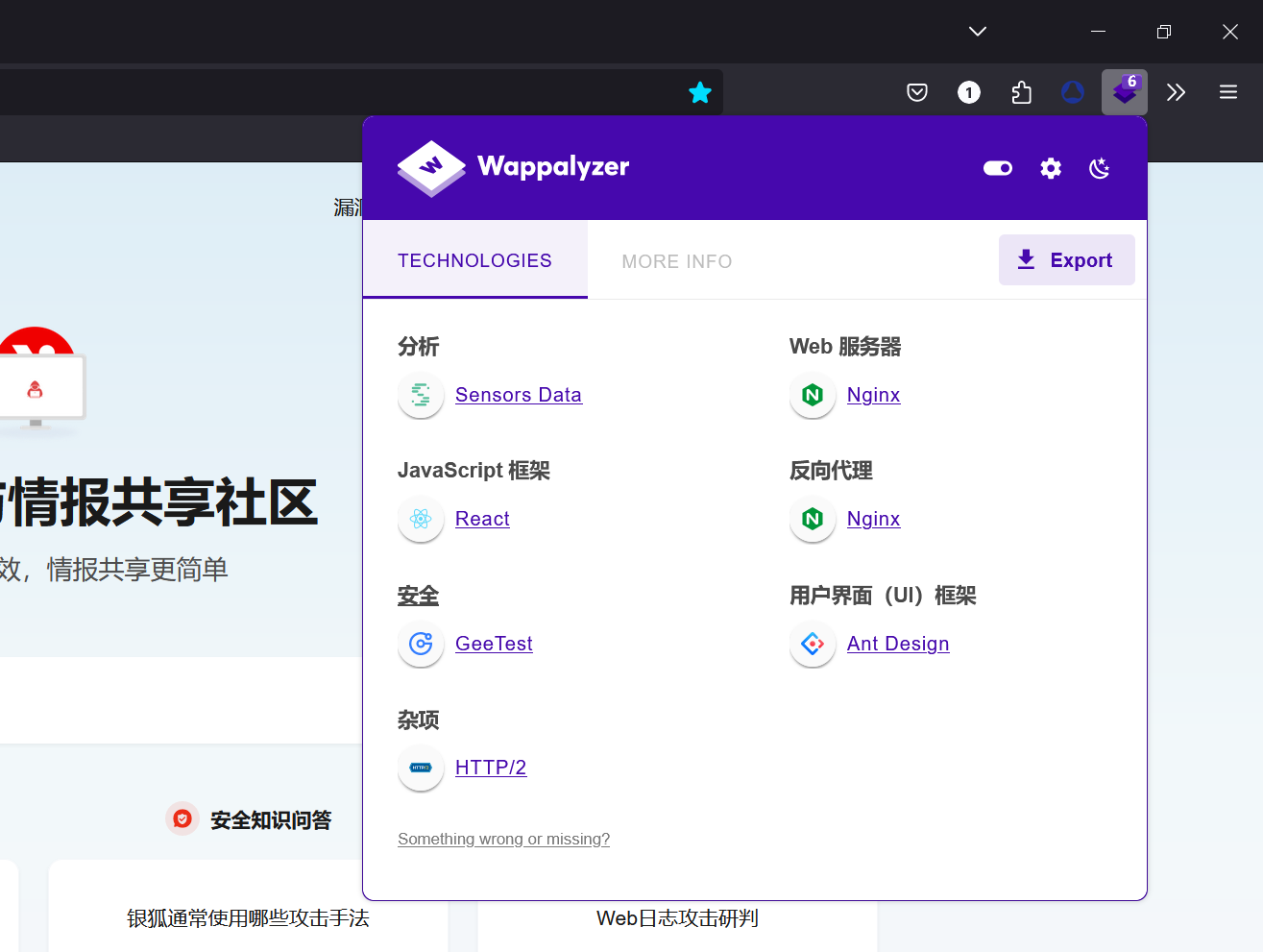

Wappalyzer插件,是一款开发必备的网站技术嗅探工具,能够用来检测和分析当前网站的各种参数,比如平台架构、编程语言、网站环境、服务器配置、javascript框架等。Wappalyzer插件是一款功能强大、简单易操作的网站技术分析检测工具,能帮你对所访问网站上使用的技术一目了然。通过它,能够一键分析指定网站所采用的平台构架、统计工具、服务器配置、Web框架、编程语言等参数。

作为开发者,当我们看到别人的网站有许多值得借鉴的地方时,也会很想探索一番,到底对方都使用了哪些技术配置。如果你是大神的话,可能很容易就能看出来,但对于许多普通人来说,借助第三方的网站技术分析工具,也能达到这个目的。

6. 收集敏感信息

由于发布网站时,服务器配置问题,导致目录能够在浏览器中打开,从而引起信息泄露,造成安全隐患。例如你在网站目录下放置1.txt,而这个1.txt中存放网站的密码,那么这样攻击者通过该手段这样就能够直接登录网站了。

https://zhuanlan.zhihu.com/p/110389472 ##参考链接

6.1. 目录信息收集

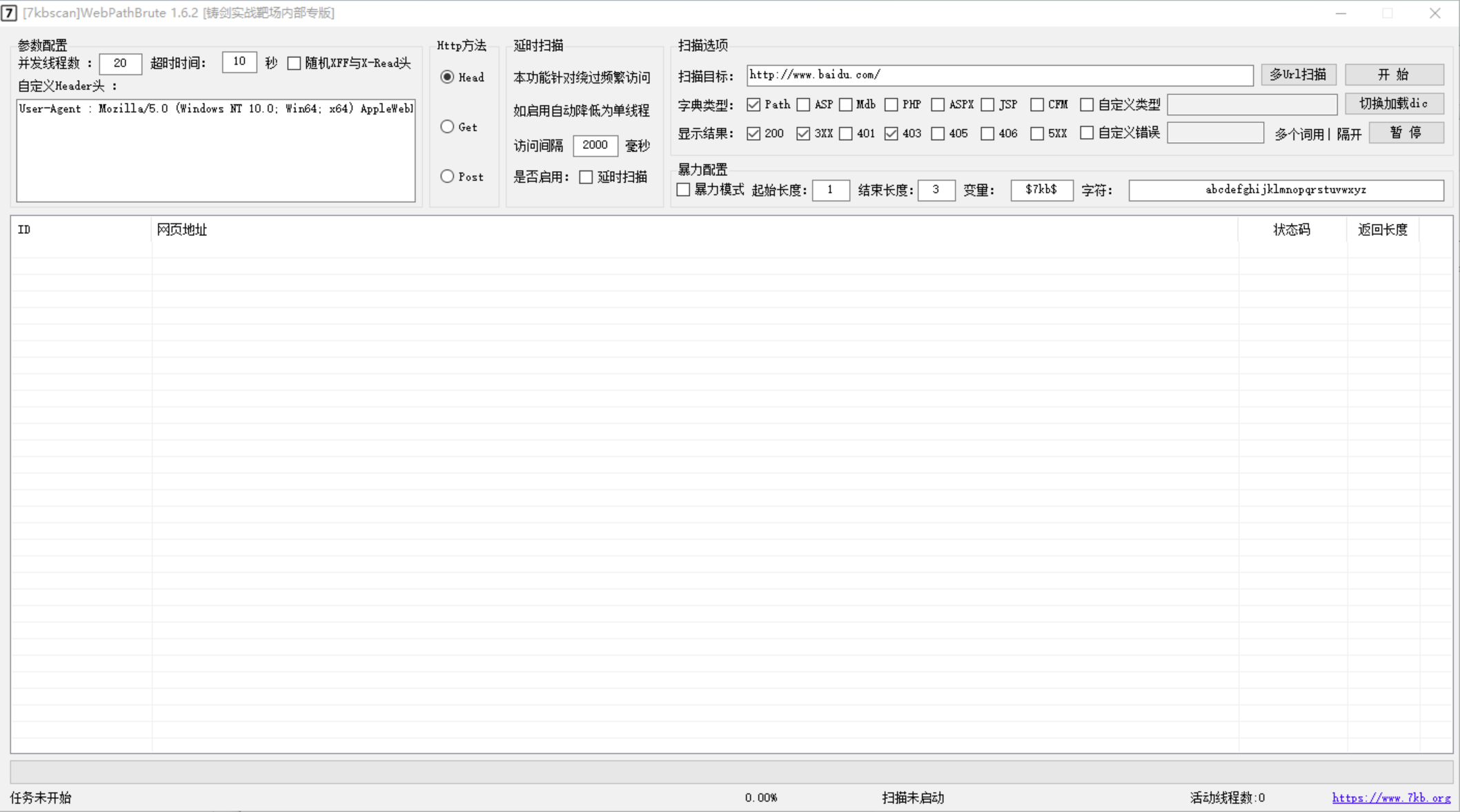

7kbstorm,具体使用可以去GitHub上看,其实不用说看界面也能看懂如何使用。

https://github.com/7kbstorm/7kbscan-WebPathBrute

6.2. 代码管理工具信息泄露

这里主要是出现在搭建网站的时候会出现源码泄露的情况,很多情况下我们都是对网站进行黑盒测试,而如果获取到源码后,那么漏洞不就相当于自己送过来的么。

6.2.1. Git源码泄露

Git是一个开源的分布式版本控制系统,在执行git init初始化目录的时候,会在当前目录下自动创建一个.git目录,用来记录代码的变更记录等。发布代码的时候,如果没有把.git这个目录删除,就直接发布到了服务器上,攻击者就可以通过它来恢复源代码。

https://github.com/lijiejie/GitHack

用法:

GitHack.py http://www.openssl.org/.git/

建议删除.git目录或者修改中间件配置进行对.git隐藏文件夹的访问。

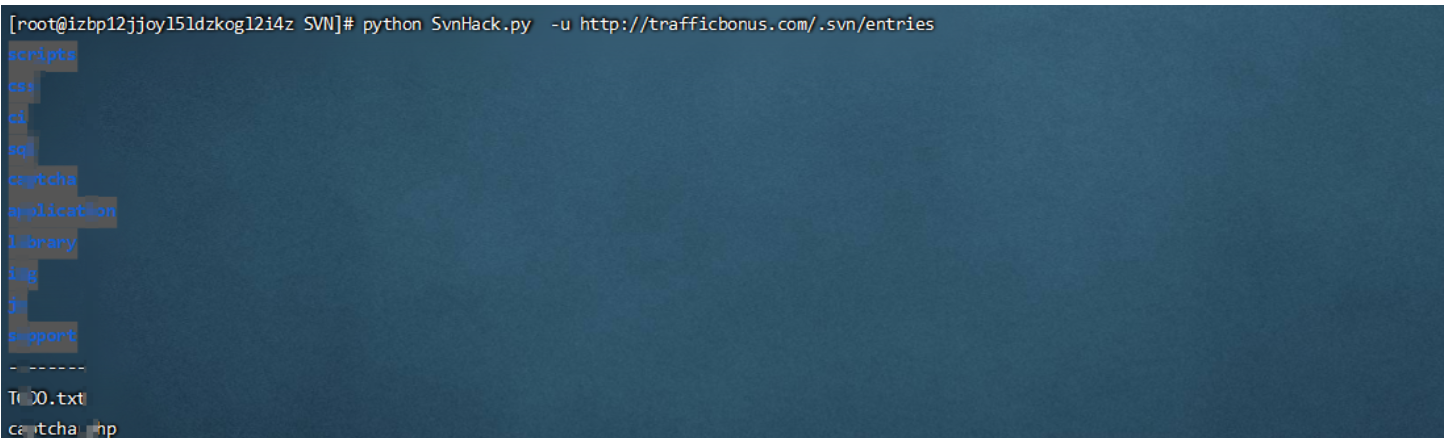

6.2.2. SVN源码泄露

SVN是一个开放源代码的版本控制系统。在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。网站管理员在发布代码时,没有使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,可以利用.svn/entries文件,获取到服务器源码。

https://github.com/callmefeifei/SvnHack

用法:看官网介绍,主要我也没环境,有工具也无法测试。(借图)

python SvnHack.py -u http://trafficbonus.com/.svn/entries

建议删除web目录中所有.svn隐藏文件夹,开发人员在使用SVN时,严格使用导出功能,禁止直接复制代码。

7. 综合性信息收集

这里的收集就相对来说收集的跟全面,同时也是更多的都是采用网络,想要很好的进行信息收集,那么一定需要会fq,关于这技术自己想办法吧。

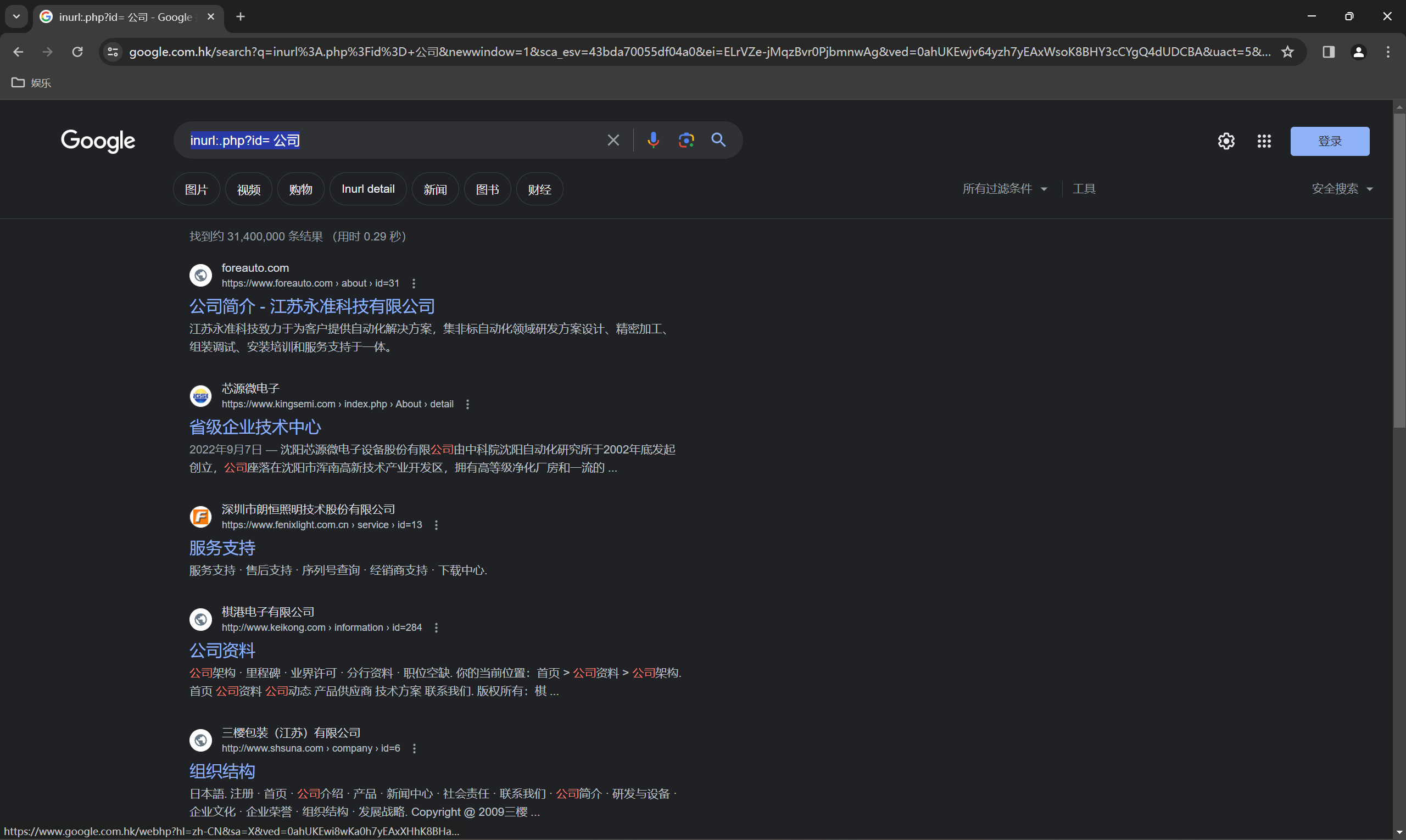

7.1. Google hack(高级搜索)

inurl: 用于查找含有该值的所有url网址网页。例:inurl:mail(可找一些免费邮箱)related::找出和该网址类似的网站,比如想知道和amazon.com类似的大型网络书店有哪些时输入amazon.com网址。例:related:amazon.comintext: 只搜索网页部分中包含的文字(也就是忽略了标题,URL等的文字).filetype: 搜索通过文件的后缀或者扩展名来搜索含有这类文件的网页intitle: 标题中存在关键字的网页allintitle: 搜索所有关键字构成标题的网页. 但是推荐不要使用link: 可以得到一个所有包含了某个指定URL的页面列表. 当我们使用link:URL提交查询的时候,Google会返回跟此URL做了链接的网站。例 [link:www.baidu.com],提交这个查询,我们将得到所有跟www.baidu.com这个网站做了链接的网站。(link是个单独的语 法,只能单独使用,且后面不能跟查询关键词,跟能跟URL)location: 当我们提交location进行Google新闻查询的时候,Google仅会返回你当前指定区的跟查询关键词相关的网页。例[ queen location:canada ],提交这个查询,Google会返回加拿大的跟查询关键词”queen”相匹配的网站。site: 搜索含有该域名的网页,google会限制尽在某个网站或者说域下面进行搜索。使用site进行站点搜索时,一般常见用法有:

site:ooxx.com filetype:xls # 支持组合搜索

site:xxx.com admin # 一般公司的后台系统都带有admin啊,login啊,内部系统啊之类的关键字

site:xxx.xxx login

site:xxx.xxx system

site:xxx.xxx 管理

site:xxx.xxx 登录

site:xxx.xxx 内部

例如搜索SQL注入,那么SQL注入最简单的判断就是有没有ID信息,那么这里就可以根据这个ID信息进行搜索。

inurl:.php?id= 公司

7.2. 黑暗搜索引擎

关于这些引擎的用法网站上都有详细的介绍,这里就不介绍了,直接就是给几个网站吧。

7.2.1. shodan

https://www.shodan.io/

参考语法:

hostname:搜索指定的主机或域名,例如 hostname:"google"

port:搜索指定的端口或服务,例如 port:"21"

country:搜索指定的国家,例如 country:"CN"

city:搜索指定的城市,例如 city:"Hefei"

org:搜索指定的组织或公司,例如 org:"google"

isp:搜索指定的ISP供应商,例如 isp:"China Telecom"

product:搜索指定的操作系统/软件/平台,例如 product:"Apache httpd"

version:搜索指定的软件版本,例如 version:"1.6.2"

geo:搜索指定的地理位置,参数为经纬度,例如 geo:"31.8639, 117.2808"

before/after:搜索指定收录时间前后的数据,格式为dd-mm-yy,例如 before:"11-11-15"

net:搜索指定的IP地址或子网,例如 net:"210.45.240.0/24"

7.2.2. FOFA

https://fofa.info/

语法都在界面中,可以自行去查找,不过需要注意免费的都查不了多少内容。

7.2.3. 钟馗之眼

同样这里也是有语法说明的,这里就不在赘述。

https://www.zoomeye.org/

7.3. ARL灯塔资产侦察系统

这里参考下面的文章即可。

ARL灯塔安装与使用

https://github.com/TophantTechnology/ARL/releases/tag/v2.6 ##下载地址

8. APP与小程序信息收集

关于这个两个方面,我在之前都已经有涉及写过,可以去合集中寻找即可,下面就是合集的地址。

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg3MDk0OTc1Nw==&action=getalbum&album_id=2916644331212488707#wechat_redirect

相关文章:

渗透测试—信息收集

渗透测试—信息收集 1. 收集域名信息1.1. 域名注册信息1.2. SEO信息收集1.3. 子域名收集1.3.1. 在线子域名收集1.3.2. 子域名收集工具 1.4. 域名备案信息1.5. ICP备案号查询1.6. SSL证书查询 2. 收集真实IP2.1. 超级ping2.2. Ping2.3. CDN绕过 3. 收集旁站或C段IP3.1. 旁站或C段…...

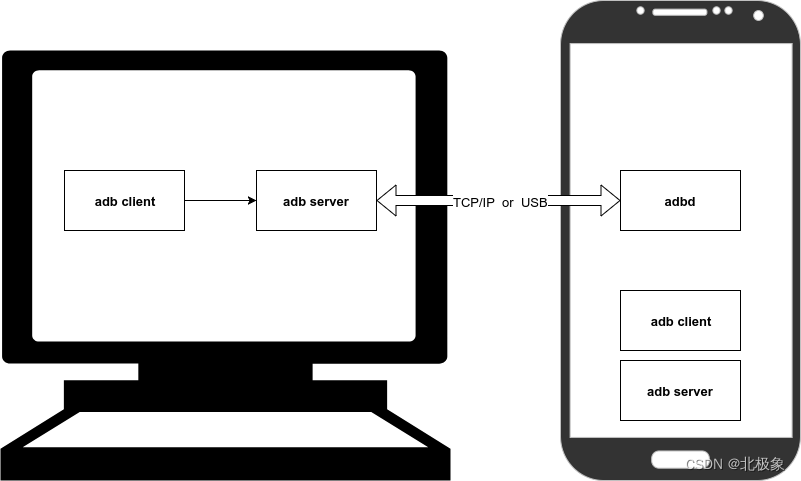

安卓adb调试备忘录

由于 MAC 的 USB 口全被占用着,采用无线连接刚方便,记录一下,以防忘记~ ADB原理 adb devices -l ## 列出连接的设备adb tcpip [端口号] adb tcpip 6666 # 将当前已连接USB上的Mobile端切换为TCP/IP模式,以6666端口进行监听. adb…...

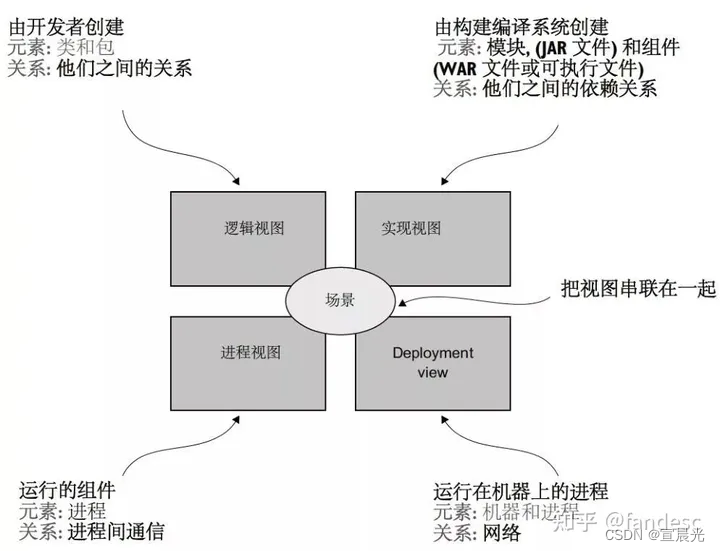

【软件架构】01-架构的概述

1、定义 软件架构就是软件的顶层结构 RUP(统一过程开发)4 1 视图 1)逻辑视图: 描述系统的功能、组件和它们之间的关系。它主要关注系统的静态结构,包括类、接口、包、模块等,并用于表示系统的组织结构…...

Vue 图片轮播第三方库 介绍

Vue图片轮播是一种在网页上以自动或手动方式展示图片的组件,常用于产品展示、网站banner等场景。有许多第三方库可以帮助Vue开发者轻松实现图片轮播功能。以下是一些流行的Vue图片轮播第三方库的介绍: 1. Vue-awesome-swiper - **简介**:V…...

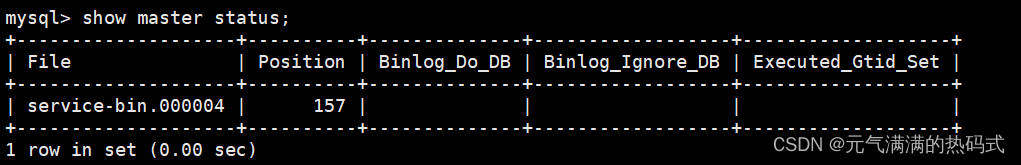

设置主从复制时发生报错Could not find first log file name in binary log index file‘;解决方案

如图所示,slave_io_runnind:no,slave_sql_running:yes 此时,主从配置错误,我们可以查看Last_IO_Error:来查看报错信息 此时,我们需要停止从服务器的主从服务, mysql> stop slave; Query OK, 0 rows affected, 1 w…...

React Context的使用方法

背景:在某些场景下,你想在整个组件树中传递数据,但却不想手动地在每一层传递属性,你可以直接在React中使用强大的contextAPI 解决上述问题 在一个典型的React 中,数据通过Props属性自下而上(由父及子&…...

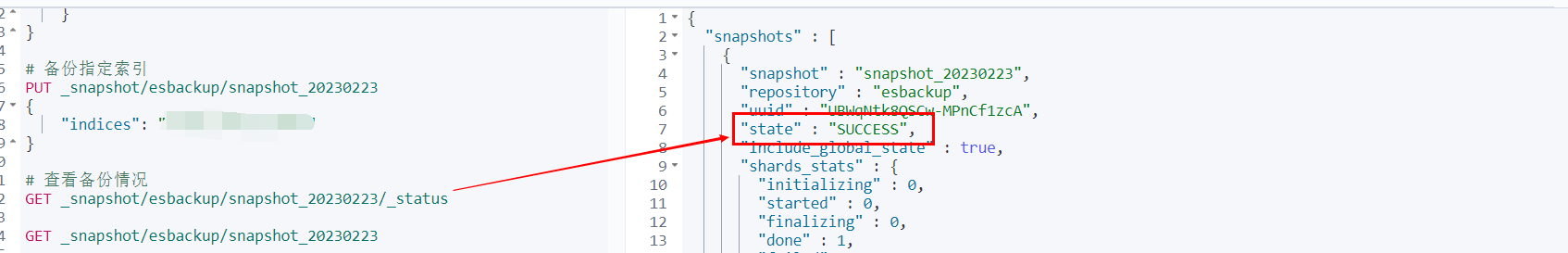

ElasticSearch索引数据备份与恢复

索引数据备份 在磁盘创建备份目录并授权 # 创建备份目录 /home/esbackup # 授权 chmod 777 /home/esbackup修改配置文件elasticsearch.yml echo path.repo: ["/home/esbackup"] >> /etc/elasticsearch/elasticsearch.yml重启elasticsearch(我是docker创建的…...

kubernetes日志收集 fluent-operator 动态索引名的实现

文章目录 按照服务名区分索引名1.修改fluent-operator,让其支持logstash_prefix_key2.让它能获取app name作为服务名3. 拼接索引名4. 应用变更 发自个人博客: https://uublog.com/article/20230510/kubernetes-fluent-operator-dynamic-index-name/ 日志…...

pip换源

windows环境下: 比如windows账号是 admin 那么建立 admin主目录下的 pip子目录,在此pip子目录下建立pip的配置文件:pip.ini c:\users\admin\pip\pip.ini # coding: GBK [global] index-url https://pypi.tuna.tsinghua.edu.cn/simple [ins…...

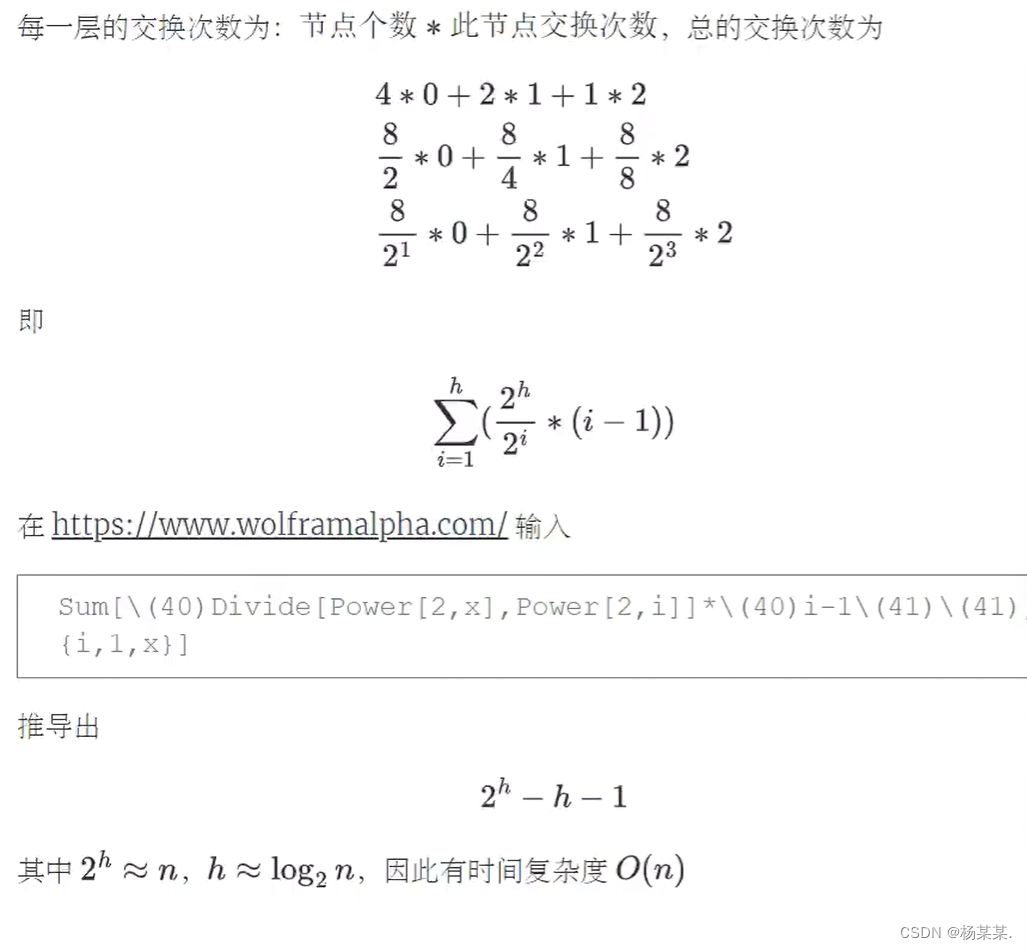

7.(数据结构)堆

7.1 相关概念 堆(Heap)在计算机科学中是一种特殊的数据结构,它通常被实现为一个可以看作完全二叉树的数组对象。以下是一些关于堆的基本概念: 数据结构: 堆是一个优先队列的抽象数据类型实现,通过完全二叉树…...

AWS Elastic Beanstalk通过应用负载均衡配置https

接上一篇,今天说说怎么通过AWS Elastic Beanstalk提供的应用负载均衡配置https。 首先创建应用和环境,这里应用可以使用上一篇文章中使用的demo应用(只需要package.json和app.js文件) 创建环境的时候,确认下面两个参…...

AC自动机:文本搜索的加速器

在数字化时代,文本数据的海洋浩瀚无垠。我们经常需要在这些数据中迅速找到特定的信息,比如在日志文件中查找异常、在海量文本中检索关键词,或是在编译代码时识别语法结构。这时候,AC自动机(Aho-Corasick自动机…...

备战蓝桥杯---基础算法刷题1

最近在忙学校官网上的题,就借此记录分享一下有价值的题: 1.注意枚举角度 如果我们就对于不同的k常规的枚举,复杂度直接炸了。 于是我们考虑换一个角度,我们不妨从1开始枚举因子,我们记录下他的倍数的个数sum个&#…...

探索 Flutter 中的动画:使用 flutter_animate

在移动应用开发中,动画是提升用户体验和吸引用户注意力的关键要素之一。Flutter 作为一种跨平台的移动应用开发框架,提供了丰富而灵活的动画支持。其中,flutter_animate 是一个强大的库,它为 Flutter 开发者提供了简单易用的方式来…...

装机容量对光伏发电量的影响有多大?如何通过装机容量计算发电量?

光伏行业得益于全球对环保和可持续发展的重视,得到了快速的发展。众所周知,光伏电站的收益受发电量的影响,发电量越大收益越高,但发电量其实受装机容量的影响。 一、装机容量对发电量的影响 光伏发电的核心就是发电板࿰…...

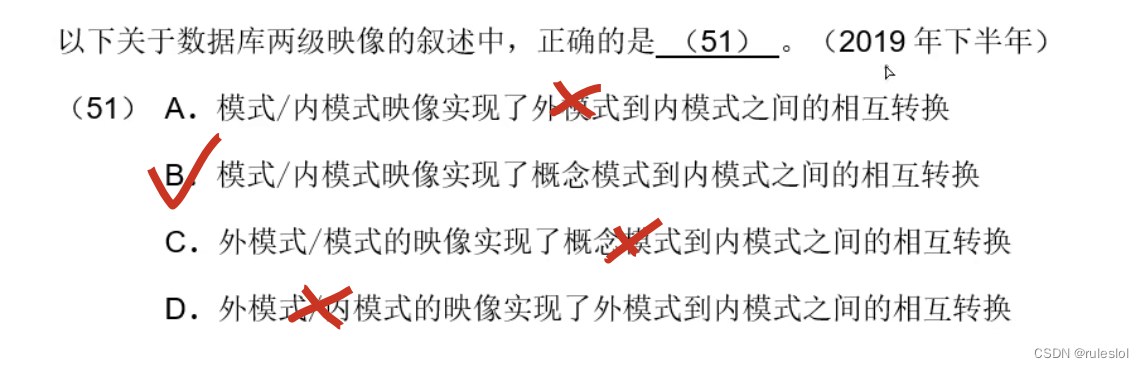

软考37-上午题-【数据库】-数据模型、数据库的三级模式和二级映像

一、考情简介 上午题:6分——6道选择题 下午题:15分——一道分析题 E-R图、关系模式:下午考试必考!!!(编制也要考!) 二、数据模型 数据模型是对现实世界数据特征的抽象…...

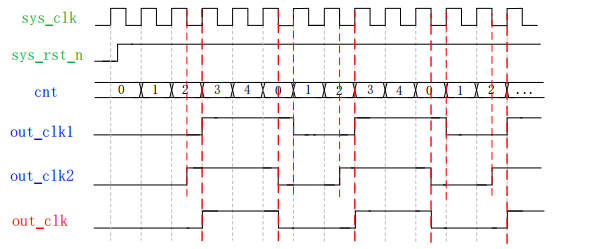

06 分频器设计

分频器简介 实现分频一般有两种方法,一种方法是直接使用 PLL 进行分频,比如在 FPGA 或者 ASIC 设计中,都可以直接使用 PLL 进行分频。但是这种分频有时候受限于 PLL 本身的特性,无法得到频率很低的时钟信号,比如输入 …...

力扣hot100题解(python版7-9题)

7、接雨水 给定 n 个非负整数表示每个宽度为 1 的柱子的高度图,计算按此排列的柱子,下雨之后能接多少雨水。 示例 1: 输入:height [0,1,0,2,1,0,1,3,2,1,2,1] 输出:6 解释:上面是由数组 [0,1,0,2,1,0,1,…...

迭代器 与 生成器)

ECMAScript 6+ 新特性 ( 四 ) 迭代器 与 生成器

2.14.迭代器 2.14.1.for…of for...of 是 JavaScript ES6 引入的一种新的循环结构,,用于遍历可迭代对象(Iterable objects)的每个元素。 它可以自动调用目标对象的迭代器接口,并按顺序逐个访问集合中的每个值。 它…...

【MySQL】事务的一致性究竟怎么理解?

众所周知,事务有四大特性:原子性、一致性、隔离性、持久性,除了一致性,其他三类特性都很好理解。而关于一致性的解释有点让人头疼,我查了很多文章,大多类似:事务的执行必须使数据库处于一致状态…...

高频面试之3Zookeeper

高频面试之3Zookeeper 文章目录 高频面试之3Zookeeper3.1 常用命令3.2 选举机制3.3 Zookeeper符合法则中哪两个?3.4 Zookeeper脑裂3.5 Zookeeper用来干嘛了 3.1 常用命令 ls、get、create、delete、deleteall3.2 选举机制 半数机制(过半机制࿰…...

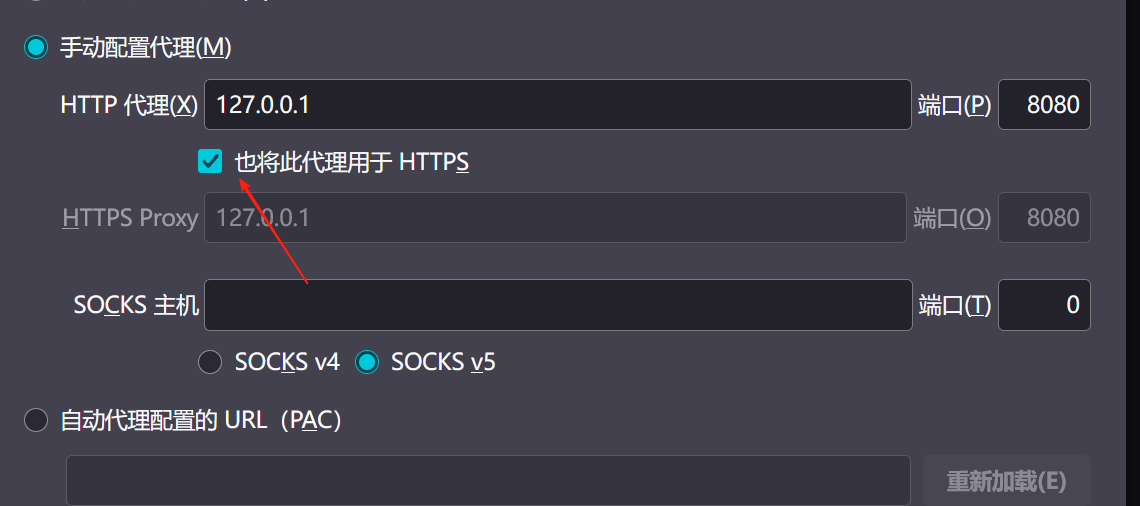

【2025年】解决Burpsuite抓不到https包的问题

环境:windows11 burpsuite:2025.5 在抓取https网站时,burpsuite抓取不到https数据包,只显示: 解决该问题只需如下三个步骤: 1、浏览器中访问 http://burp 2、下载 CA certificate 证书 3、在设置--隐私与安全--…...

[10-3]软件I2C读写MPU6050 江协科技学习笔记(16个知识点)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

2023赣州旅游投资集团

单选题 1.“不登高山,不知天之高也;不临深溪,不知地之厚也。”这句话说明_____。 A、人的意识具有创造性 B、人的认识是独立于实践之外的 C、实践在认识过程中具有决定作用 D、人的一切知识都是从直接经验中获得的 参考答案: C 本题解…...

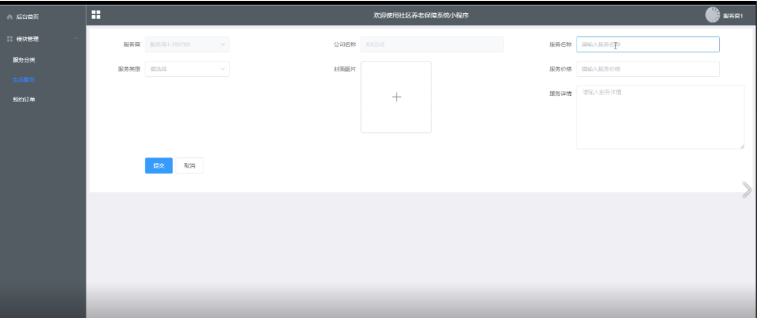

Springboot社区养老保险系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,社区养老保险系统小程序被用户普遍使用,为方…...

LeetCode - 199. 二叉树的右视图

题目 199. 二叉树的右视图 - 力扣(LeetCode) 思路 右视图是指从树的右侧看,对于每一层,只能看到该层最右边的节点。实现思路是: 使用深度优先搜索(DFS)按照"根-右-左"的顺序遍历树记录每个节点的深度对于…...

计算机基础知识解析:从应用到架构的全面拆解

目录 前言 1、 计算机的应用领域:无处不在的数字助手 2、 计算机的进化史:从算盘到量子计算 3、计算机的分类:不止 “台式机和笔记本” 4、计算机的组件:硬件与软件的协同 4.1 硬件:五大核心部件 4.2 软件&#…...

Python竞赛环境搭建全攻略

Python环境搭建竞赛技术文章大纲 竞赛背景与意义 竞赛的目的与价值Python在竞赛中的应用场景环境搭建对竞赛效率的影响 竞赛环境需求分析 常见竞赛类型(算法、数据分析、机器学习等)不同竞赛对Python版本及库的要求硬件与操作系统的兼容性问题 Pyth…...

)

华为OD最新机试真题-数组组成的最小数字-OD统一考试(B卷)

题目描述 给定一个整型数组,请从该数组中选择3个元素 组成最小数字并输出 (如果数组长度小于3,则选择数组中所有元素来组成最小数字)。 输入描述 行用半角逗号分割的字符串记录的整型数组,0<数组长度<= 100,0<整数的取值范围<= 10000。 输出描述 由3个元素组成…...