Wifi通信协议:WEP,WPA,WPA2,WPA3,WPS

前言

无线安全性是保护互联网安全的重要因素。连接到安全性低的无线网络可能会带来安全风险,包括数据泄露、账号被盗以及恶意软件的安装。因此,利用合适的Wi-Fi安全措施是非常重要的,了解WEP、WPA、WPA2和WPA3等各种无线加密标准的区别也是至关重要的。

WPA(Wi-Fi Protected Access)是用于保护无线网络连接的计算设备内部的安全标准。它由Wi-Fi联盟开发,用来替代原先的无线安全标准WEP(Wired Equivalent Privacy),并在数据加密和用户认证方面表现优越。自1990年代后期以来,Wi-Fi安全类型经历了许多演变和改进。

WEP

WEP是什么

由于无线网络通过电波传输数据,如果不采取安全措施,数据很容易被拦截。WEP(Wired Equivalent Privacy)是无线保护的最初尝试,1997年引入,旨在通过加密数据来增强无线网络的安全性。因为数据是加密的,即使无线数据被拦截,拦截者也无法识别数据,而在认证的网络系统上,可以识别并解密数据。这是因为网络上的设备使用相同的加密算法。

WEP使用16进制64位或128位密钥加密流量。密钥是静态的,所有流量都使用相同的密钥加密。使用WEP密钥,网络上的计算机可以隐藏消息内容,防止入侵者查看,加密的消息可以交换。使用此密钥,可以连接到安全的无线网络。

WEP协议原理

尽管现已被认为是不安全的,但理解WEP的原理有助于认识无线网络安全发展的历程。以下是WEP协议的基本原理:WEP使用对称加密算法RC4对数据进行加密。发送端和接收端使用相同的密钥来加密和解密数据。

初始化向量(IV):WEP引入了24位的初始化向量(IV),用于与密钥结合生成每个数据包的加密密钥。IV与WEP密钥(通常为40位或104位)组合,形成RC4流密码的密钥流。

数据包通信过程:

- 每个数据包在发送之前,首先计算校验和(Integrity Check Value, ICV),然后将数据包和ICV进行RC4加密。加密后的数据包与IV一起发送。

- 接收端使用接收到的IV和预共享密钥生成相同的RC4密钥流,解密数据包并验证ICV,以确保数据的完整性。

加解密过程:

- 密钥流生成器使用预共享密钥和IV作为输入,生成一个伪随机密钥流。数据与ICV一起,通过RC4密钥流进行按位异或(XOR)运算,生成加密数据包。IV以明文形式附加在加密数据包的前面,发送给接收方。

- 接收端从接收到的数据包中提取IV。使用提取的IV和预共享密钥生成相同的RC4密钥流。对加密数据进行按位异或运算,恢复原始数据和ICV。计算接收到的数据的ICV,并与解密得到的ICV进行比较。如果匹配,则数据包被认为是完整和有效的。

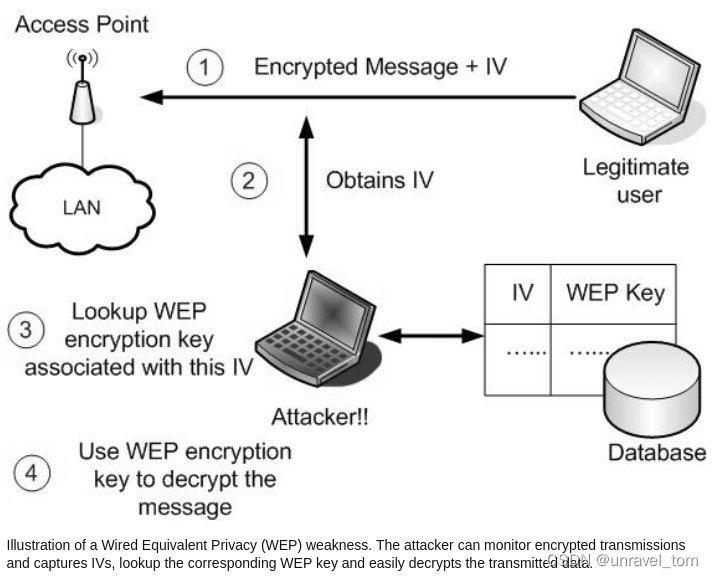

黑客分析

WEP的主要目标之一是防止长期存在的中间人攻击。然而,尽管WEP标准进行了协议修订和密钥长度增加,但时间的推移暴露了其安全缺陷。随着计算能力的提高,网络犯罪分子能够更容易地利用这些缺陷进行漏洞攻击。

由于IV长度只有24位,可能出现重复使用的情况,这使得攻击者可以通过分析多个数据包之间的密钥流差异来破解密钥。

WEP通常使用静态预共享密钥,难以有效管理和更新,增加了密钥泄露的风险。

某些IV组合会导致RC4密钥流的某些字节易于预测,攻击者可以利用这些弱IV来破解密钥。

解决方案

由于WEP的这些安全缺陷,在2004年正式宣布退役WEP。Wi-Fi联盟和IEEE引入了更强的安全协议,包括WPA和WPA2。这些协议使用更强的加密算法(如AES),并引入了动态密钥管理等机制,大大提高了无线网络的安全性。接下来介绍目前最常用的WPA/WPA2协议

WPA

WPA是什么

随后,WPA(Wi-Fi Protected Access)于2003年推出,作为WEP的替代协议。WPA和WEP有相似之处,但改进了安全密钥的处理方式和用户认证方式。WEP向每个系统提供相同的密钥,而WPA使用TKIP(临时密钥完整性协议)动态更改系统使用的密钥,防止入侵者生成并使用加密密钥与安全网络匹配。TKIP加密标准后来被AES(高级加密标准)取代。

此外,WPA具备消息完整性检查功能,可以判断数据包是否被攻击者捕获或篡改。WPA使用的密钥是256位的,比WEP系统使用的64位或128位密钥更强大。尽管有这些改进,WPA的部分元素仍可能被利用,这促使WPA2的出现。

提到WPA,可能听说过“WPA密钥”这个术语。WPA密钥是用于连接无线网络的密码。任何使用网络的人都可以获得WPA密码。无线路由器上常常印有默认的WPA口令或密码。如果不知道路由器的密码,可以重置密码。

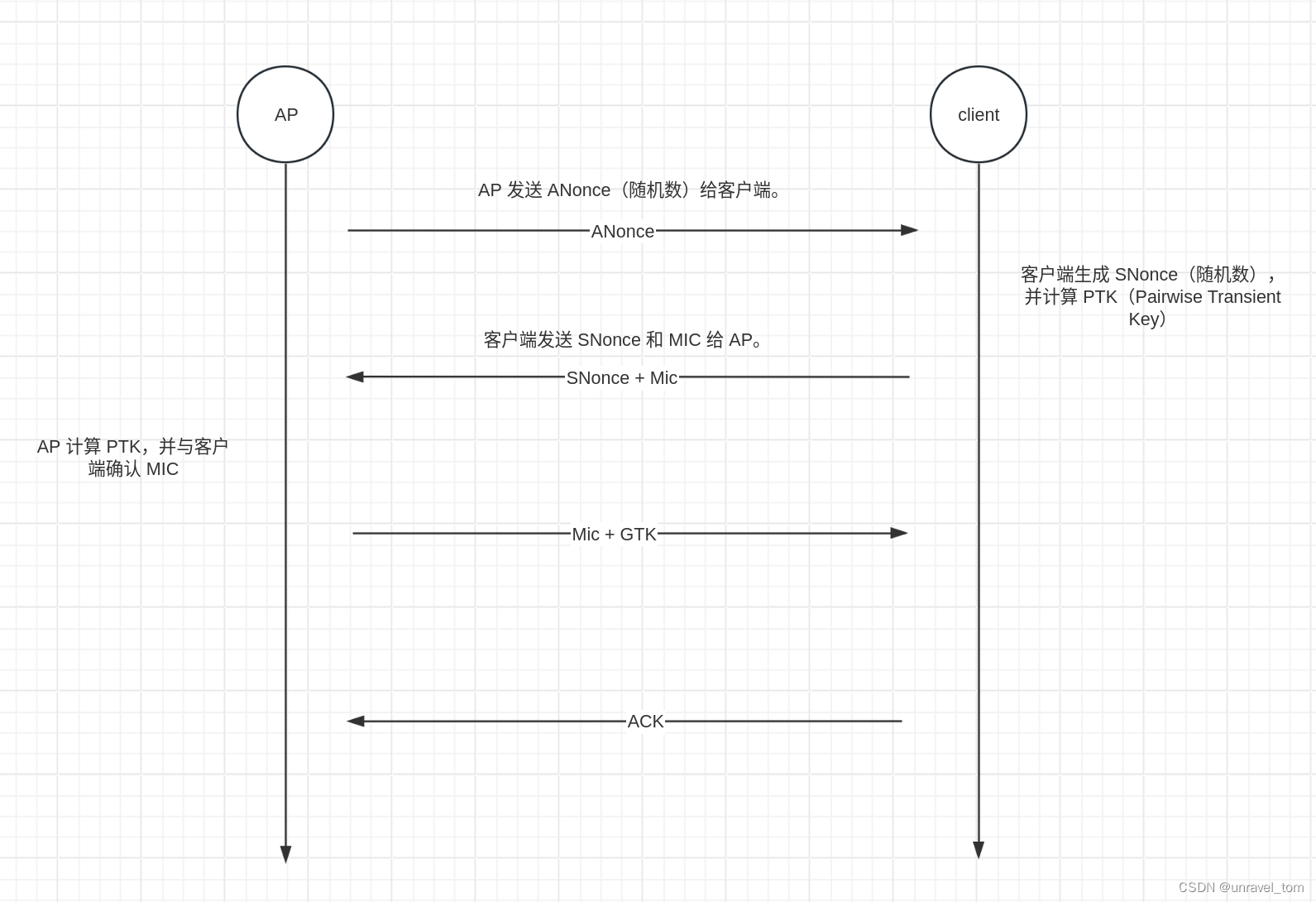

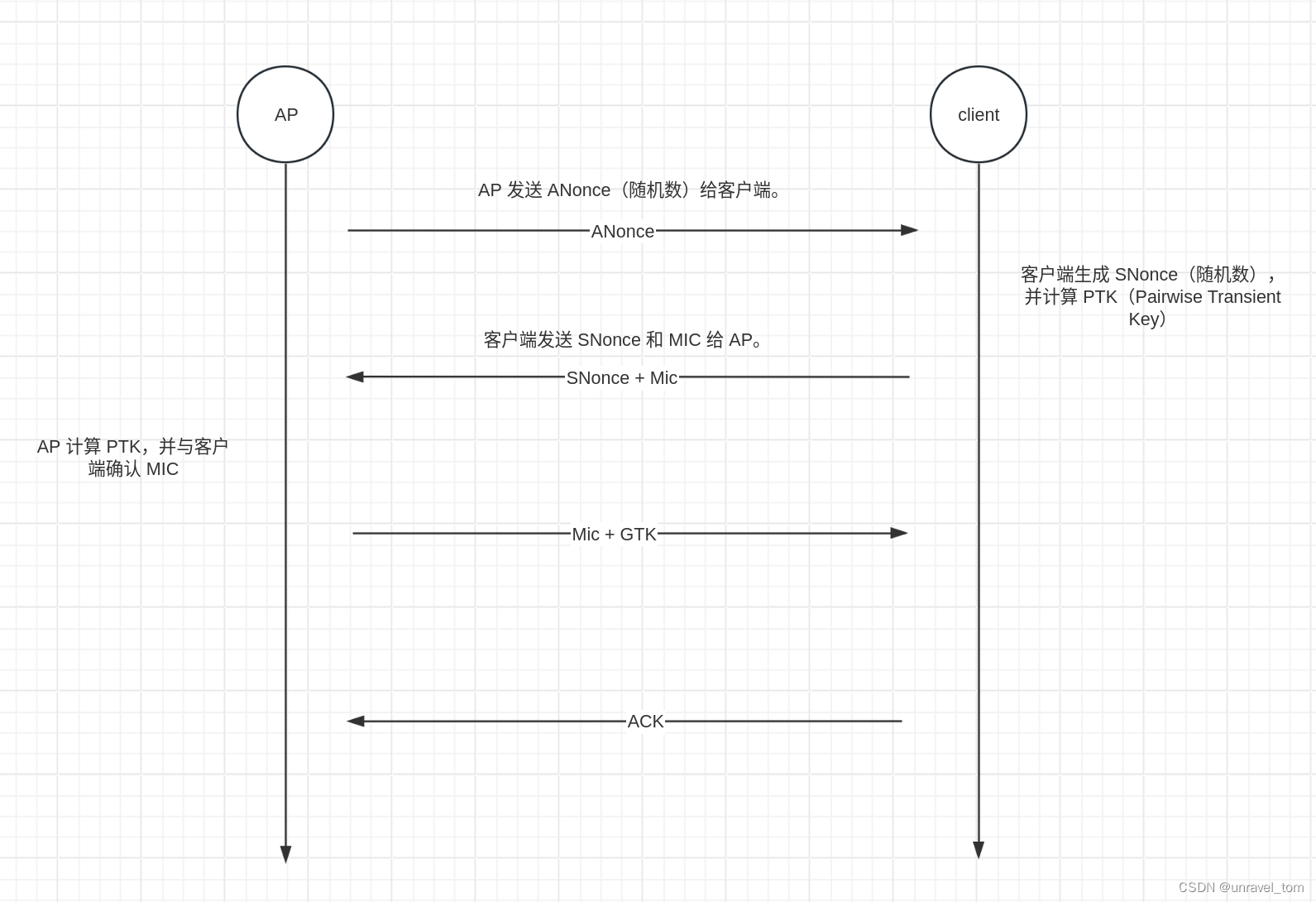

四路握手协议(4-Way Handshake)

这是 WiFi 身份认证的一个过程,如果你是hacker没有通过他的身份验证就不能加入他的局域网当中。所以我们就必须了解这个过程:

关键术语

- PSK(Pre-Shared Key, 预共享密钥):PSK 是预共享密钥,是用于验证 L2TP/IPSec 连接的 Unicode 字符串

- TKIP(临时密钥完整性协议):TKIP 是 WPA 的核心组件,用于解决 WEP 的密钥管理问题。TKIP 动态生成加密密钥,并在每个数据包发送前改变密钥。

- Nonce: 一个随机生成的值,只使用一次。

- PTK(Pairwise Transient Key, 成对临时密钥): 最终用于加密单播数据流的加密密钥。

- GTK (Group Temporal Key, 组临时密钥):最终用于加密广播和组播数据流的加密密钥。

- PMK(Pairwise Master Key, 成对主密钥):认证者用来生成组临时密钥(GTK)的密钥,通常是认证者生成的一组随机数。

- GTK(Group Transient Key,组临时密钥):由组主密钥(GMK)通过哈希运算生成,是用来保护广播和组播数据的密钥。

- MIC(message integrity code,消息完整性校验码)。针对一组需要保护的数据计算出的散列值,用来防止数据遭篡改。

- 802.1X 提供了基于端口的网络访问控制,确保只有经过认证的用户才能访问网络。

- EAP 是一个灵活的认证框架,支持多种认证方法(如证书、智能卡、用户名和密码等)。

工作流程

-

认证阶段:

开放系统认证:客户端发送认证请求,接入点(AP)响应认证成功。

802.1X 认证:客户端和认证服务器通过 EAP 进行相互认证。成功后,认证服务器生成会话密钥,并发送给客户端和 AP。 -

密钥交换阶段:用于建立 TKIP 密钥,并确保双方拥有相同的会话密钥。

-

过程如下:

- AP 发送 ANonce(随机数)给客户端。

- 客户端生成 SNonce(随机数),并计算 PTK(Pairwise Transient Key),然后发送 SNonce 和 MIC 给 AP。

- AP 计算 PTK,并与客户端确认 MIC,发送 GTK(Group Temporal Key)和 MIC 给客户端。

- 客户端确认 MIC,并生成 GTK。

-

-

数据加密和传输阶段:

使用 RC4 流加密算法进行数据加密,结合 IV 和 TKIP 生成的密钥,确保每个数据包使用不同的 IV 唯一性。

每个数据包附带 MIC,以保证数据完整性。

黑客分析

这里要说一下,别看前面的加密很复杂,但是个过程使用工具可以轻松破解,这里我不能教你破解,除非你想害我(想学)(◉3◉)。

WPA-PSK(Pre-Shared Key)破解

- 暴力破解(Brute Force Attack):如果使用的预共享密钥(PSK)较短或简单,攻击者可以通过暴力破解或字典攻击获取密钥。

- 捕获四路握手:攻击者可以使用工具(如Aircrack-ng、Wireshark)捕获四路握手包,然后离线进行暴力破解。

中间人攻击(MITM):

- Evil Twin攻击(邪恶双子):攻击者创建一个伪造的接入点,诱使用户连接,从而截获用户的流量并窃取敏感信息。

- KARMA攻击(密钥重装攻击):利用设备自动连接到已知网络的特性,创建伪造的网络名称,使得设备自动连接到攻击者的AP。

- Deauth 攻击:

Deauthentication Attack Detection(取消身份验证洪水攻击)他是无线网络拒绝服务的攻击一种形式的状态,攻击原理:一个 AP 连接了路由器在正常访问网络,这个时候 Hacker 利用自己电脑或者其他设备进行伪造取消身份认证的报文,路由器就会以为是 AP 发过来的需要和AP断开连接,已经连接的设备会自动断开。(我们在手机里面打开 WiFi 来寻找附近的 WiFi 时,其实不是你的手机在寻找 WiFi 而是路由器在根据 802.1x 帧寻找),一句话概括可以让你断网

后续就可以社工了,执行钓鱼攻击:创建仿冒的Wi-Fi登录页面,诱使用户输入密码。攻击者可以通过Evil Twin攻击或中间人攻击来实现这一点。

WPA2是什么

WPA2是2004年引入的WPA升级版。WPA2利用RSN(强健安全网络),以两种模式运行:

- 个人模式或预共享密钥(WPA2-PSK) – 使用共享密码进行访问,通常用于家庭网络环境。

- 企业模式(WPA2-EAP) – 顾名思义,适用于企业组织和商业用途。

这两种模式都使用CCMP(计数器模式密码块链接消息认证代码协议)。CCMP协议基于AES(高级加密标准)算法,具备消息认证和完整性验证功能。CCMP比WPA的TKIP(临时密钥完整性协议)更可靠和强大,使得攻击者更难识别模式。

然而,WPA2也有缺点。例如,它容易受到KRACK(密钥重装攻击)的攻击。KRACK利用WPA2的漏洞,攻击者可以通过伪装成克隆网络,使受害者连接到不安全的网络,从而解密小数据块,并聚合这些块解密加密密钥。然而,通过设备打补丁,WPA2仍被认为比WEP和WPA更安全。

现在大部分使用WPA/WPA2,他们的差异还是不太大的。

防御措施

为了防止上述攻击,以下是一些推荐的防御措施:

强密码:使用长度较长且复杂的预共享密钥(PSK),避免使用容易猜测的密码。禁用WPS:除非绝对必要,否则禁用WPS功能以防止PIN码破解攻击。定期更新固件:确保路由器和客户端设备的固件是最新的,以防止已知漏洞(如KRACK攻击)被利用。使用WPA3:尽快过渡到WPA3,它提供了更强的安全性和保护机制,如SAE和前向保密。网络监控和入侵检测: 使用无线入侵检测系统(WIDS)监控网络中的异常活动,及时发现和响应潜在的攻击。禁用TKIP: 确保网络配置仅使用AES-CCMP,不使用TKIP。

WPA3是什么

WPA3是WPA(Protected Access protocol)系列的第三代。WPA3于2018年由Wi-Fi联盟推出,针对个人和企业用户引入了以下新功能:

-

数据的个别加密:在登录公共网络时,WPA3使用共享密码之外的过程来进行设备注册。WPA3通过Wi-Fi DPP(Device Provisioning Protocol)系统使用NFC(近场通信)标签或QR码来授权用户设备。此外,WPA3安全性使用GCMP-256加密,而不是以前使用的128位加密。

-

SAE(同等性同时认证)协议:SAE协议用于在网络设备连接到无线接入点时,执行安全握手,即使用户密码较弱,WPA3也通过Wi-Fi DPP实现高安全性的握手。

-

增强对暴力破解攻击的防护:WPA3通过只允许用户进行一次密码猜测,来防止离线密码猜测。(这玩意黑客防不防的住不知道,输错密码的你小心他把你防了)。这意味着用户必须实际操作连接到Wi-Fi的设备,从而在猜测密码时必须在现场。由于WPA2没有包含公共开放网络的加密或隐私,因此暴力破解攻击是一大威胁。

自2019年起,WPA3设备开始广泛使用,并与使用WPA2协议的设备向后兼容。

了解您使用的Wi-Fi安全类型

了解Wi-Fi的加密类型对网络安全至关重要。与新协议相比,旧协议存在更多漏洞,更容易遭受黑客攻击。由于旧协议在设计后,黑客已完全掌握其攻击方法,而新协议修复了这些漏洞,因此被认为能够提供最佳的Wi-Fi安全性。但是新的技术还是需要时间来普及

Dragonblood攻击:

已知攻击和潜在漏洞,Dragonblood是一个已知的针对WPA3-SAE(Simultaneous Authentication of Equals)的漏洞,发现于2019年。

-

原理:该攻击利用了WPA3中的侧信道信息泄漏和密码派生函数的缺陷。

-

具体攻击方法:

- 侧信道攻击:通过测量设备在处理不同密码时的时间或能量消耗,推测出可能的密码。

- 字典攻击:利用密码派生函数的弱点,攻击者可以在特定条件下对WPA3-SAE进行离线字典攻击,从而猜测出用户密码。

- 防范措施:厂商发布了固件更新,修补这些漏洞。确保所有设备都安装了最新的固件和安全补丁。

WPS

Wi-Fi Protected Setup(WPS)是一种简化无线网络安全配置的协议,旨在帮助用户轻松地为无线网络设置安全连接。尽管WPS简化了连接过程,但其设计中存在多个安全漏洞,使其成为攻击目标。

连接方法:PIN码方法,按钮方法,近场通信(NFC),USB方法

由于WPS的安全漏洞,强烈建议禁用WPS功能。大多数无线路由器允许用户在设置界面禁用WPS。不要只为了一时的方便,留下巨大的安全隐患。

相关文章:

Wifi通信协议:WEP,WPA,WPA2,WPA3,WPS

前言 无线安全性是保护互联网安全的重要因素。连接到安全性低的无线网络可能会带来安全风险,包括数据泄露、账号被盗以及恶意软件的安装。因此,利用合适的Wi-Fi安全措施是非常重要的,了解WEP、WPA、WPA2和WPA3等各种无线加密标准的区别也是至…...

开源【汇总】

开源【汇总】 前言版权推荐开源【汇总】最后 前言 先占个位 2024-6-21 21:29:33 以下内容源自《【创作模板】》 仅供学习交流使用 版权 禁止其他平台发布时删除以下此话 本文首次发布于CSDN平台 作者是CSDN日星月云 博客主页是https://jsss-1.blog.csdn.net 禁止其他平台发…...

英文字母表

目录 一 设计原型 二 后台源码 一 设计原型 二 后台源码 namespace 英文字母表 {public partial class Form1 : Form{public Form1(){InitializeComponent();}private void Form1_Load(object sender, EventArgs e){foreach (var item in panel1.Controls){if (item ! null)…...

Redis缓存穿透

缓存穿透: 查询一个不存在的数据,mysql查询不到数据也不会直接写入缓存,就会导致每次请求都查数据库。 方法一: 方法二: 布隆过滤器: 简单来说就是一个二进制数组,用0和1来判断数组中是否存在…...

正则表达式)

SHELL脚本学习(十一)正则表达式

一、锚点字符 1.1 锚点行首 脱字符(^)指出行首位置 $ cat < file1 test line1 test line2 test line3 line4 test#打印所有包括文本 test的行 $ sed -n /test/p file1 test line1 test line2 test line3 line4 test#打印所有以test为首的行 $ sed -n /^test/p file1 test…...

Leetcode Java学习记录——代码随想录哈希表篇

文章目录 哈希表几种哈希实现 Java数组HashSetmap方法charAt()toCharArray()for 遍历长度 哈希表 当需要快速判断一个元素是否出现在集合里的时候,就要用到哈希表。 无限循环就意味着重复出现。 几种哈希实现 数组:大小固定set:只存keymap…...

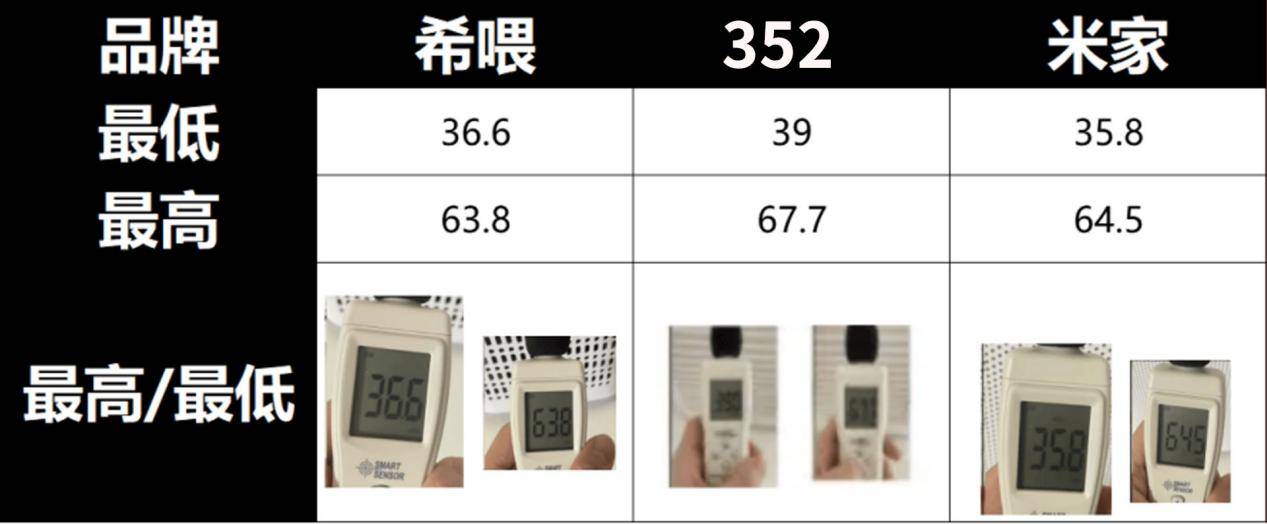

我又挖到宝了!小米、352、希喂宠物空气净化器除毛能力PK

养宠家庭常常因为猫咪们掉毛的问题烦恼。无论是短毛猫还是长毛猫,它们的毛发总是无处不在,从沙发到地毯,从床铺到衣物,甚至飘散在空气中。其中最难清理的就是飘浮在空气中的浮毛,最让人担心的是,空气中的浮…...

每月 GitHub 探索|10 款引领科技趋势的开源项目

1.IT-Tools 仓库名称: CorentinTh/it-tools 截止发稿星数: 16842 (近一个月新增:5744) 仓库语言: Vue 仓库开源协议: GNU General Public License v3.0 引言 CorentinTh/it-tools 是一个开源项目,提供各种对开发者友好的在线工具࿰…...

【如何让新增的Android.mk参与编译】

步骤1: 你需要在你新增的Android.mk目录以上的位置找一个已有的Android.mk 步骤2: 在原本已有的Android.mk中加入: //这是你新增的Android.mk文件的路径 include $(LOCAL_PATH)/xxx/xxx/Android.mk如果有些多可以这样写 //dir1 dir2是你新…...

【windows|009】计算机网络基础知识

🍁博主简介: 🏅云计算领域优质创作者 🏅2022年CSDN新星计划python赛道第一名 🏅2022年CSDN原力计划优质作者 🏅阿里云ACE认证高级工程师 🏅阿里云开发者社区专家博主 💊交流社…...

C语言循环中获取之前变量的值

获取上个数组变量的值 #include <stdio.h> #include <string.h>enum { GG, DD }; int main() {int bi[] {0, 0};int bi_s1[] {0, 0};for (int i 0; i < 5; i) {memcpy(bi_s1, bi, sizeof(bi));bi[GG] i * 3;bi[DD] i * 2;printf("bigg %d, bigg_s1 …...

must be built with the ios 17 sdk or later,included in Xcode 15 or later.

2024.4.29 号开始,苹果又开始搞开发者了。 Xcode - 支持 - Apple Developer xcode可以从这里下载, Sign In - Apple 电脑不支持,头疼,必须 macOS Ventura 13.5 或以上才能支持。 电脑哪里搞,再买一台吗? 用…...

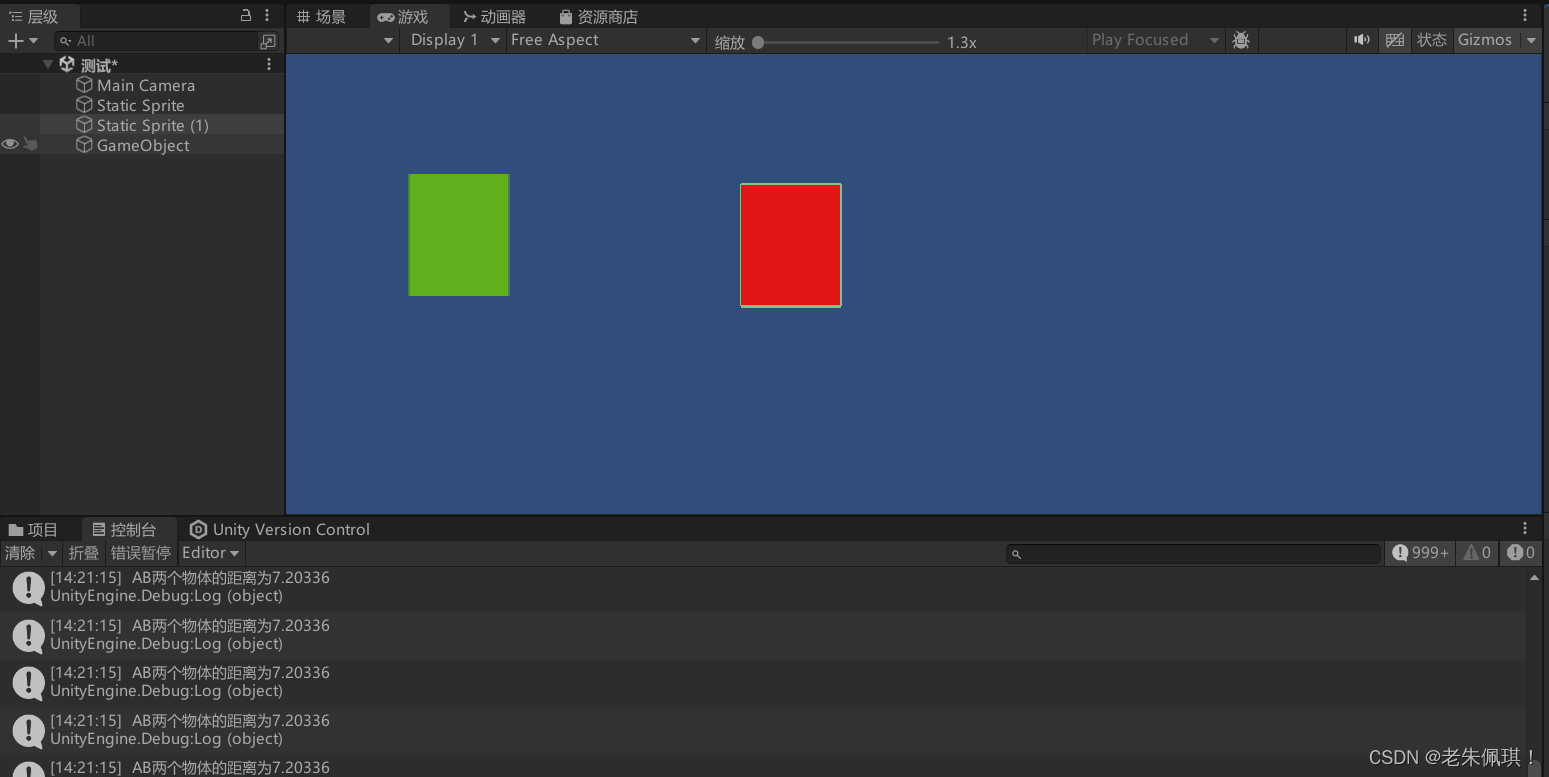

Unity2D计算两个物体的距离

1.首先新建一个场景并添加2个物体 2.创建一个脚本并编写代码 using UnityEngine;public class text2: MonoBehaviour {public GameObject gameObject1; // 第一个物体public GameObject gameObject2; // 第二个物体void Update(){// 计算两个物体之间的距离float distance Vec…...

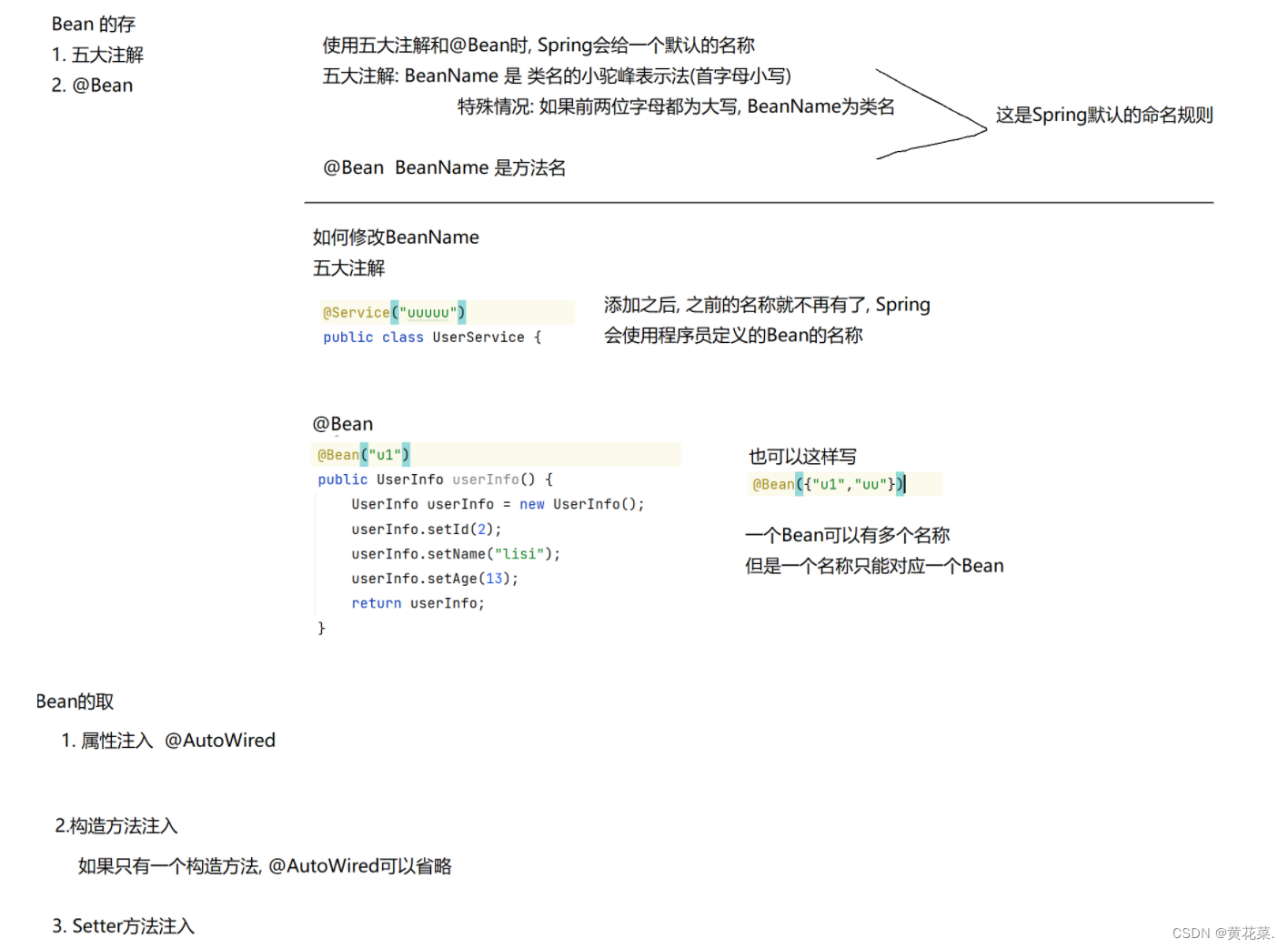

Spring IOC 控制反转(注解版)

Spring IOC 控制反转 文章目录 Spring IOC 控制反转一、前言什么是控制反转(IOC)什么是依赖注入(DI) 二、介绍 IOC2.1 传统思想代码2.2 解决方案2.3 IOC思想代码2.4 IOC 使用(Autowired依赖注入)2.5 IOC 优…...

串口触摸屏的键盘控制

(text 属性txt_maxl 800) ①变量loadpageid.val:调用页的页面ID。 ②变量loadcmpid.val:调用页的控件ID。 ③定时器tm0:让输入框有个光标不断闪烁,如果不需要,控件属性en0即可。 ④变量inputlen…...

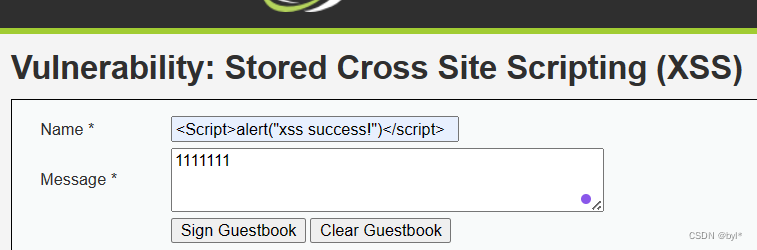

xss初识(xss-lab)

XSS跨站脚本 XSS漏洞概述 XSS被称为跨站脚本攻击(Cross-site scripting),由于和CSS(Cascading Style Sheets) 重名,所以改为XSS。 XSS主要基于javascript语言完成恶意的攻击行为,因为javascri…...

Autodesk Revit产品痛点

1.Revit已有20多年的历史,大多数软件公司认为大多数代码最多只有10年的生命周期。 2.Revit核心部分仍局限于单个CPU核心上,严重制约性能提升。 3.Revit只在数据库的大小和小细节上的改动。 4.Revit陈旧的绘图技术和性能难以提升。 5.Revit的致命弱点是模型增长的…...

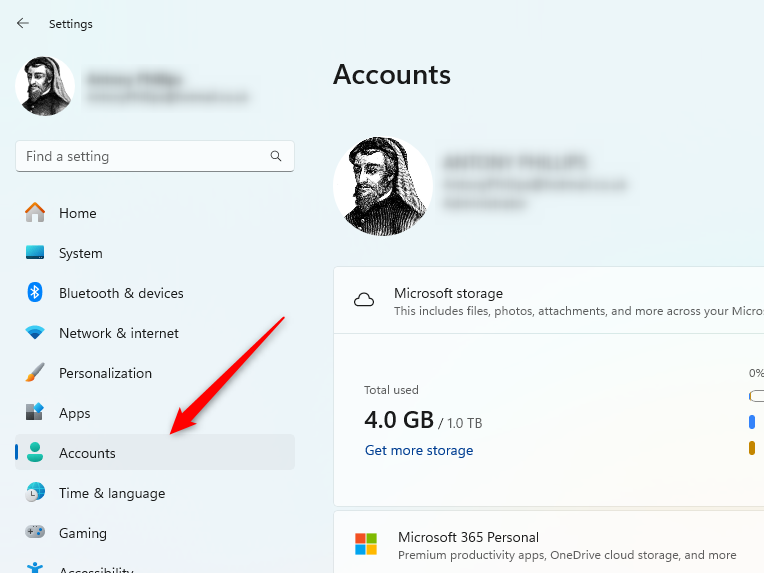

如何使用Windows备份轻松将数据转移到新电脑?这里有详细步骤

序言 我们都知道那种买了一台新电脑,就想直接上手的感觉。我记得在过去的日子里,要花几个小时传输我的文件,并试图复制我的设置。在当今传输数据的众多方法中,Windows备份提供了一个简单可靠的解决方案。 登录到你的Microsoft帐户 Microsoft在传输过程中使用其云存储来保…...

【linux】操作系统使用wget下载网络文件,内核tcpv4部分运行日志

打印日志代码及运行日志(多余日志被删除了些): 登录 - Gitee.comhttps://gitee.com/r77683962/linux-6.9.0/commit/55a53caa06c1472398fac30113c9731cb9e3b482 测试步骤和手段: 1、清空 kern.log; 2、使用wget 下载linux-6.9.tar.gz&…...

QT中常用控件的样式美化,已上传相应的qss样式和图片资源

1、QComboBox /*仅仅输入框*/ QComboBox {background-color: transparent;border-image: url(:/images/systemSetImage/common/comboBoxBk.png);border: 1px solid #7285CA...

linux之kylin系统nginx的安装

一、nginx的作用 1.可做高性能的web服务器 直接处理静态资源(HTML/CSS/图片等),响应速度远超传统服务器类似apache支持高并发连接 2.反向代理服务器 隐藏后端服务器IP地址,提高安全性 3.负载均衡服务器 支持多种策略分发流量…...

超短脉冲激光自聚焦效应

前言与目录 强激光引起自聚焦效应机理 超短脉冲激光在脆性材料内部加工时引起的自聚焦效应,这是一种非线性光学现象,主要涉及光学克尔效应和材料的非线性光学特性。 自聚焦效应可以产生局部的强光场,对材料产生非线性响应,可能…...

stm32G473的flash模式是单bank还是双bank?

今天突然有人stm32G473的flash模式是单bank还是双bank?由于时间太久,我真忘记了。搜搜发现,还真有人和我一样。见下面的链接:https://shequ.stmicroelectronics.cn/forum.php?modviewthread&tid644563 根据STM32G4系列参考手…...

MODBUS TCP转CANopen 技术赋能高效协同作业

在现代工业自动化领域,MODBUS TCP和CANopen两种通讯协议因其稳定性和高效性被广泛应用于各种设备和系统中。而随着科技的不断进步,这两种通讯协议也正在被逐步融合,形成了一种新型的通讯方式——开疆智能MODBUS TCP转CANopen网关KJ-TCPC-CANP…...

学习STC51单片机31(芯片为STC89C52RCRC)OLED显示屏1

每日一言 生活的美好,总是藏在那些你咬牙坚持的日子里。 硬件:OLED 以后要用到OLED的时候找到这个文件 OLED的设备地址 SSD1306"SSD" 是品牌缩写,"1306" 是产品编号。 驱动 OLED 屏幕的 IIC 总线数据传输格式 示意图 …...

)

【服务器压力测试】本地PC电脑作为服务器运行时出现卡顿和资源紧张(Windows/Linux)

要让本地PC电脑作为服务器运行时出现卡顿和资源紧张的情况,可以通过以下几种方式模拟或触发: 1. 增加CPU负载 运行大量计算密集型任务,例如: 使用多线程循环执行复杂计算(如数学运算、加密解密等)。运行图…...

:邮件营销与用户参与度的关键指标优化指南)

精益数据分析(97/126):邮件营销与用户参与度的关键指标优化指南

精益数据分析(97/126):邮件营销与用户参与度的关键指标优化指南 在数字化营销时代,邮件列表效度、用户参与度和网站性能等指标往往决定着创业公司的增长成败。今天,我们将深入解析邮件打开率、网站可用性、页面参与时…...

零基础在实践中学习网络安全-皮卡丘靶场(第九期-Unsafe Fileupload模块)(yakit方式)

本期内容并不是很难,相信大家会学的很愉快,当然对于有后端基础的朋友来说,本期内容更加容易了解,当然没有基础的也别担心,本期内容会详细解释有关内容 本期用到的软件:yakit(因为经过之前好多期…...

深度学习习题2

1.如果增加神经网络的宽度,精确度会增加到一个特定阈值后,便开始降低。造成这一现象的可能原因是什么? A、即使增加卷积核的数量,只有少部分的核会被用作预测 B、当卷积核数量增加时,神经网络的预测能力会降低 C、当卷…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...