关于HTTP劫持,该如何理解、防范和应对

一、引言

HTTP劫持(HTTP Hijacking)是一种网络安全威胁,它发生在HTTP通信过程中,攻击者试图通过拦截、篡改或监控用户与服务器之间的数据流量,以达到窃取敏感信息或执行恶意操作的目的。今天我们就来详细了解HTTP劫持的原理、危害以及防范和应对措施。

二、HTTP劫持的原理与特点

HTTP劫持主要通过以下方式实现:

中间人攻击

攻击者拦截用户与目标服务器之间的通信,将自己置于受害者和服务器之间,以监控、截取或篡改通信内容。

无加密通信

HTTP劫持主要针对未加密的HTTP通信,因此攻击者可以更容易地获取通信内容。这使得HTTP劫持比HTTPS劫持更容易实施。

难以察觉

由于攻击者会尽量模仿真正的服务器,使通信看起来像是正常的,因此HTTP劫持很难被受害者察觉。

HTTP劫持的危害包括但不限于:

-

信息泄露:攻击者可以获取受害者的敏感信息,如登录凭证、银行卡信息等。

-

恶意软件传播:通过篡改通信内容,攻击者可以在用户设备上植入恶意软件。

-

网页内容篡改:攻击者可以修改网页内容,误导用户或进行其他恶意行为。

三、一些常见的HTTP劫持

1、代理服务器劫持

攻击者可能设立恶意的代理服务器,对用户的HTTP请求和响应进行拦截和篡改。

对策:使用HTTPS协议进行加密通信,降低代理服务器劫持的风险,可以有效防止数据在传输过程中被窃取或篡改。另外,需确保浏览器或应用程序没有自动配置代理,防止被恶意代理绑架。

2、会话劫持

攻击者通过窃取用户的会话标识符(如Cookie),冒充用户与服务器进行交互,进而访问用户账户、个人信息等,甚至假借用户名义发送请求。

对策:对于Cookie设置“HttpOnly”和“Secure”属性,提高会话安全性。另外,定期更改密码、使用双因素身份验证等措施也能降低会话劫持的风险。

3、DNS劫持

攻击者通过篡改DNS记录,将用户请求重定向至恶意服务器,从而截获或篡改用户与目标网站之间的通信。

对策:使用可信任的DNS解析服务,确保DNS记录的安全性,并定期检查DNS记录是否被篡改。

4、恶意浏览器插件或软件

这些可能修改浏览器的行为,例如将用户的搜索流量重定向到恶意站点。

对策:定期审查和更新浏览器插件,确保只安装来自可信任来源的插件。使用反恶意软件工具来扫描和清除计算机上的恶意软件;使用安全的浏览器,好的浏览器通常具有更好的安全特性和警报机制,能够及时发现并阻止HTTP劫持等网络攻击。

四、HTTP劫持的检测

如果怀疑自己的HTTP通信被劫持,可以采取以下措施进行检测:

检查网络连接

确保自己的网络连接是安全的,避免使用不安全的公共Wi-Fi等网络环境。

观察浏览器行为

注意浏览器是否出现异常行为,如重定向到未知网站、显示异常广告等。

使用安全工具

使用专业的网络安全工具进行扫描和检测,以发现潜在的HTTP劫持攻击。

及时报告

一旦发现HTTP劫持攻击,及时通知网站或服务提供商报告此类问题,并寻求专业的安全支持来分析和解决问题。

五、HTTP劫持的防范措施

防范HTTP劫持是确保网络通信安全的重要一环。以下是一些防范HTTP劫持的有效方法:

1、使用HTTPS协议:

-

HTTPS是HTTP的安全版本,它通过TLS/SSL协议对通信内容进行加密,从而确保数据在传输过程中的机密性和完整性。

-

所有的网站和Web服务都应该使用HTTPS,而不仅仅是那些处理敏感信息的网站。

2、验证TLS/SSL证书:

-

浏览器和其他客户端软件在建立HTTPS连接时会验证服务器的TLS/SSL证书。确保你的证书是由受信任的证书颁发机构(CA)签发的,并且没有被篡改。

-

定期检查并更新你的TLS/SSL证书,以确保其有效性。

3、不要使用不安全的公共Wi-Fi:

-

公共Wi-Fi网络可能存在安全风险,因为攻击者可以在这些网络上设置中间人攻击(MITM)。

-

如果必须使用公共Wi-Fi,使用VPN(虚拟私人网络)来加密你的连接。

4、启用HTTP严格传输安全(HSTS):

-

HSTS是一种安全策略机制,它告诉浏览器只能通过HTTPS来访问某个网站,而不是HTTP。

-

这可以防止攻击者通过HTTP将用户重定向到恶意网站。

5、使用内容安全策略(CSP):

-

CSP是一种安全机制,它允许网站所有者指定哪些外部资源(如脚本、样式表等)可以加载到他们的网页上。

-

这可以防止攻击者通过注入恶意脚本来窃取用户数据或执行其他恶意操作。

6、保持软件和操作系统更新:

-

及时更新你的操作系统、浏览器和其他软件以获取最新的安全补丁和修复程序。

-

攻击者经常利用已知的安全漏洞来实施HTTP劫持等攻击。

7、使用Web应用防火墙(WAF):

-

WAF可以检测和阻止针对Web应用的恶意流量,包括HTTP劫持攻击。

-

WAF可以识别并阻止SQL注入、跨站脚本(XSS)等常见攻击。

8、使用加密的DNS(DoH或DoT):

-

DNS劫持是HTTP劫持的一种形式,攻击者通过篡改DNS响应来将用户重定向到恶意网站。

-

使用加密的DNS(如DoH或DoT)可以防止DNS查询被篡改。

9、监控和日志记录:

-

监控网络流量和日志记录可以帮助你及时发现潜在的HTTP劫持攻击。

-

定期检查和分析日志,以识别任何异常或可疑的活动。

六、结论

HTTP劫持是一种严重的网络安全威胁,对个人和组织的数据安全构成严重威胁。通过了解HTTP劫持的原理和特点,采取相应的防范措施和应对措施,可以有效降低HTTP劫持的风险。同时,保持警惕和更新安全知识也是防范HTTP劫持的重要手段。

相关文章:

关于HTTP劫持,该如何理解、防范和应对

一、引言 HTTP劫持(HTTP Hijacking)是一种网络安全威胁,它发生在HTTP通信过程中,攻击者试图通过拦截、篡改或监控用户与服务器之间的数据流量,以达到窃取敏感信息或执行恶意操作的目的。今天我们就来详细了解HTTP劫持…...

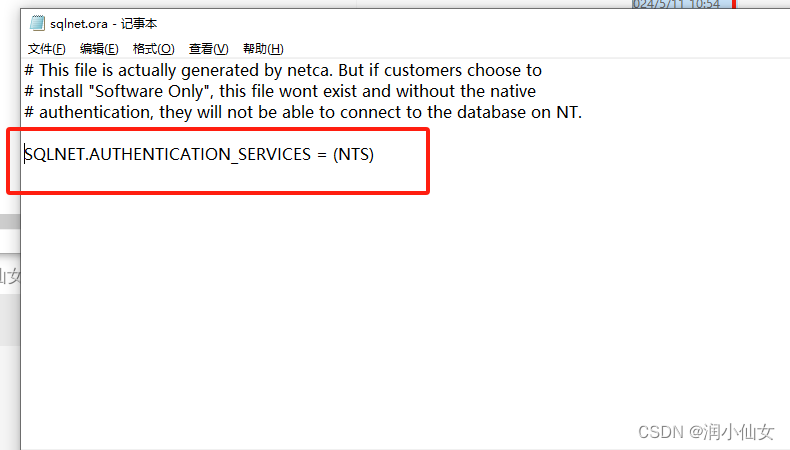

System.Data.OracleClient.OracleException:“ORA-12571: TNS: 包写入程序失败

System.Data.OracleClient.OracleException:“ORA-12571: TNS: 包写入程序失败 解决方法: 首先%oracle_home%/network/admin下的sqlnet.ora文件,把SQLNET.AUTHENTICATION_SERVICES (NTS)加个 # 注释掉就好了...

saas产品运营案例 | 联盟营销计划如何帮助企业提高销售额?

在当今数字化时代,SaaS(软件即服务)产品已成为企业提高效率、降低成本的重要工具。然而,面对激烈的市场竞争,如何有效地推广SaaS产品、提高销售额,成为许多企业面临的挑战。林叔将以ClickFunnels为例&#…...

模式分解算法-满足3NF的无损且保持函数依赖的分解算法、满足BCNF的无损连接分解算法

一、引言 1、对指定的关系模式,若范式级别较低,为第一范式或第二范式,由于存在数据冗余或更新异常问题,在实际中一般是不可用的,关系模式的规范化就是将满足低一级的关系模式分解为若干满足高一级范式的关系模式的集合…...

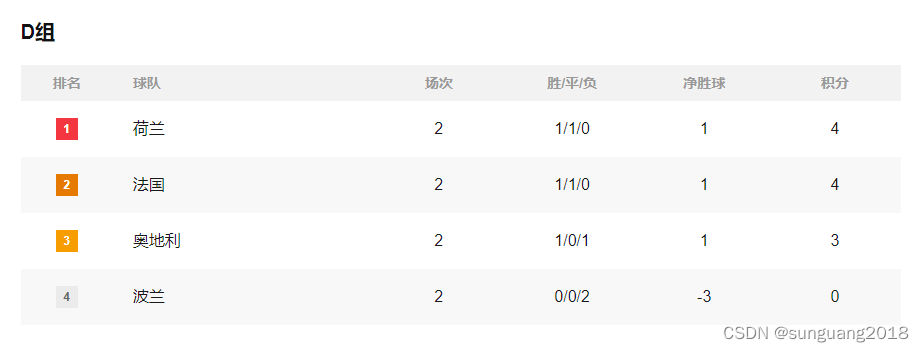

荷兰与法国战平,双方能携手出现?

就在昨天晚上,荷兰队经历了90分钟的鏖战,最终0-0与法国队握手言和。此役,哈维-西蒙斯为荷兰队打进一球,但进球被判无效。从目前的积分形势来看,双方基本上确定携手晋级16强赛。本场比赛,荷兰队后卫内森-阿克…...

数据可视化实验二:回归分析、判别分析与聚类分析

目录 一、使用回归分析方法分析某病毒是否与温度呈线性关系 1.1 代码实现 1.2 线性回归结果 1.3 相关系数验证 二、使用判别分析方法预测某病毒在一定的温度下是否可以存活,分别使用三种判别方法,包括Fish判别、贝叶斯判别、LDA 2.1 数据集展示&am…...

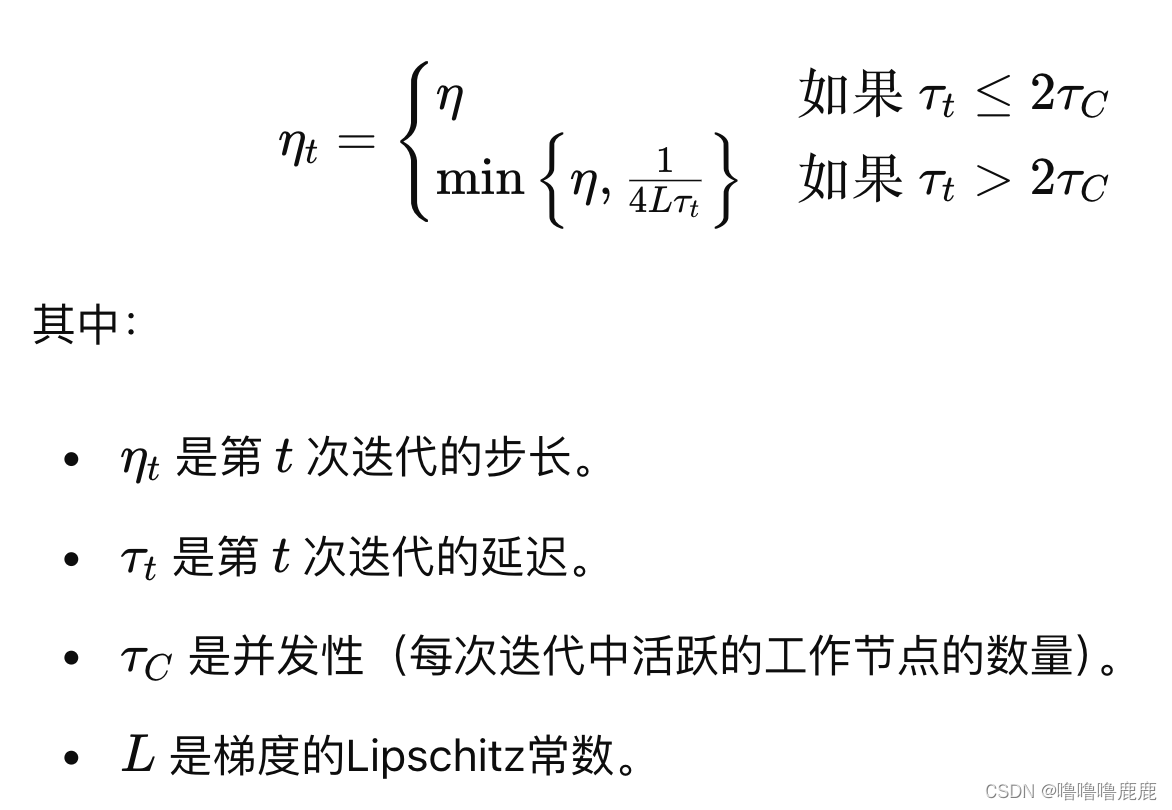

FL论文专栏|设备异构、异步联邦

论文:Asynchronous Federated Optimization(12th Annual Workshop on Optimization for Machine Learning) 链接 实现Server的异步更新。每次Server广播全局Model的时候附带一个时间戳,Client跑完之后上传将时间戳和Model同时带回…...

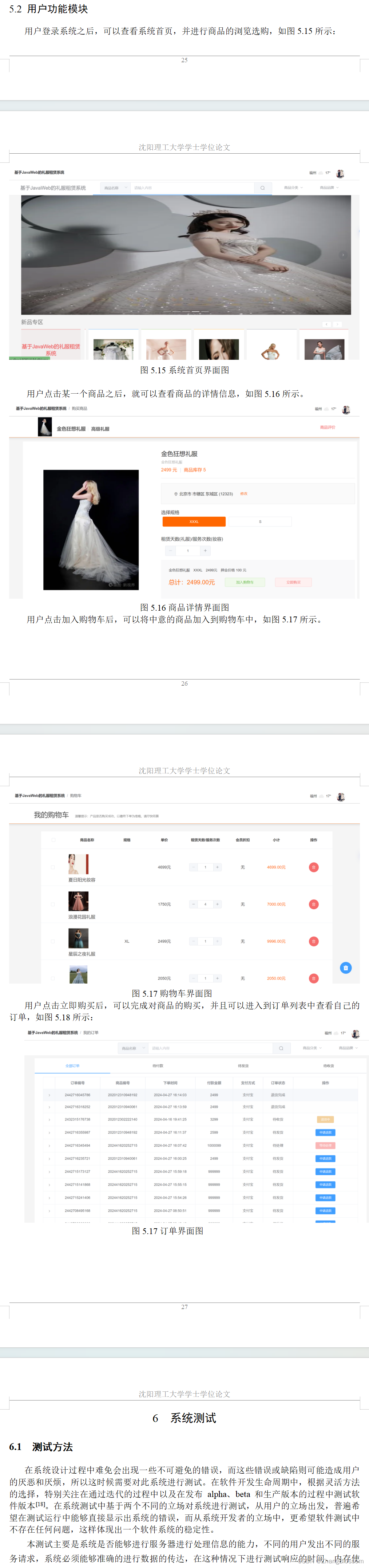

【Java毕业设计】基于JavaWeb的礼服租赁系统

文章目录 摘 要Abstract目录1 绪论1.1 课题背景和意义1.2 国内外研究现状1.2.1 国外研究现状 1.3 课题主要内容 2 开发相关技术介绍2.1 Spring Boot框架2.2 Vue框架2.3 MySQL数据库2.4 Redis数据库 3 系统分析3.1 需求分析3.1.1 用户需求分析3.1.2 功能需求分析 3.2 可行性分析…...

代码随想录训练营Day 66|卡码网101.孤岛的总面积、102.沉没孤岛、103.水流问题、104.建造最大岛屿

1.孤岛的总面积 101. 孤岛的总面积 | 代码随想录 代码:(bfs广搜) #include <iostream> #include <vector> #include <queue> using namespace std; int dir[4][2] {1,0,0,1,-1,0,0,-1}; int count; void bfs(vector<vector<int>>&a…...

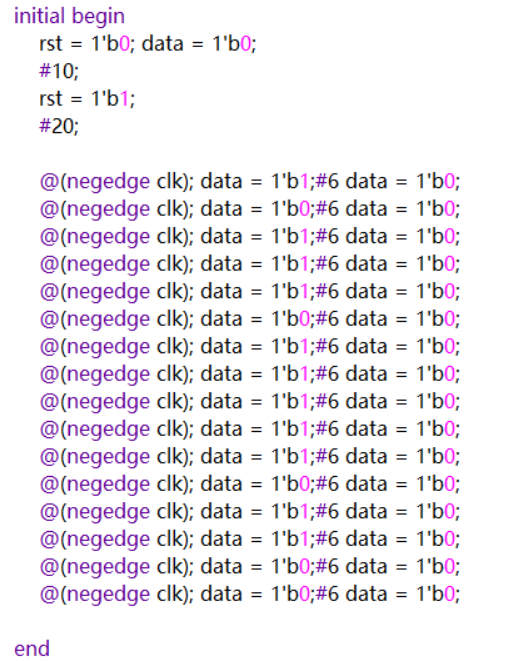

根据状态转移写状态机-二段式

目录 描述 输入描述: 输出描述: 描述 题目描述: 如图所示为两种状态机中的一种,请根据状态转移图写出代码,状态转移线上的0/0等表示的意思是过程中data/flag的值。 要求: 1、 必须使用对应类型的状…...

PyTorch C++扩展用于AMD GPU

PyTorch C Extension on AMD GPU — ROCm Blogs 本文演示了如何使用PyTorch C扩展,并通过示例讨论了它相对于常规PyTorch模块的优势。实验在AMD GPU和ROCm 5.7.0软件上进行。有关支持的GPU和操作系统的更多信息,请参阅系统要求(Linux…...

Hadoop archive

Index of /dist/hadoop/commonhttps://archive.apache.org/dist/hadoop/common/...

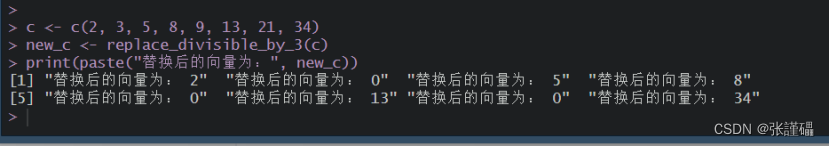

R语言——R语言基础

1、用repeat、for、while计算从1-10的所有整数的平方和 2、编写一个函数,给出两个正整数,计算他们的最小公倍数 3、编写一个函数,让用户输入姓名、年龄,得出他明年的年龄。用paste打印出来。例如:"Hi xiaoming …...

VFB电压反馈和CFB电流反馈运算放大器(运放)选择指南

VFB电压反馈和CFB电流反馈运算放大器(运放)选择指南 电流反馈和电压反馈具有不同的应用优势。在很多应用中,CFB和VFB的差异并不明显。当今的许多高速CFB和VFB放大器在性能上不相上下,但各有其优缺点。本指南将考察与这两种拓扑结构相关的重要考虑因素。…...

)

elasticsearch安装(centos7)

先给出网址 elasticsearch:Download Elasticsearch | Elastic elasticKibana:Download Kibana Free | Get Started Now | Elastic Logstash:Download Logstash Free | Get Started Now | Elastic ik分词:Releases infinilabs/…...

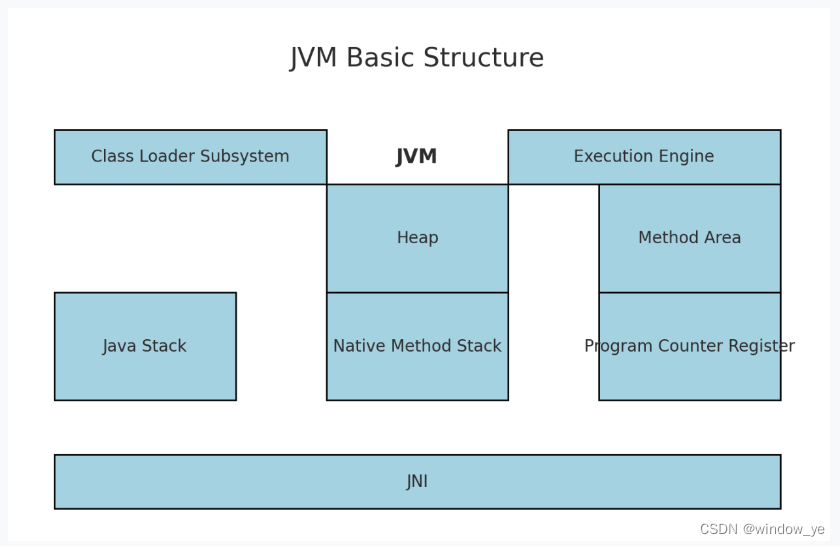

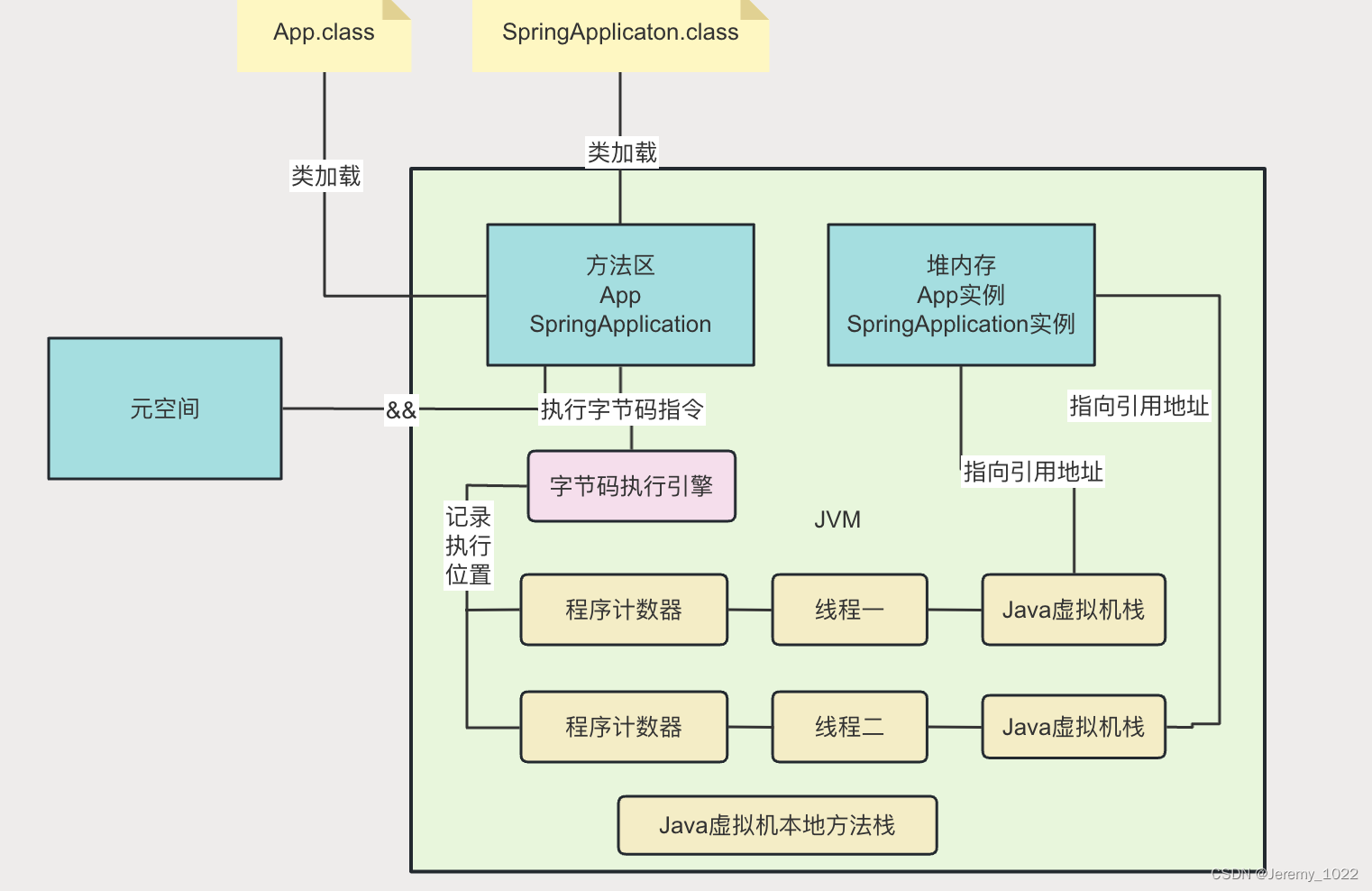

Java高手的30k之路|面试宝典|精通JVM(二)

JVM基本结构 类加载子系统:负责将.class文件加载到内存中,并进行验证、准备、解析和初始化。运行时数据区:包括堆(Heap)、方法区(Method Area)、Java栈(Java Stack)、本…...

JVM专题六:JVM的内存模型

前面我们通过Java是如何编译、JVM的类加载机制、JVM类加载器与双亲委派机制等内容了解到了如何从我们编写的一个.Java 文件最终加载到JVM里的,今天我们就来剖析一下这个Java的‘中介平台’JVM里面到底长成啥样。 JVM的内存区域划分 Java虚拟机(JVM&…...

学习java第一百零七天

解释JDBC抽象和DAO模块 使用JDBC抽象和DAO模块,我们可以确保保持数据库代码的整洁和简单,并避免数据库资源关闭而导致的问题。它在多个数据库服务器给出的异常之上提供了一层统一的异常。它还利用Spring的AOP模块为Spring应用程序中的对象提供事务管理服…...

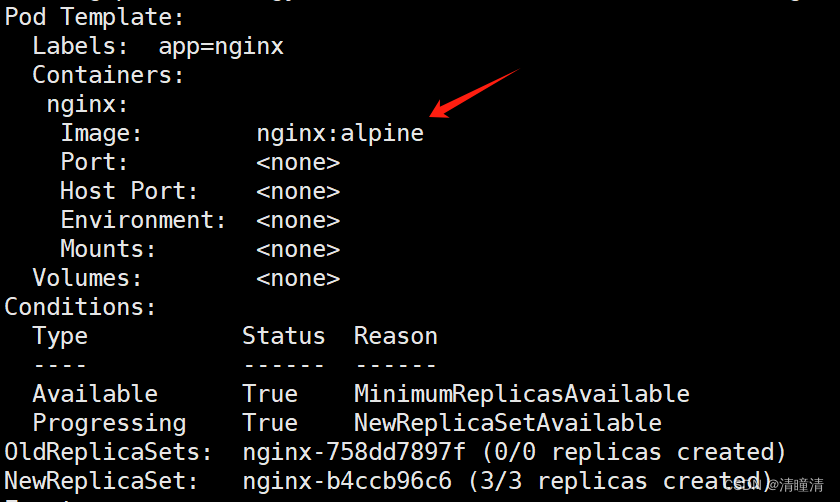

k8s上尝试滚动更新和回滚

滚动更新和回滚 实验目标: 学习如何进行应用的滚动更新和回滚操作。 实验步骤: 创建一个 Deployment。更新 Deployment 的镜像版本,观察滚动更新过程。回滚到之前的版本,验证回滚操作。 今天呢,我们继续来进行我们k…...

GitHub Copilot 登录账号激活,已经在IntellJ IDEA使用

GitHub Copilot 想必大家都是熟悉的,一款AI代码辅助神器,相信对编程界的诸位并不陌生。 今日特此分享一项便捷的工具,助您轻松激活GitHub Copilot,尽享智能编码之便利! GitHub Copilot 是由 GitHub 和 OpenAI 共同开…...

C++_核心编程_多态案例二-制作饮品

#include <iostream> #include <string> using namespace std;/*制作饮品的大致流程为:煮水 - 冲泡 - 倒入杯中 - 加入辅料 利用多态技术实现本案例,提供抽象制作饮品基类,提供子类制作咖啡和茶叶*//*基类*/ class AbstractDr…...

Unity3D中Gfx.WaitForPresent优化方案

前言 在Unity中,Gfx.WaitForPresent占用CPU过高通常表示主线程在等待GPU完成渲染(即CPU被阻塞),这表明存在GPU瓶颈或垂直同步/帧率设置问题。以下是系统的优化方案: 对惹,这里有一个游戏开发交流小组&…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

Nuxt.js 中的路由配置详解

Nuxt.js 通过其内置的路由系统简化了应用的路由配置,使得开发者可以轻松地管理页面导航和 URL 结构。路由配置主要涉及页面组件的组织、动态路由的设置以及路由元信息的配置。 自动路由生成 Nuxt.js 会根据 pages 目录下的文件结构自动生成路由配置。每个文件都会对…...

CocosCreator 之 JavaScript/TypeScript和Java的相互交互

引擎版本: 3.8.1 语言: JavaScript/TypeScript、C、Java 环境:Window 参考:Java原生反射机制 您好,我是鹤九日! 回顾 在上篇文章中:CocosCreator Android项目接入UnityAds 广告SDK。 我们简单讲…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

MySQL 8.0 OCP 英文题库解析(十三)

Oracle 为庆祝 MySQL 30 周年,截止到 2025.07.31 之前。所有人均可以免费考取原价245美元的MySQL OCP 认证。 从今天开始,将英文题库免费公布出来,并进行解析,帮助大家在一个月之内轻松通过OCP认证。 本期公布试题111~120 试题1…...

Java面试专项一-准备篇

一、企业简历筛选规则 一般企业的简历筛选流程:首先由HR先筛选一部分简历后,在将简历给到对应的项目负责人后再进行下一步的操作。 HR如何筛选简历 例如:Boss直聘(招聘方平台) 直接按照条件进行筛选 例如:…...

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习)

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习) 一、Aspose.PDF 简介二、说明(⚠️仅供学习与研究使用)三、技术流程总览四、准备工作1. 下载 Jar 包2. Maven 项目依赖配置 五、字节码修改实现代码&#…...

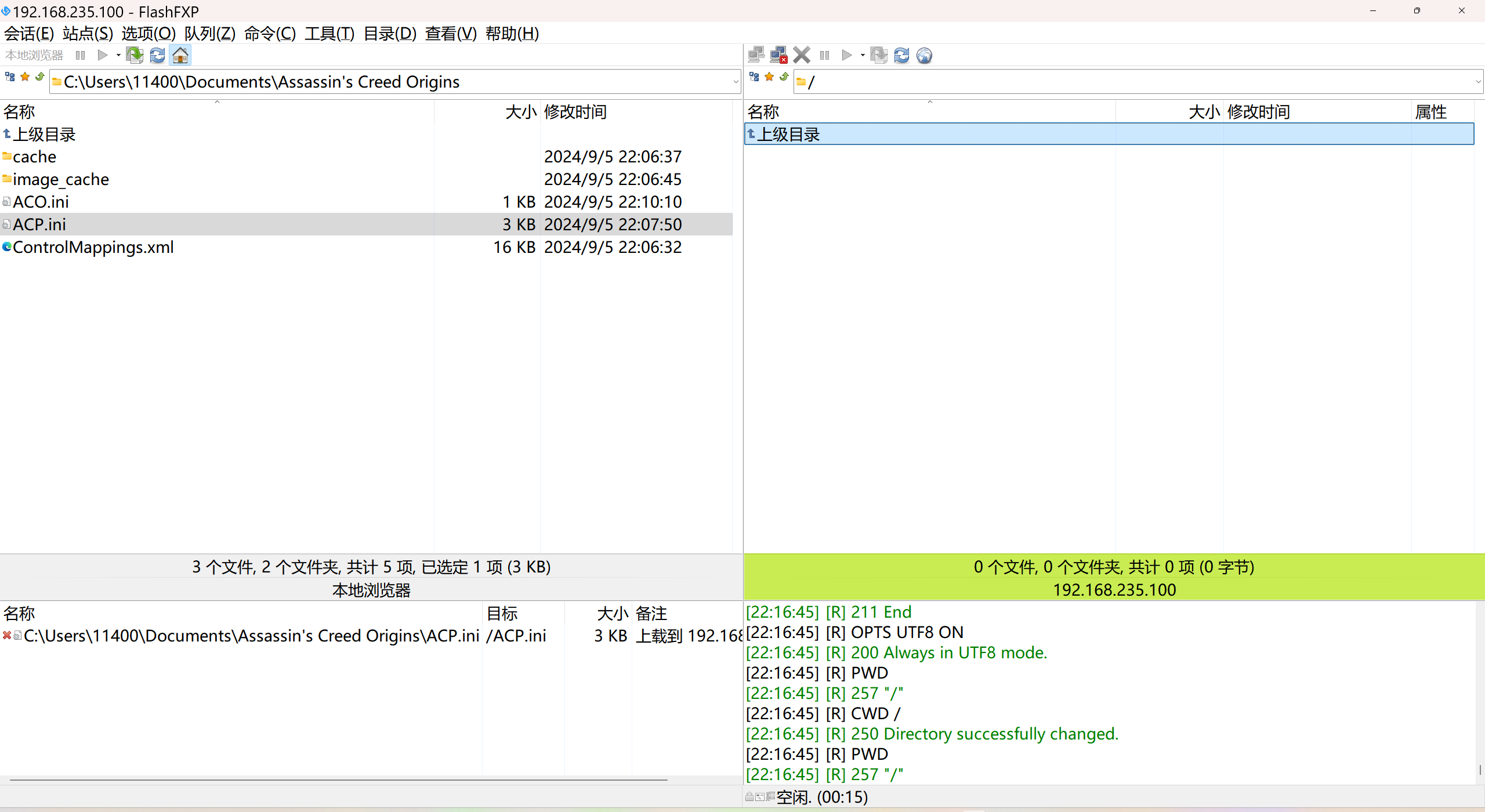

LINUX 69 FTP 客服管理系统 man 5 /etc/vsftpd/vsftpd.conf

FTP 客服管理系统 实现kefu123登录,不允许匿名访问,kefu只能访问/data/kefu目录,不能查看其他目录 创建账号密码 useradd kefu echo 123|passwd -stdin kefu [rootcode caozx26420]# echo 123|passwd --stdin kefu 更改用户 kefu 的密码…...