利用蜜罐捕捉攻击实验(31)

预备知识

1、蜜罐的含义和作用

蜜罐(Honeypot)是一种在互联网上运行的计算机系统。它是专门为吸引并诱骗那些试图非法闯入他人计算机系统的人(如电脑黑客)而设计的,蜜罐系统是一个包含漏洞的诱骗系统,它通过模拟一个或多个易受攻击的主机,给攻击者提供一个容易攻击的目标。由于蜜罐并没有向外界提供真正有价值的服务,因此所有对蜜罐尝试都被视为可疑的。蜜罐的另一个用途是拖延攻击者对真正目标的攻击,让攻击者在蜜罐上浪费时间。

蜜罐是一种安全资源,其价值在于被扫描、攻击和攻陷。所有流入/流出蜜罐的网络流量都可能预示了扫描、攻击和攻陷。蜜罐的核心价值就在于对这些攻击活动进行监视、检测和分析。

2、蜜罐的种类

(1)蜜罐可以按照其部署目的分为产品型蜜罐和研究型蜜罐两类。

研究型蜜罐专门用于对黑客攻击的捕获和分析,通过部署研究型蜜罐,研究人员可以对黑客攻击进行追踪和分析,捕获黑客的键击记录,了解到黑客所使用的攻击工具及攻击方法,甚至能够监听到黑客之间的交谈,从而掌握他们的心理状态等信息。研究型蜜罐需要研究人员投入大量的时间和精力进行攻击监视和分析工作。

产品型蜜罐的目的在于为一个组织的网络提供安全保护,包括检测攻击、防止攻击造成破坏及帮助管理员对攻击做出及时正确的响应等功能。一般产品型蜜罐较容易部署,而且不需要管理员投入大量的工作。

(2)蜜罐也可以按照其交互度的等级划分为低交互蜜罐和高交互蜜罐。

交互度反应了黑客在蜜罐上进行攻击活动的自由度。高交互蜜罐提供完全真实的操作系统和网络服务,没有任何的模拟,从黑客角度上看,高交互蜜罐完全是其垂涎已久的“活靶子”,因此在高交互蜜罐中能够获得许多黑客攻击的信息。高交互蜜罐在提升黑客活动自由度的同时,自然地加大了部署和维护的复杂度及风险的扩大。低交互蜜罐一般仅仅模拟操作系统和网络服务,较容易部署且风险较小,但黑客在低交互蜜罐中能够进行的攻击活动较为有限,因此通过低交互蜜罐能够收集的信息也比较有限。产品型蜜罐一般属于低交互蜜罐。

(3)蜜罐还可以按照其实现方法分为物理蜜罐与虚拟蜜罐。物理蜜罐是真实的网络上存在的主机,运行着真实的操作系统,提供真实的服务,拥有自己的IP地址;虚拟蜜罐则是由一台机器模拟的,这台机器会响应发送到虚拟蜜罐的网络数据流,提供模拟的网络服务等。

3、Defnet HoneyPot

Defnet是一款著名的“蜜罐”虚拟系统,它会虚拟一台有“缺陷”的服务器,等着恶意攻击者上钩。利用该软件虚拟出来的系统和真正的系统看起来没有什么区别,但它是为恶意攻击者布置的陷阱。通过它可以看到攻击者都执行了哪些命令,进行了哪些操作,使用了哪些恶意攻击工具。通过陷阱的记录,可以了解攻击者的习惯,掌握足够的攻击证据,甚至反击攻击者。

实验目的

1、 掌握蜜罐的基本原理及功能。

2、 掌握Defnet蜜罐系统的使用方法。

实验环境

两台安装Windows操作系统的计算机,两台电脑之间必须联通。

实验步骤一

Defnet蜜罐搭建

打开C:\tool\“利用蜜罐捕捉攻击实验”文件夹,目录中找到defnet.exe程序,运行Defnet HoneyPot,在Defnet HoneyPot的程序主界面右侧,点击“HoneyPot”按钮,弹出设置对话框,在设置对话框中,可以虚拟Web、FTP、SMTP、Finger、POP3和Telnet等常规网站提供的服务,如图1HoneyPot设置。

图1 HoneyPot设置

例如虚拟一个Telnet Server服务,可选中相应服务“Telnet Server”复选框,login设为admin,senha设为“123”。telnet按钮必须点下,呈现为“蓝色”

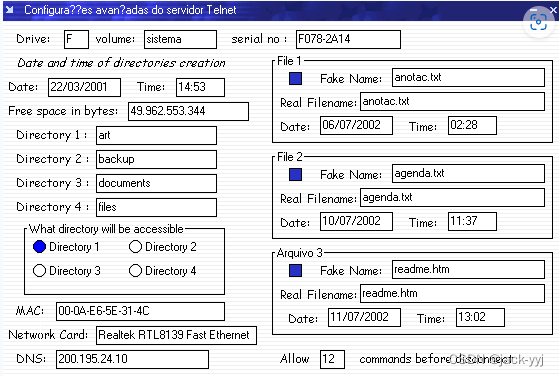

点击右下角“Advanced”,设置“Telnet Server”的高级设置项,设置伪装驱动器盘符((Drive)、卷标(Volume)、序列号(Serial No),以及目录创建时间和目录名,剩余磁盘空间(Free space in bytes),MAC地址,网卡类型等,具体如图2高级Telnet设置。这样以来,就可以让虚拟出来的系统更加真实了。

图2 高级Telnet设置

实验步骤二

Defnet监听

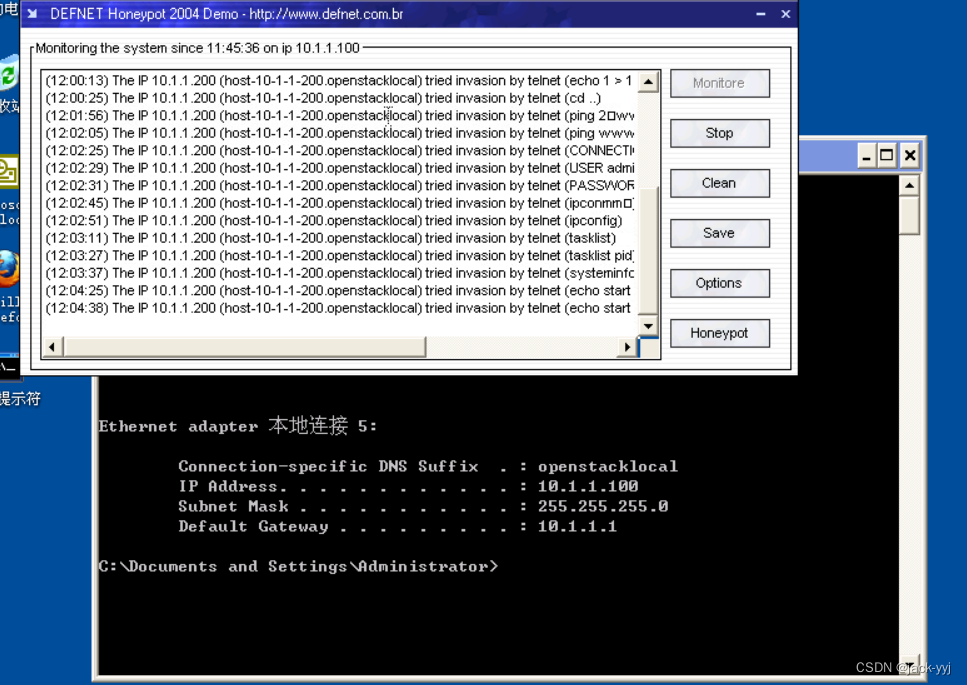

蜜罐搭建成功后,点击HoneyPot主程序界面的“Monitore”按钮,开始监视恶意攻击者了。当有人攻击系统时,会进入设置的蜜罐。在HoneyPot左面窗口中的内容,就可以清楚地看到,恶意攻击者都在做什么,进行了哪些操作了。

①在PC1中单击“开始”→“运行”,在弹出的对话框中输入“cmd”回车进入命令行。在命令行中输入“ipconfig”命令,可以看到PC1的IP地址是10.1.1.100。

同样的方法查询到PC2的IP地址是10.1.1.200。

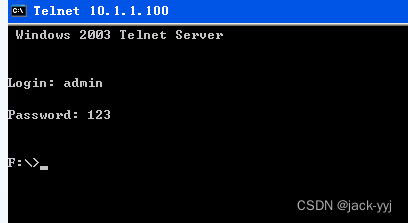

②在PC2上登陆,并在命令行中输入telnet 10.1.1.100(PC1的IP地址),请求telnet连接。连接成功后输入之前在PC1中配置的蜜罐用户名和密码。如图3Telnet登录。

图3 Telnet登录

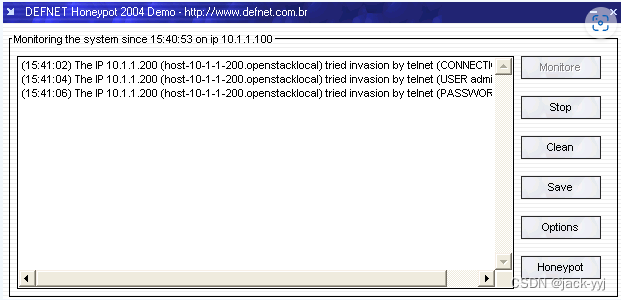

③返回PC1,发现登录过程信息已经被记录。如图4Defnet记录。

图4 Defnet记录

利用蜜罐,攻击者的所作所为一目了然,而管理者获得了这些信息后,可以尝试用此用户和密码远程连接攻击者的电脑。因为,很多恶意攻击者,在入侵后创建的用户就是自己的电脑使用的用户和密码。

实验步骤三

蜜罐提醒

如果我们不能在电脑前跟踪攻击者的攻击动作时,当想了解攻击者都做了些什么时,可以使用HoneyPot提供的“提醒”功能。在软件主界面点击“Options”按钮,在打开设置窗口中,设置自己的E-mail信箱,其自动将攻击者的动作记录下来,发送到设置的邮箱中。选中“Send logs by e-mail”,在输入框中填写自己的邮箱地址,邮件发送服务器地址,发送者邮箱地址。再选中“Authenticaton required”,填写邮箱的登录名和密码,自己就可以随时掌握攻击者的入侵情况了。

另外还可以选中“Save automatic logs on in the directory”将入侵日志保存到指定的目录中,方便日后分析。

至此实验结束。

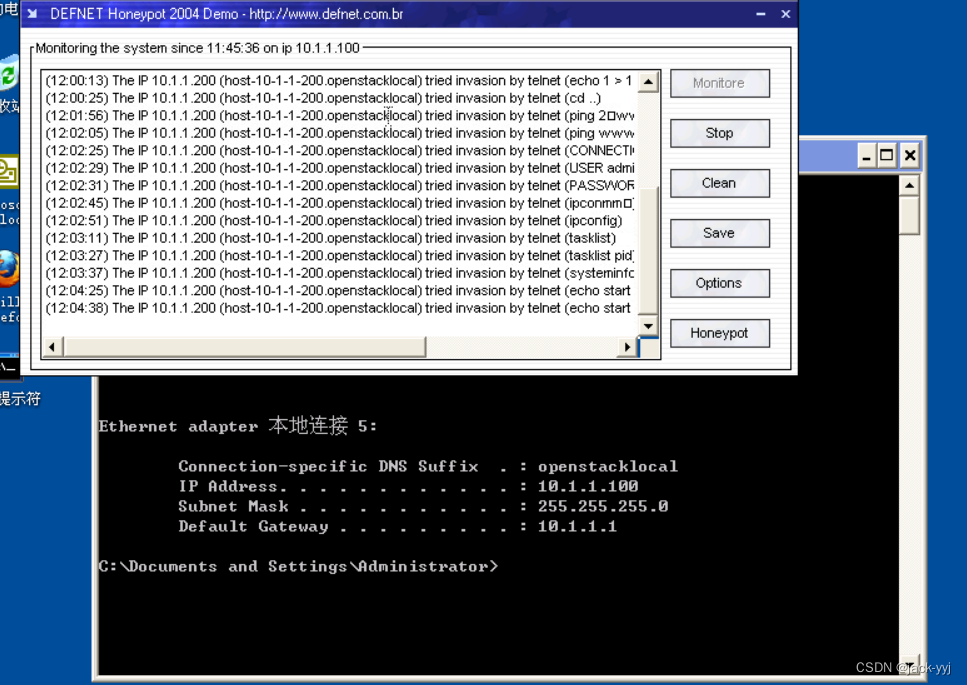

设置蜜罐完成后的结果:

pc2用telnet远程登入

pc1上可以Monitoring到pc2机上的操作

相关文章:

利用蜜罐捕捉攻击实验(31)

预备知识 1、蜜罐的含义和作用 蜜罐(Honeypot)是一种在互联网上运行的计算机系统。它是专门为吸引并诱骗那些试图非法闯入他人计算机系统的人(如电脑黑客)而设计的,蜜罐系统是一个包含漏洞的诱骗系统,它通过模拟一个或多个易受攻击的主机ÿ…...

PyTorch深度学习实战 | 自然语言处理与强化学习

PyTorch是当前主流深度学习框架之一,其设计追求最少的封装、最直观的设计,其简洁优美的特性使得PyTorch代码更易理解,对新手非常友好。本文主要介绍深度学习领域中自然语言处理与强化学习部分。自然语言区别于计算机所使用的机器语言和程序语…...

测牛学堂:接口测试基础理论和工具的使用

接口测试流程总结 1 需求分析,看产品经理的需求文档 2 接口文档解析,开发编写的api接口文档 3 设计测试用例 4脚本开发 5 执行及缺陷跟踪 6 生成测试报告 7接口自动化持续集成 测试解析接口文档 接口文档,又称为api文档,是由后…...

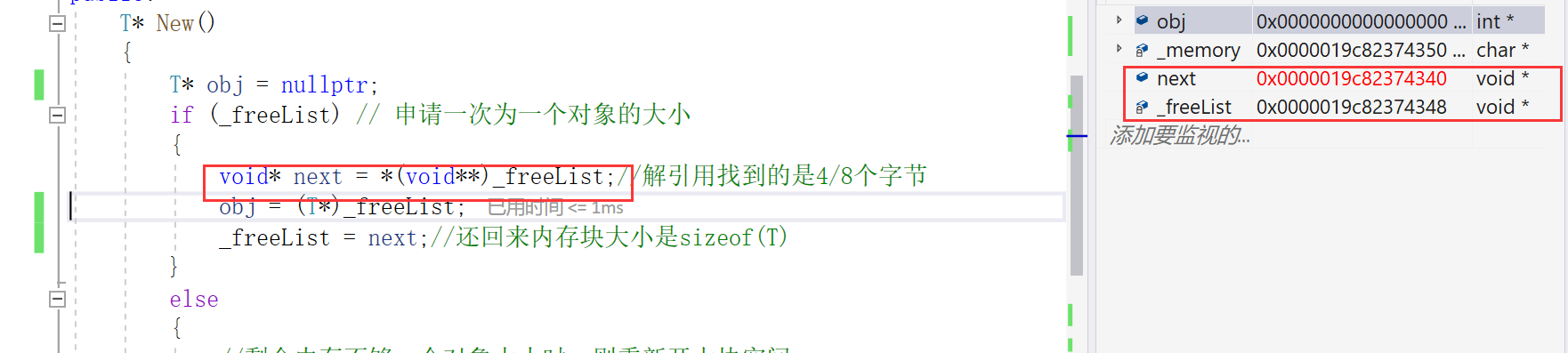

定长内存池的实现

解决的是固定大小的内存申请释放需求: 性能达到极致不考虑内存碎片问题(统一使用自由链表管理还回来的空间) 为了避免命名污染,不要直接using namespace std;只展开常用的。 #include <iostream> using std::cout; using std::endl;申请空间时有…...

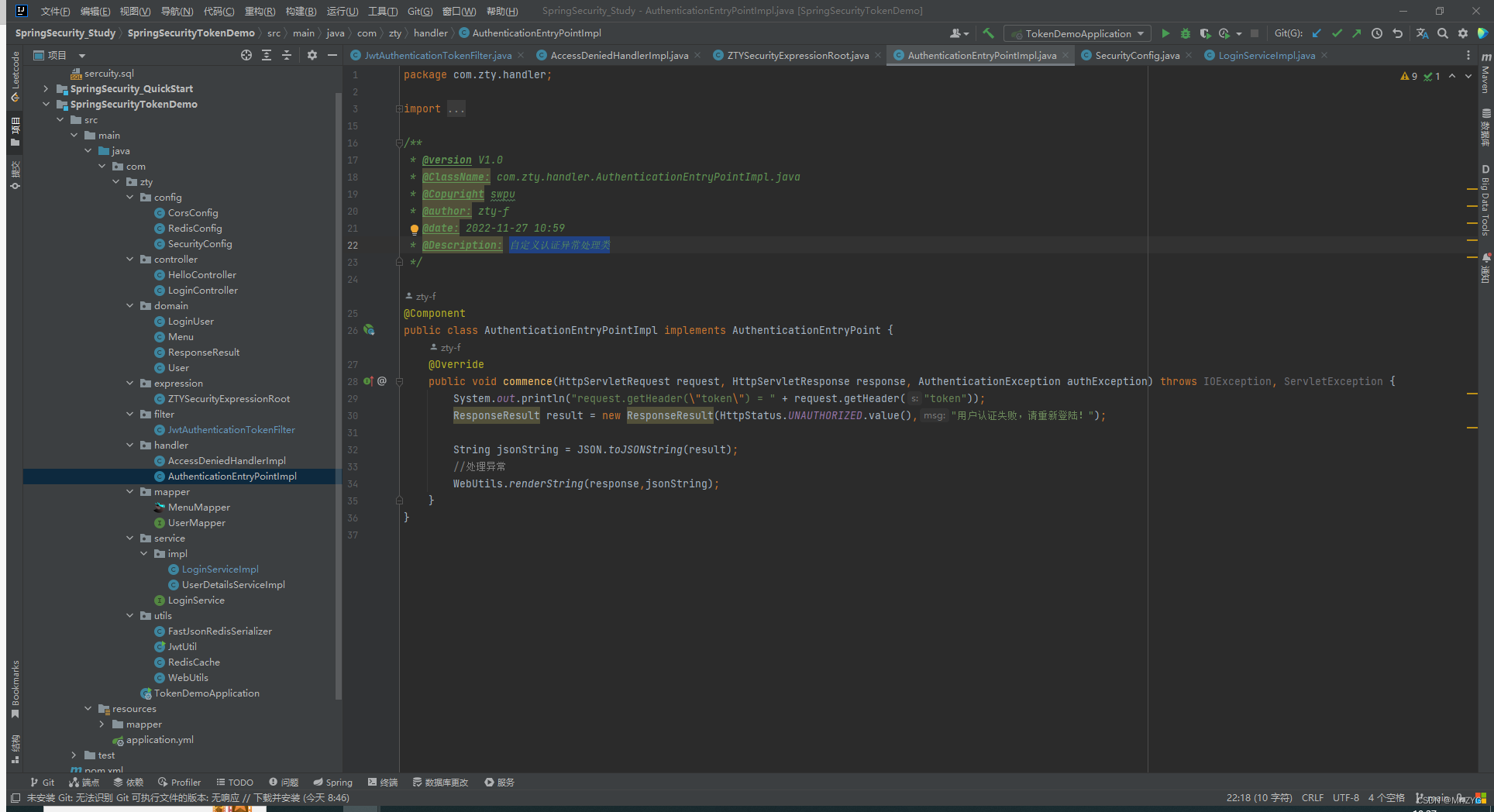

三更草堂springSecurity的学习

源码地址:学习springSecurity (gitee.com) git:https://gitee.com/misszyg/spring-security.git 一,认证流程 1,经过UsernamePasswordAuthenticationFilter (1)传入了用户的账号,密码 源码&a…...

)

【C语言】指针的深度理解(一)

前言 我们已经了解了指针的概念,一是指针变量是用来存放地址的,每个地址都对应着唯一的内存空间。二是指针的大小是固定的4或8个字节(取决于操作系统,32位的占4个字节,64位的占8个字节)。三是指针是有类型…...

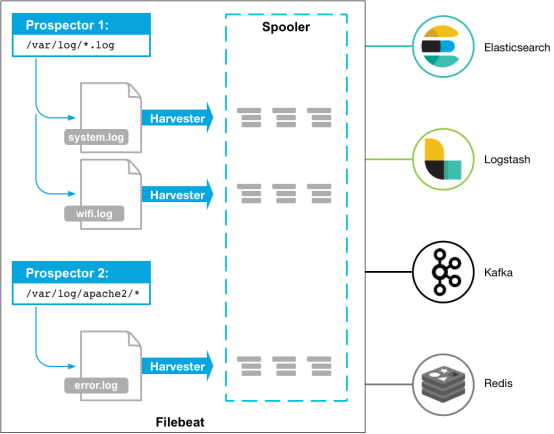

Kafka最佳实践

前言 Kafka 最佳实践,涉及 典型使用场景Kafka 使用的最佳实践 Kafka 典型使用场景 Data Streaming Kafka 能够对接到 Spark、Flink、Flume 等多个主流的流数据处理技术。利用 Kafka 高吞吐量的特点,客户可以通过 Kafka 建立传输通道,把应…...

入门教程: 认识 React用于构建用户界面的 JavaScript 库

课前准备 我们将会在这个教程中开发一个小游戏。你可能并不打算做游戏开发,然后就直接跳过了这个教程——但是不妨尝试一下!你将在该教程中学到关于构建 React 应用的基础知识,掌握这些知识后,你将会对 React 有更加深刻的理解。 这篇教程分为以下几个部分: 环境准备是学…...

极紫外光源高次谐波发生腔不同区域真空度精密控制解决方案

摘要:在高次谐波发生器中一般包含两个不同真空区域,一个是1~100Torr绝压范围的气池内部的低真空区域,一个是高阶谐波光路上的绝压为0.001Pa量级的高真空区域。本文针对此两个区域的真空度控制提出了相应的解决方案,特别是详细介绍…...

「Vue面试题」在vue中为什么data属性是一个函数而不是一个对象

文章目录一、实例和组件定义data的区别二、组件data定义函数与对象的区别三、原理分析四、结论一、实例和组件定义data的区别 vue实例的时候定义data属性既可以是一个对象,也可以是一个函数 const app new Vue({el:"#app",// 对象格式data:{foo:"…...

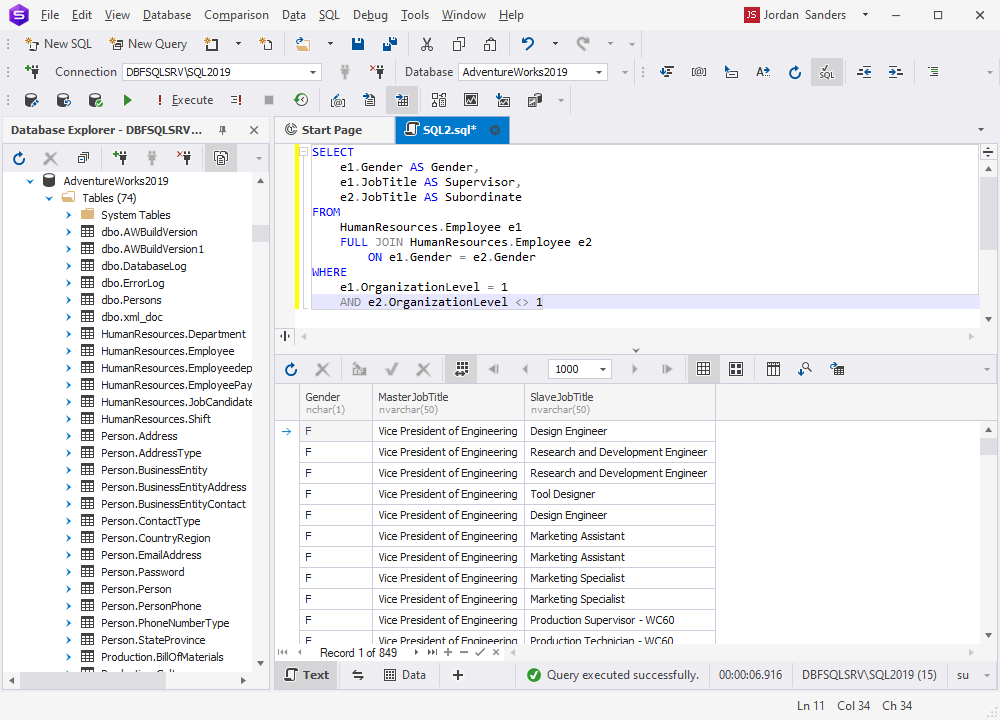

如何使用 ChatGPT 编写 SQL JOIN 查询

通过清晰的示例和解释,本文展示了 ChatGPT 如何简化和简化创建复杂 MySQL 查询的过程,使用户更容易与数据库交互并检索他们需要的数据。无论您是初学者还是经验丰富的开发人员,本文都提供了有关如何利用 ChatGPT 来增强您的 MySQL 查询编写技…...

vue2+elementUI完成添加学生删除学生案列

效果图: 点击添加学生按钮,弹出Dialog,收集用户信息: el-table中自定义复选框,选中一行,可以点击删除 代码区域:就一个HTML文件 <!DOCTYPE html> <html lang"en"> <head>&…...

对void的深度理解

作者:小树苗渴望变成参天大树 作者宣言:认真写好每一篇博客 作者gitee:gitee 如 果 你 喜 欢 作 者 的 文 章 ,就 给 作 者 点 点 关 注 吧! void前言一、 void 关键字二、 void修饰函数返回值和参数三、void指针3.1void * 定义的…...

哪款游戏蓝牙耳机好用?好用的游戏蓝牙耳机推荐

现在,不少人喜欢戴蓝牙耳机玩游戏,而在戴蓝牙耳机玩游戏时难免会产生音画不同步的问题。现在越来越多的蓝牙耳机支持游戏模式,那么,哪款游戏蓝牙耳机好用?接下来,我来给大家推荐几款好用的游戏蓝牙耳机&…...

求职(怎么才算精通JAVA开发)

在找工作的的时候,有时候我们需要对自己的技术水平做一个评估。特别是Java工程师,我们该怎么去表达自己的能力和正确认识自己所处的技术水平呢。技术一般的人,一般都不敢说自己精通JAVA,因为你说了精通JAVA几乎就给了面试官一个可以随便往死里问的理由了。很多不自信的一般…...

C++网络编程(三)IO复用

C网络编程(三)IO复用 前言 多进程/多线程网络服务端在创建进程/线程时,CPU和内存开销很大。因为多线程/进程并发模型,为每个socket分配一个线程/进程。而IO复用采用单个的进程/线程就可以管理多个socket。 select 系统调用原型: #includ…...

模拟赛试题与题解 C++)

第十四届蓝桥杯(第三期)模拟赛试题与题解 C++

第十四届蓝桥杯(第三期)模拟赛试题与题解 C 试题 A 【问题描述】 请找到一个大于 2022 的最小数,这个数转换成十六进制之后,所有的数位(不含前导 0)都为字母(A 到 F)。 请将这个…...

【Hive 基础】-- 数据倾斜

1.什么是数据倾斜?由于数据分布不均匀,导致大量数据集中到一点,造成数据热点。常见现象:一个 hive sql 有100个 map/reducer task, 有一个运行了 20分钟,其他99个 task 只运行了 1分钟。2.产生数据倾斜的原…...

计算机网络笔记——物理层

计算机网络笔记——物理层2. 物理层2.1 通信基础2.1.1 信号2.1.2 信源、信道及信宿2.1.3 速率、波特及码元2.1.4 带宽2.1.5 奈奎斯特定理采样定理奈奎斯特定理2.1.6 香农定理2.1.7 编码与调制调制数字信号调制为模拟信号模拟数据调制为模拟信号编码数字数据编码为数字信号模拟数…...

算法第十七期——状态规划(DP)之动态压缩

一、总述 状态压缩动态规划,就是我们俗称的状压DP,是利用计算机二进制的性质来描述状态的一种DP方式。 应用背景:以集合为状态,且集合可以用二进制来表示,用二进制的位运算来处理。集合问题一般是指数复杂度的&#x…...

AI-调查研究-01-正念冥想有用吗?对健康的影响及科学指南

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

iOS 26 携众系统重磅更新,但“苹果智能”仍与国行无缘

美国西海岸的夏天,再次被苹果点燃。一年一度的全球开发者大会 WWDC25 如期而至,这不仅是开发者的盛宴,更是全球数亿苹果用户翘首以盼的科技春晚。今年,苹果依旧为我们带来了全家桶式的系统更新,包括 iOS 26、iPadOS 26…...

springboot 百货中心供应链管理系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,百货中心供应链管理系统被用户普遍使用,为方…...

Linux链表操作全解析

Linux C语言链表深度解析与实战技巧 一、链表基础概念与内核链表优势1.1 为什么使用链表?1.2 Linux 内核链表与用户态链表的区别 二、内核链表结构与宏解析常用宏/函数 三、内核链表的优点四、用户态链表示例五、双向循环链表在内核中的实现优势5.1 插入效率5.2 安全…...

基于Flask实现的医疗保险欺诈识别监测模型

基于Flask实现的医疗保险欺诈识别监测模型 项目截图 项目简介 社会医疗保险是国家通过立法形式强制实施,由雇主和个人按一定比例缴纳保险费,建立社会医疗保险基金,支付雇员医疗费用的一种医疗保险制度, 它是促进社会文明和进步的…...

在 Nginx Stream 层“改写”MQTT ngx_stream_mqtt_filter_module

1、为什么要修改 CONNECT 报文? 多租户隔离:自动为接入设备追加租户前缀,后端按 ClientID 拆分队列。零代码鉴权:将入站用户名替换为 OAuth Access-Token,后端 Broker 统一校验。灰度发布:根据 IP/地理位写…...

CocosCreator 之 JavaScript/TypeScript和Java的相互交互

引擎版本: 3.8.1 语言: JavaScript/TypeScript、C、Java 环境:Window 参考:Java原生反射机制 您好,我是鹤九日! 回顾 在上篇文章中:CocosCreator Android项目接入UnityAds 广告SDK。 我们简单讲…...

C# SqlSugar:依赖注入与仓储模式实践

C# SqlSugar:依赖注入与仓储模式实践 在 C# 的应用开发中,数据库操作是必不可少的环节。为了让数据访问层更加简洁、高效且易于维护,许多开发者会选择成熟的 ORM(对象关系映射)框架,SqlSugar 就是其中备受…...

A2A JS SDK 完整教程:快速入门指南

目录 什么是 A2A JS SDK?A2A JS 安装与设置A2A JS 核心概念创建你的第一个 A2A JS 代理A2A JS 服务端开发A2A JS 客户端使用A2A JS 高级特性A2A JS 最佳实践A2A JS 故障排除 什么是 A2A JS SDK? A2A JS SDK 是一个专为 JavaScript/TypeScript 开发者设计的强大库ÿ…...

AirSim/Cosys-AirSim 游戏开发(四)外部固定位置监控相机

这个博客介绍了如何通过 settings.json 文件添加一个无人机外的 固定位置监控相机,因为在使用过程中发现 Airsim 对外部监控相机的描述模糊,而 Cosys-Airsim 在官方文档中没有提供外部监控相机设置,最后在源码示例中找到了,所以感…...