容器对比虚拟机有哪些不足?

引言

在当今的云计算和微服务架构中,容器技术已成为不可或缺的一部分。它以其轻量级、高效和快速部署的特性,赢得了广大开发者和运维人员的青睐。然而,正如任何技术都有其两面性,容器技术也不例外。本文将对容器技术在安全性、隔离性和资源限制方面面临的挑战进行深入剖析,并探讨相应的应对策略。

一、容器技术的崛起与广泛应用

随着云计算和微服务架构的兴起,容器技术逐渐崭露头角。作为一种轻量级的虚拟化技术,容器允许开发者将应用及其依赖项打包到一个可移植的容器中,然后在任何支持容器运行的环境中部署和运行。这种技术极大地简化了应用的部署和运维过程,提高了开发效率和系统资源的利用率。

Docker作为容器技术的代表,引领了这一领域的快速发展。它提供了一个简单而强大的容器管理平台,使得开发者可以轻松地创建、运行和管理容器。Docker的镜像仓库、容器编排和云服务等特性,进一步推动了容器技术在各个行业的应用。

然而,随着容器技术的广泛应用,其面临的安全性、隔离性和资源限制问题也逐渐暴露出来。这些问题不仅关系到容器的稳定性和可靠性,更直接影响到整个系统的安全性和运维效率。

二、容器技术的安全性挑战

容器技术的安全性挑战主要来自于容器引擎的安全漏洞、镜像安全以及内核隔离性不足等方面。

- 容器引擎的安全漏洞

容器引擎(如Docker)作为容器的管理平台,其安全性直接关系到容器的安全性。然而,由于容器引擎的复杂性,它本身可能存在安全漏洞。这些漏洞可能会被攻击者利用,对容器内部的应用或宿主机造成威胁。例如,攻击者可能利用漏洞提升权限,获取对容器的控制权,进而对宿主机进行攻击。

为了应对这一挑战,开发者需要密切关注容器引擎的安全更新和补丁,及时修复已知的安全漏洞。同时,他们还需要采取额外的安全措施,如使用安全加固组件、限制容器的权限等,以降低安全风险。

- 镜像安全

容器镜像是容器运行的基础,其安全性直接影响到容器的安全性。然而,由于镜像可能包含基础软件的漏洞、恶意脚本或被篡改的代码,因此镜像的安全性成为一个重要的问题。攻击者可能会利用镜像中的漏洞或恶意代码对容器进行攻击,获取敏感信息或破坏系统。

为了保障镜像的安全性,开发者需要采取一系列措施。首先,他们需要从可信的镜像仓库中获取镜像,并确保镜像的来源可靠。其次,他们需要对镜像进行安全扫描和漏洞检测,及时发现并修复镜像中的安全问题。最后,他们还需要定期更新镜像,以确保镜像中的软件版本是最新的,并包含最新的安全修复。

- 内核隔离性不足

尽管Linux内核的Namespace技术提供了进程、网络、挂载点等资源的隔离,但仍有部分关键内容没有被完全隔离。例如,/proc、/sys等目录可能泄露宿主机上的关键信息,让攻击者有机会利用这些信息对宿主机发起攻击。此外,一旦内核的Namespace被突破,攻击者可能直接获得对宿主机的控制权。

为了增强内核的隔离性,开发者可以采取一些额外的安全措施。例如,他们可以使用内核的安全模块(如SELinux)来增强内核的安全性。同时,他们还可以限制容器对宿主机资源的访问权限,以降低容器逃逸的风险。

三、容器技术的隔离性挑战

容器技术的隔离性挑战主要来自于共享内核、命名空间的不完全隔离以及容器逃逸风险等方面。

- 共享内核

所有容器共享宿主机的操作系统内核,这意味着容器之间的隔离性依赖于内核的安全性和隔离机制的有效性。如果内核存在漏洞或隔离机制被绕过,容器之间的隔离性将被打破。攻击者可能利用这些漏洞或不当配置实现容器之间的攻击或数据泄露。

为了增强容器的隔离性,开发者可以考虑使用更为严格的隔离机制,如使用虚拟机来隔离不同的容器。同时,他们还可以采用沙箱技术或类似的安全机制来限制容器的行为,防止其对其他容器或宿主机造成威胁。

- 命名空间的不完全隔离

尽管Linux内核的Namespace技术提供了多种资源的隔离,但仍有部分关键内容未被完全隔离。例如,容器仍然可以访问宿主机的部分系统信息(如进程列表、网络配置等),这可能导致敏感信息的泄露或被恶意利用。

为了增强命名空间的隔离性,开发者可以采取一些额外的措施。例如,他们可以使用更为严格的隔离工具或技术来限制容器对宿主机资源的访问。同时,他们还可以对容器进行更为细致的配置和管理,以确保其只能访问所需的资源,而无法访问敏感或关键的系统信息。

- 容器逃逸风险

由于隔离性的不足,攻击者可能利用容器内的漏洞或不当配置实现容器逃逸,即突破容器的隔离边界,对宿主机或其他容器造成威胁。这种逃逸行为可能导致整个系统的崩溃或敏感数据的泄露。

为了降低容器逃逸的风险,开发者需要采取一系列的安全措施。首先,他们需要对容器进行定期的安全审计和漏洞扫描,及时发现并修复潜在的安全问题。其次,他们需要对容器的配置进行严格的审查和管理,确保其符合安全最佳实践。最后,他们还需要对宿主机进行安全加固,以防止攻击者利用宿主机上的漏洞或不当配置实现容器逃逸。

四、容器技术的资源限制挑战

容器技术的资源限制挑战主要来自于依赖宿主机资源、Cgroup的限制以及资源竞争等方面。

- 依赖宿主机资源

容器直接运行在宿主机的操作系统内核上,共享宿主机的CPU、内存、磁盘等资源。因此,容器的资源限制能力依赖于宿主机资源的分配和管理。如果宿主机资源不足或分配不当,可能导致容器无法正常运行或性能下降。

为了应对这一挑战,开发者需要合理规划和管理宿主机资源。他们可以使用资源管理工具(如Kubernetes)来监控和管理容器的资源使用情况,确保每个容器都能获得所需的资源。同时,他们还需要对宿主机进行性能优化和资源扩展,以提高容器的运行效率和稳定性。

- Cgroup的限制

虽然Cgroup(控制组)机制可以对容器的资源使用进行限制和记录,但这种限制是在操作系统层面实现的,而非硬件层面。这意味着在极端情况下,如果容器消耗过多资源,仍可能对宿主机的性能造成影响。此外,Cgroup的限制也可能被绕过或突破,导致容器能够获取更多的资源。

为了增强Cgroup的限制能力,开发者可以采取一些额外的措施。例如,他们可以使用更为严格的资源限制策略,对容器的资源使用进行更为细致的控制和管理。同时,他们还可以对Cgroup的配置进行审计和监控,确保其没有被不当修改或绕过。

- 资源竞争

在宿主机上运行多个容器时,容器之间可能会相互竞争资源。如果没有适当的资源限制和管理策略,可能会导致资源使用不公平或资源耗尽的情况。这种竞争可能导致某些容器无法正常运行或性能下降。

为了应对资源竞争的挑战,开发者需要采取一系列的资源管理策略。首先,他们需要对容器的资源需求进行合理的规划和分配,确保每个容器都能获得所需的资源。其次,他们需要使用资源管理工具来监控和管理容器的资源使用情况,及时发现并解决资源竞争问题。最后,他们还可以考虑使用更为先进的资源调度算法或技术来优化资源的分配和使用。

五、应对容器技术挑战的策略与实践

面对容器技术在安全性、隔离性和资源限制方面的挑战,我们可以采取一系列的策略和实践来应对。

- 加强容器安全性

为了加强容器的安全性,我们可以采取以下策略和实践:

- 定期更新和修补容器引擎及其依赖项,以确保其安全性。

- 使用可信的镜像仓库,并对镜像进行安全扫描和漏洞检测。

- 限制容器的权限,仅授予其执行所需任务的最小权限。

- 使用内核的安全模块(如SELinux)来增强内核的安全性。

- 定期对容器进行安全审计和漏洞扫描,及时发现并修复潜在的安全问题。

- 增强容器隔离性

为了增强容器的隔离性,我们可以采取以下策略和实践:

- 使用更为严格的隔离机制,如虚拟机来隔离不同的容器。

- 采用沙箱技术或类似的安全机制来限制容器的行为。

- 对容器进行更为细致的配置和管理,确保其只能访问所需的资源。

- 对宿主机进行安全加固,防止攻击者利用宿主机上的漏洞或不当配置实现容器逃逸。

- 优化容器资源限制

为了优化容器的资源限制,我们可以采取以下策略和实践:

- 合理规划和管理宿主机资源,使用资源管理工具来监控和管理容器的资源使用情况。

- 使用更为严格的资源限制策略,对容器的资源使用进行更为细致的控制和管理。

- 对Cgroup的配置进行审计和监控,确保其没有被不当修改或绕过。

- 考虑使用更为先进的资源调度算法或技术来优化资源的分配和使用。

六、结论与展望

容器技术作为云计算和微服务架构的重要组成部分,为开发者提供了高效、轻量级的应用部署和运维解决方案。然而,随着其广泛应用,容器技术在安全性、隔离性和资源限制方面也面临着诸多挑战。本文对这些挑战进行了深入的剖析,并探讨了相应的应对策略和实践。

展望未来,随着技术的不断发展和完善,我们有理由相信容器技术将在安全性、隔离性和资源限制方面取得更大的突破和进展。同时,我们也需要持续关注这些挑战,并采取有效的措施来应对和解决它们,以确保容器技术的稳定性和可靠性。只有这样,我们才能更好地利用容器技术的优势,推动云计算和微服务架构的进一步发展。

相关文章:

容器对比虚拟机有哪些不足?

引言 在当今的云计算和微服务架构中,容器技术已成为不可或缺的一部分。它以其轻量级、高效和快速部署的特性,赢得了广大开发者和运维人员的青睐。然而,正如任何技术都有其两面性,容器技术也不例外。本文将对容器技术在安全性、隔离…...

C# 归并排序

栏目总目录 概念 归并排序是一种分而治之的排序算法。它将一个大数组分成两个小数组,递归地对这两个小数组进行排序,然后将排序好的小数组合并成一个有序的大数组。这个过程一直递归进行,直到数组被拆分成只有一个元素的数组(自然…...

【请求代理】springboot单机服务基于过滤器Filter实现第三方服务器接口请求代理功能

springboot单机服务基于过滤器Filter实现第三方服务器接口请求代理功能 一、前言二、解决思路三、基于gateway实现四、基于过滤器Filter实现五、问题总结 **注:本文源码获取或者更多资料,关注公众号:技术闲人**一、前言 在项目开发时会遇到w…...

.NET Core异步编程与多线程解析:提升性能与响应能力的关键技术

在.NET Core中,异步编程和多线程是构建高性能应用程序的核心技能。理解这两个概念不仅可以提升应用程序的响应能力,还能优化资源使用。本文将深入剖析异步编程和多线程的关键知识点,提供代码示例,并附上步骤以帮助理解。 1. 异步…...

Photoshop(PS) 抠图简单教程

目录 快速选择 魔棒 钢笔 橡皮擦 蒙版 通道 小结 可以发现,ps逐渐成为必备基础的办公软件。本文让ps新手轻松学会抠图。 快速选择 在抠图之前,先了解下选区的概念。ps中大多数的抠图操作都是基于选区的,先选区再Ctrl J提取选区。而快…...

项目管理中的常用工件(二):可视化工件

项目管理中的常用工件(二):可视化工件 亲和图(affinity diagram)因果图(cause-and-effect diagram)直方图(histogram)流程图(flowchart)散点图&am…...

Git入门与实战:版本控制的艺术

🍁 作者:知识浅谈,CSDN签约讲师,CSDN博客专家,华为云云享专家,阿里云专家博主 📌 擅长领域:全栈工程师、爬虫、ACM算法 🔥 微信:zsqtcyw 联系我领取学习资料 …...

[Mysql-DML数据操作语句]

目录 数据增加:INSERT 全字段插入: 部分字段插入: 一次性添加多条: 数据修改:UPDATE 数据删除:DELECT delete truncate drop 区别 数据增加:INSERT 总体格式:insert into 表…...

Tableau入门|数据可视化与仪表盘搭建

原视频链接(up:戴戴戴师兄),文章为笔者的自学笔记,用于复习回顾,原视频下方有原up整理的笔记,更加直观便捷。因为视频中间涉及的细节较多,建议一边操作,一边学习。 整体介绍 可视化…...

API 技术开发分享:连接电商平台数据获取的桥梁

在当今数字化的时代,API(Application Programming Interface,应用程序编程接口)技术成为了实现不同系统之间通信和数据交换的关键。它就像是一座无形的桥梁,使得各种应用能够相互协作,共享资源,…...

区块链如何助力数字版权保护和内容创作者的权益?

区块链技术可以助力数字版权保护和内容创作者的权益,主要有以下几个方面: 去中心化的版权登记和溯源:区块链可作为一个可信的去中心化数据库,记录并验证数字内容的版权信息。内容创作者可以将自己的作品信息存储在区块链上&#x…...

记一次老旧项目的整体技术升级

最近给公司采购的老旧的 node8 vue2.6 webpack3 npm 项目做构建优化 背景:整个项目 build 一次 20 min ,本地冷启动和热更新也忒慢,依赖 npm i 一下也得装个 20 min 众所周知,Node 版本,依赖包管理工具 和 构建工…...

2024年最受欢迎的五大上网审计设备和软件

在2024年的市场上,上网行为审计设备和软件种类繁多,它们帮助企业监控和管理员工的网络活动,确保网络安全并提高工作效率。下面是一些受欢迎的上网行为审计设备和软件。 2024年最受欢迎的上网行为审计设备和软件如下 1.安企神软件:…...

sed利用脚本处理文件

一、sed是什么 sed 命令是利用脚本来处理文本文件。它可以依照脚本的指令来处理、编辑文本文件。主要用来自动编 辑一个或多个文件、简化对文件的反复操作、编写转换程序等。 二、sed的原理 读入新的一行内容到缓存空间; 从指定的操作指令中取出第一条指令&…...

泰山派RK3566开发板800x1280MIPI屏设备树补丁

泰山派RK3566开发板800x1280MIPI屏设备树补丁 泰山派下800 X 1280分辨率MIPI屏调试,设备树补丁如下: https://download.csdn.net/download/qq_45143522/89584066 用kernel.patch文件,在泰山派内核源码下打补丁即可完成更新,或者…...

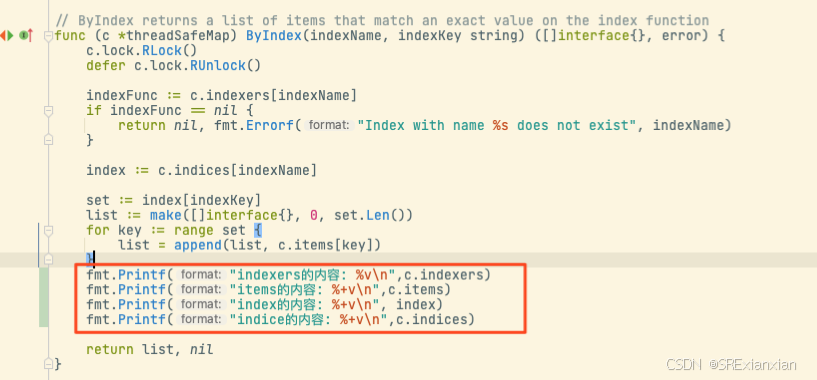

informer中的indexer机制的实现分析与源码解读

1. 背景 client-go工具下的tools/cache.indexer为informer提供缓存与索引的能力。可以实现快速通过索引找到对应的对象(pod, deployment,secret,configmap等)。 indexer再informer机制中的使用图示: indexer包括2部分: 一部分是store用于实际数据的存储,…...

英特尔宣布针对对Llama 3.1进行优化 以提升所有产品的性能

日前Meta正式发布了Llama 3.1开源大模型,以其庞大的参数量和卓越性能,首次在多项基准测试中击败了GPT-4o等业界领先的闭源模型。允许开发者自由地进行微调、蒸馏,甚至在任何地方部署,这种开放性为AI技术的普及和创新提供了无限可能…...

Python3网络爬虫开发实战(1)爬虫基础

一、URL 基础 URL也就是网络资源地址,其满足如下格式规范 scheme://[username:password]hostname[:port][/path][;parameters][?query][#fragment] scheme:协议,常用的协议有 Http,https,ftp等等;usern…...

Redis的五种数据类型与命令

目录 引言 一 Redis的特性 二 Redis的安装 三 Redis的优点 四 Redis的五种数据类型与命令 五 Redis的配置文件 引言 Redis是什么? Remote Dictionary Service(远程字典服务器) Redis 是一个开源的(BSD许可)的,C语言编写的,高性能的数…...

RocketMQ的详细讲解(四种mq的对比(activeMq、rabbitmq、rocketmq、kafka))

20240729 RocketMQ1 mq的三大作用 异步、削峰限流、解耦合2. 四种mq的对比(activeMq、rabbitmq、rocketmq、kafka)3 rocketmq特点1. 平台无关2. 能提供什么样的功能 4 rocketMq4.1 broker中的标题,来约束读和写4.2 rocketmq的结构4.3 读和写的…...

UE5 学习系列(二)用户操作界面及介绍

这篇博客是 UE5 学习系列博客的第二篇,在第一篇的基础上展开这篇内容。博客参考的 B 站视频资料和第一篇的链接如下: 【Note】:如果你已经完成安装等操作,可以只执行第一篇博客中 2. 新建一个空白游戏项目 章节操作,重…...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

RocketMQ延迟消息机制

两种延迟消息 RocketMQ中提供了两种延迟消息机制 指定固定的延迟级别 通过在Message中设定一个MessageDelayLevel参数,对应18个预设的延迟级别指定时间点的延迟级别 通过在Message中设定一个DeliverTimeMS指定一个Long类型表示的具体时间点。到了时间点后…...

反向工程与模型迁移:打造未来商品详情API的可持续创新体系

在电商行业蓬勃发展的当下,商品详情API作为连接电商平台与开发者、商家及用户的关键纽带,其重要性日益凸显。传统商品详情API主要聚焦于商品基本信息(如名称、价格、库存等)的获取与展示,已难以满足市场对个性化、智能…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

在HarmonyOS ArkTS ArkUI-X 5.0及以上版本中,手势开发全攻略:

在 HarmonyOS 应用开发中,手势交互是连接用户与设备的核心纽带。ArkTS 框架提供了丰富的手势处理能力,既支持点击、长按、拖拽等基础单一手势的精细控制,也能通过多种绑定策略解决父子组件的手势竞争问题。本文将结合官方开发文档,…...

Debian系统简介

目录 Debian系统介绍 Debian版本介绍 Debian软件源介绍 软件包管理工具dpkg dpkg核心指令详解 安装软件包 卸载软件包 查询软件包状态 验证软件包完整性 手动处理依赖关系 dpkg vs apt Debian系统介绍 Debian 和 Ubuntu 都是基于 Debian内核 的 Linux 发行版ÿ…...

ssc377d修改flash分区大小

1、flash的分区默认分配16M、 / # df -h Filesystem Size Used Available Use% Mounted on /dev/root 1.9M 1.9M 0 100% / /dev/mtdblock4 3.0M...

基于当前项目通过npm包形式暴露公共组件

1.package.sjon文件配置 其中xh-flowable就是暴露出去的npm包名 2.创建tpyes文件夹,并新增内容 3.创建package文件夹...

)

postgresql|数据库|只读用户的创建和删除(备忘)

CREATE USER read_only WITH PASSWORD 密码 -- 连接到xxx数据库 \c xxx -- 授予对xxx数据库的只读权限 GRANT CONNECT ON DATABASE xxx TO read_only; GRANT USAGE ON SCHEMA public TO read_only; GRANT SELECT ON ALL TABLES IN SCHEMA public TO read_only; GRANT EXECUTE O…...