零信任如何增强网络物理系统 (CPS) 安全性

远程访问对于管理关键基础设施至关重要,因为它允许企业优化和扩展运营并保持效率。然而,它也带来了许多安全漏洞,而且随着连接设备数量的增加,这些漏洞只会越来越多。

到 2025 年,企业和消费者环境中的物联网设备数量将超过410 亿台。确保远程访问安全是关键基础设施组织保护其物联网设备的首要任务。

然而,这个过程说起来容易做起来难。这是因为许多组织仍在使用传统的访问解决方案,如 VPN 和 Jump Box,这些解决方案不适合保护其扩展物联网 (XIoT)环境。

相反,组织应该使用集成安全原则的解决方案,例如身份治理和管理 (IGA)、特权访问管理 (PAM) 和零信任网络访问 (ZTNA)。

什么是零信任网络访问 (ZTNA)?

零信任网络访问 (ZTNA) 安全模型提供对应用程序、数据和服务的安全远程访问,无论用户身在何处。

零信任遵循“永不信任,始终验证”的原则,仅提供对用户明确授予的服务的访问权限。

零信任架构是边界安全模型的替代方案,该模型假设您只能信任网络边界内的用户和设备。

随着数字化转型的出现,这种方法已经过时,远程访问已在各个行业广泛普及。

尽管如此,采用 ZTNA 需要目前实施传统安全方法的关键基础设施组织转变思维方式。

目前,将远程访问集成到关键基础设施中会产生各种风险和安全漏洞,例如网络交叉的可能性或更高的供应链风险。

ZTNA 与 VPN 相比的优势

随着物理系统 CPS 环境中的连接性不断增强,以改善业务成果,组织通常会转向传统的访问解决方案,如 VPN 和跳转服务器。

然而,根据 Gartner 的说法,这些方法“已被证明越来越不安全且管理复杂。它们还通常缺乏提供对单个设备的访问的粒度,而是提供对整个网络的访问。

这是因为这些解决方案不是为 CPS 环境独特的运营约束、安全考虑或人员需求而构建的。

与实施 ZTNA 等基础安全原则的解决方案相比,VPN 在以下方面存在不足:

访问控制

零信任网络访问能够根据身份、设备状态和其他因素实施细粒度的访问控制。

另一方面,VPN 在对用户进行身份验证后提供更广泛的访问权限。

它们不允许您实施零信任方法,可能会造成访问漏洞。

信任模型

ZTNA 假设零信任,这意味着访问永远不会基于网络位置或用户身份等因素而得到隐式信任。

VPN 依赖于基于边界的模型,假设信任基于公司网络内的位置或成功的身份验证。

一旦进入,用户通常会被授予广泛的访问权限,这可能会带来安全威胁。

网络架构

ZTNA 将访问控制与网络拓扑分离开来,无论位置或网络如何,都可以安全地提供对资源的访问。

VPN 或其他以网络为中心的方法可能会受到网络约束的限制,并且管理起来可能很复杂。

态势

零信任网络访问通过在整个会话期间不断验证用户和设备的可信度,最大限度地减少了攻击面,并提供了更强大的安全态势。

VPN 可能会带来安全风险,包括 VPN 控制漏洞、加密弱点或对静态访问控制的依赖。

用户体验

ZTNA 根据用户上下文提供无缝且无摩擦的资源访问。这些访问控制以透明方式应用,最大限度地减少了对生产力的干扰。

如果用户在远程访问资源时遇到连接问题、身份验证挑战或性能瓶颈,VPN 可能会给用户体验带来麻烦。

| 类型 | ZTNA | VPN |

| 访问控制 | 细粒度的、基于上下文的访问控制。 | 更广泛的、基于周边的控制。 |

| 信任模型 | 假设零信任,要求每次访问尝试都进行验证。 | 信任但验证模型,根据初始身份验证授予访问权限。 |

| 网络架构 | 微分段和应用程序级隔离。 | 依赖集中式 VPN 网关和网络边界防御。 |

| 态势 | 在授予访问权限之前持续评估设备健康状况和环境。 | 除了初始身份验证之外,对设备姿态的可见性有限。 |

| 用户体验 | 它可能涉及更多的身份验证步骤,但提供根据特定要求定制的访问权限。 | 身份验证更简单,但访问控制的灵活性有限。 |

什么方法适合您的组织?

尽管 VPN 在过去为组织提供远程连接方面非常有效,但它们并不能完全解决现代工作环境的网络安全挑战和要求。

此外,根据调查,组织面临着远程访问工具泛滥的问题,目前有55% 的组织在其工业网络中部署了四个或更多远程访问工具。

更令人担忧的是,79% 的组织使用的解决方案缺乏针对 OT 环境的关键安全控制。

这些工具缺乏基本的特权访问管理功能,例如会话记录、审计、基于角色的访问控制,甚至缺乏基本的安全功能,例如多因素身份验证 (MFA)。

使用这些类型的工具的后果是管理多种解决方案会增加高风险暴露和额外的运营成本。

因此,越来越多的组织正在探索替代解决方案,例如集成 ZTNA 原则、IGA 和远程特权访问管理 (RPAM) 的解决方案,以增强安全性并有效适应不断变化的威胁形势。

身份治理和管理 (IGA)

IGA 涉及数字身份管理,以增强网络安全。了解数字身份在整个系统中的使用、监控和保护方式至关重要。

IGA 的主要目标是确保合适的个人能够在合适的时间出于合适的理由访问合适的资源。

如果不使用 IGA 原则或实施 IGA 框架,组织可能会成为未经授权的远程访问的受害者,并增加遭受网络攻击的风险。

远程特权访问管理 (RPAM)

RPAM 涉及控制、管理和监控特权用户或对组织内系统具有管理或特殊访问权限的用户对关键系统的远程访问。

RPAM 的目标是帮助组织降低风险并缩小组织攻击面,同时提高管理效率和运营敏捷性。

由于数字化转型和远程工作的日益普及,这种方法变得越来越重要。然而,许多组织可能会发现很难找到适合其独特需求的正确 RPAM 解决方案。

相关文章:

零信任如何增强网络物理系统 (CPS) 安全性

远程访问对于管理关键基础设施至关重要,因为它允许企业优化和扩展运营并保持效率。然而,它也带来了许多安全漏洞,而且随着连接设备数量的增加,这些漏洞只会越来越多。 到 2025 年,企业和消费者环境中的物联网设备数量…...

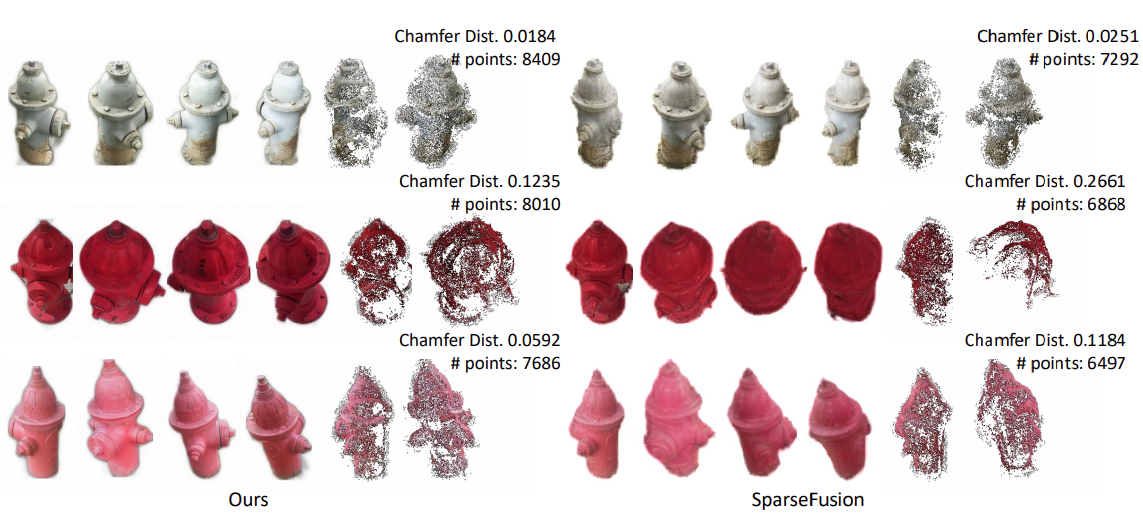

V3D——从单一图像生成 3D 物体

导言 论文地址:https://arxiv.org/abs/2403.06738 源码地址:https://github.com/heheyas/V3D.git 人工智能的最新进展使得自动生成 3D 内容的技术成为可能。虽然这一领域取得了重大进展,但目前的方法仍面临一些挑战。有些方法速度较慢&…...

计算机网络期末复习真题(附真题答案)

前言: 本文是笔者在大三学习计网时整理的笔记,哈理工的期末试题范围基本就在此范畴内,就算真题有所更改,也仅为很基础的更改数值,大多跑不出这些题,本文包含简答和计算等大题,简答的内容也可能…...

Unity 的 UI Event System 是一个重要的框架

Unity 的 UI Event System 是一个重要的框架,用于处理用户界面中的输入事件。以下是它的主要特点和功能: 1. 事件管理 UI Event System 负责捕获和管理来自用户的输入事件,如鼠标点击、触摸、键盘输入等。 2. 事件传播 事件通过层次结…...

第十三章 集合

一、集合的概念 集合:将若干用途、性质相同或相近的“数据”组合而成的一个整体 Java集合中只能保存引用类型的数据,不能保存基本类型数据 数组的缺点:长度不可变 Java中常用集合: 1.Set(集):集合中的对象不按特定方式排序&a…...

子非线程池中物

线程池,又好上了 有任务队列 任务要处理就直接放到里面 预先创建好线程,本质上也是一个生产消费模型 线程池真是麻烦啊 我们可以直接沿用之前写过的代码,Thread.hpp: #pragma once #include <iostream> #include <functional&…...

Unraid的cache使用btrfs或zfs?

Unraid的cache使用btrfs或zfs? 背景:由于在unraid中添加了多个docker和虚拟机,因此会一直访问硬盘。然而,单个硬盘实在难以让人放心。在阵列盘中,可以通过添加校验盘进行数据保护,在cache中无法使用xfs格式…...

微服务实战——平台属性

平台属性 中间表复杂业务 /*** 获取分类规格参数(模糊查询)** param params* param catelogId* param type type"base"时查询基础属性,type"sale"时查询销售属性* return*/ Override public PageUtils listByCatelogId…...

半监督学习与数据增强(论文复现)

半监督学习与数据增强(论文复现) 本文所涉及所有资源均在传知代码平台可获取 文章目录 半监督学习与数据增强(论文复现)概述算法原理核心逻辑效果演示使用方式 概述 本文复现论文提出的半监督学习方法,半监督学习&…...

css3-----2D转换、动画

2D 转换(transform) 转换(transform)是CSS3中具有颠覆性的特征之一,可以实现元素的位移、旋转、缩放等效果 移动:translate旋转:rotate缩放:scale 二维坐标系 2D 转换之移动 trans…...

SQL进阶技巧:统计各时段观看直播的人数

目录 0 需求描述 1 数据准备 2 问题分析 3 小结 如果觉得本文对你有帮助,那么不妨也可以选择去看看我的博客专栏 ,部分内容如下: 数字化建设通关指南 专栏 原价99,现在活动价39.9,十一国庆后将上升至59.9&#…...

Stream流的终结方法

1.Stream流的终结方法 2.forEach 对于forEach方法,用来遍历stream流中的所有数据 package com.njau.d10_my_stream;import java.util.ArrayList; import java.util.Arrays; import java.util.Collections; import java.util.function.Consumer; import java.util…...

JavaWeb——Vue组件库Element(4/6):案例:基本页面布局(基本框架、页面布局、CSS样式、完善布局、效果展示,含完整代码)

目录 步骤 基本页面布局 基本框架 页面布局 CSS样式 完善布局 效果展示 完整代码 Element 的基本使用方式以及常见的组件已经了解完了,接下来要完成一个案例,通过这个案例让大家知道如何基于 Element 中的各个组件制作一个完整的页面。 案例&am…...

【c++】 模板初阶

泛型编程 写一个交换函数,在学习模板之前,为了匹配不同的参数类型,我们可以利用函数重载来实现。 void Swap(int& a, int& b) {int c a;a b;b c; } void Swap(char& a, char& b) {char c a;a b;b c; } void Swap(dou…...

R 语言 data.table 大规模数据处理利器

前言 最近从一个 python 下的 anndata 中提取一个特殊处理过的单细胞矩阵,想读入R用来画图(个人比较喜欢用R可视化 ),保存之后,大概几个G的CSV文件,如果常规方法读入R,花费的时间比较久&#x…...

Java 静态代理详解:为什么代理类和被代理类要实现同一个接口?

在 Java 开发中,代理模式是一种常用的设计模式,其中代理类的作用是控制对其他对象的访问。代理模式分为静态代理和动态代理,在静态代理中,代理类和被代理类都需要实现同一个接口。这一机制为实现透明的代理行为提供了基础…...

OpenCV C++霍夫圆查找

OpenCV 中的霍夫圆检测基于 霍夫变换 (Hough Transform),它是一种从边缘图像中识别几何形状的算法。霍夫圆检测是专门用于检测图像中的圆形形状的。它通过将图像中的每个像素映射到可能的圆参数空间,来确定哪些像素符合圆形状。 1. 霍夫变换的原理 霍夫…...

H.264编解码介绍

一、简介 H.264,又称为AVC(Advanced Video Coding),是一种广泛使用的视频压缩标准。它由国际电信联盟(ITU)和国际标准化组织(ISO)联合开发,并于2003年发布。 H.264的发展历史可以追溯到上个世纪90年代。当时,视频压缩技术的主要标准是MPEG-2,但它在压缩率和视频质…...

Java | Leetcode Java题解之第450题删除二叉搜索树中的节点

题目: 题解: class Solution {public TreeNode deleteNode(TreeNode root, int key) {TreeNode cur root, curParent null;while (cur ! null && cur.val ! key) {curParent cur;if (cur.val > key) {cur cur.left;} else {cur cur.rig…...

【CViT】Deepfake Video Detection Using Convolutional Vision Transformer

文章目录 Deepfake Video Detection Using Convolutional Vision Transformerkey points**卷积视觉变压器**FLViT实验总结Deepfake Video Detection Using Convolutional Vision Transformer 会议/期刊:2021 作者: key points 提出了一种用于检测深度伪造的卷积视觉变压器…...

(LeetCode 每日一题) 3442. 奇偶频次间的最大差值 I (哈希、字符串)

题目:3442. 奇偶频次间的最大差值 I 思路 :哈希,时间复杂度0(n)。 用哈希表来记录每个字符串中字符的分布情况,哈希表这里用数组即可实现。 C版本: class Solution { public:int maxDifference(string s) {int a[26]…...

Cursor实现用excel数据填充word模版的方法

cursor主页:https://www.cursor.com/ 任务目标:把excel格式的数据里的单元格,按照某一个固定模版填充到word中 文章目录 注意事项逐步生成程序1. 确定格式2. 调试程序 注意事项 直接给一个excel文件和最终呈现的word文件的示例,…...

)

椭圆曲线密码学(ECC)

一、ECC算法概述 椭圆曲线密码学(Elliptic Curve Cryptography)是基于椭圆曲线数学理论的公钥密码系统,由Neal Koblitz和Victor Miller在1985年独立提出。相比RSA,ECC在相同安全强度下密钥更短(256位ECC ≈ 3072位RSA…...

)

【位运算】消失的两个数字(hard)

消失的两个数字(hard) 题⽬描述:解法(位运算):Java 算法代码:更简便代码 题⽬链接:⾯试题 17.19. 消失的两个数字 题⽬描述: 给定⼀个数组,包含从 1 到 N 所有…...

vscode(仍待补充)

写于2025 6.9 主包将加入vscode这个更权威的圈子 vscode的基本使用 侧边栏 vscode还能连接ssh? debug时使用的launch文件 1.task.json {"tasks": [{"type": "cppbuild","label": "C/C: gcc.exe 生成活动文件"…...

[10-3]软件I2C读写MPU6050 江协科技学习笔记(16个知识点)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

rnn判断string中第一次出现a的下标

# coding:utf8 import torch import torch.nn as nn import numpy as np import random import json""" 基于pytorch的网络编写 实现一个RNN网络完成多分类任务 判断字符 a 第一次出现在字符串中的位置 """class TorchModel(nn.Module):def __in…...

Fabric V2.5 通用溯源系统——增加图片上传与下载功能

fabric-trace项目在发布一年后,部署量已突破1000次,为支持更多场景,现新增支持图片信息上链,本文对图片上传、下载功能代码进行梳理,包含智能合约、后端、前端部分。 一、智能合约修改 为了增加图片信息上链溯源,需要对底层数据结构进行修改,在此对智能合约中的农产品数…...

Go 语言并发编程基础:无缓冲与有缓冲通道

在上一章节中,我们了解了 Channel 的基本用法。本章将重点分析 Go 中通道的两种类型 —— 无缓冲通道与有缓冲通道,它们在并发编程中各具特点和应用场景。 一、通道的基本分类 类型定义形式特点无缓冲通道make(chan T)发送和接收都必须准备好࿰…...