量子计算来袭:如何保护未来的数字世界

目录

前言

一、量子计算安全的学习方向

1. 量子物理学基础

2. 量子计算原理与技术

3. 传统网络安全知识

4. 量子密码学

5. 量子计算安全政策与法规

二、量子计算的漏洞风险

1. 加密算法被破解风险

2. 区块链安全风险

3. 量子密钥分发风险

4. 量子计算系统自身风险

5. 供应链安全风险

三、量子计算安全的测试方法

1. 加密算法测试

2. “现在收获,以后解密”测试

3. 区块链安全测试

4. 量子密钥分发测试

5. 量子计算系统自身测试

四、量子计算渗透测试的六个关键阶段

1. 信息收集阶段

2. 威胁建模阶段

3. 漏洞分析阶段

4. 渗透攻击阶段

5. 后渗透攻击阶段

6. 报告阶段

总结

声明!

前言

随着量子计算技术的快速发展,我们正迈入一个全新的计算时代。这项技术承诺将打破传统计算的局限,解决现有计算机无法高效处理的问题,尤其是在大数据分析、人工智能、药物研发等领域。然而,量子计算的崛起不仅仅是技术的突破,更是对信息安全体系的一次巨大挑战。

传统的加密算法、区块链技术等一度被视为保障数字世界安全的坚实防线,但在量子计算的强大运算能力面前,这些防线可能被迅速突破。如何在量子计算时代保护数据的机密性、完整性、可用性,成为亟待解决的重要问题。因此,量子计算安全成为全球科技界和安全领域的研究重点。

本文将深入探讨量子计算带来的安全威胁,并分析当前在量子密码学、量子密钥分发、量子计算渗透测试等领域的最新研究与实践。通过对量子计算安全的全方位分析,帮助我们理解如何应对量子计算带来的安全挑战,为数字世界的安全防护提供未来思路。

一、量子计算安全的学习方向

1. 量子物理学基础

量子物理是理解量子计算的基石。核心概念包括量子叠加、量子纠缠和测量塌缩。量子叠加允许量子比特在多个状态中同时存在,从而实现并行计算;量子纠缠则是两个或多个粒子在空间分离时仍保持相关性的现象,支持高效的信息传递;测量塌缩是量子系统观察后状态的变化,直接影响计算结果。学习量子物理学基础有助于理解量子计算如何打破经典计算的限制,并为后续的量子计算安全研究提供理论支持。

2. 量子计算原理与技术

量子计算以量子力学为基础,利用量子比特(qubits)来代替传统比特。核心技术包括量子门(quantum gates)和量子电路(quantum circuits),它们用于操控量子比特的状态,实现复杂计算。目前的量子计算实现技术主要有超导量子比特、离子阱和光量子计算等。每种技术都有其优势和挑战,如超导量子比特具有较高的操作速度,但对低温环境要求严格。掌握这些原理和技术是理解量子计算安全性的基础。

3. 传统网络安全知识

传统网络安全为量子计算安全研究提供了重要的对比视角。例如,加密通信的核心目标——保密性、完整性和可用性(CIA)三原则,在量子计算中仍然适用。通过了解经典系统中的漏洞攻击方式,如中间人攻击、拒绝服务攻击等,可以更好地设计针对量子计算环境的防护方案。此外,传统的漏洞扫描、渗透测试等手段,也能为量子计算安全测试提供参考。

4. 量子密码学

量子密码学是量子计算时代的重要方向。量子密钥分发(QKD)通过量子力学原理实现无条件安全的密钥交换,是目前最具潜力的量子加密技术。此外,抗量子加密算法(如基于格的密码学)也在快速发展,以抵御量子计算对现有密码算法的威胁。学习量子密码学有助于理解量子计算如何改变传统安全体系,并为设计新一代安全协议提供支持。

5. 量子计算安全政策与法规

随着量子技术的快速发展,各国逐步出台相关政策和法规,以规范量子计算的研究与应用。例如,美国的量子国家计划(NQI)和欧盟的量子旗舰计划(Quantum Flagship)都强调安全性的重要性。学习这些政策和法规,有助于量子计算安全研究者了解行业趋势和技术标准,并确保自身研究符合法律要求。

二、量子计算的漏洞风险

1. 加密算法被破解风险

量子计算的出现对经典加密算法构成了严重威胁。例如,Shor算法能够在多项式时间内分解大整数,这直接威胁到RSA、ECC等依赖大数因子分解和离散对数问题的算法。量子计算还可能破解对称加密算法(如AES)的部分强度,尽管Grover算法仅将破解复杂度降低一半,但对密钥长度较短的系统仍是致命威胁。这些风险需要通过研究抗量子加密算法来应对,例如基于格的加密或多变量多项式问题的算法。

2. 区块链安全风险

区块链依赖密码学来保证数据的不可篡改性和真实性。然而,量子计算可能通过破解椭圆曲线数字签名算法(ECDSA)来伪造交易,进而破坏区块链的完整性。此外,量子计算可能加速对工作量证明(PoW)机制的破解,从而威胁区块链共识机制的公平性。未来,需要设计抗量子签名算法和共识机制,确保区块链技术的安全性。

3. 量子密钥分发风险

尽管QKD在理论上是无条件安全的,但实际实现中可能受到物理层攻击(如侧信道攻击)或设备漏洞的影响。例如,在Eve攻击中,攻击者通过监控光学信道中的泄漏信息窃取密钥。还有一些攻击手段利用量子设备的实现缺陷,如探测器的盲区或光学器件的不一致性。因此,量子密钥分发在部署中需加强对硬件和通信环境的全面防护。

4. 量子计算系统自身风险

量子计算系统由于其复杂性和新颖性,也面临着独特的安全挑战。例如,量子芯片的制造过程可能引入后门,或者量子计算机的操作系统可能存在漏洞。此外,量子计算机的物理保护难度较高,其设备容易受到物理破坏或环境干扰,这些都会影响系统的正常运行。因此,保障量子计算系统的安全需要从硬件到软件的全方位设计。

5. 供应链安全风险

量子计算设备的制造需要依赖高度复杂的供应链,从芯片到光学元件均可能成为攻击者的目标。如果供应链的某一环节被植入后门或恶意代码,将对整个系统的安全性造成极大威胁。为防范供应链风险,需要建立严格的供应链管理机制,并加强对核心部件的独立审查与测试。

三、量子计算安全的测试方法

1. 加密算法测试

测试抗量子加密算法的性能和强度,评估其对量子计算攻击的防护能力。通过模拟量子攻击,研究算法的安全性和可用性,发现潜在的优化方向。

2. “现在收获,以后解密”测试

量子计算的一个潜在威胁是“现在收获,以后解密”(Harvest Now, Decrypt Later)攻击。这种方法利用量子计算的未来能力提前存储当前加密数据,等到量子计算强大到可以破解时再解密。这对现有通信加密协议尤其是长期敏感信息(如政府机密、医疗数据)构成威胁。在测试中,可以模拟攻击场景,评估加密算法的耐久性,并探索适合长期保护的抗量子算法,从而减少未来解密的可能性。

3. 区块链安全测试

针对区块链技术的量子安全测试主要集中在数字签名算法和共识机制的抗量子能力上。测试重点包括量子攻击对椭圆曲线签名(ECDSA)和哈希函数的影响,以及量子计算对工作量证明(PoW)和权益证明(PoS)的破坏能力。此外,还需验证区块链中多签名和智能合约的抗量子特性,通过改进技术方案,提高区块链的量子防护能力。

4. 量子密钥分发测试

量子密钥分发(QKD)系统需要通过一系列测试,确保在现实环境中能够抵抗各种攻击。例如,可以模拟光信道中可能存在的窃听行为,验证量子态破坏后的密钥分发机制。还需测试设备的抗干扰能力,如探测器的盲区问题或温度对光学元件的影响。通过全面的测试,可以更有效地优化QKD系统的安全性和稳定性。

5. 量子计算系统自身测试

量子计算系统自身的测试涵盖硬件和软件两大方面。硬件测试重点在于检查量子芯片、光学组件和制冷系统的安全性;软件测试则关注操作系统、量子算法库的漏洞和抗攻击能力。此外,还需要进行物理环境的模拟测试,如防止外部电磁干扰或物理破坏,确保量子计算系统在各种极端情况下的安全运行。

四、量子计算渗透测试的六个关键阶段

1. 信息收集阶段

这一阶段的核心任务是了解目标系统的技术架构和背景信息。研究者需要分析公开文档、网络结构、硬件设施,以及量子计算设备的技术特点。这些信息可以通过技术论坛、企业白皮书和公开数据获取。信息收集的深度和准确性,直接影响后续渗透测试的成效。

2. 威胁建模阶段

威胁建模旨在识别目标系统中的潜在风险点,确定可能的攻击路径和影响程度。在量子计算环境下,需要特别关注硬件漏洞、量子算法缺陷,以及协议设计中的安全问题。通过构建威胁模型,可以全面评估系统的安全态势,为后续测试制定针对性策略。

3. 漏洞分析阶段

此阶段通过扫描和分析系统中的漏洞,包括设备硬件漏洞、量子算法实现问题以及软件安全缺陷。例如,利用特定工具检测量子计算机操作系统中的漏洞,或对量子密钥分发设备进行协议一致性测试。漏洞分析是后续渗透攻击的基础。

4. 渗透攻击阶段

渗透攻击阶段是测试的核心环节。研究者会尝试利用之前发现的漏洞,执行模拟攻击。例如,通过信道干扰破坏量子纠缠,或者利用操作系统漏洞获取量子计算机的管理权限。此阶段的目标是评估系统在真实攻击场景下的防御能力。

5. 后渗透攻击阶段

在成功进入目标系统后,攻击者可能会进一步探测内部网络结构、窃取敏感数据,或尝试权限提升与持久化。在测试中,需要模拟这些行为,验证系统的防护能力和事件响应能力,为改进安全设计提供依据。

6. 报告阶段

渗透测试的最后一步是对测试结果进行整理与分析,并形成详细的报告。报告应包括发现的漏洞列表、潜在风险评估、模拟攻击过程及其影响分析,以及改进建议。通过清晰的报告,帮助开发者和运维团队优化系统的安全性。

总结

量子计算的兴起不仅带来了计算性能的革命,也对现有的安全体系提出了严峻挑战。从学习量子物理与量子密码学,到分析漏洞风险,再到开展全面的安全测试,我们需要将传统安全经验与量子技术相结合,建立全新的安全框架。只有通过持续的学习与实践,才能有效应对量子计算安全领域的复杂威胁,为量子时代的安全保障奠定坚实基础。

声明!

学习视频来自B站up主 泷羽sec 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!有兴趣的小伙伴可以点击下面连接进入b站主页B站泷羽sec

相关文章:

量子计算来袭:如何保护未来的数字世界

目录 前言 一、量子计算安全的学习方向 1. 量子物理学基础 2. 量子计算原理与技术 3. 传统网络安全知识 4. 量子密码学 5. 量子计算安全政策与法规 二、量子计算的漏洞风险 1. 加密算法被破解风险 2. 区块链安全风险 3. 量子密钥分发风险 4. 量子计算系统自身风险 …...

VMware虚拟机(Ubuntu或centOS)共享宿主机网络资源

VMware虚拟机(Ubuntu或centOS)共享宿主机网络资源 由于需要在 Linux 环境下进行一些测试工作,于是决定使用 VMware 虚拟化软件来安装 Ubuntu 24.04 .1操作系统。考虑到测试过程中需要访问 Github ,要使用Docker拉去镜像等外部网络资源,因此产…...

光伏电站仿真系统的作用

光伏仿真系统有多方面的重要作用,不仅对前期的项目设计评估还是后期的运维效验都有非常重要的作用。 1、优化系统设计 通过输入不同的光伏组件参数、布局方案以及气象条件等,模拟各种设计场景下光伏电站的性能表现。例如,可以比较不同类型光…...

Golang文件操作

写文件   os模块可以创建文件,使用fmt可以写入文件。如以下例子: package mainimport ("fmt""os" )func main() {// 学习 golang的文件操作file, err : os.Create("test.txt")if err ! nil {fmt.P…...

爬虫开发工具与环境搭建——使用Postman和浏览器开发者工具

第三节:使用Postman和浏览器开发者工具 在网络爬虫开发过程中,我们经常需要对HTTP请求进行测试、分析和调试。Postman和浏览器开发者工具(特别是Network面板和Console面板)是两种最常用的工具,能够帮助开发者有效地捕…...

React(二)

文章目录 项目地址七、数据流7.1 子组件传递数据给父组件7.1.1 方式一:給父设置回调函数,传递给子7.1.2 方式二:直接将父的setState传递给子7.2 给props传递jsx7.2.1 方式一:直接传递组件给子类7.2.2 方式二:传递函数给子组件7.3 props类型验证7.4 props的多层传递7.5 cla…...

)

同步原语(Synchronization Primitives)

同步原语(Synchronization Primitives)是用于控制并发编程中多个线程或进程之间的访问顺序,确保共享资源的安全访问的一组机制或工具。它们解决了竞争条件(Race Condition)、死锁(Deadlock)等并…...

SpringBoot服务多环境配置

一个项目的的环境一般有三个:开发(dev)、测试(test)、生产(proc),一般对应三套环境,三套配置文件。 像下面这样直接写两个配置文件是不行的。 application.ymlserver:port: 8080application-dev.ymlspring:datasource:driver-class-name: co…...

STM32单片机CAN总线汽车线路通断检测-分享

目录 目录 前言 一、本设计主要实现哪些很“开门”功能? 二、电路设计原理图 1.电路图采用Altium Designer进行设计: 2.实物展示图片 三、程序源代码设计 四、获取资料内容 前言 随着汽车电子技术的不断发展,车辆通信接口在汽车电子控…...

【环境搭建】使用IDEA远程调试Docker中的Java Web

有时候要对Docker的Java Web远程调试其功能,于是就需要使用IDEA的远程调试功能,记录一下简单配置方法。 以Kylin4.0.0为例,首先拉取镜像并启动容器: $ docker pull apachekylin/apache-kylin-standalone:4.0.0$ docker run -d \-…...

贴代码框架PasteForm特性介绍之select,selects,lselect和reload

简介 PasteForm是贴代码推出的 “新一代CRUD” ,基于ABPvNext,目的是通过对Dto的特性的标注,从而实现管理端的统一UI,借助于配套的PasteBuilder代码生成器,你可以快速的为自己的项目构建后台管理端!目前管…...

STM32G4的数模转换器(DAC)的应用

目录 概述 1 DAC模块介绍 2 STM32Cube配置参数 2.1 参数配置 2.2 项目架构 3 代码实现 3.1 接口函数 3.2 功能函数 3.3 波形源代码 4 DAC功能测试 4.1 测试方法介绍 4.2 波形测试 概述 本文主要介绍如何使用STM32G4的DAC模块功能,笔者使用STM32Cube工具…...

和跨线程获取token信息)

SpringMVC跨线程获取requests请求对象(子线程共享servletRequestAttributes)和跨线程获取token信息

文章目录 引言I 跨线程共享数据跨线程获取requests请求对象基于org.slf4j.MDC存储共享数据InheritableThreadLocal解决异步线程,无法获取token信息问题II Feign 传递请求属性feign 模块处理被调用方处理请求头III 异步调用的方式CompletableFutureAsync注解Executors引言 本文…...

)

提取repo的仓库和工作树(无效)

问题 从供应商处获取的.repo的git仓库裸(project-object)仓库和工作树(projects)是分开的。 解决方案 根据工作树的软链接路劲,将工作树合并到project-object下。 import os import shutil import argparse import logging# 设置日志配置 logging.basicConfig(l…...

力扣整理版七:二叉树(待更新)

满二叉树:如果一棵二叉树只有度为0的结点和度为2的结点,并且度为0的结点在同一层上,则这棵二叉树为满二叉树。深度为k,有2^k-1个节点的二叉树。 完全二叉树:在完全二叉树中,除了最底层节点可能没填满外&am…...

基于单片机的多功能环保宠物窝设计

本设计基于单片机设计的多功能环保宠物窝,利用温湿度传感器、压力传感模块、气味传感模块、红外测温传感器、通信模块、显示模块、清扫部件等,使其能够实现自动检测并调节温湿度、补充宠物食物、检测宠物体温健康并出现异常时进行报警、自动清扫消毒宠物…...

HBase 基础操作

一、启动HBase 首先,确保Hadoop和HBase服务已经启动。如果尚未启动,可以使用以下命令启动: # 启动Hadoop start-all.sh# 启动HBase start-hbase.sh二、HBase Shell操作 创建表 在HBase Shell中,使用create命令创建表。以下是一…...

小米顾此失彼:汽车毛利大增,手机却跌至低谷

科技新知 原创作者丨依蔓 编辑丨蕨影 三年磨一剑的小米汽车毛利率大增,手机业务毛利率却出现下滑景象。 11月18日,小米集团发布 2024年第三季度财报,公司实现营收925.1亿元,同比增长30.5%,预估902.8亿元;…...

PCL 三维重建 a-shape曲面重建算法

目录 一、概述 1.1原理 1.2实现步骤 1.3应用场景 二、代码实现 2.1关键函数 2.1.1 Concave Hull重建 2.1.2 可视化曲面重建结果 2.2完整代码 三、实现效果 PCL点云算法汇总及实战案例汇总的目录地址链接: PCL点云算法与项目实战案例汇总(长期更新) 一、概述 …...

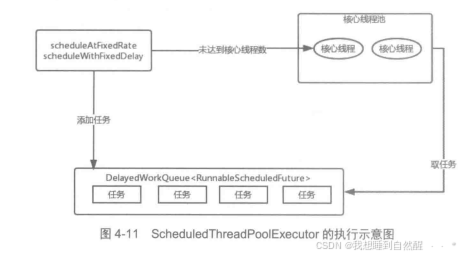

【Android】线程池的解析

引言 在Android当中根据用途分为主线程与子线程,主线程当中主要处理与界面相关的操作,子线程主要进行耗时操作。除了Thread本身以外,在Android当中还有很多扮演者线程的角色,比如AsyncTask( 底层为线程池,…...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

Ubuntu系统下交叉编译openssl

一、参考资料 OpenSSL&&libcurl库的交叉编译 - hesetone - 博客园 二、准备工作 1. 编译环境 宿主机:Ubuntu 20.04.6 LTSHost:ARM32位交叉编译器:arm-linux-gnueabihf-gcc-11.1.0 2. 设置交叉编译工具链 在交叉编译之前&#x…...

【SpringBoot】100、SpringBoot中使用自定义注解+AOP实现参数自动解密

在实际项目中,用户注册、登录、修改密码等操作,都涉及到参数传输安全问题。所以我们需要在前端对账户、密码等敏感信息加密传输,在后端接收到数据后能自动解密。 1、引入依赖 <dependency><groupId>org.springframework.boot</groupId><artifactId...

基于数字孪生的水厂可视化平台建设:架构与实践

分享大纲: 1、数字孪生水厂可视化平台建设背景 2、数字孪生水厂可视化平台建设架构 3、数字孪生水厂可视化平台建设成效 近几年,数字孪生水厂的建设开展的如火如荼。作为提升水厂管理效率、优化资源的调度手段,基于数字孪生的水厂可视化平台的…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

uniapp 实现腾讯云IM群文件上传下载功能

UniApp 集成腾讯云IM实现群文件上传下载功能全攻略 一、功能背景与技术选型 在团队协作场景中,群文件共享是核心需求之一。本文将介绍如何基于腾讯云IMCOS,在uniapp中实现: 群内文件上传/下载文件元数据管理下载进度追踪跨平台文件预览 二…...

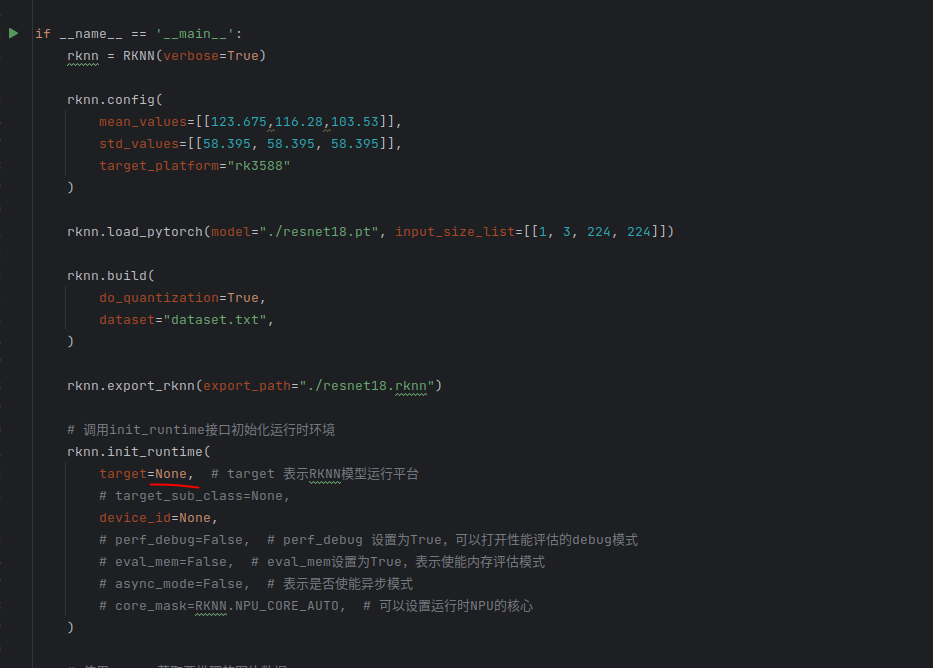

rknn toolkit2搭建和推理

安装Miniconda Miniconda - Anaconda Miniconda 选择一个 新的 版本 ,不用和RKNN的python版本保持一致 使用 ./xxx.sh进行安装 下面配置一下载源 # 清华大学源(最常用) conda config --add channels https://mirrors.tuna.tsinghua.edu.cn…...

恶补电源:1.电桥

一、元器件的选择 搜索并选择电桥,再multisim中选择FWB,就有各种型号的电桥: 电桥是用来干嘛的呢? 它是一个由四个二极管搭成的“桥梁”形状的电路,用来把交流电(AC)变成直流电(DC)。…...

TJCTF 2025

还以为是天津的。这个比较容易,虽然绕了点弯,可还是把CP AK了,不过我会的别人也会,还是没啥名次。记录一下吧。 Crypto bacon-bits with open(flag.txt) as f: flag f.read().strip() with open(text.txt) as t: text t.read…...