泷羽sec学习打卡-网络七层杀伤链1

声明

学习视频来自B站UP主 泷羽sec,如涉及侵权马上删除文章 笔记的只是方便各位师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负

关于蓝队基础的那些事儿-Base1

- 基本的企业网络架构是怎样的呢?

- 高层管理

- IT管理

- 影子IT

- 中央技术团队

- 安全部门

- 企业管理技术

- 典型企业网络分区

- 模糊的边界

- 外部攻击面

- 身份管理

- 什么是openssh?

- SOC管理流程

- 网络杀伤链

- 日志收集

- 日志搜索与分析

- 监控告警

- 事件响应

- Cyber Hunting(网络狩猎)

- 介绍下web应用渗透中常用的工具:

- ZAP(Zed Attack Proxy)

- BURP Suite

- 威胁情报

- 安全管理

- 零信任网络

- 应急响应准备

- 一、风险评估与威胁分析

- 二、人员、流程和技术

- 三、控制

- 四、成熟度评估

- 五、应急响应手册概述

- 六、演练与沟通

- 七、事件检测与响应

- 八、报告与总结

- 编写完渗透测试报告后后续做什么动作?

- 九、入侵检测与防御

- 十、安装依赖包与配置Snort

- 实践是检验真理的唯一标准

大家好,本次笔记就是记录下蓝队护网中需要了解的一些基础常识,纯理论,但是呢,理论知识是实践的基础,有了理论是支持,实践才不会问为什么,所谓知其然,方能知其解。

都说搞渗透,首先知己知彼,才能百战不殆。那么如果你都不了解一般企业的网络架构,何谈进入内网,何谈横向移动,何谈持久化控制呢?漏洞就在眼前,你又能如何利用呢?

基本的企业网络架构是怎样的呢?

企业网络架构:

企业技术和信息团队的管理架构因企业的规模、行业特性和业务需求而异,但通常遵循一定的框架和原则。

高层管理

CIO(首席信息官):负责企业信息系统的战略规划、管理和优化,确保信息技术与企业战略保持一致。

CTO(首席技术官):负责运营技术的整体方向,包括技术创新、研发、技术选型等。

IT管理

**中央系统:**集中管理企业内的所有IT资源,包括软件、硬件和数据。

自带设备(BYOD):员工自带移动设备(如手机、平板电脑)接入企业网络,需要制定相应的安全策略和管理规定。

影子IT

员工可能在企业内部搭建的小网络或使用的未经授权的IT设备和软件,这增加了企业的安全风险,需要加以管理和控制。

中央技术团队

**客户服务团队:**提供技术支持和服务,包括工作站、笔记本的维护和服务台支持。

**基础设施团队:**负责网络、服务器机群的规划、部署和维护。

**数据库管理团队:**负责数据库存储、备份和恢复,确保数据的完整性和安全性。

**技术团队:**通常由项目驱动,负责采购系统、维护和建立技术运营团队。根据信息技术基础设施库(ITIL)进行日常操作和管理。

安全部门

由**CISO(首席信息安全官)**领导,负责企业整体的信息安全策略、规划和管理。安全部门需要向CIO、CTO、CFO(首席财务官)和CRO(首席风险官)报告,确保信息安全与企业战略、财务和风险管理保持一致。

企业管理技术

信息安全管理成熟度模型(ISM3):描述了企业安全运行和管理流程的成熟度等级,为企业提供了改进信息安全管理的指导。

安全职能:包含战略、战术和运营安全所有方面。由CISO负责管理运营,确保企业信息安全策略的有效实施和持续改进。

安全团队成员:应了解企业文化、组织和关键人员,以及推动业务成功的关键流程。这有助于安全团队在企业内部树立积极形象,提高信息安全意识和管理水平。

典型企业网络分区

企业网络通常划分为不同的安全区域,以控制区域之间的访问权限。划分安全区可以防御外部和内部攻击。

DMZ(非军事区):隔离内部与外部系统,提供安全的访问通道。

蜜罐:引诱和分析入侵者,收集攻击信息和行为模式。

代理:对外提供有限的服务,保护内部网络免受外部攻击。

VPN:员工与合作商通过VPN连接内网,确保远程访问的安全性和保密性。

核心网络:通常物理分离、冗余设计,确保网络的稳定性和可靠性。

内部网络:包括有线、无线和VPN接入方式,提供全面的网络覆盖和接入服务。

安管区:管理日志、告警和事件,提供实时的安全监控和响应能力。

模糊的边界

随着云计算和SaaS服务的普及,传统网络结构逐渐减少,越来越多地在云中部署基础架构或使用SaaS服务。

用户从企业工作站登录到云或SaaS服务,需要企业提供身份凭据同步机制甚至SSO(单点登录)解决方案。

云服务可能涉及在本地运行的硬件,例如Azure AD Connect系统等。

数据通过内部和外部服务进行管理,例如Oracle数据集成器等。

工作负载可以通过Oracle服务总线或戴尔云平台等跨混合环境共享,实现资源的灵活配置和优化利用。

外部攻击面

果然,纯理论多少有些无趣、节点相关需要了解服务器和k8s+docker,自行了解。

收集开源情报后,绘制网络范围内全部节点,关闭无用节点,减少攻击面。

使用nmap等工具进行网络扫描,例如nmap -Sn /24来发现网络中的活跃主机。

重点关注开启了SSH服务的未加固设备,及时进行加固和修复。

使用nmap等工具进行服务探测和版本识别,例如nmap -PS -sV ip-address来发现目标主机上开放的服务和版本信息。

测试漏洞入口,大型网络主机和应用程序很容易缺少补丁或配置存在漏洞。使用漏扫软件(如Nessus等)验证漏洞存在性,并及时进行修复。

使用searchsploit等工具搜索相关漏洞利用脚本,例如searchsploit 来查找针对特定服务和版本的漏洞利用脚本。这有助于安全团队及时了解和应对潜在的威胁和漏洞。

身份管理

身份管理是确保企业信息安全的关键环节,它涉及到对系统中所有用户、设备和服务身份的识别、验证和管理。以下是一些关于身份管理的关键点和工具:

识别Windows典型应用

在Windows环境中,常见的应用和服务包括Microsoft Exchange(邮件服务器)、SharePoint(文档协作平台)和Active Directory(目录服务)。要识别这些应用和服务,可以使用网络扫描工具,如sudo nmap -PS -sV somesystem.com,来探测目标系统上开放的服务和端口。

看了半天,就这个命令有点意思。

继续搞理论

识别Linux典型应用

在Linux环境中,OpenSSH(安全壳协议)用于远程登录和管理,Samba则用于文件和打印共享。同样,可以使用网络扫描工具来识别这些服务。

什么是openssh?

识别WEB服务

企业应用或边界设备上的WEB服务也是身份管理的重要部分。可以使用whatweb http://someweb.org等工具来识别WEB服务的类型、版本和配置信息。

识别客户端设备

在内网环境中,客户端设备的身份管理同样重要。由于管理员的疏忽或配置不当,终端设备可能会暴露在网络中。因此,需要定期扫描和识别内网中的客户端设备,以确保它们符合企业的安全策略。

身份和访问管理

身份以及特权和访问权管理是企业安全的核心。基本工作站和服务器通常维护自己的身份存储,包括用户账号和服务账号。为了确保系统的安全性,普通用户不能执行系统级配置管理命令,而需要使用sudo权限或以管理员身份运行。

目录服务

LDAP(轻量级目录访问协议)是一种用于访问目录信息的协议,它广泛应用于AD(Active Directory)和OpenLDAP等目录服务中。通过域集中管理,可以实现资源的集中存储和集中管理,包括组策略的应用和更新。

企业数据存储

随着数据分析的兴起和监管要求的加强,企业需要集中存储和管理大量数据。常见的存储方案包括SAN(存储区域网络)和NAS(网络附加存储)。SAN由高速网络连接多个存储设备组成,提供高性能的数据存储和访问能力;而NAS则是单个设备拥有大量存储,通过本地网络供服务器和工作站访问。

此外,企业还可以使用串行局域网(SoL)协议,使串行数据基于HTTPS传输,以提高数据传输的安全性和可靠性。

企业虚拟化平台

虚拟化平台是企业数据存储和管理的重要工具之一。常见的虚拟化平台包括VMware的vSphere和vCenter、Proxmox等。这些平台可以实现资源的动态分配和优化利用,提高系统的灵活性和可扩展性。

数据湖

数据湖是一个保存大量不同形式数据的大型存储库,结合数据分析可以为企业带来额外价值。Hadoop是企业中常见的数据湖解决方案之一,而另一种本地解决方案是DataBricks。此外,还有基于云的大数据解决方案,如Cloudera、Google BigQuery、Oracle BigData、Amazon EMR、Azure Data Lake Storage和Azure HDInsight(基于云的Hadoop)等。

围绕数据湖有一个完整的技术生态,提供数据摄取管道和数据分析服务。然而,数据湖也面临着安全风险,如Hadoop的YARN服务配置错误可能导致恶意HTTP请求攻击并获得系统命令行shell。因此,需要加强对数据湖的安全管理和监控。

了解了半天了哈,咱就是说数据和这个东西确实有必要了解下

,不过这种东西都是在大型企业才有,后面学到就用到,现在都是一些基础理论。

好好好,科普一下,不是大型企业,而是超大型企业才用的起,咱直接忽略,下一个

企业数据库

企业数据库是存储和管理业务数据的重要工具。常见的SQL数据库包括Oracle SQL、Microsoft SQL Server和MySQL等;而嵌入式SQL数据库则包括MariaDB、PostgreSQL和SQLite等。此外,还有非SQL数据库如MongoDB、Redis、Azure CosmosDB和AWS DynamoDB等,它们提供了不同的数据存储和查询方式以满足企业的多样化需求。

这里的数据库很多,需要掌握的Oracle SQL、Microsoft SQL Server、MySQL、MongoDB、Redis、Azure CosmosDB、AWS DynamoDB

这些都是软件层面的数据库,嵌入式的咱直接忽略,渗透中无需硬件,能接触到硬件,那咱也是糕手了

传统存储形式

传统存储形式中,共享驱动器是一种常见的资源共享方式,它允许用户通过网络协议(如SMB/CIFS)访问远程服务器上的文件和文件夹。使用smbclient命令行工具,可以列出远程服务器上的共享资源,以及从共享资源中下载文件。例如,使用smbclient -L server -U user命令可以列出指定服务器上的共享资源,而smbclient \\someserver\test -U user则可以连接到名为test的共享资源,并使用get命令下载文件。

直接忽略,这种技术基本没在使用,都是些老机器了

在Windows系统中,还存在一些默认的共享资源,如C(所有驱动器的默认共享)、ADMIN(管理共享)和IPC$(管道,用于与其他计算机互操作的特殊连接器)。这些默认共享通常用于系统管理和维护任务。

下面是重点,也是不同的渗透岗位对应的地方,安全服务,渗透测试,驻场。说多了,咱继续

SOC管理流程

SOC(Security Operations Center,安全运营中心)是企业信息安全计划的重要组成部分,它负责监控、分析和响应网络中的安全事件。为了将SOC纳入企业的整体信息安全管理体系,需要了解SOC如何适应ISMS(Information Security Management System,信息安全管理体系)。

ISO27001标准和NIST网络安全框架是指导企业建立运营安全程序的两个重要标准。ISO27001标准提供了一种基于控制方法的审计和认证框架,而NIST网络安全框架则更注重预防和应对网络攻击,包括识别、保护、检测、响应和恢复五个阶段。然而,这些标准并没有具体提出建立SOC的要求,因此每个企业安全运营的组织方法都不尽相同。

信息安全生命周期通常包括四个阶段:安全策略、能力设计、实施和运营。戴明环(PDCA)是信息安全生命周期的早期表现,它包括计划、做、检查和行动四个步骤。而SABSA框架则对信息安全生命周期进行了改进,将其划分为战略规划、设计、实施和管理测量四个阶段。

从渗透测试的角度来看,掌握SOC的日常操作活动是为了避免被检测出来;而从防御者的角度来看,掌握SOC完整的生命周期视图可以确保其有效性。SOC的目标是通过监控和事件响应为基础设施和操作提供安全保障。

SOC通常分为不同的层级,每个层级负责不同的任务。例如:

L1:提供监视告警、分类和解决小问题。

L2:提供对日常事件的分析、遏制和解决。

L3:负责损失控制、深入调查和取证分析等IR(Incident Response,事件响应)事件。

L4:安全管理,负责日常、非事件相关的程序,如开设账户、访问授权审查、定期安全报告和其他主动安全程序。

该说不说,我认为能达到l2就入门,l3就是"糕糕手"

咱都知道网络的OSI网络开放互联参考模型,故安全圈里面针对每一层都有攻击点和攻击面

网络杀伤链

网络杀伤链模型描述了网络攻击的七个阶段,这些阶段共同构成了攻击者从信息收集到实现攻击目的的完整过程。以下是网络杀伤链的详细阶段:

侦察(Reconnaissance):攻击者对目标进行信息收集和探测,了解目标的网络架构、系统配置、潜在漏洞以及用户活动等相关情况。这一阶段旨在为后续攻击做准备。

武器化(Weaponization):根据侦察所获取的信息,攻击者将恶意软件或攻击工具进行定制和包装,使其能够利用目标系统的特定漏洞。这一阶段将普通的恶意软件或工具转化为具有攻击性的“武器”。

投送(Delivery):将经过武器化处理的恶意软件或攻击工具投送到目标系统或网络中。常见的投送方式包括通过电子邮件附件、恶意链接、受感染的移动存储设备等。

利用(Exploitation):一旦投送成功,恶意软件会利用目标系统存在的漏洞来触发并执行恶意代码,从而获取对目标系统的初步访问权限或控制权。

安装(Installation):在成功利用漏洞进入目标系统后,攻击者会进一步在目标系统内安装额外的恶意软件组件,如后门程序、远程控制工具等。这些组件允许攻击者长期、稳定地控制目标系统。

指挥与控制(Command & Control):安装在目标系统内的恶意软件会与攻击者所控制的外部服务器建立连接。这一连接允许攻击者远程对目标系统下达指令、获取数据以及进行进一步的操控。

行动(Action):这是网络攻击的最后阶段。攻击者通过已经建立的指挥与控制通道,在目标系统上执行其预期的恶意活动,如窃取敏感信息、篡改数据、发起拒绝服务攻击等。这些活动旨在达成攻击者的目的。

掌握网络杀伤链的很重要,其本质也是渗透测试的流程

虽然实际工作中,流程这个东西,会重复执行,也就索然无味了

什么技术,什么岗位都一样,熟能生巧。

日志收集

日志收集是网络安全监控的基础,它涉及从各种关键日志来源收集数据。这些来源包括但不限于代理服务器、邮件服务器、Web服务器、数据库、身份认证服务器、防火墙、路由器和交换机,以及应用程序服务器和工作站。为了有效地收集这些日志,需要配置日志源以生成日志,并将其转发给日志收集器,然后上传到SIEM(安全信息和事件管理)系统。

在Windows系统中,可以使用事件日志收集和转发机制来获取日志数据。而在Linux系统中,则通常使用syslog来收集和聚合日志,并将其转发到指定的日志收集器。此外,随着物联网技术的发展,楼宇管理和工控网络日志也成为了重要的日志来源,这些系统现在通常连接到企业网络,并可能成为攻击者的主要目标。

好家伙,看到这里基本了解蓝队做什么了,类似驻场安服、唯一不同可能就是对日志进行溯源吧

日志搜索与分析

收集到的日志数据需要进行有效的搜索和分析,以便及时发现潜在的安全威胁。Splunk等日志管理工具提供了强大的日志收集、存储、搜索、分析和可视化功能。此外,SIEM系统能够关联日志与活动,识别可疑内容,而Splunk也可以作为SIEM解决方案之一。

监控告警

监控告警是网络安全响应的重要组成部分。告警可以来自SIEM系统,但也可以直接来自安装在系统和网络中的传感器实时告警系统,如IDS(入侵检测系统)设备。此外,事后告警系统,如AIDE(监视系统文件的修改)等,也可以提供重要的安全信息。在某些情况下,事件可能不会从日志或警报中触发,例如攻击者更改了用户密码后,用户可能会直接联系管理员进行通告。

事件响应

事件响应是网络安全管理的关键环节。L2级分析师在收到L1级的工单后,会进行分析评估,并进行相应的事件响应流程。数字取证分析是网络安全的一个专门领域,通常由L3级分析师处理。他们会对内存、硬盘等存储设备以合法方式进行取证,以保护数据的完整性。

好好好,看在这里都懂了吧,要想学好,就必须成为l3级分析师傅。能够溯源取整,保护数据完整性,后端懂得不少。

Cyber Hunting(网络狩猎)

网络狩猎是SOC(安全运营中心)L3级分析师的一门新兴学科。它假设网络已被渗透,通过主动寻找恶意软件(或入侵者),争取在攻击造成损失之前发现。网络狩猎需要寻找一系列指标,以还原网络攻击时间线。MITRE ATT&CK框架是网络威胁猎人的一个关键资源,它提供了攻击者行为方式及其使用工具的信息,有助于发现攻击痕迹。网络威胁搜寻需要非常了解正常状态,并能够识别入侵和异常活动。

这个就实际场景中很少,因为麻烦,有这实践干红队了。

好好好,了解这这么多,咱就说说渗透测试中10常用工具,但是,我相信大家都听过,工作了的佬估计都用过用,我喜欢做web应用安全相关的,

介绍下web应用渗透中常用的工具:

ZAP(Zed Attack Proxy)

欢迎使用Web应用渗透测试领域的秘密武器。ZAP以前被称为OWASP ZAP,可能并没有被广泛熟知,但在Web应用的圈子里,它的地位类似于网络安全领域的Nessus。它是一款开源Web应用安全扫描工具,旨在帮助用户在开发和测试Web应用时自动发现其中的安全漏洞。该工具具有拦截代理的功能,位于浏览器和网Web应用之间,可以检查和操纵进出网站的流量。这样,ZAP就能识别诸如访问控制失效、不安全配置和其他漏洞等问题。

BURP Suite

BURP Suite是我们的渗透测试工具包中的最爱,尤其是在Web应用安全领域,它对任何认真深入研究错综复杂的Web应用渗透测试的人来说都是不可或缺的工具。

还有很多啥nmap msg sqlmap之类的,自定了解

威胁情报

威胁情报是网络安全管理的重要组成部分。妥协指标(IOC)是用于识别恶意软件或恶意活动的签名,通常以文件名和哈希值的形式提供。考虑到新威胁信息的规模,手动获取和记录威胁情报已不再可行。因此,自动化威胁管理变得尤为重要。MITRE开发了结构化威胁信息表达(STIX)和可信智能信息自动交换(TAXII)协议,以实现威胁信息的自动提供和摄取。这些协议允许自动获得威胁情报,并将其输入IDS、SIEM等工具,从而实现威胁情报的近乎实时更新,以确保击败已知威胁。此外,AlienVault OTX等开放威胁交换服务也提供了手动访问危害指标的功能。

哈希值很重要,无论是用于iso完整性对比,还是各种解码数据包对比。

安全管理

安全管理是一组确保公司业务安全的日常流程。它涵盖了多个方面,包括身份管理(IAM)、访问控制、特权管理(PAM)、媒体消毒、人事安全、证书管理以及远程访问等。IAM是任何安全程序的基础,也是黑客攻击的主要目标。访问控制需要配置和验证用户访问系统的权限,并制定审计规则。PAM系统使非特权用户能够请求特权访问,以提升权限。媒体消毒涉及在生命周期结束时对敏感数据进行安全清理和销毁。人事安全是公认的业务安全程序之一。证书管理对于维护PKI架构的完整性至关重要。而后疫情时代,远程访问已成为攻击的重点,因此需要加强对其的安全管理。

我认为最重要的应该是证书管理,证书很重要,ssl

零信任网络

在2010年谷歌遭受极光行动网络攻击之后,其内部网络管理方式发生了深刻变革,并创造了“零信任”一词,用以描述一种始终假设内部网络可能已被破坏的运行方式。这种全新的安全理念在NIST特别出版物800-207:零信任架构中得到了正式确立,并现已成为所有美国政府机构必须强制实施的安全标准。

零信任架构的核心在于其四个关键特征:

即时访问(Just-In-Time Access, JITA):用户或服务在需要时才被授予访问权限,且权限具有时效性,一旦任务完成或时间过期,权限即被收回。

只需足够的访问权限(Least Privilege Access, LPA 或 JEA, Just Enough Access):用户或服务仅被授予完成特定任务所需的最小权限集,以减少潜在的安全风险。

动态访问策略:访问控制策略根据用户身份、设备状态、位置、时间等多种因素动态调整,以适应不断变化的安全环境。

微观分割:将网络划分为多个小型的、相互隔离的安全区域,以限制攻击者在网络内的横向移动能力。

安全和基础设施

这个我估计只有成为红队队员才会深入了解

下面开下护网中最后几个阶段

应急响应准备

在构建全面的应急响应体系时,我们需要从多个维度进行准备,包括但不限于风险评估、威胁分析、人员、流程和技术配置,以及持续的控制和成熟度评估。

一、风险评估与威胁分析

风险评估:深入了解组织的技术资产、系统和数据,并明确它们对业务的重要性,从而确定关键保护对象。

威胁分析:通过策略、技术和实践来识别潜在的风险点,并据此制定和实施相应的控制措施。

二、人员、流程和技术

建立团队:组建专业的应急响应团队,明确各成员的角色和责任。

配备工具:为团队提供必要的应急响应工具和设备,如日志分析工具、网络扫描器等。

制定流程剧本:针对不同类型的安全事件,制定详细的应急响应流程和剧本。

演练:定期进行应急响应演练,以提升团队的实战能力和协同效率。

三、控制

响应手册:编制应急响应手册,明确在不同安全事件发生时应执行的标准操作程序。

事前流程规避:通过制定和执行严格的安全政策和流程,尽可能减少安全事件的发生。

事中数据支持:在事件发生时,提供必要的数据支持和分析工具,帮助团队快速定位问题。

事后备份恢复:确保有可靠的数据备份和恢复机制,以便在事件发生后能够迅速恢复业务。

四、成熟度评估

CREST成熟度评估工具:利用CREST提供的成熟度评估工具,对组织的应急响应能力进行持续评估和改进。

流程培训+实践技能培训:结合理论培训和实践技能培训,提升团队的整体应急响应水平。

五、应急响应手册概述

该手册详细规定了在不同安全事件发生时应执行的标准操作程序,涵盖了扫描、托管威胁、入侵、可用性、信息、欺诈、恶意内容、恶意软件检测、技术诚信和盗窃等多个安全事件类别。每个类别下都包含了具体的应急处理流程和操作规范。

六、演练与沟通

演练:通过红蓝对抗等模拟真实攻击场景的方式,锻炼团队的应急响应能力,并验证应急计划的有效性。

沟通:在应急响应过程中,及时、充分、准确的信息沟通至关重要。沟通对象包括内部员工、外部合作伙伴、客户、媒体和政府等。

七、事件检测与响应

事件上报:一旦发现安全事件,立即进行上报。

系统监控与检查日志告警:利用系统监控工具和日志分析技术,及时发现并响应安全事件。

确定事件级别:根据事件的严重程度和影响范围,确定事件的级别。

调查事件:对事件进行深入调查,包括溯源取证等。

采取遏制措施:根据调查结果,采取必要的遏制措施,防止事件进一步扩大。

看来这么多理论,只对溯源,L3有点兴趣

下一个,也就是蓝队和安服最后的工作

八、报告与总结

编写应急响应报告:详细记录事件的经过、处理过程和结果,以及后续的调查计划和改进建议。

经验总结与改进建议:对事件处理过程中的经验和教训进行总结,并提出针对性的改进建议。

编写完渗透测试报告后后续做什么动作?

九、入侵检测与防御

Snort:利用Snort等入侵检测和防御系统,对网络流量进行实时监控和分析,及时发现并阻止网络威胁。

流量分析:通过流量分析技术,发现恶意流量,并采取相应的告警和阻止措施。

IDS与IPS:根据实际需求,选择合适的部署方式(带外监视或串联部署),以实现更高效的入侵检测和防御。

十、安装依赖包与配置Snort

安装DAQ数据采集库:为Snort提供必要的数据采集支持。

安装内存分配器:确保Snort在运行过程中有足够的内存资源。

安装配置Snort3:根据实际需求,安装并配置Snort3,包括自定义规则等。

自定义规则示例:如针对发往特定系统或子网中IP地址的任何流量发出警报等。

下面简单介绍下snort使用和规则的命令,这里我就不说实操了,用到就了解了,该说不说,安服也不错。笔记渗透测试红队一个大城市只需要不到300人(拥有osep、oscp、cissp三证及无敌于世间)

一、文件管理概述(Snort规则配置)

在网络安全监控中,Snort等工具的规则配置是关键。规则定义了如何检测和处理网络流量,并触发相应的告警。这些规则包含多个字段,每个字段都扮演着特定的角色,共同确保网络活动的准确监控。

二、Snort规则配置字段详细描述

alert

含义:指示这是一个告警规则。当流量匹配规则时,Snort将生成告警。

示例:alert icmp any any -> $HOME_NET any (msg"Test Ping Event"; …)

icmp/tcp/udp

含义:指定要监控的协议类型(如ICMP、TCP、UDP)。

示例:alert icmp … 或 alert tcp …

any

作为源/目标IP或CIDR:表示任意IP地址。

作为源/目标端口:表示任意端口。

示例:any any(任意源IP和端口)

< >(方向运算符)

含义:指示流量的方向。

示例:-> 表示从源到目标的流量。

H O M E N E T 含义:在 S n o r t 配置中定义的本地网络。示例: HOME_NET 含义:在Snort配置中定义的本地网络。 示例: HOMENET含义:在Snort配置中定义的本地网络。示例:HOME_NET 替代具体的IP范围。

msg

含义:告警的描述性名称。

示例:msg"Test Ping Event"

sid

含义:规则的唯一签名ID。

示例:sid:1000001

rev

含义:规则的版本号,用于跟踪更新。

示例:rev:1

classtype

含义:告警的分类类型。

示例:classtype:icmp-event

content

含义:在流量中查找的特定内容。

示例:content:“Login incorrect”

三、本地账号与Snort条件子句概述

Snort可通过设置条件子句来监控本地账号相关活动,如失败的登录尝试。当满足条件时,触发告警或执行其他操作。

四、具体Snort条件子句示例及解释

示例:检查失败的telnet登录尝试

规则语句:

alert tcp $HOME_NET 23 -> any any (msg:“Failed login attempt”; content:“Login incorrect”; sid:1000002; rev:1; classtype:attempted-user;)

详细解释:

协议及源目标设定:

alert tcp:针对TCP协议的告警。

$HOME_NET 23:源网络为本地网络,端口为23(Telnet)。

-> any any:流量流向任意目标IP和端口。

告警信息及分类相关:

msg:“Failed login attempt”:告警名称为“Failed login attempt”。

content:“Login incorrect”:流量中需包含“Login incorrect”字符串。

sid:1000002:规则的唯一签名ID为1000002。

rev:1:规则版本号为1。

classtype:attempted-user:告警分类为“attempted-user”。

五、外部规则集

相关网址:

Proofpoint:可能提供网络安全规则和建议。

Emerging Threats:提供新兴威胁相关的规则集。

六、In Line部署及阻断操作

In Line部署:

Snort直接介入网络流量路径,实现实时处理。

阻断操作:

D drop:丢弃符合特定条件的流量。

sdrop:类似D drop,但具体实现可能有所不同。

reject:拒绝流量并发送拒绝响应给源端。

七、总结

通过综合运用Snort的规则配置、外部规则集以及In Line部署和阻断操作,可以实现对网络活动的全面、有效监控和安全防护。这要求管理员深入理解Snort的配置字段和条件子句,并能够根据实际情况灵活设置和调整规则,以确保网络的安全性和稳定性。

本次分享感觉没啥意思,都是些理论,唯一实际操作可能就是snort有意思,但是这东西咱现在用不上,驻场安服熟悉些,以后咱也可能使用到。

又到了该说不说的时候了

实践是检验真理的唯一标准

相关文章:

泷羽sec学习打卡-网络七层杀伤链1

声明 学习视频来自B站UP主 泷羽sec,如涉及侵权马上删除文章 笔记的只是方便各位师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负 关于蓝队基础的那些事儿-Base1 基本的企业网络架构是怎样的呢?高层管理IT管理影子IT中央技术…...

【QT】绘图

个人主页~ 绘图 一、绘图1、基础内容2、绘制形状(1)线段(2)矩形(3)圆形(4)文本(5)画笔(6)画刷 3、绘制图片(1)…...

vue3+elementui-plus el-dialog全局配置点击空白处不关闭弹窗

在与main.ts同级下的plugins文件夹(如果没有,新建一个)下建一个element.js文件(名字随便取) element.js文件内容如下: import ElementPlus from element-plus export default (app) > {console.log(app…...

Markdown语法说明

这里写自定义目录标题 欢迎使用Markdown编辑器新的改变功能快捷键合理的创建标题,有助于目录的生成如何改变文本的样式插入链接与图片如何插入一段漂亮的代码片生成一个适合你的列表创建一个表格设定内容居中、居左、居右SmartyPants 创建一个自定义列表如何创建一个…...

推荐一款专业电脑护眼工具:CareUEyes Pro

CareUEyes Pro是一款非常好用的专业电脑护眼工具,软件小巧,界面简单,它可以自动过滤电脑屏幕的蓝光,让屏幕显示更加的不伤眼,更加舒适,有效保护你的眼睛,可以自定义调节屏幕的色调,从…...

对subprocess启动的子进程使用VSCode python debugger

文章目录 1 情况概要(和文件结构)2 具体设置和启动步骤2.1 具体配置Step 1 针对attach debugger到子进程Step 2 针对子进程的暂停(可选) Step 3 判断哪个进程id是需要的子进程 2.2 启动步骤和过程 3 其他问题解决3.13.2 ptrace: Operation not permitted…...

Django启用国际化支持(2)—实现界面内切换语言:activate()

文章目录 ⭐注意⭐1. 配置项目全局设置:启用国际化2. 编写视图函数3. 配置路由4. 界面演示5、扩展自动识别并切换到当前语言设置语言并保存到Session设置语言并保存到 Cookie ⭐注意⭐ 以下操作依赖于 Django 项目的国际化支持。如果你不清楚如何启用国际化功能&am…...

基于单片机的多功能跑步机控制系统

本设计基于单片机的一种多功能跑步机控制系统。该系统以STM32单片机为主控制器,由七个电路模块组成,分别是:单片机模块、电机控制模块、心率检测模块、音乐播放模块、液晶显示模块、语音控制模块、电源模块。其中,单片机模块是整个…...

VSCode 如何选中包含某个字母的所有行

文章目录 写在前面一、需求描述二、解决方法参考链接 写在前面 自己的测试环境:VSCode 一、需求描述 由于需要处理文件,需求是删除文件中包含某个字母的所有行。 二、解决方法 在 Visual Studio Code (VSCode) 中,如果你想选中所有包含某…...

CSRF保护--laravel进阶篇

laravel对csrf非常重视,专门针对csrf作出了很多的保护。如果您是刚刚接触laravel的路由不久,那么您可能对于web.php路由文件的post请求很疑惑,因为get请求很顺利,而post请求则可能会遭遇失败。其中一个失败的原因是由于laravel的c…...

计算机网络-理论部分(二):应用层

网络应用体系结构 Client-Server客户-服务器体系结构:如Web,FTP,Telnet等Peer-Peer:点对点P2P结构,如BitTorrent 应用层协议定义了: 交换的报文类型,请求or响应报文类型的语法字段的含义如何…...

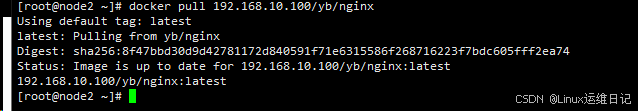

k8s1.31版本最新版本集群使用容器镜像仓库Harbor

虚拟机 rocky9.4 linux master node01 node02 已部署k8s集群版本 1.31 方法 一 使用容器部署harbor (1) wget https://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo -O /etc/yum.repos.d/docker-ce.repo yum -y install docker-ce systemctl enable docker…...

QT中使用json格式存取矩阵数据

在 Qt 中,可以通过 QJsonDocument 和 QJsonArray 方便地存取 JSON 格式的矩阵数据。以下是存储和读取矩阵数据的完整实现示例。 1. 矩阵存储为 JSON 将矩阵(QVector<QVector<double>> 或其他二维数组)存储为 JSON 文件。 实现代码 #include <QJsonArray&g…...

k8s 集群安装

安装rockylinux https://www.jianshu.com/p/a5fe20318b8e https://www.cnblogs.com/haoee/p/18290506 配置VirtualBox双网卡 https://www.cnblogs.com/ShineLeBlog/p/17580311.html https://zhuanlan.zhihu.com/p/341328334 https://blog.csdn.net/qq_36544785/article/deta…...

Elasticsearch面试内容整理-核心概念与数据模型

在 Elasticsearch 中,理解核心概念与数据模型是非常重要的,因为它们定义了数据如何被组织、存储和搜索。以下是 Elasticsearch 的核心概念和数据模型的详细介绍。 核心概念 集群(Cluster) ● 集群是由一个或多个节点组成的,用于共同存储和搜索数据的集合。...

Spring Boot实现License生成和校验

Spring Boot实现License生成和校验 证书准备 # 1. 生成私钥库 # validity:私钥的有效期(天) # alias:私钥别称 # keystore:私钥库文件名称(生成在当前目录) # storepass:私钥库密码…...

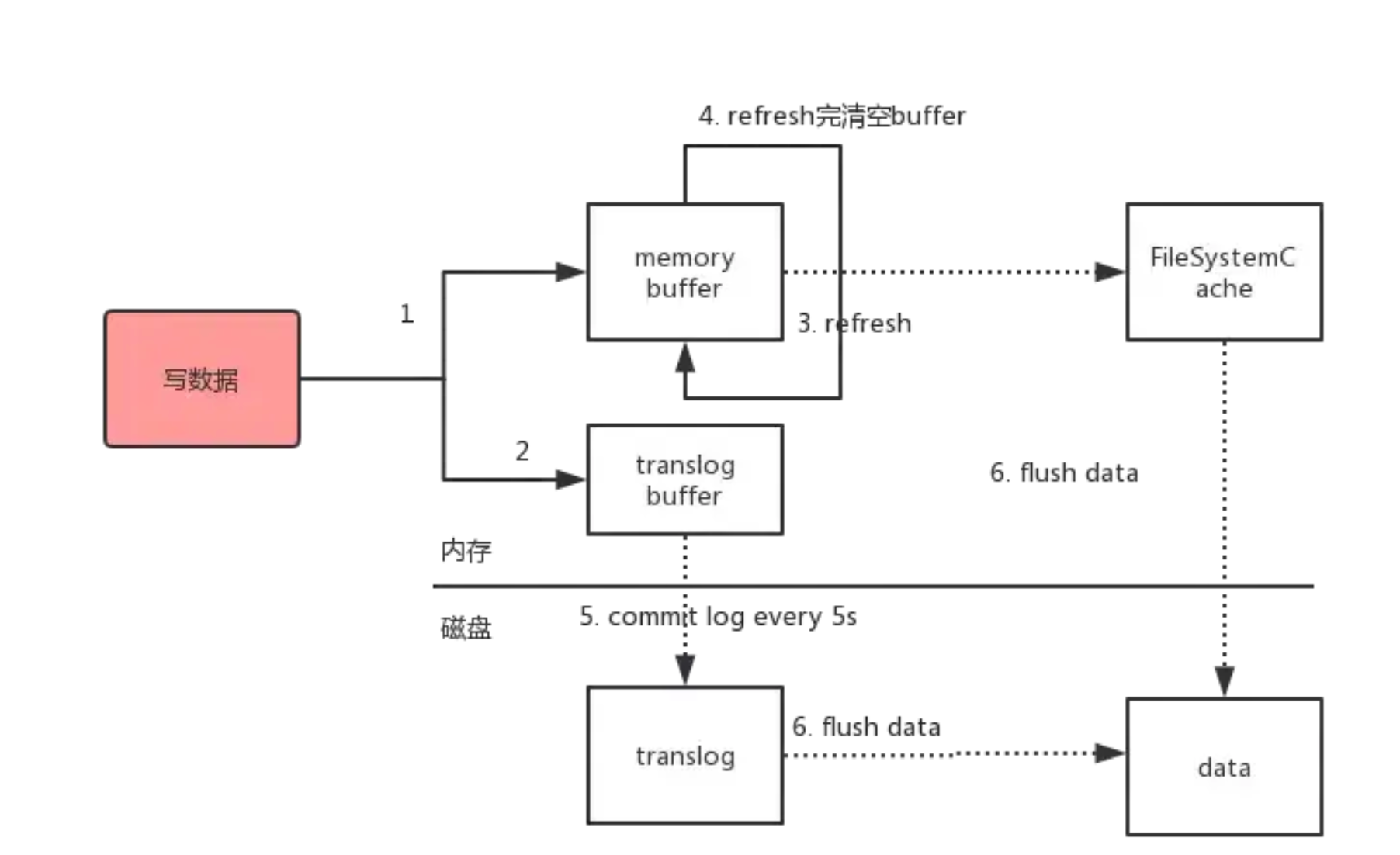

es写入磁盘的过程以及相关优化

数据写入到内存buffer同时写入到数据到translog buffer,这是为了防止数据不会丢失每隔1s数据从buffer中refresh到FileSystemCache中,生成segment文件,这是因为写入磁盘的过程相对耗时,借助FileSystemCache,一旦生成segment文件,就能通过索引查询到了refresh完,memory bu…...

十大网络安全事件

一、私有云平台遭攻击,美国数千家公司工资难以发放 1月,专门提供劳动力与人力资本管理解决方案的美国克罗诺斯(Kronos)公司私有云平台遭勒索软件攻击,事件造成的混乱在数百万人中蔓延。 克罗诺斯母公司UKG集团…...

【数据结构】【线性表】栈的基本概念(附c语言源码)

栈的基本概念 讲基本概念还是回到数据结构的三要素:逻辑结构,物理结构和数据运算。 从逻辑结构来讲,栈的各个数据元素之间是通过是一对一的线性连接,因此栈也是属于线性表的一种从物理结构来说,栈可以是顺序存储和顺…...

修改ffmpeg实现https-flv内容加密

目录 1 前言 2 ffmpeg源码修改 2.1 增加头文件 2.2 http上下文增加解密密钥和AVAESCTR结构体 2.3 aes解密上下文初始化 2.4 对http数据部分解密 2.5 http关闭时清理资源 3 ffmpeg使用 1 前言 当前视频拉流已经通过URL鉴权方式来对访客身份进行识别和过滤,但…...

)

浏览器访问 AWS ECS 上部署的 Docker 容器(监听 80 端口)

✅ 一、ECS 服务配置 Dockerfile 确保监听 80 端口 EXPOSE 80 CMD ["nginx", "-g", "daemon off;"]或 EXPOSE 80 CMD ["python3", "-m", "http.server", "80"]任务定义(Task Definition&…...

微信小程序之bind和catch

这两个呢,都是绑定事件用的,具体使用有些小区别。 官方文档: 事件冒泡处理不同 bind:绑定的事件会向上冒泡,即触发当前组件的事件后,还会继续触发父组件的相同事件。例如,有一个子视图绑定了b…...

vue3 字体颜色设置的多种方式

在Vue 3中设置字体颜色可以通过多种方式实现,这取决于你是想在组件内部直接设置,还是在CSS/SCSS/LESS等样式文件中定义。以下是几种常见的方法: 1. 内联样式 你可以直接在模板中使用style绑定来设置字体颜色。 <template><div :s…...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

DeepSeek 技术赋能无人农场协同作业:用 AI 重构农田管理 “神经网”

目录 一、引言二、DeepSeek 技术大揭秘2.1 核心架构解析2.2 关键技术剖析 三、智能农业无人农场协同作业现状3.1 发展现状概述3.2 协同作业模式介绍 四、DeepSeek 的 “农场奇妙游”4.1 数据处理与分析4.2 作物生长监测与预测4.3 病虫害防治4.4 农机协同作业调度 五、实际案例大…...

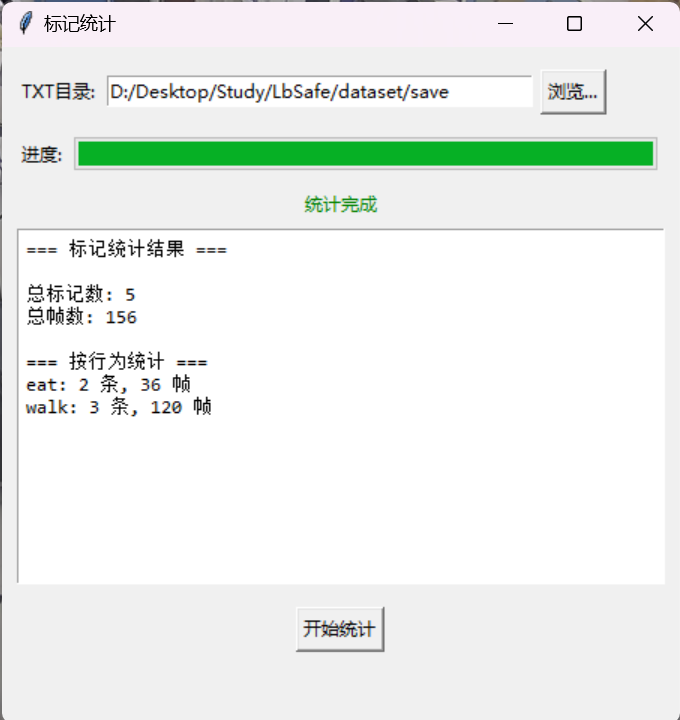

视频行为标注工具BehaviLabel(源码+使用介绍+Windows.Exe版本)

前言: 最近在做行为检测相关的模型,用的是时空图卷积网络(STGCN),但原有kinetic-400数据集数据质量较低,需要进行细粒度的标注,同时粗略搜了下已有开源工具基本都集中于图像分割这块,…...

排序算法总结(C++)

目录 一、稳定性二、排序算法选择、冒泡、插入排序归并排序随机快速排序堆排序基数排序计数排序 三、总结 一、稳定性 排序算法的稳定性是指:同样大小的样本 **(同样大小的数据)**在排序之后不会改变原始的相对次序。 稳定性对基础类型对象…...

提供了哪些便利?)

现有的 Redis 分布式锁库(如 Redisson)提供了哪些便利?

现有的 Redis 分布式锁库(如 Redisson)相比于开发者自己基于 Redis 命令(如 SETNX, EXPIRE, DEL)手动实现分布式锁,提供了巨大的便利性和健壮性。主要体现在以下几个方面: 原子性保证 (Atomicity)ÿ…...

JS手写代码篇----使用Promise封装AJAX请求

15、使用Promise封装AJAX请求 promise就有reject和resolve了,就不必写成功和失败的回调函数了 const BASEURL ./手写ajax/test.jsonfunction promiseAjax() {return new Promise((resolve, reject) > {const xhr new XMLHttpRequest();xhr.open("get&quo…...

淘宝扭蛋机小程序系统开发:打造互动性强的购物平台

淘宝扭蛋机小程序系统的开发,旨在打造一个互动性强的购物平台,让用户在购物的同时,能够享受到更多的乐趣和惊喜。 淘宝扭蛋机小程序系统拥有丰富的互动功能。用户可以通过虚拟摇杆操作扭蛋机,实现旋转、抽拉等动作,增…...