信息安全复习十:Web与电子商务安全

一、章节梗概

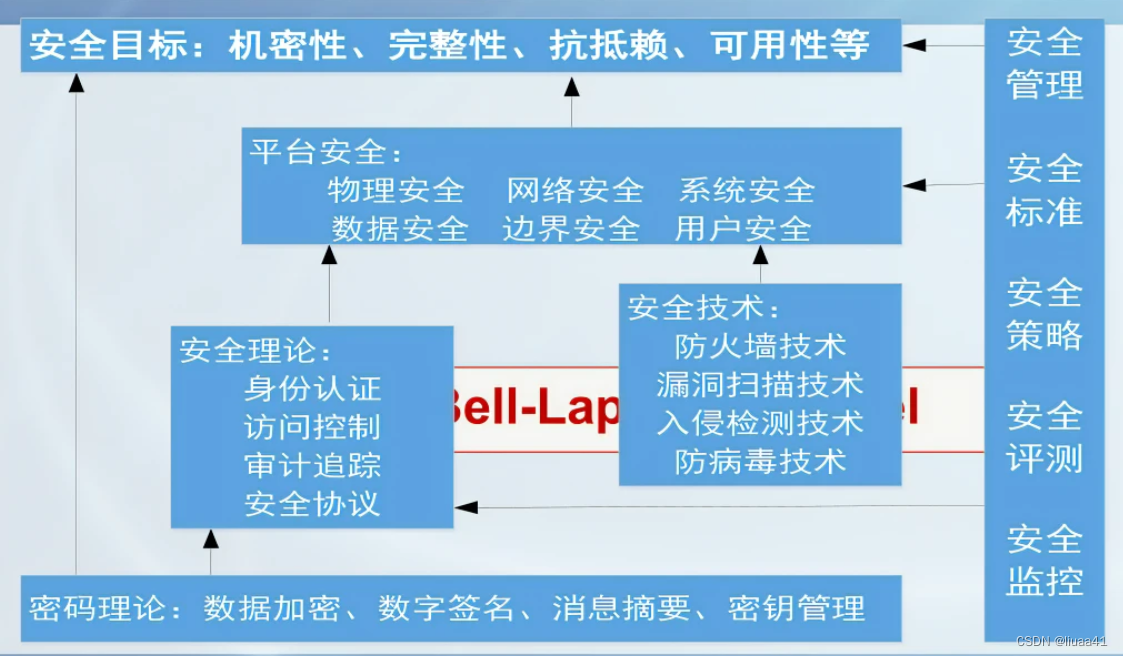

1.信息安全的学科内容

2.Web和电子商务安全问题提出

3.安全套接字协议SSL与传输层安全协议TLS

4.安全电子交易(SET)简要介绍

复习:

密码学内容:对称密钥密码、公开密钥密码、报文鉴别

PKI:数字签名、数字证书、信任关系

身份认证协议:基于口令的身份认证、质询与应答技术、基于可靠第三方的身份认证

信息安全学科的主要内容如下:

二、Web与电子商务安全问题提出

关键点:Web&EC定义、威胁有哪些、哪里会有威胁

2.1 Web系统脆弱性讨论

Web是外网可见的

复杂的软件会隐藏漏洞

Web站点容易配置和管理

可被用作跳板发起对内网的攻击

用户没有意识到威胁存在

2.2 Web安全威胁有哪些、在哪里

1.哪里有威胁?

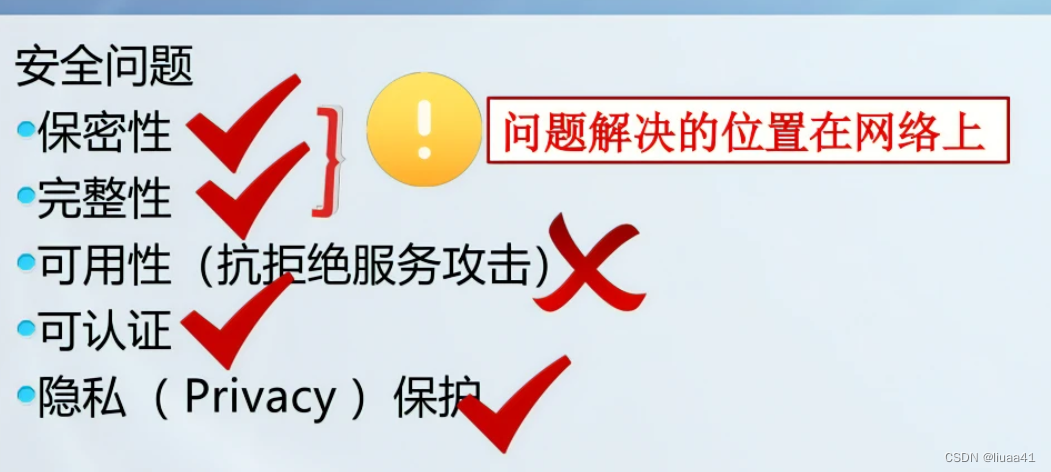

原生的基于Http协议的Web应用面临多种威胁:保密性、完整性、可用性、可认证(半对)

结论:需要安全机制

2.威胁在哪里?

①网络上:网络窃听、报文纂改

②服务端:恶意的钓鱼站点或安全性弱的站点

钓鱼:使用相同的口令

安全性弱的网站B容易泄露用户的口令

获得用户口令后尝试用同样的用户名和口令进入安全性高的网站(BankA)

③客户端:恶意软件,如Spyware、Trojan Horse等

2.3 电子商务

在Web应用之前

早在1839年,当电报出现,电子商务的讨论如电子资金清算系统(基于金融专线传输)

EFT ( electronic funds transfers ) ,Electronic data interchange (EDI )等

这里主要考虑基于Internet(公众网络)的商务活动

1990年后, Internet及其上商务的发展带来了电子商务新概念

Internet上的 web,是电子商务发展的一个转折点

WEB使得商务活动的成本降低

方便、快捷

多种多样的经济活动

电子商务所存在的安全威胁问题以及电子商务活动里这些安全威胁问题存在在哪些地方?

3.安全套接字协议SSL与传输层安全协议 TLS

关键点:SSL/TLS协议提供的安全服务、SSL记录协议、SSL握手协议

3.1 SSL/TLS协议提供的安全服务

安全套接字协议SSL ( Secure Socket Layer )协以最初由网景公司开发,有V1.0.V2.0,V3.0三个版本

后来成为Internet标准,名称改为TLS(TransportLayer Security),即传输层安全协议

TLS working group in lETF

TLS第一版V1.0(1999年)可以认为是SSL V3.1

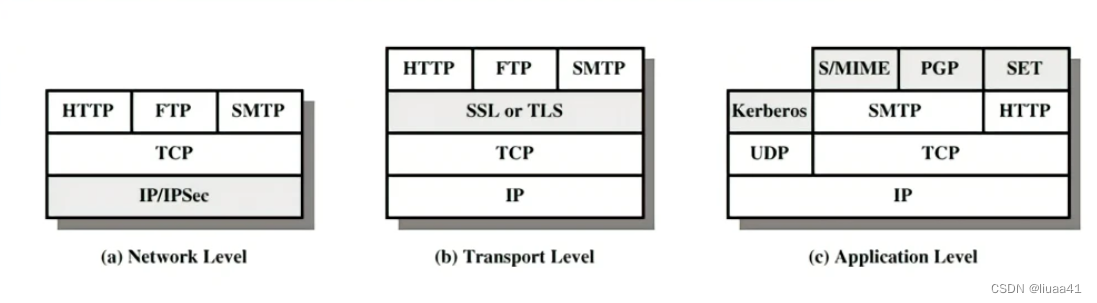

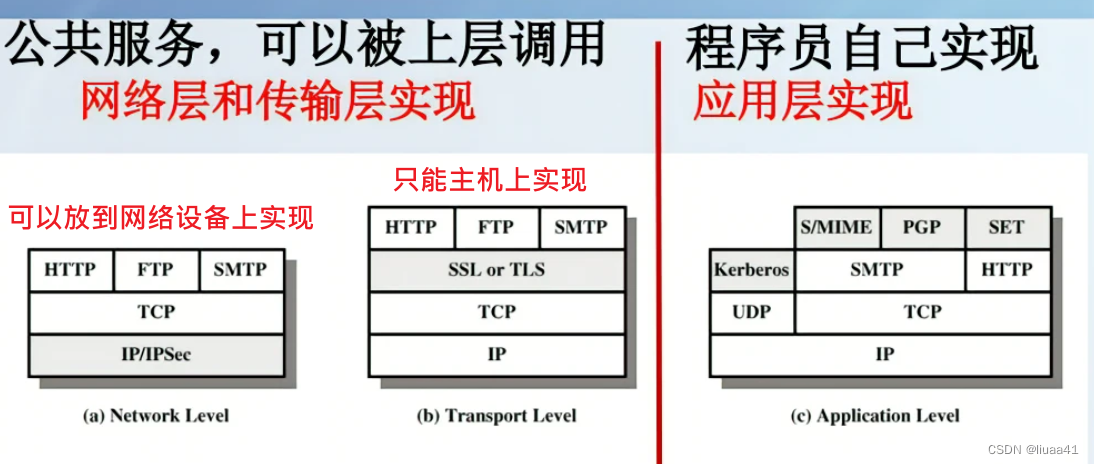

3.2 安全机制在哪一层实现/在不同的网络层实现安全机制有什么区别

1.安全机制在哪一层实现?

答:在网络层、传输层、应用层分别有相应的实现方案

2.在不同的网络层实现安全机制,有什么区别?

放到网络设备上去实现有什么好处?

答:保护整个子网里的所有主机

在IP层做安全加固可以在路由器上实现,可以保护整个子网;

在传输层做安全加固只能在主机上实现,保护这台主机里的所有基于TCP的应用;

保护范围不同:应用层做加固,应用层数据本身做了加密;

在传输层做加密的时候,应用层数据本身是明文的没有保密的,交给传输层之后才会做加密,安全的保护;路由器上做了IPSEC加固,报文在校内网传递的时候,它是没有加密的,是明文传递的,只有经过路由器之后才会被加密;

lpsec除了可以在路由器上实现安全加固之外,也可以在主机上做ipsec加固,进行保护

;

3.3 SSL or TLS 所处的位置

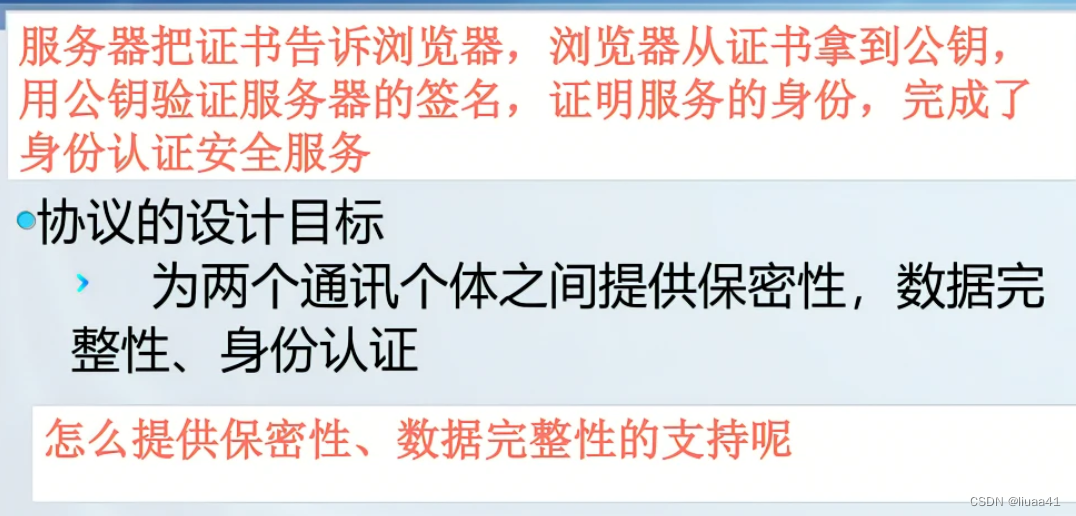

3.4 协议的设计目标

为两个通讯个体之间提供保密性,数据完整性、身份认证

互操作性、可扩展性、相对效率

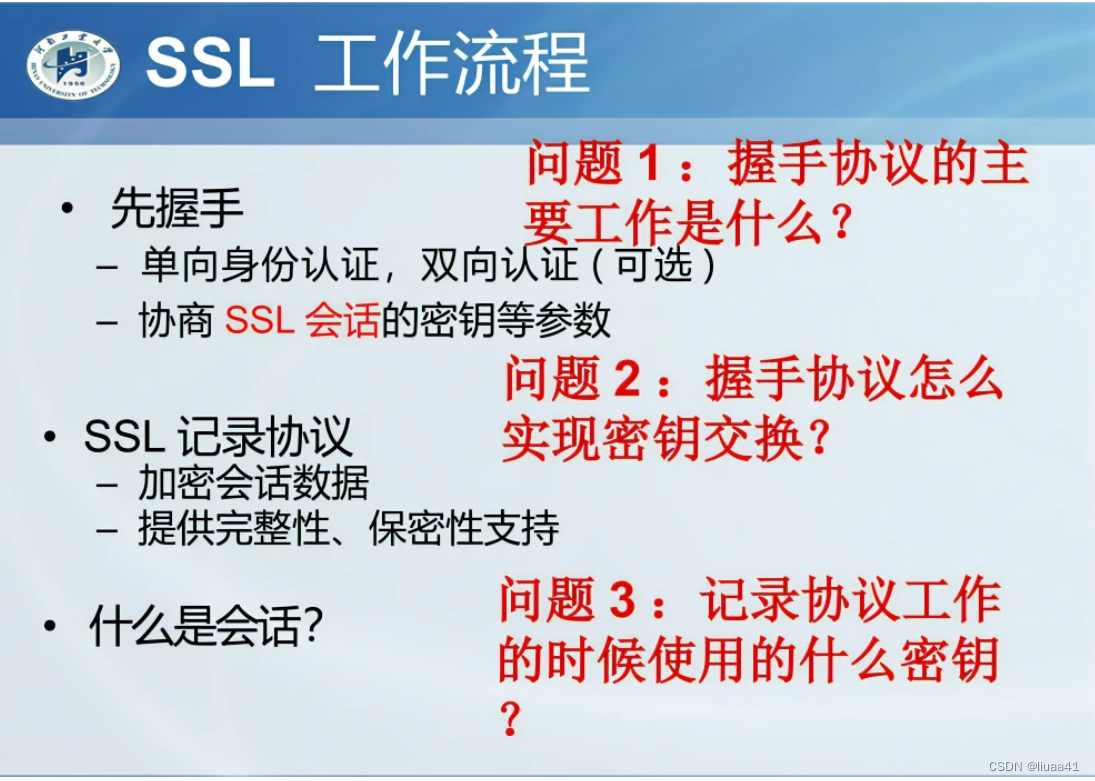

4.SSL记录协议

SSL/TLS的子协议

1.协议分为两层

底层:SSL记录协议

上层:SSL握手协议、SSL密码变化协议、ssl警告协议

2.SSL记录协议

建立在可靠的传输协议(如TCP)之上它提供连接安全性,有两个特点:

1.保密性,使用了对称加密算法

2.完整性,使用MAC算法

用来封装高层的协议

3.SSL握手协议(最复杂

客户和服务器之间相互认证>协商加密算法和密钥

它提供连接安全性,有三个特点:

①身份认证,至少对一方实现认证,也可以是双向认证

②协商得到的共享密钥是安全的,中间人不能够知道

③协商过程是可靠的

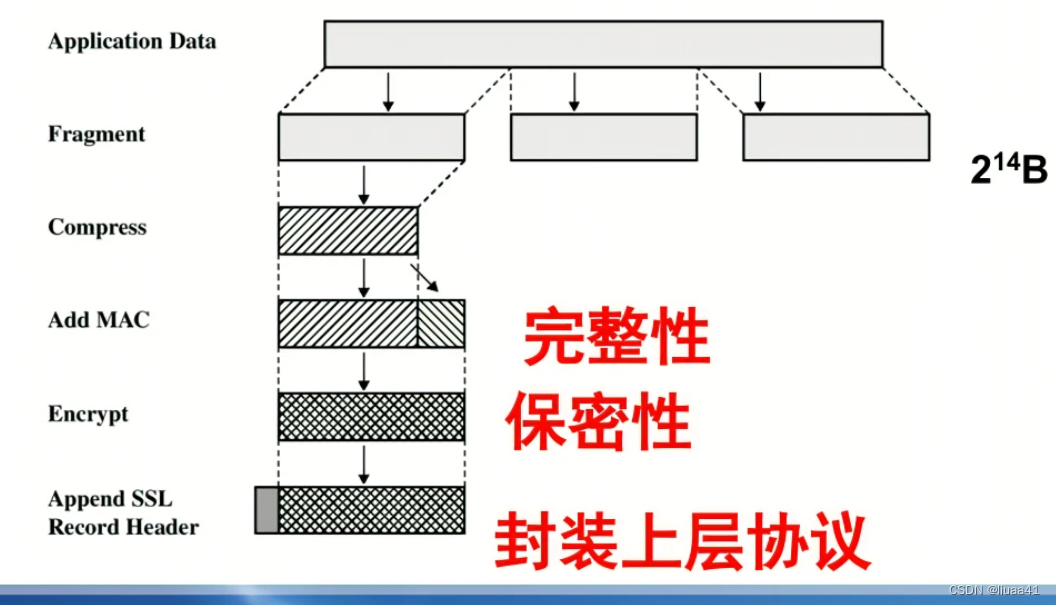

记录协议它的目标就是用来封装上层协议的在封装上层协议的时候对数据做了保密性的保护,对数据做了完整性的保护

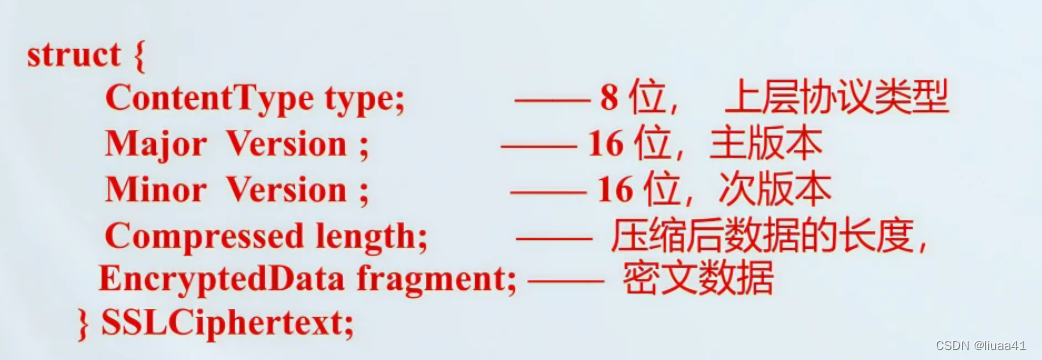

SSL记录协议封装

SSL Record Format

SSL Record Protocol Payload

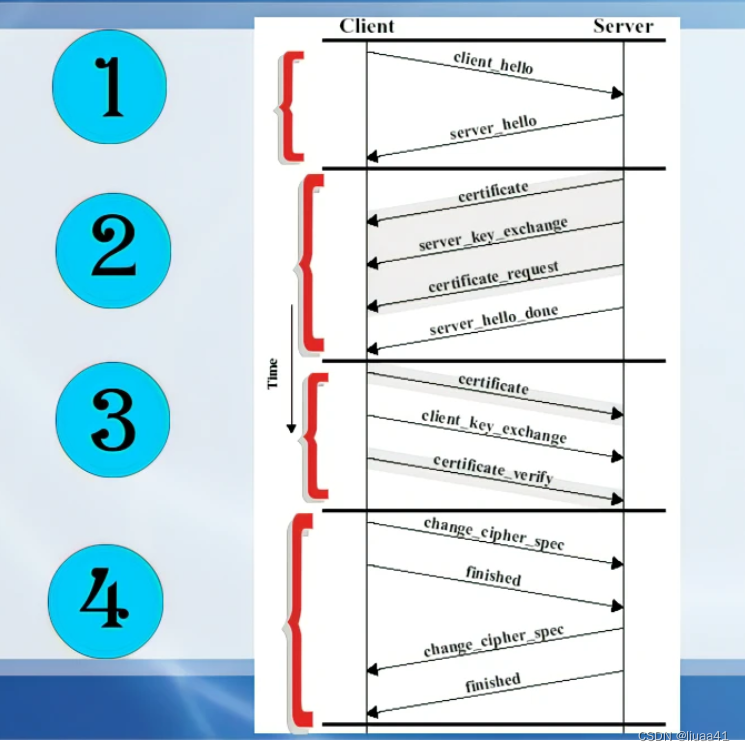

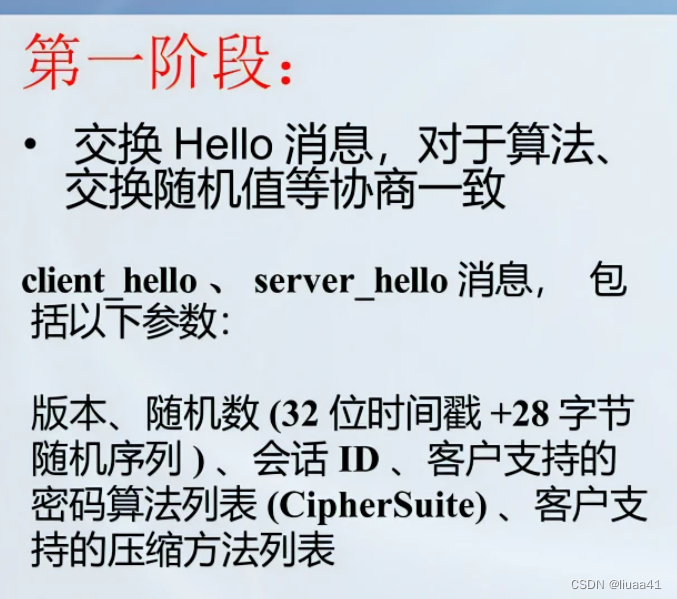

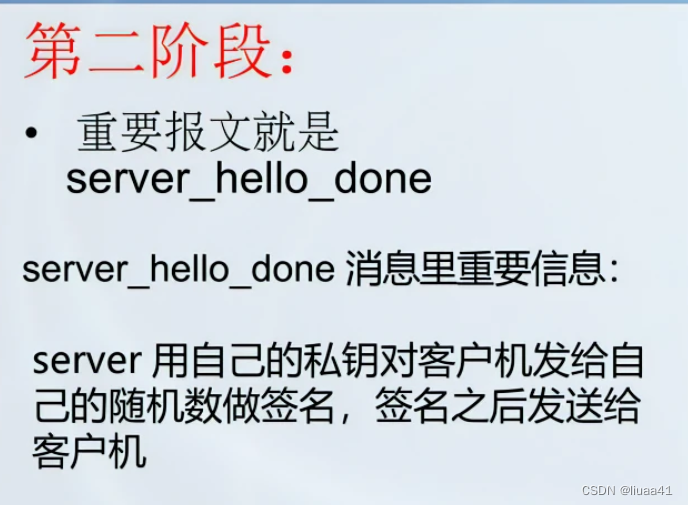

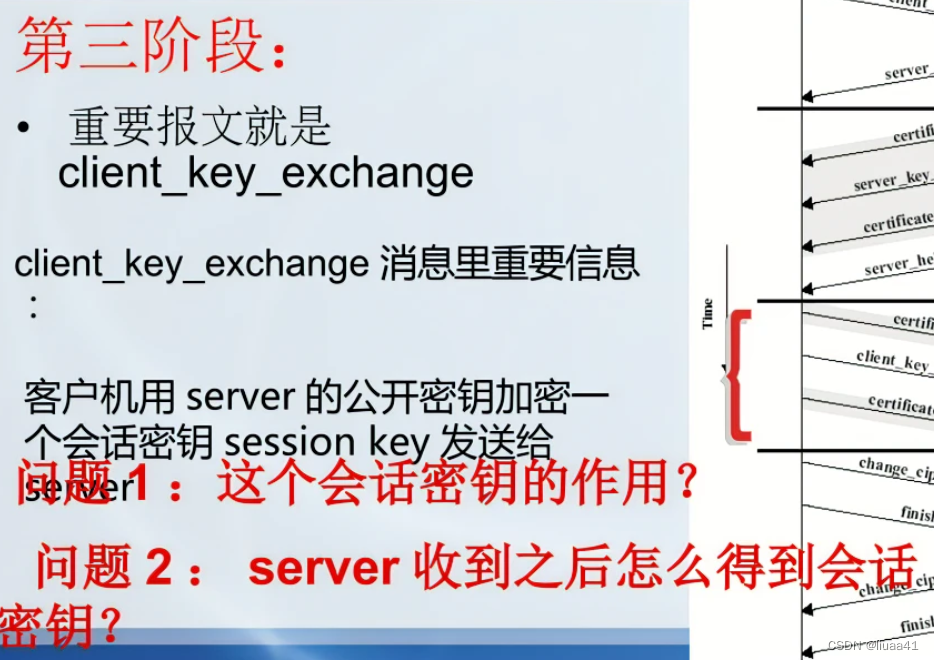

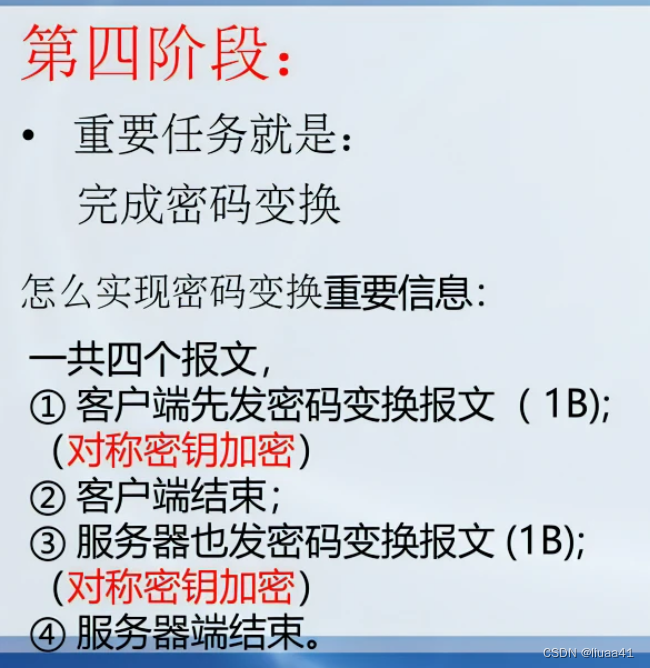

5.SSL握手协议

SSL协议最复杂的部分

在应用数据传输之前最先开始工作

问题1:握手协议使用的加密算法是什么?

答:握手协议我们之前提到了它所使用的加密算法是公开密钥加密算法

SSL握手协议的流程

6、安全电子交易(SET)简要介绍

关键点:SET概述、隐私保护:双重数字签名

6.1 SET概述

SET服务

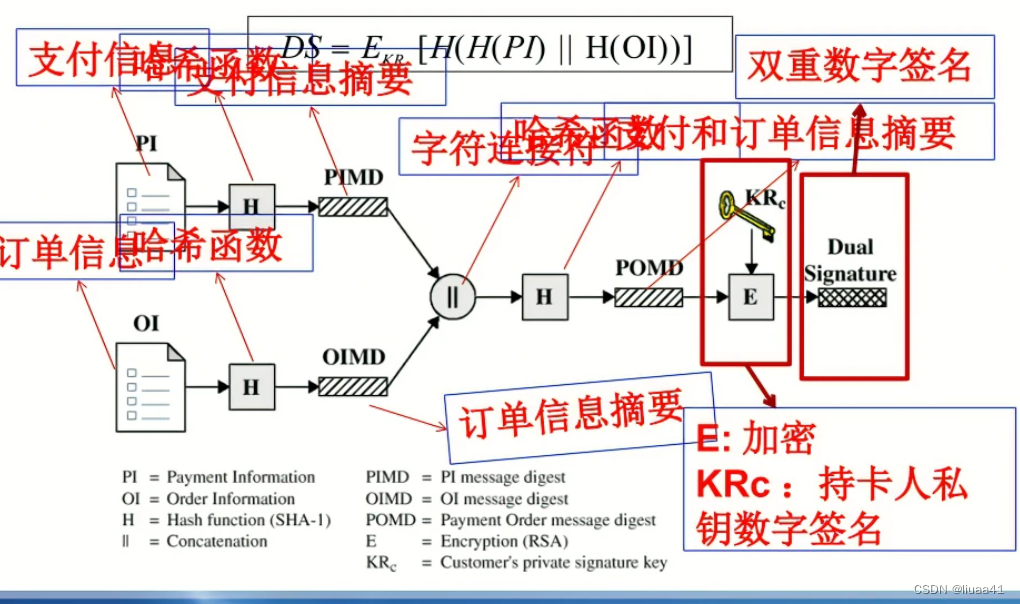

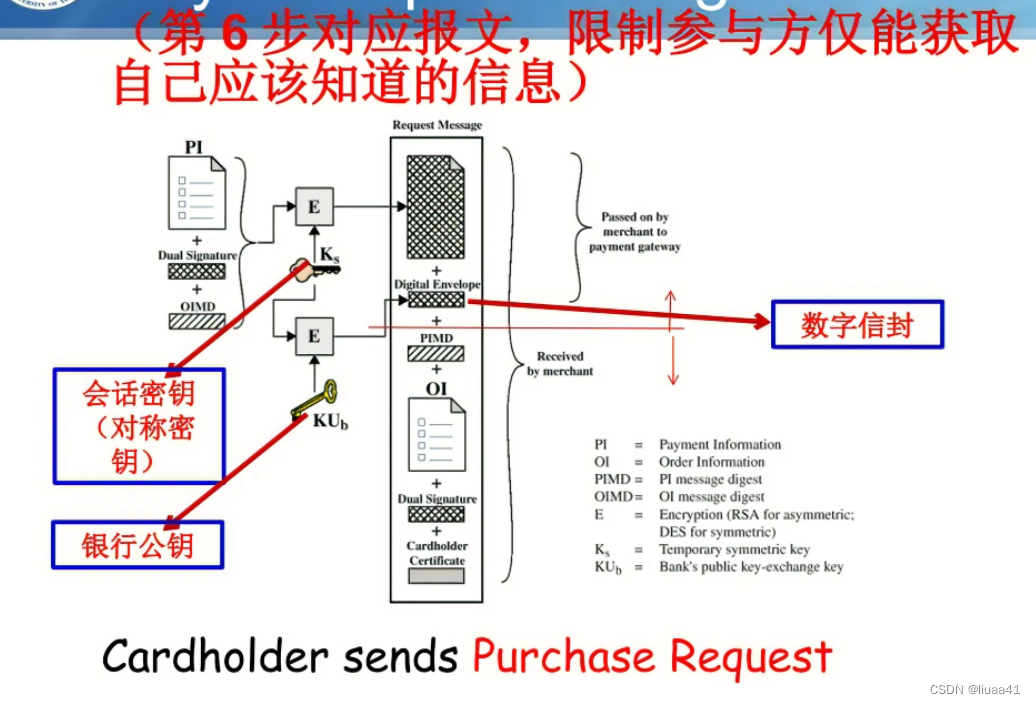

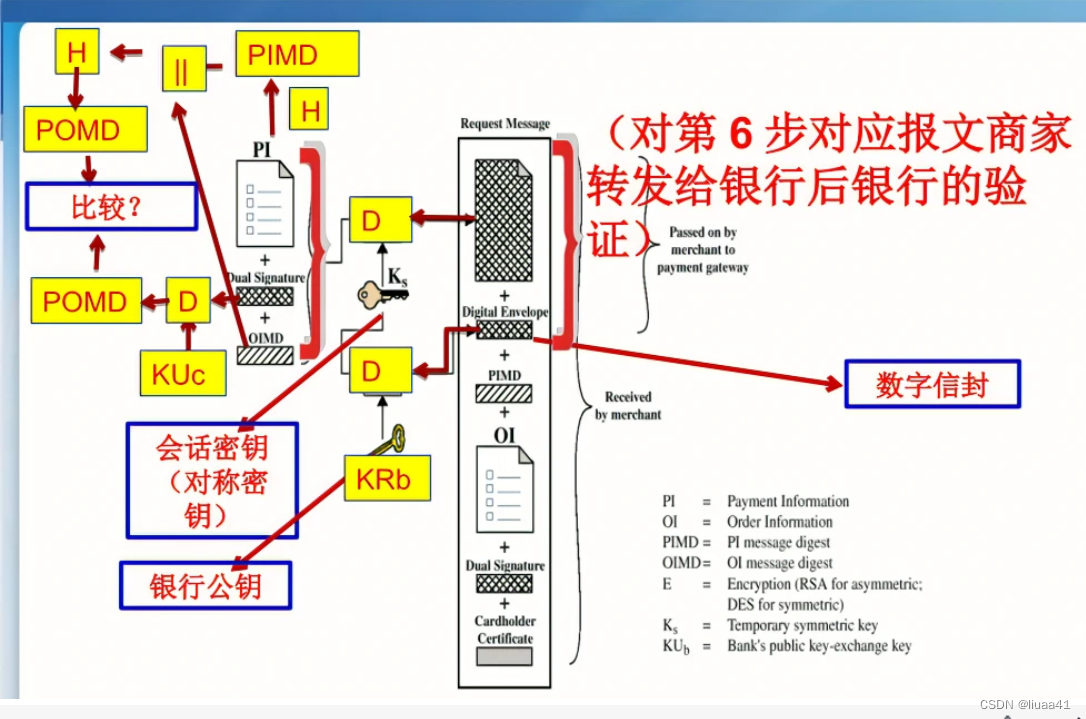

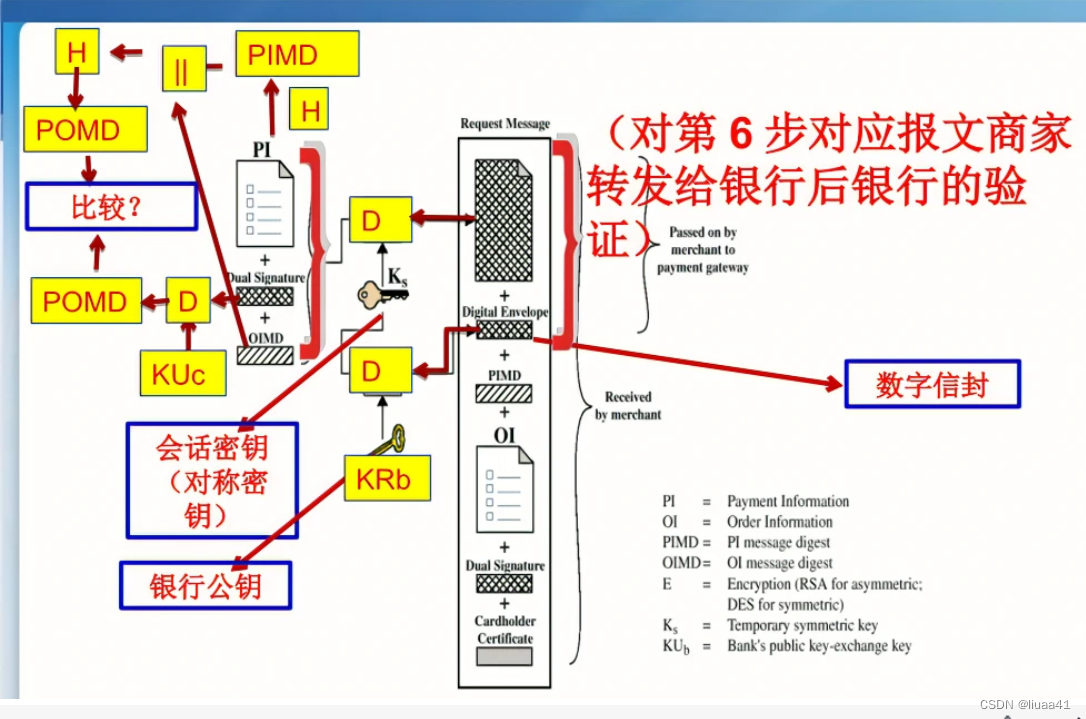

6.2 隐私保护:双重数字签名

付款授权:授权请求、授权响应

付款捕获:捕获请求、捕获响应

相关文章:

信息安全复习十:Web与电子商务安全

一、章节梗概 1.信息安全的学科内容 2.Web和电子商务安全问题提出 3.安全套接字协议SSL与传输层安全协议TLS 4.安全电子交易(SET)简要介绍 复习: 密码学内容:对称密钥密码、公开密钥密码、报文鉴别 PKI:数字签名、数字证书、信任关系 身份认…...

flutter 启动其他app server或者页面失败

1.目标Service 设置 android:exported"true" 2.目标Service需要声明自定义权限。客户端需要声明权限。 3.目标Service需要添加<intent-filter></intent-filter> 检查以上的声明和权限, 如果还是不行 说明是 Android 11引入了*包可见性*’ …...

【linux-进程2】进程控制

🌈环境变量 🍄初识 系统带的命令可以直接运行(ls ll命令等),但是我们自己写的命令必须要带上路径才能运行(./myproc),这是什么原因导致的?如果我们也想自己写的命令直接…...

【五一创作】多域名环境和Office 365混合部署方案

目录 一、多域名环境是什么? 二、Office 365是什么? 三、多域名环境与Office 365的结合 总结 一、多域名环境是什么? 多域名环境指的是一个企业拥有多个域名,这些域名可能隶属于不同的子公司、部门或者品牌,但是都归属于同一个母公司。例如,一个中国电信集团旗下有…...

Vue:路由route

一、概念 1、组成 每一个路由都由 key 和 value 组成。 keyvalue路由 route。 2、本质 路由的本质:一个路由表达了一组对应关系。路由器的本质:管理多组对应关系。 3、路由的工作原理 点击之后路径变化——>路由器监视到变化——>根据路径…...

Windows系统被faust勒索病毒攻击勒索病毒解密服务器与数据库解密恢复

在近期,一种名为faust后缀的勒索病毒威胁已经引起了全球计算机系统安全领域的关注。faust勒索病毒是一种基于RSA加密算法的恶意软件,能够加密目标计算机系统上的所有文件,并向用户勒索赎金来承诺解密恢复操作。下面为大家介绍一下Windows系统…...

Java面试题总结 | Java面试题总结7- Redis模块(持续更新)

Redis 文章目录 Redisredis的线程模型Redis的Mysql的区别Redis和传统的关系型数据库有什么不同?Redis常见的数据结构zset数据结构Redis中rehash过程redis为什么不考虑线程安全的问题呢Redis单线程为什么还能这么快?为什么Redis是单线程的?red…...

虹科案例 | 如何通过智能、非接触式测量解决方案,提高起重机的安全和效率?

PART 1 案例详情 自建造初期以来,起重机行业已经走了很长一段路。技术的使用在行业进步中发挥了重要作用,降低了使用桥式起重机的危险性。特别是,智能、非接触式测量解决方案通过使用高架升降机更安全、更高效、更高效,为行业的进…...

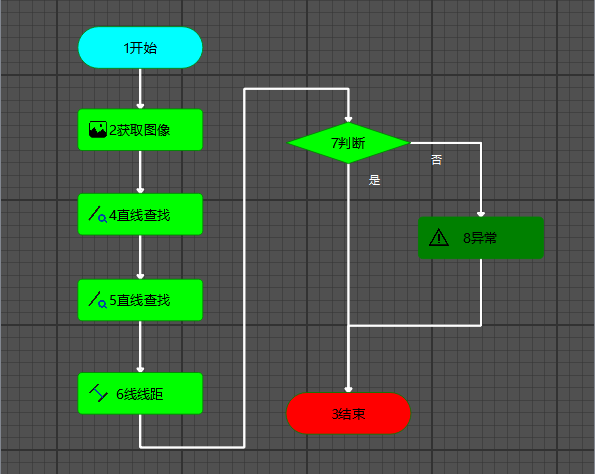

流程图拖拽视觉编程-流程编辑器

目录 一、简介 二、流程编辑器-视图实现 三、参考资料 一、简介 前期文章: 流程图拖拽视觉编程--概述_Jason~shen的博客-CSDN博客 本期内容: 本期将介绍流程编辑器模块的实现方法,效果图如下所示。该模块基于QT Graphics/View实现&…...

6.hashcode与equals区别与联系

1.hashCode介绍 hashCode() 的作用是获取哈希码,也称为散列码;它实际上是返回一个int整数。 这个哈希码的作用是确定该对象在哈希表中的索引位置。hashCode() 定义在JDK的Object.java中,这就意味着Java中的任何类都包含有hashCode() 函数。 2.equals介…...

智能家居“落地者”:三翼鸟用场景方案持续链接大众消费

互联网分析沙龙(techxue)原创 作者 | 锡海 编辑 | 七喜 从上海车展再到AWE2023展会,只要有大型活动的地方,都能看到人潮汹涌的景象,久违的烟火气又回来了。数据显示,社会消费已出现较为强劲反弹࿰…...

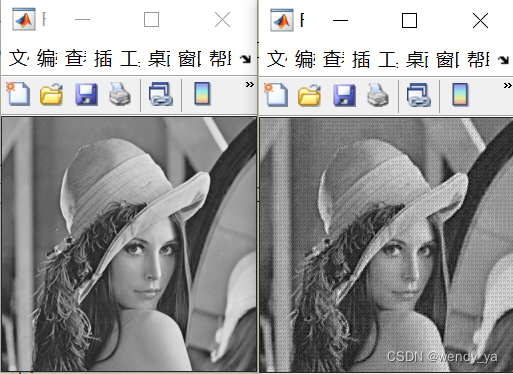

【MATLAB图像处理实用案例详解(12)】——利用BP神经网络实现图像压缩

目录 一、图像压缩二、BP神经网络实现图像压缩原理三、算法步骤3.1 图像块划分3.2 归一化3.3 建立BP神经网络3.4 保存结果 四、效果演示 一、图像压缩 常见的文件压缩软件如WinZip、WinRAR等采用的是无损压缩,能够完全恢复原文件内容。多媒体信息具有信息量大、冗余…...

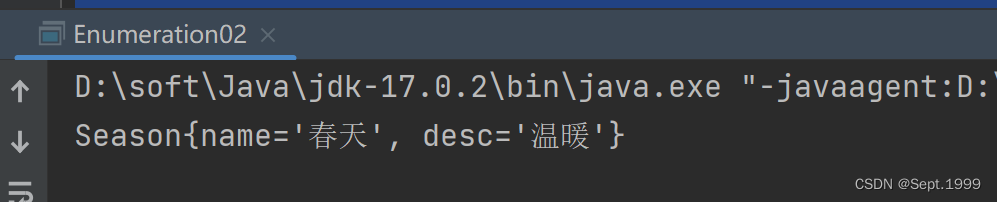

java学习之枚举

目录 一、枚举引出 二、分析问题 三、 解决方案-枚举 四、枚举的二种实现方式 五、应用案例 六、小结 一、枚举引出 package enum_;public class Enumeration01 {public static void main(String[] args) {Season spring new Season("春天", "温暖")…...

IPsec中IKE与ISAKMP过程分析(主模式-消息2)

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客 IPsec协议族中IKE(Internet Key Exchange)是一种基于ISAKMP的协议,它为建立IPSec安全通信隧道提供了一种无痕密钥交换的机制。简单来说ÿ…...

KDZR-10A三相直流电阻测试仪

一、产品概述 直流电阻的测量仪是变压器、互感器、电抗器、电磁操作机构等感性线圈制造中半成品、成品出厂试验、安装、交接试验及电力部门预防性试验的项目,能有效发现感性线圈的选材、焊接、连接部位松动、缺股、断线等制造缺陷和运行后存在的隐患。 为了满足感…...

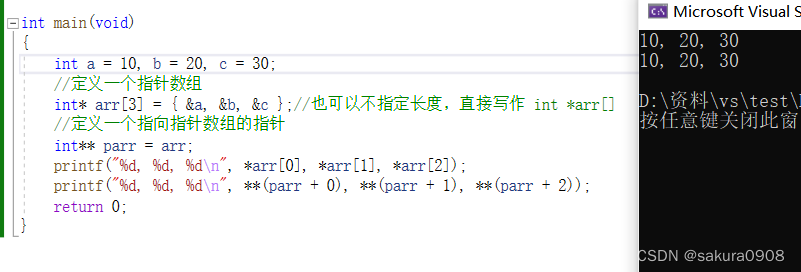

C语言入门篇——指针篇

目录 1、指针 1.1内存地址 1.2基地址 1.3指针变量 2、指针类型 2.1指针-整数 2.2指针的解引用 3、特殊指针 3.1野指针 3.2空指针 4、指针运算 4.1指针-指针 4.2指针的关系运算 5、指针和数组 6、二级指针 7、指针数组 1、指针 1.1内存地址 内存是电脑上特别重…...

Python小姿势 - Python学习笔记:如何使用Python创建一个简单的计算器

Python学习笔记:如何使用Python创建一个简单的计算器 在本教程中,我们将学习如何使用Python创建一个简单的计算器。我们将学习如何使用Python的内置函数input()和print(),以及如何使用Python的运算符来完成这个项目。 首先,让我们…...

庖丁解牛 - FLAME: Taming Backdoors in Federated Learning

文章目录 论文笔记 - FLAME: Taming Backdoors in Federated Learning1. 基本信息2. 研究动机3. 基本原理3.1 面临挑战分析3.2 FLAME 算法总体概述3.3 FLAME 算法设计思想3.3.1 Dynamic Model Filtering3.3.2 Adaptive Clipping3.3.3 Adaptive Noising4. 结论论文笔记 - FLAME:…...

C++设计模式20:状态模式

C++ 23种设计模式系列文章目录 创建型模式 第1式 工厂方法模式 第2式 抽象工厂模式 第3式 单例模式 第4式 建造者模式 第5式 原型模式 结构型模式 第6式 适配器模式 第7式 桥接模式 第8式 组合模式 第9式 装饰器模式...

Embarcadero Delphi 11 和 C++Builder 11 免费社区版发布!

Embarcadero为Delphi和CBuilder的最新11.3版本提供了社区版许可证。这是Delphi或CBuilder的免费版本,适用于学生,业余爱好者和初创公司(因为许可证仅对于收入有限的公司或个人)。 什么是CE社区版? Delphi 和 CBuilde…...

观成科技:隐蔽隧道工具Ligolo-ng加密流量分析

1.工具介绍 Ligolo-ng是一款由go编写的高效隧道工具,该工具基于TUN接口实现其功能,利用反向TCP/TLS连接建立一条隐蔽的通信信道,支持使用Let’s Encrypt自动生成证书。Ligolo-ng的通信隐蔽性体现在其支持多种连接方式,适应复杂网…...

网络六边形受到攻击

大家读完觉得有帮助记得关注和点赞!!! 抽象 现代智能交通系统 (ITS) 的一个关键要求是能够以安全、可靠和匿名的方式从互联车辆和移动设备收集地理参考数据。Nexagon 协议建立在 IETF 定位器/ID 分离协议 (…...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

UE5 学习系列(三)创建和移动物体

这篇博客是该系列的第三篇,是在之前两篇博客的基础上展开,主要介绍如何在操作界面中创建和拖动物体,这篇博客跟随的视频链接如下: B 站视频:s03-创建和移动物体 如果你不打算开之前的博客并且对UE5 比较熟的话按照以…...

【JVM】- 内存结构

引言 JVM:Java Virtual Machine 定义:Java虚拟机,Java二进制字节码的运行环境好处: 一次编写,到处运行自动内存管理,垃圾回收的功能数组下标越界检查(会抛异常,不会覆盖到其他代码…...

1.3 VSCode安装与环境配置

进入网址Visual Studio Code - Code Editing. Redefined下载.deb文件,然后打开终端,进入下载文件夹,键入命令 sudo dpkg -i code_1.100.3-1748872405_amd64.deb 在终端键入命令code即启动vscode 需要安装插件列表 1.Chinese简化 2.ros …...

Qwen3-Embedding-0.6B深度解析:多语言语义检索的轻量级利器

第一章 引言:语义表示的新时代挑战与Qwen3的破局之路 1.1 文本嵌入的核心价值与技术演进 在人工智能领域,文本嵌入技术如同连接自然语言与机器理解的“神经突触”——它将人类语言转化为计算机可计算的语义向量,支撑着搜索引擎、推荐系统、…...

【算法训练营Day07】字符串part1

文章目录 反转字符串反转字符串II替换数字 反转字符串 题目链接:344. 反转字符串 双指针法,两个指针的元素直接调转即可 class Solution {public void reverseString(char[] s) {int head 0;int end s.length - 1;while(head < end) {char temp …...

MySQL 8.0 OCP 英文题库解析(十三)

Oracle 为庆祝 MySQL 30 周年,截止到 2025.07.31 之前。所有人均可以免费考取原价245美元的MySQL OCP 认证。 从今天开始,将英文题库免费公布出来,并进行解析,帮助大家在一个月之内轻松通过OCP认证。 本期公布试题111~120 试题1…...

IP如何挑?2025年海外专线IP如何购买?

你花了时间和预算买了IP,结果IP质量不佳,项目效率低下不说,还可能带来莫名的网络问题,是不是太闹心了?尤其是在面对海外专线IP时,到底怎么才能买到适合自己的呢?所以,挑IP绝对是个技…...