KALI入门到高级【第三章】

预计更新

第一章 入门

1.1 什么是Kali Linux?

1.2 安装Kali Linux

1.3 Kali Linux桌面环境介绍

1.4 基本命令和工具

第二章 信息收集

1.1 网络扫描

1.2 端口扫描

1.3 漏洞扫描

1.4 社交工程学

第三章 攻击和渗透测试

1.1 密码破解

1.2 暴力破解

1.3 漏洞利用

1.4 特权升级

1.5 远程访问

1.6 数据包嗅探和欺骗

1.7 渗透测试方法论

第四章 安全审核

1.1 Web应用程序安全

1.2 移动设备安全

1.3 无线网络安全

1.4 云安全

第五章 高级话题

1.1 Kali Linux配置和优化

1.2 将Kali Linux打造成渗透测试平台

1.3 自定义脚本和工具

1.4 对抗技术和反制措施

1.5 法律和道德问题

第六章 附录

1.1 常见漏洞和攻击示例

1.2 参考资源

1.3 术语表

第三章 攻击和渗透测试

1.1 密码破解

1.2 暴力破解

1.3 漏洞利用

1.4 特权升级

1.5 远程访问

1.6 数据包嗅探和欺骗

1.7 渗透测试方法论

密码破解

Kali Linux是一种针对渗透测试和网络安全的操作系统,它包含了大量的工具和应用程序,能够帮助安全专业人员评估系统和网络的安全性。其中一个非常重要的应用程序就是密码破解器,能够帮助用户获取授权访问系统或网络的权限,并提高渗透测试的成功率。下面我们将详细介绍在Kali Linux中使用密码破解器进行密码破解的方法和技巧。

- 密码破解的原理和方法

密码破解的基本原理是尝试不同的密码组合,直到找到正确的密码为止。根据不同的密码类型和长度,采用的破解方法也会有所不同。常用的密码破解方法包括以下几种:

1.1 字典攻击

字典攻击是一种基于预定义密码列表的密码破解方法,即遍历一个特定的词汇表来猜测密码。这种方法假设用户可能使用的密码只属于某种规律,如单词、数字组合等,并且可用性很高。字典攻击通常用于破解弱密码,因此,加强密码的复杂度和随机性可以有效地抵御这种攻击。

1.2 暴力攻击

暴力攻击是一种基于猜测密码的穷举法,即尝试所有可能的密码组合,直到找到正确的密码为止。根据密码长度和复杂度不同,暴力攻击的时间和计算成本也会有所不同。对于强密码,暴力攻击的成功率很低,需要耗费大量的时间和计算资源。

1.3 混合攻击

混合攻击是一种结合字典攻击和暴力攻击的密码破解方法,即首先使用字典攻击尝试预定义的密码列表,然后再使用暴力攻击对未破解的密码进行穷举。这种方法能够有效地提高破解速度和成功率,但需要耗费更多的计算资源。

- Kali Linux中常用的密码破解器

Kali Linux中包含了一些常用的密码破解器,如John the Ripper、Hydra、Aircrack-ng等,可以根据需要选择合适的工具进行密码破解。

2.1 John the Ripper

John the Ripper是一款流行的开源密码破解器,支持多种加密格式和密码类型,并且可以进行多线程处理和自定义规则集。它采用字典攻击和暴力攻击等多种技术来破解密码,能够破解包括Unix、Windows、Kerberos等多种系统和应用程序中的密码。

2.1.1 安装John the Ripper

在Kali Linux中打开终端,输入以下命令来安装John the Ripper:

sudo apt-get update

sudo apt-get install john

以上命令将下载并安装John the Ripper软件包。

2.1.2 使用John the Ripper进行字典攻击

运行John the Ripper,选择需要破解的文件或目录,并使用“–wordlist”参数指定字典文件的路径。例如:

john --wordlist=/usr/share/wordlists/rockyou.txt /home/user/passwords.txt

以上命令将使用rockyou字典文件对passwords.txt文件中的密码进行字典攻击。

2.1.3 使用John the Ripper进行暴力攻击

运行John the Ripper,选择需要破解的文件或目录,并使用“–incremental”参数指定暴力攻击的模式和类型。例如:

john --incremental:All /home/user/passwords.txt

以上命令将使用所有可能的字符组合进行暴力攻击。

2.1.4 使用John the Ripper进行混合攻击

运行John the Ripper,选择需要破解的文件或目录,并使用“–rules”参数指定规则集的路径。例如:

john --wordlist=/usr/share/wordlists/rockyou.txt --rules=/usr/share/john/password.lst /home/user/passwords.txt

以上命令将使用rockyou字典文件和自定义规则集对passwords.txt文件中的密码进行混合攻击。

2.2 Hydra

Hydra是一款流行的开源网络登录破解工具,能够破解包括FTP、SMTP、POP3、Telnet等多种网络应用程序的登录密码。它支持多线程处理和多种破解模式,如字典攻击、暴力攻击、混合攻击等,可以根据需要配置不同的参数和选项。

2.2.1 安装Hydra

在Kali Linux中打开终端,输入以下命令来安装Hydra:

sudo apt-get update

sudo apt-get install hydra

以上命令将下载并安装Hydra软件包。

2.2.2 使用Hydra进行字典攻击

运行Hydra,输入需要破解的服务类型、目标主机和字典文件的路径。例如:

hydra -L /usr/share/wordlists/usernames.txt -P /usr/share/wordlists/passwords.txt ftp://192.168.1.10

以上命令将使用usernames.txt和passwords.txt字典文件对FTP服务进行字典攻击。

2.2.3 使用Hydra进行暴力攻击

运行Hydra,输入需要破解的服务类型、目标主机和密码长度等参数。例如:

hydra -l admin -P /usr/share/wordlists/passwords.txt ssh://192.168.1.10

以上命令将使用密码文件对SSH服务进行暴力攻击,并指定用户名为admin。

2.2.4 使用Hydra进行混合攻击

运行Hydra,输入需要破解的服务类型、目标主机和规则集文件的路径。例如:

hydra -l root -P /usr/share/wordlists/passwords.txt -e nsr ssh://192.168.1.10

以上命令将使用密码文件和规则集文件对SSH服务进行混合攻击,并指定用户名为root。

2.3 Aircrack-ng

Aircrack-ng是一款流行的无线网络密码破解工具,能够破解WEP和WPA/WPA2加密的无线网络密码。它支持多种攻击模式和技术,如字典攻击、暴力攻击、碰撞攻击等,可以根据网络环境和加密类型配置不同的参数和选项。

2.3.1 安装Aircrack-ng

在Kali Linux中打开终端,输入以下命令来安装Aircrack-ng:

sudo apt-get update

sudo apt-get install aircrack-ng

以上命令将下载并安装Aircrack-ng软件包。

2.3.2 使用Aircrack-ng进行WEP密码破解

运行Aircrack-ng,输入需要破解的无线网络接口名和数据包文件。例如:

aircrack-ng -b 00:11:22:33:44:55 packets.cap

以上命令将对00:11:22:33:44:55所代表的无线网络的WEP密码进行破解,并使用packets.cap数据包文件进行攻击。

2.3.3 使用Aircrack-ng进行WPA/WPA2密码破解

运行Aircrack-ng,输入需要破解的无线网络接口名和数据包文件,并使用“–wordlist”参数指定字典文件的路径。例如:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 00:11:22:33:44:55 packets.cap

以上命令将对00:11:22:33:44:55所代表的无线网络的WPA/WPA2密码进行破解,并使用rockyou字典文件进行攻击。

- 密码破解的技巧和注意事项

除了选择合适的密码破解器之外,还需要注意以下几点技巧和注意事项,才能提高密码破解的成功率和效率。

3.1 根据不同的情况选择不同的破解方法

对于不同类型、长度、复杂度的密码,采用的破解方法也会有所不同。在进行密码破解之前,需要根据实际情况选择合适的破解方法,并设置相应的参数和选项,以提高破解的成功率和效率。

3.2 选择高质量的字典文件

字典攻击是一种基于预定义密码列表的破解方法,因此选择高质量的字典文件非常重要。常用的字典文件包括RockYou、CrackStation等,可以在Kali Linux中的/usr/share/wordlists目录下找到。此外,也可以自己创建字典文件,并根据实际情况进行调整和更新。

3.3 增加密码的复杂度和随机性

为了防止密码破解攻击,需要增加密码的复杂度和随机性,例如使用大写字母、小写字母、数字、特殊符号等组合形式,并避免使用常见的单词、生日、手机号等容易被猜测的密码。

3.4 考虑安全风险和法律责任

密码破解是一项有风险的操作,可能会导致信息泄露、系统崩溃等不良后果,并且可能违反当地法律法规。因此,在进行密码破解之前,需要认真考虑安全风险和法律责任,并采取相应的措施和预防措施,以保护个人和组织的利益。

总之,密码破解是渗透测试和网络安全领域中非常重要的技能和工具,可以帮助安全专业人员评估系统和网络的安全性,并提高渗透测试的成功率。在使用密码破解器进行密码破解时,需要根据实际情况选择合适的工具和方法,并注意相应的技巧和注意事项,以提高密码破解的效率和成功率。

暴力破解

Kali Linux是一种针对渗透测试和网络安全的操作系统,其中包含了许多用于密码破解的工具。暴力破解是一种最基本、最原始的密码破解方法。它是通过不断尝试密码的各种组合来找到正确的密码。在进行暴力破解时,需要考虑密码长度、字符集、攻击速度等因素。下面我们将详细介绍在Kali Linux中使用暴力破解进行密码破解的方法和技巧。

- 暴力破解的原理和方法

暴力破解是一种常见的密码破解方法,它是通过尝试所有可能的密码组合,直到找到正确的密码为止。在进行暴力破解时,需要考虑以下几个因素:

1.1 密码长度

密码长度是暴力破解的一个重要因素。密码长度越长,破解难度就越大,需要耗费更多的时间和计算资源。因此,为了提高密码的安全性,通常建议使用8位以上的密码,并且采用字母、数字和符号的复杂组合形式。

1.2 字符集

字符集是指用于生成密码的字符集合。字符集包括大小写字母、数字、特殊符号等。选择不同的字符集可以生成不同的密码组合,从而影响暴力破解的成功率。通常建议使用包含所有可能字符的字符集进行暴力破解。

1.3 攻击速度

攻击速度是指暴力破解程序每秒钟尝试的密码个数。攻击速度越快,破解密码的时间就越短。一般来说,高速攻击需要更强大的硬件和更多的计算资源,而低速攻击则需要更长的时间才能找到正确的密码。

- Kali Linux中常用的暴力破解器

Kali Linux中包含了许多用于暴力破解的工具,如John the Ripper、Hydra、Medusa等。这些工具可以根据需要配置不同的选项和参数,以适应不同的破解需求。

2.1 John the Ripper

John the Ripper是一款流行的开源密码破解器,支持多种加密格式和密码类型,并且可以进行多线程处理和自定义规则集。它采用字典攻击和暴力攻击等多种技术来破解密码,能够破解包括Unix、Windows、Kerberos等多种系统和应用程序中的密码。

2.1.1 安装John the Ripper

在Kali Linux中打开终端,输入以下命令来安装John the Ripper:

sudo apt-get update

sudo apt-get install john

以上命令将下载并安装John the Ripper软件包。

2.1.2 使用John the Ripper进行暴力破解

运行John the Ripper,选择需要破解的文件或目录,并使用“–incremental”参数指定暴力攻击的模式和类型。例如:

john --incremental:All /home/user/passwords.txt

以上命令将使用所有可能的字符组合进行暴力攻击。

2.1.3 使用John the Ripper进行混合攻击

运行John the Ripper,选择需要破解的文件或目录,并使用“–rules”参数指定规则集的路径。例如:

john --wordlist=/usr/share/wordlists/rockyou.txt --rules=/usr/share/john/password.lst /home/user/passwords.txt

以上命令将使用rock you字典文件和自定义规则集对passwords.txt文件中的密码进行混合攻击。

2.2 Hydra

Hydra是一款流行的开源网络登录破解工具,能够破解包括FTP、SMTP、POP3、Telnet等多种网络应用程序的登录密码。它支持多线程处理和多种破解模式,如字典攻击、暴力攻击、混合攻击等,可以根据需要配置不同的参数和选项。

2.2.1 安装Hydra

在Kali Linux中打开终端,输入以下命令来安装Hydra:

sudo apt-get update

sudo apt-get install hydra

以上命令将下载并安装Hydra软件包。

2.2.2 使用Hydra进行字典攻击

运行Hydra,输入需要破解的服务类型、目标主机和字典文件的路径。例如:

hydra -L /usr/share/wordlists/usernames.txt -P /usr/share/wordlists/passwords.txt ftp://192.168.1.10

以上命令将使用usernames.txt和passwords.txt字典文件对FTP服务进行字典攻击。

2.2.3 使用Hydra进行暴力攻击

运行Hydra,输入需要破解的服务类型、目标主机和密码长度等参数。例如:

hydra -l admin -P /usr/share/wordlists/passwords.txt ssh://192.168.1.10

以上命令将使用密码文件对SSH服务进行暴力攻击,并指定用户名为admin。

2.2.4 使用Hydra进行混合攻击

运行Hydra,输入需要破解的服务类型、目标主机和规则集文件的路径。例如:

hydra -l root -P /usr/share/wordlists/passwords.txt -e nsr ssh://192.168.1.10

以上命令将使用密码文件和规则集文件对SSH服务进行混合攻击,并指定用户名为root。

2.3 Aircrack-ng

Aircrack-ng是一款流行的无线网络密码破解工具,能够破解WEP和WPA/WPA2加密的无线网络密码。它支持多种攻击模式和技术,如字典攻击、暴力攻击、碰撞攻击等,可以根据网络环境和加密类型配置不同的参数和选项。

2.3.1 安装Aircrack-ng

在Kali Linux中打开终端,输入以下命令来安装Aircrack-ng:

sudo apt-get update

sudo apt-get install aircrack-ng

以上命令将下载并安装Aircrack-ng软件包。

2.3.2 使用Aircrack-ng进行WEP密码破解

运行Aircrack-ng,输入需要破解的无线网络接口名和数据包文件。例如:

aircrack-ng -b 00:11:22:33:44:55 packets.cap

以上命令将对00:11:22:33:44:55所代表的无线网络的WEP密码进行破解,并使用packets.cap数据包文件进行攻击。

2.3.3 使用Aircrack-ng进行WPA/WPA2密码破解

运行Aircrack-ng,输入需要破解的无线网络接口名和数据包文件,并使用“–wordlist”参数指定字典文件的路径。例如:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 00:11:22:33:44:55 packets.cap

以上命令将对00:11:22:33:44:55所代表的无线网络的WPA/WPA2密码进行破解,并使用rockyou字典文件进行攻击。

- 密码破解的技巧和注意事项

除了选择合适的密码破解器之外,还需要注意以下几点技巧和注意事项,才能提高密码破解的成功率和效率。

3.1 根据不同的情况选择不同的破解方法

对于不同类型、长度、复杂度的密码,采用的破解方法也会有所不同。在进行密码破解之前,需要根据实际情况选择合适的破解方法,并设置相应的参数和选项,以提高破解的成功率和效率。

3.2 选择高质量的字典文件

字典攻击是一种基于预定义密码列表的破解方法,因此选择高质量的字典文件非常重要。常用的字典文件包括RockYou、CrackStation等,可以在Kali Linux中的/usr/share/wordlists目录下找到。此外,也可以自己创建字典文件,并根据实际情况进行调整和更新。

3.3 增加密码的复杂度和随机性

为了防止密码破解攻击,需要增加密码的复杂度和随机性,例如使用大写字母、小写字母、数字、特殊符号等组合形式,并避免使用常见的单词、生日、手机号等容易被猜测的密码。

3.4 考虑安全风险和法律责任

密码破解是一项有风险的操作,可能会导致信息泄露、系统崩溃等不良后果,并且可能违反当地法律法规。因此,在进行密码破解之前,需要认真考虑安全风险和法律责任,并采取相应的措施和预防措施,以保护个人和组织的利益。

总之,密码破解是渗透测试和网络安全领域中非常重要的技能和工具,可以帮助安全专业人员评估系统和网络的安全性,并提高渗透测试的成功率。在使用密码破解器进行密码破解时,需要根据实际情况选择合适的工具和方法,并注意相应的技巧和注意事项,以提高密码破解的效率和成功率。

漏洞利用

Kali是一款广泛用于网络安全测试和渗透测试的Linux发行版。它包含了众多的工具,其中一些可以被用来进行漏洞利用。

漏洞利用是指通过利用软件或系统中的漏洞,获取非授权权限或者执行恶意代码的行为。漏洞利用通常被黑客和渗透测试人员使用,以便在未经授权的系统上获取访问权限或者从中获取敏感信息。Kali Linux提供了几个有用的工具,帮助渗透测试人员评估系统的弱点并进行漏洞利用。

下面是一些常见的漏洞利用工具及其用法:

- Metasploit

Metasploit是一个开放源码渗透测试框架,包含了大量的漏洞利用模块。这些模块针对各种操作系统、应用程序和协议,旨在帮助渗透测试人员快速发现并利用系统中的漏洞。Metasploit还提供了一个图形化界面,方便用户进行参数配置和漏洞利用。

使用Metasploit进行漏洞利用通常需要以下步骤:

- 扫描系统,确定存在的漏洞;

- 选择适当的漏洞利用模块;

- 设置模块的参数,如目标IP地址、端口号和payload等;

- 执行漏洞利用模块,获取系统访问权限或执行恶意代码。

Metasploit还提供了一个多用户的web界面,称为Metasploit Pro。它具有更高级的功能,如自动化漏洞扫描和攻击,以及报告生成和分析等。

- SQLmap

SQLmap是一款自动化SQL注入工具,它可以发现并利用Web应用程序中的SQL注入漏洞。通过此工具,渗透测试人员可以轻松地绕过Web应用程序的身份验证机制,并获取敏感数据或控制网站。

使用SQLmap进行漏洞利用通常需要以下步骤:

- 找到一个存在SQL注入漏洞的Web应用程序;

- 使用SQLmap扫描该应用程序,确定存在的漏洞;

- 设置SQLmap的参数,如目标URL、HTTP头和Payload等;

- 执行SQLmap,获取数据库中的数据或执行命令。

SQLmap有很多高级选项,包括批处理模式、代理支持、HTTP Cookies管理等。

- Nmap

Nmap是一款网络扫描工具,可用于检测主机和服务的漏洞。渗透测试人员可以使用Nmap扫描目标网络,发现开放的端口和运行的服务。此外,Nmap还提供了一些高级功能,如OS检测、版本检测和漏洞扫描等。

使用Nmap进行漏洞利用通常需要以下步骤:

- 扫描目标网络,发现开放的端口和运行的服务;

- 查找Nmap数据库中相关的漏洞信息;

- 确认存在的漏洞,并尝试利用它们。

Nmap还可以生成一些有用的报告,如主机列表、端口状态和操作系统类型等。

- ExploitDB

ExploitDB是一个维护漏洞利用代码的网站。它包含了大量的漏洞利用程序,针对各种应用程序和协议。渗透测试人员可以使用ExploitDB查找相关的漏洞利用代码,并使用它们来获取非授权访问或执行恶意代码。

使用Exp loitDB进行漏洞利用通常需要以下步骤:

- 在ExploitDB上搜索相关的漏洞;

- 下载并配置漏洞利用代码;

- 设置代码的参数,如目标IP地址、端口号和payload等;

- 执行漏洞利用程序,获取系统访问权限或执行恶意代码。

渗透测试人员应该注意,在使用ExploitDB的漏洞利用代码时,需要对代码进行仔细的评估和测试,以确保其正确性和安全性。

- Hydra

Hydra是一款密码破解工具,可用于尝试猜测用户名和密码,并获取非授权访问。它支持各种协议,包括FTP、SSH、Telnet、SMTP等。

使用Hydra进行漏洞利用通常需要以下步骤:

- 确定目标系统的用户名和密码认证机制;

- 配置Hydra的参数,如用户名列表、密码字典和目标IP地址等;

- 启动Hydra,开始猜测用户名和密码。

渗透测试人员应该注意,在使用Hydra进行漏洞利用时,需要遵循道德准则,并确保获得了明确的授权。

- Aircrack-ng

Aircrack-ng是一款无线网络安全工具,可用于破解WEP和WPA-PSK加密的无线网络密码。通过此工具,渗透测试人员可以获取非授权访问受保护的无线网络,并进行后续攻击。

使用Aircrack-ng进行漏洞利用通常需要以下步骤:

- 扫描无线网络,确定目标AP的SSID和MAC地址;

- 捕获无线网络流量;

- 分析流量文件,破解密码;

- 连接到无线网络,获取非授权访问或执行恶意代码。

渗透测试人员应该注意,在使用Aircrack-ng进行漏洞利用时,需要遵循道德准则,并确保获得了明确的授权。

- Social Engineering Toolkit (SET)

Social Engineering Toolkit是一款钓鱼工具,可用于诱骗用户提供敏感信息或执行恶意代码。它支持各种攻击向量,包括电子邮件、短信、USB设备等。

使用SET进行漏洞利用通常需要以下步骤:

- 选择一个合适的攻击向量,如电子邮件;

- 配置SET的参数,如伪装的发送者地址和接收者地址;

- 构造诱饵,诱导用户提供敏感信息或执行恶意代码;

- 收集用户提供的信息或执行恶意代码。

渗透测试人员应该注意,在使用SET进行漏洞利用时,需要遵循道德准则,并确保获得了明确的授权。

总之,Kali Linux提供了许多有用的工具,帮助渗透测试人员评估系统的弱点并进行漏洞利用。然而,渗透测试人员应该始终遵循道德准则,在获得明确的授权后才能使用这些工具。此外,渗透测试人员应该对漏洞利用代码进行仔细的评估和测试,以确保其正确性和安全性。

特权升级

Kali Linux是一款专业的渗透测试和网络安全工具,它提供了许多强大的功能,包括特权升级。特权升级是指通过利用系统或应用程序中的漏洞,将当前用户的权限提升为更高的权限,例如root权限。在Kali Linux中,特权升级可以使用多种方法实现,下面将介绍其中一些常用的方法。

- SU利用

SU是Linux系统中的一个命令,可以用于切换到另一个用户账户。如果当前用户拥有sudo权限,则可以使用SU切换到root账户,并获取root权限。渗透测试人员可以通过查找系统上存在的可切换用户,尝试使用SU来获取root权限。

使用SU进行特权升级通常需要以下步骤:

- 查找系统上存在的可切换用户;

- 尝试使用SU切换到这些用户,并输入密码;

- 如果切换成功,则获得该用户的权限,包括root权限。

渗透测试人员应该注意,在使用SU进行特权升级时,需要事先了解目标系统的用户账户信息,并确保已经获得明确的授权。

- Sudo利用

Sudo是Linux系统中的一个命令,可用于临时授予普通用户一些特权操作的权限,例如执行某些系统命令或编辑系统文件等。如果当前用户拥有sudo权限,则可以使用sudo来执行需要特权的操作。渗透测试人员可以通过搜索系统中存在的可用sudo命令,尝试利用其中的漏洞获取root权限。

使用Sudo进行特权升级通常需要以下步骤:

- 查找系统上存在的可用sudo命令;

- 分析这些命令的参数和配置文件,查找其中可能存在的漏洞;

- 尝试使用这些漏洞提升当前用户的权限,包括root权限。

渗透测试人员应该注意,在使用Sudo进行特权升级时,需要事先了解目标系统中的sudo命令及其配置,并确保已经获得明确的授权。

- Kernel Exploit

Kernel Exploit是一种利用Linux内核漏洞的特权升级方法。它可以利用内核中存在的漏洞,绕过安全机制,并将当前用户的权限提升为更高的权限,例如root权限。渗透测试人员可以通过查找系统中已知的内核漏洞,或者开发新的内核漏洞来进行特权升级。

使用Kernel Exploit进行特权升级通常需要以下步骤:

- 查找系统中已知的内核漏洞;

- 分析漏洞的原理和影响范围;

- 开发或下载相应的内核Exploit程序;

- 执行Exploit程序,获取目标系统的root权限。

渗透测试人员应该注意,在使用Kernel Exploit进行特权升级时,需要对漏洞及其Exploit程序进行仔细的评估和测试,以确保其正确性和安全性。

- DLL劫持

DLL劫持是一种利用Windows应用程序中存在的漏洞,执行恶意代码并获取系统权限的方法。渗透测试人员可以通过查找系统中存在的可被劫持的DLL文件,尝试将其中的恶意代码注入到目标应用程序中,从而提升当前用户的权限。

使用DLL劫持进行特权升级通常需要以下步骤:

- 查找系统中存在的可被劫持的DLL文件;

- 分析目标应用程序的代码,确定可以被注入恶意代码的入口点;

- 编写或下载相应的DLL劫持程序,注入恶意代码到目标应用程序中;

- 执行DLL劫持程序,获取目标系统的root权限。

渗透测试人员应该注意,在使用DLL劫持进行特权升级时,需要对目标应用程序及其可被劫持的DLL文件进行仔细的评估和测试,以确保其正确性和安全性。

- 脚本利用

脚本利用是一种通过执行脚本文件来进行特权升级的方法。渗透测试人员可以编写或下载相应的脚本文件,利用其中的漏洞来提升当前用户的权限,例如root权限。脚本利用通常可以用于自动化特权升级和攻击过程,并且易于编写和修改。

使用脚本进行特权升级通常需要以下步骤:

- 编写或下载相应的脚本文件,包括利用漏洞的代码和提升权限的指令;

- 配置脚本的参数,如目标IP地址、端口号和payload等;

- 执行脚本文件,获取目标系统的root权限。

渗透测试人员应该注意,在使用脚本进行特权升级时,需要对脚本的代码和参数进行仔细的评估和测试,以确保其正确性和安全性。

总之,特权升级是渗透测试中非常重要的一部分,它能够帮助渗透测试人员发现系统和应用程序中存在的漏洞,并获取更高的权限。在Kali Linux中,特权升级可以使用多种方法实现,包括SU利用、Sudo利用、Kernel Exploit、DLL劫持和脚本利用等。无论使用哪种方法,渗透测试人员都需要遵循道德准则,并确保已经获得明确的授权。同时,渗透测试人员应该对利用漏洞进行仔细的评估和测试,以确保其正确性和安全性。

远程访问

Kali Linux是一款专业的渗透测试和网络安全工具,它提供了许多强大的功能。在进行渗透测试时,有时需要从远程位置访问目标系统,以便对其进行评估和攻击。本文将介绍Kali Linux的远程访问方法,包括SSH、VNC、RDP和TeamViewer等。

- SSH

SSH是一种加密的网络协议,用于在不安全的网络中安全地传输数据。在Kali Linux中,可以使用SSH协议来远程访问其他系统。使用SSH进行远程访问具有如下优点:

- 加密传输:SSH使用加密技术,能够在不安全的网络中安全地传输数据;

- 认证机制:SSH支持各种认证机制,如密码、公钥和证书等;

- 灵活性:SSH可以在各种操作系统和平台上运行,并支持各种应用程序和协议。

使用SSH进行远程访问通常需要以下步骤:

- 在目标系统上启动SSH服务;

- 在本地计算机上打开终端或SSH客户端软件;

- 连接到目标系统的IP地址和端口号;

- 输入用户名和密码进行身份验证;

- 成功连接后,可以在终端中执行各种命令和应用程序。

渗透测试人员应该注意,在使用SSH进行远程访问时,需要遵循道德准则,并确保获得了明确的授权。

- VNC

VNC是一种远程桌面协议,可以将远程计算机的桌面界面传输到本地计算机上。在Kali Linux中,可以使用VNC协议来远程访问其他系统。使用VNC进行远程访问具有如下优点:

- 可视化操作:VNC可以将远程计算机的桌面界面传输到本地计算机上,方便用户进行可视化操作;

- 灵活性:VNC可以在各种操作系统和平台上运行,并支持各种应用程序和协议;

- 配置简单:VNC的配置非常简单,只需在目标系统上安装VNC服务并设置密码即可。

使用VNC进行远程访问通常需要以下步骤:

- 在目标系统上安装VNC服务;

- 配置VNC服务的参数,如IP地址、端口号和密码等;

- 在本地计算机上打开VNC客户端软件;

- 连接到目标系统的IP地址和端口号,并输入密码进行身份验证;

- 成功连接后,可以远程访问目标系统的桌面界面。

渗透测试人员应该注意,在使用VNC进行远程访问时,需要遵循道德准则,并确保获得了明确的授权。

- RDP

RDP是一种远程桌面协议,与VNC类似,可以将远程计算机的桌面界面传输到本地计算机上。在Kali Linux中,可以使用RDP协议来远程访问其他Windows系统。使用RDP进行远程访问具有如下优点:

- 高性能:RDP的传输速度非常快,可以在低带宽网络环境下流畅地运行;

- 安全性:RDP使用加密技术,能够在不安全的网络中安全地传输数据;

- 兼容性:RDP可以在各种Windows操作系统和平台上运行,并且支持各种应用程序和协议。

使用RDP进行远程访问通常需要以下步骤:

- 在目标Windows系统上启用RDP服务;

- 在本地计算机上打开RDP客户端软件;

- 连接到目标系统的IP地址和端口号;

- 输入用户名和密码进行身份验证;

- 成功连接后,可以远程访问目标系统的桌面界面。

渗透测试人员应该注意,在使用RDP进行远程访问时,需要遵循道德准则,并确保获得了明确的授权。

- TeamViewer

TeamViewer是一种远程访问和支持工具,可以让用户远程访问其他计算机并进行管理和维护。在Kali Linux中,可以使用TeamViewer来远程访问其他系统。使用TeamViewer进行远程访问具有如下优点:

- 简单易用:TeamViewer的操作非常简单,只需安装软件并输入ID和密码即可远程访问其他计算机;

- 兼容性:TeamViewer可以在各种操作系统和平台上运行,并且支持各种应用程序和协议;

- 安全性:TeamViewer使用加密技术,能够在不安全的网络中安全地传输数据,并且支持认证和授权机制。

使用TeamViewer进行远程访问通常需要以下步骤:

- 在目标系统和本地计算机上都安装TeamViewer软件;

- 启动TeamViewer软件,并输入目标系统的ID和密码;

- 成功连接后,可以远程访问目标系统并进行管理和维护操作。

渗透测试人员应该注意,在使用TeamViewer进行远程访问时,需要遵循道德准则,并确保获得了明确的授权。

总之,Kali Linux提供了多种远程访问方法,包括SSH、VNC、RDP和TeamViewer等。这些方法各有优缺点,渗透测试人员需要根据实际情况选择合适的方法。同时,渗透测试人员应该注意,在使用远程访问工具进行评估和攻击时,需要遵循道德准则,并确保获得了明确的授权。

数据包嗅探和欺骗

Kali Linux是一款专业的渗透测试和网络安全工具,它提供了多种嗅探和欺骗技术来帮助渗透测试人员发现漏洞和进行攻击。本文将介绍Kali Linux中的数据包嗅探和欺骗技术,包括Wireshark、tcpdump、arp-spoofing和DNS欺骗等。

- Wireshark

Wireshark是一款流行的网络数据包分析工具,可以用于捕获、分析和展示网络数据包。在Kali Linux中,Wireshark是默认安装的工具之一,通常被用作嗅探和分析网络数据包。

使用Wireshark进行数据包嗅探通常需要以下步骤:

- 打开Wireshark软件,并选择要监听的网络接口;

- 启动抓包,并过滤出所需的数据包;

- 分析数据包的内容,包括源IP地址、目标IP地址、协议类型和数据内容等。

同时,Wireshark还可以进行数据包欺骗,即伪造数据包并发送到目标系统。使用Wireshark进行数据包欺骗通常需要以下步骤:

- 编写或下载相应的数据包欺骗工具或插件;

- 选择要欺骗的目标系统,并伪造数据包的源IP地址和其他关键信息;

- 发送伪造的数据包到目标系统,并查看效果。

渗透测试人员应该注意,在使用Wireshark进行数据包嗅探和欺骗时,需要遵循道德准则,并确保获得了明确的授权。

- tcpdump

tcpdump是一款基于命令行的网络数据包捕获工具,可以用于嗅探、分析和展示网络数据包。在Kali Linux中,tcpdump是默认安装的工具之一,通常被用作嗅探和分析网络数据包。

使用tcpdump进行数据包嗅探通常需要以下步骤:

- 打开终端,并输入相应的tcpdump命令;

- 启动抓包,并过滤出所需的数据包;

- 分析数据包的内容,包括源IP地址、目标IP地址、协议类型和数据内容等。

同时,tcpdump还可以进行数据包欺骗,即伪造数据包并发送到目标系统。使用tcpdump进行数据包欺骗通常需要以下步骤:

- 编写或下载相应的数据包欺骗工具或插件;

- 选择要欺骗的目标系统,并伪造数据包的源IP地址和其他关键信息;

- 发送伪造的数据包到目标系统,并查看效果。

渗透测试人员应该注意,在使用tcpdump进行数据包嗅探和欺骗时,需要遵循道德准则,并确保获得了明确的授权。

- arp-spoofing

ARP欺骗是一种利用ARP协议漏洞的攻击方式,攻击者可以伪造ARP数据包来欺骗目标系统,使其将数据包发送到错误的MAC地址。在Kali Linux中,可以使用arp-spoofing工具来执行ARP欺骗攻击。

使用arp-spoofing进行数据包欺骗通常需要以下步骤:

- 启动arp-spoofing工具,并指定要攻击的目标IP地址和网关IP地址;

- 伪造ARP数据包,并发送到目标系统和网关;

- 捕获欺骗成功后的数据包,并对其进行分析和利用。

渗透测试人员应该注意,在使用arp-spo ofing进行数据包欺骗时,需要遵循道德准则,并确保获得了明确的授权。此外,ARP欺骗攻击还可能会导致网络故障和安全漏洞,因此需要谨慎使用。

- DNS欺骗

DNS欺骗是一种利用DNS协议漏洞的攻击方式,攻击者可以伪造DNS响应,使目标系统访问错误的网站或服务器。在Kali Linux中,可以使用dnsspoof工具来执行DNS欺骗攻击。

使用dnsspoof进行DNS欺骗通常需要以下步骤:

- 启动dnsspoof工具,并指定要攻击的目标域名和IP地址;

- 伪造DNS响应,使目标系统访问错误的网站或服务器;

- 捕获欺骗成功后的数据包,并对其进行分析和利用。

渗透测试人员应该注意,在使用dnsspoof进行DNS欺骗时,需要遵循道德准则,并确保获得了明确的授权。此外,DNS欺骗攻击还可能会导致网络故障和安全漏洞,因此需要谨慎使用。

总之,Kali Linux提供了多种嗅探和欺骗技术,包括Wireshark、tcpdump、arp-spoofing和DNS欺骗等。这些技术各有优缺点,渗透测试人员需要根据实际情况选择合适的技术,并遵循道德准则和法律法规。此外,渗透测试人员还应该注意数据保护和隐私安全,确保不泄漏敏感数据和个人信息。

渗透测试方法论

Kali Linux是一款专业的渗透测试和网络安全工具,它提供了多种渗透测试方法和技术,包括信息搜集、漏洞扫描、攻击实验等。本文将介绍Kali Linux中的渗透测试方法论,包括整体规划、信息搜集、漏洞扫描、渗透攻击和报告撰写等。

- 整体规划

在进行任何渗透测试工作之前,首先需要进行整体规划和准备工作。整体规划包括以下几个方面:

- 确认测试目标:确定要测试的目标系统或网络,并明确测试的范围和深度;

- 获得明确授权:获得所有相关方的明确授权,包括目标系统的所有者、管理者和法律机构等;

- 制定测试计划:制定详细的测试计划,包括测试步骤、测试工具和测试时间等;

- 分配测试任务:根据各自的技能和经验,分配合适的测试任务和角色;

- 准备测试环境:准备必要的硬件和软件环境,以支持测试工作。

- 信息搜集

信息搜集是渗透测试的第一步,其目的是收集尽可能多的关于目标系统或网络的信息,以便后续工作进行。在Kali Linux中,可以使用多种工具和技术来进行信息搜集,包括以下几个方面:

- 站点扫描:使用nmap、masscan等工具进行站点扫描,以获取目标系统的IP地址、端口号和网络拓扑结构等信息;

- 服务识别:使用nmap、wappalyzer等工具进行服务识别,以确定目标系统上运行的应用程序和服务,并收集相关版本信息;

- 目录爆破:使用dirb、gobuster等工具进行目录爆破,以发现目标系统上隐藏的文件和目录;

- 搜索引擎:使用Google、Shodan等搜索引擎,以查找与目标系统有关的公开信息;

- 社交工程:利用社交工程技术,以获取目标系统的敏感信息,如用户名、密码和安全策略等。

- 漏洞扫描

漏洞扫描是渗透测试的第二步,其目的是发现目标系统或网络存在的潜在漏洞和安全风险。在Kali Linux中,可以使用多种工具和技术来进行漏洞扫描,包括以下几个方面:

- 端口扫描:使用nmap、masscan等工具进行端口扫描,以确定目标系统上开放的端口和服务;

- 漏洞扫描:使用OpenVAS、Nessus等工具进行漏洞扫描,以发现目标系统存在的安全漏洞和风险;

- Web应用扫描:使用Burp Suite、OWASP ZAP等工具进行Web应用扫描,以发现Web应用程序存在的漏洞和安全风险;

- 密码破解:使用Hydra、John the Ripper等工具进行密码破解,尝试利用弱密码攻击目标系统。

- 渗透攻击

在完成信息搜集和漏洞扫描之后,渗透测试人员可以开始进行渗透攻击,即利用已知的漏洞和安全风险对目标系统进行攻击。在Kali Linux中,可以使用多种工具和技术来进行渗透攻击,包括以下几个方面:

- 嗅探和欺骗:使用Wireshark、tcpdump、arp-spoofing等工具进行数据包嗅探和欺骗,以获取目标系统的敏感信息或篡改网络通信;

- Web应用攻击:使用Metasploit、sqlmap等工具进行Web应用程序攻击,以利用已知漏洞获得系统权限或窃取敏感信息;

- 社交工程:使用Phishing、Spear Phishing等技术进行社交工程攻击,以诱骗用户提供敏感信息或下载恶意软件;

- 黑客工具:使用Kali Linux自带的黑客工具,如Aircrack-ng、John the Ripper等,进行密码破解和无线网络攻击等。

- 报告撰写

渗透测试完成后,渗透测试人员需要编写详细的测试报告,以总结测试结果并提出建议。在编写测试报告时,应该包括以下几个方面:

- 测试概述:对测试工作进行简要介绍,包括测试目标、测试范围和测试时间等;

- 测试方法:对采用的测试方法和技术进行说明,包括信息搜集、漏洞扫描和渗透攻击等;

- 测试结果:对测试结果进行详细分析,包括发现的漏洞和安全风险、潜在的攻击路径和影响范围等;

- 建议措施:针对测试结果提出合理的建议和措施,以帮助目标系统修复漏洞和加强安全防护;

- 结束语:对测试工作进行总结,并表达对测试对象的感谢和尊重。

总之,Kali Linux提供了多种渗透测试方法和技术,包括信息搜集、漏洞扫描、渗透攻击和报告撰写等。渗透测试人员应该根据实际情况选择合适的测试方法和技术,并遵循道德准则和法律法规。此外,渗透测试人员还应该注意数据保护和隐私安全,确保不泄漏敏感数据和个人信息。

相关文章:

KALI入门到高级【第三章】

预计更新第一章 入门 1.1 什么是Kali Linux? 1.2 安装Kali Linux 1.3 Kali Linux桌面环境介绍 1.4 基本命令和工具 第二章 信息收集 1.1 网络扫描 1.2 端口扫描 1.3 漏洞扫描 1.4 社交工程学 第三章 攻击和渗透测试 1.1 密码破解 1.2 暴力破解 1.3 漏洞利用 1.4 特…...

React Native中防止滑动过程中误触

React Native中防止滑动过程中误触 在使用React Native开发的时,当我们快速滑动应用的时候,可能会出现误触,导致我们会点击到页面中的某一些点击事件,误触导致页面元素响应从而进行其他操作,表现出非常不好的用户体验。 一、问题…...

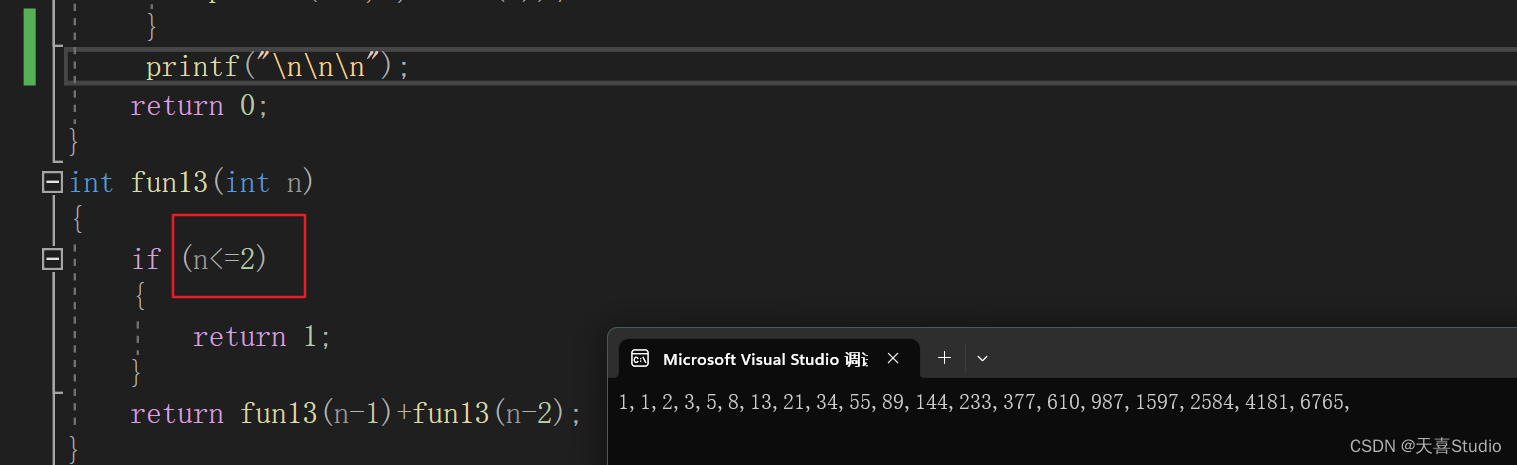

【c语言】函数递归调用

创作不易,本篇文章如果帮助到了你,还请点赞 关注支持一下♡>𖥦<)!! 主页专栏有更多知识,如有疑问欢迎大家指正讨论,共同进步! 给大家跳段街舞感谢支持!ጿ ኈ ቼ ዽ ጿ ኈ ቼ ዽ ጿ ኈ ቼ…...

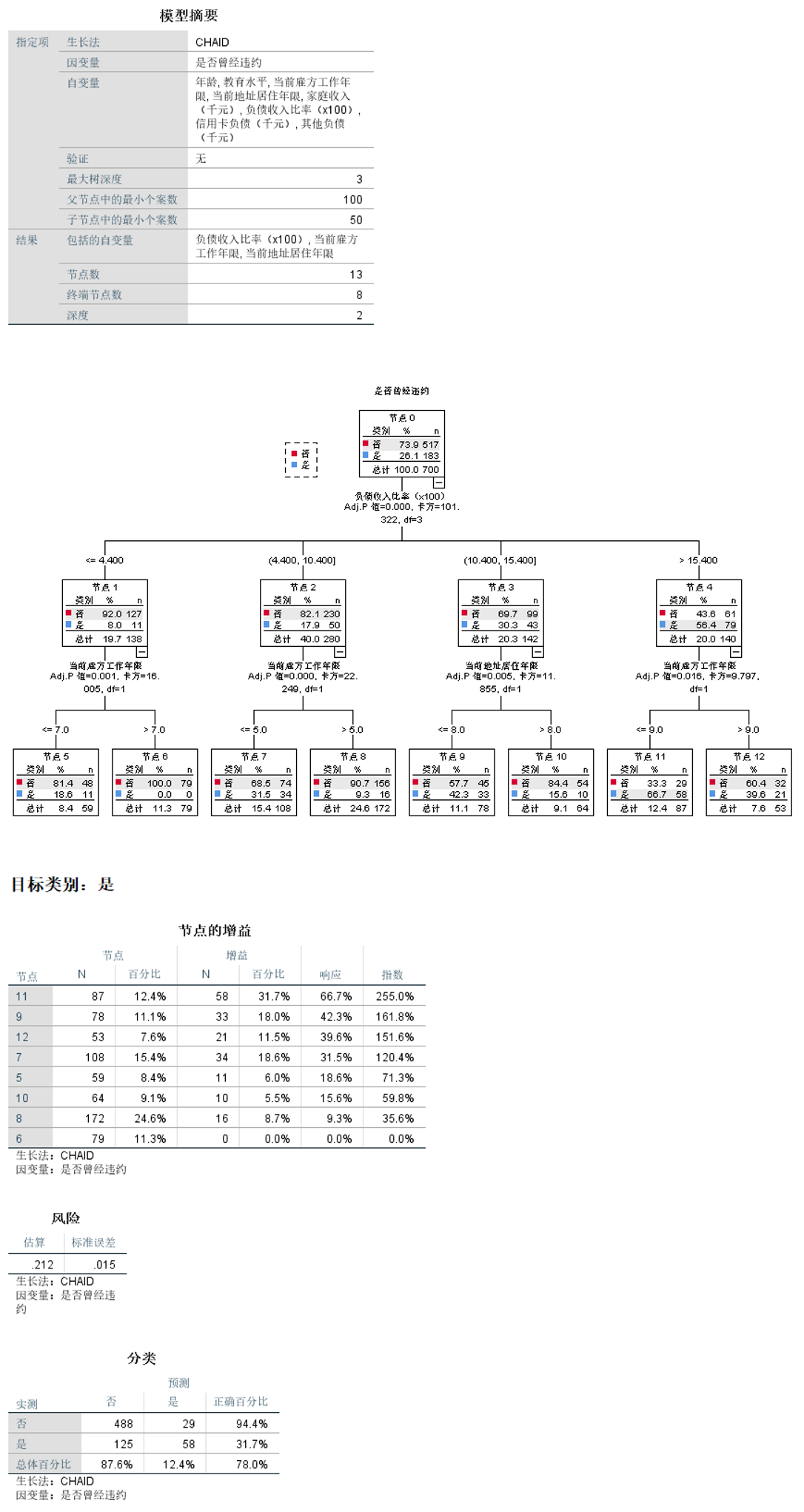

SPSS如何进行判别分析之案例实训?

文章目录 0.引言1.一般判别分析2.逐步判别分析3.决策树分析 0.引言 因科研等多场景需要进行绘图处理,笔者对SPSS进行了学习,本文通过《SPSS统计分析从入门到精通》及其配套素材结合网上相关资料进行学习笔记总结,本文对判别分析进行阐述。 1…...

Windows 10 字体模糊发虚的问题及解决方法

Windows 10字体模糊发虚! 如何解决?Windows 10是一款常见的操作系统,它拥有各种各样的功能,但是有些用户发现,在使用Windows 10时,字体会变得模糊发虚,这给用户带来了很多不便。下面,我们就来看看如何解决…...

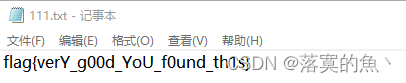

渔人杯部分wp

文章目录 渔人杯神仙姐姐阿拉丁飘啊飘 渔人杯 神仙姐姐 点击拜 ,抓包发现get请求了/sx.php 返回如下 {"code":0,"num":1,"flag":"ctfsh0w-f1ag-n0t-h3r3-th1s-msg-just-a-j0ke-}{"}在repeater重复请求,发现…...

测试用例覆盖不全面的解决方法

测试用例覆盖不全面的解决方法 问题分析 在测试用例设计过程中,容易出现思维受限或者需求盲区,我们不可能完全覆盖用户使用的所有场景,编写测试用例的时不可能把所有的场景都能想周全,把所有的场景下的情况都写成测试用例去模拟、…...

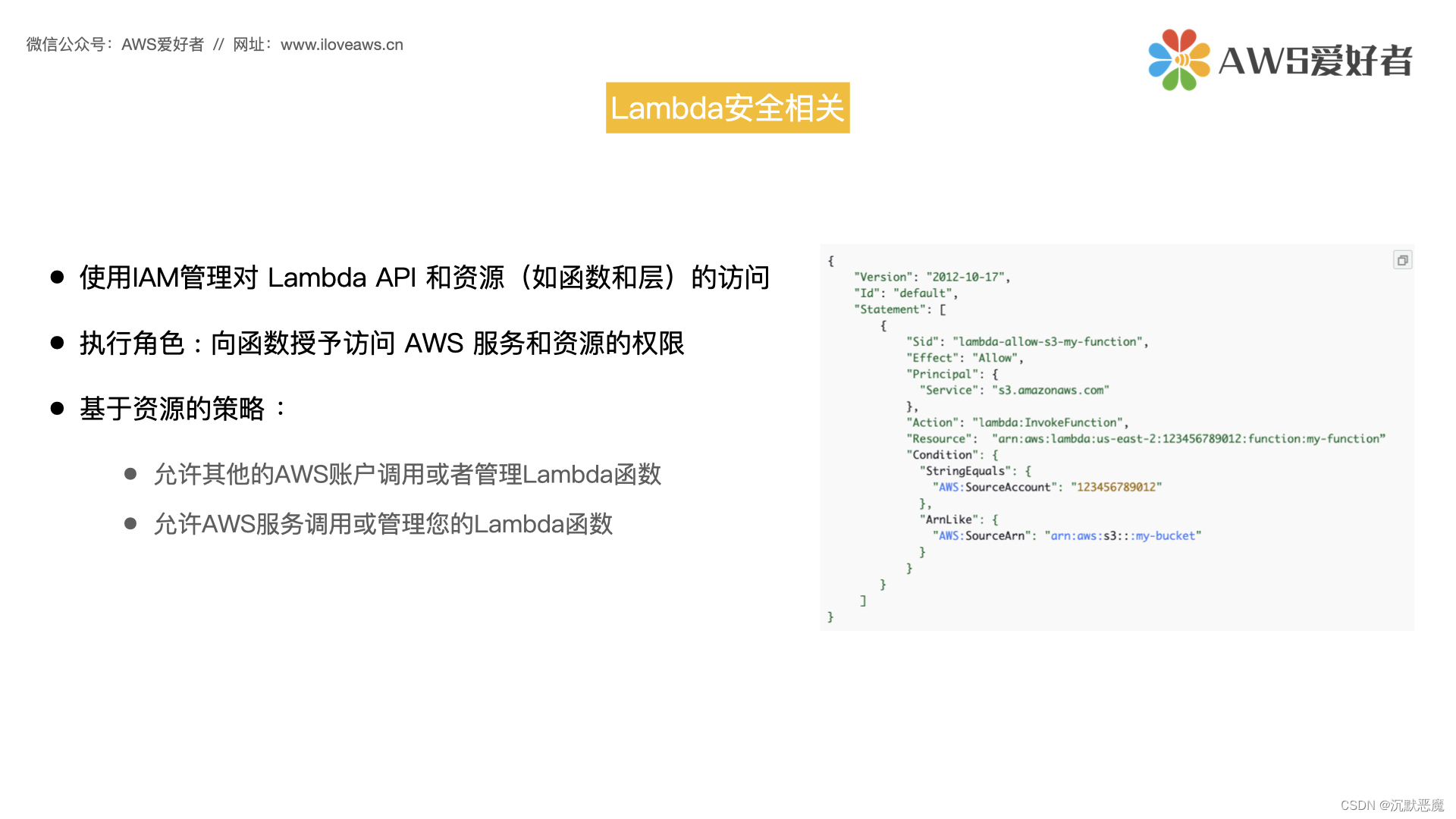

AWS Lambda - 第一部分

Hello大家好,我们今天开始讨论AWS Lambda的内容。 SAP认证考试会涉及到很多Lambda的内容,想要通过认证考试虽然不一定非要精通开发,但需要知道Lambda的一些功能和特性、适用场景以及Lambda是如何工作的。 我们开始吧! Lambda与…...

Java 基础进阶篇(七)—— 面向对象三大特征之三:多态

文章目录 一、多态的概述二、多态中成员访问特点 ★三、多态的优势与劣势四、多态下的类型转换4.2 自动类型转换(从子到父)4.2 强制类型转换(从父到子)4.3 instanceof 关键字 一、多态的概述 多态:是指执行同一个行为…...

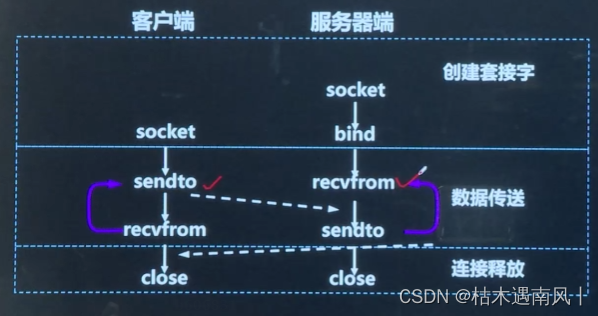

day9 实现UDP通信

目录 socket函数拓展 UDP通信实现过程 代码实现 socket函数拓展 send与recv函数: /*用于发送数据*/ ssize_t send(int sockfd, const void *buf, size_t len,int flags);/*用于接收数据*/ ssize_t recv(int sockfd, void *buf, size_t len,int flags);/*前三个…...

自然语言处理(NLP)在放射学报告评价中的应用:应用和技术进展

自然语言处理(NLP)在放射学报告评价中的应用:应用和技术进展 写在最前面摘要引言先进的技术BERT算法优点 Applications in Radiology 放射学应用Quality 质量将关键发现通知转诊临床医生放射科关键绩效指标和评估 个别放射科医生的表现同行学…...

日常开发为什么需要做Code Review

日常开发为什么需要做Code Review 一、背景 最近在开始一个新的项目,在查看项目中代码及具体细节时,发现这个项目真实一堆乱麻,没有规律可循,可总结下这个项目的缺陷 没有规律可循,没有结构性设计不做公共封装&#…...

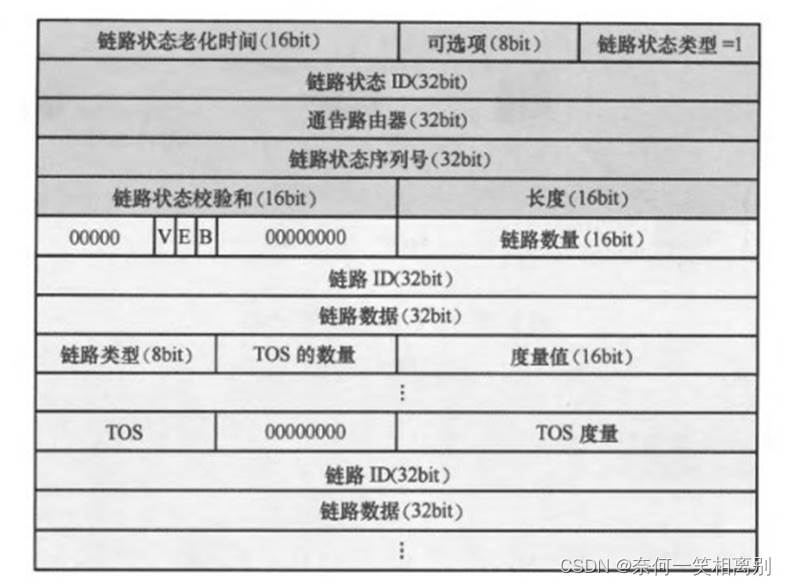

OSPF的优化

O_ASE --- 标志域外路由信息 --- 因为域外的路由信息不可控性较强,所以,信任程度较低,我们将其优先级设置为150。 LSA --- 链路状态通告 --- OSPF协议在不同网络环境下产生的用于携带和传递不同的信息。 LSDB --- 链路状态数据库 SPF --- 最短…...

C++项目中打破循环依赖的锁链:实用方法大全

C项目中打破循环依赖的锁链 一、简介(Introduction)1.1 循环依赖的定义(Definition of Circular Dependencies)1.2 循环依赖带来的问题(Problems Caused by Circular Dependencies)1.3 解决循环依赖的重要性…...

IDEA连接HBase

新建maven工程 打开pom.xml添加hbase需要的依赖 <dependency><groupId>org.apache.hbase</groupId><artifactId>hbase-client</artifactId><version>2.3.5</version> </dependency><dependency><groupId>org.apa…...

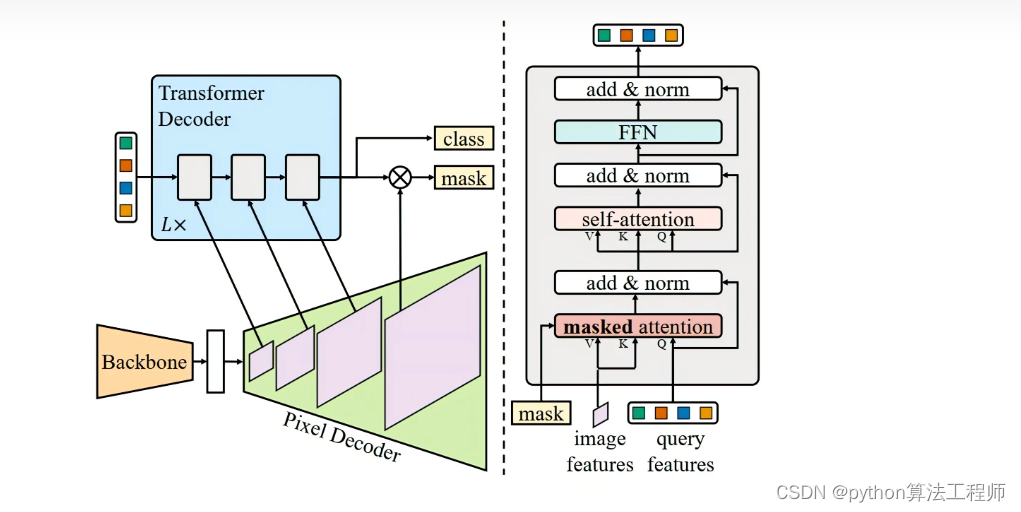

Mask2Former来了!用于通用图像分割的 Masked-attention Mask Transformer

原理https://blog.csdn.net/bikahuli/article/details/121991697 源码解析 论文地址:http://arxiv.org/abs/2112.01527 项目地址:https://bowenc0221.github.io/mask2former Mask2Former的整体架构由三个组件组成: 主干特征提取器ÿ…...

【量化课程】01_投资与量化投资

文章目录 1.1 什么是投资1.1.1 经济意义上的投资1.1.2 投资的分类1.1.3 金融投资1.1.4 个人投资者投资品种1.1.5 投资VS投机 1.2 股票投资的基本流程1.3 常见的股票投资分析流派1.3.1 投资者分析流派 1.4 什么是量化投资1.4.1 量化投资基本概念1.4.2 量化投资的优势1.4.3 量化投…...

SpringBoot实现导出Excel功能

1 问题背景 需求要做一个导出excel的功能 2 前言 本篇着重阐述后端怎么实现,前端实现的部分只会粗略阐述。该实现方案是经过生产环境考验的,不是那些拿来练手的小demo。本文阐述的方案可以借鉴用来做毕设或者加到自己玩的项目中去。再次声明,…...

NSSCTF之Misc篇刷题记录⑧

NSSCTF之Misc篇刷题记录 [MMACTF 2015]welcome[广东强网杯 2021 团队组]欢迎参加强网杯[虎符CTF 2022]Plain Text[SWPUCTF 2021 新生赛]原来你也玩原神[SWPUCTF 2021 新生赛]我flag呢?[鹤城杯 2021]New MISC NSSCTF平台:https://www.nssctf.cn/ PS&…...

从零开始学习Linux运维,成为IT领域翘楚(七)

文章目录 🔥Linux下常用软件安装_JDK和Tomcat安装🔥Linux下常用软件安装_MySQL安装🔥Linux下常用软件安装_MySQL卸载 🔥Linux下常用软件安装_JDK和Tomcat安装 Jdk 安装 解压jdk安装包 tar -zxvf jdk-8u201-linux-x64.tar.gz -C/…...

Linux链表操作全解析

Linux C语言链表深度解析与实战技巧 一、链表基础概念与内核链表优势1.1 为什么使用链表?1.2 Linux 内核链表与用户态链表的区别 二、内核链表结构与宏解析常用宏/函数 三、内核链表的优点四、用户态链表示例五、双向循环链表在内核中的实现优势5.1 插入效率5.2 安全…...

iPhone密码忘记了办?iPhoneUnlocker,iPhone解锁工具Aiseesoft iPhone Unlocker 高级注册版分享

平时用 iPhone 的时候,难免会碰到解锁的麻烦事。比如密码忘了、人脸识别 / 指纹识别突然不灵,或者买了二手 iPhone 却被原来的 iCloud 账号锁住,这时候就需要靠谱的解锁工具来帮忙了。Aiseesoft iPhone Unlocker 就是专门解决这些问题的软件&…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

10-Oracle 23 ai Vector Search 概述和参数

一、Oracle AI Vector Search 概述 企业和个人都在尝试各种AI,使用客户端或是内部自己搭建集成大模型的终端,加速与大型语言模型(LLM)的结合,同时使用检索增强生成(Retrieval Augmented Generation &#…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

《C++ 模板》

目录 函数模板 类模板 非类型模板参数 模板特化 函数模板特化 类模板的特化 模板,就像一个模具,里面可以将不同类型的材料做成一个形状,其分为函数模板和类模板。 函数模板 函数模板可以简化函数重载的代码。格式:templa…...

MySQL 知识小结(一)

一、my.cnf配置详解 我们知道安装MySQL有两种方式来安装咱们的MySQL数据库,分别是二进制安装编译数据库或者使用三方yum来进行安装,第三方yum的安装相对于二进制压缩包的安装更快捷,但是文件存放起来数据比较冗余,用二进制能够更好管理咱们M…...

【Linux】Linux 系统默认的目录及作用说明

博主介绍:✌全网粉丝23W,CSDN博客专家、Java领域优质创作者,掘金/华为云/阿里云/InfoQ等平台优质作者、专注于Java技术领域✌ 技术范围:SpringBoot、SpringCloud、Vue、SSM、HTML、Nodejs、Python、MySQL、PostgreSQL、大数据、物…...

从面试角度回答Android中ContentProvider启动原理

Android中ContentProvider原理的面试角度解析,分为已启动和未启动两种场景: 一、ContentProvider已启动的情况 1. 核心流程 触发条件:当其他组件(如Activity、Service)通过ContentR…...

适应性Java用于现代 API:REST、GraphQL 和事件驱动

在快速发展的软件开发领域,REST、GraphQL 和事件驱动架构等新的 API 标准对于构建可扩展、高效的系统至关重要。Java 在现代 API 方面以其在企业应用中的稳定性而闻名,不断适应这些现代范式的需求。随着不断发展的生态系统,Java 在现代 API 方…...