干货 | 郭晓雷:数智安全监管机制研究与思考

作者:郭晓雷本文约4300字,建议阅读8分钟

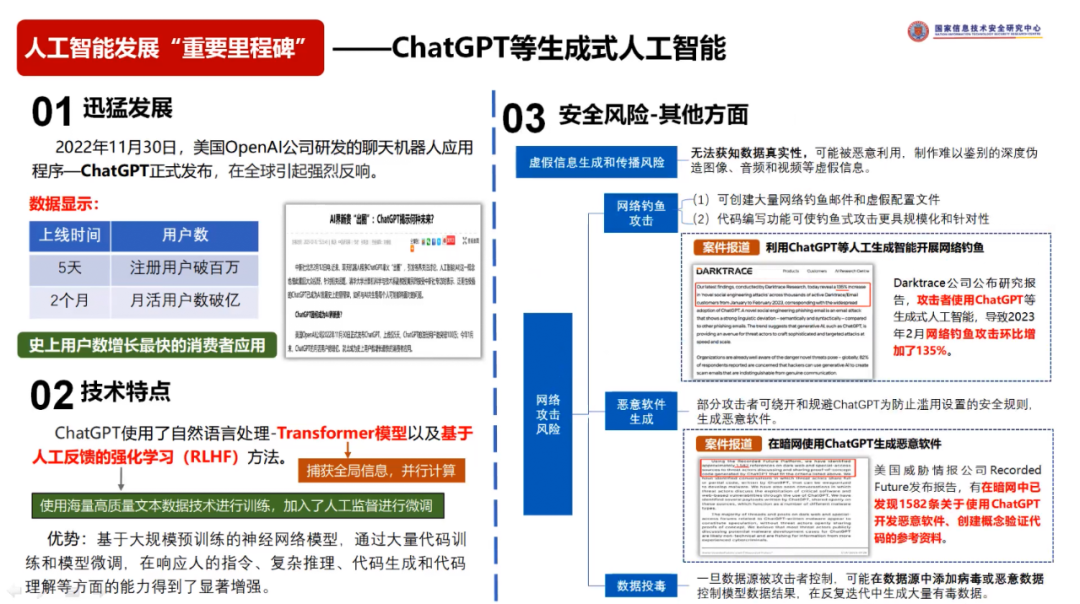

本文报告的主要内容关于数据安全,从学术或者技术的角度,更多地认为人工智能是数据处理的新技术,其应用会产生更加丰富的数据处理活动场景。

郭晓雷:今天报告的主要内容关于数据安全,从学术或者技术的角度,更多地认为人工智能是数据处理的新技术,其应用会产生更加丰富的数据处理活动场景。

一、引言

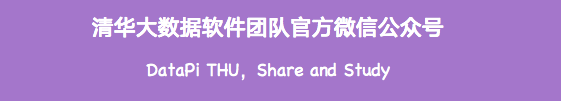

引言部分主要说明我国数据安全战略和数据安全监管的基本思路。

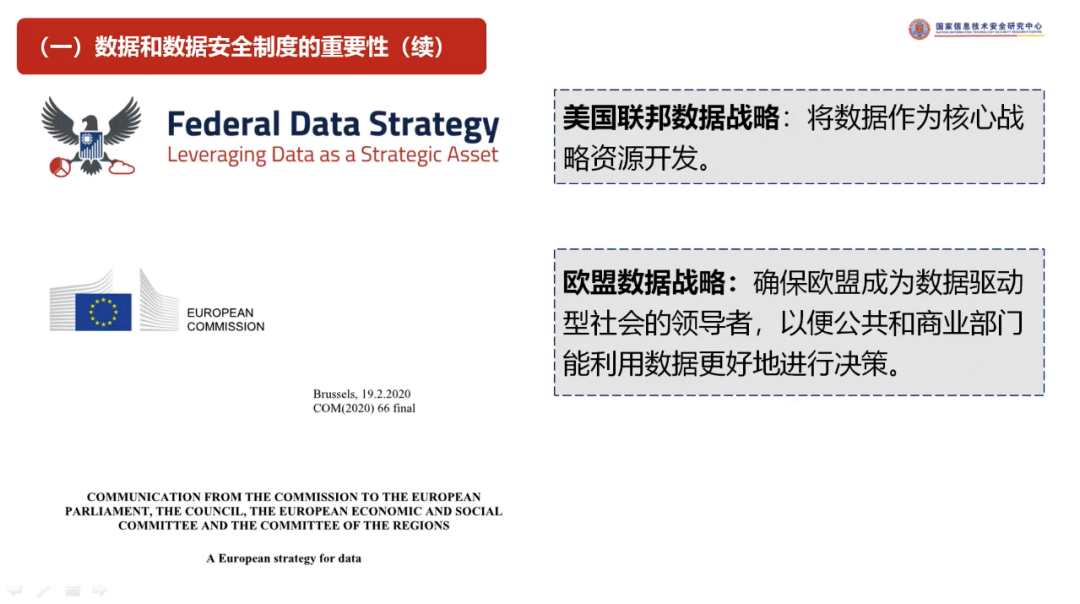

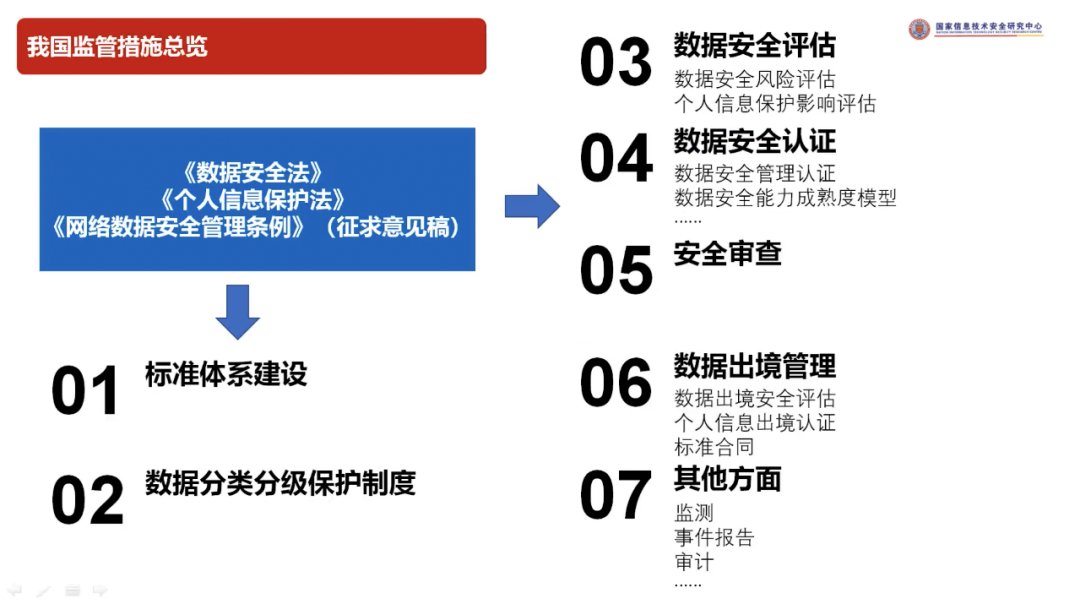

《数据安全法》、《个人信息保护法》、《网络数据安全管理条例》以及相关法律法规正逐步构建起我国数据安全监管保护机制。《数据安全法》确立了以安全促发展的原则,鼓励数据依法合理有效利用,保障数据依法有序自由流动,促进以数据为关键要素的数字经济发展。同时,《数安法》确立了一系列层面的数据安全管理机制,提出了开展数据处理活动应当承担的数据安全保护责任与义务,明确了违法行为的法律责任。有关主管和监管部门在遵循《数据安全法》的基础上,不断充实和完善数据安全管理机制,开展数据安全监管活动。作为数据处理者,应当把遵守《数据安全法》和相关法律法规作为组织或企业经营活动的底线。

《数据安全法》、《个人信息保护法》、《网络数据安全管理条例》以及相关法律法规正逐步构建起我国数据安全监管保护机制。《数据安全法》确立了以安全促发展的原则,鼓励数据依法合理有效利用,保障数据依法有序自由流动,促进以数据为关键要素的数字经济发展。同时,《数安法》确立了一系列层面的数据安全管理机制,提出了开展数据处理活动应当承担的数据安全保护责任与义务,明确了违法行为的法律责任。有关主管和监管部门在遵循《数据安全法》的基础上,不断充实和完善数据安全管理机制,开展数据安全监管活动。作为数据处理者,应当把遵守《数据安全法》和相关法律法规作为组织或企业经营活动的底线。

二、数据安全相关概念

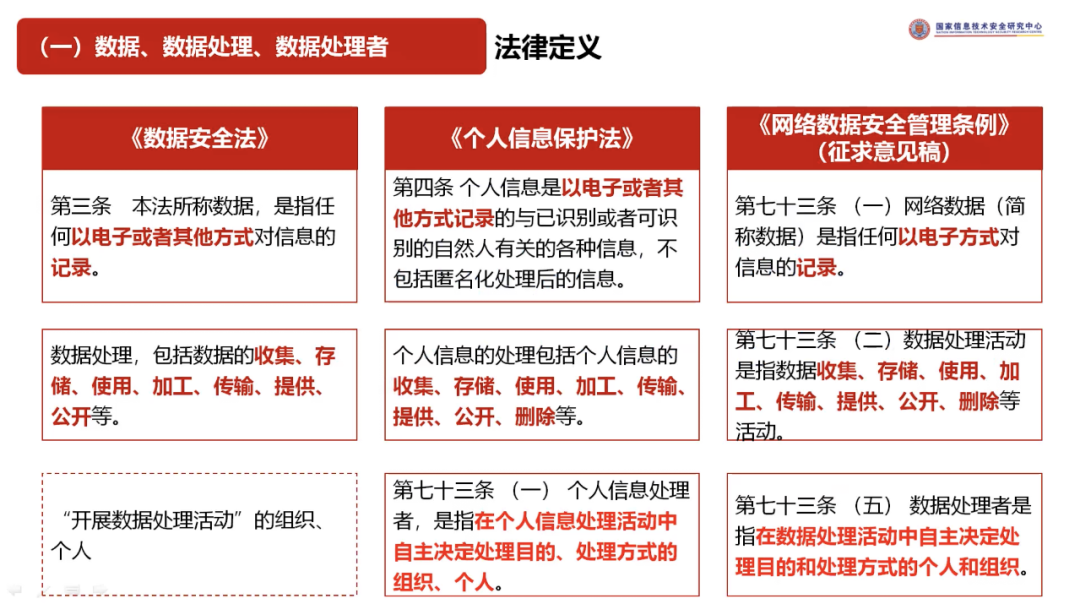

(一)数据、数据处理、数据处理者

数据在两法一条例中关于数据和个人信息的定义均采用了“对信息的记录”,我个人的理解,两法中所给出的定义更多地体现了对数据在经济社会发展中的价值和对国家安全、公共利益或个人、组织合法权益危害与影响的关注,所以两法中所称的“数据”并不是指所有物理意义上的数据。

数据处理采用列举加兜底的方式定义,把数据从产生到销毁整个生命周期中的主要活动进行了列举。数据处理活动和数据生命周期是不同范畴的概念,生命周期更注重生命价值的产生、成长、鼎盛、衰落、消亡以及再生的过程。

数据处理者在数安法中虽然没有明确给出,但是在个保法和条例中均给出一致的定义,其中“自主决定”应是在合法、正当、必要诚信的原则下,是在承担、履行法定责任和义务的前提下的自主。

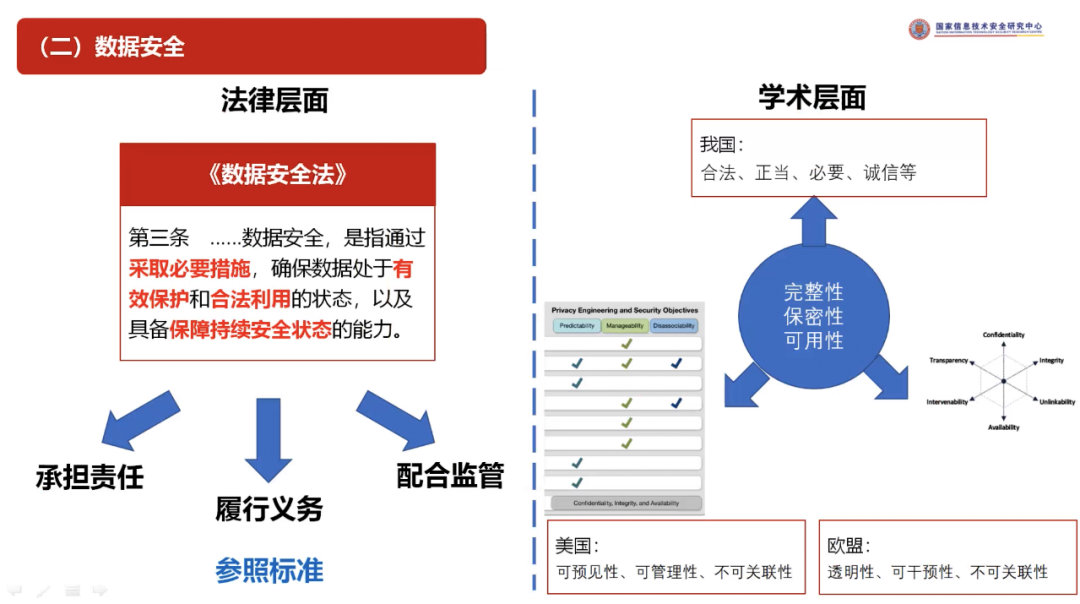

(二)数据安全

从法律层面,数据安全在《数据安全法》中对数据处理者具体而言体现在:第一,承担数据安全的责任;第二,履行数据安全的义务;第三,配合数据安全的监管;第四,参照国家标准开展相关能力的建设。

从学术层面,各国对数据安全认识都是在信息安全三要素基础上或之外提出,我国主要聚焦合理性和适当性,更加强调数据安全所要实现的状态效果,不再仅强调传统信息安全中所关注的完整性、保密性和可用性,而是要求实现数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。

(三)数据安全的特殊性

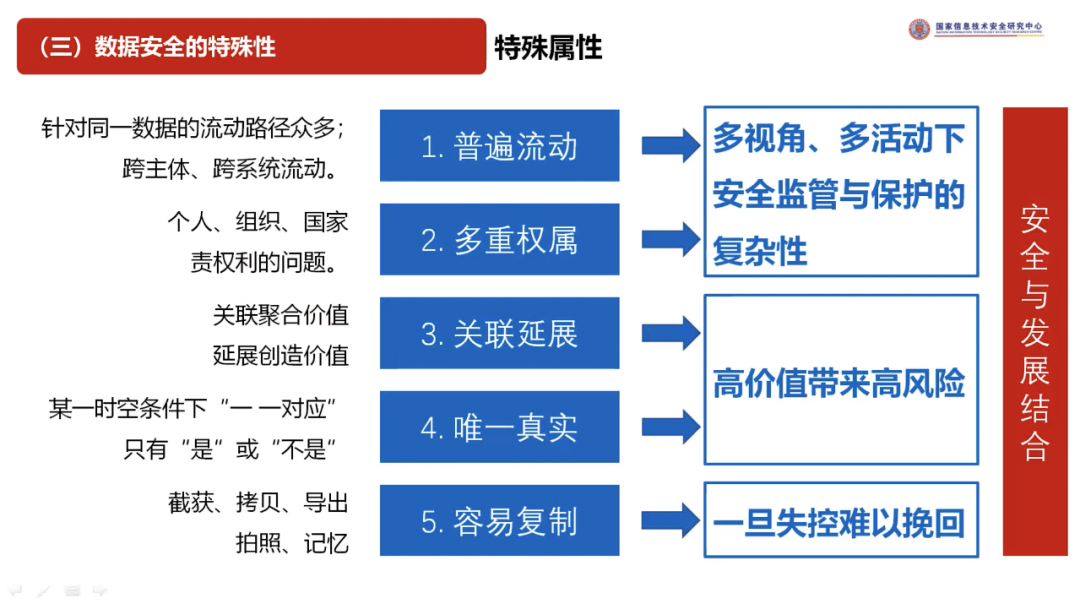

相对传统信息安全,数据本身具有五类特殊属性:

第一,普遍流动性。与信息系统不同,数据本身是流动的。一方面,数据源唯一,但是在流动过程中,经过加工处理,复制后的传播路径众多。另一方面,数据在流动过程中,跨主体、跨系统流动。

第二,多重权属性。信息系统权属相对比较简单明确,属于建设者与运营者,从监管的角度,更容易用“谁主管谁负责,谁运营谁负责”的理念来压实安全管理的责任。但是数据不同,个人信息、海量的个人信息、海量的去标识个人信息,以及业务数据等,仍然有交叉重复的内容,权属边界不清晰的问题也就带来责任边界模糊不清的问题,这是我们在开展数据保护工作中重点思考的问题。

第三,关联性和延展性。信息系统的每一个组件都具有确定的价值,而且每一个组件的网络安全风险、存在的漏洞后门以及脆弱性都应该得到重视。但是对于数据来说,单一原子项的存在并没有明显意义,比如“1234567890”这组数字单独看起来并没有任何意义,随着关联和延展信息越多,数据聚合的价值就越高。

第四,唯一性和真实性。信息系统要实现某些功能,可以用不同的架构、不同品牌的产品和不同的组件去实现。但是对数据来讲,它反映的是某一个时间或者空间条件下的真实情况,也就是唯一情况。比如生物特征、环境信息是唯一真实的,一旦我们的生物特征识别信息等敏感个人信息泄露,损失和影响是没有办法挽回的。

第五,易复制性。对于信息系统来讲,建设方之外的组织和个人难以复制。但是数据易于复制,可以采用多种方式,比如复制、拍照,甚至听和记的方式都可以获得相关数据。

此外,数据是核心生产要素战略资源,我们要利用好它,促进它产生价值,如何在保障数据安全的前提下最大限度的发挥数据资源的价值,这是一项挑战。

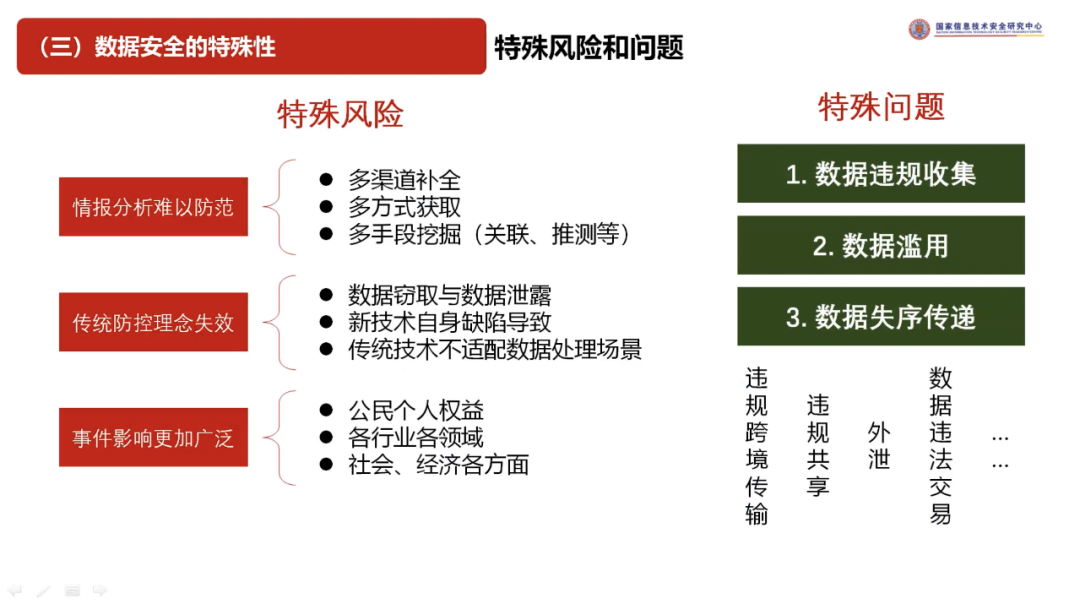

在信息系统方面,往往要从芯片、板卡、升级固件、操作系统、中间件、应用软件、应用系统以及网络流量等多层面考虑安全技术的问题。在数据安全方面,反倒聚焦,目前需要解决好三类问题:

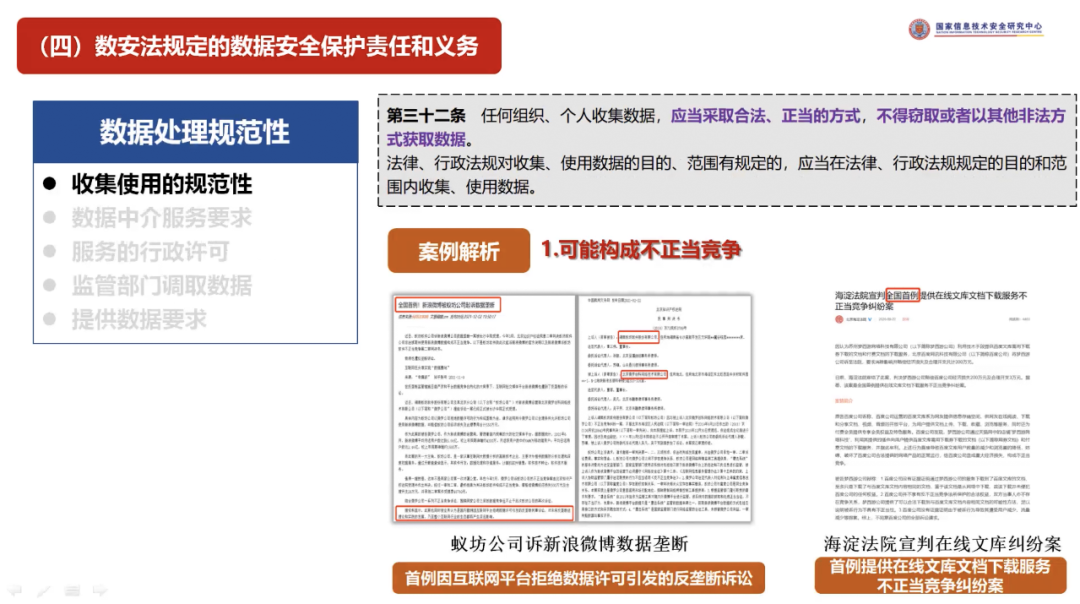

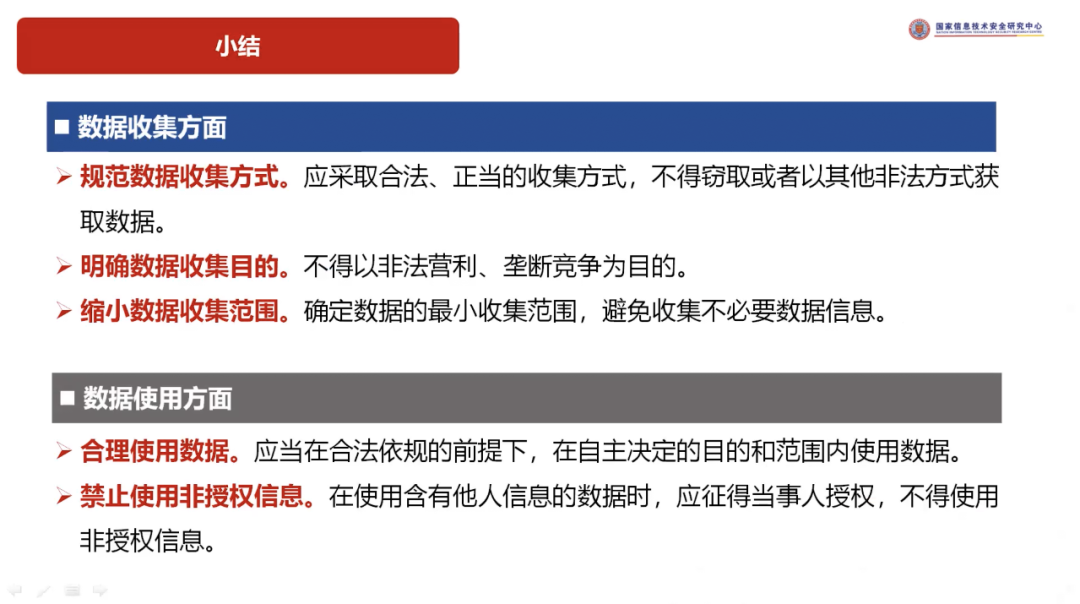

第一类,数据违规收集。目前国家已经从法律、政策、标准和专项活动上,重点针对此类问题进行约束,取得明显成效。

第二类,数据滥用。这类问题最复杂,由数据关联性和延展性所带来的高价值造成。例如,通过业务数据关联关系,使用画像实现千人千面,进一步形成千人千价这种差别定价现象。再例如,剑桥分析事件利用用户的日常喜好、性格特点以及行为特征,预测他们的政治倾向,并定向投放广告和新闻进行潜移默化的政治宣传,这是延展性非常具象的案例。

第三类,数据失序传递。这类问题涉及到多个视角,由数据的易复制性所导致,比如违规的跨境传输、违规共享、违法交易、数据窃取,以及数据暴露。

这三类特殊安全问题的共性,每一类都由价值驱动,而且大多数都能够直接或者间接的产生经济效益、社会效益,甚至政治效益。

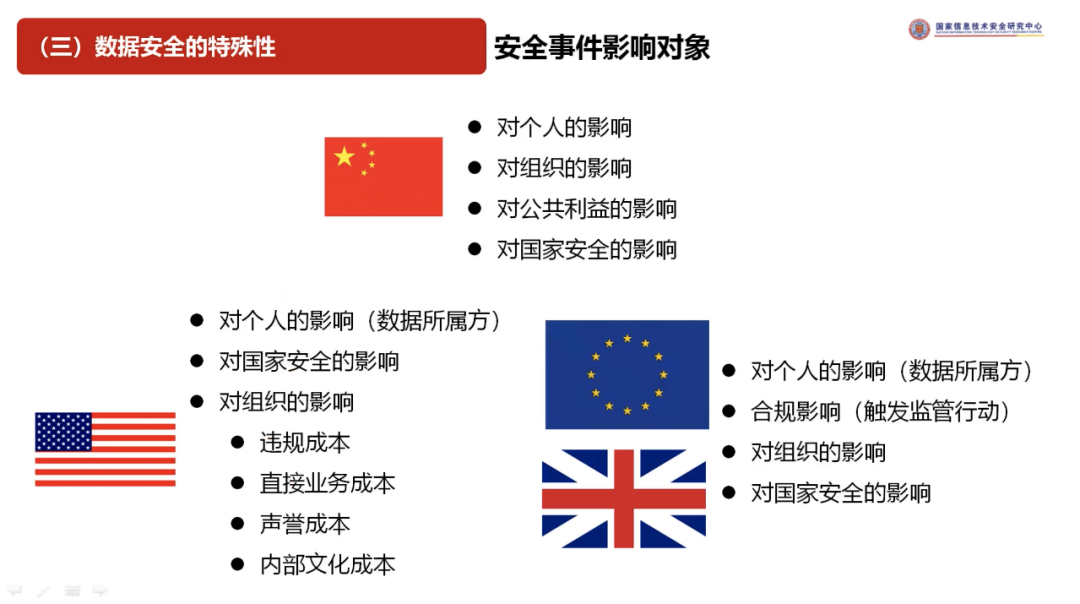

数据安全事件不同于信息系统的安全事件,它不仅影响到系统和业务本身,而且非常容易直接引发关联影响,各个主要国家地区对这一点的认识基本一致。

三、数据安全监管机制研究

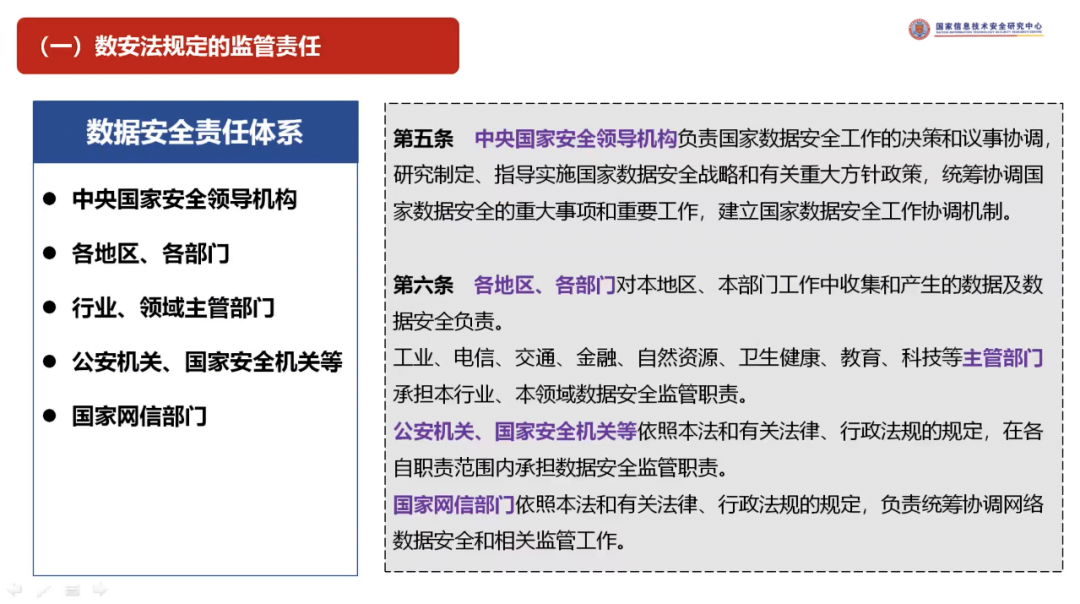

(一)数安法规定的监管责任

在《数据安全法》中的第五条和第六条中,构建了我们的国家、各地区、各部门、行业、领域主管部门的数据安全责任体系。

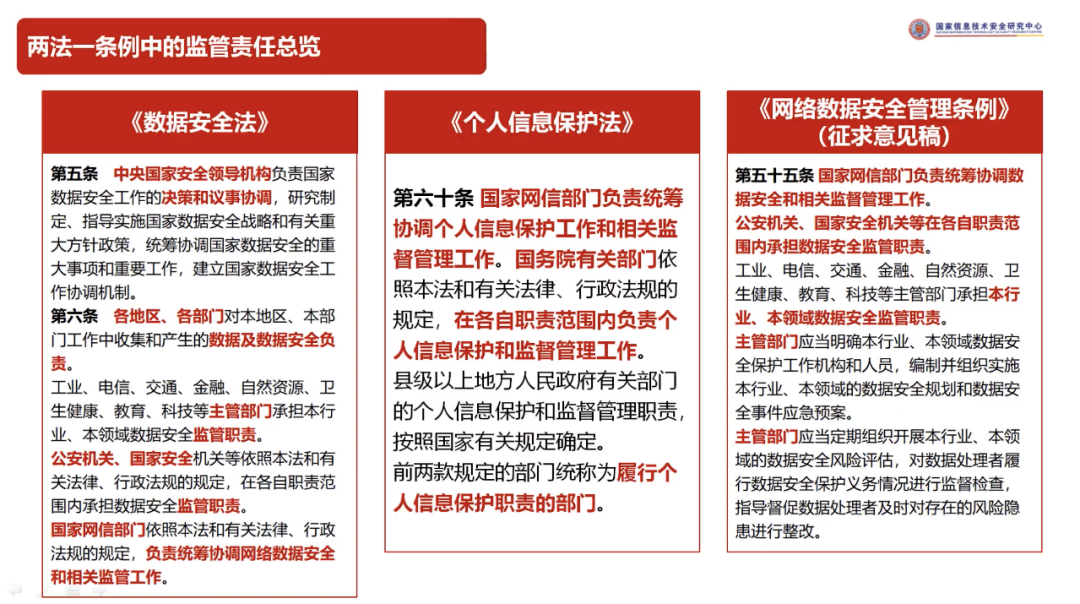

总览两法一条例中的监管责任,在《网络数据安全管理条例》中还进一步对主管部门在本行业和本领域的数据监管工作进行了细化。

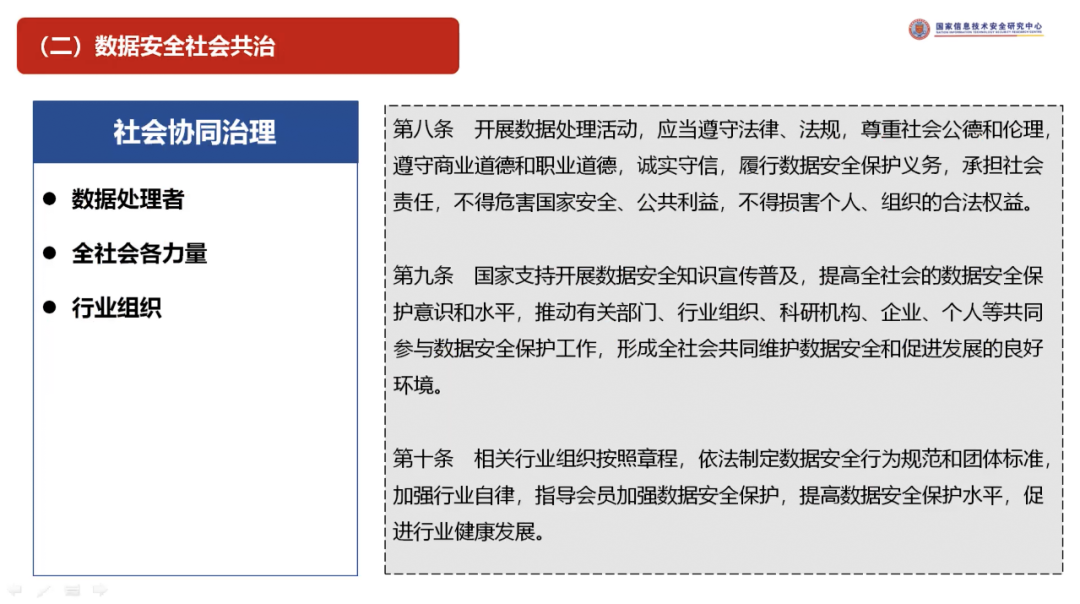

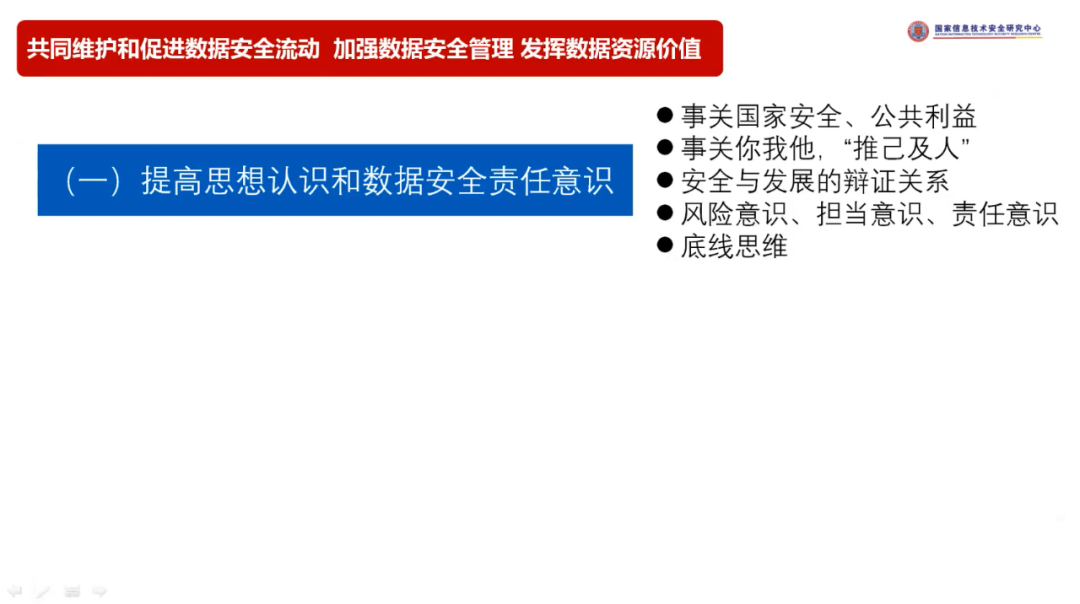

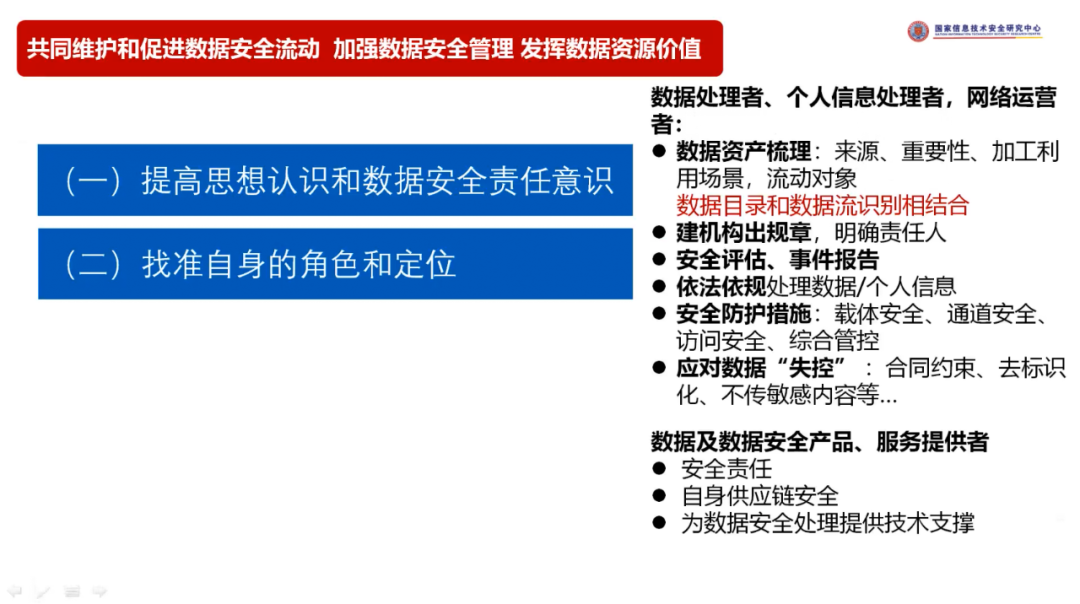

(二)数据安全社会共治

数据安全治理不仅是政府的责任,也是社会各方的责任,对开展数据处理活动的组织和个人而言,应当守法尊德,尊重社会公德和伦理,遵守商业道德和职业道德,同时要诚信,履行数据安全保护的责任和义务。

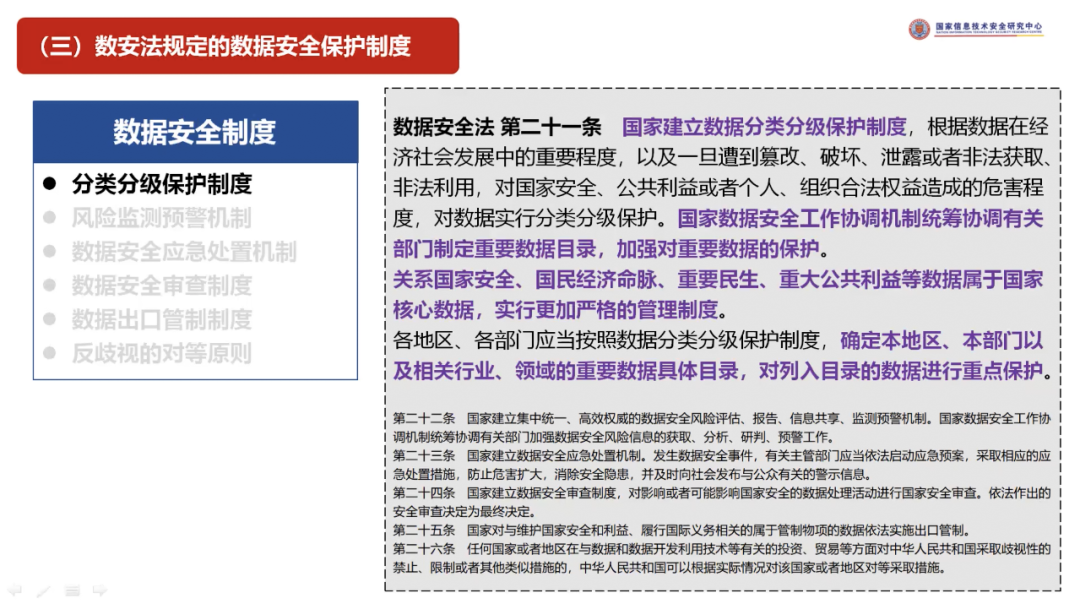

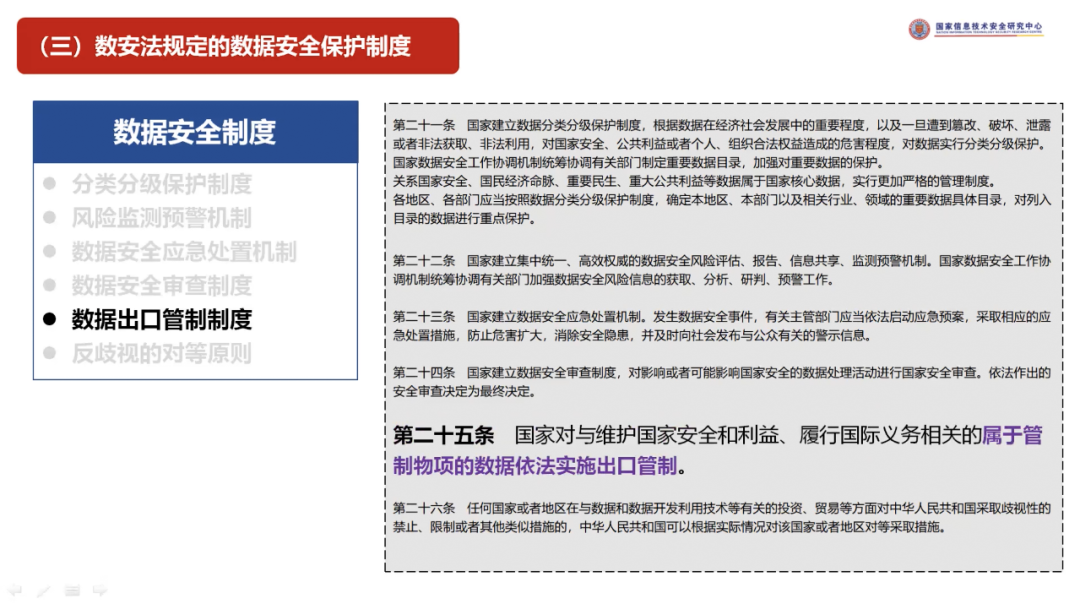

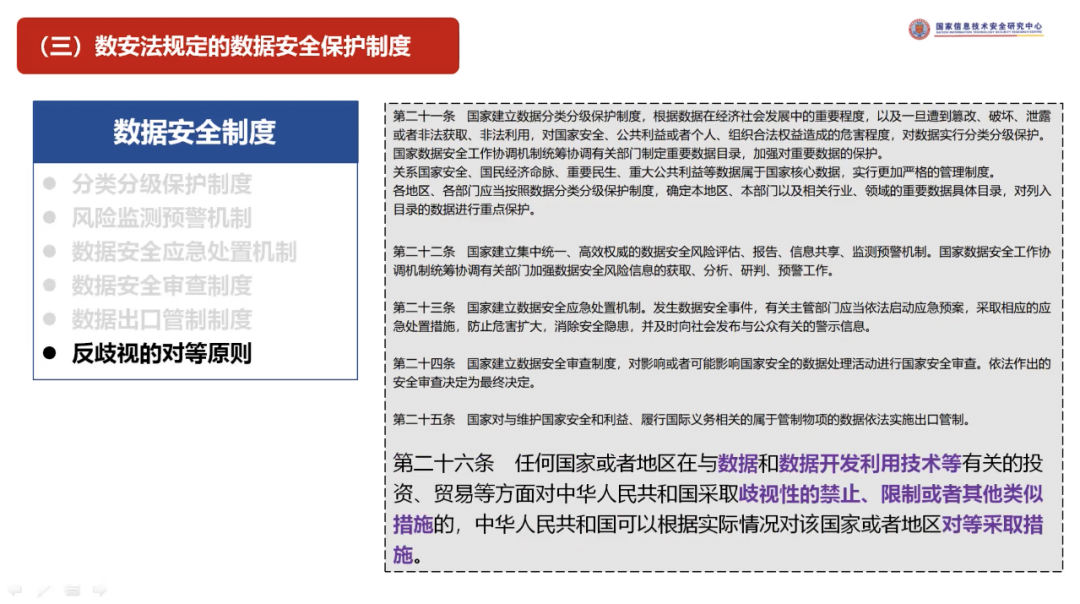

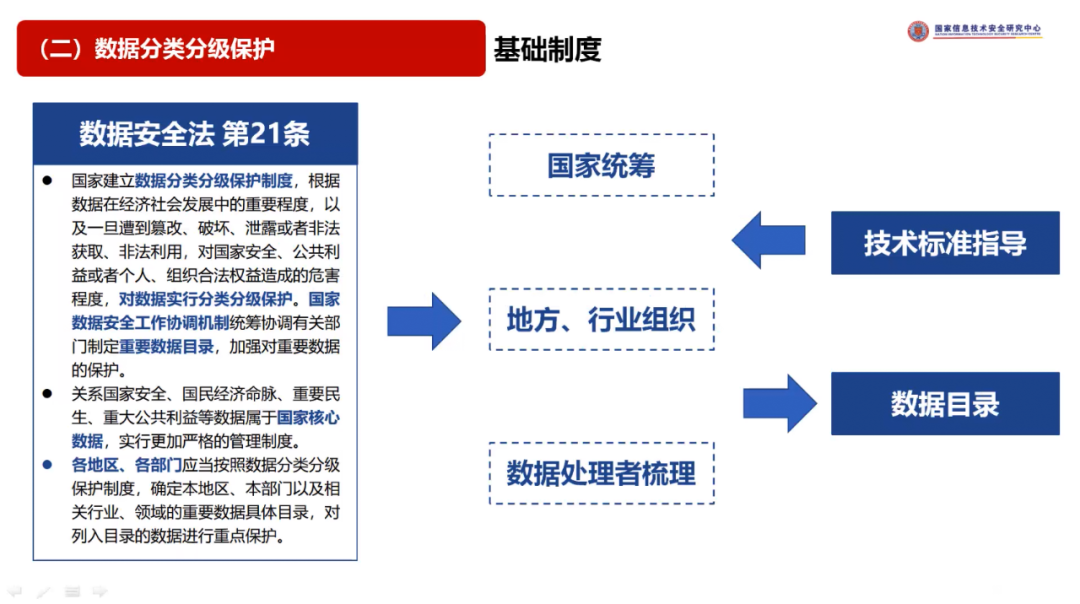

(三)数安法规定的数据安全保护制度

数据实施分类分级保护制度,是建立数据安全监管机制的基础环节,是实施数据处理活动安全保护的重要基础。

分类保护与分级保护,实际上是保护制度中的两大维度,二者相辅相成,分类主要是把具有共同属性和特征数据归并为类别的集合之中。

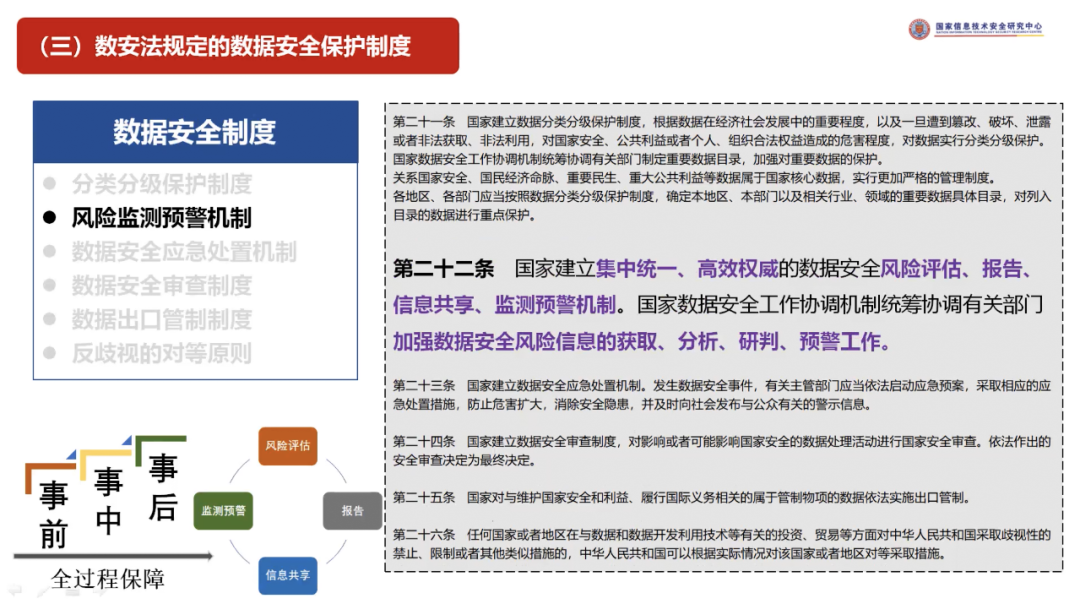

风险监测预警机制规定,数据安全风险评估、报告、信息共享、监测预警机制是国家安全制度的组成部分,在《国家安全法》中也提出,建立风险预防、评估预警的相关制度,国家制定完善应对各领域国家安全风险预案。

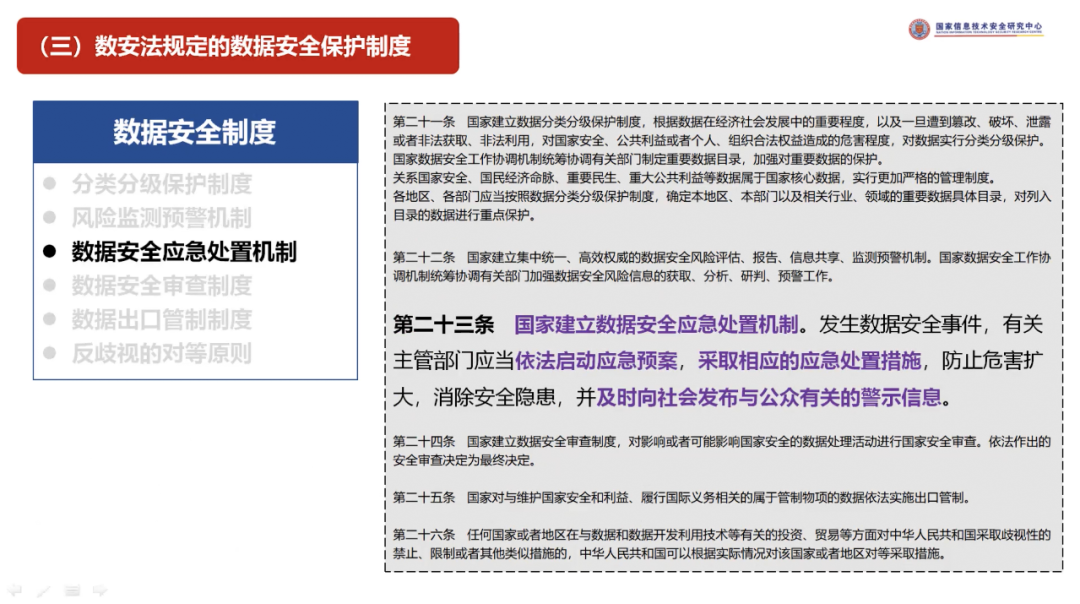

数据安全事件应急预案应当按照紧急程度、发展态势和可能造成的危害程度进行等级分类,一般分为四级:由高到低依次用红色、橙色、黄色和蓝色标示,分别对应可能发生特别重大、重大、较大和一般网络安全突发事件。

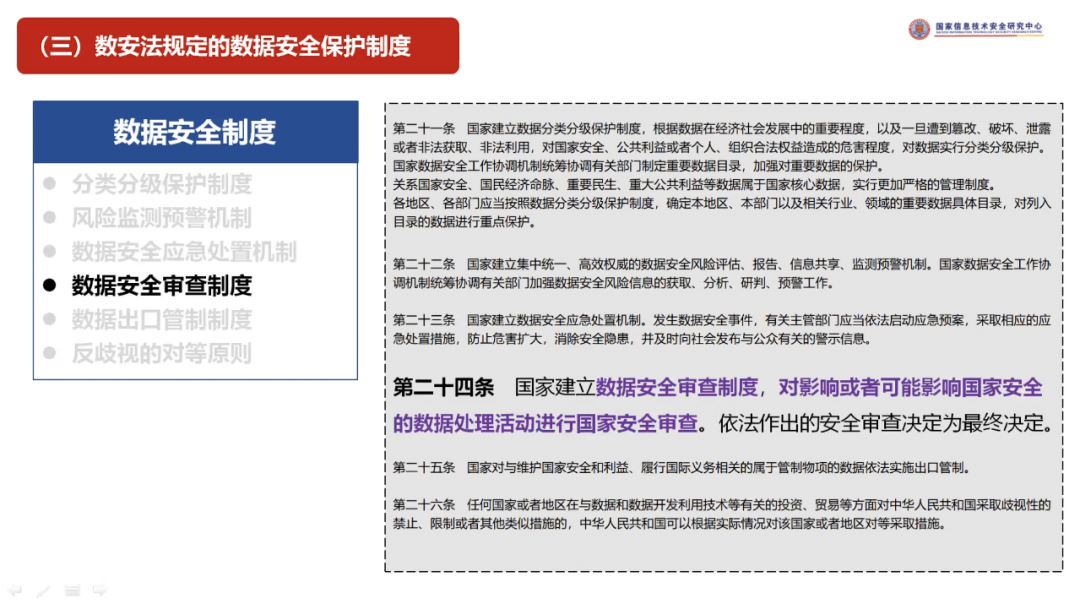

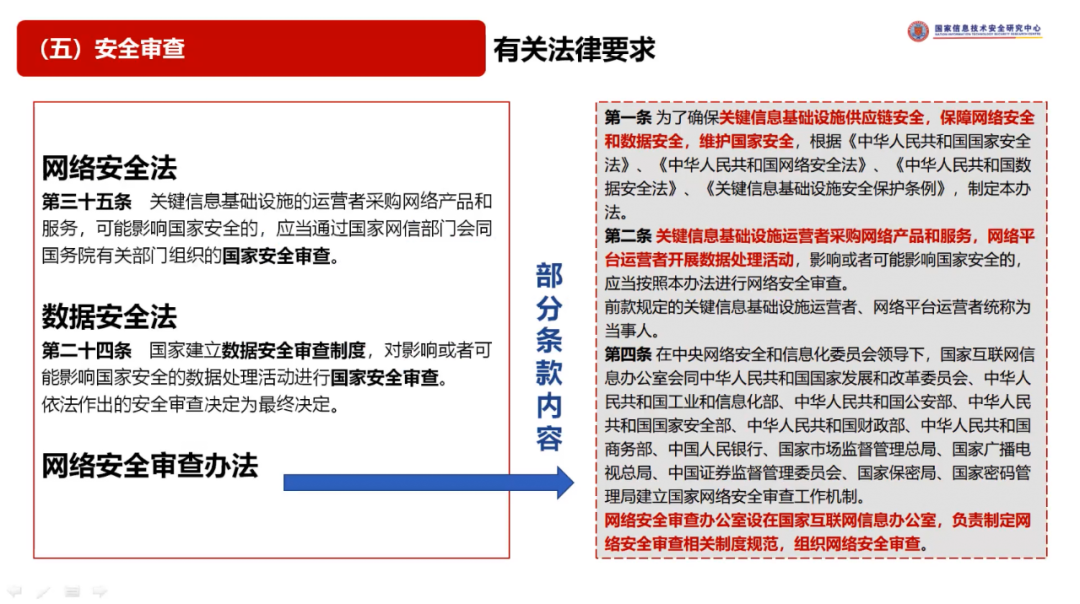

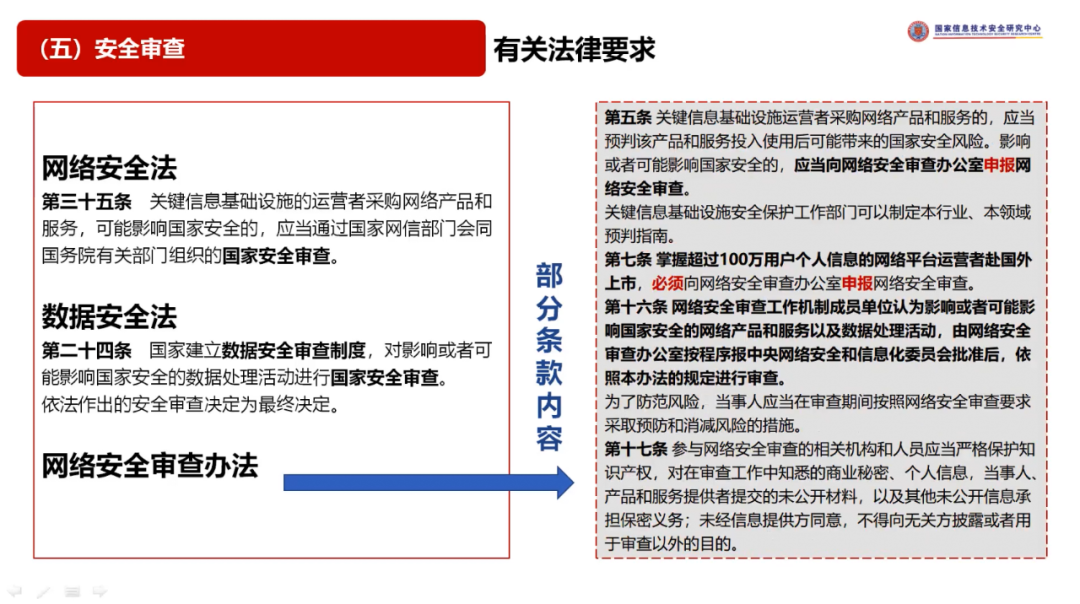

数据安全审查制度与网络安全法、密码法中所要求的安全审查制度同为国家安全审查制度的组成部分,同时也明确了数据安全审查的范围。

数据安全审查制度与网络安全法、密码法中所要求的安全审查制度同为国家安全审查制度的组成部分,同时也明确了数据安全审查的范围。

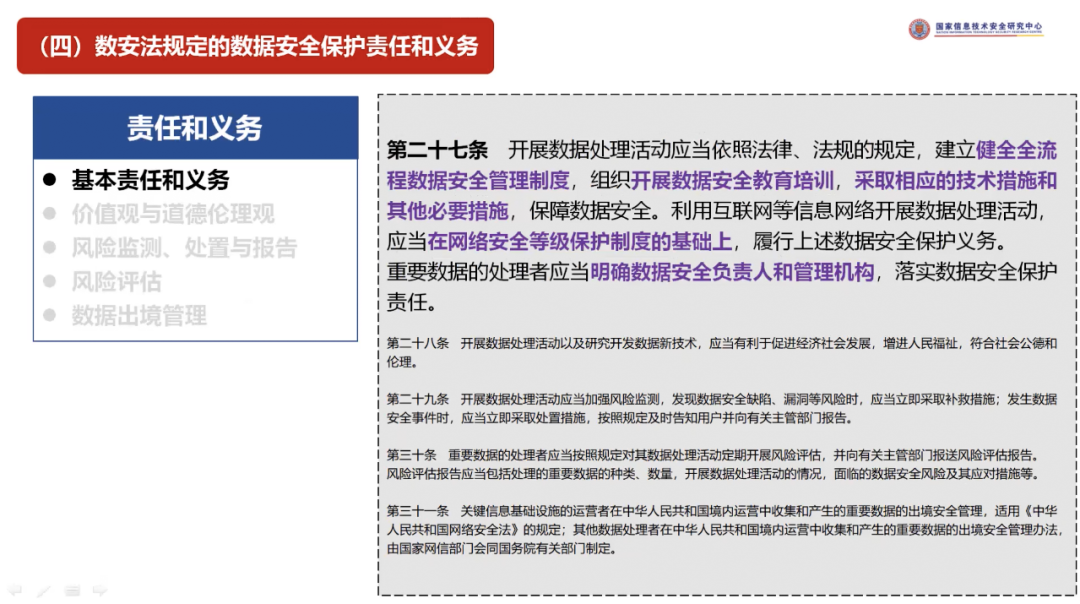

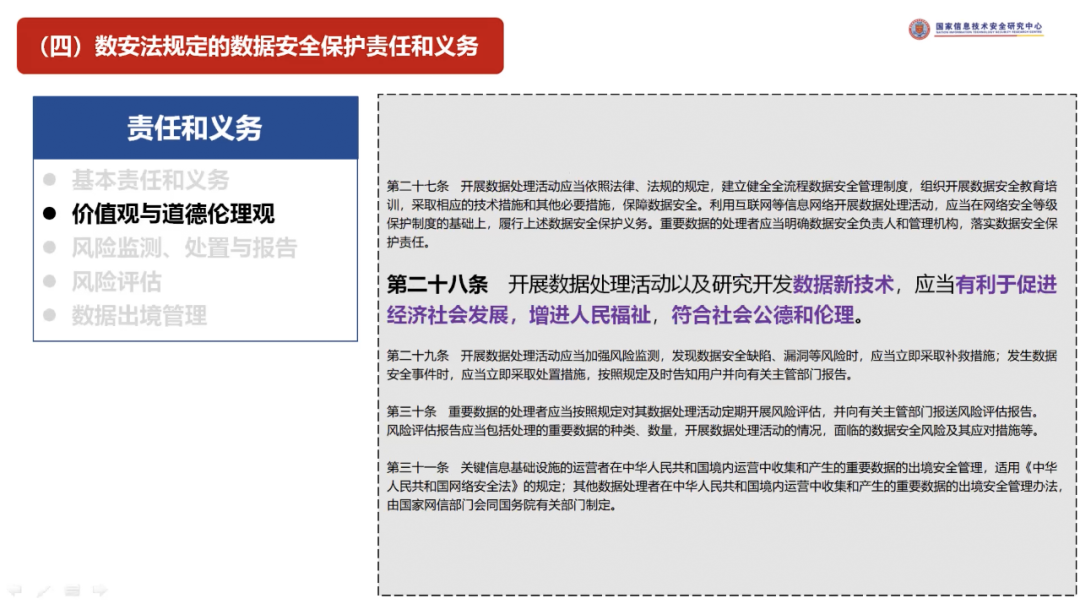

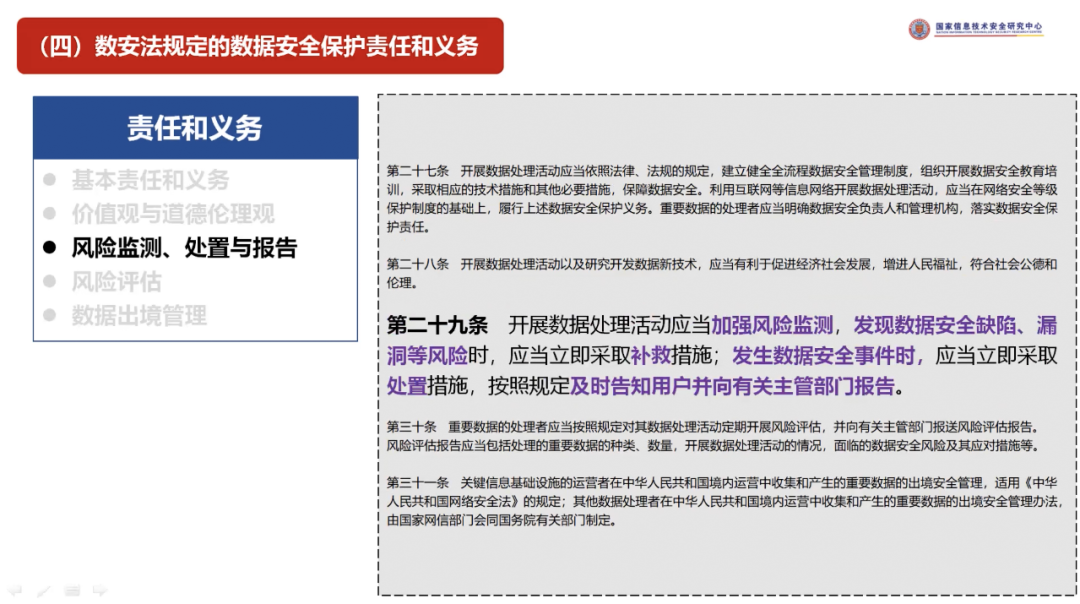

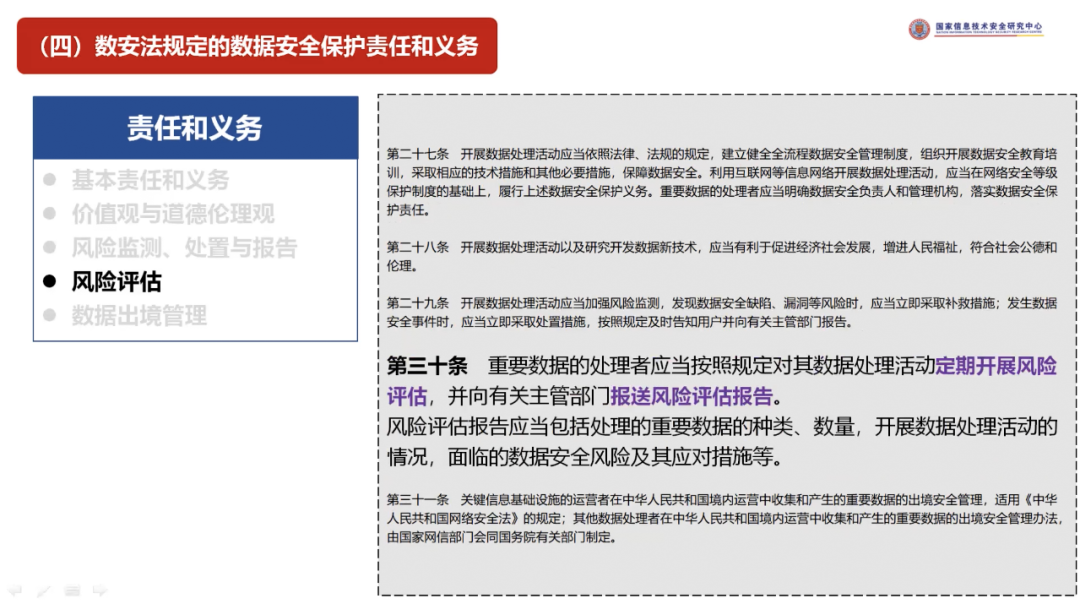

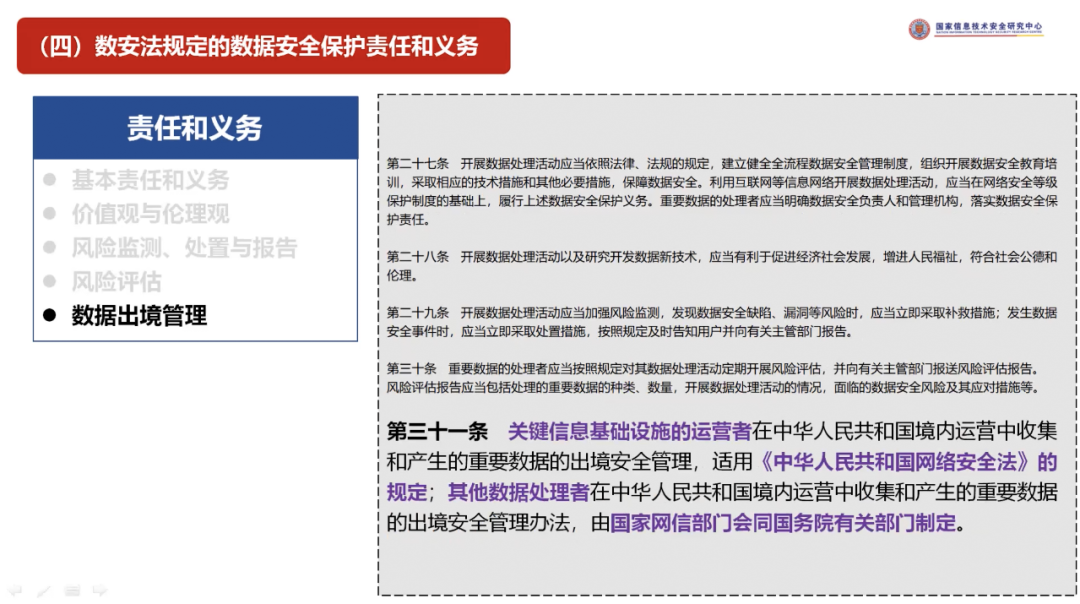

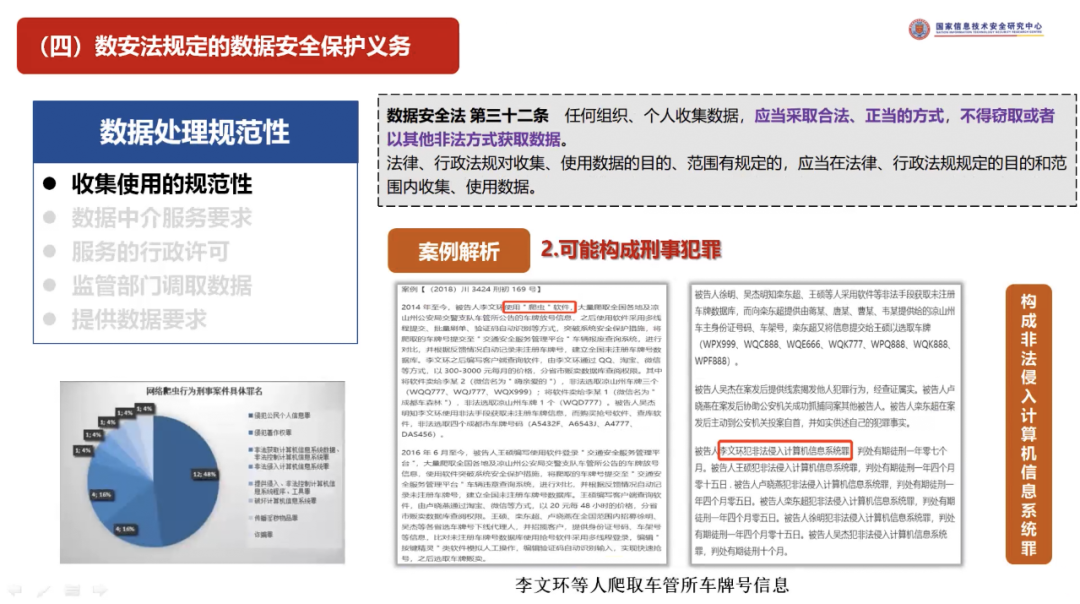

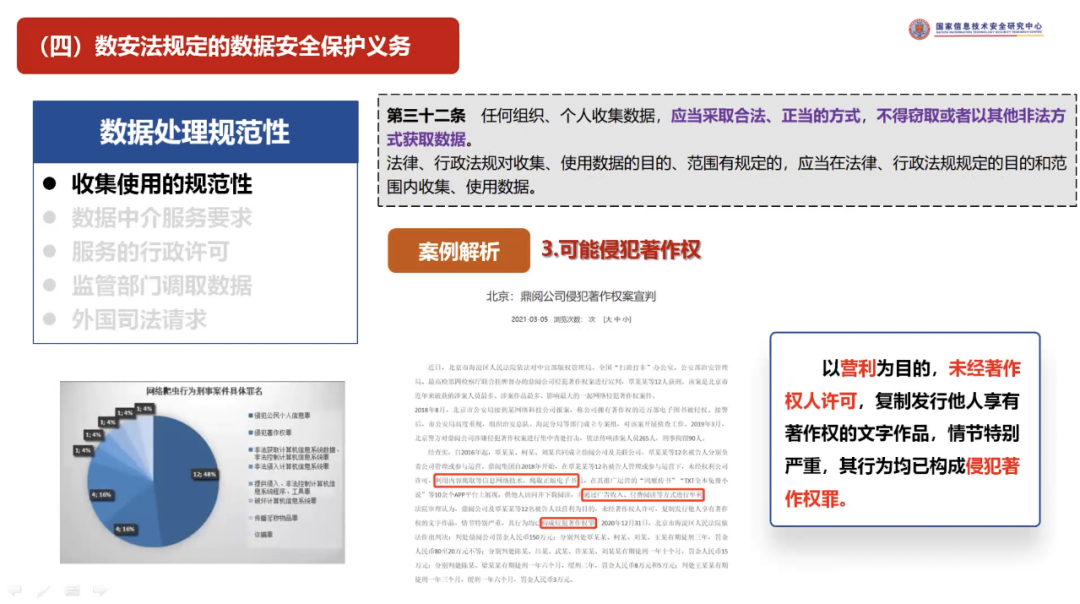

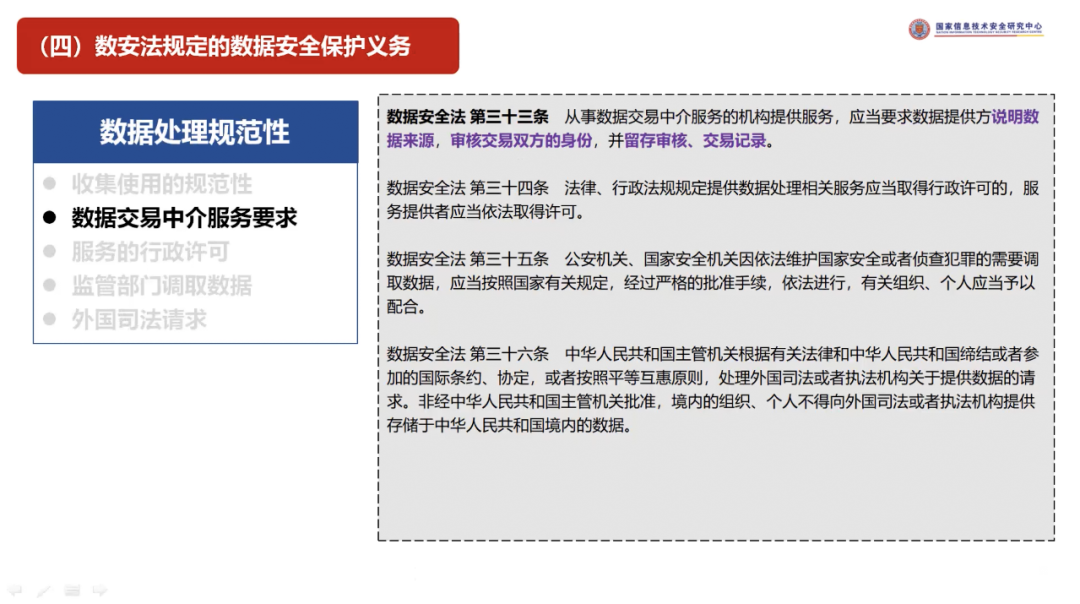

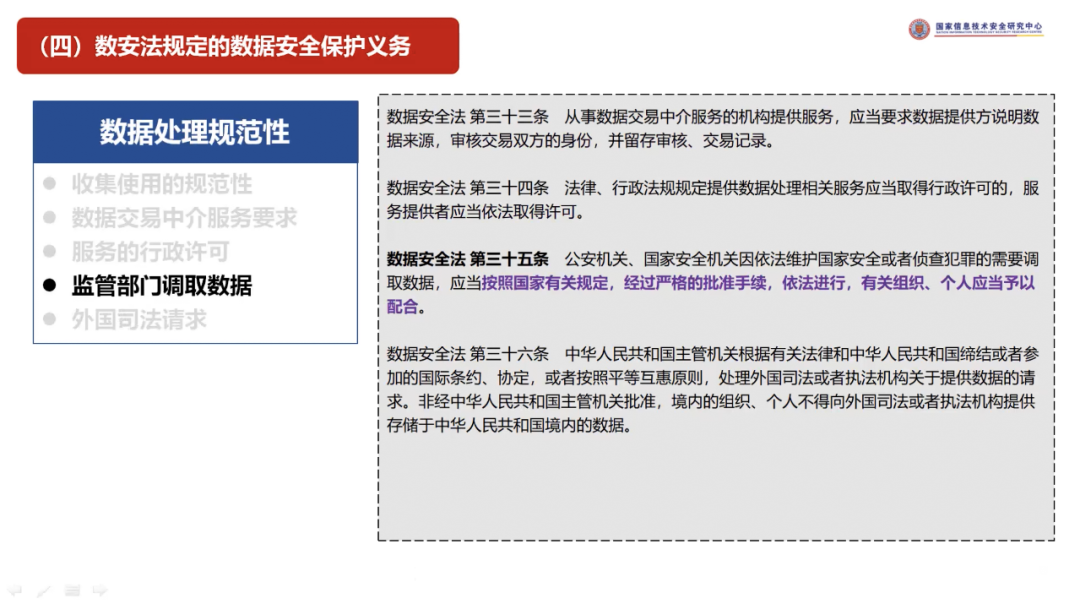

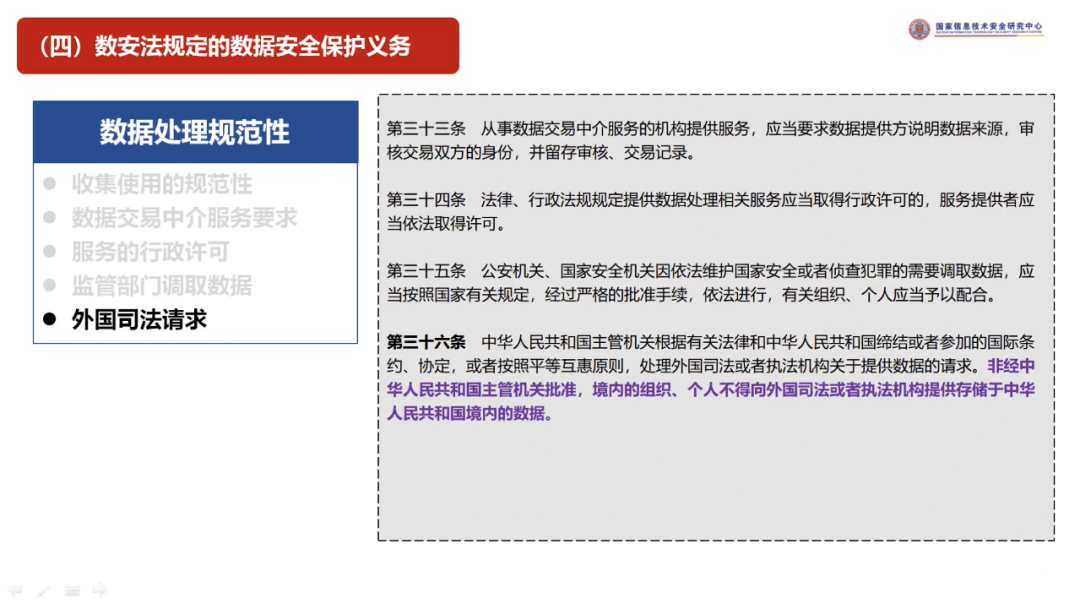

(四)数安法规定的数据安全保护责任和义务

在当前数据时代下,关于数据的利用,特别是大数据和人工智能技术为代表的数据新技术的应用,为当今社会带来巨大的商业价值和社会效益。同时,也会对社会道德和伦理带来新的挑战,所以应该高度重视社会公德和伦理的问题,比如数据样本的选择、算法设计以及产品开发等重要环节,应该增加审查机制,避免出现严重的问题。

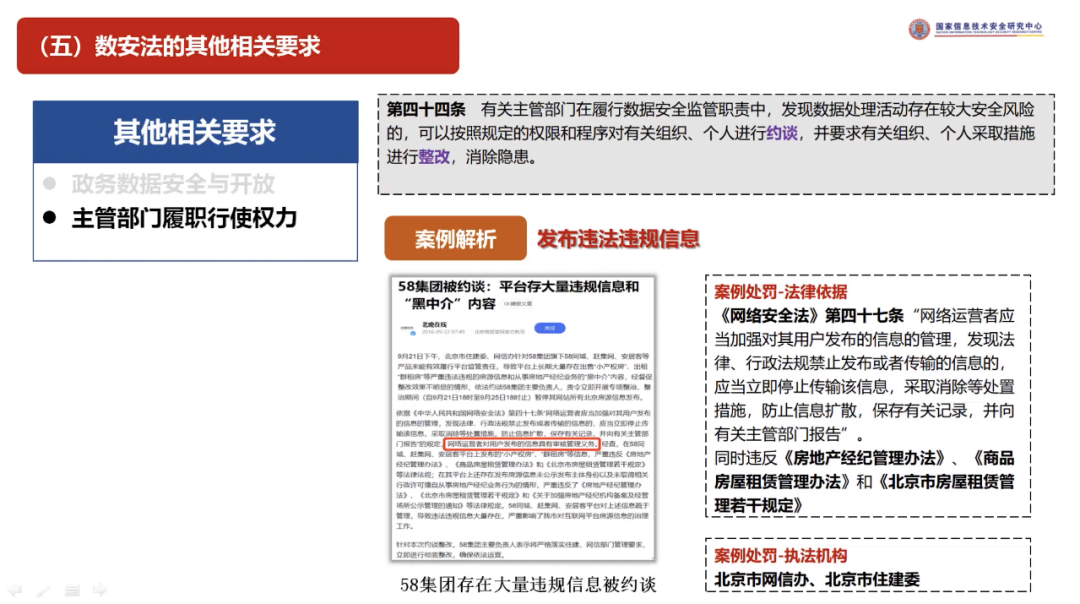

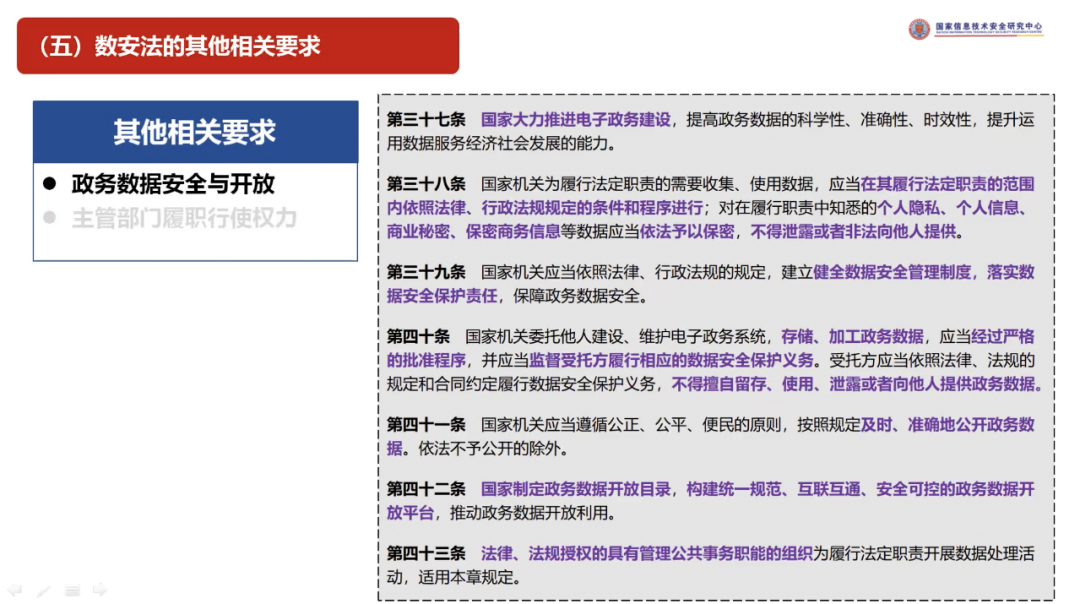

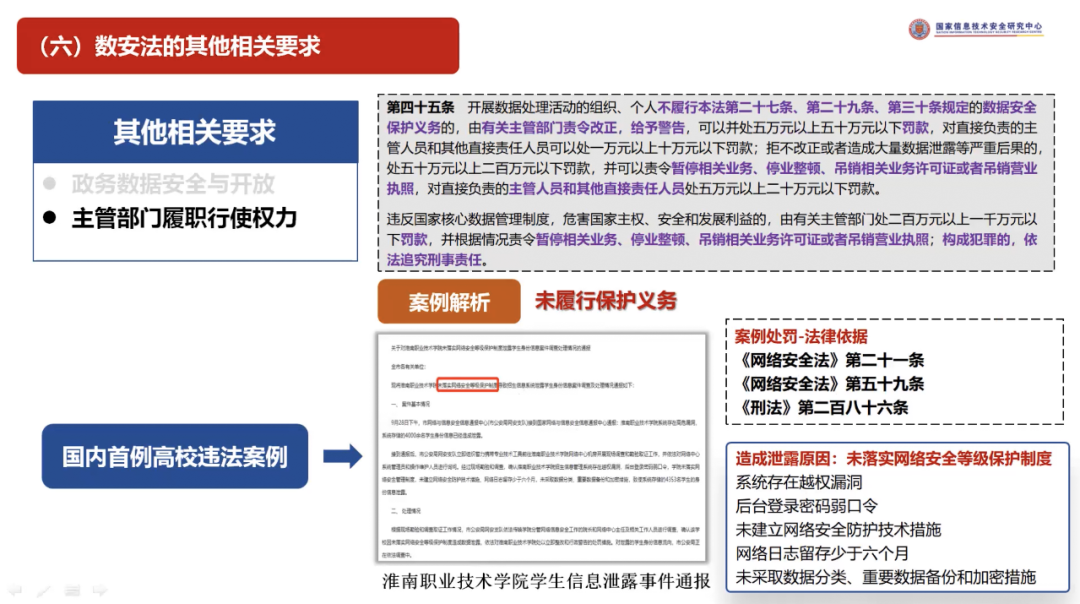

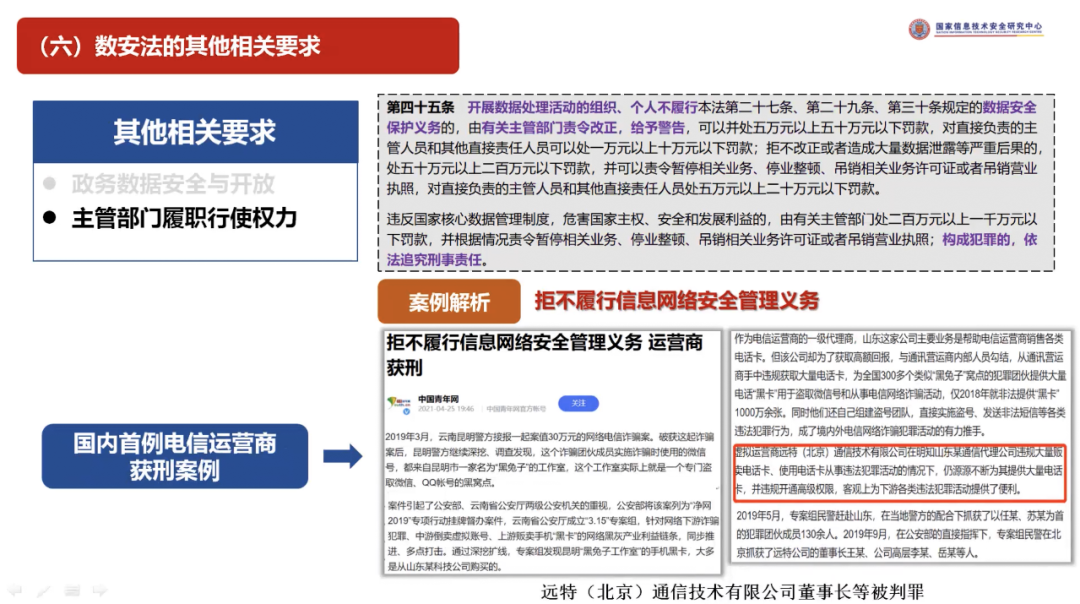

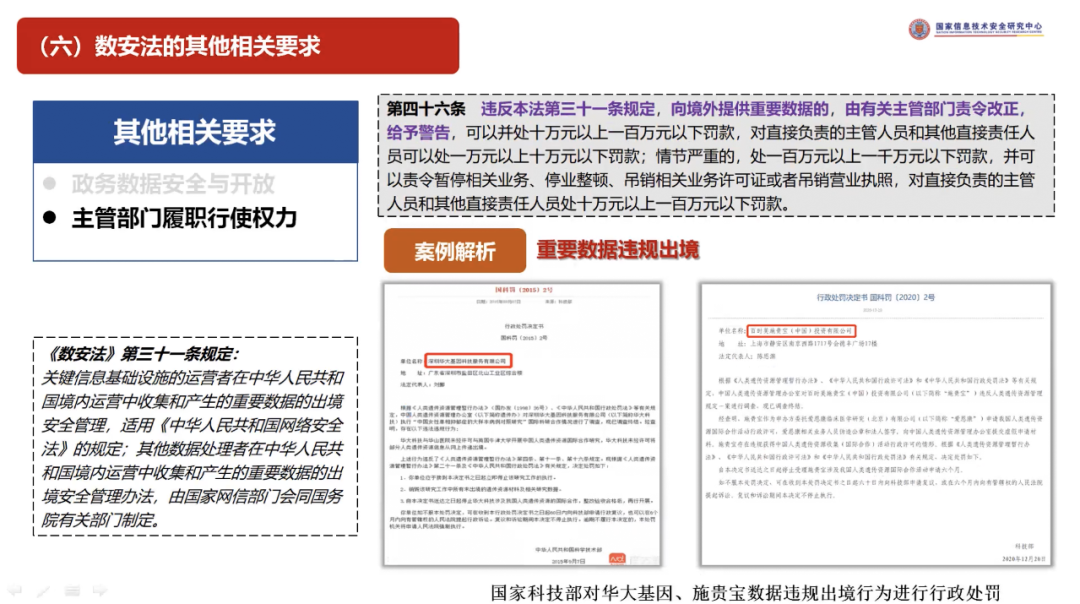

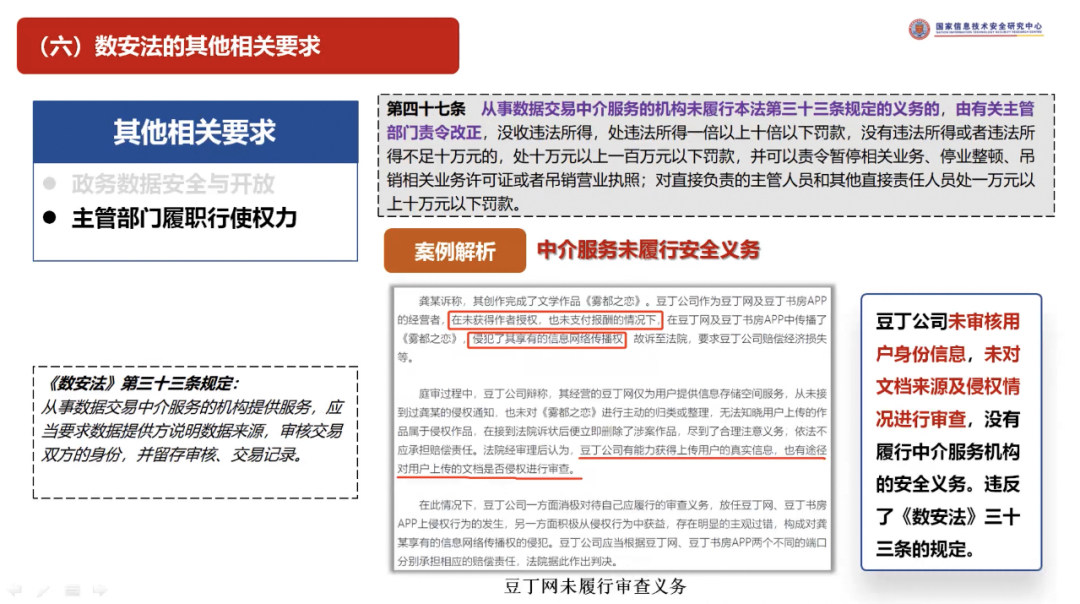

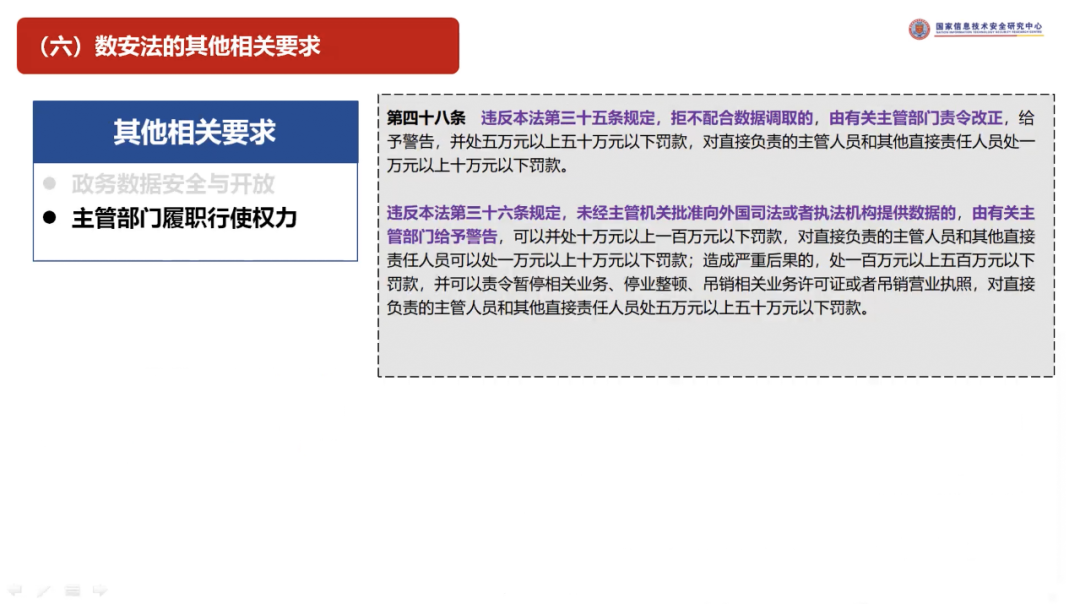

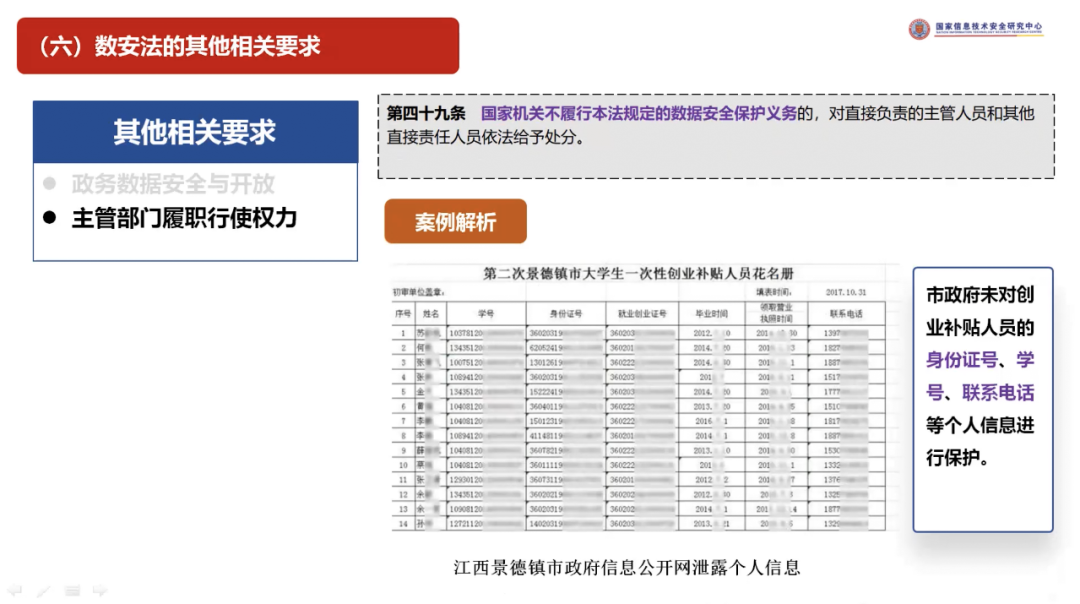

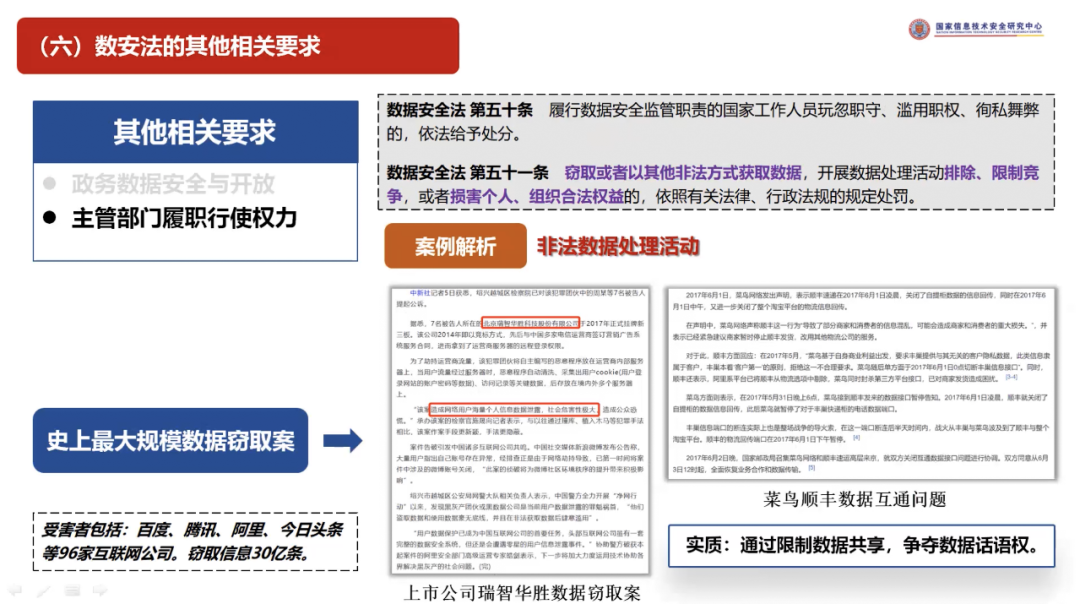

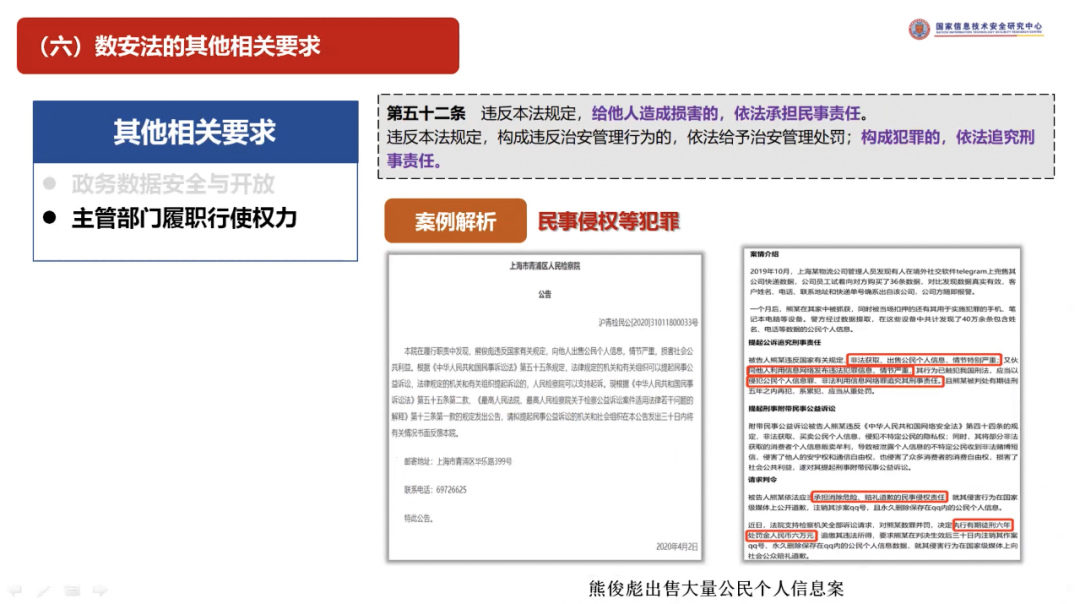

(五)数安法的其他相关要求

四、数据安全监管举措

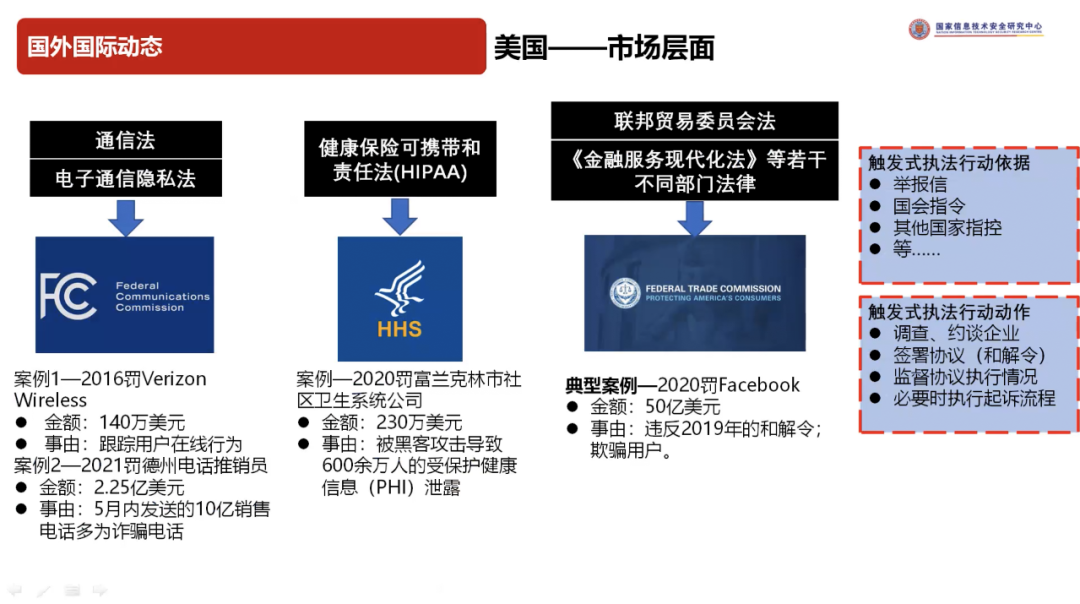

联邦数据,主要从美国数据战略发展的角度所出,从监管角度,主要有政府测、市场测和地方部门,也包括个人标识信息的监管。

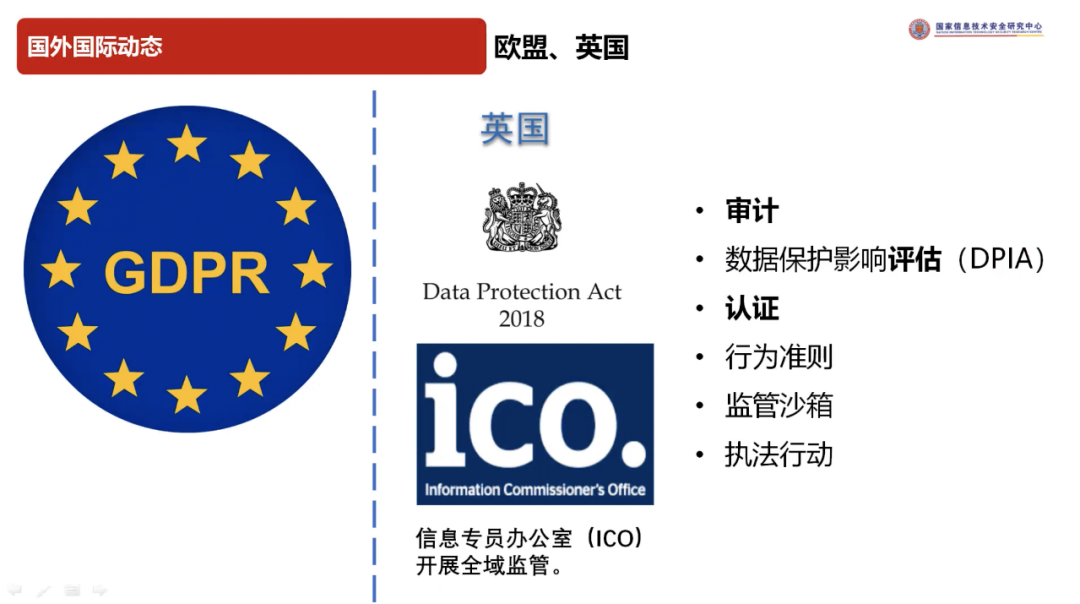

监管沙箱,主要是针对新技术的一项监管措施,目的是针对基础应用,特别从设计阶段就开展相关监管和指导活动,这也是值得我们借鉴的一个具体做法。

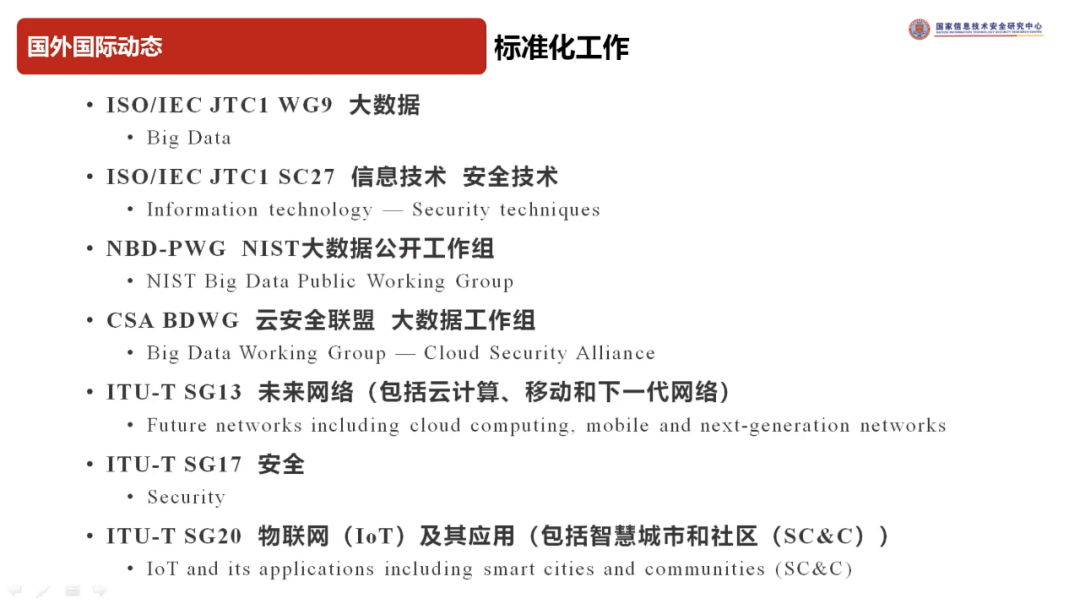

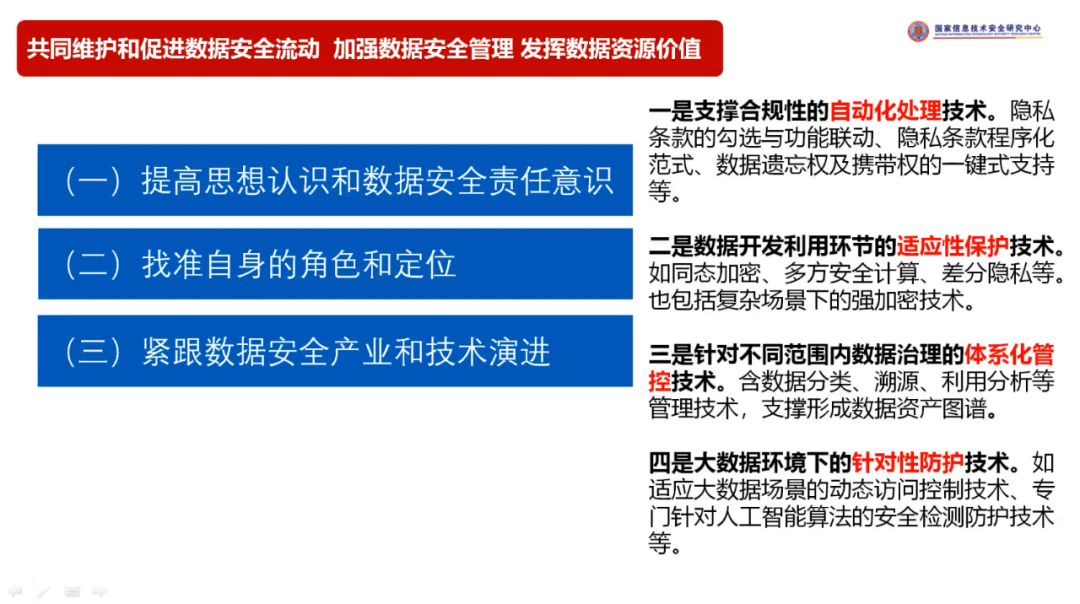

国际标准化的发展趋势主要三类:

第一,世界各国,尤其发达国家高度重视国际标准化。

第二,国际标准不断向社会各个领域拓展,由ISO先后制定社会责任、组织自理、政府效能、城市可持续发展、反贿赂、审计管理,以及劳工权益保护等领域的一些国际标准。我们国家相关部门对国际标准在社会领域拓展的态势也十分重视,相关部门联合参与关于社会责任标准的制定,其中包括中纪委牵头参与反贿赂标准的制定,审计署主导制定审计管理方面的国际标准。

第三,国际标准更加关注新兴产业的发展,特别在智能制造方面,几大标准组织都做了深度参与,目前多个标准化组织在数据安全领域,特别围绕着大数据安全风险以及对个人信息保护都推出了一系列的国际标准。

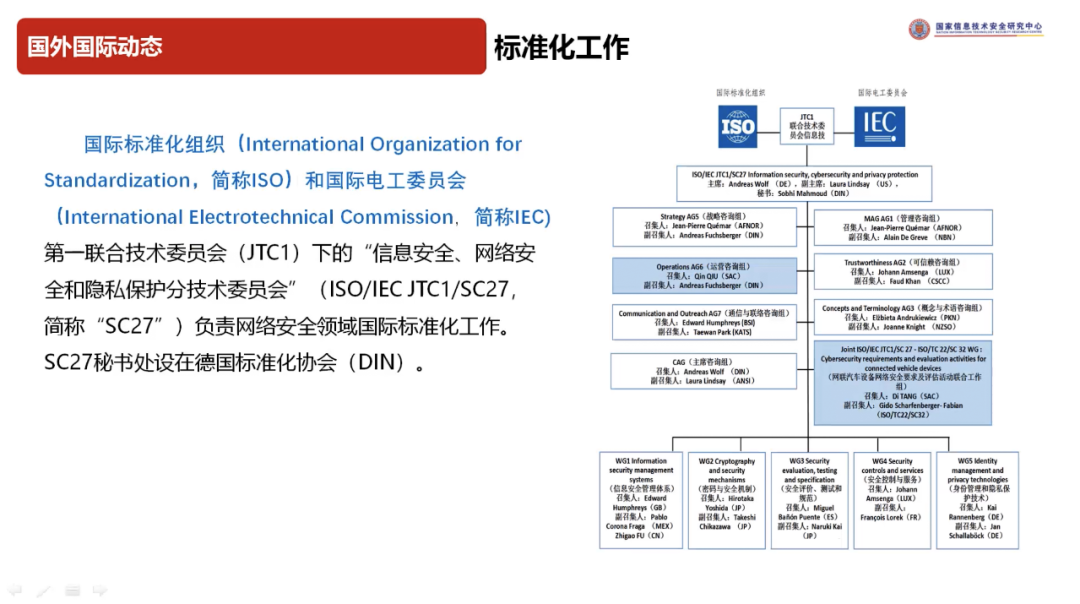

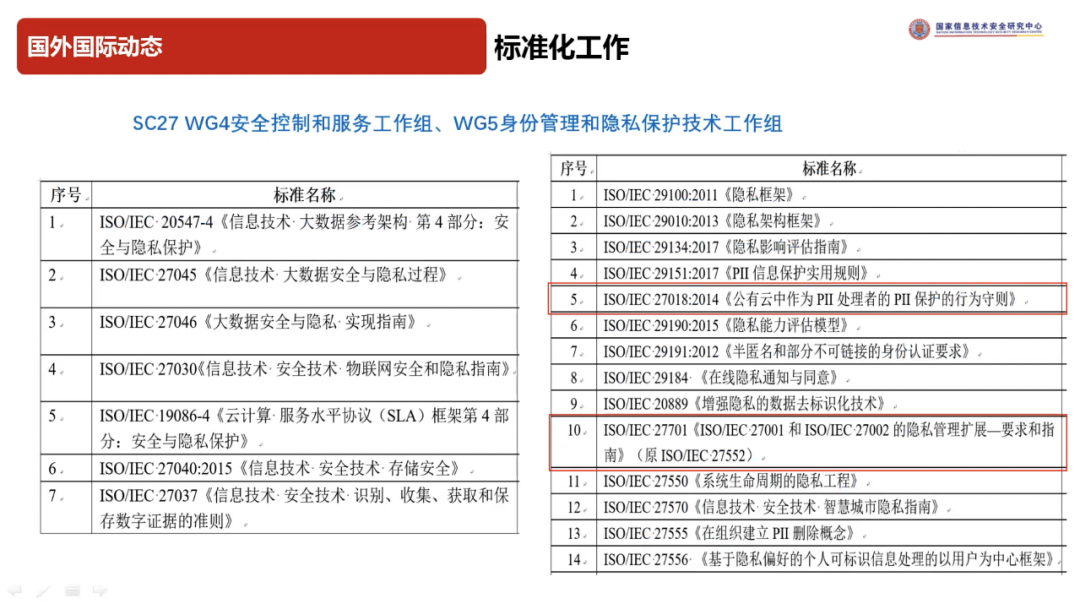

这是SC27的基本架构,从2008年开始,我们国家的专家在SC27开始担任国际标准自修订项目编辑、常设文件编辑、研究项目报告人以及联络官等职位。我国也参与和主导SC27数据安全研究项目,以数据安全为核心,覆盖网络空间安全、数据安全和隐私保护等领域的内容,主要明确数据安全的概念、相关风险、标准化的需求,并提出数据安全标准化工作的路线图。

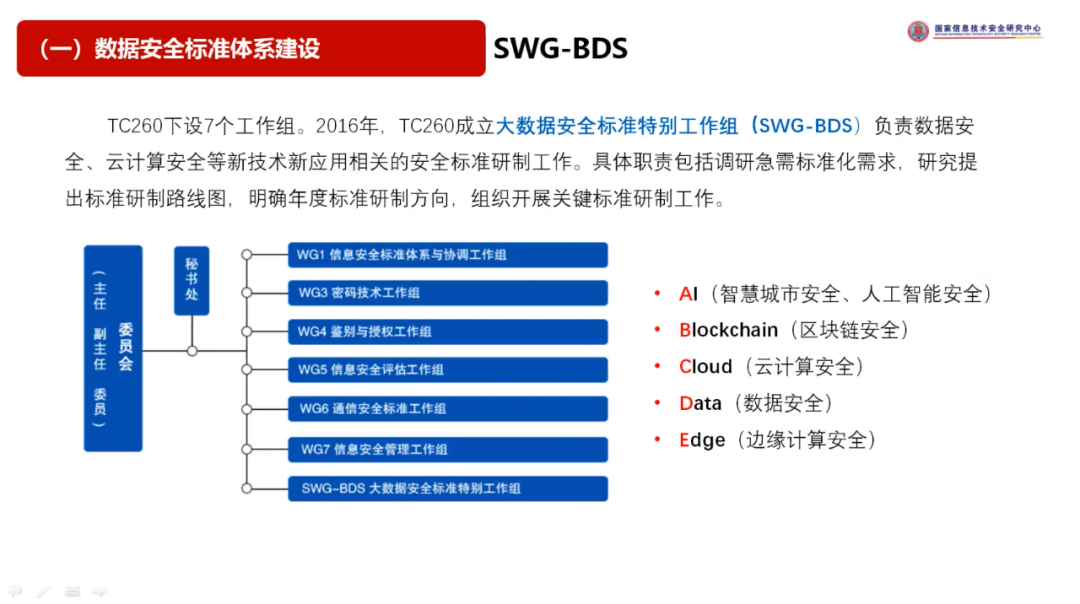

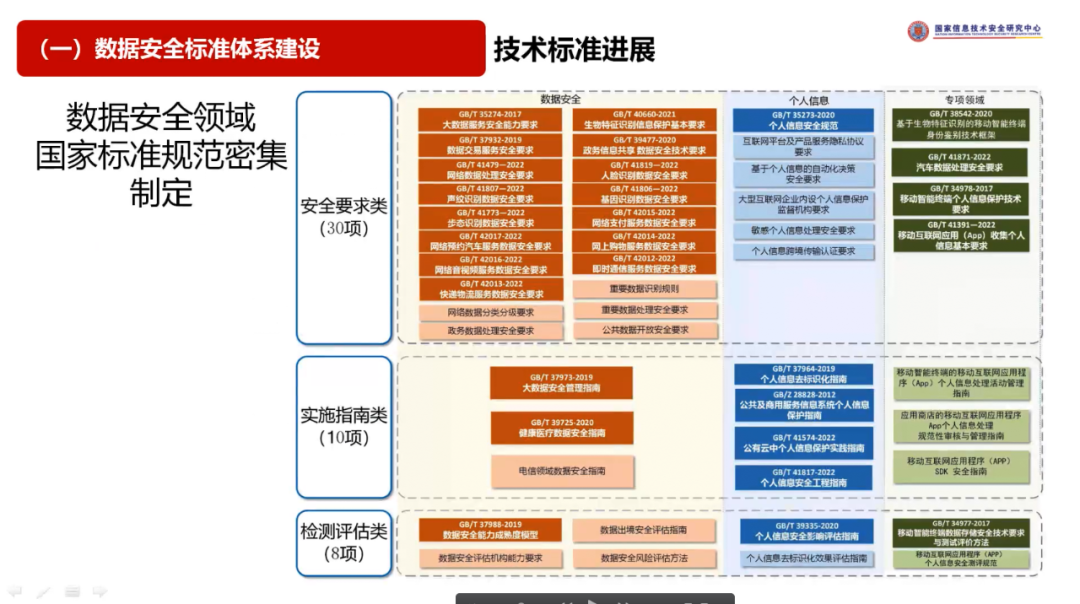

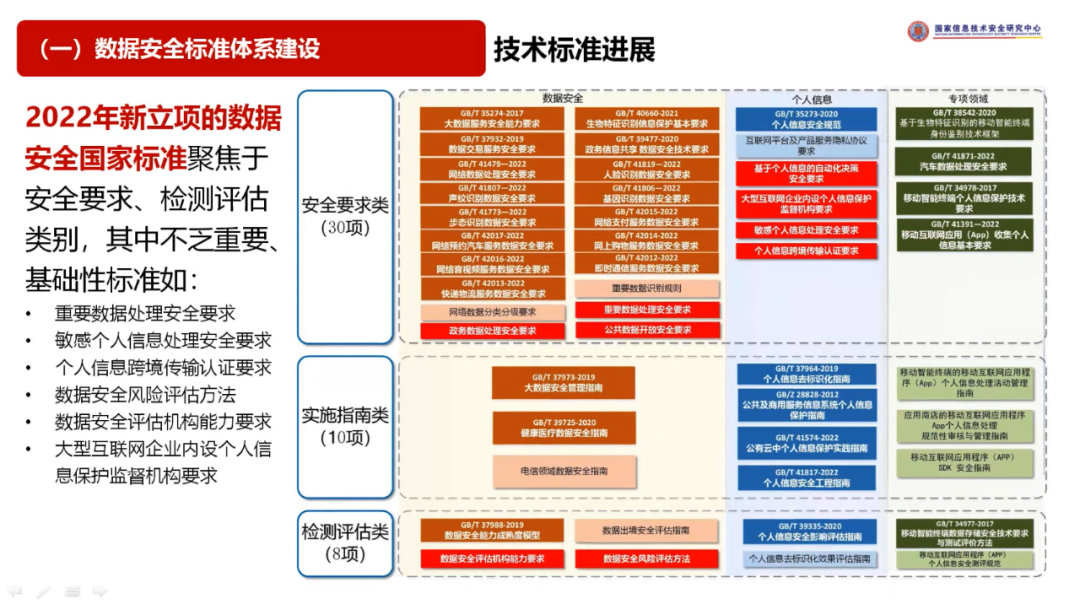

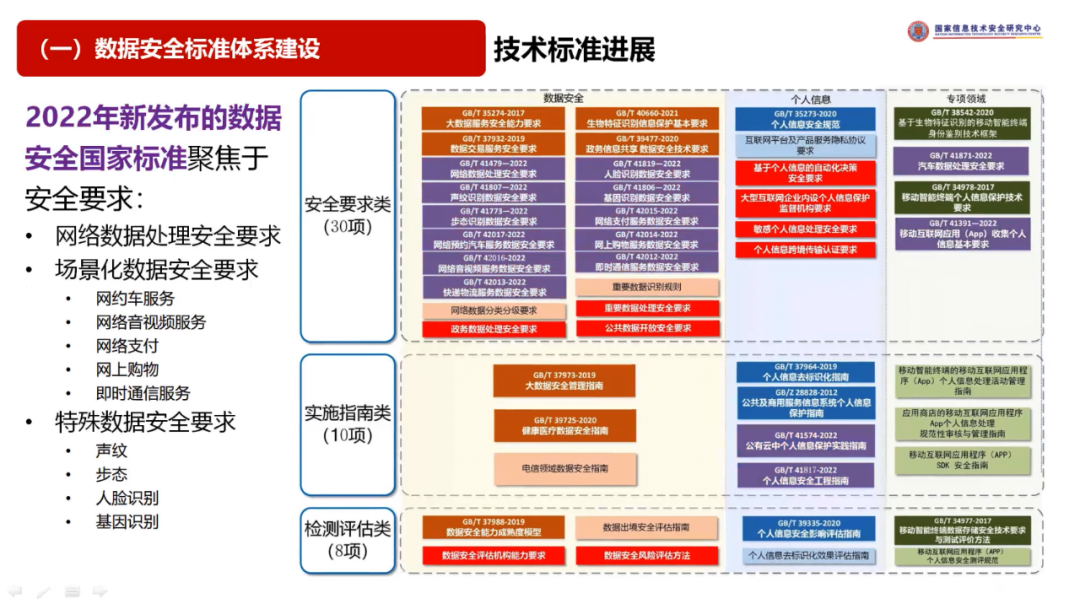

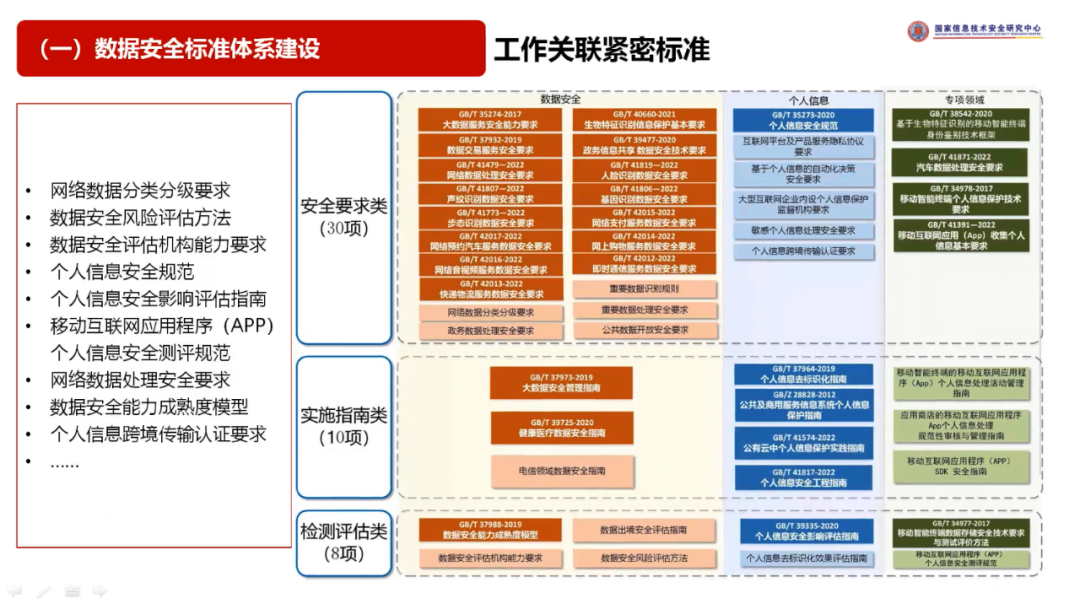

(一)数据安全标准体系建设

标准化作用体现五个方面:

第一,在保障安全、保障健康和保障环保等方面,标准化具有底线作用。

第二,在促进经济转型升级,体制增效方面,标准化具有规制作用。

第三,在促进科技成果的转化,特别是培育新经济等方面,标准化具有引领作用。

第四,在促进社会治理,公共服务等方面,标准化具有支撑作用。

第五,在国际贸易和技术交流等方面,标准化具有通行证作用。

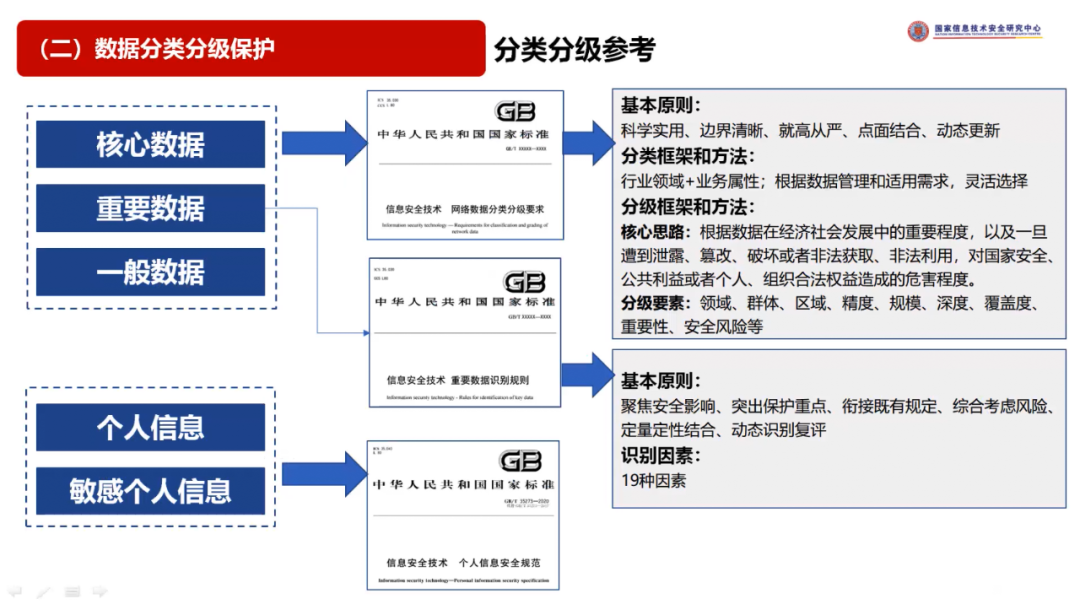

(二)数据分类分级保护

分级是目的,主要为了确定不同等级的数据要使以不同方式的保护措施;分类是途径,在数据保护中首先要准确识别数据资产。

重要数据识别的因素,目前在标准里大多是与安全性相关,比如反映关键信息基础设施网络安全保护情况,可被利用实施对关键信息基础设施的网络攻击,如反映关键信息基础设施网络安全方案、系统配置信息、核心软硬件设计信息、系统拓扑、应急预案等情况的数据属于重要数据。

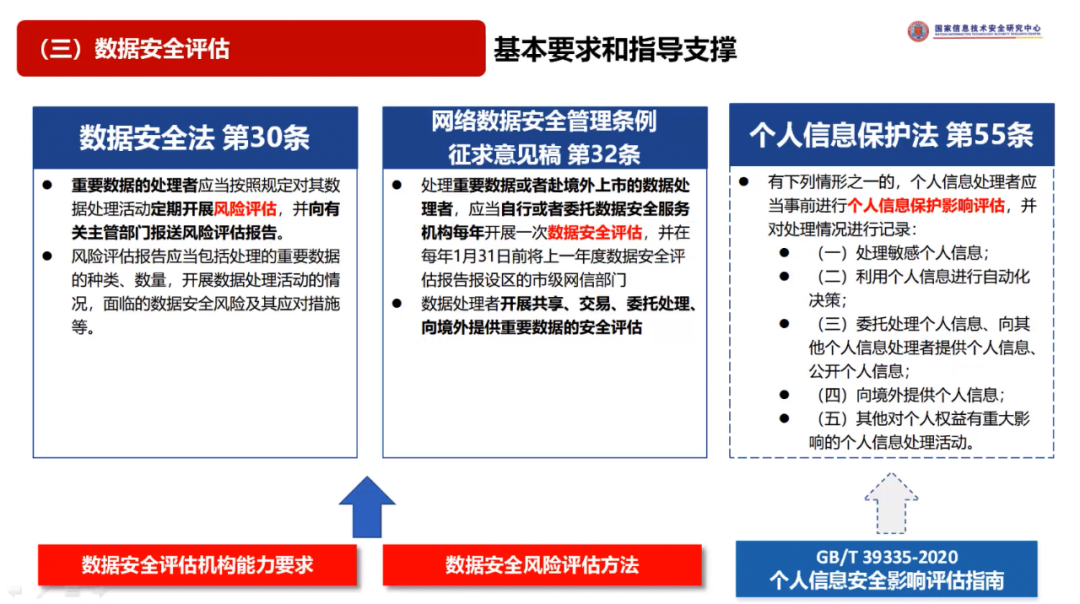

(三)数据安全评估

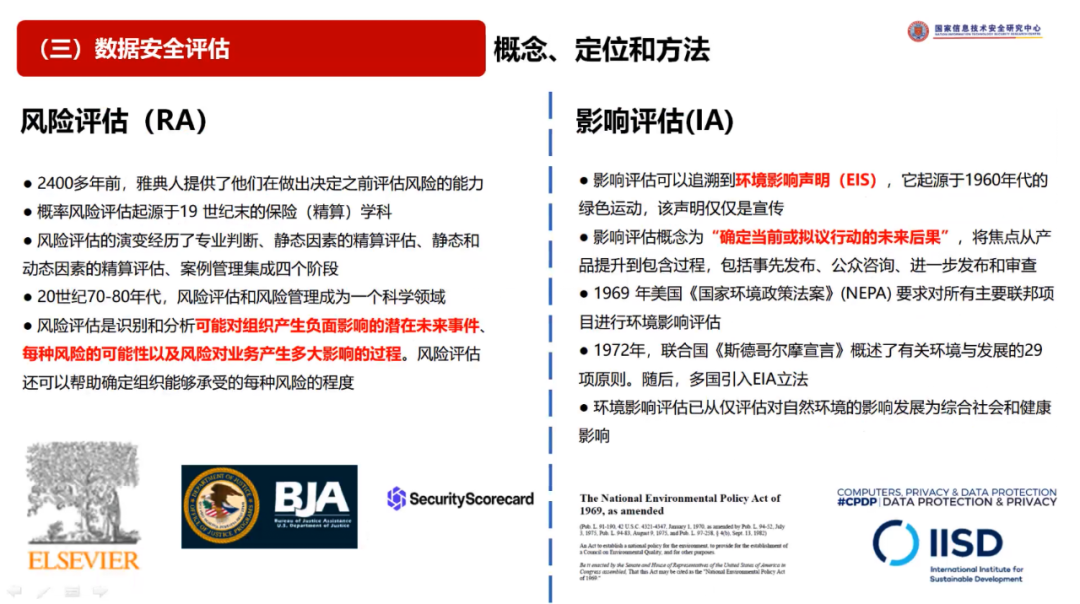

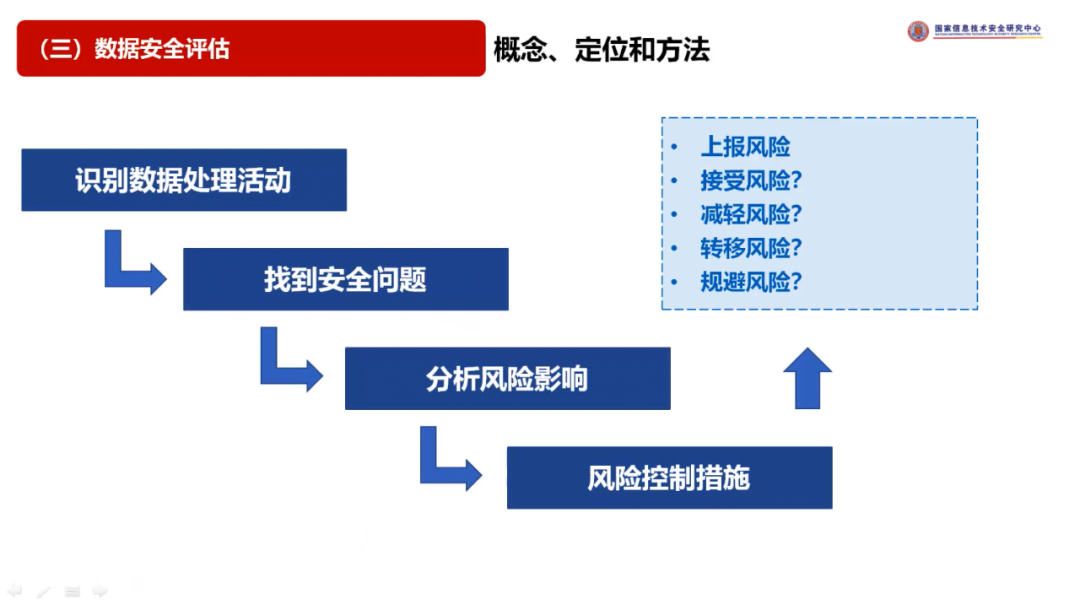

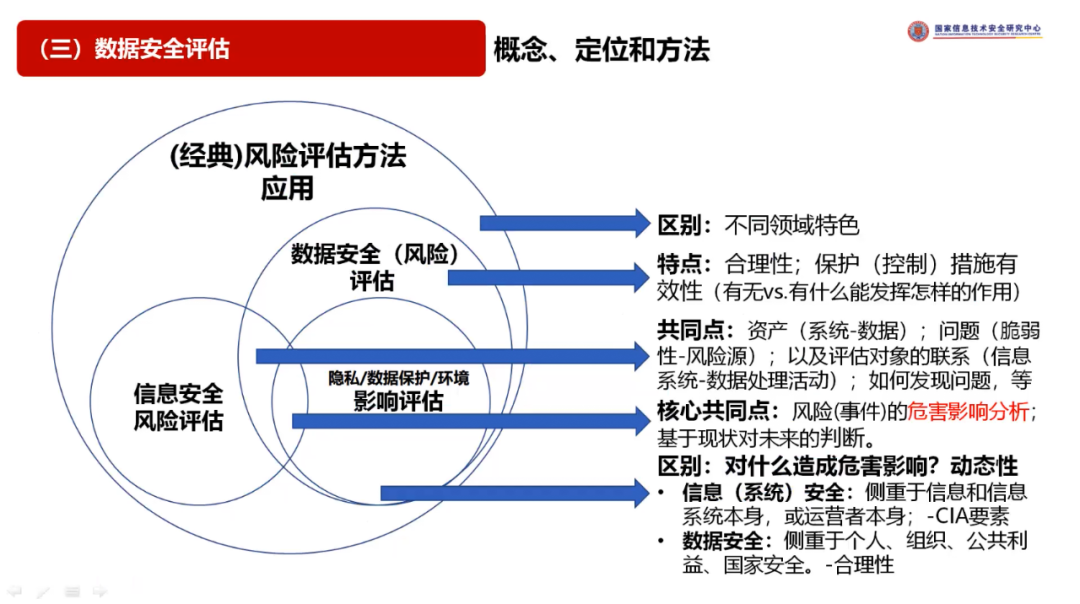

风险评估的目的是为风险管理的决策提供依据,从所面临的风险,关联评估对象所涉及到的风险,在风险识别的基础上对已有保护措施的有效性分析,给出目前风险的残余状态,最后判别风险的可接受程度。

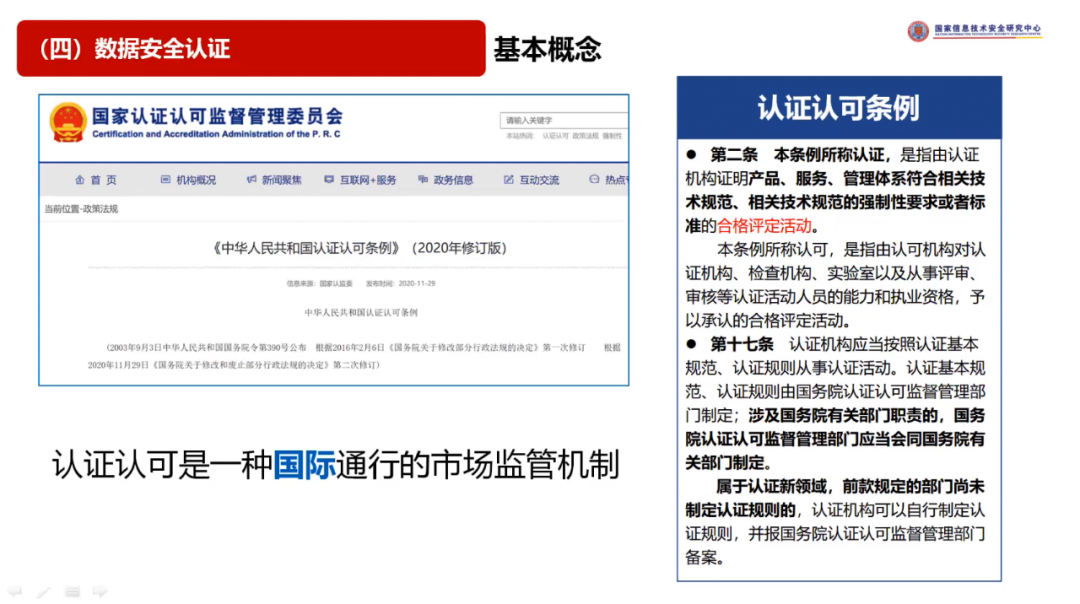

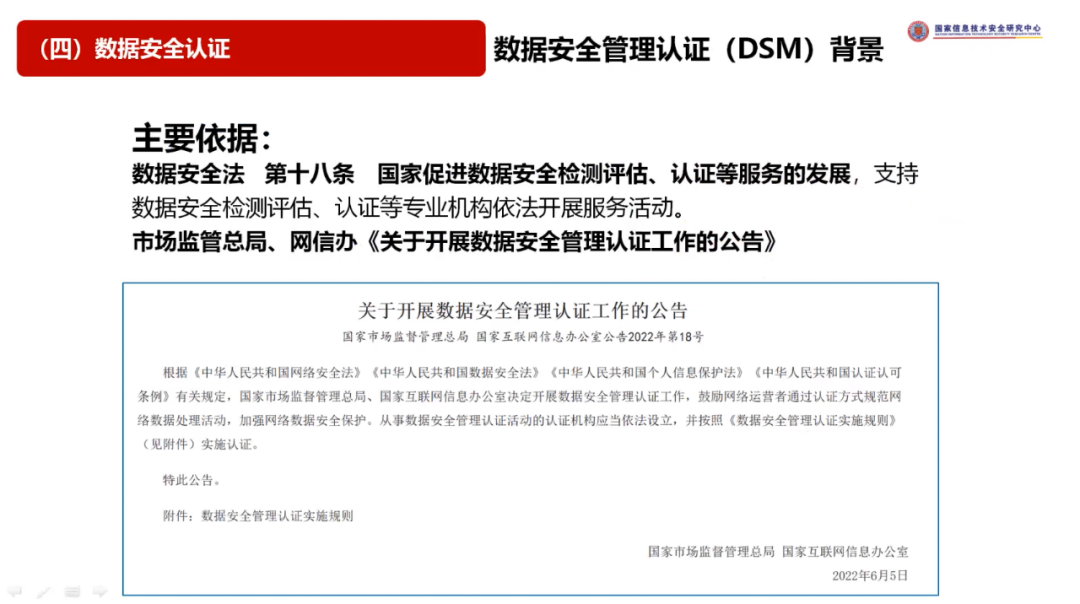

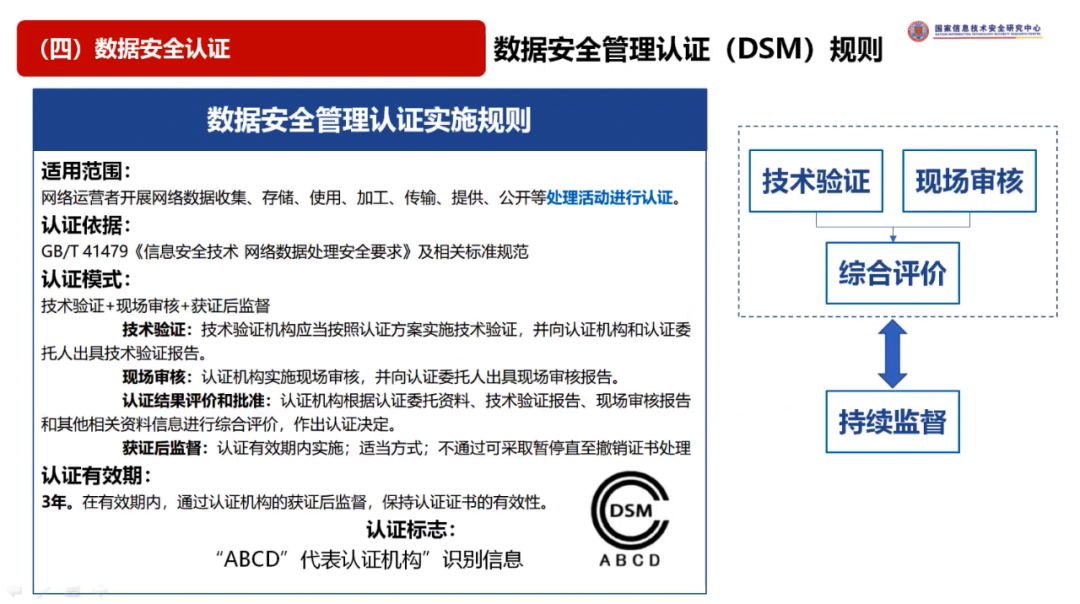

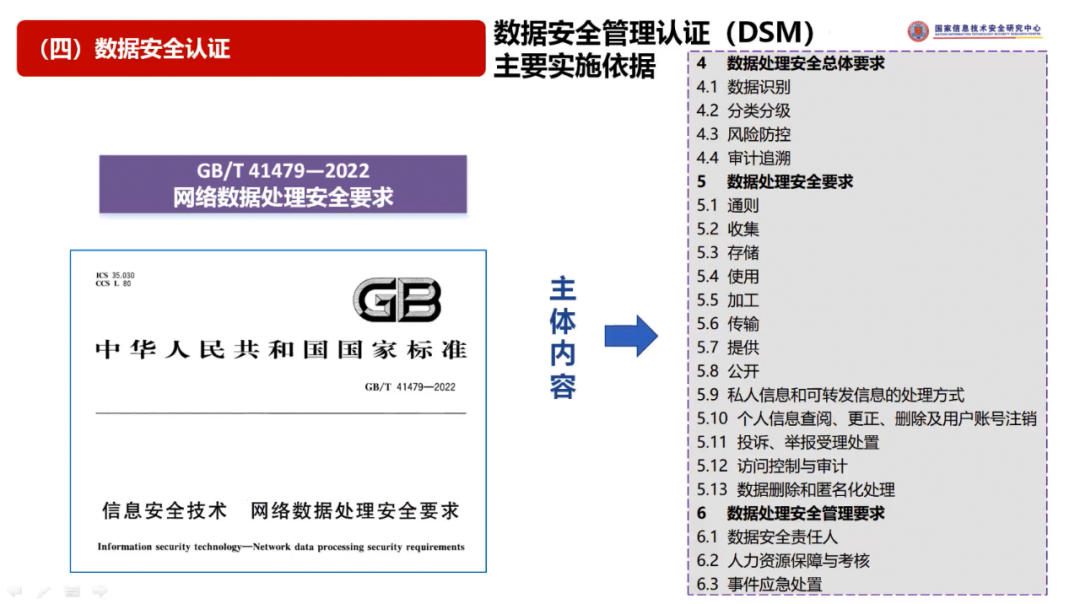

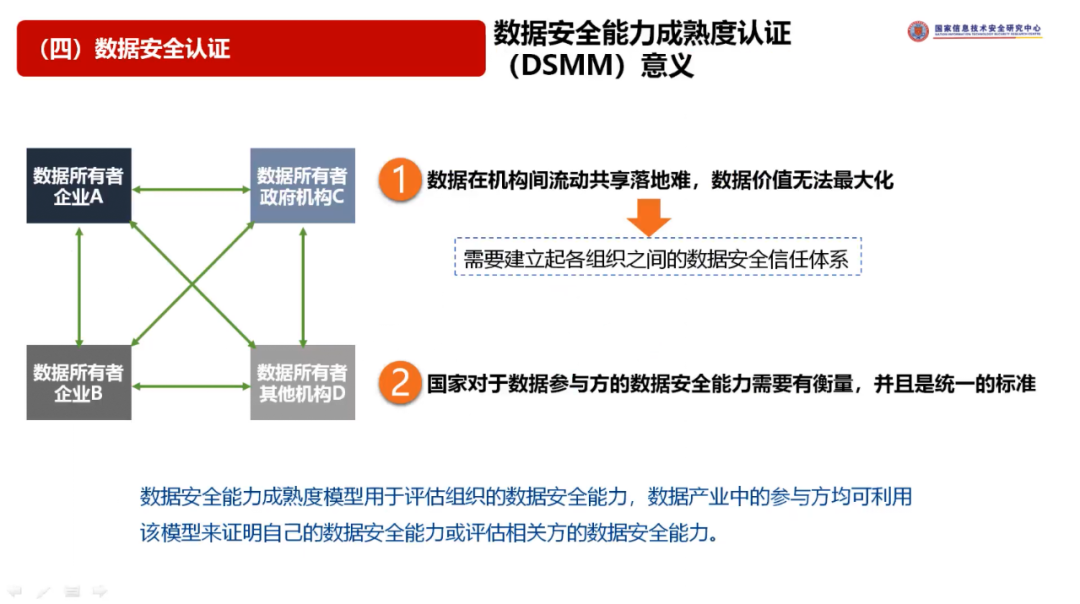

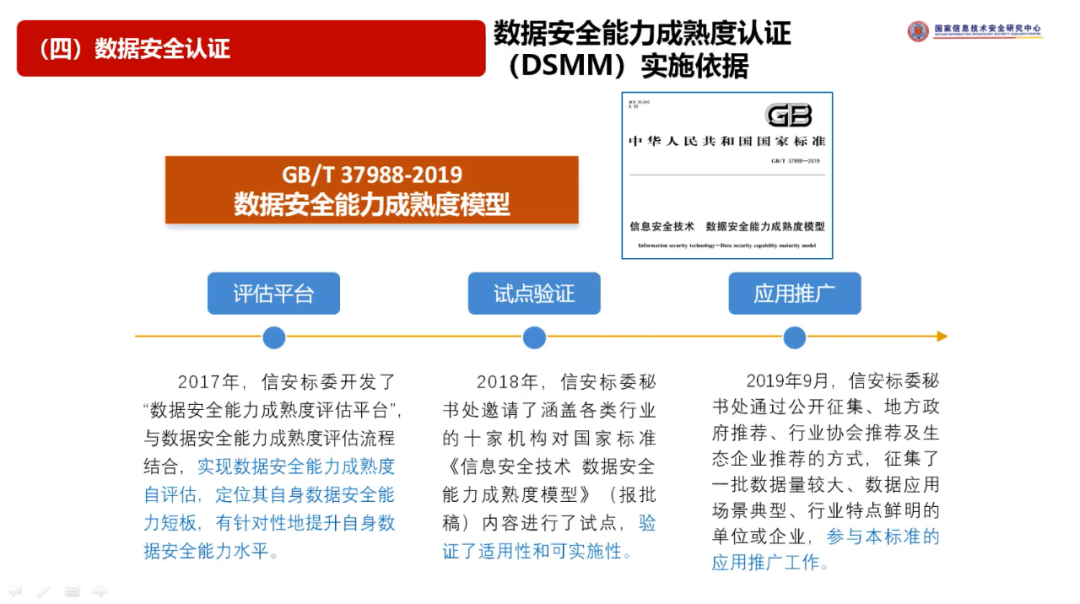

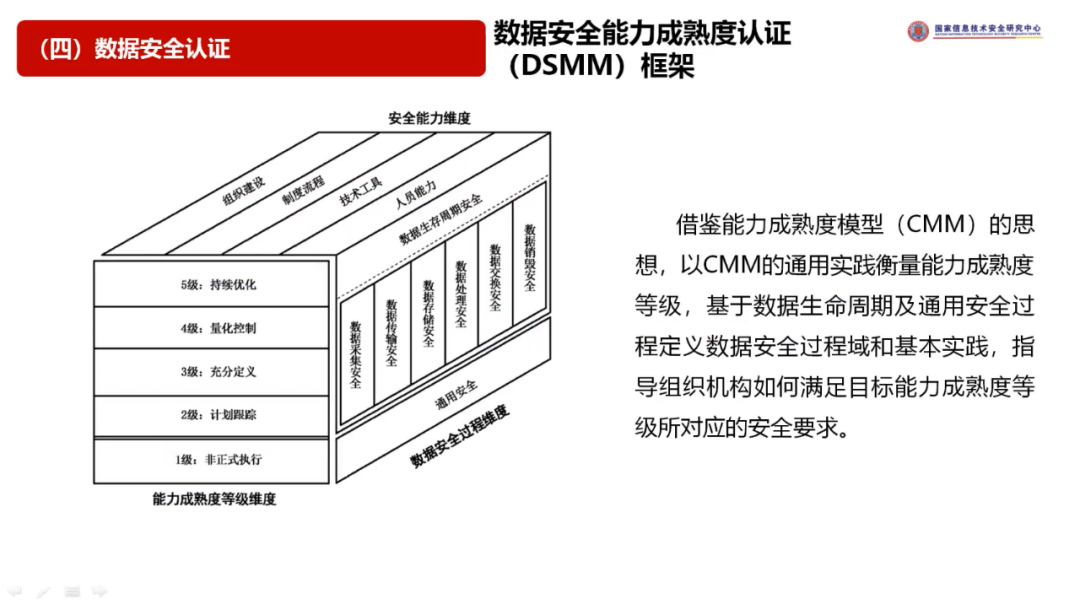

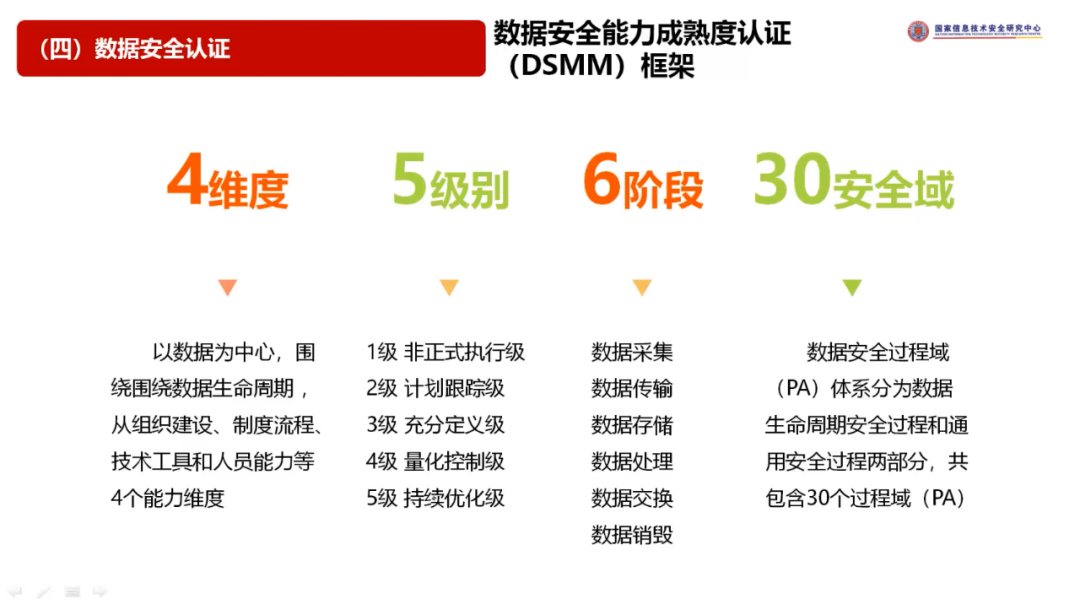

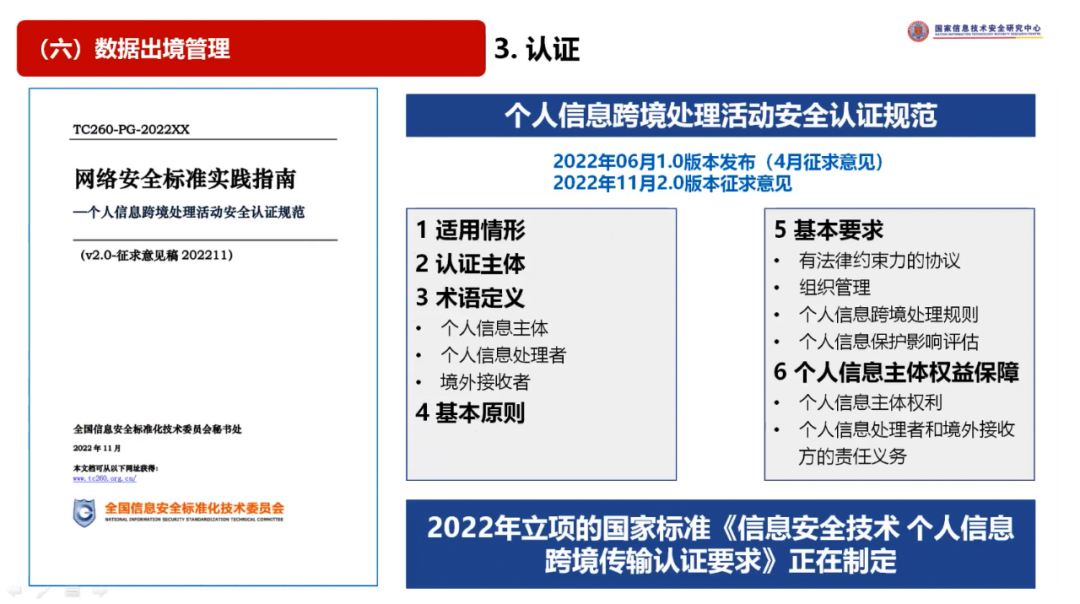

(四)数据安全认证

评估是帮助处理者及时发现问题,认清风险并提出控制建议,而认证的核心是符合性,通过证明产品、服务、管理体系是否符合标准,向市场传递一种信任证明,从某种角度上具有通行证的作用,在业务相关方面,企业和企业之间、企业和用户之间传递一种信任。

数据安全管理认证是世界首例探索性的认证,得到主管监管部门的大力支持,具有标志性的意义。

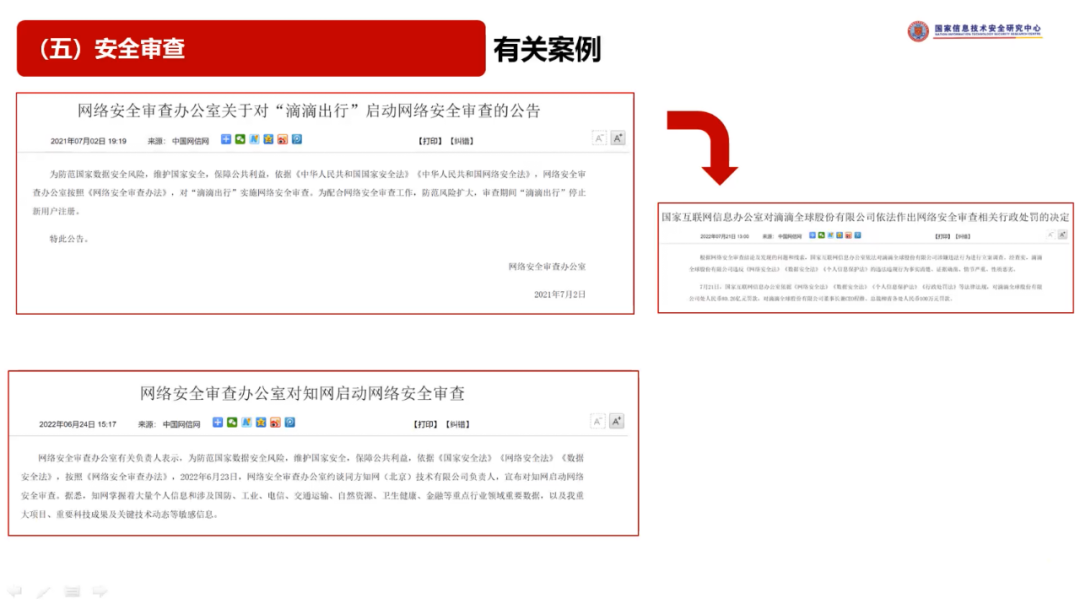

(五)安全审查

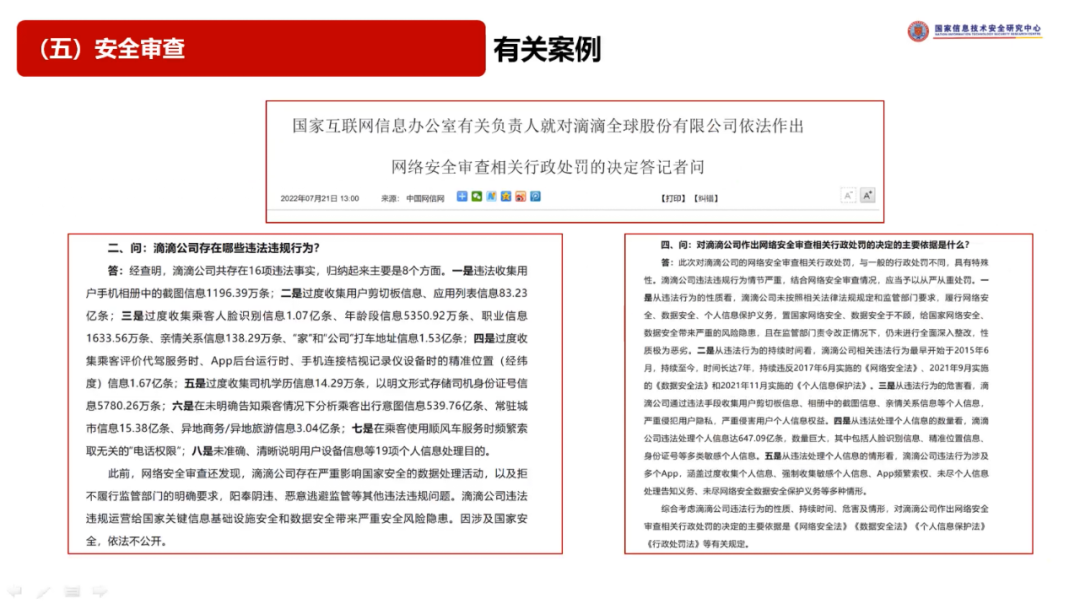

滴滴的违法违规行为,大概存在16项违法事实,可归纳八个方面,主要处罚的依据,从性质、持续时间、危害、违法处理个人信息的数量以及违法处理个人信息的情形综合考虑作出的行政处罚。

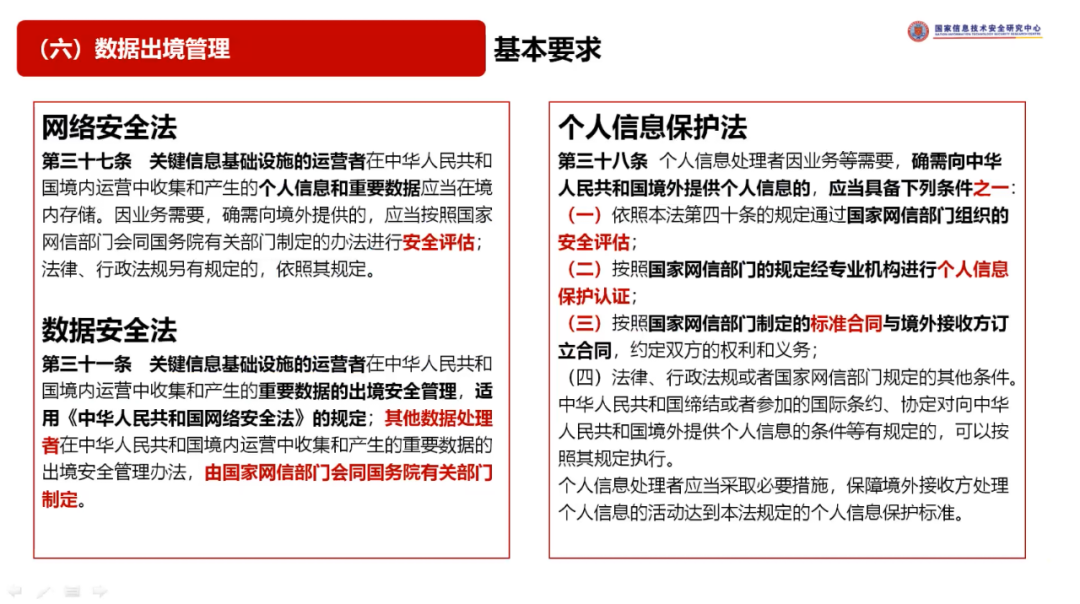

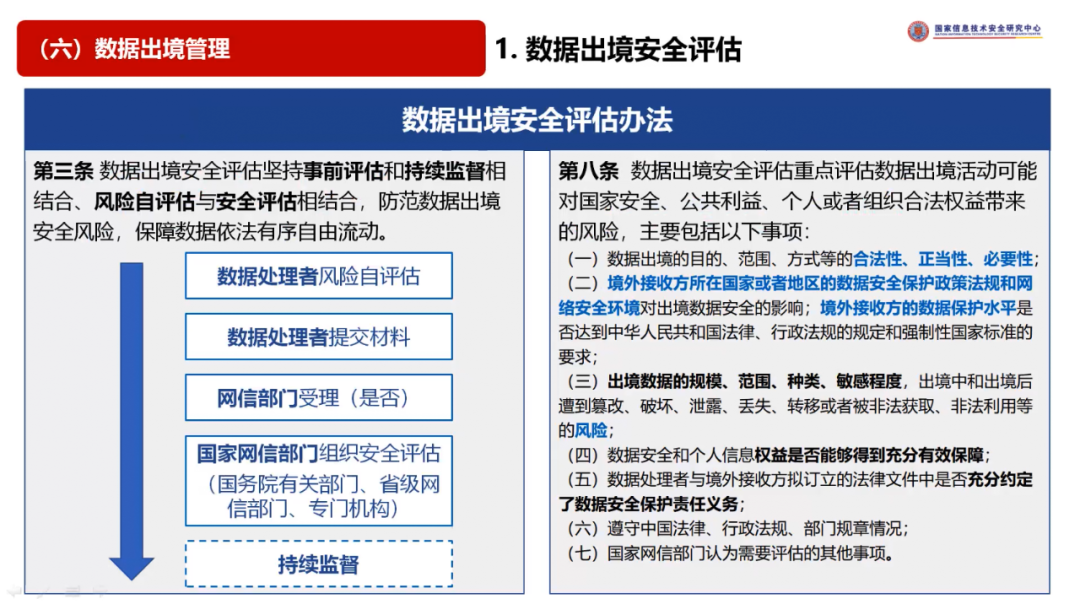

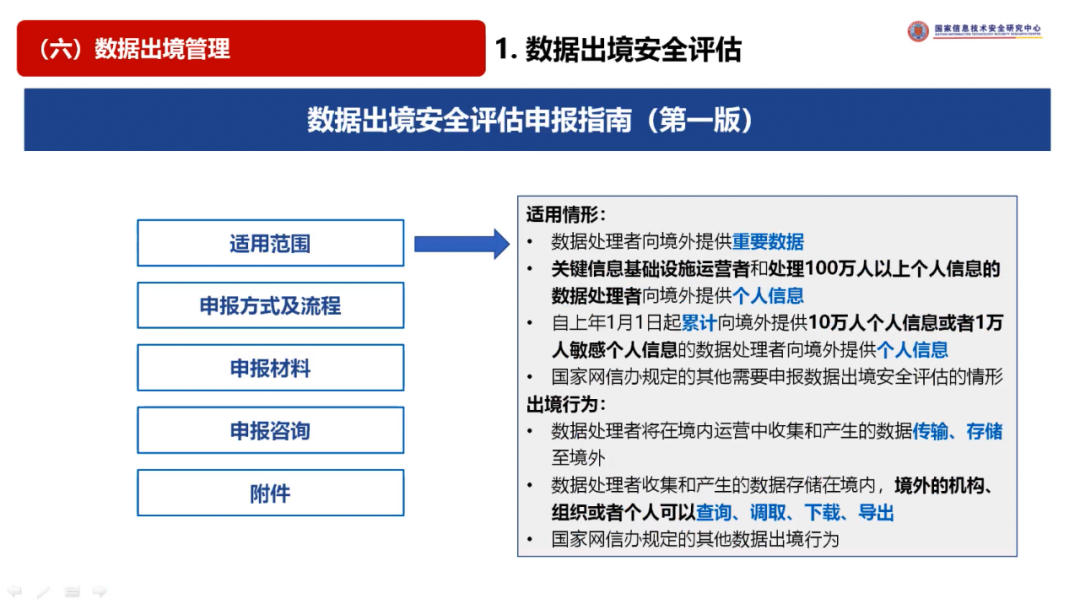

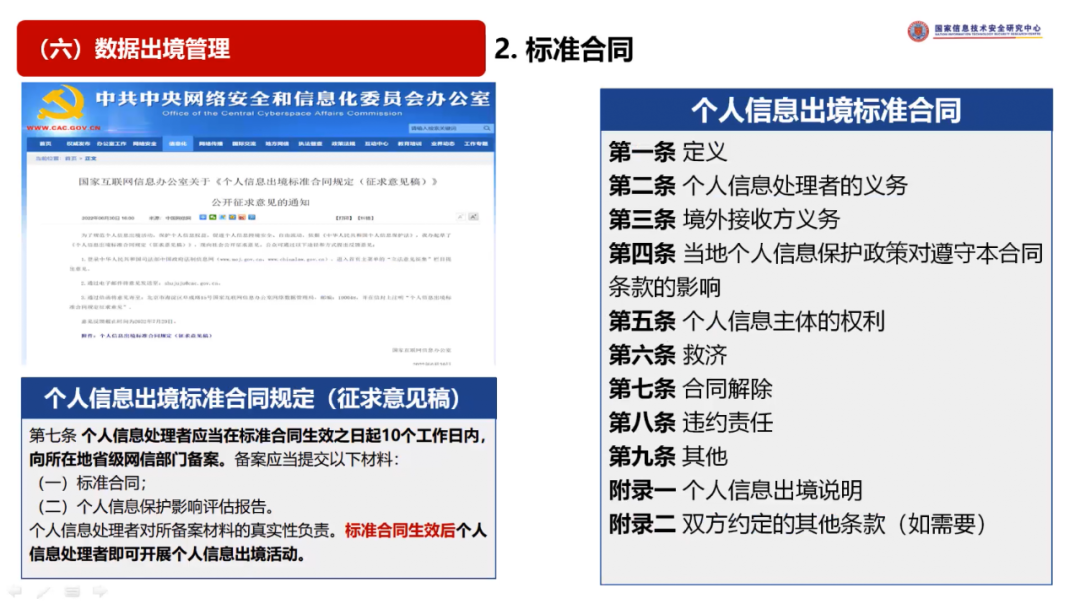

(六)数据出境管理

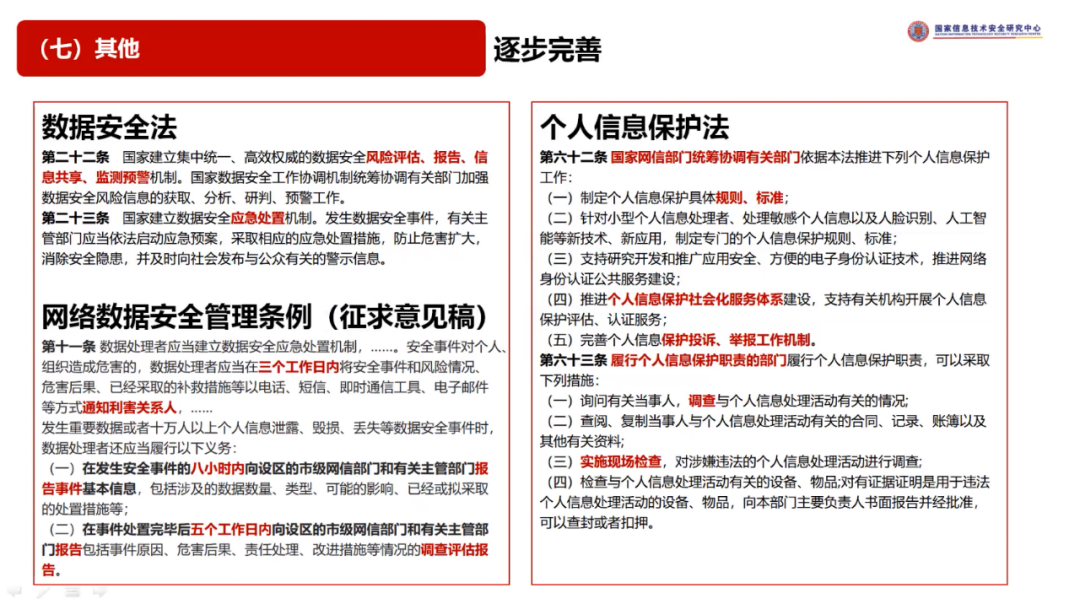

(七)其他

第七个方面的举措,其他方面监管机制还涉及到事件报告、信息共享、监测预警、应急处置、执法调查和现场检查等相应的措施,相关要求也正在进一步的落地完善。

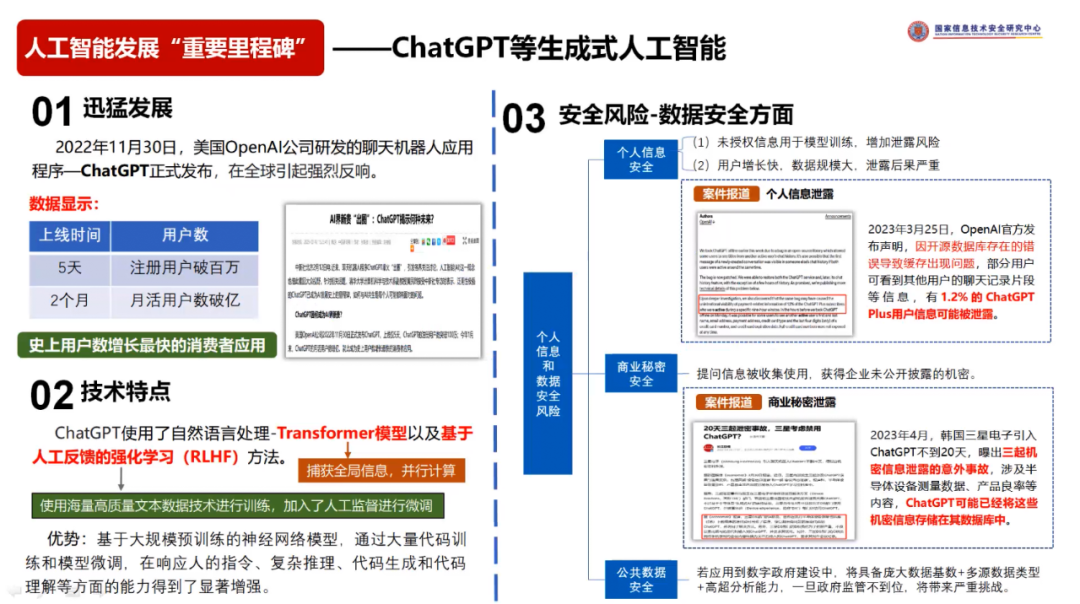

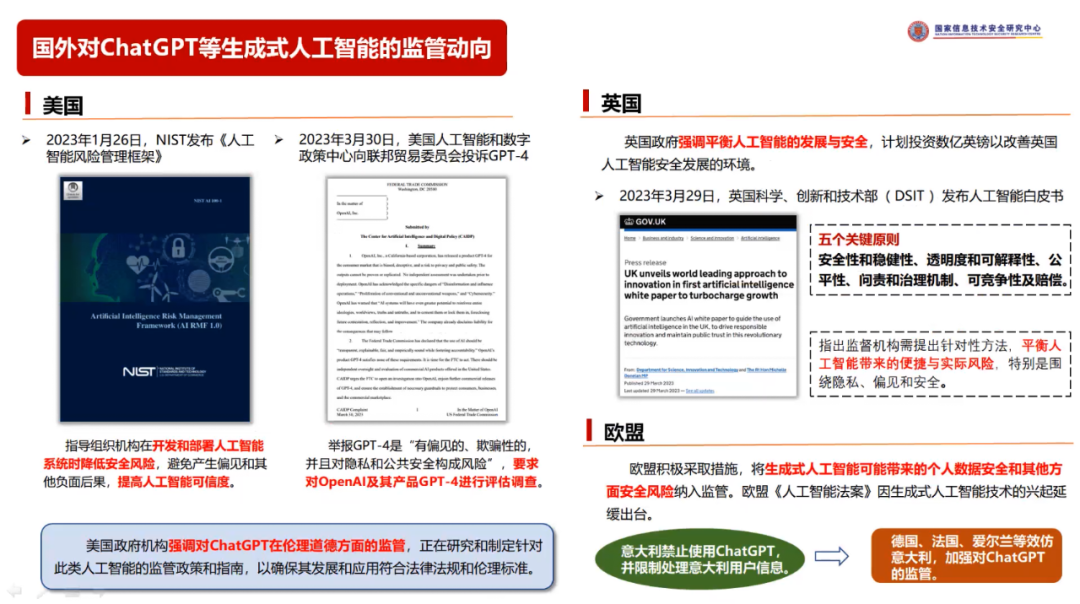

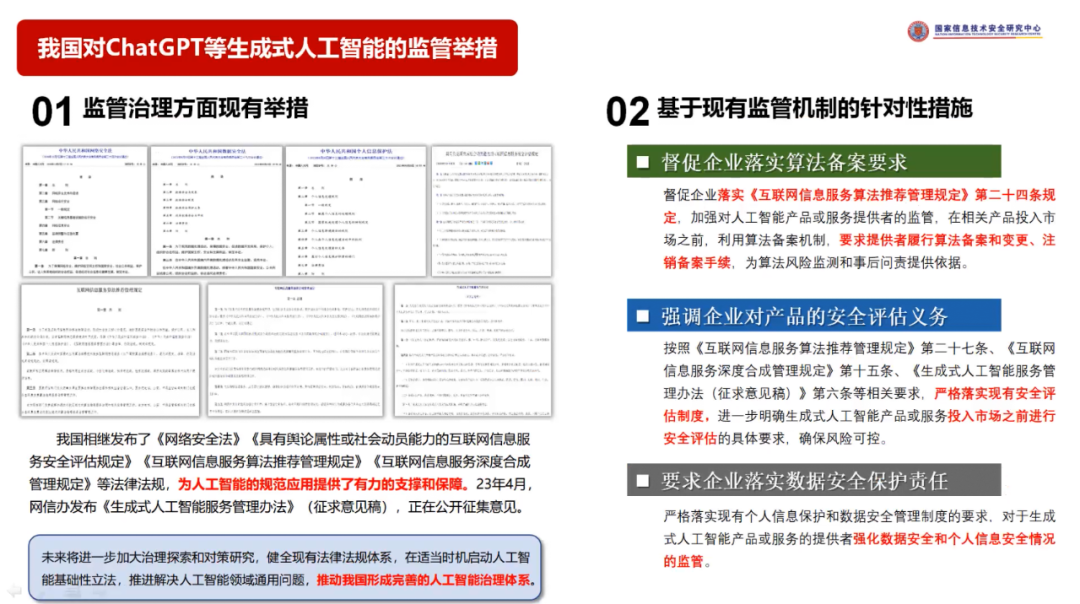

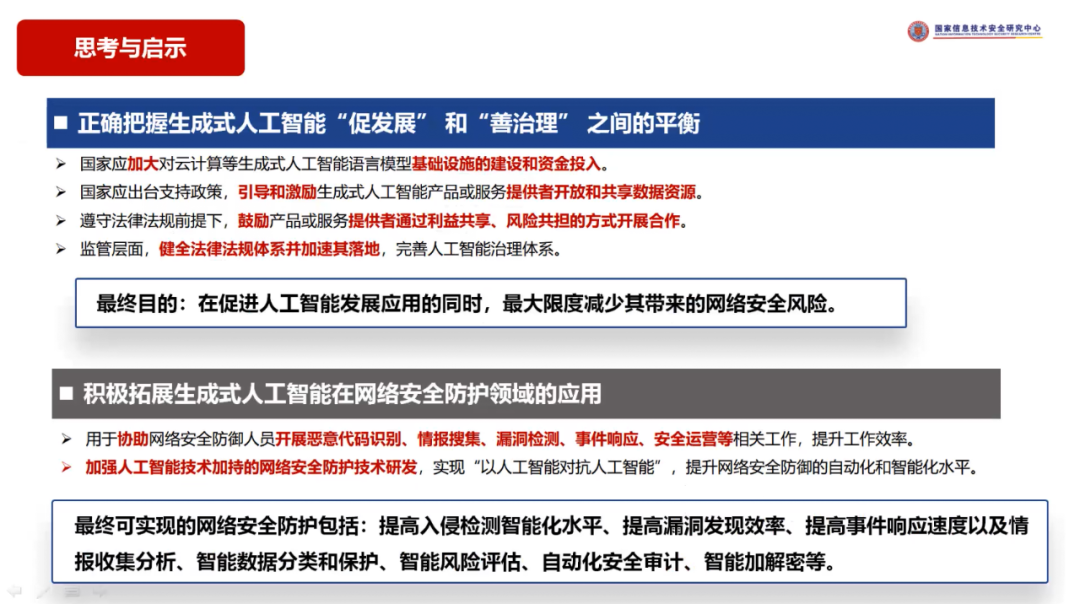

五、人工智能安全监管举措

从国外监管动向来看,各国不大一样,都是在发展过程中,是对新事物的认知缺乏系统性的认识所造成的结果。

编辑整理:陈龙

编辑整理:陈龙

编辑:于腾凯

校对:邱婷婷

相关文章:

干货 | 郭晓雷:数智安全监管机制研究与思考

作者:郭晓雷本文约4300字,建议阅读8分钟 本文报告的主要内容关于数据安全,从学术或者技术的角度,更多地认为人工智能是数据处理的新技术,其应用会产生更加丰富的数据处理活动场景。 郭晓雷:今天报告的主要内…...

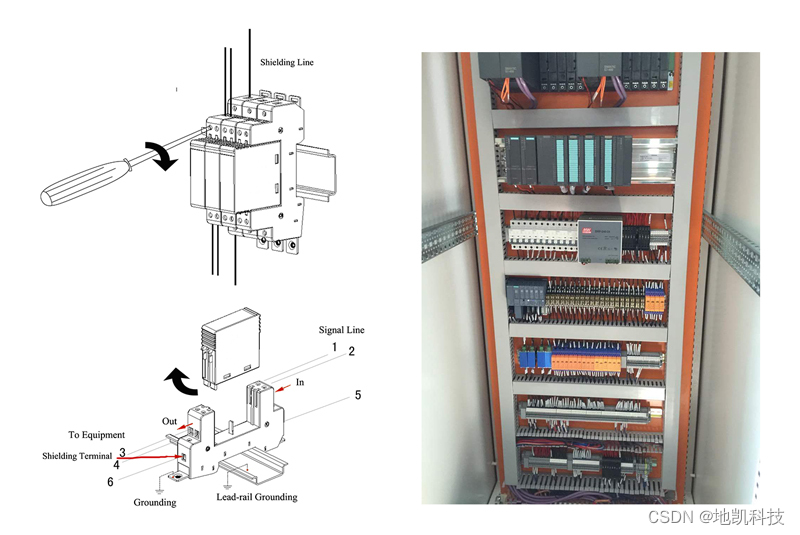

感应雷电浪涌的防线,SPD浪涌保护器

SPD - Surge Protective Device SPD 是防止雷击导致故障的避雷器,代表浪涌保护设备。一般指浪涌保护器,浪涌保护器,也叫防雷器,是一种为各种电子设备、仪器仪表、通讯线路提供安全防护的电子装置。 IEC/ EN61643-11 (…...

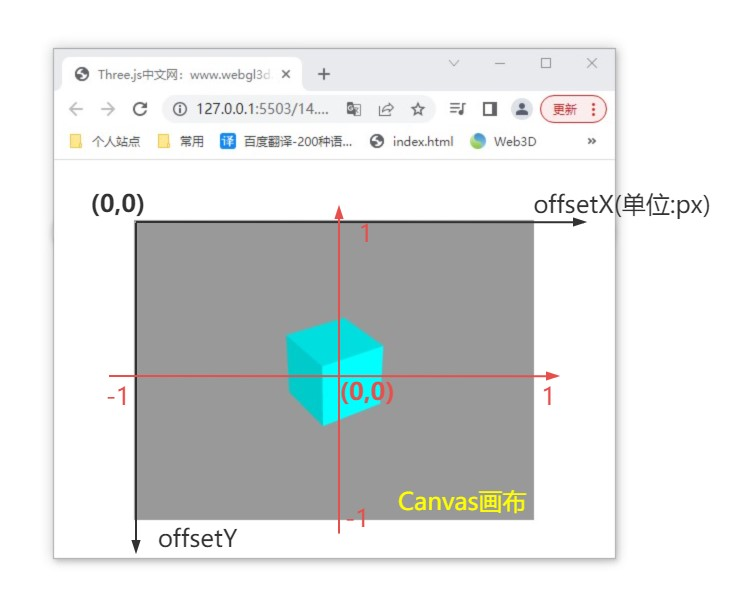

ThreeJS教程:屏幕坐标转标准设备坐标

推荐:将 NSDT场景编辑器 加入你的3D工具链 3D工具集: NSDT简石数字孪生 屏幕坐标转标准设备坐标 在讲解下节课鼠标点击选中模型之前,先给大家讲解下坐标系的问题。 获取鼠标事件坐标 先来了解一些,普通的web前端相关知识。 鼠…...

[elasticsearch 实现插入查询小demo ]

目录 前言: 。以下是Java语言实现Elasticsearch数据插入和批量插入的示例代码: 我们需要定义一个ElasticsearchUtil类来封装Elasticsearch操作。在本示例中,我们实现了以下方法: 下面是一个Java代码示例,演示了如何使用Elast…...

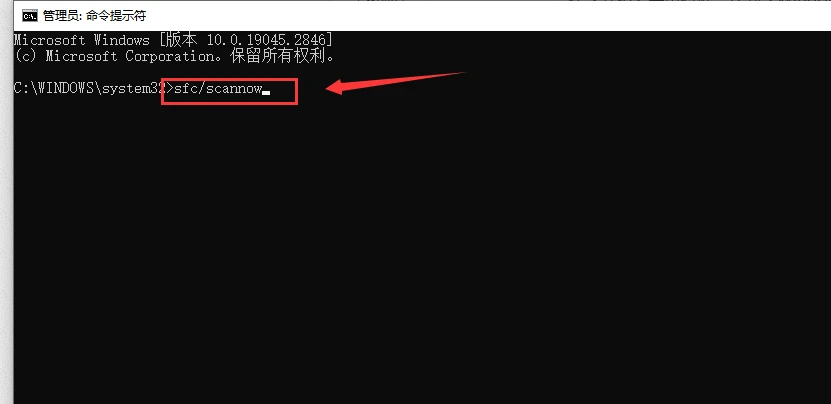

因为计算机中丢失VCRUNTIME140怎么办?为什么会丢失VCRUNTIME140.dll

vcruntime140.dll是一个Windows动态链接库,其主要功能是为C/C编译的程序提供运行时支持。这个库在Microsoft Visual Studio 2015中被引入,其名称中的“140”代表版本号。在我们打开运行软件或者游戏程序的时候,电脑提示因为计算机中丢失VCRUN…...

【满分】【华为OD机试真题2023B卷 JAVAJS】数字游戏

华为OD2023(B卷)机试题库全覆盖,刷题指南点这里 数字游戏 时间限制:1s 空间限制:256MB 限定语言:不限 题目描述: 小明玩一个游戏。系统发1+n张牌,每张牌上有一个整数。第一张给小明,后n张按照发牌顺序排成连续的一行。需要小明判断,后n张牌中,是否存在连续的若干张…...

NLP常用的三种中文分词工具对比

本文将对三种中文分词工具进行使用尝试,这三种工具分别为:哈工大的LTP,结巴分词以及北大的pkuseg。 1、准备 首先我们先准备好环境,即需要安装三个模块: pyltpjiebapkusegLTP的分词模型文件cws.model 在用户字典中…...

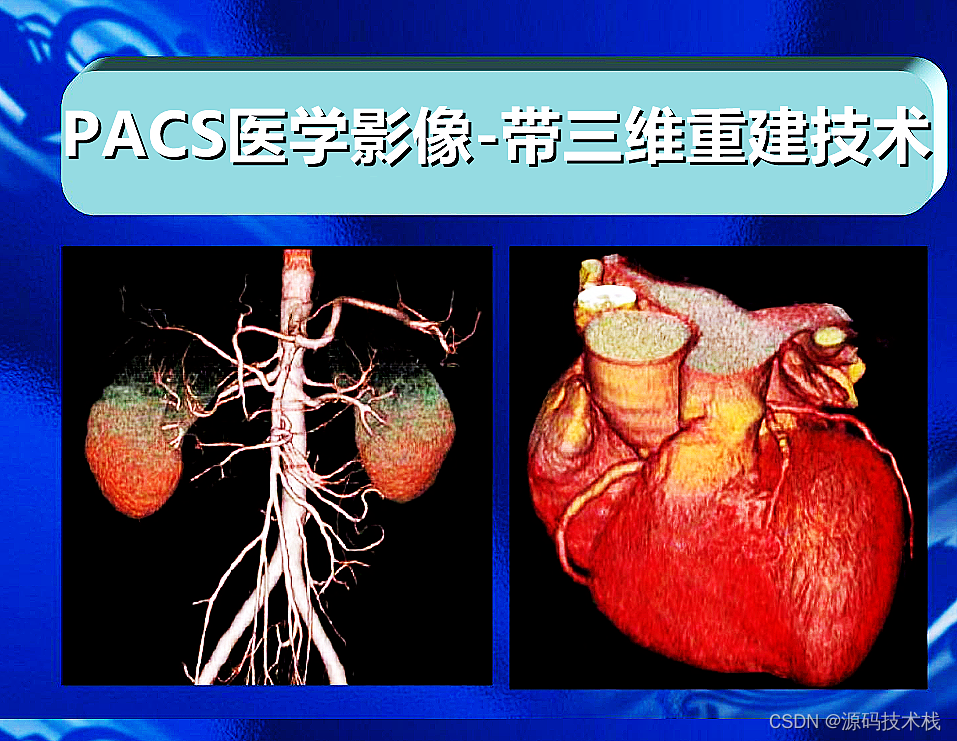

Visual C++ 6.0环境开发PACS影像系统的技术指标和精准算法

一、技术指标 •图像文件格式:DCM、JPG、BMP、TIF等 •可支持显示属性设置:24/32位真彩;256位色(黑白) •可支持监视器分辨率:1024﹡768;1280﹡1024;1600&…...

接口测试介绍以及用例编写

6.1 接口 6.1.1 接口概述 定义: 接口就是API(Application Programming Interface,应用程序接口),是一个软件或服务对外提供的接口,别人只要调用这接口,而内部如何实现,不需要关心。…...

MATLAB迭代的三种方式以及相关案例举例

系列文章目录 MATLAB矩阵的分解函数与案例举例 MATLAB当中线性方程组、不定方程组、奇异方程组、超定方程组的介绍 MATLAB语句实现方阵性质的验证 MATLAB绘图函数的相关介绍——海底测量、二维与三维图形绘制 MATLAB求函数极限的简单介绍 文章目录 系列文章目录 前言 …...

测试替身Test Doubles的5类型(Mockito)

测试替身Test Doubles的5类型(Mockito) 我们有一个名为 BankAccount 的类。 数据库用于存储和检索银行帐户信息。 我们想测试 BankAccount 中的逻辑,而不必担心它使用的底层数据库.由此类实现——它将 SQL 查询发送到数据库并返回其中包含的值。 测试替身Test Dou…...

【C++】链表

链表是一种常见的数据结构,用于存储和组织数据。它的每个元素被称为结点(Node),结点是链表的基本单位,链表由一系列结点(Node)组成,每个结点包含两个部分:数据部分&#…...

day42_jsp

今日内容 零、 复习昨日 一、JSP 二、EL 三、JSTL 四、MVC 零、 复习昨日 一、JSP 1.0 引言 现有问题 在之前学习Servlet时,服务端通过Servlet响应客户端页面,有什么不足之处? 开发方式麻烦:继承父类、覆盖方法、配置Web.xml或注…...

JAVA面试八股整理——基础部分

JAVA 基础 JVM JDK JRE JVM java虚拟机,针对不同的系统,使用相同的字节码会给出相同结果。一次编译,随处可运行 JDK Java SDK 提供给开发者使用,创建和编译Java程序。包含了JRE,同时包含了其它工具(jav…...

【JavaSE】Java基础语法(二十八):HashSet集合

文章目录 1. HashSet集合概述和特点2. HashSet集合的基本应用3. 哈希值4. HashSet集合存储学生对象并遍历【应用】 1. HashSet集合概述和特点 底层数据结构是哈希表存取无序不可以存储重复元素没有索引,不能使用普通for循环遍历 2. HashSet集合的基本应用 存储字符串并遍历 …...

压缩感知重构之匹配追踪算法

算法的重构是压缩感知中重要的一步,是压缩感知的关键之处。因为重构算法关系着信号能否精确重建,国内外的研究学者致力于压缩感知的信号重建,并且取得了很大的进展,提出了很多的重构算法,每种算法都各有自己的优缺点&a…...

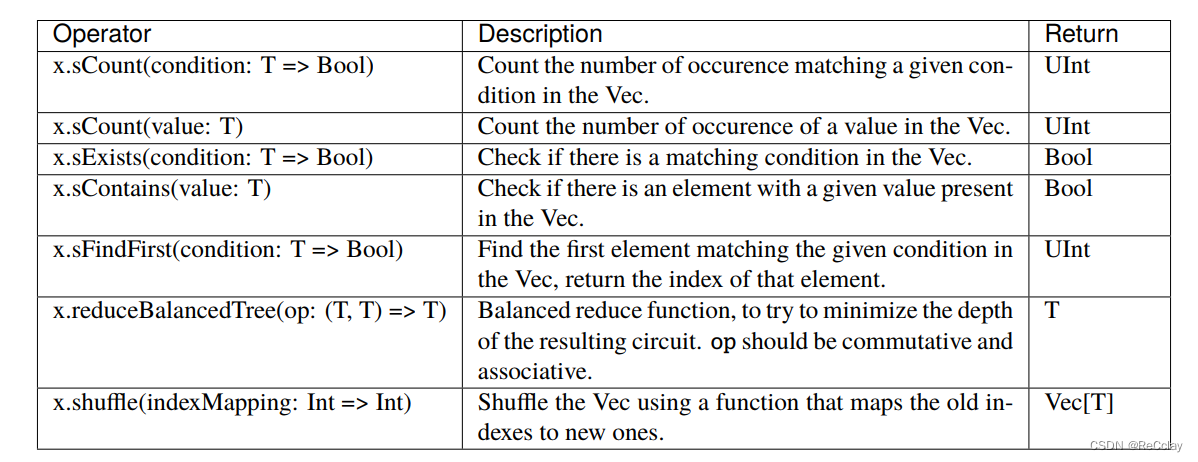

【SpinalHDL快速入门】4.6、复合类型之Vec

文章目录 1.1、描述1.2、声明1.2.1、实例 1.3、运算符1.3.1、比较(Comparison)1.3.2、类型转换(Type cast)1.3.3、杂项(Misc)1.3.4、Lib辅助函数(Lib helper functions) 1.1、描述 …...

探访世优科技数字人虚拟直播产品体系 | 世优开放日再次成功举行

2023年5月30日,世优科技全栈技术产品体验活动(第二期)顺利落下帷幕。此次活动共邀请到30余位各行各业的嘉宾到场,在两个多小时的开放日活动中,世优科技全面展示数字人及虚拟直播领域的技术产品体系。来访嘉宾们全程体验…...

有奖励!2023陕西省首台(套)重大技术装备产品项目申报条件、认定材料

本文整理了2023陕西省首台(套)重大技术装备产品项目申报条件,认定材料等相关内容,感兴趣的朋友快跟小编一起来看看吧! 一、重点支持方向及领域 重点支持方向及领域:高档工业母机、电力装备、大型矿山和冶金…...

2023/6/6总结

CSS 如果想要实现背景颜色渐变效果: left是从左边开始,如果想要对角线比如,左上角就是left top,渐变效果始终是沿着一条线来实现的。 下面是跟着视频教学用flex布局写的一个移动端网页: html代码: <!…...

【力扣数据库知识手册笔记】索引

索引 索引的优缺点 优点1. 通过创建唯一性索引,可以保证数据库表中每一行数据的唯一性。2. 可以加快数据的检索速度(创建索引的主要原因)。3. 可以加速表和表之间的连接,实现数据的参考完整性。4. 可以在查询过程中,…...

【HarmonyOS 5.0】DevEco Testing:鸿蒙应用质量保障的终极武器

——全方位测试解决方案与代码实战 一、工具定位与核心能力 DevEco Testing是HarmonyOS官方推出的一体化测试平台,覆盖应用全生命周期测试需求,主要提供五大核心能力: 测试类型检测目标关键指标功能体验基…...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...

06 Deep learning神经网络编程基础 激活函数 --吴恩达

深度学习激活函数详解 一、核心作用 引入非线性:使神经网络可学习复杂模式控制输出范围:如Sigmoid将输出限制在(0,1)梯度传递:影响反向传播的稳定性二、常见类型及数学表达 Sigmoid σ ( x ) = 1 1 +...

聊一聊接口测试的意义有哪些?

目录 一、隔离性 & 早期测试 二、保障系统集成质量 三、验证业务逻辑的核心层 四、提升测试效率与覆盖度 五、系统稳定性的守护者 六、驱动团队协作与契约管理 七、性能与扩展性的前置评估 八、持续交付的核心支撑 接口测试的意义可以从四个维度展开,首…...

QT3D学习笔记——圆台、圆锥

类名作用Qt3DWindow3D渲染窗口容器QEntity场景中的实体(对象或容器)QCamera控制观察视角QPointLight点光源QConeMesh圆锥几何网格QTransform控制实体的位置/旋转/缩放QPhongMaterialPhong光照材质(定义颜色、反光等)QFirstPersonC…...

基于SpringBoot在线拍卖系统的设计和实现

摘 要 随着社会的发展,社会的各行各业都在利用信息化时代的优势。计算机的优势和普及使得各种信息系统的开发成为必需。 在线拍卖系统,主要的模块包括管理员;首页、个人中心、用户管理、商品类型管理、拍卖商品管理、历史竞拍管理、竞拍订单…...

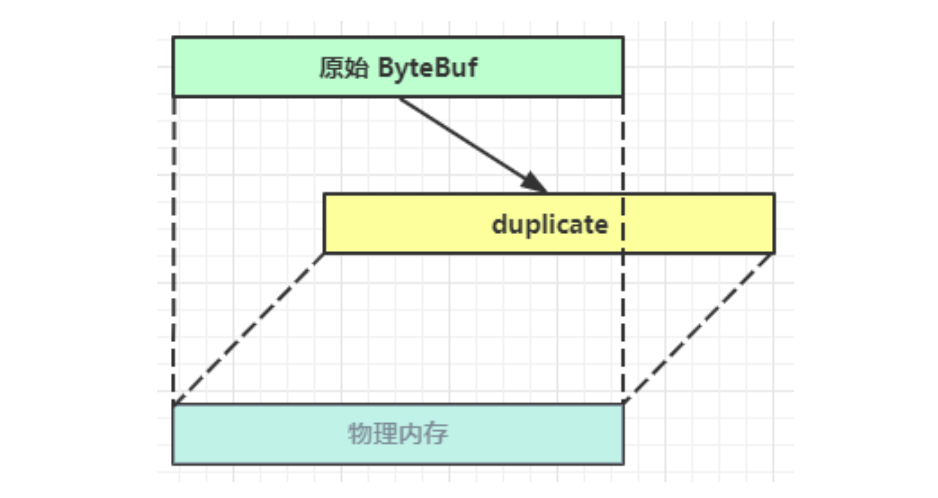

Netty从入门到进阶(二)

二、Netty入门 1. 概述 1.1 Netty是什么 Netty is an asynchronous event-driven network application framework for rapid development of maintainable high performance protocol servers & clients. Netty是一个异步的、基于事件驱动的网络应用框架,用于…...

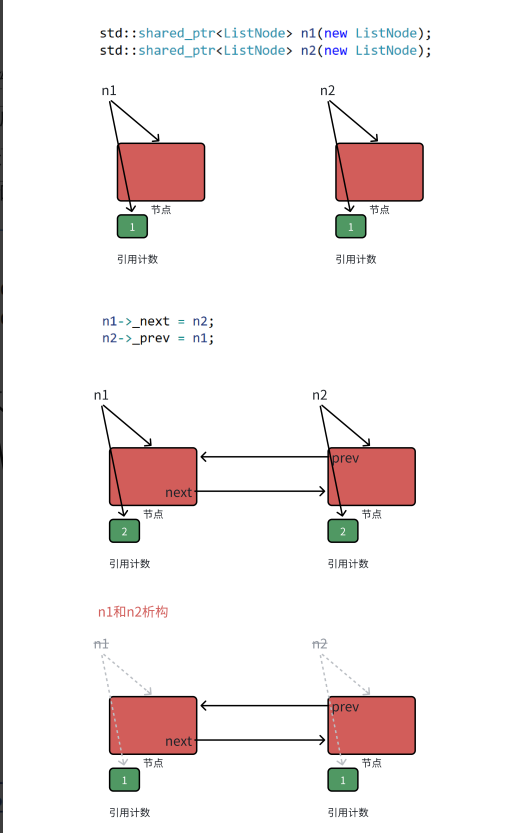

【C++进阶篇】智能指针

C内存管理终极指南:智能指针从入门到源码剖析 一. 智能指针1.1 auto_ptr1.2 unique_ptr1.3 shared_ptr1.4 make_shared 二. 原理三. shared_ptr循环引用问题三. 线程安全问题四. 内存泄漏4.1 什么是内存泄漏4.2 危害4.3 避免内存泄漏 五. 最后 一. 智能指针 智能指…...

【JavaSE】多线程基础学习笔记

多线程基础 -线程相关概念 程序(Program) 是为完成特定任务、用某种语言编写的一组指令的集合简单的说:就是我们写的代码 进程 进程是指运行中的程序,比如我们使用QQ,就启动了一个进程,操作系统就会为该进程分配内存…...