2021~2022 学年第二学期《信息安全》考试试题(A 卷)

北京信息科技大学

2021~2022 学年第二学期《信息安全》考试试题(A 卷)

课程所在学院:计算机学院 适用专业班级:计科1901-06,重修 考试形式:(闭卷)

一、选择题(本题满分10分,共含10道小题,每小题1分)

-

计算机病毒是( D )

A. 一种芯片 B. 具有远程控制计算机功能的一组程序代码

C. 一种与新冠类似的生物病毒 D. 具有破坏计算机功能或毁坏数据的一组程序代码 -

防止发送方否认的方法是( D )

A. 消息认证 B. 加密

C. 身份认证 D. 数字签名

-

为了防御网络监听,最常用的方法是( B )

A. 采用物理传输(非网络) B、信息加密

C、无线网 D、使用专线传输

-

攻击者阻断A与B之间的通信线路,分别伪造A或B的数据井发往对方,该攻击方式为( A )

A、中间人攻击 B、暴力攻击

C、重放攻出 D、字典攻击

-

很多应用系统都被设置为在几次无效登录后锁定账号,这是为了防止( B )

A、木马 B、暴力攻击

C、DOS攻击 D、SQL注入

-

如果m表示明文,c表示密文,E代表加密变换,D代表解密变换,则下列表达式中描述加密过程的是( A )

A、c=E(m) B、c=D(m)

C、m=E© D、m=D©

-

以下关于 DOS攻击的描述,哪句话是正确的?( C )

A、破坏了系统的完整性 B、以窃取目标系统上的机密信息为目的

C、导致目标系统无法处理正常用户的请求 D、以远程控制主机为目的

-

在不知道密钥的情况下,通过获取密文而恢复明文的方法是( A )。

A、密码分析 B、数据加密解密算法

C、密钥管理 D、密码编码

-

下列不属于主动攻击的是( C )

A、欺骗攻击 B、截获并修改正在传输的数据信息

C、窃听政击 D、拒绝服务攻击主动攻击直接影响系统资源,被动攻击注重收集信息而不干扰系统

主动攻击的例子包括:篡改数据、拒绝服务攻击(DoS)、伪造身份、中断服务等

被动攻击的例子包括:窃听(监听通信)、流量分析、密码破解等

-

利用某些数据库的外部接口把用户数据插入到实际的数据库操作语言当中,从而达到入侵数据库乃至操作系统的目的的是哪一种攻击手段?( A )

A、SQL注入攻击 B、网络监听

C、缓冲区溢出攻击 D、IP欺骗

二. 判断题(本题满分 10分,共含10道小题,每小题1分)

-

鉴别是对网络中的主体进行验证的过程,通常有三种方法验证主体身份,其中一种是使用只有该主体具有的独一无二的生物特征,如指纹、声音、视网膜等。(√)

PPT第三讲50页

-

信息安全的基本属性是机密性、完整性、不可否认性、可用性、可控性。(√)

PPT第一讲31页

-

在公钥密码系统中,根据公开密钥可以推算出私有密钥。(×)

-

误用检测可以检查出未知的攻击行为。(×)

PPT第六讲84页

误用检测是依赖于已知的攻击行为特征或模式来检测攻击,不能检查出未知的攻击行为

-

IPSec 协议工作在应用层。(×)

SSL 工作在应用层,IPSec 工作在网络层

-

包过滤防火墙技术可以检查应用程序的状态。(×)

包过滤防火墙工作在网络层,主要根据IP地址、端口号、协议类型等信息进行过滤,它不能检查应用程序的状态。应用层防火墙和状态检查防火墙可以检查应用程序的状态。

-

自主访问控制策略比强制访同控制策略更灵活。(√)

PPT第五讲22页

-

古典密码学中密码算法的安全性基于密钥的安全性,而不是基于算法细节的安全性。(√)

典型的Kerckhoffs的原则

-

维吉尼亚(Vigencre)密码是一种常用的多表替换密码。(√)

维吉尼亚密码是一种典型的多表替换密码,它使用一组不同的凯撒密码对明文进行加密。

-

扩散是将明文的统计特性散布到密文中。实现的方式是使明文的每一位影响密文中多位的值。(√)

PPT第二讲36页

三. 简答題(本题满分21分,共含4道小题)

-

(4分)常见的防火墙体系结构有哪几种?

答:常见的防火墙体系结构有

- 包过滤防火墙

- 应用网关防火墙

- 状态检测防火墙

- 自适应过滤防火墙

(PPT第六讲57页)

-

(6分)若使用加密算法进行数字签名,应使用对称秘钥加密算法还是非对称秘钥加密算法?请选择一种加密算法,并简要描述使用这种算法进行签名和验证的过程。

答:非对称秘钥加密算法。假设私钥拥有者 Alice 想要给 Bob 发送一个签名的消息,她会这样做:

签名过程:

- Alice 创建消息 M。

- Alice 使用她的私钥对消息 M 进行加密,生成签名 s。

- Alice 将原始消息 M 和签名 s 一起发送给 Bob。

验证过程:

- Bob 收到消息 M 和签名 s。

- Bob 使用 Alice 的公钥对签名 s 进行解密,得到消息 M2。

- Bob 比较 M 和 M2,如果它们相同,那么 Bob 就可以确认消息是由 Alice 发送的,并且没有被篡改。

-

(6分)如果想要保护信息的完整性,可以使用哪种访问控制模型?为什么这种模型可以保护信息的完整性?

答:要保护信息的完整性,通常可以使用强制访问控制模型。在强制访问控制模型中,访问权限和控制是由系统管理员或安全策略定义的,而不是由个体用户或进程决定,且模型基于标签或分类级别,能够将数据和用户进行分类并为其分配不同的安全级别,只有具有足够安全级别的用户或进程才能访问对应安全级别的数据。

(PPT第五讲28页)

- (5分)数字证书是否可以实现用户的身份和其公钥的绑定?如果不绑定会带来什么问题?

答:是的,数字证书就是用来实现用户身份和其公钥的绑定。一个数字证书包含了公钥拥有者的一些个人信息(如名字、邮箱等)、公钥、以及一个由认证机构 CA 的签名。CA通过对个人信息和公钥的核验,确认了这个公钥确实是属于这个用户的,然后用自己的私钥对用户的信息和公钥进行签名,生成数字证书。

如果公钥和用户身份没有进行绑定,那么就会出现很大的安全问题。由于公钥是用来加密信息的,如果无法确认公钥的真实所有者,那么就可能会发生“中间人攻击”。例如,Alice想要给Bob发送一个加密的信息,但是她拿到的其实是Charlie的公钥,那么Charlie就可以解密Alice的信息,然后再用Bob的公钥加密信息发送给Bob。这样,Charlie就可以在Alice和Bob之间进行信息的拦截和篡改。

(PPT第四讲22页)

四. 综合题(本题满分 59分,共含7道小题)

- (6分)在 Diffic-Hellman方法中,公共素数q = 13,本原根a = 3,若用户A选择的随机数为5,用户B选择的随机数是2,则共享密钥K为多少?

答:在这个例子中,我们有q = 13,a = 3,x = 5 和 y = 2,因此,我们可以计算:

- 用户A的公开值:A = a^x mod q = 3^5 mod 13 = 9

- 用户B的公开值:B = a^y mod q = 3^2 mod 13 = 9

则共享密钥K为:K = B^y mod q = 9^2 mod 13 = A^x mod q = 9^5 mod 13 = 3

(PPT第二讲103页,需要记住公式)

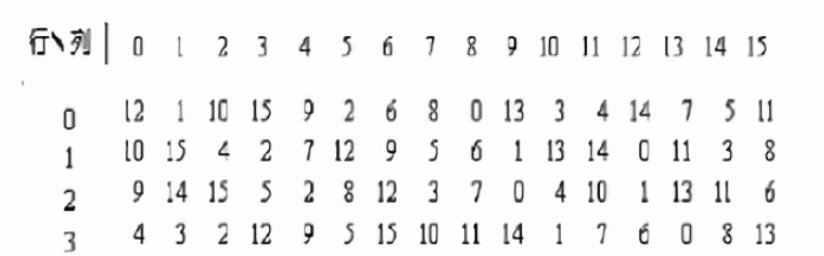

- (4分)下面是DES的一个S盒,如果输入为110100和100111,求输出。

S盒计算方法(PPT第二讲70页):给定6比特输入,将首尾两个比特作为行条件、中间四个比特作为列条件进行查表,最终获得4比特输出。例如,输入“011011”,通过首尾两个比特“01(十进制为1)”和中间的四比特“1101(十进制为13)”进行查表,最终的输出应该是十进制11。

答:

110100 的首尾两比特值为“10”,即十进制2;中间的四比特值为“1010”,即十进制10,输出为4,即二进制“0100”。

100111 的首尾两比特值为“11”,即十进制3;中间的四比特值为“0011”,即十进制3,输出为13,即二进制“1100”。

所以最终输出为:0100 1100

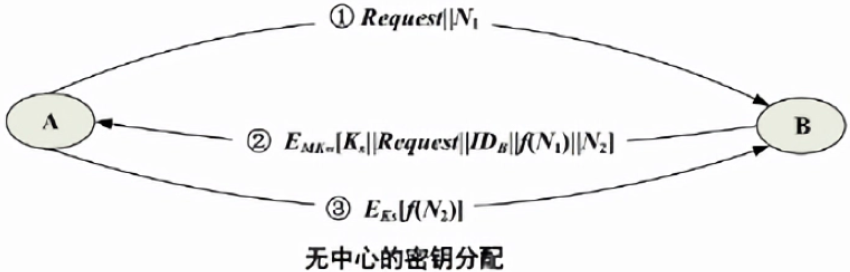

- (10分)下图是一个密钥分配的例子,其中E表示加密,MKm表示双方共享秘钥。请尝试阐述

每一步的作用及N1,KS,IDB,f(Nn)的作用。

答:

每一步的作用:

(1)A向B发出建立会话密钥的请求和一个一次性随机数N1

(2)B用与A共享的主密钥MKm对应答的消息加密,并发送给A 应答的消息中有B选取的会话密钥KS、B的身份IDB、f(N1)和另一个一次性随机数N2

(3)A使用新建立的会话密钥KS对f(N2)加密后返回给B

N1,KS,IDB,f(Nn)的作用:

N1:这是A发给B的一次性随机数,用于防止重放攻击。因为即使攻击者截获了这个消息,但在下一次会话中,这个随机数会变化,所以攻击者不能重放捕获的消息。

KS:双方共享的会话密钥,用于临时通信。这种方式可以提高系统的安全性,因为即使会话密钥被破解,攻击者也只能访问一部分通信。

IDB:这是B的身份标识,用于确认消息的发送者。

f(Nn):这些是对一次性随机数N1和N2的函数处理。这种处理可能是加密、哈希或其他一些变换,旨在保证这些随机数在传输过程中的安全性。

(PPT第二讲123页)

- 在下图散列函数H的使用中,消息发方和消息接收方分别做了哪些操作?

消息发送方:对消息M进行哈希运算后得到值H,对H使用私钥KRa进行加密得到密文E,然后将消息M与密文E打包发送给消息接收方。

消息接收方:接收到请求后,取出消息M与密文E。对密文E使用公钥KUa进行解密,得到原文D(对应消息发送方中的H);对消息M进行与消息发送方一样的哈希运算,将得出的值与D进行比较,如果相同则说明消息的确是由消息发送方发送的,并且没有被篡改;反之则说明存在风险。

-

(9分)下表为防火墙的访问控制规则示例,请试着阐述每一条规则的含义。在下述规则中,默认规则更侧重安全性还是灵活性?

答:在下述规则中,默认规则更侧重安全性。每一条规则的含义如下:

- 规则1禁止内网机器(10.1.1.*网段)访问外网服务;

- 规则2禁止外界通过端口80访问内网的服务器10.1.1.2,即打开的web服务器10.1.1.2对外的HTTP服务;

- 规则3禁止外界通过端口53访问内网的服务器10.1.1.3,53号端口是DNS服务;

- 规则4允许了所有其它类型的数据包。

(PPT第六讲64页)

-

(7分)我校教务系统是否能够通过外网直接访问?如果你来为学校设计VPN系统,实现对校教务系统的访问,你认为应使用 IPSec 中的哪种协议(AH/ESP/AH&ESP)?应提供哪些服务(认证/加密/认证&加密)?请试着给出所选协议在传输模式下的报文格式。

答:可以校外访问。

在设计VPN系统以实现对学校教务系统的访问时,我建议使用IPSec中的封装安全载荷(ESP)协议,并提供认证与加密两种服务。ESP协议不仅提供数据的源认证和完整性检查,还可以提供数据的机密性保护,对于访问教务系统这样涉及到敏感信息交换的应用,同时保证数据的机密性和完整性是非常重要的。

应提供认证&加密服务。因为我们既需要认证服务来验证数据的来源,又要保证数据没有在传输过程中被篡改。

ESP协议在传输模式下的报文格式如下:

- IP头部:包含了源IP地址和目标IP地址等信息。

- ESP头部:包含了SPI(安全参数索引)和序列号,用于确定使用哪个安全关联进行处理。

- ESP载荷数据:包含实际的封装数据。

- ESP尾部:包含填充数据长度和下一头部类型等信息,用于辅助数据的处理。

- ESP认证数据:包含数据的完整性校验和/或源认证信息。

-

(15分)假设新校区请你来进行信息系统安全机制的设计,请尝试从如下几方面给出设计建议:

1)选择哪种类型的防火墙?这么选择的优点是什么?

2)选择哪种访问控制技术及理由?

3)如何对用户的身份进行认证?

4)使用何种加密体制?推荐一种加密算法并说明理由。

5)若用户忘记密码,应如何处理?

6)请设计系统的密码策略。

答:

- 防火墙选择:我建议使用自适应过滤防火墙。这种类型的防火墙使用机器学习技术或其他算法在运行时动态地调整自身的过滤规则,以应对网络威胁的变化。它的主要优点在于它可以根据当前网络环境的实时状况自动调整其过滤规则,更有效地防止各种威胁。

- 访问控制技术:我建议使用基于角色的访问控制。访问权限是基于用户的角色,而不是个人身份,这使得权限管理更为方便,可以很容易的对学生与老师等不同的角色进行权限定义。

- 用户身份认证:可以使用多因素认证技术,比如结合密码、指纹或面部识别以及手机短信验证码。多因素认证提供了更强的安全性,因为攻击者需要同时获取多种类型的认证因素才能通过认证。

- 加密体制和算法:我建议使用混合加密体制,这种体制结合了公钥和对称加密的优点。对于加密算法,我建议使用AES,AES是一种对称加密算法,提供了很高的安全性,而且在大多数硬件和软件平台上都有良好的性能。

- 用户忘记密码的处理:可以设立一个安全的密码重置流程,如通过用户预先设置的邮箱或手机号发送重置链接,或者通过回答预设的安全问题来验证用户身份。

- 密码策略:系统的密码策略应该要求用户创建的密码足够强壮,比如至少包含8个字符,包括数字、大写和小写字母以及特殊字符等,另外用户页需要定期更改密码并禁止重复使用旧密码。

相关文章:

2021~2022 学年第二学期《信息安全》考试试题(A 卷)

北京信息科技大学 2021~2022 学年第二学期《信息安全》考试试题(A 卷) 课程所在学院:计算机学院 适用专业班级:计科1901-06,重修 考试形式:(闭卷) 一、选择题(本题满分10分,共含10道小题,每小题…...

通俗讲解元学习(Meta-Learning)

元学习通俗的来说,就是去学习如何学习(Learning to learn),掌握学习的方法,有时候掌握学习的方法比刻苦学习更重要! 下面我们进行详细讲解 1. 从传统机器学习到元学习 传统的机器学中,我们选择一个算法&…...

生成全球定位系统、伽利略和北斗二号的Matlab代码及实际数据捕获文件,为测试功能提供完整信号与频谱

使用Matlab生成和分析GNSS信号(第一部分) 全球导航卫星系统(Global Navigation Satellite System, GNSS)是一个提供全球覆盖的,定位、导航、时间传递服务的系统。由全球定位系统(GPS),俄罗斯的格洛纳斯(GLONASS),欧洲…...

Android 14 版本变更总览

Android 14 版本 Android 14 总览Android 14 功能和变更列表行为变更:所有应用行为变更:以 Android 14 或更高版本为目标平台的应用功能和 API 概览 Android 14 总览 https://developer.android.google.cn/about/versions/14?hlzh-cn 文章基于官方资料…...

内网安全:Cobalt Strike 工具 渗透多层内网主机.(正向 || 反向)

内网安全:Cobalt Strike 工具 渗透多层内网主机. Cobalt Strike 是一款以 metasploit 为基础的 GUI 的框架式渗透工具,又被业界人称为 CS。拥有多种协议主机上线方式,集成了端口转发,服务扫描,自动化溢出,…...

ChatGPT 五个写论文的神技巧,让你的老师对你刮目相看!

导读:ChatGPT这款AI工具在推出两个月内就累积了超过1亿用户。我们向您展示如何使用ChatGPT进行写作辅助,以及其他一些有用的写作技巧。 本文字数:2000,阅读时长大约:12分钟 ChatGPT这款AI工具在推出两个月内就累积了超…...

模型服务文档自动生成,要素追溯关联、结构规范易读|ModelWhale 版本更新

整装待发的初夏,ModelWhale 持续聚焦 AI for Science,针对大模型等前沿带来了新一轮的版本更新,期待为你提供更好的使用体验。 本次更新中,ModelWhale 主要进行了以下功能迭代: • 新增 模型服务文档自动生成…...

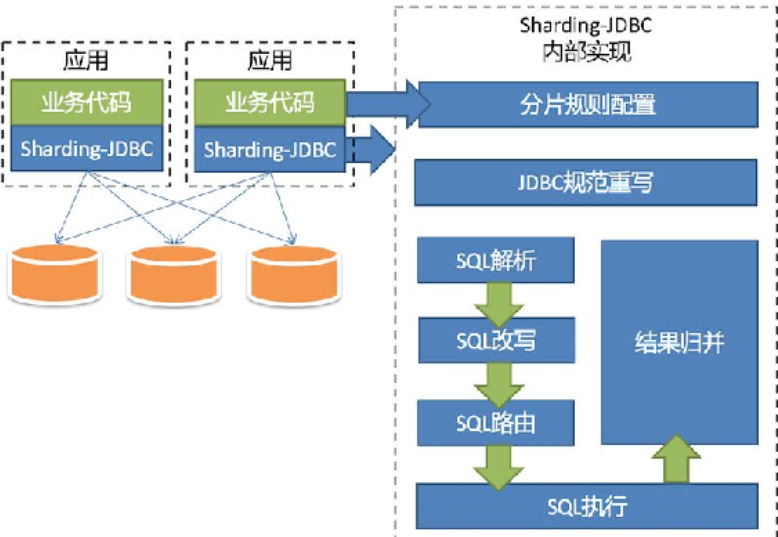

《微服务实战》 第三十一章 ShardingSphere - ShardingSphere-JDBC

前言 Apache ShardingSphere 是一款分布式的数据库生态系统, 可以将任意数据库转换为分布式数据库,并通过数据分片、弹性伸缩、加密等能力对原有数据库进行增强。 Apache ShardingSphere 设计哲学为 Database Plus,旨在构建异构数据库上层的…...

【论文阅读】Twin neural network regression is a semi- supervised regression algorithm

论文下载 GitHub bib: ARTICLE{,title {Twin neural network regression is a semi- supervised regression algorithm},author {Sebastian J Wetzel and Roger G Melko and Isaac Tamblyn},journal {Machine Learning: Science and Technology},year {2022},volum…...

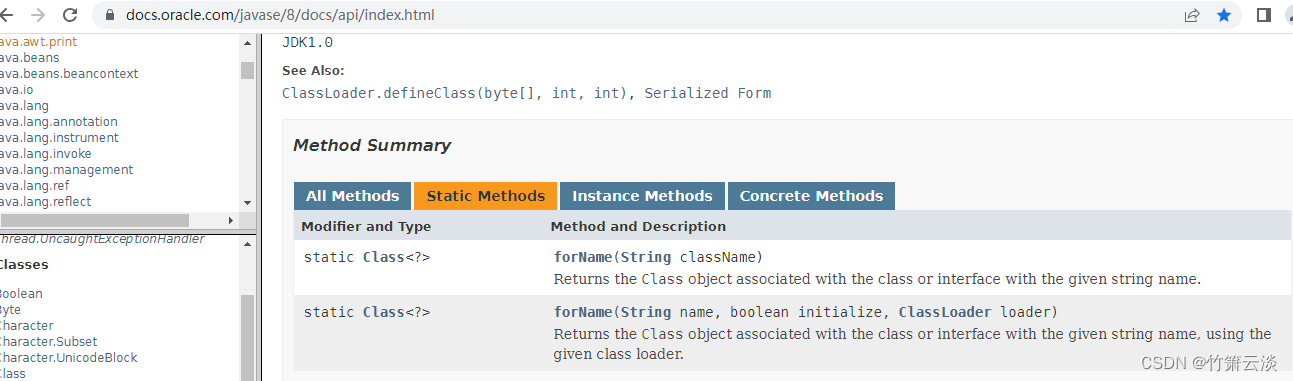

java之反射机制和注解(更新中......)

Reflect在文档中的位置: 文档链接:https://docs.oracle.com/javase/8/docs/api/index.html 用于获取类或对象的反射信息。 常用的反射机制重要的类: java.lang.Class:整个字节码,代表一个类型。包含了以下三块内容&a…...

【Unity入门】25.入门结课Demo--神鸟大战怪兽

【Unity入门】入门结课Demo--神鸟大战怪兽 大家好,我是Lampard~~ 欢迎来到Unity入门系列博客,所学知识来自B站阿发老师~感谢 (一) 前言 经过了两个月的学习,我们也顺利的完成了入门课程,最后就用一个Demo作为我们的结课句号吧&am…...

HTTP协议基本格式

HTTP即HyperText Transfer Protocol(超文本传输协议),HTTP基于TCP/IP协议传输数据。 目录 Chrome抓包Fiddler代理抓包HTTP协议格式HTTP请求首行URL方法Get方法Post方法Get与Post的区别 请求报头中的属性Cookie和SessionCookie与Session的区别…...

在 ubuntu 22.04 上配置界面服务器 xrdp

文章目录 图形界面解决方案VNCXRDP XRDP 实例安装和配置使用 XRDP 使用原理谁更快 : X11转发 > XRDP > VNC 图形界面解决方案 1. VNC 2. XRDP 3. X11 ssh : // https://blog.csdn.net/u011011827/article/details/131065690VNC 外部开放端口 用的 是 5901-5910 桌面用…...

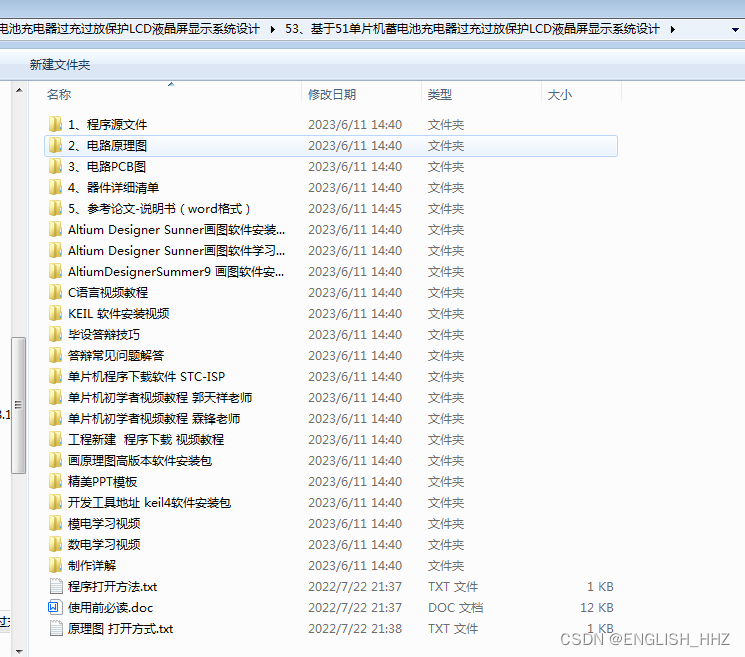

53、基于51单片机蓄电池充电器过充过放保护LCD液晶屏显示系统设计(程序+原理图+PCB源文件+参考论文+参考PPT+元器件清单等)

方案选择 单片机的选择 方案一:AT89C52是美国ATMEL公司生产的低电压,高性能CMOS型8位单片机,器件采用ATMEL公司的高密度、非易失性存储技术生产,兼容标准MCS-51指令系统,片内置通用8位中央处理器(CPU)和Flash存储单元&…...

【C/C++】详解 函数重载和应用

创作不易,本篇文章如果帮助到了你,还请点赞 关注支持一下♡>𖥦<)!! 主页专栏有更多知识,如有疑问欢迎大家指正讨论,共同进步! 🔥c系列专栏:C/C零基础到精通 🔥 给大…...

WPF开发txt阅读器4:字体控件绑定

文章目录 控件折叠字体尺寸绑定选择字体字体的中文名称 txt阅读器系列: 需求分析和文件读写目录提取类💎列表控件与目录 控件折叠 作为一个txt阅读器,至少能够设置文字字体、尺寸,段落行间距等,还得有护眼模式等一系…...

开发订阅应用程序)

CoreDX DDS应用开发指南(8)开发订阅应用程序

11 应用数据类型Application Data Types 11.1 概述 每个DDS主题都包含一个且仅包含一个数据类型,这是在主题上进行通信时使用的用户定义的数据类型。在大多数情况下,应用程序开发人员以数据定义语言(DDL)格式定义这些DDS数据类型。编译器用于将这些DDL类型定义转换为适当的…...

基于Python的接口自动化-读写配置文件

目录 引言 configparser模块功能介绍 引言 在编写接口自动化测试脚本时,有时我们需要在代码中定义变量并给变量固定的赋值。为了统一管理和操作这些固定的变量,咱们一般会将这些固定的变量以一定规则配置到指定的配置文件中,后续需要用到这…...

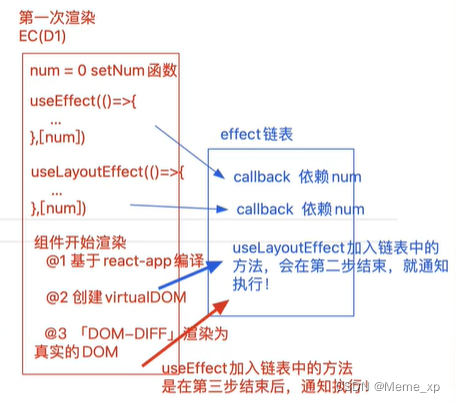

useEffect的基础知识和底层机制

useEffect 是 React 中一个重要的 Hook,用来处理组件的副作用操作。它的基础知识包括两个方面:执行时机和参数。 执行时机: useEff ect 的执行时机包括两种情况: 组件挂载时,即第一次渲染之后。组件更新时ÿ…...

chatgpt赋能python:Python中如何加空格

Python中如何加空格 Python是一门广泛应用于科学计算、数据分析、人工智能、Web开发等领域的高级编程语言。在Python编程过程中,经常需要使用到空格,以实现程序的格式化和美观,同时也有助于提高代码的可读性和可维护性。本文主要介绍Python中…...

全球首个30米分辨率湿地数据集(2000—2022)

数据简介 今天我们分享的数据是全球30米分辨率湿地数据集,包含8种湿地亚类,该数据以0.5X0.5的瓦片存储,我们整理了所有属于中国的瓦片名称与其对应省份,方便大家研究使用。 该数据集作为全球首个30米分辨率、覆盖2000–2022年时间…...

Neo4j 集群管理:原理、技术与最佳实践深度解析

Neo4j 的集群技术是其企业级高可用性、可扩展性和容错能力的核心。通过深入分析官方文档,本文将系统阐述其集群管理的核心原理、关键技术、实用技巧和行业最佳实践。 Neo4j 的 Causal Clustering 架构提供了一个强大而灵活的基石,用于构建高可用、可扩展且一致的图数据库服务…...

)

GitHub 趋势日报 (2025年06月08日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 884 cognee 566 dify 414 HumanSystemOptimization 414 omni-tools 321 note-gen …...

混合(Blending))

C++.OpenGL (20/64)混合(Blending)

混合(Blending) 透明效果核心原理 #mermaid-svg-SWG0UzVfJms7Sm3e {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-SWG0UzVfJms7Sm3e .error-icon{fill:#552222;}#mermaid-svg-SWG0UzVfJms7Sm3e .error-text{fill…...

Golang——6、指针和结构体

指针和结构体 1、指针1.1、指针地址和指针类型1.2、指针取值1.3、new和make 2、结构体2.1、type关键字的使用2.2、结构体的定义和初始化2.3、结构体方法和接收者2.4、给任意类型添加方法2.5、结构体的匿名字段2.6、嵌套结构体2.7、嵌套匿名结构体2.8、结构体的继承 3、结构体与…...

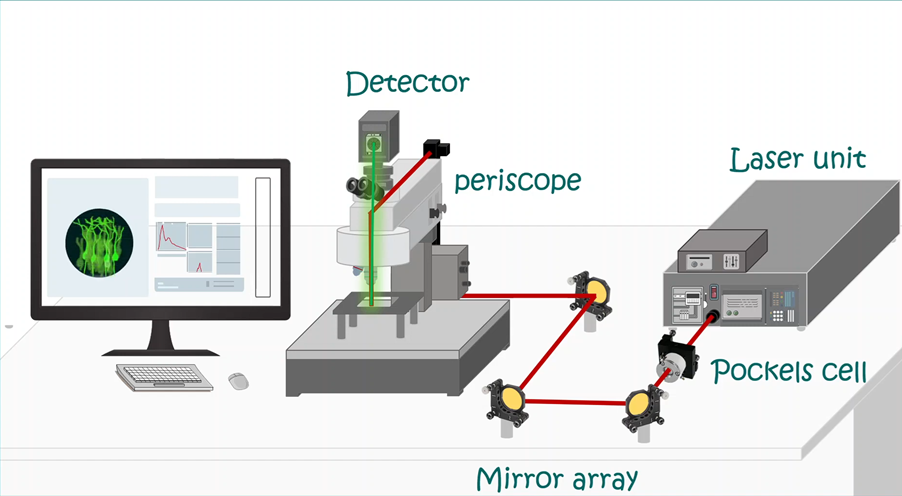

LabVIEW双光子成像系统技术

双光子成像技术的核心特性 双光子成像通过双低能量光子协同激发机制,展现出显著的技术优势: 深层组织穿透能力:适用于活体组织深度成像 高分辨率观测性能:满足微观结构的精细研究需求 低光毒性特点:减少对样本的损伤…...

SQL Server 触发器调用存储过程实现发送 HTTP 请求

文章目录 需求分析解决第 1 步:前置条件,启用 OLE 自动化方式 1:使用 SQL 实现启用 OLE 自动化方式 2:Sql Server 2005启动OLE自动化方式 3:Sql Server 2008启动OLE自动化第 2 步:创建存储过程第 3 步:创建触发器扩展 - 如何调试?第 1 步:登录 SQL Server 2008第 2 步…...

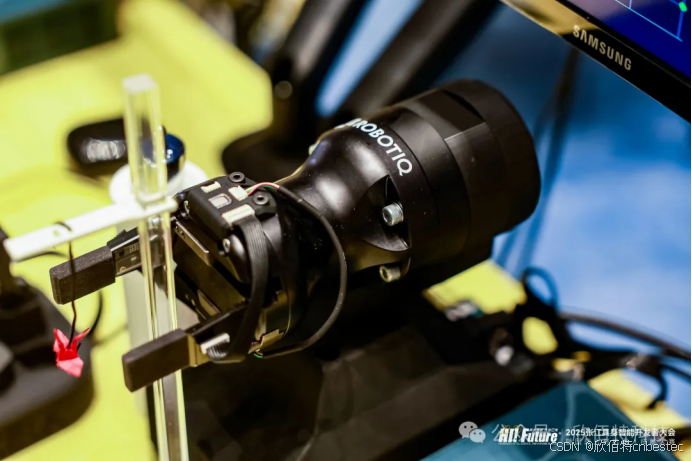

Xela矩阵三轴触觉传感器的工作原理解析与应用场景

Xela矩阵三轴触觉传感器通过先进技术模拟人类触觉感知,帮助设备实现精确的力测量与位移监测。其核心功能基于磁性三维力测量与空间位移测量,能够捕捉多维触觉信息。该传感器的设计不仅提升了触觉感知的精度,还为机器人、医疗设备和制造业的智…...

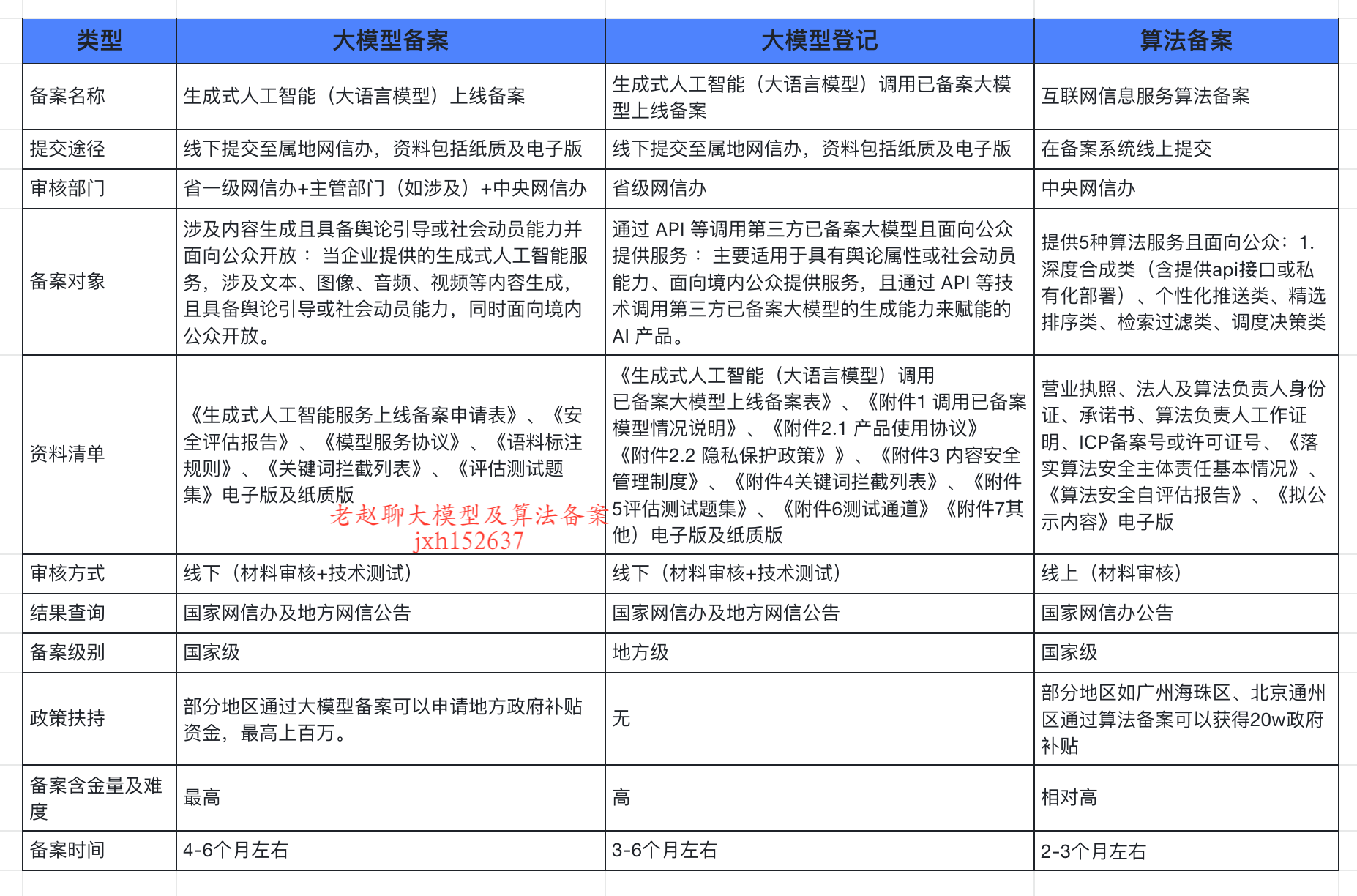

企业大模型服务合规指南:深度解析备案与登记制度

伴随AI技术的爆炸式发展,尤其是大模型(LLM)在各行各业的深度应用和整合,企业利用AI技术提升效率、创新服务的步伐不断加快。无论是像DeepSeek这样的前沿技术提供者,还是积极拥抱AI转型的传统企业,在面向公众…...

在golang中如何将已安装的依赖降级处理,比如:将 go-ansible/v2@v2.2.0 更换为 go-ansible/@v1.1.7

在 Go 项目中降级 go-ansible 从 v2.2.0 到 v1.1.7 具体步骤: 第一步: 修改 go.mod 文件 // 原 v2 版本声明 require github.com/apenella/go-ansible/v2 v2.2.0 替换为: // 改为 v…...