练习时长两年半的入侵检测

- 策略(P)信息系统的安全策略,包括访问控制策略、加密通信策略、身份认证策略、备份恢复策略等。策略体系的建立包括安全策略的制定、评估与执行等;

- 防护(P)通过部署和采用安全技术来提高网络的防护能力,如访问控制、防火墙、入侵检测、加密技术、身份认证等技术;

- 检测(D)利用信息安全检测工具,监视、分析、审计网络活动,了解判断网络系统的安全状态。使安全防护从被动防护演进到主动防御,整个模型动态性的体现。主要方法包括:实时监控、检测、报警等;

- 响应(R)检测到安全漏洞和安全事件时,通过及时的响应措施将网络系统的安全性调整到风险最低的状态,包括恢复系统功能和数据,启动备份系统等。其主要方法包括:关闭服务、跟踪、反击、消除影响等。

- 检测是静态防护转化为动态的关键

- 检测是动态响应的依据

- 检测是落实/强制执行安全策略的有力工具

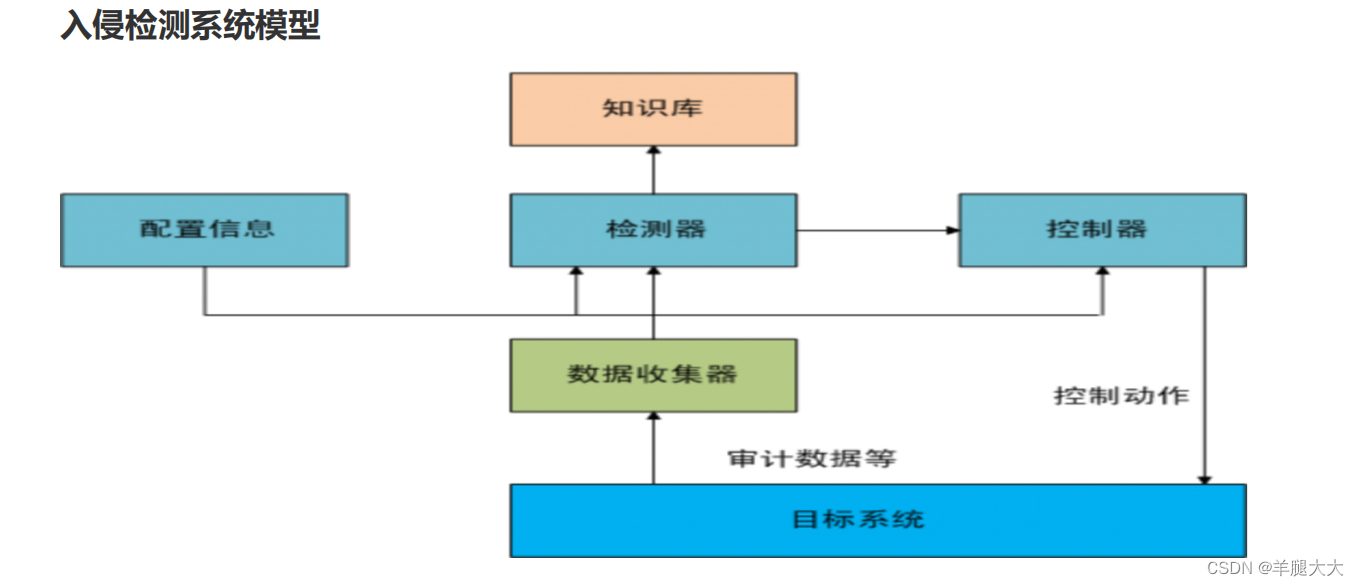

功能模块

- 系统和网络的日志文件

- 目录和文件中的异常改变

- 程序执行中的异常行为

- 物理形式的入侵信息

- 模式匹配

- 统计分析

- 完整性分析

- 主动响应

- 被动响应

入侵检测原理及主要方法

- 被动、离线地发现计算机网络系统中的攻击者。

- 实时、在线地发现计算机网络系统中的攻击者。

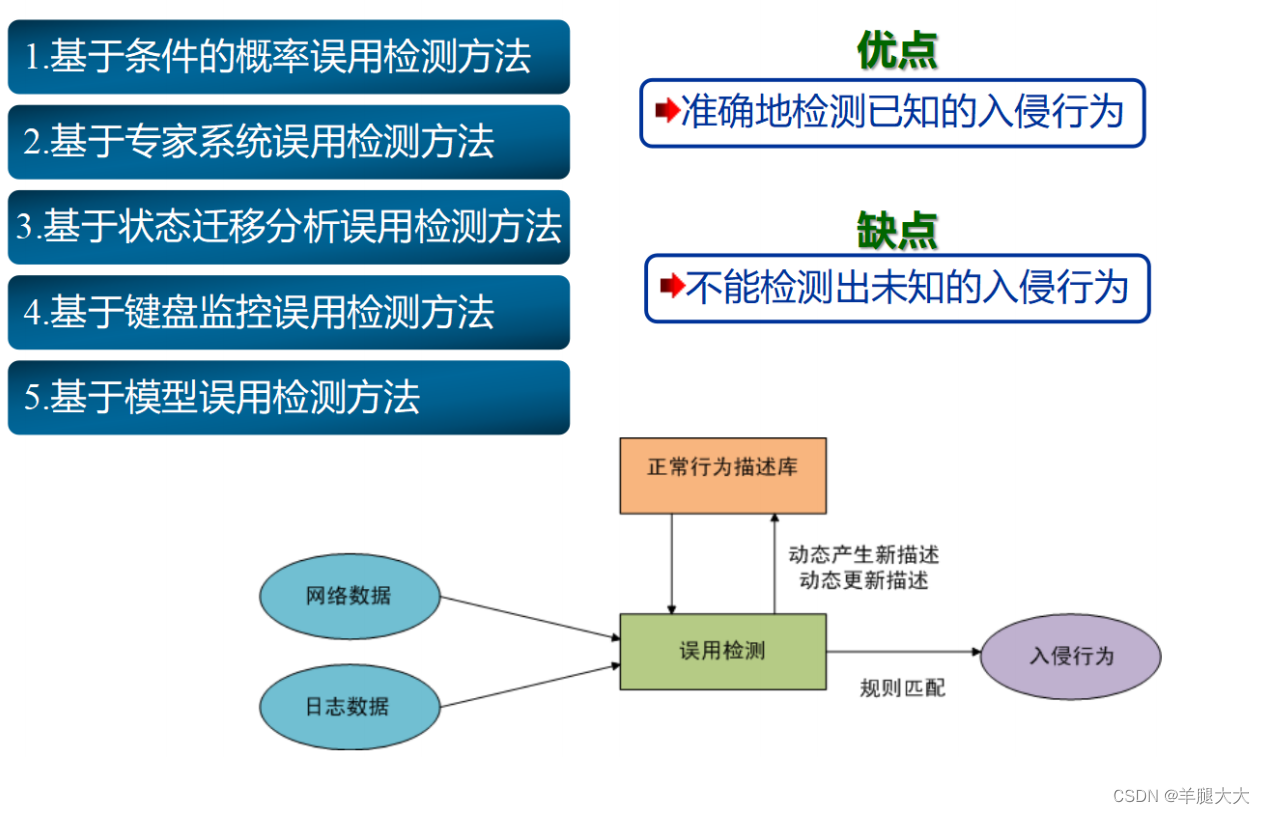

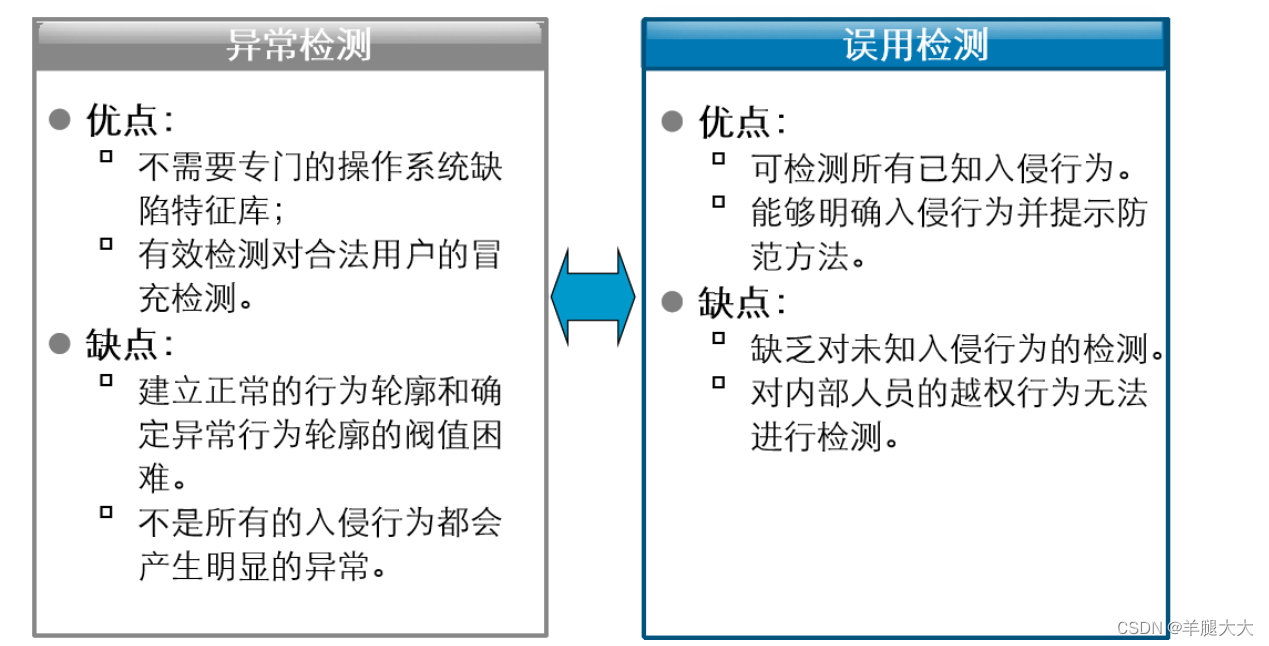

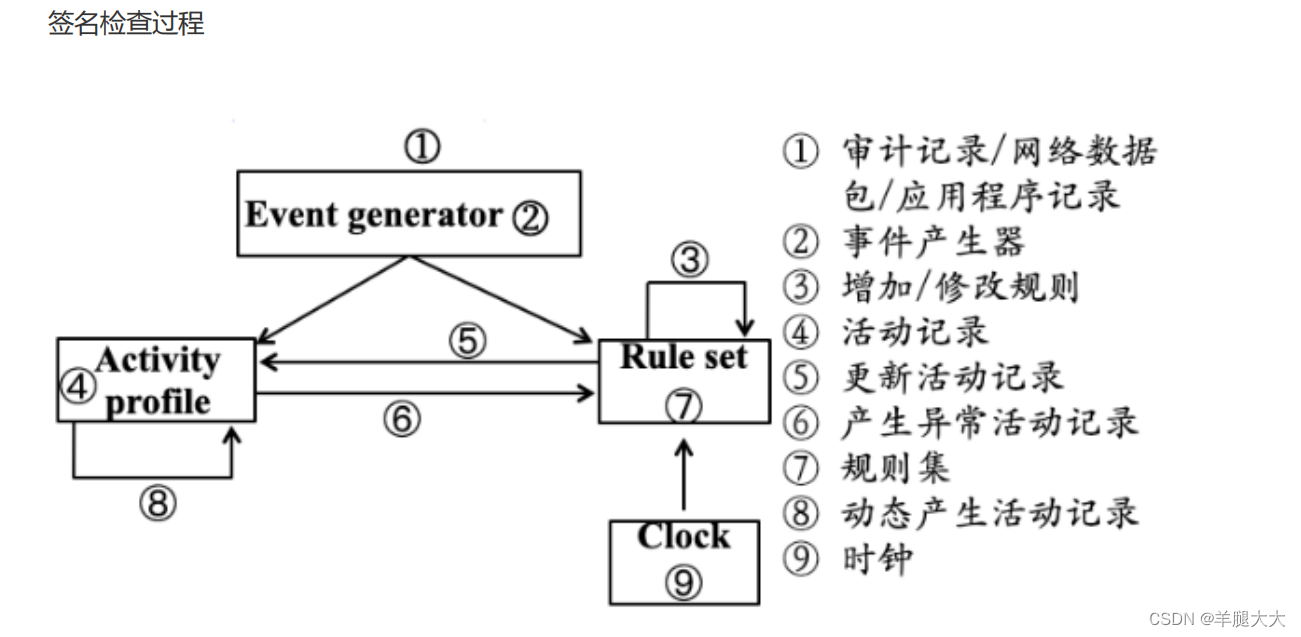

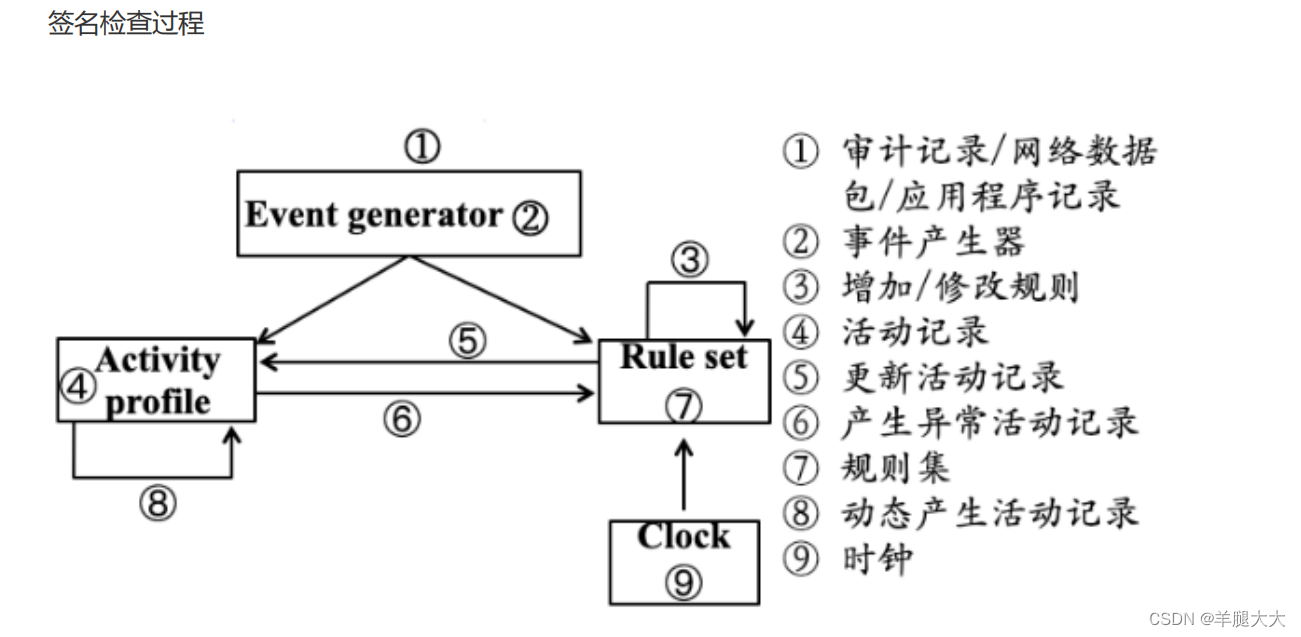

- IDS通常使用的两种基本分析方法之一,又称为基于行动的入侵检测技术。

- 收集操作活动的历史数据,建立代表主机、用户或网络连接的正常行为描述,判断是否发生入侵。

- IDS通常使用的两种基本分析方法之一,又称基于知识的检测技术。

- 对已知的入侵行为和手段进行分析,提取检测特征,构建攻击模式或攻击签名,判断入侵行为。

入侵检测系统的分类

HIDS

NIDS

异常检测模型**(Anomaly Detection)

误用检测模型**(Misuse Detection)

典型特征案例

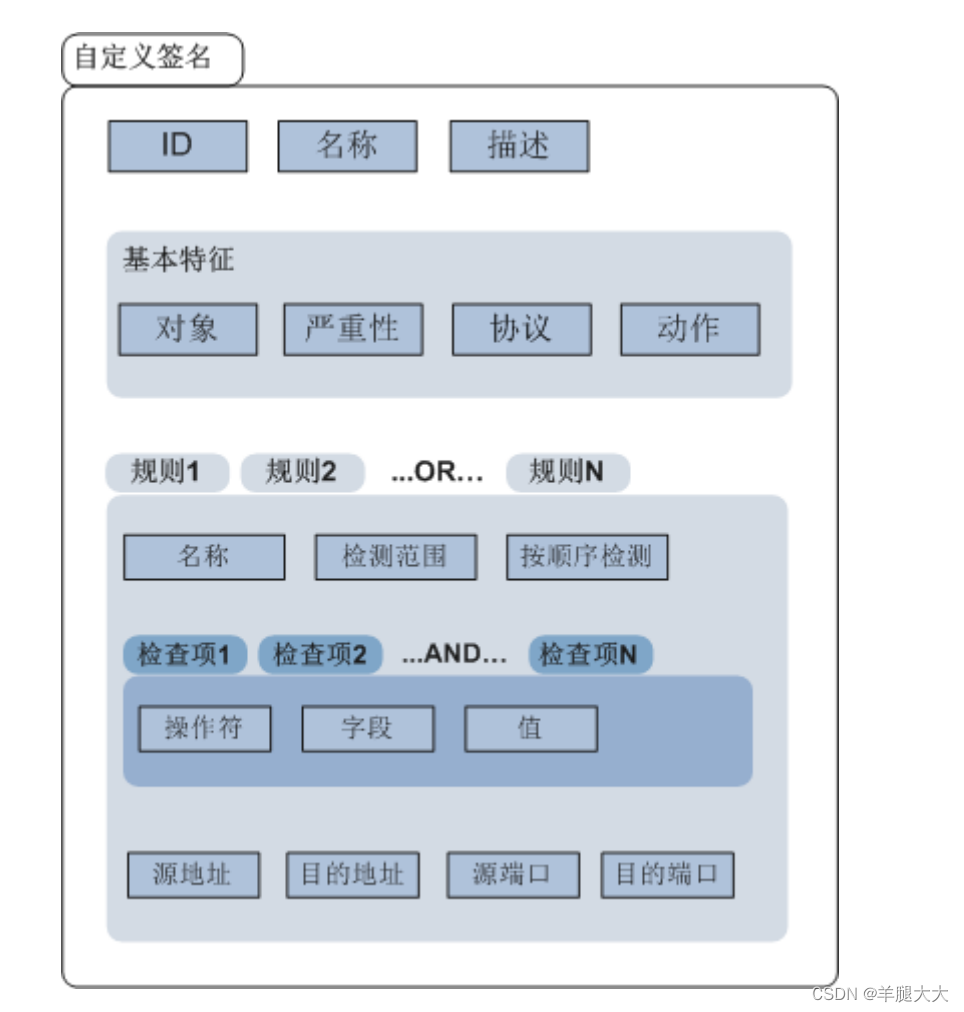

自定义签名

-

IDS是什么? IDS代表入侵检测系统(Intrusion Detection System),是一种网络安全设备或应用程序,用于监测和识别网络或主机上的恶意活动、攻击行为或异常事件。IDS通过分析网络流量或系统日志来检测潜在的安全威胁,当发现可疑活动时,它可以触发警报或采取其他预定的响应措施。

-

IDS和防火墙有什么不同?

- IDS(入侵检测系统):主要用于监测和检测网络或主机上的潜在入侵行为,包括已知的攻击签名和异常行为。当IDS检测到可疑活动时,它可以发出警报,但并不主动阻止或拦截流量。IDS通常是被动的安全措施,它不会主动防御攻击,而是提供实时监测和警告。

- 防火墙:用于阻止不受欢迎的网络流量,可以根据预定义的规则或策略来允许或拒绝数据包通过。防火墙是主动的安全措施,它在网络层面起作用,可以过滤进出网络的流量,并阻止潜在的恶意流量进入受保护的网络。

- IDS工作原理? IDS的工作原理通常分为两种主要方法:签名检测和异常检测。

- 签名检测:IDS使用预定义的攻击签名(也称为规则或模式)来识别已知的恶意活动。这些签名是基于已知的攻击模式、恶意代码或漏洞进行编制的。当IDS在网络流量或主机日志中发现与这些签名匹配的模式时,就会触发警报。

- 异常检测:IDS会建立网络或主机的正常行为模式基线,并监测实时流量或日志数据以检测异常活动。如果检测到与正常行为模式明显不同的活动,IDS会认为这是潜在的攻击或异常事件,并触发警报。

- IDS的主要检测方法有哪些详细说明? 主要的IDS检测方法包括:

- 签名检测:基于已知攻击模式的检测方法,IDS使用预定义的攻击签名来匹配网络流量或日志中的特定模式。如果发现与已知攻击签名匹配的流量,IDS将触发警报。

- 异常检测:建立正常行为模式的基线,IDS监测网络流量或日志数据,并与已建立的模式进行比较。如果有明显的异常行为,IDS将生成警报。

- 统计分析:IDS使用统计学方法来识别潜在的异常活动。它可以基于流量的频率、数量、时间间隔等进行分析,发现异常模式。

- 基于机器学习的检测:IDS利用机器学习算法来学习正常行为和异常行为之间的差异,从而检测潜在的恶意活动。

- IDS的部署方式有哪些? IDS可以根据部署的位置和监测的范围进行分类,常见的部署方式包括:

- 网络IDS(NIDS):部署在网络中,监测整个网络流量,能够监测多个主机之间的通信和流量。

- 主机IDS(HIDS):部署在单个主机上,监测该主机的本地日志和系统活动。

- 分布式IDS(DIDS):在多个位置部署IDS,通过共享信息进行联合检测和分析。

- 混合IDS(Hybrid IDS):将NIDS和HIDS结合使用,以实现全面的监测和安全防护。

- IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

- IDS的签名:在IDS中,签名是一种用于识别已知攻击模式的规则或模式。这些签名描述了攻击的特征,例如特定的数据包格式、恶意代码的行为模式等。IDS使用这些签名来检测网络流量或主机日志中是否存在与已知攻击相匹配的模式,从而识别潜在的安全威胁。

- 签名过滤器作用:签名过滤器是IDS中用于匹配和检测攻击签名的组件。它负责分析网络流量或日志,将其中的数据与预定义的签名进行比对。如果发现与某个签名匹配的模式,签名过滤器将触发警报或采取其他预定的响应措施。

- 例外签名配置作用:例外签名配置是指为了减少误报和优化IDS性能而设置的例外规则。有时候,一些合法的流量或特定的应用程序行为可能与某些IDS签名的检测条件相匹配,导致误报。为了避免这种情况,可以通过配置例外签名来排除这些已知的合法活动,使得IDS在遇到这些情况时不触发警报,提高了IDS的准确性和可靠性。

相关文章:

练习时长两年半的入侵检测

计算机安全的三大中心目标是:保密性 (Conf idential ity) 、完整性 (Integrity) 、可用性 (Availability) 。 身份认证与识别、访问控制机制、加密技术、防火墙技术等技术共同特征就是集中在系统的自身加固和防护上,属于静态的安全防御技术,…...

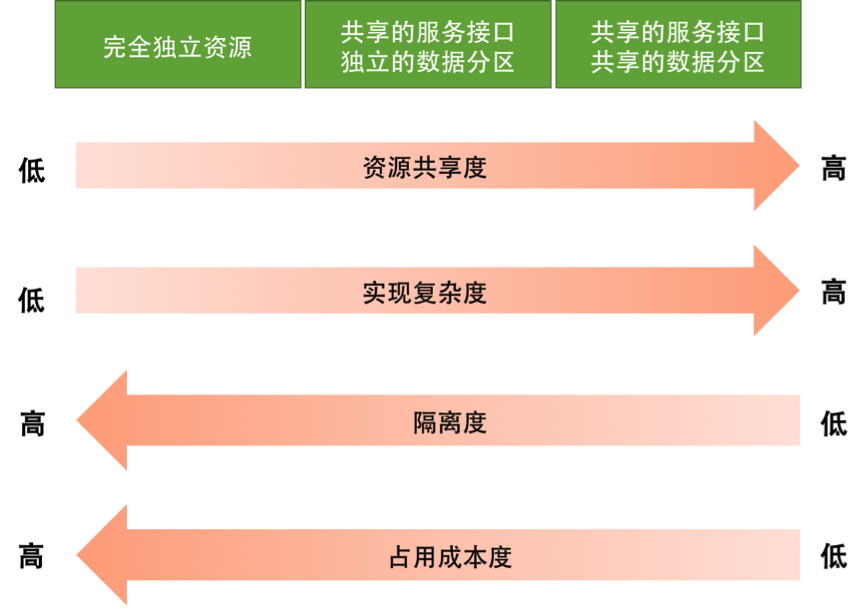

【弹力设计篇】聊聊隔离设计

为什么需要隔离设计 隔离其实就是Bulkheads,隔板。在生活中隔板的应用主要在船舱中进行设计,目的是为了避免因一处漏水导致整个船都沉下去。可以将故障减少在一定的范围内,而不是整个船体。 从架构演变来说的话,大多数系统都是从…...

MFC 透明窗体

如何制作透明窗体 ????? 使用SetLayeredWindowAttributes可以方便的制作透明窗体,此函数在w2k以上才支持,而且如果希望直接使用的话,可能需要下载最新的SDK。不过此函数在w2k的user32.dll里有实…...

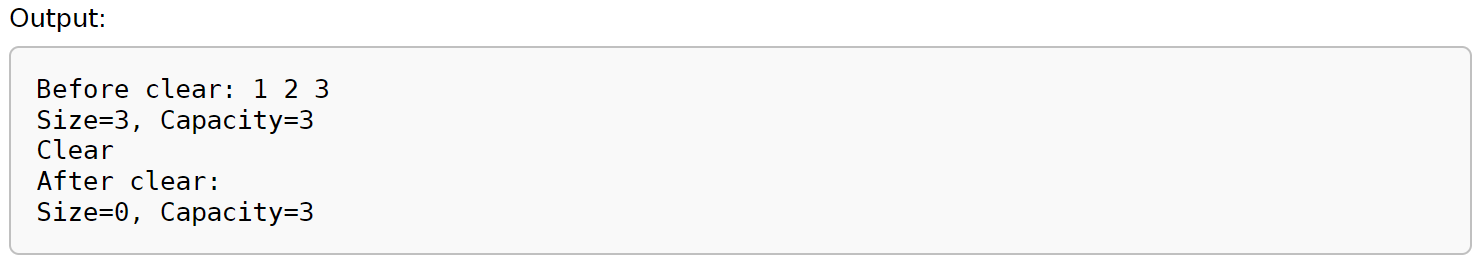

C++笔记之vector的resize()和clear()用法

C笔记之vector的resize()和clear()用法 code review! 文章目录 C笔记之vector的resize()和clear()用法1.resize()2.clear() 1.resize() 运行 2.clear() 运行...

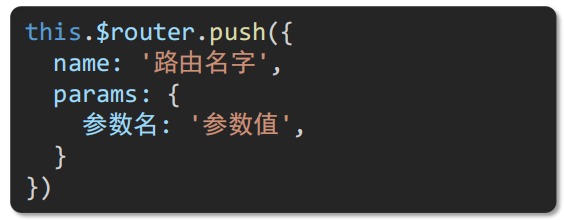

Vue2基础九、路由

零、文章目录 Vue2基础九、路由 1、单页应用 (1)单页应用是什么 单页面应用(SPA:Single Page Application): 所有功能在 一个html页面 上实现具体示例: 网易云音乐 https://music.163.com/ (2)单页面应用VS多页面…...

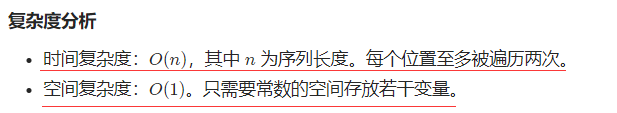

移动零——力扣283

题目描述 双指针 class Solution{ public:void moveZeroes(vector<int>& nums){int n nums.size(), left0, right0;while(right<n){if(nums[right]){swap(nums[right], nums[left]);left;}right;}} };...

Transformer+MIA Future Work

TransformerMIA Future Work 主要的挑战和未来发展分为三个部分,即 1、特征集成和计算成本降低、 2、数据增强和数据集收集、 3、学习方式和模态-对象分布 1、特征集成和计算成本降低 为了同时捕获局部和全局特征来提高模型性能,目前大多数工作只是…...

深度学习入门(二):神经网络整体架构

一、前向传播 作用于每一层的输入,通过逐层计算得到输出结果 二、反向传播 作用于网络输出,通过计算梯度由深到浅更新网络参数 三、整体架构 层次结构:逐层变换数据 神经元:数据量、矩阵大小(代表输入特征的数量…...

rust 配置

rustup 镜像 在 cmd 中输入以下代码,设置环境变量 setx RUSTUP_UPDATE_ROOT https://mirrors.tuna.tsinghua.edu.cn/rustup/rustup setx RUSTUP_DIST_SERVER https://mirrors.tuna.tsinghua.edu.cn/rustupcrates.io 索引镜像 在 C:\Users\用户名\.cargo\config 文…...

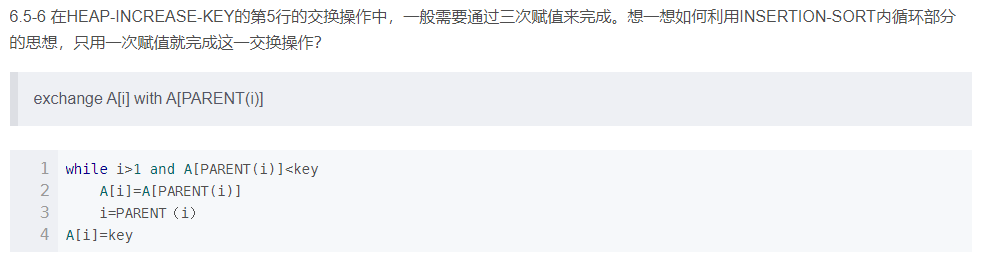

文心一言 VS 讯飞星火 VS chatgpt (67)-- 算法导论6.5 6题

文心一言 VS 讯飞星火 VS chatgpt (67)-- 算法导论6.5 6题 六、在 HEAP-INCREASE-KEY 的第 5 行的交换操作中,一般需要通过三次赋值来完成。想一想如何利用INSERTION-SORT 内循环部分的思想,只用一次赋值就完成这一交换操作? 文…...

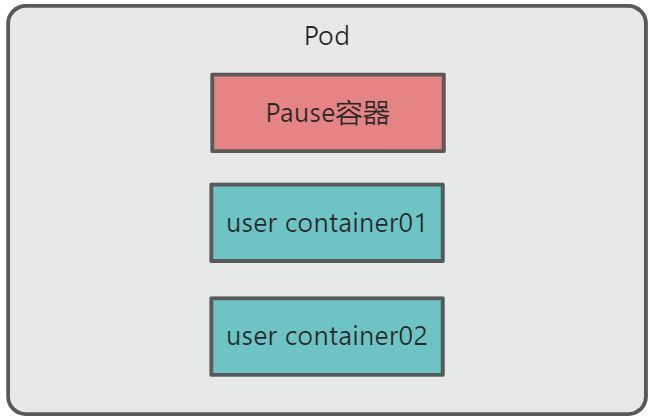

6、Kubernetes核心技术 - Pod

目录 一、概述 二、Pod机制 2.1、共享网络 2.2、共享存储 三、Pod资源清单 四、 Pod 的分类 五、Pod阶段 六、Pod 镜像拉取策略 ImagePullBackOff 七、Pod 资源限制 八、容器重启策略 一、概述 Pod 是可以在 Kubernetes 中创建和管理的、最小的可部署的计算单元。P…...

)

VlanIf虚拟接口 通信技术(二十三课)

一 Vlan技术之间的通信 单臂路由(One-Arm Routing)是一种网络架构设计方式,通常用于部署网络设备(如防火墙、负载均衡器等)实现网络流量控制和安全策略。在单臂路由中,网络设备只有一个物理接口与局域网(LAN)或广域网(WAN)相连。 1.2 交换机 数据链路层 (第二层)…...

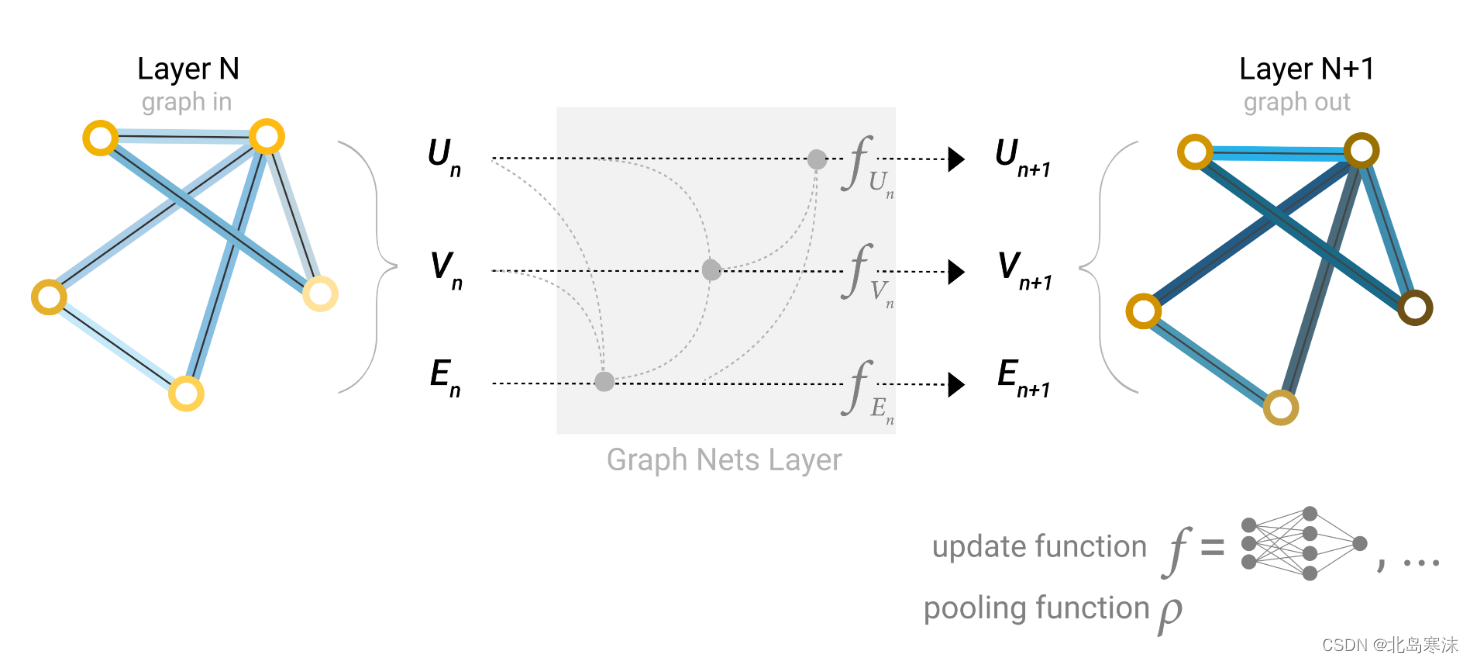

图神经网络(GNN)入门学习笔记(直观且简单)

文章目录 图的定义和表示可以使用图数据结构的问题将图结构用于机器学习的挑战最基本的图神经网络概述汇聚操作基于信息传递的改进图神经网络全局向量信息的利用 本篇文章参考发表于Distill上的图神经网络入门博客: A Gentle Introduction to Graph Neural Network…...

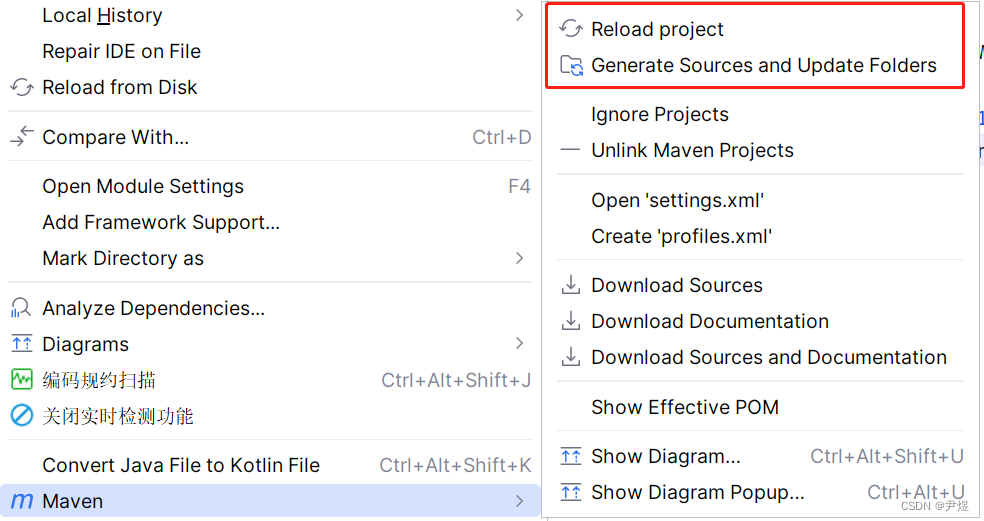

【Java开发】 Mybatis-Flex 01:快速入门

Mybatis 作为头部的 ORM 框架,他的增强工具可谓层出不穷,比如出名的 Mybatis-Plus 和 阿里云开源的 Fluent-MyBatis,如今出了一款 Mybatis-Flex ,相比前两款功能更为强大、性能更为强悍,不妨来了解一下。 目录 1 Myba…...

企业级业务架构学习笔记<二>

一.业务架构基础 业务架构的定义 以实现企业战略为目标,构建企业整体业务能力规划并将其传导给技术实现端的结构化企业能力分析方法 (业务架构可以从企业战略触发,按照企业战略设计业务及业务过程,业务过程时需要业务能力支撑的࿰…...

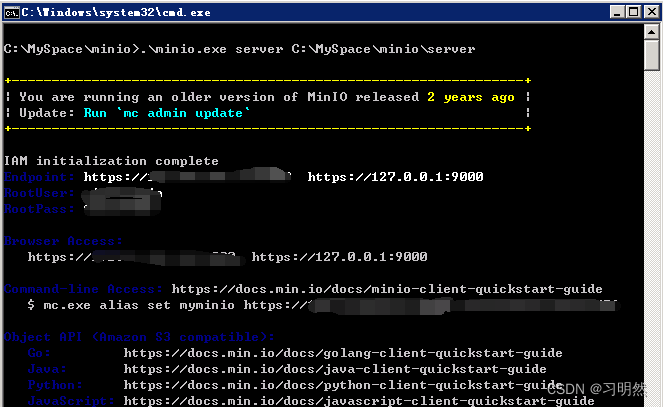

Minio在windows环境配置https访问

minio启动后,默认访问方式为http,但是有的时候我们的访问场景必须是https,浏览器有的会默认以https进行访问,这个时候就需要我们进行配置上的调整,将minio从http访问升级到https。而查看minio的官方文档,并…...

)

安装JDK环境(Windows+Linux双教程)

今日一语:今天的事情不去做,到了明天就成了麻烦,到了下个月就成了隐患,到了明年只剩下悔恨和惋惜 Linux 从Oracle网站下载linux的rpm包java -version 查询java环境是否已经安装 如果已经安装,可以选择卸载重装或者直接…...

SVG图标,SVG symbols,SVG use标签

SVG图标,SVG symbols 项目中图标的使用,趋势是使用svg作图标的,优点如下 兼容现有图片能力前提还支持矢量 可读性好,有利于SEO与无障碍 在性能和维护性方面也比iconfont要强很多 怎么在项目中优雅的使用svg图标,下面…...

常用css 笔记

0、定义变量 :root { --primary-color: #007bff;} .button { background-color: var(--primary-color);} 1、水平垂直居中 div {width: 100px;height: 100px;position: absolute;top: 0;right: 0;bottom: 0;left: 0;margin: auto; }父级控制子集居中 .parent {display: fle…...

git的ssh方式对接码云

一、环境准备: 1、git下载,360管家或是百度。 2、vs2022,百度下载。 二、配置git: 1、打开准备存放文件的文件夹,右键,选择“Git Bash here”,弹出命令窗口, 输入:ss…...

RestClient

什么是RestClient RestClient 是 Elasticsearch 官方提供的 Java 低级 REST 客户端,它允许HTTP与Elasticsearch 集群通信,而无需处理 JSON 序列化/反序列化等底层细节。它是 Elasticsearch Java API 客户端的基础。 RestClient 主要特点 轻量级ÿ…...

LBE-LEX系列工业语音播放器|预警播报器|喇叭蜂鸣器的上位机配置操作说明

LBE-LEX系列工业语音播放器|预警播报器|喇叭蜂鸣器专为工业环境精心打造,完美适配AGV和无人叉车。同时,集成以太网与语音合成技术,为各类高级系统(如MES、调度系统、库位管理、立库等)提供高效便捷的语音交互体验。 L…...

多模态商品数据接口:融合图像、语音与文字的下一代商品详情体验

一、多模态商品数据接口的技术架构 (一)多模态数据融合引擎 跨模态语义对齐 通过Transformer架构实现图像、语音、文字的语义关联。例如,当用户上传一张“蓝色连衣裙”的图片时,接口可自动提取图像中的颜色(RGB值&…...

SpringBoot+uniapp 的 Champion 俱乐部微信小程序设计与实现,论文初版实现

摘要 本论文旨在设计并实现基于 SpringBoot 和 uniapp 的 Champion 俱乐部微信小程序,以满足俱乐部线上活动推广、会员管理、社交互动等需求。通过 SpringBoot 搭建后端服务,提供稳定高效的数据处理与业务逻辑支持;利用 uniapp 实现跨平台前…...

【单片机期末】单片机系统设计

主要内容:系统状态机,系统时基,系统需求分析,系统构建,系统状态流图 一、题目要求 二、绘制系统状态流图 题目:根据上述描述绘制系统状态流图,注明状态转移条件及方向。 三、利用定时器产生时…...

Spring AI与Spring Modulith核心技术解析

Spring AI核心架构解析 Spring AI(https://spring.io/projects/spring-ai)作为Spring生态中的AI集成框架,其核心设计理念是通过模块化架构降低AI应用的开发复杂度。与Python生态中的LangChain/LlamaIndex等工具类似,但特别为多语…...

A2A JS SDK 完整教程:快速入门指南

目录 什么是 A2A JS SDK?A2A JS 安装与设置A2A JS 核心概念创建你的第一个 A2A JS 代理A2A JS 服务端开发A2A JS 客户端使用A2A JS 高级特性A2A JS 最佳实践A2A JS 故障排除 什么是 A2A JS SDK? A2A JS SDK 是一个专为 JavaScript/TypeScript 开发者设计的强大库ÿ…...

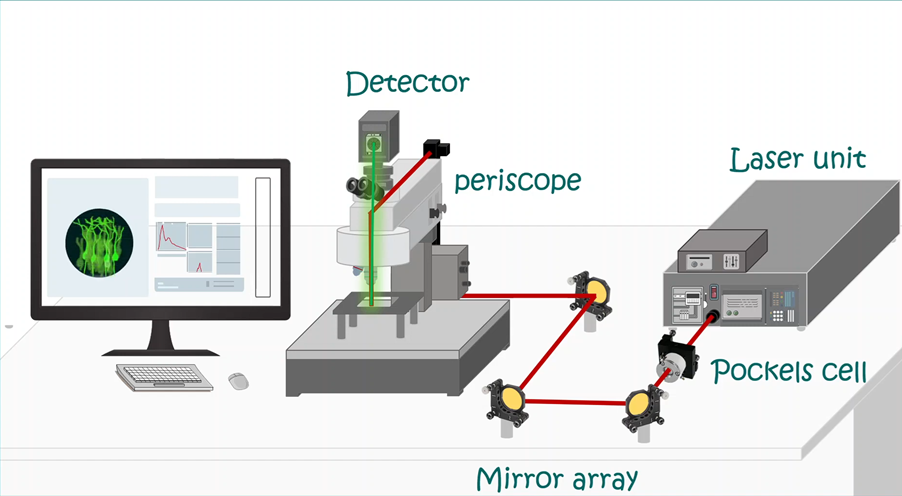

LabVIEW双光子成像系统技术

双光子成像技术的核心特性 双光子成像通过双低能量光子协同激发机制,展现出显著的技术优势: 深层组织穿透能力:适用于活体组织深度成像 高分辨率观测性能:满足微观结构的精细研究需求 低光毒性特点:减少对样本的损伤…...

go 里面的指针

指针 在 Go 中,指针(pointer)是一个变量的内存地址,就像 C 语言那样: a : 10 p : &a // p 是一个指向 a 的指针 fmt.Println(*p) // 输出 10,通过指针解引用• &a 表示获取变量 a 的地址 p 表示…...

c# 局部函数 定义、功能与示例

C# 局部函数:定义、功能与示例 1. 定义与功能 局部函数(Local Function)是嵌套在另一个方法内部的私有方法,仅在包含它的方法内可见。 • 作用:封装仅用于当前方法的逻辑,避免污染类作用域,提升…...