Linux网络编程:详解https协议

目录

一. https协议概述

二. 中间人截获

三. 常见的加密方法

3.1 对称加密

3.2 非对称加密

四. 数据摘要和数据签名的概念

五. https不同加密方式的安全性的探究

5.1 使用对称加密

5.2 使用非对称加密

5.3 非对称加密和对称加密配合使用

六. CA认证

七. 总结

一. https协议概述

在早期的网络中,传输数据一般采用http协议。但是,无论是用GET方法通过url传递数据,还是使用POST方法通过报文正文传递数据,都是明文传送数据,只要是明文传送数据,那就是不安全的,在传输过程中就很容易被中间人截获,造成信息泄露或者信息被篡改。

结论:http采用明文传递数据,不具有安全性。

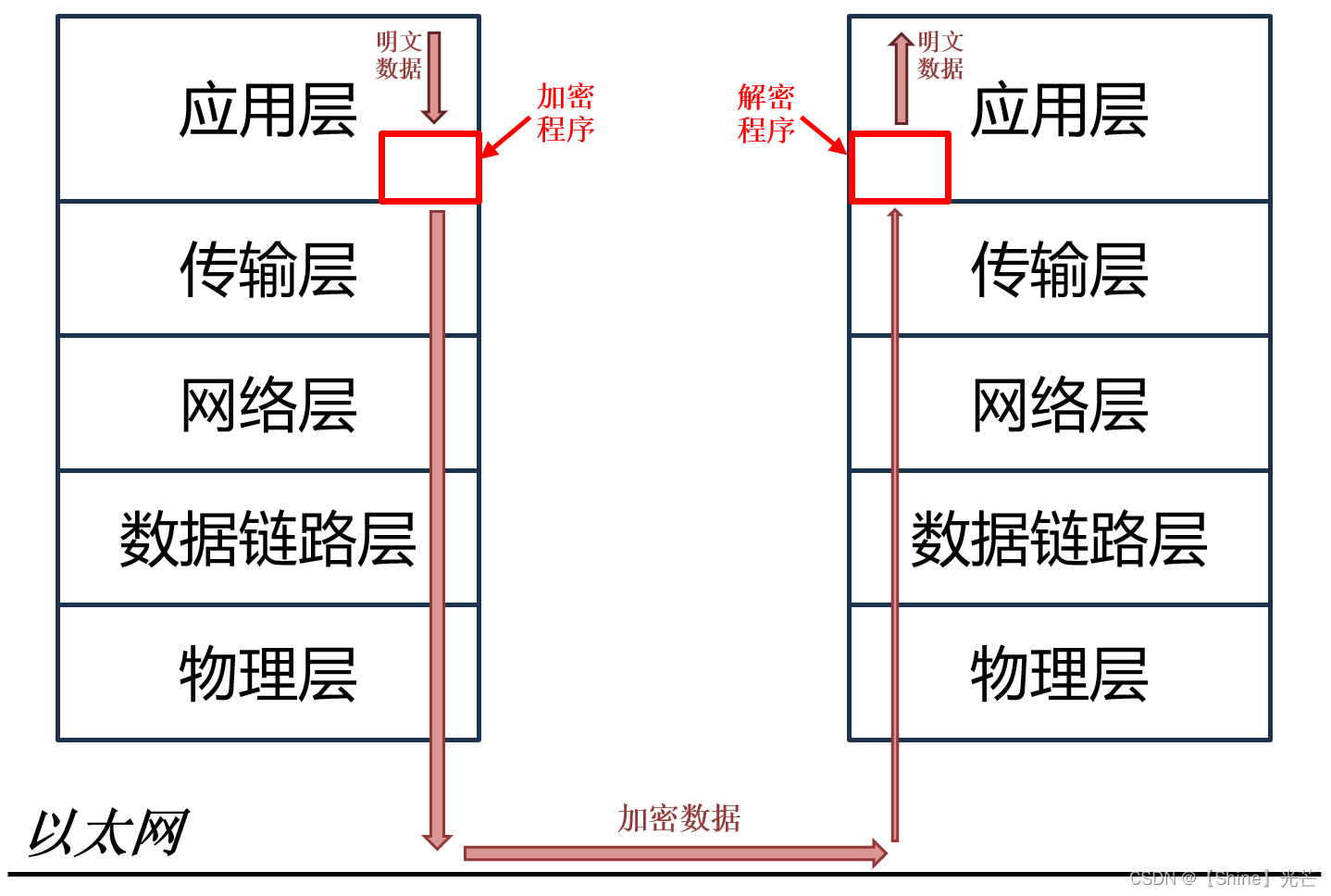

为了解决http协议明文传输数据的安全性问题,就需要对数据进行加密处理,加密是在应用层实现的,将加密数据在网络中传输的协议,即为https协议。相较于http协议,https协议更具有安全性,图1.1为https协议工作方式的图解。

结论:https协议传输加密数据,安全性更有保证。

二. 中间人截获

在早期采用http协议传输数据时,有时候会存在运营商截获现象,一个最典型的场景是,我们希望下载软件A,但是使用软件A的下载链接下载后,发现实际上下载的是软件B。造成这种现象可能得原因之一,就是运营商在网络中截获的数据信息,发现了软件A的下载链接,将软件A得下载链接替换为软件B的下载链接,就造成了希望下载的软件与实际下载的软件不同的现象。

在这种场景下,运营商充当的就是中间人,在网络中截获并篡改数据。

在公共场所中,我们常会用到免费WIFI,这其实就是安全隐患,提供免费WIFI的路由器等设备,都有可能截取到用户发送的数据,造成信息泄露。

三. 常见的加密方法

3.1 对称加密

- 对称加密仅使用一个秘钥key,加密和解密都使用这一把秘钥,这种加密解密的方法称为对称加密,也称为单秘钥加密。

- 常见的对称加密算法:DES,3DES,Blowfish。

- 对称加密的特征:算法简单,加密解密速度快、效率高。

通过按位异或的方式加密解密,就是最简单的一种对称加密方式。如,原文数据a=2023,秘钥key=8888,那么a加密后的数据c就变为了c=a^key=9567,使用同一把秘钥key对密文数据进行解密获取原文数据,a=c^key=2023。

3.2 非对称加密

- 对称加密使用两把秘钥配对使用,一把公钥一把私钥,公钥向全网公开,私钥则是私密的。当客户端拿到公钥时,可以使用公钥进行加密,服务端在获取到加密后的信息后,通过秘钥进行解密,从而获取原始的明文数据。

- 公钥和私钥,一把用于加密一把用于解密,可以用公钥加密私钥解密,反过来使用私钥加密公钥解密亦可。

- 常见的非对称加密算法:RSA、DSA、ECDSA。

- 非对称加密的特点:加密的可靠性依赖于秘钥、公钥以及算法的可靠性和复杂度,由于其算法复杂,因此加密和解密效率较低。

四. 数据摘要和数据签名的概念

数据摘要:

- 数据摘要,就是通过哈希算法,将原文转换为一定长度的密文,即使非常小幅度的改变原文,通过哈希算法生成的密文差别也会非常大。

- 通过哈希算法生成的数据摘要,严格来说不能算是一种加密方法,因为没有对应的解密手段,即:原文生成密文很容易,但是如果要通过密文破解原文,难度则非常之大。

- 常见生成数据摘要的哈希算法:MD5、SHA256、SHA512。

- 数据摘要,也被称为数据指纹。

数据签名:

- 通过特点的秘钥对数据摘要加密生成的密文,被称为数据签名。

- 数据签名,主要用于认证数据的合法性,保证客户端接收到的数据不会被中间人篡改(见第六章)。

五. https不同加密方式的安全性的探究

5.1 使用对称加密

使用对称加密时,客户端和服务器要事先协商秘钥,客户端和服务器在向网络中发送数据时,都要实现通过秘钥加密,这样中间人在网络中截获到的数据就是被加密后的数据,中间人拿不到秘钥,也就无法破解密文获取原文数据。

对称加密要保证安全性,就必须为每个客户端都单独维护一个秘钥,因为如果使用相同的秘钥,那么秘钥就会广泛分布在网络设备中,黑客就可以很容易的获取到秘钥,也就无法保证安全性,而为每个客户端都维护独立的秘钥成本很高。

那么如果客户端和服务端在进行通信之前,事先协商秘钥呢?这样也是不可行的。因为双方协商的秘钥需要通过网络进行传输,而秘钥传输要通过明文进行,如果黑客截获了秘钥,那么后续传输的数据就很容易被黑客截获并破译。

那么如果将双方协商的秘钥再用另一把秘钥加密呢?对秘钥进行加密的秘钥要需要事先通过明文传送让通信双方获取,这样本质上与上段所提到的不安全场景没有区别,只不过是多了一层而已。

5.2 使用非对称加密

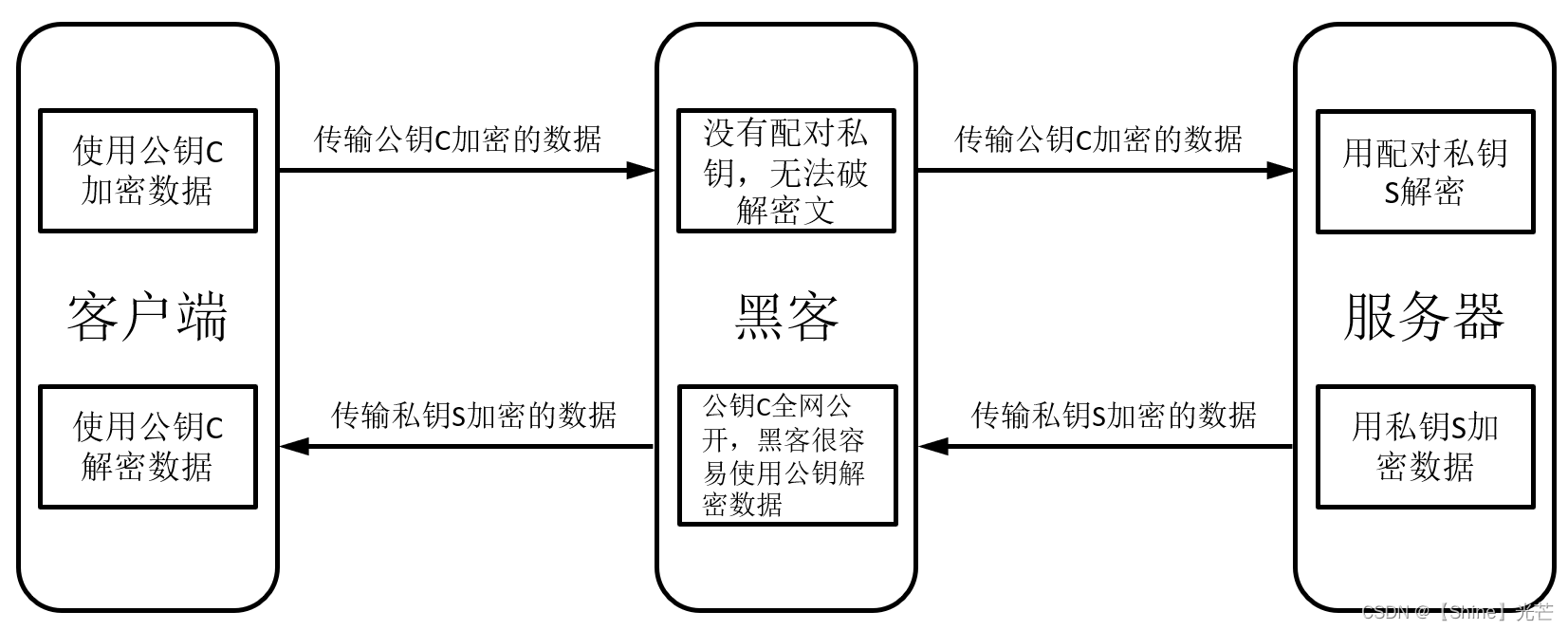

非对称加密要用到一把公钥C和一把私钥S,,将公钥C公布于网络中,假设客户端使用公钥C加密,那么如果黑客在网络中截获了客户端加密后的信息,由于没有私钥,就无法破译原文,这样就可以基本保证客户端发送给服务端数据和安全性。但是服务器向客户端发送数据时,通过私钥加密,客户端就需要公钥来解密,由于公钥是在网络中公开的,黑客自然也就可以获取公钥,这样单向的非对称加密就无法保证数据的安全性。

那么如果通信双方均使用非对称加密呢?这样虽然可以极大地提高安全性,但也无法保证绝对安全,且由于非对称加密算法的复杂度大,这样加密和解密的效率就会很低。

5.3 非对称加密和对称加密配合使用

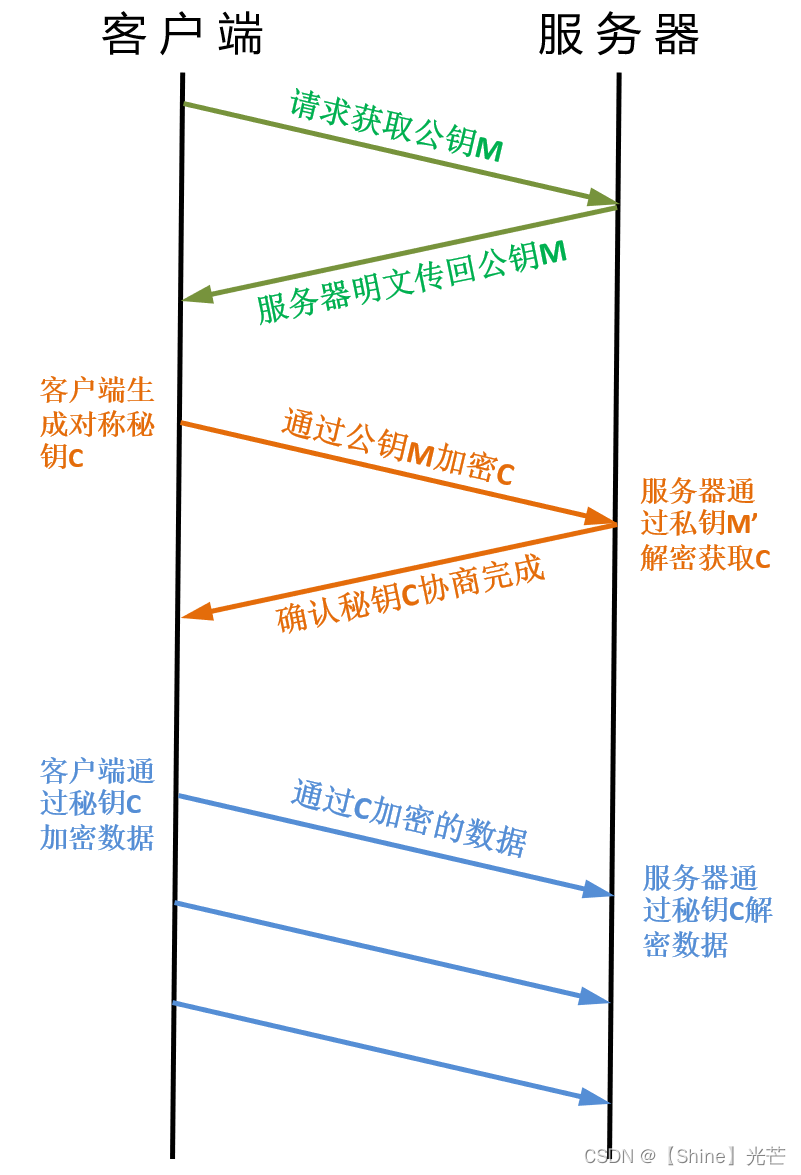

非对称加密和对称加密配合使用的通信操作流程为:

- 存在用于非对称加密的公钥M和私钥M'。

- 在正式通信之前,客户端先向服务器发送请求,获取其公钥M。

- 客户端生成对称加密的秘钥C,通过公钥M加密,服务器接收到了客户端加密传输的秘钥C,通过私钥M'解密,这条通信双方就都拿到了对称加密秘钥C。

- 在之后的通信中,通信双方使用对称加密即可,秘钥双方已经通过非对称加密传输协商完成。

- 这种场景下,如果黑客只截取了加密后的内容,由于拿不到秘钥,依旧无法破译获取原文。但是,黑客依旧有手段窃取和篡改数据。

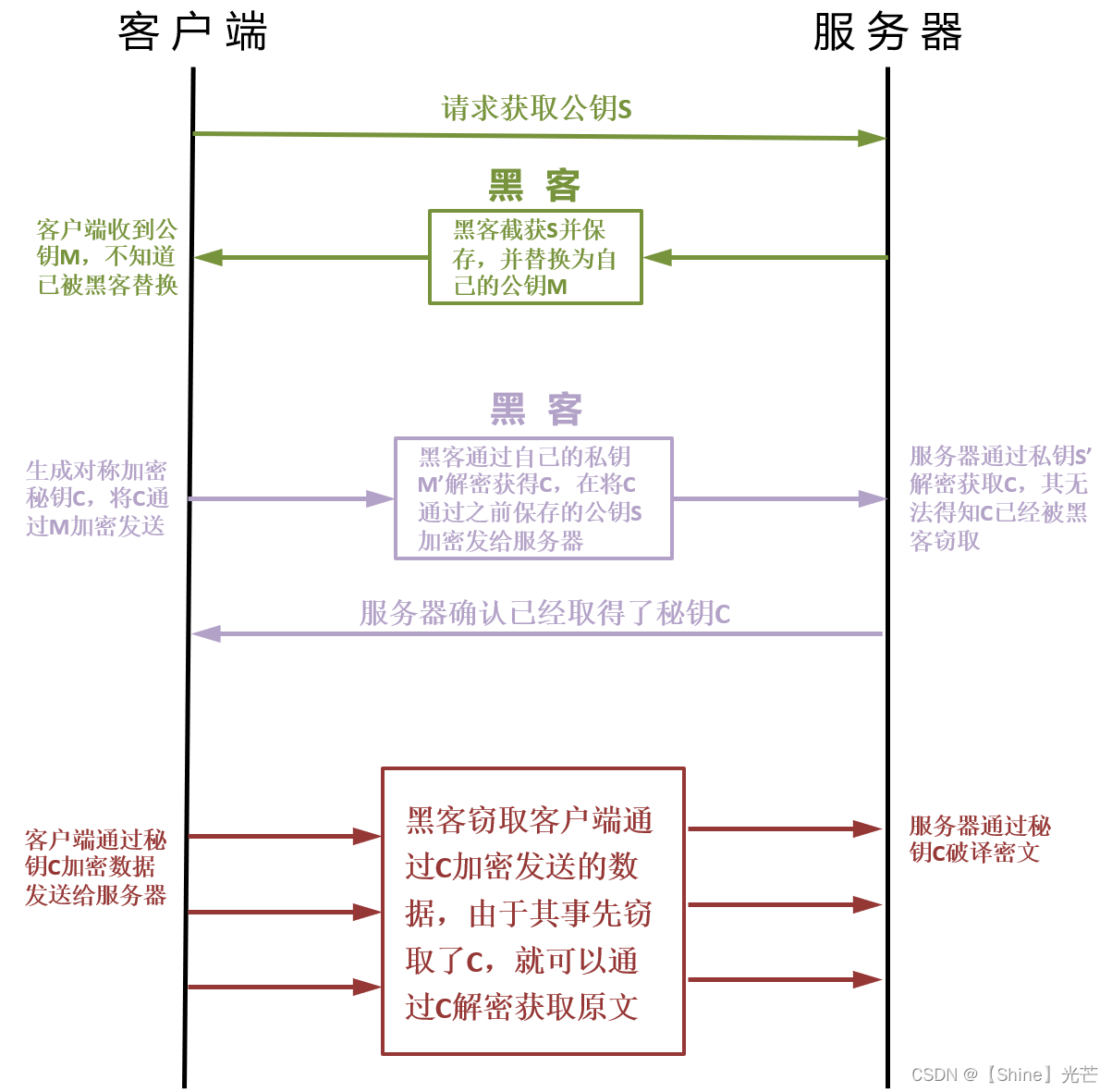

在这种场景下,虽然中间人(黑客)不能通过获取秘钥来破译信息,但依旧可以通过截取并篡改公钥的手段获取信息,原理如下:

- 服务器有公钥S和配对秘钥S',中间人有一组公钥M和秘钥M'。

- 当客户端向服务器发送请求获取公钥S时,服务器明文传回公钥S。

- 此时,中间人如果截获了服务器明文传回的公钥,就可以将公钥S保存下来,然后替换为自己的公钥M发回给客户端,而客户端不知道公钥S已经被篡改为了M。

- 之后客户端再向服务器发送协商好的对称加密秘钥C时,会使用中间人的公钥M加密,而中间人如果截获了客户端向服务器发送的数据,就可以使用自己的私钥M'破译出原文。

- 中间人此时再通过先前保存的公钥S对破译获得的对称加密秘钥C加密发给服务器,服务器就无法得知C已经泄露,依旧使用秘钥S'解密获取C。

- 之后客户端和服务器的正式通信都使用对称加密,秘钥为C已经被黑客窃取,此时如果信息被黑客截取,黑客就能够通过C解密获取原文。

六. CA认证

首先分析对称加密和非对称加密配合使用场景下不安全的原因,这是由于黑客在对称加密秘钥协商完成之前就入侵了网络,并将数据进行了篡改。

那么,如果客户端能够识别出其收到的数据是被篡改过的数据,进而终止向服务器发送数据,就可以避免信息的泄露。而客户端识别数据是否被篡改的依据,就是权威的CA机构颁发的CA证书,在https协议中,服务器向客户端发送的就是其CA证书,CA证书上会携带服务器的公钥以及其他的服务器相关信息。

CA证书就类似于我们生活中的身份证,身份证由权威机构(政府)颁发,是可以被信任的,如果身份证冒用或者造假,很容易就会被识别出来。

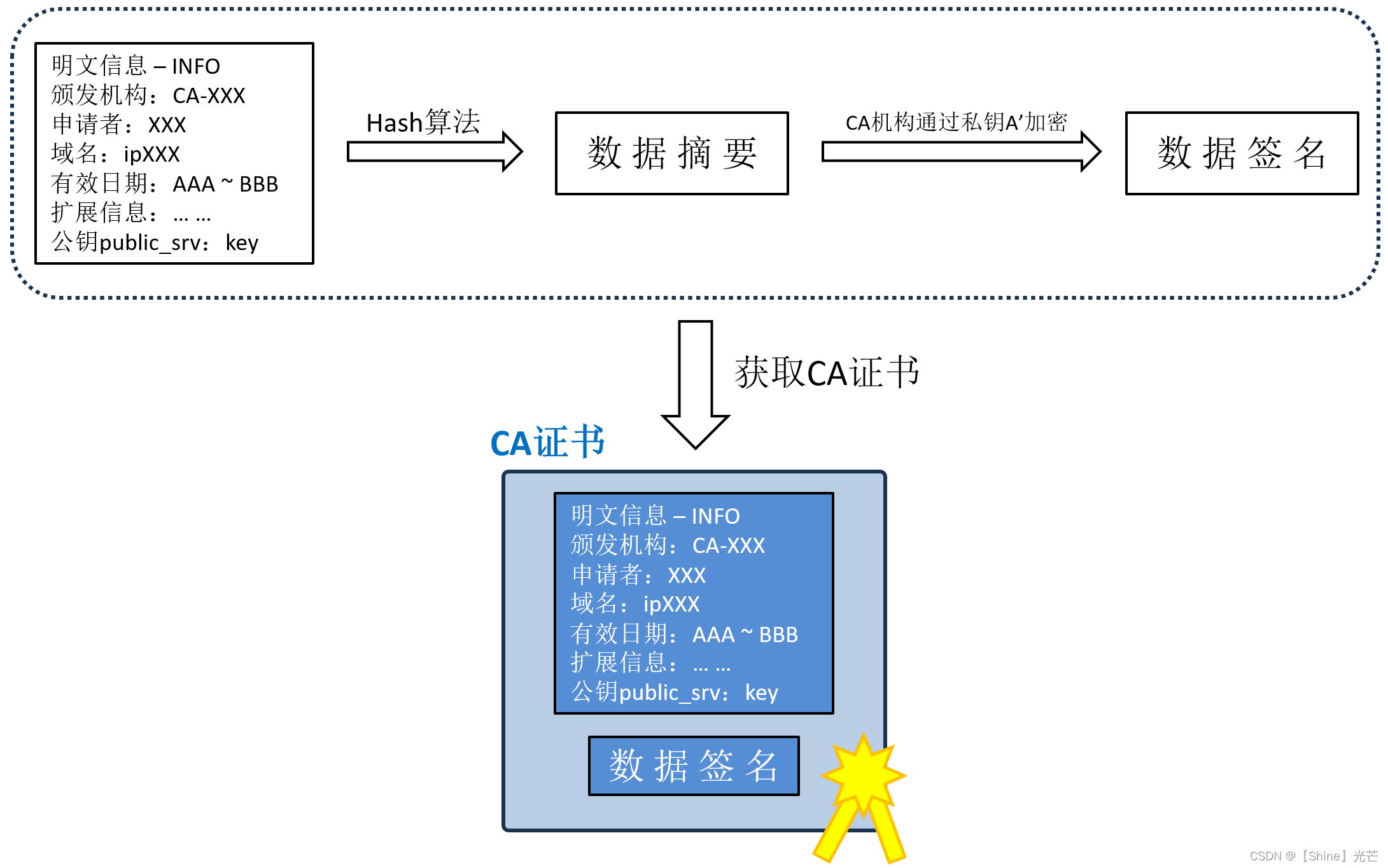

如果某服务端希望实现https协议通信,那就要向权威的CA机构申请CA证书,CA机构会对服务端进行审核,审核通过为该网站生成专门的数据签名,流程如下:

- CA机构尤其公钥A和私钥A'。

- 通过Hash算法,获取服务端申请下来的认证证书对应的数据摘要。

- CA机构通过其私钥A',对数据摘要进行加密,获取对应的数据签名。

我们可以认为,服务端获取的CA证书的内容为:证书的明文信息 + 对应数据签名,服务器就是将证书明文 + 对应数据签名发回给客户端的。

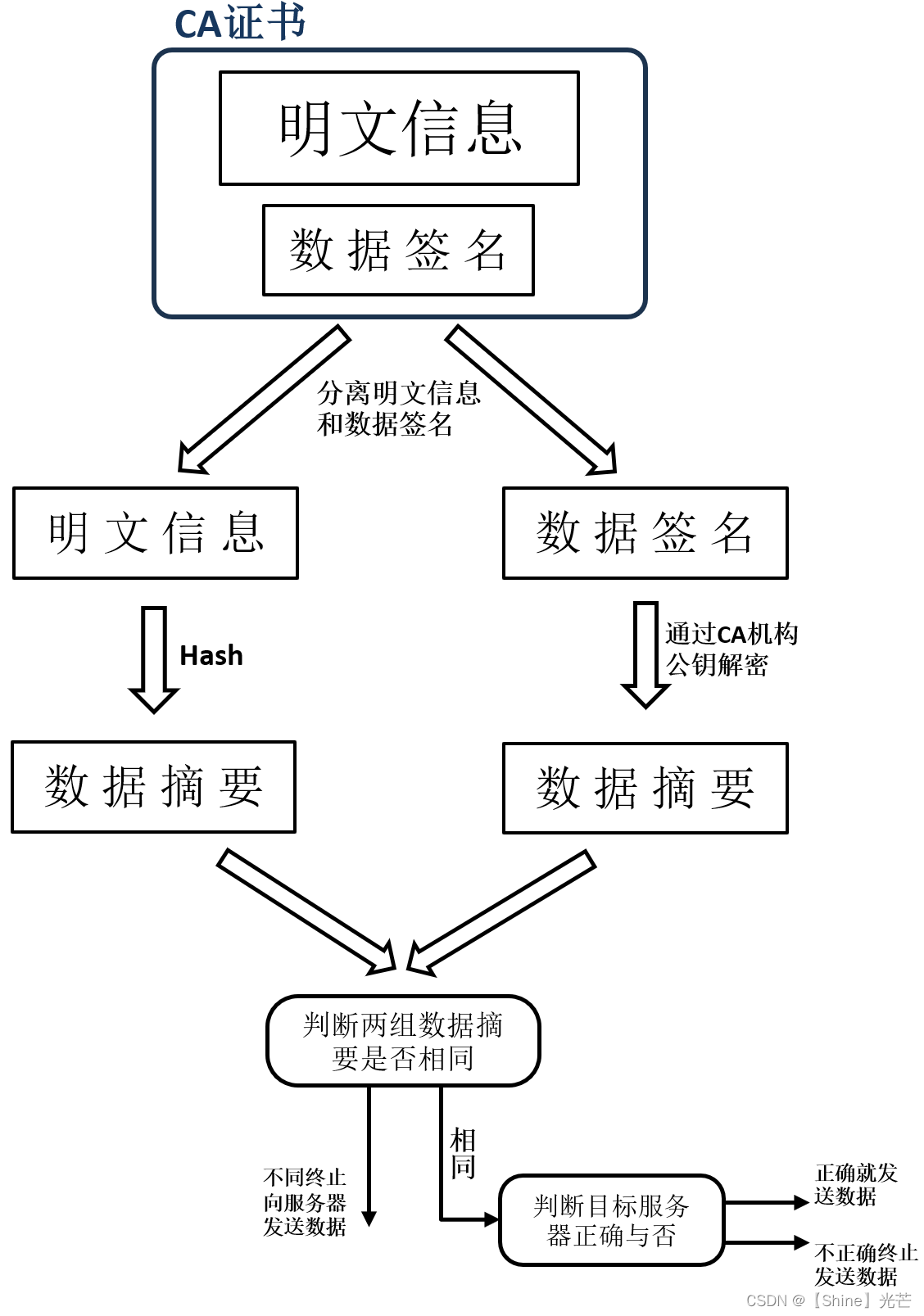

客户端通过CA证书判别服务端发送的数据是否在网络中被黑客篡改的流程为:

- 将服务器发回来的证书的明文信息和数据签名做分离。

- 将分解出来的明文信息通过Hash算法生成对应的数据摘要,在通过CA机构的公钥A解密数据签名,得到解密后的数据摘掉。

- 对比通过对明文Hash和解密数签名要后获取的摘要,如果不相同,则表示数据被替换过了,客户端会终止向服务器发送数据。如果相同,通过明文数据检查目标服务器是否正确,以防止黑客替换整张CA证书。

七. 总结

- http协议采用明文传输数据,https协议采用密文传输数据,相对于http协议,https协议更加安全。

- 早期采用http协议通信时,数据容易被中间人截获并篡改。

- 对称加密和非对称加密是两种常用的加密方式,对称加密中加密和解密使用同一把秘钥进行,而非对称加密有一把公钥一把私钥,一把负责加密另一把负责解密,公钥在全网公开,私钥私有不公开。

- 数据摘要是将正文内容通过Hash算法生成的内容,而数据签名则是对数据摘要使用秘钥加密后生成的内容。

- 在https协议通信中,采用对称加密、非对称加密、对称加密与非对称加密配合的方法,都存在安全隐患,不能保证数据不被黑客截获。

- 通过 CA认证 + 对称加密 + 非对称加密 的方式,可以保证数据传输的安全性。客户端通过检查服务端发回的CA证书的合法性,就能判断数据是否在网络中被第三方修改,如果数据被修改了,客户端就会终止向服务器发送数据。

相关文章:

Linux网络编程:详解https协议

目录 一. https协议概述 二. 中间人截获 三. 常见的加密方法 3.1 对称加密 3.2 非对称加密 四. 数据摘要和数据签名的概念 五. https不同加密方式的安全性的探究 5.1 使用对称加密 5.2 使用非对称加密 5.3 非对称加密和对称加密配合使用 六. CA认证 七. 总结 一.…...

LLVM IR 文档 专门解释 LLVM IR

https://llvm.org/docs/LangRef.html#phi-instruction...

免费服务器搭建网盘教程,给电脑挂载500G磁盘

免费服务器搭建网盘教程,给电脑挂载500G磁盘 请勿注册下载,注册下载是空白文件,使用免登录下载 免费搭建网盘教程,给电脑挂载500G磁盘 其他按照下载教程操作教程代码: 下载下来的文件pancn 文件拖到您创建的容器 手机的话点击…...

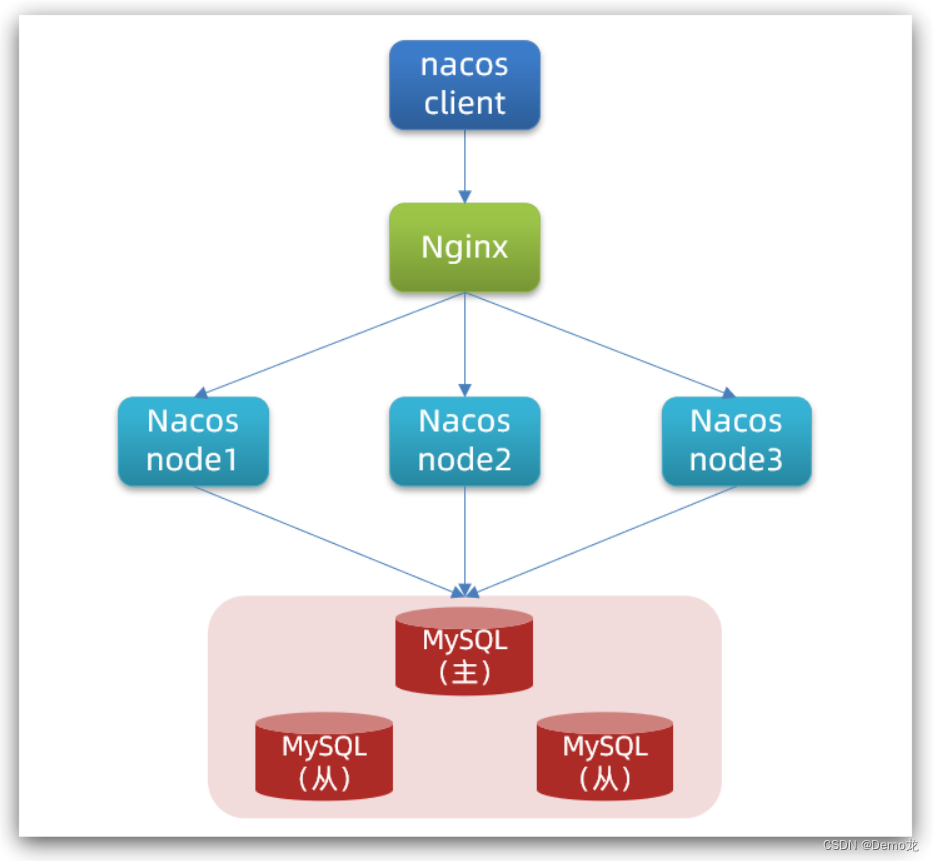

【Java】微服务——Nacos配置管理(统一配置管理热更新配置共享Nacos集群搭建)

目录 1.统一配置管理1.1.在nacos中添加配置文件1.2.从微服务拉取配置1.3总结 2.配置热更新2.1.方式一2.2.方式二2.3总结 3.配置共享1)添加一个环境共享配置2)在user-service中读取共享配置3)运行两个UserApplication,使用不同的pr…...

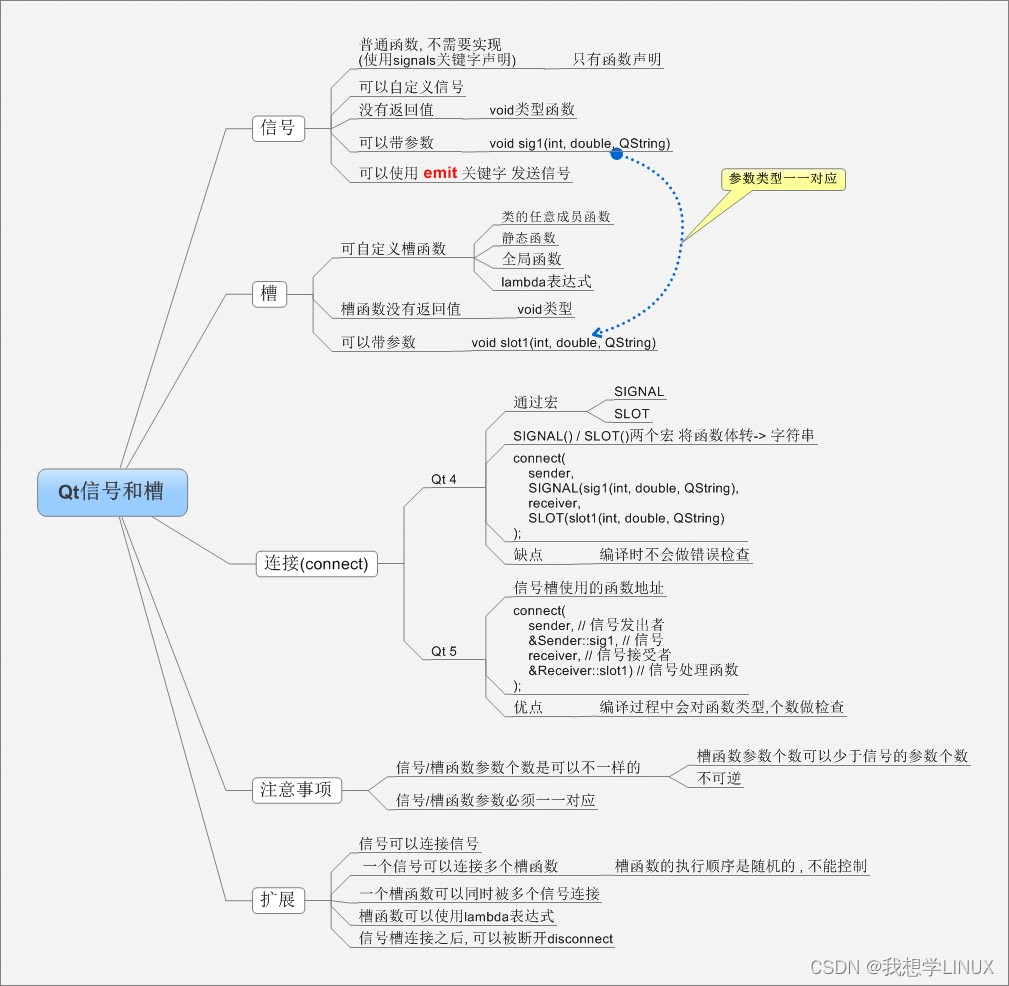

QT基础入门——信号和槽机制(二)

前言: 在Qt中,有一种回调技术的替代方法:那就是信号和槽机制。当特定事件发生时,会发出一个信号。Qt的小部件中有许多预定义的信号,但我们可以将小部件子类化,向它们添加自定义的信号。槽是响应特定信号的…...

黑豹程序员-架构师学习路线图-百科:JavaScript-网页三剑客

文章目录 1、为什么需要JavaScript2、发展历史3、什么是JavaScript3.1、JavaScript介绍3.2、JavaScript内部结构3.3、主要功能 4、TypeScript 1、为什么需要JavaScript 前面我们已经了解了网页三剑客的HTML和CSS,已经明确了它们的职责。 HTML负责页面的展现&#x…...

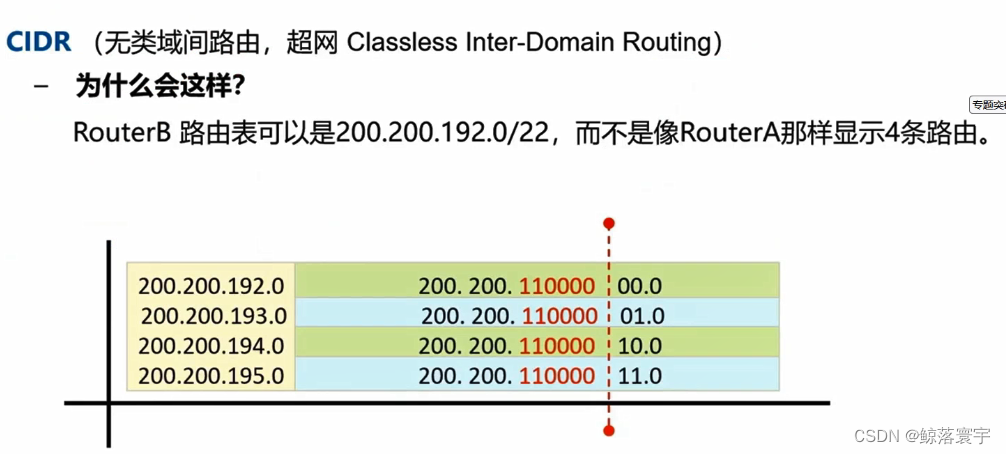

三、互联网技术——IP子网划分

文章目录 一、IP地址基础1.1 IP地址分类1.2 网络掩码/子网掩码 二、子网划分VLSM2.1 为什么要进行子网划分2.2 怎么进行子网划分2.3 子网划分原理2.4 例题一2.5 例题二2.6 例题三2.6 例题四2.7 例题五2.8 例题六2.9 例题七2.10 例题八 三、无类域间路由CIDR3.1 例题一3.2 例题二…...

TinyWebServer学习笔记-log

为什么服务器要有一个日志系统? 故障排查和调试: 在服务器运行期间,可能会发生各种问题和故障,例如程序崩溃、性能下降、异常请求等。日志记录了服务器的运行状态、错误信息和各种操作,这些日志可以用来快速定位和排查…...

【kubernetes】CRI OCI

1 OCI OCI(Open Container Initiative):由Linux基金会主导,主要包含容器镜像规范和容器运行时规范: Image Specification(image-spec)Runtime Specification(runtime-spec)runC image-spec定义了镜像的格式,镜像的格式有以下几…...

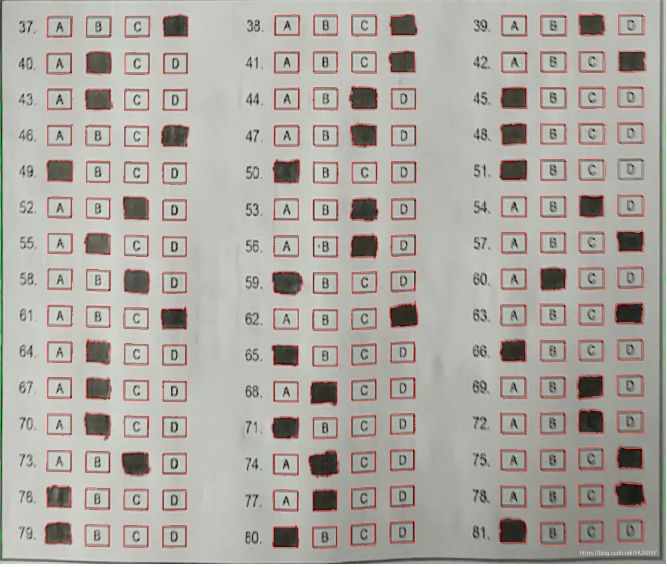

竞赛 机器视觉opencv答题卡识别系统

0 前言 🔥 优质竞赛项目系列,今天要分享的是 🚩 答题卡识别系统 - opencv python 图像识别 该项目较为新颖,适合作为竞赛课题方向,学长非常推荐! 🥇学长这里给一个题目综合评分(每项满分5分…...

Youtube视频下载工具分享-油管视频,音乐,字幕下载方法汇总

YouTube视频下载方法简介 互联网上存在很多 YouTube 下载工具,但我们经常会发现自己收藏的工具没过多久就会失效,我们为大家整理的这几种方法,是存在时间较久并且亲测可用的。后续如果这些工具失效或者有更好的工具,我们也会分享…...

【算法练习Day11】滑动窗口最大值前 K 个高频元素

📝个人主页:Sherry的成长之路 🏠学习社区:Sherry的成长之路(个人社区) 📖专栏链接:练题 🎯长路漫漫浩浩,万事皆有期待 文章目录 滑动窗口最大值前 K 个高频…...

华为云HECS云服务器docker环境下安装nginx

前提:有一台华为云服务器。 华为云HECS云服务器,安装docker环境,查看如下文章。 华为云HECS安装docker-CSDN博客 一、拉取镜像 下载最新版Nginx镜像 (其实此命令就等同于 : docker pull nginx:latest ) docker pull nginx查看镜像 dock…...

GET 和 POST的区别

GET 和 POST 是 HTTP 请求的两种基本方法,要说它们的区别,接触过 WEB 开发的人都能说出一二。 最直观的区别就是 GET 把参数包含在 URL 中,POST 通过 request body 传递参数。 你可能自己写过无数个 GET 和 POST 请求,或者已经看…...

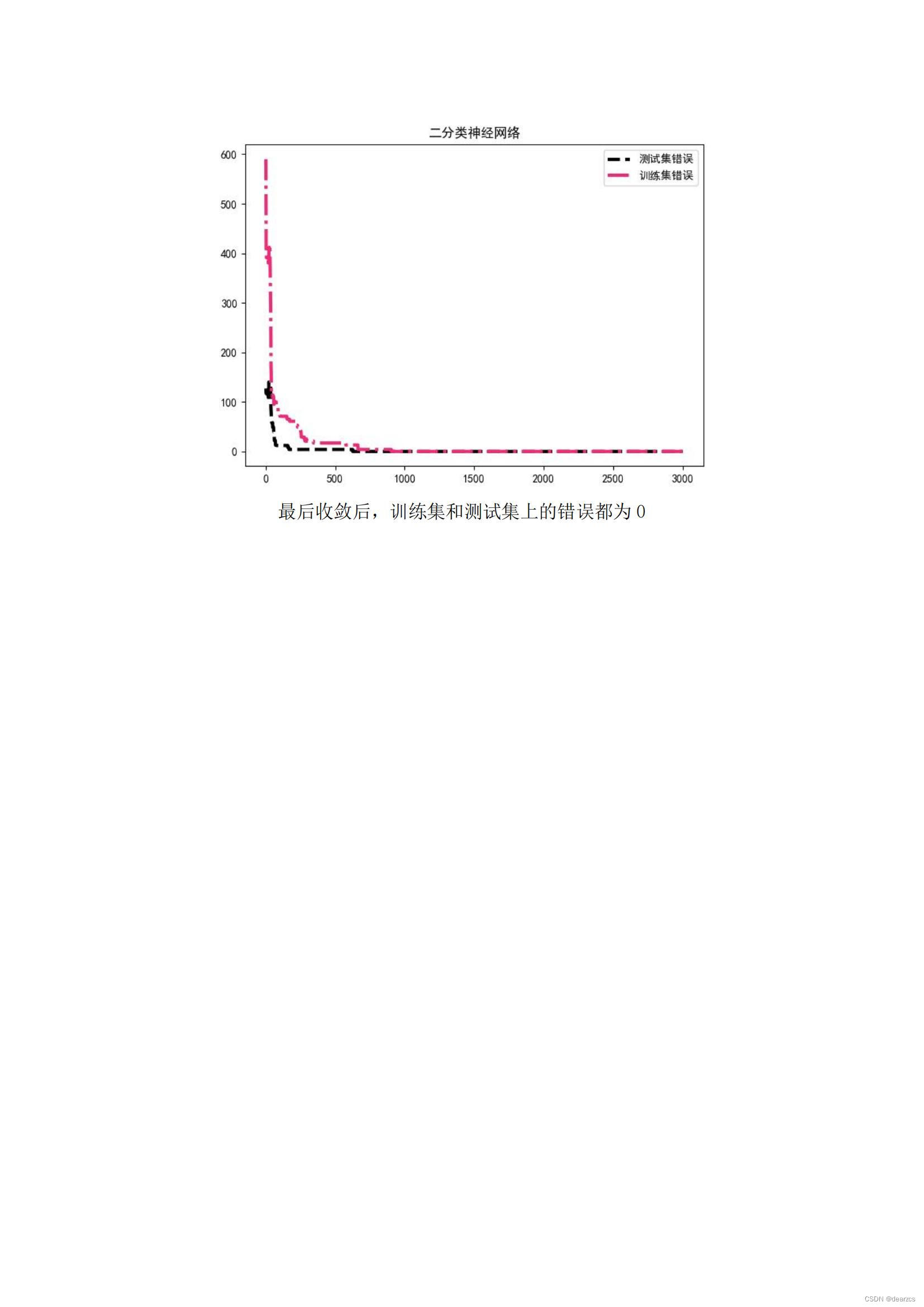

机器学习(监督学习)笔记

目录 总览笔记内容线性回归梯度下降特征缩放多输出线性回归 逻辑回归二分类与逻辑回归分类任务的性能指标(召回率,精度,F1分数等)支持向量机SVMK近邻朴素贝叶斯分类器朴素贝叶斯分类器进阶多分类逻辑回归二分类神经网络多分类神经…...

科普rabbitmq,rocketmq,kafka三者的架构比较

对比 架构对比 从架构可以看出三者有些类似,但是在细节上有很多不同。下面我们就从它们的各个组件,介绍它们: RabbitMQ,是一种开源的消息队列中间件。下面是RabbitMQ中与其相关的几个概念: 1.生产者(P…...

)

加密货币交易技巧——地利(二)

EMA指标 针对资金体量大的代币,做现货交易或低倍合约,可参考以下指标: 1.指标介绍:EMA,移动平均线指标,这里只分享中长线用法,非常实用且准确率超高 2.适用群体:适用于现货或低倍…...

服务网关Gateway_微服务中的应用

没有服务网关 问题: 地址太多安全性管理问题 为什么要使用服务网关 网关是微服务架构中不可或缺的部分。使用网关后,客户端和微服务之间的网络结构如下。 注意: 网关统一向外部系统(如访问者、服务)提供REST API。在Sp…...

2G大小的GPU对深度学习的加速效果如何?

训练数据情况 总共42776张224*224*3张图片 Found 42776 files belonging to 9 classes. Using 12833 files for training. 模型参数情况 Total params: 10,917,385 Trainable params: 10,860,745 Non-trainable params: 56,640 batch-size:12 GPU信息 NVIDIA GeForce GT 7…...

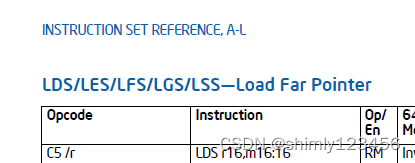

intel 一些偏门汇编指令总结

intel 汇编手册下载链接:https://www.intel.com/content/www/us/en/developer/articles/technical/intel-sdm.html LDS指令: 手册中可以找到 位于 3-588 根据手册内容猜测:lds r16 m16:16 的作用,是把位于 [m16:16] 内存地址的数…...

智慧医疗能源事业线深度画像分析(上)

引言 医疗行业作为现代社会的关键基础设施,其能源消耗与环境影响正日益受到关注。随着全球"双碳"目标的推进和可持续发展理念的深入,智慧医疗能源事业线应运而生,致力于通过创新技术与管理方案,重构医疗领域的能源使用模式。这一事业线融合了能源管理、可持续发…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

Unit 1 深度强化学习简介

Deep RL Course ——Unit 1 Introduction 从理论和实践层面深入学习深度强化学习。学会使用知名的深度强化学习库,例如 Stable Baselines3、RL Baselines3 Zoo、Sample Factory 和 CleanRL。在独特的环境中训练智能体,比如 SnowballFight、Huggy the Do…...

)

安卓基础(aar)

重新设置java21的环境,临时设置 $env:JAVA_HOME "D:\Android Studio\jbr" 查看当前环境变量 JAVA_HOME 的值 echo $env:JAVA_HOME 构建ARR文件 ./gradlew :private-lib:assembleRelease 目录是这样的: MyApp/ ├── app/ …...

Linux 内存管理实战精讲:核心原理与面试常考点全解析

Linux 内存管理实战精讲:核心原理与面试常考点全解析 Linux 内核内存管理是系统设计中最复杂但也最核心的模块之一。它不仅支撑着虚拟内存机制、物理内存分配、进程隔离与资源复用,还直接决定系统运行的性能与稳定性。无论你是嵌入式开发者、内核调试工…...

虚拟电厂发展三大趋势:市场化、技术主导、车网互联

市场化:从政策驱动到多元盈利 政策全面赋能 2025年4月,国家发改委、能源局发布《关于加快推进虚拟电厂发展的指导意见》,首次明确虚拟电厂为“独立市场主体”,提出硬性目标:2027年全国调节能力≥2000万千瓦࿰…...

宇树科技,改名了!

提到国内具身智能和机器人领域的代表企业,那宇树科技(Unitree)必须名列其榜。 最近,宇树科技的一项新变动消息在业界引发了不少关注和讨论,即: 宇树向其合作伙伴发布了一封公司名称变更函称,因…...

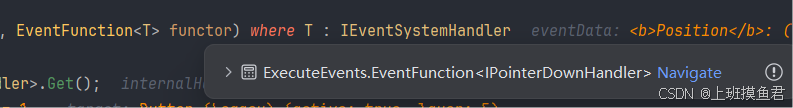

Unity UGUI Button事件流程

场景结构 测试代码 public class TestBtn : MonoBehaviour {void Start(){var btn GetComponent<Button>();btn.onClick.AddListener(OnClick);}private void OnClick(){Debug.Log("666");}}当添加事件时 // 实例化一个ButtonClickedEvent的事件 [Formerl…...

OD 算法题 B卷【正整数到Excel编号之间的转换】

文章目录 正整数到Excel编号之间的转换 正整数到Excel编号之间的转换 excel的列编号是这样的:a b c … z aa ab ac… az ba bb bc…yz za zb zc …zz aaa aab aac…; 分别代表以下的编号1 2 3 … 26 27 28 29… 52 53 54 55… 676 677 678 679 … 702 703 704 705;…...

实现跳一跳小游戏)

鸿蒙(HarmonyOS5)实现跳一跳小游戏

下面我将介绍如何使用鸿蒙的ArkUI框架,实现一个简单的跳一跳小游戏。 1. 项目结构 src/main/ets/ ├── MainAbility │ ├── pages │ │ ├── Index.ets // 主页面 │ │ └── GamePage.ets // 游戏页面 │ └── model │ …...