浅谈保护数据的加密策略

加密是一种将信息从可读格式转换为混乱字符串的技术。这样做可以防止数据传输中的机密数据泄露。文档、文件、消息和所有其他形式的网络通信都可以加密。加密策略和身份验证服务的结合,还能保障企业机密信息只对授权用户开启访问权限。常见的数据加密包括以下两种:

对称加密

对称加密指的就是加密和解密使用同一个秘钥,所以叫对称加密。对称加密只有一个秘钥,作为私钥。

非对称加密

非对称加密指的是:加密和解密使用不同的秘钥,一把作为公开的公钥,另一把作为私钥。公钥加密的信息,只有私钥才能解密,反之,私钥加密的信息,只有公钥才能解密。

数据的三种形态

一、静态数据:在稳定的存储系统中不经常更新的数据;企业通常以加密的形式存储这些数据。定位和编目存储在整个企业中的敏感信息。

静态数据加密就像是锁在保险箱中的重要文件,只有拥有钥匙的人才能访问存储的文件;同理,也只有拥有加密密钥的人才能访问静态数据。加密静态数据可保护其免受数据泄露、未经授权的访问和物理盗窃等影响。因为没有密钥开启数据,即使拿到数据也没有用。

如何保护静态数据

实施加密解决方案是企业开始保护其静态数据免受员工因素影响的最简单方法。企业可考虑使用操作系统提供的本机数据加密工具对员工硬盘进行加密,例如Windows BitLocker 和 macOS的FileVault。这样即使员工设备被盗,在没有加密密钥的情况下,数据也不会被泄露,即便是使用USB启动计算机也拿被加密的数据无可奈何。

除了从内部因素考虑,企业还应该充分考虑物理因素引发的安全问题,而首要的工作就是开展完善的物理安全工作,保障存储机密数据的设备和存储介质的物理安全,让攻击者难以接近并盗取机密数据。比如说,某企业的机密数据都保存在其数据库、机房等场景,那么做足该区域的物理安全工作就很有必要。

二、动态数据:通过任何内部或外部网络移动的数据。

如果数据在设备之间传输时未加密,则可能会被拦截、窃取或泄露。所以动态数据需要经过加密以防止中间人攻击。所以每当数据通过任何内部或外部网络传输时,都应始终对其进行加密。以下方法常用于对动态数据进行加密。

传输安全协议/SSL

TLS/SSL是最常用的动态数据加密。安全传输层协议(TLS)用于在两个通信应用程序之间提供保密性和数据完整性,而SSL通过互相认证、使用数字签名确保完整性、使用加密确保私密性,以实现客户端和服务器之间的安全通讯。

HTTPS

HTTPS是一种通过计算机网络进行安全通信的传输协议,经由HTTP进行通信,利用SSL/TLS建立全信道,加密数据包。HTTPS使用的主要目的是提供对网站服务器的身份认证,同时保护交换数据的隐私与完整性,HTTPS协议可以保护用户免受中间人(MitM)攻击和窃听。

IPsec

IPsec是为IP网络提供安全性的协议和服务的集合,是VPN中常用的一种技术。由于IP报文本身没有集成任何安全特性,IP数据包在公用网络如Internet中传输可能会面临被伪造、窃取或篡改的风险。通信双方通过IPsec建立一条IPsec隧道,IP数据包通过IPsec隧道进行加密传输,有效保证了数据在不安全的网络环境如Internet中传输的安全性。

动态数据保护

1、在数据通过网络传输之前先对数据进行加密。

2、如果数据通过连接传输,我们应该首先使用加密来保护连接。例如,如果数据在两台主机之间传输,我们可以使用VPN先在两台主机之间建立安全连接,然后再传输数据。

三、使用中的数据:正在通过各种端点接口生成、更新、处理、擦除或查看的数据。

如何保护使用中的数据

1、应该尽可能使用加密来加密数据。

2、应该采取适当的安全措施,以确保使用中的数据不会被未经授权的用户访问。

图片来源:百度

建立最佳安全策略

1、SSL解密

部分安全设备可能无法解密和检测SSL/TLS流量,这会导致这些加密流量直接游走在整个网络中,无法被监视到。

以防火墙为例,若客户端与服务器之间使用的是HTTPS,那么任何数据都已经变为加密数据,防火墙上的相关的安全内容的功能可能都不会生效。

例如,反病毒功能主要是依靠识别支持的协议,从流量中提取特征在病毒库中进行特征匹配之后,进行相关的安全内容的检查;以及某些IPS生效的原理也与之类似,是靠收集来的巨大的签名特征库去对相关的流量进行审查。所以若数据被SSL层加密,像上述这类安全功能便都形同虚设了。

网络中大约有50%的安全攻击会通过SSL通道进行,很多传统的安全设备都将会面临严重的挑战——只有将这些加密流量解析出来才能让安全设备很好的防御,SSL解密的重要性不言而喻。

2、密钥管理

如果密钥和证书得不到保护,企业的机密信息就容易受到攻击。所以相关负责人必须对企业密钥了如指掌,他们不仅需要知道密钥和证书授予访问权限的系统、使用方式或负责人,还必须了解网络中使用的密钥和证书、有权访问它们的人员以及其他详细信息。建议通过集中管理密钥和证书,让相关人员可以一览企业密钥的整体情况。

3、证书管理

为了确保安全,每个连接到互联网的系统都需要至少一个数字证书。也就是说,为公司或业务部门维护PKI通常需要管理员管理数百甚至数千个证书。每个单独的证书还需注意以下几点,包括证书日期、多个证书颁发机构颁发等。

为了保持证书有效性,管理员还必须不断检查这些证书,为防止系统充斥着各类不需要的证书,管理员必须控制谁可以申请和批准证书。所有这些过程都不可能通过手动操作实现,因此企业需要专门的证书管理解决方案。

4、HSM硬件安全模块

硬件安全模块HSM是一种可用于对密钥进行安全管理/存储,且可提供密码计算操作的硬件设备,该模块一般通过扩展或外部设备的形式连接到主设备。HSM是一个可防篡改和入侵的硬件,用来保护存储密钥,同时允许授权用户使用,系统中充当信任锚的角色。

了解更多

相关文章:

浅谈保护数据的加密策略

加密是一种将信息从可读格式转换为混乱字符串的技术。这样做可以防止数据传输中的机密数据泄露。文档、文件、消息和所有其他形式的网络通信都可以加密。加密策略和身份验证服务的结合,还能保障企业机密信息只对授权用户开启访问权限。常见的数据加密包括以下两种&a…...

Java中String,StringBuffer和StringBuilder

String类 我们在定义string变量时 常常写 String str "hello word"; 这样的代码,看起来和int a 0; 是一样的声明方式, 但其实两者是不同的, int 是java中定义的基本数据类型, 而String是一个类,是一个特殊的类,可以像基本数据类型一样直接赋…...

华为认证常见技术问答整理:什么是Datacom认证?

一、关于Datacom认证Q:什么是Datacom认证?A:Datacom,即DatacomCommunication的缩写,中文为“数据通信”,属于ICT技术架构认证类别(华为认证包含ICT技术架构认证、平台与服务认证和行业ICT认证三…...

(Netty Introduction))

Read book Netty in action (Chapter II) (Netty Introduction)

前言 支持15W的并发客户端,我们应该视为理所当然的事情,很多公司甚至能够支撑更多,例如我们熟知的 BAT,当几年前双十一的夜晚,并发量是不可估计的。还有春节的时候购票的时候的并发。作为一个优秀的开发人员ÿ…...

python--route

routes是用python重新实现的Rails routes系统,用于将url映射到应用程序的actions ,并反过来生成url 它也是在openstack实现restful通信的方式,它被用来做将 URL 映射为 App 的 action,以及为 App的action 产生 URL 两个重要的方法…...

java面试中被问到项目中的难点,怎么回答

java面试中被问到项目中的难点,怎么回答回答步骤举例说明回答步骤 回答这个问题的方法取决于你的项目的类型和难度。 但是,一般来说,你可以遵循以下步骤来回答这个问题: 描述你的项目:首先简要描述你的项目的类型和目…...

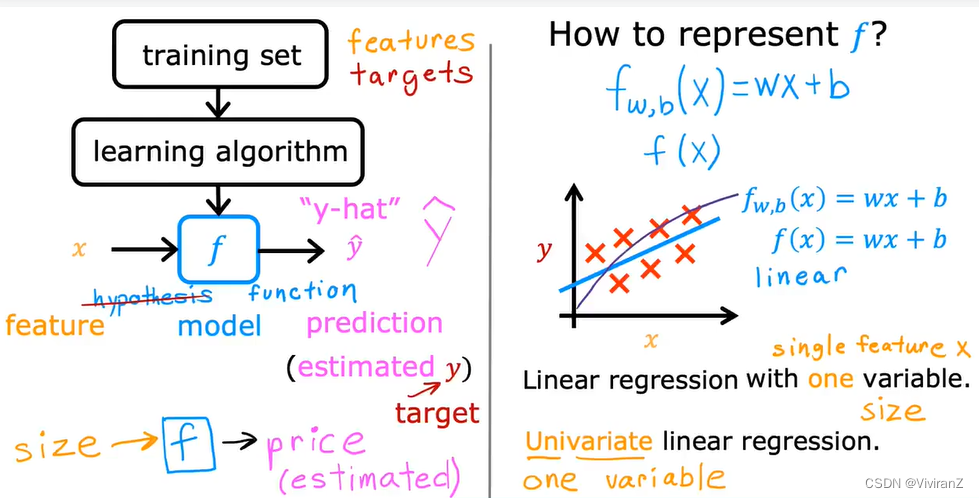

【速通版】吴恩达机器学习笔记Part1

准备速通一下吴恩达的机器学习 很快做个笔记5.2.3 监督学习 part 2_哔哩哔哩_bilibili 目录 1.概述(P1-P3) 2.supervised learning:(P4,P5) regression: classification 3.unsupervised learning (P6- 1.聚类算…...

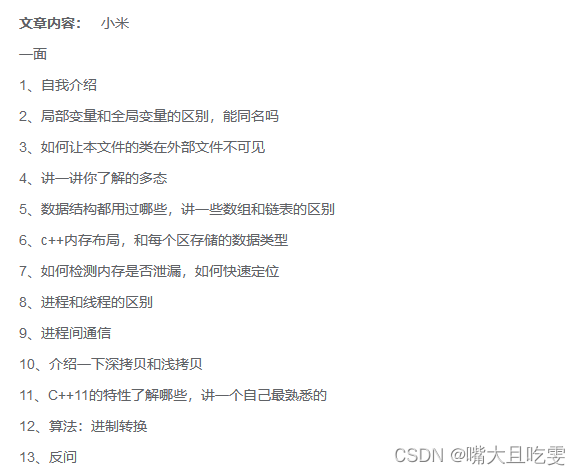

面试(九)小米C++开发一面 21.11.02

1、局部变量与全局变量的区别?可以同名嘛? 首先是作用域: 局部变量只在变量声明的代码块范围内生效 全局变量在其声明后的所有位置都能访问到 在局部变量与全局变量同名的情况下,全局变量会被屏蔽掉,只会使用局部变量的内容 2、extern 当在a.c中想要使用b.c中的函数fu…...

儿童书写台灯哪个牌子比较好?2023儿童护眼台灯分享

现在儿童的近视率高达52.7%,有科技水平的提高和电子产品的普及,近视率逐年攀升,出现低龄化现象,调查结果显示,其中6岁儿童达到14.3%,小学生为35.6%。初中生71.1%,高中生高达80.5%,可…...

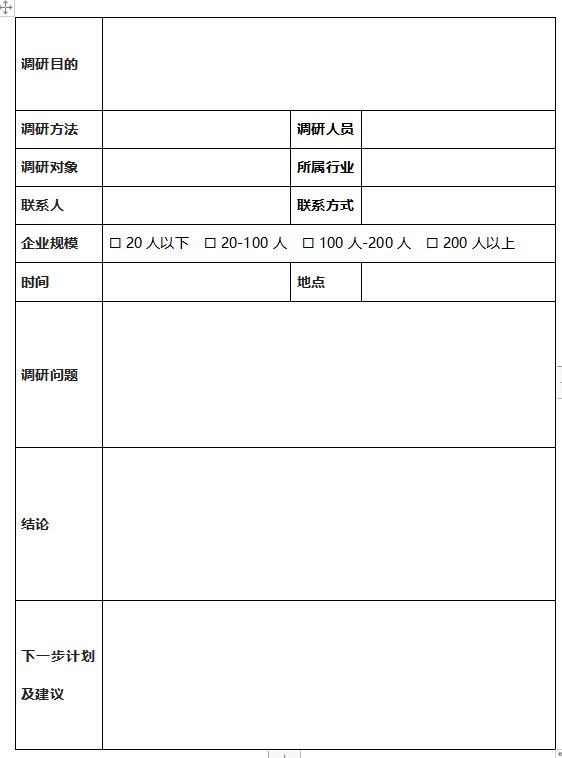

市场调研计划书如何写?

想要做好一个产品,市场调研是必不可少的一步,也是第一步,那么如何进行市场调研呢?以下是我整理的一份市场调研计划书,希望能够帮助到大家!!! 一、文档版本控制 主要记录文档的版本…...

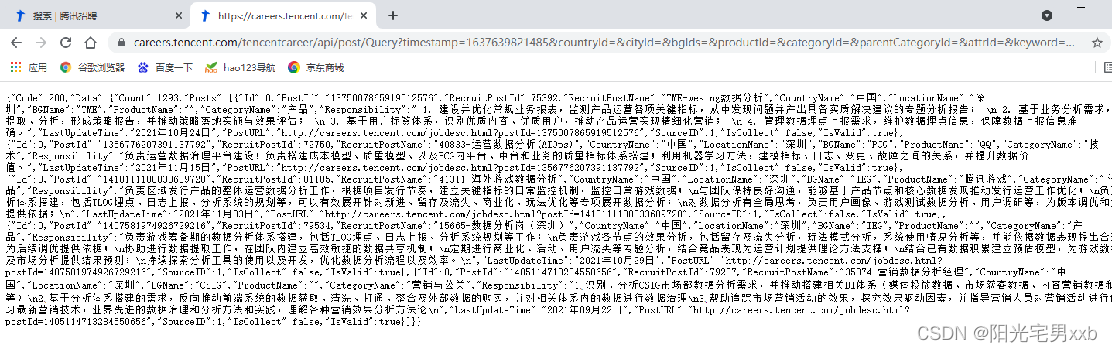

python网络爬虫—快速入门(理论+实战)(七)

系列文章目录 (1)python网络爬虫—快速入门(理论实战)(一) (2)python网络爬虫—快速入门(理论实战)(二) (3) p…...

机器学习笔记——Chapter 1 – The Machine Learning landscape

ML学习笔记 Chapter 1 – The Machine Learning landscape 1.如何定义机器学习? Answer:机器学习是一门通过编程让计算机从数据中进行学习的科学(和艺术)。 2.机器学习在哪些问题上表现突出,你能给出四种类型吗&am…...

skimage.feature--corner_harris、hog、local_binary_pattern说明

skimage.feature说明–corner_harris、hog、local_binary_pattern 文章目录skimage.feature说明--corner_harris、hog、local_binary_pattern1. 前言2. corner_harris2.1 介绍2.2 参数及返回3. hog3.1 介绍3.2 参数及返回4. local_binary_pattern4.1 介绍4.2 参数及返回5. 总结…...

致敬白衣天使,学习Python读取

名字:阿玥的小东东 学习:Python、c 主页:阿玥的小东东 故事设定:现在学校要求对所有同学进行核酸采集,每位同学先在宿舍内等候防护人员(以下简称“大白”)叫号,叫到自己时去停车场排…...

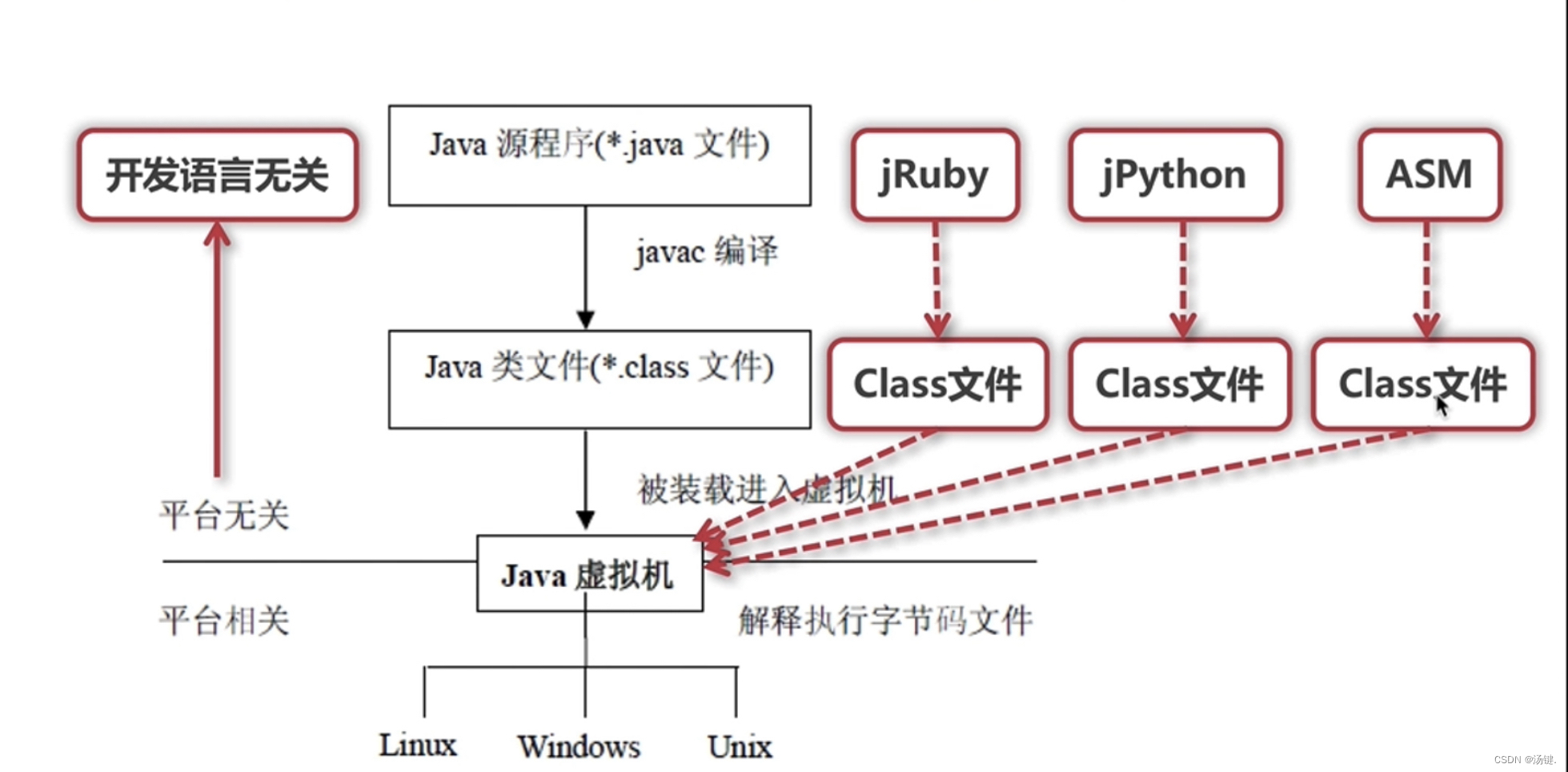

JVM - 认识JVM规范

目录 重识JVM JVM规范作用及其核心 JVM 整体组成 理解ClassFile结构 ASM开发 重识JVM JVM概述JVM: Java Virtual Machine,也就是Java虚拟机所谓虚拟机是指: 通过软件模拟的具有完整硬件系统功能的、运行在一个完全隔离环境中的计算机系统…...

文献阅读笔记 # CodeBERT: A Pre-Trained Model for Programming and Natural Languages

《CodeBERT: A Pre-Trained Model for Programming and Natural Languages》EMNLP 2020 (CCF-B)作者主要是来自哈工大、中山大学的 MSRA 实习生和 MSRA、哈工大的研究员。资源:code | pdf相关资源:RoBERTa-base | CodeNN词汇: bimodal: 双模态…...

openHarmony的UI开发

自适应布局 拉伸能力 Blank在容器主轴方向上,空白填充组件具有自动填充容器空余部分的能力。仅当父组件为Row/Column时生效,即是线性布局。这样便可以在两个固定宽度或高度的组件中间添加一个Blank(),将剩余空间占满,从而实现…...

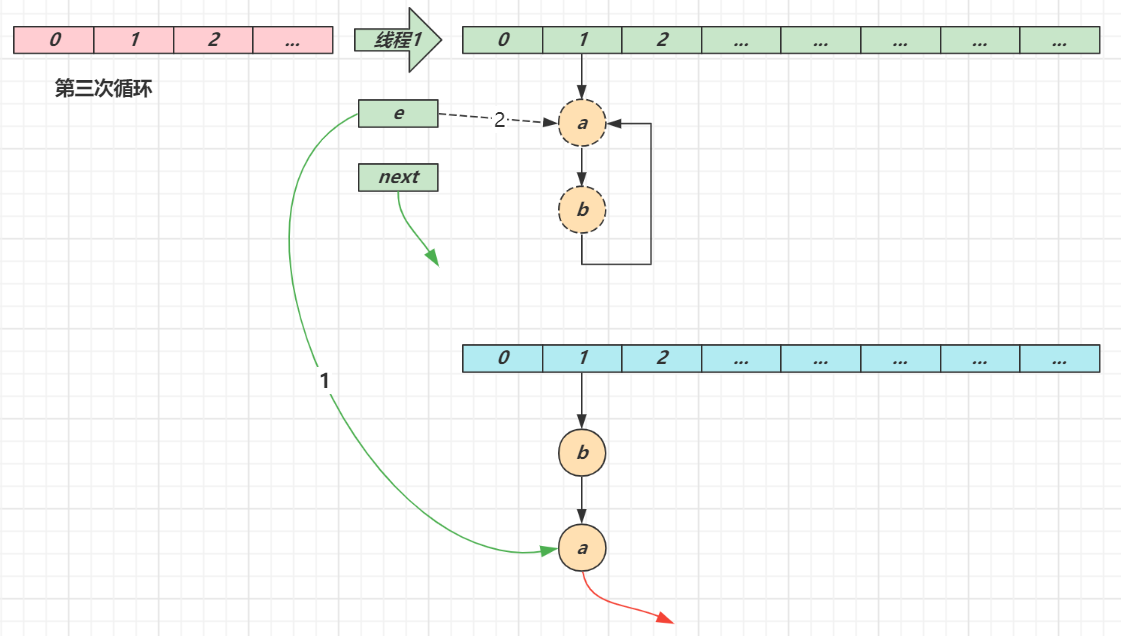

【JavaSE】深入HashMap

文章目录1. HashMap概述2. 哈希冲突3. 树化与退化3.1 树化的意义3.2 树的退化4. 二次哈希5. put方法源码分析6. key的设计7. 并发问题参考 如何防止因哈希碰撞引起的DoS攻击_hashmap dos攻击_双子孤狼的博客-CSDN博客 为什么 HashMap 要用 h^(h >>&#…...

)

华为机试题:HJ62 查找输入整数二进制中1的个数(python)

文章目录博主精品专栏导航知识点详解1、input():获取控制台(任意形式)的输入。输出均为字符串类型。1.1、input() 与 list(input()) 的区别、及其相互转换方法2、print() :打印输出。1、整型int() :将指定进制…...

代码随想录训练营一刷总结|

分为几个大部分: 数组 最先接触的部分,虽然说感觉是最简单的,但是需要掌握好基础,特别是小心循环。这里面需要再仔细看的就是螺旋矩阵那一块,其他的在后续刷的时候能用一种方法一次a就行。 链表 需要注意链表的基础…...

RestClient

什么是RestClient RestClient 是 Elasticsearch 官方提供的 Java 低级 REST 客户端,它允许HTTP与Elasticsearch 集群通信,而无需处理 JSON 序列化/反序列化等底层细节。它是 Elasticsearch Java API 客户端的基础。 RestClient 主要特点 轻量级ÿ…...

C++初阶-list的底层

目录 1.std::list实现的所有代码 2.list的简单介绍 2.1实现list的类 2.2_list_iterator的实现 2.2.1_list_iterator实现的原因和好处 2.2.2_list_iterator实现 2.3_list_node的实现 2.3.1. 避免递归的模板依赖 2.3.2. 内存布局一致性 2.3.3. 类型安全的替代方案 2.3.…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(二)

HoST框架核心实现方法详解 - 论文深度解读(第二部分) 《Learning Humanoid Standing-up Control across Diverse Postures》 系列文章: 论文深度解读 + 算法与代码分析(二) 作者机构: 上海AI Lab, 上海交通大学, 香港大学, 浙江大学, 香港中文大学 论文主题: 人形机器人…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

基于当前项目通过npm包形式暴露公共组件

1.package.sjon文件配置 其中xh-flowable就是暴露出去的npm包名 2.创建tpyes文件夹,并新增内容 3.创建package文件夹...

江苏艾立泰跨国资源接力:废料变黄金的绿色供应链革命

在华东塑料包装行业面临限塑令深度调整的背景下,江苏艾立泰以一场跨国资源接力的创新实践,重新定义了绿色供应链的边界。 跨国回收网络:废料变黄金的全球棋局 艾立泰在欧洲、东南亚建立再生塑料回收点,将海外废弃包装箱通过标准…...

PL0语法,分析器实现!

简介 PL/0 是一种简单的编程语言,通常用于教学编译原理。它的语法结构清晰,功能包括常量定义、变量声明、过程(子程序)定义以及基本的控制结构(如条件语句和循环语句)。 PL/0 语法规范 PL/0 是一种教学用的小型编程语言,由 Niklaus Wirth 设计,用于展示编译原理的核…...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

:观察者模式)

JS设计模式(4):观察者模式

JS设计模式(4):观察者模式 一、引入 在开发中,我们经常会遇到这样的场景:一个对象的状态变化需要自动通知其他对象,比如: 电商平台中,商品库存变化时需要通知所有订阅该商品的用户;新闻网站中࿰…...