网络安全之了解安全托管服务(MSS)

数字化已深入千行百业。数字化将给各行各业带来巨大的变化,现实世界和虚拟世界也将联系得更加紧密。随着云计算、大数据等新技术结合企业级业务的落地,数字时代的安全面临着前所未有的新挑战。近年来,网络安全问题日益严重,在企业数字化转型中,安全需求也变得越来越重要。对于企业来说,一方面是合规要求压力大,随着法规监管的日趋完善,企业需要遵守的合规要求也越来越多,这些法规对企业的网络安全和数据保护提出了更高的要求;另一方面企业面临的外部威胁加剧,随着网络攻击技术的不断发展,黑客、恶意软件等外部威胁也越来越严重。为了应对这些挑战确保企业顺利完成数字化转型并保障信息安全,企业除需要部署专业的安全产品之外,同样需要技术供应商提供专业有效的安全服务。

对绝大多数企事业单位来说,业务发展才是第一要务,对于安全来说,请专业的人做专业事,于是催生了安全托管运营服务。根据中商产业研究院发布的《2022-2027年中国网络安全行业发展趋势与投资格局研究报告》显示,2022年,中国托管安全服务市场规模约43亿元(6.4亿美元),同比增长16.8%,市场整体保持稳定快速发展。中商产业研究院分析师预测,2023年市场规模将达49.2亿元,2024年将达55.4亿元。

那么什么是安全托管服务,一般的安全托管服务都覆盖有哪些内容,什么样的企业适合安全托管服务,企业如何通过安全托管服务来构建自身的安全体系,带着这些问题我们一起来了解安全托管服务(MSS)

一、什么是安全托管服务(MSS)

安全托管服务(MSS)的产生背景可以追溯到20世纪90年代后期,当时随着互联网服务提供商(ISP)的出现,一些ISP开始为他们的用户提供防火墙设备,并管理防火墙。这是MSS的最初形态,即集成到ISP服务产品中的防火墙托管解决方案。

随着时间的推移,特别是进入21世纪后,网络威胁形势和企业安全需求的发展,使得MSS服务逐渐成为全方位服务的安全提供商。这种转变的动力不仅来自于企业内部日益增长的安全需求,也来自于外部环境的变化,包括国内外政治经济形势的发展、疫情影响的经济常态化、以及国内法规监管的日趋完善。

在这种情况下,计算技术与基础机构、IT建设和运维模式以及企业研发模式随之发生变革。仅通过网络安全产品和大量的人力堆叠难以应对云化场景下新的安全挑战。因此,企业需要一种新型的安全服务模式来满足这些需求。这就是安全托管服务(MSS)出现的背景。

安全托管服务(Managed Security Service,MSS),是由Gartner于2011年提出,简单来讲,即网络安全厂商通过自身的安全运营服务,包括人员、工具、平台等,为其用户提供7*24小时的安全托管服务。MSS安全托管服务最直接的目的,就是解决用户自身安全能力不足的问题,将专业的事情交给专业的人来做。说白了其实就是企业将自身的安全运营外包给有能力的安全厂商,解决自身安全运营能力不足的问题。

MSS服务的优势在于,它能够有效地提高企业的信息安全水平,降低安全风险,同时减少企业在信息安全方面的投入成本。通过将安全工作外包给专业的MSS服务提供商,企业可以更好地集中精力发展自身的核心业务,提高竞争力。

二、安全托管服务的内容

安全托管服务(Managed Security Services,MSS)覆盖的内容非常广泛,可以满足企业在信息安全方面的各种需求。

以下是一些常见的安全托管服务内容:

1.安全监控和告警:提供24小时不间断的安全监控和告警服务,及时发现和处理安全事件,确保企业网络和系统的正常运行。

2.安全审计和评估:对企业网络和系统进行安全审计和评估,发现潜在的安全风险和漏洞,并提供相应的解决方案。

3.安全加固和优化:根据企业的实际需求,提供安全加固和优化建议,例如加强网络防御、优化安全策略等。

4.应急响应和处置:在发生安全事件时,提供应急响应和处置服务,例如进行事件分析、取证、溯源等,帮助企业快速恢复业务。

5.安全培训和意识提升:提供安全培训和意识提升服务,提高企业员工的安全意识和技能,增强企业的整体安全防范能力。

6.威胁情报和分析:通过收集和分析威胁情报,帮助企业了解最新的安全威胁和攻击趋势,为企业提供针对性的安全建议和防范措施。

7.云安全托管:提供云安全托管服务,包括云防火墙、云主机安全、云应用安全等,确保企业在云端的安全性和稳定性。

8.安全合规和风险管理:帮助企业遵守相关法律法规和标准要求,提供安全合规和风险管理服务。

安全托管服务覆盖了运营初期的安全评估服务,运营中期的安全加固、安全监控和漏洞感知及监控,运营后期的应急响应服务。安全托管服务可以根据企业的实际需求定制化服务内容,从基础的安全监控到高级的安全审计和应急响应等,全方位地满足企业在信息安全方面的需求。

以下是常见的安全托管服务及交付内容:

| 服务项 | 服务内容 | 交付内容 |

|---|---|---|

| 安全评估服务 | 全面评估用户主机安全现状,发现用户主机、网络、应用及数据等方面存在的风险 | 每季度一次:提供《安全评估报告》 |

| 渗透测试服务 | 对核心业务系统安排工程师进行渗透测试工作,人工挖掘应用漏洞,针对发现的漏洞提出整改和修复方案 | 每季度一次:提供《渗透测试报告》 |

| 漏洞扫描服务 | 周期性漏洞扫描,人工分析扫描结果 | 每月一次:提供《漏洞扫描报告》 |

| 安全监控服务 | 持续监视用户主机安全产品告警事件,对安全事件进行分析、响应和运营优化 | 每周一次:提供《服务运营报告》 |

| 安全加固服务 | 针对评估、监测、检测等不同阶段发现的严重或高危级别安全事件,通知并协助用户开展处置响应 | 提供事件详细修复方案,协助开展安全风险加固 |

| 应急响应服务 | 在业务遭受黑客攻击出现异常时,提供及时的事件响应分析和专业处置,将突发事件损失降到最低,并协助开展溯源、损失评估、加固指导,提升安全防护水平。每季度提供一次应急响应服务,可按次增加订购 | 按季度提供《应急响应报告》 |

| 安全咨询服务 | 解答用户提出的各种安全问题,例如:安全问题诊断、排除,安全配置,安全管理等方面,并提供全方面的安全方案支持。 | 按需提供《安全咨询方案》 |

三、什么样的企业会选择安全托管服务

选择安全托管服务的企业通常包括以下几种情况:

1.规模较小、缺乏安全管理经验和能力的小微企业。这些企业可能没有足够的资金和人力资源来开展安全管理工作,或者缺乏专业的安全管理人员,无法有效地应对安全风险。通过选择安全托管服务,这些企业可以借助专业的安全服务机构的力量,提高自身的安全管理水平,降低安全风险。

2.从事高风险行业的企业。这些企业通常涉及到高度的信息安全、网络安全、物理安全等方面的风险,需要专业的安全服务机构提供全方位的安全托管服务。例如,一些互联网企业、金融企业、能源企业等。

3.曾经发生过安全事故的企业。这些企业可能已经经历过一些安全事故,或者存在一些安全隐患,需要专业的安全服务机构提供安全管理托管服务,帮助其加强安全管理,预防安全事故的发生。

4.需要进行安全管理改进的企业。这些企业可能已经有一定的安全管理基础,但是需要进行安全管理方面的改进,例如优化安全管理体系、提高安全管理效率等。通过选择安全托管服务,这些企业可以借助专业的安全服务机构的力量,进行安全管理方面的改进和提升。

选择安全托管服务的企业通常是在规模、行业、历史安全事故或需要改进安全管理等方面存在一定安全风险的企业。通过选择专业的安全托管服务提供商,这些企业可以获得更高效、更专业的安全服务支持,提高自身的安全管理水平,降低安全风险。

四、企业如何通过安全托管服务构建安全体系

安全托管服务(Managed Security Services,MSS)可以通过以下几个方面助力企业构建安全体系:

1.提供专业的安全团队和先进的技术手段:安全托管服务提供商通常具备专业的安全团队和先进的技术手段,能够提供高效、专业的安全服务,帮助企业快速发现和解决安全问题。

2.降低企业在信息安全方面的投入成本:通过将安全工作外包给专业的安全托管服务提供商,企业可以降低在信息安全方面的投入成本,包括人力、物力和财力等。

3.提高企业的信息安全水平:安全托管服务提供商可以提供全方位的安全托管服务,从基础的安全监控到高级的安全审计和应急响应等,帮助企业提高信息安全水平,降低安全风险。

4.满足企业不断增长的安全需求:随着企业业务的不断发展,企业面临的安全需求也在不断增长。安全托管服务提供商可以根据企业的实际情况和需求,提供定制化的安全服务方案,满足企业的个性化需求。

5.帮助企业建立完善的安全管理体系:安全托管服务提供商可以帮助企业建立完善的安全管理体系,包括安全策略、安全流程、安全培训等方面,提高企业的整体安全防范能力。

6.提供可跟踪管理的安全配置管理:安全托管服务提供商可以对托管系统的安全配置与管理全面负责,为客户提供可跟踪管理的安全配置管理,确保企业网络和系统的正常运行和安全性。

7.规范企业的安全管理流程:安全托管服务提供商可以帮助企业规范安全管理流程,例如进行定期的安全审计、安全培训、应急演练等,提高企业的安全管理效率和规范性。

总之,安全托管服务可以为企业提供全方位的安全托管服务,帮助企业构建完善的安全体系,提高信息安全水平,降低安全风险,同时减少投入成本。

作者博客:http://xiejava.ishareread.com/

相关文章:

)

网络安全之了解安全托管服务(MSS)

数字化已深入千行百业。数字化将给各行各业带来巨大的变化,现实世界和虚拟世界也将联系得更加紧密。随着云计算、大数据等新技术结合企业级业务的落地,数字时代的安全面临着前所未有的新挑战。近年来,网络安全问题日益严重,在企业…...

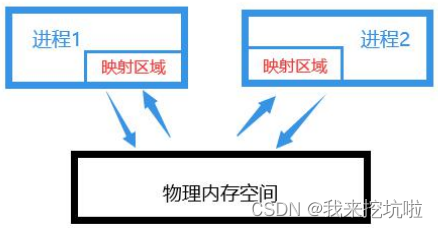

linux进程间通信之共享内存(mmap,shm_open)

共享内存,顾名思义就是允许两个不相关的进程访问同一个逻辑内存,共享内存是两个正在运行的进 程之间共享和传递数据的一种非常有效的方式。不同进程之间共享的内存通常为同一段物理内存。进程可以将同一段物理内存连接到他们自己的地址空间中,…...

C/C++---------------LeetCode第1748.唯一元素的和

唯一元素的和 题目及要求哈希算法暴力算法在main里使用 题目及要求 给你一个整数数组 nums 。数组中唯一元素是那些只出现 恰好一次 的元素。 请你返回 nums 中唯一元素的 和 。 示例 1: 输入:nums [1,2,3,2] 输出:4 解释:唯…...

什么是好用的HR人才测评?

对于HR来说,选用一个合适的测评工具,我想不外乎以下几点: 1、成本可控 不是所有的HR都能申请到足够的资金,去做专业的人才测评,尤其是中小企业,这可是一笔不小 的开支。即使是基层普通岗位的成本…...

【ARM Trace32(劳特巴赫) 使用介绍 5 -- Trace32 scan dump 详细介绍】

文章目录 1.1 JTAG 测试逻辑架构1.2 D型扫描触发器1.2.1 全扫描介绍1.3 IR 寄存器1.4 TDR(Test data registers)1.4.1 TDR 的实现1.4.1.1 Bypass Register1.4.1.2 Boundary-scan register1.5 Scan Dump1.5.1 soft fusion1.1 JTAG 测试逻辑架构 图 1-1 片上测试逻辑概念图 如前面…...

Java版B/S架构云his医院信息管理系统源码(springboot框架)

一、技术框架 ♦ 前端:AngularNginx ♦ 后台:JavaSpring,SpringBoot,SpringMVC,SpringSecurity,MyBatisPlus,等 ♦ 数据库:MySQL MyCat ♦ 缓存:RedisJ2Cache ♦ 消息队…...

移除元素)

面试经典(2/150)移除元素

面试经典(2/150)移除元素 给你一个数组 nums 和一个值 val,你需要 原地 移除所有数值等于 val 的元素,并返回移除后数组的新长度。 不要使用额外的数组空间,你必须仅使用 O(1) 额外空间并 原地 修改输入数组。 元素的顺序可以改变。你不需要…...

基于JavaWeb+SpringBoot+掌上社区疫苗微信小程序系统的设计和实现

基于JavaWebSpringBoot掌上社区疫苗微信小程序系统的设计和实现 源码获取入口前言主要技术系统设计功能截图Lun文目录订阅经典源码专栏Java项目精品实战案例《500套》 源码获取 源码获取入口 前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种…...

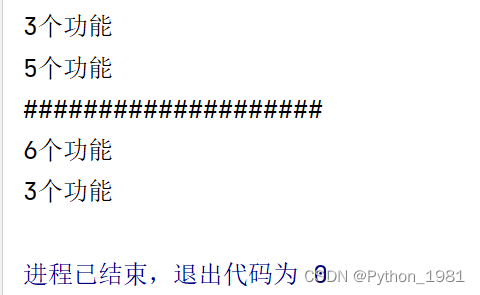

python_主动调用其他类的成员

# 主动调用其他类的成员 # 方式一: class Base(object):def f1(self):print("5个功能") class Foo(object):def f1(self):print("3个功能")# Base.实例方法(自己传self),与继承无关Base.f1(self)obj Foo() obj.f1()print("#"*20)# 方式二:按照类…...

Pytorch部分报错问题

一、存在问题 1.链接库报错 问题报错:undefined symbol: __nvJitLinkAddData_12_1, version libnvJitLink.so.12 2.GPU不能使用 问题报错:在torch安装后测试gpu是否可用 torch.cuda.is_available() false 返回false 问题分析: 可能是…...

cmmlu数据处理

cmmlu数据处理 数据处理数据地址代码解析数据处理 from glob import glob import pandas as pd from tqdm import tqdmtrain_data_path_list = glob("test/*") val_data_path_list = glob("dev/*") tran_data = pd.<...

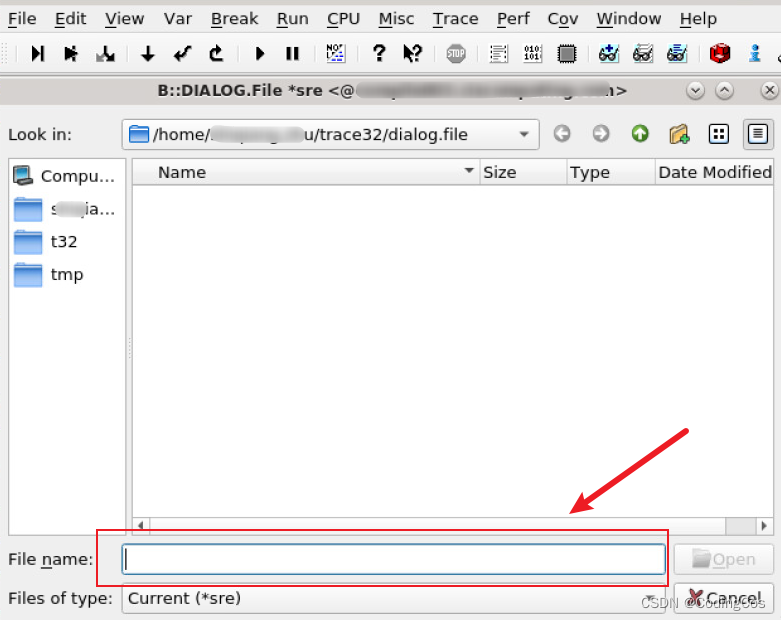

【ARM Trace32(劳特巴赫) 使用介绍 2.2 -- TRACE32 进阶命令之 DIAG 弹框命令】

请阅读【ARM Coresight SoC-400/SoC-600 专栏导读】 上篇文章:【ARM Trace32(劳特巴赫) 使用介绍 2.1 – TRACE32 Practice 脚本 cmm 脚本学习】 下篇文章:【ARM Trace32(劳特巴赫) 使用介绍 3 - trace32 访问运行时的内存】 文章目录 DIALOG.OK 命令DIA…...

黑马程序员微服务 分布式搜索引擎3

分布式搜索引擎03 0.学习目标 1.数据聚合 **聚合(aggregations)**可以让我们极其方便的实现对数据的统计、分析、运算。例如: 什么品牌的手机最受欢迎?这些手机的平均价格、最高价格、最低价格?这些手机每月的销售…...

)

Python正则表达式学习笔记(入门)

1. 介绍 正则表达式是一种强大的模式匹配工具,用于处理文本数据。在Python中,我们使用re模块来操作正则表达式。 2. 基本语法 建议先看 "5. re模块函数"了解search和match的区别"和 2.3 特殊字符转义"了解如何应对特殊符号 2.1 字…...

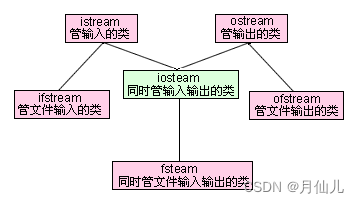

C++核心编程 day09 类型转换、异常、输入输出流

C核心编程 day09 类型转换、异常、输入输出流 1. 类型转换2. 异常2.1 异常语法2.2 C标准异常库 3. 输入输出流3.1 输入输出流概念以及流类库3.2 标准输入流3.3 标准输出流3.4 文件读写 1. 类型转换 C中的类型转换有四类,分别是静态转换、动态转换、常量转换、重新解…...

Docker安装PostgreSQL

拉取镜像 docker pull postgres 运行容器 docker run --name postgres-db -e TZPRC -e POSTGRES_USERroot -e POSTGRES_DBdatabase -e POSTGRES_PASSWORD123456 -p 5432:5432 -v /Users/xiaoping/byx/postgresql/data:/var/lib/postgresql/data -d postgres run,…...

py并发编程实践-demo

需求 已知条件:appX -请求-> api 多进程实现并发请求api 给定app应用列表,请求api核数 from datetime import datetime, timedelta from multiprocessing import Processclass ProcessTest(object):"""多进程并发请求APIÿ…...

1-2 暴力破解-模拟

模拟:根据题目要求编写代码 可分为:图形排版(根据某种规则输出特定图形)、日期问题、其他模拟 一.图形排版 1.输出梯形(清华大学) 法一:等差数列 分析:每行的星号个数为等差数列2n2…...

机器学习中的Bagging思想

Bagging(Bootstrap Aggregating)是机器学习中一种集成学习方法,旨在提高模型的准确性和稳定性。Bagging的思想源自于Bootstrap采样技术,其基本原理如下: Bootstrap采样: Bagging的核心思想是通过对原始数据…...

基于PyTorch搭建你的生成对抗性网络

前言 你听说过GANs吗?还是你才刚刚开始学?GANs是2014年由蒙特利尔大学的学生 Ian Goodfellow 博士首次提出的。GANs最常见的例子是生成图像。有一个网站包含了不存在的人的面孔,便是一个常见的GANs应用示例。也是我们将要在本文中进行分享的…...

深度学习在微纳光子学中的应用

深度学习在微纳光子学中的主要应用方向 深度学习与微纳光子学的结合主要集中在以下几个方向: 逆向设计 通过神经网络快速预测微纳结构的光学响应,替代传统耗时的数值模拟方法。例如设计超表面、光子晶体等结构。 特征提取与优化 从复杂的光学数据中自…...

AI-调查研究-01-正念冥想有用吗?对健康的影响及科学指南

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

跨链模式:多链互操作架构与性能扩展方案

跨链模式:多链互操作架构与性能扩展方案 ——构建下一代区块链互联网的技术基石 一、跨链架构的核心范式演进 1. 分层协议栈:模块化解耦设计 现代跨链系统采用分层协议栈实现灵活扩展(H2Cross架构): 适配层…...

)

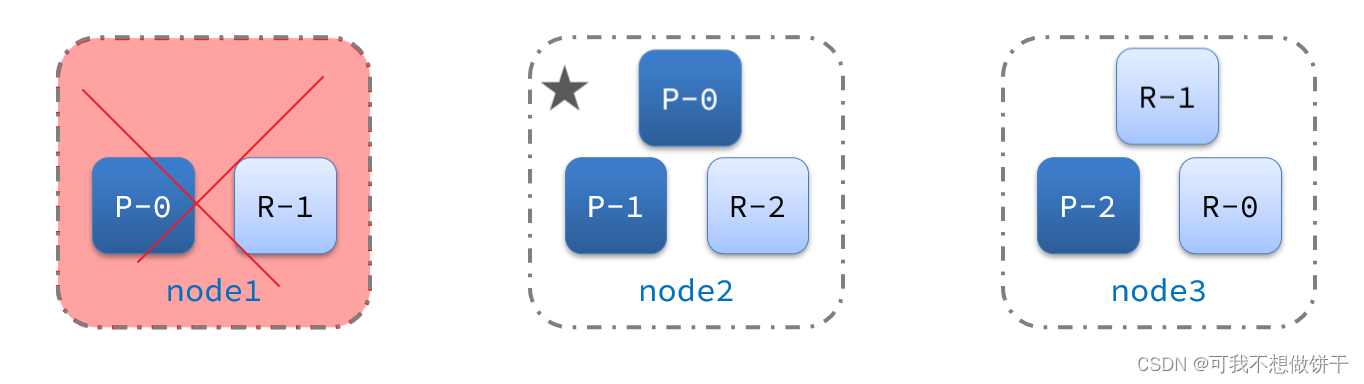

【RockeMQ】第2节|RocketMQ快速实战以及核⼼概念详解(二)

升级Dledger高可用集群 一、主从架构的不足与Dledger的定位 主从架构缺陷 数据备份依赖Slave节点,但无自动故障转移能力,Master宕机后需人工切换,期间消息可能无法读取。Slave仅存储数据,无法主动升级为Master响应请求ÿ…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

Mobile ALOHA全身模仿学习

一、题目 Mobile ALOHA:通过低成本全身远程操作学习双手移动操作 传统模仿学习(Imitation Learning)缺点:聚焦与桌面操作,缺乏通用任务所需的移动性和灵活性 本论文优点:(1)在ALOHA…...

Python ROS2【机器人中间件框架】 简介

销量过万TEEIS德国护膝夏天用薄款 优惠券冠生园 百花蜂蜜428g 挤压瓶纯蜂蜜巨奇严选 鞋子除臭剂360ml 多芬身体磨砂膏280g健70%-75%酒精消毒棉片湿巾1418cm 80片/袋3袋大包清洁食品用消毒 优惠券AIMORNY52朵红玫瑰永生香皂花同城配送非鲜花七夕情人节生日礼物送女友 热卖妙洁棉…...