KALI LINUX信息收集

预计更新

第一章 入门

1.1 什么是Kali Linux?

1.2 安装Kali Linux

1.3 Kali Linux桌面环境介绍

1.4 基本命令和工具

第二章 信息收集

1.1 网络扫描

1.2 端口扫描

1.3 漏洞扫描

1.4 社交工程学

第三章 攻击和渗透测试

1.1 密码破解

1.2 暴力破解

1.3 漏洞利用

1.4 特权升级

1.5 远程访问

1.6 数据包嗅探和欺骗

1.7 渗透测试方法论

第四章 安全审核

1.1 Web应用程序安全

1.2 移动设备安全

1.3 无线网络安全

1.4 云安全

第五章 高级话题

1.1 Kali Linux配置和优化

1.2 将Kali Linux打造成渗透测试平台

1.3 自定义脚本和工具

1.4 对抗技术和反制措施

1.5 法律和道德问题

第六章 附录

1.1 常见漏洞和攻击示例

1.2 参考资源

1.3 术语表

第二章 信息收集

1.1 网络扫描

1.2 端口扫描

1.3 漏洞扫描

1.4 社交工程学

网络扫描

Kali Linux是一款专门用于渗透测试和网络安全评估的操作系统,它内置了大量的命令和工具,可以帮助用户进行各种测试和攻击模拟。其中,网络扫描是渗透测试的重要环节之一,可以帮助用户发现目标网络上的漏洞和弱点,同时评估网络安全性。在本文中,我们将介绍Kali Linux中常用的网络扫描方法和工具,并提供详细的使用方法和示例。

- 网络扫描基础知识

网络扫描是指对目标网络进行端口扫描、服务探测等操作,以获取目标主机的信息和状态。其主要目的是为了发现网络上存在的漏洞、安全风险和弱点,为后续攻击和渗透测试做准备。

在进行网络扫描时,需要考虑以下因素:

1.1 目标范围

网络扫描的第一步是明确目标范围,即要扫描的IP地址段或域名范围。通常,渗透测试人员需要事先收集目标网络的相关信息,包括IP地址、子网掩码、DNS记录等,以便选定正确的扫描范围。

1.2 扫描策略

网络扫描的第二步是选择合适的扫描策略,即扫描的目的和方式。扫描策略应根据具体的需求进行选择,可以包括端口扫描、服务探测、漏洞扫描等。

1.3 扫描工具

网络扫描的第三步是选择合适的扫描工具,以实现扫描目的和策略。常用的扫描工具包括Nmap、OpenVAS、Metasploit Framework等。

- Nmap

Nmap(Network Mapper)是一款网络端口扫描工具,可以用于识别网络上的主机和开放的服务。它可以进行主机发现、端口扫描、操作系统检测等多项任务,支持脚本和扫描配置文件,具有灵活性和可扩展性。

2.1 基本扫描命令

以下是一些基本的Nmap扫描命令:

2.1.1 端口扫描

nmap target.com

以上命令将对target.com进行基本扫描,列出目标主机的开放端口和所使用的服务。

2.1.2 操作系统检测

nmap -O target.com

以上命令将对target.com进行操作系统检测,并列出最可能的操作系统类型。

2.1.3 服务版本检测

nmap -sV target.com

以上命令将对target.com进行服务版本检测,并列出目标主机上运行的服务及其版本信息。

2.2 高级扫描技巧

以下是一些Nmap高级扫描技巧:

2.2.1 端口列表扫描

nmap -p 22,80,443 target.com

以上命令将只针对22、80和443端口进行扫描,可用于快速确定目标主机上是否存在关键服务。

2.2.2 操作系统推断

nmap -O -sS target.com

以上命令将使用TCP SYN扫描以及其他技术来探测目标主机的操作系统类型,包括开放的端口号和响应行为等信息。

2.2.3 端口范围扫描

nmap -p 1-100 target.com

以上命令将扫描target.com上的所有端口,可以使用这种方式来进行全面的端口映射。

2.2.4 隐蔽扫描

nmap -sS -sV -T4 -Pn --randomize-hosts target.com

以上命令将使用TCP SYN扫描和服务版本检测等技术,同时关闭主机发现和ping测试,并进行随机化扫描。这种方式可以减少对目标网络的干扰,提高扫描效率。

- OpenVAS

OpenVAS是一款开源的漏洞评估工具,可以用于识别目标网络上存在的漏洞和安全问题。它基于NVT(Network Vulnerability Tests)脚本,支持自动化扫描、报告生成等功能。

3.1 基本扫描命令

以下是一些基本的OpenVAS扫描命令:

3.1.1 开放端口扫描

openvas-cli -v -h target.com

以上命令将对target.com进行开放端口扫描,并列出所有可访问的端口号。

3.1.2 漏洞扫描

openvas-cli -v -c scanconfig.cfg -T4 -w report.html target.com

以上命令将根据配置文件scanconfig.cfg进行漏洞扫描,并生成HTML格式的报告文件。

3.2 高级扫描技巧

以下是一些OpenVAS高级扫描技巧:

3.2.1 自定义NVT脚本

OpenVAS支持自定义NVT脚本,可以根据具体需求编写自己的漏洞检测规则。例如,可以编写一个脚本来检测目标主机上是否存在某个特定的服务漏洞。

3.2.2 定时扫描

OpenVAS支持定时扫描功能,可以在指定时间和间隔内自动进行漏洞评估。定时扫描可以帮助用户实时了解网络安全状态,及时发现并解决安全问题。

- Metasploit Framework

Metasploit Framework是一款免费的、开源的渗透测试框架,广泛应用于安全研究和攻击模拟。它具有强大的漏洞扫描和利用功能,同时支持自定义模块和脚本,可快速构建攻击场景。

4.1 基本扫描命令

以下是一些基本的Metasploit Framework扫描命令:

4.1.1 漏洞探测

msfconsole

use auxiliary/scanner/portscan/tcp

set RHOSTS target.com

run

以上命令将利用Metasploit Framework中的auxiliary模块进行TCP端口扫描,并列出目标主机上开放的端口号和服务信息。

4.1.2 漏洞验证

msfconsole

use exploit/windows/smb/ms08_067_netapi

set RHOSTS target.com

exploit

以上命令将利用Metasploit Framework中的漏洞利用模块对target.com上的Windows主机进行MS08-067漏洞攻击。

4.2 高级扫描技巧

以下是一些Metasploit Framework高级扫描技巧:

4.2.1 自定义Exploit模块

Metasploit Framework支持自定义Exploit模块,可以根据具体需求编写自己的漏洞利用脚本。例如,可以编写一个模块来利用目标主机上存在的特定漏洞。

4.2.2 渗透测试框架

Metasploit Framework可以作为整个渗透测试的框架,用户可以将不同的模块和脚本组合起来,构建出复杂的攻击场景。例如,可以使用Metasploit Framework配合Nmap和OpenVAS进行全面的渗透测试。

- Burp Suite

Burp Suite是一款用于Web应用程序渗透测试的工具,它可以帮助用户发现和利用网站漏洞。它包括代理服务器、扫描器、拦截器等多个模块,支持自定义脚本和插件,可进行高级配置。

5.1 基本扫描命令

以下是一些基本的Burp Suite扫描命令:

5.1.1 拦截HTTP请求

启动Burp Suite后,在代理选项卡中设置监听端口,并在浏览器中配置代理。然后,可以使用Burp Suite拦截和修改HTTP请求和响应数据。

5.1.2 扫描网站漏洞

在扫描选项卡中设置目标URL和扫描策略,然后运行扫描器,Burp Suite将自动检测网站上的漏洞并生成报告。

5.2 高级扫描技巧

以下是一些Burp Suite高级扫描技巧:

5.2.1 自定义插件和脚本

Burp Suite支持自定义插件和脚本,可以根据具体需求编写自己的漏洞检测规则。例如,可以编写一个脚本来检测目标网站上是否存在某个特定的漏洞。

5.2.2 基于正则表达式的扫描

在扫描选项卡中,Burp Suite支持使用正则表达式来对目标网站进行扫描。这种方式可以更精确地发现潜在的漏洞和安全问题。

- 总结

网络扫描是渗透测试的重要环节之一,可以帮助用户发现目标网络上的漏洞和弱点,同时评估网络安全性。Kali Linux内置了多种网络扫描工具,包括Nmap、OpenVAS、Metasploit Framework和Burp Suite等,可以满足不同需求的用户。在使用这些工具时,需要遵守相关法律法规和道德行为准则,以确保操作的合法性和安全性。

端口扫描

Kali Linux是用于渗透测试和网络安全评估的操作系统,内置了多种端口扫描工具。在渗透测试中,端口扫描通常是首要任务之一,因为它可以帮助测试人员获取关于目标主机上的服务和应用程序的信息,进而发现潜在的漏洞和安全问题。在本文中,我们将介绍Kali Linux中常用的端口扫描方法和工具,并提供详细的使用方法和示例。

- 端口扫描基础知识

在进行端口扫描之前,需要明确以下几个概念:

1.1 端口

端口是计算机系统中用于通信的逻辑端点,用于区分不同的服务和应用程序。常见的端口有20(FTP数据端口)、21(FTP控制端口)、22(SSH端口)、23(Telnet端口)、25(SMTP端口)、80(HTTP端口)等。

1.2 开放端口

开放端口是指目标主机上处于监听状态的端口,可以与其建立连接并通信。开放端口可能意味着目标主机上存在某种服务或应用程序。

1.3 关闭端口

关闭端口是指目标主机上未处于监听状态的端口,无法与其建立连接并通信。关闭端口可能是由于目标主机上未安装相应的服务或应用程序,或者由于网络防火墙等安全措施。

- nmap

nmap是一款常用的端口扫描工具,可以用于识别目标主机上开放和关闭的端口。它支持多种扫描技术,包括TCP SYN扫描、TCP Connect扫描、UDP扫描等,并提供灵活的命令行选项。

2.1 基本扫描命令

以下是一些基本的nmap扫描命令:

2.1.1 常规扫描

nmap target.com

以上命令将对target.com进行常规扫描,列出目标主机上所有开放的端口和所使用的服务。

2.1.2 特定端口扫描

nmap -p 80,443 target.com

以上命令将对target.com进行特定端口扫描,只扫描80和443端口,并报告它们是否开放。

2.1.3 操作系统检测

nmap -O target.com

以上命令将对target.com进行操作系统检测,并列出最可能的操作系统类型。

2.2 高级扫描技巧

以下是一些nmap高级扫描技巧:

2.2.1 TCP SYN扫描

nmap -sS target.com

以上命令将使用TCP SYN扫描技术对target.com进行端口扫描,可以减少对目标主机的干扰并提高扫描速度。

2.2.2 TCP Connect扫描

nmap -sT target.com

以上命令将使用TCP Connect扫描技术对target.com进行端口扫描,可以更准确地识别目标主机上是否存在开放的端口。

2.2.3 UDP扫描

nmap -sU target.com

以上命令将使用UDP扫描技术对target.com进行端口扫描,UDP扫描通常用于检测DNS、SNMP和DHCP等服务的漏洞和安全问题。

- masscan

masscan是一款基于异步网络套接字的高速端口扫描工具,可以在短时间内扫描大量目标,并支持多种扫描选项。它的优点是速度快、占用资源少,适合于快速发现目标网络上所有开放的端口。

3.1 基本扫描命令

以下是一些基本的masscan扫描命令:

3.1.1 常规扫描

masscan target.com -p0-65535

以上命令将对target.com进行常规扫描,扫描范围为0到65535的所有端口,并列出目标主机上所有开放的端口和相关信息。

3.1.2 指定端口扫描

masscan target.com -p80,443

以上命令将对target.com进行指定端口扫描,只扫描80和443端口,并报告它们是否开放。

3.1.3 快速扫描

masscan target.com -p0-65535 --rate=10000

以上命令将对target.com进行快速扫描,使用10,000个包/秒的速率进行扫描,并尽可能快地发现目标主机上所有开放的端口。

- unicornscan

unicornscan是一款新型的端口扫描工具,采用异步I/O技术和多线程架构,具有高效、稳定、灵活等优点。它支持多种扫描选项和输出格式,并且可以与其他安全工具配合使用。

4.1 基本扫描命令

以下是一些基本的unicornscan扫描命令:

4.1.1 常规扫描

unicornscan target.com:a

以上命令将对target.com进行常规扫描,扫描所有TCP端口,并列出目标主机上所有开放的端口和相关信息。

4.1.2 指定端口扫描

unicornscan target.com:80,443

以上命令将对target.com进行指定端口扫描,只扫描80和443端口,并报告它们是否开放。

4.1.3 输出到文件

unicornscan target.com:a > output.txt

以上命令将对target.com进行端口扫描,并将扫描结果输出到output.txt文件中。

- 总结

Kali Linux内置了多种端口扫描工具,包括nmap、masscan和unicornscan等,可以满足不同需求的用户。在使用这些工具时,需要遵守相关法律法规和道德行为准则,以确保操作的合法性和安全性。另外,需要根据具体情况选择合适的扫描方法和技术,以提高扫描效率和精度。

漏洞扫描

Kali Linux是一款专门用于网络安全测试和渗透测试的操作系统,内置了多种漏洞扫描工具。在进行渗透测试时,漏洞扫描通常是其中一个重要的环节,它可以帮助测试人员发现目标主机上存在的安全漏洞和弱点,进而采取相应的措施保护网络安全。在本文中,我们将介绍Kali Linux中常用的漏洞扫描方法和工具,并提供详细的使用方法和示例。

- Nmap

Nmap是一款开源的端口扫描工具,由Gordon Lyon开发,可以快速、准确地检测目标主机上的开放端口和服务信息。它支持多种扫描选项和输出格式,并且可以与其他安全工具结合使用。

1.1 基本扫描命令

以下是一些基本的Nmap扫描命令:

1.1.1 常规扫描

nmap target.com

以上命令将对target.com进行常规扫描,扫描所有TCP端口,并列出目标主机上所有开放的端口和相关服务信息。

1.1.2 指定端口扫描

nmap -p 80,443 target.com

以上命令将对target.com进行指定端口扫描,只扫描80和443端口,并报告它们是否开放。

1.1.3 操作系统检测

nmap -O target.com

以上命令将对target.com进行操作系统检测,尝试确定目标主机的操作系统类型和版本。

1.1.4 漏洞扫描

nmap --script vuln target.com

以上命令将对target.com进行漏洞扫描,使用Nmap内置的漏洞检测脚本,检测目标主机上存在的漏洞和安全问题。

- Metasploit

Metasploit是一款流行的渗透测试框架,由Rapid7公司维护,可以帮助测试人员快速发现目标主机上存在的漏洞和弱点,并提供相应的攻击模块和Payloads。它包括多个组件,如msfconsole、msfvenom等,支持多种漏洞检测和攻击技术。

2.1 基本扫描命令

以下是一些基本的Metasploit扫描命令:

2.1.1 启动Metasploit

msfconsole

以上命令将启动Metasploit控制台,并打开命令行界面以进行配置和管理。

2.1.2 创建扫描任务

在控制台中创建新的扫描任务,并设置扫描目标和扫描策略。例如,可以选择针对特定漏洞或风险进行扫描。

2.1.3 运行扫描任务

在控制台中运行扫描任务,并等待扫描结果。Metasploit将自动检测目标主机上的漏洞和安全问题,并提供相应的攻击模块和Payloads。

- Masscan

Masscan是一款高速端口扫描工具,由Robert David Graham开发,可以在短时间内扫描大量目标,并支持多种扫描选项。它的优点是速度快、占用资源少,适合于快速发现目标网络上所有开放的端口。

3.1 基本扫描命令

以下是一些基本的Masscan扫描命令:

3.1.1 常规扫描

masscan target.com -p1-65535

以上命令将对target.com进行常规扫描,扫描所有TCP和UDP端口,并报告目标主机上所有开放的端口。

3.1.2 指定端口扫描

masscan target.com -p80,443

以上命令将对target.com进行指定端口扫描,只扫描80和443端口,并报告它们是否开放。

3.1.3 输出到文件

masscan target.com -p1-65535 -oL output.txt

以上命令将对target.com进行常规扫描,扫描所有TCP和UDP端口,并将扫描结果输出到output.txt文件中。

- OpenVAS

OpenVAS是一款开源的漏洞扫描工具,由Greenbone Networks GmbH维护,可以快速、准确地检测目标主机上的漏洞和安全问题。它包括多个组件,如Greenbone Security Manager、Open Scanner Protocol(OSP)等,支持多种漏洞检测规则和插件。

4.1 基本扫描命令

以下是一些基本的OpenVAS扫描命令:

4.1.1 启动OpenVAS

openvas-start

以上命令将启动OpenVAS服务,并打开Web界面以进行配置和管理。

4.1.2 创建扫描任务

在Web界面中创建新的扫描任务,并设置扫描目标和扫描策略。例如,可以选择针对特定漏洞或风险进行扫描。

4.1.3 运行扫描任务

在Web界面中运行扫描任务,并等待扫描结果。OpenVAS将自动检测目标主机上的漏洞和安全问题,并生成详细的报告。

- Nessus

Nessus是一款商业的漏洞扫描工具,由Tenable Network Security开发,可以用于检测目标主机上的各种漏洞和安全问题。它支持多种操作系统和应用程序的漏洞检测,并提供灵活的扫描选项和报告功能。

5.1 基本扫描命令

以下是一些基本的Nessus扫描命令:

5.1.1 启动Nessus

/etc/init.d/nessusd start

以上命令将启动Nessus服务,并打开Web界面以进行配置和管理。

5.1.2 创建扫描任务

在Web界面中创建新的扫描任务,并设置扫描目标和扫描策略。例如,可以选择针对特定漏洞或风险进行扫描。

5.1.3 运行扫描任务

在Web界面中运行扫描任务,并等待扫描结果。Nessus将自动检测目标主机上的漏洞和安全问题,并生成详细的报告。

- Nikto

Nikto是一款开源的Web应用程序扫描工具,可以检测目标主机上存在的诸多漏洞和安全问题。它支持多种扫描选项和报告格式,并提供灵活的定制功能和插件。

6.1 基本扫描命令

以下是一些基本的Nikto扫描命令:

6.1.1 常规扫描

nikto -h target.com

以上命令将对target.com进行常规扫描,检测目标主机上存在的Web应用程序漏洞和安全问题。

6.1.2 指定端口扫描

nikto -h target.com -p 80,443

以上命令将对target.com进行指定端口扫描,只检测80和443端口上的Web应用程序漏洞和安全问题。

6.1.3 输出到文件

nikto -h target.com -o output.txt

以上命令将对target.com进行常规扫描,并将扫描结果输出到output.txt文件中。

- 总结

Kali Linux提供了多种漏洞扫描工具,包括Nmap、Metasploit、Masscan、OpenVAS、Nessus和Nikto等,可以满足不同需求的用户。在使用这些工具时需要遵守相关法律法规和道德行为准则,以确保操作的合法性和安全性。另外,需要根据具体情况选择合适的扫描方法和技术,以提高扫描效率和精度。最后,需要注意保护目标主机的安全,避免造成不必要的损失。

社交工程学

社交工程学是一种攻击方法,利用社交技巧和心理学原理来欺骗目标用户,从而达到获取敏感信息、窃取身份认证、入侵系统等目的。在网络安全领域中,社交工程学已成为一种常见的攻击手段。Kali Linux作为一款网络安全测试和渗透测试操作系统,提供了多种社交工程学工具和技术,可以帮助测试人员评估目标组织或个人的安全性,并提供相应的防御措施。本文将介绍Kali Linux中常用的社交工程学方法和工具,并提供详细的使用方法和示例。

- Phishing

Phishing是一种使用虚假Web页面或电子邮件来欺骗目标用户,使其提供敏感信息或执行恶意操作的攻击方法。在Kali Linux中,可以使用多种工具进行Phishing攻击,如SocialFish、Gophish、SET等。

1.1 SocialFish

SocialFish是一款开源的社交工程学工具,由UndeadSec团队维护,可用于生成钓鱼网站和欺骗邮件,并收集用户输入的敏感信息。它支持多种Web服务提供商和欺骗模板,并提供灵活的定制功能和报告功能。

1.1.1 安装SocialFish

在Kali Linux中打开终端,输入以下命令来安装SocialFish:

git clone https://github.com/UndeadSec/SocialFish.git

cd SocialFish

chmod +x socialfish.sh

sudo ./socialfish.sh

以上命令将下载SocialFish源代码,并安装必要的依赖关系和模块。在安装过程中可能需要输入一些配置信息和授权密码。

1.1.2 创建钓鱼网站

运行SocialFish,选择“1”创建新的钓鱼网站,然后按照提示输入相关信息,如目标URL、Web服务提供商、欺骗模板等。

1.1.3 发送欺骗邮件

运行SocialFish,选择“2”发送欺骗邮件,然后按照提示输入相关信息,如收件人邮箱、邮件主题、邮件内容等。可以选择自定义邮件模板或使用SocialFish内置的模板。

1.2 Gophish

Gophish是一款开源的Phishing框架,由Jordan Wright开发,可用于生成定制化的钓鱼网站和欺骗邮件,并跟踪用户响应和交互情况。它支持多种攻击方式和邮件服务提供商,并提供详细的报告功能和API接口。

1.2.1 安装Gophish

在Kali Linux中打开终端,输入以下命令来安装Gophish:

sudo apt-get update

sudo apt-get install gophish

以上命令将下载并安装Gophish软件包。

1.2.2 创建钓鱼网站

运行Gophish,并在Web界面中创建新的钓鱼活动,然后按照提示输入相关信息,如目标URL、欺骗模板、邮件服务提供商等。

1.2.3 发送欺骗邮件

运行Gophish,并在Web界面中创建新的钓鱼邮件,然后按照提示输入相关信息,如收件人邮箱、邮件主题、邮件内容等。可以选择自定义邮件模板或使用Gophish内置的模板。

- USB攻击

USB攻击是一种利用可移动存储设备(如USB闪存驱动器)来传输恶意代码或文件的攻击方法。在Kali Linux中,可以使用多种工具进行USB攻击,如Metasploit、BeEF、Maltego等。

2.1 Metasploit

Metasploit是一款开源的渗透测试框架,由Rapid7公司维护和更新,可用于快速开发和执行各种渗透测试任务和攻击。在Metasploit中提供了多个模块和插件,可以用于执行USB攻击并入侵目标系统。

2.1.1 安装Metasploit

在Kali Linux中打开终端,输入以下命令来安装Metasploit:

sudo apt-get update

sudo apt-get install metasploit-framework

以上命令将下载并安装Metasploit软件包。

2.1.2 创建恶意文件

在Kali Linux中创建恶意文件,并将其存储在可移动存储设备(如USB闪存驱动器)中。例如,可以创建一个包含恶意脚本或可执行文件的Zip压缩文件,并将其复制到USB驱动器中。

2.1.3 执行攻击

运行Metasploit,选择“exploit/windows/local/ms10_046_shortcut_icon_dllloader”模块,然后按照提示输入相关信息,如目标IP地址、恶意文件路径等。该模块将利用Windows的漏洞加载恶意DLL文件,并执行其中的恶意代码,从而取得对目标系统的控制。

2.2 BeEF

BeEF是一款开源的浏览器漏洞框架,由Eric Romang开发,可用于检测和利用Web浏览器的漏洞,并进行相应的攻击。在BeEF中提供了多个插件和脚本,可以用于执行USB攻击并获取目标用户的浏览器会话。

2.2.1 安装BeEF

在Kali Linux中打开终端,输入以下命令来安装BeEF:

sudo apt-get update

sudo apt-get install beef-xss

以上命令将下载并安装BeEF软件包。

2.2.2 创建恶意文件

在Kali Linux中创建恶意文件,并将其存储在可移动存储设备(如USB闪存驱动器)中。例如,可以创建一个包含恶意Javascript代码的HTML文件,并将其复制到USB驱动器中。

2.2.3 执行攻击

运行BeEF,打开Web界面,并选择“Hooked Browser”选项卡,然后按照提示输入相关信息,如恶意文件URL、欺骗页面URL等。该模块将向目标浏览器发送恶意Javascript代码,并从中获取浏览器会话和敏感信息。

2.3 Maltego

Maltego是一款开源的情报收集和数据分析工具,由Paterva公司开发,可用于快速获取目标组织或个人的相关信息并进行分析。在Maltego中提供了多个插件和转换器,可以用于执行USB攻击并收集目标信息。

2.3.1 安装Maltego

在Kali Linux中打开终端,输入以下命令来安装Maltego:

sudo apt-get update

sudo apt-get install maltego

以上命令将下载并安装Maltego软件包。

2.3.2 创建恶意文件

在Kali Linux中创建恶意文件,并将其存储在可移动存储设备(如USB闪存驱动器)中。例如,可以创建一个包含恶意脚本或可执行文件的Zip压缩文件,并将其复制到USB驱动器中。

2.3.3 执行攻击

运行Maltego,选择“Transform Manager”选项卡,并添加“USB Attack”转换器。然后将USB驱动器插入目标系统中,并选择相应的转换器,执行USB攻击并收集目标信息。例如,可以使用“USB File Extraction”转换器来提取目标系统中的文件和目录列表。

- 社交工程学框架

社交工程学框架是一种集成了多种社交工程学工具和技术的渗透测试平台,可用于评估目标组织或个人的安全性并提供相应的防御措施。在Kali Linux中,提供了多个社交工程学框架,如SET、Infectious Media Generator、Social-Engineer Toolkit等。

3.1 SET

SET(Social-Engineer Toolkit)是一款开源的社交工程学框架,由Dave Kennedy开发,可用于生成定制化的Phishing攻击、恶意文档和漏洞利用等,并提供详细的报告功能和模块化设计。在SET中提供了多个模块和脚本,可以用于执行各种社交工程学攻击。

3.1.1 安装SET

在Kali Linux中打开终端,输入以下命令来安装SET:

sudo apt-get update

sudo apt-get install set

以上命令将下载并安装SET软件包。

3.1.2 创建Phishing攻击

运行SET,选择“1”创建新的社交工程学攻击,然后按照提示输入相关信息,如目标URL、欺骗模板、邮件服务提供商等。可以选择自定义Phishing模板或使用SET内置的模板,并根据需要进行定制。

3.1.3 创建恶意文档

运行SET,选择“7”创建新的恶意文档,然后按照提示输入相关信息,如文档类型、恶意代码、目标文件路径等。可以选择自定义恶意代码或使用SET内置的代码,并根据需要进行修改。

3.1.4 漏洞利用

运行SET,选择“9”执行漏洞利用,然后按照提示输入相关信息,如目标IP地址、漏洞类型、攻击向量等。可以选择自定义攻击向量或使用SET内置的向量,并根据需要进行调整。

3.2 Infectious Media Generator

Infectious Media Generator是一款开源的社交工程学框架,由Ian Amit和Chris Gates开发,可用于生成各种社交工程学攻击,如USB攻击、无线AP攻击、移动设备攻击等,并提供详细的报告功能和高度可定制化的设计。

3.2.1 安装Infectious Media Generator

在Kali Linux中打开终端,输入以下命令来安装Infectious Media Generator:

sudo apt-get update

sudo apt-get install imgen

以上命令将下载并安装Infectious Media Generator软件包。

3.2.2 创建USB攻击

运行Infectious Media Generator,选择“2”创建新的USB攻击,然后按照提示输入相关信息,如目标类型、恶意文件路径等。可以选择自定义恶意文件或使用内置的模板,并根据需要进行修改。

3.2.3 创建无线AP攻击

运行Infectious Media Generator,选择“5”创建新的无线AP攻击,然后按照提示输入相关信息,如SSID、加密方式、恶意网站等。可以选择自定义欺骗页面或使用内置的模板,并根据需要进行修改。

3.2.4 创建移动设备攻击

运行Infectious Media Generator,选择“7”创建新的移动设备攻击,然后按照提示输入相关信息,如手机型号、恶意应用程序名称、攻击向量等。可以选择自定义恶意应用程序或使用内置的模板,并根据需要进行调整。

3.3 Social-Engineer Toolkit

Social-Engineer Toolkit是一款开源的社交工程学框架,由Dave Kennedy和Chris Hadnagy等人共同开发,可用于生成各种社交工程学攻击,如Phishing攻击、恶意文档、无线AP攻击等,并提供详细的报告功能和高度可定制化的设计。在SET中提供了多个模块和脚本,可以用于执行各种社交工程学攻击。

3.3.1 安装Social-Engineer Toolkit

在Kali Linux中打开终端,输入以下命令来安装Social-Engineer Toolkit:

sudo apt-get update

sudo apt-get install social-engineer-toolkit

以上命令将下载并安装Social-Engineer Toolkit软件包。

3.3.2 创建Phishing攻击

运行Social-Engineer Toolkit,选择“1”创建新的Phishing攻击,然后按照提示输入相关信息,如目标URL、欺骗模板、邮件服务提供商等。可以选择自定义Phishing模板或使用SET内置的模板,并根据需要进行定制。

3.3.3 创建恶意文档

运行Social-Engineer Toolkit,选择“6”创建新的恶意文档,然后按照提示输入相关信息,如文档类型、恶意代码、目标文件路径等。可以选择自定义恶意代码或使用SET内置的代码,并根据需要进行修改。

3.3.4 创建无线AP攻击

运行Social-Engineer Toolkit,选择“11”创建新的无线AP攻击,然后按照提示输入相关信息,如SSID、加密方式、恶意网站等。可以选择自定义欺骗页面或使用内置的模板,并根据需要进行修改。

以上就是在Kali Linux中执行USB攻击和社交工程学攻击的基本方法。需要注意的是,这些攻击都涉及到非法入侵和窃取他人隐私等违法行为,应该遵守法律法规并且仅在合法授权范围内使用。另外,执行这些攻击需要一定的技术和经验,并且在实际操作中可能会遇到各种问题和风险,如误伤自己的设备、被目标系统检测到等。因此,在进行这些攻击之前,请确保已经对其原理和方法有充分的了解,并采取相应的防护措施和预防措施。

为了保障信息安全,建议用户使用最新版的防病毒软件、杀毒软件、防火墙等安全工具,同时也要加强自身的安全意识,不要轻易地打开来历不明的文件或链接,以免给自己带来不必要的麻烦和损失。

另外,对于企业和组织而言,也需要采取相应的安全措施来保护自己的信息系统和网络安全。这些措施包括但不限于:

-

加强员工教育和意识培养,提高其识别和防范社交工程学攻击的能力。

-

安装和配置最新版的安全软件和硬件设备,如防病毒软件、杀毒软件、防火墙等。

-

对内部计算机和网络进行定期漏洞扫描和安全评估,并及时修复发现的漏洞和问题。

-

限制对外接口的访问权限,并加强对内部敏感信息的保护和管理。

-

建立完善的安全策略和应急响应机制,并对其进行测试和验证。

总之,信息安全是一个综合性和动态的领域,需要不断学习和更新知识,采取科学有效的措施和方法,才能真正保障信息系统和网络的安全。同时,建议企业和组织与专业的安全服务提供商或咨询公司合作,进行安全评估、漏洞扫描、风险评估等工作,并根据评估结果制定相应的安全计划和措施。这样可以更好地保障企业和组织的信息安全,防范各种潜在的安全威胁和风险。

最后,需要强调的是,网络攻击和犯罪是一项严重的违法行为,不仅会给个人和组织带来巨大的财产损失和声誉损害,还会对社会造成不可挽回的影响和危害。因此,我们每一个人都应该秉持诚实守信、尊重他人隐私的原则,共同构建和谐、安全、健康的网络环境。

相关文章:

KALI LINUX信息收集

预计更新 第一章 入门 1.1 什么是Kali Linux? 1.2 安装Kali Linux 1.3 Kali Linux桌面环境介绍 1.4 基本命令和工具 第二章 信息收集 1.1 网络扫描 1.2 端口扫描 1.3 漏洞扫描 1.4 社交工程学 第三章 攻击和渗透测试 1.1 密码破解 1.2 暴力破解 1.3 漏洞利用 1.4 …...

联想电脑重装系统Win10步骤和详细教程

联想电脑拥有强大的性能,很多用户办公都喜欢用联想电脑。有使用联想电脑的用户反映系统出现问题了,想重新安装一个正常的系统,但是不知道重新系统的具体步骤。接下来小编详细介绍给联想电脑重新安装Win10系统系统的方法步骤。 推荐下载 系统之…...

PET(Point-Query Quadtree for Crowd Counting, Localization, and More)

PET(Point-Query Quadtree for Crowd Counting, Localization, and More) 介绍实验记录训练阶段推断阶段 介绍 论文:Point-Query Quadtree for Crowd Counting, Localization, and More 实验记录 训练阶段 TODO 推断阶段 下面是以一张输…...

NgRx中dynamic reducer的原理和用法?

在 Angular 应用中,使用 NgRx 状态管理库时,动态 reducer 的概念通常是指在运行时动态添加或移除 reducer。这样的需求可能源于一些特殊的场景,比如按需加载模块时,你可能需要添加相应的 reducer。 以下是动态 reducer 的一般原理…...

麒麟V10服务器安装Apache+PHP

安装PHP yum install php yum install php-curl php-gd php-json php-mbstring php-exif php-mysqlnd php-pgsql php-pdo php-xml 配置文件 /etc/php.ini 修改参数 date.timezone Asia/Shanghai max_execution_time 60 memory_limit 1280M post_max_size 200M file_upload…...

DOS 批处理 (一)

DOS 批处理 1. 批处理是什么?2. DOS和MS-DOS3. 各种操作系统shell的区别Shell 介绍图形用户界面(GUI)shell命令行界面(CLI)的 shell命令区别 1. 批处理是什么? 批处理(Batch),也称为批处理脚本…...

P1047 [NOIP2005 普及组] 校门外的树题解

题目 某校大门外长度为 l 的马路上有一排树,每两棵相邻的树之间的间隔都是1 米。我们可以把马路看成一个数轴,马路的一端在数轴 00 的位置,另一端在l 的位置;数轴上的每个整数点,即0,1,2,…,l,都种有一棵树…...

pip的常用命令

安装、卸载、更新包:pip install [package-name],pip uninstall [package-name],pip install --upgrade [package-name]。升级pip:pip install --upgrade pip。查看已安装的包:pip list,pip list --outdate…...

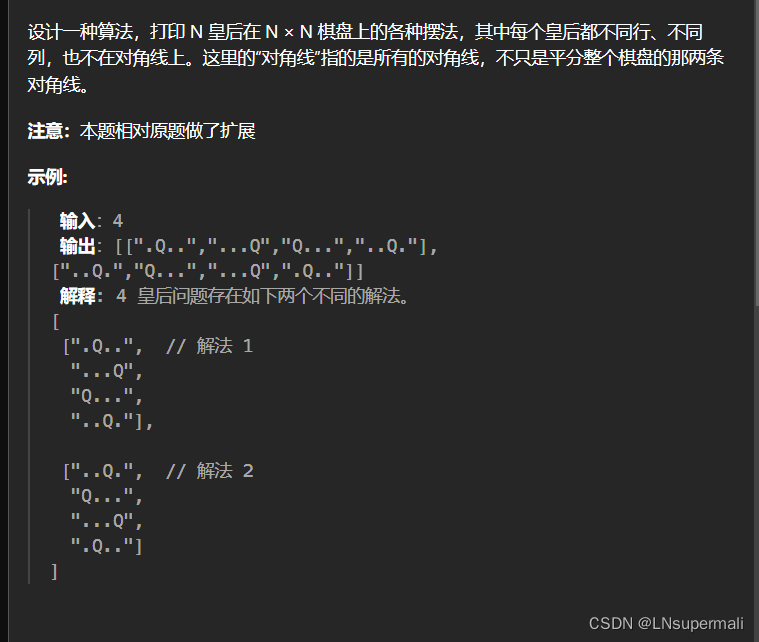

力扣面试题 08.12. 八皇后(java回溯解法)

Problem: 面试题 08.12. 八皇后 文章目录 题目描述思路解题方法复杂度Code 题目描述 思路 八皇后问题的性质可以利用回溯来解决,将大问题具体分解成如下待解决问题: 1.以棋盘的每一行为回溯的决策阶段,判断当前棋盘位置能否放置棋子 2.如何判…...

2023年第十二届数学建模国际赛小美赛A题太阳黑子预测求解分析

2023年第十二届数学建模国际赛小美赛 A题 太阳黑子预测 原题再现: 太阳黑子是太阳光球上的一种现象,表现为比周围区域暗的暂时斑点。它们是由抑制对流的磁通量浓度引起的表面温度降低区域。太阳黑子出现在活跃区域内,通常成对出现ÿ…...

jsp 分页查询展示,实现按 上一页或下一页实现用ajax刷新内容

要实现按上一页或下一页使用 Ajax 刷新内容,可以按照以下步骤进行操作: 1. 在前端页面中添加两个按钮,分别为“上一页”和“下一页”。当用户点击按钮时,触发 Ajax 请求。 2. 在后端控制器中接收 Ajax 请求,并根据传…...

基于ssm在线云音乐系统的设计与实现论文

摘 要 随着移动互联网时代的发展,网络的使用越来越普及,用户在获取和存储信息方面也会有激动人心的时刻。音乐也将慢慢融入人们的生活中。影响和改变我们的生活。随着当今各种流行音乐的流行,人们在日常生活中经常会用到的就是在线云音乐系统…...

简谈PostgreSQL的wal_level=logic

一、PostgreSQL的wal_levellogic的简介 wal_levellogic 是 PostgreSQL 中的一个配置选项,用于启用逻辑复制(logical replication)功能。逻辑复制是一种高级的数据复制技术,它允许您将变更(例如插入、更新和删除&#…...

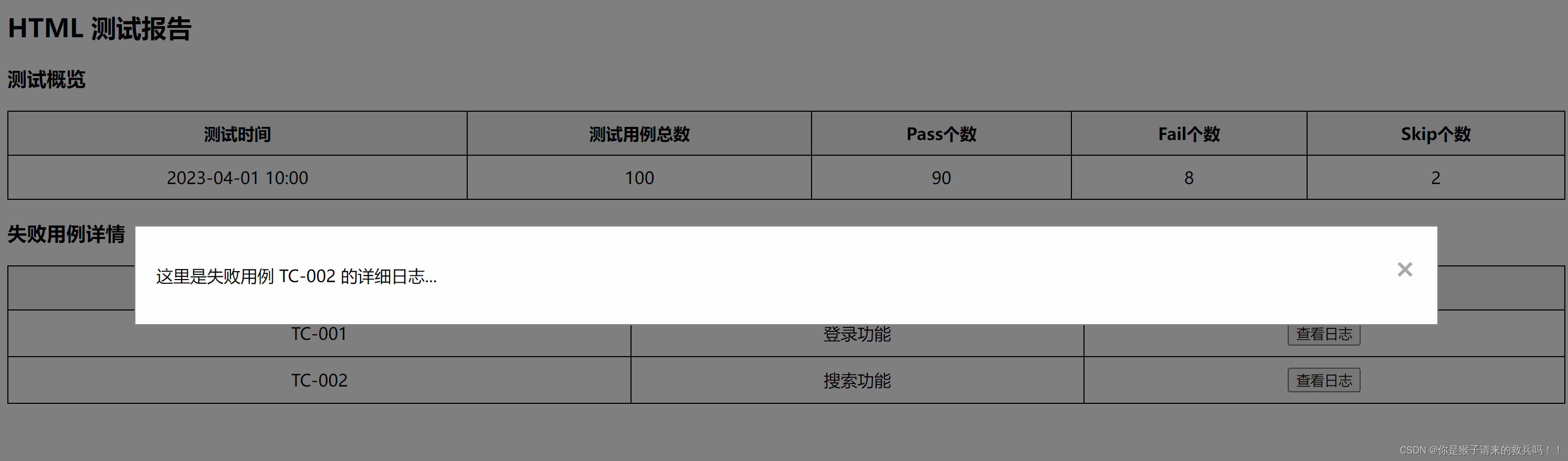

自动化巡检实现方法 (一)------- 思路概述

一、自动化巡检需要会的技能 1、因为巡检要求一天24小时全天在线,因此巡检程序程序一定会放在服务器上跑,所以要对linux操作熟悉哦 2、巡检的代码要在git上管理,所以git的基本操作要熟悉 3、为了更方便不会代码的同学操作,所以整个…...

mysql获取时间异常

1.查看系统时间 时区是上海,本地时间正常 [roottest etc]# timedatectlLocal time: 一 2023-12-04 17:00:35 CSTUniversal time: 一 2023-12-04 09:00:35 UTCRTC time: 一 2023-12-04 09:00:34Time zone: Asia/Shanghai (CST, 0800)NTP enabled: no NTP synchroni…...

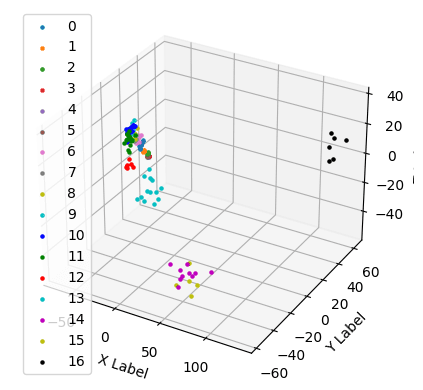

维基百科文章爬虫和聚类:高级聚类和可视化

一、说明 维基百科是丰富的信息和知识来源。它可以方便地构建为带有类别和其他文章链接的文章,还形成了相关文档的网络。我的 NLP 项目下载、处理和应用维基百科文章上的机器学习算法。 在我的上一篇文章中,KMeans 聚类应用于一组大约 300 篇维基百科文…...

springboot智慧导诊系统源码:根据患者症状匹配挂号科室

一、系统概述 医院智慧导诊系统是在医疗中使用的引导患者自助就诊挂号,在就诊的过程中有许多患者不知道需要挂什么号,要看什么病,通过智慧导诊系统,可输入自身疾病的症状表现,或选择身体部位,在经由智慧导诊…...

Shell脚本如何使用 for 循环、while 循环、break 跳出循环和 continue 结束本次循环

Shell脚本如何使用 for 循环、while 循环、break 跳出循环和 continue 结束本次循环 下面是一个简单的 Shell 脚本示例,演示了如何使用 for 循环、while 循环、break 跳出循环和 continue 结束本次循环。 #!/bin/bash# For循环 echo "For循环示例:…...

n个人排成一圈,数数123离队

#include<stdio.h> int main() { int i, n100,k0,j0,a[1000]{0};//k:数数123的变量,j记录离开队列人数的变量scanf("%d",&n);for(int ii0; ii<n; ii){ for( i0; i<n; i){// printf("wei%d ",i);if((a[i]0)&&…...

深度学习基础回顾

深度学习基础 浅层网络 VS 深层网络深度学习常用的激活函数Sigmoid 函数ReLU 函数Softplus 函数tanh函数 归纳偏置CNN适用数据归纳偏置 RNN适用数据归纳偏置 浅层网络 VS 深层网络 浅层神经网络参数过多,导致模型的复杂度和计算量很高,难以训练。而深层…...

【SpringBoot】100、SpringBoot中使用自定义注解+AOP实现参数自动解密

在实际项目中,用户注册、登录、修改密码等操作,都涉及到参数传输安全问题。所以我们需要在前端对账户、密码等敏感信息加密传输,在后端接收到数据后能自动解密。 1、引入依赖 <dependency><groupId>org.springframework.boot</groupId><artifactId...

java调用dll出现unsatisfiedLinkError以及JNA和JNI的区别

UnsatisfiedLinkError 在对接硬件设备中,我们会遇到使用 java 调用 dll文件 的情况,此时大概率出现UnsatisfiedLinkError链接错误,原因可能有如下几种 类名错误包名错误方法名参数错误使用 JNI 协议调用,结果 dll 未实现 JNI 协…...

学校招生小程序源码介绍

基于ThinkPHPFastAdminUniApp开发的学校招生小程序源码,专为学校招生场景量身打造,功能实用且操作便捷。 从技术架构来看,ThinkPHP提供稳定可靠的后台服务,FastAdmin加速开发流程,UniApp则保障小程序在多端有良好的兼…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

规则与人性的天平——由高考迟到事件引发的思考

当那位身着校服的考生在考场关闭1分钟后狂奔而至,他涨红的脸上写满绝望。铁门内秒针划过的弧度,成为改变人生的残酷抛物线。家长声嘶力竭的哀求与考务人员机械的"这是规定",构成当代中国教育最尖锐的隐喻。 一、刚性规则的必要性 …...

HTTPS证书一年多少钱?

HTTPS证书作为保障网站数据传输安全的重要工具,成为众多网站运营者的必备选择。然而,面对市场上种类繁多的HTTPS证书,其一年费用究竟是多少,又受哪些因素影响呢? 首先,HTTPS证书通常在PinTrust这样的专业平…...

写一个shell脚本,把局域网内,把能ping通的IP和不能ping通的IP分类,并保存到两个文本文件里

写一个shell脚本,把局域网内,把能ping通的IP和不能ping通的IP分类,并保存到两个文本文件里 脚本1 #!/bin/bash #定义变量 ip10.1.1 #循环去ping主机的IP for ((i1;i<10;i)) doping -c1 $ip.$i &>/dev/null[ $? -eq 0 ] &&am…...

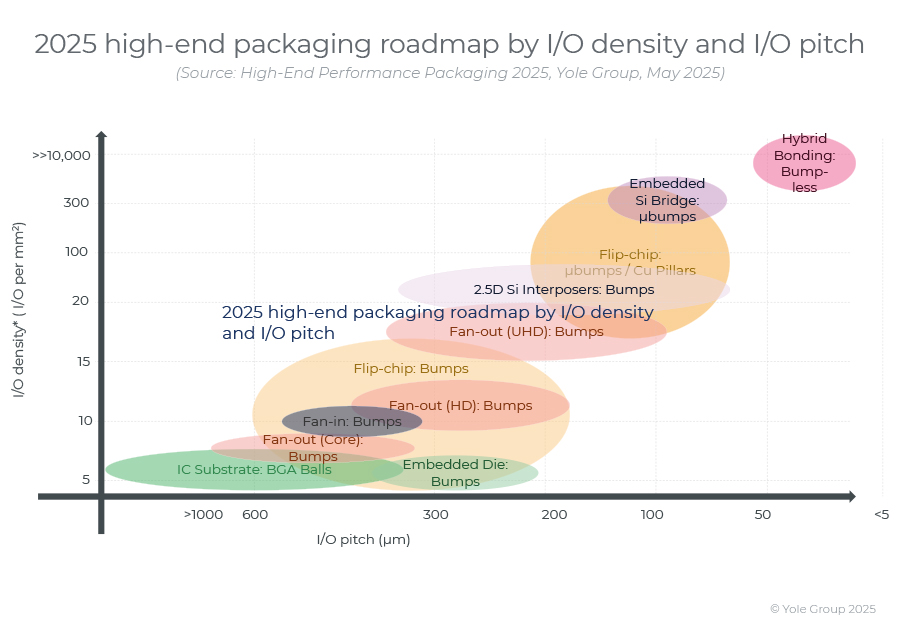

高端性能封装正在突破性能壁垒,其芯片集成技术助力人工智能革命。

2024 年,高端封装市场规模为 80 亿美元,预计到 2030 年将超过 280 亿美元,2024-2030 年复合年增长率为 23%。 细分到各个终端市场,最大的高端性能封装市场是“电信和基础设施”,2024 年该市场创造了超过 67% 的收入。…...

Axure零基础跟我学:展开与收回

亲爱的小伙伴,如有帮助请订阅专栏!跟着老师每课一练,系统学习Axure交互设计课程! Axure产品经理精品视频课https://edu.csdn.net/course/detail/40420 课程主题:Axure菜单展开与收回 课程视频:...

当下AI智能硬件方案浅谈

背景: 现在大模型出来以后,打破了常规的机械式的对话,人机对话变得更聪明一点。 对话用到的技术主要是实时音视频,简称为RTC。下游硬件厂商一般都不会去自己开发音视频技术,开发自己的大模型。商用方案多见为字节、百…...