K8s:开源安全平台 kubescape 实现 Pod 的安全合规检查/镜像漏洞扫描

写在前面

- 生产环境中的 k8s 集群安全不可忽略,即使是内网环境

- 容器化的应用部署虽然本质上没有变化,始终是机器上的一个进程

- 但是提高了安全问题的处理的复杂性

- 分享一个开源的 k8s 集群安全合规检查/漏洞扫描 工具

kubescape - 博文内容涉及:

kubescape简介介绍kubescape命令行工具安装,扫描运行的集群kubescape在集群下安装,通过 kubescape Clound 可视化查看扫描信息

- 理解不足小伙伴帮忙指正

- 需要有科学上网环境

对每个人而言,真正的职责只有一个:找到自我。然后在心中坚守其一生,全心全意,永不停息。所有其它的路都是不完整的,是人的逃避方式,是对大众理想的懦弱回归,是随波逐流,是对内心的恐惧 ——赫尔曼·黑塞《德米安》

简单介绍

k8s 安全问题不可忽略

镜像的不可变性使我们能够方便地部署、测试和发布镜像到其他环境,这是一个很大的优势,但也带来了潜在的风险:镜像及其依赖在过时或者被弃用时,无法自动更新或打新的安全补丁,尤其一些基础镜像,重新做镜像,需要依赖一些厂商,或者开源项目 team 来维护。

RedHat 在 2022 年 Kubernetes 安全报告中对 300 多名 DevOps、工程和安全专业人士进行了调查,发现对 容器安全威胁的担忧以及对容器安全投资的缺乏 是 31% 的受访者对容器策略最普遍的担忧。

支持这些担忧的是 93% 的受访者在过去 12 个月内在其 Kubernetes 环境中经历过至少一次安全事件,这些事件有时会导致收入或客户流失。超过一半的受访者 (55%) 在过去一年中还因为安全问题而不得不推迟应用程序的推出。

尽管媒体广泛关注网络攻击,但该报告强调,实际上是错误配置让 IT 专业人员彻夜难眠。Kubernetes 是高度可定制的,具有可以影响应用程序安全状况的各种配置选项。因此,受访者最担心的是容器和 Kubernetes 环境中的错误配置导致的风险暴露 (46%) —— 几乎是对攻击的担忧程度 (16%) 的三倍。尽可能自动化配置管理有助于缓解这些问题,因此安全工具 —— 而不是人类 —— 提供了帮助开发人员和 DevOps 团队更安全地配置容器和 Kubernetes 的护栏。

以上内容来自:Redhat Blog(The State of Kubernetes Security in 2022)

Kubescape 简单介绍

Kubescape 是一个开源的 Kubernetes 安全平台。它的功能包括 风险分析、安全合规性 和 错误配置扫描。针对 DevSecOps 从业者或平台工程师,提供易于使用的 CLI 界面、灵活的输出格式和自动扫描功能。同时对于小集群提供了免费的 在线 面板工具,它为 Kubernetes 用户和管理员节省了宝贵的时间、精力和资源。

Kubescape 可以扫描运行的集群、静态 YAML 文件和 本地 Helm Charts。它根据多个框架(包括 NSA-CISA、MITRE ATT&CK®和CIS Benchmark)检测错误配置。

Kubescape 由 ARMO 创建,是一个 Cloud Native Computing Foundation (CNCF) 沙盒项目。

Kubescape 如果小伙伴觉得重的话, kubectl 有一个类似的插件,个人十分推荐,叫做 kube-score ,很轻量,也可以做一些简单的合规性扫描。但是只有扫描合规性的提示,没有规范出处。

Kubescape 安装

当前的集群信息

┌──[root@vms100.liruilongs.github.io]-[~]

└─$kubectl get nodes

NAME STATUS ROLES AGE VERSION

vms100.liruilongs.github.io Ready control-plane 8d v1.25.1

vms101.liruilongs.github.io Ready control-plane 8d v1.25.1

vms102.liruilongs.github.io Ready control-plane 8d v1.25.1

vms103.liruilongs.github.io Ready <none> 8d v1.25.1

vms105.liruilongs.github.io Ready <none> 8d v1.25.1

vms106.liruilongs.github.io Ready <none> 8d v1.25.1

vms107.liruilongs.github.io Ready <none> 8d v1.25.1

vms108.liruilongs.github.io Ready <none> 8d v1.25.1

┌──[root@vms100.liruilongs.github.io]-[~]

└─$

集群节点信息

┌──[root@vms100.liruilongs.github.io]-[~]

└─$hostnamectlStatic hostname: vms100.liruilongs.github.ioIcon name: computer-vmChassis: vmMachine ID: e93ae3f6cb354f3ba509eeb73568087eBoot ID: a1150b6d97dc4afbb81dae58f131a487Virtualization: vmwareOperating System: CentOS Linux 7 (Core)CPE OS Name: cpe:/o:centos:centos:7Kernel: Linux 5.4.230-1.el7.elrepo.x86_64Architecture: x86-64

┌──[root@vms100.liruilongs.github.io]-[~]

└─$

Kubescape 命令行工具安装

Kubescape CLI 安装

通过下面的方式自动安装

curl -s https://raw.githubusercontent.com/kubescape/kubescape/master/install.sh | /bin/bash

如果没有科学上网,找一台可以访问的集群,下载 install.sh 文件,按照下面方式修改,获取 curl 命令,自行下载。

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$vim install.sh

.......

# curl --progress-bar -L $DOWNLOAD_URL -o $OUTPUTecho "curl --progress-bar -L $DOWNLOAD_URL -o $OUTPUT"

exit 1

...

运行 shell,获取下载命令,找有网的机器下载

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$sh install.sh

Installing Kubescape...curl --progress-bar -L https://github.com/kubescape/kubescape/releases/latest/download/kubescape-ubuntu-latest -o /root/.kubescape/kubescape

上传到指定位置

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$ls

install.sh kubescape-ubuntu-latest

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$mv kubescape-ubuntu-latest /root/.kubescape/kubescape

mv:是否覆盖"/root/.kubescape/kubescape"? y

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$

修改脚本,再次运行。

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$vim install.sh

# exit 1

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$sh install.sh

Installing Kubescape...curl --progress-bar -L https://github.com/kubescape/kubescape/releases/latest/download/kubescape-ubuntu-latest -o /root/.kubescape/kubescapeFinished Installation.Your current version is: v2.0.183 [git enabled in build: true]Usage: $ kubescape scan --enable-host-scan

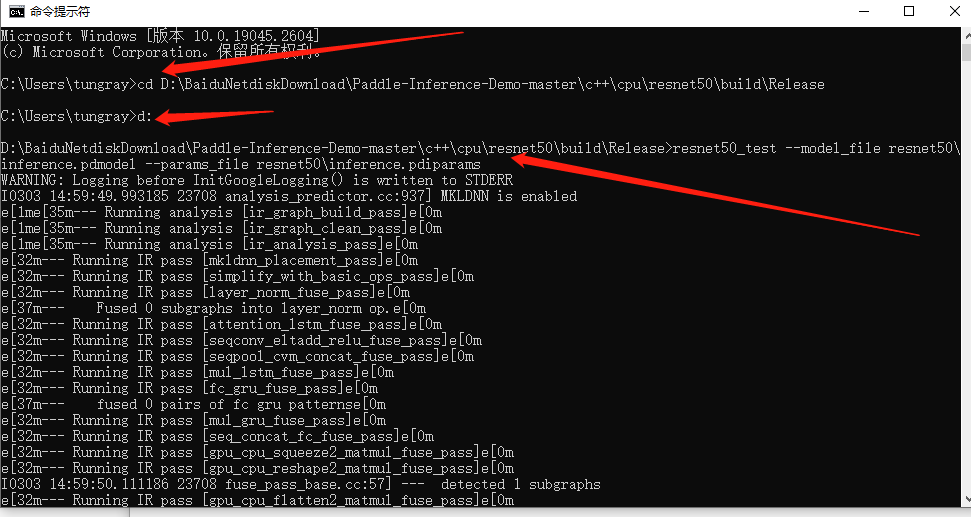

到这里 ,kubescape 命令行工具即安装成功,扫描当前运行的集群可以运行如下命令。

┌──[root@vms100.liruilongs.github.io]-[~/ansible]

└─$kubescape scan --enable-host-scan --format html --output results.html --verbose

[info] Kubescape scanner starting

[info] Installing host scanner

[info] Downloading/Loading policy definitions

[success] Downloaded/Loaded policy

[info] Accessing Kubernetes objects

[success] Accessed to Kubernetes objects

[info] Requesting images vulnerabilities results

[success] Requested images vulnerabilities results

[info] Requesting Host scanner data

[info] Host scanner version : v1.0.39

◑[error] failed to get data. path: /controlPlaneInfo; podName: host-scanner-xshr6; error: the server could not find the requested resource (get pods http:host-scanner-xshr6:7888)

◒[error] failed to get data. path: /controlPlaneInfo; podName: host-scanner-4tgnp; error: the server could not find the requested resource (get pods http:host-scanner-4tgnp:7888)

.......

[success] Done scanning. Cluster: kubernetes-admin-kubernetes^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^################################################################################

ApiVersion: hostdata.kubescape.cloud/v1beta0

Kind: KubeletInfo

Name: vms105.liruilongs.github.ioControls: 21 (Failed: 6, Excluded: 0)+----------+--------------------------------+------------------------------------+------------------------+

| SEVERITY | CONTROL NAME | DOCS | ASSISTANT REMEDIATION |

+----------+--------------------------------+------------------------------------+------------------------+

| High | CIS-4.1.7 Ensure that the | https://hub.armosec.io/docs/c-0168 | |

| | certificate authorities file | | |

| | permissions are set to 600 or | | |

| | more restrictive | | |

+ +--------------------------------+------------------------------------+------------------------+

| | CIS-4.1.9 If the kubelet | https://hub.armosec.io/docs/c-0170 | |

| | config.yaml configuration | | |

| | file is being used validate | | |

| | permissions set to 600 or more | | |

| | restrictive | | |

+----------+--------------------------------+------------------------------------+------------------------+

........

+----------+--------------------------------+------------------------------------+------------------------+

| Low | CIS-4.2.6 Ensure that the | https://hub.armosec.io/docs/c-0177 | protectKernelDefaults |

| | --protect-kernel-defaults | | |

| | argument is set to true | | |

+ +--------------------------------+------------------------------------+------------------------+

| | CIS-4.2.7 Ensure that the | https://hub.armosec.io/docs/c-0178 | makeIPTablesUtilChains |

| | --make-iptables-util-chains | | |

| | argument is set to true | | |

+----------+--------------------------------+------------------------------------+------------------------+################################################################################

ApiVersion: v1

Kind: Namespace

Name: kubescapeControls: 18 (Failed: 17, Excluded: 0)+----------+--------------------------------+------------------------------------+----------------------------------------------------------------+

| SEVERITY | CONTROL NAME | DOCS | ASSISTANT REMEDIATION |

+----------+--------------------------------+------------------------------------+----------------------------------------------------------------+

| High | CIS-5.2.11 Minimize the | https://hub.armosec.io/docs/c-0202 | metadata.labels[pod-security.kubernetes.io/enforce]=baseline |

| | admission of Windows | | |

| | HostProcess Containers | | |

+ +--------------------------------+------------------------------------+ +

| | CIS-5.2.2 Minimize the | https://hub.armosec.io/docs/c-0193 | |

| | admission of privileged | | |

| | containers | | |

+----------+--------------------------------+------------------------------------+----------------------------------------------------------------+

| Medium | CIS-5.2.1 Ensure that | https://hub.armosec.io/docs/c-0192 | metadata.labels[pod-security.kubernetes.io/enforce]=YOUR_VALUE |

| | the cluster has at least | | |

| | one active policy control | | |

| | mechanism in place | | |

+ +--------------------------------+------------------------------------+----------------------------------------------------------------+

.......

..........

################################################################################

ApiVersion: hostdata.kubescape.cloud/v1beta0

Kind: ControlPlaneInfo

Name: vms102.liruilongs.github.ioControls: 25 (Failed: 1, Excluded: 0)+----------+--------------------------------+------------------------------------+-----------------------+

| SEVERITY | CONTROL NAME | DOCS | ASSISTANT REMEDIATION |

+----------+--------------------------------+------------------------------------+-----------------------+

| High | CIS-1.1.20 Ensure that the | https://hub.armosec.io/docs/c-0111 | |

| | Kubernetes PKI certificate | | |

| | file permissions are set to | | |

| | 600 or more restrictive | | |

+----------+--------------------------------+------------------------------------+-----------------------+################################################################################

ApiVersion: apps/v1

Kind: Deployment

Name: local-path-provisioner

Namespace: local-path-storageControls: 35 (Failed: 18, Excluded: 0)

...

........

......

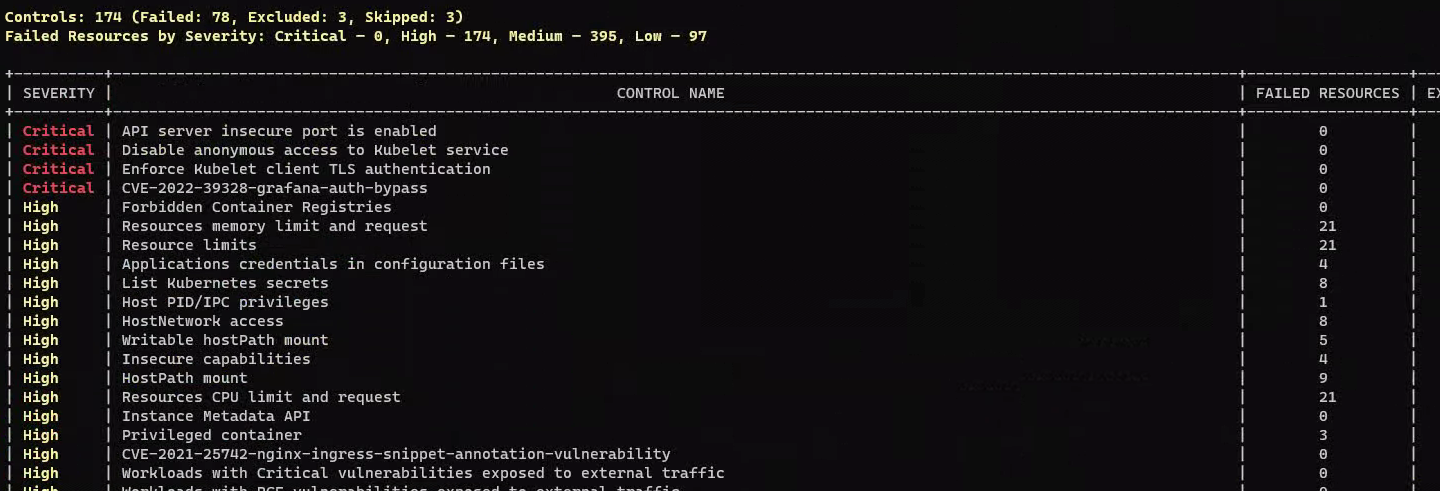

输出的合规信息和漏洞信息。

异常问题

我在 kubescape 多次次扫描中,集群因部分节点因为端口问题,无法发生调度,节点上的 kubescape 对于的 pod 无法自行删除,如果上一次扫描的 pod 或则 ns 没有删除,那么下一次的扫描无法进行,之前创建的 pod 和 ns 状态一直为 Terminating, 解决办法需要 对命名空间进行彻底删除。

这里执行完命令会进入阻塞状态。

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubevirt]

└─$kubectl delete ns kubescape-host-scanner

namespace "kubescape-host-scanner" deleted

运行脚本删除

┌──[root@vms100.liruilongs.github.io]-[~/ansible/k8s_shell_secript]

└─$cat delete_namespace.sh

#!/bin/bashcoproc kubectl proxy --port=30990 &if [ $# -eq 0 ] ; thenecho "后面加上你所要删除的ns."exit 1

fikubectl get namespace $1 -o json > logging.json

sed -i '/"finalizers"/{n;d}' logging.json

curl -k -H "Content-Type: application/json" -X PUT --data-binary @logging.json http://127.0.0.1:30990/api/v1/namespaces/${1}/finalizekill %1

┌──[root@vms100.liruilongs.github.io]-[~/ansible/k8s_shell_secript]

└─$sh delete_namespace.sh kubescape-host-scanner

也可以离线运行Kubescape,时间网络原因,这里不做分享,有需要的小伙伴可以到 github 上的项目地址查看详细信息。

一些其他的用法

扫描正在运行的 Kubernetes 集群:

kubescape scan --enable-host-scan --verbose

使用替代的 kubeconfig 文件:

kubescape scan --kubeconfig cluster.conf

扫描特定的命名空间:

kubescape scan --include-namespaces development,staging,production

排除某些命名空间:

kubescape scan --exclude-namespaces kube-system,kube-public

部署前扫描本地 YAML/JSON 文件:

kubescape scan *.yaml

┌──[root@vms100.liruilongs.github.io]-[~/ansible/helm]

└─$kubescape scan --enable-host-scan kube-prometheus-stack.yaml --format html --output resout.html

[info] Kubescape scanner starting

[warning] in setContextMetadata. case: git-url; error: repository host 'gitee.com' not supported

[info] Downloading/Loading policy definitions

[success] Downloaded/Loaded policy

[info] Accessing local objects

[success] Done accessing local objects

[info] Scanning GitLocal

[success] Done scanning GitLocal^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^Controls: 55 (Failed: 31, Excluded: 0, Skipped: 0)

Failed Resources by Severity: Critical — 0, High — 34, Medium — 151, Low — 24+----------+--------------------------------------------------------------------------------------------+------------------+--------------------+---------------+--------------+

| SEVERITY | CONTROL NAME | FAILED RESOURCES | EXCLUDED RESOURCES | ALL RESOURCES | % RISK-SCORE |

+----------+--------------------------------------------------------------------------------------------+------------------+--------------------+---------------+--------------+

| High | Resources memory limit and request | 7 | 0 | 7 | 100% |

| High | Resource limits | 7 | 0 | 7 | 100% |

| High | List Kubernetes secrets | 4 | 0 | 7 | 57% |

。。。。。。。。。。。。。。。。。。。。。

| Medium | Allow privilege escalation | 6 | 0 | 7 | 86% |

| Medium | Ingress and Egress blocked | 7 | 0 | 7 | 100% |

。。。。。。。。。。。。。。。。。。。。。

| Medium | CIS-5.4.1 Prefer using secrets as files over secrets as environment variables | 1 | 0 | 7 | 14% |

| Medium | CIS-5.7.2 Ensure that the seccomp profile is set to docker/default in your pod definitions | 7 | 0 | 7 | 100% |

| Medium | CIS-5.7.4 The default namespace should not be used | 56 | 0 | 61 | 92% |

| Low | Immutable container filesystem | 6 | 0 | 7 | 86% |

| Low | Configured readiness probe | 5 | 0 | 7 | 71% |

| Low | Malicious admission controller (validating) | 1 | 0 | 1 | 100% |

| Low | Pods in default namespace | 7 | 0 | 7 | 100% |

| Low | Naked PODs | 1 | 0 | 1 | 100% |

| Low | Label usage for resources | 3 | 0 | 7 | 43% |

| Low | K8s common labels usage | 1 | 0 | 7 | 14% |

+----------+--------------------------------------------------------------------------------------------+------------------+--------------------+---------------+--------------+

| | RESOURCE SUMMARY | 66 | 0 | 72 | 43.26% |

+----------+--------------------------------------------------------------------------------------------+------------------+--------------------+---------------+--------------+

FRAMEWORKS: ArmoBest (risk: 33.51), cis-v1.23-t1.0.1 (risk: 62.75), DevOpsBest (risk: 61.72), AllControls (risk: 36.46), MITRE (risk: 11.79), NSA (risk: 33.74)[success] Scan results saved. filename: resout.html~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Scan results have not been submitted: run kubescape with the '--account' flag

For more details: https://hub.armosec.io/docs/installing-kubescape?utm_campaign=Submit&utm_medium=CLI&utm_source=GitHub

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~Run with '--verbose'/'-v' flag for detailed resources view┌──[root@vms100.liruilongs.github.io]-[~/ansible/helm]

└─$l

从 Git 存储库扫描 Kubernetes 清单文件:

kubescape scan https://github.com/kubescape/kubescape

扫描 Helm 图表,kubescape 将加载默认的 VALUES 文件。

kubescape scan </path/to/directory>

扫描 Kustomize 目录,Kubescape 将使用 kustomize 文件生成 Kubernetes YAML 对象并扫描它们以确保安全。

kubescape scan </path/to/directory>

使用 NSA 框架扫描正在运行的 Kubernetes 集群:

kubescape scan framework nsa

使用 MITRE ATT&CK® 框架扫描正在运行的 Kubernetes 集群:

kubescape scan framework mitre

使用控件名称或控件 ID 扫描特定控件。请参阅控件列表。

kubescape scan control "Privileged container"

指定报告输出格式

JSON:

kubescape scan --format json --format-version v2 --output results.json

XML:

kubescape scan --format junit --output results.xml

PDF:

kubescape scan --format pdf --output results.pdf

普罗米修斯指标:

kubescape scan --format prometheus

HTML

kubescape scan --format html --output results.html

显示所有扫描到的资源(包括通过的资源):

kubescape scan --verbose

Kubescape 在集群下安装

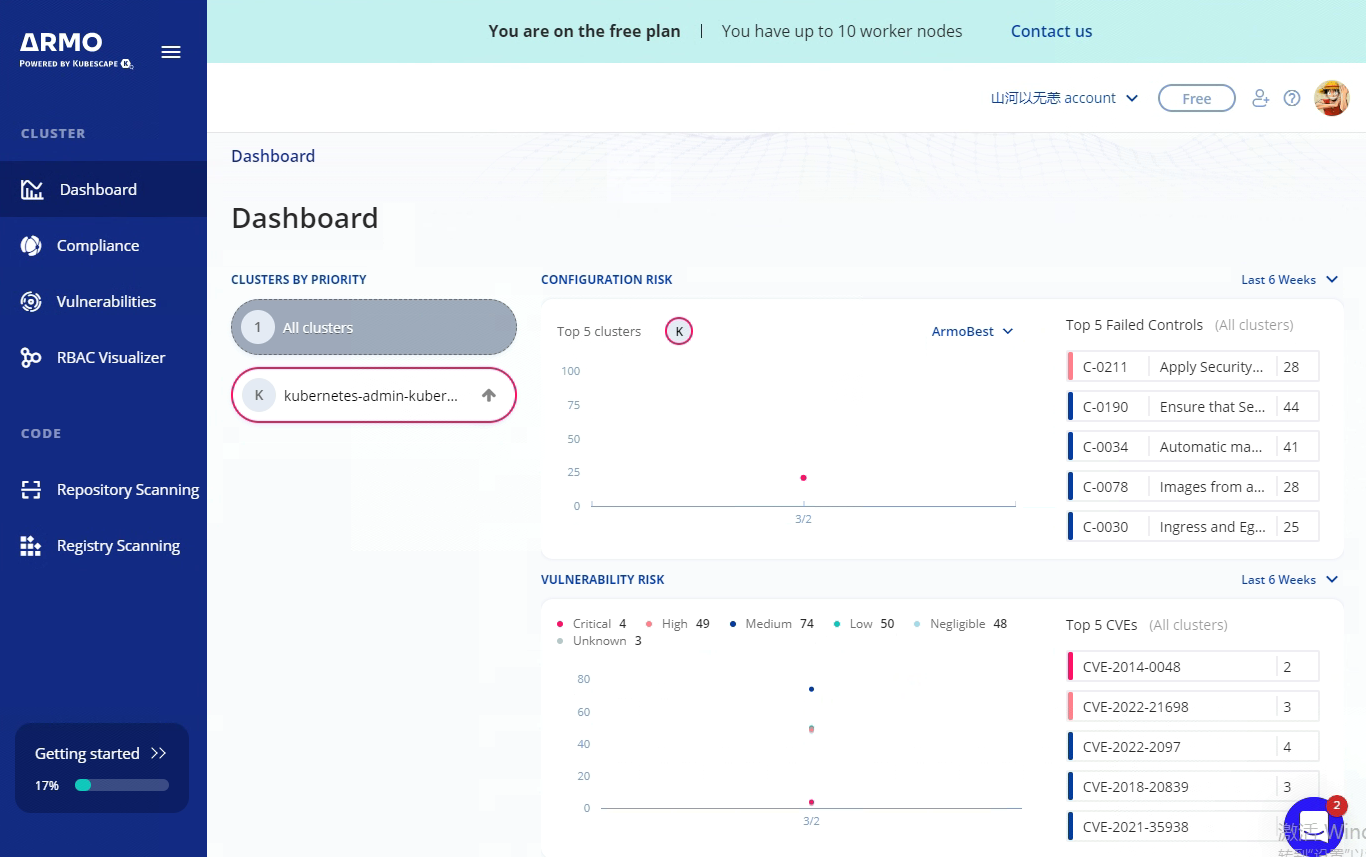

Kubescape 也可以在集群下安装,通过集群安装,可以在 cloud 里的 UI 界面查看具体扫描信息,集群中安装 Kubescape,先决条件

- 确保您拥有 Kubescape Cloud 帐户——如果没有,请在此处注册

- 您需要拥有对集群的安装权限(您应该能够创建 Deployments、CronJobs、ConfigMaps 和 Secrets)

- 你必须有 Kubectl 和 Helm

集群要求

- Kubescape 运算符组件至少需要 400Mib RAM 和 400m CPU

具体的安装可以参考下的教程: 需要注册 Kubescape Cloud,并且 只有的工作节点小于 10 个的时候才免费。

https://hub.armosec.io/docs/installation-of-armo-in-cluster#install-a-pre-registered-cluster

注册登录

这里登录完会弹出一个安装部署,安装安装部署安装即可

添加 Helm 源,并更新

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$helm repo add kubescape https://kubescape.github.io/helm-charts/

"kubescape" has been added to your repositories

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$helm repo update

Hang tight while we grab the latest from your chart repositories...

...Successfully got an update from the "rancher-stable" chart repository

...Successfully got an update from the "botkube" chart repository

...Successfully got an update from the "awx-operator" chart repository

...Successfully got an update from the "kubescape" chart repository

Update Complete. ⎈Happy Helming!⎈

运行 charts

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$helm upgrade --install kubescape kubescape/kubescape-cloud-operator -n kubescape --create-namespace --set account=97f09924-0c06-42e4-bdad-5b333321af77 --set clusterName=`kubectl config current-context`

Release "kubescape" does not exist. Installing it now.

.........

......................

NAME: kubescape

LAST DEPLOYED: Sat Feb 4 10:03:36 2023

NAMESPACE: kubescape

STATUS: deployed

REVISION: 1

TEST SUITE: None

NOTES:

Thank you for installing kubescape-cloud-operator version 1.9.5.In a few minutes your scan results will be available in the following link:

https://cloud.armosec.io/config-scanning/kubernetes-admin-kubernetesYou can see and change the values of your's recurring configurations daily scan in the following link:

https://cloud.armosec.io/settings/assets/clusters/scheduled-scans?cluster=kubernetes-admin-kubernetes

> kubectl -n kubescape get cj kubescape-scheduler -o=jsonpath='{.metadata.name}{"\t"}{.spec.schedule}{"\n"}'You can see and change the values of your's recurring images daily scan in the following link:

https://cloud.armosec.io/settings/assets/images

> kubectl -n kubescape get cj kubevuln-scheduler -o=jsonpath='{.metadata.name}{"\t"}{.spec.schedule}{"\n"}'See you!!!

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$

运行完成,安装提示操作,点击刚才注册生成的页面。

验证 Kubescape 在集群中运行状态

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$kubectl -n kubescape get deployments.apps

NAME READY UP-TO-DATE AVAILABLE AGE

gateway 1/1 1 1 19m

kubescape 1/1 1 1 19m

kubevuln 1/1 1 1 19m

operator 1/1 1 1 19m

kubescape 会定期扫描

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$kubectl get cronjobs.batch -n kubescape

NAME SCHEDULE SUSPEND ACTIVE LAST SCHEDULE AGE

kubescape-scheduler 21 3 * * * False 0 <none> 20m

kubevuln-scheduler 13 22 * * * False 0 <none> 20m

┌──[root@vms100.liruilongs.github.io]-[~/ansible/kubescape]

└─$

在登录的主页中可以看到集群和第一次扫描结果

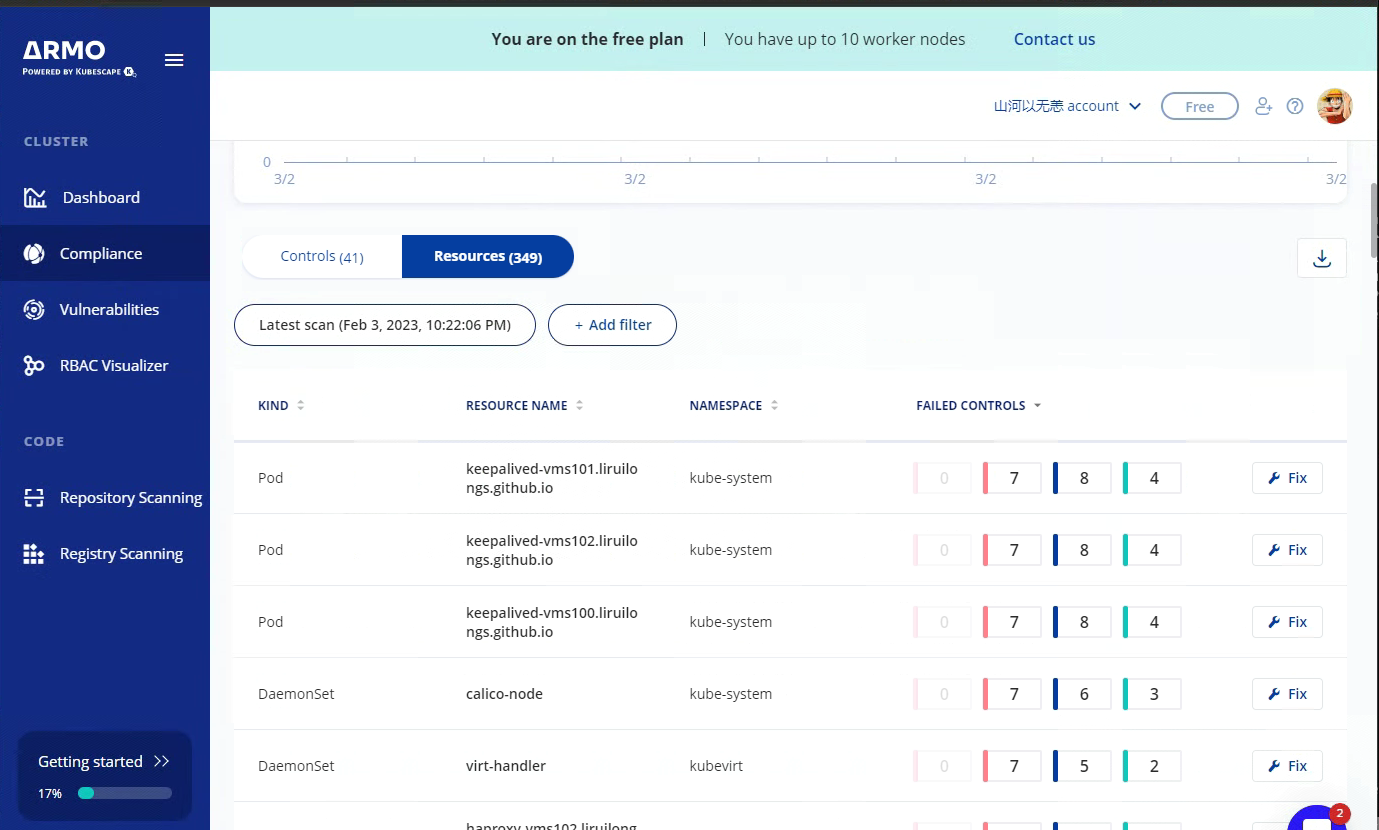

安全合规性扫描信息

可以通过不同的维度来看

合规性的维度查看

集群 Pod/Deploy 的维度查看

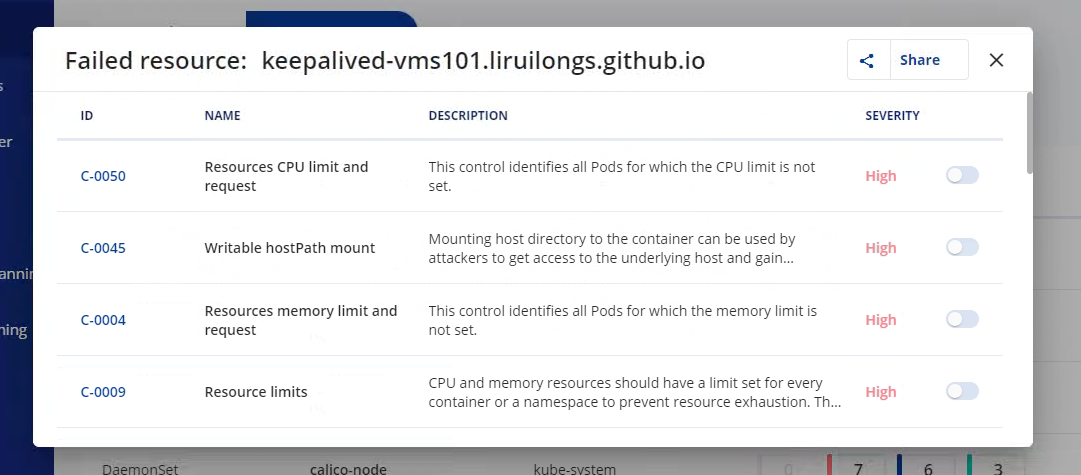

具体的 合规配置信息查看

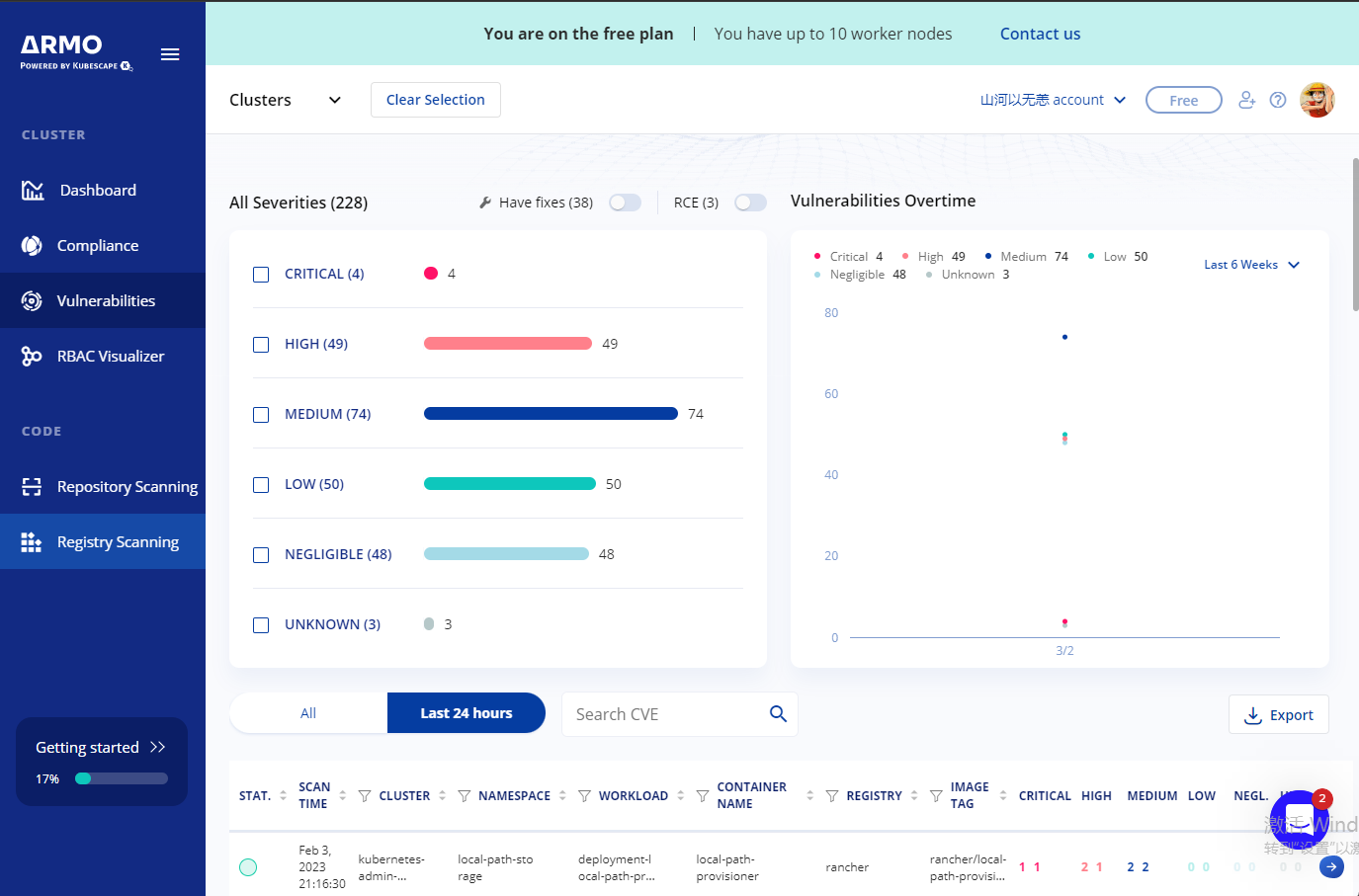

漏洞扫描

关于 kubescape 和小伙伴分享到这里,时间关系,没有深入太多。偶尔听大佬谈到,所以研究一下,有需要的小伙伴快去尝试吧。

博文部分内容参考

文中涉及参考链接内容版权归原作者所有,如有侵权请告知

https://github.com/kubescape/kubescape

https://www.redhat.com/en/blog/state-kubernetes-security-2022-1

https://betterprogramming.pub/image-vulnerability-scanning-for-optimal-kubernetes-security-c3ba933190ef

https://hub.armosec.io/docs/installation-of-armo-in-cluster#install-a-pre-registered-cluster

© 2018-2023 liruilonger@gmail.com,All rights reserved. 保持署名-非商用-自由转载-相同方式共享(创意共享 3.0 许可证)

相关文章:

K8s:开源安全平台 kubescape 实现 Pod 的安全合规检查/镜像漏洞扫描

写在前面 生产环境中的 k8s 集群安全不可忽略,即使是内网环境容器化的应用部署虽然本质上没有变化,始终是机器上的一个进程但是提高了安全问题的处理的复杂性分享一个开源的 k8s 集群安全合规检查/漏洞扫描 工具 kubescape博文内容涉及: kube…...

C#中,FTP同步或异步读取大量文件

一次快速读取上万个文件中的内容 在C#中,可以使用FTP客户端类(如FtpWebRequest)来连接FTP服务器并进行文件操作。一次快速读取上万个文件中的内容,可以采用多线程的方式并发读取文件。 以下是一个示例代码,用于读取FT…...

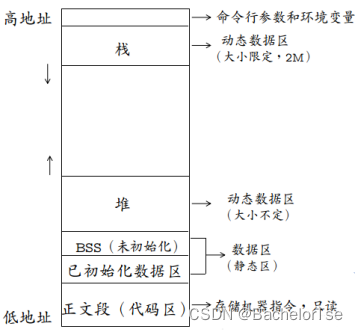

STM32单片机的FLASH和RAM

STM32内置有Flash和RAM(而RAM分为SRAM和DRAM,STM32内为SRAM),硬件上他们是不同的设备存储器、属于两个器件,但这两个存储器的寄存器输入输出端口被组织在同一个虚拟线性地址空间内。 MDK预处理、编译、汇编、链接后编…...

Java 二叉树的遍历

二叉树的遍历(traversing binary tree)是指从根结点出发,按照某种次序依次访问二叉树中所有的结点,使得每个结点被访问依次且仅被访问一次。前序遍历(根 左 右)先访问根结点,然后前序遍历左子树…...

实习日记-C#

数据类型 字符串常量 string a "hello, world"; // hello, world string b "hello, world"; // hello, world string c "hello \t world"; // hello world string d "hello \t wor…...

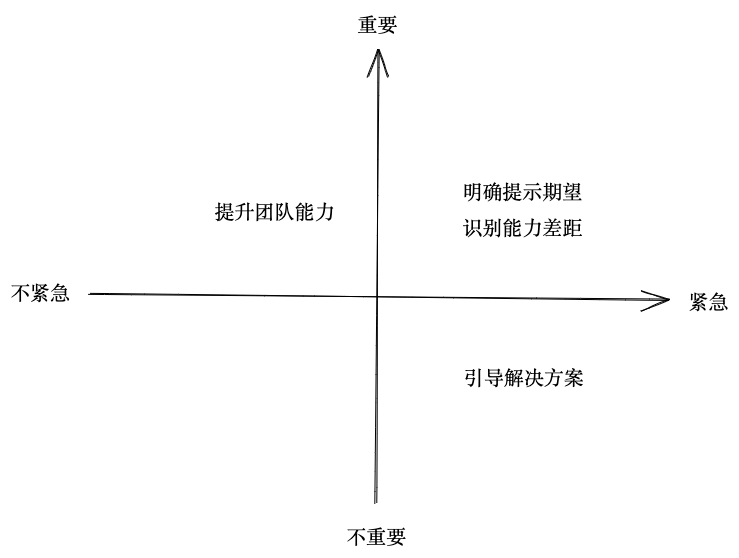

Tech Lead如何引导团队成员解决问题?

作为一个开发团队的Tech Lead,当团队成员向你寻求帮助时,你有没有说过下面这些话? 你别管了,我来解决这个问题你只要。。。就行了你先做其他的吧,我研究一下,然后告诉你怎么做 当我们说这些话时ÿ…...

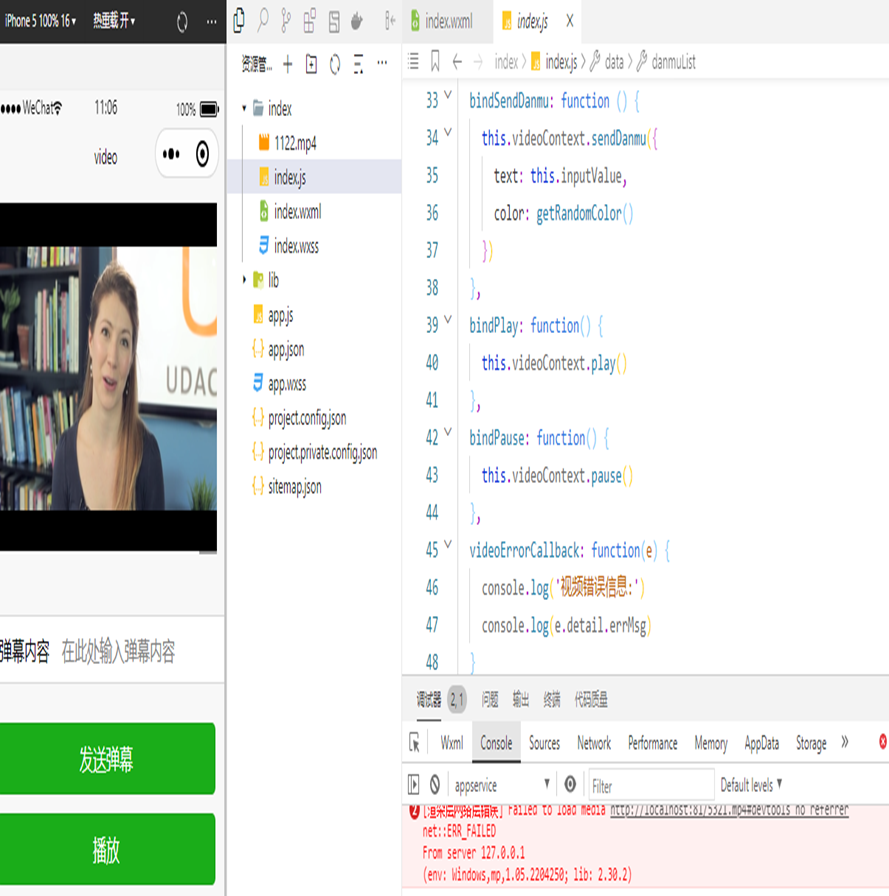

07--组件

一、小程序组件分类微信团队为开发者提供了一系列基础组件,开发者可以通过组合这些基础组件进行快速开发。小程序中的组件也是非常丰富的,开发者可以基于组件快速搭建出漂亮的页面结构。小程序中的组件其实相当于网页中的HTML标签,只不过标签…...

怎么做好一个完整的项目复盘

复盘,是运营必不可少的能力,小到一次买菜的经历,大到百亿千亿的投资项目,都可以通过复盘来总结规律、提升水平。简单说来,复盘可以达到的效果有两条:优化弱项,强化强项明确自己的价值࿰…...

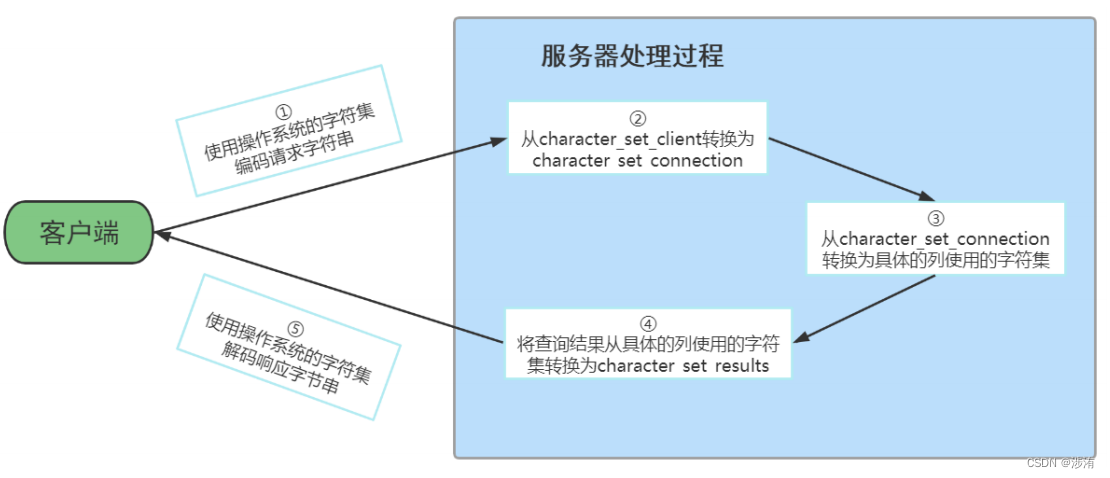

浅谈一下mysql8.0与5.7的字符集

修改字符集 修改步骤 在MySQL8.0版本之前,默认字符集为1atin1,utf8字符集指向的是utf8mb3。网站开发人员在数据库设计的时候往往会将编码修改为ut8字符集。如果遗忘修改默认的编码,就会出现乱码的问题。从MySQL8.0开始,数据库的默认编码将改…...

paddle推理部署(cpu)

我没按照官方文档去做,吐槽一下,官方文档有点混乱。。一、概述总结起来,就是用c示例代码,用一个模型做推理。二、示例代码下载https://www.paddlepaddle.org.cn/paddle/paddleinferencehttps://github.com/PaddlePaddle/Paddle-In…...

想开发IM集群?先搞懂什么是RPC!

即时通讯网官方技术群和社区里,经常有开发者在纠结怎么开发IM集群,虽然真正的使用人数,可能用个人电脑单机都能支撑。你也许会说,明明不需要用到IM集群,干吗要自找麻烦?答曰:“老板说这个得有&a…...

案例13-前端对localStorage的使用分析

一:背景介绍 前端在调用后端接口获取某一个人的评论次数、获赞次数、回复次数。调用之后判断后端返回过来的值。如果返回回来的值是0的话,从缓存中获取对应的值,如果从缓存中获取的评论次数为空那么其他两个的次数也为0。 二:思路…...

CNNIC第51次中国互联网络发展状况统计报告用户规模变化发布、解读与白杨SEO看法

一、第51次《中国互联网络发展状况统计报告》发布 3月2日,中国互联网络信息中心(简称CNNIC)在京发布第51次《中国互联网络发展状况统计报告》。《报告》显示,截至2022年12月,我国网民规模达10.67亿,较2021…...

【数据结构】单链表的实现

本篇主要总结单链表是如何实现的,数据结构是如何管理数据的,详细的介绍每一步是如何实现以及各种注意事项。🚀1.单链表的实现🚀🍭1.1单链表的尾插🍭1.2单链表的头插🍭1.3单链表的打印dz…...

从0到1做产品!产品设计的6个步骤

相信不少产品经理在刚入行时,都遇到过这样的情况: 接到需求后不知所措,然后下意识地照着竞品开始盲目地画原型。 其实,这样的设计过程不仅缺乏逻辑性,在后续阶段也很容易出现各种问题。 在此,跟大家分享一下…...

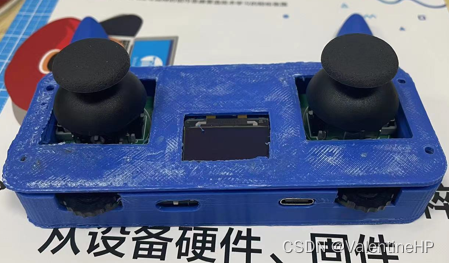

ESP32遥控器软硬件设计

一. 前言 做智能车 或者 四轴飞控怎么能少得了遥控器呢!在这里给大家分享一个简单的基于ESP32遥控器的设计,包括软硬件以及3D外壳。 二. 硬件设计 1. 功能介绍 遥控器嘛,通信方式是最重要的,本设计支持 WIFI、蓝牙 和 2.4G&…...

vue-template-admin的keep-alive缓存与移除缓存

一,场景 A页面是表单页面,填写后需要跳转B页面。如果B页面不操作返回的话,应该能还原A页面的内容,而如果B页面点击提交,再回到A页面的时候,应该清除缓存。 二,实现方法 A页面要缓存数据&…...

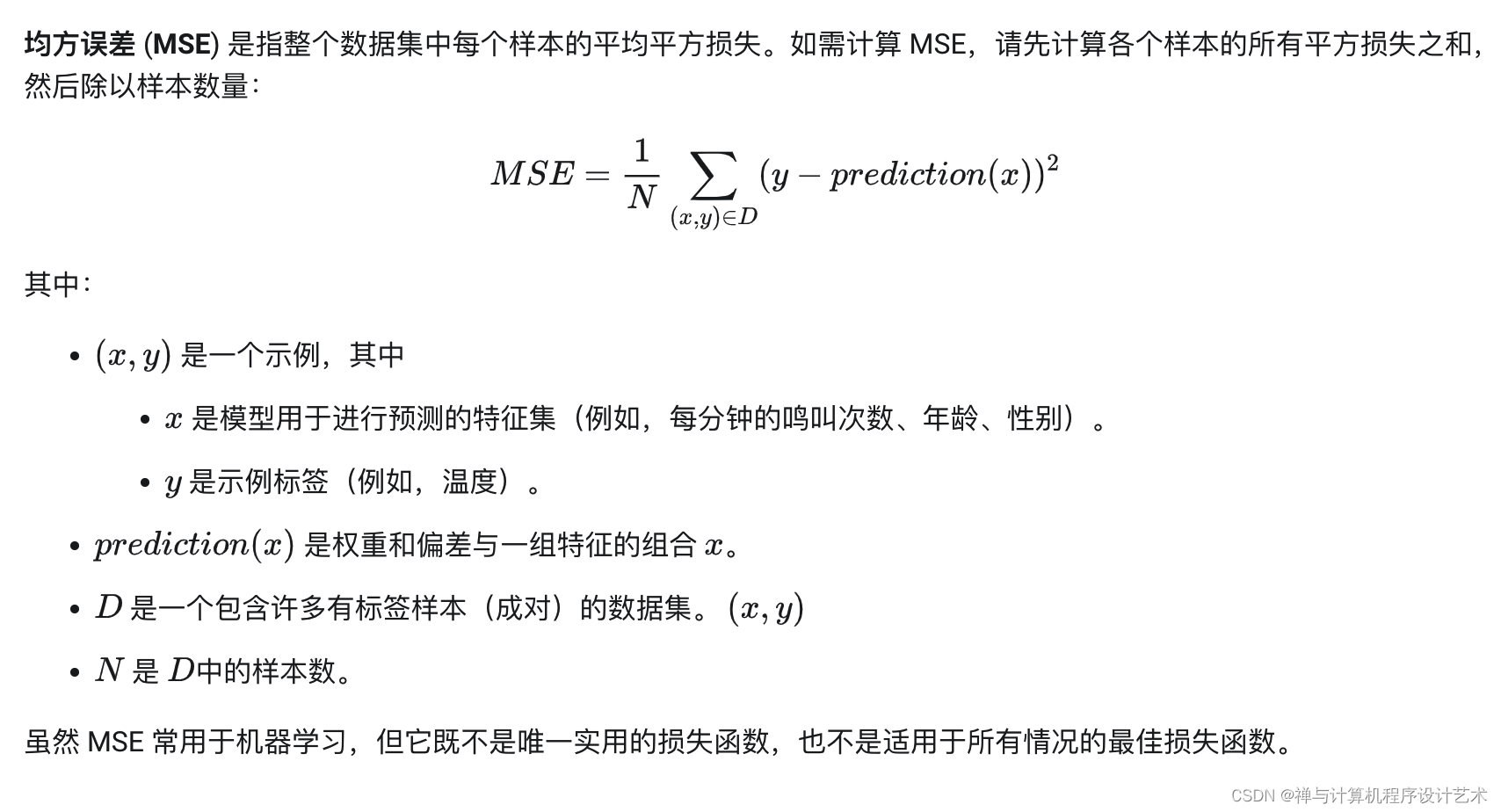

【人工智能 AI】机器学习快速入门教程(Google)

目录 机器学习术语 标签 特性 示例 模型 回归与分类 深入了解机器学习:线性回归 深入了解机器学习:训练和损失 平方损失函数:一种常用的损失函数 机器学习术语 预计用时:8 分钟 什么是(监督式ÿ…...

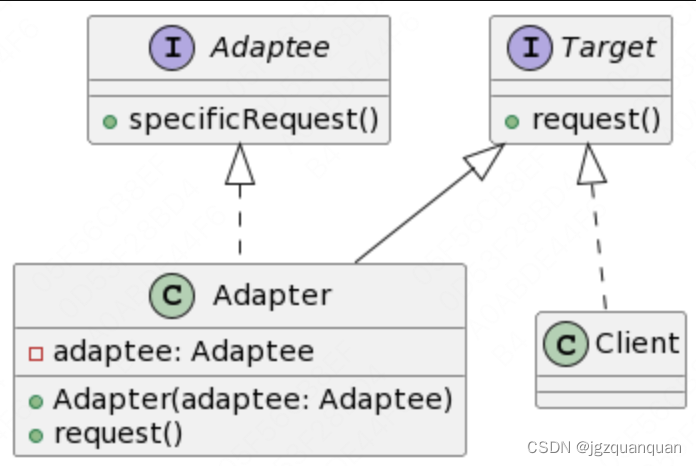

适配器模式

概览 适配器模式是一种结构型设计模式,用于将一个类的接口转换为客户端所期望的另一种接口。通常情况下,这种转换是由一个适配器类完成的,适配器类包装了原始类,并实现了客户端所期望的接口。这种模式非常适用于在不修改现有代码…...

00后跨专业学软件测试,斩获8.5K高薪逆袭职场

我想说的第一句:既然有梦想,就应该去拼搏还记得,我大学毕业前,就已经暗下决心到xxx培训机构接受培训。那个时候,没有任何海同公司的人主动找我或者联系过我,我是自己在网上发现了xxxx培训机构的!…...

SCAU期末笔记 - 数据分析与数据挖掘题库解析

这门怎么题库答案不全啊日 来简单学一下子来 一、选择题(可多选) 将原始数据进行集成、变换、维度规约、数值规约是在以下哪个步骤的任务?(C) A. 频繁模式挖掘 B.分类和预测 C.数据预处理 D.数据流挖掘 A. 频繁模式挖掘:专注于发现数据中…...

[10-3]软件I2C读写MPU6050 江协科技学习笔记(16个知识点)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16...

【git】把本地更改提交远程新分支feature_g

创建并切换新分支 git checkout -b feature_g 添加并提交更改 git add . git commit -m “实现图片上传功能” 推送到远程 git push -u origin feature_g...

解决本地部署 SmolVLM2 大语言模型运行 flash-attn 报错

出现的问题 安装 flash-attn 会一直卡在 build 那一步或者运行报错 解决办法 是因为你安装的 flash-attn 版本没有对应上,所以报错,到 https://github.com/Dao-AILab/flash-attention/releases 下载对应版本,cu、torch、cp 的版本一定要对…...

Spring Boot+Neo4j知识图谱实战:3步搭建智能关系网络!

一、引言 在数据驱动的背景下,知识图谱凭借其高效的信息组织能力,正逐步成为各行业应用的关键技术。本文聚焦 Spring Boot与Neo4j图数据库的技术结合,探讨知识图谱开发的实现细节,帮助读者掌握该技术栈在实际项目中的落地方法。 …...

成都鼎讯硬核科技!雷达目标与干扰模拟器,以卓越性能制胜电磁频谱战

在现代战争中,电磁频谱已成为继陆、海、空、天之后的 “第五维战场”,雷达作为电磁频谱领域的关键装备,其干扰与抗干扰能力的较量,直接影响着战争的胜负走向。由成都鼎讯科技匠心打造的雷达目标与干扰模拟器,凭借数字射…...

Android 之 kotlin 语言学习笔记三(Kotlin-Java 互操作)

参考官方文档:https://developer.android.google.cn/kotlin/interop?hlzh-cn 一、Java(供 Kotlin 使用) 1、不得使用硬关键字 不要使用 Kotlin 的任何硬关键字作为方法的名称 或字段。允许使用 Kotlin 的软关键字、修饰符关键字和特殊标识…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习)

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习) 一、Aspose.PDF 简介二、说明(⚠️仅供学习与研究使用)三、技术流程总览四、准备工作1. 下载 Jar 包2. Maven 项目依赖配置 五、字节码修改实现代码&#…...

短视频矩阵系统文案创作功能开发实践,定制化开发

在短视频行业迅猛发展的当下,企业和个人创作者为了扩大影响力、提升传播效果,纷纷采用短视频矩阵运营策略,同时管理多个平台、多个账号的内容发布。然而,频繁的文案创作需求让运营者疲于应对,如何高效产出高质量文案成…...