k8s网络问题以及容器跨宿主机通信原理

【0】资源配置文件

[root@mcwk8s03 mcwtest]# ls

mcwdeploy.yaml

[root@mcwk8s03 mcwtest]# cat mcwdeploy.yaml

apiVersion: apps/v1

kind: Deployment

metadata:labels:app: mcwpythonname: mcwtest-deploy

spec:replicas: 1selector:matchLabels:app: mcwpythontemplate:metadata:labels:app: mcwpythonspec:containers:- command:- sh- -c- echo 123 >>/mcw.txt && cd / && rm -rf /etc/yum.repos.d/* && curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-vault-8.5.2111.repo && yum install -y python2 && python2 -m SimpleHTTPServer 20000image: centosimagePullPolicy: IfNotPresentname: mcwtestdnsPolicy: "None"dnsConfig:nameservers:- 8.8.8.8- 8.8.4.4searches:#- namespace.svc.cluster.local- my.dns.search.suffixoptions:- name: ndotsvalue: "5"

---

apiVersion: v1

kind: Service

metadata:name: mcwtest-svc

spec:ports:- name: mcwportport: 2024protocol: TCPtargetPort: 20000selector:app: mcwpythontype: NodePort

[root@mcwk8s03 mcwtest]#[1]查看服务部分通,部分不通

[root@mcwk8s03 mcwtest]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.2.0.1 <none> 443/TCP 583d

mcwtest-svc NodePort 10.2.0.155 <none> 2024:41527/TCP 133m

nginx ClusterIP None <none> 80/TCP 413d

[root@mcwk8s03 mcwtest]# curl -I 10.2.0.155

curl: (7) Failed connect to 10.2.0.155:80; Connection timed out

[root@mcwk8s03 mcwtest]# curl -I 10.0.0.33:41527

curl: (7) Failed connect to 10.0.0.33:41527; Connection refused

[root@mcwk8s03 mcwtest]# curl -I 10.0.0.36:41527

curl: (7) Failed connect to 10.0.0.36:41527; Connection timed out

[root@mcwk8s03 mcwtest]# curl -I 10.0.0.35:41527

HTTP/1.0 200 OK

Server: SimpleHTTP/0.6 Python/2.7.18

Date: Tue, 04 Jun 2024 16:38:18 GMT

Content-type: text/html; charset=ANSI_X3.4-1968

Content-Length: 816[root@mcwk8s03 mcwtest]#【2】查看,能通的IP,是因为在容器所在的宿主机,因此需要排查容器跨宿主机是否可以通信

[root@mcwk8s03 mcwtest]# kubectl get pod -o wide|grep mcwtest

mcwtest-deploy-6465665557-g9zjd 1/1 Running 0 37m 172.17.98.13 mcwk8s05 <none> <none>

[root@mcwk8s03 mcwtest]# kubectl get nodes -o wide

NAME STATUS ROLES AGE VERSION INTERNAL-IP EXTERNAL-IP OS-IMAGE KERNEL-VERSION CONTAINER-RUNTIME

mcwk8s05 Ready <none> 580d v1.15.12 10.0.0.35 <none> CentOS Linux 7 (Core) 3.10.0-693.el7.x86_64 docker://20.10.21

mcwk8s06 Ready <none> 580d v1.15.12 10.0.0.36 <none> CentOS Linux 7 (Core) 3.10.0-693.el7.x86_64 docker://20.10.21

[root@mcwk8s03 mcwtest]#【3】排查容器是否可以跨宿主机IP,首先这个容器是在这个宿主机上,应该优先排查这个宿主机是否能到其他机器的docker0 IP

[root@mcwk8s03 mcwtest]# ifconfig docker

docker0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500inet 172.17.83.1 netmask 255.255.255.0 broadcast 172.17.83.255ether 02:42:e9:a4:51:4f txqueuelen 0 (Ethernet)RX packets 0 bytes 0 (0.0 B)RX errors 0 dropped 0 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@mcwk8s03 mcwtest]# [root@mcwk8s05 /]# ifconfig docker

docker0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1450inet 172.17.98.1 netmask 255.255.255.0 broadcast 172.17.98.255inet6 fe80::42:18ff:fee1:e8fc prefixlen 64 scopeid 0x20<link>ether 02:42:18:e1:e8:fc txqueuelen 0 (Ethernet)RX packets 548174 bytes 215033771 (205.0 MiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 632239 bytes 885330301 (844.3 MiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@mcwk8s05 /]# [root@mcwk8s06 ~]# ifconfig docker

docker0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1450inet 172.17.9.1 netmask 255.255.255.0 broadcast 172.17.9.255inet6 fe80::42:f0ff:fefa:133e prefixlen 64 scopeid 0x20<link>ether 02:42:f0:fa:13:3e txqueuelen 0 (Ethernet)RX packets 229 bytes 31724 (30.9 KiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 212 bytes 53292 (52.0 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@mcwk8s06 ~]# 可以看到,05宿主机是不通其他机器的docker0的,03 06是互通的

[root@mcwk8s05 /]# ping -c 1 172.17.83.1

PING 172.17.83.1 (172.17.83.1) 56(84) bytes of data.

^C

--- 172.17.83.1 ping statistics ---

1 packets transmitted, 0 received, 100% packet loss, time 0ms[root@mcwk8s05 /]# ping -c 1 172.17.9.1

PING 172.17.9.1 (172.17.9.1) 56(84) bytes of data.

^C

--- 172.17.9.1 ping statistics ---

1 packets transmitted, 0 received, 100% packet loss, time 0ms[root@mcwk8s05 /]# [root@mcwk8s06 ~]# ping -c 1 172.17.83.1

PING 172.17.83.1 (172.17.83.1) 56(84) bytes of data.

64 bytes from 172.17.83.1: icmp_seq=1 ttl=64 time=0.246 ms--- 172.17.83.1 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 0.246/0.246/0.246/0.000 ms

[root@mcwk8s06 ~]#【4】可以看到,etcd里面,没有005宿主机的docker网段的

[root@mcwk8s03 mcwtest]# etcdctl ls /coreos.com/network/subnets

/coreos.com/network/subnets/172.17.9.0-24

/coreos.com/network/subnets/172.17.83.0-24

[root@mcwk8s03 mcwtest]# etcdctl get /coreos.com/network/subnets/172.17.9.0-24

{"PublicIP":"10.0.0.36","BackendType":"vxlan","BackendData":{"VtepMAC":"2a:2c:21:3a:58:21"}}

[root@mcwk8s03 mcwtest]# etcdctl get /coreos.com/network/subnets/172.17.83.0-24

{"PublicIP":"10.0.0.33","BackendType":"vxlan","BackendData":{"VtepMAC":"b2:83:33:7b:fd:37"}}

[root@mcwk8s03 mcwtest]#【5】重启005的flannel服务,如果不重启docker0,那么网络就会有点问题,docker0不会被分配新的网段IP

[root@mcwk8s05 ~]# systemctl restart flanneld.service

[root@mcwk8s05 ~]# ifconfig flannel.1

flannel.1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1450inet 172.17.89.0 netmask 255.255.255.255 broadcast 0.0.0.0inet6 fe80::3470:76ff:feea:39b8 prefixlen 64 scopeid 0x20<link>ether 36:70:76:ea:39:b8 txqueuelen 0 (Ethernet)RX packets 1 bytes 40 (40.0 B)RX errors 0 dropped 0 overruns 0 frame 0TX packets 9 bytes 540 (540.0 B)TX errors 0 dropped 8 overruns 0 carrier 0 collisions 0[root@mcwk8s05 ~]# ifconfig docker

docker0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1450inet 172.17.98.1 netmask 255.255.255.0 broadcast 172.17.98.255inet6 fe80::42:18ff:fee1:e8fc prefixlen 64 scopeid 0x20<link>ether 02:42:18:e1:e8:fc txqueuelen 0 (Ethernet)RX packets 551507 bytes 216568663 (206.5 MiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 635860 bytes 891305864 (850.0 MiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@mcwk8s05 ~]# systemctl restart docker

[root@mcwk8s05 ~]# ifconfig docker

docker0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1450inet 172.17.89.1 netmask 255.255.255.0 broadcast 172.17.89.255inet6 fe80::42:18ff:fee1:e8fc prefixlen 64 scopeid 0x20<link>ether 02:42:18:e1:e8:fc txqueuelen 0 (Ethernet)RX packets 552135 bytes 216658479 (206.6 MiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 636771 bytes 892057926 (850.7 MiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@mcwk8s05 ~]#【6】再次查看,etcd已经有了05节点的这个网段了

[root@mcwk8s03 mcwtest]# etcdctl ls /coreos.com/network/subnets

/coreos.com/network/subnets/172.17.83.0-24

/coreos.com/network/subnets/172.17.9.0-24

/coreos.com/network/subnets/172.17.89.0-24

[root@mcwk8s03 mcwtest]# etcdctl get /coreos.com/network/subnets/172.17.89.0-24

{"PublicIP":"10.0.0.35","BackendType":"vxlan","BackendData":{"VtepMAC":"36:70:76:ea:39:b8"}}

[root@mcwk8s03 mcwtest]#【7】再次测试,05节点的,可以nodeport访问到了

[root@mcwk8s03 mcwtest]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.2.0.1 <none> 443/TCP 583d

mcwtest-svc NodePort 10.2.0.155 <none> 2024:33958/TCP 154m

nginx ClusterIP None <none> 80/TCP 413d

[root@mcwk8s03 mcwtest]# curl -I 10.2.0.155:2024

curl: (7) Failed connect to 10.2.0.155:2024; Connection timed out

[root@mcwk8s03 mcwtest]# curl -I 10.0.0.33:33958

curl: (7) Failed connect to 10.0.0.33:33958; Connection refused

[root@mcwk8s03 mcwtest]# curl -I 10.0.0.35:33958

HTTP/1.0 200 OK

Server: SimpleHTTP/0.6 Python/2.7.18

Date: Tue, 04 Jun 2024 16:59:03 GMT

Content-type: text/html; charset=ANSI_X3.4-1968

Content-Length: 816[root@mcwk8s03 mcwtest]# curl -I 10.0.0.36:33958

HTTP/1.0 200 OK

Server: SimpleHTTP/0.6 Python/2.7.18

Date: Tue, 04 Jun 2024 16:59:12 GMT

Content-type: text/html; charset=ANSI_X3.4-1968

Content-Length: 816[root@mcwk8s03 mcwtest]#【8】03节点不通,可能是03是master,但是它本身好像不作为node,就是个单纯的master,所以没法当做nodeIP去访问。但是集群IP,无法访问,是怎么回事呢

[root@mcwk8s03 mcwtest]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.2.0.1 <none> 443/TCP 583d

mcwtest-svc NodePort 10.2.0.155 <none> 2024:33958/TCP 157m

nginx ClusterIP None <none> 80/TCP 413d

[root@mcwk8s03 mcwtest]# kubectl get nodes

NAME STATUS ROLES AGE VERSION

mcwk8s05 Ready <none> 580d v1.15.12

mcwk8s06 Ready <none> 580d v1.15.12

[root@mcwk8s03 mcwtest]#【9】路由方面,重启flannel,etcd里面会重新写入新的网段,并且其他节点也会有这个新的网段的路由,需要重启该宿主机的docker,给容器重新分配新的IP用吧,应该。

之前03 master只有一个flanel的路由,

[root@mcwk8s03 mcwtest]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.0.0.254 0.0.0.0 UG 100 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 100 0 0 eth0

172.17.9.0 172.17.9.0 255.255.255.0 UG 0 0 0 flannel.1

172.17.83.0 0.0.0.0 255.255.255.0 U 0 0 0 docker0

[root@mcwk8s03 mcwtest]#05 node重启之后,03上多出来一个05 node的flannel路由,

[root@mcwk8s03 mcwtest]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.0.0.254 0.0.0.0 UG 100 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 100 0 0 eth0

172.17.9.0 172.17.9.0 255.255.255.0 UG 0 0 0 flannel.1

172.17.83.0 0.0.0.0 255.255.255.0 U 0 0 0 docker0

172.17.89.0 172.17.89.0 255.255.255.0 UG 0 0 0 flannel.1

[root@mcwk8s03 mcwtest]# 06好的node也是如此

之前:

[root@mcwk8s06 ~]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.0.0.254 0.0.0.0 UG 100 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 100 0 0 eth0

172.17.9.0 0.0.0.0 255.255.255.0 U 0 0 0 docker0

172.17.83.0 172.17.83.0 255.255.255.0 UG 0 0 0 flannel.1

[root@mcwk8s06 ~]#

操作之后,多了个路由

[root@mcwk8s06 ~]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.0.0.254 0.0.0.0 UG 100 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 100 0 0 eth0

172.17.9.0 0.0.0.0 255.255.255.0 U 0 0 0 docker0

172.17.83.0 172.17.83.0 255.255.255.0 UG 0 0 0 flannel.1

172.17.89.0 172.17.89.0 255.255.255.0 UG 0 0 0 flannel.1

[root@mcwk8s06 ~]# 05node之前是有两个路由,但是都是错误的

[root@mcwk8s05 /]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.0.0.254 0.0.0.0 UG 100 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 100 0 0 eth0

172.17.59.0 172.17.59.0 255.255.255.0 UG 0 0 0 flannel.1

172.17.61.0 172.17.61.0 255.255.255.0 UG 0 0 0 flannel.1

172.17.98.0 0.0.0.0 255.255.255.0 U 0 0 0 docker0

[root@mcwk8s05 /]#05重启之后,也更新了路由为正确的

[root@mcwk8s05 /]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.0.0.254 0.0.0.0 UG 100 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 100 0 0 eth0

172.17.9.0 172.17.9.0 255.255.255.0 UG 0 0 0 flannel.1

172.17.83.0 172.17.83.0 255.255.255.0 UG 0 0 0 flannel.1

172.17.89.0 0.0.0.0 255.255.255.0 U 0 0 0 docker0

[root@mcwk8s05 /]#【10】然后看看集群IP为啥不通,这直接原因应该是没有ipvs规则。

[root@mcwk8s03 mcwtest]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.2.0.1 <none> 443/TCP 583d

mcwtest-svc NodePort 10.2.0.155 <none> 2024:33958/TCP 3h3m

nginx ClusterIP None <none> 80/TCP 413d

[root@mcwk8s03 mcwtest]# curl -I 10.2.0.155:2024

curl: (7) Failed connect to 10.2.0.155:2024; Connection timed out

[root@mcwk8s03 mcwtest]# ipvsadm -Ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags-> RemoteAddress:Port Forward Weight ActiveConn InActConn

[root@mcwk8s03 mcwtest]# systemctl status kube-proxy

Unit kube-proxy.service could not be found.

[root@mcwk8s03 mcwtest]# 其它节点都是有ipvs规则的,有时间确认下,ipvsadm规则是哪个服务创建的,应该是kube-proxy创建的吧,我们的03 master是没有部署kube-proxy,这样的话,没有ipvs规则并且无法在master上访问集群IP就说的通了。如过是这样的话,也就是容器集群IP之间的通信,跟ipvs有关,跟apiserver是否挂了没有直接关系,不影响,有时间验证

[root@mcwk8s05 /]# ipvsadm -Ln|grep -C 1 10.2.0.155-> 172.17.89.4:9090 Masq 1 0 0

TCP 10.2.0.155:2024 rr-> 172.17.89.10:20000 Masq 1 0 0

[root@mcwk8s05 /]#

[root@mcwk8s05 /]# curl -I 10.2.0.155:2024

HTTP/1.0 200 OK

Server: SimpleHTTP/0.6 Python/2.7.18

Date: Tue, 04 Jun 2024 17:34:45 GMT

Content-type: text/html; charset=ANSI_X3.4-1968

Content-Length: 816[root@mcwk8s05 /]#【综上】

单节点的容器网络用nodeIP:nodeport等之类的用不了了,可以优先检查下docker0 网关是不是不通了;如果flannel等网络服务重启之后,即使是pod方式部署的网络插件,也要看下重启docker服务,让容器分配新的网段。比如某次flannel oom总是重启,导致kube001网络故障;每个机器,好像都有其他节点的flannel.1网卡网段的路由,使用当前机器的flannel.1的网卡接口;并且有当前节点docker0网段的路由,是走的 0.0.0.0网关,走默认路由由上面可以知道,svc里面有个是clusterIP用的端口,clusterIP是用ipvs规则管理,进行数据转发的;nodeip clusterIP的ipvs规则进行转发,因为转发到后端容器IP,当前宿主机有所有node的flannel网段的路由,所有flannel网关以及docker0都正常且对应网段的话,那么就是用这两个接口实现容器跨宿主机通信的。而至于访问nodeip:nodeport以及clusterIP:port是怎么知道把流量给到正确的pod的,这里是通过ipvs规则来实现寻找到后端pod的,转发到pod对应的IP和端口的时候,又根据当前机器有所有网络插件flannel,也就是每个宿主机单独网段的路由条目,让它们知道自己要去走flannel.1接口。而etcd保存有哪个网段是哪个宿主机,有对应宿主机IP,找到宿主机IP了,那么在该机器上转发到的pod机器,在那个宿主机上就是能用该IP,使用docker0进行通信的,因为单个宿主机上的容器,都是通过docker0进行通信,并且互通的。只有跨宿主机通信容器的时候,才会根据路由,找到flannel.1接口,然后在etcd找到是那个宿主机上的容器,然后找到这个容器,完成通信。flannel网络插件这样,其它网络插件原理类似;ipvs网络代理模式是这个作用,iptables网络代理模式作用类似。

文章转载自:马昌伟

原文链接:https://www.cnblogs.com/machangwei-8/p/18236417

体验地址:引迈 - JNPF快速开发平台_低代码开发平台_零代码开发平台_流程设计器_表单引擎_工作流引擎_软件架构

相关文章:

k8s网络问题以及容器跨宿主机通信原理

【0】资源配置文件 [rootmcwk8s03 mcwtest]# ls mcwdeploy.yaml [rootmcwk8s03 mcwtest]# cat mcwdeploy.yaml apiVersion: apps/v1 kind: Deployment metadata:labels:app: mcwpythonname: mcwtest-deploy spec:replicas: 1selector:matchLabels:app: mcwpythontemplate:met…...

BM25算法以及变种算法简介

深入理解TF-IDF、BM25算法与BM25变种:揭秘信息检索的核心原理与应用 原文链接: https://xie.infoq.cn/article/8b7232877d0d4327a6943e8ac BM25算法以及变种算法简介 Okapi BM25,一般简称 BM25 算法,在 20 世纪 70 年代到 80 年代…...

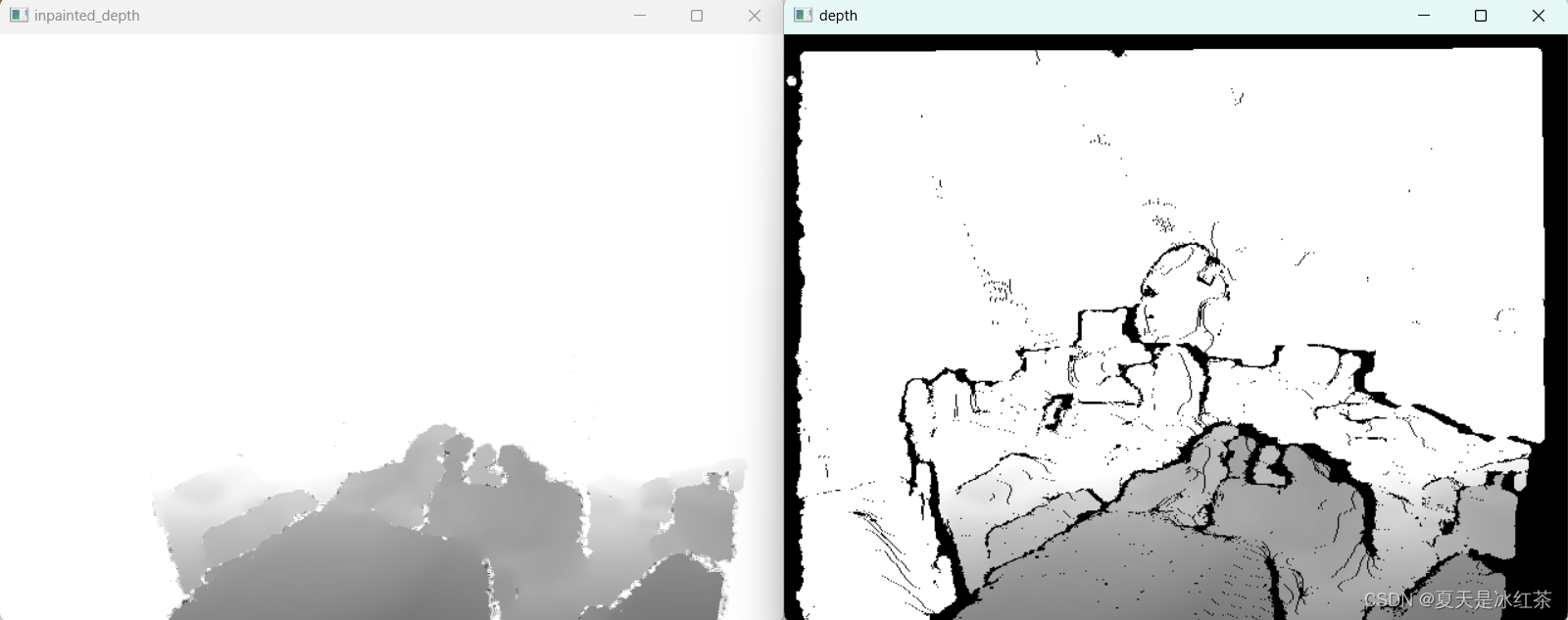

D455相机RGB与深度图像对齐,缓解相机无效区域的问题

前言 上一次我们介绍了深度相机D455的使用:intel深度相机D455的使用-CSDN博客,我们也看到了相机检测到的无效区域。 在使用Intel深度相机D455时,我们经常会遇到深度图中的无效区域。这些无效区域可能由于黑色物体、光滑表面、透明物体以及视…...

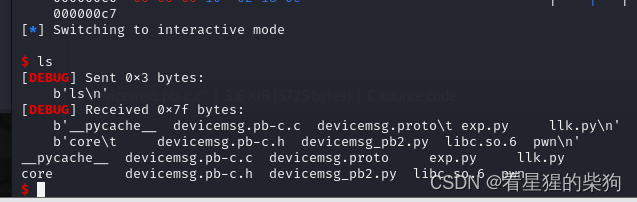

2024 cicsn ezbuf

文章目录 参考protobuf逆向学习复原结构思路exp 参考 https://www.y4ng.cn/posts/pwn/protobuf/#ciscn-2024-ezbuf protobuf 当时压根不知道用了protobuf这个玩意,提取工具也没提取出来,还是做题做太少了,很多关键性的结构都没看出来是pro…...

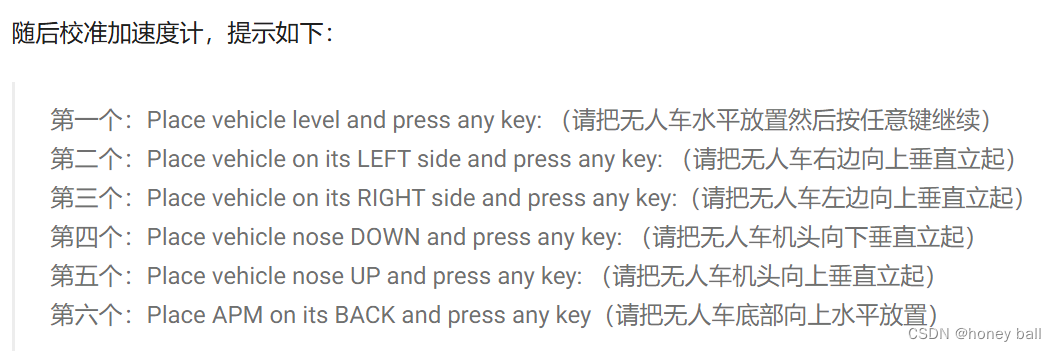

地面站Mission planner

官方教程; Mission Planner地面站介绍 | Autopilot (gitbook.io) Mission Planner 功能/屏幕 — Mission Planner 文档 (ardupilot.org) 安卓或者windows软件下载地址: 地面站连接及使用 plane (cuav.net) 在完全装机后再进行各干器件的校准,没有组…...

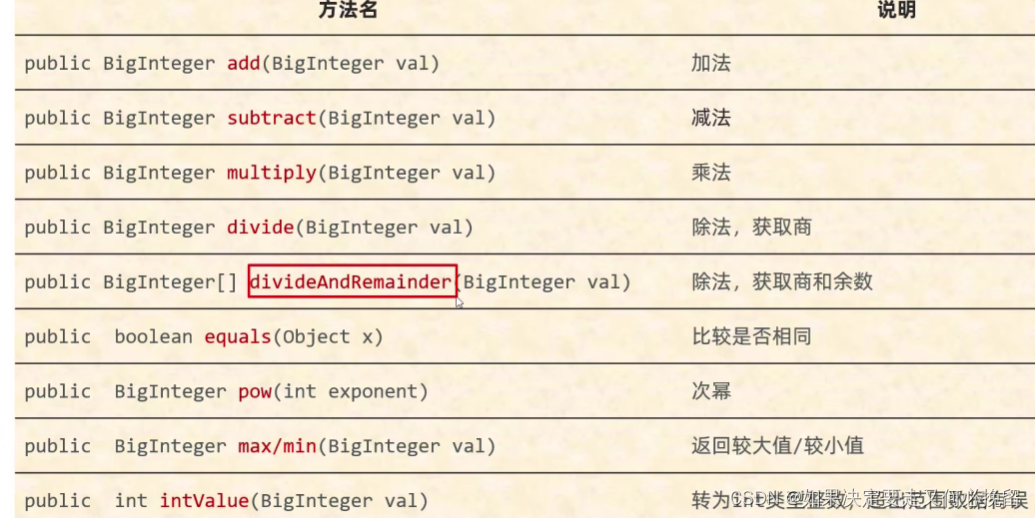

常见的api: BigInteger

一.获取一个大的随机整数 1.代码: BigInteger bd1 new BigInteger(4, new Random());System.out.println(bd1); 2.打印的结果:2 3.注释获取的是0-16之间的随机整数 二.获取一个指定的大的数 1.代码: BigInteger bd2 new BigInteger("100");System.o…...

Overall timing accuracy 和Edge placement accuracy 理解

在电子设计自动化(EDA)、集成电路(IC)制造和高速数字电路设计领域,"Overall Timing Accuracy" 和 "Edge Placement Accuracy" 是两个关键的性能指标,它们对于确保电路的功能正确性和性能至关重要。 当涉及到“Overall timing accuracy”(总体时序精度)…...

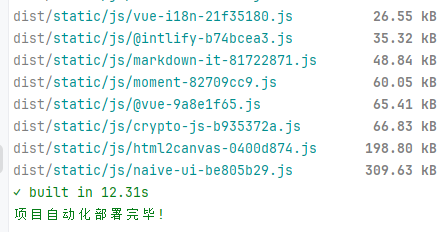

2024 vite 静态 scp2 自动化部署

1、导入库 npm install scp2 // 自动化部署 npm install chalk // 控制台输出的语句 npm install ora2、核心代码 创建文件夹放在主目录下的 deploy/index.js 复制粘贴以下代码: import client from scp2; import chalk from chalk; import ora from ora;const s…...

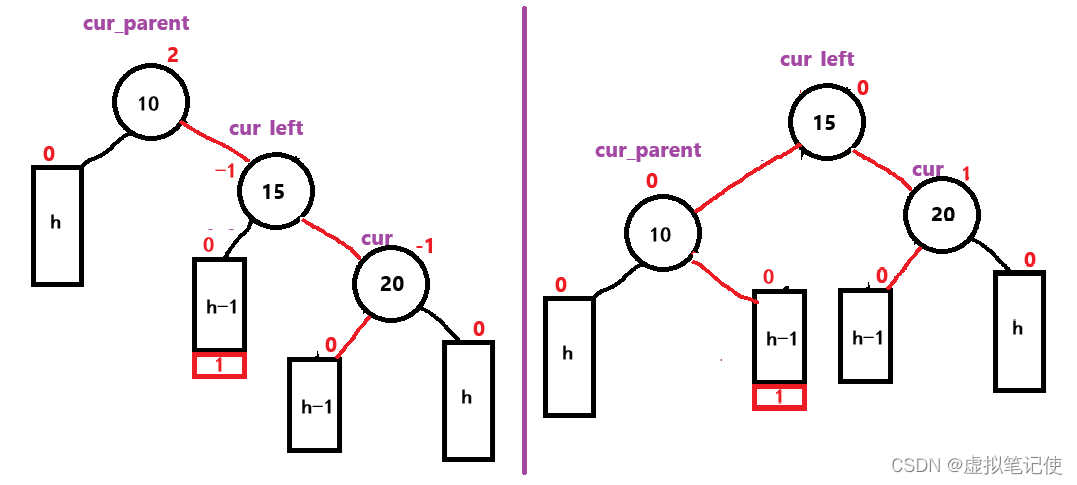

【数据结构】AVLTree实现详解

目录 一.什么是AVLTree 二.AVLTree的实现 1.树结点的定义 2.类的定义 3.插入结点 ①按二叉搜索树规则插入结点 ②更新平衡因子 更新平衡因子情况分析 ③判断是否要旋转 左单旋 右单旋 左右单旋 右左双旋 4.删除、查找和修改函数 查找结点 三.测试 1.判断是否是搜索树 …...

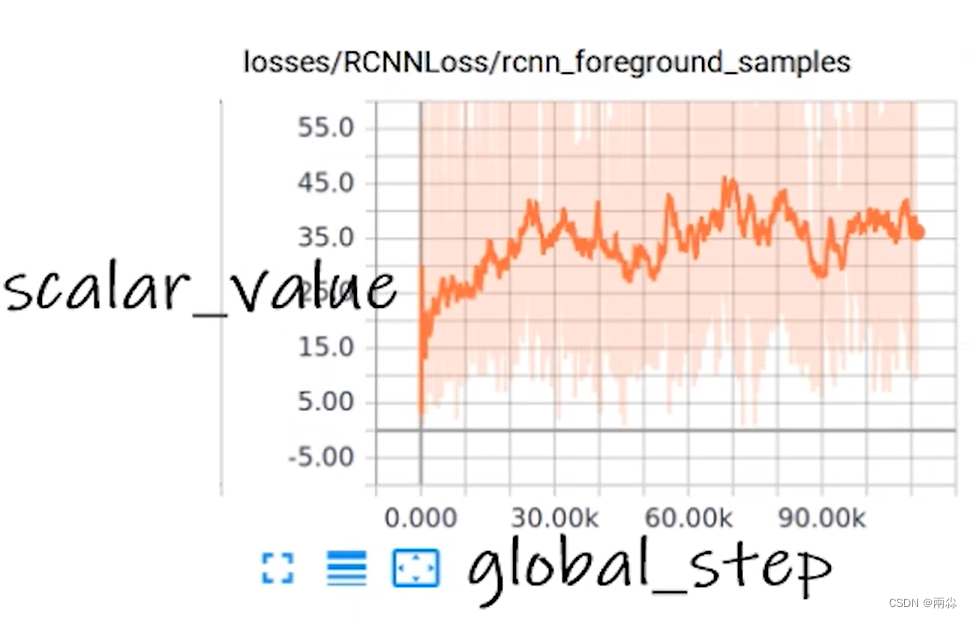

深度学习——TensorBoard的使用

官方文档torch.utils.tensorboard — PyTorch 2.3 documentation TensorBoard简介 TensorBoard是一个可视化工具,它可以用来展示网络图、张量的指标变化、张量的分布情况等。特别是在训练网络的时候,我们可以设置不同的参数(比如࿱…...

⭐⭐⭐)

【设计模式】观察者模式(行为型)⭐⭐⭐

文章目录 1.概念1.1 什么是观察者模式1.2 优点与缺点 2.实现方式3. Java 哪些地方用到了观察者模式4. Spring 哪些地方用到了观察者模式 1.概念 1.1 什么是观察者模式 观察者模式(Observer Pattern)是一种行为型设计模式,它允许对象在状态改…...

轻松搞定阿里云域名DNS解析

本文将会讲解如何设置阿里云域名DNS解析。在进行解析设置之前,你需要提前准备好需要设置的云服务器IP地址、域名以及CNAME记录。 如果你还没有云服务器和域名,可以参考下面的方法注册一个。 申请域名:《Namesilo域名注册》注册云服务器&…...

GAT1399协议分析(10)--单图像删除

一、官方接口 由于批量删除的接口,图像只能单独删除。 二、wireshark实例 这个接口比较简单,调用request delete即可 文本化: DELETE /VIID/Images/34078100001190001002012024060513561300065 HTTP/1.1 Host: 10.0.201.56:31400 User-Age…...

Hudi CLI 安装配置总结

前言 上篇文章 总结了Spark SQL Rollback, Hudi CLI 也能实现 Rollback,本文总结下 Hudi CLI 安装配置以及遇到的问题。 官方文档 https://hudi.apache.org/cn/docs/cli/ 版本 Hudi 0.13.0(发现有bug)、(然后升级)0.14.1Spark 3.2.3打包 mvn clean package -DskipTes…...

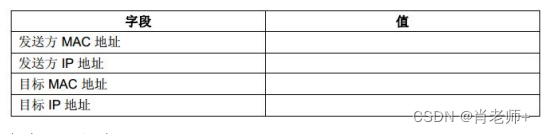

实验八、地址解析协议《计算机网络》

水逆退散,学业进步,祝我们都好,不止在夏天。 目录 一、实验目的 二、实验内容 (1)预备知识 (2)实验步骤 三、实验小结 一、实验目的 完成本练习之后,您应该能够确定给定 IP 地…...

Linux系统管理磁盘管理003

操作系统: CentOS Stream9 测试过程: 模拟磁盘被沾满, 创建文件 测试脚本 for i in seq 10do# echo $idd if/dev/zero of./$i-$RANDOM.txt bs1M count1024 Done[rootlocalhost ~]# vim 2.txt [rootlocalhost ~]# sh 2.txt 记录了10240 的…...

MLC工具是否适用AMD和ARM场景?如何测试内存性能?

MLC(Memory Latency Checker)主要是由Intel开发的工具,主要用于Intel平台上的内存性能测试,尤其是针对Intel处理器的内存延迟和带宽。尽管MLC主要针对Intel处理器设计,理论上它可以在任何支持Intel兼容指令集的系统上运…...

NodeJs实现脚本:将xlxs文件输出到json文件中

文章目录 前期工作和依赖笔记功能代码输出 最近有一个功能,将json文件里的内容抽取到一个xlxs中,然后维护xlxs文件。当要更新json文件时,就更新xlxs的内容并把它传回json中。这个脚本主要使用NodeJS写。 以下是完成此功能时做的一些笔记。 …...

【启程Golang之旅】网络编程与反射

欢迎来到Golang的世界!在当今快节奏的软件开发领域,选择一种高效、简洁的编程语言至关重要。而在这方面,Golang(又称Go)无疑是一个备受瞩目的选择。在本文中,带领您探索Golang的世界,一步步地了…...

nginx location正则表达式+案例解析

1、nginx常用的正则表达式 ^ :匹配输入字符串的起始位置$ :匹配输入字符串的结束位置 *:匹配前面的字符零次或多次。如“ol*”能匹配“o”及“ol”、“oll” :匹配前面的字符一次或多次。如“ol”能匹配“ol”及“oll”、“olll”…...

oracle与MySQL数据库之间数据同步的技术要点

Oracle与MySQL数据库之间的数据同步是一个涉及多个技术要点的复杂任务。由于Oracle和MySQL的架构差异,它们的数据同步要求既要保持数据的准确性和一致性,又要处理好性能问题。以下是一些主要的技术要点: 数据结构差异 数据类型差异ÿ…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

深入解析C++中的extern关键字:跨文件共享变量与函数的终极指南

🚀 C extern 关键字深度解析:跨文件编程的终极指南 📅 更新时间:2025年6月5日 🏷️ 标签:C | extern关键字 | 多文件编程 | 链接与声明 | 现代C 文章目录 前言🔥一、extern 是什么?&…...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

libfmt: 现代C++的格式化工具库介绍与酷炫功能

libfmt: 现代C的格式化工具库介绍与酷炫功能 libfmt 是一个开源的C格式化库,提供了高效、安全的文本格式化功能,是C20中引入的std::format的基础实现。它比传统的printf和iostream更安全、更灵活、性能更好。 基本介绍 主要特点 类型安全:…...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...

LCTF液晶可调谐滤波器在多光谱相机捕捉无人机目标检测中的作用

中达瑞和自2005年成立以来,一直在光谱成像领域深度钻研和发展,始终致力于研发高性能、高可靠性的光谱成像相机,为科研院校提供更优的产品和服务。在《低空背景下无人机目标的光谱特征研究及目标检测应用》这篇论文中提到中达瑞和 LCTF 作为多…...

用鸿蒙HarmonyOS5实现中国象棋小游戏的过程

下面是一个基于鸿蒙OS (HarmonyOS) 的中国象棋小游戏的实现代码。这个实现使用Java语言和鸿蒙的Ability框架。 1. 项目结构 /src/main/java/com/example/chinesechess/├── MainAbilitySlice.java // 主界面逻辑├── ChessView.java // 游戏视图和逻辑├──…...

java高级——高阶函数、如何定义一个函数式接口类似stream流的filter

java高级——高阶函数、stream流 前情提要文章介绍一、函数伊始1.1 合格的函数1.2 有形的函数2. 函数对象2.1 函数对象——行为参数化2.2 函数对象——延迟执行 二、 函数编程语法1. 函数对象表现形式1.1 Lambda表达式1.2 方法引用(Math::max) 2 函数接口…...

用鸿蒙HarmonyOS5实现国际象棋小游戏的过程

下面是一个基于鸿蒙OS (HarmonyOS) 的国际象棋小游戏的完整实现代码,使用Java语言和鸿蒙的Ability框架。 1. 项目结构 /src/main/java/com/example/chess/├── MainAbilitySlice.java // 主界面逻辑├── ChessView.java // 游戏视图和逻辑├── …...