安全见闻(5)——开阔眼界,不做井底之蛙

安全见闻五:人工智能

内容预览 ≧∀≦ゞ

- 安全见闻五:人工智能

- 声明

- 导语

- 一、人工智能基础

- 机器学习基础

- 机器学习的典型工作流程

- 1. 数据收集

- 2. 数据预处理

- 3. 模型选择与训练

- 4. 模型评估与优化

- 5. 模型应用

- 深度学习基础

- 深度学习基本原理

- 1. 神经网络基础

- 2. 多层神经网络

- 常见的深度学习模型

- 人工智能学习路径

- 二、人工智能与网络安全

- 人工智能在网络安全中的应用

- 人工智能的网络安全风险

- 信息博弈中的 AI 应用

- 对称信息博弈

- 非对称信息博弈

- 结语

声明

学习视频来自B站UP主 泷羽sec,如涉及侵权马上删除文章

笔记的只是方便各位师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负

导语

随着技术的快速发展,人工智能(AI)已逐渐成为网络安全领域的重要工具。AI不仅可以帮助安全团队更高效地检测、分析和应对安全威胁,还能够推动自动化的安全策略实施和实时威胁防护。因此,学习并了解一点人工智能相关知识无疑是很重要的。

一、人工智能基础

人工智能(AI)是通过算法、数据和计算资源的结合,模拟和扩展人类智能的技术。AI 的核心技术之一是机器学习(ML),而深度学习(DL)作为 ML 的一个分支,利用多层神经网络来处理复杂的数据。人工智能的发展可以追溯到上世纪50年代,经过几十年的研究和发展,如今已经在许多领域取得了重大突破和广泛应用。例如:

- 医疗领域:辅助医生进行疾病诊断、医学影像分析、药物研发等。

- 金融领域:风险评估、欺诈检测、智能投资顾问等。

- 交通领域:自动驾驶汽车、交通流量预测和优化等。

- 客户服务:智能聊天机器人可以快速回答客户的问题,提高服务效率。

- 图像识别和语音处理:人脸识别、语音助手等技术已经深入人们的日常生活。

机器学习基础

机器学习是一种通过数据训练模型,使得计算机能够自动从经验中学习并进行决策的技术。它在网络安全领域的应用十分广泛,如恶意软件检测、异常行为分析等。

机器学习的典型工作流程

1. 数据收集

- 来源:数据可以从多个渠道(如数据库、文件、传感器、网络等)获取。

- 类型:

- 结构化数据:如表格数据,适合直接分析。

- 半结构化数据:如XML、JSON格式的数据,包含标记但不严格。

- 非结构化数据:如文本、图像、音频等,需要进一步处理才能分析。

2. 数据预处理

- 数据清洗:去除噪声数据、处理缺失值、纠正错误数据等。例如,使用均值填充或中位数填充处理缺失值。

- 数据归一化:将数据特征值缩放到特定范围,以提高算法性能和稳定性。常见的方法包括最小-最大归一化和Z-score标准化。

- 特征提取:从原始数据中提取有用特征,以便机器学习算法更好地处理和理解数据。例如,在图像识别中提取颜色、纹理、形状等特征。

3. 模型选择与训练

- 根据任务类型和数据特点选择合适的机器学习算法。例如:

- 分类问题:可选择决策树、支持向量机等。

- 回归问题:可选择线性回归、随机森林等。

- 将预处理后的数据分为训练集和测试集,训练集用于训练模型,测试集用于评估模型性能。

- 使用训练集对模型进行训练,调整模型参数以最小化训练集上的损失函数。

4. 模型评估与优化

- 使用测试集对训练好的模型进行评估,常用的评估指标包括准确率、精确率、召回率、F1值、均方误差等。

- 根据评估结果优化模型,可以调整模型参数、更换算法、增加数据量等。例如,若模型准确率低,可增加训练数据量或调整超参数。

5. 模型应用

- 将优化后的模型应用于实际问题,进行预测、分类、聚类等任务。

- 对模型应用结果进行监控和评估,不断改进模型以提高性能。

深度学习基础

深度学习是机器学习的一个子领域,基于多层神经网络。相比传统机器学习模型,深度学习能够自动从原始数据中提取高级特征,特别适合处理大规模、复杂的数据类型,如网络流量的时序数据或威胁情报的关联数据。

深度学习基本原理

1. 神经网络基础

深度学习的基础是人工神经网络,灵感来源于生物神经系统。神经网络中的基本单元是神经元,它接收多个输入信号,对这些信号进行加权求和,然后通过一个激活函数处理得到输出。

2. 多层神经网络

- 深度学习中的神经网络通常由多个层次组成,包括输入层、隐藏层和输出层。

- 输入层接收原始数据,隐藏层对数据进行多层次的特征提取和变换,输出层产生最终的预测结果。例如,在图像识别任务中:

- 输入层接收图像的像素值。

- 隐藏层逐步提取图像的边缘、纹理、形状等特征。

- 输出层给出图像所属的类别。

常见的深度学习模型

- 神经网络(NN):深度学习中的基础结构,由多个层次构成,包括输入层、隐藏层和输出层。

- 多层感知机(MLP):适合处理结构化数据的神经网络模型,常用于分析网络日志中的特定事件。

- 卷积神经网络(CNN):多用于图像数据分析,但在网络安全中也可用于图形化的威胁分析,例如网络拓扑的可视化。

- 循环神经网络(RNN)与长短期记忆网络(LSTM):特别适合处理时序数据,如网络流量日志的时间序列分析,用于检测持续性威胁或潜在的攻击链。

人工智能学习路径

要学习并掌握人工智能,以下是推荐的学习路径和方法:

-

掌握基础知识

- 数学基础:熟练掌握线性代数、概率论和统计学等数学知识是理解 AI 算法的基础。这些数学工具在模型构建和算法分析中至关重要。

- 编程语言:学习 Python 是非常有益的,因为它是人工智能和机器学习领域中使用最广泛的编程语言。了解常用库,如 NumPy、Pandas、TensorFlow 和 PyTorch,也很重要。

-

参加在线课程和教程

- 利用 Coursera、edX、Udacity 等在线学习平台,参加免费的或付费的课程。这些课程通常由知名大学和专家讲授,涵盖从基础到进阶的 AI 知识,帮助你系统地学习。

-

进行实践项目

- 通过实际项目提升对 AI 技术的理解与应用能力。例如,可以尝试实现一个简单的分类器、图像识别模型,或参与 Kaggle 等平台的机器学习竞赛。

- 参与开源社区的 AI 项目,不仅能锻炼你的技能,还能与其他开发者交流,获得宝贵的反馈和经验。

-

持续学习与交流

- AI 领域发展迅速,持续学习非常重要。定期阅读相关书籍、研究论文和技术博客,以保持对新技术的敏感度。

- 参加技术论坛、研讨会和 Meetup,结识同行业的专家与爱好者,分享经验和见解,及时获取最新的技术动态和行业趋势。

-

建立个人项目组合

- 创建一个 GitHub 个人页面,展示你的项目和代码。这不仅有助于个人学习,还能在求职时向雇主展示你的技能和经验。

二、人工智能与网络安全

人工智能在网络安全中的应用

AI 在网络安全领域具有广泛的应用,以下是几个典型场景:

- 恶意软件检测:通过机器学习分类算法自动检测恶意文件和程序。

- 异常检测:利用深度学习模型监控网络中的异常行为,帮助识别潜在的安全威胁。

- 自动化应急响应:AI 系统可根据检测到的威胁,自动采取应急措施,如隔离受感染的主机或封锁可疑流量。

- 威胁情报分析:通过深度学习模型对大量威胁情报数据进行分析,帮助识别和预防潜在攻击。

人工智能的网络安全风险

随着人工智能的广泛应用,AI 也引入了一些新的安全风险,主要包括以下几方面:

-

数据安全问题:AI 系统通常需要大量的数据进行训练,若这些数据包含敏感信息,则可能面临泄露、窃取或滥用的风险。攻击者可以通过攻击数据存储系统或利用 AI 算法的漏洞来获取数据。

-

对抗攻击:对抗攻击通过对输入数据进行微小的修改,使 AI 系统产生错误的输出。例如,通过在图像上添加微小的噪声,攻击者可以让图像识别系统产生误判。

-

模型窃取:攻击者可以通过逆向工程等手段窃取 AI 模型的参数和结构,侵犯知识产权,甚至可能利用窃取的模型生成虚假数据以欺骗其他 AI 系统。

-

恶意使用 AI:攻击者可能利用 AI 技术发动更复杂、难以检测的攻击,如自动化生成恶意软件、网络钓鱼攻击等。

信息博弈中的 AI 应用

在信息博弈中,AI 的应用显著提升了在对抗环境下的决策效率。信息博弈可以分为两种主要类型:对称信息博弈和非对称信息博弈。

对称信息博弈

在对称信息博弈中,参与者拥有完全相同的信息。这种情况下,AI 的作用主要体现在对信息的深度分析和最优解的计算。例如,在欢乐斗地主游戏中,所有玩家都能看到公共牌。在这种情况下,AI 可以分析每位玩家的出牌策略和手牌组合,帮助玩家计算出最佳出牌顺序,以提高胜率。

非对称信息博弈

与对称信息博弈不同,非对称信息博弈中,参与者之间的信息不完全对称,通常存在未知因素。在这种情况下,AI 的优势在于其能够通过分析不完整的信息来推测对手的行为模式。在欢乐斗地主中,玩家无法看到对手的手牌,这就形成了信息不对称。AI 可以通过分析玩家的出牌习惯和历史数据,推测对手可能的手牌,从而为自己制定更有效的出牌策略。例如,AI 可以识别出某个玩家喜欢保留高牌的习惯,从而在关键时刻选择出牌来逼迫对手出牌。

结语

人工智能正在以空前的速度重塑网络安全领域,显著提升了威胁检测的准确性,并加快了应急响应的效率。在这个充满挑战的数字时代,AI 赋予了我们更强大的防御工具,使我们能够与网络攻击者展开更为智慧的较量。

然而,随着 AI 技术的不断进步,我们也面临着新的安全隐患与风险。因此,我们不仅要抓住 AI 带来的机遇,更要高度警惕其潜在的挑战。

展望未来,网络安全的战场将愈加复杂。唯有持续创新、保持学习与进步,才能在这场技术变革中占据主动权。让我们勇敢迎接这场科技革命,借助 AI 的力量,共同为构建更安全的数字世界贡献我们的智慧与努力!

相关文章:

——开阔眼界,不做井底之蛙)

安全见闻(5)——开阔眼界,不做井底之蛙

安全见闻五:人工智能 内容预览 ≧∀≦ゞ 安全见闻五:人工智能声明导语一、人工智能基础机器学习基础机器学习的典型工作流程1. 数据收集2. 数据预处理3. 模型选择与训练4. 模型评估与优化5. 模型应用 深度学习基础深度学习基本原理1. 神经网络基础2. 多层…...

Navicat 安装

Navicat 安装步骤...

解读 Java 经典巨著《Effective Java》90条编程法则,第2条:遇到多个构造器参数时要考虑使用构建器

《Effective Java》是由 Joshua Bloch 撰写的经典书籍,提供了 Java 编程中的最佳实践和建议。在书中的第2条建议“遇到多个构造器参数时要考虑使用构建器”,主要是为了处理构造器参数过多时的设计问题。这条建议的主要目的是简化构造器的使用,…...

拉丁美洲有望成为全球电商的新蓝海!

拉美市场,被行业普遍认为“可能是中国跨境电商的最后一个蓝海市场”。越来越多的中国跨境电商卖家开始关注拉美市场,并且持续为拉美消费者提供更为优质的“中国制造”。 为什么大家会这么认为呢?原因可能有以下几个方面: 第一、拉…...

VScode远程开发之remote 远程开发(二)

VScode远程开发之remote 远程开发(二) 使用vscode进行远程开发很简单,在拓展里搜索 Remote Development,就可以搜索到微软提供的远程开发大礼包,里面包含了 通过 SSH 远程服务器 远程容器 远程 WSL(Win…...

基于Python+SQL Server2008实现(GUI)快递管理系统

快递业务管理系统的设计与实现 摘要: 着网络新零售的到来,传统物流在网购的洗礼下迅速蜕变,在这场以互联网为基础的时代变革中,哪家企业能率先转变其工作模式就能最先分得一杯羹,物流管理也不例外。传统的物流管理模式效率低下&a…...

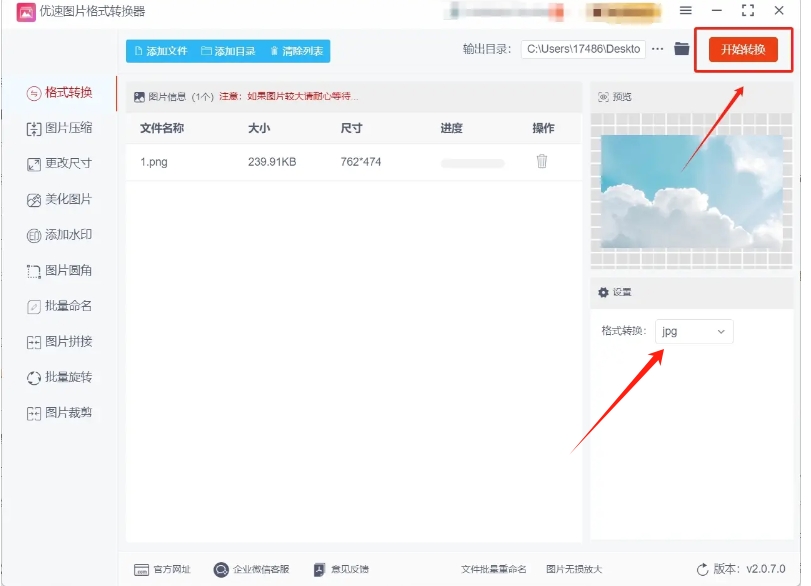

png格式图片怎么改成jpg?超好用的8种转换方法介绍!

png格式图片怎么改成jpg?PNG作为一种普遍存在的图片格式,在我们的日常生活中无处不在,从社交媒体分享到工作文档插图,都少不了它的身影,PNG格式的确拥有诸多优点,如无损压缩保留图像的所有细节与高质量&…...

Idea基于JRbel实现项目热部署修改Java、Xml文件无需重启项目

Idea基于JRbel实现项目热部署修改Java、Xml文件无需重启项目 1.JRbel服务安装2.JRbel插件安装3.JRbel配置 1.JRbel服务安装 直接装插件的话,需要用到一个服务地址,服务下载链接:(现在没时间搞,会尽快加上)…...

【如何获取股票数据17】Python、Java等多种主流语言实例演示获取股票行情api接口之沪深A股近年增发数据获取实例演示及接口API说明文档

最近一两年内,股票量化分析逐渐成为热门话题。而从事这一领域工作的第一步,就是获取全面且准确的股票数据。因为无论是实时交易数据、历史交易记录、财务数据还是基本面信息,这些数据都是我们进行量化分析时不可或缺的宝贵资源。我们的主要任…...

导出BERT句子模型为ONNX并推理

在深度学习中,将模型导出为ONNX(Open Neural Network Exchange)格式并利用ONNX进行推理是提高推理速度和模型兼容性的一种常见做法。本文将介绍如何将BERT句子模型导出为ONNX格式,并使用ONNX Runtime进行推理,具体以中…...

Unity Apple Vision Pro 自定义手势识别交互

Vision Pro 是可以使用Unity 提供的XR Hand SDK,可通过XR Hand制作自定义手势识别,通过识别出不同的手势做自定义交互 效果预览 在VisionPro中看VisionPro|手势交互|自定义手势识别 Unity Vision Pro 中文课堂教程地址: Unity3D Vision Pro 开发教程【…...

【Javaee】网络原理—TCP协议的核心机制

前言 TCP/IP五层协议是互联网中的主流模型,为网络通信提供了一个稳固的框架。 主要包含了应用层,传输层,网络层,数据链路层,物理层。 本篇主要介绍传输层的TCP协议的核心机制 一. 确认应答(ack…...

Unity插件-Intense TPS 讲解

目录 关于TPS 打开场景:WeaponTest.unity, 只要把这些枪点,打开(默认隐藏,不知道为何), 一开始不能运行如何修复 总结 关于TPS 个人不是TPS,FPS的射击游戏爱好者, 不过感觉这个枪感&…...

【p2p、分布式,区块链笔记 Blockchain】truffle001 以太坊开发框架truffle初步实践

以下是通过truffle框架将智能合约部署到Ganache的步骤 Truffle简介环境准备:智能合约 编写 & 编译部署合约本地服务器ganache配置网络配置部署合约: 运行Truffle迁移(部署):与智能合约交互: 以下是通过truffle框架将智能合约部署到Ganach…...

网站被浏览器提示“不安全”,如何快速解决

当网站被浏览器提示“不安全”时,这通常意味着网站存在某些安全隐患,需要立即采取措施进行解决。 一、具体原因如下: 1.如果网站使用的是HTTP协议,应立即升级HTTPS。HTTPS通过使用SSL证书加密来保护数据传输,提高了网…...

java -jar启动 报错: Error: Unable to access jarfile

是JDK版本不对,即运行项目所需JDK与本机所装JDK版本不同 解决方法: 修改JDK版本即可。 jarfile 其后的路径不对 解决方法 修改正确的路径 将绝对路径修改为相对路径或者将相对路径修改为绝对路径,尝试一下...

Servlet(三)-------Cookie和session

一.Cookie和Session Cookie和Session都是用于在Web应用中跟踪用户状态的技术。Cookie是存储在用户浏览器中的小文本文件,由服务器发送给浏览器。当用户再次访问同一网站时,浏览器会把Cookie信息发送回服务器。例如,网站可以利用Cookie记住用…...

最新物流行业CRM系统应用数字化解决方案

因势利导 ——全球化物流的挑战与机遇 在全球经济一体化与互联网技术快速发展的双重驱动下,物流行业正经历着前所未有的变革时期。这一变革不仅影响 着行业的发展模式,还对运营效率和客户体验提出了新的要求。 随着市场需求的不断演变,物流行业已呈现出多元化和专业 化并行的发…...

[deadlock]死锁导致的设备登录无响应问题

[deadlock]死锁导致的设备登录无响应问题 一、问题现象二、初步观察三、继续深挖查看netlink相关信息查看warnd进程栈 四、再接再厉查看warnd 用户栈 后记 一、问题现象 实验室一台压力测试设备突然无法登录,无论web页面,ssh或者telnet登录,…...

2024年10月21日计算机网络,乌蒙第一部分

【互联网数据传输原理 |OSI七层网络参考模型】 https://www.bilibili.com/video/BV1EU4y1v7ju/?share_sourcecopy_web&vd_source476fcb3b552dae37b7e82015a682a972 mac地址相当于是名字,ip地址相当于是住址,端口相当于是发送的东西拿什…...

C++_核心编程_多态案例二-制作饮品

#include <iostream> #include <string> using namespace std;/*制作饮品的大致流程为:煮水 - 冲泡 - 倒入杯中 - 加入辅料 利用多态技术实现本案例,提供抽象制作饮品基类,提供子类制作咖啡和茶叶*//*基类*/ class AbstractDr…...

)

Spring Boot 实现流式响应(兼容 2.7.x)

在实际开发中,我们可能会遇到一些流式数据处理的场景,比如接收来自上游接口的 Server-Sent Events(SSE) 或 流式 JSON 内容,并将其原样中转给前端页面或客户端。这种情况下,传统的 RestTemplate 缓存机制会…...

2025年能源电力系统与流体力学国际会议 (EPSFD 2025)

2025年能源电力系统与流体力学国际会议(EPSFD 2025)将于本年度在美丽的杭州盛大召开。作为全球能源、电力系统以及流体力学领域的顶级盛会,EPSFD 2025旨在为来自世界各地的科学家、工程师和研究人员提供一个展示最新研究成果、分享实践经验及…...

基础测试工具使用经验

背景 vtune,perf, nsight system等基础测试工具,都是用过的,但是没有记录,都逐渐忘了。所以写这篇博客总结记录一下,只要以后发现新的用法,就记得来编辑补充一下 perf 比较基础的用法: 先改这…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

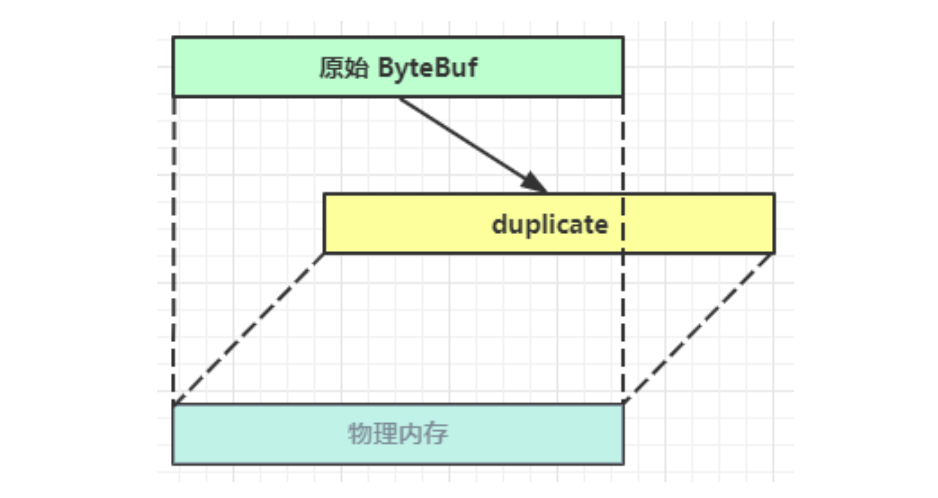

Netty从入门到进阶(二)

二、Netty入门 1. 概述 1.1 Netty是什么 Netty is an asynchronous event-driven network application framework for rapid development of maintainable high performance protocol servers & clients. Netty是一个异步的、基于事件驱动的网络应用框架,用于…...

消防一体化安全管控平台:构建消防“一张图”和APP统一管理

在城市的某个角落,一场突如其来的火灾打破了平静。熊熊烈火迅速蔓延,滚滚浓烟弥漫开来,周围群众的生命财产安全受到严重威胁。就在这千钧一发之际,消防救援队伍迅速行动,而豪越科技消防一体化安全管控平台构建的消防“…...

Visual Studio Code 扩展

Visual Studio Code 扩展 change-case 大小写转换EmmyLua for VSCode 调试插件Bookmarks 书签 change-case 大小写转换 https://marketplace.visualstudio.com/items?itemNamewmaurer.change-case 选中单词后,命令 changeCase.commands 可预览转换效果 EmmyLua…...

高防服务器价格高原因分析

高防服务器的价格较高,主要是由于其特殊的防御机制、硬件配置、运营维护等多方面的综合成本。以下从技术、资源和服务三个维度详细解析高防服务器昂贵的原因: 一、硬件与技术投入 大带宽需求 DDoS攻击通过占用大量带宽资源瘫痪目标服务器,因此…...

jdbc查询mysql数据库时,出现id顺序错误的情况

我在repository中的查询语句如下所示,即传入一个List<intager>的数据,返回这些id的问题列表。但是由于数据库查询时ID列表的顺序与预期不一致,会导致返回的id是从小到大排列的,但我不希望这样。 Query("SELECT NEW com…...