Packet Tracer - 配置基于区域的策略防火墙 (ZPF)

Packet Tracer - 配置基于区域的策略防火墙 (ZPF)

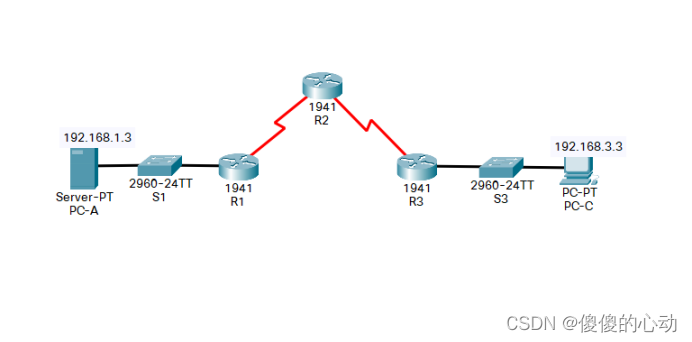

拓扑图

地址分配表

| 设备 | 接口 | IP 地址 | 子网掩码 | 默认网关 | 交换机端口 |

| R1 | G0/1 | 192.168.1.1 | 255.255.255.0 | 不适用 | S1 F0/5 |

| S0/0/0 (DCE) | 10.1.1.1 | 255.255.255.252 | 不适用 | 不适用 | |

| R2 | S0/0/0 | 10.1.1.2 | 255.255.255.252 | 不适用 | 不适用 |

| S0/0/1 (DCE) | 10.2.2.2 | 255.255.255.252 | 不适用 | 不适用 | |

| R3 | G0/1 | 192.168.3.1 | 255.255.255.0 | 不适用 | S3 F0/5 |

| S0/0/1 | 10.2.2.1 | 255.255.255.252 | 不适用 | 不适用 | |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 | S1 F0/6 |

| PC-C | NIC | 192.168.3.3 | 255.255.255.0 | 192.168.3.1 | S3 F0/18 |

目标

· 在配置防火墙之前先验证设备之间的连接。

· 在 R3 上配置基于区域的策略防火墙 (ZPF)。

· 使用 ping、SSH 和 Web 浏览器验证 ZPF 防火墙功能。

背景/场景

ZPF 是 思科防火墙技术演进过程中的最新发展成果。在本练习中,您需要 在边缘路由器 R3 上配置基本 ZPF,以允许内部主机访问 外部资源并阻止外部主机访问内部资源。 然后,您需要验证内部和外部主机的防火墙功能。

路由器已采用以下信息进行预配置:

o 控制台密码: ciscoconpa55

o vty 线路 密码:ciscovtypa55

o 启用 密码:ciscoenpa55

o 主机 名称和 IP 寻址

o本地 用户名和密码:Admin/Adminpa55

o 静态 路由

第1 部分:验证基本网络连接

在配置 基于区域的策略防火墙之前先验证网络连接。

步骤 1:在 PC-A 命令提示符后,对 PC-C (192.168.3.3) 执行 ping 操作。

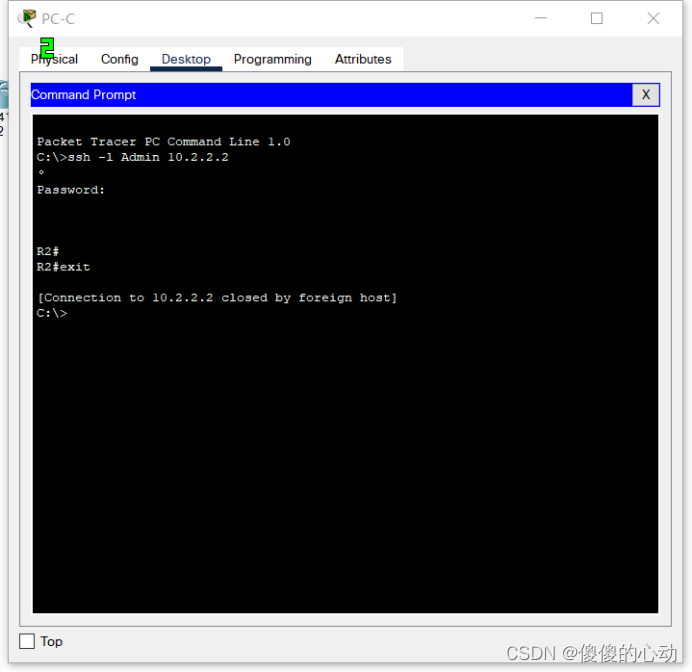

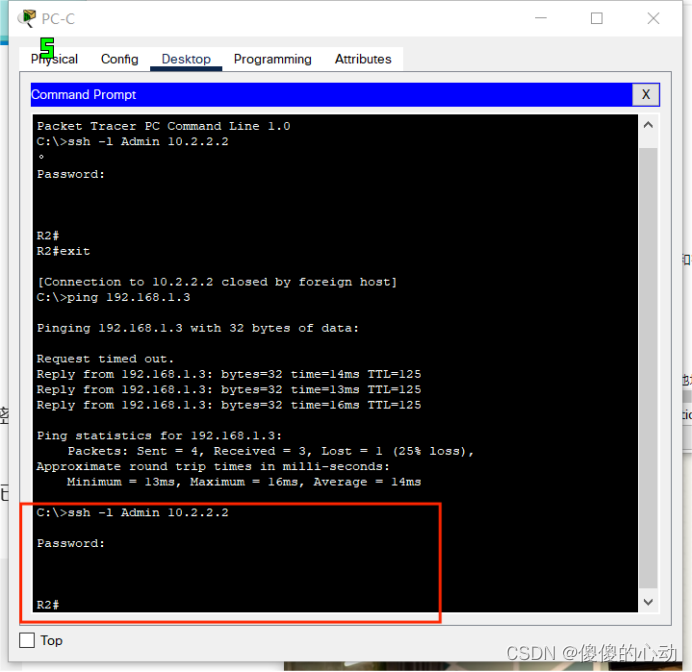

步骤 2:使用 SSH 访问 R2。

a. 在 PC-C 命令提示符后,通过 SSH 连接到R2 上的 S0/0/1 接口 (10.2.2.2)。使用用户名 Admin 和密码 Adminpa55 登录。

PC> ssh -l Admin 10.2.2.2

b. 退出 SSH 会话。

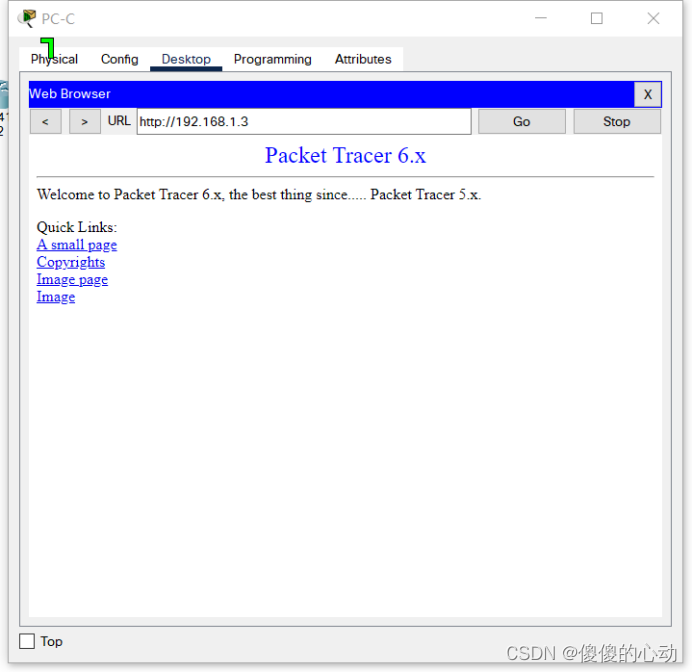

步骤 3:在 PC-C 上,打开 Web 浏览器访问 PC-A 服务器。

- 点击 Desktop(桌面)选项卡,然后点击 Web Browser(Web 浏览器)应用。 输入 PC-A IP 地址 192.168.1.3 作为 URL。应显示 Web 服务器的 Packet Tracer 欢迎页面。

b. 关闭 PC-C 上的浏览器。

第 2 部分:在 R3 上 创建 防火墙区域

注意:对于所有配置任务,务必使用 指定的确切名称。

步骤 1:启用安全技术包。

a. 在 R3 上,发出 show version 命令以查看 安全技术包许可证信息。

b. 如果安全技术包尚未启用,请使用 以下命令启用技术包。

R3(config)#license boot module c1900 technology-package securityk9

c. 接受最终用户许可协议。

d. 保存运行配置并重新加载该路由器以启用安全 许可证。

R3#write

Building configuration...

[OK]

R3#reload

e. 使用 show version 命令验证是否启用了安全技术包。

R3#show version

Cisco IOS Software, C1900 Software (C1900-UNIVERSALK9-M), Version 15.1(4)M4, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2007 by Cisco Systems, Inc.

Compiled Wed 23-Feb-11 14:19 by pt_team

ROM: System Bootstrap, Version 15.1(4)M4, RELEASE SOFTWARE (fc1)

cisco1941 uptime is 2 minutes, 8 seconds

System returned to ROM by power-on

System image file is "flash0:c1900-universalk9-mz.SPA.151-1.M4.bin"

Last reload type: Normal Reload

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

export@cisco.com.

Cisco CISCO1941/K9 (revision 1.0) with 491520K/32768K bytes of memory.

Processor board ID FTX152400KS

2 Gigabit Ethernet interfaces

2 Low-speed serial(sync/async) network interface(s)

DRAM configuration is 64 bits wide with parity disabled.

255K bytes of non-volatile configuration memory.

249856K bytes of ATA System CompactFlash 0 (Read/Write)

License Info:

License UDI:

-------------------------------------------------

Device# PID SN

-------------------------------------------------

*0 CISCO1941/K9 FTX152446W3

Technology Package License Information for Module:'c1900'

----------------------------------------------------------------

Technology Technology-package Technology-package

Current Type Next reboot

-----------------------------------------------------------------

ipbase ipbasek9 Permanent ipbasek9

security securityk9 Evaluation securityk9

data disable None None

Configuration register is 0x2102

R3#

步骤 2:创建内部区域。

使用 zone security 命令创建一个名为 IN-ZONE 的区域。

R3(config)#zone security IN-ZONE

R3(config-sec-zone)#exit

步骤 3:创建外部区域。

使用 zone security 命令创建一个名为 OUT-ZONE 的区域。

R3(config)#zone security OUT-ZONE

R3(config-sec-zone)#exit

第 3 部分:使用类映射识别 流量

步骤 1:创建一个定义内部流量的 ACL。

使用 access-list 命令创建扩展 ACL 101 ,允许从 192.168.3.0/24 源网络到 任何目的地的所有 IP 协议。

R3(config)# access-list 101 permit ip 192.168.3.0 0.0.0.255 any

步骤 2:创建引用内部流量 ACL 的类映射。

使用 class-map type inspect 命令和 match-all 选项创建名为 IN-NET-CLASS-MAP 的类映射。使用 match access-group 命令匹配 ACL 101。

R3(config)#class-map type inspect match-all IN-NET-CLASS-MAP

R3(config-cmap)#match access-group 101

R3(config-cmap)#exit

第 4 部分:指定 防火墙策略

步骤 1:创建策略映射以确定如何处理 匹配流量。

使用 policy-map type inspect 命令并创建 名为 IN-2-OUT-PMAP 的策略映射。

R3(config)#policy-map type inspect IN-2-OUT-PMAP

步骤 2:指定检查类和引用类 映射 IN-NET-CLASS-MAP。

R3(config-pmap)#class type inspect IN-NET-CLASS-MAP

步骤 3:指定此策略映射的检查操作。

使用 inspect 命令调用 基于情景的访问控制(其他选项包括“通过”和“丢弃”)。

R3(config-pmap-c)#inspect

%No specific protocol configured in class IN-NET-CLASS-MAP for inspection. All protocols will be inspected

发出 exit 命令两次以退出 config-pmap-c 模式并返回到 config 模式。

R3(config-pmap-c)#exit

R3(config-pmap)#exit

第 5 部分:应用 防火墙策略

步骤 1:创建区域对。

使用 zone-pair security 命令,创建 名为 IN-2-OUT-ZPAIR 的区域对。指定 在任务 1 中创建的源区域和目的区域。

R3(config)#zone-pair security IN-2-OUT-ZPAIR source IN-ZONE destination OUT-ZONE

步骤 2:指定用于处理 两个区域之间的流量的策略映射。

使用 service-policy type inspect 命令将策略映射及其相关操作附加到该区域对,并引用 之前创建的策略映射 IN-2-OUT-PMAP。

R3(config-sec-zone-pair)#service-policy type inspect IN-2-OUT-PMAP

R3(config-sec-zone-pair)#exit

R3(config)#

步骤 3:将接口分配到相应的安全区域。

在接口 配置模式下使用 zone-member security 命令将 G0/1 分配给 IN-ZONE,将 S0/0/1 分配给 OUT-ZONE。

R3(config)#interface g0/1

R3(config-if)#zone-member security IN-ZONE

R3(config-if)#exit

R3(config)#interface s0/0/1

R3(config-if)#zone-member security OUT-ZONE

R3(config-if)#exit

步骤 4:将运行配置复制到启动配置中。

第 6 部分:测试从 IN-ZONE 到 OUT-ZONE 的防火墙功能

验证配置 ZPF 后内部主机是否仍可访问外部 资源。

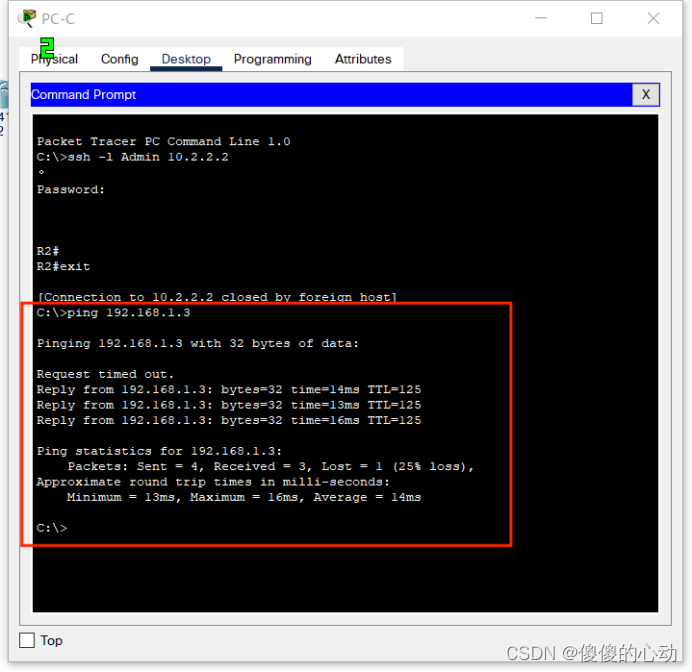

步骤 1:从内部 PC-C 对外部 PC-A 服务器执行 ping 操作。

在 PC-C 命令提示符后,对 PC-A ( 192.168.1.3) 执行 ping 操作192.168.1.3.。ping 操作应该会成功。

步骤 2:从内部 PC-C 通过 SSH 连接到 R2 S0/0/1 接口。

- 在 PC-C 命令提示符后,通过 SSH 连接到 R2 (10.2.2.2)。使用 用户名 Admin 和密码 Adminpa55 访问 R2。SSH 会话应该能成功。

- 当 SSH 会话处于活跃状态时,在 R3 上发出命令 show policy-map type inspect zone-pair sessions 查看已建立的会话。

R3#show policy-map type inspect zone-pair sessions

policy exists on zp IN-2-OUT-ZPAIR

Zone-pair: IN-2-OUT-ZPAIR

Service-policy inspect : IN-2-OUT-PMAP

Class-map: IN-NET-CLASS-MAP (match-all)

Match: access-group 101

Inspect

Number of Established Sessions = 1

Established Sessions

Session 2610127184 (192.168.3.3:1027)=>(10.2.2.2:22) tcp SIS_OPEN/TCP_ESTAB

Created 00:00:46, Last heard 00:00:37

Bytes sent (initiator:responder) [544:895]

Class-map: class-default (match-any)

Match: any

Drop (default action)

0 packets, 0 bytes

R3#

源 IP 地址和端口号是什么?

192.168.3.3:1028 (port 1028 is random)

目的 IP 地址和端口号是什么?

10.2.2.2:22 (SSH = port 22)

步骤 3:从 PC-C 退出 R2 上的 SSH 会话并关闭命令 提示窗口。

步骤 4:从内部 PC-C,打开 Web 浏览器以访问 PC-A 服务器的网页。

在 浏览器 URL 字段中,输入服务器的 IP 地址 192.168.1.3,然后点击 Go(转至)。HTTP 会话应该会成功。当 HTTP 会话处于活跃状态时,在 R3 上发出命令 show policy-map type inspect zone-pair sessions 查看已建立的会话。

R3#show policy-map type inspect zone-pair sessions

policy exists on zp IN-2-OUT-ZPAIR

Zone-pair: IN-2-OUT-ZPAIR

Service-policy inspect : IN-2-OUT-PMAP

Class-map: IN-NET-CLASS-MAP (match-all)

Match: access-group 101

Inspect

Number of Established Sessions = 1

Established Sessions

Session 2610127184 (192.168.3.3:1027)=>(10.2.2.2:22) tcp SIS_OPEN/TCP_ESTAB

Created 00:03:20, Last heard 00:00:49

Bytes sent (initiator:responder) [1172:2293]

Class-map: class-default (match-any)

Match: any

Drop (default action)

0 packets, 0 bytes

R3#

注意:如果在 R3 上执行该命令之前 HTTP 会话超时 ,则必须在 PC-C 上点击 Go(转至)按钮 以生成 PC-C 和 PC-A 之间的会话。

源 IP 地址和端口号是什么?

192.168.3.3:1031 (port 1031 is random)

目的 IP 地址和端口号是什么?

192.168.1.3:80 (HTTP web = port 80)

步骤 5:关闭 PC-C 上的浏览器。

第 7 部分:测试从 OUT-ZONE 到 IN-ZONE 的防火墙功能

验证在配置 ZPF 后外部主机是否无法访问内部 资源。

步骤 1:在 PC-A 服务器命令提示符后,对 PC-C 执行 ping 操作。

在 PC-A 命令提示符后,对 PC-C (192.168.3.3) 执行 ping 操作。ping 操作应该会失败。

步骤 2:从 R2 对 PC-C 执行 ping 操作。

从 R2 对 PC-C (192.168.3.3) 执行 ping 操作。ping 操作应该会失败。

步骤 3:检查结果。

完成比例应为 100%。点击 Check Results(检查结果)以查看反馈并验证已 完成的所需组件。

实验具体步骤:

R3:

R3>enPassword:R3#conf tEnter configuration commands, one per line. End with CNTL/Z.R3(config)#license boot module c1900 technology-package securityk9R3(config)#endR3#writeBuilding configuration...[OK]R3#reloadR3>enPassword:R3#show versionCisco IOS Software, C1900 Software (C1900-UNIVERSALK9-M), Version 15.1(4)M4, RELEASE SOFTWARE (fc2)Technical Support: http://www.cisco.com/techsupportCopyright (c) 1986-2007 by Cisco Systems, Inc.Compiled Wed 23-Feb-11 14:19 by pt_teamROM: System Bootstrap, Version 15.1(4)M4, RELEASE SOFTWARE (fc1)cisco1941 uptime is 2 minutes, 8 secondsSystem returned to ROM by power-onSystem image file is "flash0:c1900-universalk9-mz.SPA.151-1.M4.bin"Last reload type: Normal ReloadThis product contains cryptographic features and is subject to UnitedStates and local country laws governing import, export, transfer anduse. Delivery of Cisco cryptographic products does not implythird-party authority to import, export, distribute or use encryption.Importers, exporters, distributors and users are responsible forcompliance with U.S. and local country laws. By using this product youagree to comply with applicable laws and regulations. If you are unableto comply with U.S. and local laws, return this product immediately.A summary of U.S. laws governing Cisco cryptographic products may be found at:http://www.cisco.com/wwl/export/crypto/tool/stqrg.htmlIf you require further assistance please contact us by sending email toexport@cisco.com.Cisco CISCO1941/K9 (revision 1.0) with 491520K/32768K bytes of memory.Processor board ID FTX152400KS2 Gigabit Ethernet interfaces2 Low-speed serial(sync/async) network interface(s)DRAM configuration is 64 bits wide with parity disabled.255K bytes of non-volatile configuration memory.249856K bytes of ATA System CompactFlash 0 (Read/Write)License Info:License UDI:-------------------------------------------------Device# PID SN-------------------------------------------------*0 CISCO1941/K9 FTX152446W3Technology Package License Information for Module:'c1900'----------------------------------------------------------------Technology Technology-package Technology-packageCurrent Type Next reboot-----------------------------------------------------------------ipbase ipbasek9 Permanent ipbasek9security securityk9 Evaluation securityk9data disable None NoneConfiguration register is 0x2102R3#conf tEnter configuration commands, one per line. End with CNTL/Z.R3(config)#zone security IN-ZONER3(config-sec-zone)#exitR3(config)#zone security OUT-ZONER3(config-sec-zone)#exitR3(config)# access-list 101 permit ip 192.168.3.0 0.0.0.255 anyR3(config)#class-map type inspect match-all IN-NET-CLASS-MAPR3(config-cmap)#match access-group 101R3(config-cmap)#exitR3(config)#policy-map type inspect IN-2-OUT-PMAPR3(config-pmap)#class type inspect IN-NET-CLASS-MAPR3(config-pmap-c)#inspect%No specific protocol configured in class IN-NET-CLASS-MAP for inspection. All protocols will be inspectedR3(config-pmap-c)#exitR3(config-pmap)#exitR3(config)#zone-pair security IN-2-OUT-ZPAIR source IN-ZONE destination OUT-ZONER3(config-sec-zone-pair)#service-policy type inspect IN-2-OUT-PMAPR3(config-sec-zone-pair)#exitR3(config)#interface g0/1R3(config-if)#zone-member security IN-ZONER3(config-if)#interface s0/0/1R3(config-if)#zone-member security OUT-ZONER3(config-if)#exitR3(config)#endR3#%SYS-5-CONFIG_I: Configured from console by consoleR3#writeBuilding configuration...[OK]实验链接:https://pan.baidu.com/s/18xeHjzrNtFwhms_AthbQcg?pwd=4411

提取码:4411

--来自百度网盘超级会员V2的分享

相关文章:

Packet Tracer - 配置基于区域的策略防火墙 (ZPF)

Packet Tracer - 配置基于区域的策略防火墙 (ZPF) 拓扑图 地址分配表 设备 接口 IP 地址 子网掩码 默认网关 交换机端口 R1 G0/1 192.168.1.1 255.255.255.0 不适用 S1 F0/5 S0/0/0 (DCE) 10.1.1.1 255.255.255.252 不适用 不适用 R2 S0/0/0 10.1.1.2 255…...

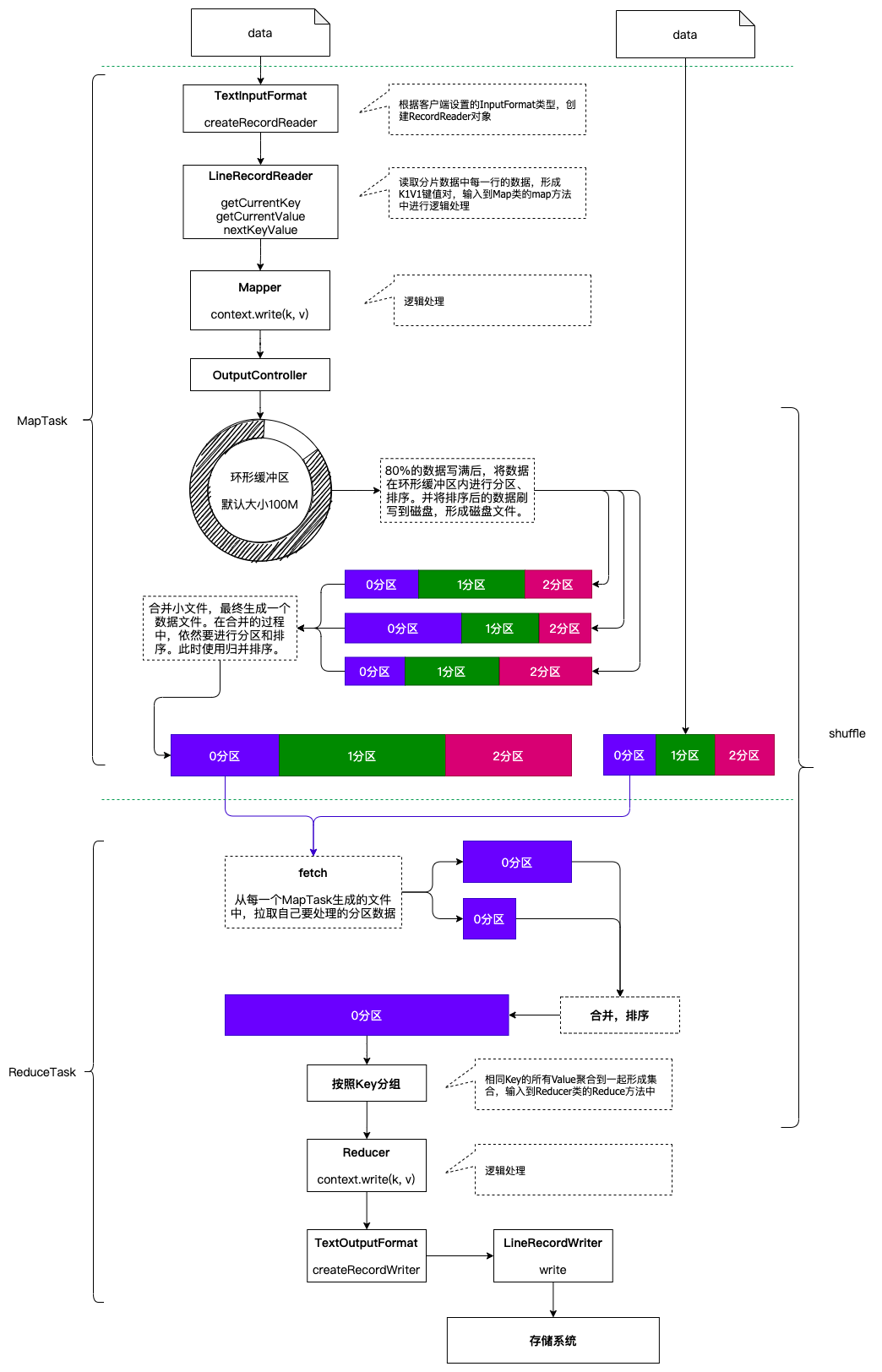

全方位揭秘!大数据从0到1的完美落地之运行流程和分片机制

一个完整的MapReduce程序在分布式运行时有三类实例进程: MRAppMaster: 负责整个程序的过程调度及状态协调MapTask: 负责Map阶段的整个数据处理流程ReduceTask: 负责Reduce阶段的整个数据处理流程 当一个作业提交后(mr程序启动),大概流程如下࿱…...

后端程序员的前端必备【Vue】 - 07 ES6新语法

ES6新语法 1 let定义变量2 const定义常量3 模板字符串4 方法默认值5 箭头函数6 解构6.1 对象解构6.2 数组解构6.2 使用解构实现变量交换 7 Spread Operator8 模块化编程 1 let定义变量 使用let定义变量能更加精准的确定变量的作用域 //for(var i 0 ; i < 10 ; i){} for(let…...

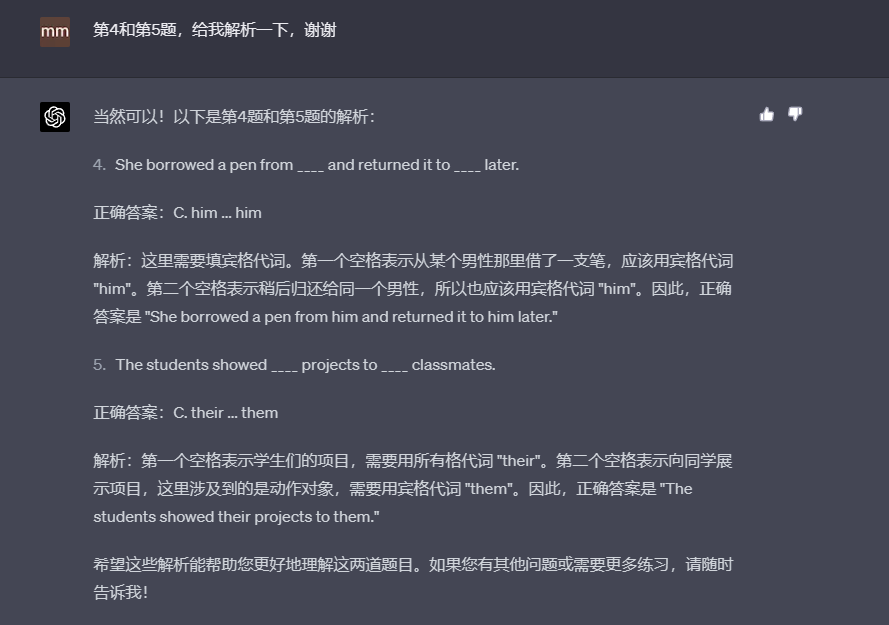

AI落地:程序员如何用AI?

对于程序员来说,真正能提高效率、可落地的AI应用场景都有哪些? 目前已经能切实落地,融入我日常工作生活的有以下几个场景: 开发工作:自然语言生成代码,自动补全代码 日常工作学习:写作、翻译、…...

掌握优化+创新模式,轻松提升APP广告eCPM

无论是市场占有率高的综合性应用程序(App),还是透过特定目的所设计的专业化应用程序(App),内部嵌入广告已成为其主要的盈利方式。 而优化和创新作为提升广告收益的两大关键词。通过不断的数据分析和优化,结合对用户需求的深刻理解去优化和…...

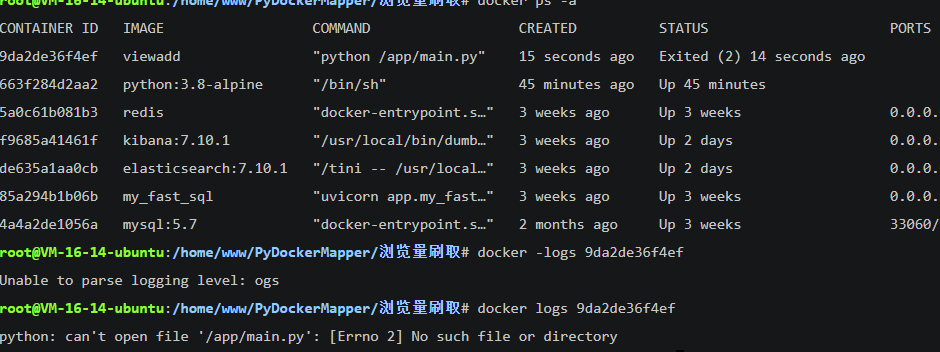

在docker上安装运行Python文件

目录 一、在docker中安装python 1.1 输入镜像拉取命令 1.2 查看镜像 1.3 运行 1.4 查看是否成功 1.5 查看python版本 二、运行py文件 2.1准备运行所需文件 2.2 准备文件夹 2.3 大概是这幅模样 2.4 打包上传到服务器上 2.5 构建镜像示例 2.6 查看镜像 2.7 优化镜像的…...

RocketMQ第三节(生产者和消费者)

目录 1:生产者(同步、异步、单向) 1.1:同步发送消息(每发送一条等待mq返回值) 1.2:异步发送消息 1.3:单向发送消息(不管成功失败,只管发送消息)…...

人大金仓亮相国际金融展,打造“金融+产业+生态”创新模式

4月27日,以“荟萃金融科技成果,展现数字金融力量,谱写金融服务中国式现代化新篇章”为主题的2023中国国际金融展圆满落幕。作为已经举办30年的行业盛会,人大金仓再一次重磅亮相,全方位展示国产数据库前沿应用和创新服务…...

Syslog-ng RHEL 的安装和配置

syslog-ng 作为 syslog 的替代工具,可以完全替代 syslog 的服务,并且通过定义规则,实现更好的过滤功能。 作为运维来说一个好的日志工具比什么都重要。 通常我们会管理不同的服务器,因此我们需要把日志集中一下以便于快速查找。…...

得物直播低延迟探索 | 得物技术

1.背景 直播的时效性保证了良好的用户体验,根据经验在交易环节,延迟越低转化效果也会越好。传统的直播延迟问题已经成为了一个不容忽视的问题,高延迟不仅破坏了用户的观看体验,也让主播难以实时获取到用户的反馈。为了进一步优化…...

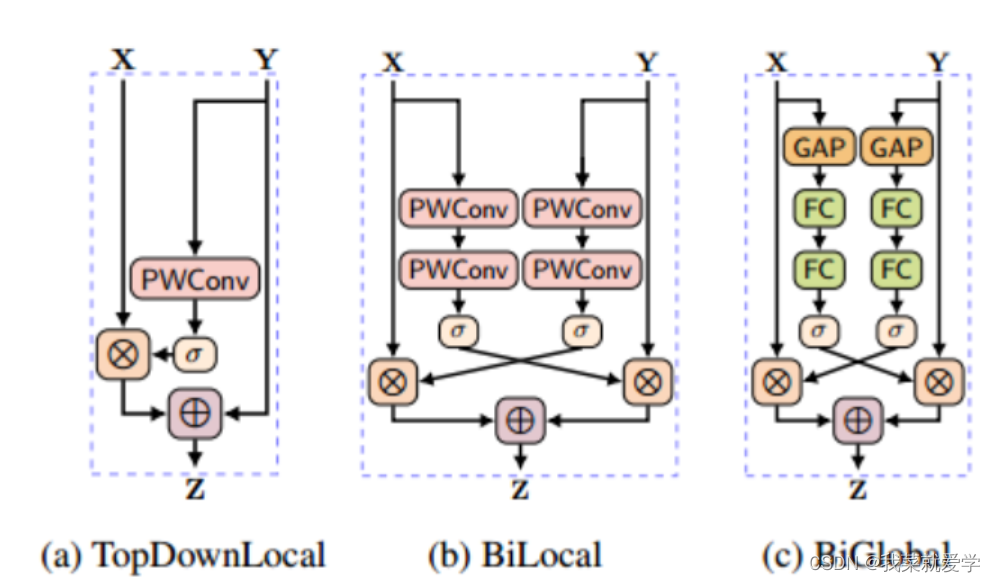

【CVPR红外小目标检测】红外小目标检测中的非对称上下文调制(ACM)

论文题目: Asymmetric Contextual Modulation for Infrared Small Target Detection 红外小目标检测中的非对称上下文调制 红外小目标数据集 目标个数分布:约90%图片中只有一个目标,约10%图片有多个目标(在稀疏/显著的方法中&am…...

Axios概述

一、Json-server 获得零编码的完整伪造 REST API zero coding 在不到 30 秒的时间内 (认真)。 使用 <3 创建,适用于需要快速后端进行原型设计和模拟的前端开发人员,模拟后端发送过来json数据。 1.安装 npm install -g jso…...

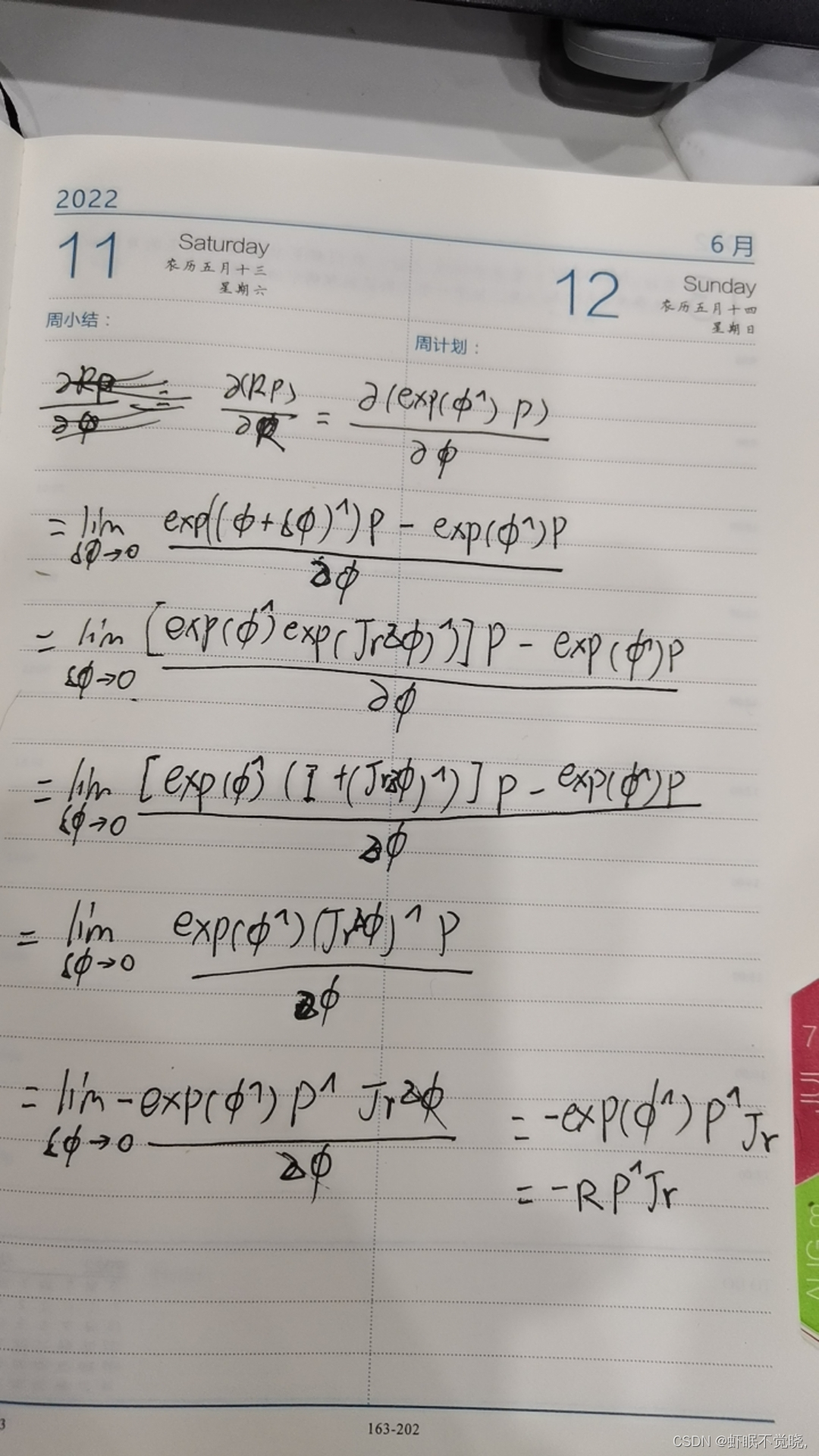

用右雅克比对旋转矩阵进行求导

考虑一个向量 a \bold{a} a对其进行旋转, 旋转用旋转矩阵 R \bold{R} R表示, 用朴素的倒数定义进行求导而不是用扰动模型, 我得到了这个过程与结果 和高博的新书结果 − R J r a ∧ -\bold{R}\bold{J}_{r}\bold{a}^{\wedge} −RJra∧结果不一样, 雅克比矩阵位置不同, 是不是…...

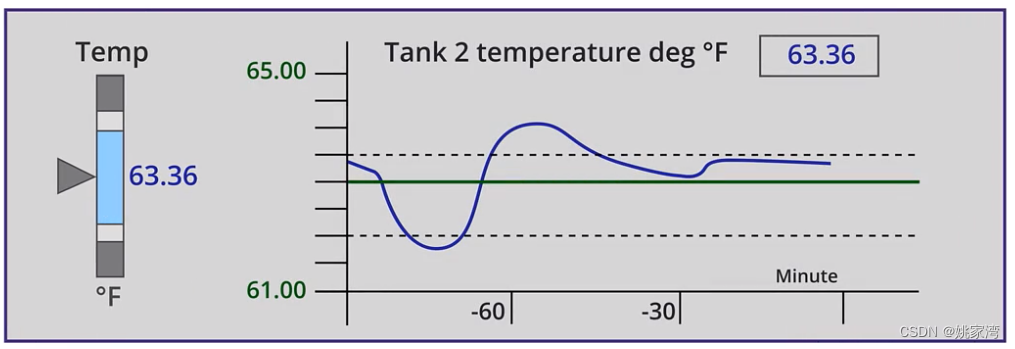

高性能HMI 走向扁平化

个人计算机作为图形用户界面(GUI)在自动化中已经使用了30多年。在那段时间里,从技术、术语、功能到用于创建接口的标准和指南,发生了许多变化。 PC 技术的飞速发展,特别是图形显示,用户界面的技术发展导致了…...

虚幻引擎配置物体水面浮力的简便方法

虚幻引擎配置物体水面浮力的简便方法 目录 虚幻引擎配置物体水面浮力的简便方法前言前期工作配置水面浮力针对一个立方体的水面浮力配置针对船3D模型的水面浮力配置 小结 前言 在使用虚幻引擎配置导入的3D模型时,如何快速地将水面浮力配置正确,从而使得…...

WatchGuard 防火墙策略、配置和日志分析器

获取 Internet 活动见解并及时了解安全事件是一项具有挑战性的任务,因为安全设备会生成大量的安全和流量日志。Firewall Analyzer 针对 WatchGuard 防火墙设备的报告功能具有一系列功能,使您能够增强网络安全。WatchGuard 日志分析器软件,可让…...

Web自动化测试——XAPTH高级定位

XAPTH高级定位 一、xpath 基本概念二、xpath 使用场景三、xpath 相对定位的优点四、xpath 定位的调试方法五、xpath 基础语法(包含关系)六、xpath 顺序关系(索引)七、xpath 高级用法1、[last()]: 选取最后一个2、[属性名属性值 an…...

CentOS 7 安装 Nginx

前言 最近,在公司经常会进行项目的部署,但是服务器环境都是导师已经搭建好了的,我就是将项目文件放到特定目录。于是,周末在家就进行了 Nginx 的安装学习。之前,在 Windows 上使用过 Nginx,但是在 Linux 环…...

Databend 开源周报第 91 期

Databend 是一款现代云数仓。专为弹性和高效设计,为您的大规模分析需求保驾护航。自由且开源。即刻体验云服务:https://app.databend.cn 。 Whats On In Databend 探索 Databend 本周新进展,遇到更贴近你心意的 Databend 。 新数据类型&…...

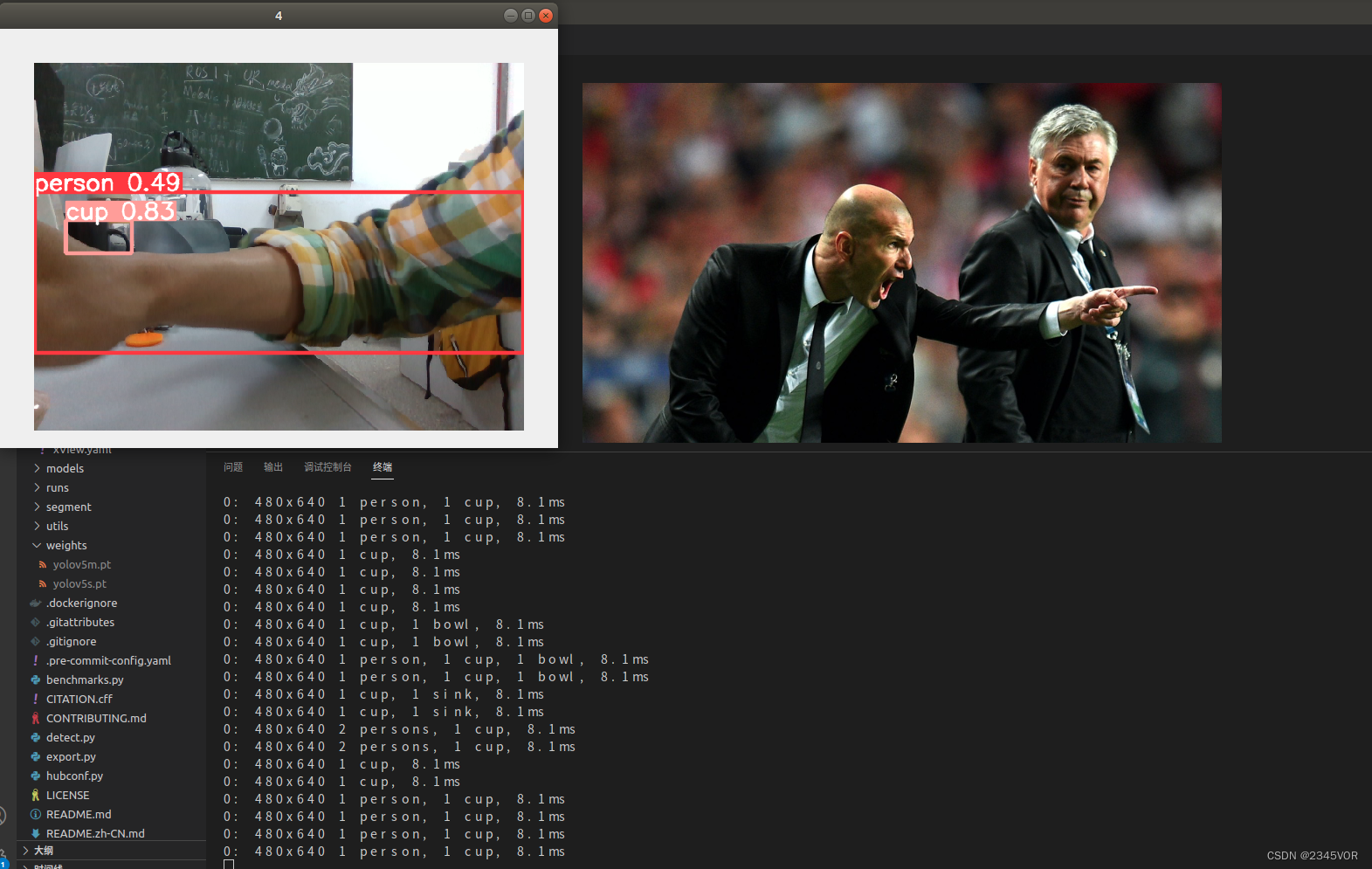

【Ubuntu18.04使用yolov5教程】

欢迎大家阅读2345VOR的博客【Ubuntu18.04使用yolov5教程】🥳🥳🥳2345VOR鹏鹏主页: 已获得CSDN《嵌入式领域优质创作者》称号👻👻👻,座右铭:脚踏实地,仰望星空…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

-----深度优先搜索(DFS)实现)

c++ 面试题(1)-----深度优先搜索(DFS)实现

操作系统:ubuntu22.04 IDE:Visual Studio Code 编程语言:C11 题目描述 地上有一个 m 行 n 列的方格,从坐标 [0,0] 起始。一个机器人可以从某一格移动到上下左右四个格子,但不能进入行坐标和列坐标的数位之和大于 k 的格子。 例…...

Java - Mysql数据类型对应

Mysql数据类型java数据类型备注整型INT/INTEGERint / java.lang.Integer–BIGINTlong/java.lang.Long–––浮点型FLOATfloat/java.lang.FloatDOUBLEdouble/java.lang.Double–DECIMAL/NUMERICjava.math.BigDecimal字符串型CHARjava.lang.String固定长度字符串VARCHARjava.lang…...

中的KV缓存压缩与动态稀疏注意力机制设计)

大语言模型(LLM)中的KV缓存压缩与动态稀疏注意力机制设计

随着大语言模型(LLM)参数规模的增长,推理阶段的内存占用和计算复杂度成为核心挑战。传统注意力机制的计算复杂度随序列长度呈二次方增长,而KV缓存的内存消耗可能高达数十GB(例如Llama2-7B处理100K token时需50GB内存&a…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...

R 语言科研绘图第 55 期 --- 网络图-聚类

在发表科研论文的过程中,科研绘图是必不可少的,一张好看的图形会是文章很大的加分项。 为了便于使用,本系列文章介绍的所有绘图都已收录到了 sciRplot 项目中,获取方式: R 语言科研绘图模板 --- sciRplothttps://mp.…...

人工智能--安全大模型训练计划:基于Fine-tuning + LLM Agent

安全大模型训练计划:基于Fine-tuning LLM Agent 1. 构建高质量安全数据集 目标:为安全大模型创建高质量、去偏、符合伦理的训练数据集,涵盖安全相关任务(如有害内容检测、隐私保护、道德推理等)。 1.1 数据收集 描…...

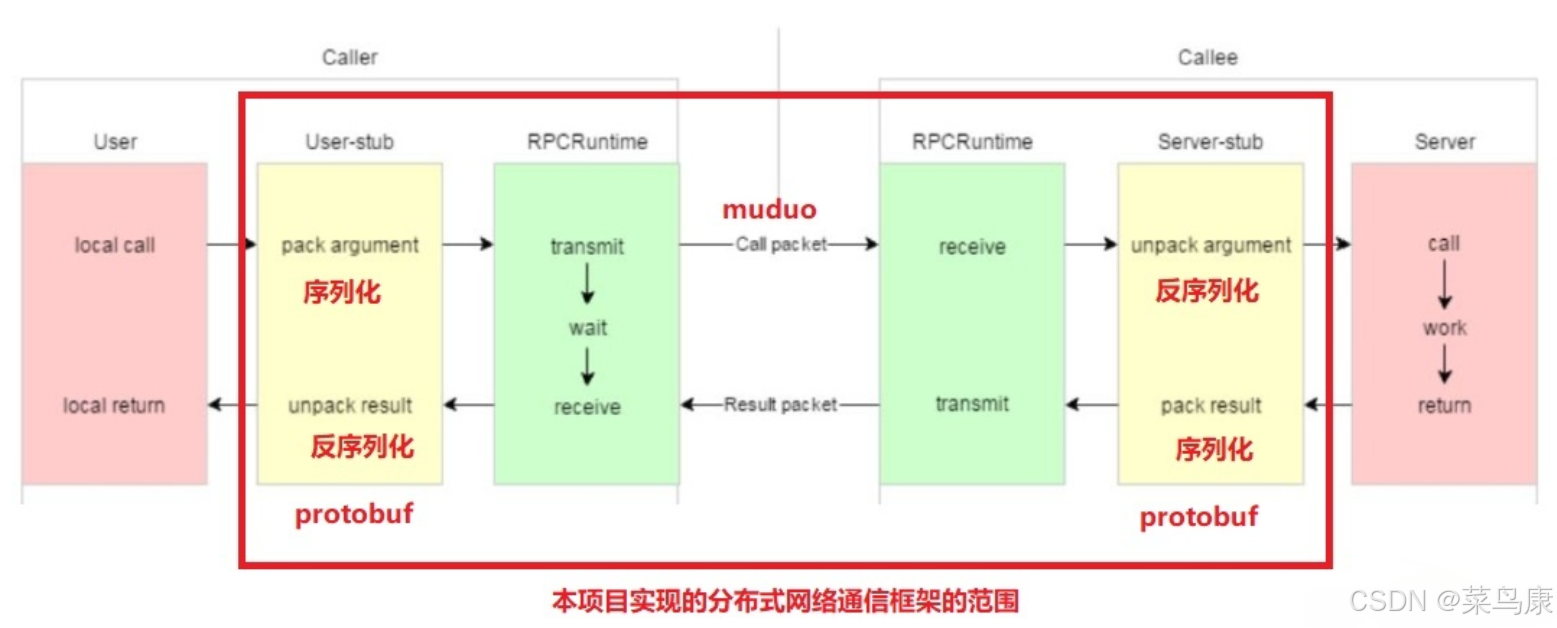

C++实现分布式网络通信框架RPC(2)——rpc发布端

有了上篇文章的项目的基本知识的了解,现在我们就开始构建项目。 目录 一、构建工程目录 二、本地服务发布成RPC服务 2.1理解RPC发布 2.2实现 三、Mprpc框架的基础类设计 3.1框架的初始化类 MprpcApplication 代码实现 3.2读取配置文件类 MprpcConfig 代码实现…...

绕过 Xcode?使用 Appuploader和主流工具实现 iOS 上架自动化

iOS 应用的发布流程一直是开发链路中最“苹果味”的环节:强依赖 Xcode、必须使用 macOS、各种证书和描述文件配置……对很多跨平台开发者来说,这一套流程并不友好。 特别是当你的项目主要在 Windows 或 Linux 下开发(例如 Flutter、React Na…...