云安全之访问控制的常见攻击及防御

访问控制攻击概述

访问控制漏洞即应用程序允许攻击者执行或者访问某种攻击者不具备相应权限的功能或资源。

常见的访问控制可以分为垂直访问控制、水平访问控制及多阶段访问控制 (上下文相关访问控制),与其相应的访问控制漏洞为也垂直越权漏洞(普通用户可以访问或执行只有管理员才具有权限访问或执行的资源或功能),水平越权漏洞(某一用户可以访问或执行另一个用户才有权限访问或执行的资源或功能)及多阶段越权漏洞(某个操作可能需要多个步骤,比如银行转账,攻击者可能跳过前面步骤直接执行最后的步骤)

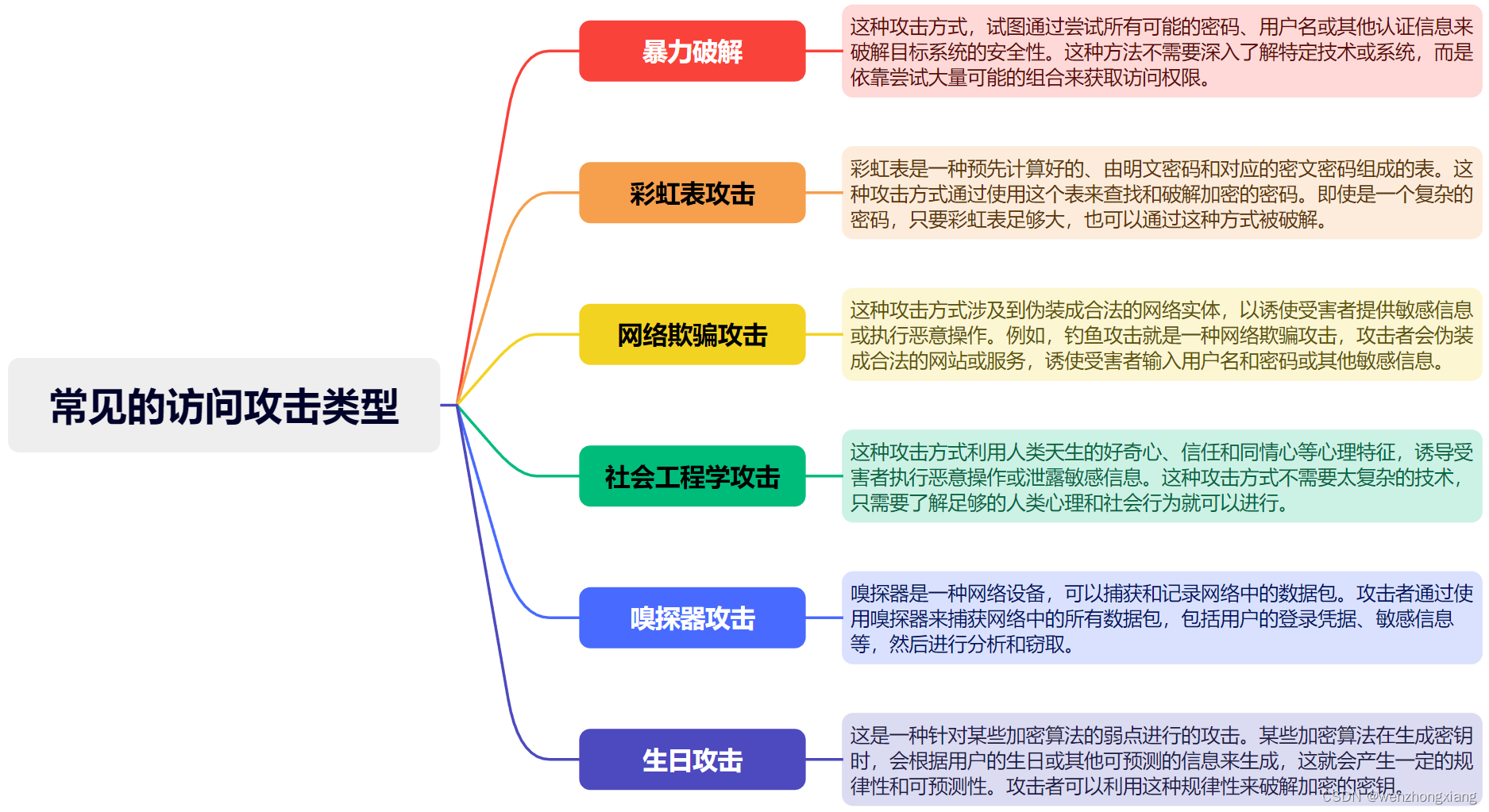

访问控制攻击类型与防御策略

常见的访问攻击类型

- 暴力破解

- 彩虹表攻击

- 网络欺骗攻击

- 社会工程学攻击

- 嗅探器攻击

- 生日攻击

具体攻击类型介绍:

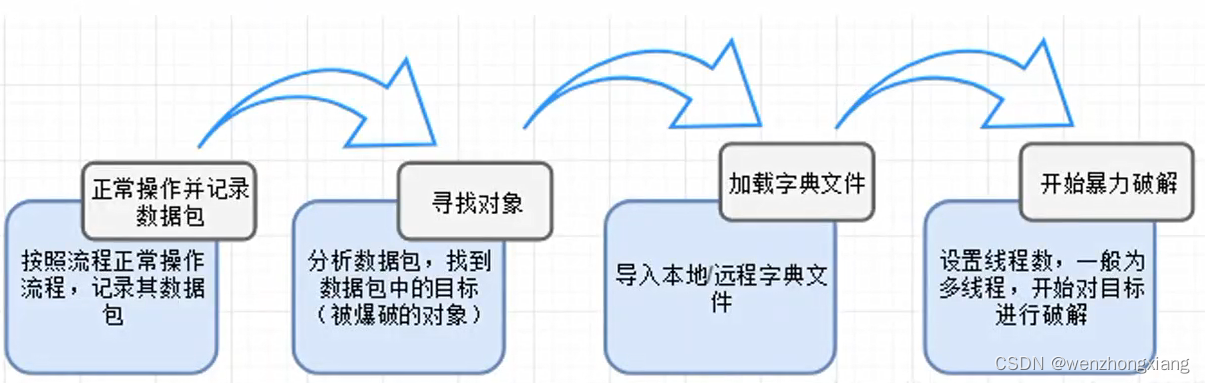

暴力破解

概念:暴力破解攻击是指攻击者通过系统的组合所有可能性(例如登录时用的账户名.密码),尝试所有的可能性破解用户的账户名.密码等敏感信息,攻击者会经常使用自动化脚本组合出正确的用户名和密码。

暴力破解可分为纯粹式暴力破解和字典式暴力破解,一般暴力破解工具都会同时实现这两种暴力破解方式。

常见形式:

字典攻击

字典攻击是攻击者使用一个攻击者认为可能会用在口令中的单词字典,攻击者试图重现这种口令选择的方法,从输入字典中抽出单词并且使用各种变形规则对输入的单词进行处理,用经过变形后的单词进一步匹配目标口令。对于一个成功的字典攻击它需要最原始的单词成为攻击者的输入字典,并且攻击者对字典使用正确的字处理规则。

字典攻击在下面的情况下会失效

1.目标口令的创建规则并不是攻击者猜测的容易受到攻击的规则。比如一些网站、系统推荐的随机口令

2.攻击者输入的字典不够全面不包含目标口令中的基本单词

3.攻击者使用变形规则并没有包含目标口令所使用的规则

彩虹表攻击

概念:彩虹表攻击只是批处理字典攻击的一种具体实现,它的主要特点是“以时间换空间”意思是查表时间变长了,但所需存储空间减少了。一般获取了密码数据后,hacker通常要么穷举密码后将哈希值比对,但耗时长,要么提前生成可能密码与哈希串的对照表并存储后查询但占用空间大。而彩虹表作为一种破解哈希算法的技术,是跨平台的密码破解器。其原理是组合了暴力法和查表法,并在这两者之中取得一个折中,用我们可以承受的时间和存储空间进行破解。

彩虹表的获取

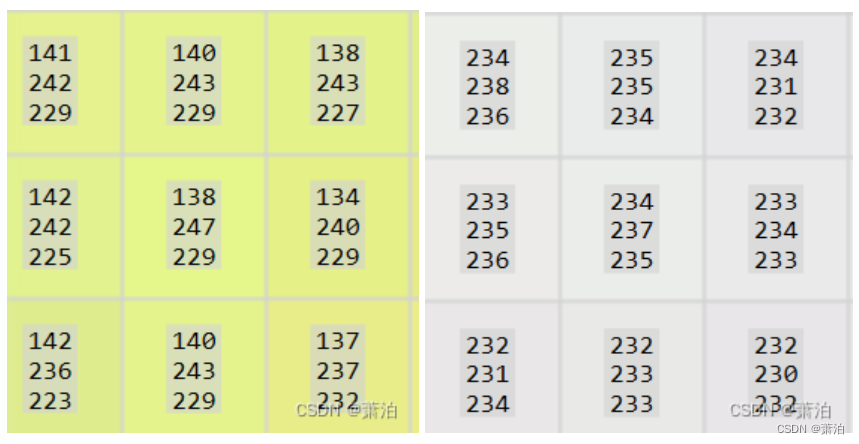

可以自己编程生成彩虹表,也可以使用RainbowCrack或Cain等软件来生成。彩虹表的生成时间与字符集的大小、哈希链的长度成正比,如下图中“7位密码、全部字符集.哈希链长度为2万”的彩虹表大小为32G,本地生成大约需要332天,而从网上下载只需要2个小时左右,主流的彩虹表的大小普遍在100G以上,想要自己生成是几乎不可能的事,因此建议直接从网上下载。

暴力破解和彩虹表攻击的区别与联系

纯粹式暴力破解

是指在要输入密码时,临时按照设定的长度、选定的字符集生成用于测试的密码。

纯粹式暴力破解就好像是地毯式搜索,如果密码在设定的密码集内那么一定是可以找出来的字典暴力破解,就是将出现频率最高的密码保存到文件中,这文件就是字典,暴破时就使用字典中的这些密码去猜解。字典式暴力破解较纯粹式暴力破解,使用了较小的命中率损失节省了较多的时间。

彩虹表攻击

狭义上,彩虹表一般是指以“hash值:原始值”为行组成的文件,如下图所示。彩虹表攻击是指,拿着获取到的hash值通过查询彩虹表找出其原始值的攻击方式。

暴力破解和彩虹表攻击宽泛来说都属于口令破解,但他们使用的场景完全是不一样的.

暴力破解:完全不知道密码----通过系统提供的认证接口不断认证----获取原始口令----处于进入系统前;

彩虹表攻击:已知密码hash值----通过自己的工具及彩虹表不断查找----获取原始口令----处于进入系统后

暴力破解防御

设计安全的验证码(安全的流程+复杂而又可用的图形)在前端生成验证码后端能验证验证码的情况下,对验证码有效期和次数进行限制是非常有必要的,在当前的安全环境下,简单的图形已经无法保证安全了,所以我们需要设计出复杂而又可用的图形;

对认证错误的提交进行计数并给出限制,比如连续5次密码错误,锁定两小时,验证码用完后销毁,这个在上面提到过,能有效防止暴力破解,还有验证码的复杂程度;

必要的情况下,使用双因素认证token是在后端代码中的一组随机生成数,在每次登陆时,会有一组隐藏的随机数加在登录账号和密码上进行验证,从而增强安全性。

彩虹表攻击防御

最有效的方法就是“加盐”即在密码的特定位置插入特定的字符串,这个特定字符串就是“盐”加盐后的密码经过哈希加密得到的哈希串与加盐前的哈希串完全不同,黑客用彩虹表得到的密码根本就不是真正的密码。即使黑客知道了“盐”的内容、加盐的位置,还需要对H函数和R函数进行修改彩虹表也需要重新生成,因此加盐能大大增加利用彩虹表攻击的难度。

网络欺骗攻击

概念:网络欺骗就是通过欺骗使入侵者相信信息系统是有价值的、有可利用漏洞的并且具有一些可攻击窃取的资源(资源是伪造的或者不重要的),将入侵者引向这些错误的资源。增加入侵者的工作量、复杂度、不确定性,使入侵者不知道自己是否有效或成功。而且,它允许防护者跟踪入侵者的行为,并在入侵者之前修补系统的安全漏洞。

常见形式:

ARP欺骗:

ARP(地址解析协议)是在仅知道主机的IP地址时确定其物理地址的一种协议。因为IPV4和以太网的广泛使用。其主要是将IP地址翻译为以太网的MAC地址。但也能在ATM(异步传输)和FDDI(光纤分布式数据接口)IP网络中使用。局域网的网络流通不是根据IP地址进行,而是根据MAC地址进行传输,计算机是根据MAC地址来识别一台机器。区域内A要向主机B发送报文,会查询本地的ARP缓存表,找到B的ip地址对应的MAC的地址后进行数据的传输。如果没有找到B的ip对应的MAC地址,A会广播一条ARP请求报文(携带主机B的IP地址),网上的所有主机都会收到ARP请求,但只有主机B在识别自己的IP地址并向A发送一个ARP响应报文。其中包含B的MAC地址,A接收到B的应答后会更新自己ARP缓存。然后在使用这个MAC地址发送数据。ARP欺骗主要分为单向欺骗和双向欺骗。

IP地址欺骗:

IP地址欺骗是指再行动产生的IP数据包为伪造的源P地址,为了冒充其他的系统或者发件人的身份。这是一种入侵的攻击形式。入侵者使用一台电脑上网,借用另一台机器的IP地址,从而冒充另外一台机器和服务器打交道。IP欺骗的实质就是伪造IP,就是让一台计算机扮演另外一台计算机,利用主机之间的信任关系来达到欺骗的目的。如果两台计算机之间的信任关系是基于IP地址建立的,那么就可以使用rlogin命令登录到该主机上,不需要通过任何口令的验证,这就是IP欺骗最根本的理论依据。

IP欺骗的过程如下:先选定目标主机,且其信任模式已被发现,并找到一台被目标主机信任的主机。一旦发现被信任的主机,为了实现伪装,会使其丧失工作能力。因为在攻击者要代替被信任主机过程中要确保真正被信任的主机不能接收任何有效的网络数据,否则就会被拆穿。在被信任主机丧失工作能力以后伪装成为被信任主机,同时建立起与目标主机基于地址验证的应用连接。如果成功可以用一些简单的命令来方式后门,从而进行非授权的操作。

DNS欺骗:

冒充域名服务器,把要查询的IP地址设置成为攻击者的IP地址,用户上网就是能看见攻击者的主页而不是想要查看的网站主页了,这就是DNS欺骗的基本原理,DNS欺骗并不是真正的"黑掉”了对方的网站,只是冒名顶替、招摇撞骗罢了。

电子邮件欺骗:电子邮件欺骗(email spoofing)就是伪造电子邮件头,导致信息看起来是源于某个人或某个地址,而实际上不是真正的源地址。垃圾邮件的发布者通常使用欺骗和恳求的方式尝试让收件人打开邮件,并尽最大可能让收件人回复。

WEB欺骗:

WEB欺骗是一种电子信息欺骗,攻击者在其中创造了整个web世界的一个令人信服但是完全错误的拷贝。错误的web看起来是十分逼真,拥有相同的网页和链接。然而,攻击者控制者错误的web站点,这样受攻击者浏览器和和web之间的所有网络信息就完全被攻击者截获,其工作原理就是一个过滤器。

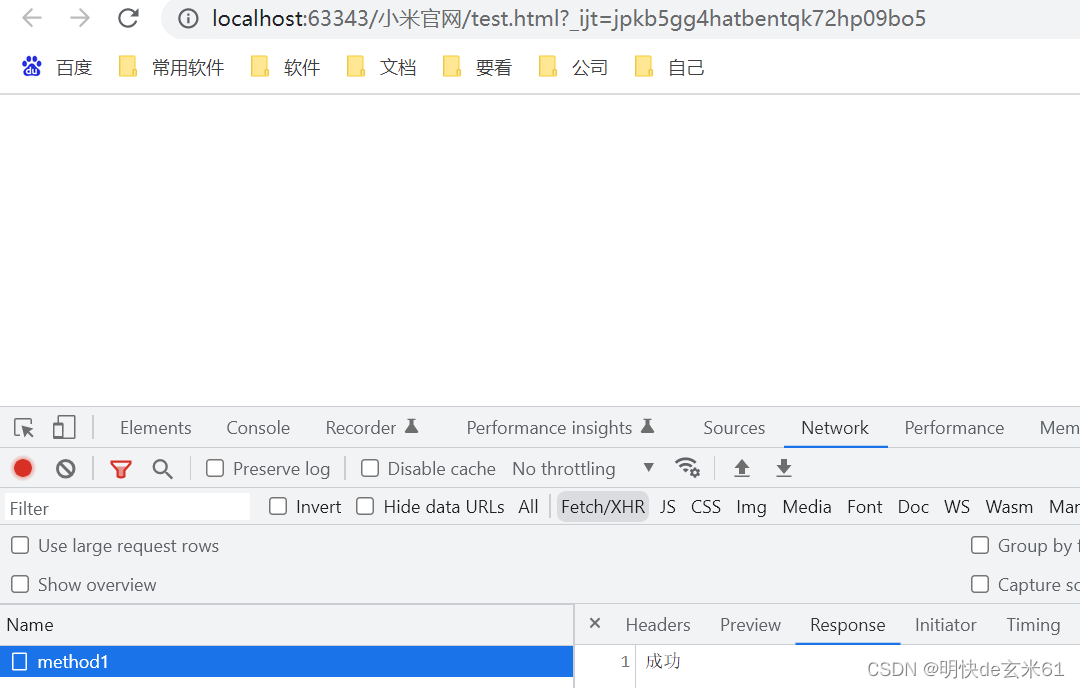

网络钓鱼攻击

概念:网络欺骗是黑客经常使用的一种攻击方式,也是一中隐蔽性较高的网络攻击方式。这里以网络钓鱼为例,来介绍攻击过程和防御措施。

钓鱼攻击采用多种技术,使一封电子邮件信息或网页的显示同其运行表现出欺骗性差异。以下为些常见的攻击技术:

- 复制图片和网页设计、相似的域名

- URL隐藏

- IP地址

- 欺骗性的超链接

- 隐藏提示

- 弹出窗口

- 社会工程

网络钓鱼攻击防御

- 不要轻易在网站上留下自己身份的任何资料,包括手机号、身份证号、银行卡号等.

- 不要轻易在网上传输自己的隐私资料。不要轻易相信网上的消息,除非得到权威机构的证明;

- 不要轻易在网站注册时透露自己的真实资料。

- 如果涉及金钱交易、商业合同、工作安排等重大事项,不要仅仅只通过网络完成,有心的骗子会利用进行欺诈;

- 不要轻易相信通过电子邮件、网络论坛等发布的中奖信息、促销信息等,除非得到另外途径的证明。

- 其他网络安全防范措施。一是安装防火墙和防病毒软件,并经常升级;二是注意经常给系统打补丁,堵塞软件漏洞;三是禁止浏览器运行JavaScript和ActiveX代码,四是不浏览未知网站或安装未知软件;五是提高自我保护意识,尽量避免在网吧等公共网站上浏览涉及隐私的网站或者服务。

社会工程学攻击

概念:普通的黑客攻击,一般来说,普通的黑客攻击采用的还是比较传统的方式,最开始是信息采集,就是搜集关于你或者你的公司一切信息,如人员信息了,邮箱服务器后缀名等等。这些都可以运用一些自动化的扫描工具能够搜集完成,完成之后会有一台专门存储这些信息的服务器来记录信息,并且能够和团队的其他人实现信息的分享。下一步就是扫面所有相关系统的漏洞,以便于以后利用。找到漏洞之后再进行下一步的渗透。

这是传统的渗透攻击,那么社会工程学攻击是什么样的呢?比方说,你的电脑系统铜墙铁壁非常完美,所有的漏洞都已打好补丁,没有任何漏洞可以被利用,你肯定以为这样的系统是绝对的安全,完全可以防止黑客的入侵。但是,这时有一个技术就产生了,就是的社会工程学攻击。

社会工程学攻击防御

- 培训员工:定期对员工进行安全意识培训,教育他们如何识别和应对社会工程学攻击。培训应包括常见的社会工程学技巧,例如利用电子邮件、电话、社交媒体等手段进行欺诈和诈骗。

- 制定严格的安全政策:制定明确的安全政策和规定,并确保员工了解和遵守这些规定。例如,禁止将敏感信息发送到个人电子邮件或非公司认可的通信渠道中。

- 建立安全的IT环境:采用安全的加密技术来保护数据和通信。例如,使用强密码、多因素身份验证和加密通信等。

- 做好用户管理:限制用户权限和访问敏感数据的权限。对于离职员工或承包商,及时撤销其访问权限。

- 监控和记录:对重要数据和系统进行监控和记录,以便及时发现异常行为和事件。

- 加强安全审计:定期进行安全审计,确保系统没有漏洞或后门程序。

- 保护知识产权:制定知识产权政策和规定,以防止公司机密或敏感信息被外部人员获取或利用。

- 建立应急响应计划:制定应急响应计划以应对社会工程学攻击事件。该计划应包括如何识别、隔离、恢复和追踪攻击者的步骤。

- 寻求专业帮助:如果您的公司或组织经常受到社会工程学攻击,您可以考虑寻求专业的安全咨询或服务来帮助加强您的安全防御。

嗅探器攻击

概念:嗅探器(sniffer)是利用计算机的网络接口截获目的地为其他计算机的数据报文的一种技术。它工作在网络的底层,把网络传输的全部数据记录下来。 嗅探器可以帮助网络管理员查找网络 漏洞和检测网络性能.嗅探器可以分析网络的流量,以便找出所关心的网络中潜在的问题。

嗅探器攻击防御

| 在以太网中 | 尽量在网络中使用交换机和路由器 对在网络中传输的数据进行加密 划分VLAN(虚拟局域网) 布置入侵检测系统(IDS、入侵防御系统IPS)、网络防墙等安全设备强化安全策略,加强员工安全培训和管理工作. 在内部关键位置布置防火墙和IDS,防止来自内部的嗅探 |

| 在无线局域网中 | 禁止SSID广播 对数据进行加密 使用MAC地址过滤,强制访问控制使用定向天线 采取屏蔽无线信号方法,将超出使用范围的无线信号屏蔽 使用无线嗅探软件实时监控无线局域网中无线访问点(AP)和无线客户连入情况 |

生日攻击

概念:生日攻击是利用概率论中的生日问题,找到冲突的Hash值,伪造报文,使身份验证算法失效

场景假设:

假设要对一个合同文件进行签名,然后把合同文件和签名一起发送给接收者。签名的方法:计算文件的哈希值(m位),然后使用A的私钥对这个哈希值进行加密。接收者使用A的公钥进行解密,然后比较哈希值,这样他就能确认: 接收到的合同文件是A发送的 (因为:可以使用A的公钥对加密的哈希值进行解密)合同文件未被修改过 (因为:解密的哈希值与合同文件的哈希值相同)攻击者B想要伪造份假合同文件,然后发送给接收者,并使接收者仍然相信: 接收到的合同文件是A发送的 (要求:必须能用A的公钥对加密的哈希值进行解密)合同文件未被修改过 (要求:解密的哈希值与合同文件的哈希值相同)。

生日攻击的防御

1.使用安全的哈希算法:安全的哈希算法生成的哈希值有足够多的位数。这样,攻击者在寻找两个具有相同哈希值的文件时就会非常困难

2.加盐:在为文件签名之前,先向文件添加一个随机值,然后计算哈希值,再将文件、签名和随机值一起发送给接收者。这样,攻击者必须找出具有特定哈希值的伪造文件,这非常困难。

3.改动文件:在为文件签名之前,对文件做少许改动。这样,攻击者必须找出具有特定哈希值的伪造文件,这非常困难。

相关文章:

云安全之访问控制的常见攻击及防御

访问控制攻击概述 访问控制漏洞即应用程序允许攻击者执行或者访问某种攻击者不具备相应权限的功能或资源。 常见的访问控制可以分为垂直访问控制、水平访问控制及多阶段访问控制 (上下文相关访问控制),与其相应的访问控制漏洞为也垂直越权漏洞(普通用户可以访问或…...

Java编程技巧:跨域

目录 1、跨域概念2、后端CORS(跨域资源共享)配置原理3、既然请求跨域了,那么请求到底发出去没有?4、通过后端CORS(跨域资源共享)配置解决跨域问题代码4.1、SpringBoot(FilterRegistrationBean&a…...

react create-react-app 配置less

环境信息: create-react-app:v5 react:18.2.0 node:18.16.0 如果你不必须使用 less 建议直接使用scss。 因为less配置会遇到很多问题。 配置less过程: 如果你只需要 sass的话,就可以直接使用sass。因为默认配置了scss。 npm、yarn、cnpm、…...

树的表示——孩子兄弟表示法

从图中可以看出,树的每个结点,都有不确定的指向他们的孩子的节点,如果我们定义这样一个结构体来便是数的结构的话: struct TreeNode { int val; struct TreeNodep1; struct TreeNodep1; … }; 是不能够表示一棵树的,因…...

Windows11安装MySQL8.1

安装过程中遇到任何问题均可以参考(这个博客只是单纯升级个版本和简化流程) Windows安装MySQL8教程-CSDN博客 到官网下载mysql8数据库软件 MySQL :: Download MySQL Community Server 下载完后,解压到你需要安装的文件夹 其中的配置文件内容了如下 [mysqld]# 设置3306端口po…...

Linux编程——经典链表list_head

1. 关于list_head struct list_head是Linux内核定义的双向链表,包含一个指向前驱节点和后继节点的指针的结构体。其定义如下: struct list_head {struct list_head *next, *prev; //双向链表,指向节点的指针 };1.1 链表的定义和初始化 有两…...

基于51单片机NEC协议红外遥控发送接收仿真设计( proteus仿真+程序+原理图+报告+讲解视频)

基于51单片机NEC协议红外遥控发送接收仿真设计 讲解视频1.主要功能:2.仿真3. 程序代码4. 原理图5. 设计报告6. 设计资料内容清单&&下载链接 基于51单片机NEC协议红外遥控发送接收仿真设计 51单片机红外发送接收仿真设计( proteus仿真程序原理图报告讲解视频…...

Jmeter分布式压力测试

目录 1、场景 2、原理 3、注意事项 4、slave配置 5、master配置 6、脚本执行 1、场景 在做性能测试时,单台机器进行压测可能达不到预期结果。主要原因是单台机器压到一定程度会出现瓶颈。也有可能单机网卡跟不上造成结果偏差较大。 例如4C8G的window server机…...

Rust :mod.rs和lib.rs中use的作用

一、mod.rs和lib.rs mod.rs往往是把同一目录下的n个rs文件综合在一起的有效方式; lib.rs是一个库或子库层次综合在一起的有效方式; 下面举个实例来说明。生成一个rusttoc本地库(由cargo new rusttoc --lib所生成),目录…...

ISP图像信号处理——平场校正介绍以及C++实现

参考文章1:http://t.csdn.cn/h8TBy 参考文章2:http://t.csdn.cn/6nmsT 参考网址3:opencv平场定标 - CSDN文库 平场校正一般先用FPN(Fixed Pattern Noise)固定图像噪声校正,即暗场校正;再用PRNU(Photo Response Non Uniformity)…...

【深入了解Java String类】

目录 String类 常用方法 字符串的不可变性 String的内存分析 StringBuilder类 解释可变和不可变字符串 常用方法 面试题:String,StringBuilder,StringBuffer之间的区别和联系 String类的OJ练习 String类 【1】直接使用,…...

基于SpringBoot的知识管理系统

目录 前言 一、技术栈 二、系统功能介绍 用户管理 文章分类 资料分类 文章信息 论坛交流 资料下载 三、核心代码 1、登录模块 2、文件上传模块 3、代码封装 前言 随着信息互联网信息的飞速发展,无纸化作业变成了一种趋势,针对这个问题开发一个…...

Pytorch基础:Tensor的reshape方法

在Pytorch中,reshape是Tensor的一个重要方法,它与Numpy中的reshape类似,用于返回一个改变了形状但数据和数据顺序和原来一致的新Tensor对象。注意:此时返回的数据对象并不一定是新的,这取决于应用此方法的Tensor是否是…...

【数据库——MySQL】(13)过程式对象程序设计——存储函数、错误处理以及事务管理

目录 1. 存储函数2. 存储函数的应用3. 错误处理4. 抛出异常5. 事务处理6. 事务隔离级7. 应用实例参考书籍 1. 存储函数 要 创建 存储函数,需要用到 CREATE 语句: CREATE FUNCTION 存储函数名([参数名 类型, ...])RETURNS 类型[存储函数体]注意࿱…...

Spring Boot的魔法:构建高性能Java应用

文章目录 Spring Boot:简化Java开发Spring Boot的性能优势1. 内嵌服务器2. 自动配置3. 起步依赖4. 缓存和优化5. 异步处理 实际示例:构建高性能的RESTful API总结 🎉欢迎来到架构设计专栏~Spring Boot的魔法:构建高性能Java应用 ☆…...

兼容性测试 (Compatibility Testing, CT))

如何做好测试?(七)兼容性测试 (Compatibility Testing, CT)

1. 兼容性测试介绍 兼容性测试 (Compatibility Testing, CT)是一种软件测试方法,旨在验证应用程序在不同操作系统、浏览器、设备和网络环境下的正确运行和一致性。对于网上购物系统来说,兼容性测试非常重要,因为用户可能使用各种不同的设备和…...

经典循环神经网络(一)RNN及其在歌词数据集上的应用

经典循环神经网络(一)RNN及其在歌词数据集上的应用 1 RNN概述 在深度学习兴起之前,NLP领域一直是统计模型的天下,例如词对齐算法GIZA,统计机器翻译开源框架MOSES等等。在语言模型方向,n-gram是当时最为流行的语言模型方法。n-gr…...

docker+mysql+flask+redis+vue3+uwsgi+docker部署

首先拉取mysql的镜像,这里用的mysql5.7.6 docker pull mysql:5.7.6 镜像拉取完成后启动: docker run --name my-mysql -d -p 3306:3306 -v /usr/local/my-mysql/conf:/etc/mysql/conf.d -v /usr/local/my-mysql/data:/var/lib/mysql -e MYSQL_ROOT_PA…...

Spring boot接收zip包并获取其中excel文件的方法

1、问题 工作中遇到一个需求,接收一个zip包,读取其中的excel文件并处理,减少用户多次选择目录和文件的痛点,该zip包包含多级目录 2、依赖 需要用到apache的Workbook类来操作Excel,引入以下依赖 <dependency>&l…...

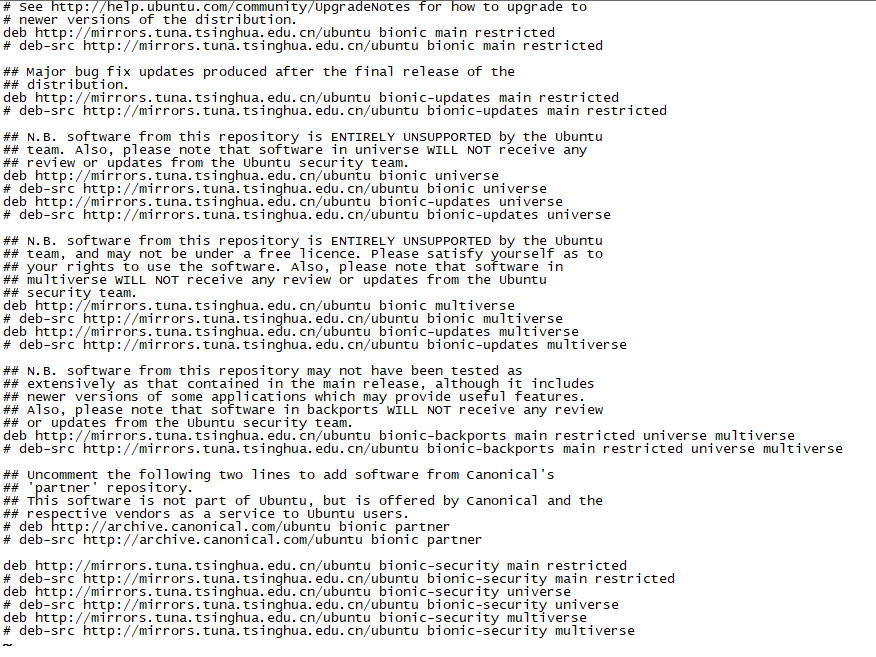

Ubuntu镜像源cn.arichinve.ubuntu.com不可用原因分析和解决

文章目录 Ubuntu查看系统版本Ubuntu更新系统不能更新Ubuntu查看APT更新源配置cn.archive.ubuntu.com已经自动跳转到清华镜像站Ubuntu变更镜像源地址备份原文件批量在VIM中变更 Ubuntu国内镜像站推荐推荐阅读 今天想要在Ubuntu环境下搭建一个测试环境,进入Ubuntu系统…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

Ubuntu系统下交叉编译openssl

一、参考资料 OpenSSL&&libcurl库的交叉编译 - hesetone - 博客园 二、准备工作 1. 编译环境 宿主机:Ubuntu 20.04.6 LTSHost:ARM32位交叉编译器:arm-linux-gnueabihf-gcc-11.1.0 2. 设置交叉编译工具链 在交叉编译之前&#x…...

Axios请求超时重发机制

Axios 超时重新请求实现方案 在 Axios 中实现超时重新请求可以通过以下几种方式: 1. 使用拦截器实现自动重试 import axios from axios;// 创建axios实例 const instance axios.create();// 设置超时时间 instance.defaults.timeout 5000;// 最大重试次数 cons…...

图表类系列各种样式PPT模版分享

图标图表系列PPT模版,柱状图PPT模版,线状图PPT模版,折线图PPT模版,饼状图PPT模版,雷达图PPT模版,树状图PPT模版 图表类系列各种样式PPT模版分享:图表系列PPT模板https://pan.quark.cn/s/20d40aa…...

C/C++ 中附加包含目录、附加库目录与附加依赖项详解

在 C/C 编程的编译和链接过程中,附加包含目录、附加库目录和附加依赖项是三个至关重要的设置,它们相互配合,确保程序能够正确引用外部资源并顺利构建。虽然在学习过程中,这些概念容易让人混淆,但深入理解它们的作用和联…...

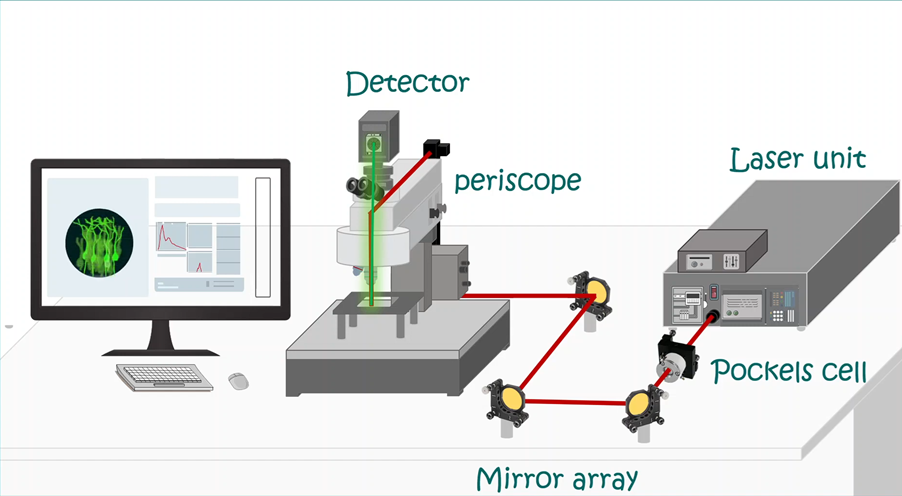

LabVIEW双光子成像系统技术

双光子成像技术的核心特性 双光子成像通过双低能量光子协同激发机制,展现出显著的技术优势: 深层组织穿透能力:适用于活体组织深度成像 高分辨率观测性能:满足微观结构的精细研究需求 低光毒性特点:减少对样本的损伤…...

数学建模-滑翔伞伞翼面积的设计,运动状态计算和优化 !

我们考虑滑翔伞的伞翼面积设计问题以及运动状态描述。滑翔伞的性能主要取决于伞翼面积、气动特性以及飞行员的重量。我们的目标是建立数学模型来描述滑翔伞的运动状态,并优化伞翼面积的设计。 一、问题分析 滑翔伞在飞行过程中受到重力、升力和阻力的作用。升力和阻力与伞翼面…...

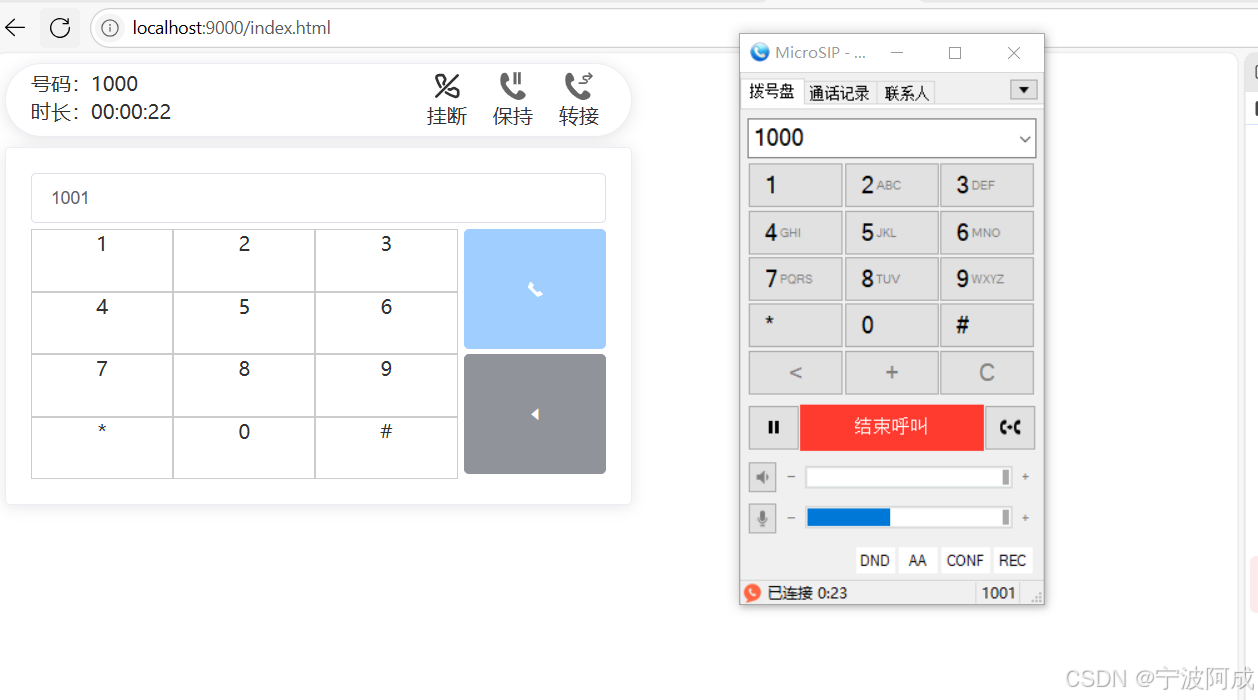

通过MicroSip配置自己的freeswitch服务器进行调试记录

之前用docker安装的freeswitch的,启动是正常的, 但用下面的Microsip连接不上 主要原因有可能一下几个 1、通过下面命令可以看 [rootlocalhost default]# docker exec -it freeswitch fs_cli -x "sofia status profile internal"Name …...

API网关Kong的鉴权与限流:高并发场景下的核心实践

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 引言 在微服务架构中,API网关承担着流量调度、安全防护和协议转换的核心职责。作为云原生时代的代表性网关,Kong凭借其插件化架构…...

云原生周刊:k0s 成为 CNCF 沙箱项目

开源项目推荐 HAMi HAMi(原名 k8s‑vGPU‑scheduler)是一款 CNCF Sandbox 级别的开源 K8s 中间件,通过虚拟化 GPU/NPU 等异构设备并支持内存、计算核心时间片隔离及共享调度,为容器提供统一接口,实现细粒度资源配额…...