联合基于信息论的安全和隐蔽通信的框架

这个标题很帅

- abstract

- introduction

- system model

- PROPOSED JOINT OPTIMIZATION OF ITS AND COVERT TRANSMISSION RATE

- 信息论安全 (ITS)

- 隐蔽通信需要(CC)

Joint Information-Theoretic Secrecy and Covert

Communication in the Presence of an

Untrusted User and Warden

2021 IOTJ

主要创新点总结:

1 到Bob和到Carol的信号的功率分配或者时隙分配。

2 由于Willie到其他的窃听的信道Willie仅仅知道其分布(假设所有信道都仅仅知道其分布),由于其不确定性带来概率的推导。

3 目标函数既包含传统安全又包含隐蔽如何进行解耦?

abstract

在本文中,我们研究了单输入多输出(SIMO)系统中的联合信息论保密性和隐蔽通信,其中发射器(Alice)与两个合法用户(Bob 和 Carol)进行通信。我们认为网络中还存在不受信任的用户和典狱长节点,试图分别攻击与 Bob 和 Carol 的安全和隐蔽通信。具体来说,Bob 需要安全通信,以便他来自 Alice 的消息不会被不受信任的用户解码,而 Carol 需要隐蔽通信,以便她来自 Alice 的消息不会被典狱长检测到。为此,我们认为 Alice 在选定的时隙内传输 Carol 的消息,以向典狱长隐藏它们,同时也在每个时隙内有争议地传输 Bob 的消息。我们制定了一个优化问题,其目的是在隐蔽通信要求和安全通信约束的情况下最大化平均速率。由于所提出的优化问题是非凸的,我们利用逐次凸逼近来获得易于处理的解决方案。此外,我们将我们提出的系统模型扩展到多天线 Alice 场景,并找到波束成形向量,以使平均和速率最大化。此外,我们考虑实际假设,即爱丽丝对典狱长的位置不完全了解,并且鲍勃和卡罗尔的信道状态信息(CSI)不完全。我们的数值示例强调,与 Bob 的不完美 CSI 相比,Carol 的不完美 CSI 对平均速率具有更不利的影响。

introduction

由于无线传输的广泛性和开放性,无线通信的安全性和隐私性正在成为网络运营商的一个关键考虑因素。一般来说,无线通信的安全保护是基于网络设计较高层中众所周知的基于密钥的方法来实现的[1]。该方法基于对无线窃听者的计算能力的特定限制,使得其无法发现分配给合法用户来解密机密信息的秘密密钥。最近,信息论保密(ITS)作为一种有前途的技术被引入,用于保护无线通信,其中不向网络强加复杂的密钥交换过程[2]。在开创性工作 [3] 中,Wyner 说明了当窃听者的信道是合法用户信道的降级版本时,发送器和接收器能够实现正的完美保密率。为此,人们提出了几种增强 ITS 的技术:传输波束成形 [4]-[6]、天线选择 [7]、[8]、协作技术 [9]-[11]、人工噪声辅助传输 [12] ]–[15],并使用功率域非正交多址接入(PD-NOMA)[16]–[18]。在 ITS 中,目标是保护机密消息的内容免遭窃听。然而,在其他出于隐私考虑的场景中,发送器和接收器的目的是向典狱长隐藏其通信的存在,这就是所谓的隐蔽通信。在隐蔽通信文献中,守望者是试图检测发送器是否在当前时隙中向接收器发送信息信号的节点。值得注意的是,当典狱长检测到信息传输的存在时,它可以对网络发起恶意攻击。

近年来,研究人员研究了各种无线通信场景中的隐蔽通信,例如物联网应用[19]、[20]、无人机(UAV)网络[21]、[22]、协作中继网络[23]-[ 26]、5G 中的设备到设备 (D2D) 通信 [27] 和 IEEE 802.11 Wi-Fi 网络 [28]。在[22]中,考虑了在存在地面节点位置不确定的无人机的情况下的隐蔽通信。刘等人。 [19]、[20] 研究了物联网网络中的隐蔽通信,并表明可以利用其他设备的干扰来支持隐蔽通信。王等人。 [23]研究了在信道不确定性的假设下存在放大转发中继的情况下的秘密通信。贪婪中继在[24]中进行了研究,其中中继除了重新传输源消息之外,还机会性地将自己的信息秘密地传输到目的地。在[28]中,研究了一种隐蔽干扰攻击,这是 IEEE 802.11 无线 LAN 中的插入攻击。这种攻击的目的是通过注入隐蔽的干扰信号来破坏数据并欺骗发射机[28]。

大多数先前的工作都假设可以访问完美的信道状态信息(CSI)。然而,在现实场景中,在没有信道估计误差的情况下获取合法节点的CSI是具有挑战性的。这是因为不完美的事件,例如反馈延迟、有限的训练功率和持续时间以及低速率反馈[10]对信道估计过程的影响。为此,Forouzesh 等人。 [29]研究了对典狱长信道分布不了解的秘密通信,而合法用户的完美 CSI 仍然可用。 [30]中提出了使用不知情的干扰机的想法,其中源可以在对手存在的情况下秘密地将数据传输到目的地。最近,Forouzesh 等人。 [31]研究并比较了单个窃听通道的 ITS 和隐蔽通信的性能,目的是最大限度地提高保密性或隐蔽率。

在本文中,我们考虑单输入多输出 (SIMO) 网络中的联合 ITS 和隐蔽通信要求,其中两个合法用户(Bob 和 Carol)向发送器 Alice 请求两种不同的安全服务,这是一种新颖的系统模型并且之前没有考虑过。此外,网络中存在两个敌方节点,即不可信用户和典狱长节点,分别执行 ITS 和隐蔽通信攻击。在这个系统模型中,Bob需要安全地接收他的消息,而Carol需要隐蔽地接收她的消息。为了实现保密,我们的目标是防止不受信任的用户解码来自 Alice 的 Bob 消息。此外,为了实现隐蔽性,我们的目标是避免典狱长检测到来自 Alice 的 Carol 消息的存在。为了实现这一点,我们认为爱丽丝在选定的时隙内传输卡罗尔的消息以向典狱长隐藏它们,而她则在每个时隙内有争议地传输鲍勃的消息。与之前的工作[30]、[33]不同,依赖于高功率干扰机进行干扰注入,我们提出的联合传输模型应用鲍勃的数据信号作为威利的干扰来支持卡罗尔的隐蔽要求。此外,Carol的数据信号在不可信用户处扮演干扰信号的角色,以支持Bob的ITS要求。基于这种方法,我们制定了一个优化问题,目的是在隐蔽性和保密性约束下最大化平均速率。由于所提出的优化问题是非凸的,因此其解决方案很棘手。因此,我们采用逐次凸逼近来凸化目标函数并获得易于处理的解。为了获得进一步的见解,我们考虑一个实际场景,其中用户的 CSI 和典狱长的位置并不完全已知。最后,提供数值示例和讨论来强调联合 ITS 和隐蔽设计见解。具体来说,我们确认可以通过我们提出的传输方案成功实现联合安全和隐蔽通信。此外,我们观察到,与 Bob 相比,Carol 的不完美 CSI 对平均速率有更大的负面影响。

我们的主要贡献总结如下:

1 我们提出了一种新的安全通信优化方案,其目的是在隐蔽性和保密性约束下最大化平均速率。我们采用逐次凸逼近来获得易于处理的解。

2 我们还考虑了实际场景,其中由于被动守护者和信道估计误差,用户的 CSI 和守护者的位置并不完全已知。我们关注最坏情况下的性能,其中我们最大化最坏通道和 Warden 位置不匹配的平均速率。我们观察到,与 Bob 相比,Carol 的不完美 CSI 对平均利率有更大的负面影响。此外,我们考虑 Alice 的多个天线,并找到最大化平均速率的波束成形向量。

system model

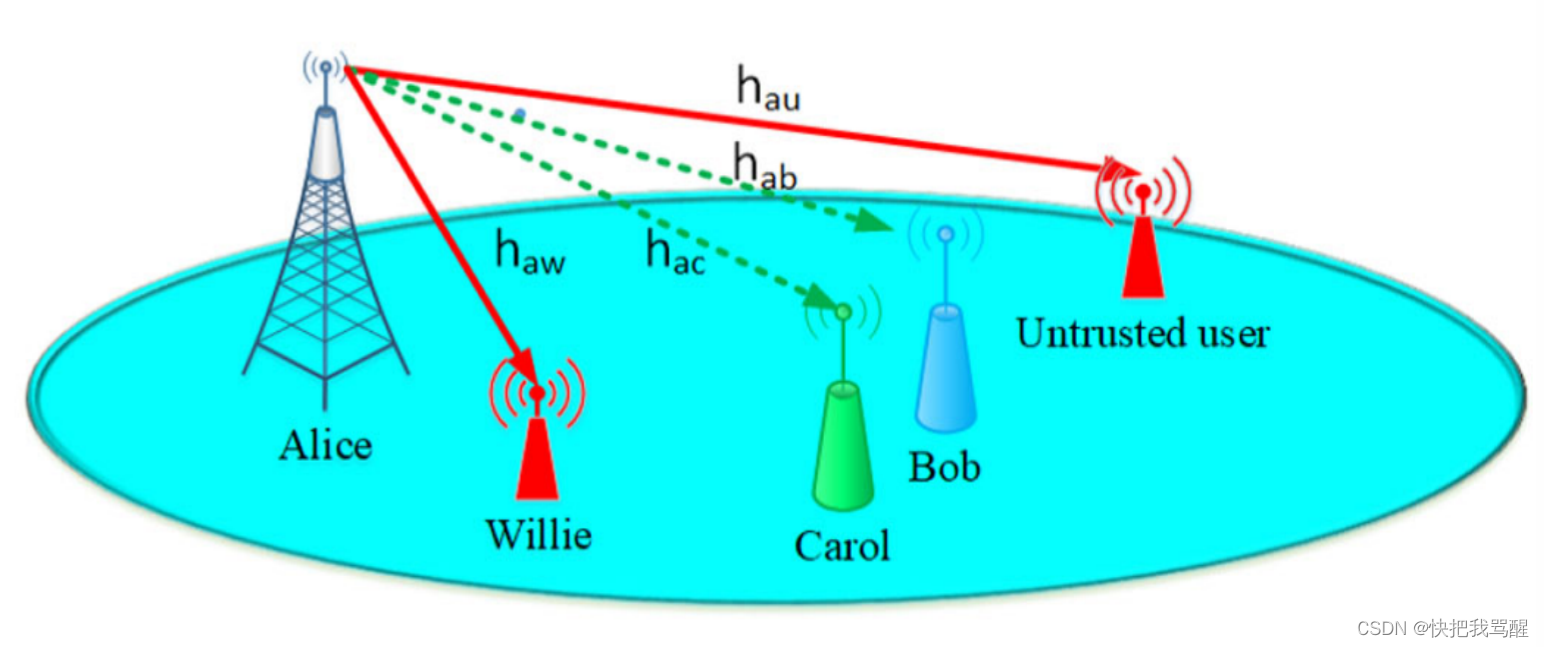

我们考虑图 1 所示的系统模型,它由一名发送者(Alice)、两名合法用户(Carol 和 Bob)、一名不受信任的用户和一名典狱长(Willie)组成。这种不受信任的用户和典狱长场景可能会出现在大型分布式系统中,其中网络中所有用户的可信度和透明度很难保证,因此发送者 Alice 需要根据合法用户的要求来调整她的通信协议网络运营商识别的潜在对手用户。 Alice 和 Bob、Alice 和 Carol、Alice 和不可信用户、Alice 和 Warden 之间的距离分别定义为 d a b d_{ab} dab、 d a c d_{ac} dac、 d a u d_{au} dau 和 d a w d_{aw} daw 。 Alice和Bob、Alice和Carol、Alice和不可信用户、Alice和warden之间的信道衰落系数分别为 h a b h_{ab} hab、 h a c h_{ac} hac、 h a u h_{au} hau和 h a w h_{aw} haw,这些信道具有零均值和单位方差的圆对称复高斯分布。我们假设所有信道系数在一帧内保持恒定,并且从一帧到另一帧独立地变化。请注意,时间帧由多个连续的时隙组成。

Alice 向 Carol 和 Bob 传输机密消息,其中一个用户 (Bob) 需要安全通信以防止不受信任的用户攻击,而另一用户 (Carol) 需要秘密通信以避免被典狱长发现。在这个系统模型中,Bob需要安全地接收他的消息,而Carol需要隐蔽地接收她的消息。为了安全传输,我们的目标是防止不受信任的用户解码来自 Alice 的 Bob 消息。此外,对于秘密通信,我们的目标是避免典狱长检测到来自 Alice 的 Carol 消息的存在。因此,Alice 采用联合 ITS 和隐蔽通信方法分别向 Bob 和 Carol 传输数据。在我们提出的方法中,Alice 根据一组预定的隐蔽通信时隙索引传输 Carol 的消息,而她则在每个数据传输时隙中有争议地传输 Bob 的消息。在所考虑的系统模型中,我们假设 Alice 知道 Bob、Carol 和不受信任用户的位置和 CSI,而 Alice 只知道典狱长的位置,不知道 CSI 信息。这是因为我们假设不受信任的用户是主动用户,知道通信网络的码本来解码来自 Alice 的传输,而典狱长是不参与任何通信的被动用户 [30]。

We consider a discrete-time channel with Q Q Q time slots, each having a length of n n n symbols, hence, the transmit signals to Carol and Bob in one time slot are x c = [ x c 1 , x c 2 , … , x c n ] \mathbf{x}_{c}=\left[x_{c}^{1}, x_{c}^{2}, \ldots, x_{c}^{n}\right] xc=[xc1,xc2,…,xcn] and x b = [ x b 1 , x b 2 , … , x b n ] \mathbf{x}_{b}=\left[x_{b}^{1}, x_{b}^{2}, \ldots, x_{b}^{n}\right] xb=[xb1,xb2,…,xbn] , respectively. Note that Alice transmits x b \mathbf{x}_{b} xb continuously while she only transmits x c \mathbf{x}_{c} xc to Carol during selected covert communication time slots. In the next section, we investigate two main cases: 1) only Carol knows the covert communication time slot indexes and 2) both Carol and Bob know the covert communication time slot indexes.

PROPOSED JOINT OPTIMIZATION OF ITS AND COVERT TRANSMISSION RATE

在秘密通信文献中,通常假设合法接收者知道 Alice 的数据传输策略。因此,Alice 在自己和合法接收者之间共享足够长度的秘密,以告知他们秘密通信策略(数据传输时隙索引)[23]、[32]、[33],而典狱长不知道这一点。在本节中,我们首先考虑鲍勃不知道卡罗尔的秘密策略,即他无权访问爱丽丝和卡罗尔的预共享秘密编码策略。下面,我们基于这个假设分析所提出的系统模型。

信息论安全 (ITS)

The received vector at node m m m (this node can be Bob, Carol, untrusted user, or warden) is given by:

y m = { p a b h a m x b d a m α / 2 + n m , Ψ 0 p a b h a m x b d a m α / 2 + p a c h a m x c d a m α / 2 + n m , Ψ 1 (1) \boldsymbol{y}_{m}=\left\{\begin{array}{ll} \frac{\sqrt{p_{a b}} h_{a m} \mathbf{x}_{b}}{d_{a m}^{\alpha / 2}}+\mathbf{n}_{m}, & \Psi_{0} \\ \frac{\sqrt{p_{a b}} h_{a m} \mathbf{x}_{b}}{d_{a m}^{\alpha / 2}}+\frac{\sqrt{p_{a c}} h_{a m} \mathbf{x}_{c}}{d_{a m}^{\alpha / 2}}+\mathbf{n}_{m}, & \Psi_{1} \end{array}\right. \tag{1} ym=⎩ ⎨ ⎧damα/2pabh

相关文章:

联合基于信息论的安全和隐蔽通信的框架

这个标题很帅 abstractintroductionsystem modelPROPOSED JOINT OPTIMIZATION OF ITS AND COVERT TRANSMISSION RATE信息论安全 (ITS)隐蔽通信需要(CC)Joint Information-Theoretic Secrecy and Covert Communication in the Presence of an Untrusted User and Warden 202…...

行业地位失守,业绩持续失速,科沃斯的故事不好讲

特劳特曾在《定位》一书中提到,为了在容量有限的消费者心智中占据品类,品牌最好的差异化就是成为第一,做品类领导者或开创者,销量遥遥领先;其次分化品类,做到细分品类的唯一,即细分品类的第一。…...

蓝桥杯:货物摆放--因数存到数组里的技巧--减少运算量的方法

小蓝有一个超大的仓库,可以摆放很多货物。 现在,小蓝有 n 箱货物要摆放在仓库,每箱货物都是规则的正方体。小蓝规定了长、宽、高三个互相垂直的方向,每箱货物的边都必须严格平行于长、宽、高。 小蓝希望所有的货物最终摆成一个大…...

我的创作纪念日——一年

机缘 初心始于对技术的热爱和分享知识的渴望。最初,我在一次练习中遇到了一些问题,通过解决这些问题并将解决方案记录下来,我意识到分享经验对自己和他人都非常有价值。于是,我开始在博客和社交平台上记录日常学习过程、撰写技术…...

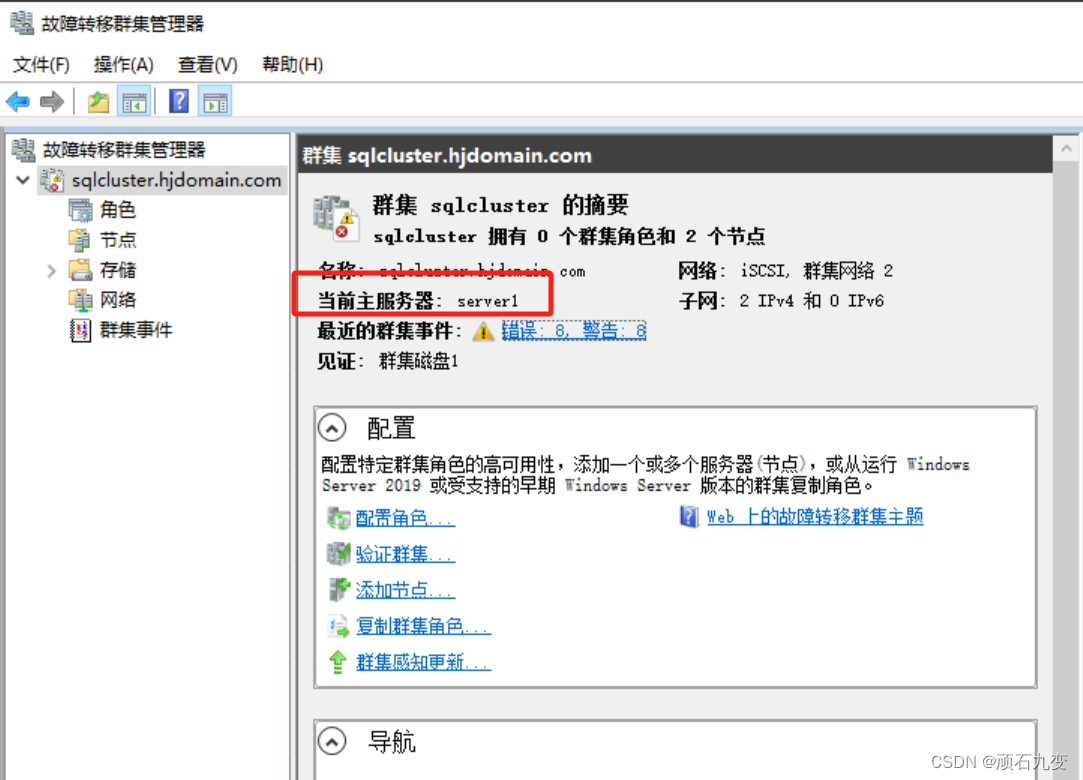

Windows server 部署iSCSI共享磁盘搭建故障转移群集

在域环境下,在域控制器中配置iSCSI服务,配置共享网络磁盘,在节点服务器使用共享磁盘,并在节点服务器中搭建故障转移群集,实现故障转移 环境准备 准备3台服务器,配置都是8g2核,50g硬盘…...

2023年山东省职业院校技能大赛信息安全管理与评估二三阶段样题

2023年山东省职业院校技能大赛信息安全管理与评估二三阶段 样题 第二阶段 模块二 网络安全事件响应、数字取证调查、应用程序安全 一、竞赛内容 Geek极安云科专注技能竞赛技术提升,基于各大赛项提供全面的系统性培训,拥有完整的培训体系。团队拥有曾…...

数据结构——栈与栈排序

栈的特性 栈是一种遵循后进先出(LIFO)原则的数据结构。其基本操作包括: push:将元素添加到栈顶。pop:移除栈顶元素。peek:查看栈顶元素,但不移除。 栈排序的原理 栈排序的核心是使用两个栈&…...

Java Web应用小案例 - 实现用户登录功能

文章目录 一、使用纯JSP方式实现用户登录功能(一)项目概述(二)实现步骤1、创建Web项目2、创建登录页面 二、使用JSPServlet方式实现用户登录功能三、使用JSPServletDB方式实现用户登录功能 一、使用纯JSP方式实现用户登录功能 &a…...

Excel——多列合并成一列的4种方法

Excel怎么将多列内容合并成一列? 怎么将多个单元格的内容连接起来放在一个单元格里? 比如下图,要将B、C、D列的内容,合并成E列那样,该怎么做呢? △图1 本文中,高潜老师将给大家介绍 4种 将多…...

路由)

Vue笔记(四)路由

路由(Vue Router) 用Vue Vue Router创建单页面应用非常简单。当加入Vue Router时,需要将组件映射到路由上,让Vue知道在哪里渲染它们。 路由基本例子 <!-- 引入Vue 和 router --><script src"https://unpkg.com/vu…...

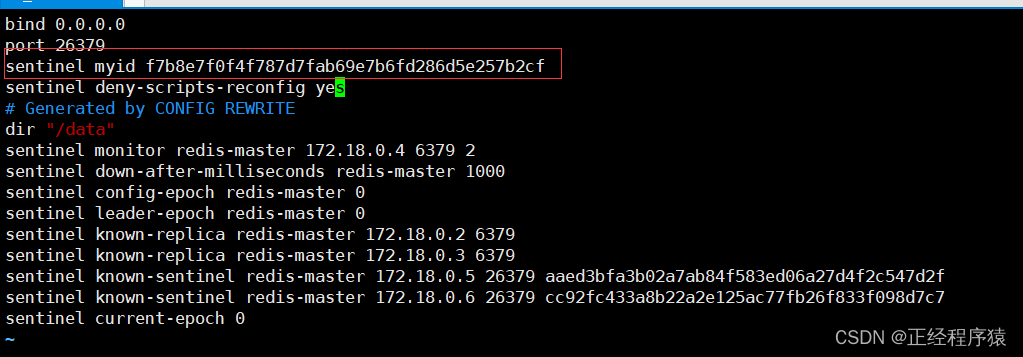

Redis部署-哨兵模式

目录 redis sentinel相关名词 redis sentinel架构 故障转移流程 基于docker搭建redis哨兵 准备工作 搭建过程 模拟主节点宕机,观察哨兵节点的工作流程 哨兵重新选取主节点的流程 1.主观下线 2.客观下线 3.哨兵节点推举出一个leader节点 4.leader选举完毕,leader挑选…...

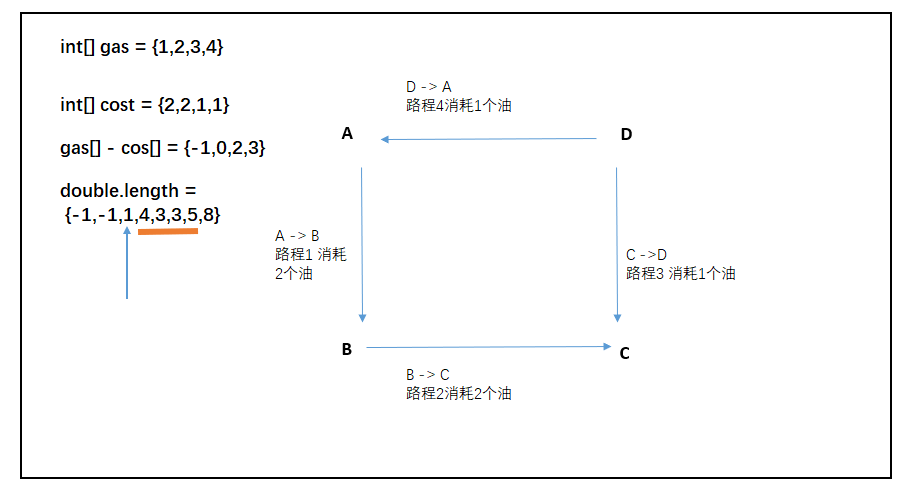

滑动窗口练习(三)— 加油站问题

题目 测试链接 在一条环路上有 n 个加油站,其中第 i 个加油站有汽油 gas[i] 升。 你有一辆油箱容量无限的的汽车,从第 i 个加油站开往第 i1 个加油站需要消耗汽油 cost[i] 升。你从其中的一个加油站出发,开始时油箱为空。 给定两个整数数组…...

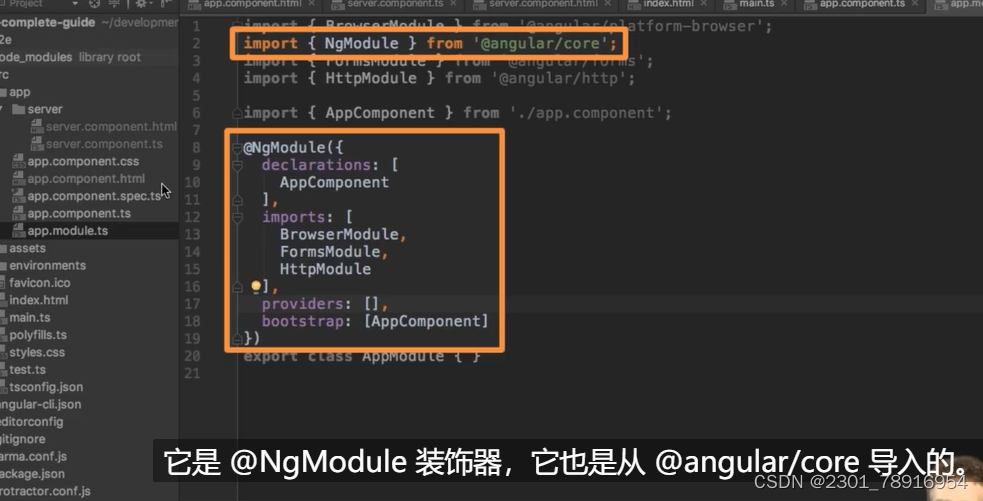

udemy angular decoration 自存

番外 为什么一个ts文件变成了component,因为它使用了components装饰器 components is just a class,you export it so angular know how to use it 举例:组件装饰器 decoration前总是有一个符号 decoration的作用(之一?) NgModu…...

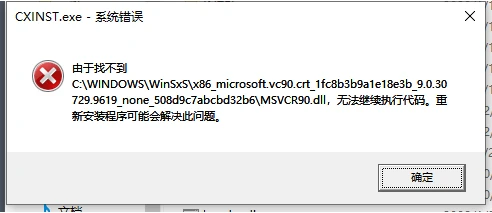

msvcr90.dll丢失的解决方法分享,5个快速修复dll文件丢失教程

在今天的电脑使用过程中,我们可能会遇到各种各样的问题。其中之一就是msvcr90.dll丢失的问题。那么,msvcr90.dll是什么?msvcr90.dll丢失对电脑有什么影响?又该如何解决这个问题呢?接下来,我将为大家详细介绍…...

海外媒体发稿:软文发稿推广技巧解析超级实用-华媒舍

随着互联网时代的发展,软文发稿成为推广产品与服务的重要手段之一。本文将向大家介绍软文发稿推广的技巧,帮助您更好地利用软文推广商业活动。无论是拥有自己的品牌还是个人创业者,都可以从中受益。 1. 什么是软文? 软文是指以文…...

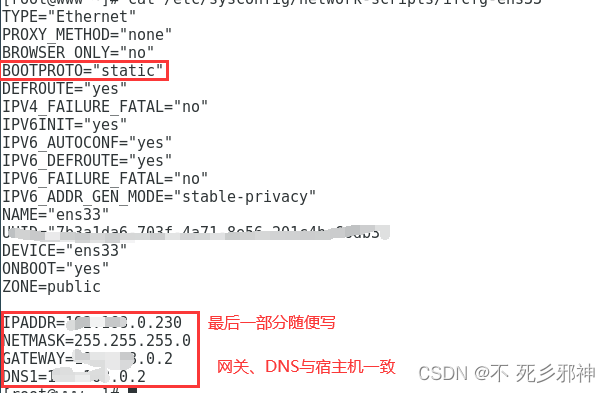

vm net 方式 静态ip配置访问主机IP和外网

1、win 11 安装vm,镜像文件 F:\software\VMwork\CentOS-7-x86_64-Everything-1804.iso 2、配置网络 net 方式 3、右击网络--》属性---》更改适配器设置--》vmnet8 属性、这里不做配置会出现主机ping通访问不通的情况,(访问不通,…...

基本语法)

Vue笔记(二)基本语法

基本语法 <style> table {border-collapse: collapse;margin:0 auto; } strong {color: rgb(235, 51, 100); }td, th {padding-left: 6px; } table tr td:first-child {width:150px } table tr td:nth-child(2) {width:300px } </style> <template><tabl…...

)

前端面试提问(4)

1、手撕防抖与节流、树与对象的转换、递归调用,链表头插法 1.1、防抖 防抖函数用于延迟执行某个函数,直到过了一定的间隔时间(例如等待用户停止输入)后再执行。 即后一次点击事件发生时间距离一次点击事件至少间隔一定时间。 …...

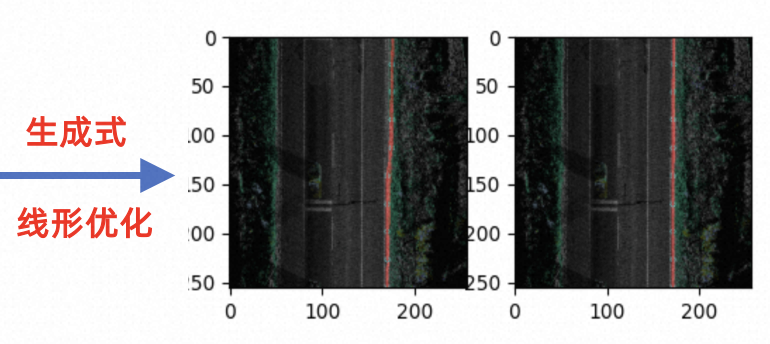

基于BEV+Transformer的地面要素感知+建模技术在高德的应用

导读 本文将主要介绍BEVTransformer端到端感知与建模技术在高德各项业务中的应用,如高精地图中地面要素(包含线要素和地面标识)自动化上的具体方案及其演化过程。该方案使用BEVTransformer技术来实现采集车上不同传感器(包含激光和…...

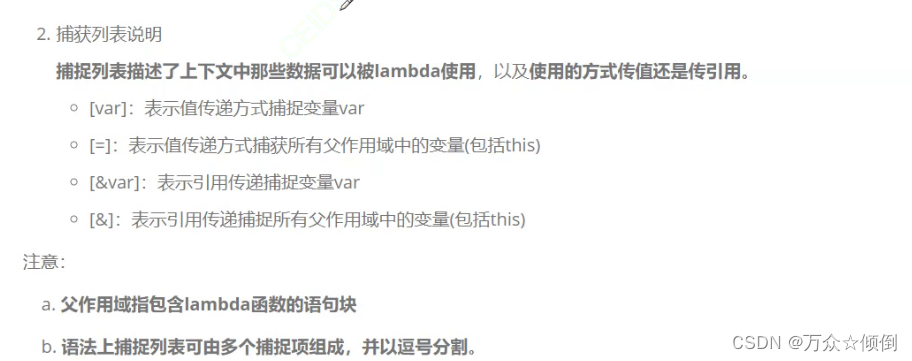

了解c++11中的新增

一,统一的初始化列表 在引入c11后,我们得出计划都可以用初始化列表进行初始化。 C11 扩大了用大括号括起的列表 ( 初始化列表 ) 的使用范围,使其可用于所有的内置类型和用户自 定义的类型, 使用初始化列表时,可添加等…...

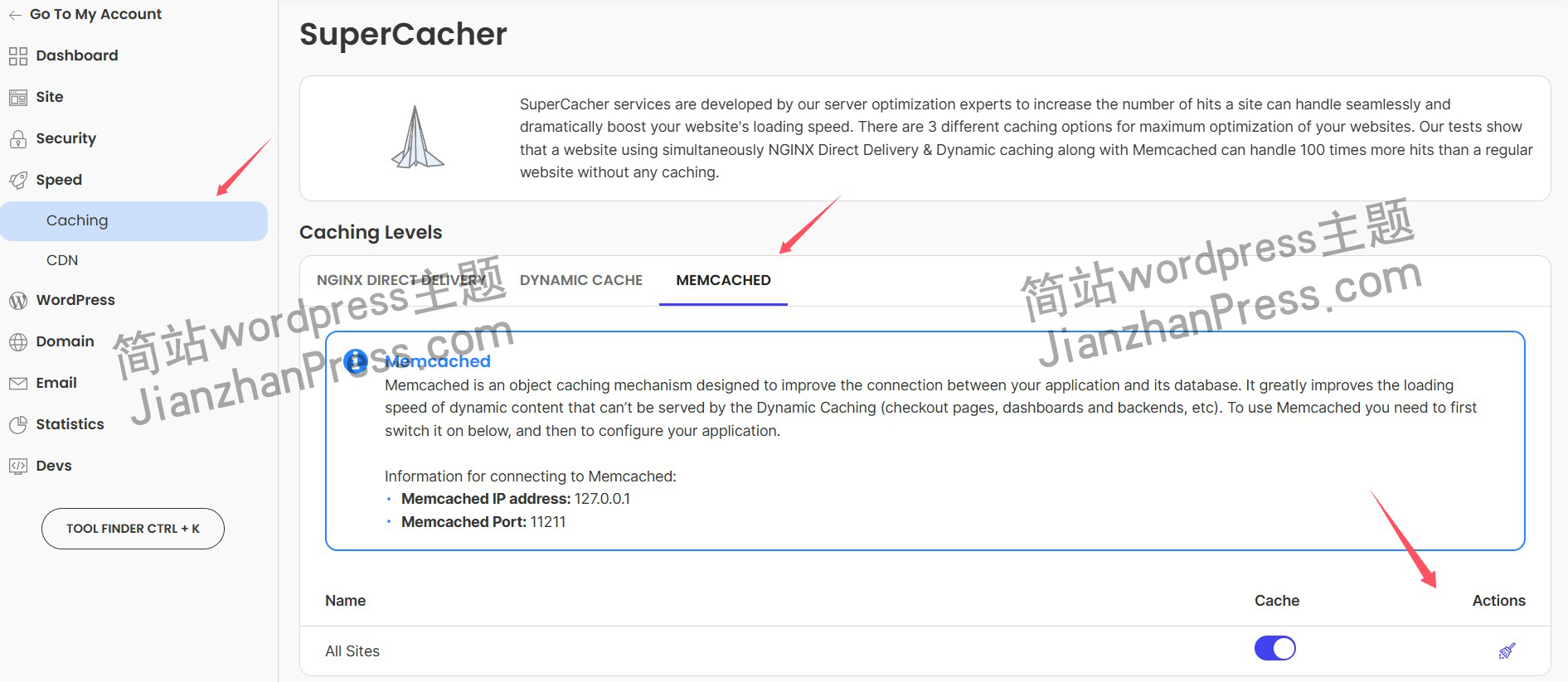

wordpress后台更新后 前端没变化的解决方法

使用siteground主机的wordpress网站,会出现更新了网站内容和修改了php模板文件、js文件、css文件、图片文件后,网站没有变化的情况。 不熟悉siteground主机的新手,遇到这个问题,就很抓狂,明明是哪都没操作错误&#x…...

Debian系统简介

目录 Debian系统介绍 Debian版本介绍 Debian软件源介绍 软件包管理工具dpkg dpkg核心指令详解 安装软件包 卸载软件包 查询软件包状态 验证软件包完整性 手动处理依赖关系 dpkg vs apt Debian系统介绍 Debian 和 Ubuntu 都是基于 Debian内核 的 Linux 发行版ÿ…...

线程与协程

1. 线程与协程 1.1. “函数调用级别”的切换、上下文切换 1. 函数调用级别的切换 “函数调用级别的切换”是指:像函数调用/返回一样轻量地完成任务切换。 举例说明: 当你在程序中写一个函数调用: funcA() 然后 funcA 执行完后返回&…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

Go 语言接口详解

Go 语言接口详解 核心概念 接口定义 在 Go 语言中,接口是一种抽象类型,它定义了一组方法的集合: // 定义接口 type Shape interface {Area() float64Perimeter() float64 } 接口实现 Go 接口的实现是隐式的: // 矩形结构体…...

Unit 1 深度强化学习简介

Deep RL Course ——Unit 1 Introduction 从理论和实践层面深入学习深度强化学习。学会使用知名的深度强化学习库,例如 Stable Baselines3、RL Baselines3 Zoo、Sample Factory 和 CleanRL。在独特的环境中训练智能体,比如 SnowballFight、Huggy the Do…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...

docker 部署发现spring.profiles.active 问题

报错: org.springframework.boot.context.config.InvalidConfigDataPropertyException: Property spring.profiles.active imported from location class path resource [application-test.yml] is invalid in a profile specific resource [origin: class path re…...

【Android】Android 开发 ADB 常用指令

查看当前连接的设备 adb devices 连接设备 adb connect 设备IP 断开已连接的设备 adb disconnect 设备IP 安装应用 adb install 安装包的路径 卸载应用 adb uninstall 应用包名 查看已安装的应用包名 adb shell pm list packages 查看已安装的第三方应用包名 adb shell pm list…...

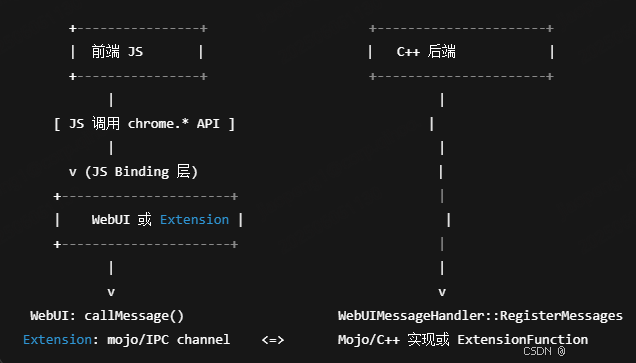

Chrome 浏览器前端与客户端双向通信实战

Chrome 前端(即页面 JS / Web UI)与客户端(C 后端)的交互机制,是 Chromium 架构中非常核心的一环。下面我将按常见场景,从通道、流程、技术栈几个角度做一套完整的分析,特别适合你这种在分析和改…...