15-网络安全框架及模型-BLP机密性模型

目录

BLP机密性模型

1 背景概述

2 模型原理

3 主要特性

4 优势和局限性

5 困难和挑战

6 应用场景

7 应用案例

BLP机密性模型

1 背景概述

BLP模型,全称为Bell-LaPadula模型,是在1973年由D.Bell和J.LaPadula在《Mathematical foundations and models》中提出并加以完善的。该模型的设计初衷是为了解决军方系统的安全问题,特别是对具有密级划分信息的访问控制问题。它是第一个比较完整地形式化方法对系统安全进行严格证明的数学模型,被广泛应用于描述计算机系统的安全问题。

BLP模型是一个安全模型,用于计算机系统中对机密性的保护。它基于自主访问控制和强制访问控制两种方式实现,处理基于此之上的权利继承转让等等关系,为大型系统的访问控制提供一个安全保证。BLP一开始作为军方的一个安全模型出台,对于数据间的权利转让而产生变化的访问权限,提供一系列安全检查,避免权利的过度转让产生的模糊泛滥。

BLP模型的特点在于其多层安全背景和确保高级别用户不能读取低级别用户的数据的原则。通过将信息安全分为多个级别,每个级别都有唯一的标识符,BLP模型实现了对机密性的保护。更高的级别表示更高的机密性,低级别表示更少的机密性。

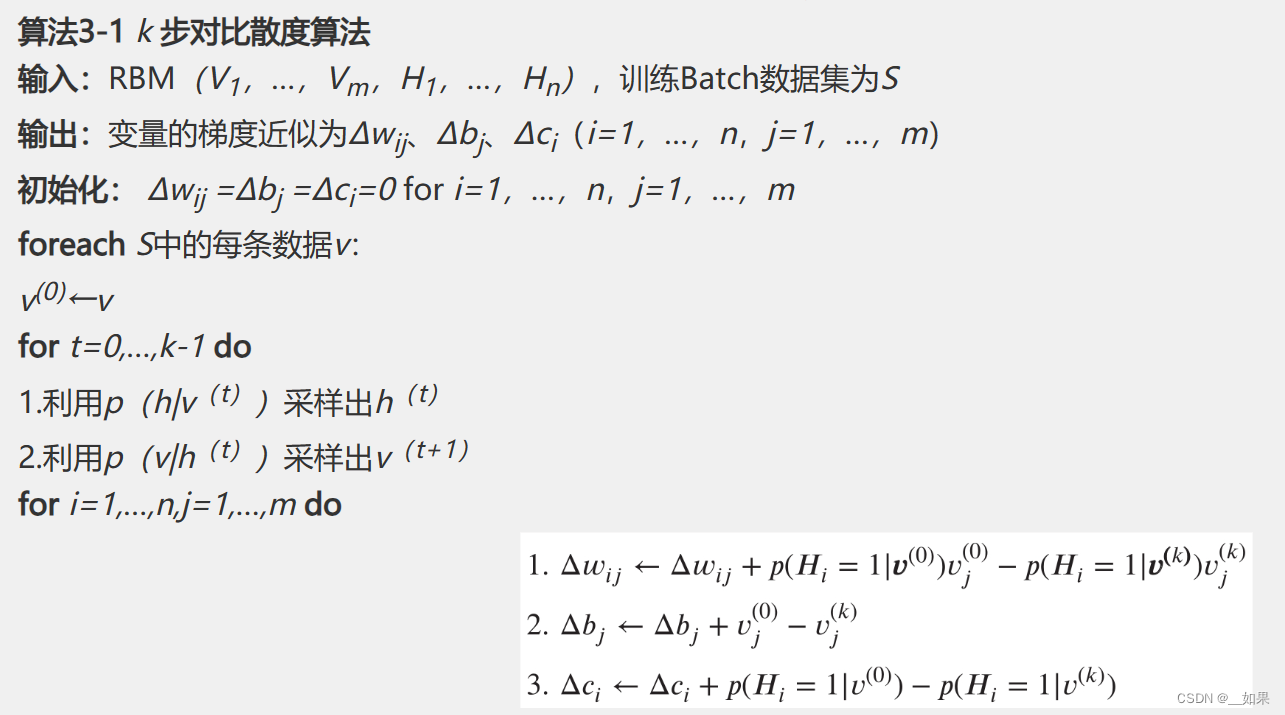

2 模型原理

BLP模型的基本原理基于安全访问控制的一种模型,该模型旨在处理访问控制中的权利继承和转让等问题,为大型系统的访问控制提供安全保证。它结合了自主访问控制和强制访问控制两种方式,对数据间的权利转让产生的访问权限变化进行安全检查,避免因权利过度转让导致的模糊和泛滥。

在BLP模型中,安全概念被形式化描述,系统、系统状态、状态间的转换规则、安全概念以及一组安全特性被定义。BLP模型定义了系统、系统状态、状态间的转换规则,安全概念,制定了一组安全特性,对系统状态、状态转换规则进行约束。如果一个系统的初始状态是安全的,且经过一系列规则都是保持安全的,那么可以证明该系统是安全的。

BLP模型的基本安全策略是“下读上写”,即主体对客体向下读、向上写。主体可以读安全级别比他低或相等的客体,可以写安全级别比他高或相等的客体。通过将信息安全分为多个级别,每个级别都有唯一的标识符,BLP模型确保了高级别用户不能读取低级别用户的数据,从而保护了数据的机密性。

综上所述,BLP模型通过形式化方法和多级安全策略,为计算机系统的访问控制提供了严格的安全保证。

3 主要特性

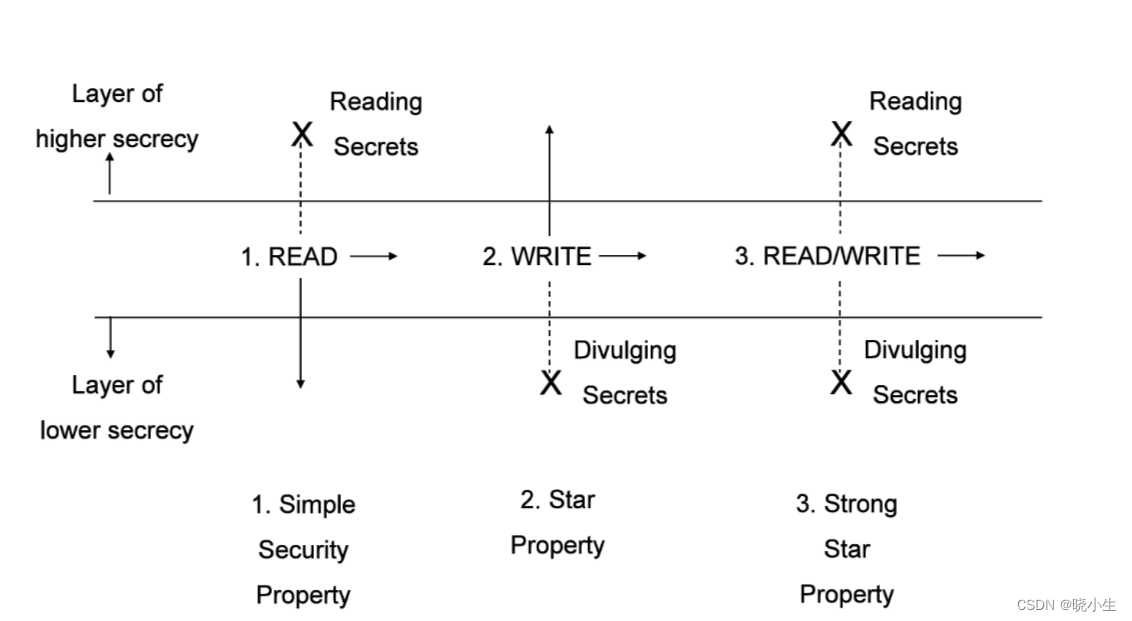

BLP模型用于防止非授权信息的扩散,从而保证系统的安全。它有两个特性:简单安全特性、*特性。

-

简单安全特性(Simple Security Property):

-

简单安全特性主要描述了主体对客体进行读访问的规则。

-

根据这一特性,主体对客体进行读访问的必要条件是主体的安全级别不小于客体的安全级别。这确保了只有适当级别或更高级别的主体能够读取特定客体。

-

此外,主体的范畴集合必须包含客体的全部范畴。这意味着主体只能读取属于自己类别或包含自己类别的客体,即“向下读”。

-

这种特性有助于防止高安全级别的信息流向低安全级别的主体,从而确保信息的机密性。

-

-

*特性(Star Property):

-

*特性涉及到主体对客体进行写访问的规则。

-

根据这一特性,一个主体对客体进行写访问的必要条件是客体的安全级别必须支配主体的安全级别。这意味着只有当客体的安全级别高于或等于主体的安全级别时,主体才能向该客体写入数据。

-

此外,客体的范畴集合必须包含主体的全部范畴。这意味着主体只能向属于自己类别或包含自己类别的客体写入数据,即“向上写”。

-

这种特性确保了只有经过授权的主体才能在适当的级别写入数据,从而防止非授权信息的向上流动和扩散。

-

BLP模型通过这两个特性有效地防止了非授权信息的向下和向上流动,确保了系统的机密性。在实际应用中,这些规则可以根据具体需求进行调整和扩展,以适应不同系统和数据保护的要求。

4 优势和局限性

BLP模型的优势和局限性如下:

优势:

-

形式化描述:BLP模型使用形式化方法对系统安全策略进行描述,使得安全策略的制定和实施更加精确和可靠。

-

严格的安全性:BLP模型提供了严格的安全性保证,通过多级安全策略和访问控制机制,有效地防止了非授权信息的向上流动和扩散。

-

适用于大型系统:BLP模型适用于大型系统的访问控制,能够处理复杂的系统结构和大量的数据保护需求。

-

灵活的访问控制:BLP模型结合了自主访问控制和强制访问控制两种方式,可以根据实际需求灵活地实施访问控制策略。

局限性:

-

灵活性不足:BLP模型在访问控制方面相对较为严格,对于某些需要灵活处理的场景可能不够灵活。

-

性能开销:由于BLP模型需要进行大量的安全检查和验证,可能会对系统的性能产生一定的影响。

-

适应性受限:BLP模型主要适用于静态系统的访问控制,对于动态系统的适应性可能有限。

-

难以满足所有安全需求:虽然BLP模型提供了严格的安全性保证,但仍然难以满足所有安全需求,需要根据具体需求进行适当调整和补充。

总体而言,BLP模型的优势在于其形式化描述、严格的安全性、适用于大型系统和灵活的访问控制等方面。然而,在实际应用中,需要考虑其局限性,并根据具体需求进行适当的调整和补充。

5 困难和挑战

在实际部署应用中,BLP模型面临着一些困难和挑战:

-

确定系统安全规则的确定性:在BLP模型中,确定系统执行的安全规则是一个挑战。由于安全规则通常基于模糊的描述和假设,很难在实践中完全确定和验证。

-

处理多级客体的相关机制:在多级安全系统中,BLP模型需要处理多级客体的相关机制。这涉及到对不同级别的客体进行分类和管理,以确保访问控制策略的正确实施。

-

应用相关的安全规则:在实际应用中,BLP模型可能难以支持应用相关的安全规则。某些应用可能需要特定的访问控制策略,而BLP模型可能无法完全满足这些需求。

-

细粒度访问控制:BLP模型通常提供的是基于主体和客体的粗粒度访问控制,而不是细粒度的访问控制。细粒度访问控制能够更精确地控制对资源的访问,但实现起来更为复杂。

-

性能开销:由于BLP模型需要进行大量的安全检查和验证,可能会对系统的性能产生一定的影响。特别是在处理大量数据和复杂系统时,性能开销可能会成为一个问题。

-

管理复杂性:在实际部署中,BLP模型的管理可能比较复杂。需要确保所有主体和客体的安全级别和范畴都被正确地定义和管理,这可能需要大量的维护工作。

为了克服这些困难和挑战,实际部署中可能需要采取一些措施,如优化安全检查的算法、使用细粒度访问控制技术、合理分配管理责任等。此外,根据具体情况调整和应用BLP模型的安全规则也是非常重要的。

6 应用场景

BLP模型的应用场景主要包括:

-

军事安全策略实施:BLP模型主要用于政府和军事应用中实施访问控制,防止非授权信息的扩散,从而保证系统的安全。

-

多级安全系统:BLP模型适用于多级安全系统,如军事、国防、关键信息基础设施等领域。在这些系统中,需要对不同级别的敏感数据进行分类和保护,防止信息从低级别向高级别的非授权泄漏。

-

大型企业网络安全防护:大型企业通常拥有大量的敏感数据和资源,BLP模型可以帮助企业实施严格的访问控制策略,保护数据不被非授权人员访问或篡改。

-

智慧城市的安全防护:在智慧城市的建设中,涉及到大量的公共服务和基础设施,BLP模型可以应用于这些场景中,确保数据的安全性和机密性。

-

其他需要保护机密信息的场景:除了上述场景外,BLP模型还可以应用于其他需要保护机密信息的场景,如金融、医疗、科研等领域。在这些领域中,BLP模型可以帮助实现严格的访问控制和数据保护,确保机密信息不被泄露或滥用。

BLP模型适用于需要保护机密信息和实施访问控制的场景,特别是那些涉及到国家安全、企业利益和公共安全的领域。通过应用BLP模型,可以有效地防止非授权信息的向上流动和扩散,确保数据的安全性和机密性。

7 应用案例

案例: 政府机构的安全管理系统

政府机构存储了大量的敏感数据,如国家机密、公民个人信息等。为了确保这些数据的安全性,政府机构可以采用BLP模型来实施访问控制。

首先,政府机构可以将数据划分为不同的级别,如高度机密、机密、秘密和公开等。每个级别都有相应的安全要求和访问权限。

其次,政府机构可以定义主体和客体的安全级别和范畴。例如,高级别的官员或管理员可能具有更高的安全级别和更广泛的范畴,而普通员工或公众可能具有较低的安全级别和较窄的范畴。

然后,政府机构可以根据BLP模型的规则设置访问控制策略。例如,简单安全特性要求主体只能读取与自己级别相当或更低级别的客体,而*特性要求主体只能写入比自己级别更高的客体。

最后,政府机构可以实施这些访问控制策略来限制对敏感数据的访问。只有经过授权的人员才能访问相应级别的数据,并且只能进行合法的读/写操作。

通过应用BLP模型,政府机构可以确保敏感数据的安全性和机密性,防止非授权人员的访问和泄漏。同时,BLP模型还可以与其他安全机制结合使用,如身份认证、数据加密等,进一步提高系统的安全性。

相关文章:

15-网络安全框架及模型-BLP机密性模型

目录 BLP机密性模型 1 背景概述 2 模型原理 3 主要特性 4 优势和局限性 5 困难和挑战 6 应用场景 7 应用案例 BLP机密性模型 1 背景概述 BLP模型,全称为Bell-LaPadula模型,是在1973年由D.Bell和J.LaPadula在《Mathematical foundations and mod…...

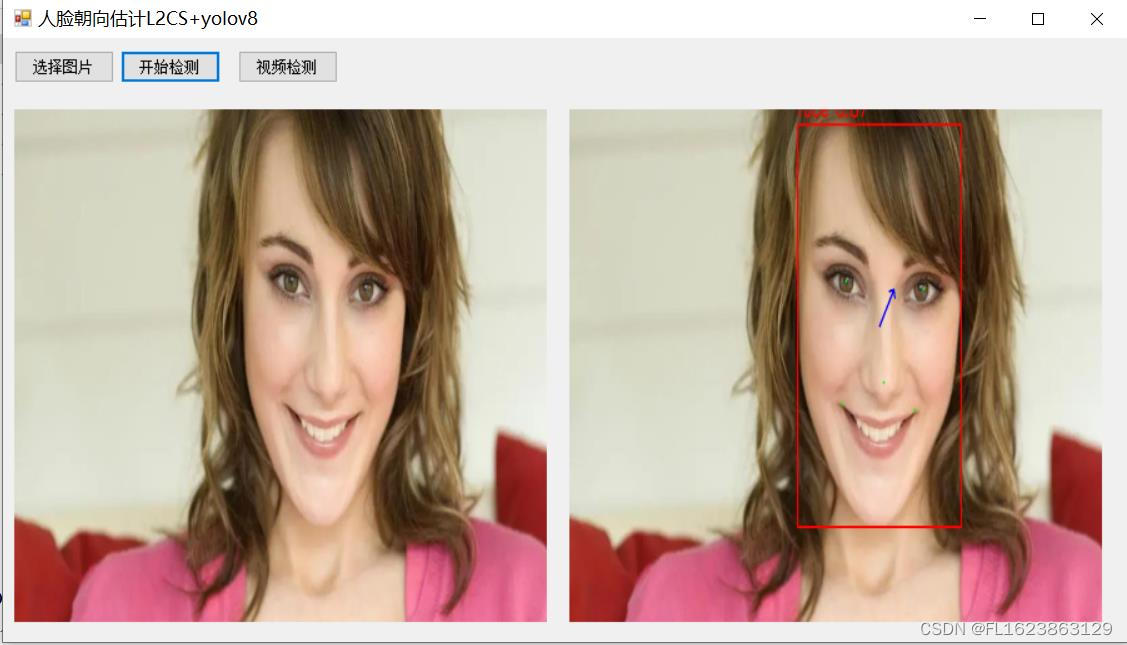

[C#]OpenCvSharp结合yolov8-face实现L2CS-Net眼睛注视方向估计或者人脸朝向估计

源码地址: github地址:https://github.com/Ahmednull/L2CS-Net L2CS-Net介绍: 眼睛注视(eye gaze) 是在各种应用中使用的基本线索之一。 它表示用户在人机交互和开放对话系统中的参与程度。此外,它还被用…...

[2024区块链开发入门指引] - 比特币与区块链诞生

一份为小白用户准备的免费区块链基础教程 工欲善其事,必先利其器 Web3开发中,各种工具、教程、社区、语言框架.。。。 种类繁多,是否有一个包罗万象的工具专注与Web3开发和相关资讯能毕其功于一役? 参见另一篇博文👉 2024最全面…...

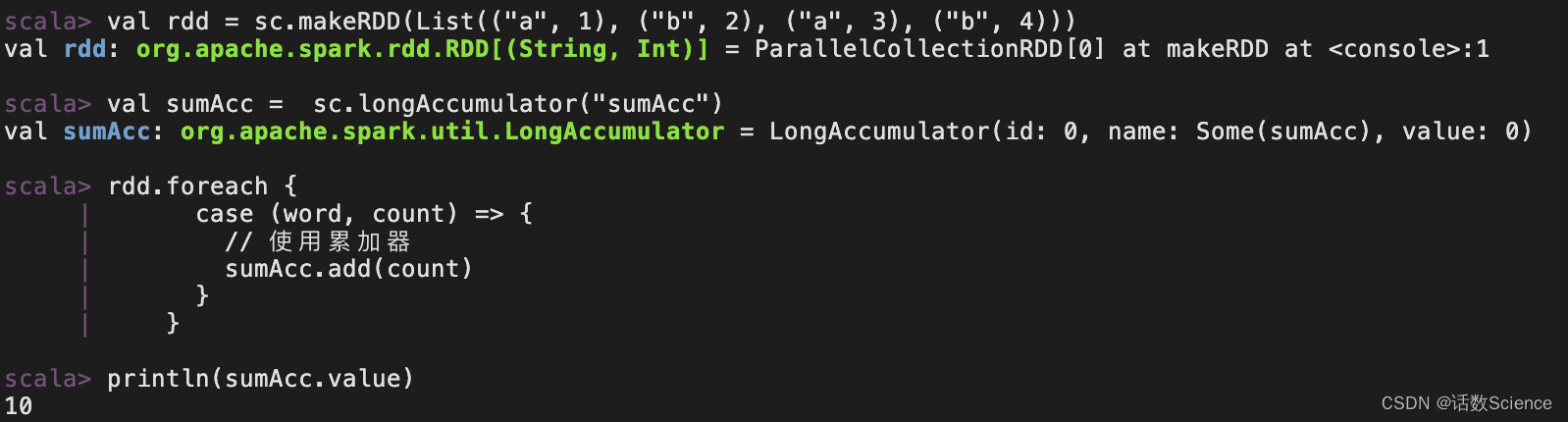

【大数据面试知识点】Spark中的累加器

Spark累加器 累加器用来把Executor端变量信息聚合到Driver端,在driver程序中定义的变量,在Executor端的每个task都会得到这个变量的一份新的副本,每个task更新这些副本的值后,传回driver端进行merge。 累加器一般是放在行动算子…...

深度学习核心技术与实践之深度学习基础篇

非书中全部内容,只是写了些自认为有收获的部分 神经网络 生物神经元的特点 (1)人体各种神经元本身的构成很相似 (2)早期的大脑损伤,其功能可能是以其他部位的神经元来代替实现的 (3&#x…...

Kafka安装及简单使用介绍

🍓 简介:java系列技术分享(👉持续更新中…🔥) 🍓 初衷:一起学习、一起进步、坚持不懈 🍓 如果文章内容有误与您的想法不一致,欢迎大家在评论区指正🙏 🍓 希望这篇文章对你有所帮助,欢…...

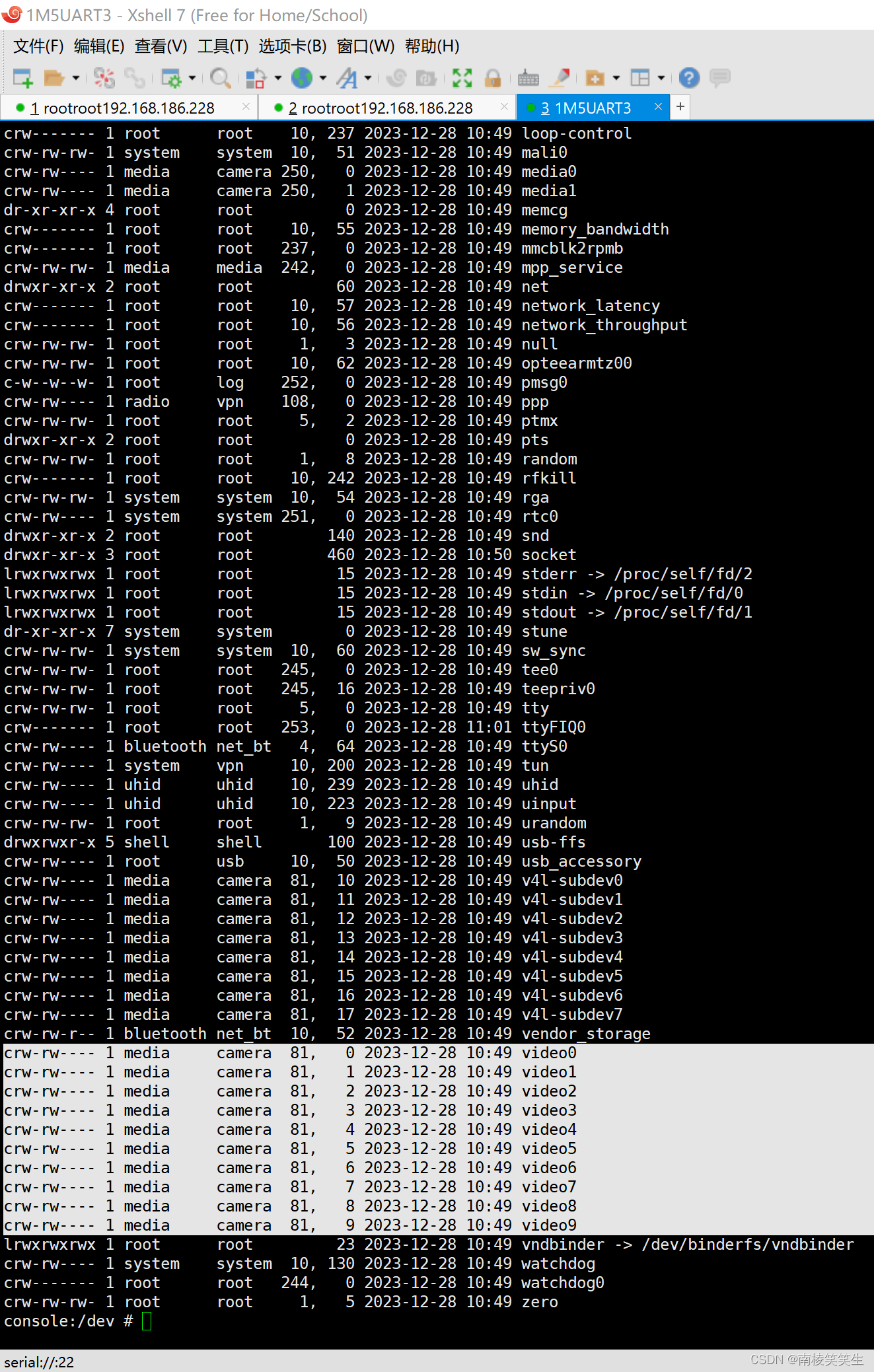

20231229在Firefly的AIO-3399J开发板的Android11使用挖掘机的DTS配置单前后摄像头ov13850

20231229在Firefly的AIO-3399J开发板的Android11使用挖掘机的DTS配置单前后摄像头ov13850 2023/12/29 11:10 开发板:Firefly的AIO-3399J【RK3399】 SDK:rk3399-android-11-r20211216.tar.xz【Android11】 Android11.0.tar.bz2.aa【ToyBrick】 Android11.…...

九台虚拟机网站流量分析项目启动步骤

文章目录 零、操作概述一、服务器分配二、9台虚拟机相互免密登录三、Nginx(反向代理服务器)四、Tomcat(Web服务器)五、测试Nginx反向代理是否成功六、Flume集群配置七、修改LogDemo项目八、项目1703FluxStorm九、Hadoop集群十、整个集群的启动十一、部署项目十二、测试项目…...

迅软科技助力高科技防泄密:从华为事件中汲取经验教训

近期,涉及华为芯片技术被窃一事引起广泛关注。据报道,华为海思的两个高管张某、刘某离职后成立尊湃通讯,然后以支付高薪、股权支付等方式,诱导多名海思研发人员跳槽其公司,并指使这些人员在离职前通过摘抄、截屏等方式…...

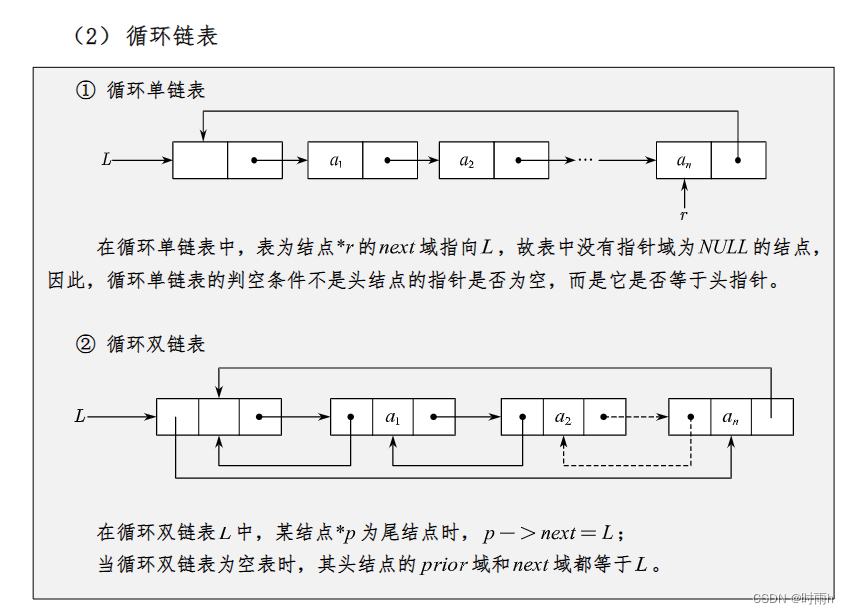

数据结构期末复习(2)链表

链表 链表(Linked List)是一种常见的数据结构,用于存储一系列具有相同类型的元素。链表由节点(Node)组成,每个节点包含两部分:数据域(存储元素值)和指针域(指…...

Hive中支持毫秒级别的时间精度

实际上,Hive 在较新的版本中已经支持毫秒级别的时间精度。你可以通过设置 hive.exec.default.serialization.format 和 mapred.output.value.format 属性为 1,启用 Hive 的时间精度为毫秒级。可以使用以下命令进行设置: set hive.exec.defau…...

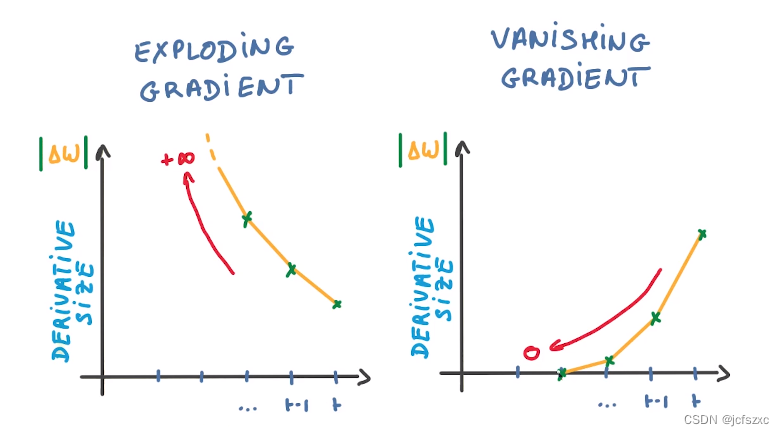

【深度学习:Recurrent Neural Networks】循环神经网络(RNN)的简要概述

【深度学习】循环神经网络(RNN):连接过去与未来的桥梁 循环神经网络简介什么是循环神经网络 (RNN)?传统 RNN 的架构循环神经网络如何工作?常用激活函数RNN的优点和缺点RNN 的优点:RNN 的缺点: 循…...

HTML 基础

文章目录 01-标签语法标签结构 03-HTML骨架04-标签的关系05-注释06-标题标签07-段落标签08-换行和水平线09-文本格式化标签10-图像标签图像属性 11-路径相对路径绝对路径 12-超链接标签13-音频14-视频 01-标签语法 HTML 超文本标记语言——HyperText Markup Language。 超文本…...

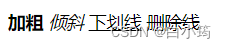

大学物理II-作业1【题解】

1.【单选题】——考查高斯定理 下面关于高斯定理描述正确的是(D )。 A.高斯面上的电场强度是由高斯面内的电荷激发的 B.高斯面上的各点电场强度为零时,高斯面内一定没有电荷 C.通过高斯面的电通量为零时,高斯面上各点电场强度…...

Unity引擎有哪些优点

Unity引擎是一款跨平台的游戏引擎,拥有很多的优点,如跨平台支持、强大的工具和编辑器、灵活的脚本支持、丰富的资源库和强大的社区生态系统等,让他成为众多开发者选择的游戏开发引擎。下面我简单的介绍一下Unity引擎的优点。 跨平台支持 跨…...

【华为机试】2023年真题B卷(python)-猴子爬山

一、题目 题目描述: 一天一只顽猴想去从山脚爬到山顶,途中经过一个有个N个台阶的阶梯,但是这猴子有一个习惯: 每一次只能跳1步或跳3步,试问猴子通过这个阶梯有多少种不同的跳跃方式? 二、输入输出 输入描述…...

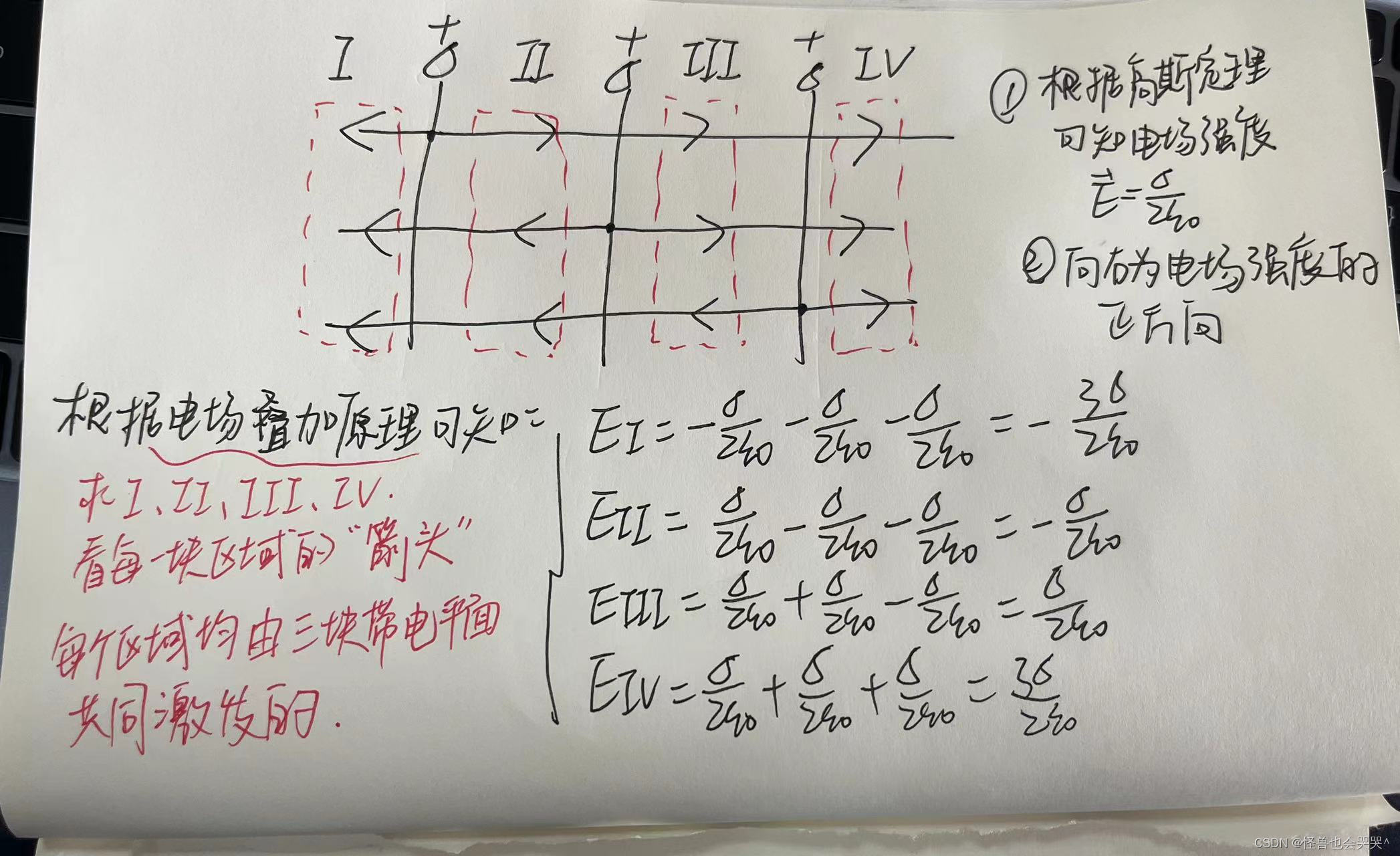

【Harmony OS - Stage应用模型】

基本概念 大类分为: Ability Module: 功能模块 、Library Module: 共享功能模块 编译时概念: Ability Module在编译时打包生成HAP(Harmony Ability Package),一个应用可能会有多个HAP…...

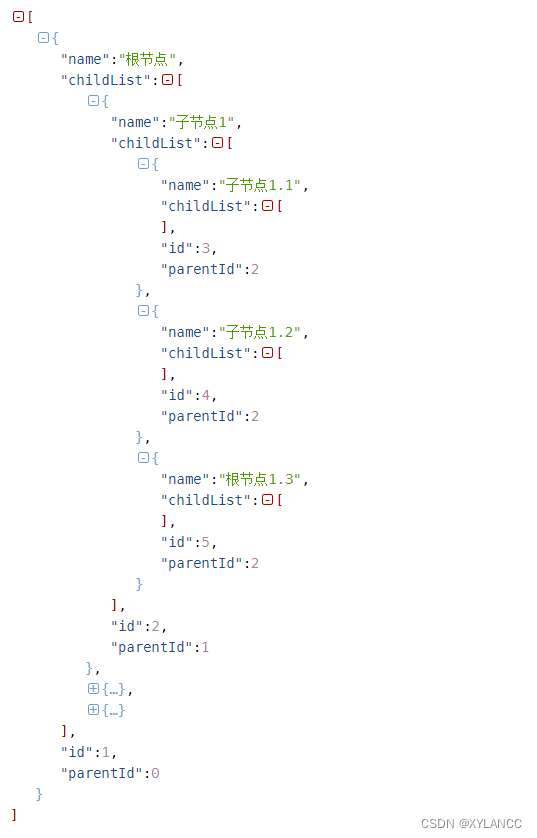

Java 8 中的 Stream 轻松遍历树形结构!

可能平常会遇到一些需求,比如构建菜单,构建树形结构,数据库一般就使用父id来表示,为了降低数据库的查询压力,我们可以使用Java8中的Stream流一次性把数据查出来,然后通过流式处理,我们一起来看看…...

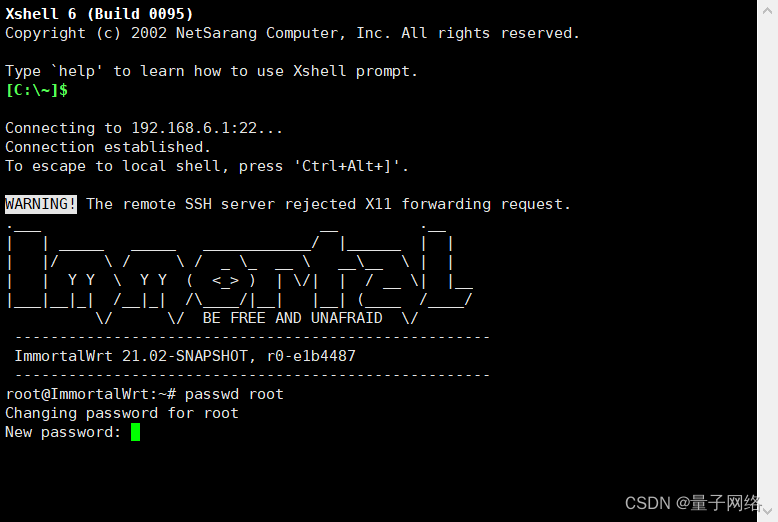

Openwrt修改Dropbear ssh root密码

使用ssh工具连接路由器 输入:passwd root 输入新密码 重复新密码 设置完成 rootImmortalWrt:~# passwd root Changing password for root New password:...

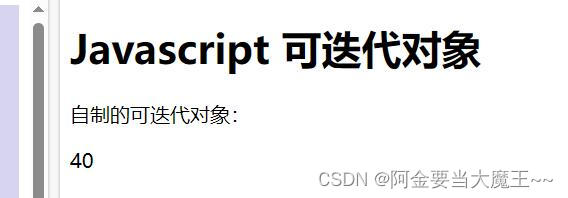

js 对象

js 对象定义 <!DOCTYPE html> <html> <body><h1>JavaScript 对象创建</h1><p id"demo1"></p> <p>new</p> <p id"demo"></p><script> // 创建对象: var persona {fi…...

观成科技:隐蔽隧道工具Ligolo-ng加密流量分析

1.工具介绍 Ligolo-ng是一款由go编写的高效隧道工具,该工具基于TUN接口实现其功能,利用反向TCP/TLS连接建立一条隐蔽的通信信道,支持使用Let’s Encrypt自动生成证书。Ligolo-ng的通信隐蔽性体现在其支持多种连接方式,适应复杂网…...

在软件开发中正确使用MySQL日期时间类型的深度解析

在日常软件开发场景中,时间信息的存储是底层且核心的需求。从金融交易的精确记账时间、用户操作的行为日志,到供应链系统的物流节点时间戳,时间数据的准确性直接决定业务逻辑的可靠性。MySQL作为主流关系型数据库,其日期时间类型的…...

Android Wi-Fi 连接失败日志分析

1. Android wifi 关键日志总结 (1) Wi-Fi 断开 (CTRL-EVENT-DISCONNECTED reason3) 日志相关部分: 06-05 10:48:40.987 943 943 I wpa_supplicant: wlan0: CTRL-EVENT-DISCONNECTED bssid44:9b:c1:57:a8:90 reason3 locally_generated1解析: CTR…...

Mybatis逆向工程,动态创建实体类、条件扩展类、Mapper接口、Mapper.xml映射文件

今天呢,博主的学习进度也是步入了Java Mybatis 框架,目前正在逐步杨帆旗航。 那么接下来就给大家出一期有关 Mybatis 逆向工程的教学,希望能对大家有所帮助,也特别欢迎大家指点不足之处,小生很乐意接受正确的建议&…...

全球首个30米分辨率湿地数据集(2000—2022)

数据简介 今天我们分享的数据是全球30米分辨率湿地数据集,包含8种湿地亚类,该数据以0.5X0.5的瓦片存储,我们整理了所有属于中国的瓦片名称与其对应省份,方便大家研究使用。 该数据集作为全球首个30米分辨率、覆盖2000–2022年时间…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院查看报告小程序

一、开发环境准备 工具安装: 下载安装DevEco Studio 4.0(支持HarmonyOS 5)配置HarmonyOS SDK 5.0确保Node.js版本≥14 项目初始化: ohpm init harmony/hospital-report-app 二、核心功能模块实现 1. 报告列表…...

什么是EULA和DPA

文章目录 EULA(End User License Agreement)DPA(Data Protection Agreement)一、定义与背景二、核心内容三、法律效力与责任四、实际应用与意义 EULA(End User License Agreement) 定义: EULA即…...

【OSG学习笔记】Day 16: 骨骼动画与蒙皮(osgAnimation)

骨骼动画基础 骨骼动画是 3D 计算机图形中常用的技术,它通过以下两个主要组件实现角色动画。 骨骼系统 (Skeleton):由层级结构的骨头组成,类似于人体骨骼蒙皮 (Mesh Skinning):将模型网格顶点绑定到骨骼上,使骨骼移动…...

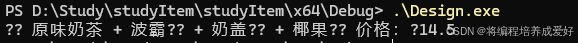

C++ 设计模式 《小明的奶茶加料风波》

👨🎓 模式名称:装饰器模式(Decorator Pattern) 👦 小明最近上线了校园奶茶配送功能,业务火爆,大家都在加料: 有的同学要加波霸 🟤,有的要加椰果…...

【Linux】自动化构建-Make/Makefile

前言 上文我们讲到了Linux中的编译器gcc/g 【Linux】编译器gcc/g及其库的详细介绍-CSDN博客 本来我们将一个对于编译来说很重要的工具:make/makfile 1.背景 在一个工程中源文件不计其数,其按类型、功能、模块分别放在若干个目录中,mak…...