2023年江苏省职业院校技能大赛中职网络安全赛项试卷-教师组任务书

2023年江苏省职业院校技能大赛中职网络安全赛项试卷-教师组任务书

一、竞赛时间

9:00-12:00,12:00-15:00,15:00-17:00共计8小时。

二、竞赛阶段

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| 第一阶段 基础设施设置与安全加固、网络安全事件响应、数字取证调查 (300分) | 任务一 | 主机发现与信息收集 | 9:00-12:00 | 50 |

| 任务二 | 应急响应 | 60 | ||

| 任务三 | 数据分析与取证 | 80 | ||

| 任务四 | 内存取证 | 60 | ||

| 任务五 | 操作系统安全加固 | 50 | ||

| 第二阶段 CTF-夺旗 (400分) | 任务一 | CTF-Web | 12:00-15:00 | 80 |

| 任务二 | CTF-Crypto | 80 | ||

| 任务三 | CTF-Reverse | 80 | ||

| 任务四 | CTF-Misc | 80 | ||

| 任务五 | 操作系统渗透测试 | 80 | ||

| 第三阶段 CTF-攻击 (300分) | 靶机渗透 | 15:00-17:00 | 300 | |

- 拓扑图

四、竞赛任务书

(一)第一阶段任务书(300分)

任务一:主机发现与信息收集(50分)

假定你是A集团的网络安全工程师,对于企业的服务器系统,根据任务要求获取局域网中存活主机,并对这这些主机进行信息收集,分析判断主机安全性。

任务环境说明:

√ 服务器场景:JSsystem0001

√ 服务器场景操作系统:Linux

√ 服务器场景用户名:root 密码:123456

1.通过渗透机Kali2.0对靶机场景进行TCP同步扫描 (使用Nmap工具),并将该操作使用命令中必须要使用的参数作为Flag值提交;(6分)

2.通过渗透机Kali2.0对靶机场景进行TCP同步扫描 (使用Nmap工具),并将该操作显示结果中从下往上数第4行的服务器信息作为Flag值提交;(6分)

3.通过渗透机Kali2.0对靶机场景不ping主机进行扫描(使用Nmap工具),并将该操作使用命令中必须要使用的参数作为Flag值提交;(6分)

4.通过渗透机Kali2.0对靶机场景不ping主机进行扫描(使用Nmap工具),并将该操作显示结果中从下往上数第10行的“:”后的数字作为Flag值提交;(6分)

5.通过渗透机Kali2.0对靶机场景进行UDP扫描渗透测试只扫描53,111端口(使用Nmap工具),并将该操作显示结果中111端口的状态信息作为Flag值提交;(6分)

6.通过渗透机Kali2.0对靶机场景进行滑动窗口扫描渗透测试(使用Nmap工具),并将该操作使用的命令中必须要使用的参数作为Flag值提交;(7分)

7.通过渗透机Kali2.0对靶机场景进行RPC扫描扫描渗透测试(使用Nmap工具),并将该操作使用命令中必须要使用的参数作为Flag值提交;(7分)

8.通过渗透机Kali2.0对靶机场景进行RPC扫描扫描渗透测试(使用Nmap工具),并将该操作显示结果中从下往上数第7行的服务信息作为Flag值提交。(6分)

任务二:应急响应(60分)

A集团的Linux服务器被黑客入侵,该服务器的系统目录被上传恶意软件,域用户凭证被读取,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为,发现系统中的漏洞,并对发现的漏洞进行修复。

任务环境说明:

√ 服务器场景:JSsystem0001

√ 服务器场景操作系统:Linux

√ 服务器场景用户名:root 密码:123456

1.攻击者通过对服务器场景SSH服务暴力破解成功进入了服务器,将攻击者的IP作为Flag提交;(10分)

2.攻击者通过对服务器场景SSH服务暴力破解成功进入了服务器,将攻击者爆破使用的用户名作为Flag提交;(Flag格式:user1.user2.user...)(10分)

3.攻击者进入服务器后创建了一个后门服务,该后门服务可帮助攻击者在服务器上远程执行命令,将该后门服务的服务描述作为Flag提交;(15分)

4.攻击者进入服务器后创建了一个后门服务,该后门服务进行远程连接时需要密码验证,验证失败时会给予客户端正常服务的回显,增强了隐蔽性;将该后门的连接密码作为Flag提交;(15分)

5.攻击者进入服务器后为了进行内网渗透横向攻击,所以上传了一个内网扫描工具,并定期对内网段进行自动扫描,将该扫描工具扫描时使用的全部命令行作为Flag提交。(10分)

任务三:数据分析与取证(80分)

A集团的网络安全监控系统发现有恶意攻击者对集团官方网站进行攻击,并抓取了部分可疑流量包。请您根据捕捉到的流量包,搜寻出网络攻击线索,并分析黑客的恶意行为。

任务环境说明:

√ 服务器场景:JSsystem0002

√ 服务器场景操作系统:未知

√ 服务器场景FTP用户名:ftp 密码:空

1.攻击者对服务器进行了端口开放扫描,通过分析数据包将服务器开放的端口作为Flag提交;(Flag格式:port1、port2、port3...从小到大排序)(10分)

2.攻击者对服务器的WEB服务进行了漏洞扫描,通过分析数据包将攻击者使用的扫描工具作为Flag提交;(包含版本信息);(10分)

3.攻击者对服务器的WEB服务的登录页面进行了暴力破解,并最终得到了正确的用户名和密码,通过分析数据包将WEB登陆页面正确登录所需的用户名和密码作为Flag进行提交;(Flag格式:[用户名:密码])(10分)

4.攻击者在登录服务器的WEB管理页面之后通过文件上传漏洞上传了一句话木马,通过分析数据包将一句话的文件名称和连接所需的密码作为Flag提交(Flag格式:[文件名称:密码])(10分)

5.通过分析数据包将攻击者通过一句话木马执行的第一条命令作为Flag提交;(10分)

6.攻击者读取了服务器的配置文件,通过分析数据包将该站点连接的数据库名称和所使用的用户名和密码作为Flag提交;(Flag格式:[数据库:用户名:密码])(10分)

7.攻击者在离开服务器前将服务器的WEB日志给清空了,通过分析数据包将服务器的WEB日志在系统中存放的绝对路径作为Flag提交;(10分)

8.通过分析数据包将数据包中的Flag提交。(10分)

任务四:内存取证(60分)

A集团某服务器系统感染恶意程序,导致系统关键文件被破坏,信息被窃取。请分析A集团提供的系统镜像和内存镜像,找到恶意程序及破坏系统的证据信息,分析恶意软件行为。

任务环境说明:

√ 服务器场景:JSsystem0002

√ 服务器场景操作系统:未知

√ 服务器场景FTP用户名:ftp 密码:空

1.对内存镜像进行分析,将管理员的QQ号码作为Flag提交;(10分)

2.管理员访问了一个网站,对内存镜像进行分析,将管理员登录该网站使用的用户名和密码作为Flag提交;(Flag格式:[用户名:密码])(10分)

3.对内存镜像进行分析,将记事本中的Flag提交;(10分)

4.对内存镜像进行分析,分析出黑客通过攻击了哪个进程进入服务器的,将进程名作为Flag提交;(10分)

5.对内存镜像进行分析,分析出黑客进入服务器后执行了哪条命令,将完整命令行作为Flag提交;(10分)

6.黑客进入服务器后留下了一个后门账户,对内存镜像进行分析,将该账户的密码作为Flag提交。(10分)

任务五:操作系统安全加固(50分)

任务环境说明:

√ 服务器场景:JSsystem0008

√ 服务器场景操作系统:Linux

√ 服务器场景用户名:administrator 密码:123456

1.对VSFTPD文件共享服务进行安全加固:修改配置文件使禁止匿名用户登录,将修改后的完整行内容作为Flag提交;(6分)

2.对Apache2万维网服务进行安全加固,修改配置文件使禁止目录列出,将修改后的完整行内容作为Flag提交;(10分)

3.对PHP环境进行安全加固,修改配置文件使PHP脚本只能访问/var/www/html/files目录下的文件,将修改后的完整行内容作为Flag提交;(10分)

4.对SSH远程连接服务进行安全加固,修改配置文件使不允许root账户通过SSH登陆系统,将修改后的完整行内容作为Flag提交;(6分)

5.对MYSQL数据库服务进行安全加固,修改配置文件使MYSQL关闭TCP/IP远程连接,将需要添加的完整行内容作为Flag提交;(8分)

6.在Linux中启用SYN攻击保护:使用命令开启SYN Cookie内核参数,并将完整命令行作为Flag提交。(10分)

(二)第二阶段任务书(400分)

任务一:CTF-Web(80分)

任务环境说明:

√ 服务器场景:JSsystem0009

√ 服务器场景操作系统:未知

√ 服务器场景用户名:未知 密码:未知

1.访问靶机10001端口,获取Flag并提交;(10分)

2.访问靶机10002端口,获取Flag并提交;(20分)

3.访问靶机10003端口,获取Flag并提交;(20分)

4.访问靶机10004端口,获取Flag并提交;(10分)

- 访问靶机10005端口,获取Flag并提交。(20分)

任务二:CTF-Crypto(80分)

√ 服务器场景:JSsystem0009

√ 服务器场景操作系统:未知

√ 服务器场景用户名:未知 密码:未知

1.根据encode1文件内容,找出FLAG并提交;(10分)

2.根据encode2文件内容,找出FLAG并提交;(10分)

3.根据encode3文件内容,找出FLAG并提交;(10分)

4.根据encode4文件内容,找出FLAG并提交;(10分)

5.根据encode5文件内容,找出FLAG并提交;(20分)

6.根据encode6文件内容,找出FLAG并提交。(20分)

任务三:CTF-Reverse(80分)

任务环境说明:

√ 服务器场景:JSsystem0002

√ 服务器场景操作系统:未知

√ 服务器场景FTP用户名:ftp 密码:空

1.对RE1进行逆向分析,找出文件中的FLAG并提交;(8分)

2.对RE2进行逆向分析,找出文件中的FLAG并提交;(12分)

3.对RE3进行逆向分析,找出文件中的FLAG并提交;(15分)

4.对RE4进行逆向分析,找出文件中的FLAG并提交;(20分)

5.对RE5进行逆向分析,找出文件中的FLAG并提交。(25分)

任务四:CTF-Misc(80分)

任务环境说明:

√ 服务器场景:JSsystem0002

√ 服务器场景操作系统:未知

√ 服务器场景FTP用户名:ftp 密码:空

1.找出文件夹1中的文件,将文件中的隐藏信息作为Flag值提交;(20分)

2.找出文件夹2中的文件,将文件中的隐藏信息作为Flag值提交;(20分)

3.找出文件夹3中的文件,将文件中的隐藏信息作为Flag值提交;(15分)

4.找出文件夹4中的文件,将文件中的隐藏信息作为Flag值提交;(15分)

- 找出文件夹5中的文件,将文件中的隐藏信息作为Flag值提交。(10分)

任务五:操作系统渗透测试(80分)

任务环境说明:

√ 服务器场景:JSsystem0006

√ 服务器场景操作系统:未知

√ 服务器场景用户名:未知 密码:未知

1.通过本地PC中渗透测试平台Kali对靶机进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为FLAG提交;(10分)

2.通过本地PC中渗透测试平台Kali对靶机进行渗透测试,将该场景网络连接信息中的DNS信息作为FLAG提交;(例如114.114.114.114)(10分)

3.通过本地PC中渗透测试平台Kali对靶机进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件最终的文件名称作为FLAG提交;(10分)

4.通过本地PC中渗透测试平台Kali对靶机进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为FLAG提交;(10分)

5.通过本地PC中渗透测试平台Kali对靶机进行渗透测试,将该场景系统中hacker用户的创建时间作为flag值提交;(例如:xx:xx:xx)(10分)

6.通过本地PC中渗透测试平台Kali对靶机进行渗透测试,将该场景中的当前最高账户管理员的密码作为FLAG提交;(10分)

7.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景中回收站内文件的文档内容作为FLAG提交。(20分)

(三)第三阶段任务书(300分)

一、项目和任务描述:

假定你是某企业的网络安全渗透测试工程师,负责企业某些服务器的安全防护,为了更好的寻找企业网络中可能存在的各种问题和漏洞。你尝试利用各种攻击手段,攻击特定靶机,以便了解最新的攻击手段和技术,了解网络黑客的心态,从而改善您的防御策略。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录攻击机。

二、操作系统环境说明:

客户机操作系统:Windows 10

攻击机操作系统:Kali Linux

靶机服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2.Flag值为每台靶机服务器的唯一性标识,每台靶机服务器仅有1个;

3.选手攻入靶机后不得对靶机进行关闭端口、修改密码、重启或者关闭靶机、删除或者修改Flag、建立不必要的文件等操作;

4.在登录自动评分系统后,提交靶机服务器的Flag值,同时需要指定靶机服务器的IP地址;

5.赛场根据难度不同设有不同基础分值的靶机,对于每个靶机服务器,前三个获得Flag值的参赛队在基础分上进行加分,本阶段每个队伍的总分均计入阶段得分,具体加分规则参照赛场评分标准;

6.本环节不予补时。

相关文章:

2023年江苏省职业院校技能大赛中职网络安全赛项试卷-教师组任务书

2023年江苏省职业院校技能大赛中职网络安全赛项试卷-教师组任务书 一、竞赛时间 9:00-12:00,12:00-15:00,15:00-17:00共计8小时。 二、竞赛阶段 竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 第一阶段 基础设施设置与安全加固、网络安全事件响应、数…...

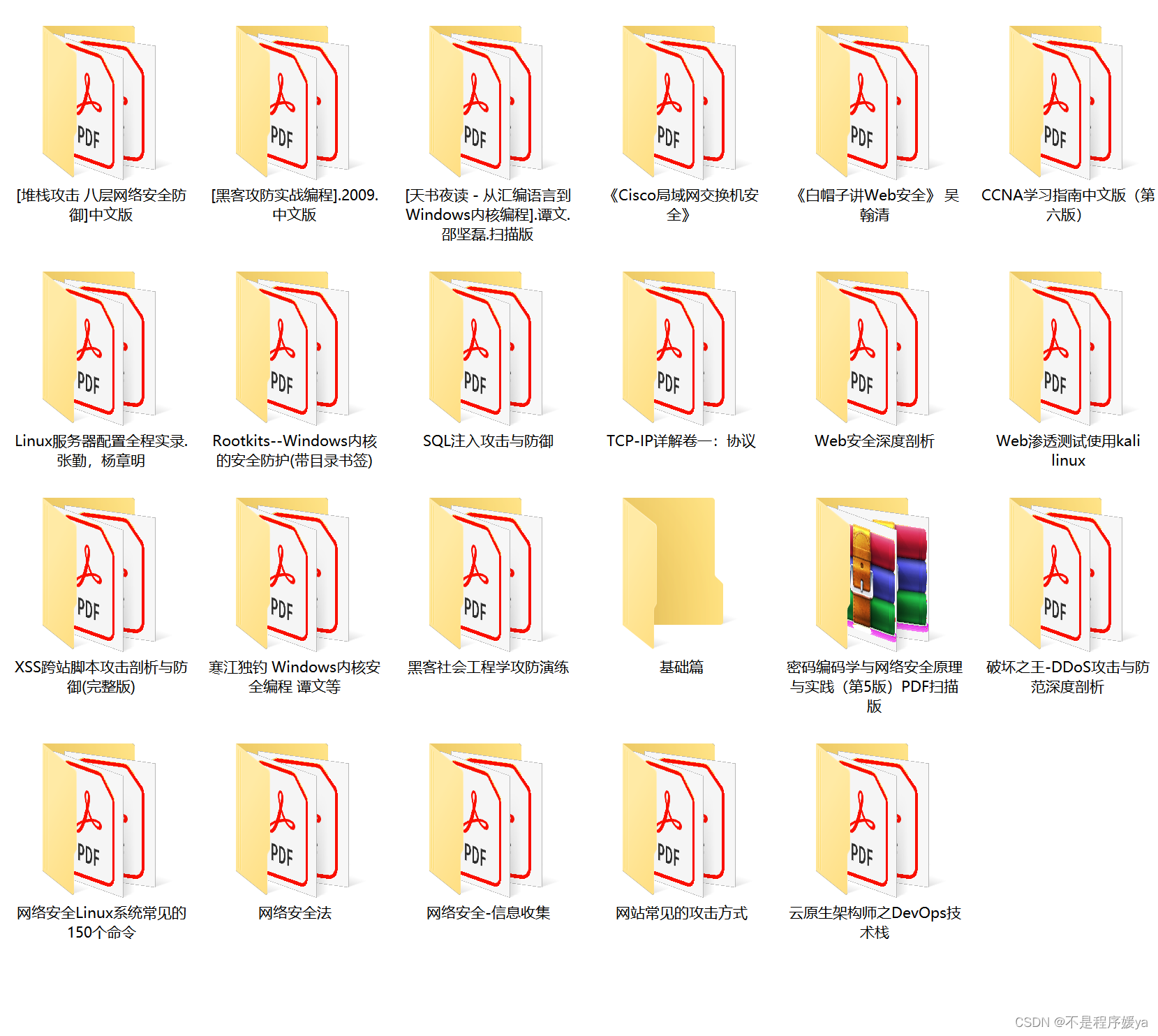

零基础小白如何自学网络安全成为顶尖黑客?

在成为黑客之前,你需要做两点准备: 1、学一门编程语言。学哪一门不重要,但你要参考一下下面的条例: C语言是Unix系统的基础。它(连同汇编语言)能让你学习对黑客非常重要的知识:内存的工作原理…...

外贸建站如何提高搜索引擎排名,吸引更多潜在客户?

在如今全球贸易日益繁荣的背景下,越来越多的企业开始重视外贸建站,并寻求提高搜索引擎排名以吸引更多潜在客户。 那么,如何才能有效地提高外贸网站的搜索引擎排名呢?本文将为您详细介绍几个有效的方法。 一、关键词优化 关键词…...

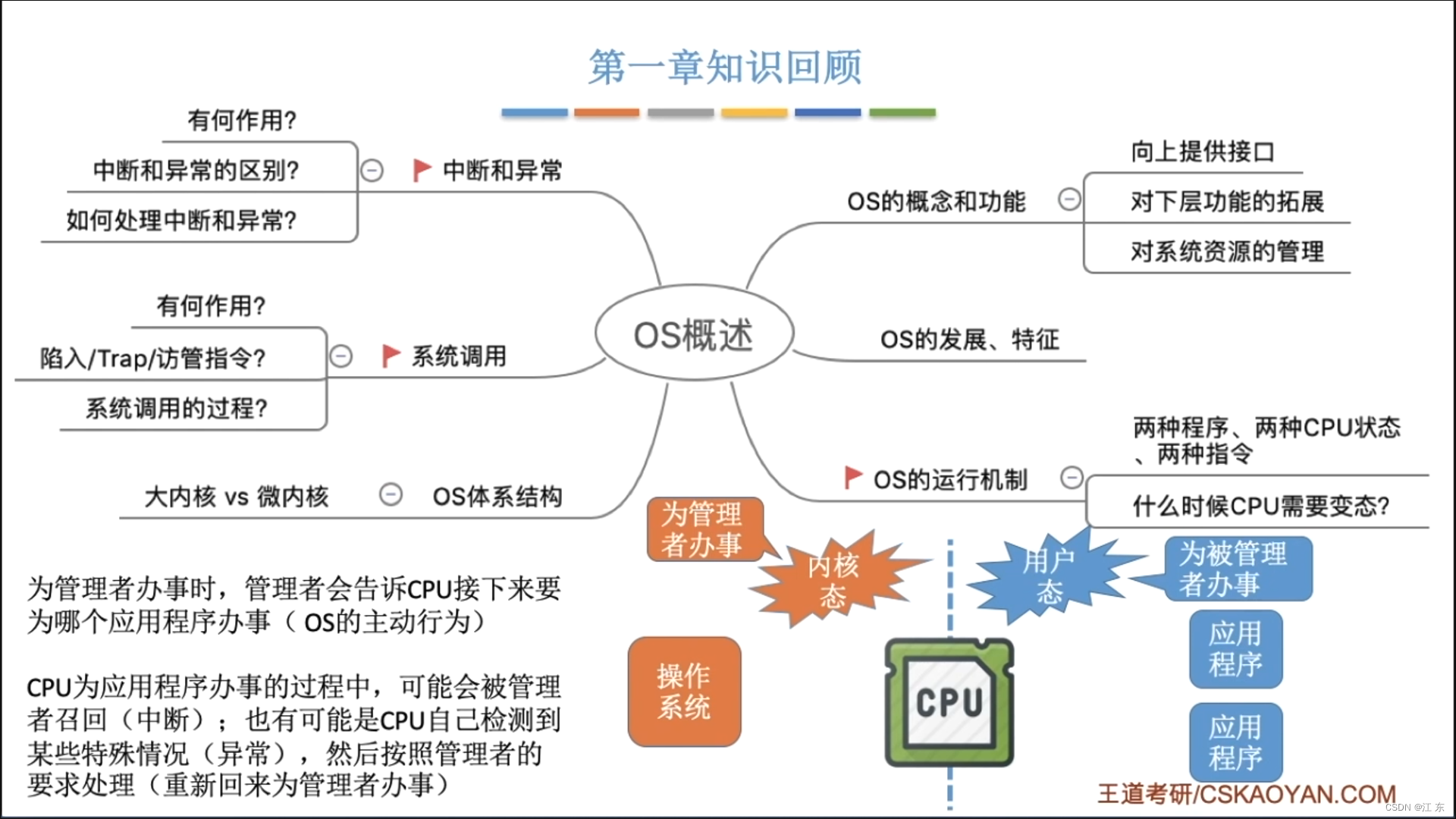

计算机网络考研-第一章学

计算机网学习总结第一章计算机系统概述1.1.1 导学1.1.2 操作系统的特征1.2 操作系统的发展与分类1.3 操作系统的运行环境1.3.1 操作系统的运行机制1.3.2 中断和异常1.3.3系统调用:1.3.4 操作系统的体系结构第一章总结第一章计算机系统概述 1.1.1 导学 1.1.2 操作系…...

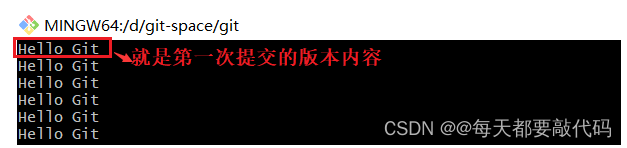

【分布式版本控制系统Git】| Git概述、Git安装、Git常用命令

目录 一:概述 1.1. 何为版本控制 1.2. 为什么需要版本控制 1.3. 版本控制工具 1.4. Git 简史 1.5. Git 工作机制 1.6. Git和代码托管中心 二:安装 2.1. Git安装 三:常用命令 3.1 设置用户签名 3.2 初始化本地库 3.3 查看本地库…...

【人脸识别】ssd + opencv Eigenfaces 和 LBPH算法进行人脸监测和识别

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录前言ssd opencv Eigenfaces 和 LBPH算法进行人脸监测和识别1. ssd 目标监测2.opencv的三种人脸识别方法2.1 Eigenfaces2.2 LBPH前言 ssd opencv Eigenfaces 和 LB…...

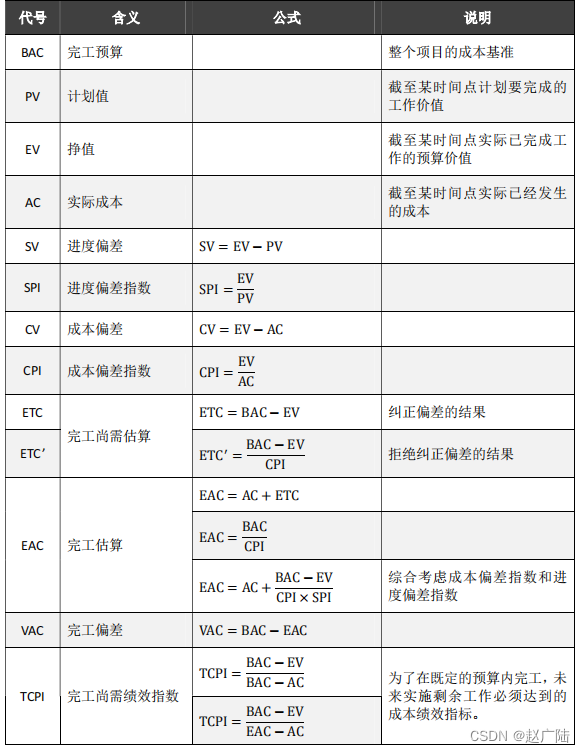

PMP项目管理项目成本管理

目录1 项目成本管理概述2 规划成本管理3 估算成本4 制定预算5 控制成本1 项目成本管理概述 项目成本管理包括为使项目在批准的预算内完成而对成本进行规划、估算、预测、融资、筹资、管理和控制的各个过程,从而确保项目在批准的预算内完工。核心概念 项目成本管理旨…...

Vue3视频播放器组件Vue3-video-play入门教程

Vue3-video-play适用于 Vue3 的 hls.js 播放器组件 | 并且支持MP4/WebM/Ogg格式。 1、支持快捷键操作 2、支持倍速播放设置 3、支持镜像画面设置 4、支持关灯模式设置 5、支持画中画模式播放 6、支持全屏/网页全屏播放 7、支持从固定时间开始播放 8、支持移动端,移动…...

操作系统经典问题——消费者生产者问题

今日在学习操作系统的过程中遇到了这个问题,实在是很苦恼一时间对于这种问题以及老师上课根据这个问题衍生的问题实在是一头雾水。在网络上寻找了一些大佬的讲解之后算是暂时有了点茅塞顿开的感觉。 首先第一点什么是生产者——消费者问题: 系统中有一…...

网络安全工程师在面试安全岗位时,哪些内容是加分项?

金三银四已经来了,很多小伙伴都在困惑,面试网络安全工程师的时候,有哪些技能是加分项呢?接下来,我简单说说! 去年我在微博上贴了一些在面试安全工作时会加分的内容,如下: 1. wooyu…...

前端整理 —— vue

1. vue的生命周期 经典爱问,感觉内容挺多的 介绍一下有哪几个 vue2中的生命周期有11个,分别为beforeCreate,created,beforeMount,mounted,beforeUpdate,updated,beforeDestroy&…...

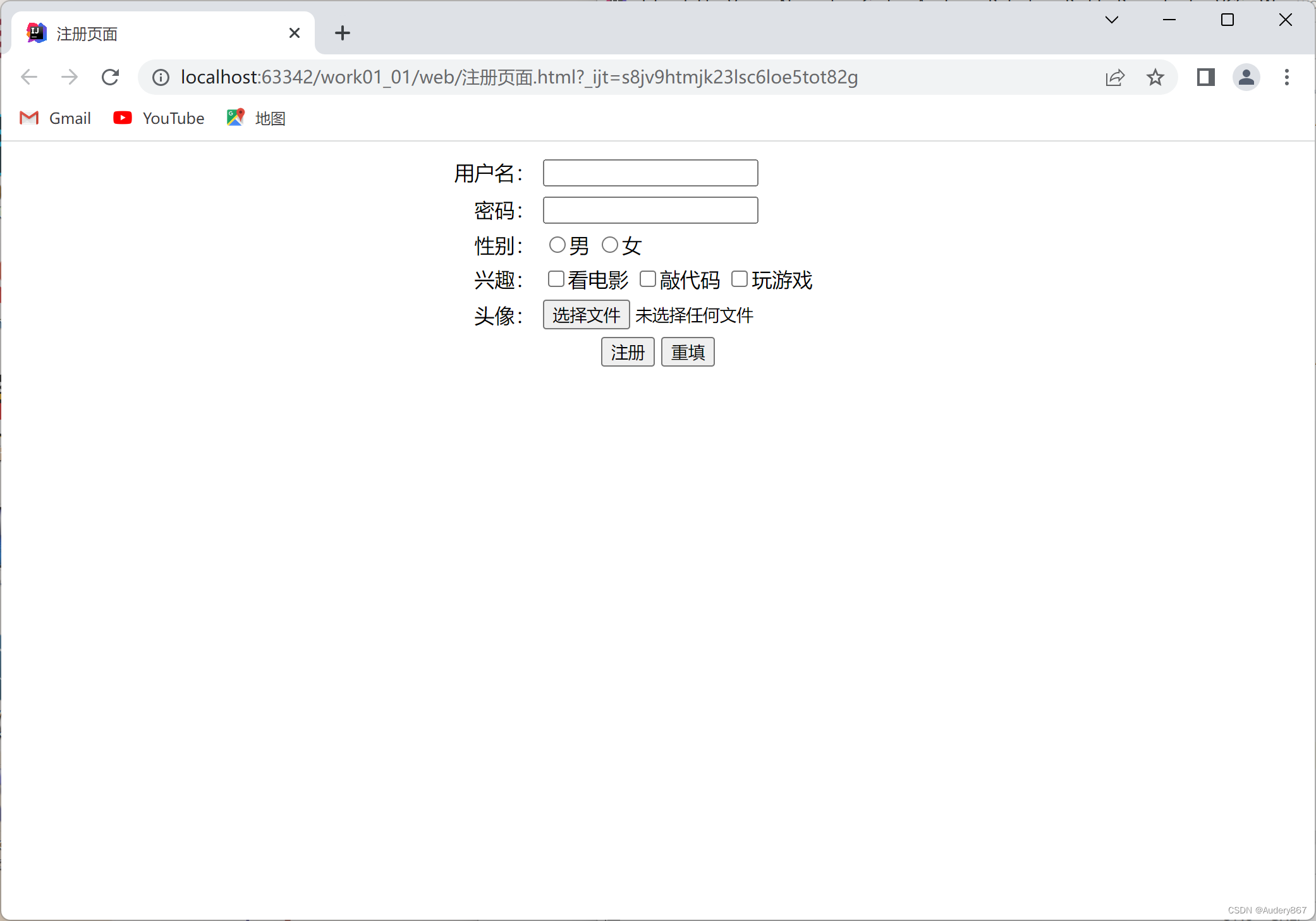

HTML快速入门

目录HTML概念HTML基本格式基本语法常用标签1.文件标签:构成html最基本的标签2.文本标签:和文本有关的标签3.列表标签4.图片标签5.超链接标签6.表格标签7.表单标签HTML概念 HTML是最基础的网页开发语言,Hyper Text Markup Language࿰…...

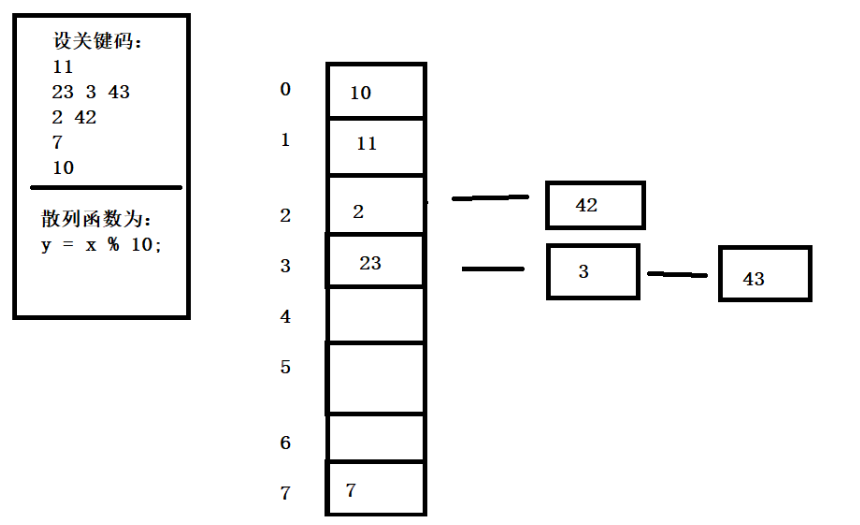

哈希冲突

为什么会有哈希冲突?哈希表通过哈希函数来计算存放数据,在curd数据时不用多次比较,时间复杂度O(1)。但是凡事都有利弊,不同关键字通过相同哈希函数可能计算出来相同的存放地址,这种现象被称为哈…...

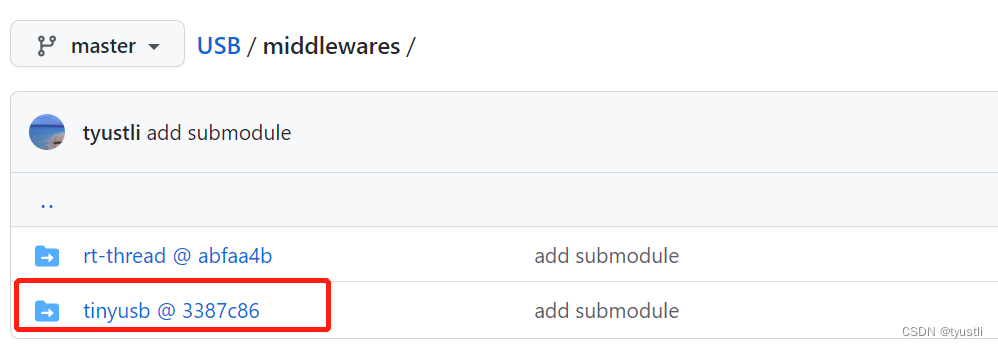

git添加子模块(submodule)

git添加子模块(submodule) 背景 有时候自己的项目需要用到别人的开源代码,例如 freertos 和 tinyusb 这个时候有两种选择 将开源的代码下载下来放到自己的 git 中管理 缺点:如果远端仓库更新,自己仓库的代码不会更新 将开源代码通过子模块…...

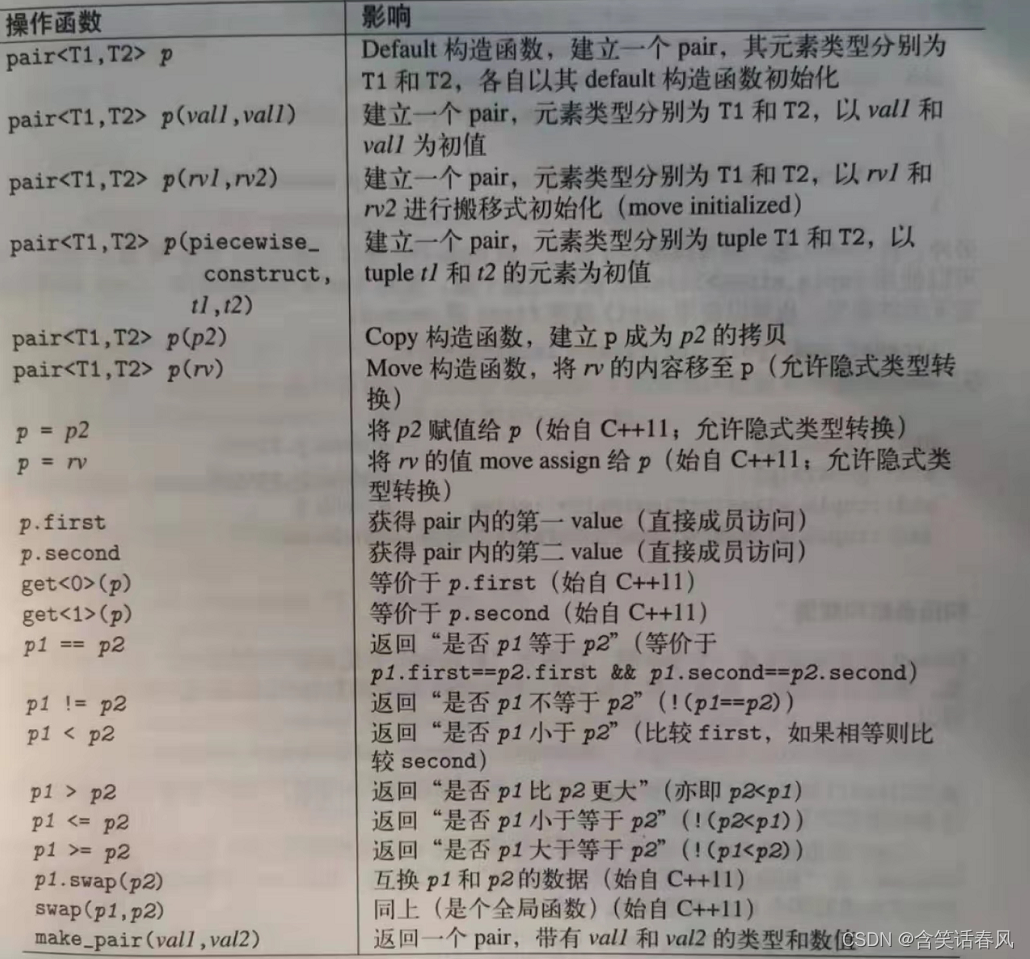

C++ 11 pair

class pair 可将两个 value视为一个单元。C标准库内多处用到了这个 class 。尤其是容器 map、multimap、unordered_map和 unordered_multimap就是使用 pair 来管理其以 key/value pair形式存在的元素。任何函数如果需要返回两个 value,也需要用到 pair,例…...

反向传播与随机梯度下降

反向传播实际上就是在算各个阶段梯度,每层的传入实际是之前各层根据链式法则梯度相乘的结果。反向传播最初传入的Δout是1,Δ通常表示很少量的意思,Δout1的时候这样在反向传播的时候算出来的dw和dx刚好就是当前梯度。深度神经网络中每层都会…...

一个conda引起的CPU异常

03/11/2023 登陆访问用户CPU异常 错误描述 早上向往常一样打开机器,突然感觉CPU有点"乱飙",因为是个人机器,没有别人使用,所以感觉有点问题。 排错流程 首先查看各个进程的资源占用情况 top # 按住P,以CPU的…...

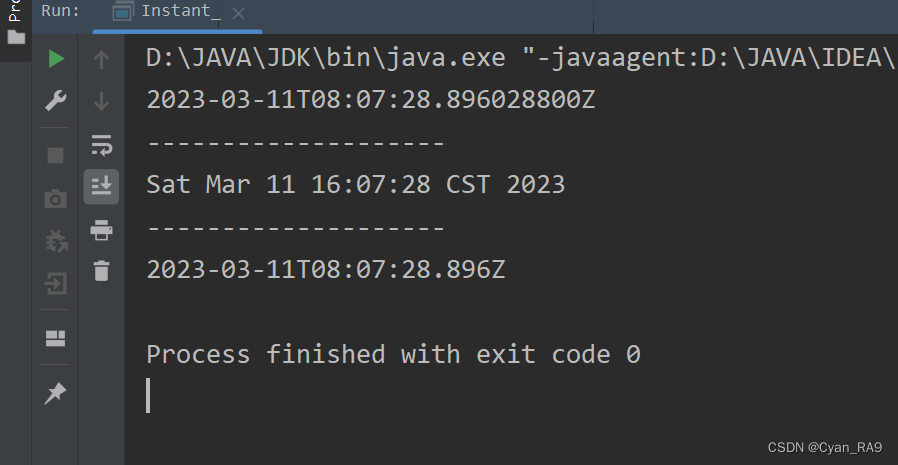

java Date 和 Calendar类 万字详解(通俗易懂)

Date类介绍及使用关于SimpleDateFormat类Calendar类介绍及使用LocalDateTime类介绍及使用关于DateTimeFormatter类一、前言本节内容是我们《API-常用类》专题的第五小节了。本节内容主要讲Date 类 和 Calendar 类,内容包括但不限于Date类简介,Date类使用…...

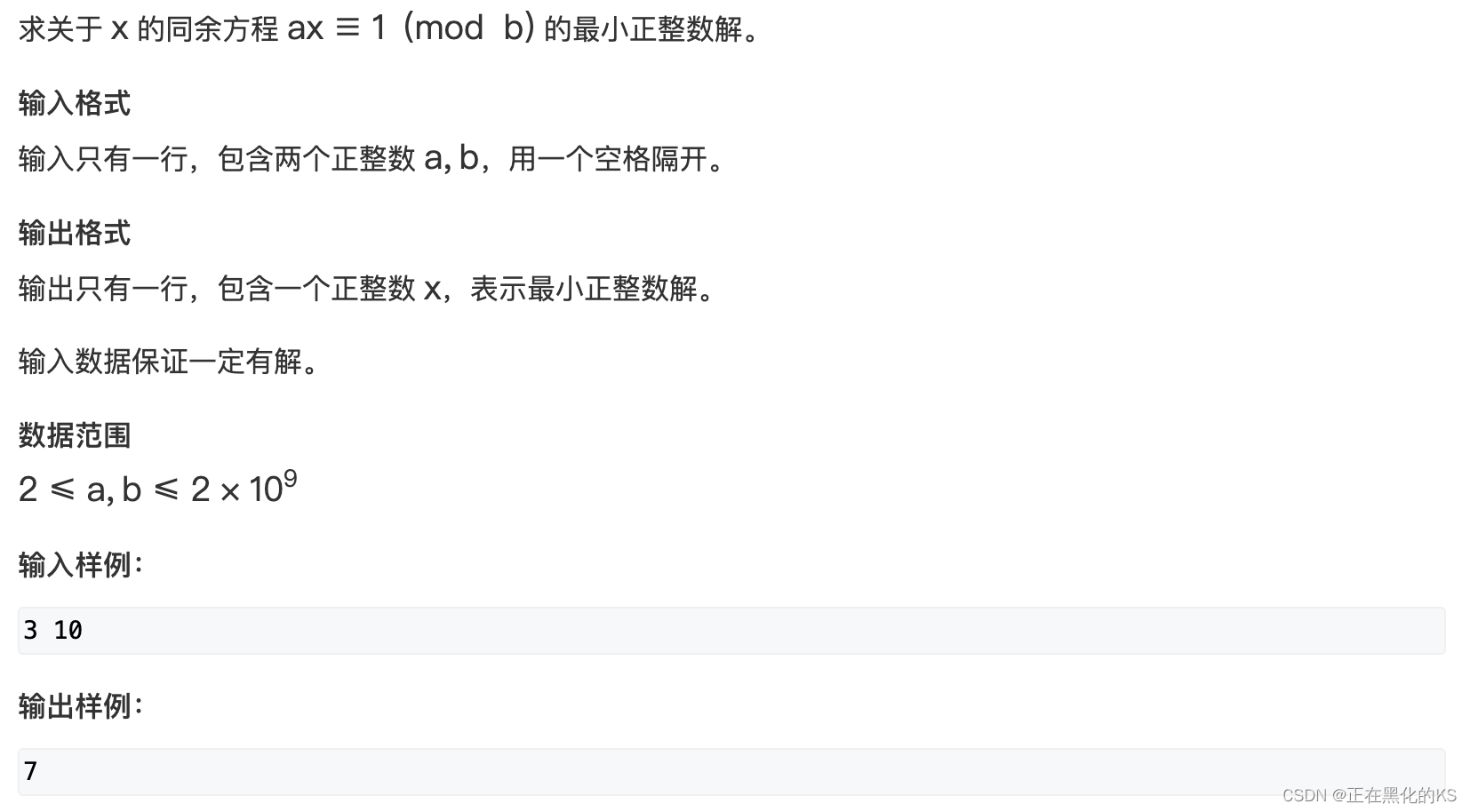

扩展欧几里得算法及其应用

前言 由于数论的板子真的很抽象,也很难背,所以特此记录扩展欧几里得算法的板子和它的用途 本篇文章只涉及应用,不涉及证明,如需理解证明还请各位移步其他优秀的讲解! 扩展欧几里得算法 先粘一下板子的代码 typedef lo…...

JAVA练习75-全排列

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 前言 提示:这里可以添加本文要记录的大概内容: 3月11日练习内容 提示:以下是本篇文章正文内容,下面案例可供参考 一、题目-…...

使用docker在3台服务器上搭建基于redis 6.x的一主两从三台均是哨兵模式

一、环境及版本说明 如果服务器已经安装了docker,则忽略此步骤,如果没有安装,则可以按照一下方式安装: 1. 在线安装(有互联网环境): 请看我这篇文章 传送阵>> 点我查看 2. 离线安装(内网环境):请看我这篇文章 传送阵>> 点我查看 说明:假设每台服务器已…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

关于nvm与node.js

1 安装nvm 安装过程中手动修改 nvm的安装路径, 以及修改 通过nvm安装node后正在使用的node的存放目录【这句话可能难以理解,但接着往下看你就了然了】 2 修改nvm中settings.txt文件配置 nvm安装成功后,通常在该文件中会出现以下配置&…...

学校招生小程序源码介绍

基于ThinkPHPFastAdminUniApp开发的学校招生小程序源码,专为学校招生场景量身打造,功能实用且操作便捷。 从技术架构来看,ThinkPHP提供稳定可靠的后台服务,FastAdmin加速开发流程,UniApp则保障小程序在多端有良好的兼…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台

🎯 使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台 📌 项目背景 随着大语言模型(LLM)的广泛应用,开发者常面临多个挑战: 各大模型(OpenAI、Claude、Gemini、Ollama)接口风格不统一;缺乏一个统一平台进行模型调用与测试;本地模型 Ollama 的集成与前…...

【7色560页】职场可视化逻辑图高级数据分析PPT模版

7种色调职场工作汇报PPT,橙蓝、黑红、红蓝、蓝橙灰、浅蓝、浅绿、深蓝七种色调模版 【7色560页】职场可视化逻辑图高级数据分析PPT模版:职场可视化逻辑图分析PPT模版https://pan.quark.cn/s/78aeabbd92d1...

Linux 内存管理实战精讲:核心原理与面试常考点全解析

Linux 内存管理实战精讲:核心原理与面试常考点全解析 Linux 内核内存管理是系统设计中最复杂但也最核心的模块之一。它不仅支撑着虚拟内存机制、物理内存分配、进程隔离与资源复用,还直接决定系统运行的性能与稳定性。无论你是嵌入式开发者、内核调试工…...