等保2.0时,最常见的挑战是什么?

等保2.0的常见挑战

等保2.0(网络安全等级保护2.0)是中国网络安全领域的基本制度,它对信息系统进行分级分类、安全保护和安全测评,以提高信息系统的安全性和可信性。在等保2.0的实施过程中,企业和组织面临多方面的挑战:

-

技术挑战:等保2.0要求对信息系统的各个组成部分进行详细的检查和测试,包括硬件设备、软件平台、网络协议、数据格式、应用功能、安全措施等。这些检查和测试需要使用专业的工具和方法,如漏洞扫描、渗透测试、代码审计、加密算法分析、协议分析、功能测试等。这些工具和方法需要具备较高的技术水平和经验,以确保能够发现并修复信息系统中存在的各种安全缺陷和漏洞。

-

管理挑战:等保2.0不仅需要对信息系统的技术层面进行检查和测试,还需要对信息系统的管理层面进行评估和审核,包括安全策略、安全规范、安全培训、安全监督、安全应急等。这些评估和审核需要涉及多个部门和人员,如信息系统的建设方、运维方、使用方、管理方、审计方等。这些部门和人员需要有良好的沟通和协作,以确保能够按照规定和流程完成各项工作,并及时解决可能出现的问题和冲突。

-

资源挑战:等保2.0是一项耗时耗力的工作,需要投入大量的人力物力财力。例如,需要聘请具备资质和经验的第三方机构或专家进行测评;需要购买和维护专业的安全设备和软件;需要对员工进行安全培训和教育;需要投入时间和精力进行安全管理和维护等。

-

合规挑战:等保2.0要求企业和组织遵守一系列的安全管理标准和技术要求,以确保信息系统的安全性和合规性。这些要求可能涉及到企业的内部管理、技术实施、安全防护等多个方面,需要企业和组织进行全面的自我评估和改进,以满足等保2.0的要求。

综上所述,等保2.0的实施对企业和组织来说是一项复杂而艰巨的任务,需要克服多方面的挑战。企业和组织需要加强对等保2.0的理解和认识,积极采取措施进行自我评估和改进,以确保信息系统的安全性和合规性。

等保2.0对企业信息安全管理提出了哪些新要求?

等保2.0对企业信息安全管理的新要求

等保2.0是中国网络安全等级保护制度的升级版本,它对企业信息安全管理提出了一系列新的要求,以适应新技术环境下的安全挑战。以下是等保2.0对企业信息安全管理的主要新要求:

-

全方位主动防御:等保2.0强调了主动防御、动态防御、整体防控和精准防护的重要性,要求企业在网络安全方面采取更为积极的措施。

-

覆盖范围广泛:等保2.0实现了对云计算、大数据、物联网、移动互联和工业控制信息系统等新兴技术领域的全覆盖,要求企业在这些领域内也建立相应的安全保护措施。

-

法律政策支持:等保2.0的实施得到了《中华人民共和国网络安全法》等法律法规的支持,要求企业必须按照等级保护制度进行网络安全保护。

-

基本要求明确:等保2.0的基本要求包括安全管理中心支持下的三重防护结构框架,通用安全要求以及新型应用安全扩展要求,并将可信验证作为各级别和各环节的主要功能要求。

-

定级对象的扩展:等保2.0将保护对象从传统的网络和信息系统扩展到云计算平台、大数据中心、物联网系统、移动互联网、工业控制系统等。

-

技术要求升级:等保2.0涵盖了安全通信网络、安全区域边界、安全计算环境、安全管理中心、安全建设管理、安全运维管理等多个方面,强调了云计算、物联网、移动互联、大数据、工业控制系统的安全保护。

-

新增对象和场景:等保2.0不仅适用于传统的信息系统,还纳入了新型的信息基础设施,比如云平台、大数据平台、工业控制系统等。

-

强调动态保护和持续监测:要求建立安全运营中心(SOC),实现对网络安全状况的实时监控和快速响应。

-

全生命周期管理:从安全设计、实施、运维到废弃的全过程管理,确保每个阶段都有相应的安全措施。

-

强化技术防护措施:实施多层防御体系,加强访问控制、入侵检测与防御、数据加密、安全审计等关键技术措施。

-

建立健全安全管理:建立应急响应机制,定期进行安全演练,提升应对突发事件的能力。

-

注重合规性和文档记录:详细记录安全建设和运维的每一个环节,包括但不限于安全策略、配置变更、事件日志、培训记录等,确保有据可查,便于自评和第三方测评。

-

持续监控与优化:利用安全运营中心(SOC)或相关工具持续监控网络环境,及时发现并响应安全事件,不断调整和完善安全策略。

通过上述措施,企业不仅能满足等保2.0的测评要求,还能在实质上提升自身的网络安全防护能力,为业务的稳定运行提供坚实保障。

如何评估和改进现有系统以符合等保2.0标准?

等保2.0标准概述

等保2.0标准是中国信息安全领域的重要规范,旨在加强网络安全保护,确保信息系统的安全稳定运行。该标准包括七大类安全保护要求,涉及物理安全、网络安全、主机安全、应用安全、数据安全、安全管理和安全审计等方面。

评估现有系统

评估现有系统是否符合等保2.0标准,首先需要对系统进行全面的安全风险评估,识别潜在的安全威胁和漏洞。这包括对系统的物理安全、网络结构、系统配置、应用程序、数据存储和传输等方面进行细致的检查。

改进措施

根据评估结果,制定相应的安全防护措施,包括技术防护和管理防护。技术防护措施可能包括加密、访问控制、入侵检测等;管理防护措施可能包括安全培训、安全审计、应急响应等。此外,还需要加强网络安全防护,部署防火墙、入侵检测系统、安全管理系统等设备,加强对外部攻击的防范,并对内部网络进行划分,实现网络隔离,降低内部安全风险。

持续改进

最后,建立应急响应机制,制定应急预案,明确应急响应流程和责任人,定期进行应急演练,提高应对突发事件的能力。同时,定期对信息安全管理体系进行审查和改进,确保其有效性和适用性。

通过上述整改方案的实施,企业或组织可以有效提高信息系统的安全性,满足等保2.0的要求.

在实施等保2.0过程中,常见的技术难点有哪些?

在实施等保2.0过程中,企业通常会面临一些技术难点,这些难点涉及到网络安全的多个方面。以下是一些常见的技术难点:

可信计算

可信计算是等保2.0中的一个重要组成部分,它要求系统能够抵抗恶意软件和其他未授权的修改。实现可信计算需要企业具备一定的技术实力和资源,包括硬件信任根的建立、安全启动、运行时保护等。

密码技术

密码技术是等保2.0中另一个关键的技术点,它涉及到数据加密、身份认证、数字签名等方面。企业需要确保使用的密码算法符合国家的安全标准,并且能够有效防止密码破解和泄露。

IPv6合规

随着IPv6的推广,企业需要确保其网络设备和应用程序支持IPv6,并且遵守IPv6的安全标准。这可能涉及到网络设备的升级和改造,以及对现有网络架构的调整。

安全算力和安全管理中心应用

安全算力是指用于支持网络安全的计算资源,包括硬件和软件。安全管理中心则是负责监控和管理网络安全的系统。企业需要确保有足够的安全算力来支持其网络安全需求,并且能够有效地使用安全管理中心来监控和管理网络安全。

技术难题的解决方案

企业可以通过加强技术研发、优化管理流程和培训专业人才等方式来解决上述技术难题。例如,企业可以引入先进的安全技术和设备,建立完善的网络安全管理制度,加强对网络安全团队的培训和技能提升等。

综上所述,实施等保2.0需要企业克服一系列技术难点,但通过采取适当的措施和方法,企业可以有效地解决这些问题,确保其网络安全达到国家的要求。

相关文章:

等保2.0时,最常见的挑战是什么?

等保2.0的常见挑战 等保2.0(网络安全等级保护2.0)是中国网络安全领域的基本制度,它对信息系统进行分级分类、安全保护和安全测评,以提高信息系统的安全性和可信性。在等保2.0的实施过程中,企业和组织面临多方面的挑战&…...

基于Vue 3.x与TypeScript的PPTIST本地部署与无公网IP远程演示文稿

文章目录 前言1. 本地安装PPTist2. PPTist 使用介绍3. 安装Cpolar内网穿透4. 配置公网地址5. 配置固定公网地址 前言 本文主要介绍如何在Windows系统环境本地部署开源在线演示文稿应用PPTist,并结合cpolar内网穿透工具实现随时随地远程访问与使用该项目。 PPTist …...

PHP的基本语法有哪些?

PHP的基本语法包括以下几个方面: PHP标记:PHP脚本以<?php开始,以?>结束。这是PHP文件的默认文件扩展名是.php。 变量和常量:变量以$符号开头,其后是变量的名称。常量使用define()函数定义,例如def…...

CSS的媒体查询:响应式布局的利器

关于CSS的媒体查询 CSS媒体查询是CSS层叠样式表(Cascading Style Sheets)中的一个核心功能,它使得开发者能够根据不同的设备特性和环境条件来应用不同的样式规则。这是实现响应式网页设计的关键技术,确保网站或应用能够在多种设备上,包括桌面…...

汇聚荣做拼多多运营第一步是什么?

汇聚荣做拼多多运营第一步是什么?在众多电商平台中,拼多多凭借其独特的社交电商模式迅速崛起,吸引了大量消费者和商家的目光。对于希望在拼多多上开店的商家而言,了解如何进行有效运营是成功的关键。那么,汇聚荣做拼多多运营的第…...

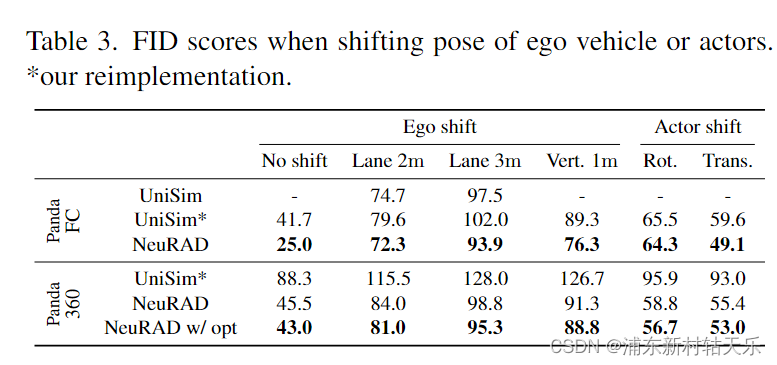

NeRF从入门到放弃4: NeuRAD-针对自动驾驶场景的优化

NeuRAD: Neural Rendering for Autonomous Driving 非常值得学习的一篇文章,几乎把自动驾驶场景下所有的优化都加上了,并且也开源了。 和Unisim做了对比,指出Unisim使用lidar指导采样的问题是lidar的垂直FOV有限,高处的东西打不…...

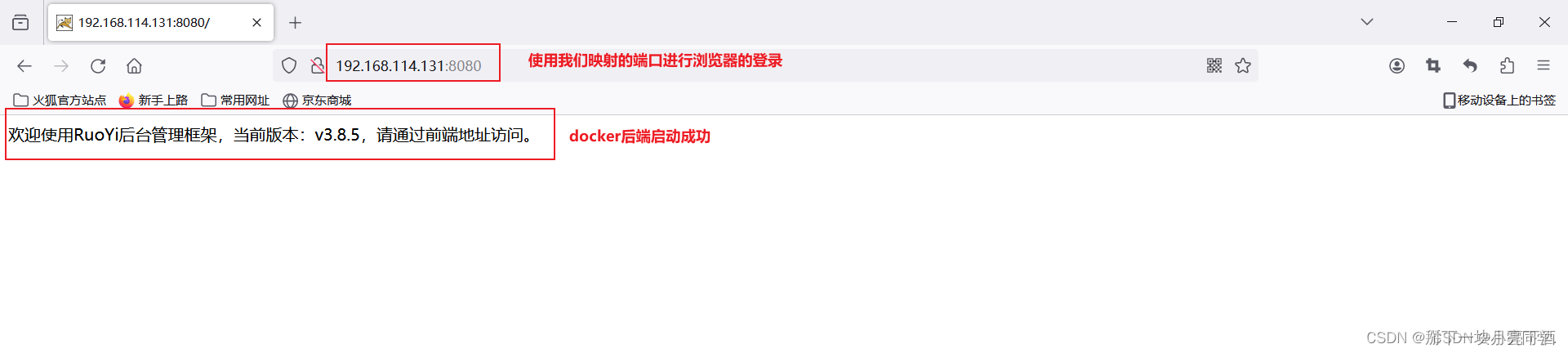

docker环境部署ruoyi系统前后端分离项目

创建局域网 docker network create net-ry 安装Redis 1 安装 创建两个目录 mkdir -p /data/redis/{conf,data} 上传redis.conf文件到/data/redis/conf文件夹中 cd /data/redis/conf 3.2 配置redis.conf文件 配置redis.conf文件: redis.conf文件配置注意&…...

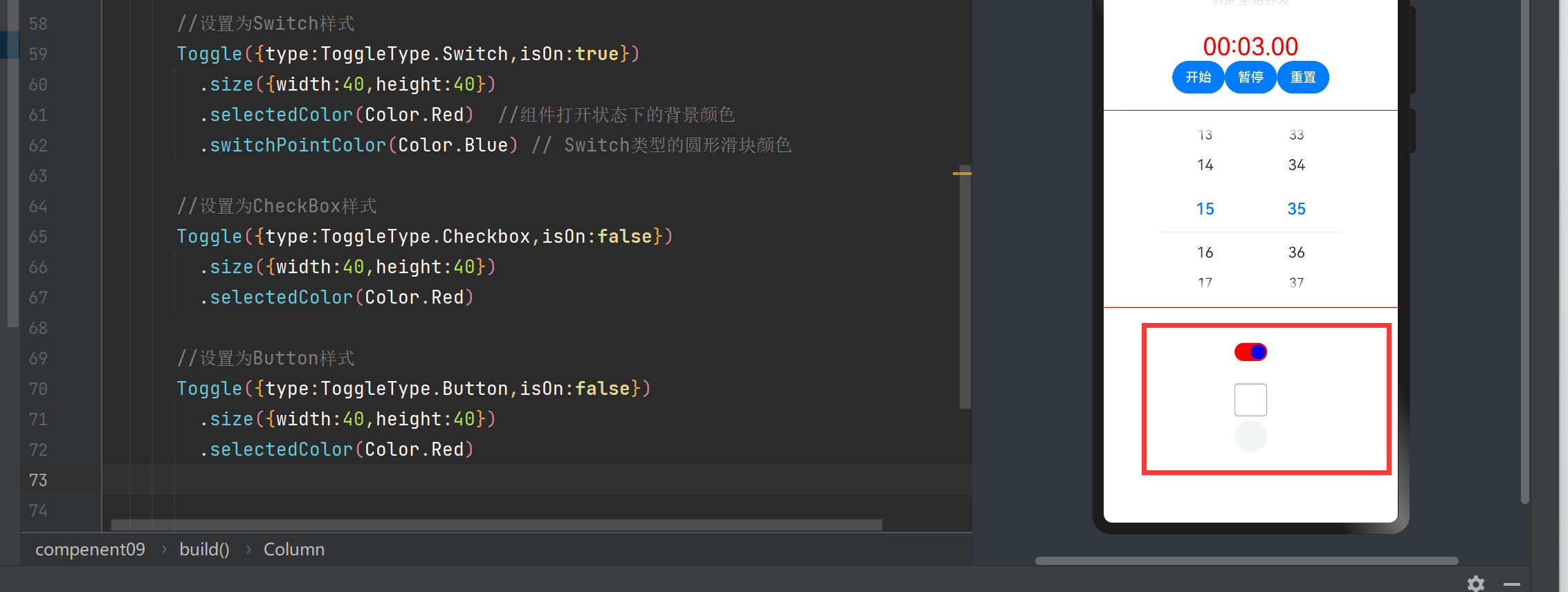

UI(二)控件

文章目录 PatternLockProgressQRCodeRadioRatingRichTextScollBarSearchSelectSlideSpanStepper和StepperItemTextTextAreaTextClockTextInputTextPickerTextTimerTimePickerToggleWeb PatternLock PatternLock是图案密码锁组件,以九宫格图案的方式输入密码&#x…...

【图像分类】Yolov8 完整教程 |分类 |计算机视觉

目标:用YOLOV8进行图像分类。 图像分类器。 学习资源:https://www.youtube.com/watch?vZ-65nqxUdl4 努力的小巴掌 记录计算机视觉学习道路上的所思所得。 1、文件结构化 划分数据集:train,val,test 知道怎么划分数据集很重要。 文件夹…...

PyCharm 2024.1最新变化

PyCharm 2024.1 版本带来了一系列激动人心的新功能和改进,以下是一些主要的更新亮点: Hugging Face 模型和数据集文档预览:在 PyCharm 内部快速获取 Hugging Face 模型或数据集的详细信息,通过鼠标悬停或使用 F1 键打开文档工具窗口来预览。 …...

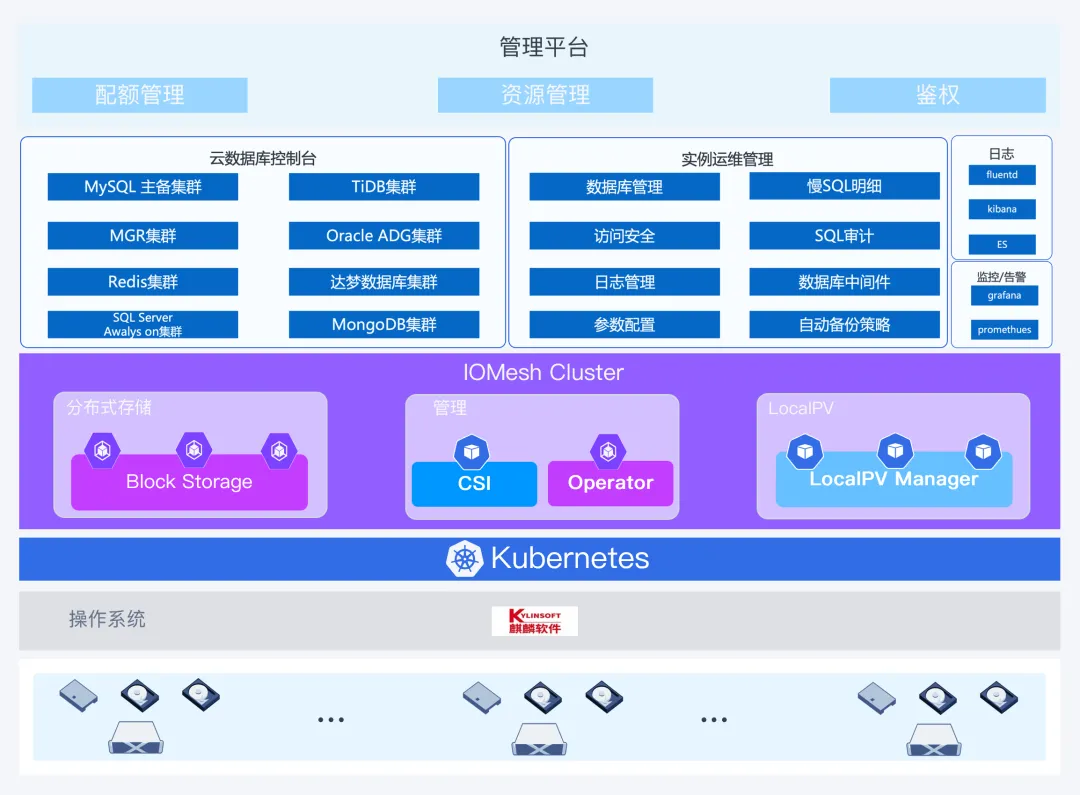

金融行业专题|某头部期货基于 K8s 原生存储构建自服务数据库云平台

为了进一步提升资源交付效率,不少用户都将数据库应用从物理环境迁移到容器环境。而对于 Kubernetes 部署环境,用户不仅需要考虑数据库在性能方面的需求,还要为数据存储提供更安全、可靠的高可用保障。 近期,某头部期货机构基于 S…...

DELL服务器 OpenManage监控指标解读

监控易是一款专业的IT基础设施监控软件,通过SNMP等多种方式,实时监控服务器、网络设备等IT资源的各项性能指标。对于DELL服务器 OpenManage,监控易提供了全面的监控解决方案,确保服务器的稳定运行。 一、网络连通性监控ÿ…...

vscode下无法识别node、npm的问题

node : 无法将“node”项识别为 cmdlet、函数、脚本文件或可运行程序的名称 因为node是在cmd安装的,是全局安装的,并不是在这个项目里安装的。 解决方案: 1.在vscode的控制台,针对一个项目安装特定版本的node; 2.已经…...

C语言之字符串处理函数

文章目录 1 字符串处理函数1.1 输入输出1.1.1 输出函数puts1.1.2 输入函数gets 1.2 连接函数1.2.1 stract1.2.2 strncat 1.3 复制1.3.1 复制strcpy1.3.2 复制strncpy1.3.3 复制memcpy1.3.4 指定复制memmove1.3.5 指定复制memset1.3.6 新建复制strdup1.3.7 字符串设定strset 1.4…...

昇思25天学习打卡营第4天|onereal

今天学习的内容是:ResNet50迁移学习 以下内容拷贝至教程,实话实话看不懂,迷迷糊糊都运行jupyter里的代码。走完程序,训练生成了一些图片。 ResNet50迁移学习 在实际应用场景中,由于训练数据集不足,所以很少…...

restTemplate使用总结

1、配置类 Configuration public class RestTemplateConfig() {Beanpublic RestTemplate restTemplate(ClientHttpRequestFactory factory) {return new RestTemplate(factory);}Beanpublic ClientHttpRequestFactory simpleClientHttpRequestFactory() {HttpComponentsClient…...

【云服务器介绍】选择指南 腾讯云 阿里云全配置对比 搭建web 个人开发 app 游戏服务器

省流目录:适用于博客建站(2-4G)、个人开发/小型游戏[传奇/我的世界/饥荒](4-8G)、数据分析/大型游戏[幻兽帕鲁/雾锁王国]服务器(16-64G) 1.京东云-618专属活动 官方采购季专属活动地址&#x…...

)

PostgreSQL 高级SQL查询(三)

1. JOIN 操作 1.1 内连接(INNER JOIN) 内连接用于返回两个表中存在匹配关系的记录。基本语法如下: SELECT columns FROM table1 INNER JOIN table2 ON table1.column table2.column;例如,从 users 表和 orders 表中检索所有用…...

麒麟系统安装Redis

一、背景 如前文(《麒麟系统安装MySQL》)所述。 二、下载Redis源码 官方未提供麒麟系统的Redis软件,须下载源码编译。 下载地址:https://redis.io/downloads 6.2.14版本源码下载地址:https://download.redis.io/re…...

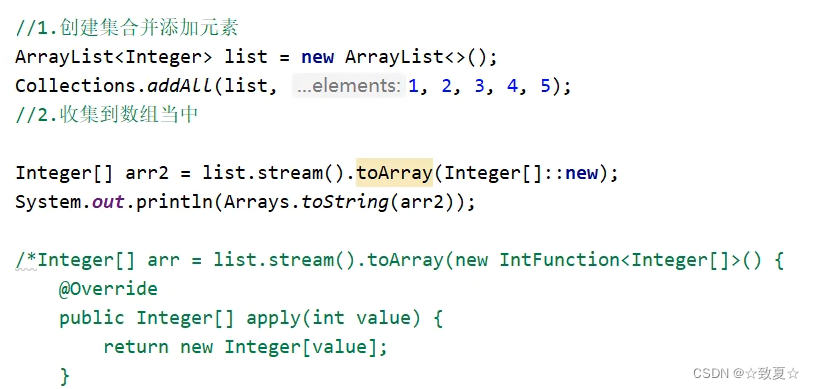

Java-方法引用

方法引用概念 把已经有的方法拿过来用,当做函数式接口中抽象方法的方法体 前提条件 1、引用处必须是函数式接口 2、被引用的方法必须已经存在 3、被引用方法的形参和返回值 需要跟抽象方法保持一致 4、被引用方法的功能要满足当前需求 方法引用格式示例 方…...

AI Agent与Agentic AI:原理、应用、挑战与未来展望

文章目录 一、引言二、AI Agent与Agentic AI的兴起2.1 技术契机与生态成熟2.2 Agent的定义与特征2.3 Agent的发展历程 三、AI Agent的核心技术栈解密3.1 感知模块代码示例:使用Python和OpenCV进行图像识别 3.2 认知与决策模块代码示例:使用OpenAI GPT-3进…...

java 实现excel文件转pdf | 无水印 | 无限制

文章目录 目录 文章目录 前言 1.项目远程仓库配置 2.pom文件引入相关依赖 3.代码破解 二、Excel转PDF 1.代码实现 2.Aspose.License.xml 授权文件 总结 前言 java处理excel转pdf一直没找到什么好用的免费jar包工具,自己手写的难度,恐怕高级程序员花费一年的事件,也…...

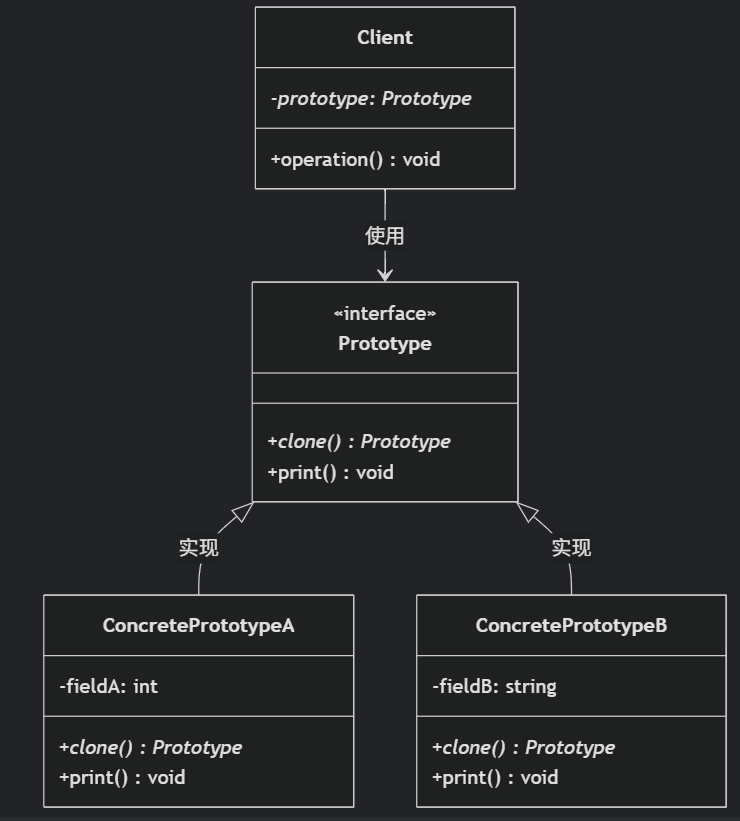

(二)原型模式

原型的功能是将一个已经存在的对象作为源目标,其余对象都是通过这个源目标创建。发挥复制的作用就是原型模式的核心思想。 一、源型模式的定义 原型模式是指第二次创建对象可以通过复制已经存在的原型对象来实现,忽略对象创建过程中的其它细节。 📌 核心特点: 避免重复初…...

SpringTask-03.入门案例

一.入门案例 启动类: package com.sky;import lombok.extern.slf4j.Slf4j; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.cache.annotation.EnableCach…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

C# 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

在Ubuntu24上采用Wine打开SourceInsight

1. 安装wine sudo apt install wine 2. 安装32位库支持,SourceInsight是32位程序 sudo dpkg --add-architecture i386 sudo apt update sudo apt install wine32:i386 3. 验证安装 wine --version 4. 安装必要的字体和库(解决显示问题) sudo apt install fonts-wqy…...

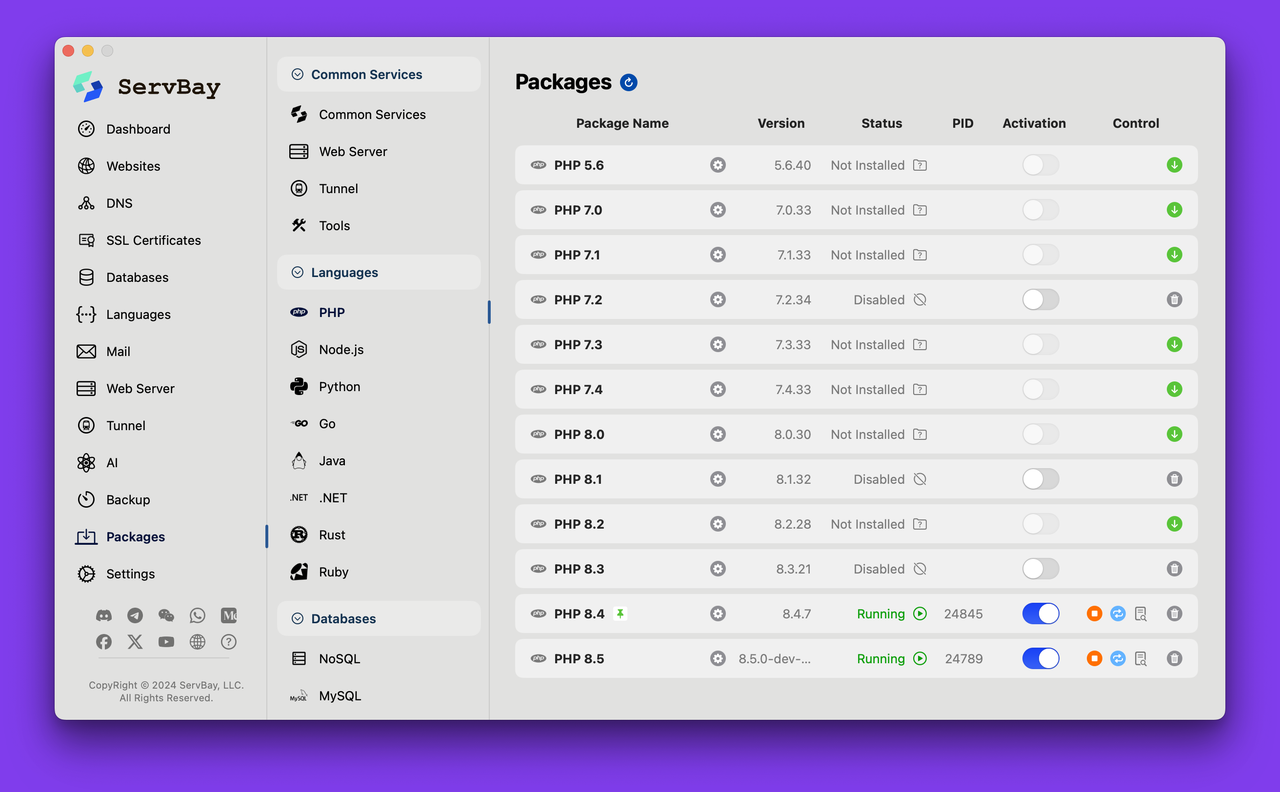

PHP 8.5 即将发布:管道操作符、强力调试

前不久,PHP宣布了即将在 2025 年 11 月 20 日 正式发布的 PHP 8.5!作为 PHP 语言的又一次重要迭代,PHP 8.5 承诺带来一系列旨在提升代码可读性、健壮性以及开发者效率的改进。而更令人兴奋的是,借助强大的本地开发环境 ServBay&am…...

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的----NTFS源代码分析--重要

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的 第一部分: 0: kd> g Breakpoint 9 hit Ntfs!ReadIndexBuffer: f7173886 55 push ebp 0: kd> kc # 00 Ntfs!ReadIndexBuffer 01 Ntfs!FindFirstIndexEntry 02 Ntfs!NtfsUpda…...

解析“道作为序位生成器”的核心原理

解析“道作为序位生成器”的核心原理 以下完整展开道函数的零点调控机制,重点解析"道作为序位生成器"的核心原理与实现框架: 一、道函数的零点调控机制 1. 道作为序位生成器 道在认知坐标系$(x_{\text{物}}, y_{\text{意}}, z_{\text{文}}…...