HCIP--以太网交换安全(一)

以太网交换安全概述:以太网交换安全是一系列技术和策略的集合,旨在保护以太网交换机免受各种网络攻击和威胁。

端口隔离

一、端口隔离概述:

作用:可以实现同一个VLAN内端口的隔离

优势: 端口隔离功能为用户提供了更安全,更灵活的组网方案

补充:正常情况下,不同vlan是不能相互访问的但端口隔离就相反。端口隔离用来解决同一个vlan中的主机,不想互相访问的需求。

二、 实验配置

实验目的:

了解端口隔离的配置和方法 ,将PC1和PC2加入隔离组,两者不能访问,但两者都有可以访问PC3

实验步骤:

1. 在S1上将G0/0/1和G0/0/2口加入到同一个端口隔离组

2. 配置vlanif1接口,并且将vlan内的arp代理功能打开,实现PC1和PC2能够通信

3. 在全局配置端口隔离模式为二层、三层同时隔离

实验拓扑:

(1)在LSW1中将G0/0/1和G0/0/2接口加入隔离组

<Huawei>sys

[Huawei]undo info-center enable

[Huawei]sys LSW1

[LSW1]int g0/0/1

[LSW1-GigabitEthernet0/0/1]port-isolate enable group 1 //将PC1的G0/0/0接口加入端口隔离组1

[LSW1-GigabitEthernet0/0/1]quit

[LSW1]int g0/0/2

[LSW1-GigabitEthernet0/0/2]port-isolate enable group 1 //将PC1的G0/0/0接口加入端口隔离组1

[LSW1-GigabitEthernet0/0/2]quit

测试:PC1和PC2放在同一个隔离组,无法互相访问

但是可以访问PC3

(2)配置vlanif接口,开启vlan内的ARP代理功能,实现PC1和PC2互相通信

[LSW1]int vlanif 1

[LSW1-Vlanif1]ip address 10.1.1.254 24

[LSW1-Vlanif1]arp-proxy inner-sub-vlan-proxy enable

测试PC1访问PC2,可以看得出访问成功

(3) 在全局模式下配置端口隔离模式为二层、三层同时隔离

[LSW1]port-isolateode all //配置端口隔离模式为二层、三层同时隔离

测试PC1访问PC2,可以看出访问超时,说明三层隔离成功。

三、总结

三、总结

总的来说,端口隔离技术是提高网络安全性的有效手段之一。通过本次实验,不仅成功实现了端口隔离的配置,并验证了其效果 。

MAC地址表安全

一、MAC的基本概述

MAC基本概念:

MAC地址表记录了连接到交换机的设备的MAC地址及其对应的端口信息。这是交换机进行数据转发决策的基础。

MAC地址表安全的主要类型:

动态MAC地址表项:由接口通过报文中的源MAC地址获得,表项可老化。在系统复位、接口板热插拔或接口板复位后,动态表项会丢失。

静态MAC地址表项:由用户手动配置并下发到各接口板,表项不老化。在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。接口和MAC地址静态绑定后,其它接口收到源MAC地址的报文将会被丢弃。

黑洞MAC地址表项:由用户手工配置并下发到各接口板,表项不可老化。配置黑洞MAC地址后,源MAC地址或目的MAC地址是该MAC的报文将会被丢弃。

MAC地址表安全功能:

二、实验配置

拓扑

实验步骤:

1. 配置S1的G0/0/1口的最大mac地址学习数量为1;

2. 将攻击者的mac地址设置为黑洞mac;

3. 将PC4的mac地址静态绑定在S1的G0/0/3口。

(1)在S1的G0/0/1接口上配置最大MAC地址学习数量为1

<Huawei>sys

[Huawei]sysname S1

[S1]undo info-center enable

[S1]int g0/0/1

[S1-GigabitEthernet0/0/1]mac-limit maximum 1

使用PC1访问PC4,再查看S1的MAC地址表

从这里可以看出G0/0/1接口已经学习到了PC1的MAC地址表,可以再拿另外一台终端访问PC4,这时会出现警告。

(2)将攻击者的的MAC地址设置为黑洞MAC地址

[S1]mac-address blackhole 5489-9809-5783 vlan 1

查看MAC地址表,可以看得出MAC地址类型为blackhole。

使用攻击者访问任意一台主机,应该都无法通的

(3)将PC4的MAC地址静态绑定在S1的G0/0/3接口

(3)将PC4的MAC地址静态绑定在S1的G0/0/3接口

[S1]mac-address static 5489-98FD-042C GigabitEthernet 0/0/3 vlan 1

查看MAC地址

三、总结

MAC地址表安全是网络安全管理中的一个关键环节,它涉及到MAC地址表的基本概念、类型、配置命令以及应用场景等多个方面。通过合理配置和管理MAC地址表,可以有效提高网络的安全性和稳定性,保护网络免受未授权访问和其他安全威胁的影响。

相关文章:

HCIP--以太网交换安全(一)

以太网交换安全概述:以太网交换安全是一系列技术和策略的集合,旨在保护以太网交换机免受各种网络攻击和威胁。 端口隔离 一、端口隔离概述: 作用:可以实现同一个VLAN内端口的隔离 优势: 端口隔离功能为用户提供了更…...

PyQt5中关于QLineEdit的空输入报错的简单处理

PyQt5中关于QLineEdit的空输入报错的简单处理 前言分析原因解决办法总结 前言 在PyQt5的界面中对于数据的输入,最常用的就是QLineEdit控件,该控件作为基本的数据输入控件已经能满足我们的简单使用。在使用过程,出现闪退情况,发现…...

【前端】ES12:ES12新特性

文章目录 1 逻辑赋值操作符2 数字分隔符3 replaceAll4 Promise.any5 WeakRef6 FinalizationRegistry 1 逻辑赋值操作符 逻辑赋值操作符 ??、&&、 ||。 let a true let b false //a && b //false a || b ; //true console.log(a)let obj {name:"ker…...

)

语音识别(非实时)

1.环境 python :3.10.14 2.完整代码 import whisper #whisper import wave # 使用wave库可读、写wav类型的音频文件 import pyaudio # 使用pyaudio库可以进行录音,播放,生成wav文件 def record(time): # 录音程序# 定义数据流块CHUNK …...

【计算机网络】--URL统一资源定位符

一个网站地址实例 scheme://host.domain:port/path/filename scheme——定义因特网服务的类型,常见的类型是http host——定义域主机(http的默认主机是www) domain———定义因特网的域名,例如,jinyun.fun …...

在成都建“圈”五年,鲲鹏让智能化新风吹遍巴蜀大地

科技圈里流行着“互联网四大中心”的说法,即南边的深圳、东边的杭州、北边的北京和西边的成都。 深圳、杭州、北京几乎没有太大的争议,这里是国内著名的互联网公司聚集地,有着国内排行前三的互联网企业总部,单单一个北京西二旗就…...

Unity图形用户界面!*★,°*:.☆( ̄▽ ̄)/$:*.°★* 。(万字解析)

Unity 3D GUI 简介 游戏开发过程中,开发人员往往会通过制作大量的图形用户界面( Graphical User Interface,GUI )来增强游戏与玩家的交互性。 Unity 3D 中的图形系统分为 OnGUI、NGUI、UGUI等,这些类型的图形系统内容…...

【JAVA报错已解决】Java.lang.NullPointerException

🎬 鸽芷咕:个人主页 🔥 个人专栏: 《C干货基地》《粉丝福利》 ⛺️生活的理想,就是为了理想的生活! 专栏介绍 在软件开发和日常使用中,BUG是不可避免的。本专栏致力于为广大开发者和技术爱好者提供一个关于BUG解决的经…...

JSON 教程

JSON 教程 <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-scale1.0"><title>Document</title> </head> …...

HBase 的基本架构 详解

HBase 是一个分布式的、面向列的数据库,构建在 HDFS(Hadoop Distributed File System)之上,提供高效的随机读写操作。为了全面理解 HBase 的基础架构,需要从逻辑架构、物理存储、组件之间的交互、数据管理和底层设计出…...

crypt.h:No such file or directory报错处理

crypt.h:No such file or directory 报错处理 前言:本文初编辑于2024年9月27日 CSDN主页:https://blog.csdn.net/rvdgdsva 博客园主页:https://www.cnblogs.com/hassle 博客园本文链接: 大!萌࿰…...

网络消费维权的9个常见法律问题

一、忘记付尾款,定金能否退还? 不能。消费者在网络提交订单后,合同即成立。合同成立后,消费者的义务为按时付款。若消费者在支付定金后未能支付尾款,即未能履行付款义务,会导致合同无法履行,构…...

detectron2是怎么建立模型的?以SparseInst代码为例

看SparseInst论文发现论文里有些地方没讲清楚;遂找SparseInst源码来看模型结构 我选择从推理代码来找模型结构: 经探索,在SparseInst代码里,推理需要执行代码 python demo.py --config-file configs/sparse_inst_r50_base.yaml …...

kafka监控平台Kafdrop:使用记录

背景 AI的发展真是太方便了,让它给我推荐一款轻量级,没有学习曲线的kafka监控平台,它就给我推荐这一款。用了一下果然没有一点学习曲线。 目前已经满足了我的需求,可视化界面,topic、消息、消费者group信息以及消费情…...

的使用和内联函数

今天我们来了解一下C中的&和内联函数 引用标识符& C觉得C语言部分的指针有些麻烦,容易混乱,所以C创造了一个标识符&,表示是谁的别名。跟指针对比一下:int* a1&b1;int &a2b2;这样看,显然a1存放的…...

征程6 上基于 DEB 工具实现包管理

1.引言 在开发、调测过程中,开发人员需要将系统软件、应用软件部署到 Soc 板端,以用于运行调试。传统的部署方式是通过解压复制或者调用部署脚本。这样的部署方式需要有着方式不统一、维护投入大的缺点。 在 linux 系统上,大多采用包管理的…...

【git】一文详解: git rebase到底有啥问题

引子 我反复看到这样的评论:“git rebase 像屎一样”。人们似乎对此有很强烈的感受,我真的很惊讶,因为我没有遇到太多使用 rebase 的问题,而且我一直在使用它。 使用 rebase 的成本有多大?在实际使用中它给你带来了什…...

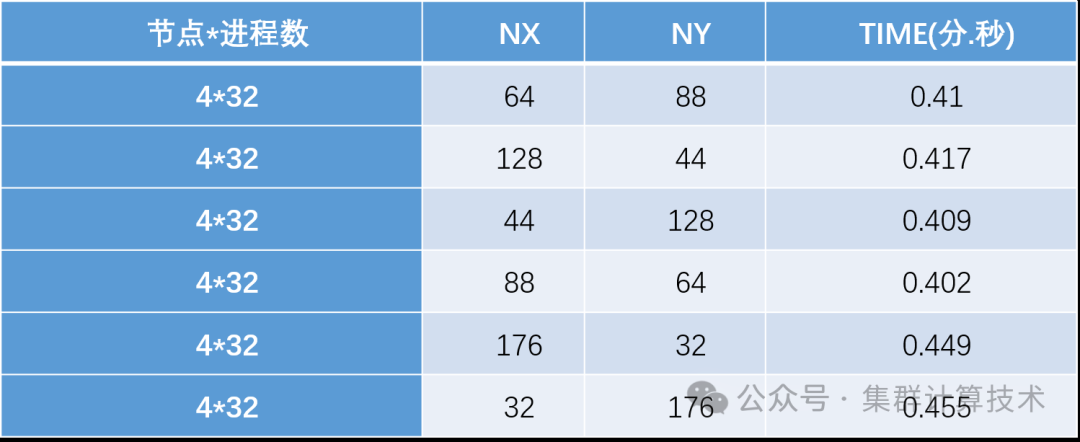

高性能计算应用优化实践之WRF

WRF(Weather Research Forecast)模式是由美国国家大气研究中心(NCAR)、国家环境预报中心(NCEP)等机构自1997年起联合开发的新一代高分辨率中尺度天气研究预报模式,重点解决分辨率为1~…...

nsight-compute使用教程

一 安装 有的时候在linux上安装上了nsight-compute,可以生成报告,但是却因为缺少qt组件而无法打开,我选择的方法是在linux上生成报告,在window上的nsight compute的图形界面打开,需要注意的是,nsight compute图形界面的版本一定要更高,不然无法打开 二 使用 2.1 生成…...

【深度学习】03-神经网络01-4 神经网络的pytorch搭建和参数计算

# 计算模型参数,查看模型结构,我们要查看有多少参数,需要先安装包 pip install torchsummary import torch import torch.nn as nn from torchsummary import summary # 导入 summary 函数,用于计算模型参数和查看模型结构# 创建神经网络模型类 class Mo…...

Oracle查询表空间大小

1 查询数据库中所有的表空间以及表空间所占空间的大小 SELECTtablespace_name,sum( bytes ) / 1024 / 1024 FROMdba_data_files GROUP BYtablespace_name; 2 Oracle查询表空间大小及每个表所占空间的大小 SELECTtablespace_name,file_id,file_name,round( bytes / ( 1024 …...

MySQL 8.0 OCP 英文题库解析(十三)

Oracle 为庆祝 MySQL 30 周年,截止到 2025.07.31 之前。所有人均可以免费考取原价245美元的MySQL OCP 认证。 从今天开始,将英文题库免费公布出来,并进行解析,帮助大家在一个月之内轻松通过OCP认证。 本期公布试题111~120 试题1…...

高防服务器能够抵御哪些网络攻击呢?

高防服务器作为一种有着高度防御能力的服务器,可以帮助网站应对分布式拒绝服务攻击,有效识别和清理一些恶意的网络流量,为用户提供安全且稳定的网络环境,那么,高防服务器一般都可以抵御哪些网络攻击呢?下面…...

tree 树组件大数据卡顿问题优化

问题背景 项目中有用到树组件用来做文件目录,但是由于这个树组件的节点越来越多,导致页面在滚动这个树组件的时候浏览器就很容易卡死。这种问题基本上都是因为dom节点太多,导致的浏览器卡顿,这里很明显就需要用到虚拟列表的技术&…...

)

.Net Framework 4/C# 关键字(非常用,持续更新...)

一、is 关键字 is 关键字用于检查对象是否于给定类型兼容,如果兼容将返回 true,如果不兼容则返回 false,在进行类型转换前,可以先使用 is 关键字判断对象是否与指定类型兼容,如果兼容才进行转换,这样的转换是安全的。 例如有:首先创建一个字符串对象,然后将字符串对象隐…...

智能分布式爬虫的数据处理流水线优化:基于深度强化学习的数据质量控制

在数字化浪潮席卷全球的今天,数据已成为企业和研究机构的核心资产。智能分布式爬虫作为高效的数据采集工具,在大规模数据获取中发挥着关键作用。然而,传统的数据处理流水线在面对复杂多变的网络环境和海量异构数据时,常出现数据质…...

sipsak:SIP瑞士军刀!全参数详细教程!Kali Linux教程!

简介 sipsak 是一个面向会话初始协议 (SIP) 应用程序开发人员和管理员的小型命令行工具。它可以用于对 SIP 应用程序和设备进行一些简单的测试。 sipsak 是一款 SIP 压力和诊断实用程序。它通过 sip-uri 向服务器发送 SIP 请求,并检查收到的响应。它以以下模式之一…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

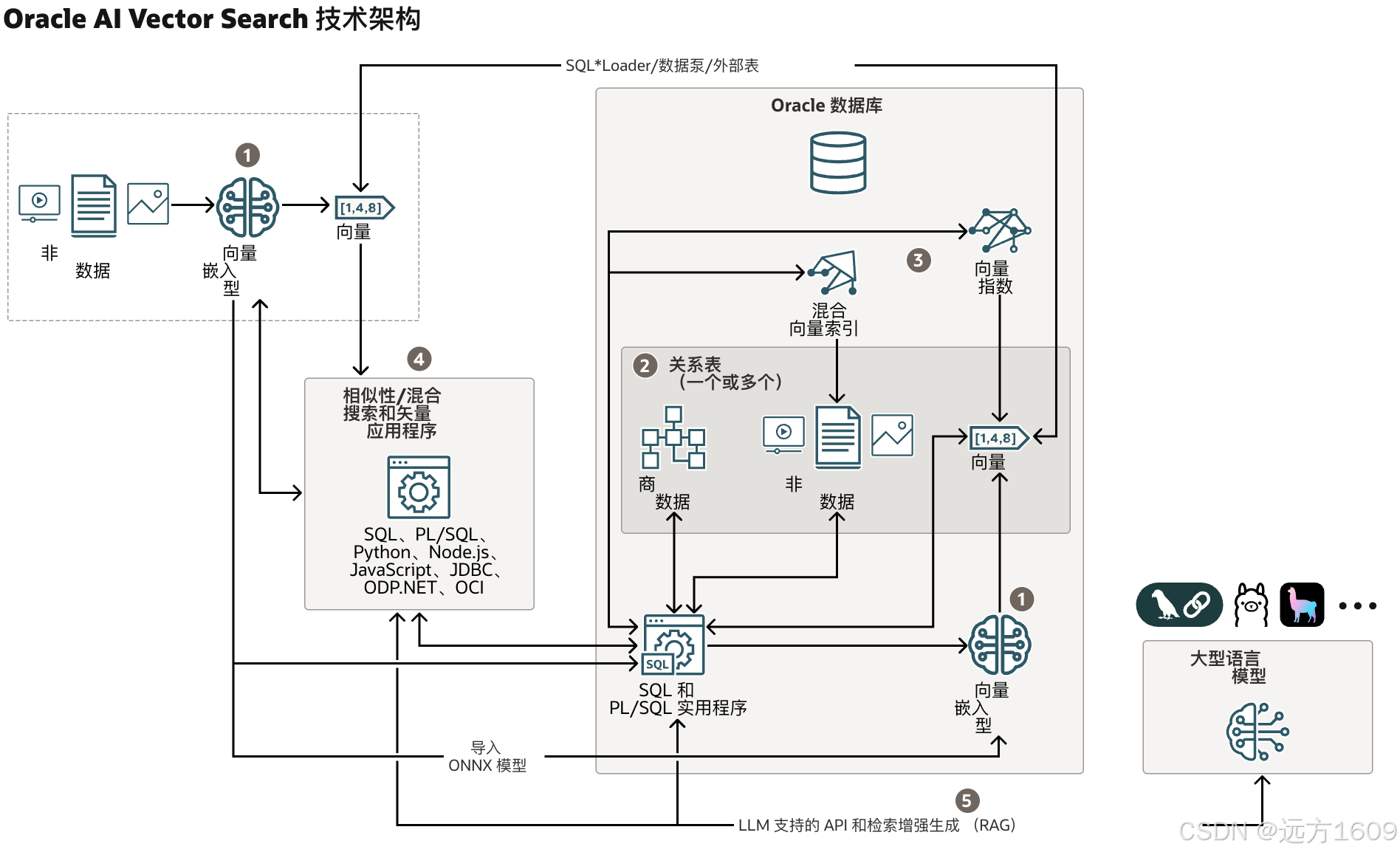

9-Oracle 23 ai Vector Search 特性 知识准备

很多小伙伴是不是参加了 免费认证课程(限时至2025/5/15) Oracle AI Vector Search 1Z0-184-25考试,都顺利拿到certified了没。 各行各业的AI 大模型的到来,传统的数据库中的SQL还能不能打,结构化和非结构的话数据如何和…...

用递归算法解锁「子集」问题 —— LeetCode 78题解析

文章目录 一、题目介绍二、递归思路详解:从决策树开始理解三、解法一:二叉决策树 DFS四、解法二:组合式回溯写法(推荐)五、解法对比 递归算法是编程中一种非常强大且常见的思想,它能够优雅地解决很多复杂的…...