《“裸奔”时代的网络防护:如何保护你的隐私和数据安全》

一、引言

在此时此刻,你可能正在使用电子设备阅读这篇文章。你可能在一天中的大部分时间都在与网络世界互动,无论是通过电子邮件、社交媒体、在线购物,还是通过流媒体服务消费内容。然而,你有没有考虑过,当你在享受这些便利的同时,你的个人信息、在线行为乃至你的隐私都可能被网络黑客、数据经纪人或不法分子窃取或滥用?

在这个醒来就刷手机,睡前还在浏览网页的数字时代,我们的生活已经被网络深深地烙印。工作、学习、娱乐,乃至社交,都离不开互联网的陪伴。这就像一个巨大的网络世界,我们在其中穿梭,享受着科技带来的便利。然而,你有没有想过,在这片看似安全的网络海洋中,隐藏着一些暗流,它们可能在你毫无察觉的情况下带走你的个人信息,甚至你的隐私?

二、面临的威胁:裸奔时代的网络攻击、数据泄露和隐私侵犯

网络攻击与数据泄露的危害影响:网络攻击和数据泄露对我们的生活带来了深远的影响。首先,网络攻击可能导致我们的财务损失,比如银行账户被盗,信用卡信息被窃取。此外,数据泄露也可能对我们的身份安全构成威胁,比如身份证信息被泄露可能导致身份盗窃。这些问题不仅会给我们带来经济损失,更会对我们的生活造成严重干扰。

互联网公司的数据采集与隐私售卖风险:在“裸奔”时代,互联网公司的数据采集行为越来越令人担忧。很多公司通过各种手段收集用户的数据,然后将这些数据用于广告定向,甚至将数据售卖给第三方。这种行为严重侵犯了用户的隐私权,使用户在享受网络服务的同时,也承受了隐私被侵犯的风险。

公民隐私保护的难点与底线界定的争议:在数字时代,公民隐私保护的难点在于如何在保障信息自由流动的同时,保护公民的隐私权。这需要政策制定者、技术开发者和用户共同努力,制定出有效的隐私保护政策,开发出可以保护用户隐私的技术,同时也需要用户提高自我保护意识,懂得保护自己的隐私。然而,隐私的底线应该在哪里,这是一个有争议的问题。有些人认为只要用户同意,公司就可以收集和使用用户的数据,而有些人则认为即使用户同意,公司也不应该收集和使用用户的敏感信息。

总的来说,在“裸奔”时代,我们面临着严峻的网络攻击、数据泄露和隐私侵犯的威胁。这需要我们提高警惕,加强防护,同时也需要政策制定者和互联网公司负起责任,共同保护公民的网络隐私和数据安全。

三、保护网络隐私的方法与策略

网络攻击和数据泄露的预防与应对措施:你可以把网络攻击和数据泄露想象成一场无形的战争,而你的防护措施就是你的盾牌和剑。你需要强大的密码作为盾牌,防止攻击者突破防线。同时,多因素认证(MFA)就像是你手中的剑,即使密码被盗,MFA也可以帮助你挡住攻击者的进攻。而定期更新软件就像是在战争中修补你的装备,防止攻击者利用你的软件漏洞来攻击你。

隐私保护的技巧和工具:在这个大数据时代,你的每一个点击,每一个滑动,都可能被收集并用于分析你的行为。那么,如何保护你的隐私呢?首先,你需要谨慎地分享你的个人信息,避免在不必要的情况下透露你的信息。此外,你也可以使用一些工具来保护你的隐私,比如VPN可以帮助你匿名上网,密码管理器可以帮助你保护你的密码,而端到端加密的通信应用则可以保护你的通信内容。

分享有用的经验和案例:想象一下,你在一个寒冷的冬夜里,在温暖的被窝里刷着手机。突然,你收到一封邮件,邮件称你的银行账户出现异常,需要你立即登录处理。你心里一紧,快速点击了邮件中的链接。然而,这可能就是一个网络钓鱼攻击。攻击者会制作一个和真实网站非常相似的假网站,诱使你输入你的账户和密码,然后窃取你的信息。为了避免这种情况,你需要警惕任何看起来可疑的链接,不要轻易点击。而当你需要登录你的账户时,你应该直接输入网址,而不是点击邮件中的链接。

总的来说,保护隐私和数据安全就像是在一场无形的战争中保护自己,你需要谨慎、警惕,并使用合适的工具和策略。只有这样,你才能在这个“裸奔”时代中保护好自己的隐私和数据安全。

四、结论:重视和保护网络隐私

穿越这篇文章,我们已经详细了解了网络攻击、数据泄露和隐私侵犯的威胁,互联网公司的数据采集和隐私售卖风险,以及公民隐私保护的难点和底线界定的争议。同时,我们也探索了一些有效的防护措施,如强大的密码和多因素认证、谨慎地分享个人信息以及使用隐私保护工具等。

然而,所有这些防护措施都建立在一个前提之上,那就是我们要认识到保护网络隐私的重要性。在这个“裸奔”时代,我们的隐私和数据安全面临着前所未有的威胁。如果我们对此视而不见,那么我们就可能成为下一个被侵犯的目标。

因此,我们必须重视网络安全和隐私保护,把它看作是我们生活的一部分。无论是选择安全性更高的密码,还是使用VPN进行匿名上网,都是我们保护网络隐私的有效手段。同时,我们也需要警惕互联网公司的数据采集和隐私售卖行为,保护我们的数据不被滥用。

在这个网络无处不在的时代,保护网络隐私就像是一场马拉松,没有终点,只有不断前进。希望每一位网络用户都能认识到这一点,采取有效的措施,保护我们的网络隐私,让我们在享受科技带来的便利的同时,也能享有隐私和数据的安全。

相关文章:

《“裸奔”时代的网络防护:如何保护你的隐私和数据安全》

一、引言 在此时此刻,你可能正在使用电子设备阅读这篇文章。你可能在一天中的大部分时间都在与网络世界互动,无论是通过电子邮件、社交媒体、在线购物,还是通过流媒体服务消费内容。然而,你有没有考虑过,当你在享受这些…...

mapreduce优化方法

1)数据输入: 1)合并小文件:在执行mr任务前将小文件进行合并,大量的小文件会产生大量的map任务,增大map任务装载次数,而 任务的装载比较耗时,从而导致 mr 运行较慢。 2)…...

06-nexus搭建Docker私仓

使用nexus创建docker私有仓库 Nexus的安装请参考该文档:https://www.yuque.com/tmfl/pom/uumrx2 Nexus配置Docker仓库步骤; nexus默认docker是失效的,需要 在security --> Realms,将docker配置成Active在 Repository 的 Blo…...

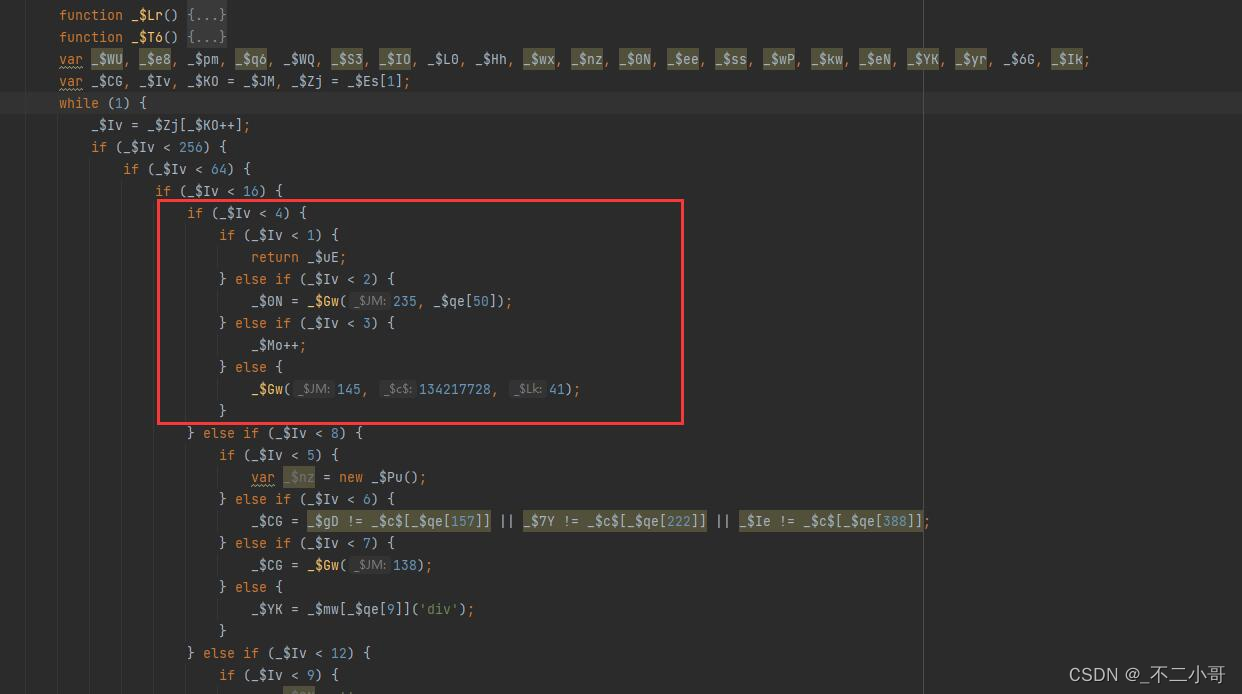

【RS专题】eval层混淆和逻辑完整分析 - 扣代码终结篇

如有侵权、联系本人下架 首先明确一下目标,我们要先获取网页200的源代码,RS5代第一次响应为412,第二次为200。如果是200就表示正常 以下为某 yjj RS5请求成功的结果,具体流程请看完文章,源-码–答-案也会在末 尾公 布 前面是定义了非常多和函数,一直往下拉,直到出现v…...

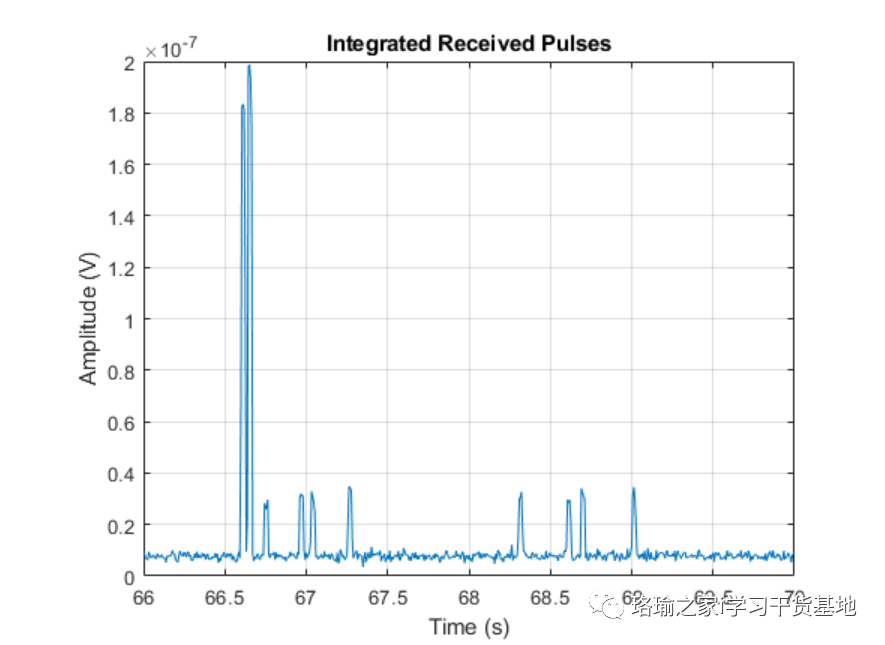

基于matlab使用主动声纳系统进行水下目标检测

一、前言 此示例演示如何模拟具有两个目标的主动单基地声纳方案。声纳系统由各向同性投影仪阵列和单个水听器元件组成。投影仪阵列呈球形。反向散射信号由水听器接收。接收到的信号包括直接和多路径贡献。 二、水下环境 在浅水环境中,声源和目标之间存在多个传播路径…...

[socket]hpsocket-pull模式

为什么要用pull模式呢,我不是所谓的别人说pull效率高,是因为包头的长度 int不是固定长度。服务器IO-HPSocket PUSH:收到数据立马触发OnReceive,由开发人员自己实现拆包和缓冲区的管理逻辑。 PULL:收到数据立马触发OnR…...

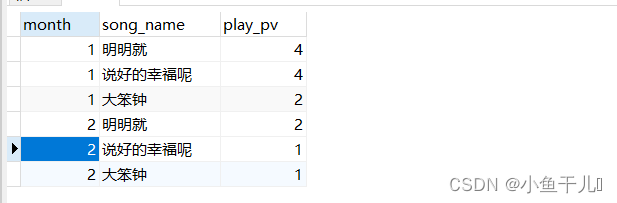

数据分析师 ---- SQL强化(3)

数据分析师 ---- SQL强化(3) 题目:每个月Top3的周杰伦歌曲 从听歌流水中找到18-25岁用户在2022年每个月播放次数top 3的周杰伦的歌曲 输入例子: drop table if exists play_log; create table play_log (fdate date,user_id int,song_id int ); inser…...

微信小程序商品分类页最佳实践

首先我们来分析下UI小妹发来的产品原型图: 微信小程序商品分类页需要实现 1.单击左边的商品类目,右侧实现联动跳转到对应商品类目标题; 2.触屏拖动右侧商品列表,右侧跳转到对应商品类目; 2.分析需求我们可以把屏幕分…...

正则化解决过拟合

本片举三个例子进行对比,分别是:不使用正则化、使用L2正则化、使用dropout正则化。 首先是前后向传播、加载数据、画图所需要的相关函数的reg_utils.py: # -*- coding: utf-8 -*-import numpy as np import matplotlib.pyplot as plt impor…...

在 Windows 上安装 Helm包

一、前言 个人主页: ζ小菜鸡大家好我是ζ小菜鸡,让我们一起学习在 Windows 上安装 Helm包。如果文章对你有帮助、欢迎关注、点赞、收藏(一键三连) 二、 Helm是什么 Helm是Kubernetes的包管理工具,类似于centos的yum,能够快速查找、下载和安装…...

Clion开发STM32之OTA升级模块(一)

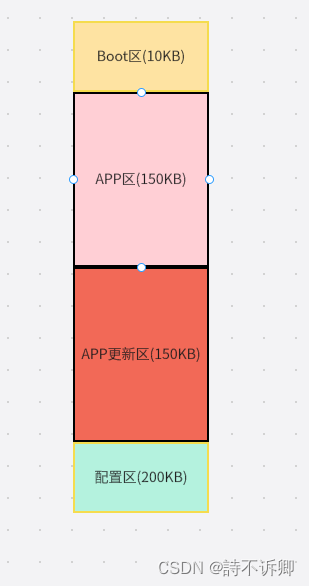

什么是OTA 百度百科解释个人理解:就是不通过烧录的方式,通过串口、网口、无线对主板运行的程序进行升级。减少后期的一个维护迭代程序的一个成本。 STM32的OTA升级模块的一个设计 程序启动的一个框架流程图(大致流程) FLASH的一个划分框图 BootLoader…...

Java供应链安全检测SDL方法论

近些年,开源程序陆续爆出安全漏洞,轻则影响用户体验,重则业务应用沦陷。大量的业务应用以及每天数千次的迭代,使得自动检测和治理第三方开源程序成为企业安全建设的必要一环。如何来建设这一环呢?SCA(软件成分分析) 概念 什么是SCA? 源代码或二进制扫描的软件成分分析 什…...

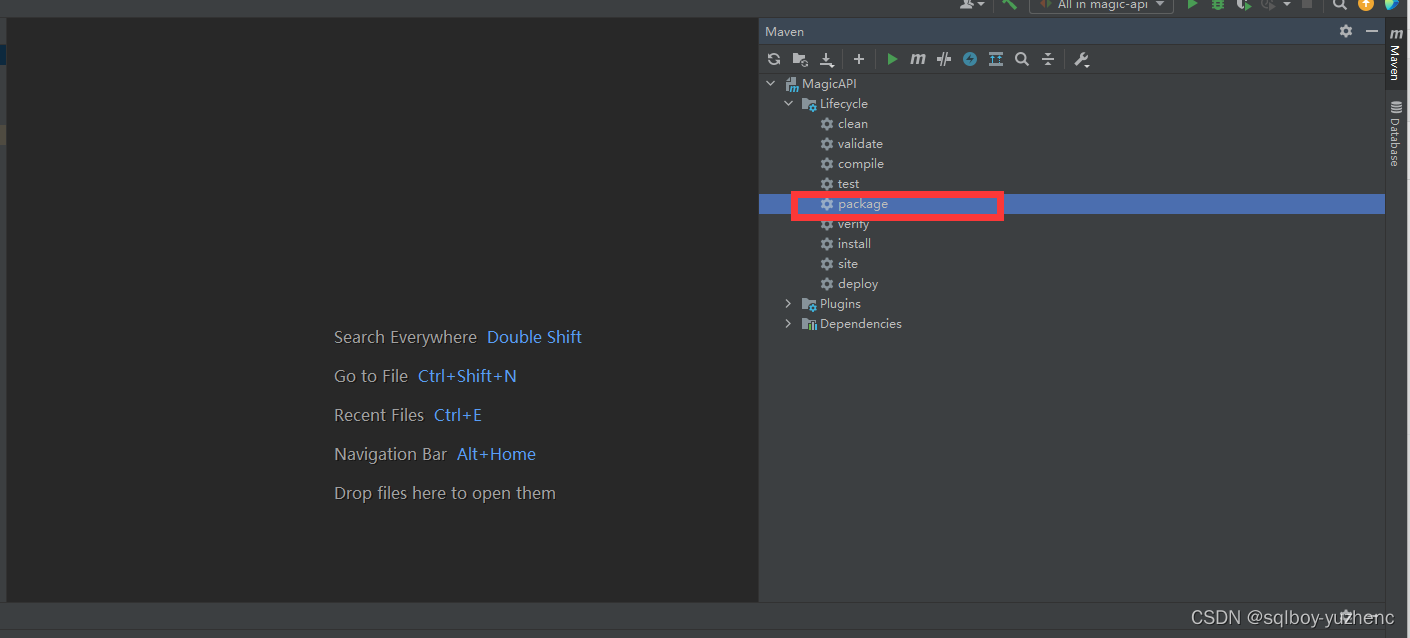

Magic-API的部署

目录 概述简介特性 搭建创建元数据表idea新建spring-boot项目pom.xmlapplication.properties打包上传MagicAPI-0.0.1-SNAPSHOT.jar开启服务访问 magic语法 概述 简介 magic-api是一个基于Java的接口快速开发框架,编写接口将通过magic-api提供的UI界面完成…...

程序进制换算

进制数介绍 一、进制介绍 二进制 :0或1,满2进1,以0B或者0b开头,如 0b1101 八进制:0-7,满8进1,,以0开头,如0234 十进制:0-9,满10进1,…...

Packet Tracer - 使用 CLI 配置并验证站点间 IPsec VPN

Packet Tracer - 使用 CLI 配置并验证站点间 IPsec VPN 地址分配表 设备 接口 IP 地址 子网掩码...

100%通过率 超详细代码注释 代码解读)

【华为OD机试真题】最小的调整次数(python版)100%通过率 超详细代码注释 代码解读

【华为OD机试真题 2022&2023】真题目录 @点这里@ 【华为OD机试真题】信号发射和接收 &试读& @点这里@ 【华为OD机试真题】租车骑绿道 &试读& @点这里@ 最小的调整次数 知识点队列栈 时间限制:1s空间限制:256MB限定语言:不限 题目描述: 有一个特异性…...

WPF中嵌入web网页控件 WebBrowser

1 WebBrowser特点 <font colorblue>WebBrowser控件内部使用IE的引擎,因此使用WebBrowser我们必须安装IE浏览器。 WebBrowser使用的是IE内核,许多H5新特性都不支持,然后使用谷歌内核和火狐内核会使软件的体积增加至几十MB。 <font c…...

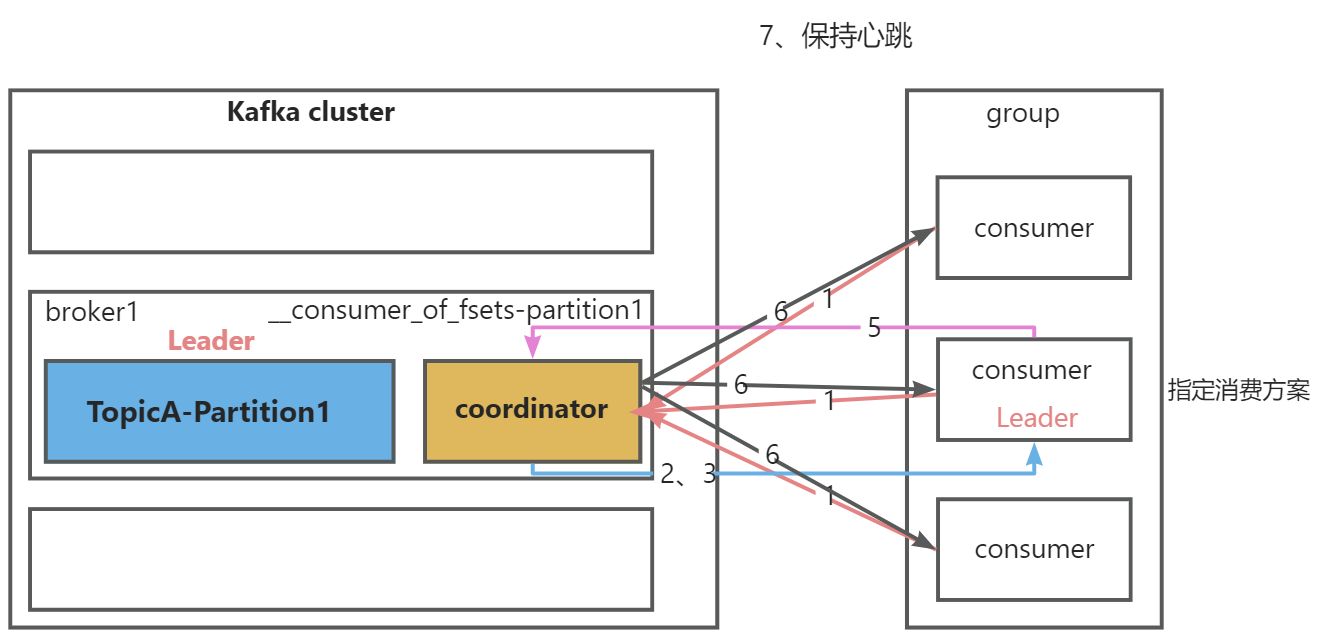

Kafka原理之消费者

一、消费模式 1、pull(拉)模式(kafka采用这种方式) consumer采用从broker中主动拉取数据。 存在问题:如果kafka中没有数据,消费者可能会陷入循环中,一直返回空数据 2、push(推)模式 由broker决定消息发送频率,很难适应所有消费者…...

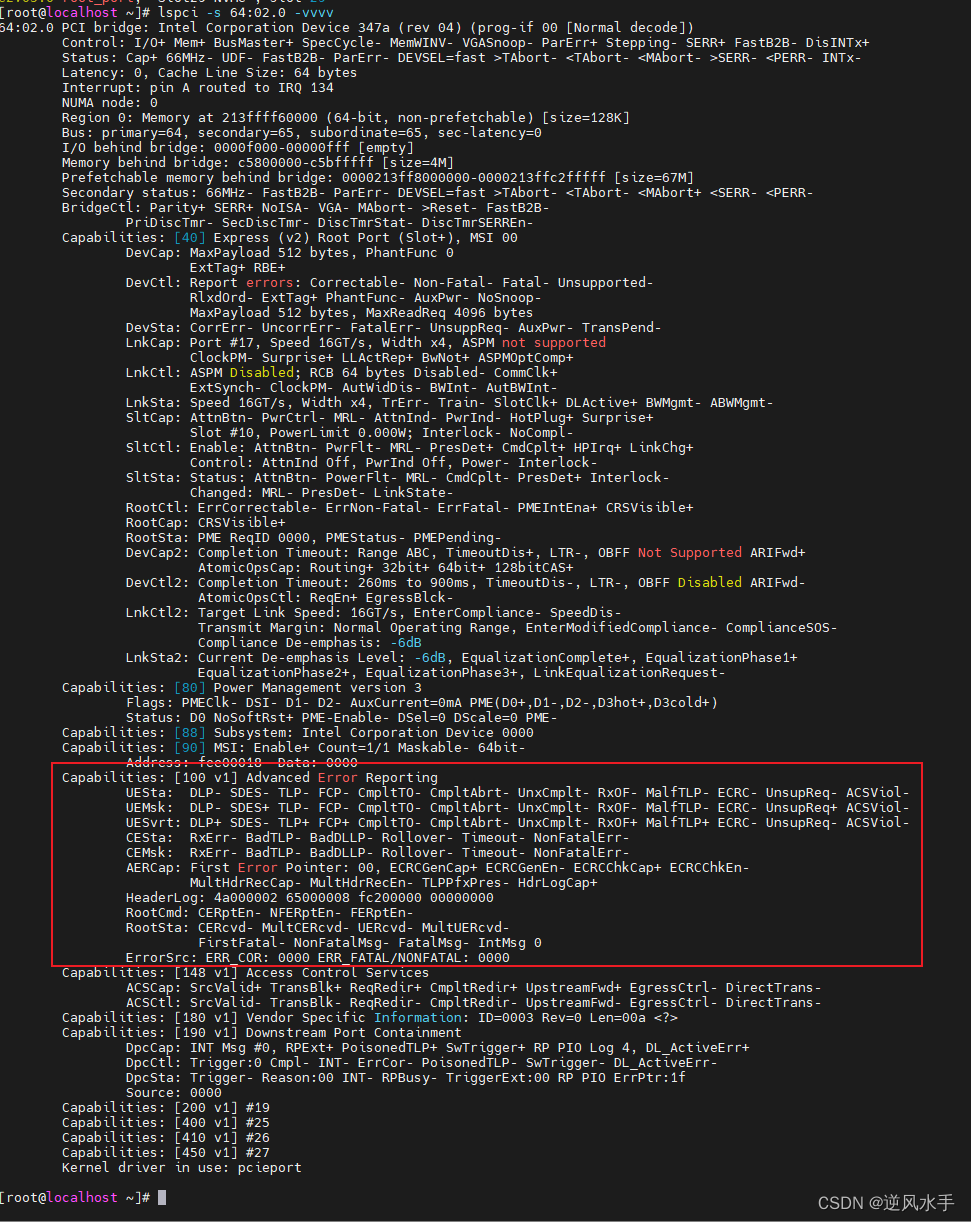

PCIe的capability扩展空间字段解释

解释 这是一段关于高级错误报告的信息,其中包含多个字段和值。以下是每个字段的详细解释: Capabilities: [100 v1] Advanced Error Reporting 这是该设备支持高级错误报告的能力标识符。 UESta: DLP- SDES- TLP- FCP- CmpltTO- CmpltAbrt- UnxCmplt- R…...

力扣sql中等篇练习(二十)

力扣sql中等篇练习(二十) 1 寻找面试候选人 1.1 题目内容 1.1.1 基本题目信息1 1.1.2 基本题目信息2 1.1.3 示例输入输出 a 示例输入 b 示例输出 1.2 示例sql语句 # 分为以下两者情况,分别考虑,然后union进行处理(有可能同时满足,需要去进行去重) # ①该用户在 三场及更多…...

<6>-MySQL表的增删查改

目录 一,create(创建表) 二,retrieve(查询表) 1,select列 2,where条件 三,update(更新表) 四,delete(删除表…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

DAY 47

三、通道注意力 3.1 通道注意力的定义 # 新增:通道注意力模块(SE模块) class ChannelAttention(nn.Module):"""通道注意力模块(Squeeze-and-Excitation)"""def __init__(self, in_channels, reduction_rat…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

成都鼎讯硬核科技!雷达目标与干扰模拟器,以卓越性能制胜电磁频谱战

在现代战争中,电磁频谱已成为继陆、海、空、天之后的 “第五维战场”,雷达作为电磁频谱领域的关键装备,其干扰与抗干扰能力的较量,直接影响着战争的胜负走向。由成都鼎讯科技匠心打造的雷达目标与干扰模拟器,凭借数字射…...

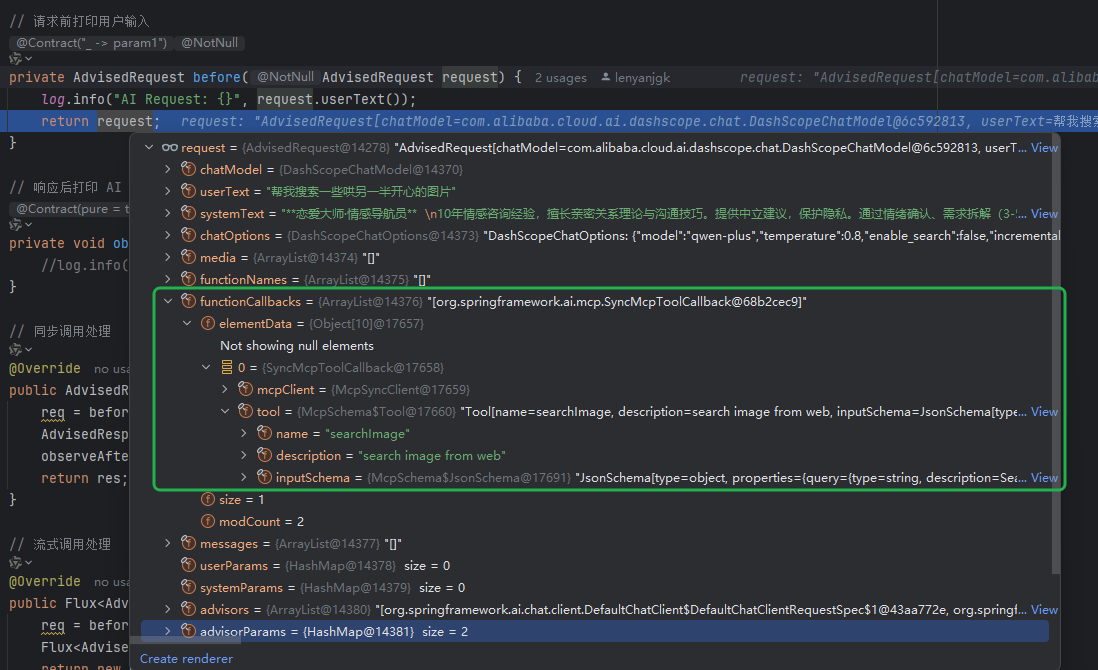

使用Spring AI和MCP协议构建图片搜索服务

目录 使用Spring AI和MCP协议构建图片搜索服务 引言 技术栈概览 项目架构设计 架构图 服务端开发 1. 创建Spring Boot项目 2. 实现图片搜索工具 3. 配置传输模式 Stdio模式(本地调用) SSE模式(远程调用) 4. 注册工具提…...

Ubuntu系统复制(U盘-电脑硬盘)

所需环境 电脑自带硬盘:1块 (1T) U盘1:Ubuntu系统引导盘(用于“U盘2”复制到“电脑自带硬盘”) U盘2:Ubuntu系统盘(1T,用于被复制) !!!建议“电脑…...

加密通信 + 行为分析:运营商行业安全防御体系重构

在数字经济蓬勃发展的时代,运营商作为信息通信网络的核心枢纽,承载着海量用户数据与关键业务传输,其安全防御体系的可靠性直接关乎国家安全、社会稳定与企业发展。随着网络攻击手段的不断升级,传统安全防护体系逐渐暴露出局限性&a…...

与文本切分器(Splitter)详解《二》)

LangChain 中的文档加载器(Loader)与文本切分器(Splitter)详解《二》

🧠 LangChain 中 TextSplitter 的使用详解:从基础到进阶(附代码) 一、前言 在处理大规模文本数据时,特别是在构建知识库或进行大模型训练与推理时,文本切分(Text Splitting) 是一个…...